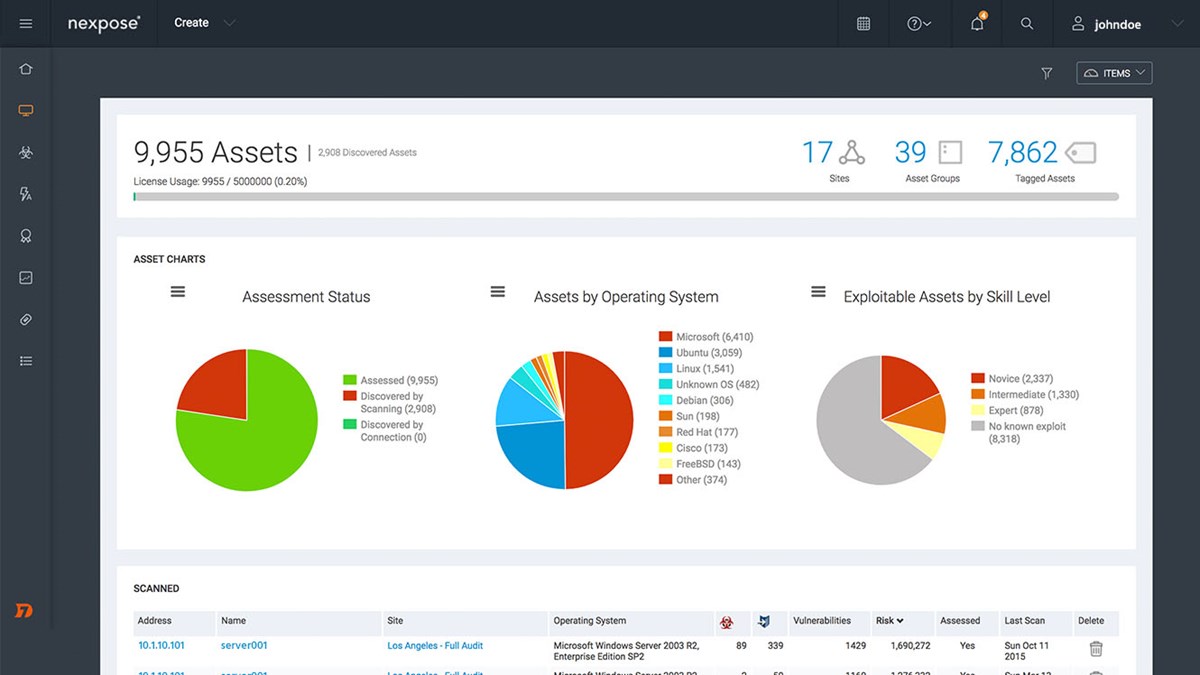

Nexpose v6.6.260 for Linux & Windows - 漏洞扫描

Rapid7 Vulnerability Management, release Jul 10, 2024

请访问原文链接:https://sysin.org/blog/nexpose-6/,查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

您的本地漏洞扫描程序

-

搜集

通过实时覆盖整个网络,随时了解您的风险。

-

优先

通过更有意义的风险评分查看首先关注哪些漏洞。

-

补救

为 IT 人员提供快速有效地解决问题所需的信息

漏洞管理软件可帮助您在影响时刻采取行动

漏洞每天都会出现。您需要持续的情报来发现它们、定位它们、为您的业务确定它们的优先级,并确认您的曝光率已经降低。Nexpose 是 Rapid7 的漏洞管理软件本地选项,可实时监控暴露情况并利用新数据适应新威胁 (sysin),确保您始终能够在受到影响的时刻采取行动。

如果您正在寻找更高级的功能,例如 Remediation Workflow 和 Rapid7 的通用 Insight Agent,请查看我们基于平台的漏洞管理软件 InsightVM。

结论:对于大型企业——真的,不管有多大——这个产品都值得你考虑 (sysin)。它带来了重要功能的强大功能以及可靠的历史和出色的支持选项。

SC杂志

-

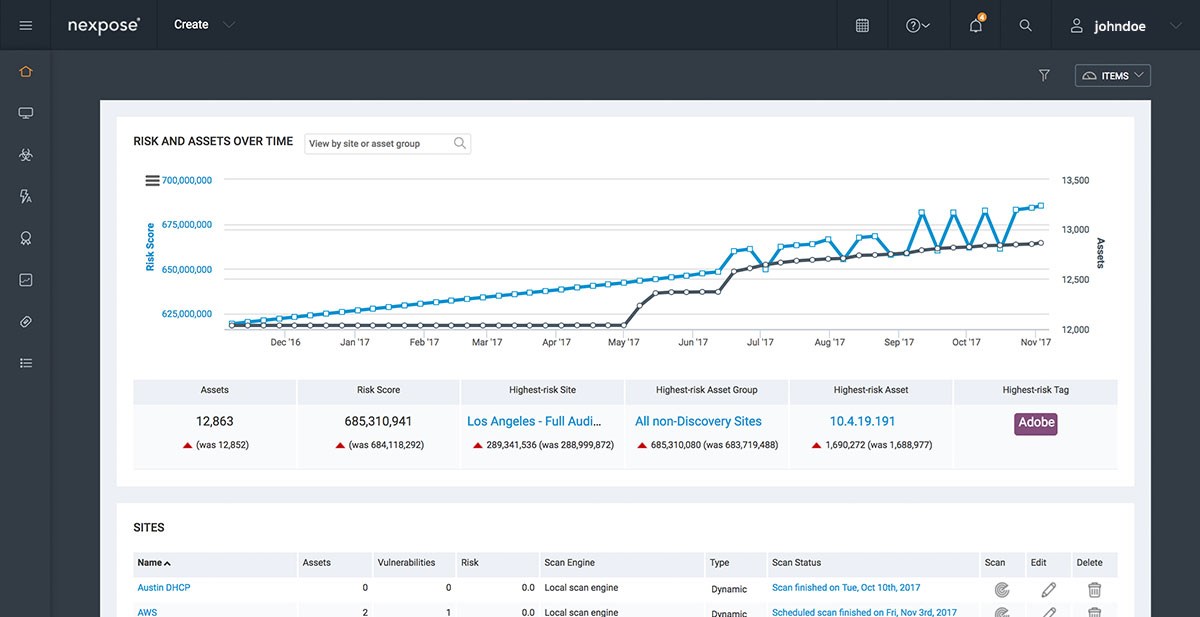

获得风险的实时视图

你的数据有多陈旧?几天?几个星期?使用 Nexpose,您永远不会对早于几秒钟的英特尔采取行动。我们的漏洞管理软件实时收集数据,让您实时了解不断变化的网络。

-

知道重点在哪里

大多数扫描仪使用高/中/低等级或 1-10 CVSS 等级对风险进行评分 (sysin)。但是当你有 400 个高点时,你从哪里开始呢?Nexpose 提供更具操作性的 1-1000 风险评分。我们会查看漏洞的存在时间、可利用的漏洞以及哪些恶意软件工具包使用它来帮助您确定风险最高的漏洞的优先级。如果您今天只有 10 件事情有时间修复,请修复攻击者将关注的地方。

-

为成功设置 IT

Nexpose 可以根据您分配修复职责的方式轻松创建资产组,甚至更容易使用这些组为负责这些资产的团队创建修复报告。或者更简单地说,我们将正确的信息传递给正确的人,这样每个人都可以完成更多工作。

-

为您的安全计划带来更多

“单点解决方案” 已成为过去——现代安全计划是一个不断变化的信息和产品生态系统 (sysin),它们协同工作以变得更智能并提高彼此的投资回报率。Rapid7 的专业集成团队确保 Nexpose 成为您安全计划其余部分的基础情报来源。

免费试用 Nexpose

Rapid7 创造了创新和进步的解决方案,帮助我们的客户自信地完成他们的工作。因此,所描述的任何产品特性或功能的开发、发布和时间安排仍由我们自行决定,以确保我们的客户获得他们应得的出色体验,而不是提供任何功能的承诺、承诺或法律义务。此外,此信息旨在概述我们的一般产品方向,不应依赖于做出购买决定。

系统要求

HARDWARE REQUIREMENTS:

Security Console requirements

At this time, we only support x86_64 architecture.

| Asset volume | Processor | Memory | Storage |

|---|---|---|---|

| 5,000 | 4 cores | 16 GB | 1 TB |

| 20,000 | 12 cores | 64 GB | 2 TB |

| 150,000 | 12 cores | 128 GB | 4 TB |

| 400,000 | 12 cores | 256 GB | 8 TB |

Scan Engine requirements

At this time, we only support x86_64 architecture.

| Asset volume per day | Processor | Memory | Storage |

|---|---|---|---|

| 5,000 assets/day | 2 cores | 8 GB | 100 GB |

| 20,000 assets/day | 4 cores | 16 GB | 200 GB |

*Note: While a single scan engine is capable of scanning in excess of 20,000 assets per day, it is recommended to distribute scans across multiple scan engines for optimal performance.

At this time, only x86 architecture is supported.

See our capacity planning document for information and guidance on how to properly size your deployment.

OPERATING SYSTEMS:

We require an English operating system with English/United States regional settings.

64-bit versions of the following platforms are supported:

Linux

- Ubuntu Linux 24.04 LTS (Not listed)

- Ubuntu Linux 22.04 LTS (Recommended)

- Ubuntu Linux 20.04 LTS

- Ubuntu Linux 18.04 LTS

- Ubuntu Linux 16.04 LTS

- AlmaLinux 9 and Rocky Linux 9

- Red Hat Enterprise Linux Server 9

- Red Hat Enterprise Linux Server 8

- Red Hat Enterprise Linux Server 7

- Red Hat Enterprise Linux Server 6

- CentOS 7

- Oracle Linux 9

- Oracle Linux 8

- Oracle Linux 7

- SUSE Linux Enterprise Server 12

笔者注:主流的 RHEL 9 及其兼容发行版在 6.6.230 开始加入官方支持列表。

Windows

- Windows Server Desktop experience only. Core not supported.

- Microsoft Windows Server 2022

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows 11 (Not listed)

- Microsoft Windows 10 (Not listed)

- Microsoft Windows Server 2012 R2

- Microsoft Windows 8.1

BROWSERS:

- Google Chrome (latest) (Recommended)

- Mozilla Firefox (latest)

- Mozilla Firefox ESR (latest)

Read our End of Life Policy.

下载地址

仅显示最新版,历史版本已存档,不定期清理。

Rapid7 Vulnerability Management - Nexpose v6.6.260 for Linux Multilingual, Jul 10, 2024

推荐运行在 Ubuntu 22.04 OVF 中!

- 百度网盘链接:https://sysin.org/blog/nexpose-6/

主流的 RHEL 9 及其兼容发行版在 v6.6.230+ 中加入官方支持列表。

Rapid7 Vulnerability Management - Nexpose v6.6.260 for Windows Multilingual, Jul 10, 2024

推荐运行在 Windows Server 2022 OVF 中!

- 百度网盘链接:https://sysin.org/blog/nexpose-6/

关于 Release Notes,小版本通常为 Bug 修复或者漏洞库例行更新不在赘述。

更多相关产品:

- Magic Quadrant for Application Security Testing 2022

- Magic Quadrant for Application Security Testing 2023

更多:HTTP 协议与安全

![[DP] 数位DP](https://img2024.cnblogs.com/blog/3366037/202407/3366037-20240714083924887-1860511817.png)