本章为该系列的第14篇,也是事中迎战的第4篇。互联网蜜罐是演练期间高频出现的对抗手段,这一篇让我们聊聊演练期间如何发挥互联网蜜罐的价值。

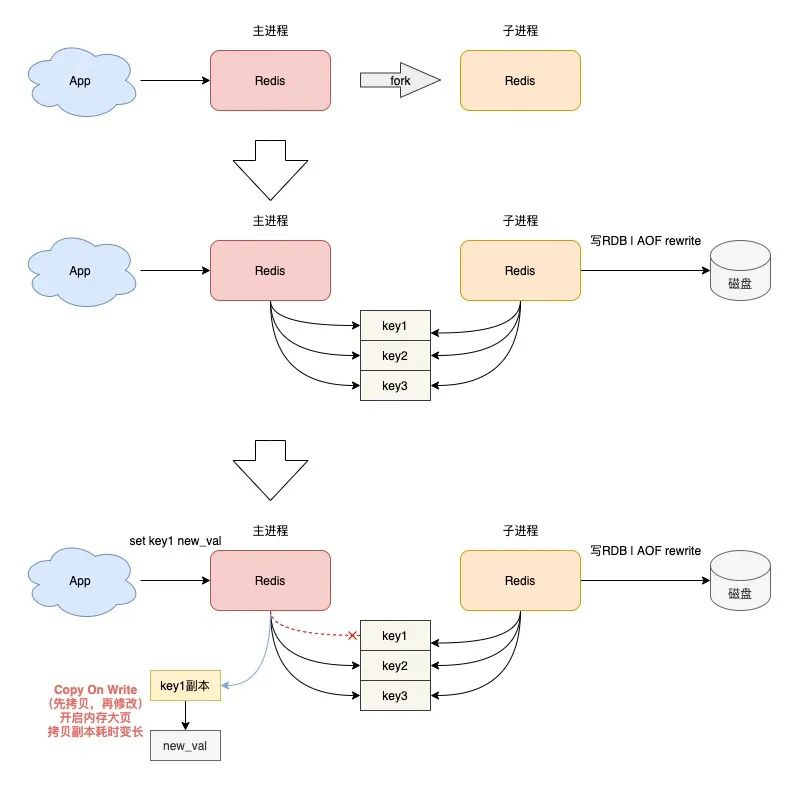

一、溯源反制

如果是采购的商业蜜罐产品,一般都会有溯源功能,可以获取攻击者指纹,从而对攻击者进行画像,有助于了解攻击者的身份。

有些蜜罐厂商还会在演练前准备反制木马,自制木马也可以,放在蜜罐中容易被发现的地方引诱攻击队下载安装。毕竟不是所有攻击成员都是经验丰富的,历年都有被防守方反制的攻击队,甚至还有被攻击队反制的攻击队。

如果成功获取攻击队的权限,一定要抑制住自己想要复仇的冲动,建议防守方也像APT一样,去安静观察攻击队的行踪,以获取更多有价值的情报,伺机而动。

二、封禁IP

由于互联网蜜罐没有真实业务,正常情况下用户不会访问到蜜。所以,碰蜜罐的一定有问题,可以直接封禁。

每天定时查看一下蜜罐的访问记录,将源IP导出来直接加入黑名单。有条件的还可以借助SOAR的能力自动化拉取蜜罐的IP日志联动封禁。这种无差别封禁的思路是学习了qax冬奥重保方案,在实战中我们也实际应用过,效果还可以,没遇到过误封禁。

不过在实际对抗过程中,封了IP就无法收集更多攻击者信息进行溯源,那有没有既能封IP又不影响溯源的方法呢?

可以利用云蜜罐来实现,将蜜罐系统搭建到公有云VPS上,与企业的IT环境物理隔离,这样我们封禁了IP也不影响攻击者访问蜜罐系统,进而可以持续对攻击者进行信息收集。

关于云蜜罐的搭建可参考文章【红蓝/演练】-事前准备(8)之蜜罐建设。

三、蜜罐引流方案

如果蜜罐是演练前临时上线的,可能曝光度不高,不容易吸引攻击者。如果您的企业对溯源攻击者有强需求,希望攻击者尽可能多的访问蜜罐,可以主动出击,为蜜罐引流。

3.1 向资产测绘平台上报蜜罐资产

如今,资产测绘平台已经成为攻击队信息收集的必选项了,不过资产测绘平台上的数据更新有延时,如果我们的蜜罐系统是为了应对演练临时上线的,很有可能不会及时被资产测绘平台录入,也就降低了被攻击队发现的概率。

资产测绘平台为了提高自身数据的准确性,一般会有人工上报数据的渠道,以FoFa为例,登录后点击提交资产。

按照示例格式填写即可,数据上传成功后,还会获得F币奖励。这样,可以借助资产测绘平台实现被动引流。

3.2 结合WAF功能为蜜罐引流

被WAF告警的流量基本都是攻击流量(也有误报的),传统的做法就是将其拦截。WAF上可以配置触发告警后的动作,比如放过、拦截、重定向、返回默认页面等,如果把WAF和蜜罐结合起来,还可以继续利用攻击流量的剩余价值,为蜜罐进行主动引流。

【重定向】:触发告警后可以重定向到蜜罐地址上,当攻击者对我们发起攻击,就会302到蜜罐,主动推给攻击者。

【拦截页面】:自定义拦截页面,在页面上放置超链接指向蜜罐地址,还可以配合诱惑性的文字引诱攻击者点击。

主动引流也有缺点,一方面容易被攻击队识破是蜜罐系统,不过我们的目标是溯源攻击者信息,如果能成功溯源,被识破也没什么。另一方面,如果有正常用户的请求误报了,会把正常用户也引导到蜜罐中。所以,如果溯源不是您的主要目的,可以不进行这类配置。

四、总结

做好蜜罐的运营可以为我们的防守工作锦上添花。演练期间,蜜罐的出镜率要比平时高很多,一方面可以补充封禁源,同时也可以对攻击方进行溯源反制,再配合一些引流机制,可以更好地发挥蜜罐的价值。

如果这篇文章你只能记住一件事的话,那请记住:蜜罐日志用来封禁IP,攻击画像可以溯源反制,配合资产测绘和WAF攻击引流。

原创 十九线菜鸟学安全