需求分析一、DNS 安全性:二、DNS 请求转发能力:三、域名管控和审计能力:架构设计架构分析技术建议

需求分析

办公网 DNS 不同于业务网 DNS,主要承担的是企业或组织机构内部员工的日常办公的域名解析需求,比如:

-

日常的办公系统的访问:OA/ERP/CRM/财务系统/文件共享系统/内部论坛/内部学习系统或考试系统/邮件系统。

-

访问外部 Internet 资源:访问外网网站,或者需要通过第三方认证系统进行身份认证才能访问办公系统资源等。

-

对于一些组织机构,还有对业务网资源访问的需求。

-

办公 PC 需要进行 AD 域控管理等。

对于以上日常办公资源的访问,基本上都是通过域名的方式进行的。鉴于此办公网 DNS 的设计需求也不尽相同,除了要求办公网 DNS 具备高可用性,可扩展性和智能解析功能外,需要着重考虑以下几个方面:

一、DNS 安全性:

-

由于办公网环境相对复杂,办公 PC 或办公系统更容易遭受计算机病毒感染或黑客入侵,可能造成 DNS DoS/DDoS 攻击,甚至可能以办公 PC 为跳板攻入 DNS 系统。因此需要办公网 DNS 系统具备 DNS 安全防护能力:实现对域名名称过滤、解析类型过滤、畸形报文过滤、反射放大攻击防御等防护工作。

-

为避免波及业务网 DNS 解析和业务系统,办公网 DNS 系统需要与业务网 DNS 系统分离,以达到相对隔离,甚至完全隔离的目的(具体要求视安全或监管要求等情况而定)。

二、DNS 请求转发能力:

-

由于办公人员需要访问的资源的分布的不同,办公网 DNS 系统在具备办公系统域名解析能力同时,还需要将访问外部 Internet 资源的域名解析请求转发到外网的可信 LDNS 上,或将访问业务网生产或测试系统资源的域名解析请求转发到业务网 DNS 系统以便获取对应的 IP 地址。

-

如需要对办公网 PC 或 server 进行 AD 域控管理,则需要办公网 DNS 具备将 AD 相关 DNS 解析、注册、反向解析的数据包转发到 AD 服务器上的能力,同时也能够根据 AD 的返回结果再转发给客户端。

三、域名管控和审计能力:

企业或组织机构可能需要对员工访问的外网 Internet 资源或业务网系统资源进行限制或审计,这要求办公网 DNS 系统具备域名管控能力,通过设置黑白名单或与第三方恶意域名检测或评级系统对接对域名的解析进行管控;同时还可以记录 DNS 解析的日志,用于审计或攻击溯源。

架构设计

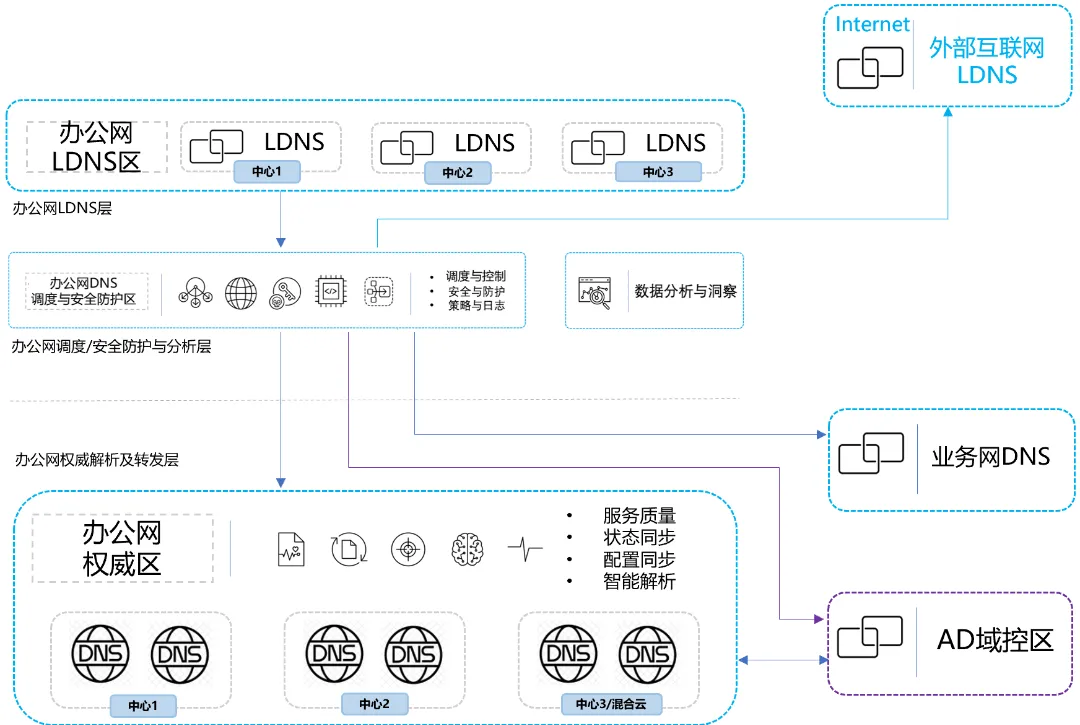

办公网 DNS 架构整体上可设计为“三层七区”结构。

三层分别为:

第一层是办公网 DNS 接入层第二层是办公网 DNS 调度、安全防护与分析层第三层是办公网权威名称解析及转发层

七区则是根据功能分为七个区域:

第一是办公网 LDNS 区第二是办公网 DNS 调度与安全防护区第三是办公网 DNS 数据分析与洞察区第四是办公网权威名称解析服务区第五是 AD 域控区第六是业务网 DNS 区第七是外部互联网 LDNS 区

架构分析

办公网 LDNS 层的主要功能是将来自办公网的 PC 或 Server 客户端的域名解析请求或 AD 域控请求转发给办公网 DNS 调度与安全防护区,并将获取的解析结果返回给对应的客户端。

注:如果办公网规模不大,则从性价比考虑该层可与办公网 DNS 调度与安全防护区合并。

办公网 DNS 调度和安全防护区,主要功能包括:

-

对办公网 DNS 权威解析系统做负载均衡和服务健康检测监测,并分别为每个中心提供统一的办公网域名权威解析 IP。

-

将办公系统的域名解析请求转发给办公网权威解析区的 DNS 服务上,并将解析结果返回给对应的客户端。

-

将针对 Internet 的域名解析请求转发给可信的外网 LDNS 系统,以便通过其获得 Internet 资源的域名解析结果,并将解析结果返回给客户端。同时还可监测外网 LDNS 的健康状态,如果发现异常,则自动切换到其他可信外网 LDNS 上。

-

将针对业务网的域名解析请求转发给业务网 DNS 系统,并可设置可解析的域或域名的黑白名单,对业务的域名解析进行管控。

-

将针对 AD 域控的请求转发给 AD 域控服务器,帮助完成 AD 相关的 DNS 解析、AD 注册和反向解析等;同时监测 AD 域控的健康状态,提升 AD 域控的高可用。

-

通过调整内置的 DNS 防护策略,设置黑白名单,或与第三方恶意域名检测或评级系统对接等实现域名的过滤、解析类型过滤、畸形报文过滤、反射放大攻击防御,域名枚举攻击防御等防护工作。

-

记录 DNS 解析的日志信息和 AD 域控相关信息,并转发给数据分析与洞察区,进行大数据分析、审计和溯源等。

技术建议

办公网 DNS 系统与业务网 DNS 系统分离,并对办公网访问业务网系统的域名请求进行安全管控,从而极大程度上保证了各自 DNS 系统的安全性和可用性不受对方的影响。

对于大型或超大型企业或组织机构办公网 DNS 接入层 LDNS 和 DNS 调度/安全防护层的技术建议:

-

这两层需要具备足够的性能并开启 DNS Cache 功能,在保证正常 DNS 解析请求的同时可以对 DNS DoS/DDoS 攻击具备一定的承受能力。因此该层的设备需采用高性能的设备,同时具备横向集群扩展能力。

-

设备物理接口应支持 100G 接口及接口组捆绑能力。

-

在 DDOS 防护行为上,建议具备智能学习特性,动态产生防护阀值,以避免人工静态阀值导致的防护缺陷。具备根据报文的特征产生特征码识别。

-

提供方便的 API 接口对接分析系统与自动化运维系统,以实现灵活及时的策略调整。

-

应优先考虑具有 FPGA 能力的设施,接触 FPGA 加速 UDP 处理性能与安全防护效果。

-

与权威解析层自动化联动,实现在大规模攻击下降级智能解析,借助 FPGA 确保最基本的解析服务,以保证业务的可访问性。

-

具有高性能的日志发送能力,并能自行组织日志格式与内容,可对接多样性的分析系统。

-

具有可编程能力,实现对 DNS Tunnel 的攻击防御。实现基于报文内容的过滤与流量调度。

-

具有高级负载均衡能力。

对于办公网权威名称解析区,应重点考虑以下技术建议:

-

具备多个 40G 以上接口,以保证在单解析实例的通道带宽。

-

基于服务容量、质量、状态的探测,采用可靠的分布式技术确保探测结果的一致性,应充分考虑对等分布式结构,避免全局性依赖。

-

灵活的部署额外隐藏探测点,这些探测节点平常仅用于探测,在必要的时候可以升级为解析节点。

-

软件实例或硬件实例混合部署,以优化整体方案的性价比。

-

和调度与安全防护区自动化联动,实现解析降级、智能调度策略。

-

在网络上能保证源地址透传下的路径往返一致性。

-

执行分布式的配置存储,以避免依赖全局性存储的风险。

-

容许自行组合服务健康探测逻辑以实现期望的策略。

-

智能解析策略能够多层级执行,多维度组合,易于调整和编排逻辑,避免维护大量的规则。

-

能够自动化发现后端实际业务配置,当后端业务发生实际的上线与下线时候,能够被自动化的发现,避免太多人工操作步骤。

-

该层在所有数据中心部署,并跨越物理数据中心形成统一的。

原创 F5科技