DNS 胶水记录和DNS查询

- DNS 胶水记录

- DNS 系统

- 胶水记录(Glue Records)

- 过程抓包

- 完整解析过程解释

- 其他

DNS 系统

了解过 DNS 的都知道,DNS 是一个层状系统,域名的格式是使用.分割,比如:

# 最后一个'.'代表根

www.example.com.

一个终端想要访问域名为www.example.com的web页面,先要发起dns请求获取对应的IP地址后才能发起通信。

DNS 查询过程为:ROOT --> COM --> example --> www。

- 从本地DNS服务器或“根提示”获取root服务器的地址;

- 从root域名服务器查询com域的顶级域服务器(com 域的 NS 记录);

- 从com域的顶级域服务器查询

example.com的权威DNS服务器(example.com 域的 NS 记录); - 从

example.com的NS服务器查询www.example.com的 A/AAAA 记录,完成地址解析,发起业务连接; - 上述过程可以被“优化”,并不是每次dns查询都是走上述流程,同一个域名可能会被多个终端查询,在有效期内由本地DNS服务器缓存后直接发送最终结果。

NS 记录:TLD nameservers 保存该域名的权威DNS服务器的域名,这些NS记录(Nameserver Records)指示该域名应该由哪些DNS服务器来负责解析。

胶水记录(Glue Records)

胶水记录(Glue Records):如果权威DNS服务器本身的域名属于被查询的域名(例如 ns1.example.com 是 example.com 的权威DNS服务器),TLD nameservers 还需要保存权威DNS服务器的IP地址,以防止循环查询。胶水记录直接包含该DNS服务器的IP地址,确保查询过程能够顺利进行。

胶水记录并不是一种 DNS 记录类型,而是一类特殊的 A 或者 AAAA 记录;胶水记录不会直接标注为“胶水记录”,它们通常是从顶级域名服务器返回的 NS 记录中的附加(ADDITIONAL SECTION) A 记录或 AAAA 记录。

ANSWER SECTION:

example.com. IN NS ns1.example.com.

example.com. IN NS ns2.example.com.ADDITIONAL SECTION:

ns1.example.com. IN A 192.0.1.1

ns2.example.com. IN A 192.0.2.2

使用工具 dig 查询的时候,这些胶水记录会出现在ADDITIONAL SECTION中。

如下图,“baidu.com”的 ns 记录就是 “dns.baidu.com”,因此应该需要胶水记录辅助才能正常工作,但常规的 dig 查询好像并没有显示,这是因为dns查询的结果可能会被“优化”,其中胶水记录的部分就被优化了,转换为最终结果。

dig baidu.com ns

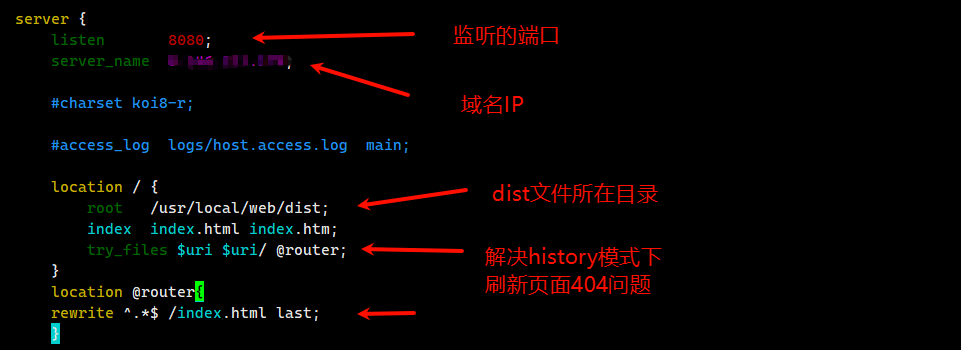

使用下面命令显示完整的DNS查询过程和显示:

+trace强制dig工具从根域名服务器逐层查询;+all显示所有返回内容,否则不显示additional section。

dig +trace +all baidu.com ns

完整显示比较长,这里只截取末端的查询结果,可以看见这里有ADDITIONAL SECTION胶水记录。

过程抓包

为了方便查看,这里对抓包的IP地址做名字解析;

wireshark设置中勾选这两个选项:

对IP地址重命名:

本地DNS服务器回复根服务器记录(随后对所有根dns进行a记录查询):

从d根服务器查询到com域的权威NS服务器(同样进行了A记录查询):

从com域权威服务器a拿到baidu.com的权威服务器,最后从baidu.com 权威服务器ns1查询到www.baidu.com的A记录:

完整解析过程解释

本例子解析的为NS记录,和前面例子中的A记录稍有差别,输出解释大部分来自ChatGPT-4

# dig +trace +all baidu.com ns

### 本例子解析的为NS记录,和前面例子中的A记录稍有差别,解释大部分来自ChatGPT-4

; <<>> DiG 9.16.50-Debian <<>> +trace +all baidu.com ns

### 这是 dig 命令的版本信息,表明使用的是 DiG 9.16.50-Debian,并执行了 +trace 和 +all 选项进行详细输出。

;; global options: +cmd ### 用于告诉 dig 显示查询本身的命令行形式以及它是如何解析的。

;; Got answer: ### 下为回复

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 13011

;; flags: qr rd ra; QUERY: 1, ANSWER: 14, AUTHORITY: 0, ADDITIONAL: 1

### - opcode: QUERY:表示这是一个标准的 DNS 查询请求。

### - status: NOERROR:表示查询成功,没有错误。

### - id: 13011:查询的唯一标识符。

### - flags:

### - qr(Query Response):设置时表示这是一个响应,而不是一个查询请求。

### - aa(Authoritative Answer):设置时表示响应来自权威 DNS 服务器。

### - tc(Truncated):设置时表示响应消息过长,导致超出 UDP 的限制,消息被截断。通常会提示客户端改用 TCP 重新查询。

### - rd(Recursion Desired):设置时表示客户端请求服务器进行递归查询。如果客户端不能自己解决查询,它希望服务器代为查询其他 DNS 服务器。

### - ra(Recursion Available):设置时表示服务器支持递归查询。如果客户端请求递归查询(即 rd 被设置),并且服务器支持递归查询,那么 ra 标志会被设置。

### - ad(Authenticated Data):设置时表示响应的数据已通过 DNSSEC 验证为真实且未被篡改。仅当使用 DNSSEC 时才会出现。

### - cd(Checking Disabled):设置时表示客户端希望服务器不要执行 DNSSEC 验证,即禁用 DNSSEC 检查。这个标志表明客户端愿意接受未经验证的 DNS 响应

### - QUERY: 1:这是一个查询,只有一个问题。

### - ANSWER: 14:有 14 条答案记录。

### - AUTHORITY: 0:无权威答案。

### - ADDITIONAL: 1:有一条附加信息。;; OPT PSEUDOSECTION: ### 扩展 DNS 消息功能,不属于传统的 DNS 数据部分,因此称为 伪段(Pseudo-section)

; EDNS: version: 0, flags: do; udp: 4096

### EDNS: version: 0:表示使用扩展的 DNS 协议(EDNS)版本 0。

### flags: do:表示 DNSSEC OK,这意味着客户端支持 DNSSEC 并请求服务器返回带有 DNSSEC 验证数据的响应。

### udp: 4096:表示服务器支持的最大 UDP 数据包大小为 4096 字节。

;; QUESTION SECTION: ### 查询问题段

;. IN NS

### .:表示根域(即整个 DNS 系统的顶端)。

### IN:表示查询的类型是互联网类(IN)。

### NS:表示查询的是名称服务器记录(NS 记录)。

;; ANSWER SECTION: ### 回复

. 480381 IN NS d.root-servers.net.

### .:根域。

### 480381:表示 TTL(生存时间),即缓存该记录的时间为 480381 秒。

### IN NS:表示这是一条互联网类别的名称服务器(NS)记录。

### d.root-servers.net.:根域的名称服务器之一。根域有多个根服务器,如 d.root-servers.net.。

### 接下来的记录都是同样的格式,列出了根域的其他名称服务器(a.root-servers.net.、b.root-servers.net. 等),它们是 DNS 查询的顶级服务器。

. 480381 IN NS h.root-servers.net.

. 480381 IN NS g.root-servers.net.

. 480381 IN NS m.root-servers.net.

. 480381 IN NS a.root-servers.net.

. 480381 IN NS i.root-servers.net.

. 480381 IN NS f.root-servers.net.

. 480381 IN NS j.root-servers.net.

. 480381 IN NS e.root-servers.net.

. 480381 IN NS b.root-servers.net.

. 480381 IN NS l.root-servers.net.

. 480381 IN NS k.root-servers.net.

. 480381 IN NS c.root-servers.net.

. 480381 IN RRSIG NS 8 0 518400 20240918050000 20240905040000 20038 . Gy5fh7ApFAT8hkLpaiR4tkKWhVCvYiFUGsEqcXM2XRYMcIQZaB9eG+nD FNIHGvqec+QJDzEB4zyDGzkLh1gOLsnAN/66cKRH0FVF6owGbwP6ehFP 9kbrLzgsCKbFQDJAo/QH7rrDlmUohQM8fDqQtLIyf9xV4b9/MWDE/ypz HWJictTv+oEmfLV1zEKmMrxCpAotKqW6LMF6oX0OOg/RZnWjRvCOYdOy UcRdg8wmg1rqhLUQ5t9JilnhkWGtlqCwo9dL8MJsQMuk71/yrD1FYS5Z 10XVlAQMLzo1vzpvJ1Hq9OgckUSFHZvjTj5uIm0mOkl/XaJdFbSUQsfN g5FYDw==

### RRSIG 记录用于DNSSEC

### .:域名(root zone,也就是根域)。这是针对根域名的 RRSIG 记录。

### 480381:TTL(Time To Live),表示这条记录在 DNS 缓存中保存的剩余时间(以秒为单位)。

### IN:互联网类记录(IN 是指 Internet)。

### RRSIG:记录类型,这表示这是一条 RRSIG 记录(签名记录)。

### NS:该 RRSIG 记录所签名的 DNS 记录类型为 NS(名称服务器)。

### 8:加密算法编号,这里的 8 代表 RSA/SHA-256,这是用于生成签名的加密算法。

### 0:标志字段(通常为 0,未设置特殊标志)。

### 518400:签名记录的有效期,单位为秒。这表示签名在 DNS 缓存中可以保留 6 天(518400 秒)。

### 20240918050000:签名到期时间,格式为 YYYYMMDDHHMMSS。该签名到期时间为 2024 年 9 月 18 日 05:00:00。

### 20240905040000:签名的开始时间,表示签名在 2024 年 9 月 5 日 04:00:00 生成并生效。

### 20038:签名的密钥标签(key tag),用于标识生成签名的 DNSSEC 密钥对中的公共密钥。

### .:签名的域名,这里是根域(.),表示签名用于根域名记录。

### 签名部分:从 Gy5fh7ApFAT8... 开始,直到 g5FYDw== 结束,这部分是实际的签名数据,它是通过 DNSSEC 密钥对 NS 记录进行加密计算生成的。

;; Query time: 0 msec ### 查询时间为 0 毫秒(这是本地的查询响应时间)

;; SERVER: 100.125.1.250#53(100.125.1.250) ### 表示使用的 DNS 服务器的 IP 地址是 100.125.1.250,并使用了其 53 端口(标准的 DNS 服务端口)

;; WHEN: Fri Sep 06 11:25:12 CST 2024 ### 查询执行的时间。

;; MSG SIZE rcvd: 525 ### 表示收到的消息大小为 525 字节。;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 46118

;; flags: qr; QUERY: 1, ANSWER: 0, AUTHORITY: 15, ADDITIONAL: 27

### 和第一个查询一样,只不过这次 ID 不同,表明这是一个新的查询。ANSWER: 0 表示没有直接返回答案,AUTHORITY: 15 表示有 15 条权威服务器记录。

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 4096

;; QUESTION SECTION:

;baidu.com. IN NS

### 这是对 baidu.com 域名的 NS 记录查询。

;; AUTHORITY SECTION:

com. 172800 IN NS a.gtld-servers.net.

com.:表示 .com 顶级域名。

### 172800:TTL 值,表示缓存时间为 172800 秒。

### IN NS:这是一个 NS 记录,指定了负责 .com 顶级域的名称服务器。

### a.gtld-servers.net.:负责 .com 域名解析的其中一个名称服务器。

### 接下来的记录列出了 .com 的其他名称服务器(b.gtld-servers.net.、c.gtld-servers.net. 等),这些是 .com 域名的权威服务器。

com. 172800 IN NS b.gtld-servers.net.

com. 172800 IN NS c.gtld-servers.net.

com. 172800 IN NS d.gtld-servers.net.

com. 172800 IN NS e.gtld-servers.net.

com. 172800 IN NS f.gtld-servers.net.

com. 172800 IN NS g.gtld-servers.net.

com. 172800 IN NS h.gtld-servers.net.

com. 172800 IN NS i.gtld-servers.net.

com. 172800 IN NS j.gtld-servers.net.

com. 172800 IN NS k.gtld-servers.net.

com. 172800 IN NS l.gtld-servers.net.

com. 172800 IN NS m.gtld-servers.net.

com. 86400 IN DS 19718 13 2 8ACBB0CD28F41250A80A491389424D341522D946B0DA0C0291F2D3D7 71D7805A### 这行表示一个 DS 记录,它用于 DNSSEC(DNS Security Extensions)验证,具体来说是用于父域(如 com.)与子域之间的安全链,保证子域 DNSKEY 记录的真实性。

###

### 字段解释:

### com.:顶级域名(TLD)com,表示这是 com 域的记录。

### 86400:TTL(Time To Live),表示该记录在 DNS 缓存中可以保存的时间为 86400 秒(1 天)。

### IN:表示互联网类记录(Internet)。

### DS:Delegation Signer 记录,表示用于 DNSSEC 的委托签名记录。

### DS 记录包含的信息:

### 19718:Key Tag,标识出对应的子域 DNSKEY 记录。它是由 DNSKEY 记录计算而来的,帮助解析器在验证签名时找到对应的公钥。

### 13:算法编号,表示签名使用的加密算法。这里的 13 代表 ECDSA/SHA-256(一种使用椭圆曲线的签名算法)。

### 2:哈希算法编号,2 表示使用 SHA-256 作为哈希算法。

### 最后一部分(略去的哈希值):该部分为 DNSKEY 记录的哈希值,用于确保父域与子域之间的信任链。解析器会使用这个哈希值来验证 DNSKEY 记录是否与子域的实际 DNSKEY 匹配。

### 作用:

### DS 记录用于建立子域名(例如,example.com)与父域名(例如,com.)之间的 DNSSEC 信任链,确保解析器在查询时可以验证子域的 DNSKEY 记录是否可靠。com. 86400 IN RRSIG DS 8 1 86400 20240918170000 20240905160000 20038 . EiAjIcmQ7F+hcaf9pm39gDackwAhLA4OatcZC87F7iktscK7omoS2FoG sMxgkhHj39Et68c9CrHdgLcYPw5otMqBCW1Eoi0oAssfrwu/UO2zSRXn KvbX92Vlolz7zxO0kHs9xU5WX3dh4hBAvaChWP2hq0+G4P3nivOK0qei 0zPoCgwc264nRlMvOmQFTsdiV39JUGKXJN+Jqea6ZfOiXWvOPCQG+6LN mNXndZaSOsWGln4DXFSpzUWSy8RTdbJGwawv+v9be5hNk/TFIdbmzN66 UP7dXRfXgfs+a7jTFHdIynk8rjzTLyIynX+rnbT2ZNej8vacFMJhwgni gaJPYw==;; ADDITIONAL SECTION: ### 此处虽没有循环查询,但回复中也给出了相应的A/AAAA记录,也算是一种胶水记录吧

a.gtld-servers.net. 172800 IN A 192.5.6.30

a.gtld-servers.net. 172800 IN AAAA 2001:503:a83e::2:30

b.gtld-servers.net. 172800 IN A 192.33.14.30

b.gtld-servers.net. 172800 IN AAAA 2001:503:231d::2:30

c.gtld-servers.net. 172800 IN A 192.26.92.30

c.gtld-servers.net. 172800 IN AAAA 2001:503:83eb::30

d.gtld-servers.net. 172800 IN A 192.31.80.30

d.gtld-servers.net. 172800 IN AAAA 2001:500:856e::30

e.gtld-servers.net. 172800 IN A 192.12.94.30

e.gtld-servers.net. 172800 IN AAAA 2001:502:1ca1::30

f.gtld-servers.net. 172800 IN A 192.35.51.30

f.gtld-servers.net. 172800 IN AAAA 2001:503:d414::30

g.gtld-servers.net. 172800 IN A 192.42.93.30

g.gtld-servers.net. 172800 IN AAAA 2001:503:eea3::30

h.gtld-servers.net. 172800 IN A 192.54.112.30

h.gtld-servers.net. 172800 IN AAAA 2001:502:8cc::30

i.gtld-servers.net. 172800 IN A 192.43.172.30

i.gtld-servers.net. 172800 IN AAAA 2001:503:39c1::30

j.gtld-servers.net. 172800 IN A 192.48.79.30

j.gtld-servers.net. 172800 IN AAAA 2001:502:7094::30

k.gtld-servers.net. 172800 IN A 192.52.178.30

k.gtld-servers.net. 172800 IN AAAA 2001:503:d2d::30

l.gtld-servers.net. 172800 IN A 192.41.162.30

l.gtld-servers.net. 172800 IN AAAA 2001:500:d937::30

m.gtld-servers.net. 172800 IN A 192.55.83.30

m.gtld-servers.net. 172800 IN AAAA 2001:501:b1f9::30;; Query time: 0 msec

;; SERVER: 199.7.83.42#53(199.7.83.42)

;; WHEN: Fri Sep 06 11:25:14 CST 2024

;; MSG SIZE rcvd: 1169;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 41277

;; flags: qr; QUERY: 1, ANSWER: 0, AUTHORITY: 9, ADDITIONAL: 10### 这是对 baidu.com 权威名称服务器的查询,AUTHORITY: 9 表示有 9 条权威记录。;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 4096

;; QUESTION SECTION:

;baidu.com. IN NS

### 查询 baidu.com 的 NS 记录。

;; AUTHORITY SECTION:

baidu.com. 172800 IN NS ns2.baidu.com.

### baidu.com.:域名 baidu.com。

### 172800:TTL 值。

### IN NS:这是一个 NS 记录。

### ns2.baidu.com.:baidu.com 的其中一个名称服务器。

### 其他类似记录列出了 baidu.com 的其他名称服务器(ns1.baidu.com.、ns3.baidu.com. 等)。

baidu.com. 172800 IN NS ns3.baidu.com.

baidu.com. 172800 IN NS ns4.baidu.com.

baidu.com. 172800 IN NS ns1.baidu.com.

baidu.com. 172800 IN NS ns7.baidu.com.

CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN NSEC3 1 1 0 - CK0Q3UDG8CEKKAE7RUKPGCT1DVSSH8LL NS SOA RRSIG DNSKEY NSEC3PARAM### 这行表示 NSEC3 记录,它用于防止区域传输枚举攻击(enumeration attack)。NSEC3 记录提供了当前不存在的域名之间的安全链。

###

### 字段解释:

### CK0POJMG874LJREF7EFN8430QVIT8BSM.com.:这是哈希化后的一个不存在的域名。NSEC3 用哈希值表示不存在的域名,而不是直接使用域名本身。

### 86400:TTL(Time To Live),该记录在 DNS 缓存中可以保存 86400 秒(1 天)。

### IN:互联网类记录。

### NSEC3:记录类型,表示这是一个 NSEC3 记录,用于提供 DNS 区域中不包含的名称范围的信息。

### 1:哈希算法编号,1 代表 SHA-1 哈希算法。

### 1:加密迭代次数,表示进行一次哈希迭代。

### 0:盐值长度,表示不使用盐值。

### -:此处没有提供盐值。

### CK0Q3UDG8CEKKAE7RUKPGCT1DVSSH8LL:下一个哈希化的域名,表示 DNS 区域中下一个不存在的域名哈希值。

### NS SOA RRSIG DNSKEY NSEC3PARAM:这个不存在的域名支持的 DNS 记录类型,包括 NS、SOA、RRSIG、DNSKEY 和 NSEC3PARAM。CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN RRSIG NSEC3 13 2 86400 20240913002603 20240905231603 59354 com. h3VXRChoivSp21ckKZFApzPgjqTnOXiOJ0NvZNp6Rix8my7Bj5DkM9zO fDf1bWxB2by1eshnh4Wc5zPKlzp/3Q==### 这是 NSEC3 记录的签名(RRSIG 记录),用于验证前面提到的 NSEC3 记录的真实性。

###

### 字段解释:

### CK0POJMG874LJREF7EFN8430QVIT8BSM.com.:NSEC3 记录中哈希化的域名。

### 86400:TTL,记录在 DNS 缓存中保存的时间为 86400 秒(1 天)。

### IN:互联网类记录。

### RRSIG:签名记录类型,用于对 NSEC3 记录签名。

### NSEC3:所签名的记录类型。

### 13:加密算法编号,这里的 13 代表 ECDSA/SHA-256。

### 2:标签数,表示域名的标签数量(com. 域有 2 个标签)。

### 86400:签名记录的有效期,单位为秒。

### 20240913002603:签名到期时间,格式为 YYYYMMDDHHMMSS,表示签名的到期时间为 2024 年 9 月 13 日 00:26:03。

### 20240905231603:签名的开始时间,表示签名在 2024 年 9 月 5 日 23:16:03 生成并生效。

### 59354:签名密钥标签,用于标识签名使用的密钥。

### com.:签名域名,这里是 com 域。

### h3VXRCho...fDf1bWxB2by1eshnh4Wc5zPKlzp/3Q==:实际的签名数据,表示 NSEC3 记录经过签名后生成的加密数据。HPVV1UNKTCF9TD77I2AUR73709T975GH.com. 86400 IN NSEC3 1 1 0 - HPVVP23QUO0FP9R0A04URSICJPESKO9J NS DS RRSIG

HPVV1UNKTCF9TD77I2AUR73709T975GH.com. 86400 IN RRSIG NSEC3 13 2 86400 20240912004755 20240904233755 59354 com. 33WYYUMo5jjaArT3OB7+O//a5tz7dUkBi2nKqljZU3Ge+36ABbfA5V1N CPOGZfRm3u0BK6kf01+J4hVO9Fj58g==;; ADDITIONAL SECTION:

ns2.baidu.com. 172800 IN A 220.181.33.31

ns3.baidu.com. 172800 IN A 153.3.238.93

ns3.baidu.com. 172800 IN A 36.155.132.78

ns4.baidu.com. 172800 IN A 111.45.3.226

ns4.baidu.com. 172800 IN A 14.215.178.80

ns1.baidu.com. 172800 IN A 110.242.68.134

ns7.baidu.com. 172800 IN A 180.76.76.92

ns7.baidu.com. 172800 IN AAAA 240e:940:603:4:0:ff:b01b:589a

ns7.baidu.com. 172800 IN AAAA 240e:bf:b801:1002:0:ff:b024:26de;; Query time: 156 msec

;; SERVER: 192.42.93.30#53(192.42.93.30)

;; WHEN: Fri Sep 06 11:25:14 CST 2024

;; MSG SIZE rcvd: 653;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 14047

;; flags: qr aa; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 10### 这是来自 baidu.com 权威服务器的最终响应,ANSWER: 5 表示有 5 条答案。;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 1232

; COOKIE: 54a0955663f0c1270100000066da761adbcafffb277002f3 (good)

;; QUESTION SECTION:

;baidu.com. IN NS;; ANSWER SECTION:

baidu.com. 86400 IN NS ns4.baidu.com.

### baidu.com.:域名 baidu.com。

### 86400:TTL 值。

### IN NS:NS 记录,指定 ns4.baidu.com 为名称服务器。

### 接下来的记录类似,列出了 baidu.com 的其他名称服务器(ns7.baidu.com、dns.baidu.com 等)。

baidu.com. 86400 IN NS ns7.baidu.com.

baidu.com. 86400 IN NS ns2.baidu.com.

baidu.com. 86400 IN NS ns3.baidu.com.

baidu.com. 86400 IN NS dns.baidu.com.;; ADDITIONAL SECTION:

dns.baidu.com. 600 IN A 110.242.68.134

ns2.baidu.com. 86400 IN A 220.181.33.31

ns3.baidu.com. 86400 IN A 36.155.132.78

ns3.baidu.com. 86400 IN A 153.3.238.93

ns4.baidu.com. 60 IN A 14.215.178.80

ns4.baidu.com. 60 IN A 111.45.3.226

ns7.baidu.com. 86400 IN A 180.76.76.92

ns7.baidu.com. 86400 IN AAAA 240e:bf:b801:1002:0:ff:b024:26de

ns7.baidu.com. 86400 IN AAAA 240e:940:603:4:0:ff:b01b:589a;; Query time: 12 msec

;; SERVER: 110.242.68.134#53(110.242.68.134)

;; WHEN: Fri Sep 06 11:25:14 CST 2024

;; MSG SIZE rcvd: 324

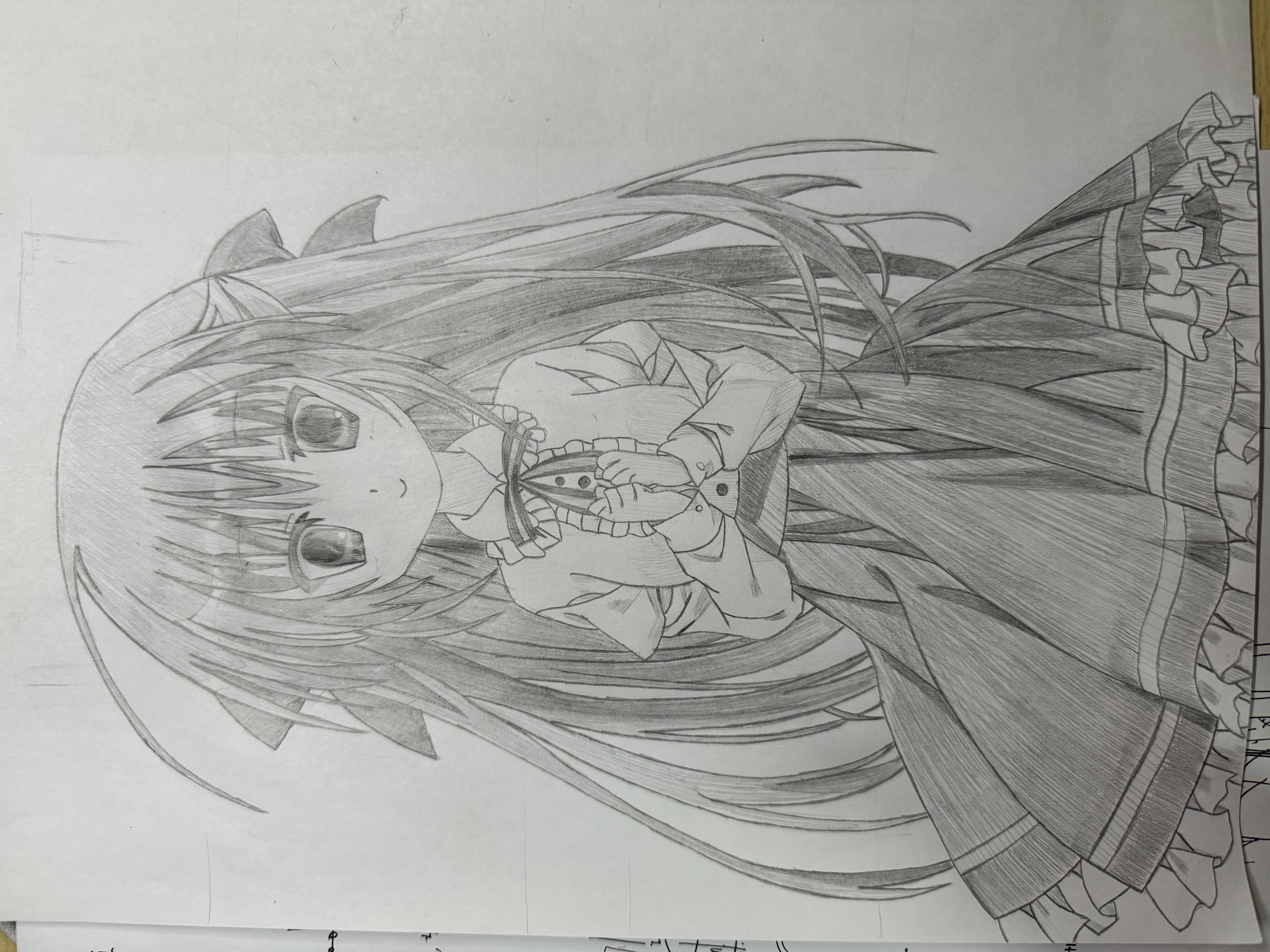

其他

PS:测试过程中遇到了个奇怪的问题,我的本地DNS(光猫)并不支持查询ROOT服务器记录。

PS C:\Users\AAAAA> dig; <<>> DiG 9.16.50 <<>>

;; global options: +cmd

;; connection timed out; no servers could be reached

抓包发现只有query没有response: