web

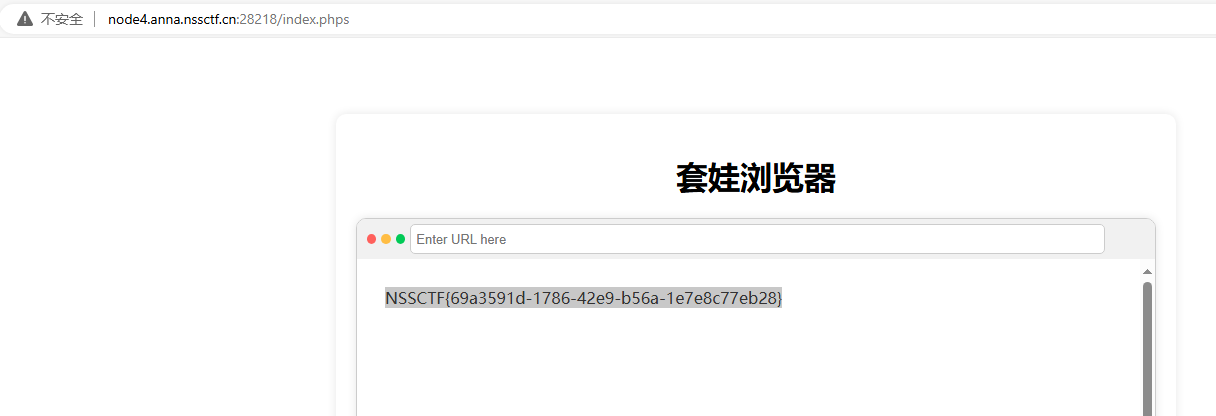

1.浏览器也能套娃

查看wp,是ssrf漏洞

介绍:

SSRF漏洞产生的原因是服务端提供了能够从其他服务器应用获取数据的功能,比如从指定的URL地址获取网页内容,加载指定地址的图片、数据、下载等等。

SSRF的利用:

进行内网资源的访问:

url?url=http://内网的资源url

利用伪协议:file:///

这种可以尝试从文件系统中获取文件.

http://example.com/ssrf.php?url=file:///etc/passwd

这里直接

file:///flag

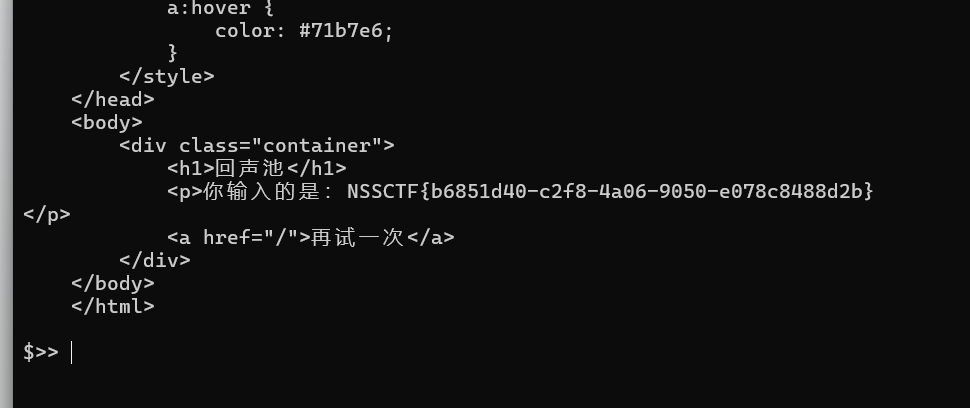

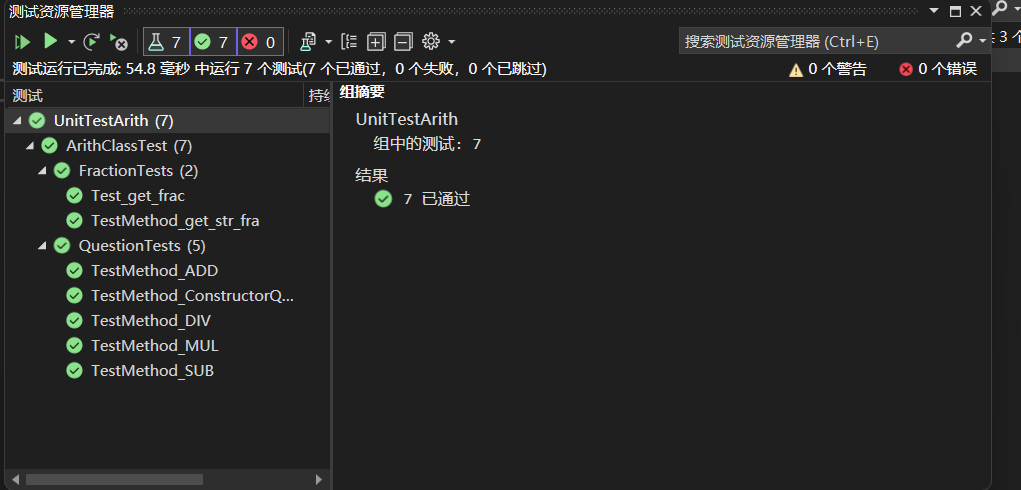

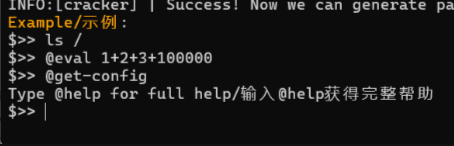

2.池子(fenjing,SSTI)

原师傅的解释:https://blog.csdn.net/administratorlws/article/details/139449645

ssti漏洞:可以通过输入{{7*7}}看返回值是否为49

python -m fenjing crack -u http://网址/echo --method POST --inputs input --interval 0.01

这个是使用fenjing这个Python模块来执行一个名为crack的功能。

crack:这是fenjing模块中的一个功能,可能是用于破解或测试某些东西。

-u http://node1.anna.nssctf.cn:28187/echo:这个选项指定了目标URL,crack功能将对其进行操作。/echo可能是一个API端点,用于回显发送的数据。

--method POST:指定HTTP请求的方法为POST。

--inputs input:指定了crack功能要测试的输入参数名为input。

--interval 0.01:设置请求之间的时间间隔为0.01秒。

综上所述,这个命令是在使用fenjing工具对指定的URL进行POST请求测试,其中包含了一个名为input的参数,请求之间的间隔非常短,为0.01秒。这个命令用于测试服务器的响应或进行速率测试。

出现这个输入cat /flag