情境

第六周的培训甚是有趣, 更加详细的介绍了Burp工具的功能和使用细节. 虽然很有趣, 但是我学得很慢, 练习达到熟练掌握还需要练习.

以下是第五次培训的练习题 以及我的解答. 最后一题手生, 一开始没做出来.

1、安装burp,分别在本机上实现全局代理和局部代理,提供设置过程的说明文档;

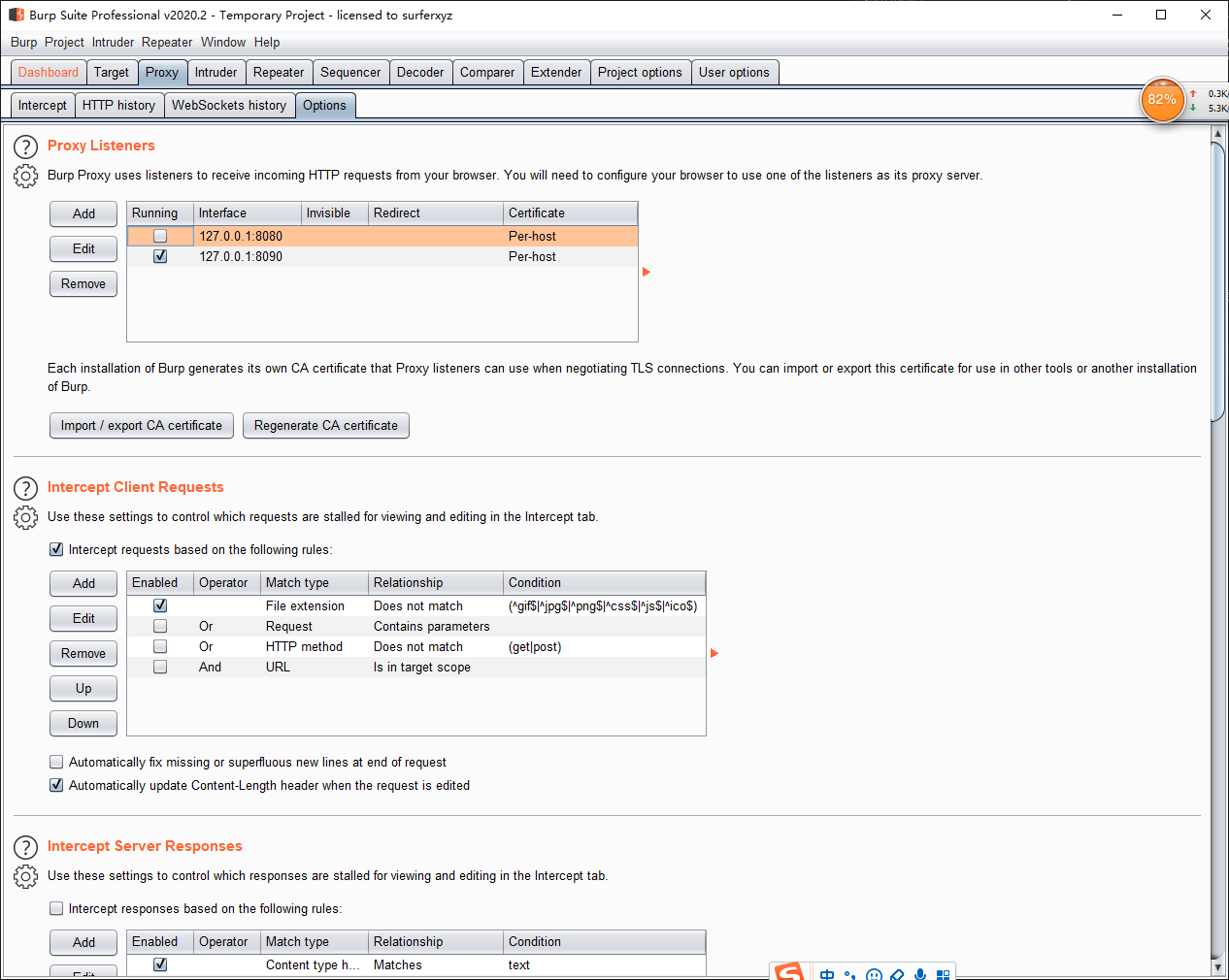

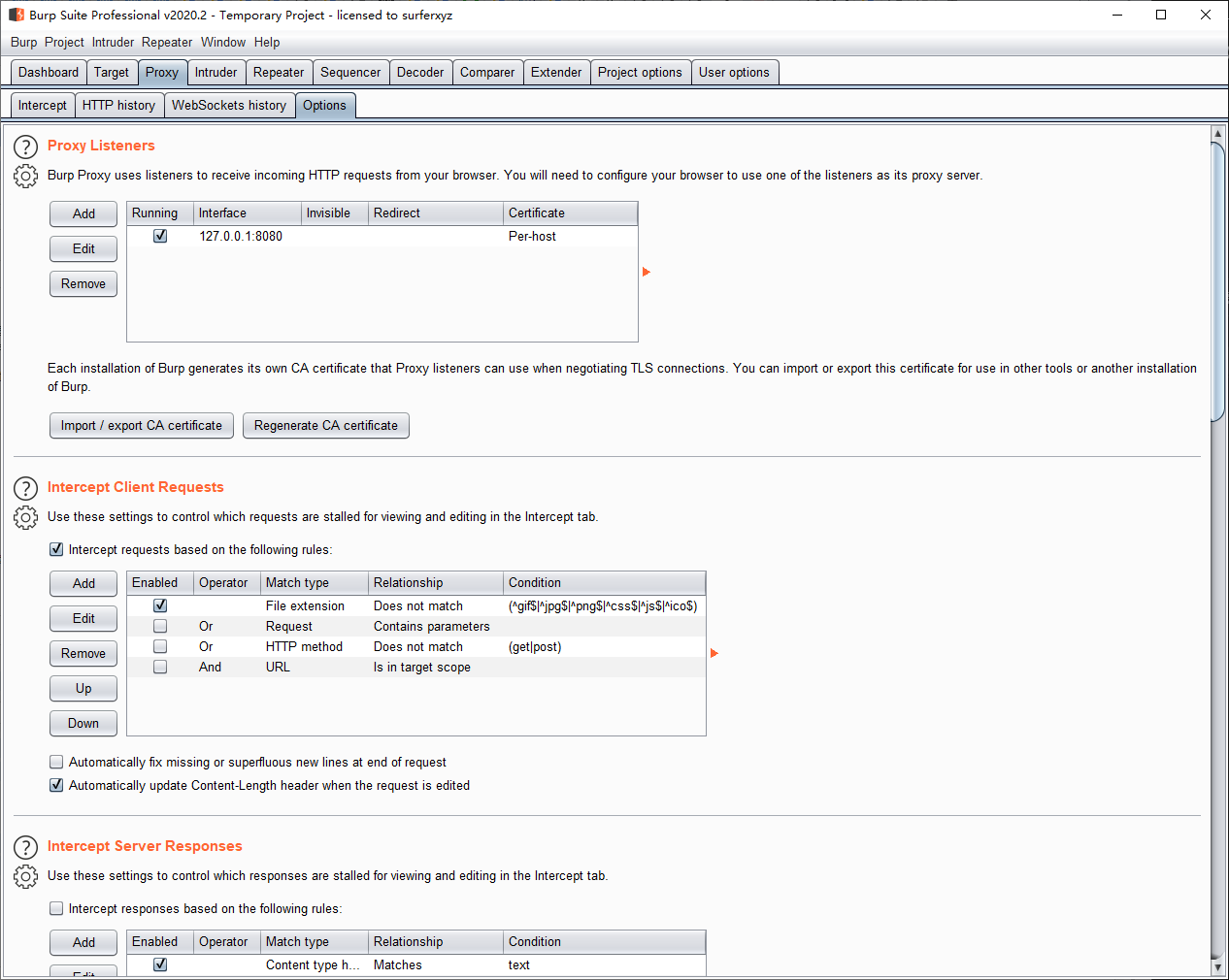

a. 安装burp, 先安装和配置Java环境, 然后启动burp pro suite. 查看burp的监听代理设置. 打开Proxy标签页下的Options标签. 此处burp默认设置的是监听

127.0.0.1的8080端口, 这便是浏览器需要设置成的代理IP+端口. 可根据需要添加或更改, 以适应使用要求.

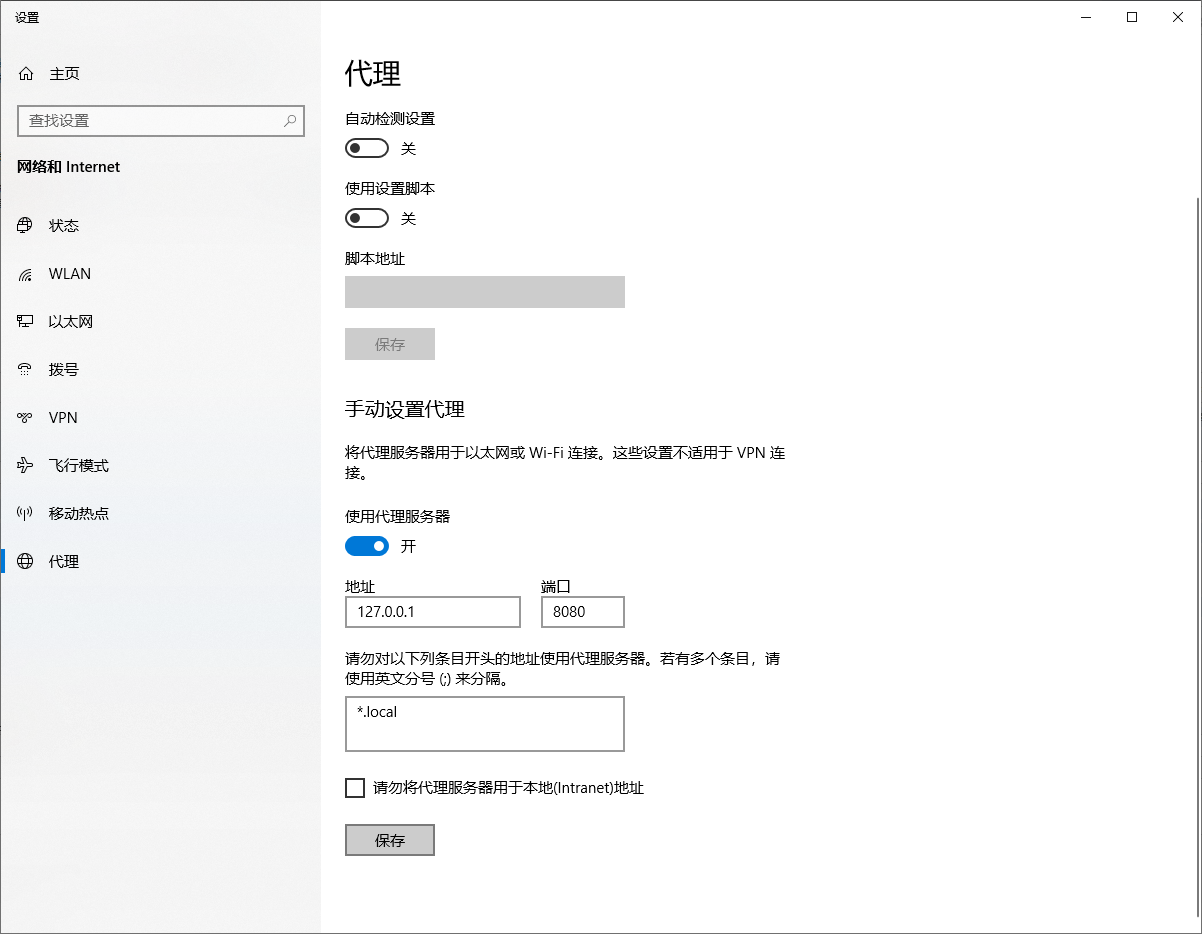

b. 全局代理 作用于本机使用全局代理的浏览器中. 如果是Windows系统的话, 打开Edge浏览器, 打开其“设置”页面, 选择"系统和性能"标签页, 单击“打开计算机的代理设置”. 如此, 会自动跳转到Windows系统设置的"网络和Internet"设置的代理选项页. 打开"使用代理服务器"按钮, 并完成代理地址和端口的设置, 将其保存. 如此便完成了本机全局代理的设置. 此时, burp可以监听本机使用全局代理的浏览器.

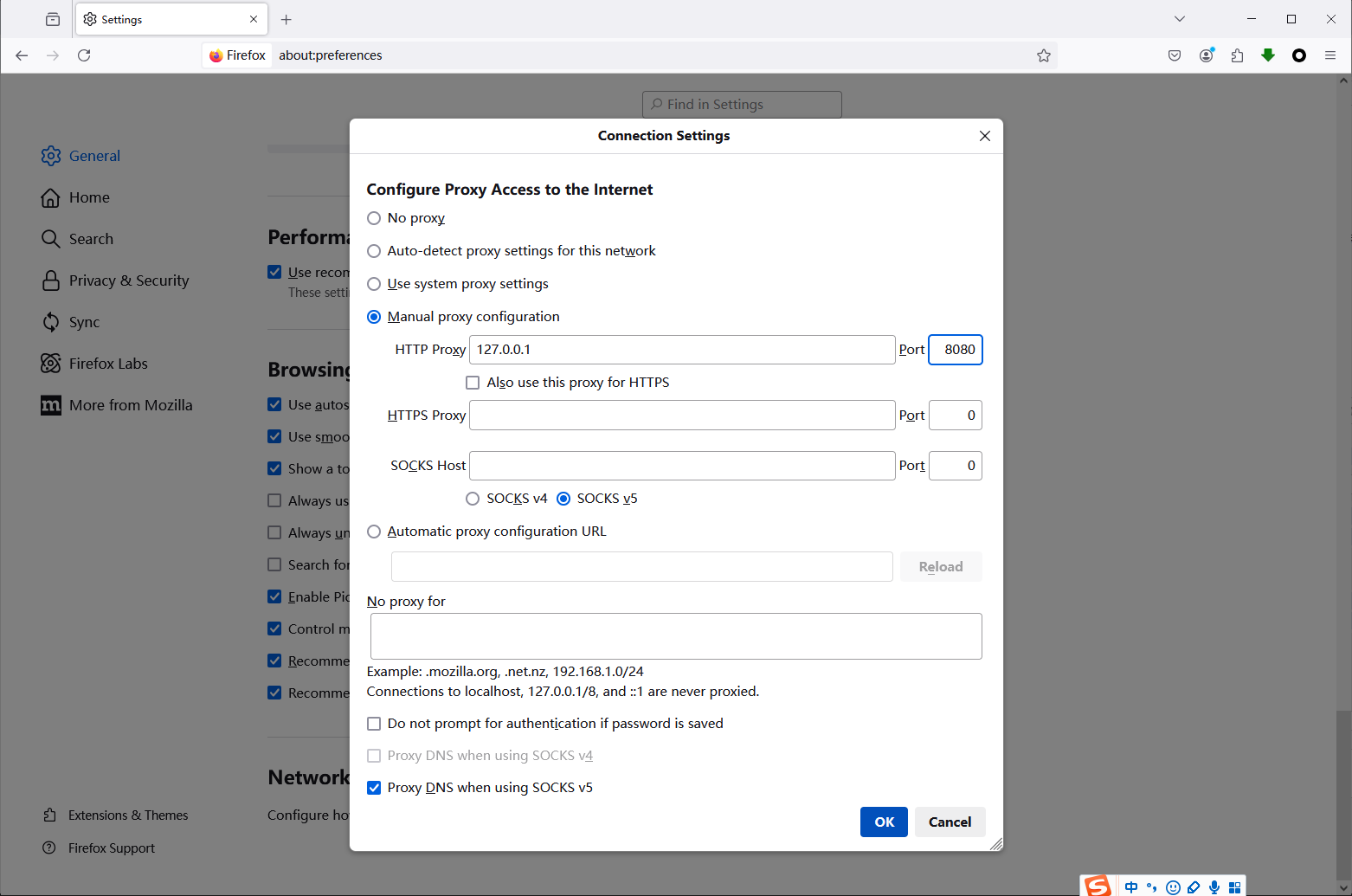

c. 局部代理 作用于正在设置局部代理的浏览器, 并不会影响到本机的其他浏览器. 此时以火狐浏览器为例, 打开其“Settings设置”, 其General页面最下方有一个“NetworkSettings网络设置”, 点击其设置按钮, 即可配置Firefox局部代理的网络设置, 如下图所示. 如此便完成了本机局部代理的设置. 此时, burp可以监听本机使用该局部代理的浏览器(这里既是火狐浏览器).

2、利用burp实现对https站点的抓包;

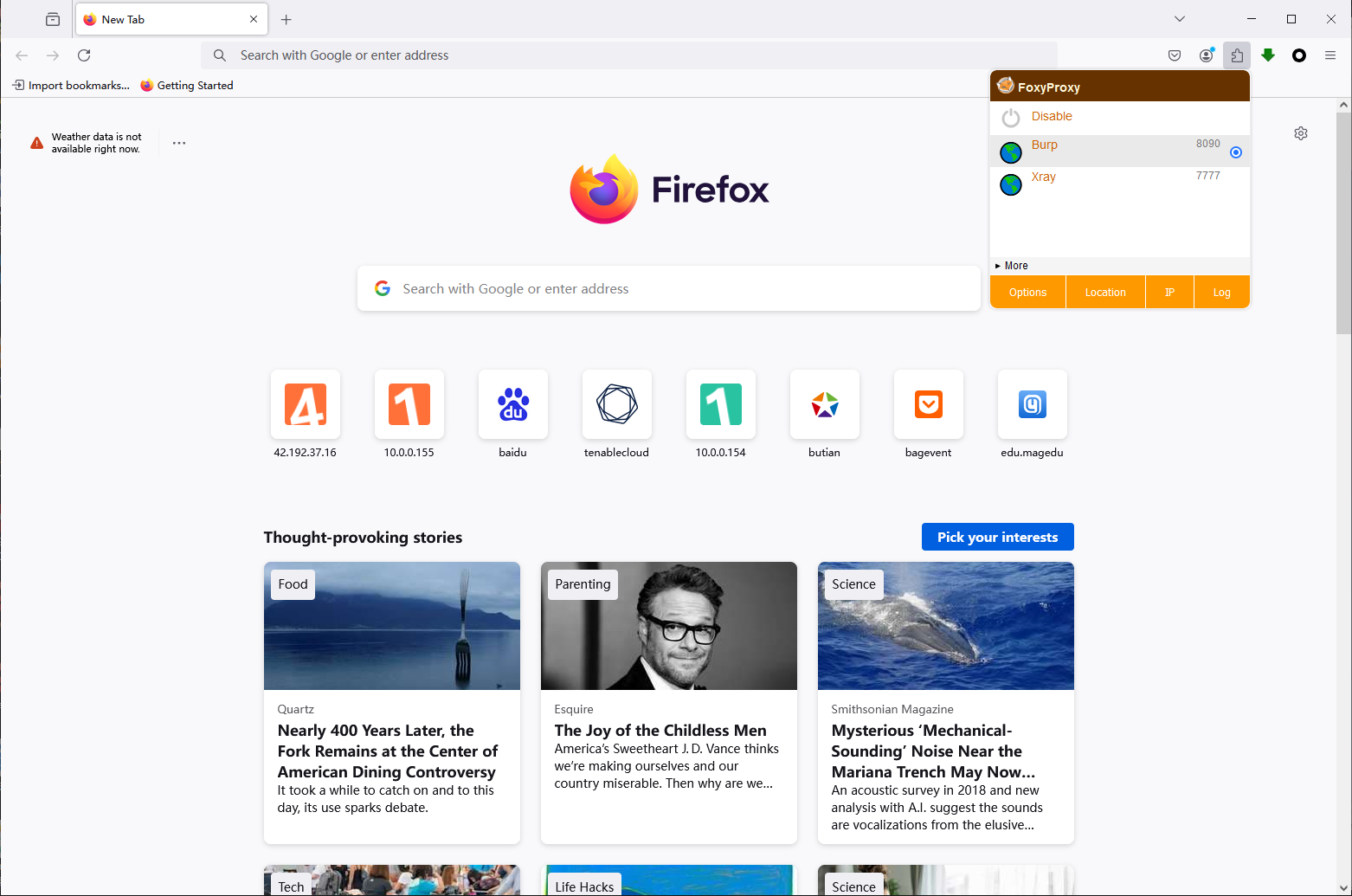

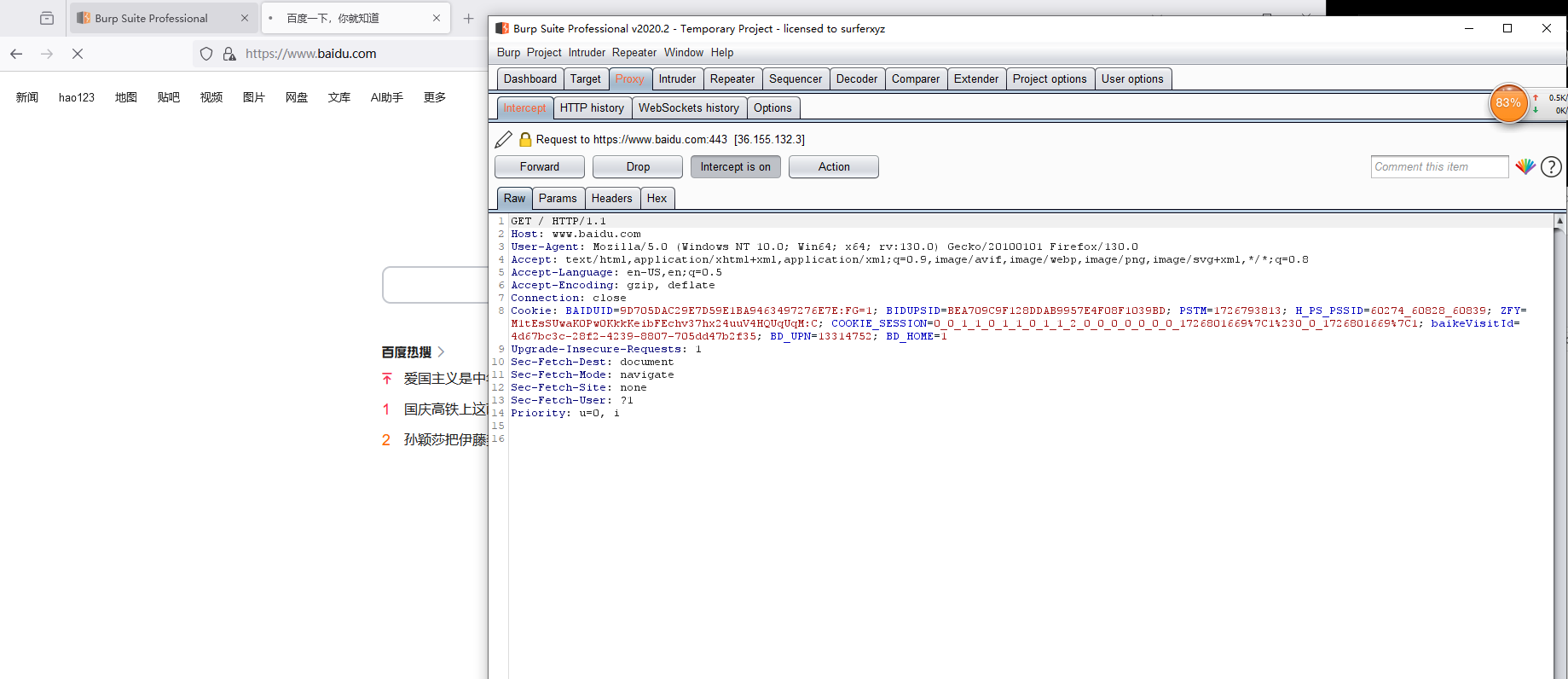

a. 此时使用burp监听火狐浏览器, 即将火狐浏览器代理端口设置成burp默认监听的端口; 或者将火狐浏览器代理端口和burp的有效监听端口设置成相同的另一端口.

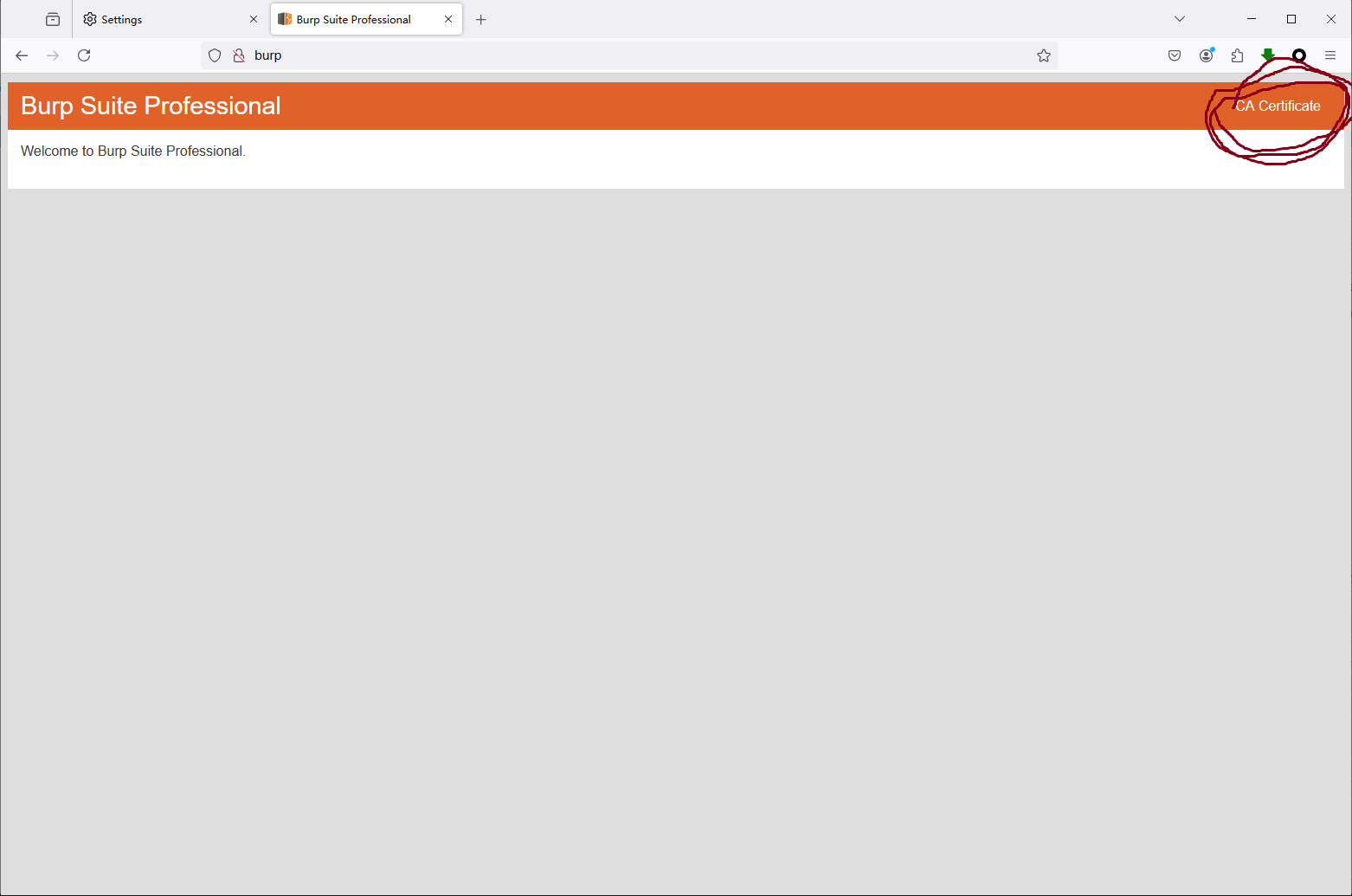

b. 火狐浏览器访问,

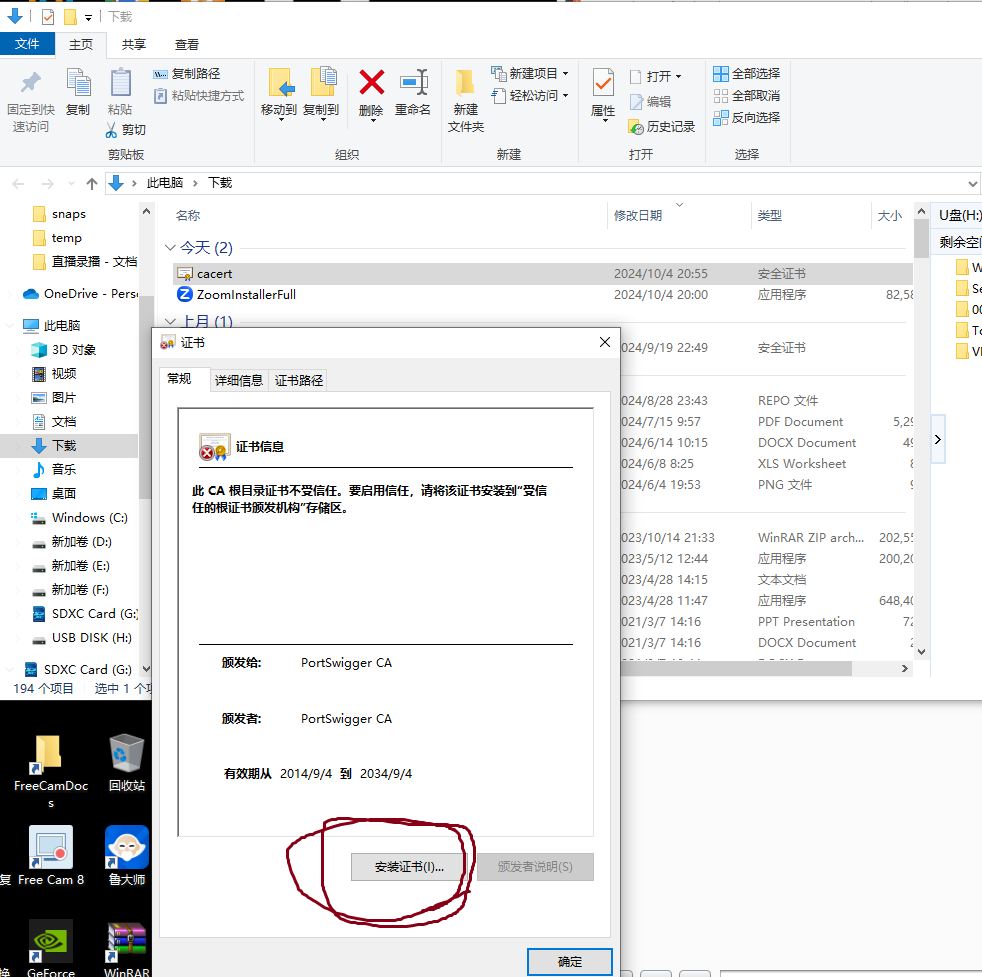

http://burp. 点击右上角的“CA Certificate”下载burp的证书.

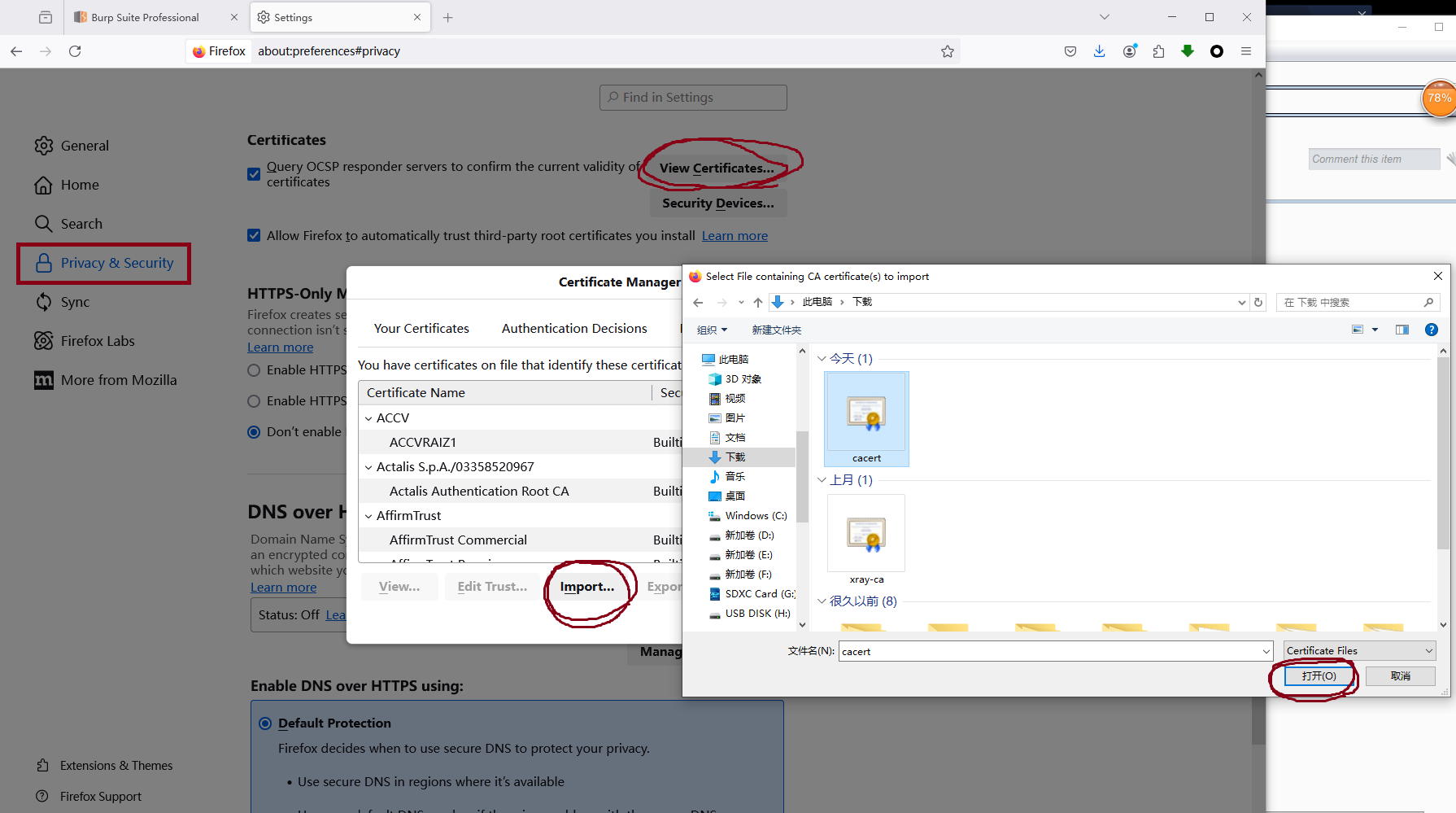

c. 在Windows系统中安装burp的证书; 之后再将该burp证书导入火狐浏览器

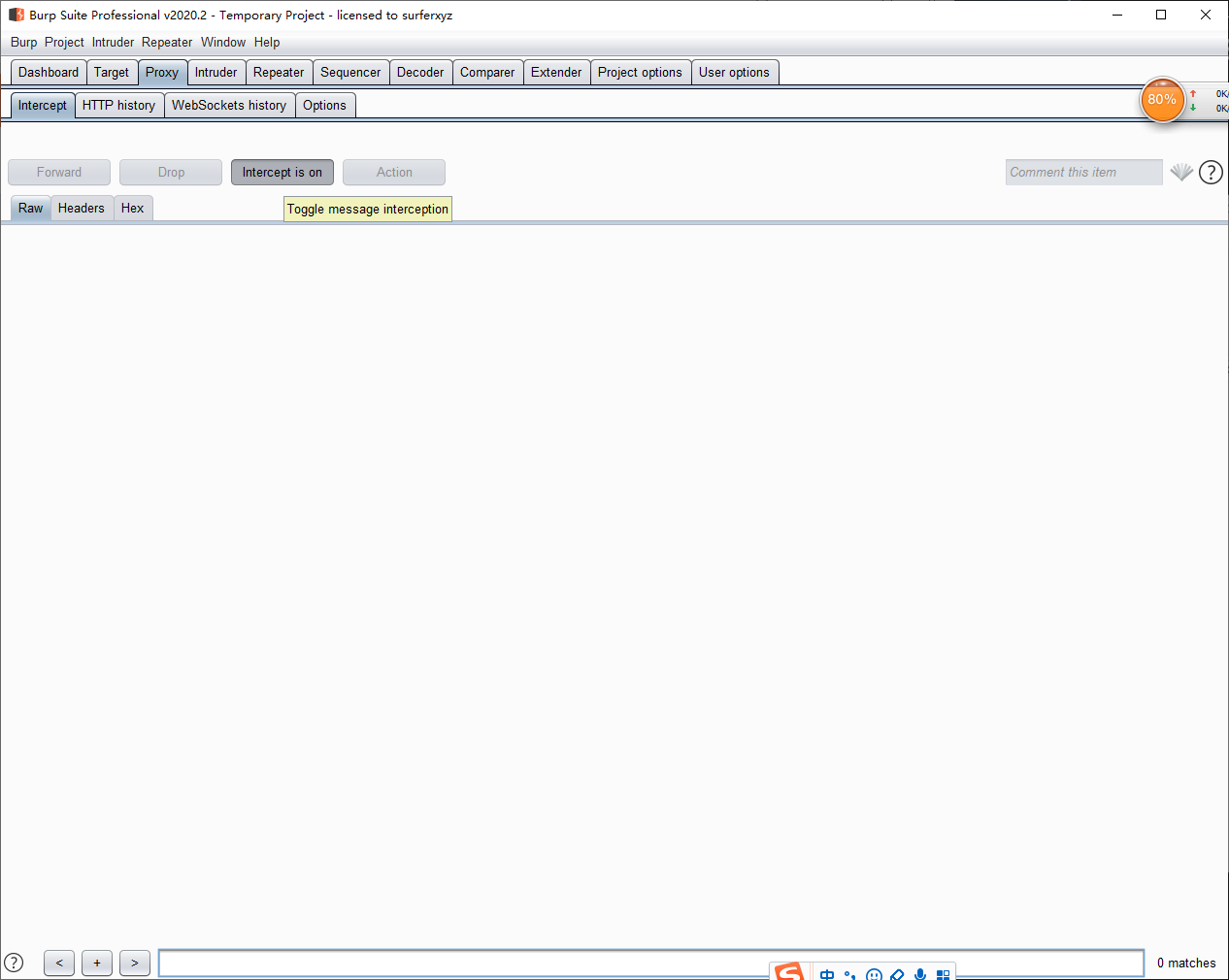

d. 打开burp的Proxy拦截按钮"Intercept is on".

e. 如此, 当火狐浏览器访问的https站点时, burp就可以抓对应的https的包了. 实际上, 打开一个网页的过程可能会连续抓到好几个包. 需要在浏览器中继续打卡该网页的过程的话, 可以在burp中点击"Forward"按钮, 则抓到的包会逐个放过, 到达网站服务器; 服务器响应后本机浏览器上就可以看到结果了.

3、使用Burp的Discover Content功能爬取任意站点的目录,给出爬取过程的说明文档、站点树截图;

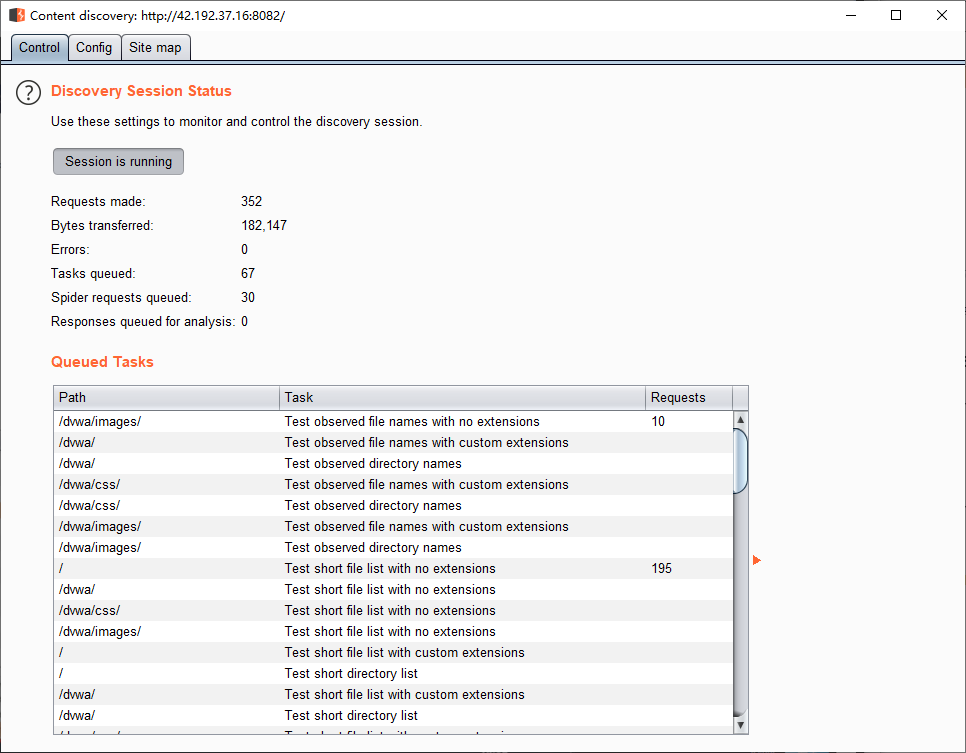

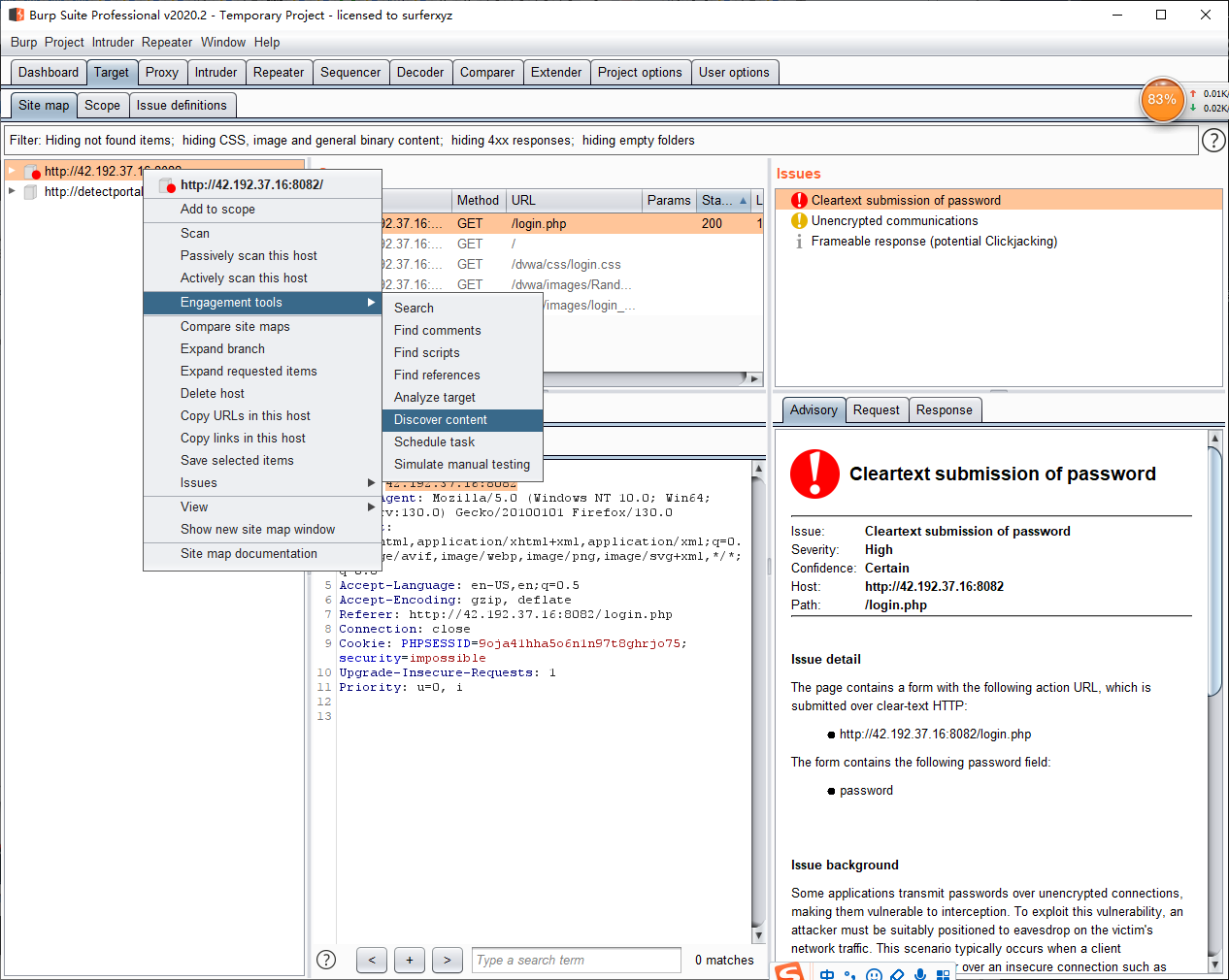

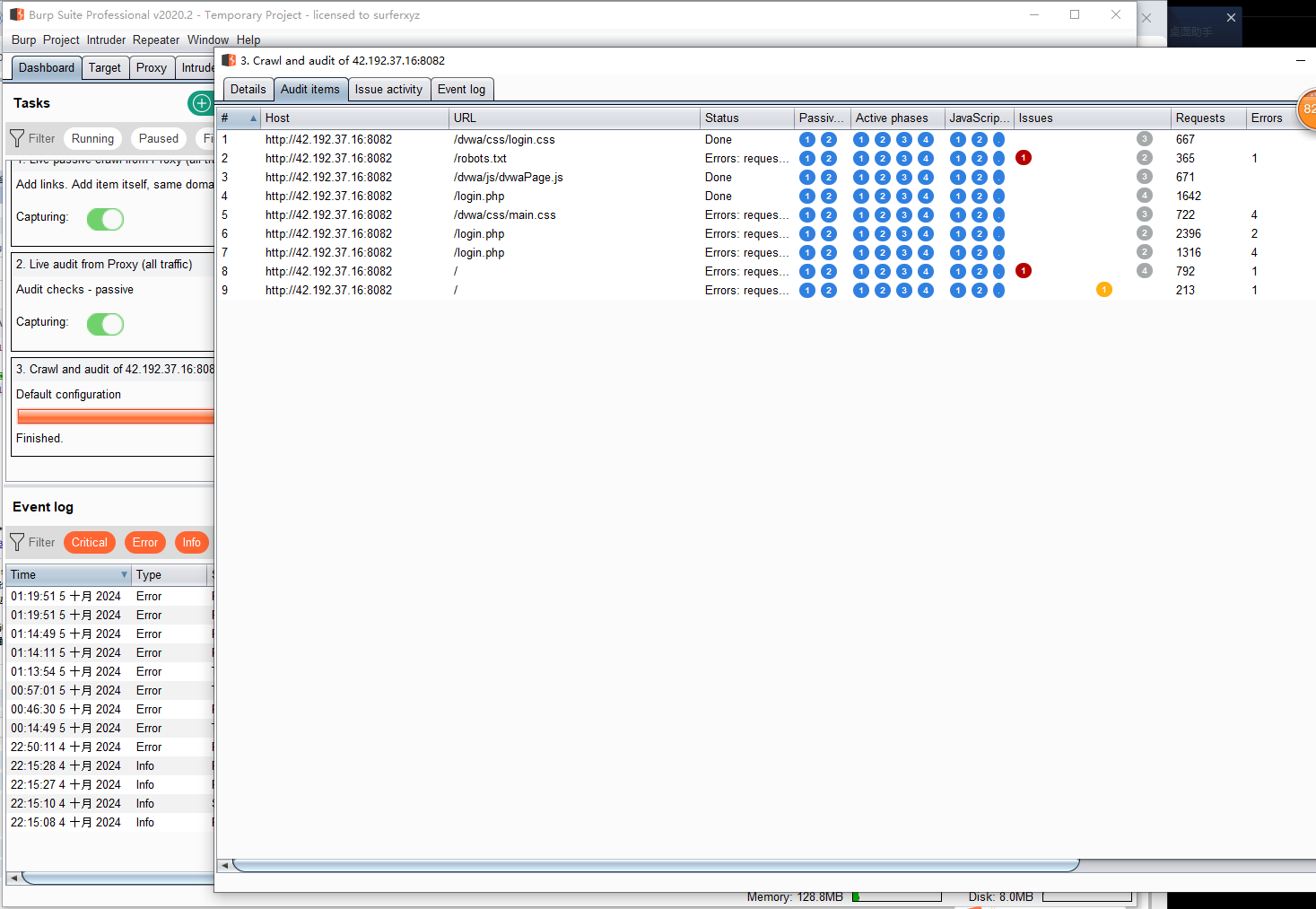

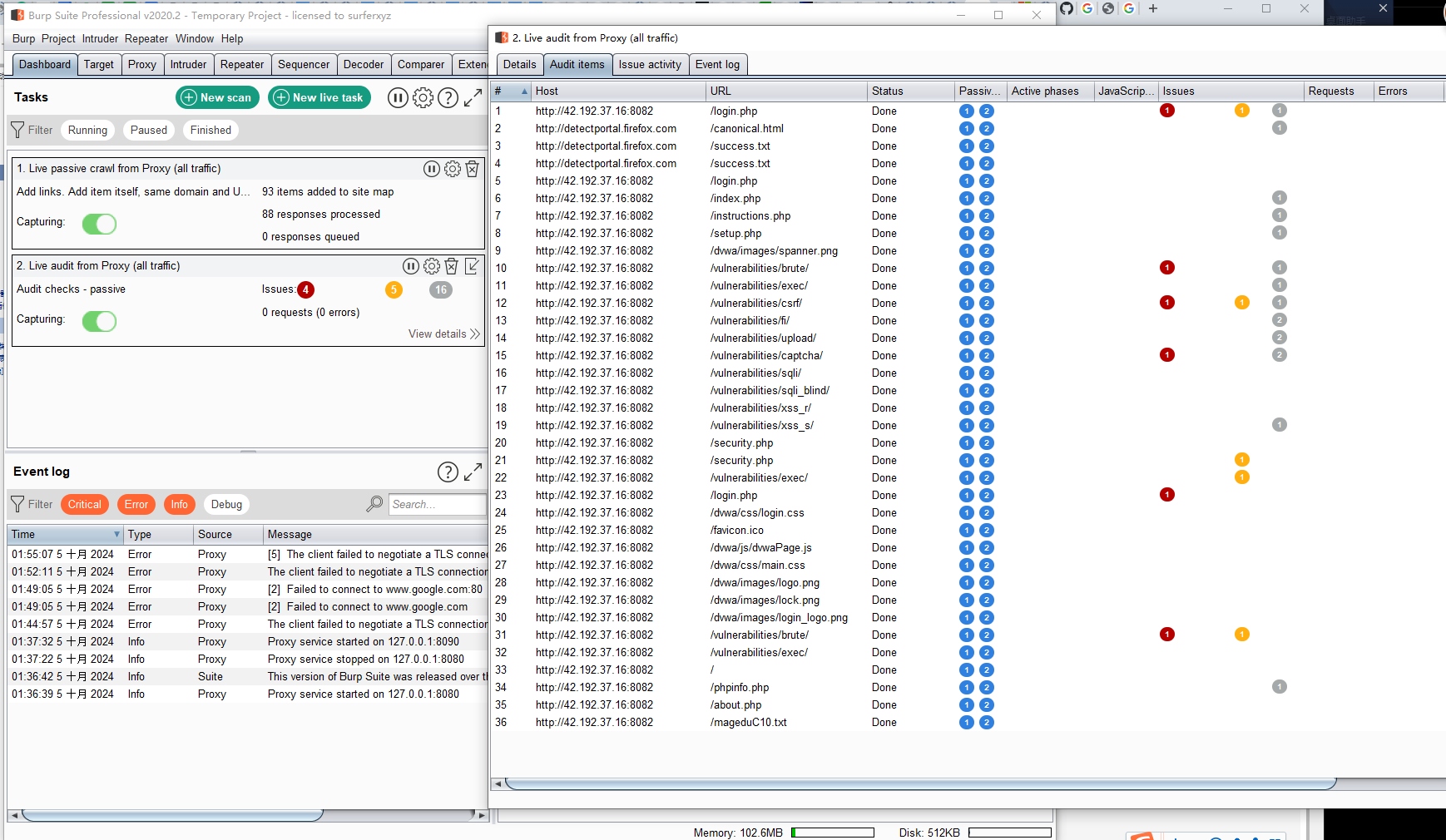

此处以第5题中的靶场地址为例http://42.192.37.16:8082 使用burp的DiscoverContent功能爬取该站点的目录.

-- 爬取过程说明文档 --

a. 启动burp; 设置好burp的监听端口, 火狐浏览器的代理端口, 安装好burp的cacert(如果是爬取https站点的话)

b. 在火狐浏览器中打开该网页, 将burp的包拦截关闭, 并打开burp的Target标签下的Sitemap页面. 此时应该可以在做出站点地图栏看到

http://42.192.37.16:8082条目已出现. 将其选中后, 单击鼠标右键, 选择"Engagement tools"下的"Discover content".

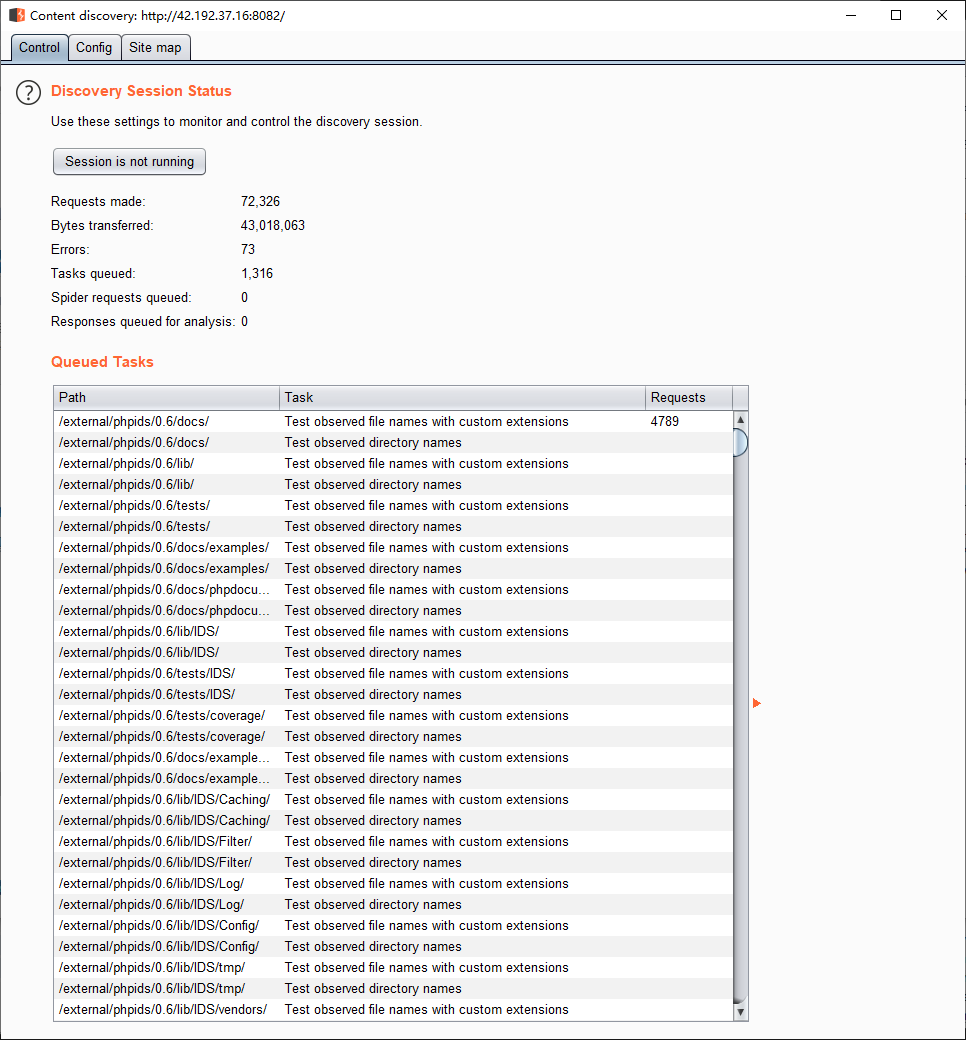

c. 在新打开的Content discovery窗口中, 检查Config标签页的设置; Control标签页上按下图标记按钮, 开启扫描

d. 合适的时候再次按下该按钮, 中止爬虫扫描, "Session is not running"

-- 站点树截图 --

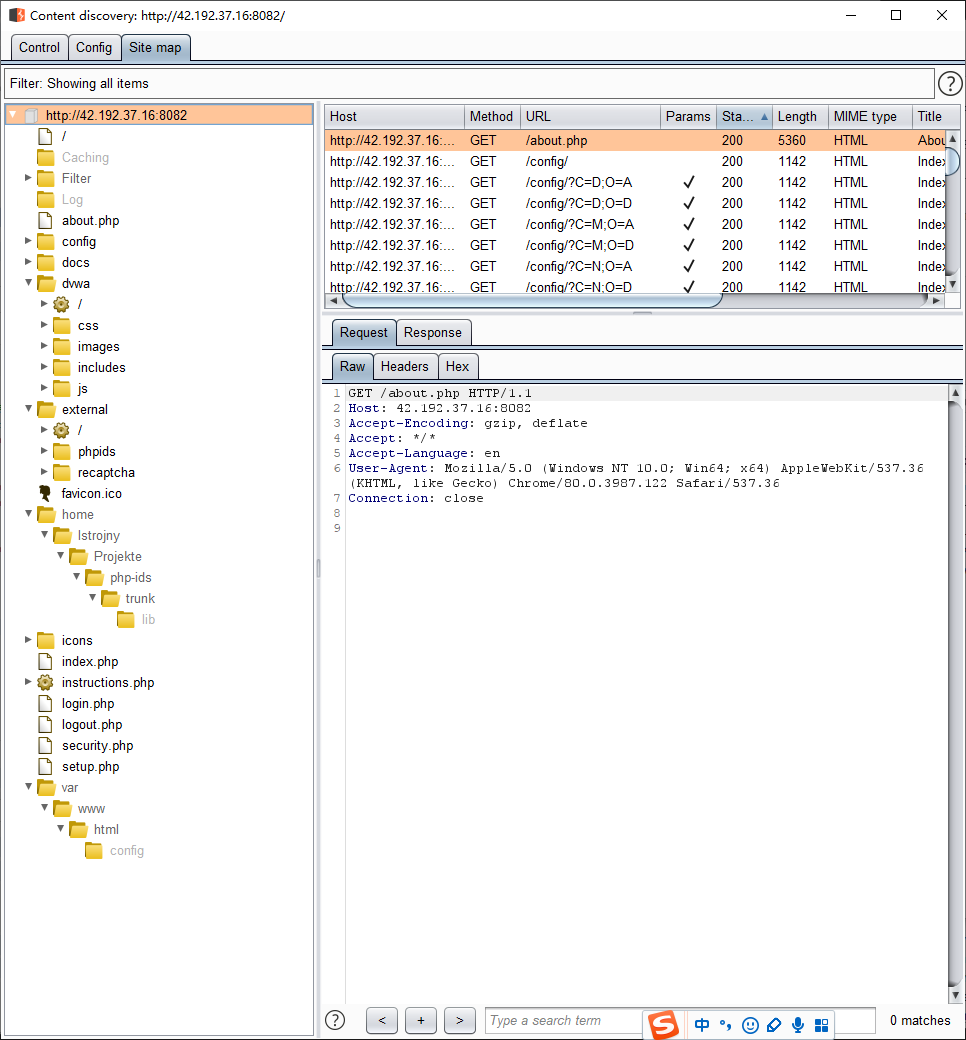

e. 下图结果是在未登录情况下, dvwa靶场爬取的站点地图

4、分别使用Burp Scan的主动扫描和被动扫描功能对DVWA站点进行扫描,输出扫描报告;

-- 主动扫描 --

a. 启动burp; 设置好burp的监听端口, 火狐浏览器的代理端口, 安装好burp的cacert(如果是爬取https站点的话). 此处使用老师提供的DVWA靶场(同第五题), 所以此处burp的CA证书安装不是必须的.

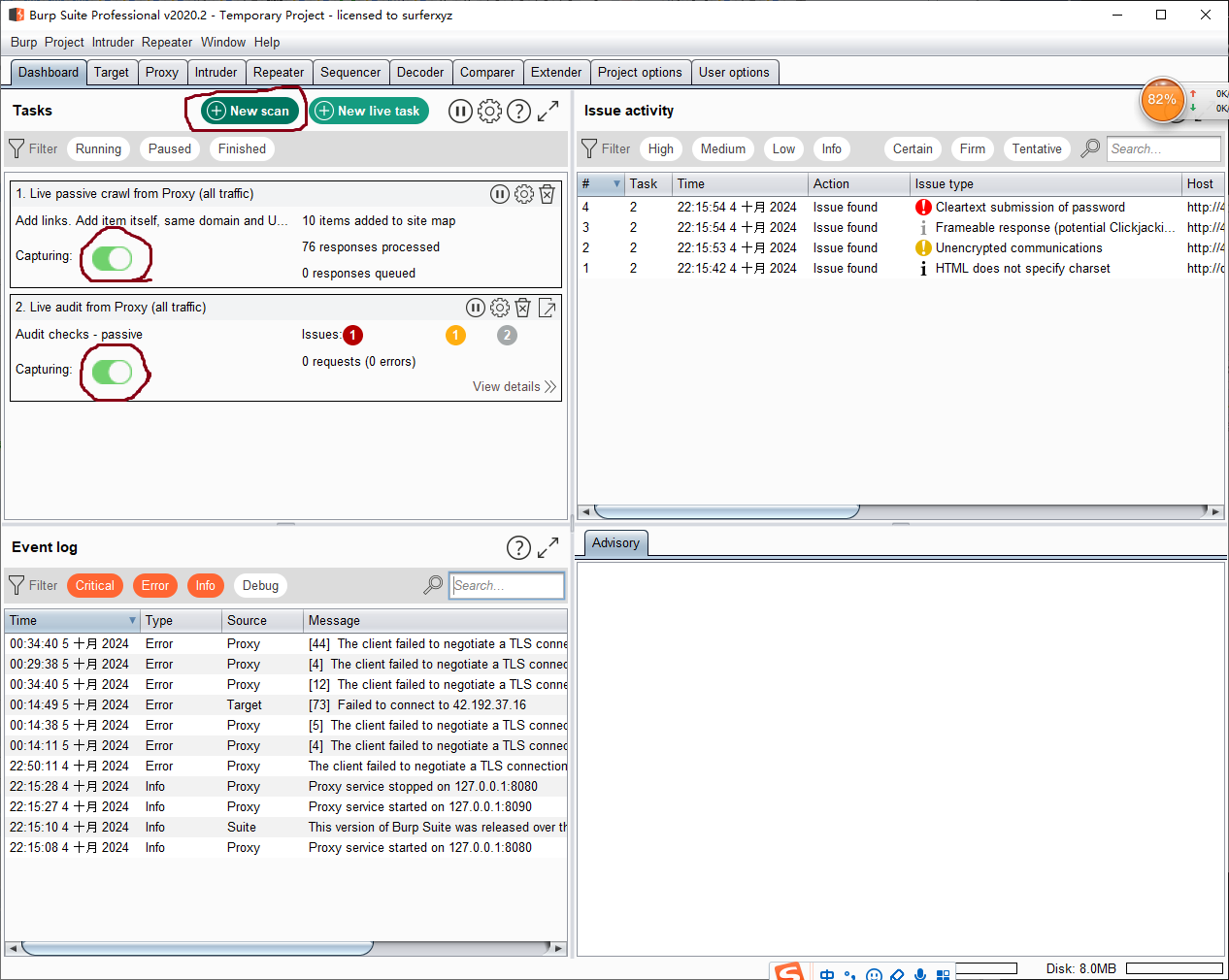

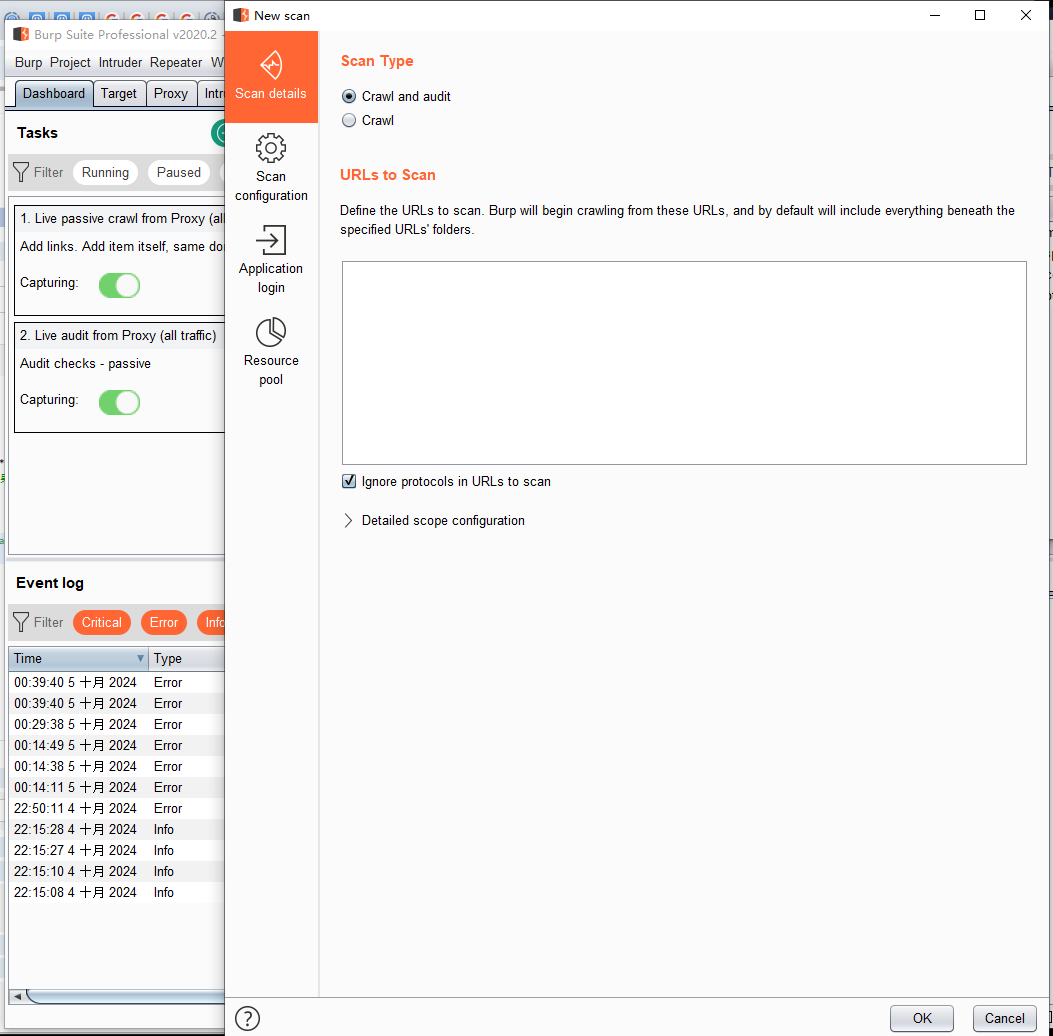

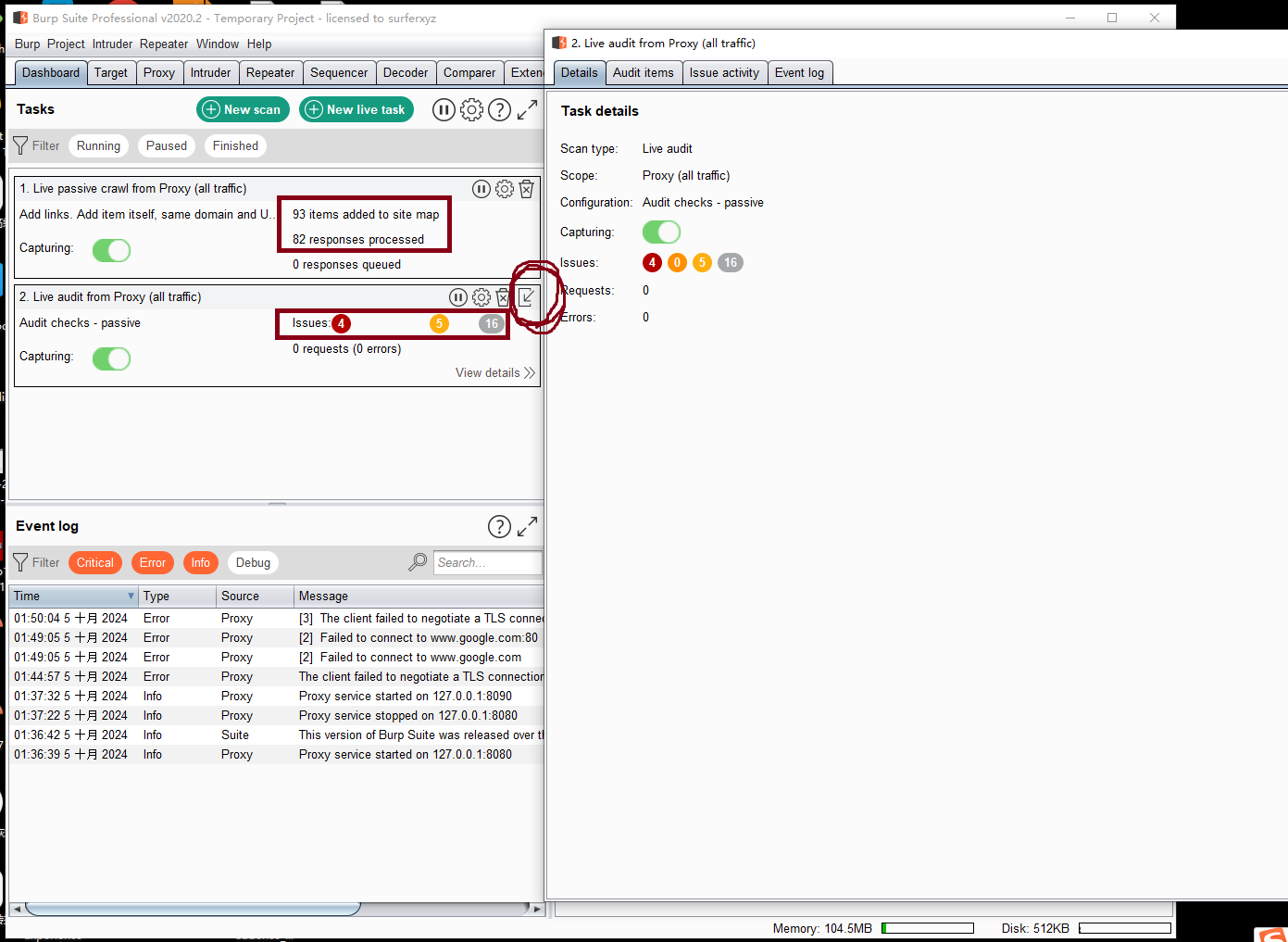

b. 打开burp的Dashboard标签页, 再确认"Live passive crawl from proxy"和"Live audit from proxy"打开的前提下, 鼠标单击"New scan"按钮.

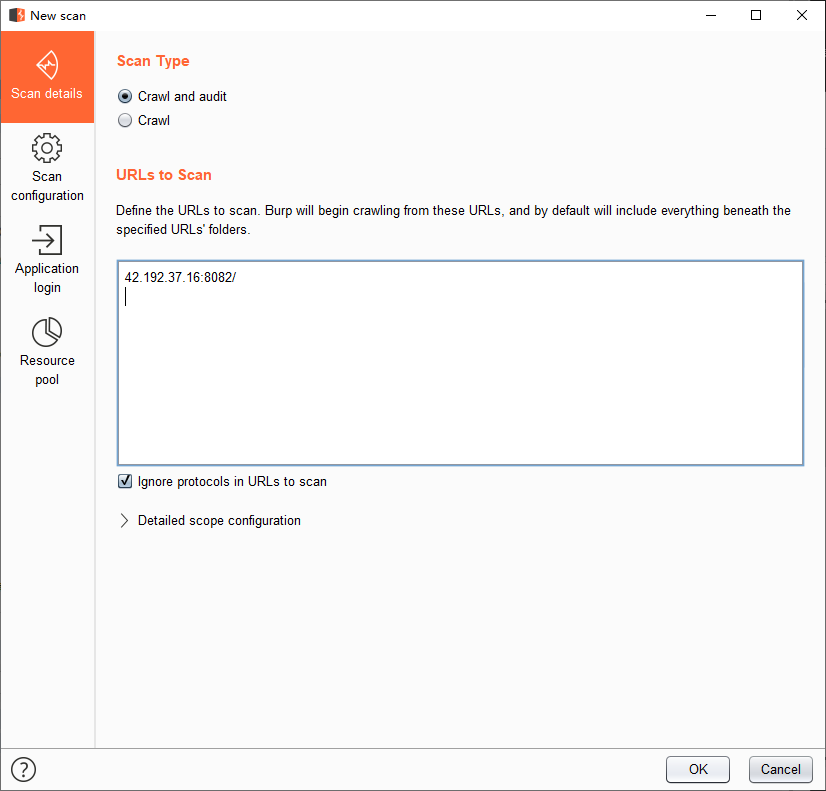

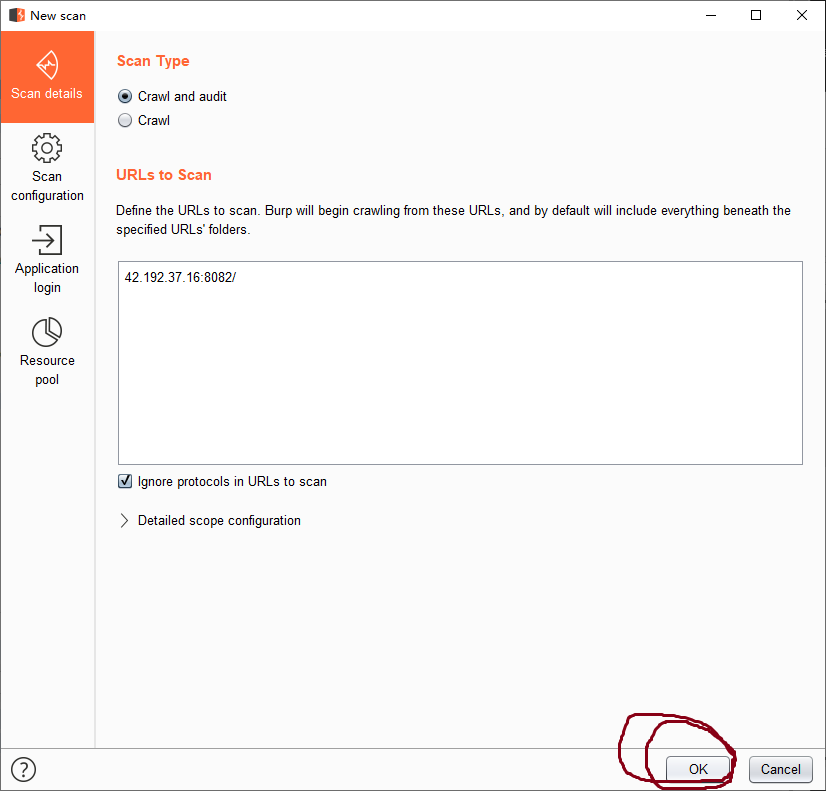

c. 在新打开的窗口中"Scan details"选项卡中选择"crawl and audit", "URLs to Scan"中填入主动扫描的网址, 在勾选"Ignore protocols"的情况下, 填入的url可以不包含协议头.

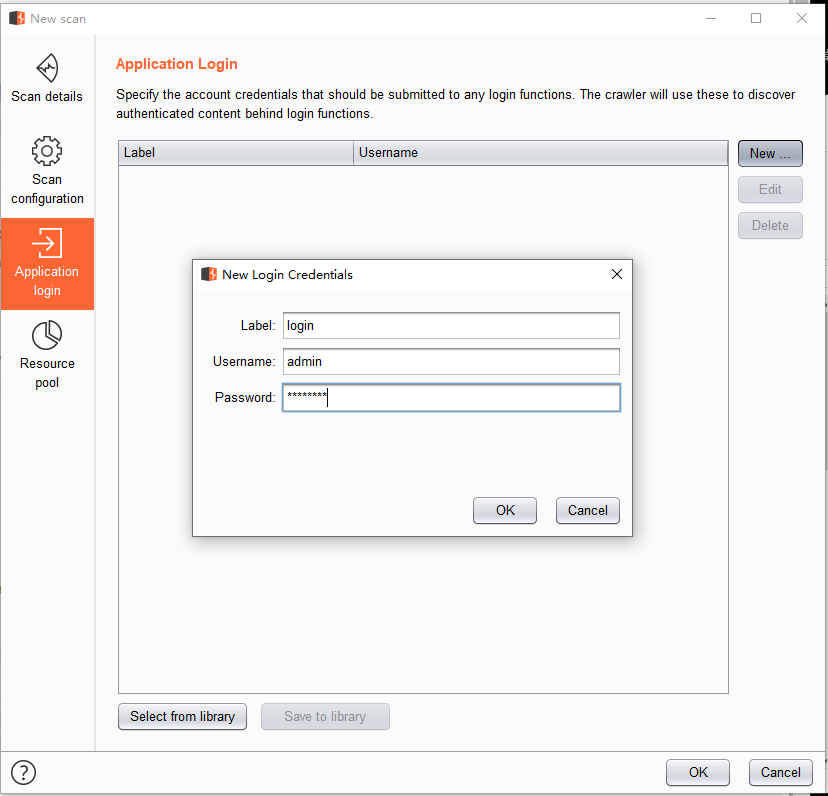

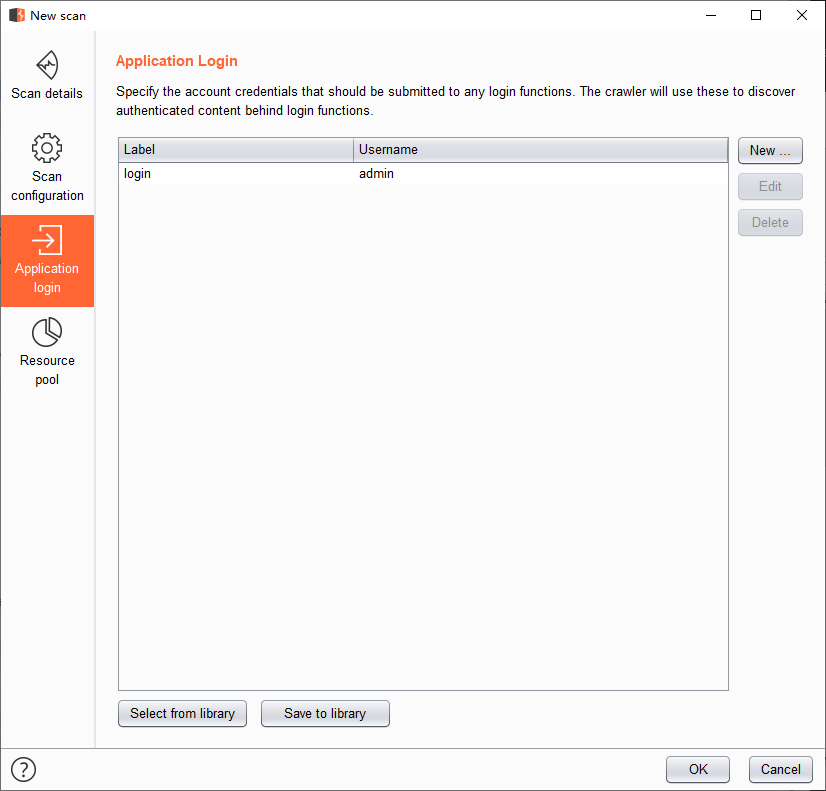

d. 在"Application login"选项卡中, 设置登录信息; 返回"Scan details"选项卡, 单击"OK", 尝试有用户登录的主动扫描.

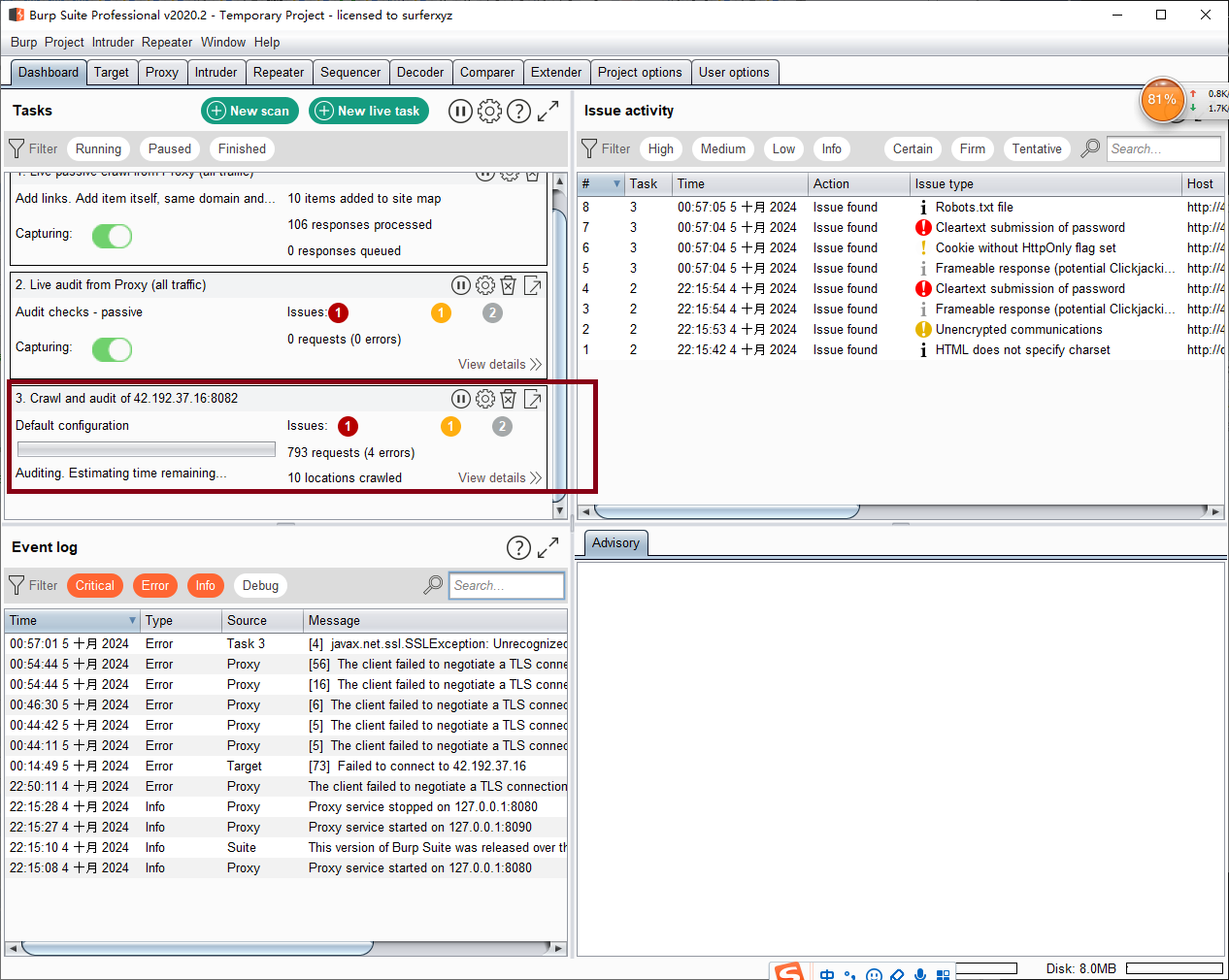

e. 此时返回burp的"Dashboard"标签页, 可以在"Task"模块看到刚刚设置的主动扫描任务

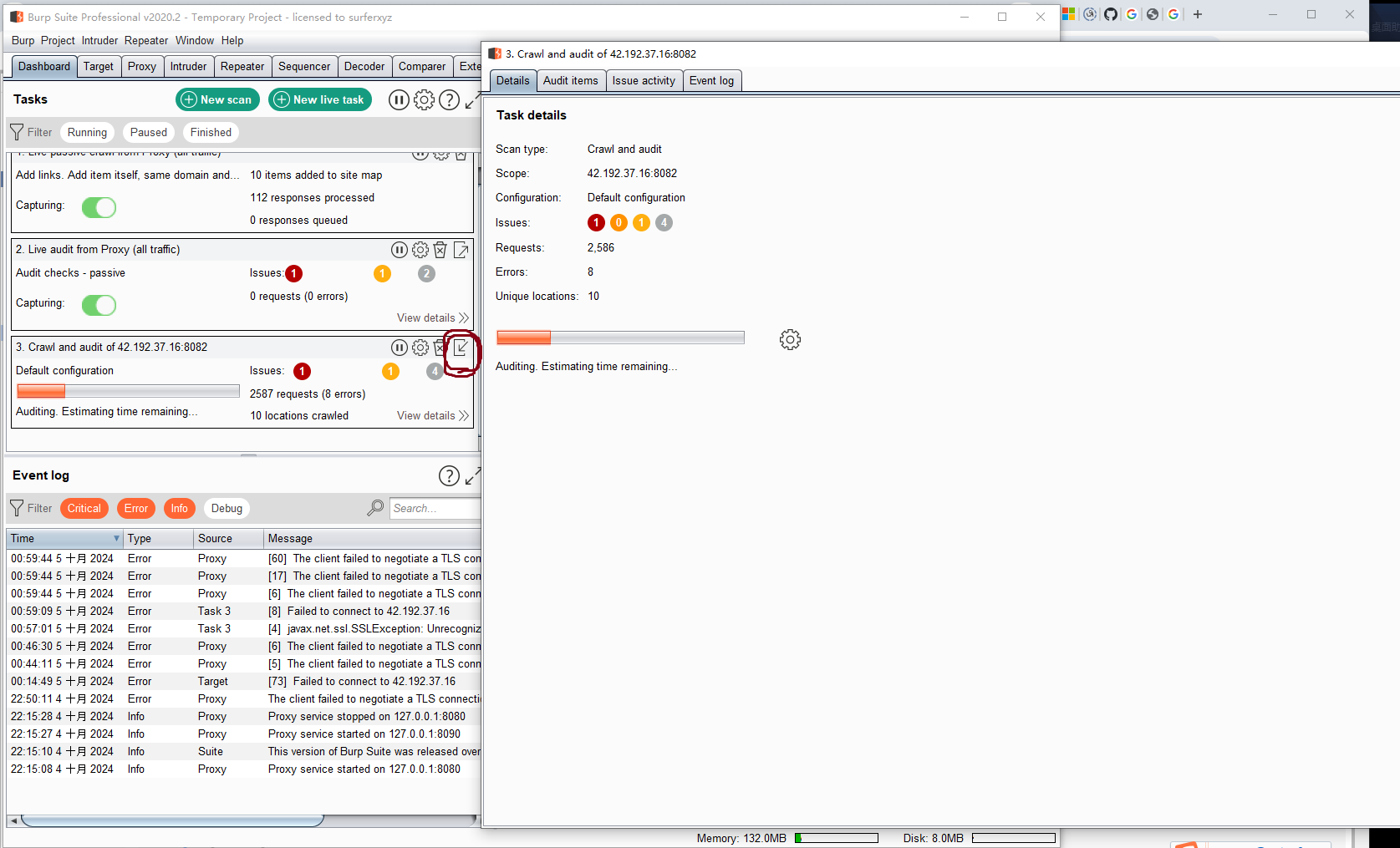

f. 按下图中标记的按钮, 可查阅主动扫描进度及详细信息

g. 扫描完成后, 查看结果发现, 可能是由于扫描的url设置成主网页, 没有包括分支路径, 似乎设置的登录信息没有起到作用, 看不到网站的更多审计细节(事实上, 我也尝试了主动扫描

http://42.192.37.16:8082/vulnerabilities/brute/, 并设置登录信息, 扫描结果较展示的案例更少. 因为登录信息与扫描网页路径不匹配. )

-- 被动扫描 --

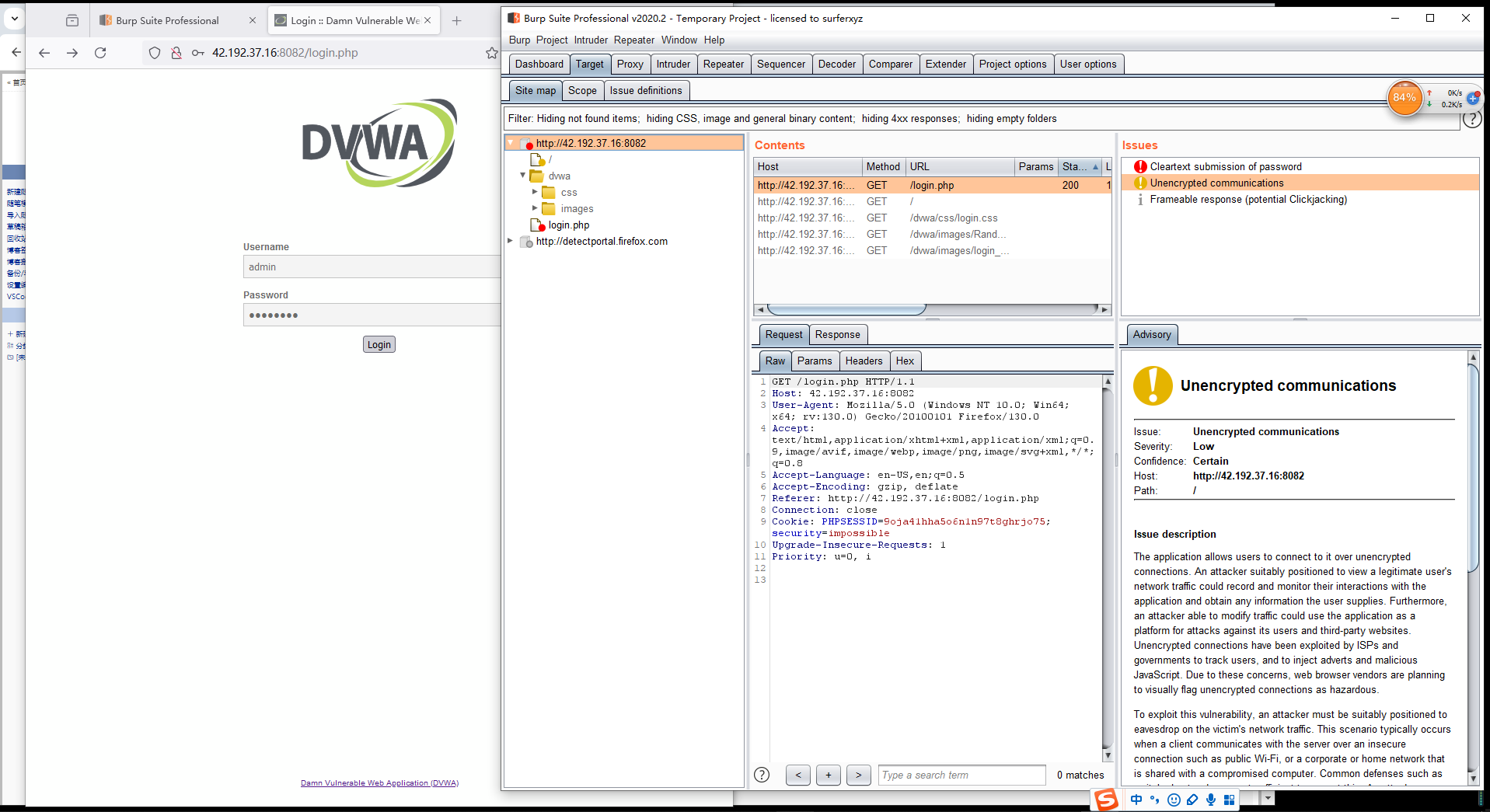

a. 重启burp; 设置好burp的监听端口, 火狐浏览器的代理端口, 安装好burp的cacert(如果是爬取https站点的话). 此处使用老师提供的DVWA靶场(同第五题), 所以此处burp的CA证书安装不是必须的.

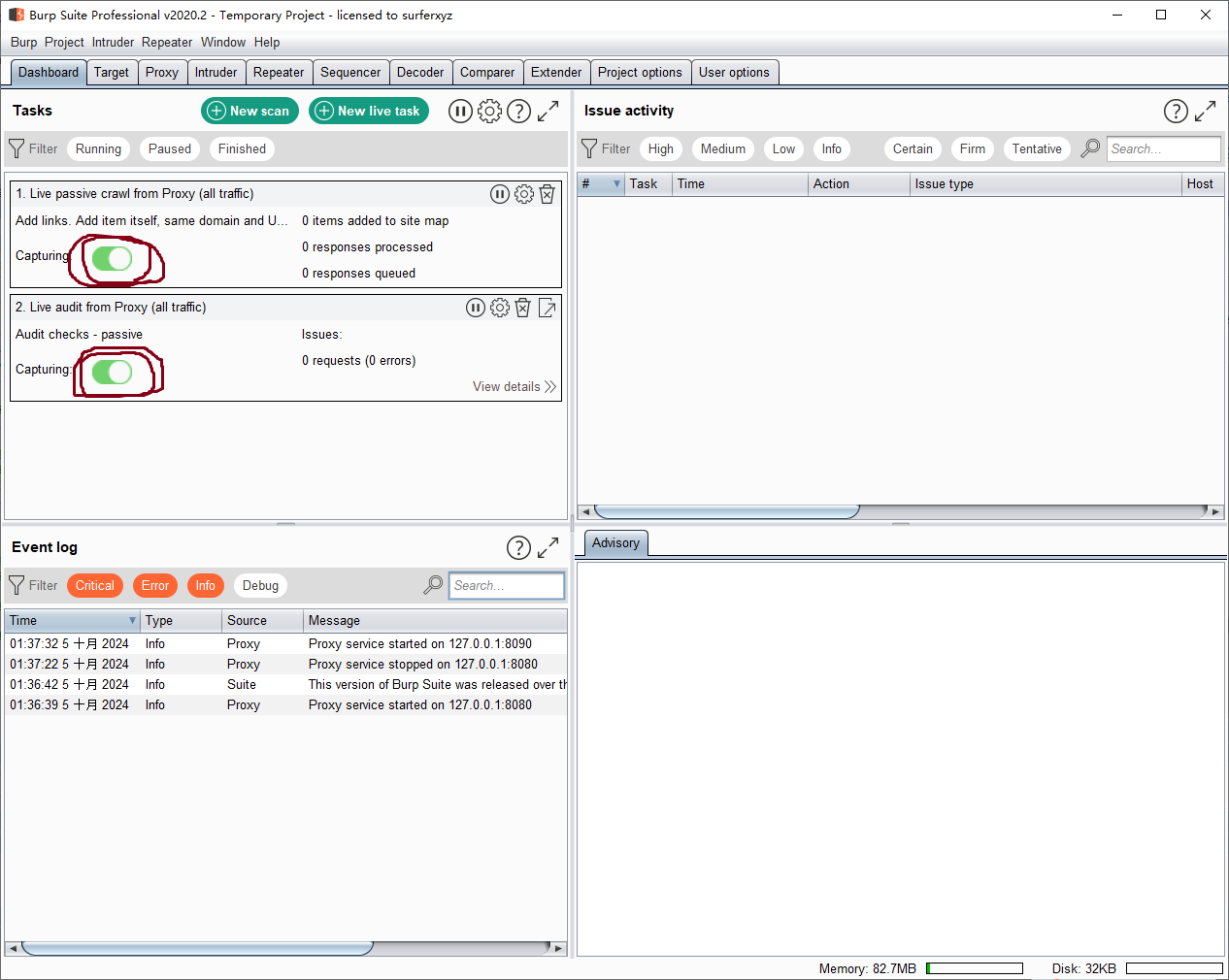

b. 打开burp的Dashboard标签页, 确认"Live passive crawl from proxy"和"Live audit from proxy"选项都是打开的

c. 使用火狐浏览器, 打开需要扫描的目标网页, 并进行必要的人工操作

d. 返回burp的Dashboard标签页, 查看Task模块的"Live passive crawl from proxy"和"Live audit from proxy"任务, 发现它们都有新的记录; . 打开"Live audit from proxy"任务, 查看详细信息, 发现被动扫描的结果中会包含更多的对"用户会使用到的功能模块"的扫描.

5、Burp Intruder爆破题目

靶场地址:http://42.192.37.16:8082/vulnerabilities/brute/

靶场开放时间:2024.9.21 - 2024.9.28

管理员账号/密码:admin/password

注意事项:爆破成功的同学请勿修改任何账号的密码,以免影响其他同学正常作业!!!

(1)老李今年52岁了,他最近也在学习网络安全,为了方便练习,他在DVWA靶场中增设了一个自己的账号,密码就是他的生日,请你想办法破解出他的账号密码;

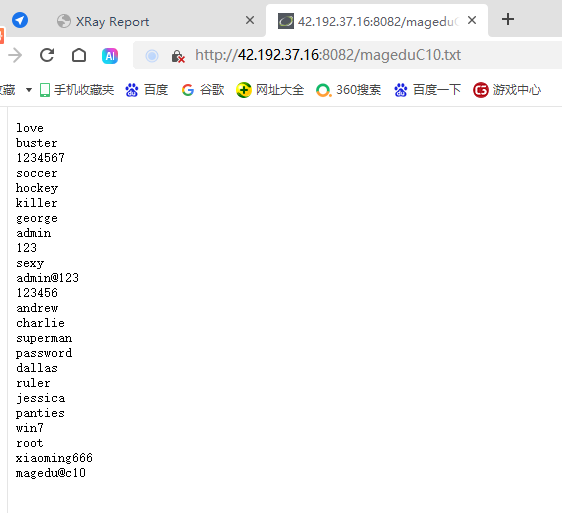

(2)Cookie老师在DVWA靶场中设置了一个账号Magedu,且在靶场中的某处存放了一个文件名为mageduC10.txt的密码字典,请你想办法找到该字典并尝试爆破,以获取账号Magedu的正确密码。

我的解答:

由于还在重学视频回放, 这道题我在截止日期时还没做出来. 感谢Cookie老师将靶场延期开放, 并在之后的课上演示了操作过程. 谢谢!!!!!!

a. 题目分析

这道题使用DVWA靶场, 且题干提供了管理员账号/密码, 靶场地址显示 用户需要先以管理员身份登录DVWA靶场, 之后再进行爆破;

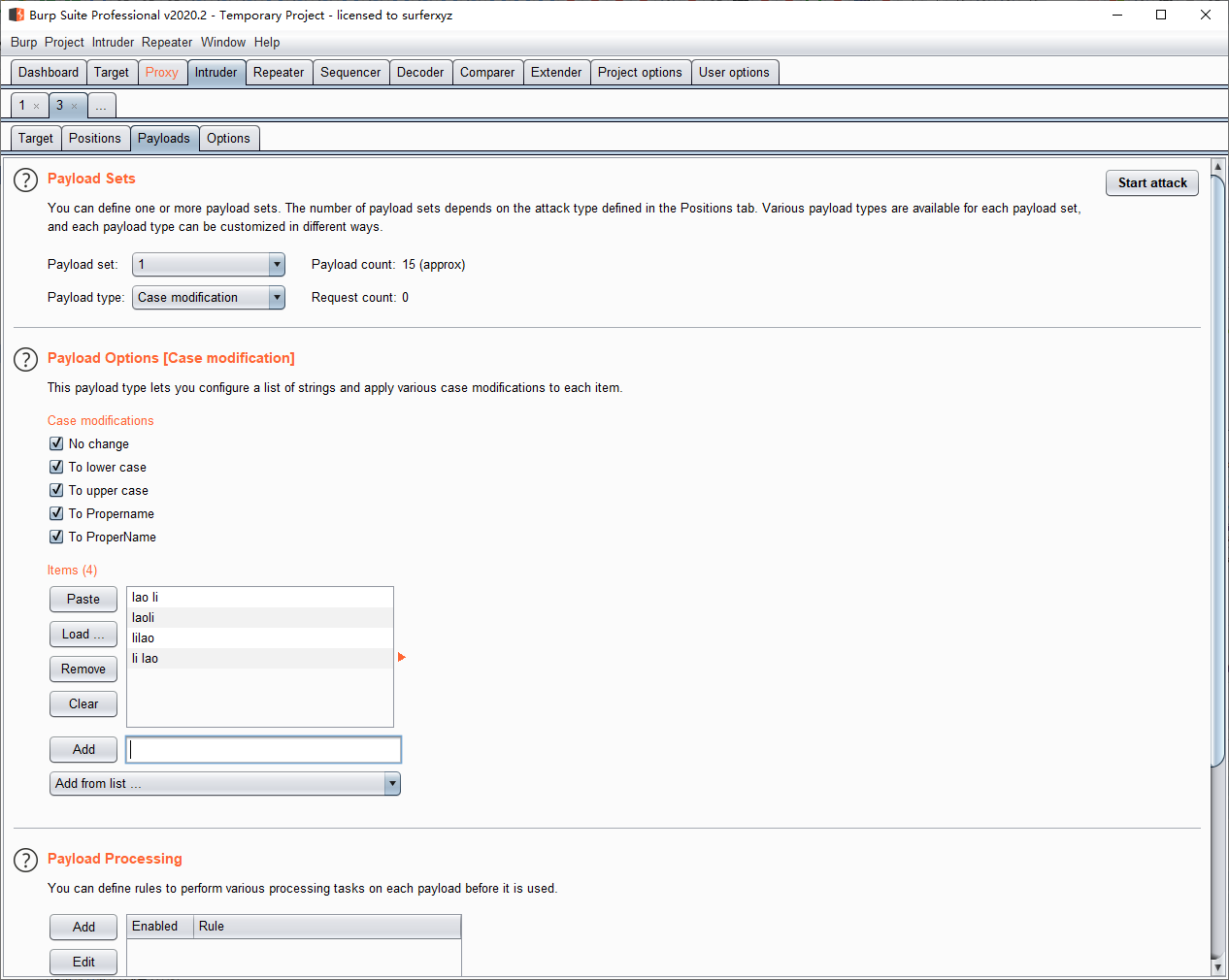

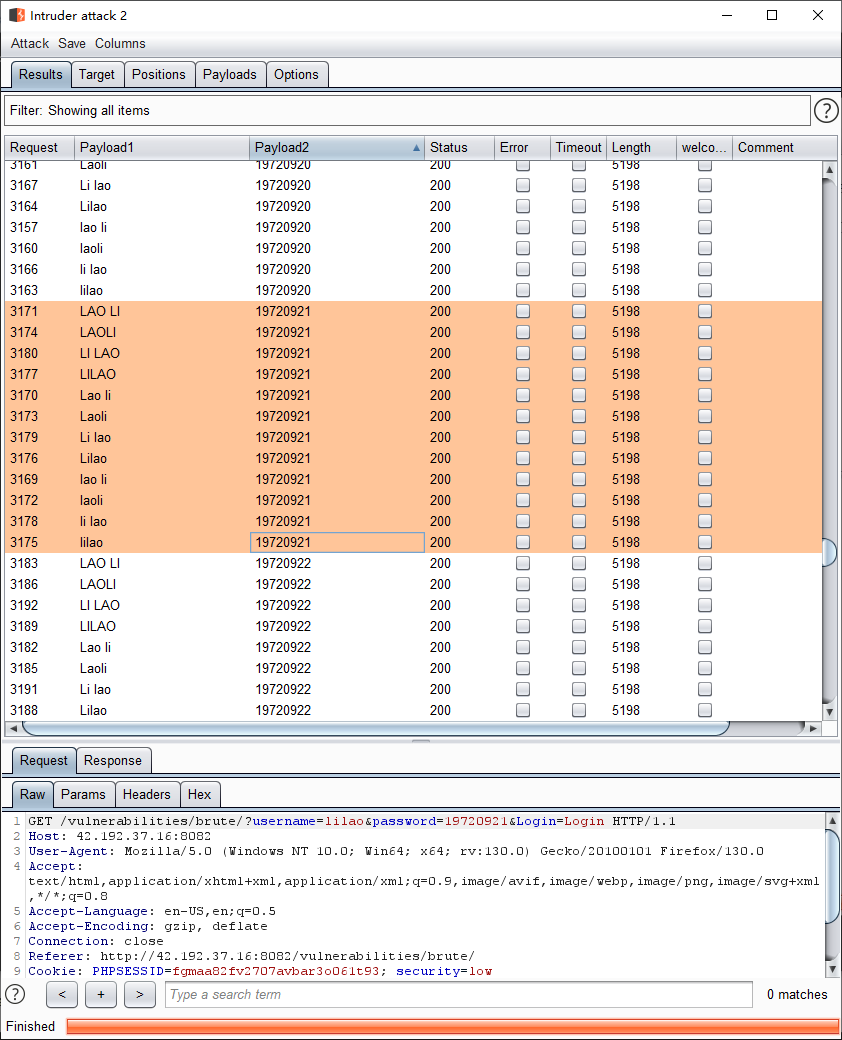

(1)中提到了用户老李, 那么用户名可能是"laoli", "Laoli", "LaoLi", "laoLi"等, 中的一个;

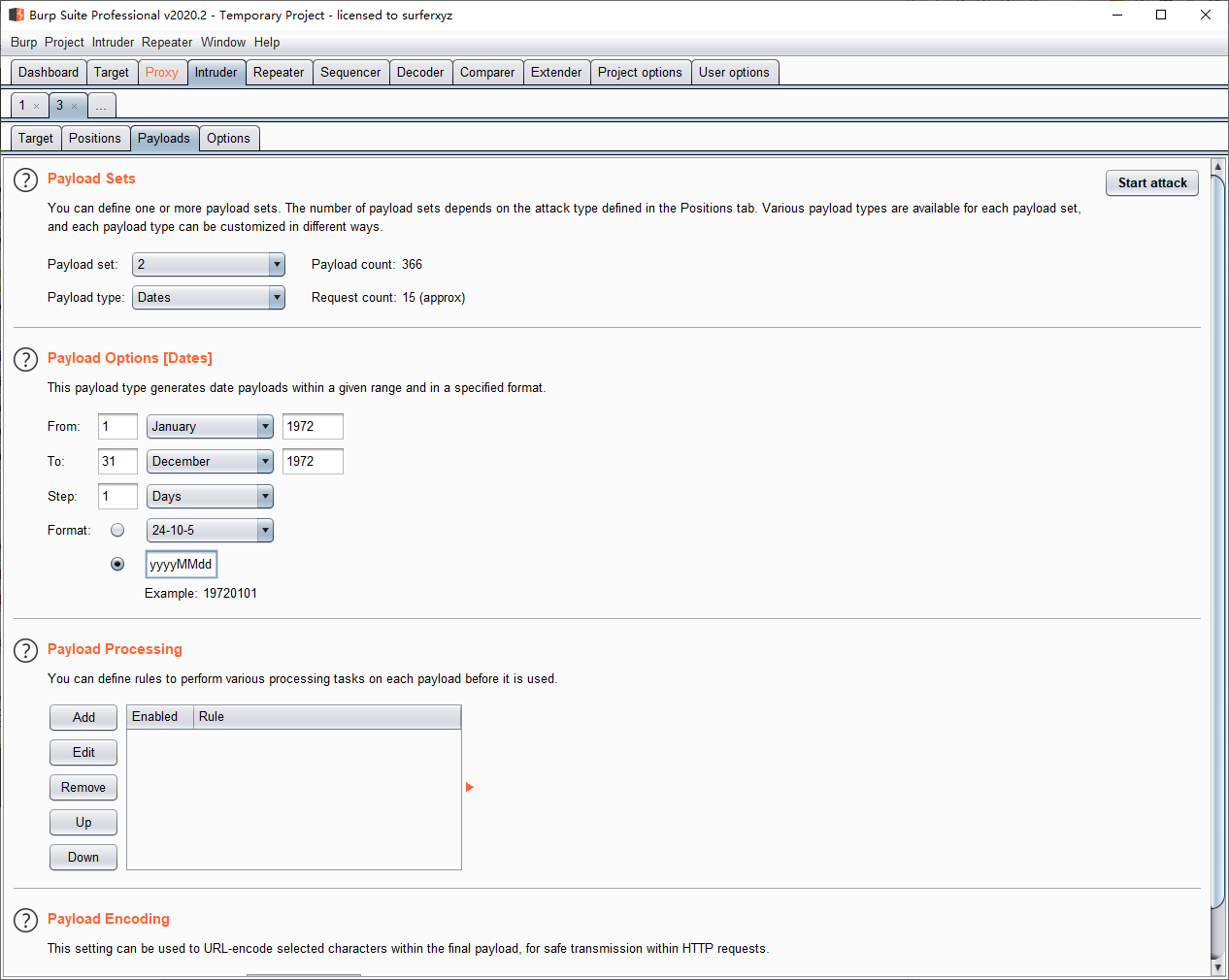

(1)中提到, 老李今年52岁, 密码就是他的生日, 那么他的密码很可能是1972年某一天的日期; 通常我们习惯的格式是yyyyMMdd

(2)先通过探索尝试找到密码字典mageduC10.txt; 然后使用该密码字典尝试爆破出用户Magedu的真实密码.

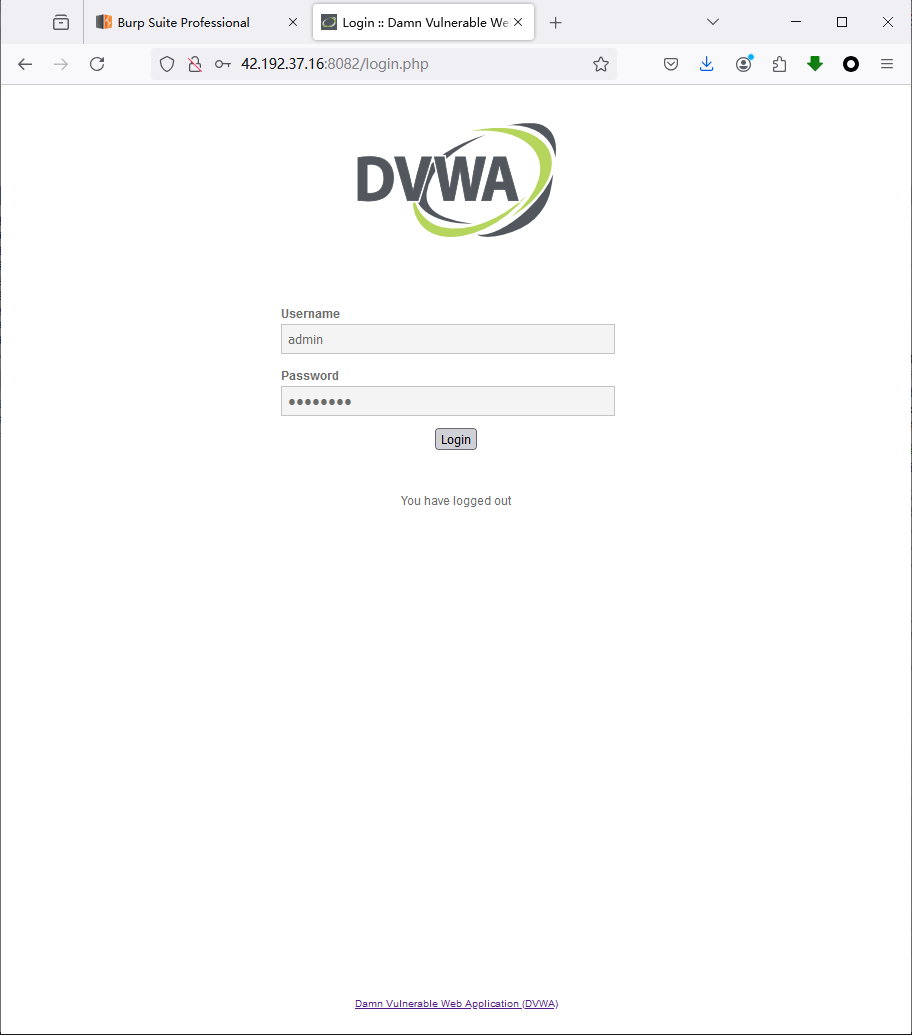

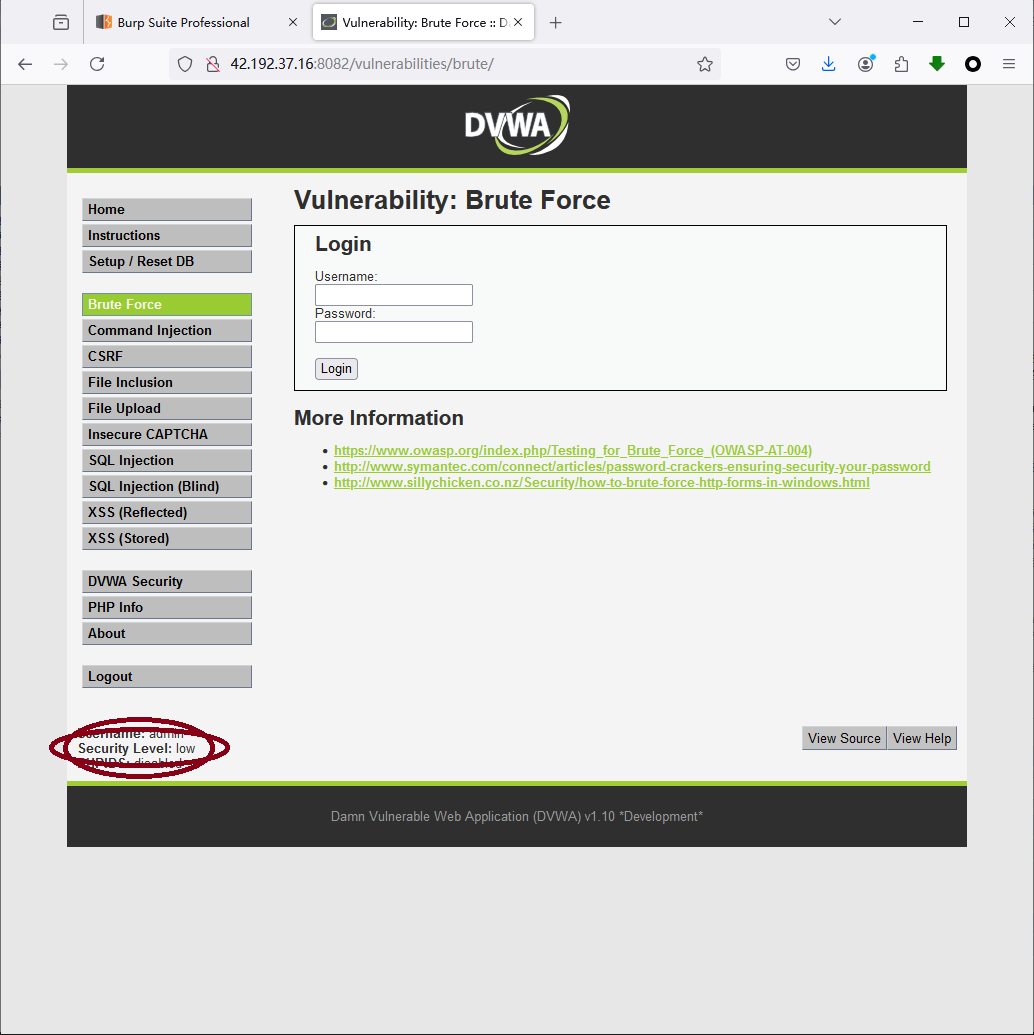

(1)

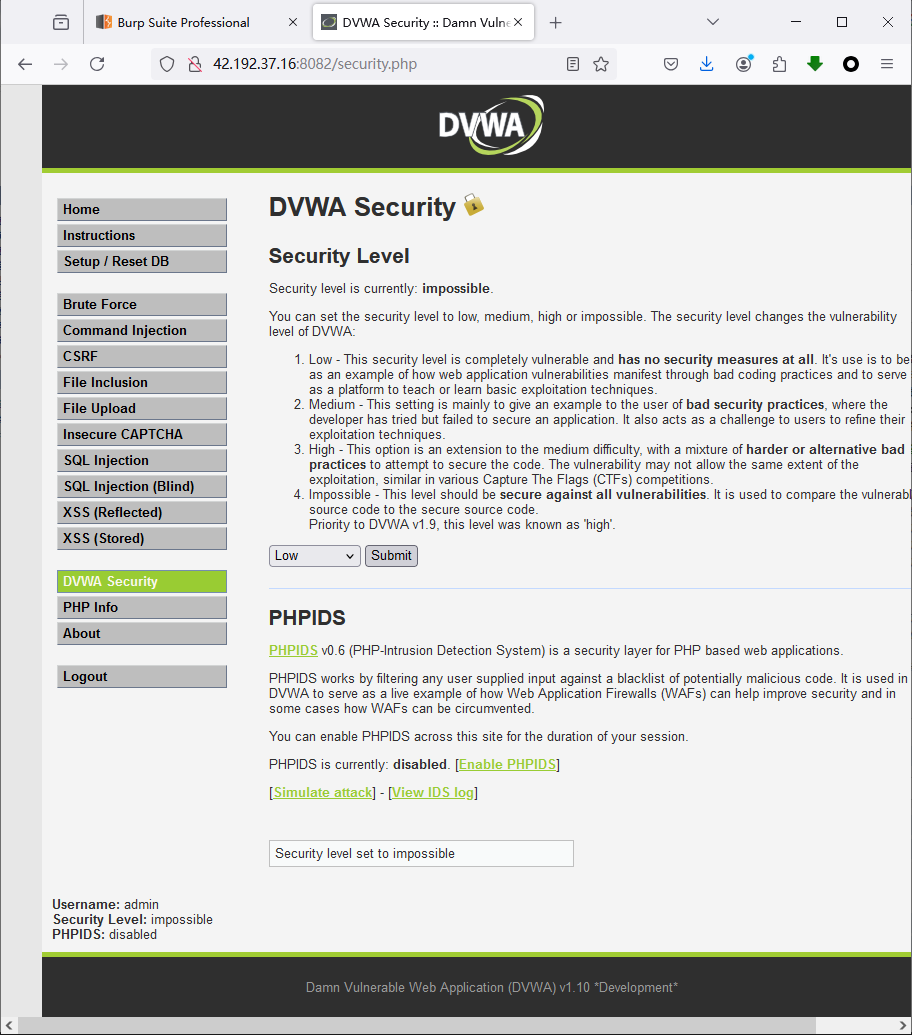

b. 使用火狐浏览器访问靶场地址, 其间输入已知的管理员账号/密码登录; 将安全等级调至Low; 尝试点击"Brute Force"标签, 查看安全等级是否成功修改为low. 若安全等级依然显示为"Impossible", 清空cookies, 并重做此步骤.

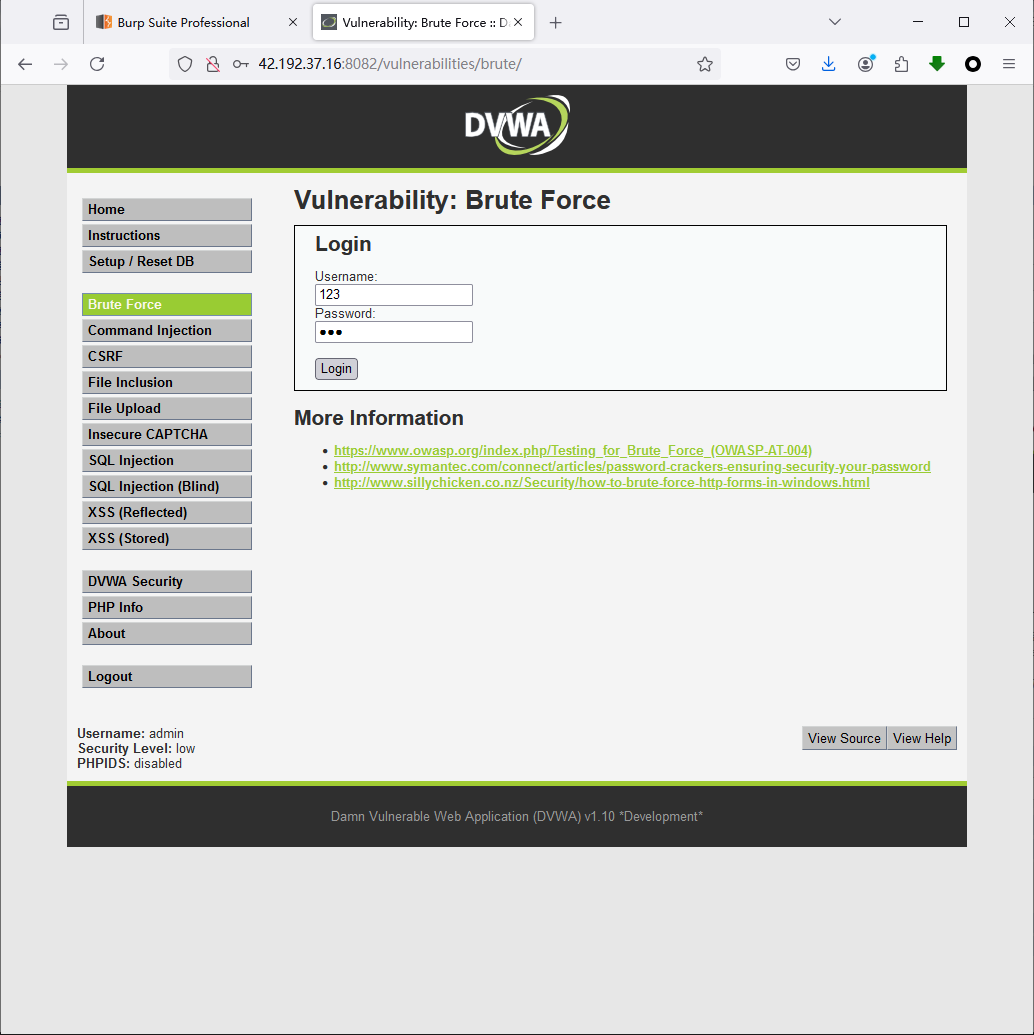

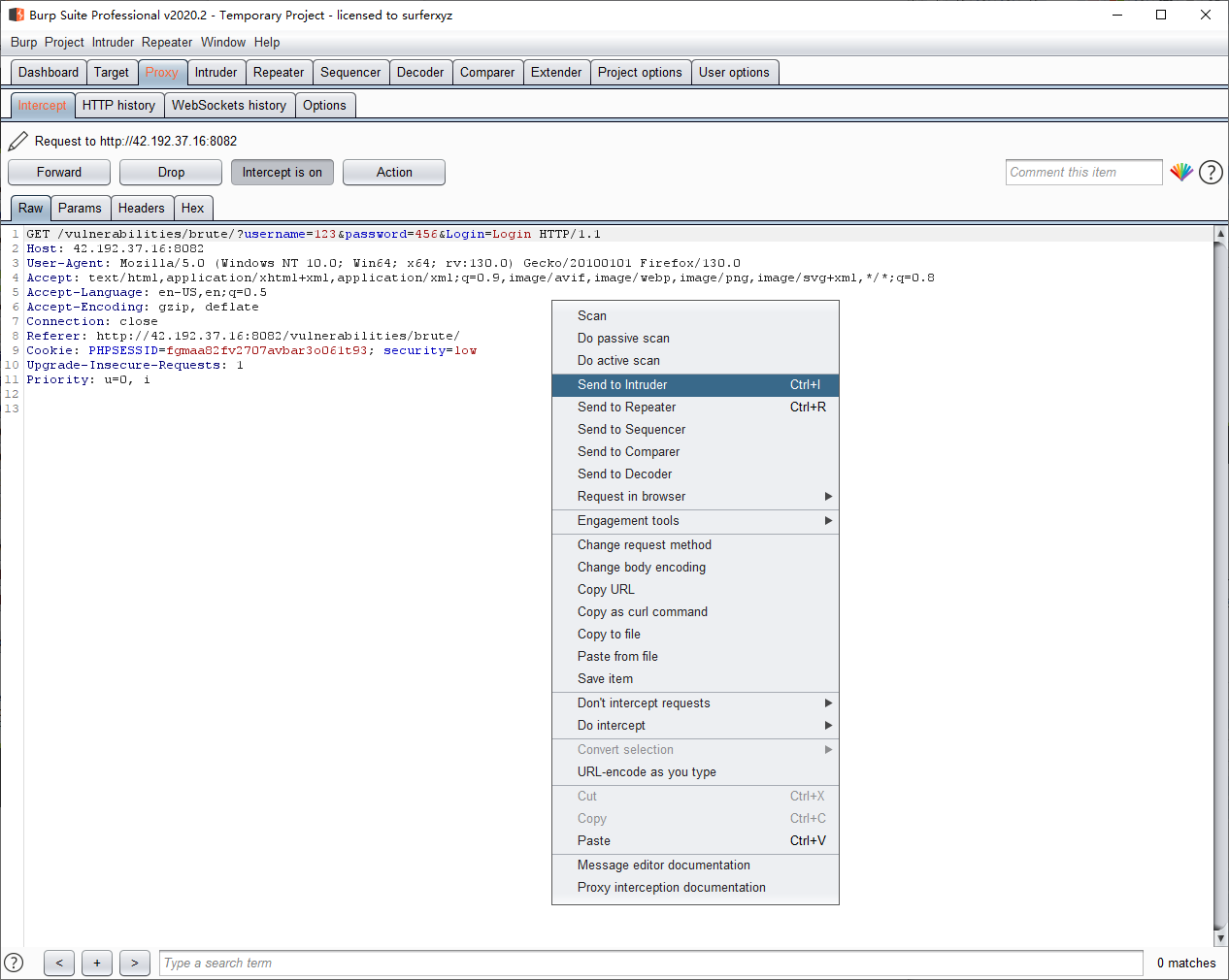

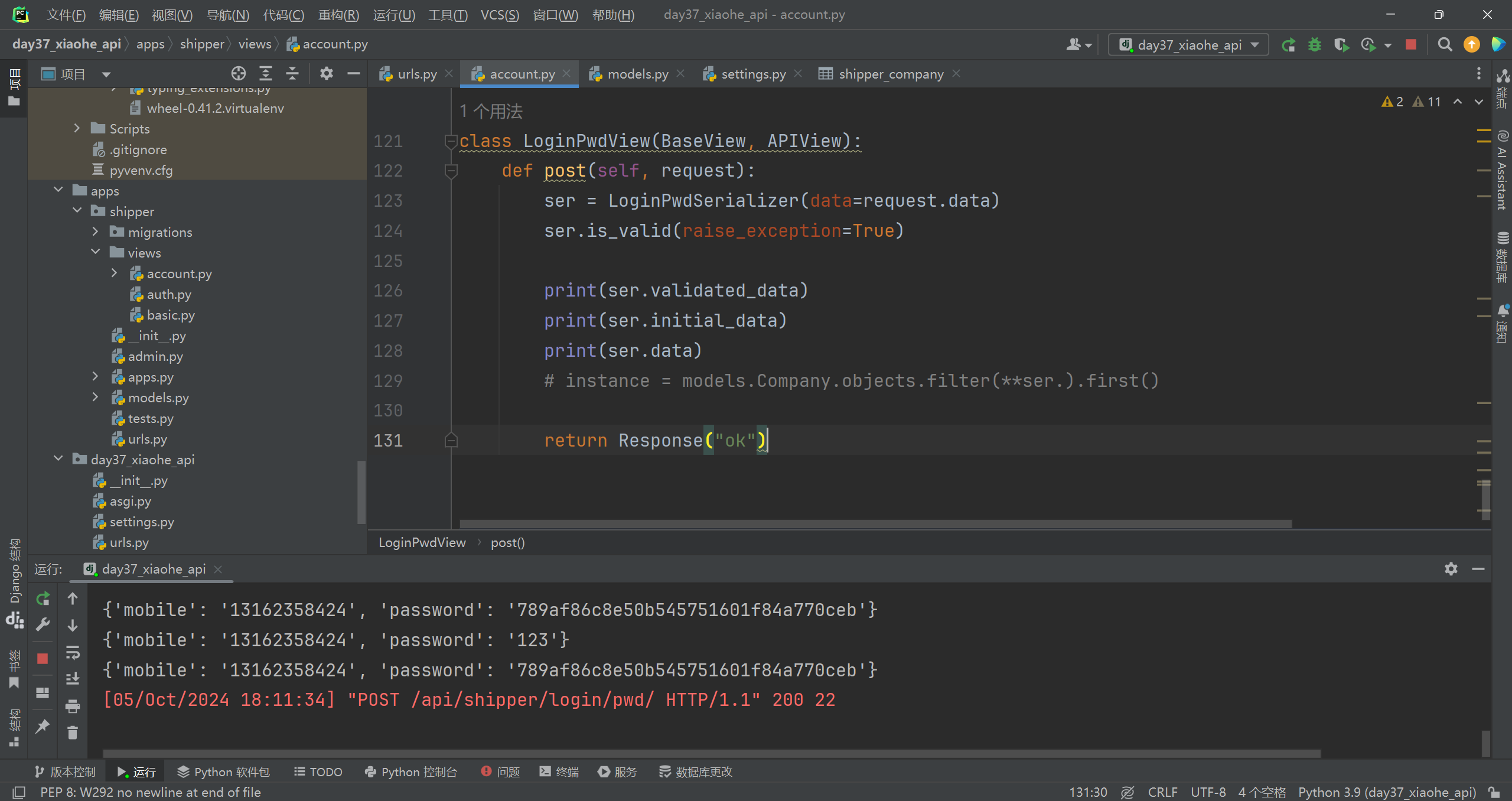

c. 启动burp, 开启拦截; 靶场标签页"Brute Force"中, 以任意字符串尝试登录; burp抓到该登录数据包; 在burp的 Proxy -> Intercept -> Raw 页面空白处单机鼠标右键, 选择"Send to Intruder".

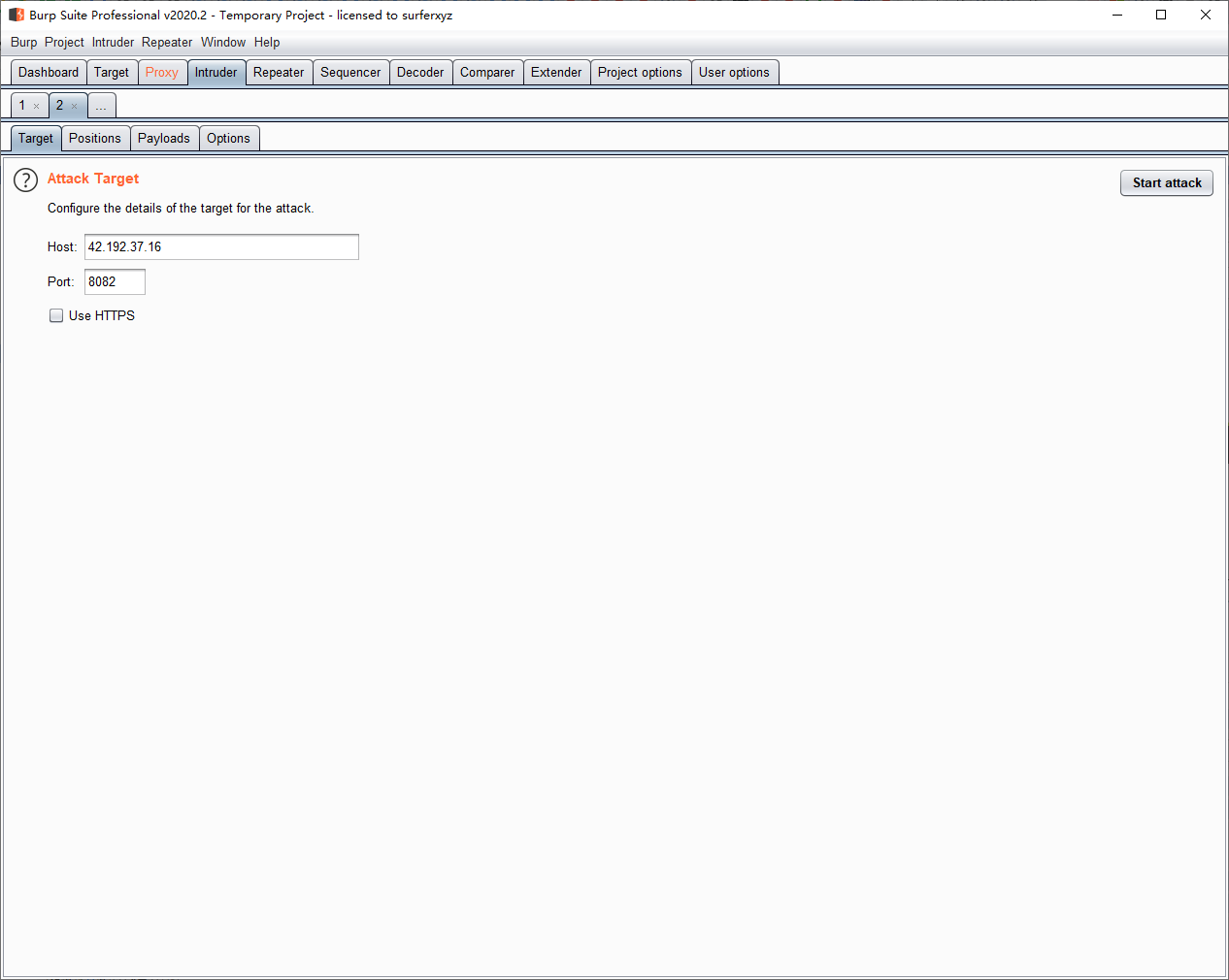

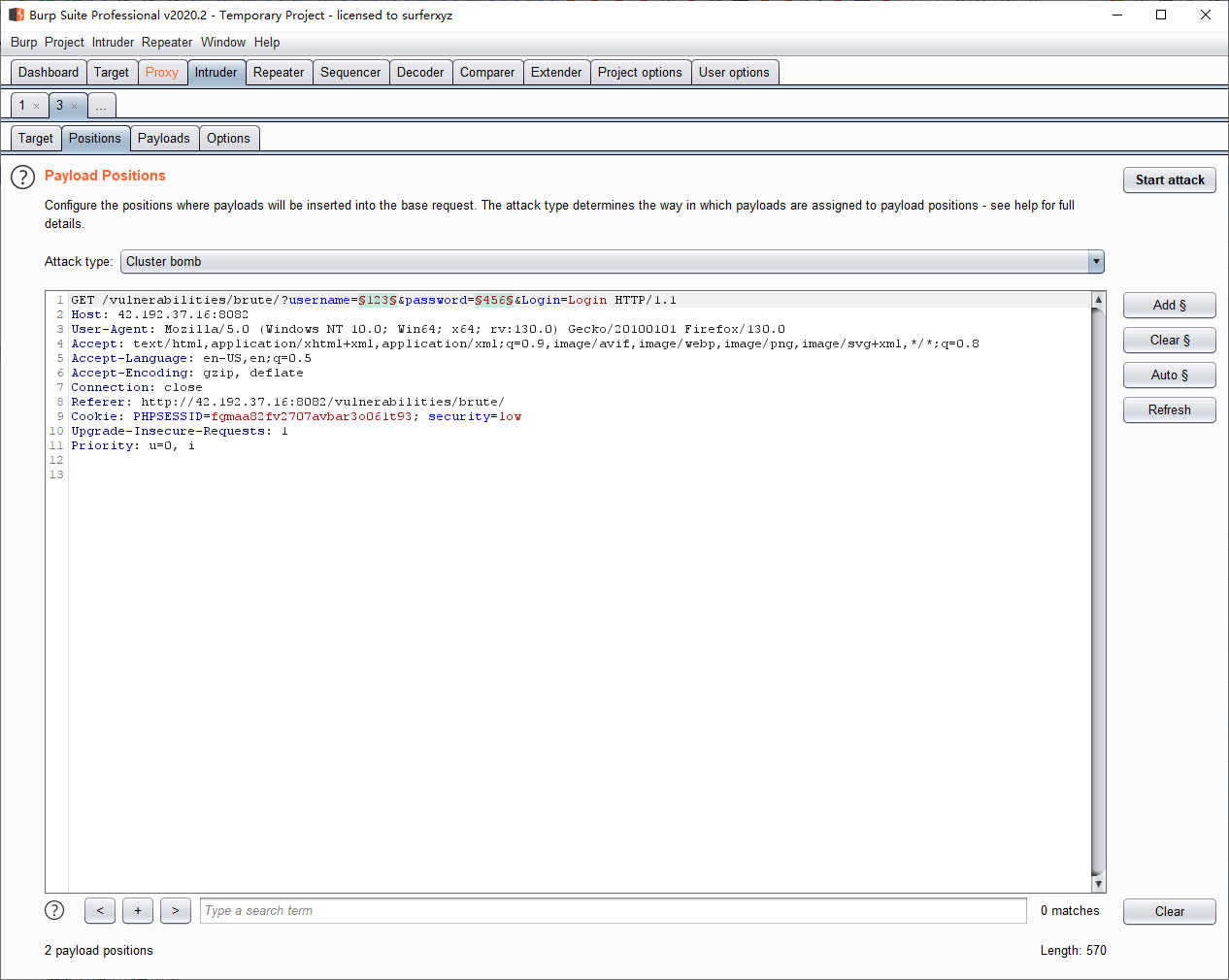

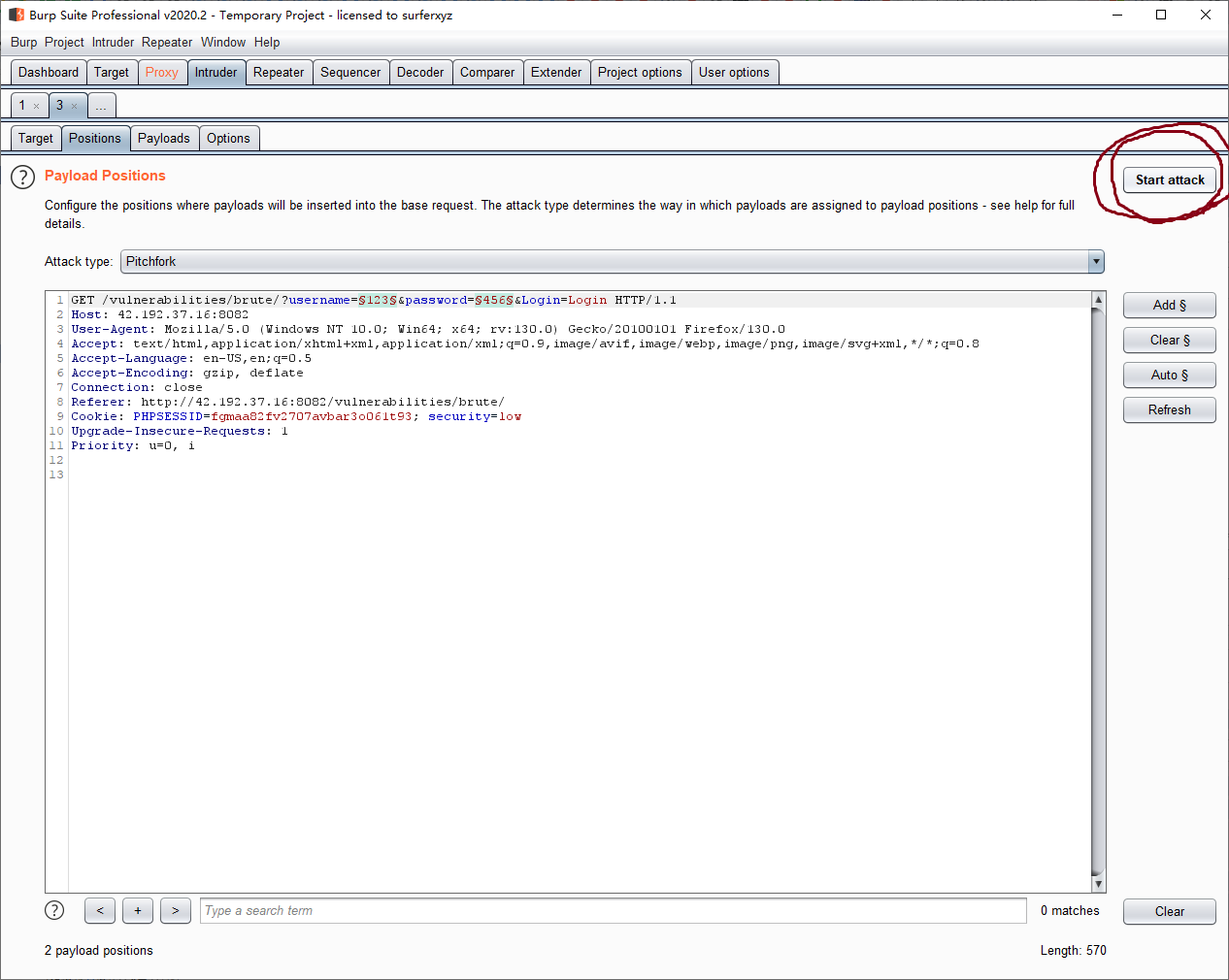

d. 此时在Intruder选项页面下可以进行爆破设置

e. 由于需要同时爆破 用户名 和 密码, 在Position选项页 选择 Attack Type: "Cluster bomb"; 将默认的变量标记 Clear掉, 并添加 username和password 的内容字段为新的变量.

f. 在Payload选项页, 分别设置两个变量(用户名, 和生日密码)

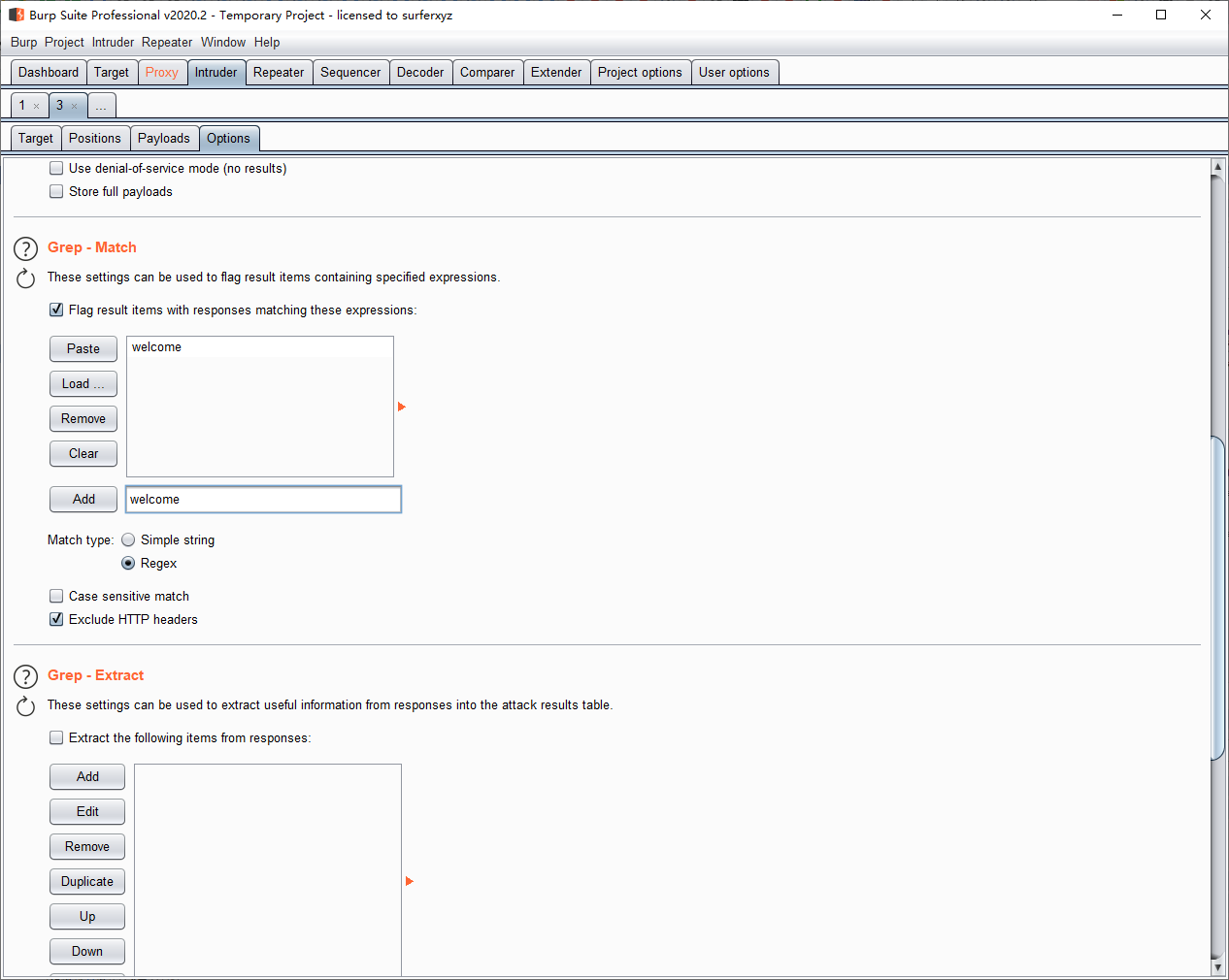

g. 由于我知道登陆成功了, 会有欢迎语, 所以在Options标签页下, "Grep - Match"中设置寻找

welcome关键字的结果.

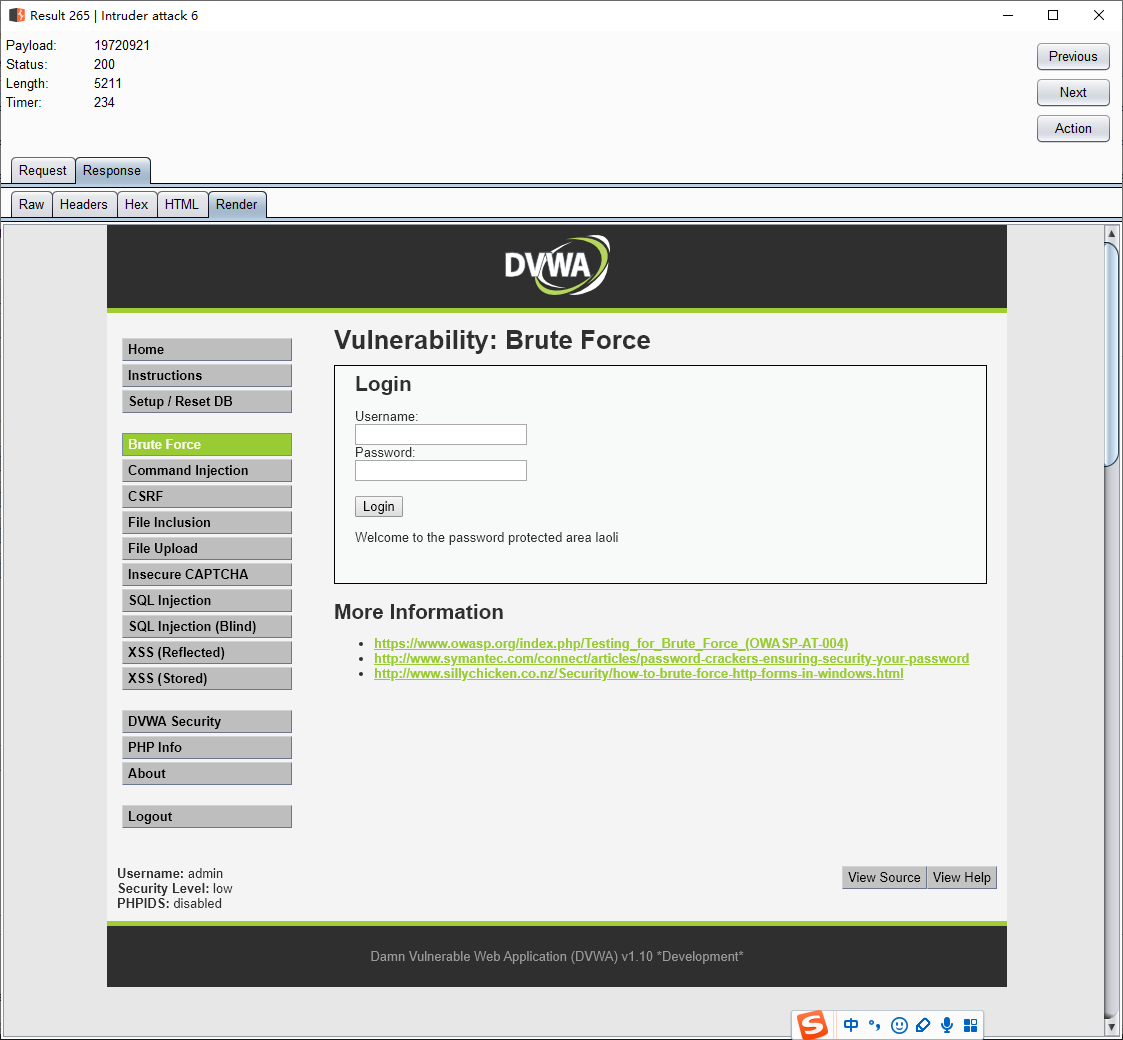

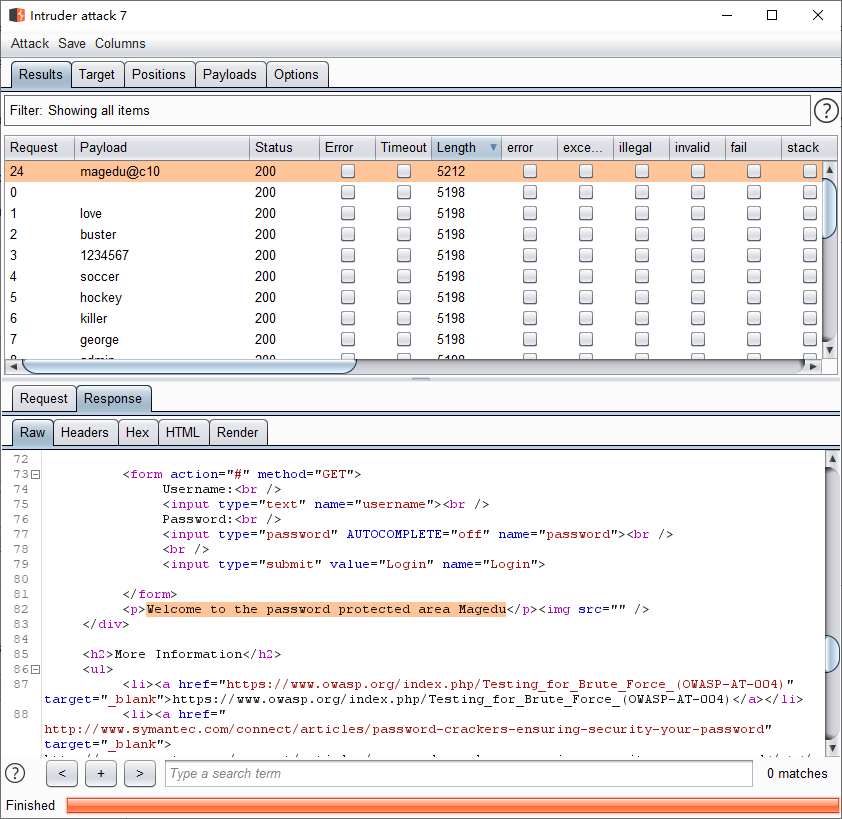

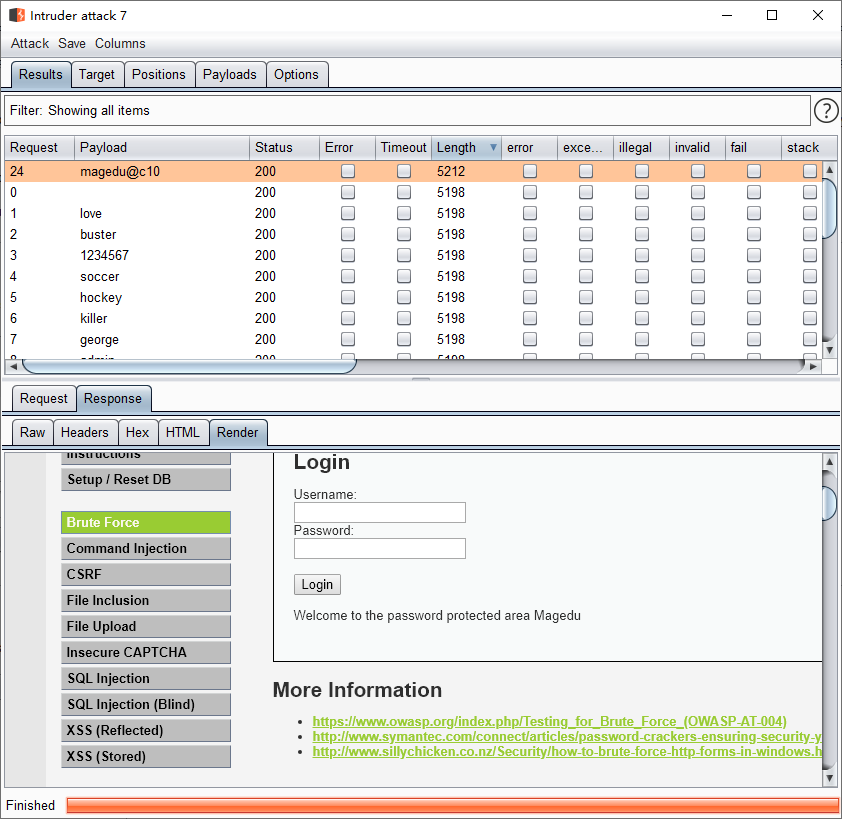

h. 开启爆破; 等待; 并查看爆破结果

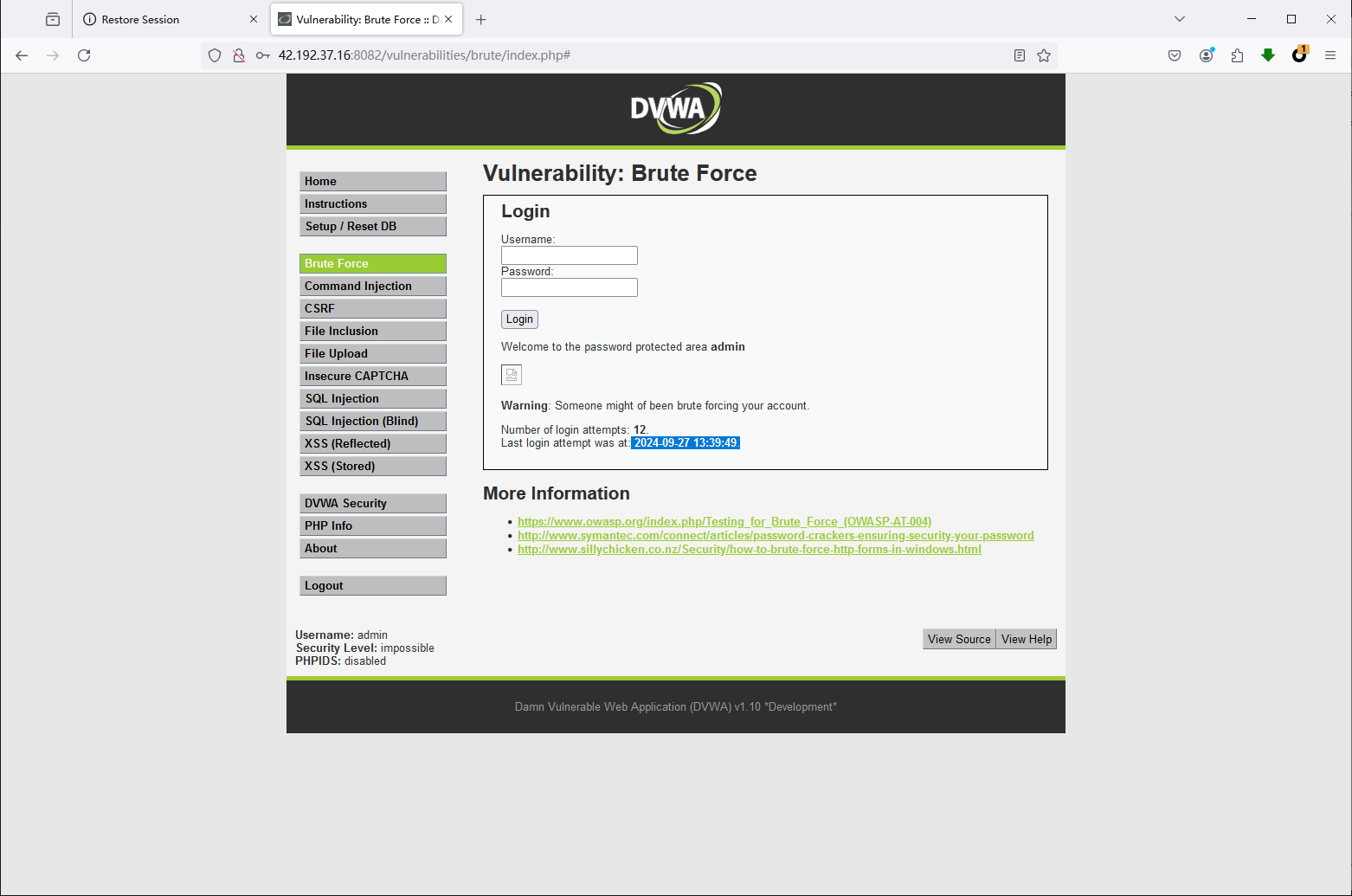

i. 由于出差, 这次实验我于2024年10月5日尝试复现, 上图显示老李的账号很可能已被修改或删除了. 不过, 我这里存了9月27日晚的复现截图, 如下. 由这两个截图可知当时laoli的密码是19720921.

(2)

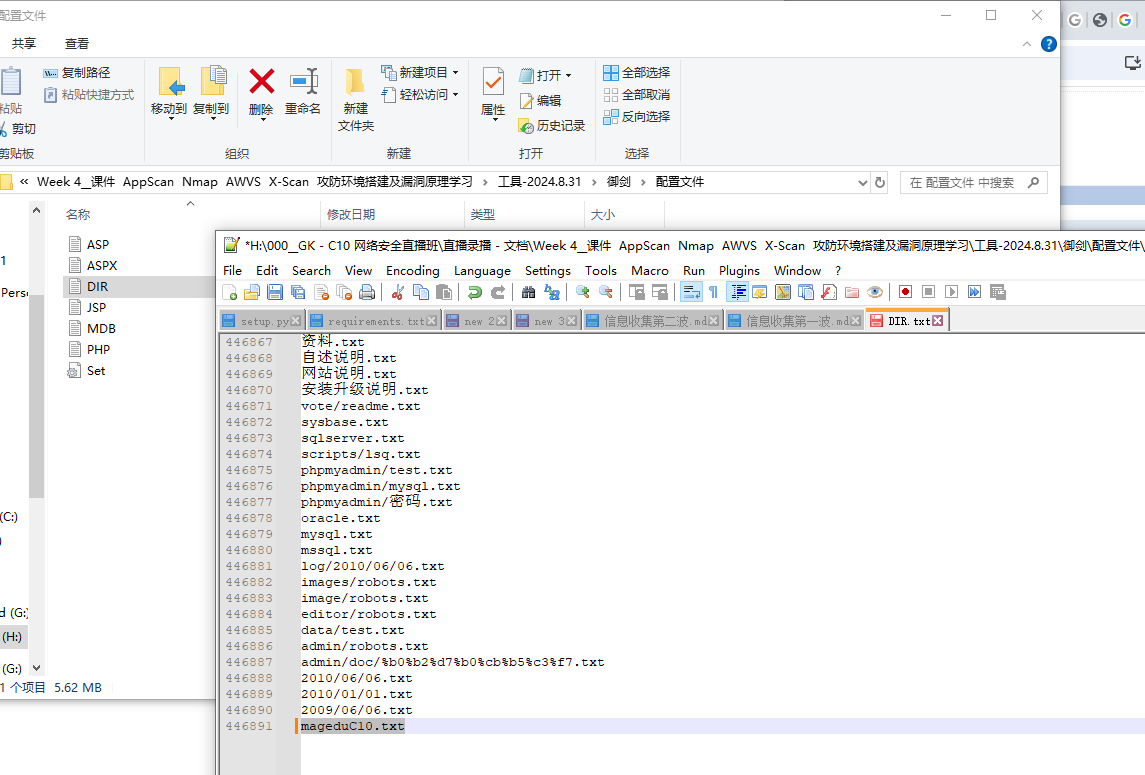

j. 使用御剑工具, 找到 文件名为mageduC10.txt的密码字典.

打开御剑工具目录, 找到"配置文件"文件夹内的文件"DIR.txt", 将"mageduC10.txt"添加到其中.

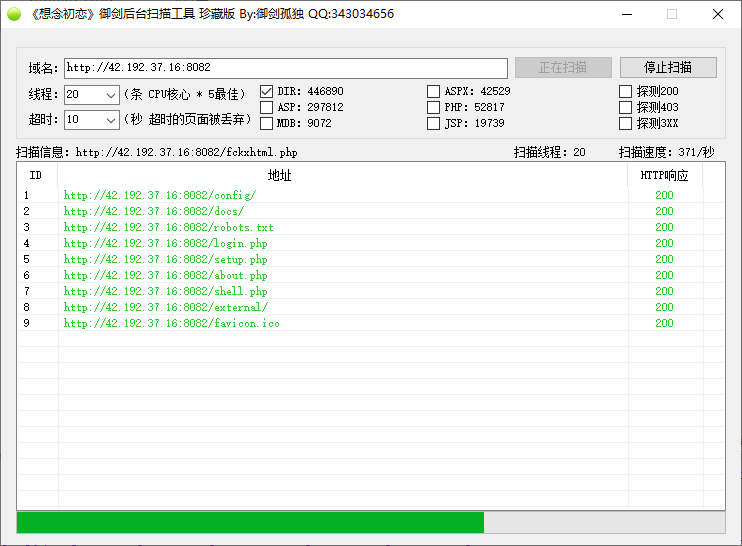

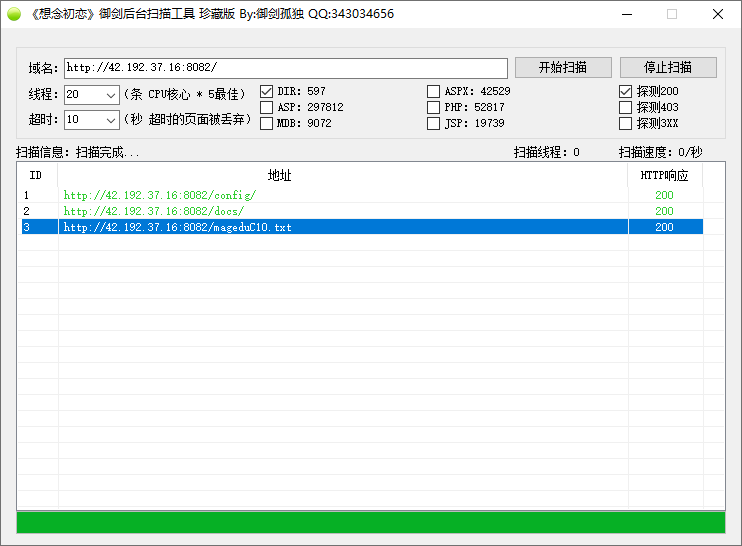

启动御剑工具, 仅勾选 DIR扫描 和 探测200选项, 开始扫描

由于DIR文件中包含的条目过于庞大, 实际操作中应当备份原始DIR文件后, 将其内容分批扫描.

k. 双击扫描出的密码字典条目, 即可通过浏览器打开该文件. 手动保存该密码字典

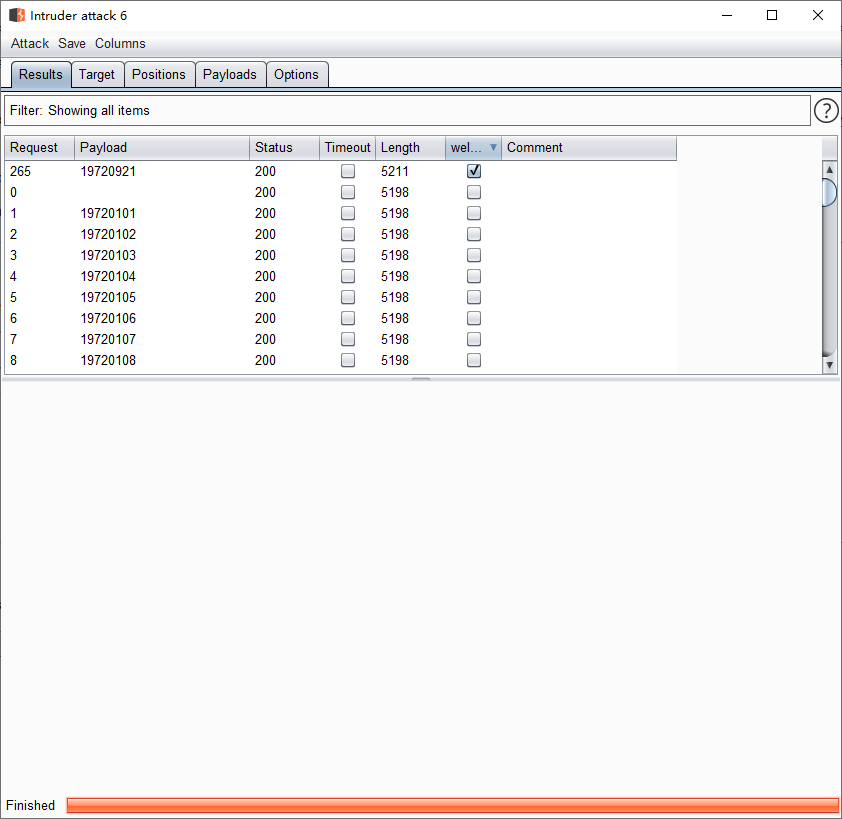

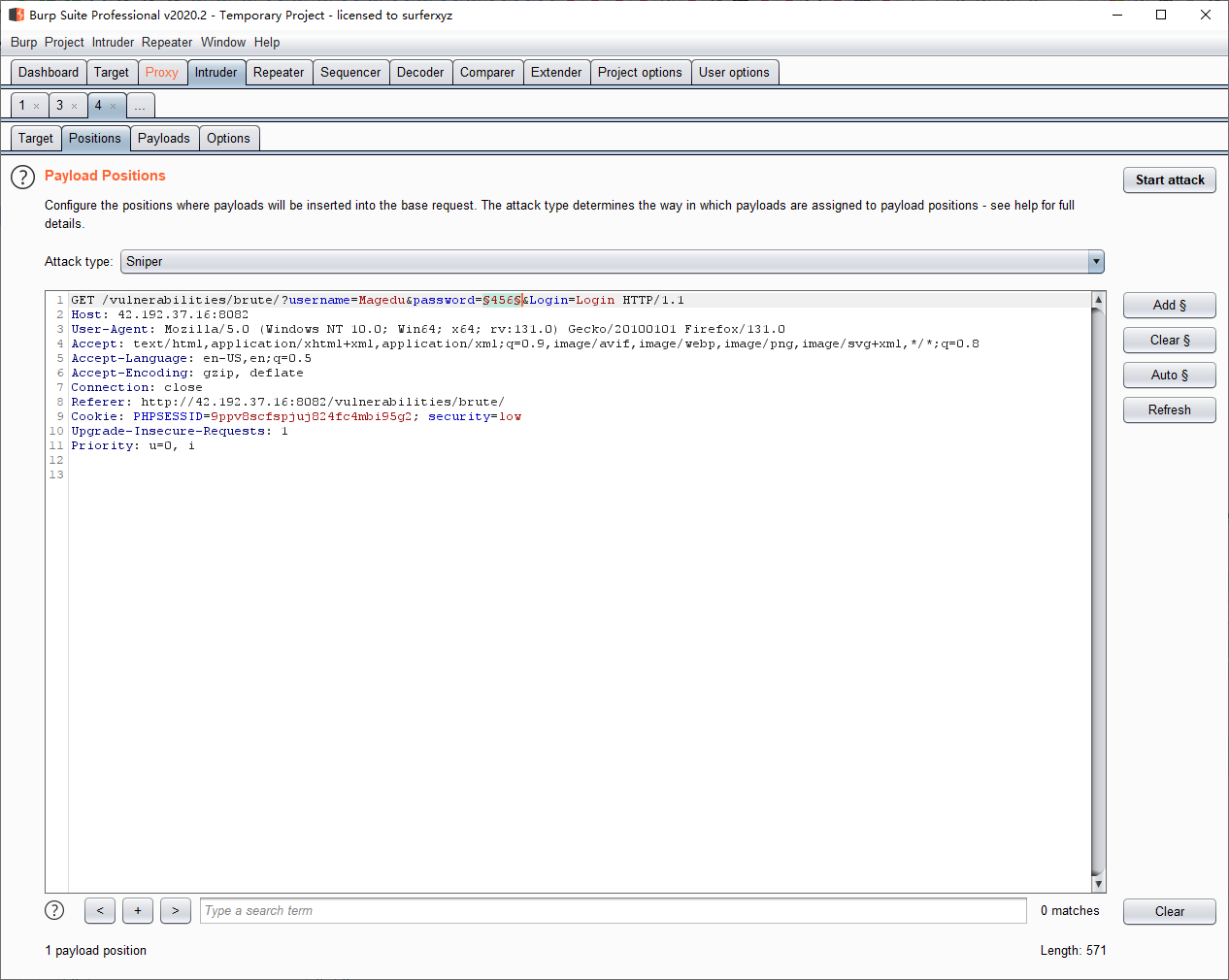

l. 重复步骤 b.-d. 之后, 打开burp的Intruder标签Positions选项下. 更正用户名为Magedu, 并设置其密码为爆破唯一变量. 由于只有一个变量, 我们可以选择 Attack Type: "Sniper"

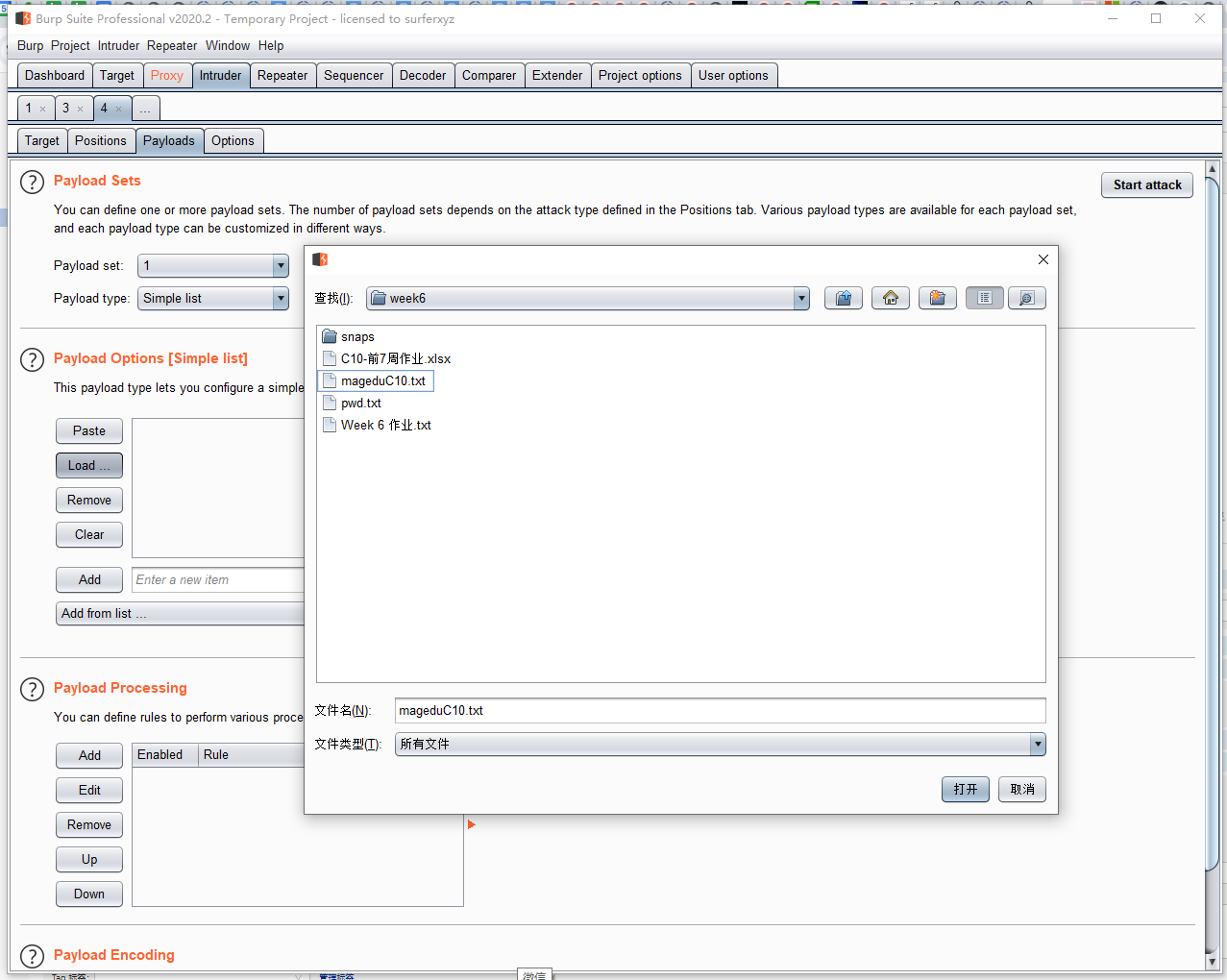

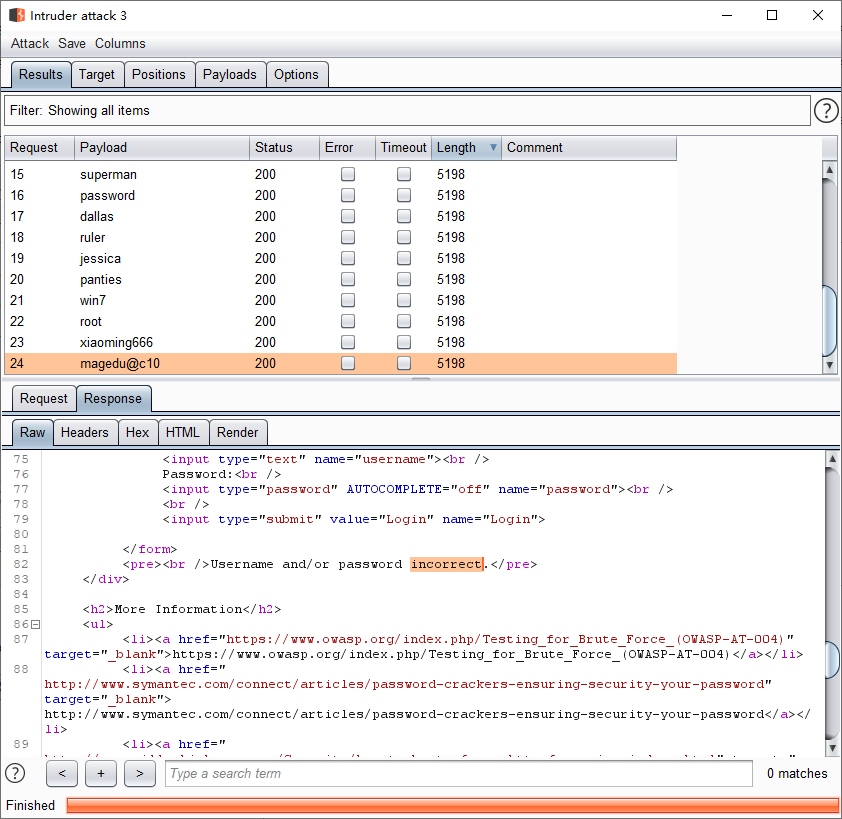

m. 在Intruder的Payloads选项下, Payload Options中load进刚刚找到的密码字典. 然后"Start Attack", 等待, 查阅结果

n. 因与步骤 i. 相同的原因, 靶场账号数据已部分更新. 这里附上之前9月27日的验证截图.

好了, 终于在10月5号晚上, 把第六周的作业写完了………… 休息一下, 准备复看第七周的视频回放啦~~~~~~~~

![[OI] 树链剖分](https://img2024.cnblogs.com/blog/3389876/202410/3389876-20241005171153009-303328717.png)