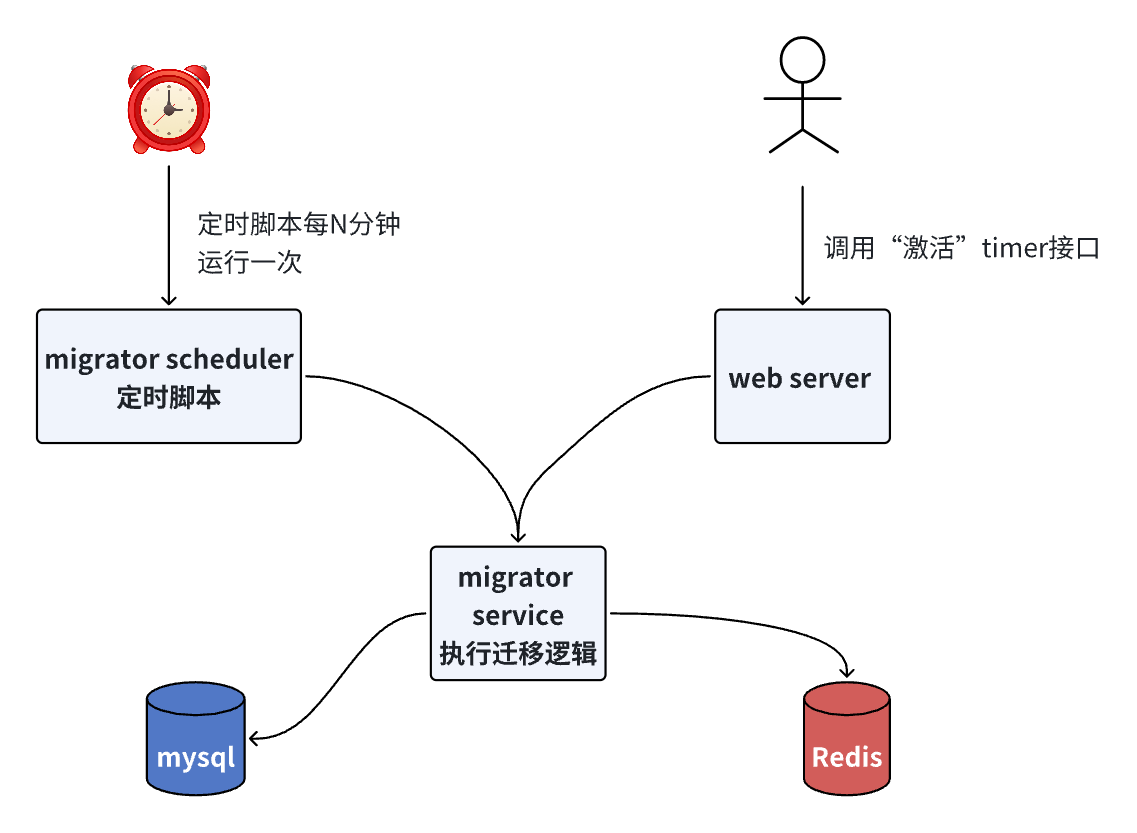

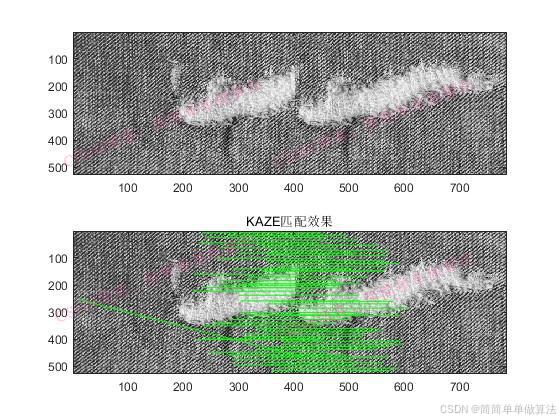

1.算法运行效果图预览

(完整程序运行后无水印)

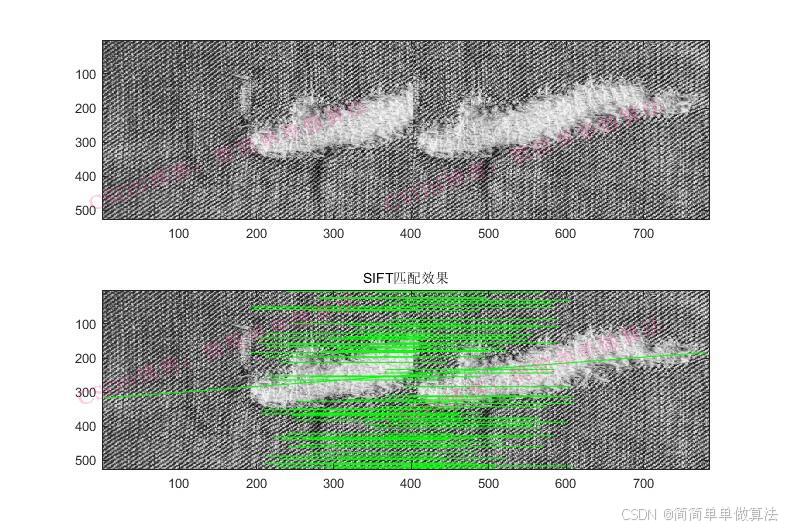

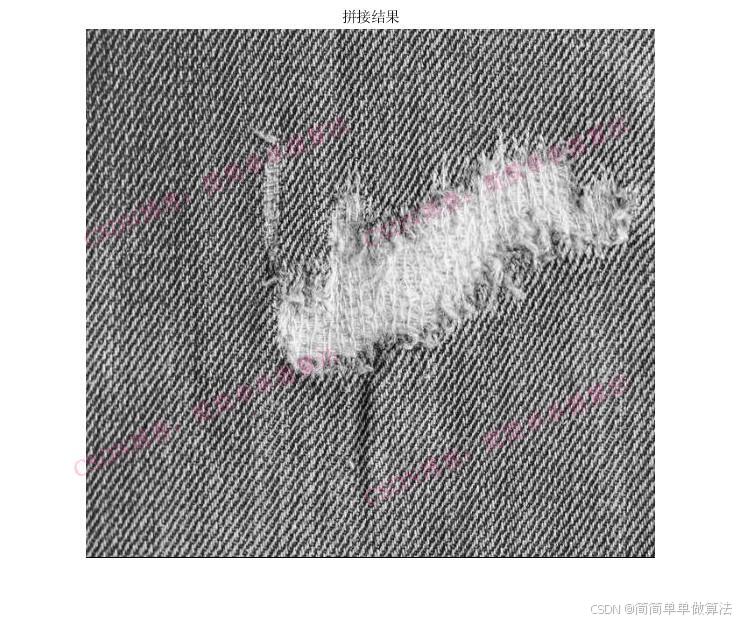

SIFT:

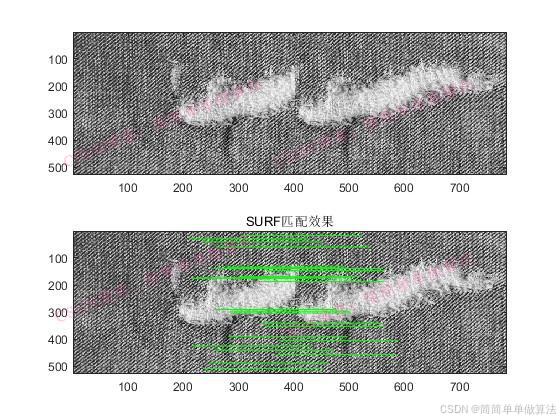

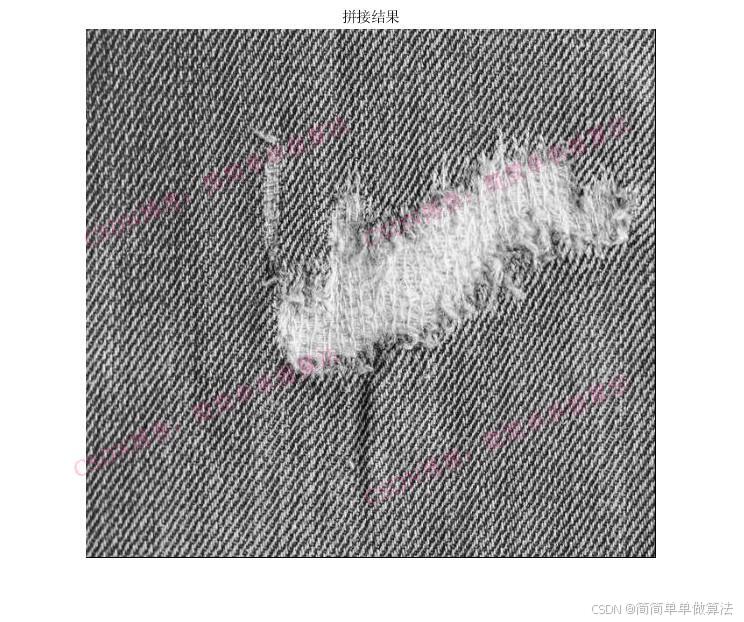

surf:

kaze:

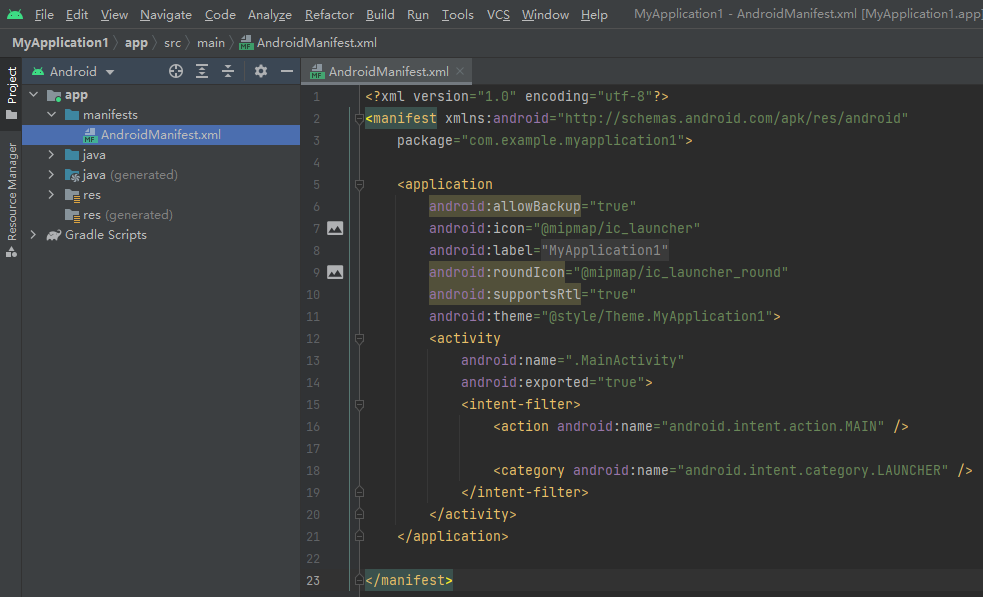

2.算法运行软件版本

MATLAB2022a

3.部分核心程序

(完整版代码包含注释和操作步骤视频)

img1 = imread('Images\F1.jpg');

img2 = imread('Images\F2.jpg');

figure;

subplot(121);

imshow(img1);

title('原始图片1');

subplot(122);

imshow(img2);

title('原始图片2');SCALE = 4;

Threshold = 0.00004;

[F1,Vp1] = extractFeatures(rgb2gray(img1),detectKAZEFeatures(rgb2gray(img1),'Threshold',Threshold, 'NumOctaves',3,'NumScaleLevels',SCALE));

[F2,Vp2] = extractFeatures(rgb2gray(img2),detectKAZEFeatures(rgb2gray(img2),'Threshold',Threshold, 'NumOctaves',3,'NumScaleLevels',SCALE));indexPairs = matchFeatures(F1,F2); P1 = Vp1(indexPairs(:,1));

P2 = Vp2(indexPairs(:,2));

matchLoc1 = P1.Location;

matchLoc2 = P2.Location;img3 = func_appendimages(img1,img2);figure;

subplot(211);

colormap('gray');

imagesc(img3);

subplot(212);

colormap('gray');

imagesc(img3);

hold on;

cols1 = size(img1,2);

for i = 1: size(matchLoc1,1)if mod(i,1/Ratios)==1line([matchLoc1(i,1) matchLoc2(i,1)+cols1], ...[matchLoc1(i,2) matchLoc2(i,2)], 'Color', 'g');end

end

title('KAZE匹配效果');%图片拼接

imgout = func_pj(matchLoc1,matchLoc2,img1,img2);figure;

imshow(imgout);

title('拼接结果');

4.算法理论概述

在织物瑕疵的检测过程中,由于织物图像信息是由多个摄像头采集得到的,因此需要将多个织物图片进行拼接得到一个完整的织物图像。织物图像拼接技术其首先通过图像匹配算法找到不同图像重叠区域的特征点坐标,然后进行图像的配准处理并得到一个全局的织物图像信息。在完成图像拼接之后,通过织物瑕疵检测算法检测出织物中的瑕疵,并通过分类算法将检测到的织物瑕疵进行分类。

4.1 SIFT (Scale-Invariant Feature Transform)

SIFT算法是由David Lowe提出的,它能够在不同尺度和旋转下保持不变性。SIFT的关键点检测基于尺度空间理论。

关键点检测:

尺度空间构建: 通过高斯卷积核对输入图像进行卷积,得到一系列不同尺度的空间图像。

关键点定位: 在尺度空间中寻找极值点作为关键点候选。

关键点精确定位: 对候选点进行二次拟合,以获得更加精确的位置。

关键点筛选: 根据对比度阈值和边缘响应去除不稳定的关键点。

关键点描述:

方向赋值: 计算关键点邻域内像素梯度的方向直方图。

特征描述子: 选取关键点周围一定范围内的像素点,将其梯度方向量化后构成描述子。

4.2 SURF (Speeded Up Robust Features)

SURF是SIFT的一个快速版本,旨在提高速度的同时保持鲁棒性。

关键点检测:

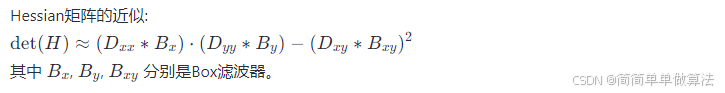

Hessian矩阵近似: 使用Box滤波器近似二阶导数。

极值检测: 在尺度空间中寻找Hessian矩阵的极值点。

关键点定位: 类似SIFT,但使用Box滤波器代替高斯滤波器。

关键点描述:

方向赋值: 使用与SIFT相似的方式。

特征描述子: 在关键点邻域内选取矩形区域,计算这些区域的和作为描述子。

4.3 KAZE (Key-point Affine-Zernike descriptors)

KAZE算法是一种更为先进的特征检测与描述方法,它使用非线性扩散滤波器来构建尺度空间。

关键点检测:

尺度空间构建: 使用非线性扩散方程。

关键点定位: 寻找尺度空间中的极值点。

关键点精确定位: 类似SIFT,但使用非线性扩散方程。

关键点描述:

方向赋值: 使用与SIFT相似的方式。

特征描述子: 采用Zernike多项式描述子。