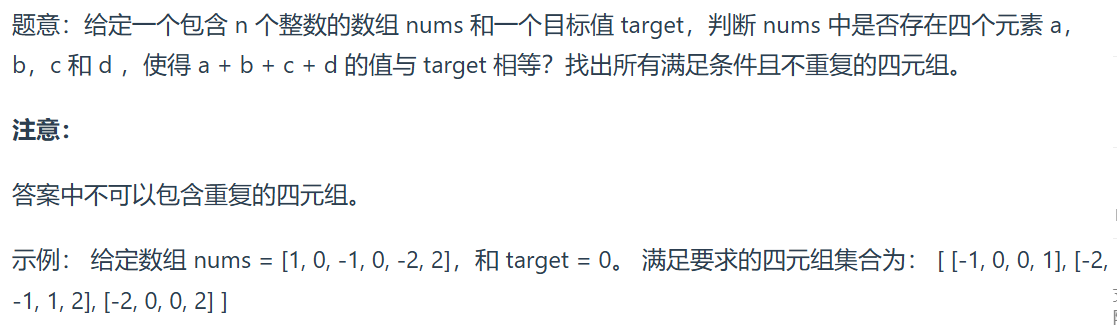

1.实验内容

总结一下本周学习内容

了解了信息搜集在网络攻防中的重要性,

认识不同的信息搜集方法如WHOIS 查询、DNS 查询(dig、nslookup 等)

了解一些查询工具:dig 工具、nslookup

基于网络的信息搜集可以使用nmap,可使用端口、SYN、UDP等不通类型扫描。

2.实验过程

2.1获取baidu.com如下信息:

2.1.1 DNS注册人及联系方式

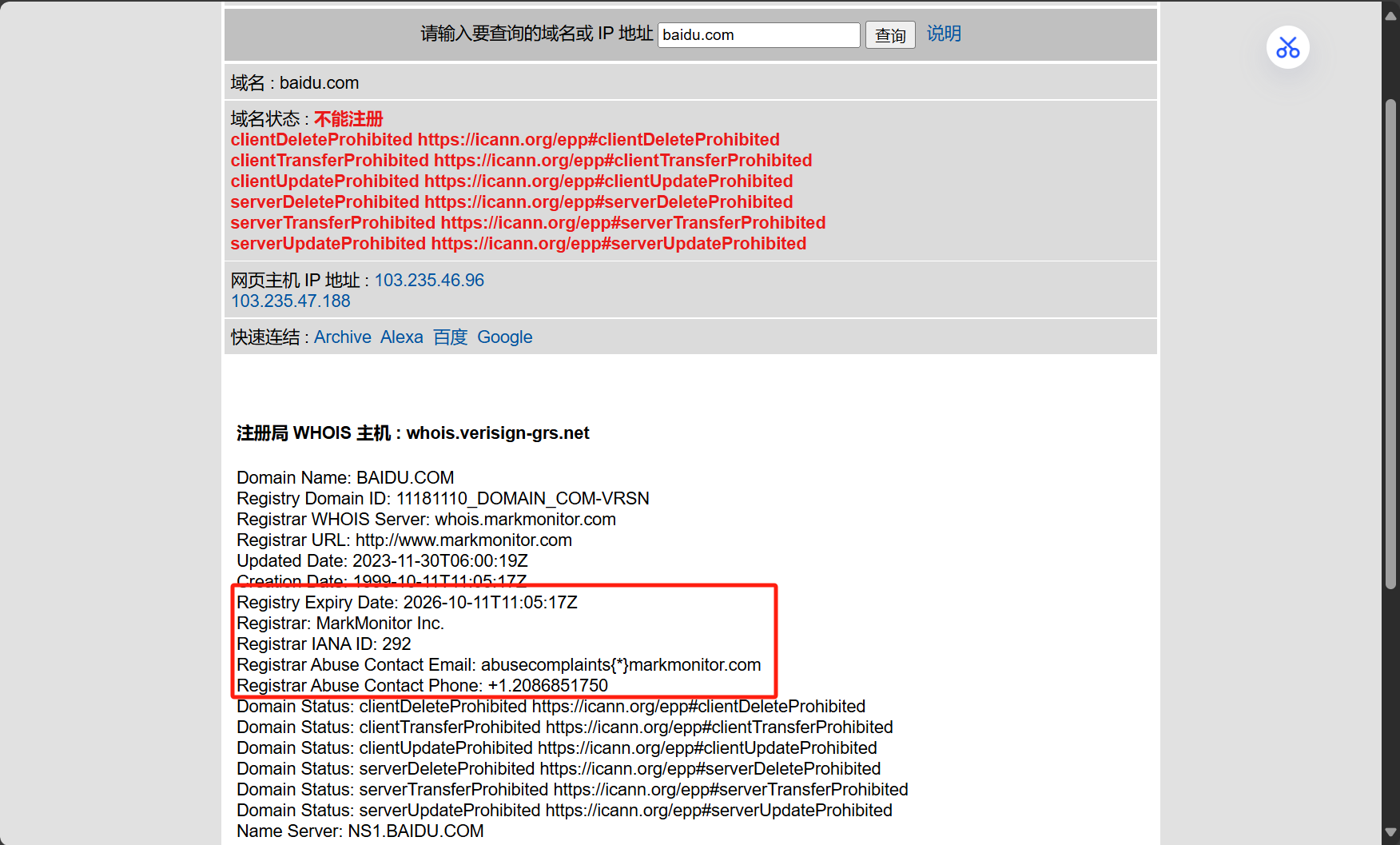

访问 www.whois365.com (支持全球域名WHOIS查询的网站),输入baidu.com,获取我们想要得到的信息,如下图所示

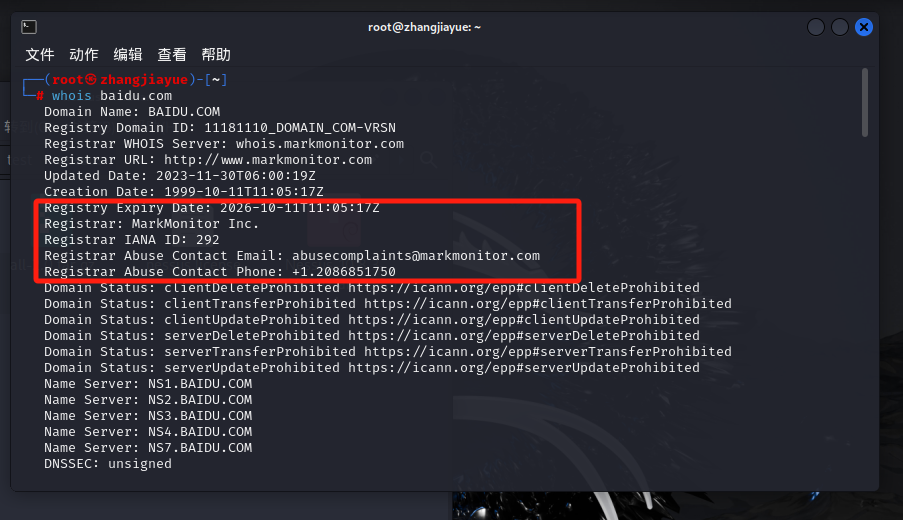

也可通过kali输入命令:whois baidu.com

可见,获取信息一致。

2.1.2 该域名对应IP地址

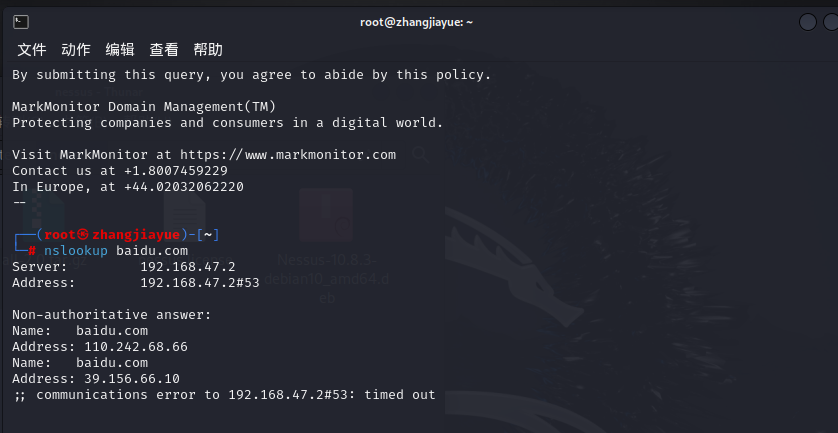

kali输入命令:nslookup baidu.com

2.1.3 IP地址注册人及联系方式

whois命令结合上题的ip地址:

110.242.68.66:

39.156.66.10:

2.1.4 IP地址所在国家、城市和具体地理位置

直接输入ip会发现无法查询。

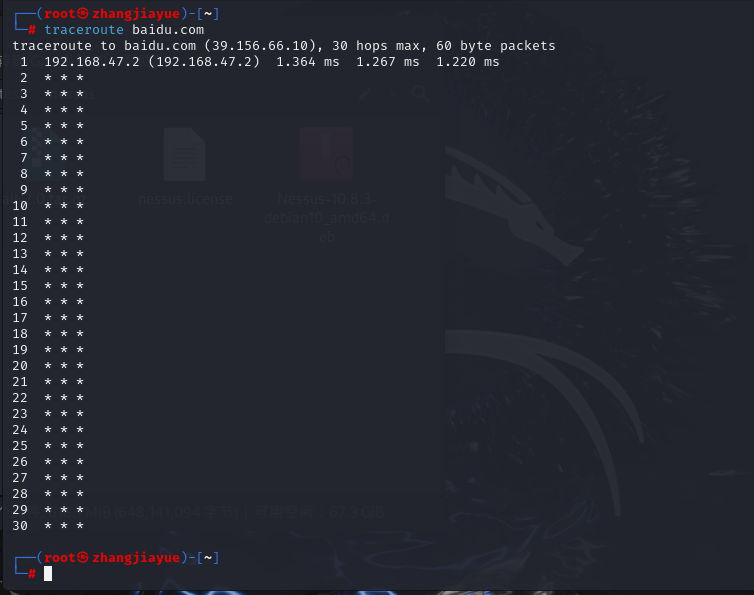

尝试寻找原因。使用tracert baidu.com查看转发路径。

发现很多***,怀疑是原因。

转而在主机上使用tracert baidu.com再次尝试,这回可以看到一些可见的地址。进行查询

总结:

1、DNS注册人及联系方式:MarkMonitor Inc.,邮箱abusecomplaints@markmonitor.com,电话+1.2086851750。

2、域名对应IP地址:39.156.66.10和110.242.68.66。

3、IP地址注册人及联系方式:

39.156.66.10:haijun li,邮箱:hostmaster@chinamobile.com,电话:1052686688,fax:1052616187;

110.242.68.66:ChinaUnicom Hostmaster和Kong Lingfei(其他的太多太杂不列了)

IP地址所在国家、城市和具体地理位置:见图。

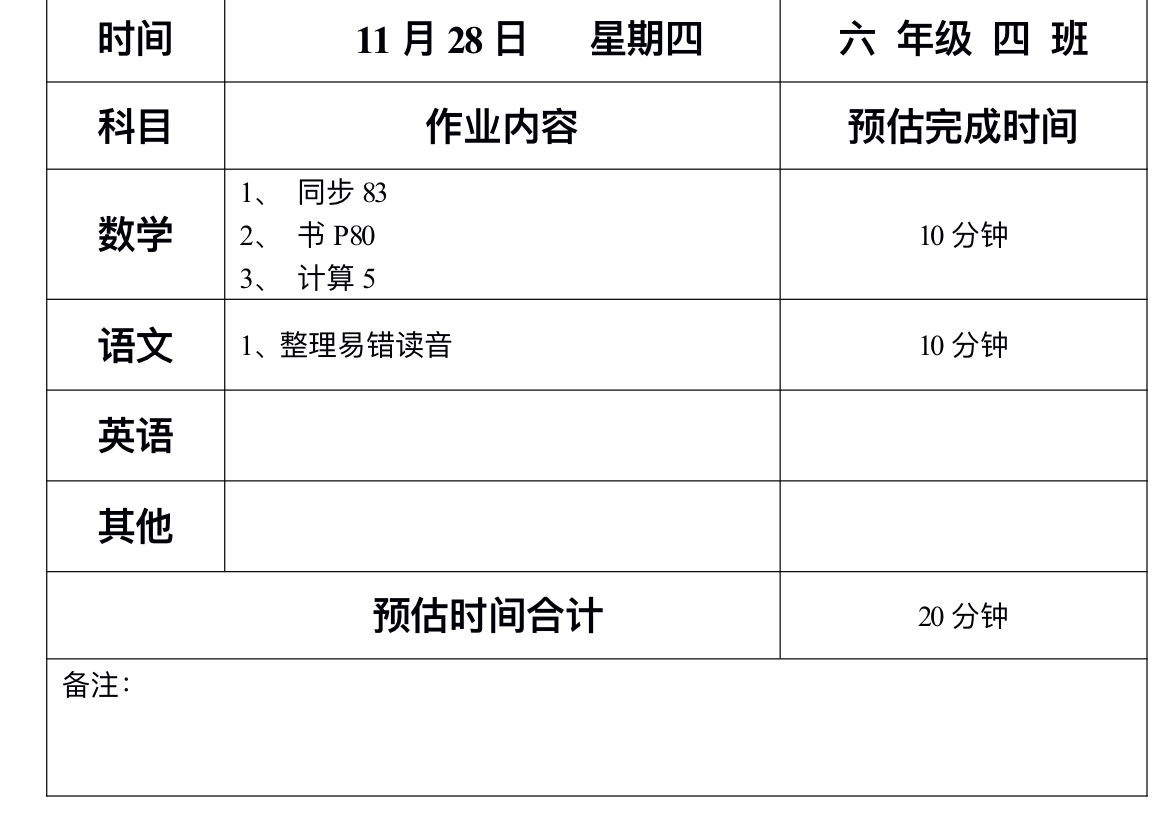

2.2 尝试获取QQ好友的IP地址,并查询获取该好友所在的具体地理位置。

给好友发送大量消息。

进入资源监视器查看

与实施一致

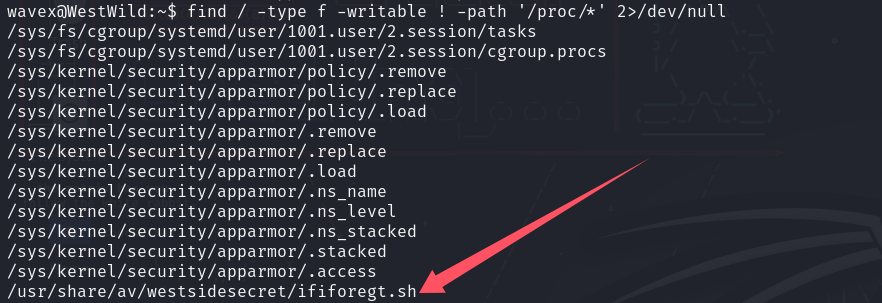

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.3.1 靶机IP地址是否活跃

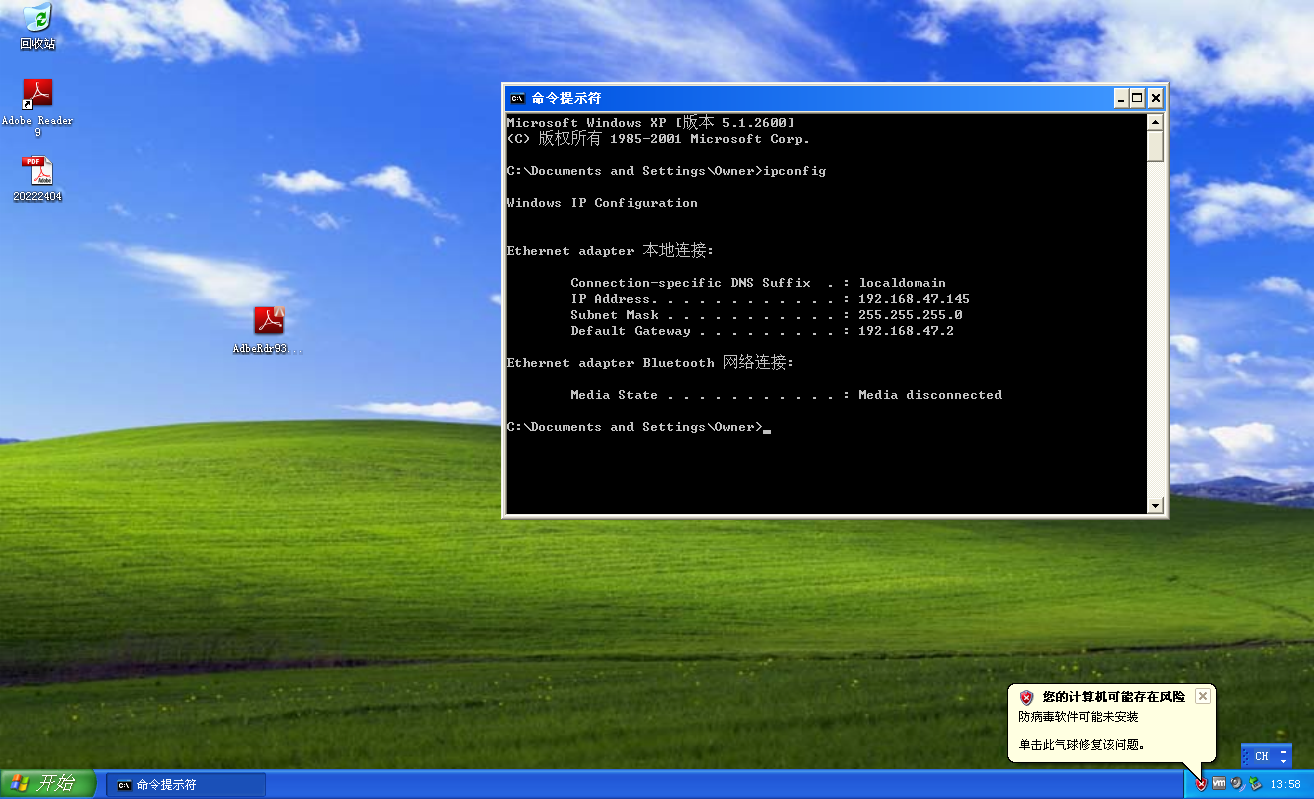

使用靶机windows xp,ipconfig查看ip地址

在kali上ifconfig查看地址

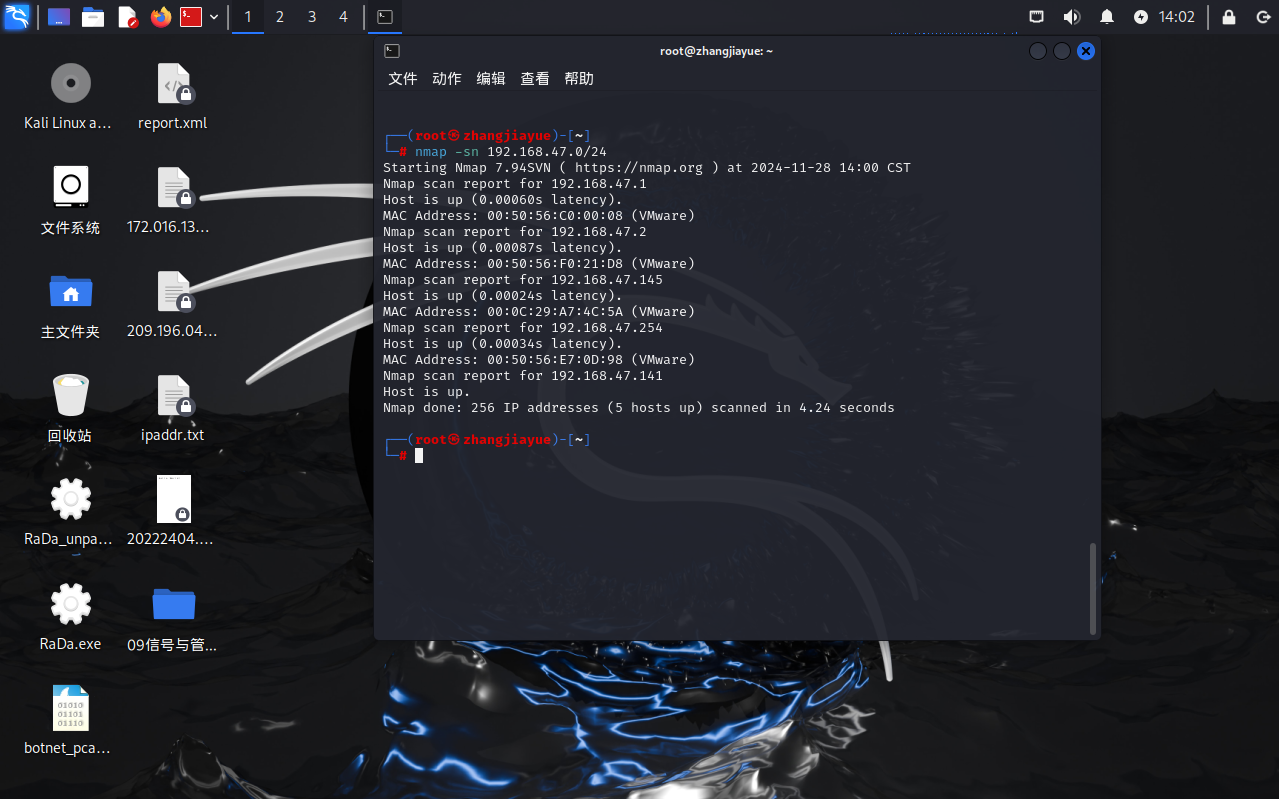

nmap -sn 192.168.47.0/24,可以看到xp地址192.168.47.145,故活跃。

2.3.2靶机开放了哪些TCP和UDP端口

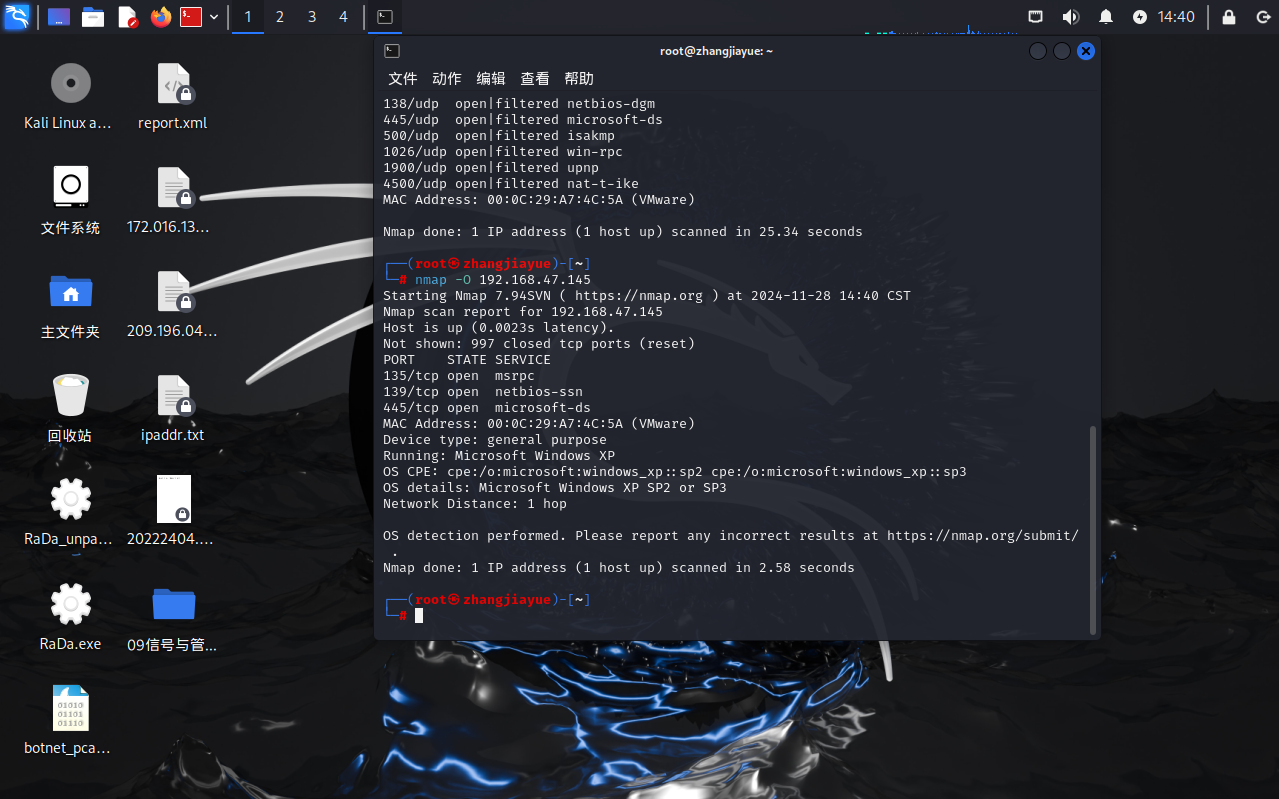

nmap -sT -sU -p- 192.168.47.145

开放或过滤的udp端口有138、445、500、1026、1900、4500。

2.3.3靶机安装了什么操作系统,版本是多少

OS details: Microsoft Windows XP SP2 or SP3

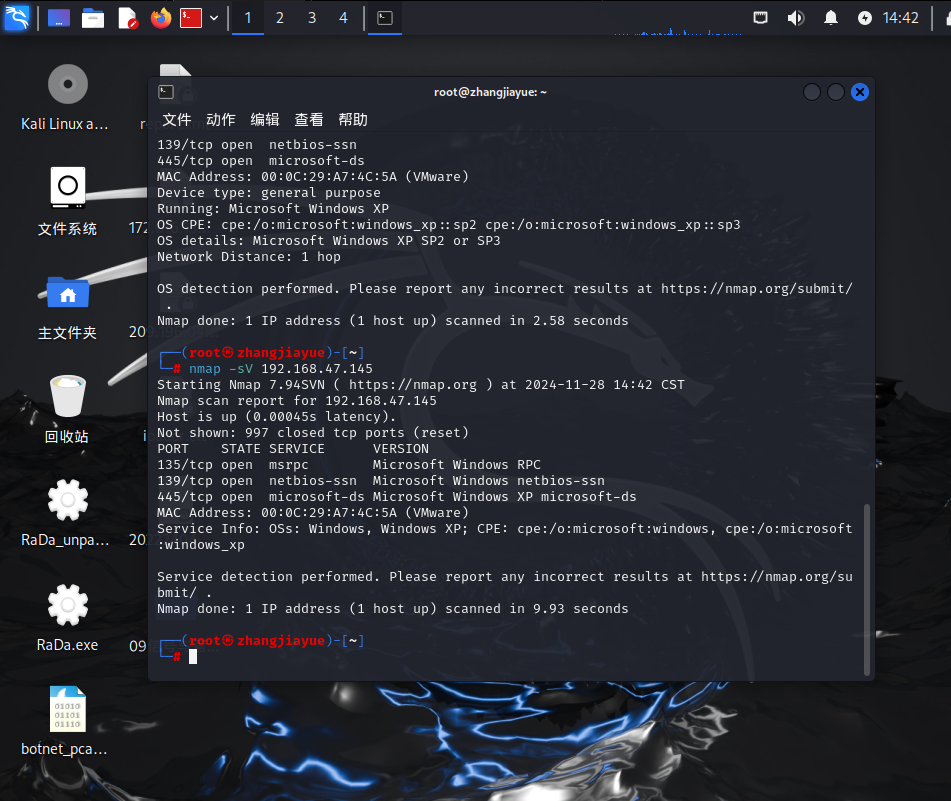

2.3.4靶机上安装了哪些服务

MSRPC 服务

端口 135/tcp 处于开放状态,对应的是 Microsoft Windows RPC(远程过程调用)服务,它允许不同进程间进行通信,常用于分布式系统等环境下程序之间交互调用功能等情况。

NetBIOS-SSN 服务

端口 139/tcp 开放,对应的是 Microsoft Windows netbios-ssn 服务

Microsoft Windows XP microsoft-ds 服务

端口 445/tcp 开放,对应的是 microsoft-ds 服务,尤其这里注明了是 Windows XP 系统下的该服务,此服务常被用于在网络环境中进行资源共享、身份验证等操作,是 Windows 系统在网络方面很重要的一个服务组件,在局域网等环境下方便用户访问共享文件夹、打印机等资源。

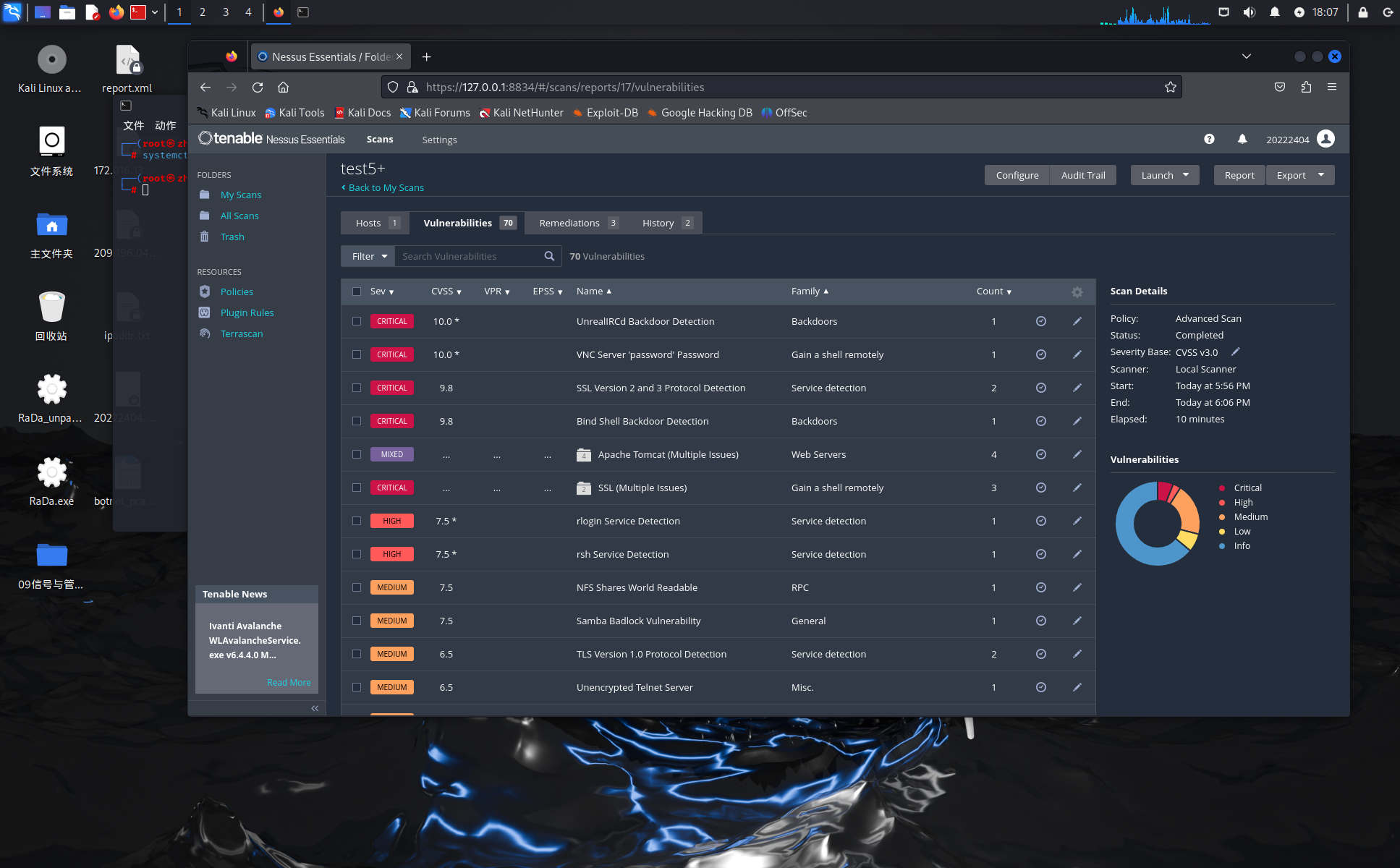

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

下载nessus开源软件

2.4.1靶机上开放了哪些端口

进入nessus,点击new scan,选择host discovery,进行基础设置。

进入设置好的项目,点击launch,等待一会,得出135、139、445开放。

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

创建new scan,选择advanced scan

可以看到对应的漏洞类型

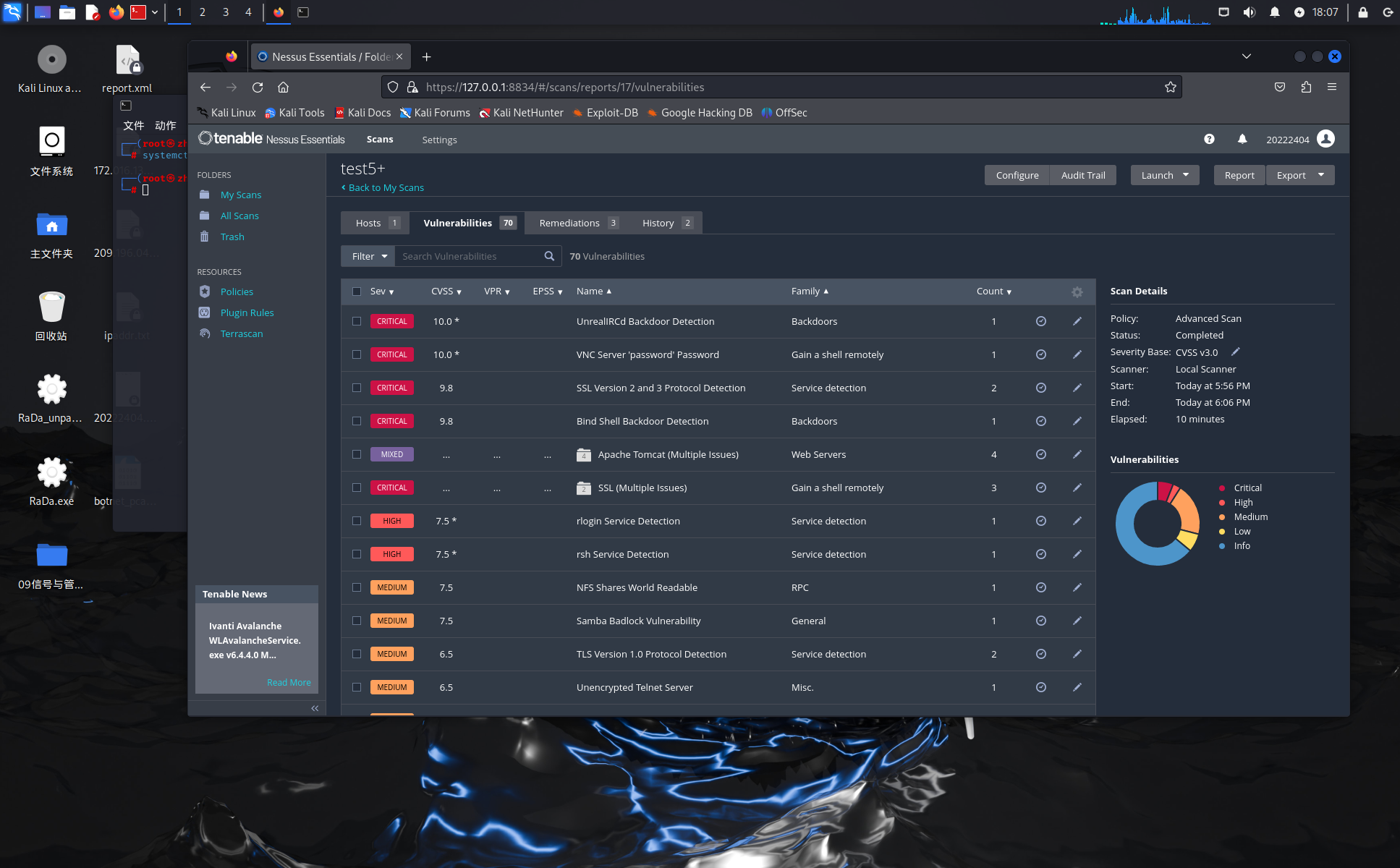

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

根据漏洞原理,当确定靶机运行的是存在后门的版本后,由于后门允许以运行 ircd 的用户权限执行任意命令,且文中提到后门通过DEBUG3_DOLOG_SYSTEM(x)来执行系统命令(其中x为要执行的命令)。可以构造一个恶意的输入,使得在处理过程中能够满足DEBUGMODE3的条件,从而触发DEBUG3_LOG(readbuf),而DEBUG3_LOG实际上是通过system函数执行命令。假设攻击者想要获取靶机的系统信息(如uname -a),可能需要通过模拟正常的网络数据包等方式(因为后门是在处理网络数据包的src/s_bsd.c文件中触发的),将包含要执行命令(如uname -a)的数据包发送到靶机的 UnrealIRCd 服务端口,使得服务在处理该数据包时执行DEBUG3_LOG("uname -a"),从而获取系统信息。

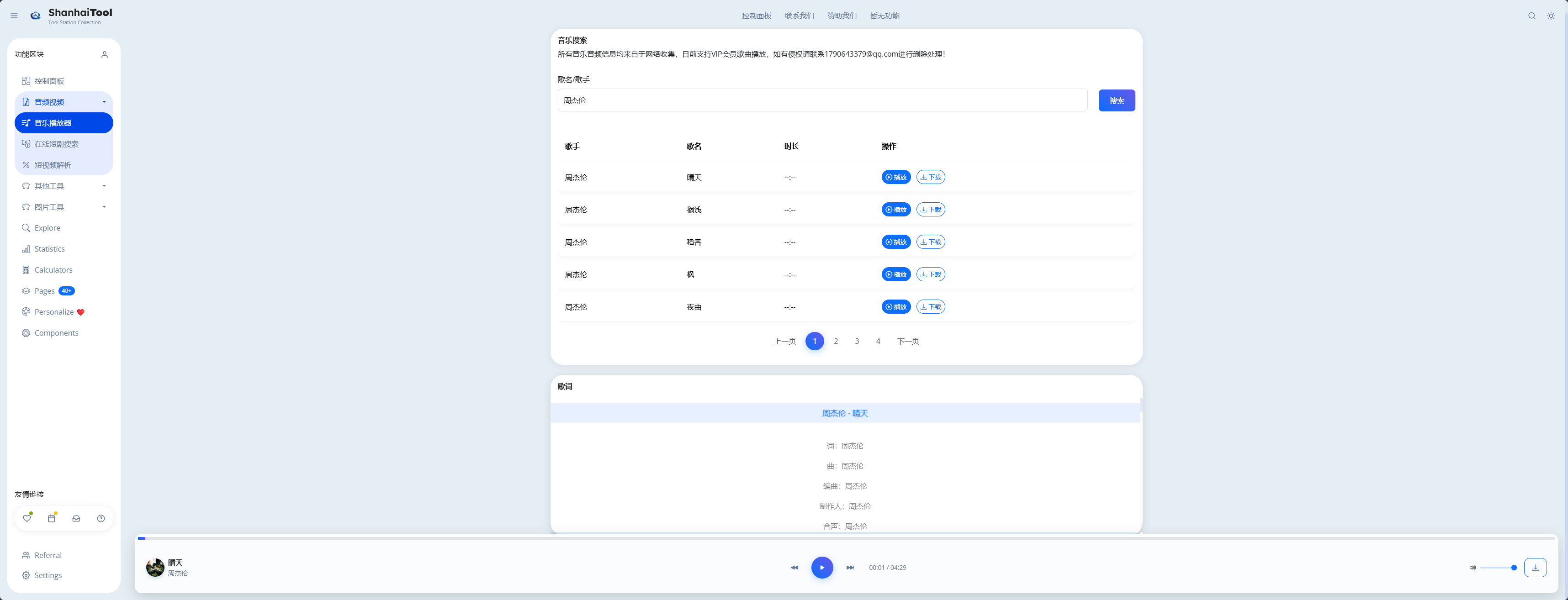

2.5搜索测试

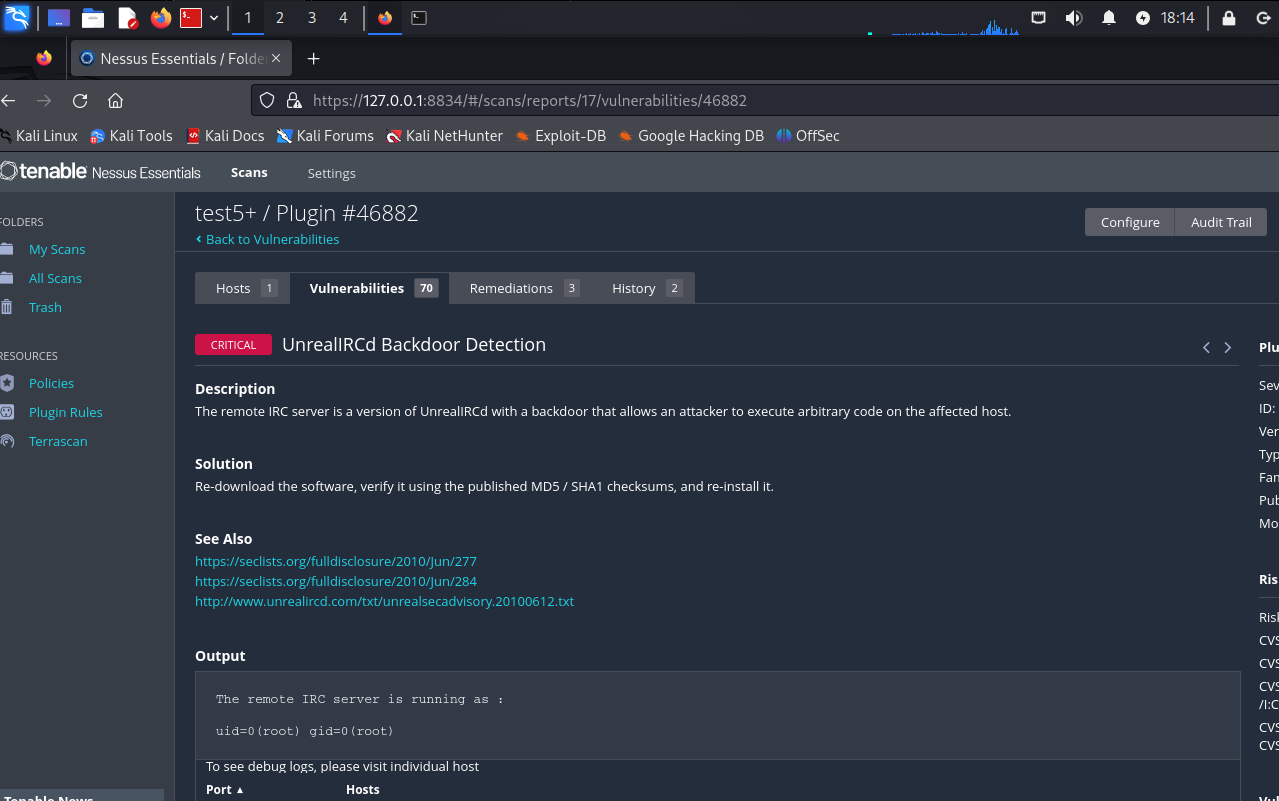

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜名字没有我,都是重名。

搜学号出来的是发布在博客园上的实验报告

2.5.2练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

-

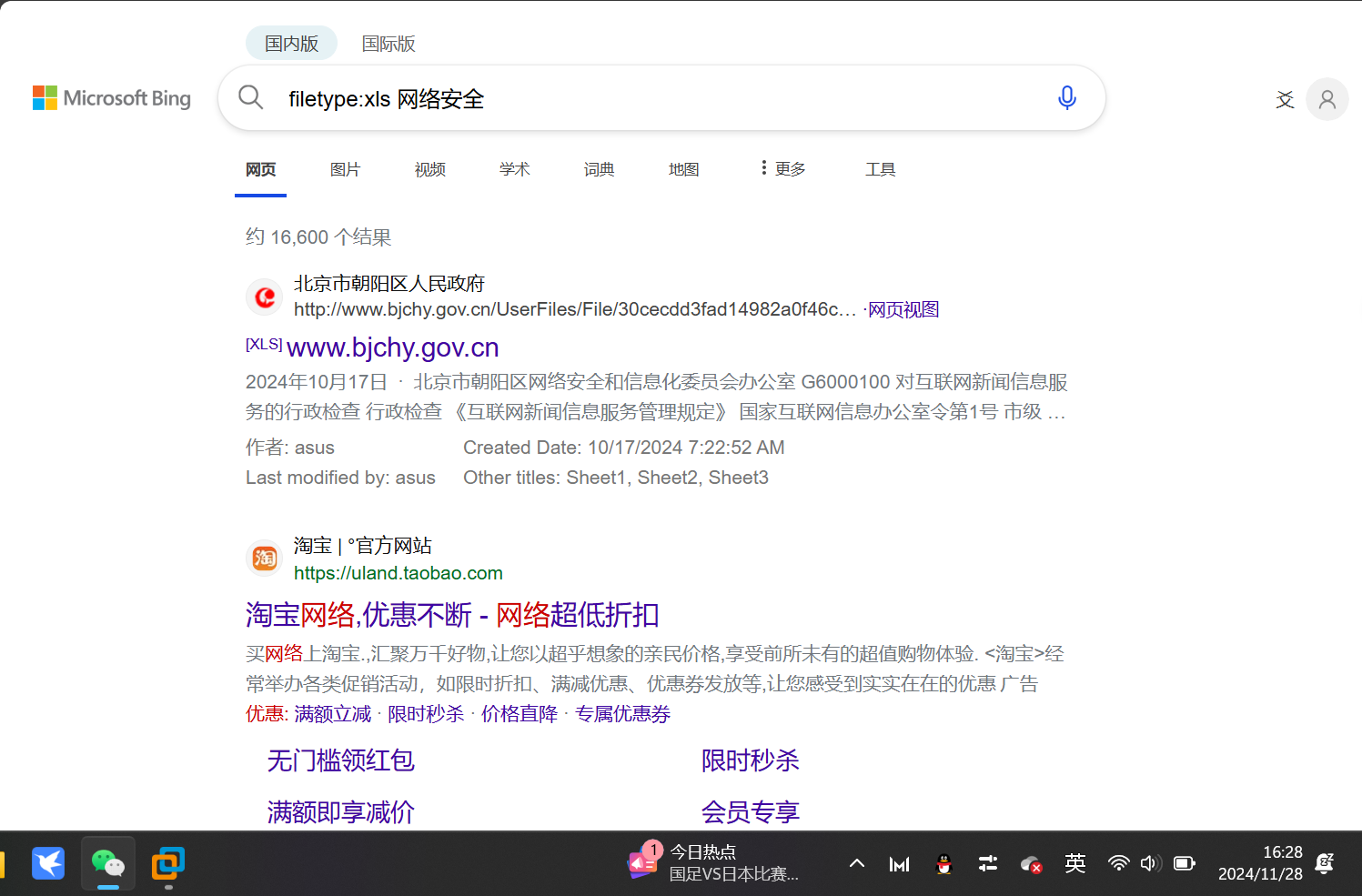

搜索特定文件类型(filetype)

filetype:xls 网络安全 查找包含网络安全的 Excel 文件,搜索引擎会返回扩展名是.xls 且内容与数据分析教程相关的文件结果。常用于查找专业资料、学习文档等。

-

限定网站域名搜索(site)

site:zhihu.com 网络 在知乎内查找与网络有关的帖子。

-

搜索特定标题内容(intitle)

-

搜索特定文本内容在网页正文中(intext)

-

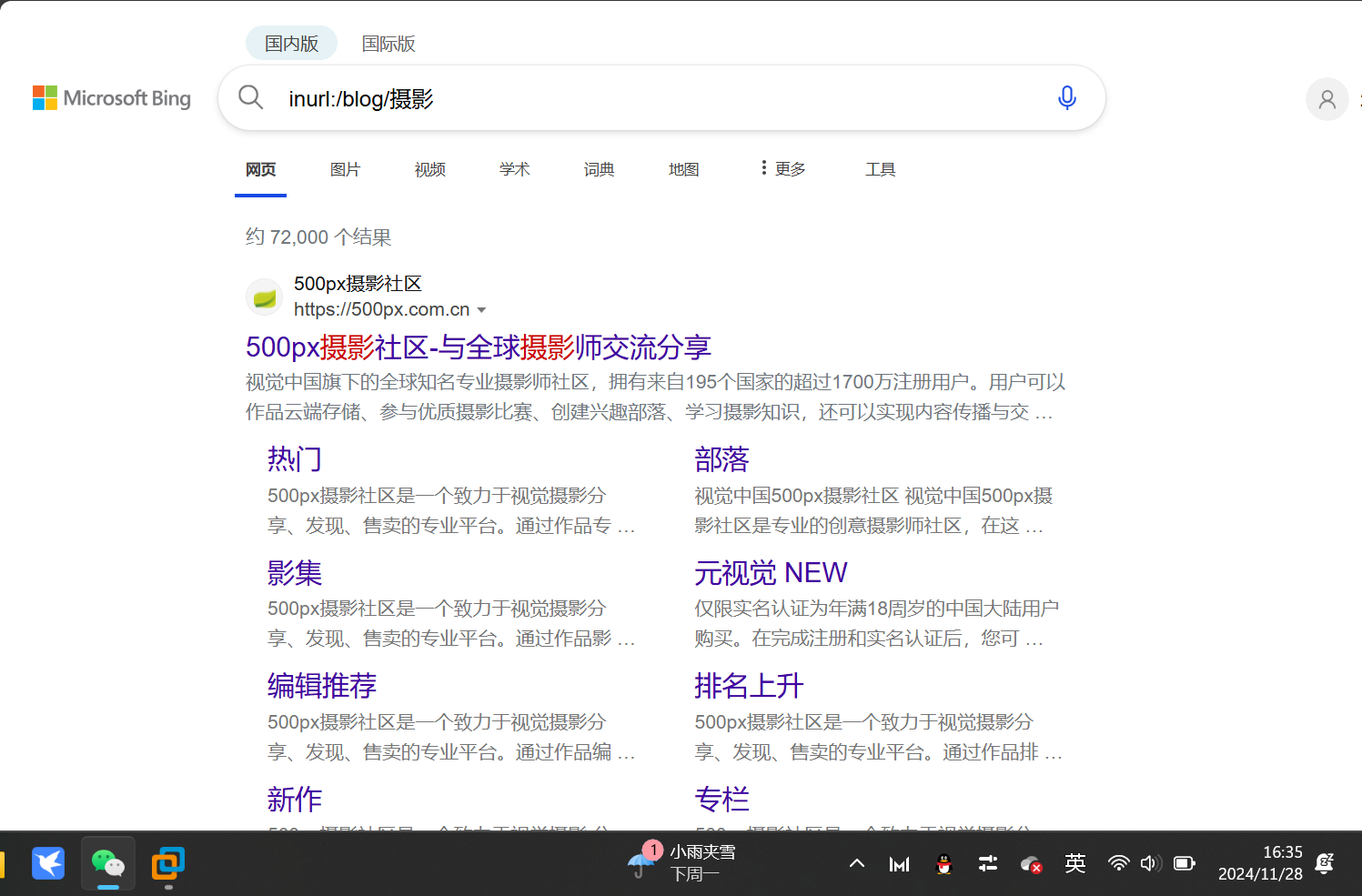

搜索特定链接文本(inurl)

比如要查找链接里包含 “/blog/” 字样,inurl:/blog/摄影

-

排除特定关键词搜索(-)

想要查找关于 “新能源汽车” 但不希望出现 “特斯拉” 的内容,可输入新能源汽车 -特斯拉,这样搜索引擎会将包含 “特斯拉” 的相关网页从结果中剔除

-

搜索包含多个关键词的内容(+)

若想查找同时涉及 “网页设计” 和 “用户体验” 的网页,可输入网页设计 +用户体验,

-

搜索特定元数据内容(allinmeta)

想查找元数据里包含 “网络攻防” 的网页,输入allinmeta:网络攻防,可以挖掘出那些在网页元数据标注有相应关键词的页面,从另一个角度来定位相关资源。

-

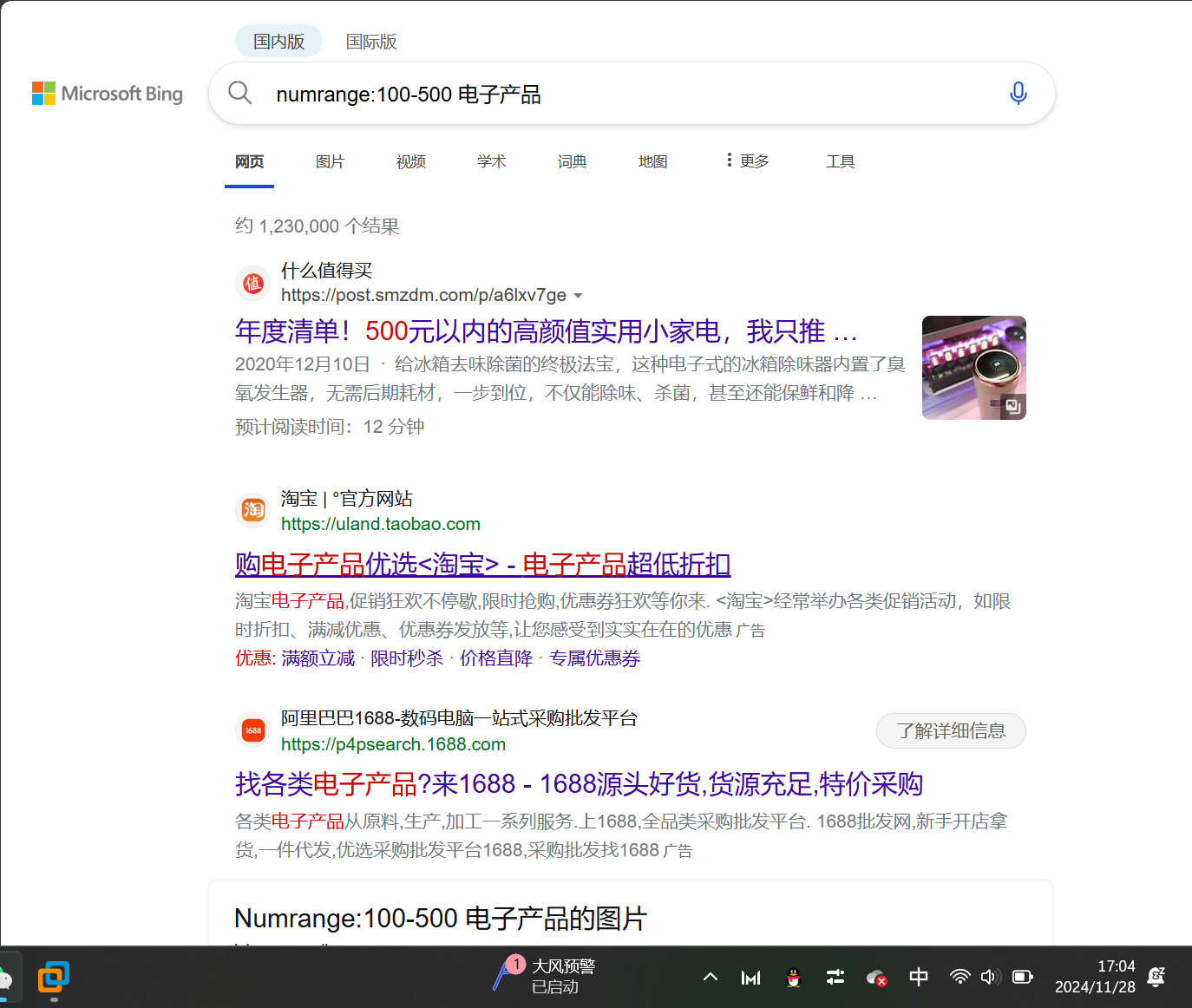

搜索特定范围的数字相关内容(numrange)

比如查找关于产品价格在 100 - 500 元之间且提到 “电子产品” 的网页,可输入numrange:100-500 电子产品,能帮助筛选出符合价格区间且主题相关的页面,常用于商品调研等场景。

-

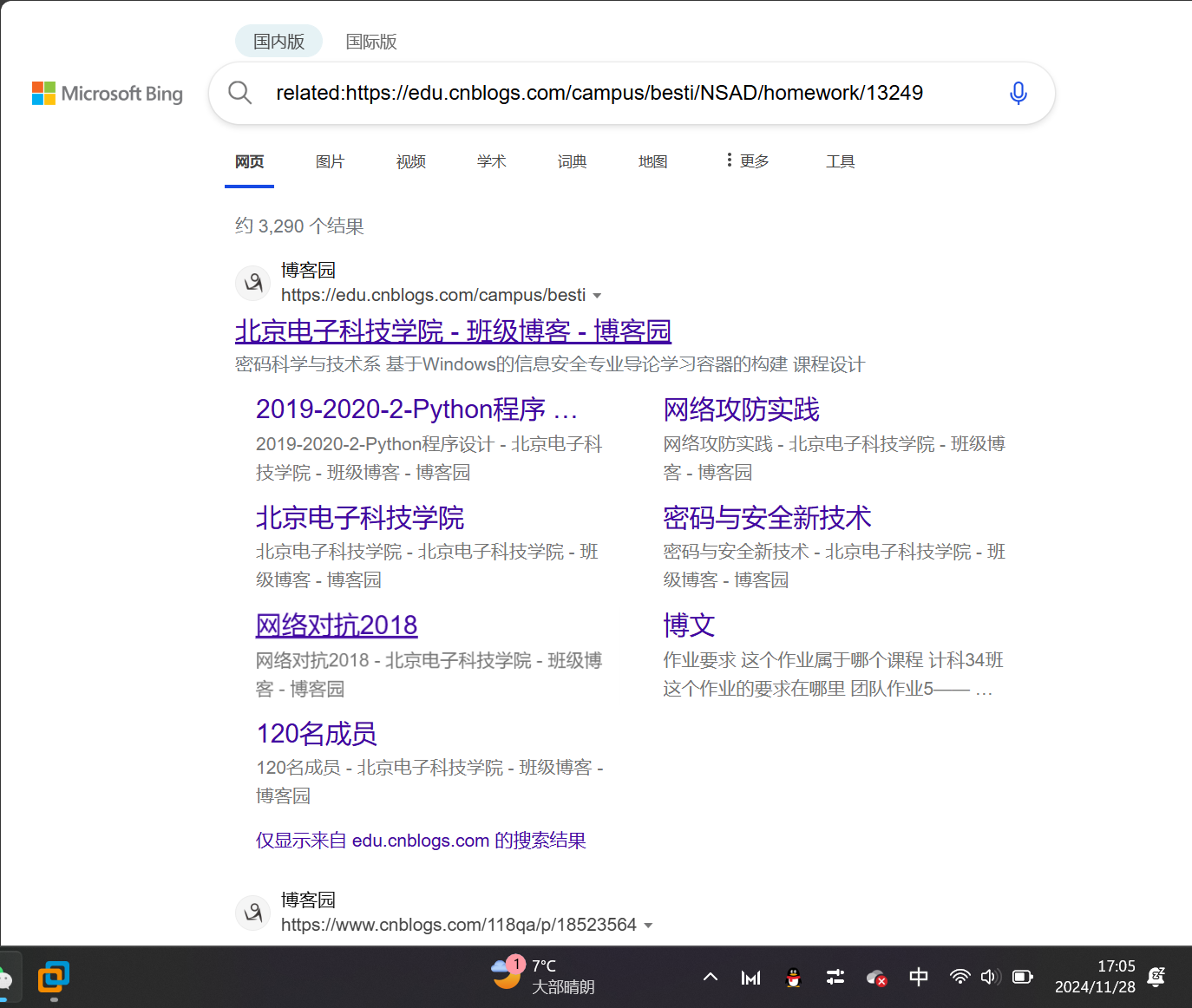

搜索相似网页(related)

想查找与某网页类似的其他网页,可输入related:https://edu.cnblogs.com/campus/besti/NSAD/homework/13249(本次实验的要求页面),搜索引擎会推荐在内容、结构等方面相似的其他网页。

3.问题及解决方案

- 问题1:kali安装nessus new scan插件是灰色未成功。

- 问题1解决方案:https://blog.csdn.net/weixin_48886225/article/details/140269127

4.学习感悟、思考等

通过本次实验,我深刻认识到网络信息的开放性与脆弱性。在 DNS 域名查询中,了解到通过多种工具可以挖掘域名背后丰富的信息,包括注册人和 IP 地址相关情况,这对于网络管理、安全研究等有重要意义,但也可能被恶意利用来进行网络攻击或侵犯隐私。在获取好友 IP 地址的尝试中,意识到尊重他人隐私的重要性,非法获取他人 IP 地址并查询地理位置是不道德且可能违法的行为。nmap 和 Nessus 扫描让我明白了对靶机进行安全扫描可以发现潜在的安全风险,但同时也警示我们在未获得授权的情况下不能对他人系统进行扫描。在隐私搜索和 Google hack 练习中,发现自己在网络上可能存在一些不经意间泄露的信息,这提醒我们在日常网络活动中要增强自我保护意识,谨慎对待个人信息的公开。