在计算机的世界里,“速度”一直是我们不懈追求的目标。从早期的计算机到如今的高性能设备,每一次技术进步都伴随着对速度的极致渴望。无论是处理器的运算速度,还是数据的传输与存储速度,都直接影响着我们使用计算机的体验。那你是否曾好奇,计算机中的“快”究竟是如何衡量的呢?今天,就让我们一同深入探讨计算机中的各类延迟指标,揭开影响系统“速度”的神秘面纱。

延迟指标总览

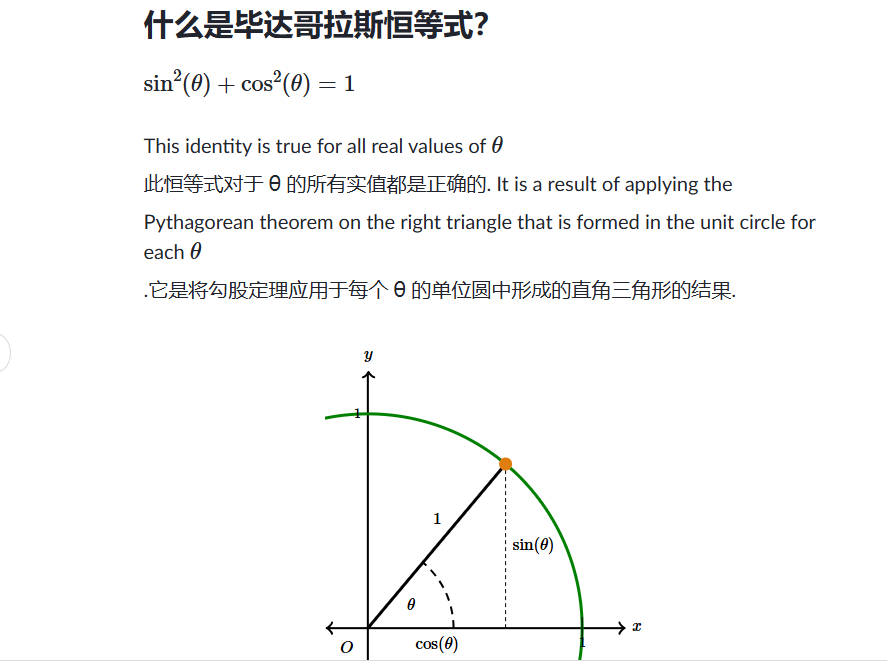

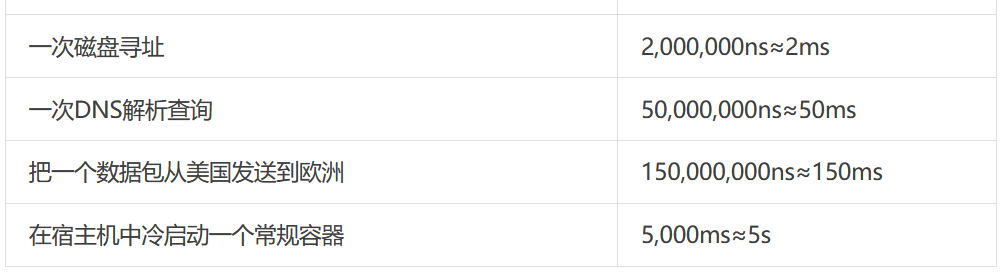

在计算机系统中,延迟指标涵盖了从处理器操作到数据存储、传输等各个环节。这些指标就像是计算机性能的晴雨表,反映着系统在不同任务下的响应速度。为了让大家更直观地了解这些指标,我们来看一张整理自伯克利大学动态网页的延迟数据表格。

CPU作为计算机的核心组件,其操作速度对整体性能至关重要。其中,CPU从一级缓存中读取数据仅需1ns,而从二级缓存读取数据则需要4ns。这是因为一级缓存位于CPU核心内部,速度极快,但容量相对较小;二级缓存则相对较大,但速度稍慢。在实际应用中,频繁访问的数据如果能被缓存命中,将大大提高程序的执行效率。

另外,CPU分支预测错误(Branch mispredict)会带来3ns的延迟。现代CPU为了提高执行效率,会提前预测分支走向。当预测错误时,就需要回滚并重新执行,这无疑会浪费宝贵的时间。因此,编写高效代码时,应尽量避免复杂的分支结构,以减少分支预测错误的概率。

内存与存储延迟

内存和存储设备的性能差异也体现在延迟指标上。访问一次主存需要100ns,相比CPU缓存的读取速度要慢得多。这是因为主存与CPU之间的数据传输需要经过总线,存在一定的延迟。而从内存顺序读取1MB数据大约需要3μs,这说明连续读取内存时速度相对较快,但仍无法与缓存相比。

在存储方面,SSD的性能明显优于传统磁盘。一次SSD随机读大约需要16μs,从SSD顺序读取1MB数据则需要49μs;而一次磁盘寻址却需要2ms,从磁盘顺序读取1MB数据也需要0.8ms。可以看出,磁盘的寻址操作是非常耗时的,这也是为什么在数据库设计等对性能要求较高的场景中,尽量减少磁盘寻址操作至关重要。

网络延迟

在网络通信中,延迟同样不容忽视。在1Gbps的网络上发送2KB数据需要44ns,而一个数据包在同一个数据中心往返大约需要0.5ms。如果数据包需要跨国传输,比如从美国发送到欧洲,则需要150ms左右。此外,一次DNS解析查询也需要50ms左右。这些网络延迟指标告诉我们,在优化网络应用时,应尽量减少数据传输量、优化网络架构,并合理利用缓存来降低DNS解析的频率。

其他延迟

除了上述常见的延迟指标外,还有一些操作也会产生一定的延迟。例如,线性间互斥锁/解锁需要17ns,使用Zippy压缩1KB数据大约需要2μs。在多线程编程中,互斥锁的使用虽然可以保证数据的一致性,但也会带来一定的性能开销,因此需要谨慎使用。而数据压缩操作在某些场景下虽然可以减少数据传输量,但也会消耗一定的时间。

另外,在云计算环境中,在宿主机中冷启动一个常规容器需要5s左右。这一延迟指标对于容器化应用的部署和扩展具有重要影响,在设计云原生应用时需要充分考虑容器启动时间对系统整体性能的影响。

延迟指标对软件设计与性能调优的意义

计算机中的各类延迟指标不仅仅是一些枯燥的数据,它们与软件设计和性能调优息息相关。了解这些指标,有助于我们在软件开发过程中做出更明智的决策,从而优化系统性能。

在软件设计阶段,我们应根据不同操作的延迟特点来合理规划数据结构和算法。例如,对于频繁访问的数据,应尽量将其存储在CPU缓存中,以减少数据读取延迟。在设计多线程程序时,要权衡互斥锁的使用,避免因过度加锁而导致性能下降。对于网络应用,应尽量减少不必要的网络请求,并优化数据传输方式,以降低网络延迟对系统性能的影响。

在性能调优过程中,延迟指标更是我们排查问题的重要依据。当系统出现性能瓶颈时,通过分析各个操作的延迟情况,我们可以快速定位到问题所在。例如,如果发现系统的响应时间较长,可能是由于频繁的磁盘寻址操作导致的,这时就可以考虑优化数据存储方式,如采用索引或者缓存技术来减少磁盘访问。

总结与展望

通过对计算机中各类延迟指标的详细解析,我们对计算机系统的性能瓶颈有了更深入的理解。从处理器到内存、存储,再到网络和其他操作,每一个环节的延迟都在影响着系统的整体速度。在未来的计算机技术发展中,降低延迟仍将是一个重要的研究方向。无论是新型存储技术的研发,还是网络协议的优化,都将致力于进一步提高计算机系统的运行速度,为用户带来更加流畅、高效的体验。

希望本文能为大家在软件开发、系统优化等方面提供有益的参考,让我们在追求计算机“速度”的道路上不断前行。

原创 WAKE UP技术