在pom.xml文件中进行引入依赖:

<dependencies><dependency><groupId>org.apache.shiro</groupId><artifactId>shiro-core</artifactId><version>1.4.1</version></dependency>

</dependencies>

因为本次的Realm从文件中获取数据, 所以这里创建/resources/shiro.ini文件, 内容如下:

[users] # 定义两个用户信息 用户名=密码,角色1,角色2...

heihuUser=heihuPass,seller # 账号名:heihuUser 密码:heihuPass 销售人员

hacker=123456,ckmgr # 账号名:hacker 密码:123456 仓管人员

admin=admin888,admin # 账号名: admin888 密码: admin888[roles] # 定义角色与对应的权限 角色名=权限1,权限2,权限3...

seller=order-add,order-del,order-list # 销售人员的权限

ckmgr=ck-add,ck-del,ck-list # 仓管人员权限

admin=* # * 表示所有权限

这里的注释在实际运行代码时, 要将其删掉, 否则将报错!

随后我们创建测试程序:

Scanner scanner = new Scanner(System.in); // 接收外部传递来的账号密码

System.out.print("请输入用户名: ");

String username = scanner.nextLine();

System.out.print("请输入密码: ");

String password = scanner.nextLine();DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager(); // 准备 SecurityManager

defaultSecurityManager.setRealm(new IniRealm("classpath:shiro.ini")); // 设置 Realm

SecurityUtils.setSecurityManager(defaultSecurityManager); // 将 SecurityManager 设置到 SecurityUtils 工具类中

Subject subject = SecurityUtils.getSubject(); // 通过 SecurityUtils 获取 subject 对象System.out.println(subject.isAuthenticated()); // 判断 subject 是否通过认证, 这里是 false

subject.login(new UsernamePasswordToken(username, password)); // 通过 subject对象.login 进行认证, 通过账号密码进行认证, 认证失败则抛出异常

System.out.println(subject.isAuthenticated()); // 判断 subject 是否通过认证, 如果登录成功, 这里为 true, 如果登陆失败, 上一行代码已经抛出异常了.

由于登录失败会抛出异常, 所以我们这里可以使用try-catch进行捕获, 加入到我们的业务逻辑中:

Scanner scanner = new Scanner(System.in); // 接收外部传递来的账号密码

System.out.print("请输入用户名: ");

String username = scanner.nextLine();

System.out.print("请输入密码: ");

String password = scanner.nextLine();DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager(); // 准备 SecurityManager

defaultSecurityManager.setRealm(new IniRealm("classpath:shiro.ini")); // 设置 Realm

SecurityUtils.setSecurityManager(defaultSecurityManager); // 将 SecurityManager 设置到 SecurityUtils 工具类中

Subject subject = SecurityUtils.getSubject(); // 通过 SecurityUtils 获取 subject 对象try {subject.login(new UsernamePasswordToken(username, password)); // 通过 subject对象.login 进行认证, 通过账号密码进行认证, 认证失败则抛出异常System.out.println("登陆成功!");

} catch (IncorrectCredentialsException e) {System.out.println("登陆失败!");

} catch (UnknownAccountException e) {System.out.println("用户名不存在!");

}

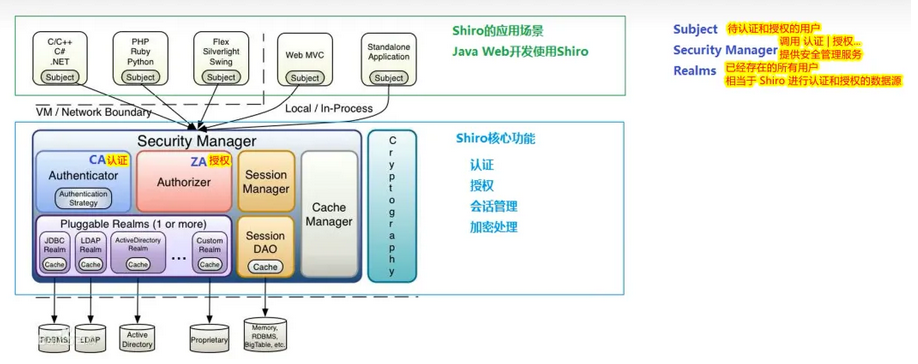

// 如果看注释吃力, 可以根据 《Shiro 核心组件》中的流程进行理解

当然了, 登录成功后, 我们可以判断当前的角色是什么角色, 也可以判断当前的用户是否具备某个权限:

Scanner scanner = new Scanner(System.in); // 接收外部传递来的账号密码

System.out.print("请输入用户名: ");

String username = scanner.nextLine();

System.out.print("请输入密码: ");

String password = scanner.nextLine();DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager(); // 准备 SecurityManager

defaultSecurityManager.setRealm(new IniRealm("classpath:shiro.ini")); // 设置 Realm

SecurityUtils.setSecurityManager(defaultSecurityManager); // 将 SecurityManager 设置到 SecurityUtils 工具类中

Subject subject = SecurityUtils.getSubject(); // 通过 SecurityUtils 获取 subject 对象try {subject.login(new UsernamePasswordToken(username, password)); // 通过 subject对象.login 进行认证, 通过账号密码进行认证, 认证失败则抛出异常System.out.println("登陆成功!");System.out.println(subject.hasRole("seller")); // 判断角色: hacker 登录后返回 false, heihuUser | admin 登录后返回 trueSystem.out.println(subject.isPermitted("order-del")); // 判断权限: 当前用户是否由 order-del 权限, heihuUser 登录返回 true, hacker 登录返回 false

} catch (IncorrectCredentialsException e) {System.out.println("登陆失败!");

} catch (UnknownAccountException e) {System.out.println("用户名不存在!");

}

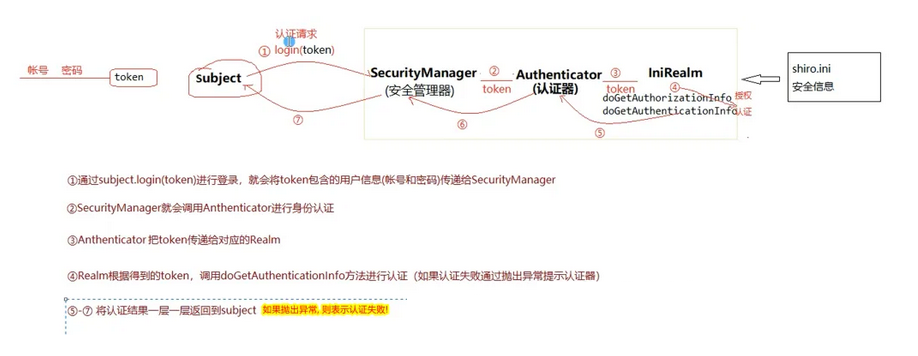

其中流程如下:

而IniRealm只不过是实现了AuthorizingRealm接口,Shiro框架提供出来了罢了, 其中IniRealm实现了doGetAuthorizationInfo & doGetAuthenticationInfo方法, 这两个方法会根据传递过来的token类型来进入到具体的方法.