本分分享极狐GitLab 补丁版本 17.6.2, 17.5.4, 17.4.6 的详细内容。这几个版本包含重要的缺陷和安全修复代码,我们强烈建议所有私有化部署用户应该立即升级到上述的某一个版本。对于极狐GitLab SaaS,技术团队已经进行了升级,无需用户采取任何措施。

参考资料

- GitLab 专业升级服务

- GitLab 升级路径查看

- GitLab 版本漏洞查看

漏洞详情

CVE-2024-11274

在 Kubernetes 代理响应中的网络错误日志注入可能会导致会话数据的泄露。影响从 16.1 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H, 8.7)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8114。

CVE-2024-8233

此漏洞下,攻击者可以在代码提交或者合并请求中利用对差异文件的请求来制造 DoS 攻击。影响从 9.4 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H, 7.5)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8237。

CVE-2024-12570

此漏洞下,攻击者可能会利用受害者的 CI_JOB_TOKEN来获取属于受害者的极狐GitLab 会话。影响从 13.7 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:H/PR:L/UI:R/S:U/C:H/I:H/A:L, 6.7)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-12570。

CVE-2024-9387

此漏洞下,攻击者可为给定的 release API 端点执行开放重定向。影响从 11.8 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:H/PR:L/UI:R/S:U/C:H/I:H/A:N, 6.4)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-9387。

CVE-2024-8647

私有化部署安装中,当开启了 Harbor 集成时,可能获奖 CSRF 令牌泄漏给外部站点。影响从 15.2 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:C/C:L/I:L/A:N, 5.4)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8647。

CVE-2024-8179

如没有开启内容安全策略,则不正确的输出解码可能会导致 XSS 攻击。影响从 17.3 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:C/C:L/I:L/A:N, 5.4)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8179。

CVE-2024-8116

通过使用特定的 Graph 查询,在特定条件下未认证的用户可以获取分支名称。影响从 16.9 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:N, 5.3)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8116。

CVE-2024-8650

该漏洞下,在公开项目的合并请求中允许非成员用户查看未解决的主题并将此标记为内部注释。影响从 15.0 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:N, 5.3)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-8650。

CVE-2024-9367

该漏洞下,攻击者可能会导致不受控的资源消耗,且当将模板解析为生成式变更日志时,可能会导致 DoS 攻击。影响从 13.9 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:L, 4.3)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-9367。

CVE-2024-12292

该漏洞下,在 GraphQL mutation 中传递的敏感信息可能会在 GraphQL 日志中获得。影响从 11.0 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:N, 4.0)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-12292。

CVE-2024-10043

该漏洞允许群组用户通过 Wiki 历史差异功能来查看机密事件信息,从而导致潜在的信息泄露。影响从 14.3 开始到 17.4.6 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:U/C:L/I:N/A:N, 3.1)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-10043。

CVE-2024-9633

该漏洞允许攻击者创建和既有的独特 Pages 域名相同的群组,从而导致域名困惑攻击。影响从 16.3 开始到 17.4.2 之前的所有版本、从 17.5 开始到 17.5.4 之前的所有版本以及从 17.6 开始到 17.6.2 之前的所有版本 。这是一个中等级别的安全问题(CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:U/C:N/I:N/A:L, 3.1)。现在这个问题在最新版本中已经得到了修复,同时被分配为 CVE-2024-9633。

影响版本

CVE-2024-11274

- 16.1 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-8233

- 9.4 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-12570

- 13.7 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-9387

- 11.8 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-8647

- 15.2 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-8179

- 17.3 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-8116

- 16.9 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-8650

- 15.0 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-9367

- 13.9 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-12292

- 11.0 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-10043

- 14.3 <= GitLab CE/EE/JH < 17.4.6

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

CVE-2024-9633

- 16.3 <= GitLab CE/EE/JH < 17.4.2

- 17.5 <= GitLab CE/EE/JH < 17.5.4

- 17.6 <= GitLab CE/EE/JH < 17.6.2

升级前提

版本查看

有多种方法可以查看当前 GitLab/极狐GitLab 版本信息的方法,下面推荐两种常用方法:

第一种:

直接在 GitLab/极狐GitLab 实例 URL 后面加上 /help 即可查看,比如当前实例的地址为 jihulab.com,那么在浏览器中输入 jihulab.com/help 即可查看到对应的版本信息;

第二种:

对于私有化部署用户来说,如果是管理员可以通过管理中心 --> 仪表盘 --> 组件中心可以看到对应的版本信息。

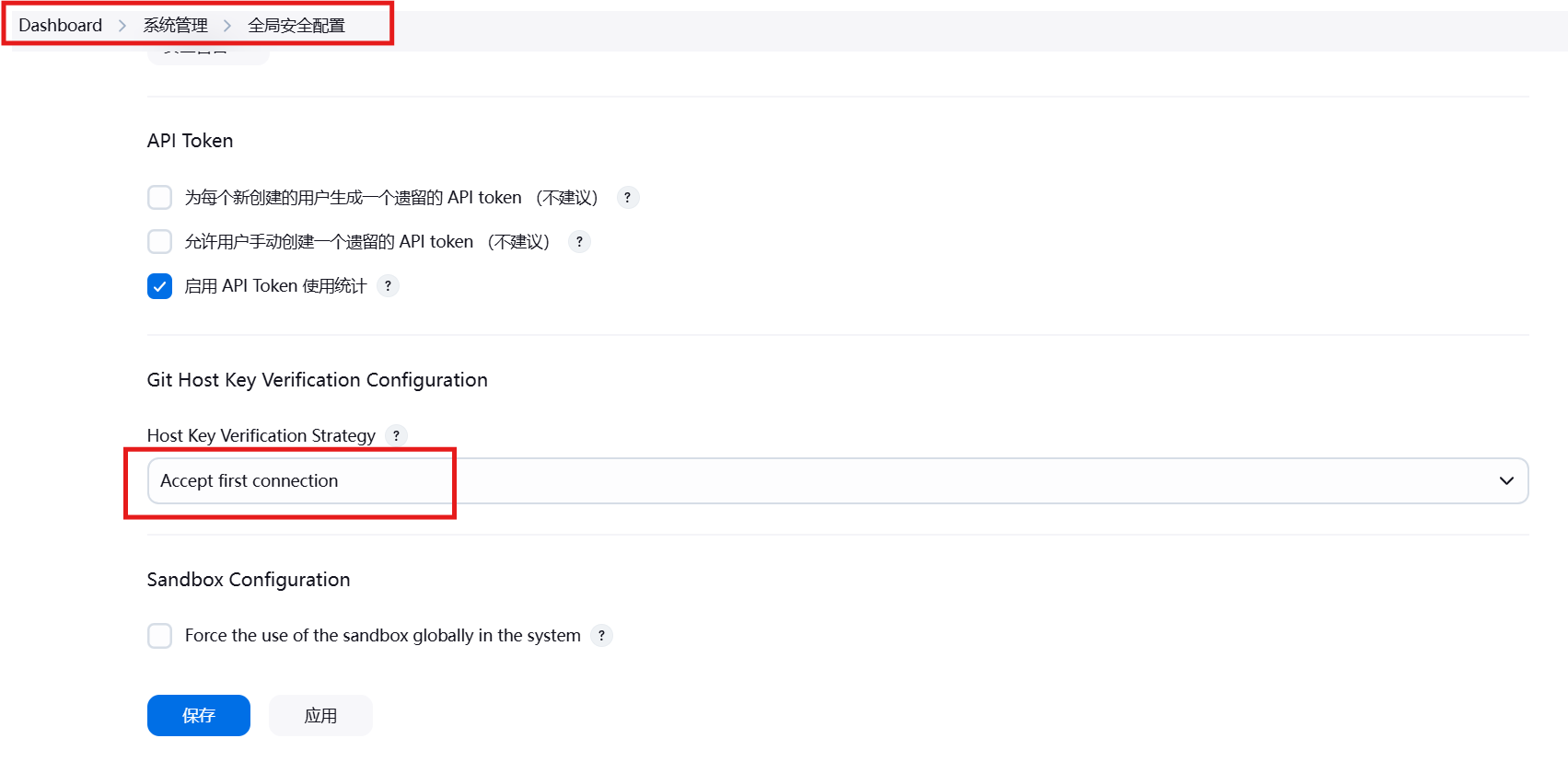

升级路径查看

GitLab/极狐GitLab 的升级必须严格遵守升级路径,否则很容易出现问题。升级路径查看链接:https://gitlab.cn/support/toolbox/upgrade-path/。输入当前版本信息(上一步中的查询结果),选择升级的目标版本,即可获取完整升级路径。

升级指南

我们强烈建议所有受以下问题描述所影响的安装实例尽快升级到最新版本。当没有指明产品部署类型的时候(omnibus、源代码、helm chart 等),意味着所有的类型都有影响。

对于GitLab/极狐GitLab 私有化部署版的用户,通过将原有的GitLab CE/EE/JH升级至极狐GitLab 17.6.2-jh、17.5.4-jh、17.4.6-jh 版本即可修复该漏洞。

Omnibus 安装

使用 Omnibus 安装部署的实例,升级详情可以查看极狐GitLab 安装包安装升级文档。

Docker 安装

使用 Docker 安装部署的实例,可使用如下三个容器镜像将产品升级到上述三个版本:

registry.gitlab.cn/omnibus/gitlab-jh:17.6.2-jh.0

registry.gitlab.cn/omnibus/gitlab-jh:17.5.4-jh.0

registry.gitlab.cn/omnibus/gitlab-jh:17.4.6-jh.0

升级详情可以查看极狐GitLab Docker 安装升级文档。

Helm Chart 安装

使用云原生安装的实例,可将使用的 Helm Chart 升级到 8.6.1(对应 17.6.1-jh)、8.5.3(对应 17.5.3-jh)、8.4.5(对应 17.4.5-jh)来修复该漏洞。升级详情可以查看 Helm Chart 安装升级文档。

对于SaaS用户(jihulab.com),无需进行任何操作,我们已经升级SaaS以修复该漏洞。

极狐GitLab 技术支持

极狐GitLab 技术支持团队对付费客户GitLab(基础版/专业版)提供全面的技术支持,您可以通过https://support.gitlab.cn/#/portal/myticket 将问题提交。

如果您是免费用户,在升级过程中遇到任何问题,可以咨询 GitLab 专业升级服务。

本文由博客群发一文多发等运营工具平台 OpenWrite 发布