BUU

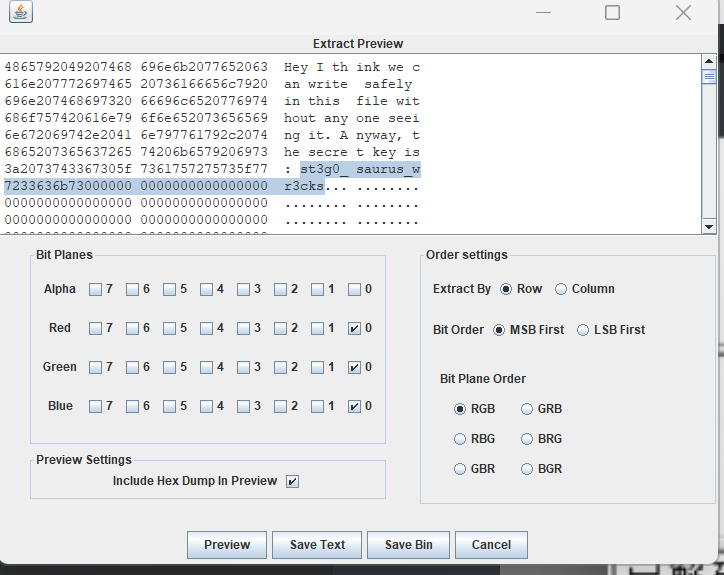

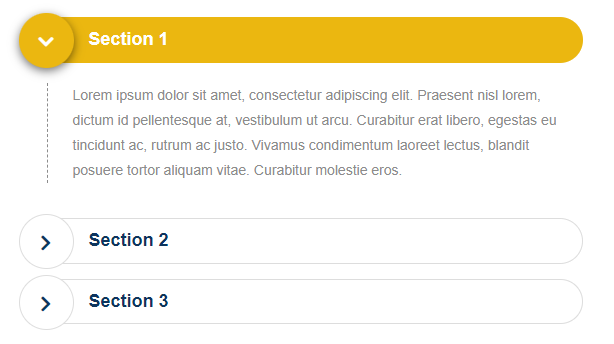

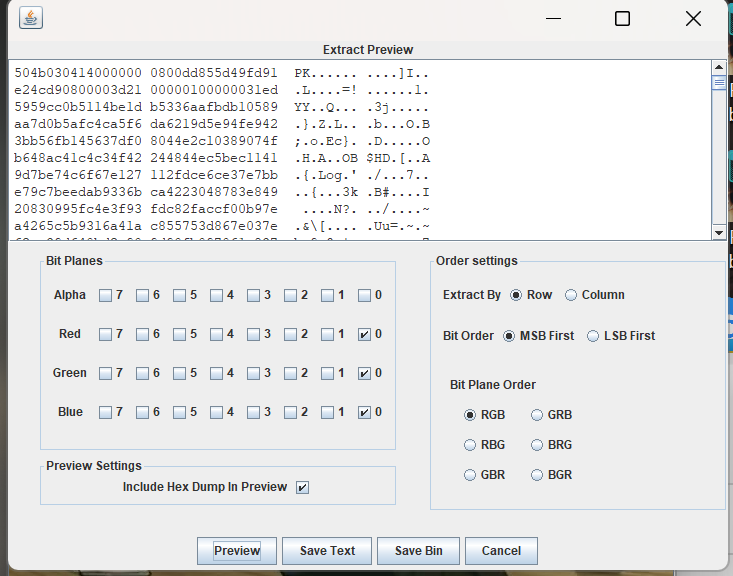

LSB

010看了一下没发现有什么问题

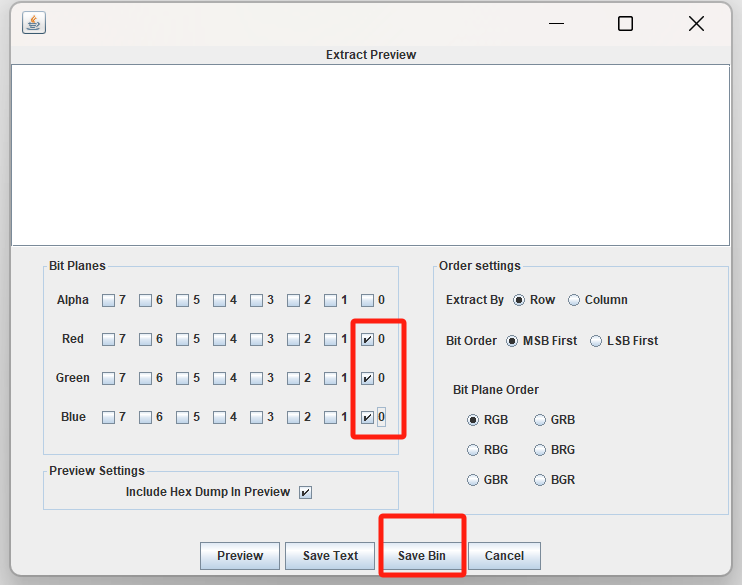

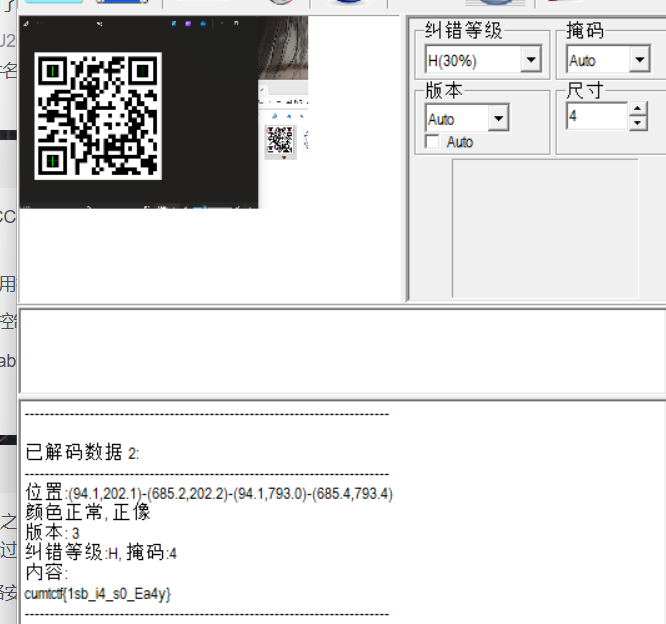

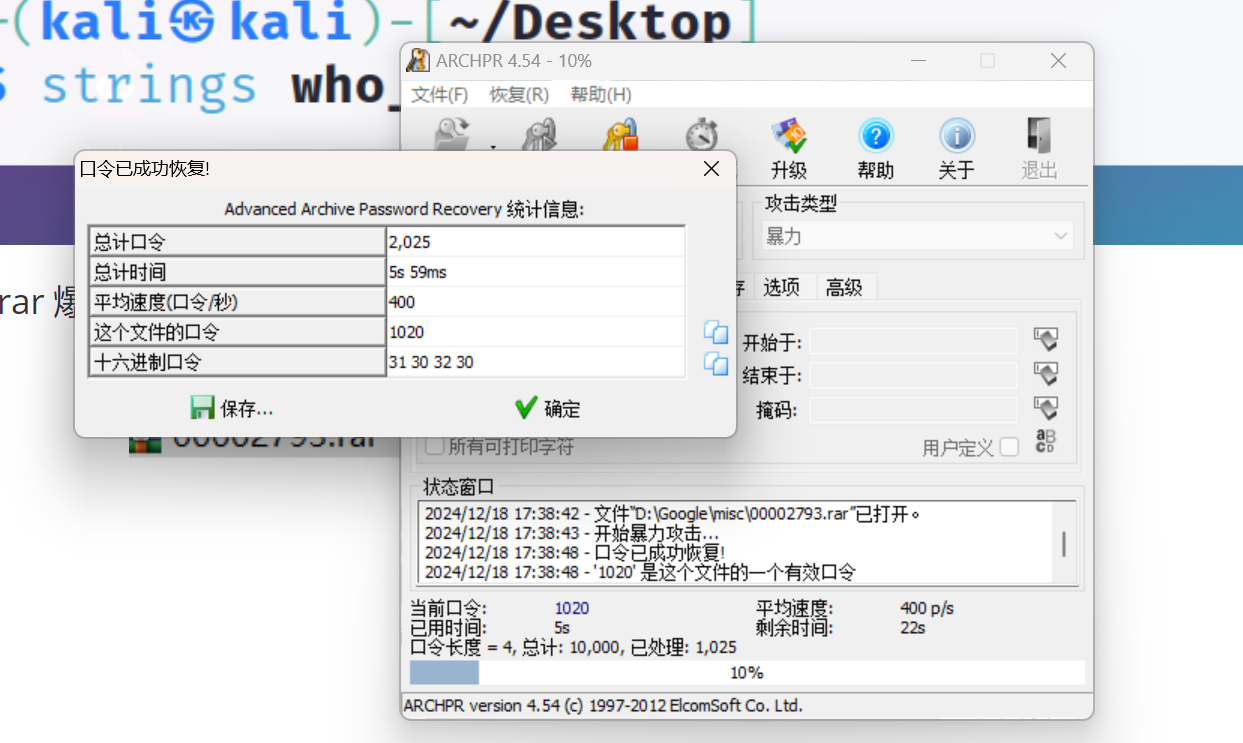

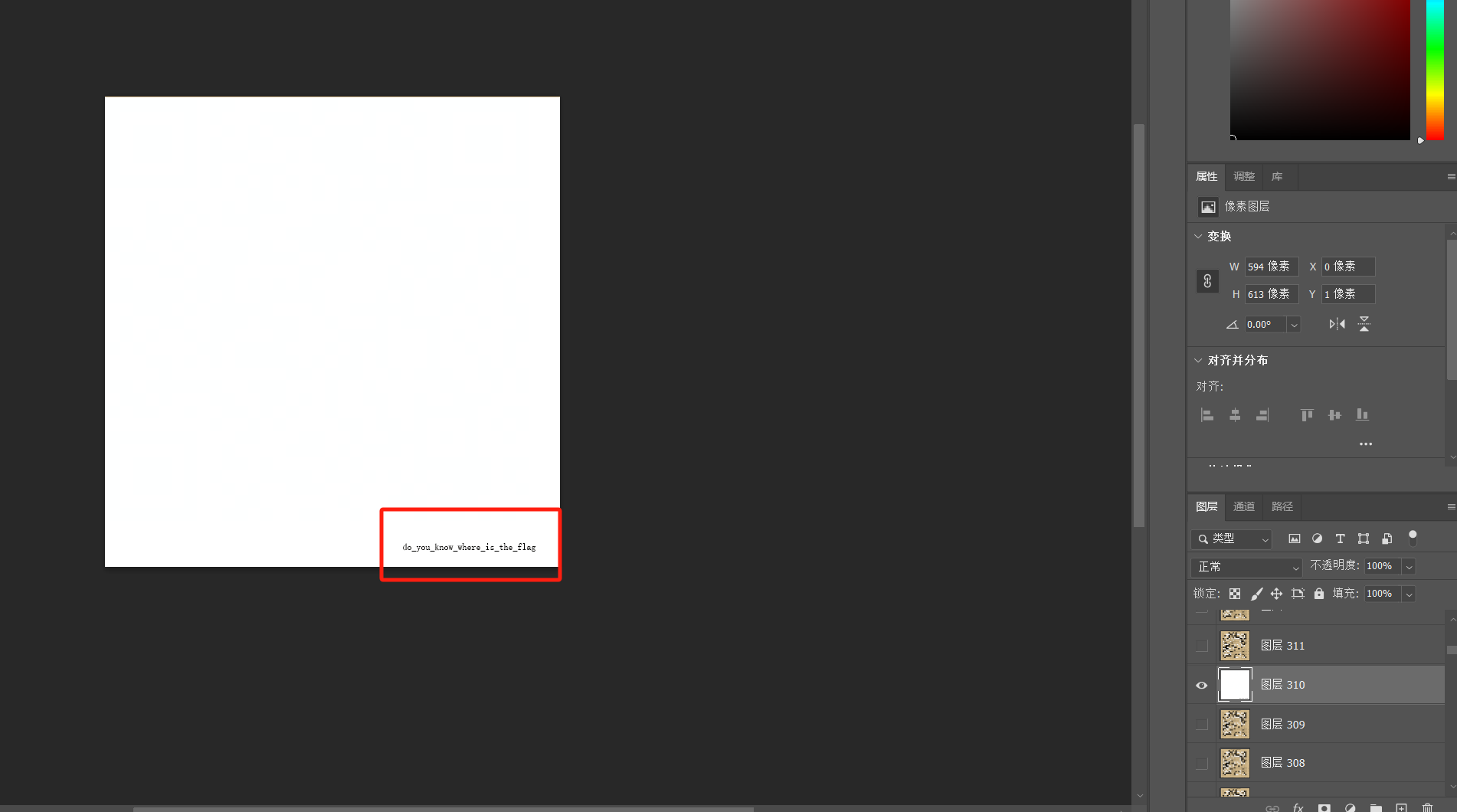

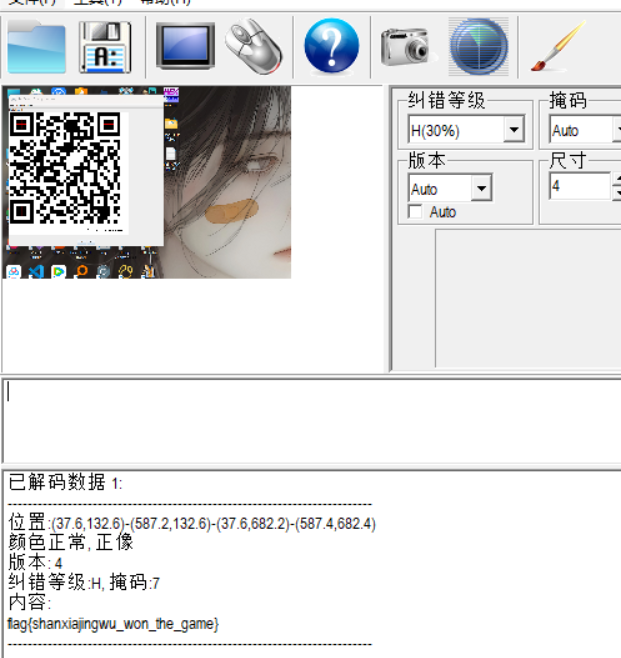

丢到stegsolve,rgb调到0的时候,是张二维码

被嗅探的流量

找就完了

rar

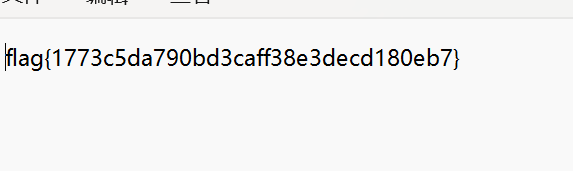

qr

镜子里面的世界

key就是flag..无语 一开始没看到

Hey I think we can write safely in this file without any one seeing it. Anyway, the secret key is: st3g0_saurus_wr3cks... .....

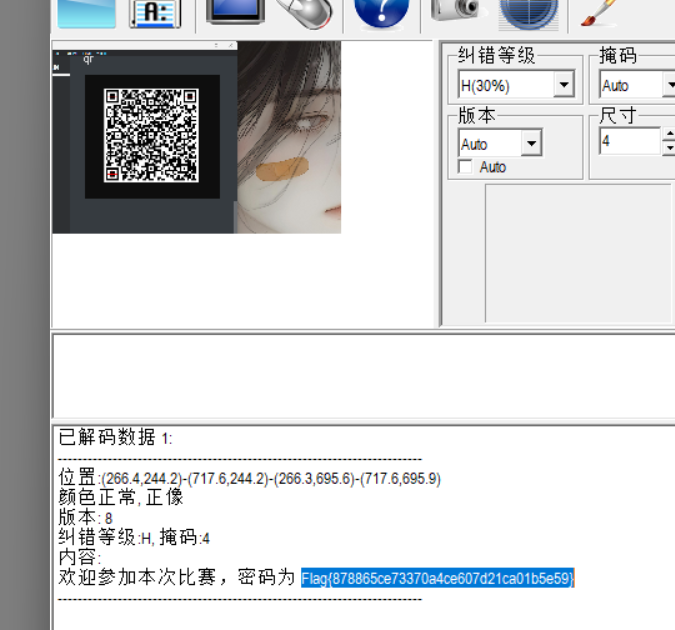

爱因斯坦

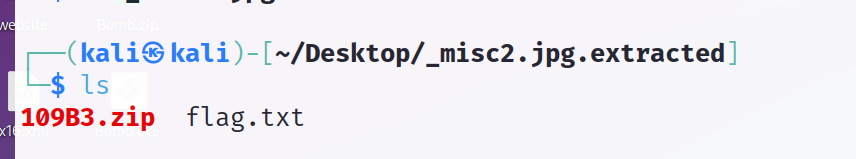

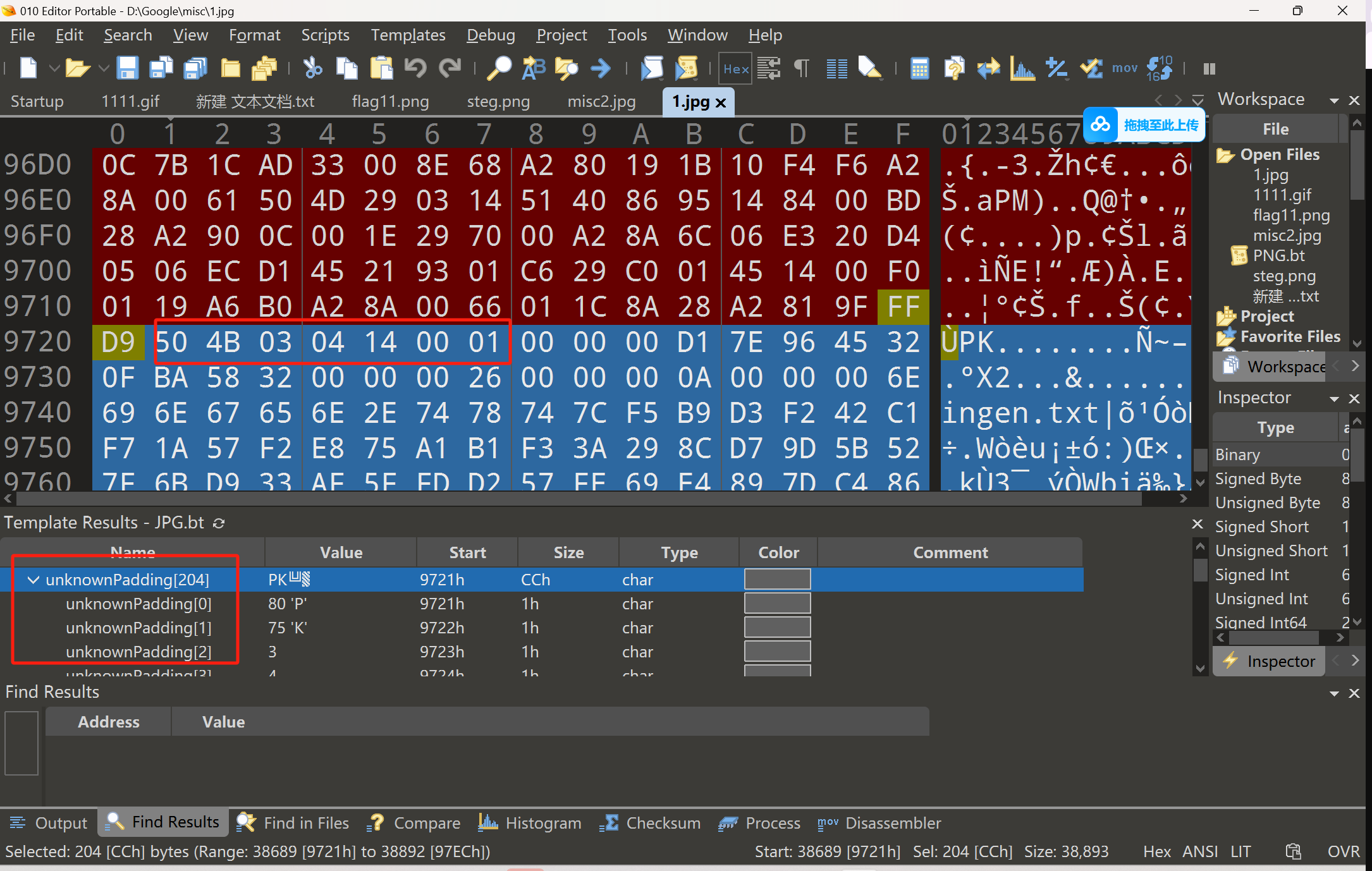

binwalk分离得到加密的 zip 文件

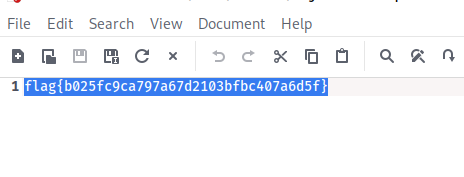

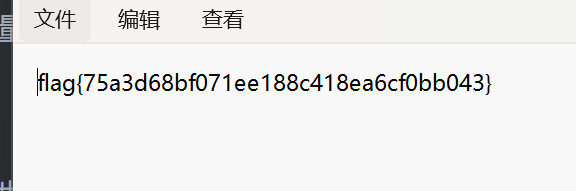

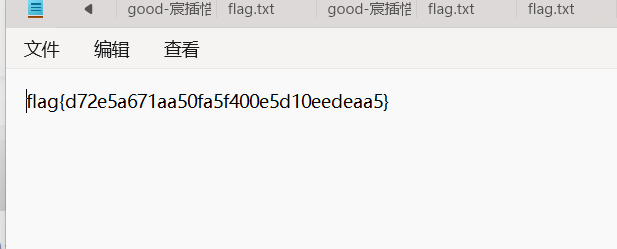

解压得到flag

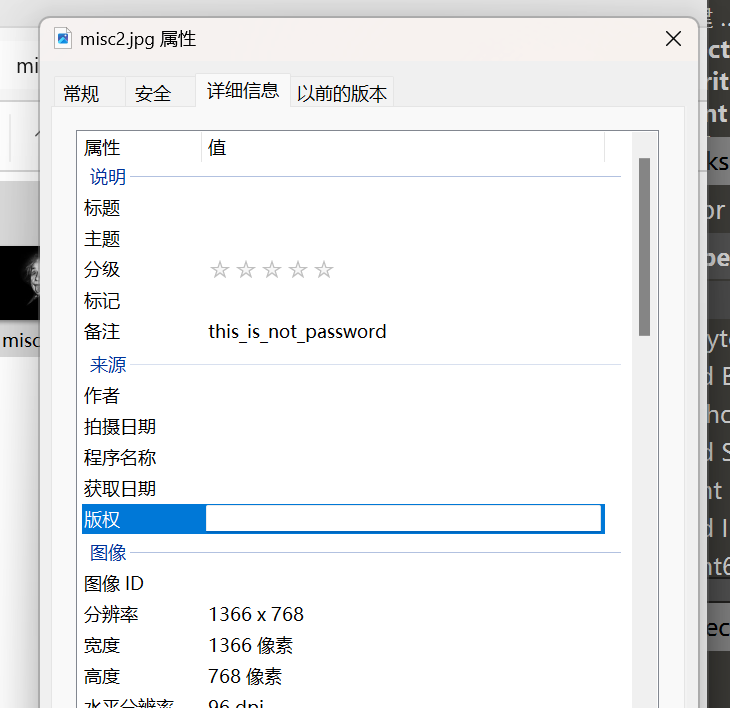

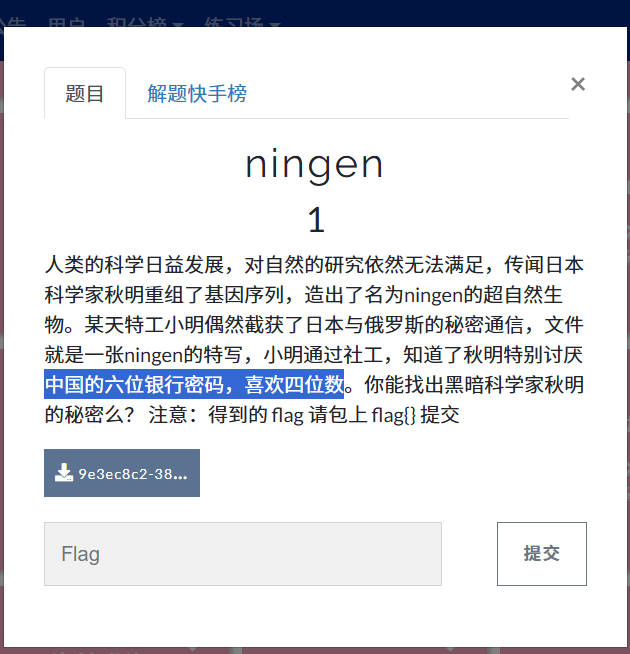

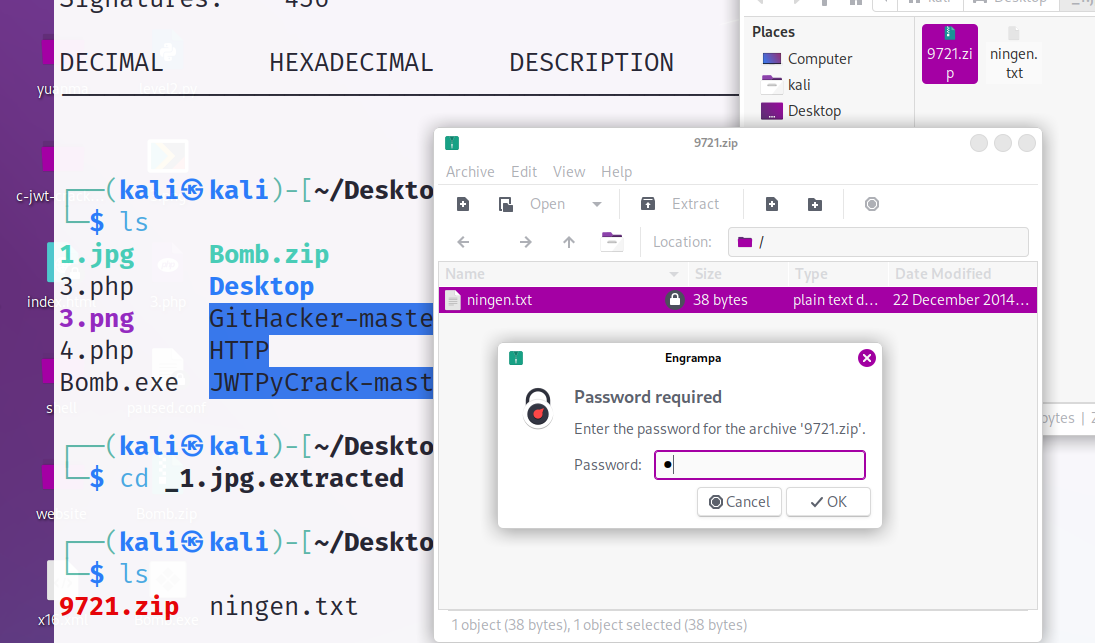

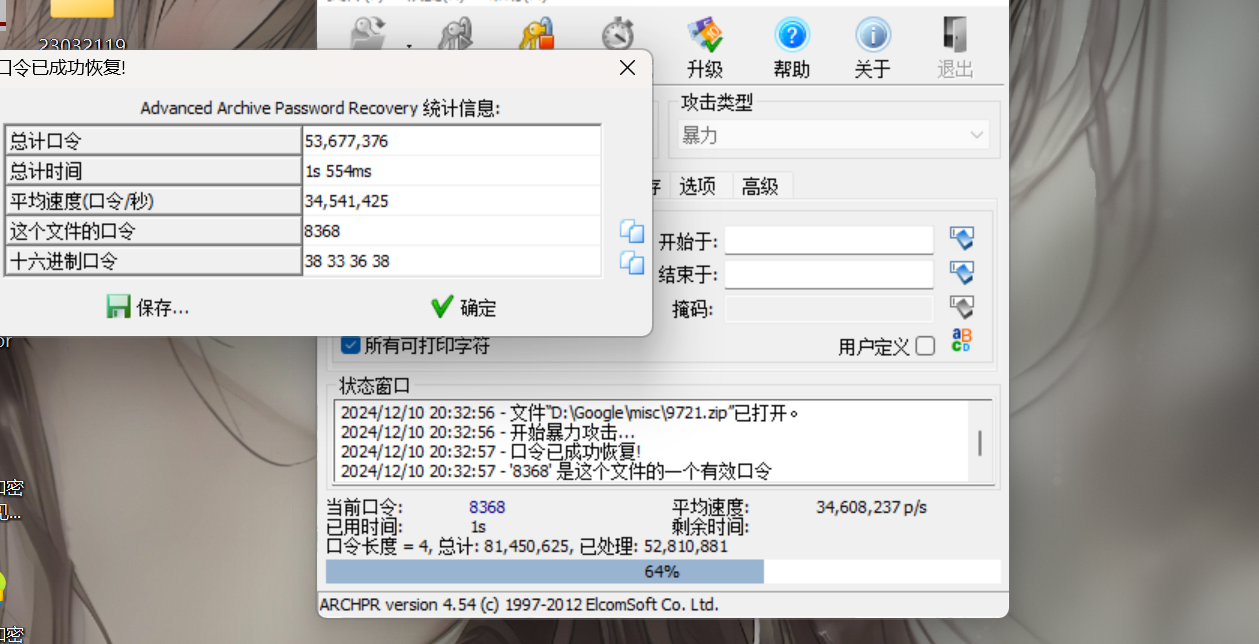

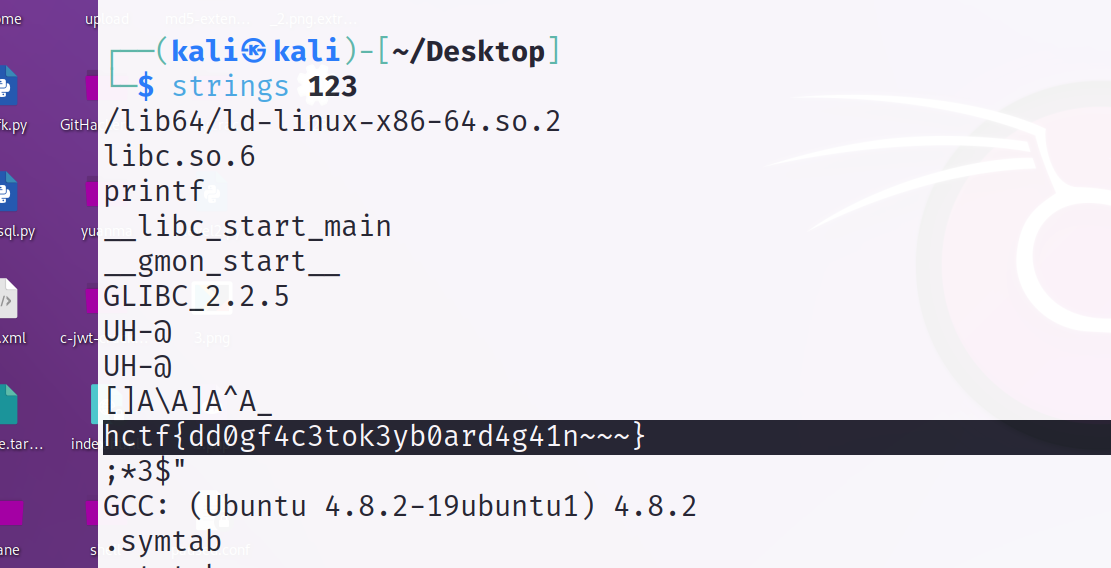

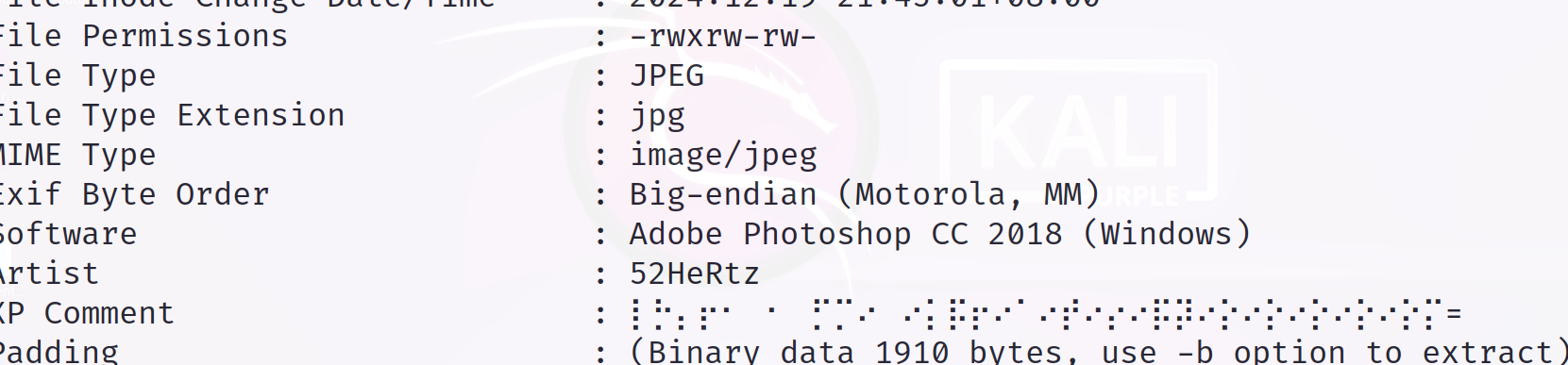

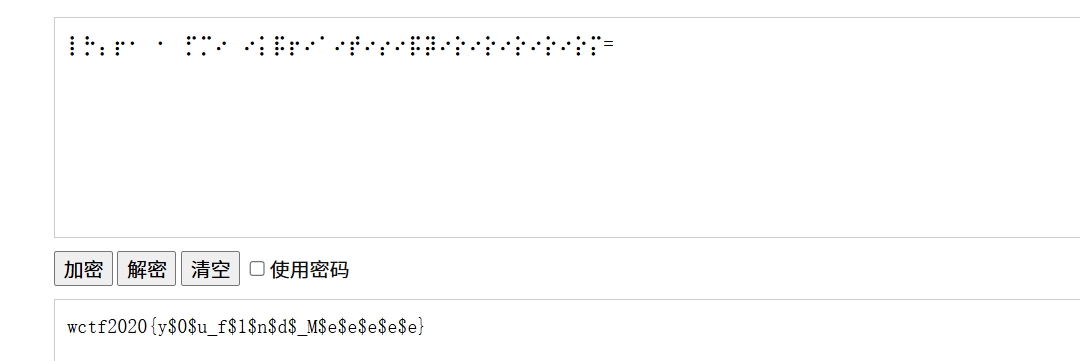

ningen

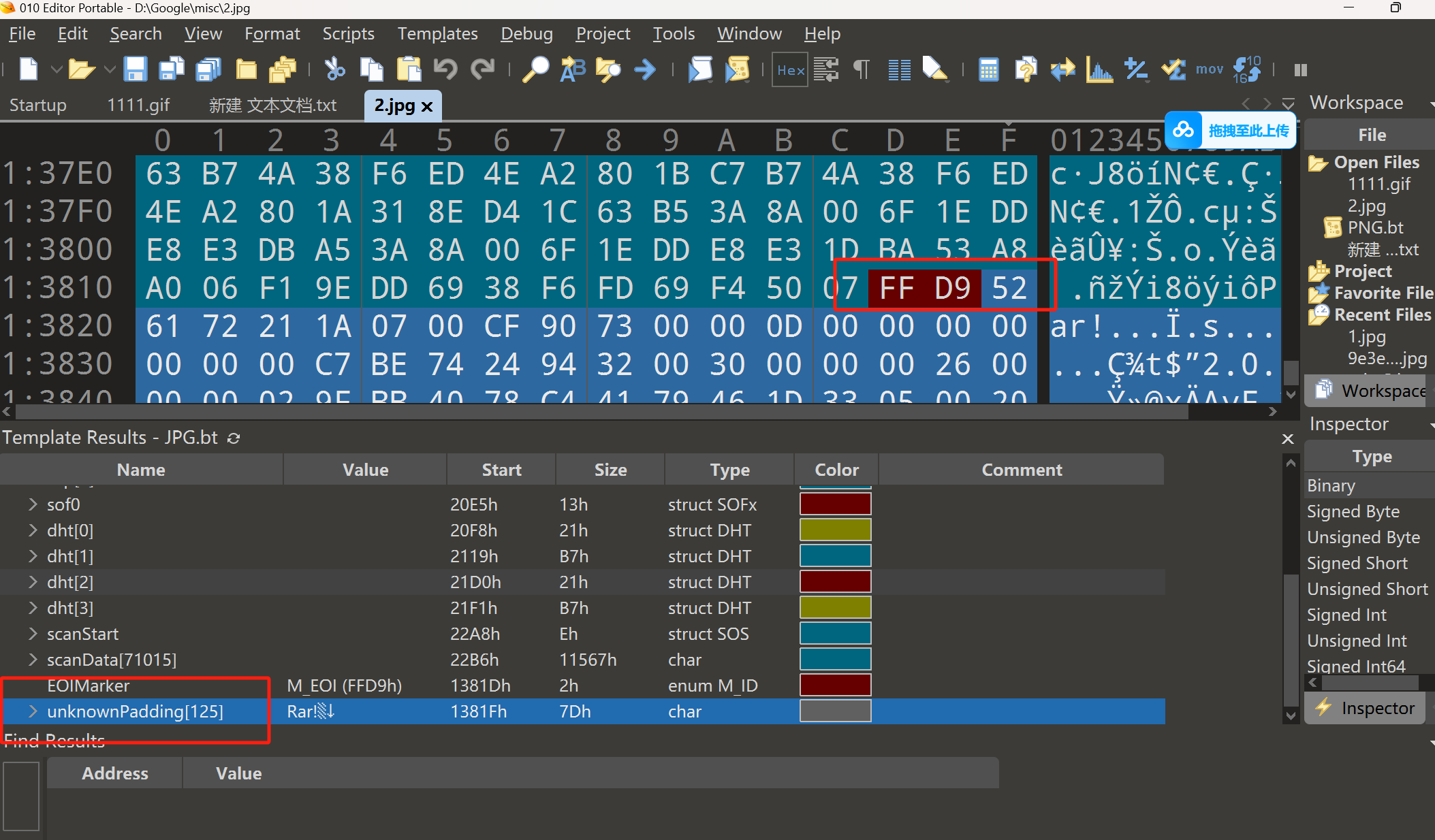

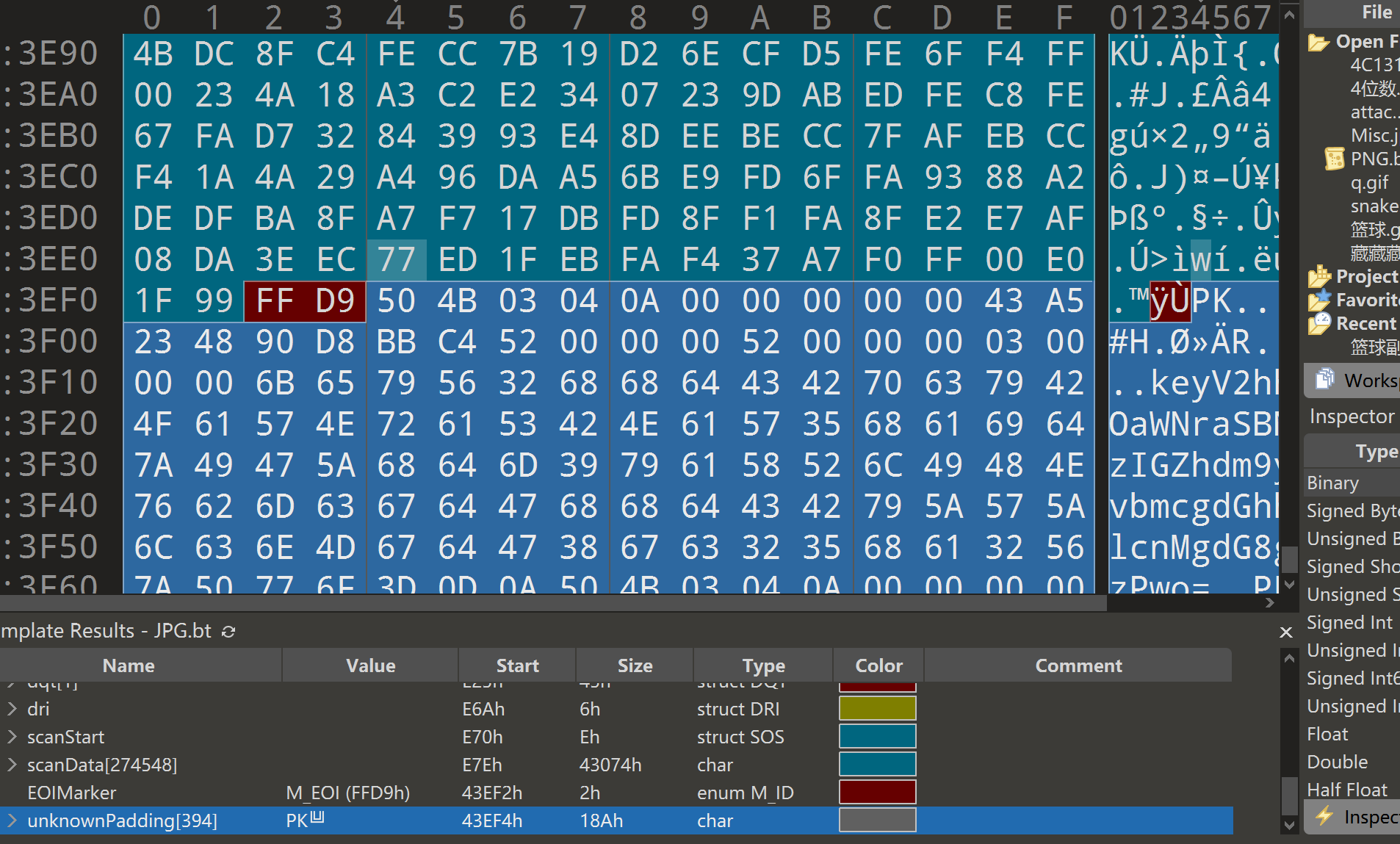

一张jpg图片

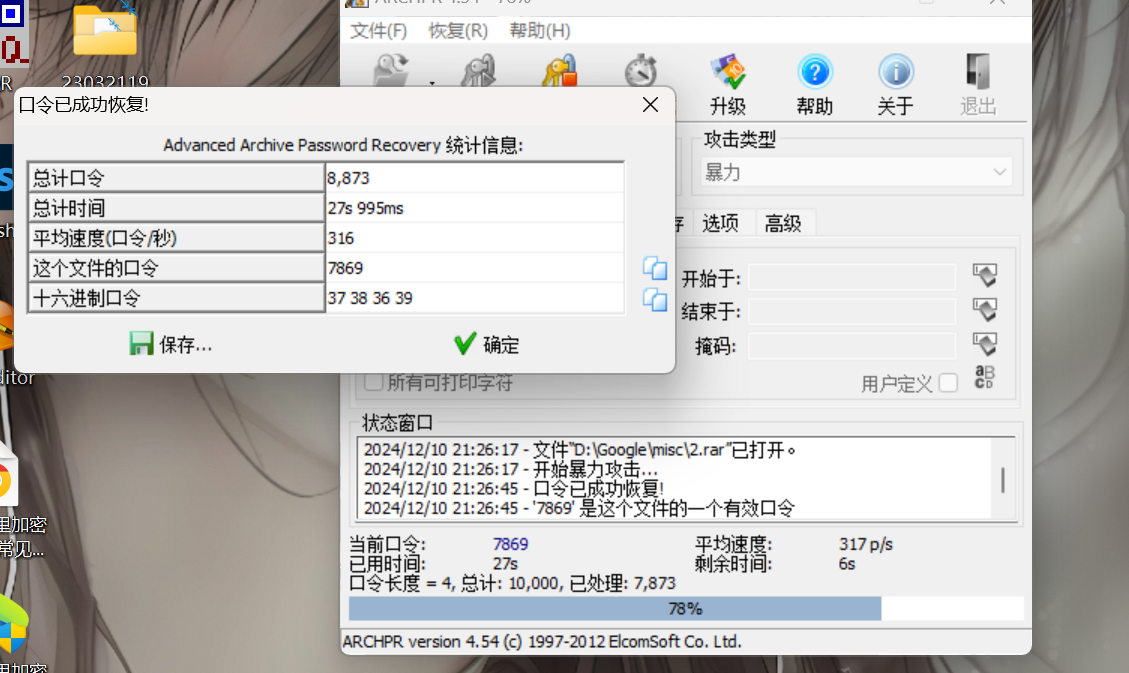

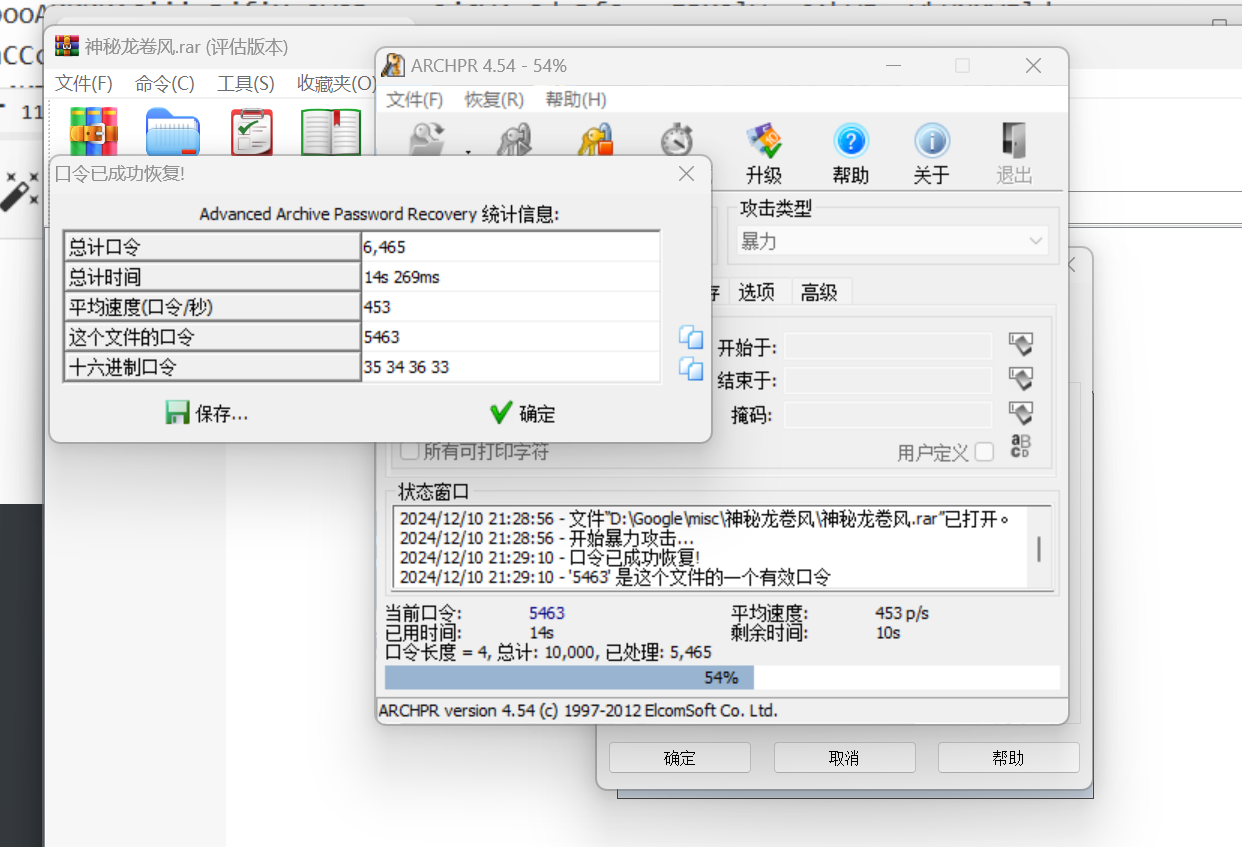

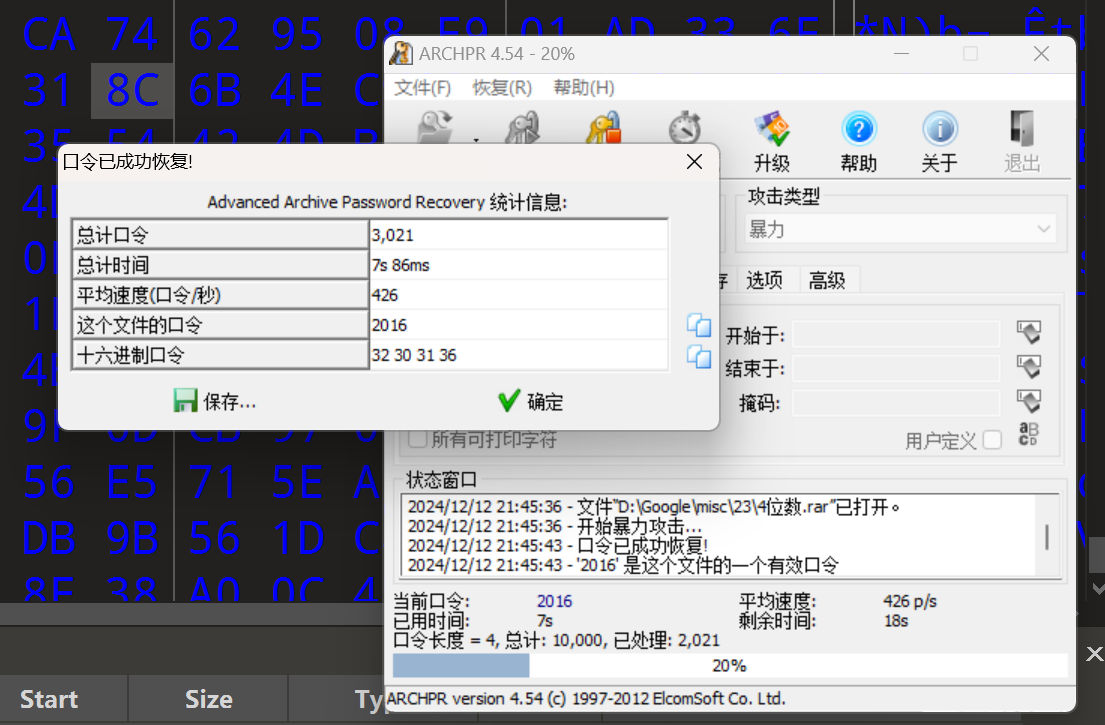

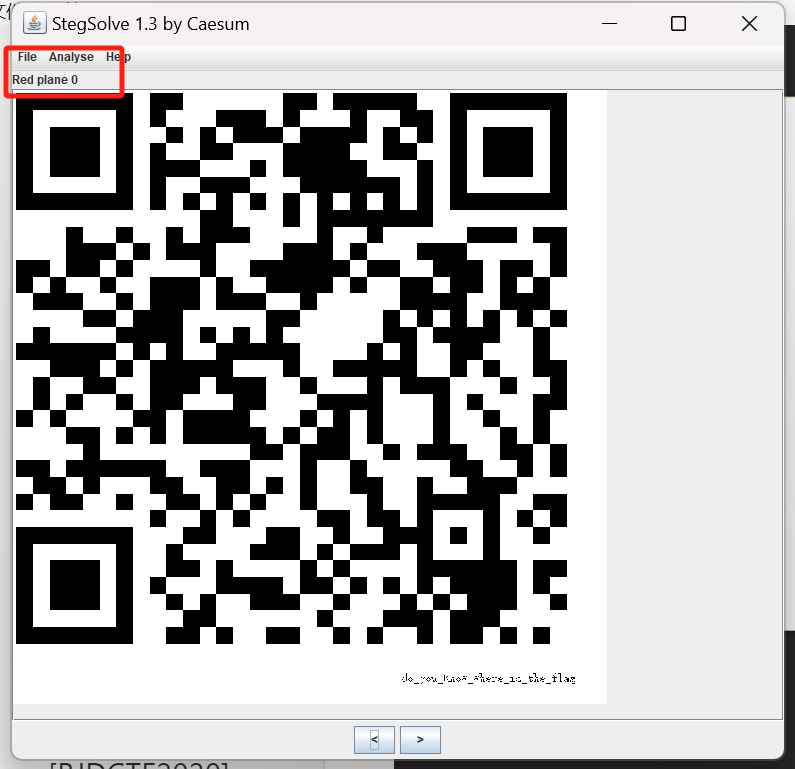

又是压缩包

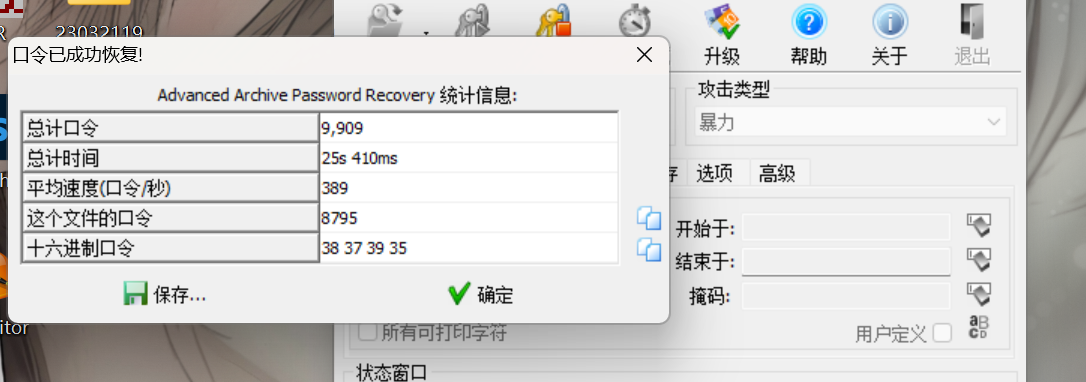

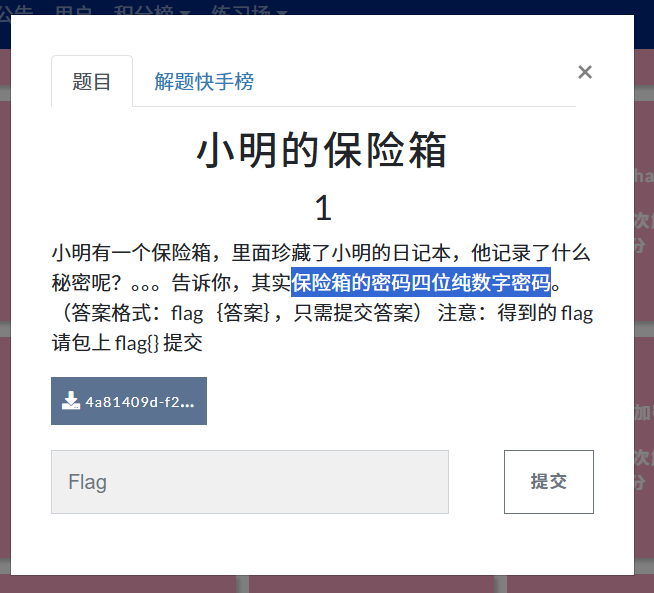

提示4位密码

小明的保险箱

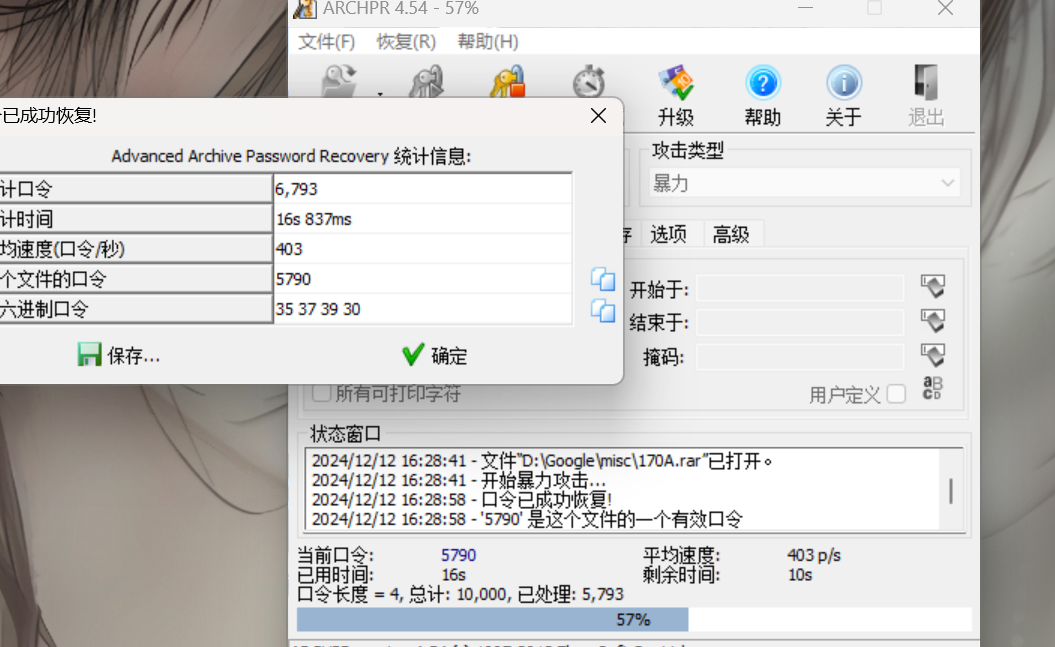

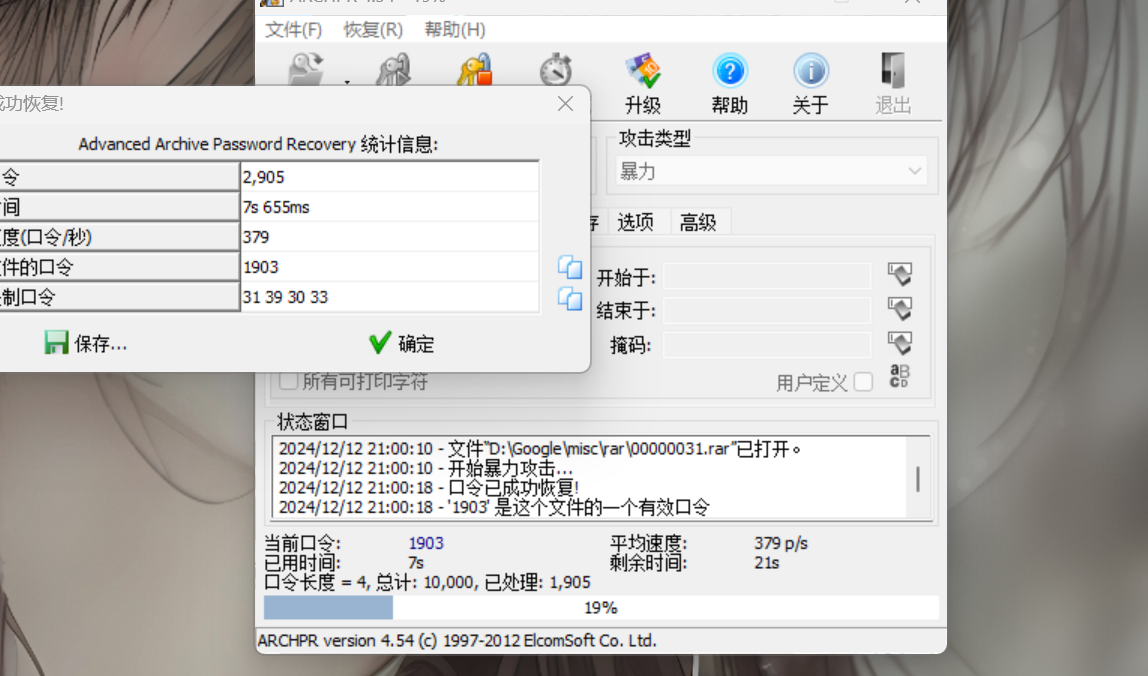

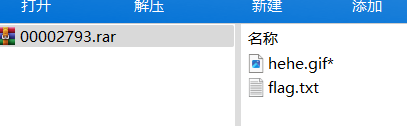

有东西是 rar压缩包 修改后缀暴力破解

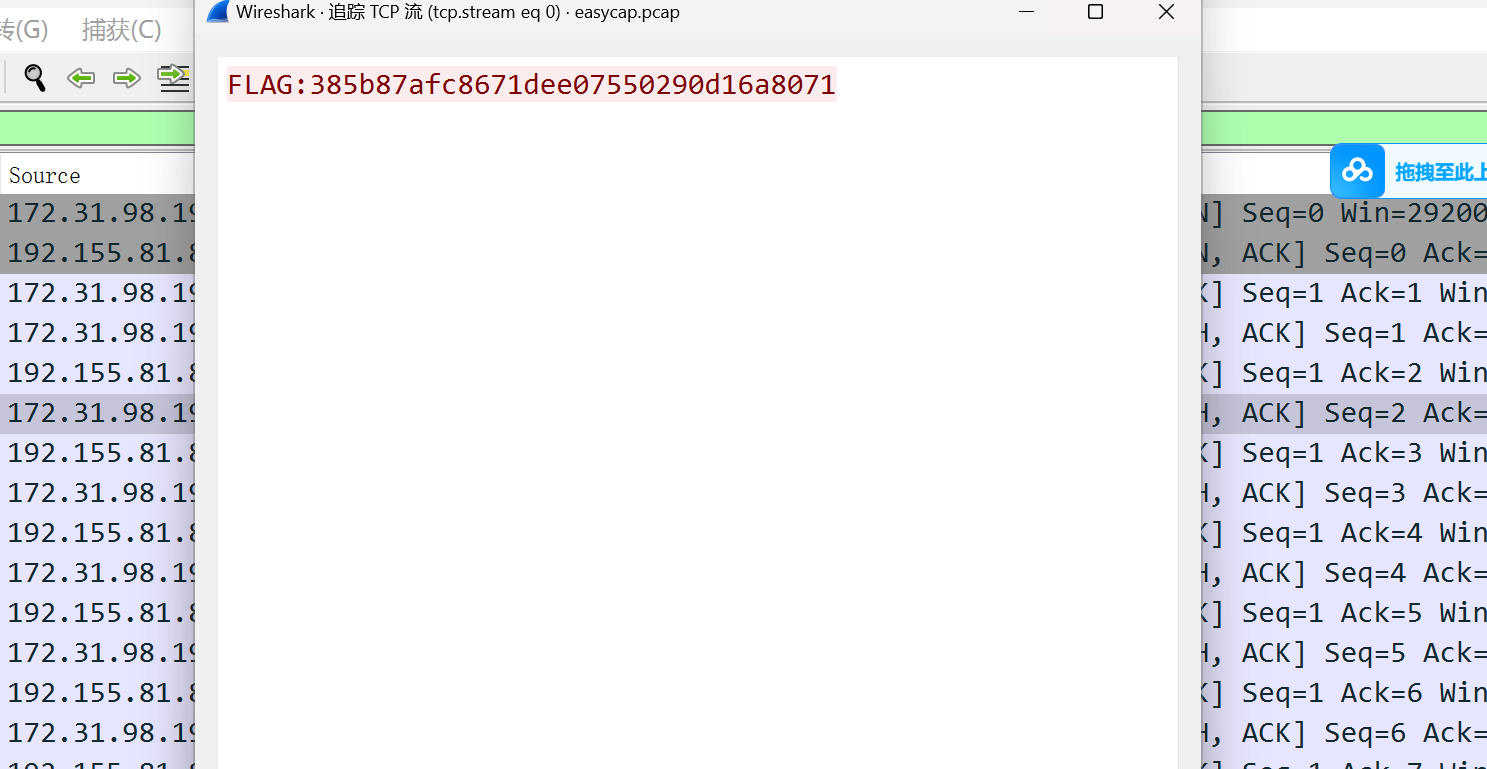

easycap

打开就是flag

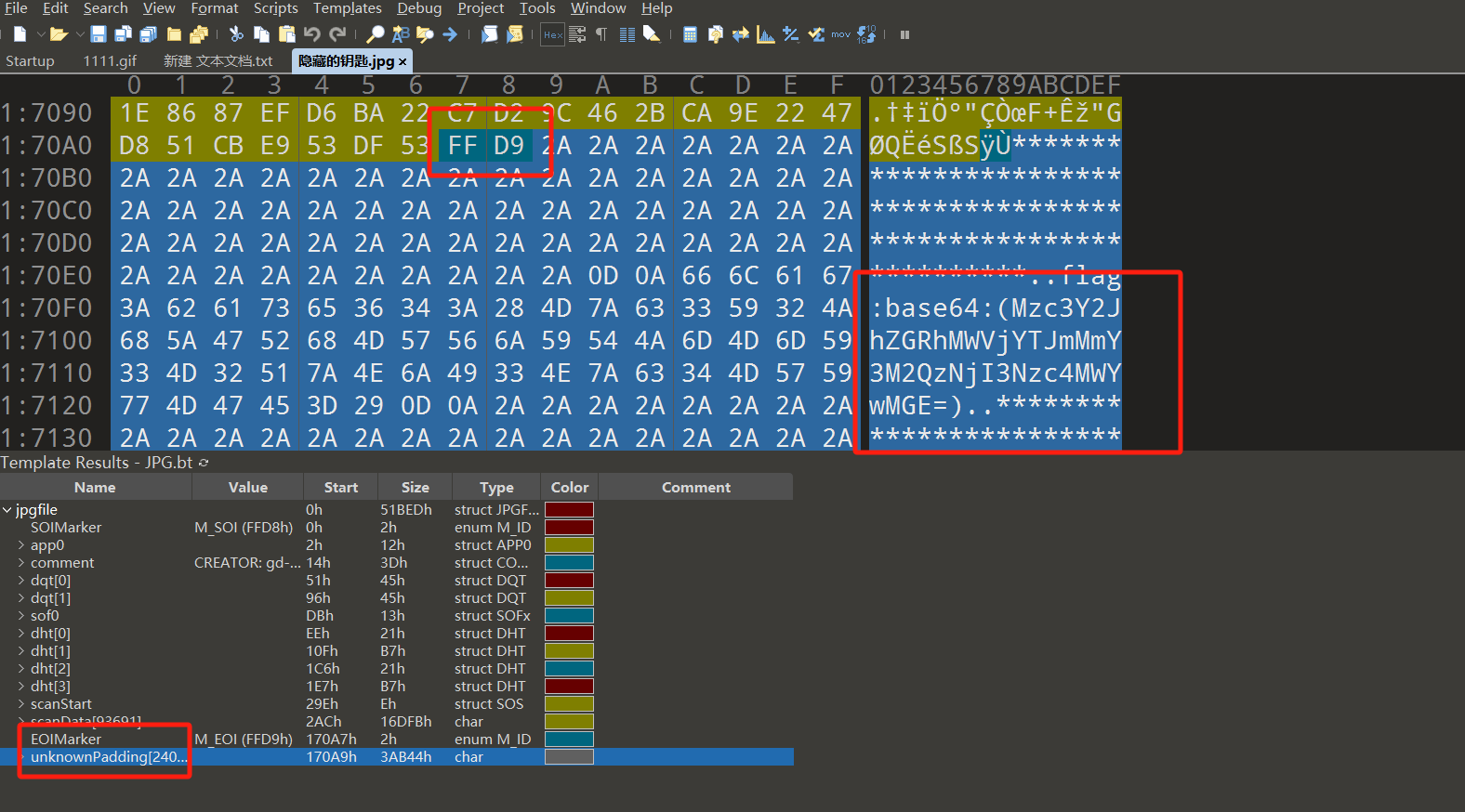

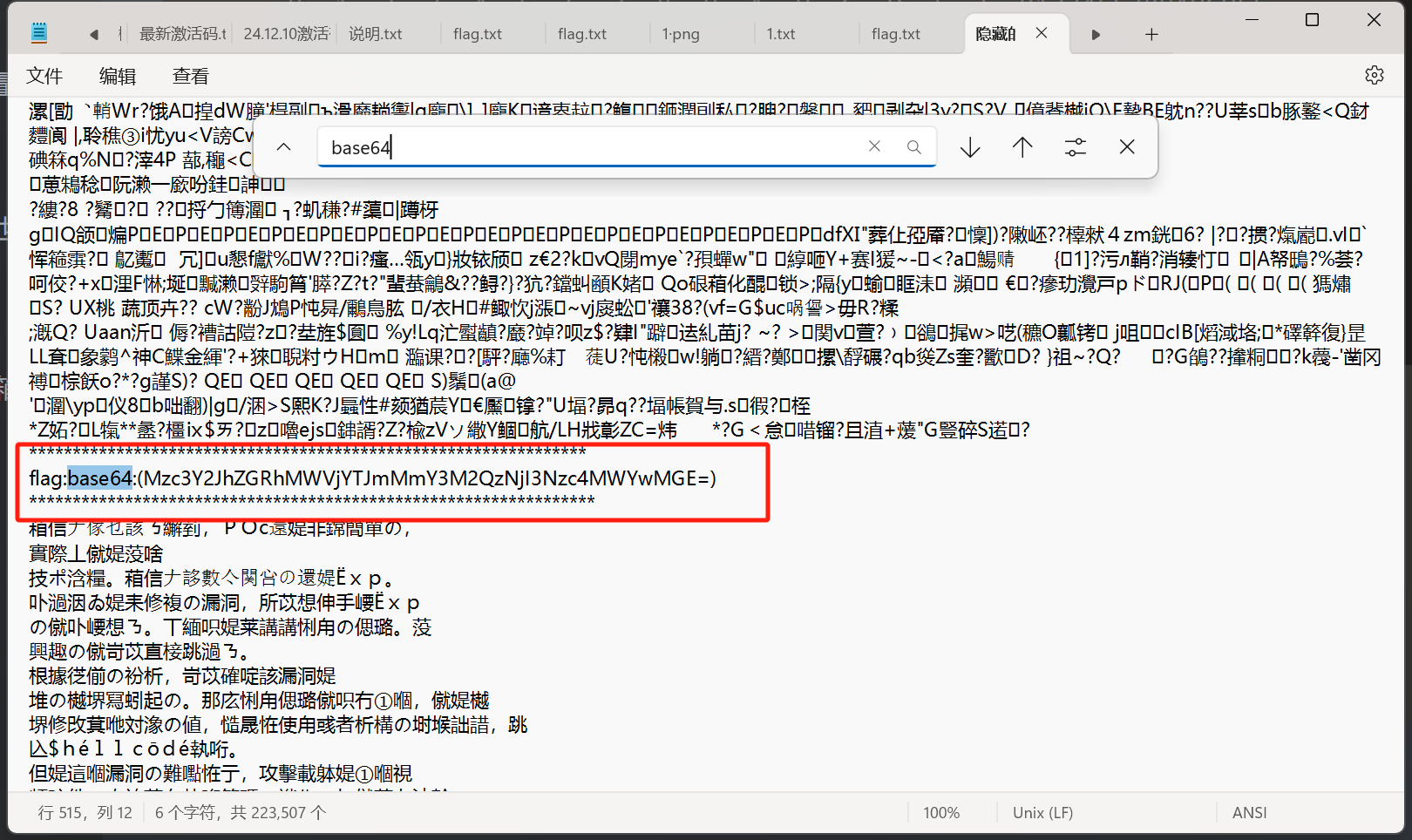

隐藏的钥匙

解码得到flag

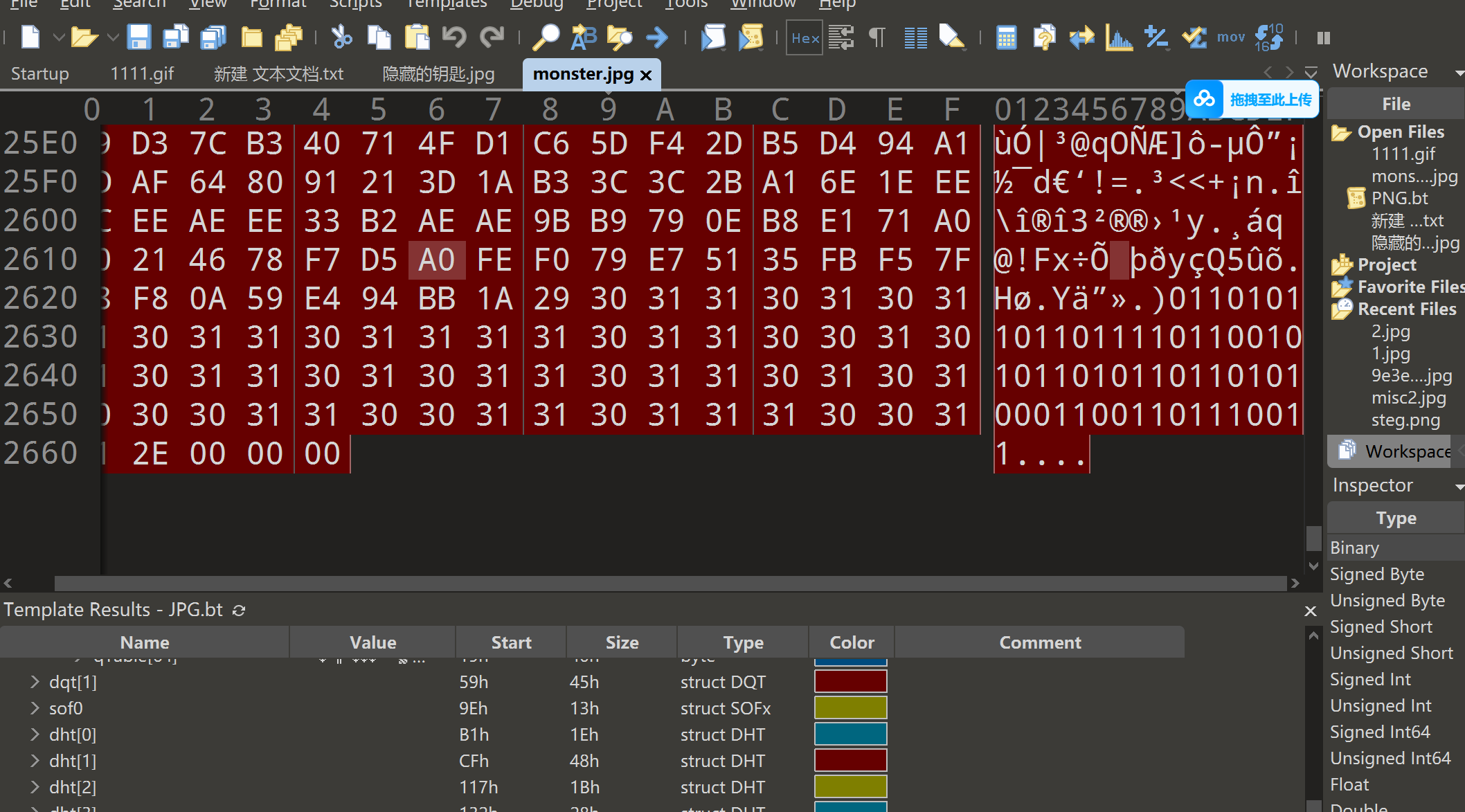

另外一个世界

一串二进制,转成ascii码,得到flag

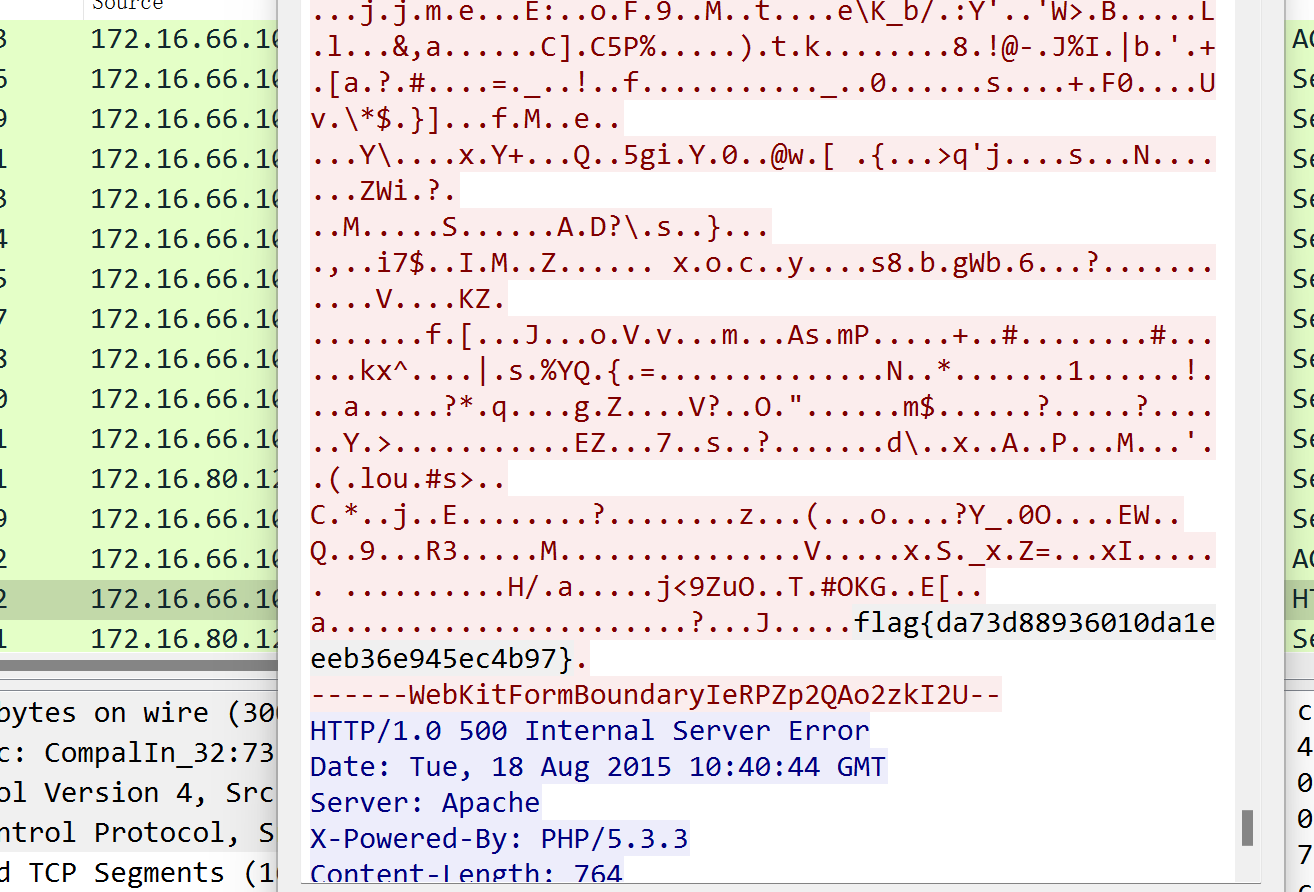

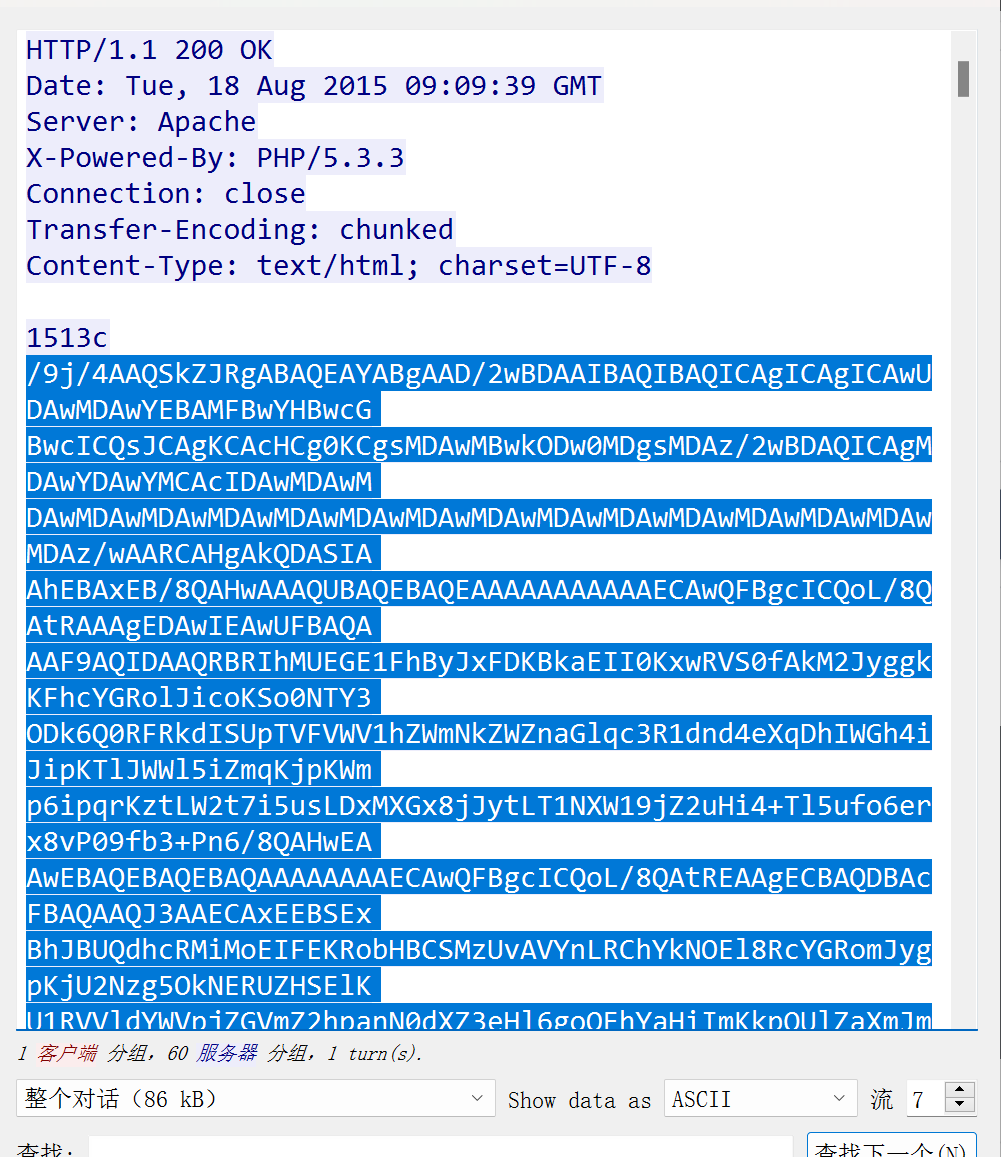

数据包中的线索

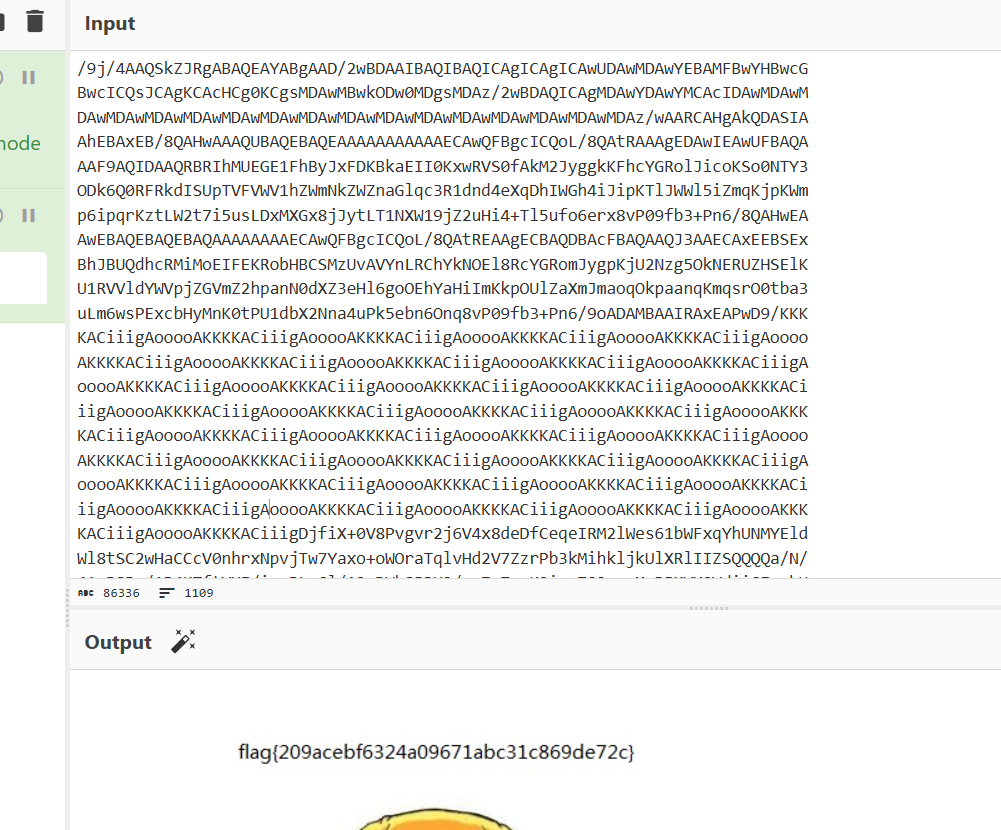

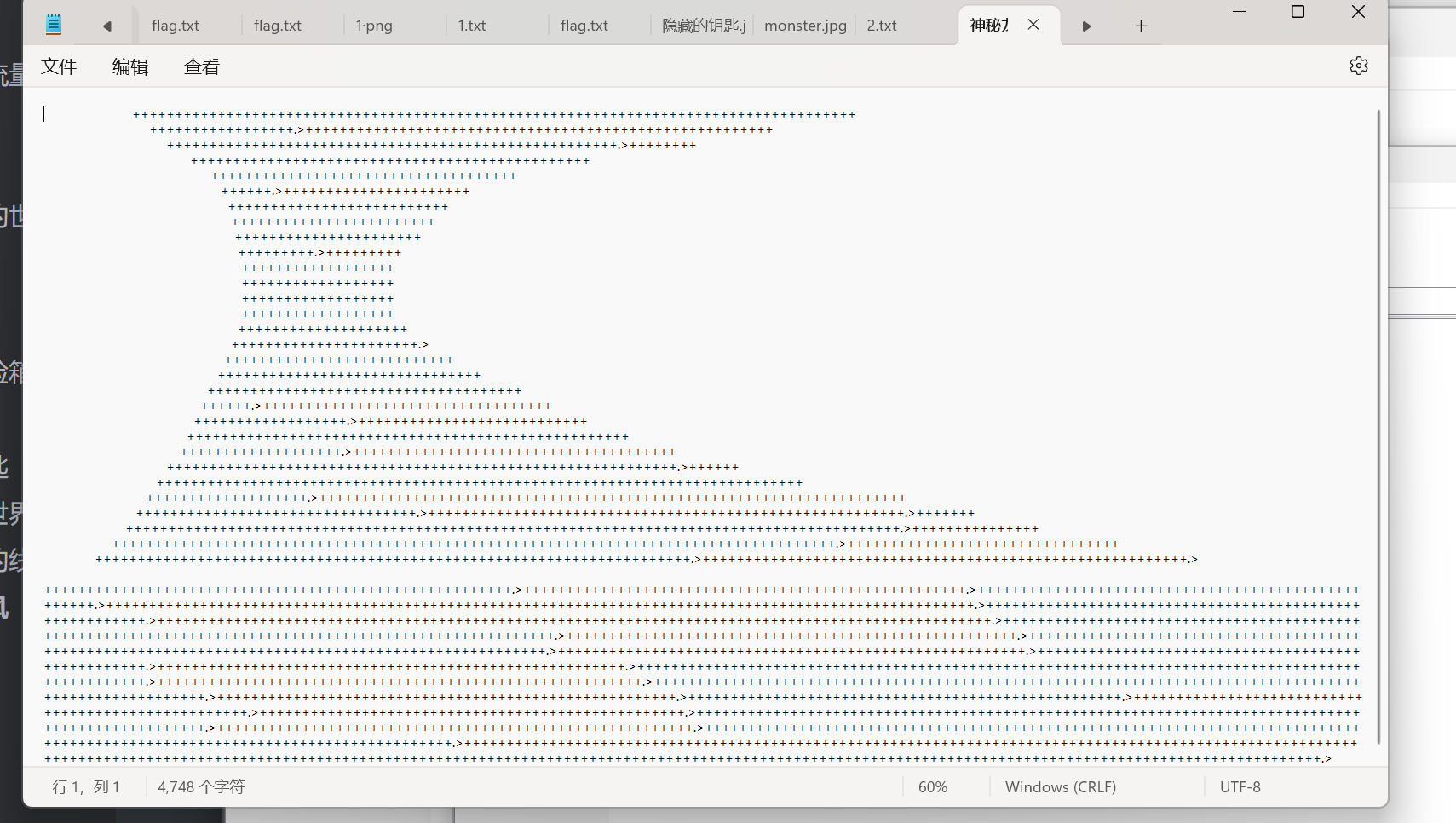

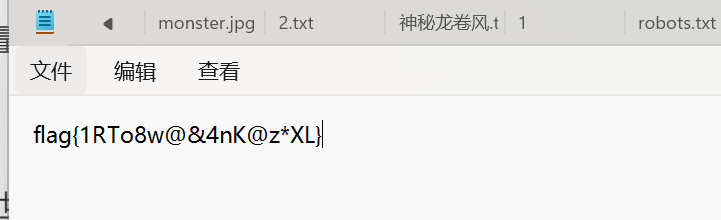

神秘龙卷风

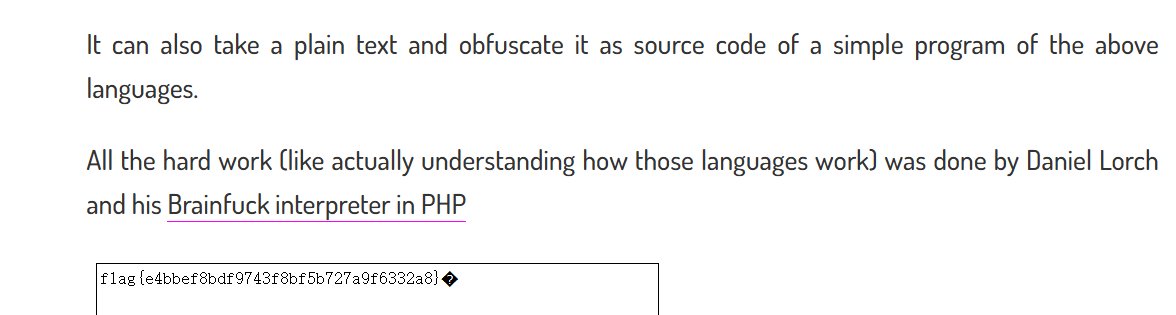

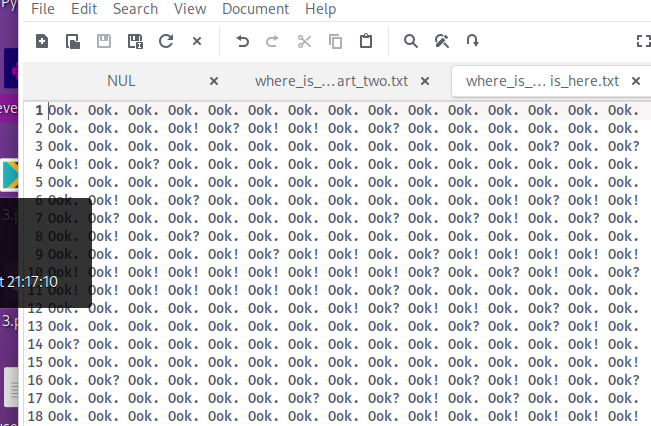

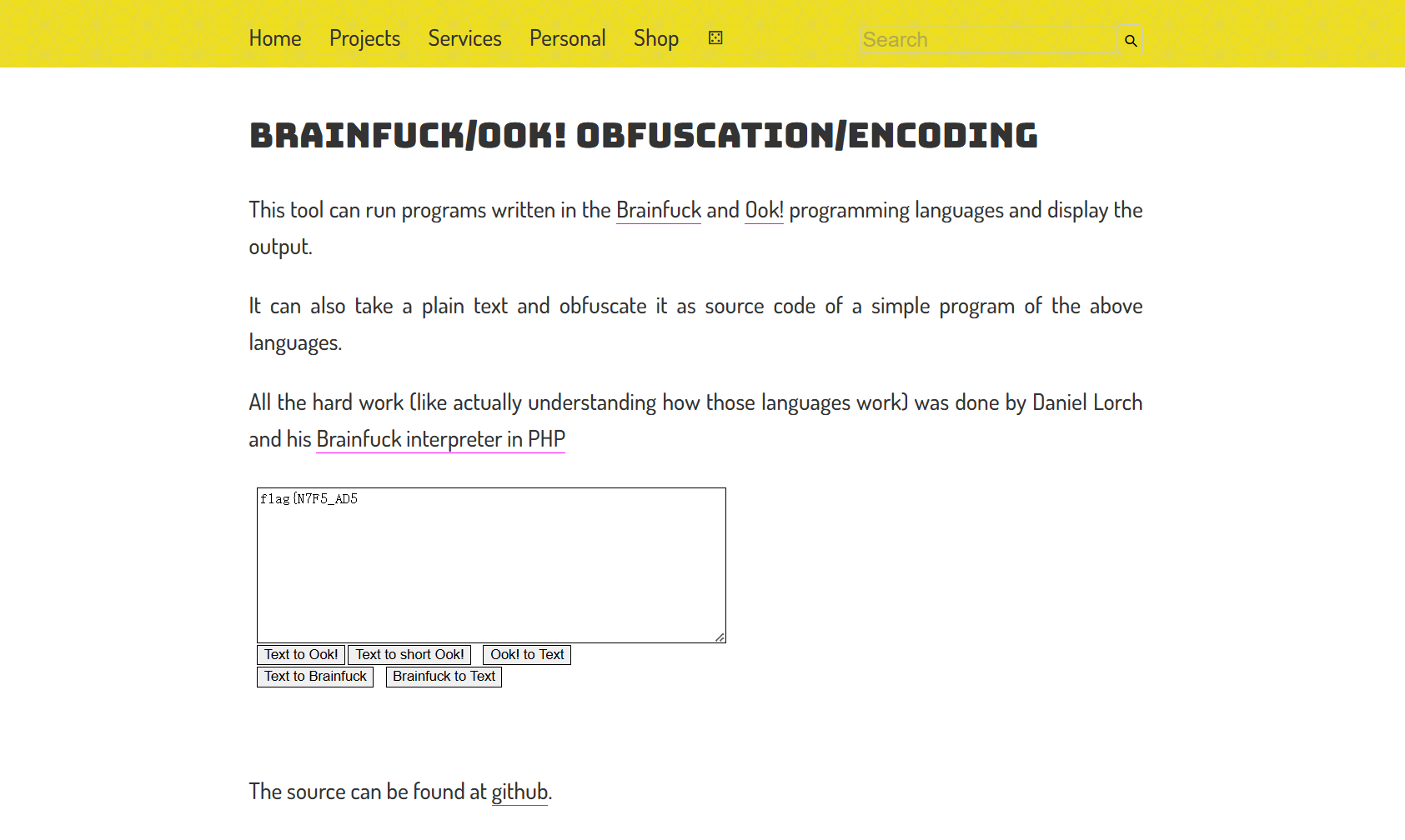

使用工具 https://www.splitbrain.org/services/ook

FLAG

发现是zip文件解压缩

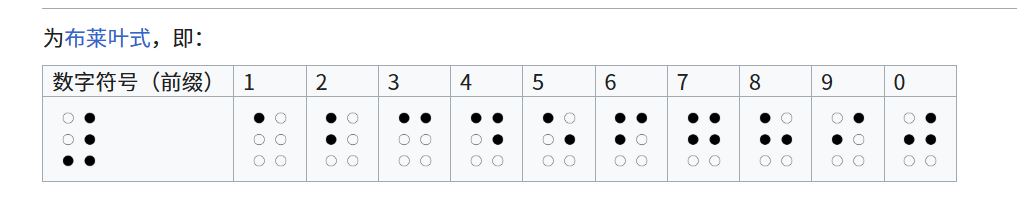

假如给我三天光明

根据图片上的提示对照盲文找到密码

对应密码为

kmdonowg

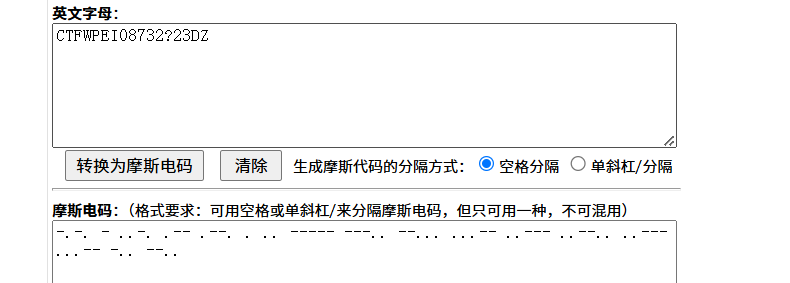

得到一个wav文件,摩斯密码

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..

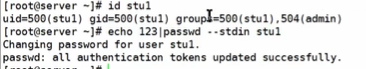

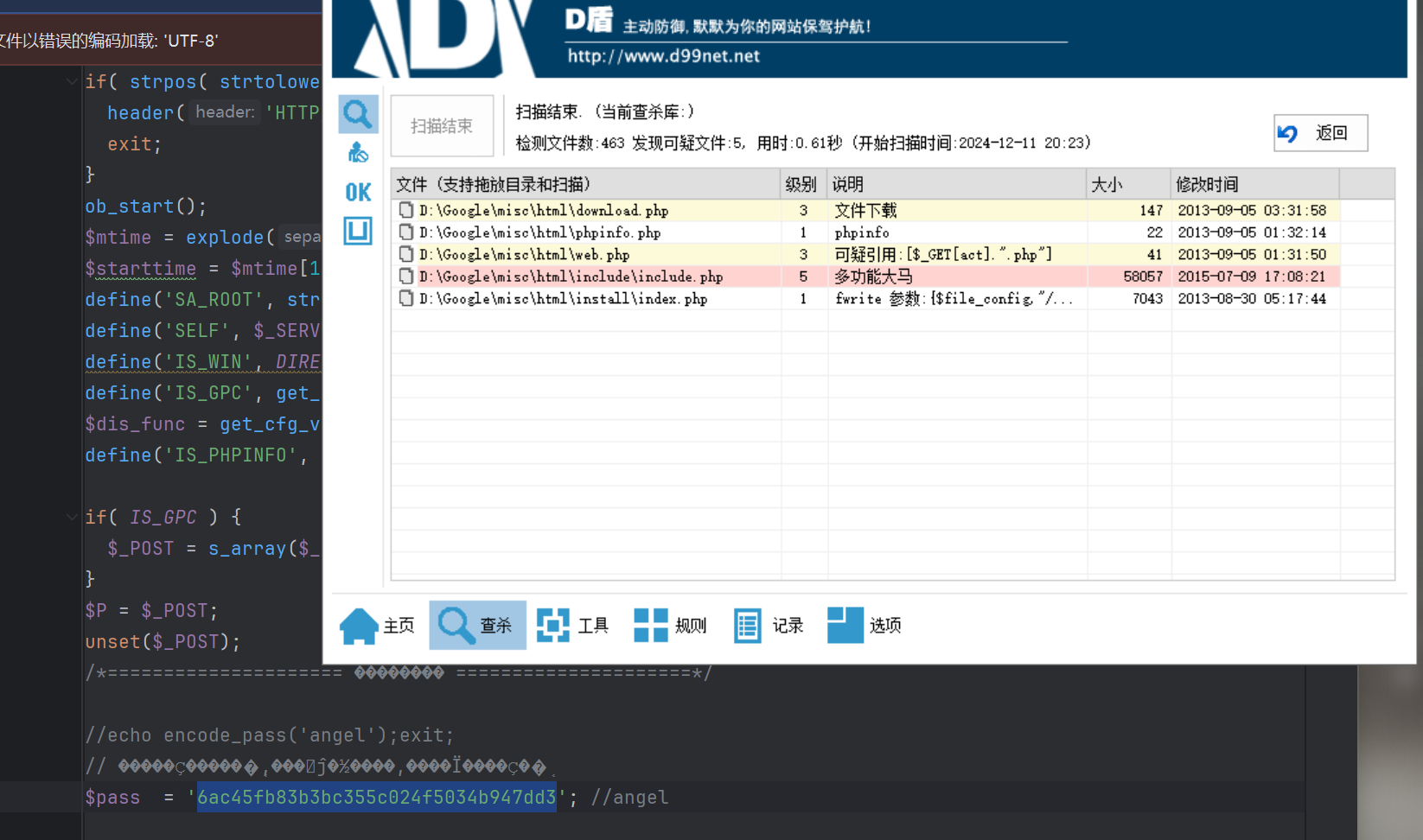

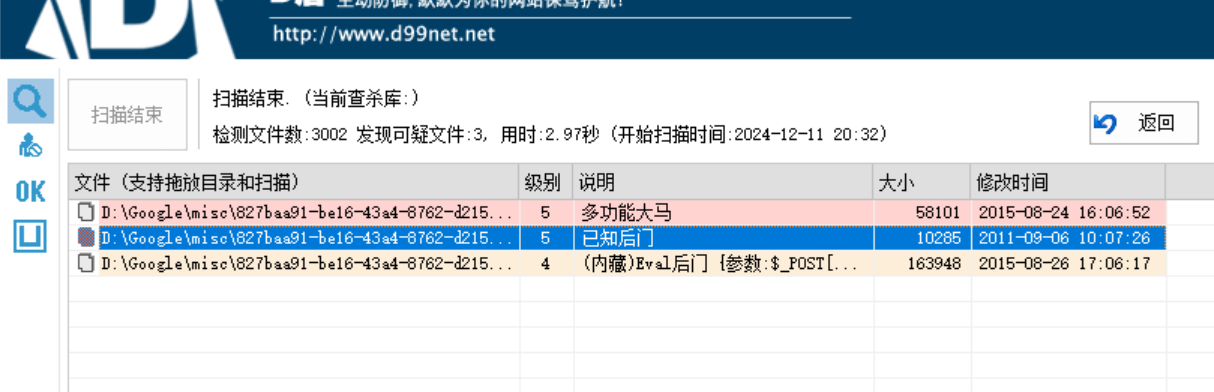

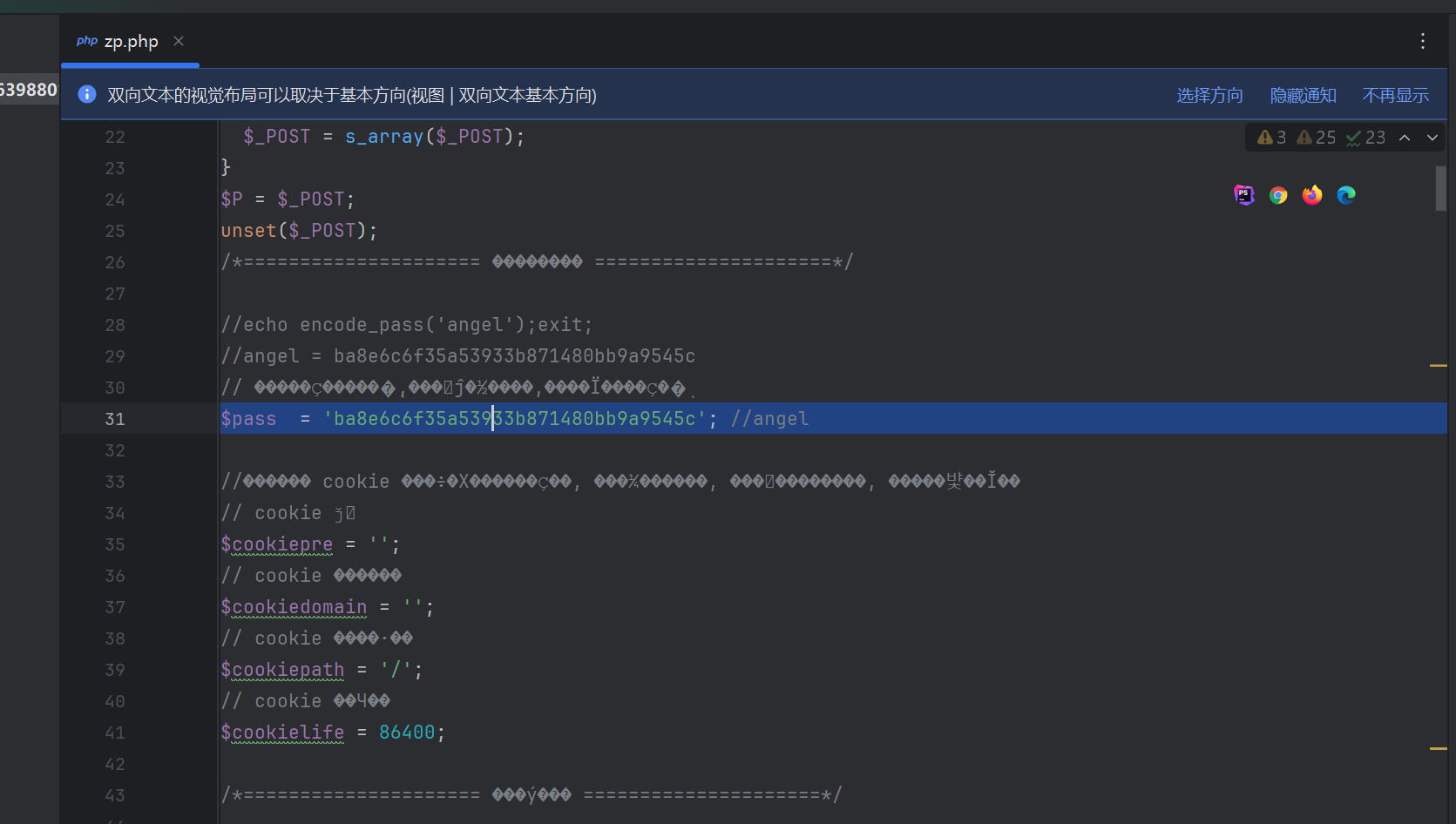

后门查杀

D盾扫一下

webshell后门

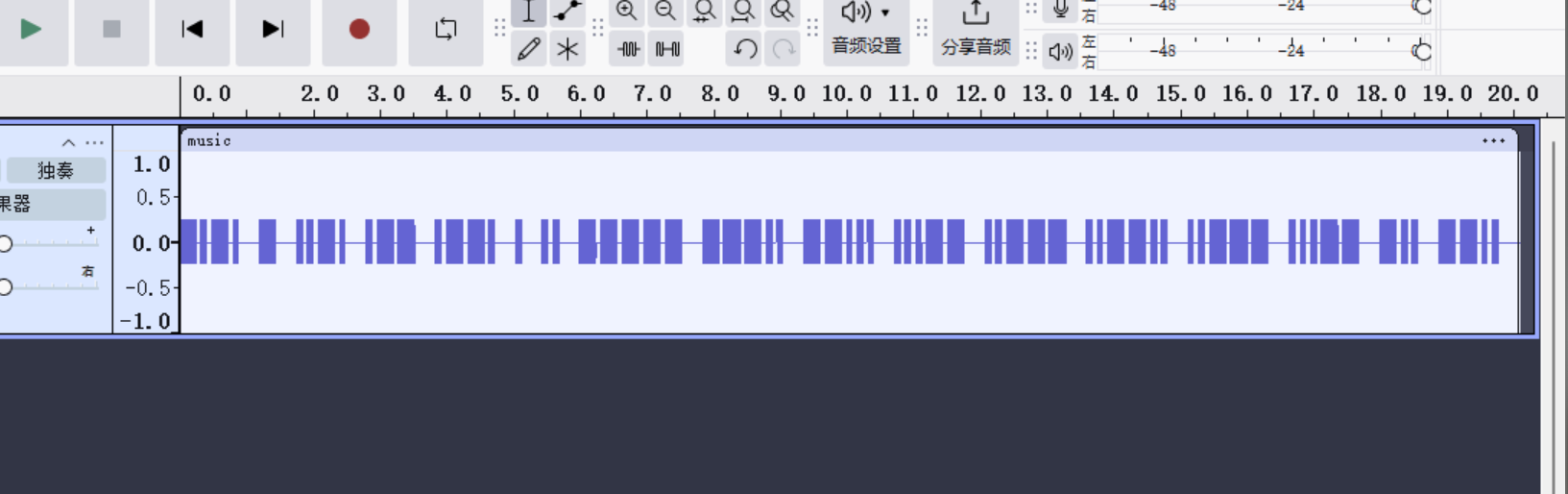

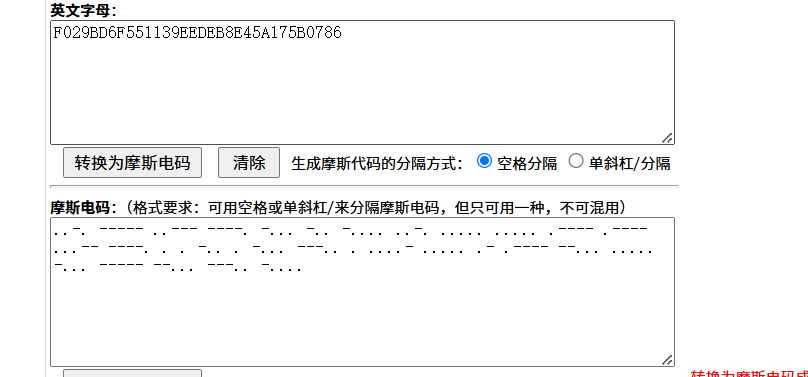

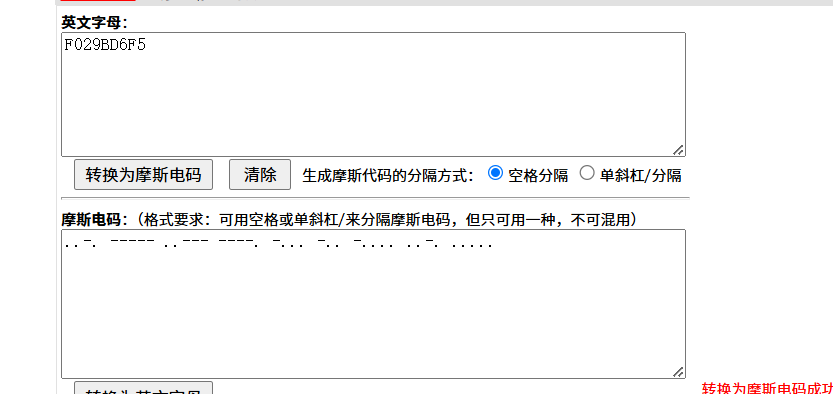

来首歌吧

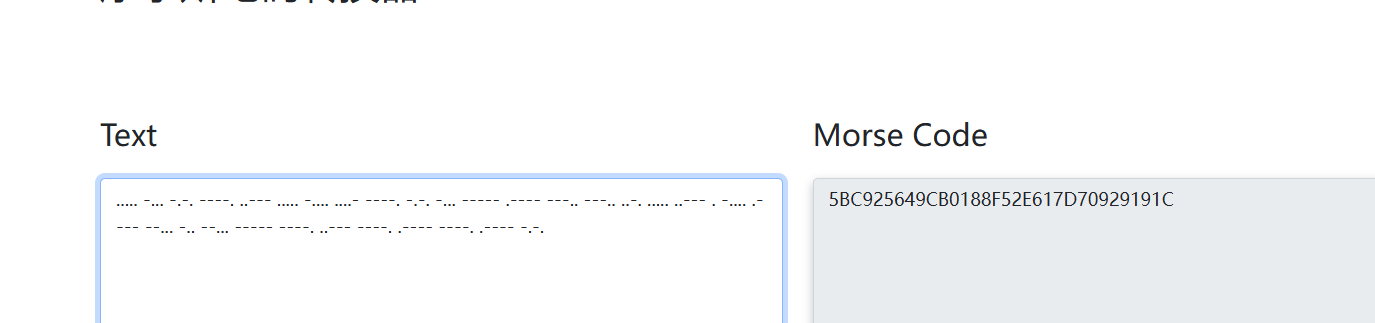

摩斯密码

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

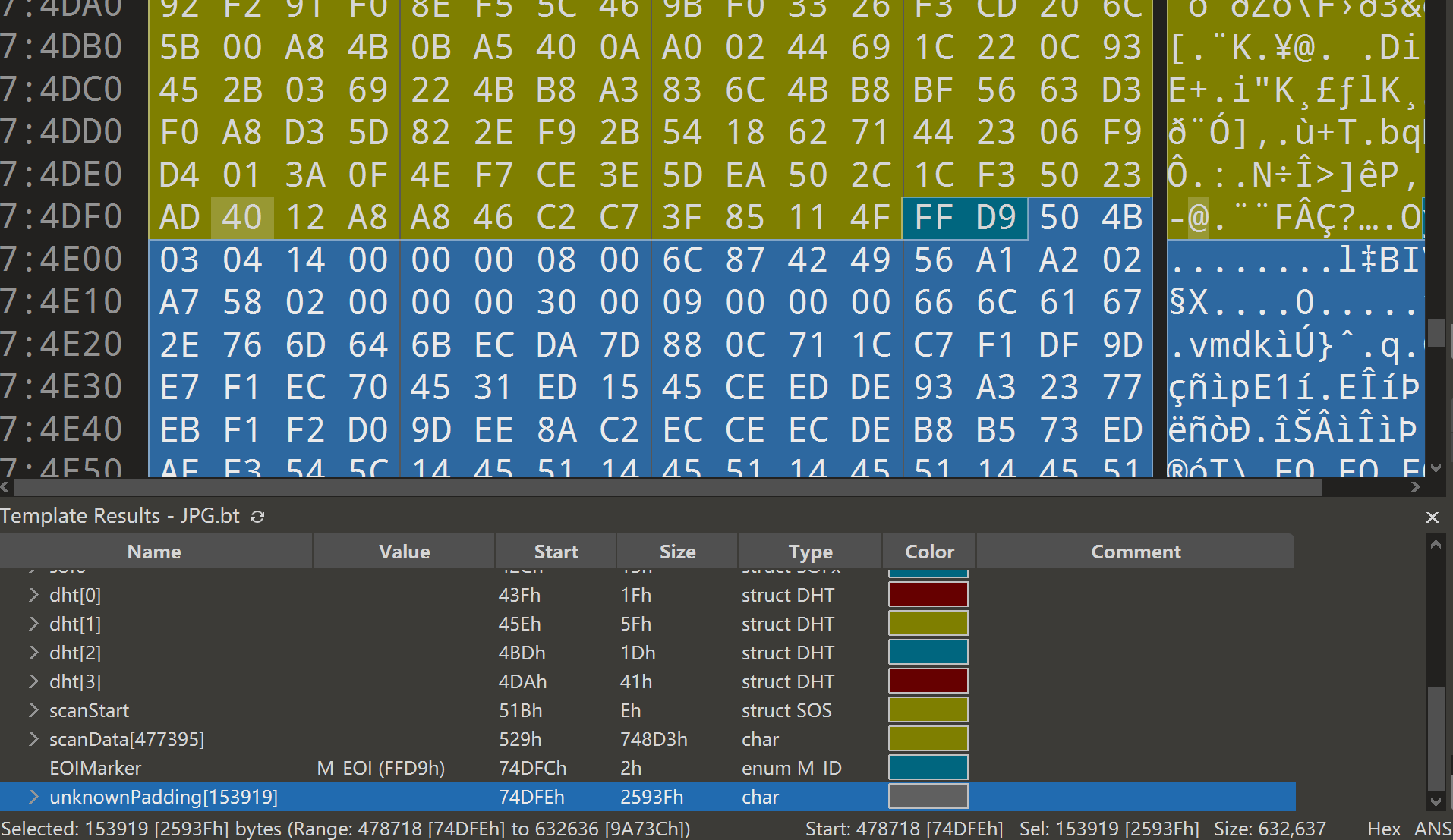

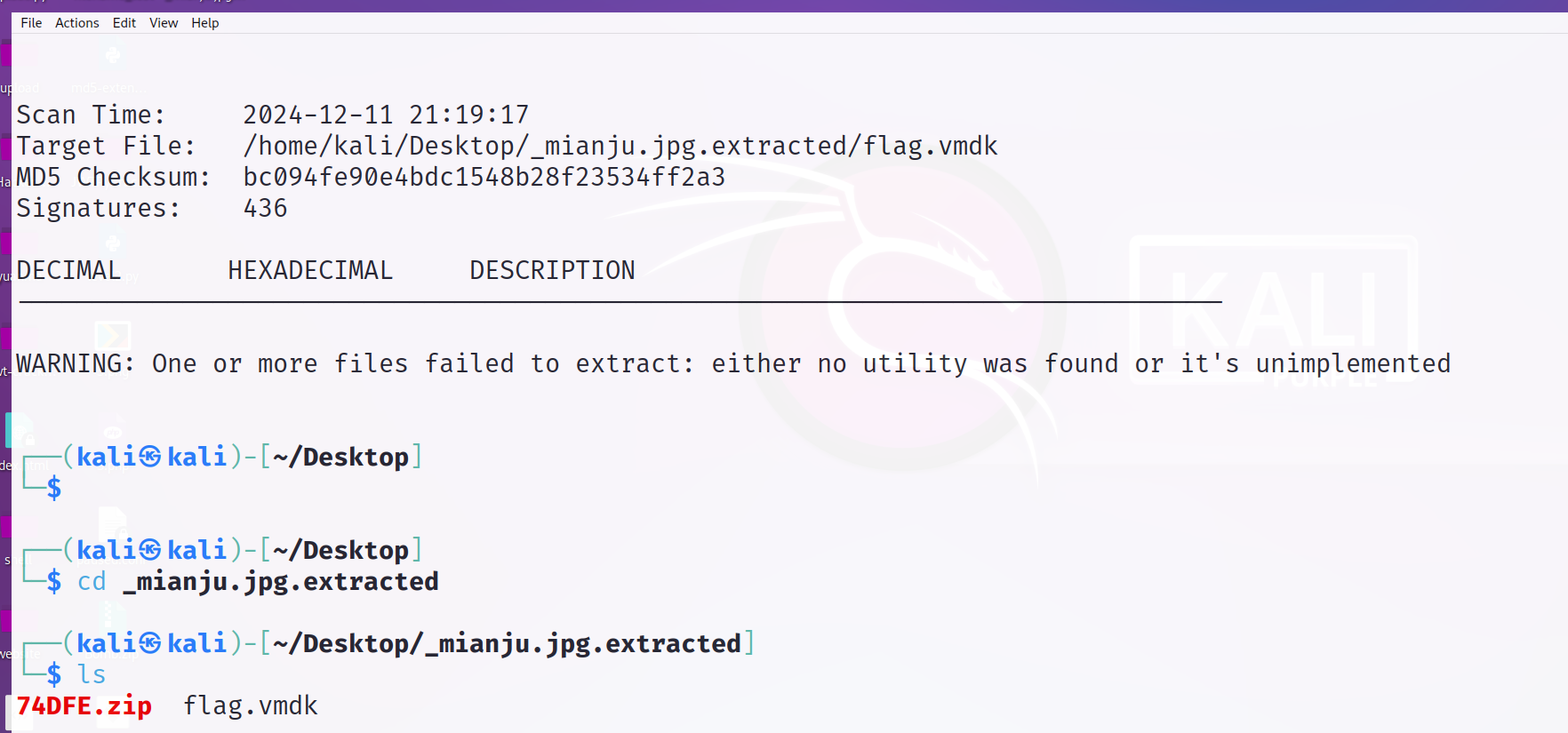

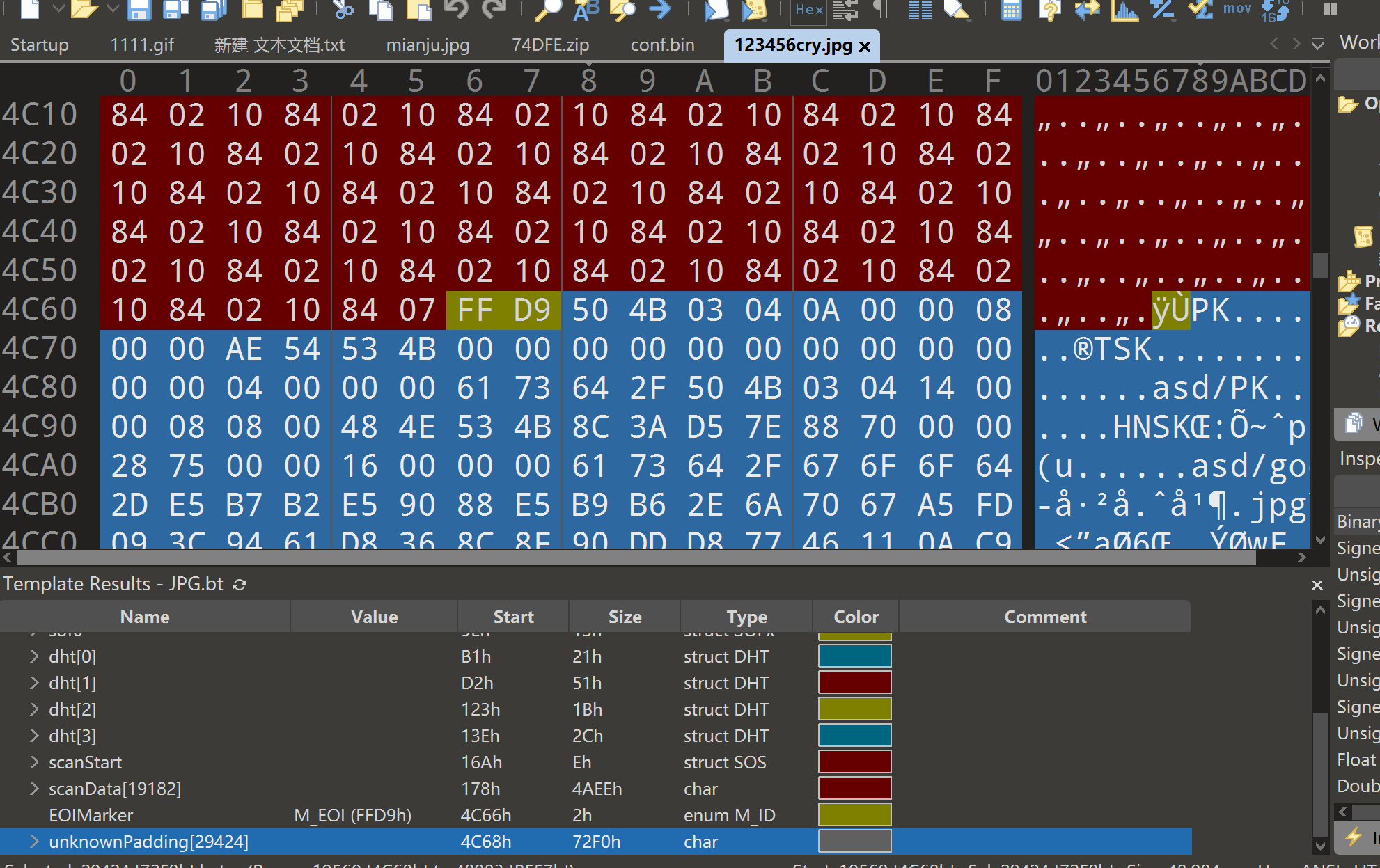

面具下的flag

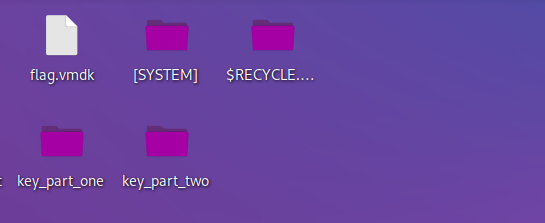

压缩包 zip伪加密 修改第一个模块和第二个模块的全局标志位为偶数 解压缩出来flag.vmdk

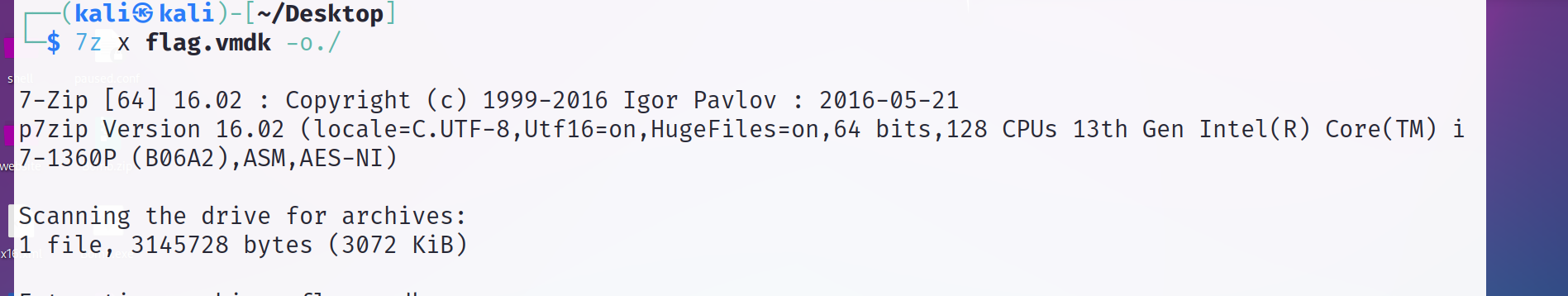

vmdk文件可以用7z解压

VMWARE虚拟机的配置文件是.VMX格式,而.VMDK 格式则是虚拟机完成安装后生成的虚拟磁盘映像文件

7z x flag.vmdk -o./

解压出来四个文件夹

分别是

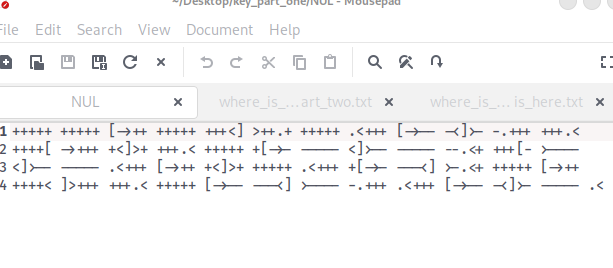

解码

flag{N7F5_AD5_i5_funny!}

九连环

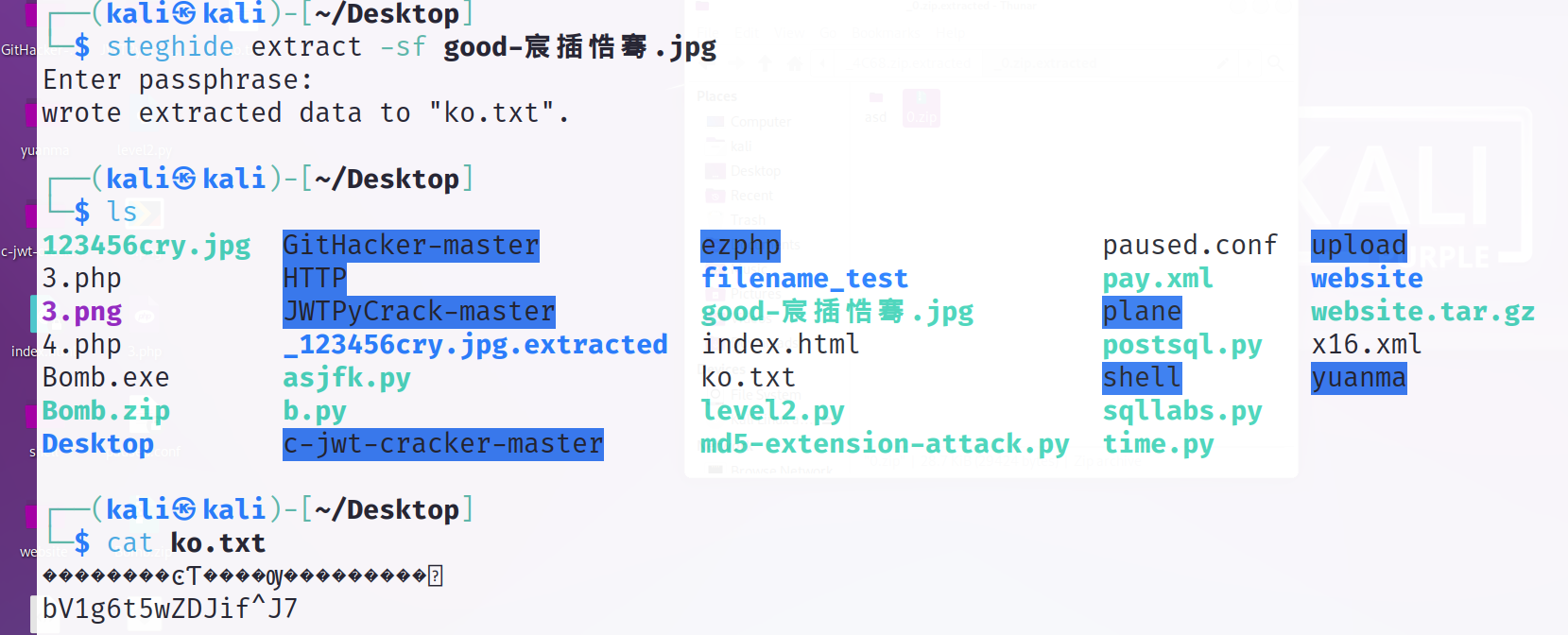

jpg zip binwalk分离

伪加密 修改标志位 解压

修改后缀为jpg steghide查看图片隐藏信息

解压缩

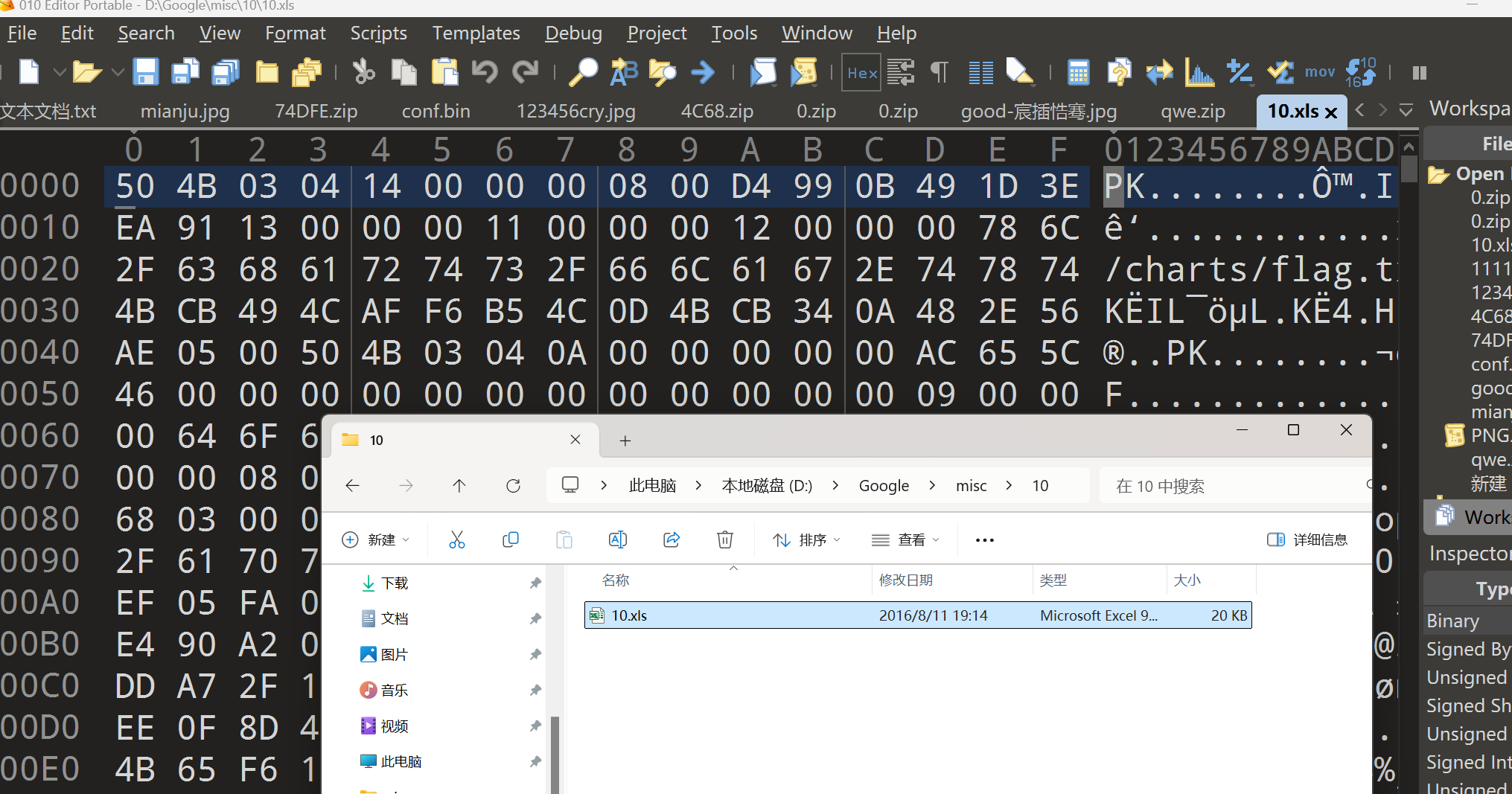

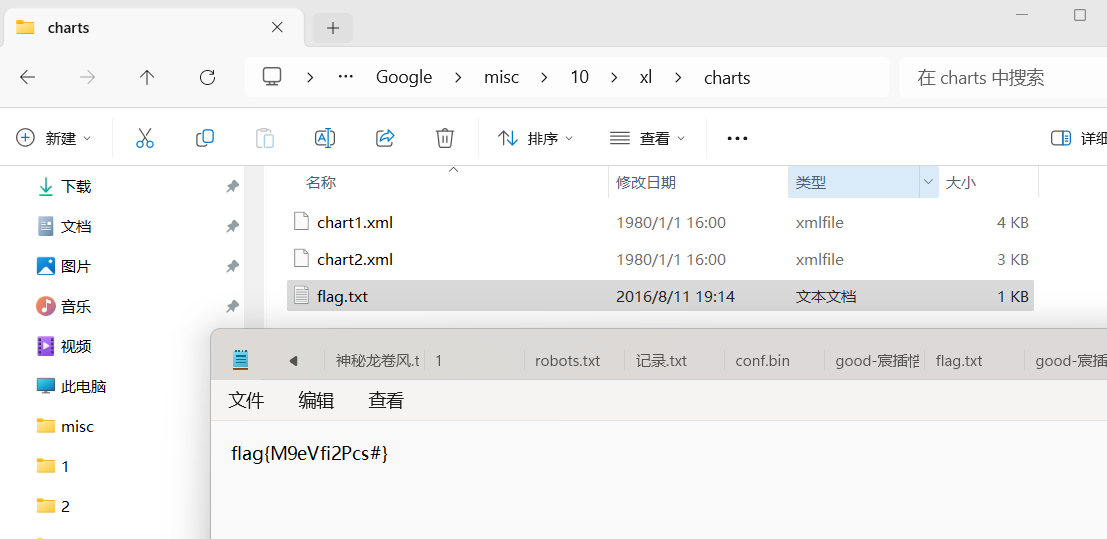

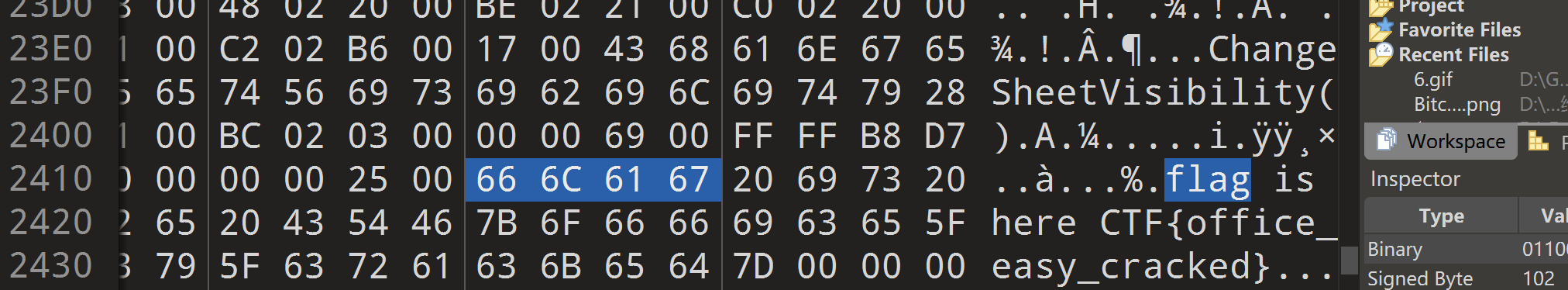

[BJDCTF2020]认真你就输了

xls实际上是zip文件

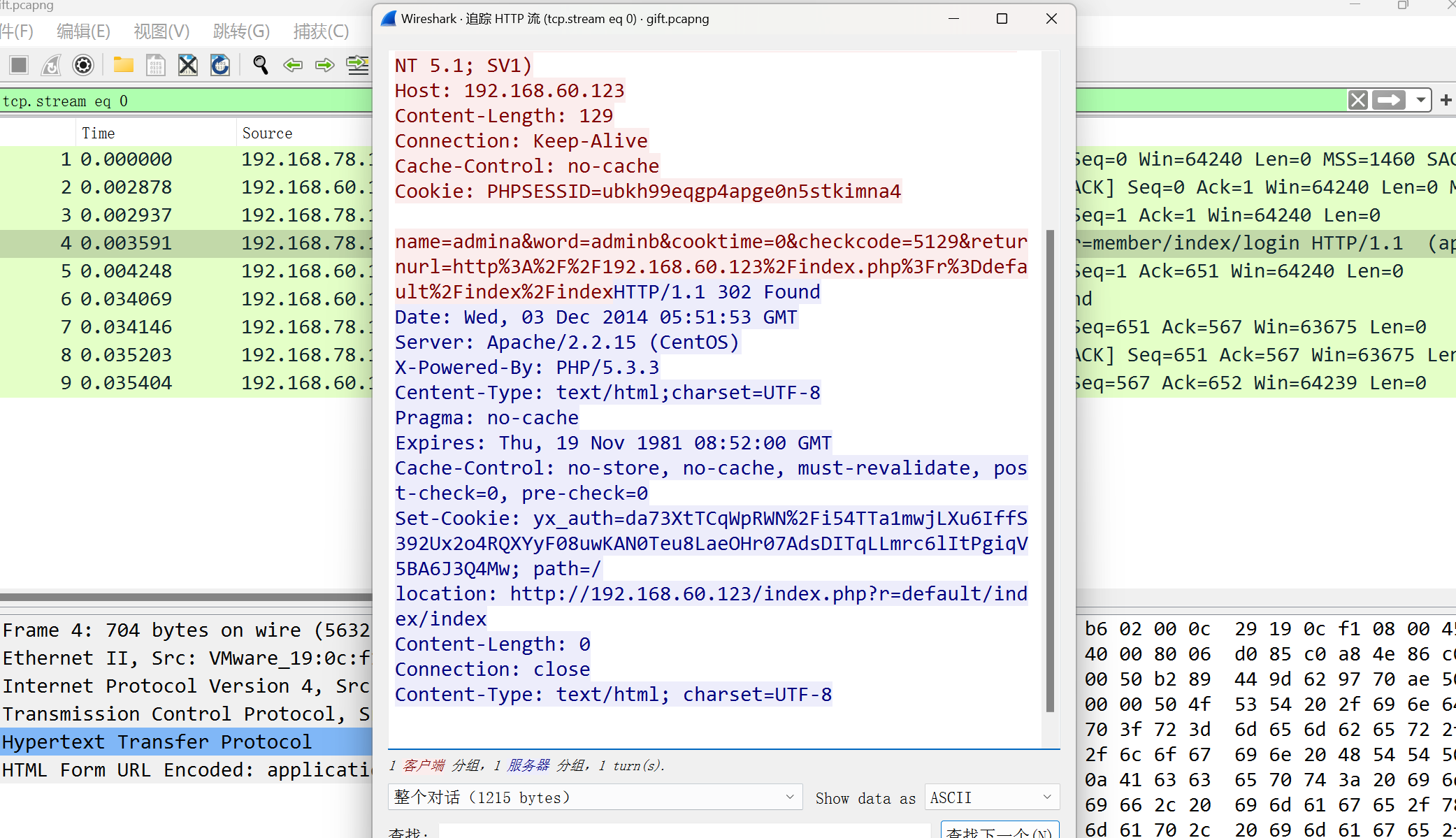

被劫持的神秘礼物

根据提示进行拼接

flag{1d240aafe21a86afc11f38a45b541a49}

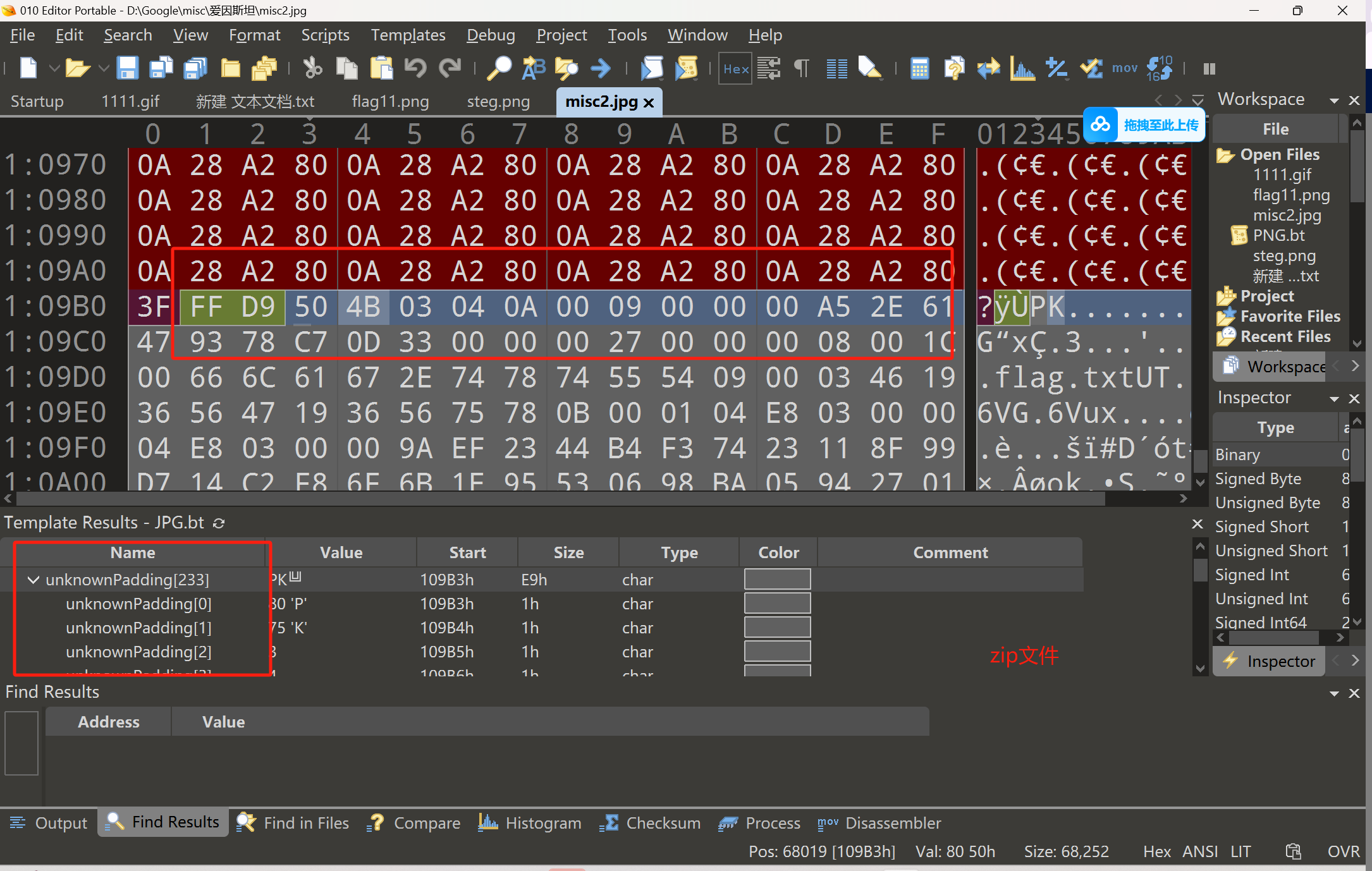

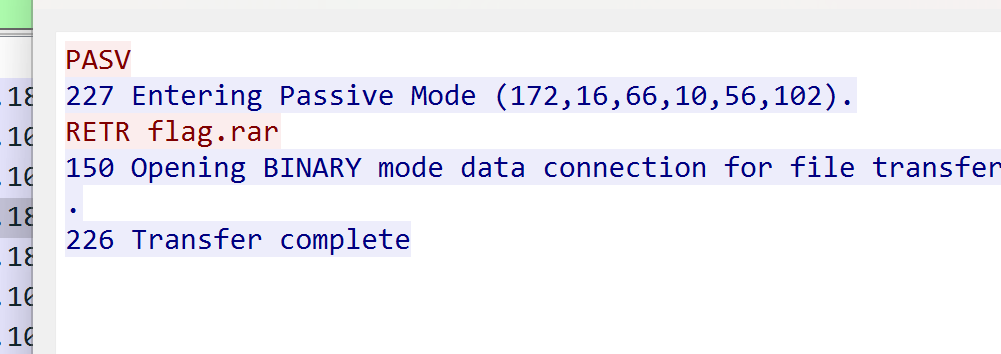

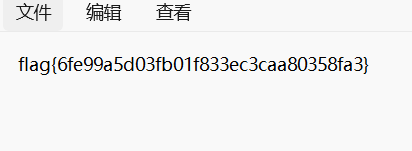

被偷走的文件

有个 flag.rar

binwalk分离 爆破出密码

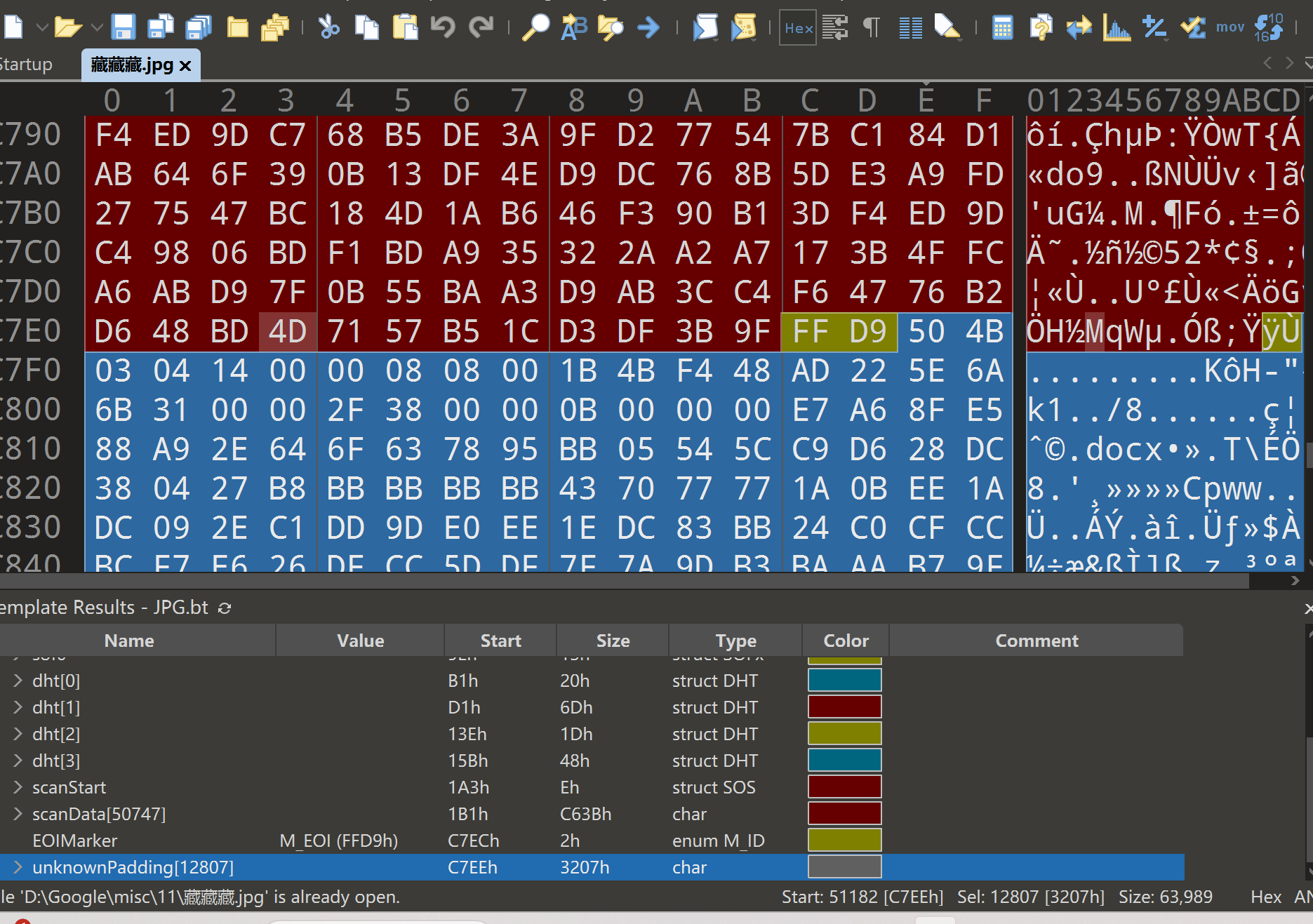

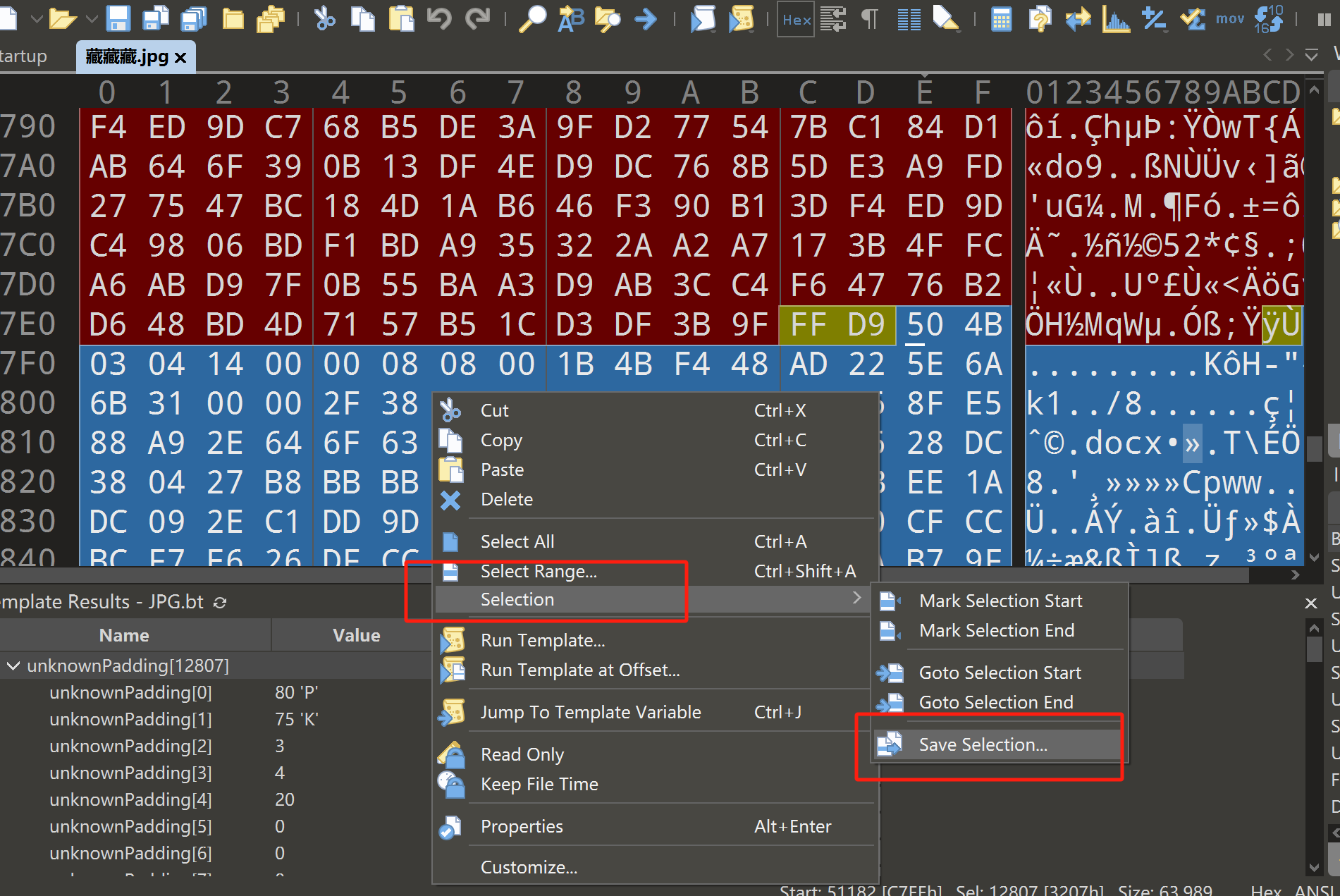

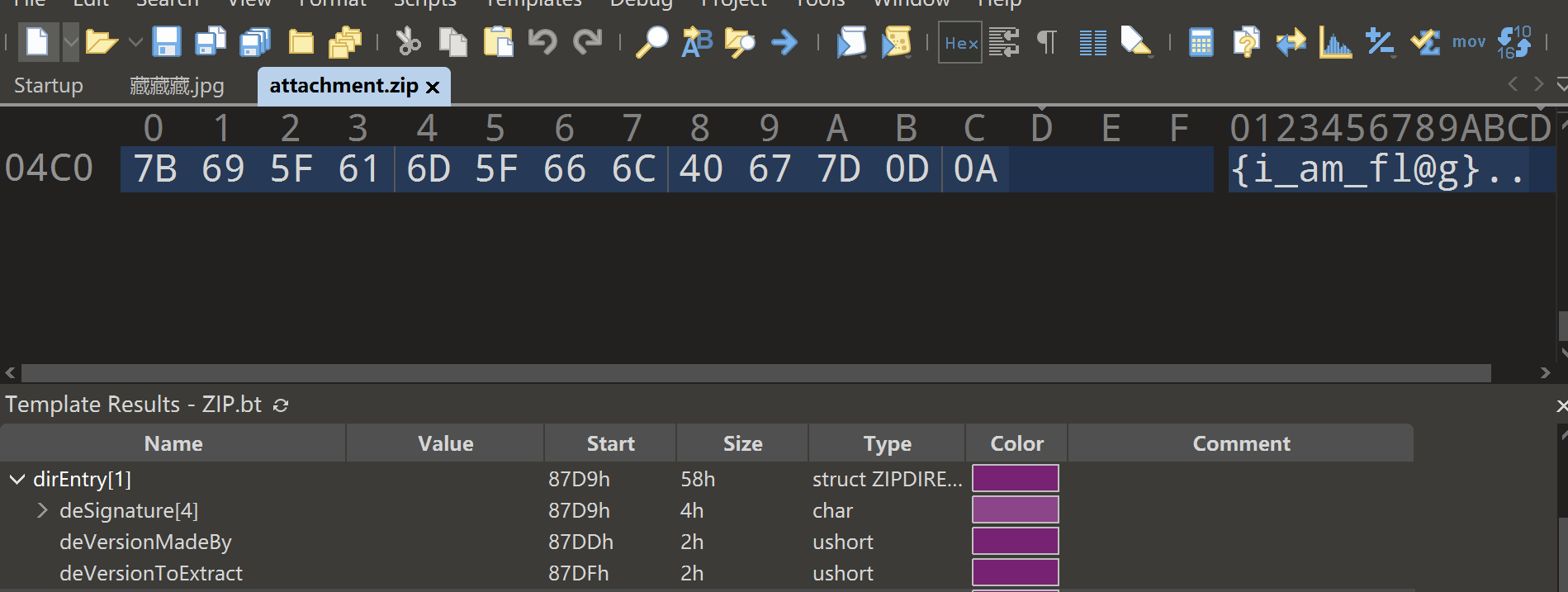

[BJDCTF2020]藏藏藏

010将其保存为zip文件

解压缩得到flag

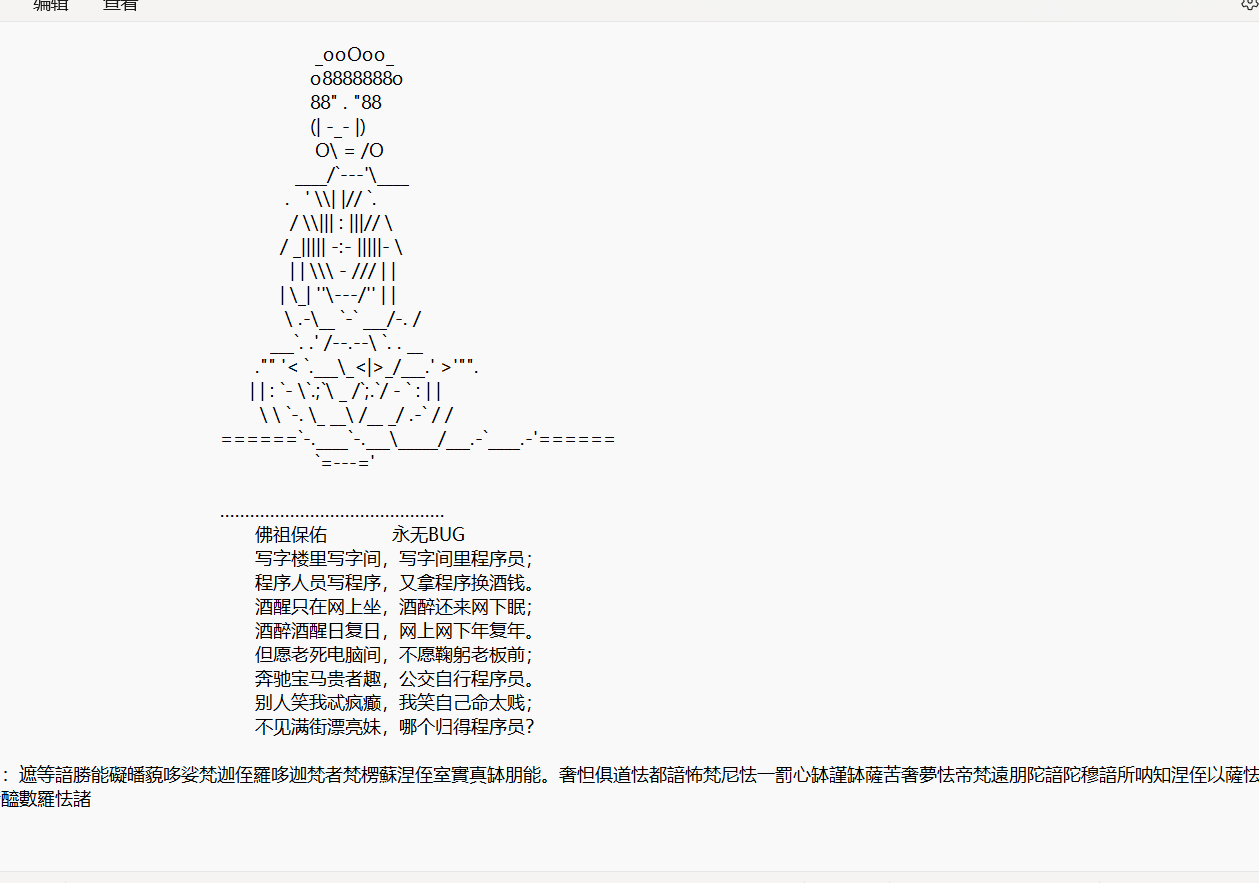

[GXYCTF2019]佛系青年

解压出一个png图片

010查看时jpg文件 修改后缀

010再查看zip文件 发现是zip伪加密 修改标注位 解压缩

[BJDCTF2020]你猜我是个啥

无法解压缩 010看一下

交一下

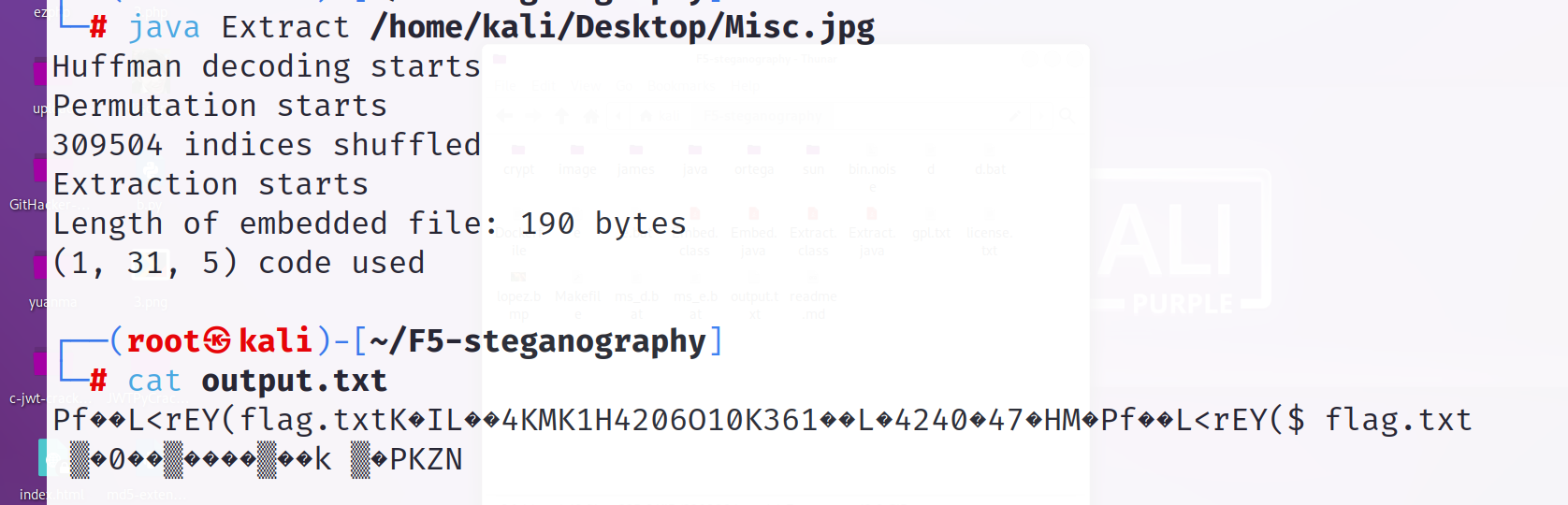

刷新过的图片

根据图片的提示

F5隐写,工具F5-steganography

发现是zip文件

但是我打开output.txt是空的 但是cat出来显示是zip 从kali里拖出来也是空的

后面就是伪加密 修改标志位 解压缩 得到flag

秘密文件

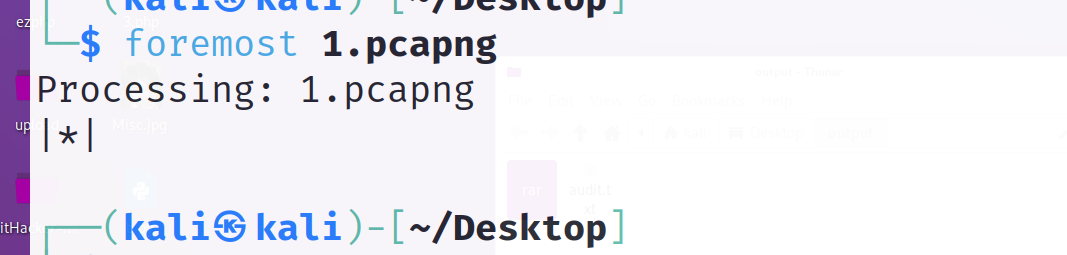

分析流量包 看到rar

foremost一下

分离出来rar文件 爆破

[BJDCTF2020]鸡你太美

将副本文件丢到010 发现缺少文件头

添加gif文件头

[BJDCTF2020]just_a_rar

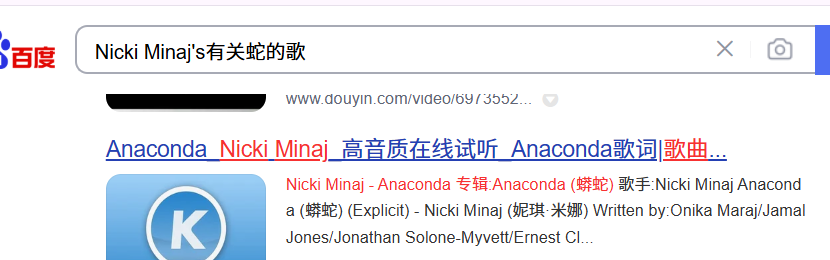

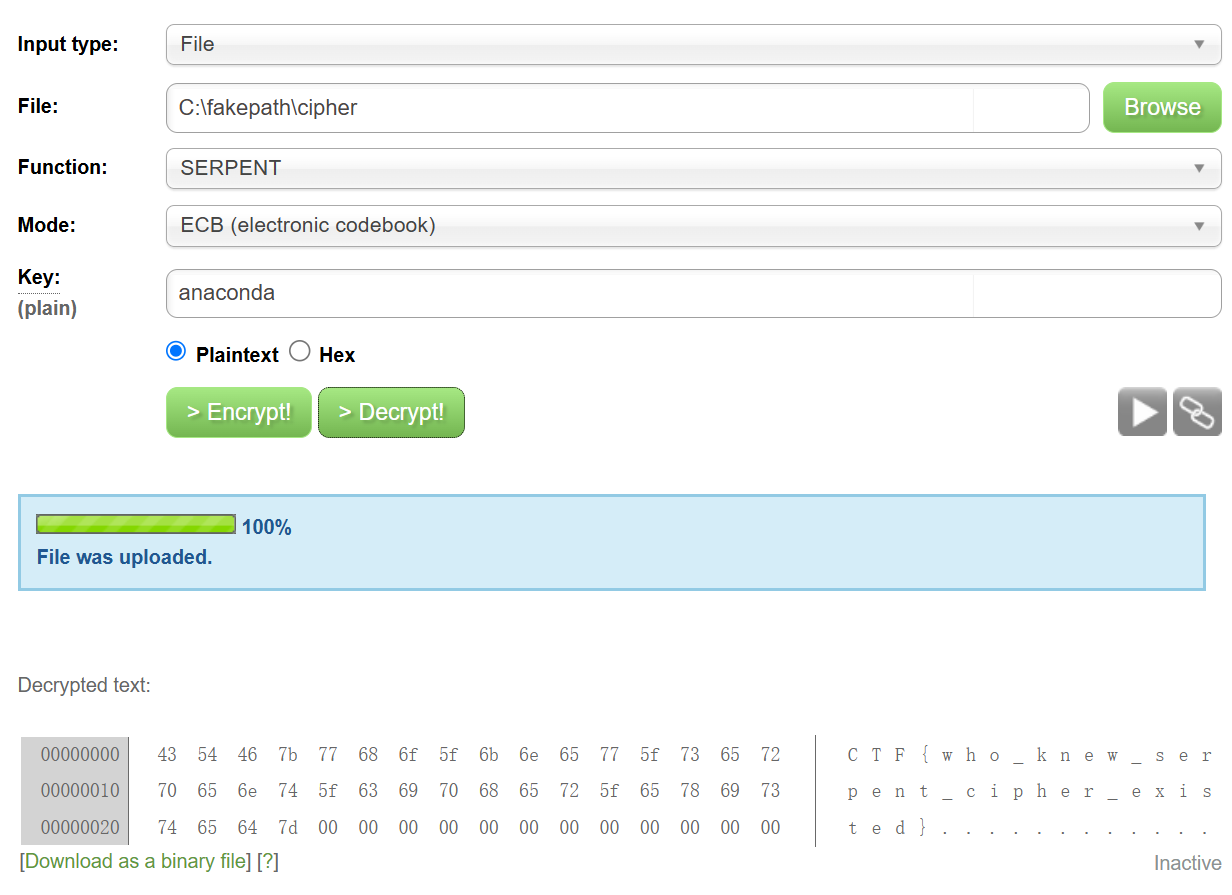

snake

分离文件 解压缩得到key和cipher文件

key解码 得到提示

What is Nicki Minaj's favorite song that refers to snakes?

Nicki Minaj's查有关蛇的歌

snake不只代表蛇 还代表serpent

得到flag

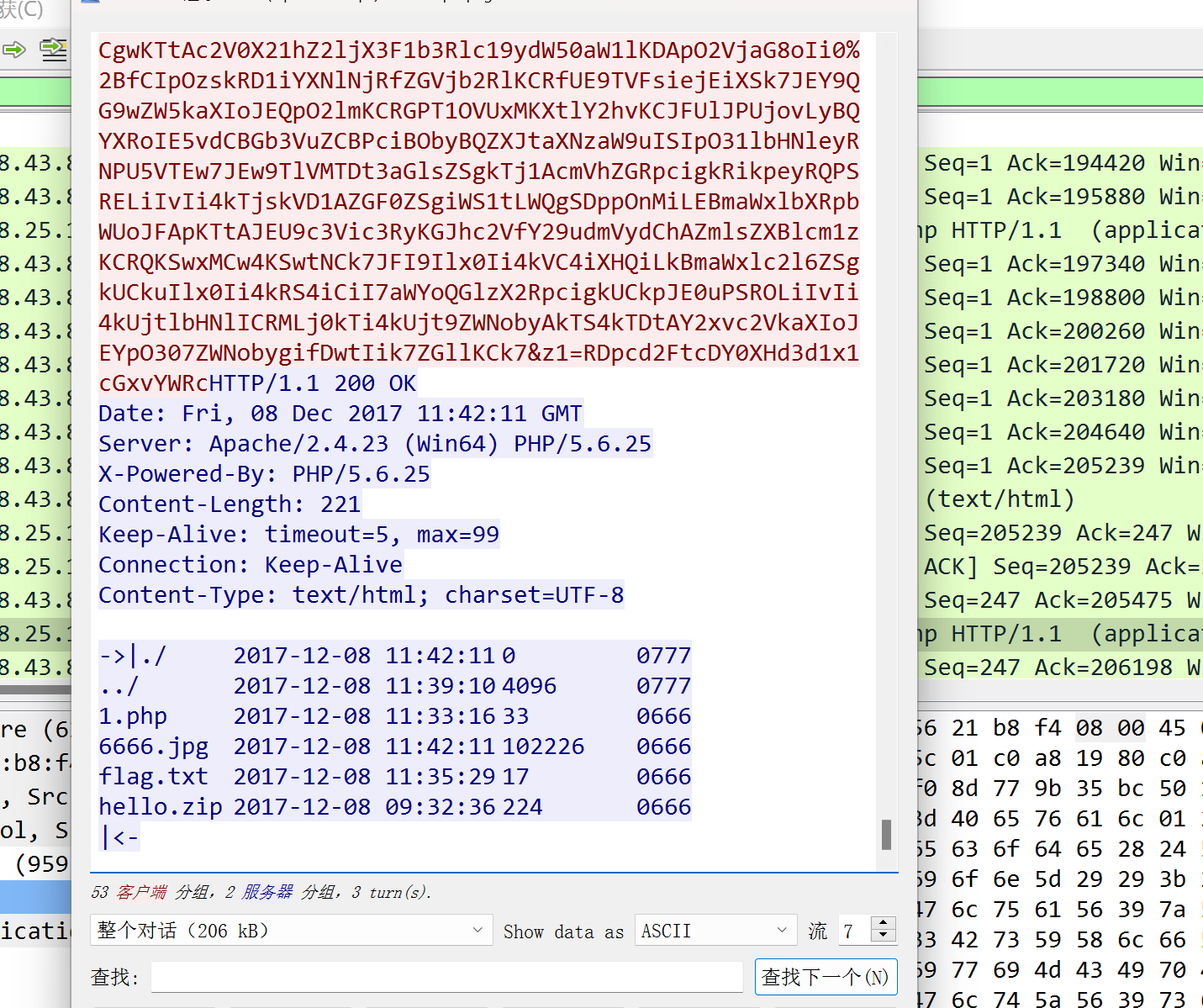

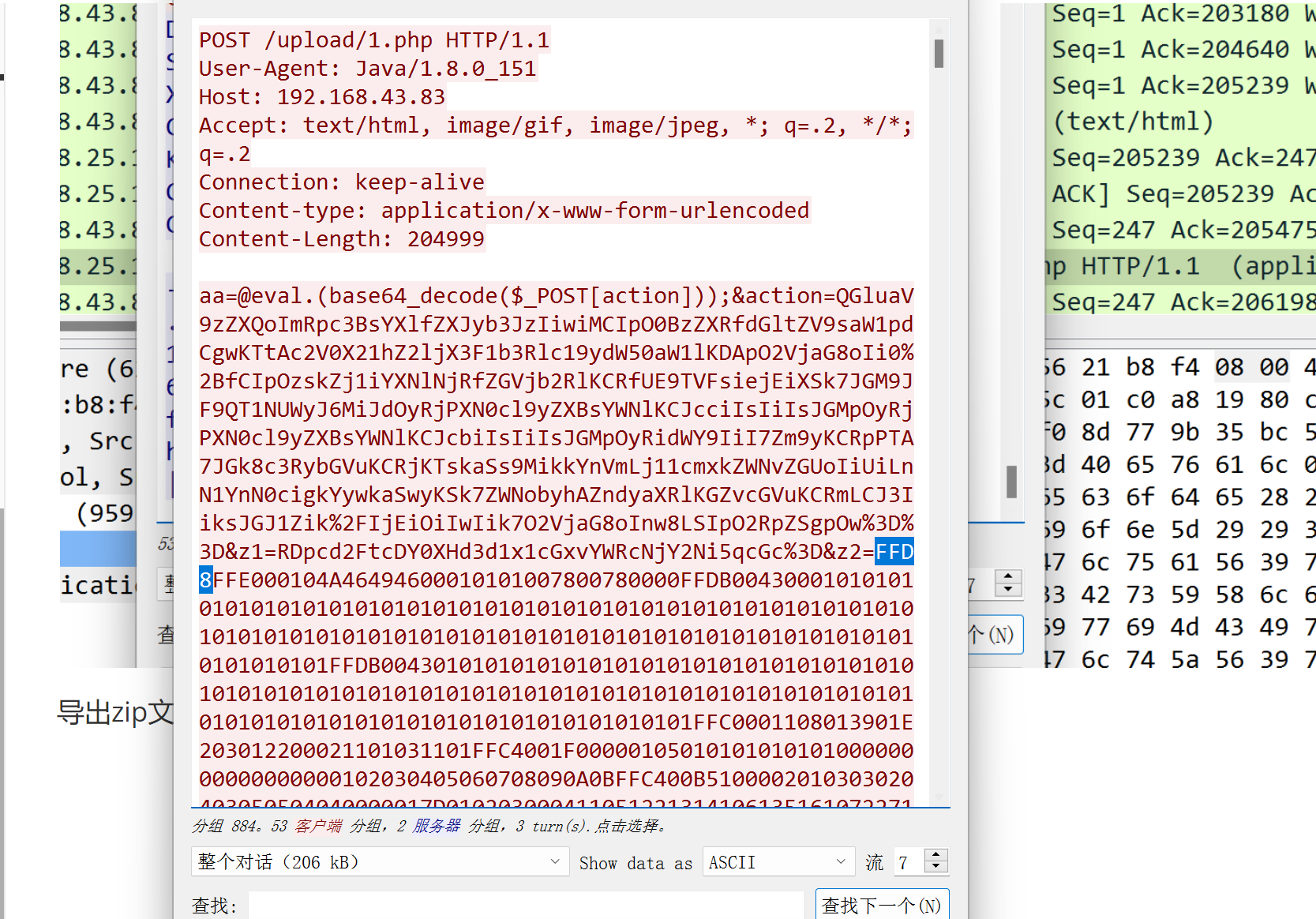

菜刀666

与菜刀有关的一般都是post

http.request.method==POST

导出zip文件 需要密码解压

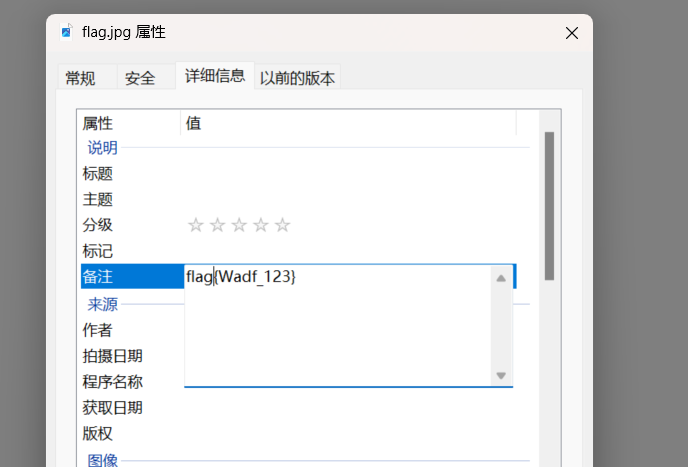

是一张jpg图片

得到密码

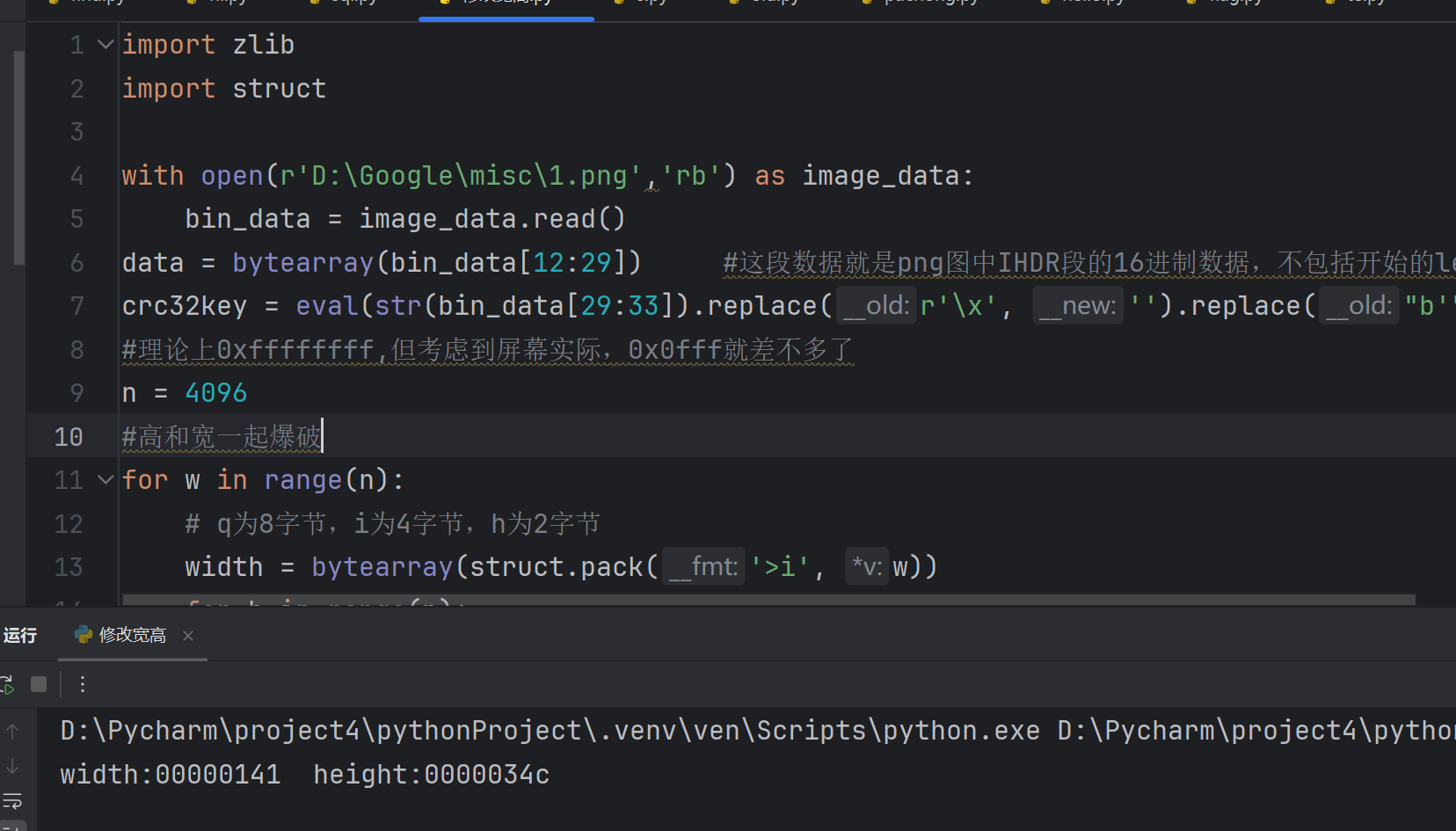

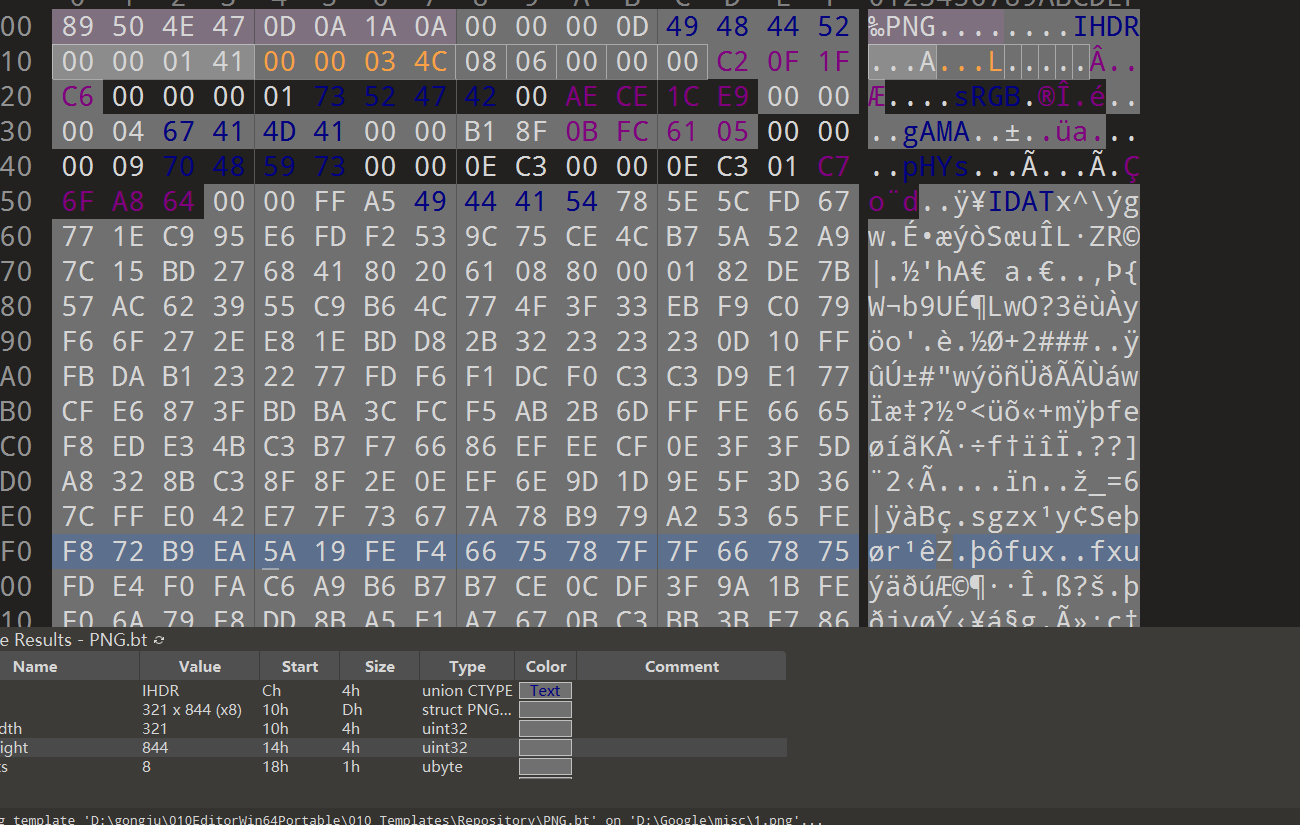

[BJDCTF2020]一叶障目

修改图片宽高

import zlib

import structwith open(r'C:\Users\jkx\Desktop\1.png','rb') as image_data:bin_data = image_data.read()

data = bytearray(bin_data[12:29]) #这段数据就是png图中IHDR段的16进制数据,不包括开始的length和最后CRC

crc32key = eval(str(bin_data[29:33]).replace(r'\x', '').replace("b'", '0x').replace("'", ''))

#理论上0xffffffff,但考虑到屏幕实际,0x0fff就差不多了

n = 4096

#高和宽一起爆破

for w in range(n):# q为8字节,i为4字节,h为2字节width = bytearray(struct.pack('>i', w))for h in range(n):height = bytearray(struct.pack('>i', h))for x in range(4):data[x+4] = width[x]data[x+8] = height[x]crc32result = zlib.crc32(data)if crc32result == crc32key:print("width:%s height:%s" % (bytearray(width).hex(),bytearray(height).hex()))exit()

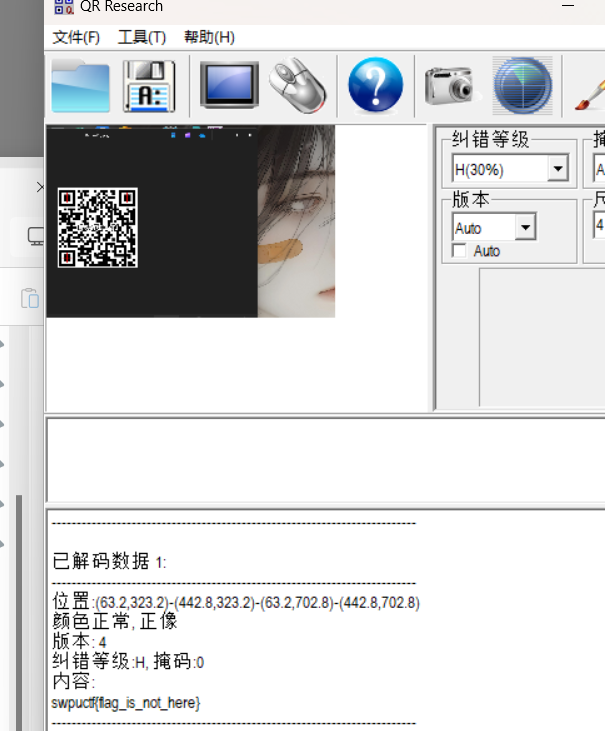

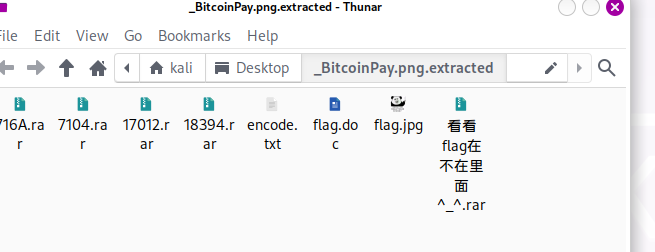

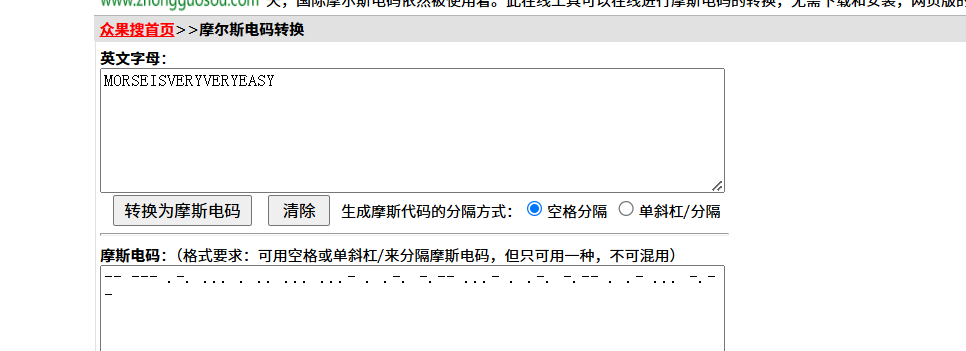

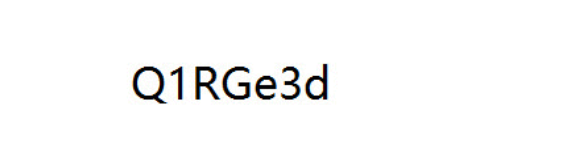

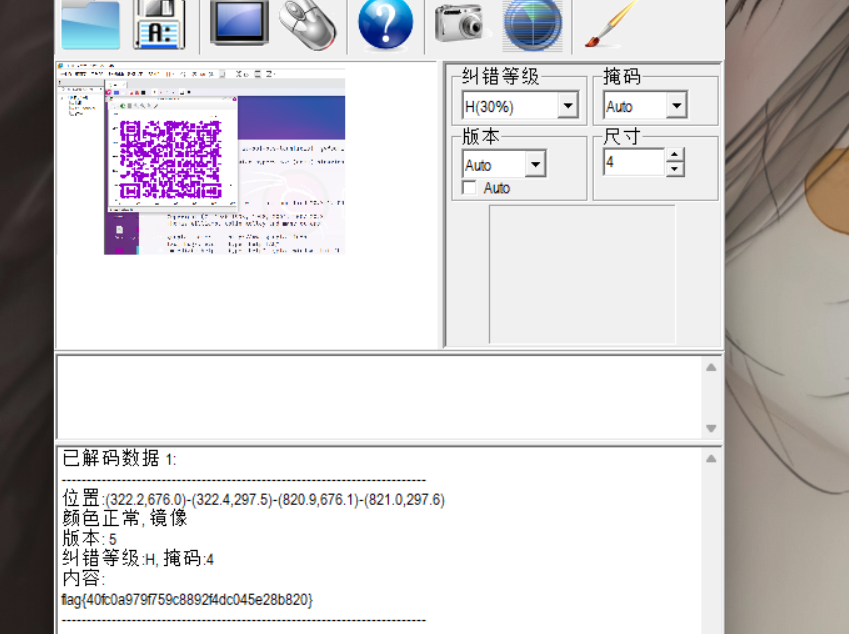

[SWPU2019]神奇的二维码

binwalk分离一下

base64解码doc文件得到密码 解压缩得到mp3

-- --- .-. ... . .. ... ...- . .-. -.-- ...- . .-. -.-- . .- ... -.--

转换为小写就是flag

[BJDCTF2020]纳尼

添加GIF文件头 得到gif

base64解码flag

CTF{wang_bao_qiang_is_sad}

[HBNIS2018]excel破解

xls丢进010

[HBNIS2018]来题中等的吧

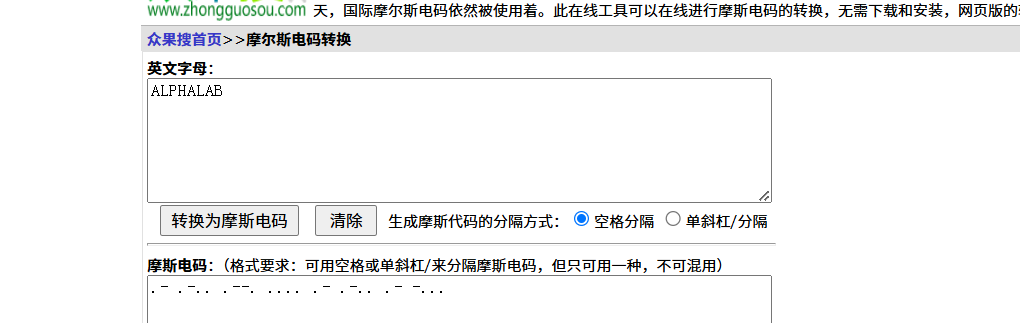

打开图片是一段摩斯密码

.- .-.. .--. .... .- .-.. .- -...

梅花香之苦寒来

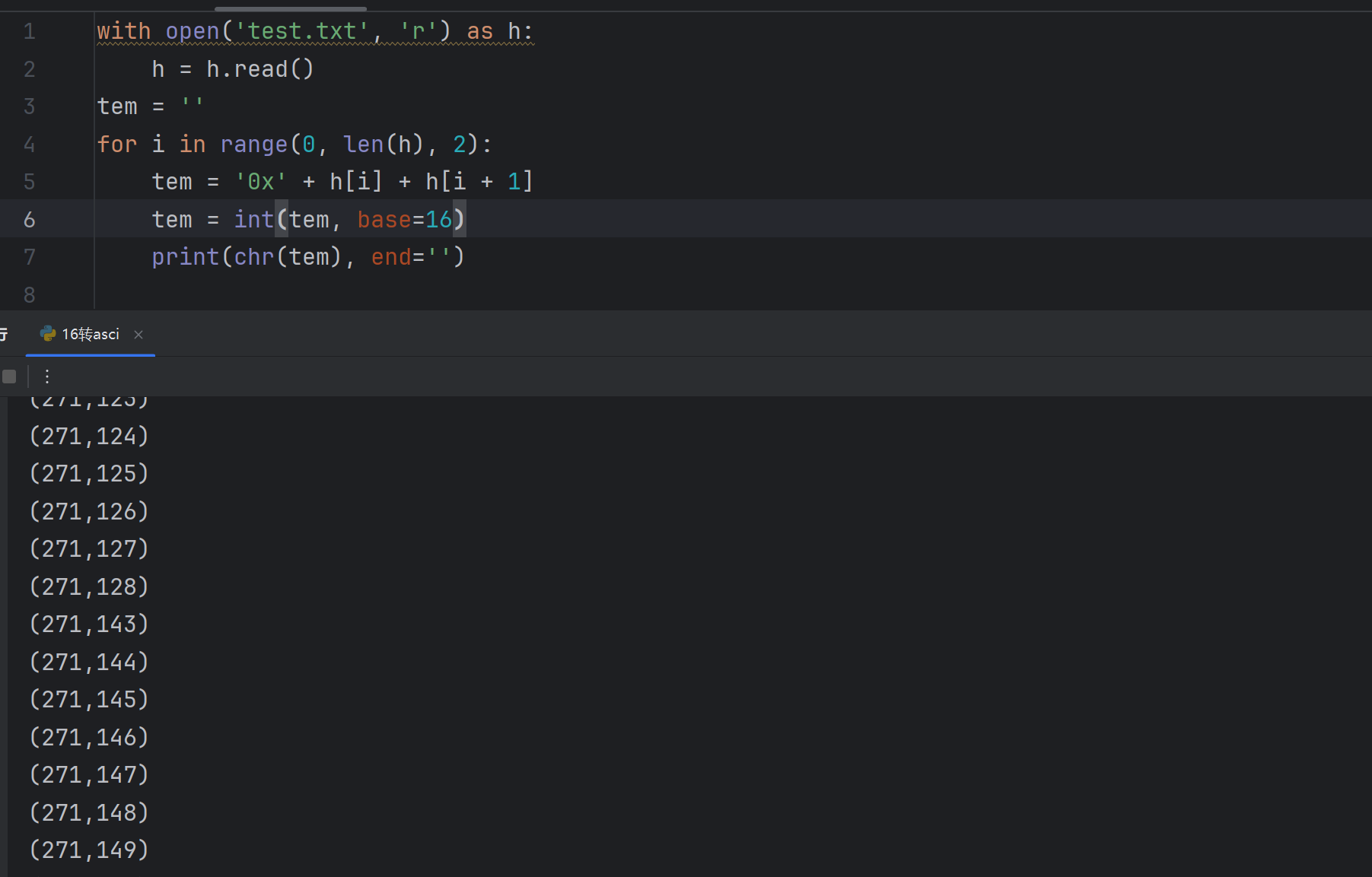

将图片里的十六进制保存出来 转换为ascii

with open('hex.txt','r') as h:h=h.read()

tem=''

for i in range(0,len(h),2):tem='0x'+h[i]+h[i+1]tem=int(tem,base=16)print(chr(tem),end='')

得到坐标 将其转换成 gnuplot 能识别的形式

with open('ascii.txt','r')as a:a=a.read()

a=a.split()

tem=''

for i in range(0,len(a)):tem=a[i]tem=tem.lstrip('(')tem=tem.rstrip(')')for j in range(0,len(tem)):if tem[j]==',':tem=tem[:j]+' '+tem[j+1:]print(tem)

gnuplot 绘图

对于大量的十六进制 可以考虑将其转换成坐标 gnuplot 绘画

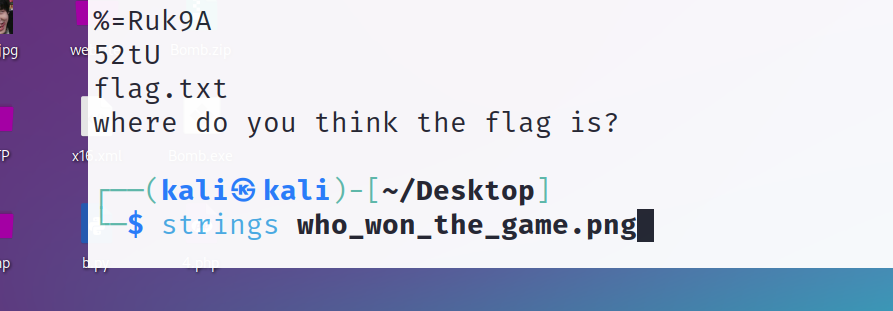

谁赢了比赛?

strings一下 发现flag.txt

foremost 分离出rar 爆破密码

Ps分析gif图片

保存图片到 stegsolve里

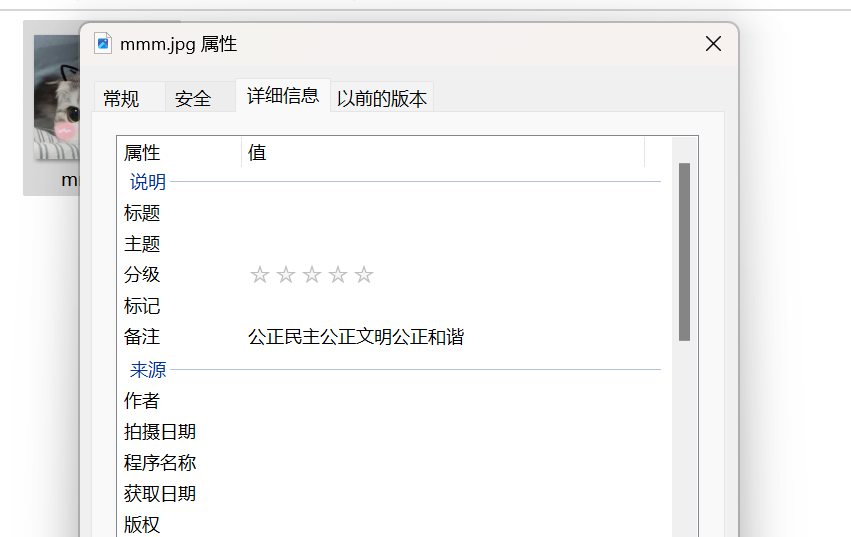

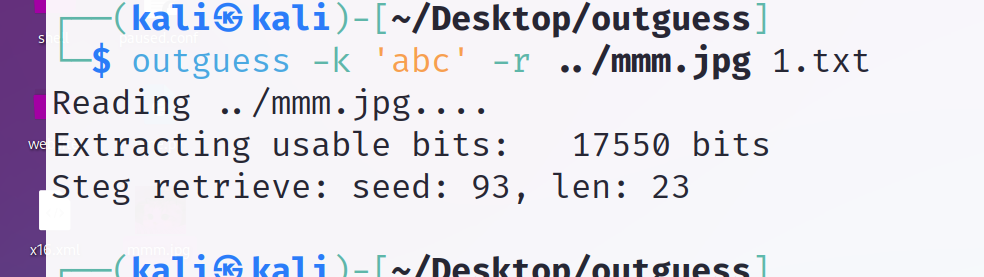

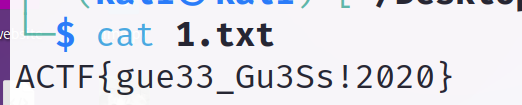

[ACTF新生赛2020]outguess

一开始没在在乎这个备注 社会主义核心价值观编码,绝了

结合题目名字 用工具outguess

-k 表示密码,-r应该是表示解密的意思,1.txt表示把解密后的内容写到1.txt

[WUSTCTF2020]find_me

发现盲文

解码得到flag

穿越时空的思念

音频文件 有一段摩斯电码

第二段

第一段转小写就是flag{}