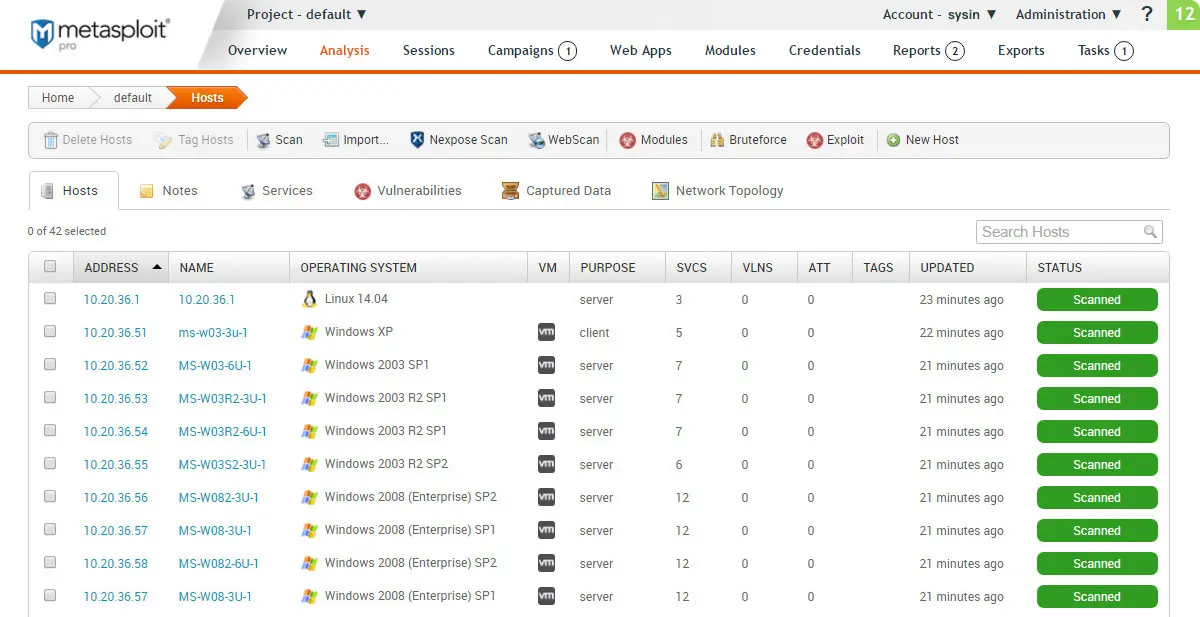

Metasploit Pro 4.22.7-2025012201 (Linux, Windows) - 专业渗透测试框架

Rapid7 Penetration testing, released Jan 22, 2025

请访问原文链接:https://sysin.org/blog/metasploit-pro-4/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

版本比较

Open Source: Metasploit Framework

下载:Metasploit Framework 6.4.44 (macOS, Linux, Windows) - 开源渗透测试框架

Commercial Support: Metasploit Pro

| All Features | Pro | Framework |

|---|---|---|

| - Collect | ||

| De-facto standard for penetration testing with more than 1,500 exploits | ✅ | ✅ |

| Import of network data scan | ✅ | ✅ |

| Network discovery | ✅ | ❌ |

| Basic exploitation | ✅ | ❌ |

| MetaModules for discrete tasks such as network segmentation testing | ✅ | ❌ |

| Integrations via Remote API | ✅ | ❌ |

| - Automate | ||

| Simple web interface | ✅ | ❌ |

| Smart Exploitation | ✅ | ❌ |

| Automated credentials brute forcing | ✅ | ❌ |

| Baseline penetration testing reports | ✅ | ❌ |

| Wizards for standard baseline audits | ✅ | ❌ |

| Task chains for automated custom workflows | ✅ | ❌ |

| Closed-Loop vulnerability validation to prioritize remediation | ✅ | ❌ |

| - Infiltrate | ||

| Basic command-line interface | ❌ | ✅ |

| Manual exploitation | ❌ | ✅ |

| Manual credentials brute forcing | ❌ | ✅ |

| Dynamic payloads to evade leading anti-virus solutions | ✅ | ❌ |

| Phishing awareness management and spear phishing | ✅ | ❌ |

| Choice of advance command-line (Pro Console) and web interface | ✅ | ❌ |

新增功能

2025 年 1 月 22 日 版本 4.22.7-2025012201

改进:

- Pro:从备份文件还原 Metasploit Pro 时添加额外诊断日志。

- Pro:改进上传备份时的错误消息,并修复阻止 Windows 安装成功上传备份的边缘情况。

- Pro:确保 Metasploit Pro 的启动时间在后续启动时更快。

- Pro:更新了模块运行页面,以包含一个新的下拉菜单,该菜单允许用户在执行模块的

检查或运行功能之间进行选择。 - PR 19660 - 更新

OptEnum以验证值而不区分大小写,同时保留作者期望的大小写。 - PR 19684 - 改进了模块的

auxiliary/scanner/teamcity/teamcity_login指纹识别逻辑。 - PR 19705 - 更新了模块,

exploits/linux/http/projectsend_unauth_rce以包含 ProjectSend r1295 - r1605 未经身份验证的远程代码执行的 CVE 条目 CVE-2024-11680 (sysin)。 - PR 19718 - 将当前经过身份验证

的 rpc_token公开给 RPC 处理程序。 - PR 19734 - 将 Arch Linux 兼容性添加到

runc_cwd_priv_esc本地权限提升模块。 - PR 19752 - 此增强功能添加了对 Prometheus 是否存在

pprof的检查。它可以检测与pprof软件包相关的潜在拒绝服务或信息泄漏。 - PR 19755 - 更新 2024 年 12 月的 Metasploit 的 HTTP 请求用户代理字符串。

- PR 19774 - 根据 Metasploit 框架中可用的漏洞利用/扫描程序进行更新

modules/auxiliary/scanner/http/wordpress_scanner.rb,以获得最新的易受攻击组件列表。

修复:

- Pro:修复了在启用标签的情况下提交漏洞验证向导表单时发生的崩溃。

- Pro:修复了调用

pro.start_exploitAPI 时发生的ActiveRecord::RecordInvalid Validation failed: User must exist崩溃问题。 - Pro:修复了尝试在

msfpro命令行控制台中加载需要较旧 SSL 密码的模块时发生的崩溃。 - PR 19367 - 修复了 ARM 暂存器,通过修复

recv()循环来正确下载第二个阶段。 - PR 19621 - 修复了 Java Meterpreter 在 Windows 目标上处理符号链接的问题。

- PR 19656 - 修复了以下问题:当 SSH 会话无法在运行旧版 OpenSSH 的 Windows 上成功打开时,有时会将其报告为活动状态。

- PR 19700 - 修复了 HTTP 重定向无法正确处理 HTTP 查询参数的错误。

- PR 19719 - 将

FETCH_DELETE设置为 true 时,fetch 负载中的错误会导致 bash 命令格式错误,从而导致语法错误。虽然我们修复了原始错误,但在测试修复程序时,我们注意到了一个争用条件 - 导致在执行之前删除有效负载文件。在最终修复中,我们在执行和删除之间添加了随机休眠,以防止出现争用情况并保持 bash 语法完整性。 - PR 19721 - 更新了模块检查 Windows 内部版本以确定其是否容易受到 CVE-2020-0668 攻击的方式。

- PR 19739 - 修复了

post/multi/recon/local_exploit_suggester在设置TARGET值时模块会崩溃的问题。 - PR 19740 - 将删除旧的

reverse_https_proxyx86 Windows 暂存器 (sysin),该暂存器已被reverse_https暂存器及其代理选项取代。 - PR 19763 - 修复 post 模块的非确定性 Windows 版本检测。

- PR 19800 - 修复了使用自定义 DNS 解析程序时阻止 SRV 记录正确解析的异常。

模块:

- PR 18877 - 添加了一个新的 X11 库和模块,该库和模块使用它从开放的 X 服务器远程捕获按键操作。

- PR 19402 - VMware vCenter Server 7.0.3 update R 以下和 8.0.2 update D 以上版本包含多个本地权限提升漏洞,这是由于 sudo 配置错误所致。具有非管理特权的经过身份验证的本地用户可能会利用这些问题,将 vCenter Server Appliance 上的特权提升为 root。这里添加了一个 post 模块来利用这些漏洞。

- PR 19430 - 为 Moodle 学习平台添加了一个漏洞利用模块。该模块利用 Moodle CVE-2024-43425 中的命令注入漏洞获取远程代码执行。默认情况下,应用程序将在 www-data 的上下文中运行,因此只能获得有限的 shell。

- PR 19460 - 添加了 CVE-2023-2640 和 CVE-2023-32629 模块,这是某些 Ubuntu 内核版本中通过滥用过度信任的 OverlayFS 功能进行本地权限提升的模块。

- PR 19533 - 将更新现有的

multi/http/werkzeug_debug_rce模块,该模块仅针对未包含任何身份验证的易受攻击的 Werkzeug 应用程序的旧版本。 - PR 19574 - 添加了一个 post 模块,用于在易受 CVE-2024-35230 攻击的 Windows 目标上获取

NT AUTHORITY/SYSTEM权限。 - PR 19583 - 利用了由于分配给 Acronis 代理的过多权限而导致的 RCE 和敏感信息泄露漏洞。以下产品会受到影响:低于内部版本 29486 的 Acronis Cyber Protect 15、低于内部版本 16545 的 Acronis Cyber Backup 12.5。

- PR 19595 - 在 Ivanti Connect Secure 中添加了 CRLF 注入漏洞的漏洞利用模块,以实现远程代码执行。22.7R2.1 和 22.7R2.2 之前的版本容易受到攻击。22.7R1.1 之前的 Ivanti Policy Secure 版本也容易受到攻击,但此模块不支持此软件。需要有效的管理凭证。非管理用户也是必需的,如果需要,可以使用管理帐户创建该用户。此外,还需要启用客户端日志上传功能。如果尚未启用,也可以使用管理界面完成此操作。

- PR 19596 - POST SMTP 邮件程序 – 电子邮件日志、投递失败通知和适用于 WordPress 的最佳邮件 SMTP,WordPress 插件容易受到未经授权的数据访问和数据修改,这是由于在 2.8.7 之前(包括 2.8.7)的所有版本中连接应用程序 REST 端点上的类型转换问题。添加了一个漏洞利用模块,允许攻击者重置系统上任何已知用户的密码。

- PR 19608 - 为以下 CVE 添加了 Cyber Panel 预身份验证 RCE 漏洞利用模块:CVE-2024-51378、CVE-2024-51567、CVE-2024-51568。该模块包含三个单独的操作,允许您指定要利用的 CVE。

- PR 19613 - 通过 AMI 为 Asterisk 添加并进行身份验证的 RCE 模块。此漏洞被跟踪为 CVE-2024-42365。这还会使模块能够与最初由 @bcoles 编写的 Asterisk 应用程序交互的基础功能移动到库中。

- PR 19614 - 为未经身份验证的任意文件读取漏洞添加了一个漏洞利用模块,该漏洞被跟踪为 CVE-2024-45309,该漏洞会影响 OneDev 版本 <= 11.0.8。

- PR 19629 - 为 Chamilo LMS 添加了一个漏洞利用模块,其中 <= v1.11.24 之前的版本可以通过 bigload.php 端点上传 webshell,允许在

www-data的上下文中远程执行代码(CVE-2023-4220)。 - PR 19647 - 在 WSO2 API Manager 的 “添加 API 文档” 功能中添加了漏洞利用模块,并允许具有特定权限的恶意用户将任意文件上传到用户控制的服务器位置。此缺陷允许在目标系统上执行 RCE。

- PR 19648 - 添加了一个模块,该模块可利用影响 FortiManager 和 FortiManager Cloud 设备的缺失身份验证漏洞,以 root 权限实现未经身份验证的 RCE。此漏洞的跟踪名称为 CVE-2024-47575。

- PR 19649 - 添加了一个模块,该模块利用 Primefaces JSF 框架中的 Java 表达式语言 RCE 漏洞。由于使用了弱加密和默认加密密码和 salt,5.2.21、5.3.8 或 6.0 之前的 Primefaces 版本容易受到填充预言机攻击。

- PR 19661 - 增加了一个漏洞利用模块,用于 CVE-2024-10924,这是 WordPress Really Simple Security 插件版本 9.0.0 到 9.1.1.1 中的漏洞,并允许未经身份验证的攻击者绕过双重身份验证(2FA)。通过利用此缺陷,攻击者可以直接检索管理员的会话 cookie,从而实现对 WordPress 实例的完全控制,包括上传和执行任意代码的能力。

- PR 19663 - 为 CVE-2024-0012 + CVE-2024-9474 的最新 PAN-OS 管理界面未经身份验证的 RCE 漏洞利用链添加了漏洞利用模块。

- PR 19666 - 添加了一个模块,该模块能够在知道当前值的情况下更改用户的密码,或使用 SMB 在给定必要权限的情况下重置用户的密码。

- PR 19671 - 添加了一个模块,该模块能够在知道当前值的情况下更改用户的密码,或使用 LDAP 在给定必要权限的情况下重置用户的密码。

- PR 19676 - 添加了一个 post 模块,该模块在 Ubuntu 上利用 needrestart,低于 3.8 版本。它允许本地攻击者通过诱骗 needrestart 以 root 身份执行任意代码,方法是使用攻击者控制的 PYTHONPATH 环境变量运行 Python 解释器。

- PR 19696 - 此更新将现有的

samr_computer模块替换为更通用的模块,如果操作员具有必要的权限,该模块还可用于将用户帐户添加到 Active Directory。 - PR 19701 - 添加了一个辅助模块,该模块利用 CVE-2021-24762,这是一种未经身份验证的 SQL 注入,允许从数据库转储用户凭据。

- PR 19713 - 利用了在 WordPress WP Time Capsule 插件(版本 ≤ 1.22.21)中被识别为 CVE-2024-8856 的远程代码执行(RCE)漏洞。此漏洞允许未经身份验证的攻击者由于插件内部验证不当而上传和执行任意文件。

- PR 19733 - Clinic 患者管理系统 1.0 的新漏洞利用模块,也称为 CVE-2022-40471。该模块利用不受限制的文件上传,该文件可以进一步用于通过恶意 PHP 文件获得远程代码执行(RCE)。

- PR 19738 - 为 Pandora FMS 添加了一个漏洞利用模块,该模块在 LDAP 身份验证机制中具有命令注入漏洞(CVE-2024-11320)。

- PR 19748 - 添加了一个用于时间烘焙的模块,该技术在这种技术中,计算机帐户的 RID 用于构建的 NTP 帧,当域控制器收到该帧时,将提示 DC 使用包含加密哈希的 NTP 帧进行响应。

- PR 19769 - 为 Selenium 服务器(Grid)添加了一个漏洞利用模块,允许使用 Chrome 后端进行未经身份验证的命令注入。

- PR 19770 - 为 Netis 路由器添加了一个漏洞利用模块,包括 GLCtec 和 Stone 的更名路由器。该模块将 3 个 CVE 链接在一起以完成未经身份验证的 RCE。第一个漏洞 CVE-2024-48456 是更改管理员密码页面中的一个命令注入漏洞,允许攻击者将管理员密码更改为他们选择的任何密码。下一个漏洞 CVE-2024-48457 是一个经过身份验证的 RCE,它可以很好地与第一个漏洞链接起来。最后一个 CVE-2024-48455 允许未经身份验证的信息泄露,泄露路由器的敏感配置信息,攻击者可以使用这些信息来确定路由器是否正在运行特定的易受攻击的固件。

- PR 19771 - 为 Selenium Server(Grid)<= 4.27.0)添加了一个漏洞利用模块,该模块容易受到使用 Firefox 作为后端的命令注入漏洞的攻击。

- PR 19781 - 添加了一个辅助模块,用于使用 Firefox、Chrome 或 Edge 后端对易受攻击的 Selenium 安装执行任意文件读取。

- PR 19793 - 添加了针对 CVE-2024-55956 的漏洞利用模块,CVE-2024-55956 是一个未经身份验证的文件写入漏洞,影响 Cleo LexiCom、VLTrader 和 Harmony 版本 5.8.0.23 及更低版本。

下载地址

仅显示最新版,历史版本已存档,不定期清理。

Metasploit Pro 4.22.7-2025012201 for Linux, Jan 22, 2025

- 下载地址:https://sysin.org/blog/metasploit-pro-4/

- 推荐运行在 Ubuntu 24.04 OVF 中!

Metasploit Pro 4.22.7-2025012201 for Windows, Jan 22, 2025

- 下载地址:https://sysin.org/blog/metasploit-pro-4/

- 推荐运行在 Windows Server 2025 OVF 中!

相关产品:Nexpose 7.3.2 for Linux & Windows - 漏洞扫描

更多:HTTP 协议与安全

Metasploit Pro 4.22.7-2025012201 (Linux, Windows) - 专业渗透测试框架

Metasploit Pro 4.22.7-2025012201 (Linux, Windows) - 专业渗透测试框架