TCP、UDP

TCP:可靠性高

适合对文件传输的完整性要求高,但是对延迟不敏感

电子邮件

游戏或者应用:更新客户端的时候,就是用TCP协议来更新

游戏更新完了,进去游戏开局了,这时候就用UDP协议

UDP:速度快

双十一、618,电商服务器如何顶住压力的?

使用多台服务器

cdn技术,不同的人,访问同一个网址(www.taobao.com),返回不同的ip地址—即访问不同的服务器

DNS将网址解析成这些服务器的ip地址

使用集群技术,实现访问不同服务器显示的页面都是同一个

网络安全

VLAN—虚拟局域网

acl—访问控制策略

VLAN:可以降低病毒的影响范围,隔离

用于交换机上配置

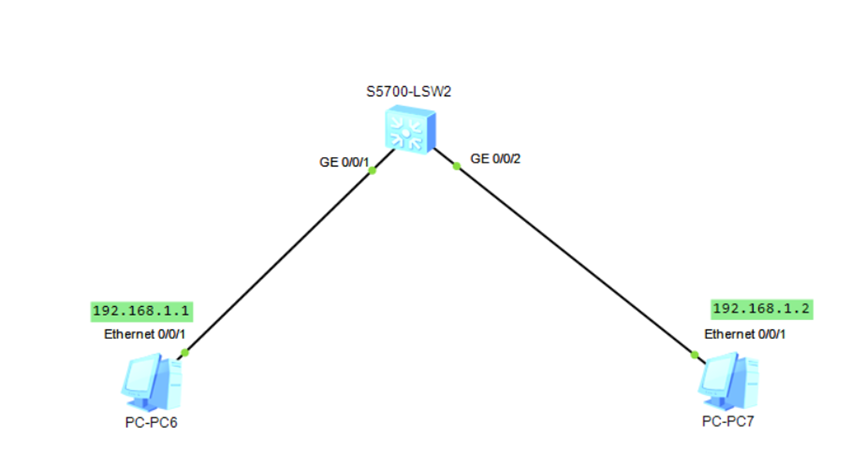

如下topo图

电脑pc6 ip 192.168.1.1,电脑pc7 ip 192.168.1.2

此时交换机上什么都没配置,两个电脑之间能够正常通信

我们在交换机上创建Vlan 10,将交换机1接口加入到Vlan 10中

在交换机上创建Vlan 20,将交换机2接口加入到Vlan 20中

配置交换机1口ip地址192.168.1.254 255.255.255.0

配置交换机2口ip地址192.168.2.254 255.255.255.0

交换机上配置:

<Huawei>sys

[Huawei]vlan 10 //创建vlan 10

[Huawei-vlan10]vlan 20 //创建vlan 20

[Huawei-vlan20]dis vlan //查看交换机上的vlan情况

The total number of vlans is : 3 //交换机上总的vlan数量有3个

--------------------------------------------------------------------------------

U: Up; D: Down; TG: Tagged; UT: Untagged;

MP: Vlan-mapping; ST: Vlan-stacking;

#: ProtocolTransparent-vlan; *: Management-vlan;

--------------------------------------------------------------------------------

VID Type Ports

--------------------------------------------------------------------------------

1 common UT:GE0/0/1(U) GE0/0/2(U) GE0/0/3(D) GE0/0/4(D)

GE0/0/5(D) GE0/0/6(D) GE0/0/7(D) GE0/0/8(D)

GE0/0/9(D) GE0/0/10(D) GE0/0/11(D) GE0/0/12(D)

GE0/0/13(D) GE0/0/14(D) GE0/0/15(D) GE0/0/16(D)

GE0/0/17(D) GE0/0/18(D) GE0/0/19(D) GE0/0/20(D)

GE0/0/21(D) GE0/0/22(D) GE0/0/23(D) GE0/0/24(D)

10 common

20 common

VID Status Property MAC-LRN Statistics Description

--------------------------------------------------------------------------------

1 enable default enable disable VLAN 0001

10 enable default enable disable VLAN 0010

20 enable default enable disable VLAN 0020

[Huawei-vlan20]

可以看到vlan有vlan 1,vlan 10,vlan 20,vlan 1是交换机上默认就有的vlan,此时交换机开机了所有接口都属于vlan 1。

把接口1放入vlan 10

先进入接口1,设置1接口的类型为access类型

[Huawei-vlan20]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access //设置1接口的类型为Access

[Huawei-GigabitEthernet0/0/1]

Jul 7 2024 23:08:27-08:00 Huawei DS/4/DATASYNC_CFGCHANGE:OID 1.3.6.1.4.1.2011.5

.25.191.3.1 configurations have been changed. The current change number is 6, th

e change loop count is 0, and the maximum number of records is 4095.

[Huawei-GigabitEthernet0/0/1]port default vlan 10 //将1接口划分到vlan 10里面

[Huawei-GigabitEthernet0/0/1]dis vlan //查看vlan的所有信息

The total number of vlans is : 3

--------------------------------------------------------------------------------

U: Up; D: Down; TG: Tagged; UT: Untagged;

MP: Vlan-mapping; ST: Vlan-stacking;

#: ProtocolTransparent-vlan; *: Management-vlan;

--------------------------------------------------------------------------------

VID Type Ports

--------------------------------------------------------------------------------

1 common UT:GE0/0/2(U) GE0/0/3(D) GE0/0/4(D) GE0/0/5(D)

GE0/0/6(D) GE0/0/7(D) GE0/0/8(D) GE0/0/9(D)

GE0/0/10(D) GE0/0/11(D) GE0/0/12(D) GE0/0/13(D)

GE0/0/14(D) GE0/0/15(D) GE0/0/16(D) GE0/0/17(D)

GE0/0/18(D) GE0/0/19(D) GE0/0/20(D) GE0/0/21(D)

GE0/0/22(D) GE0/0/23(D) GE0/0/24(D)

10 common UT:GE0/0/1(U) //可以看到1接口已经在vlan 10里面1

20 common

VID Status Property MAC-LRN Statistics Description

--------------------------------------------------------------------------------

1 enable default enable disable VLAN 0001

10 enable default enable disable VLAN 0010

20 enable default enable disable VLAN 0020

把接口2放入vlan 20

2接口与1接口相同配置即可

交换机的接口模式(Access、Trunk)

Access:用来连接终端、电脑,打印机;

Trunk:用来连接其他的交换机

现在电脑pc6和pc7属于不同vlan,不能进行互相通信

这里体现了配置vlan的作用,实现了隔离

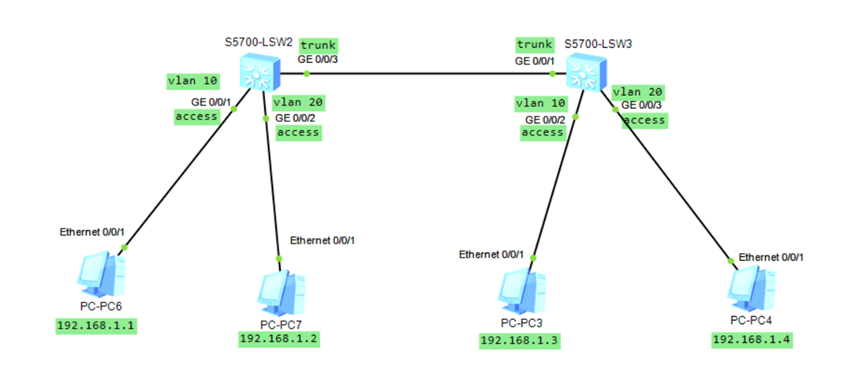

同一vlan之间实现通信,不同vlan不能通信,如下topo图,将两交换机相连的接口3和接口1配置成trunk类型

Lsw3的配置/lsw2同理

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk //配置1接口的类型为trunk型

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all //1接口允许通过所有的vlan数据通过

注:将 vlan all换成具体的vlan 几就只允许vlan 几 数据通过

配置完成后,就可以看到vlan 10下面的电脑pc6和pc3可以互相通信,但是pc6(和pc3)访问不了pc7,pc4

vlan 20下面的pc7和pc4可以互相通信,但是pc7(和pc4)访问不了pc6,pc3

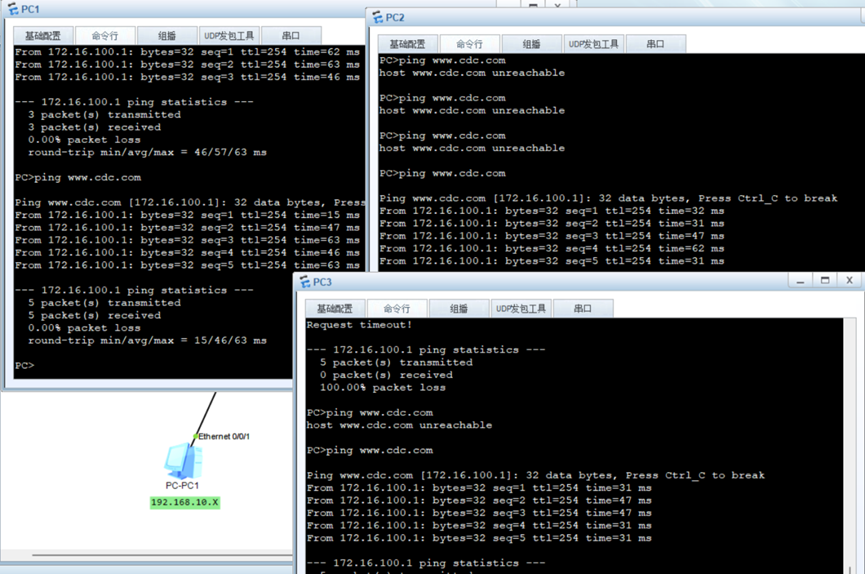

如下图是pc6 ping pc7的信息截图,Destination host unreachable(主机不能到达)

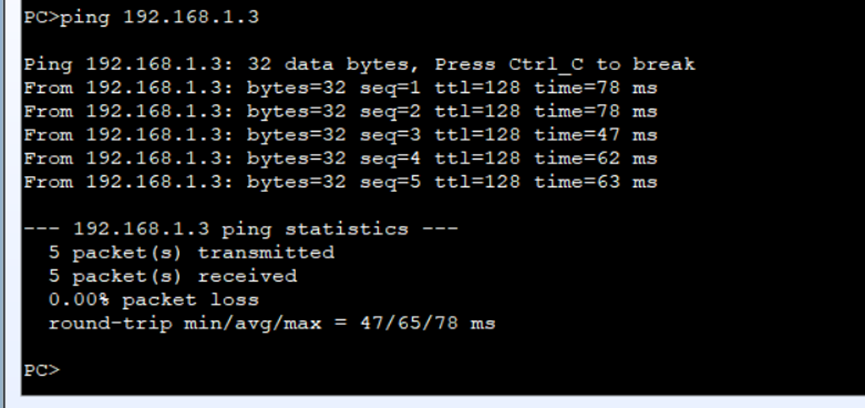

如下图是pc6 ping pc3的信息截图

其他不做截图展示

实际中:

先用vlan把用户隔离开

再用某种技术(典型的用三层交换技术),把隔离开用户连接起来

隔离:隔离的是故障

连通:连通的是正常通信

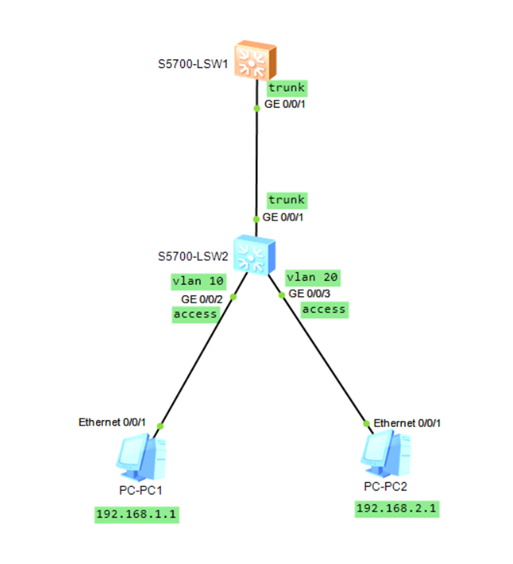

三层交换技术 –不同vlan之间实现通信的技术之一(用的比较多)

就是使用三层交换机充当网关实现访问

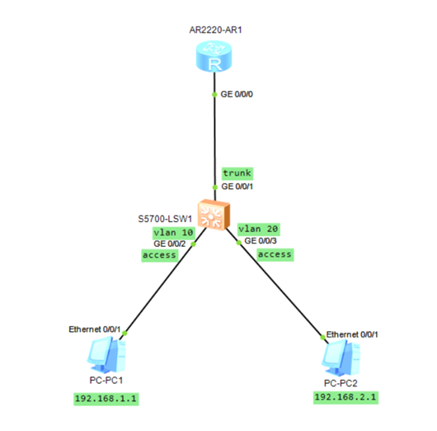

如下topo图,pc1属于vlan 10,pc2属于vlan 20,此时他们不能实现通信,我们通过在交换机LSW1上配置网关,就可以实现两者互相访问

交换机LSW2配置:

[Huawei]int g0/0/2 //进入接口2

[Huawei-GigabitEthernet0/0/2]port link-type access //配置接口2的类型为access

[Huawei-GigabitEthernet0/0/2]int g0/0/3 //进入接口3

[Huawei-GigabitEthernet0/0/3]port link-type access //配置接口3的类型为access

[Huawei-GigabitEthernet0/0/3]int g0/0/1 //进入接口1

[Huawei-GigabitEthernet0/0/1]port link-type trunk //配置接口1的类型为trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all //配置接口1允许所有的vlan通过

[Huawei-GigabitEthernet0/0/1]vlan 10 //创建vlan 10

[Huawei-vlan10]vlan 20 //创建vlan 20

[Huawei-vlan20]int g0/0/2 //进入接口2

[Huawei-GigabitEthernet0/0/2]port default vlan 10 //将接口2添加到vlan 10里

[Huawei-GigabitEthernet0/0/2]int g0/0/3 //进入接口3

[Huawei-GigabitEthernet0/0/3]port default vlan 20 //将接口3添加到vlan 20里

交换机LSW1配置:

[Huawei]int g0/0/1 //进入接口1

[Huawei-GigabitEthernet0/0/1]port link-type trunk //配置接口1类型为trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all //1接口允许所有的vlan通过

[Huawei-GigabitEthernet0/0/1]q //返回上一级目录,q是简写(quit)

[Huawei]vlan 10 //创建vlan 10

[Huawei-vlan10]vlan 20 //创建vlan 20

[Huawei]interface vlan 10 //进入vlan 10虚拟物理接口的进行网关配置

[Huawei-Vlanif10]ip address 192.168.1.254 255.255.255.0 //将vlan 10下pc1网关的IP地址192.168.1.254,子网掩码255.255.255.0添加进Vlanif 10这个虚拟物理接口

[Huawei]interface vlan 20 //进入vlan 20虚拟物理接口配置网关

[Huawei-Vlanif20]ip address 192.168.2.254 255.255.255.0 //将vlan 20下pc2网关的IP地址192.168.2.254,子网掩码255.255.255.0添加进Vlanif 20这个虚拟物理接口

保存退出

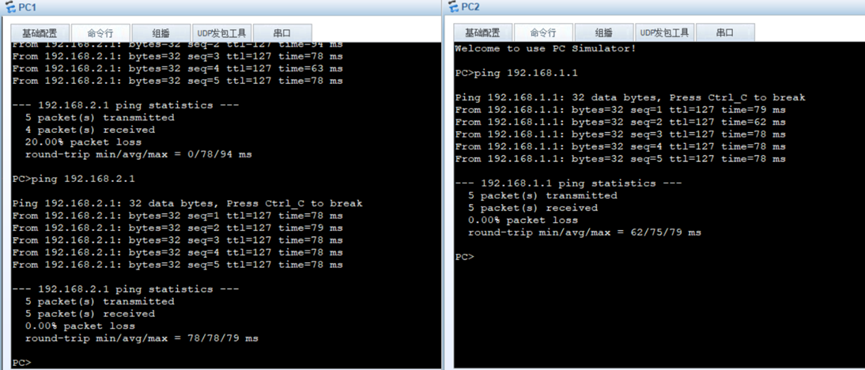

此时pc1和pc2就能互相通信了,通过交换机LSW1充当网关实现不同vlan之间的通信

pc1访问pc2过程,pc1发送访问信息,信息到达LSW1,LSW1再转发到达pc2,pc2收到消息返回信息给pc1

单臂路由—不同vlan之间实现通信的方式之一

使用1台路由器实现不同vlan之间的通信

如下topo图:

pc1和pc2属于不同vlan,通过单臂路由技术实现互相访问

相当于给路由器的0口配置两个子接口,这两个子接口再配置pc1,pc2的网关信息

交换机LSW1配置:

<Huawei>sys

[Huawei]int g0/0/1 //进入1接口

[Huawei-GigabitEthernet0/0/1]port link-type trunk //配置1接口类型为trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all //1接口允许所有的vlan通过

[Huawei-GigabitEthernet0/0/1]int g0/0/2 //进入2接口

[Huawei-GigabitEthernet0/0/2]port link-type access //配置2接口的类型为access

[Huawei-GigabitEthernet0/0/2]int g0/0/3 //进入3接口

[Huawei-GigabitEthernet0/0/3]port link-type access //配置3接口的类型为access

[Huawei-GigabitEthernet0/0/3]vlan 10 //创建vlan 10

[Huawei-vlan10]vlan 20 //创建vlan 20

[Huawei-vlan20]int g0/0/2 //进入2接口

[Huawei-GigabitEthernet0/0/2]port default vlan 10 //将2接口添加到vlan 10里

[Huawei-GigabitEthernet0/0/2]int g0/0/3 //进入3接口

[Huawei-GigabitEthernet0/0/3]port default vlan 20 //将3接口添加到vlan 20里

保存退出

[Huawei-GigabitEthernet0/0/3]q //返回上一级

[Huawei]q //返回上一级

<Huawei>save //保存,输入命令后按回车,提示信息是否保存,输入y(y大小写都可以)

路由器AR1配置:

Enter system view, return user view with Ctrl+Z.

[Huawei]int g0/0/0.10 //进入0接口的子接口10

[Huawei-GigabitEthernet0/0/0.10]dot1q termination vid 10 //与vlan 10进行关联,

[Huawei-GigabitEthernet0/0/0.10]arp broadcast enable //通过arp协议广播

arp:广播通信的时候必备的一个协议,ARP协议--通过IP地址解析MAC地址的协议

[Huawei-GigabitEthernet0/0/0.10]ip address 192.168.1.254 255.255.255.0 //添加vlan 10即pc1的网关ip到这个子接口里

[Huawei-GigabitEthernet0/0/0.10]dis this //查看当前目录配置信息

[V200R003C00]

#

interface GigabitEthernet0/0/0.10 //子接口0.10

dot1q termination vid 10 //关联vlan 10

ip address 192.168.1.254 255.255.255.0 //pc1网关ip地址

arp broadcast enable //启用arp协议进行广播

#

return

[Huawei-GigabitEthernet0/0/0.10] int g0/0/0.20 //进入0接口的子接口20

[Huawei-GigabitEthernet0/0/0.20]dot1q termination vid 20 //与vlan 20进行关联,

[Huawei-GigabitEthernet0/0/0.20]ip address 192.168.2.254 255.255.255.0 //添加vlan 20即pc2的网关ip到这个子接口里

[Huawei-GigabitEthernet0/0/0.20]arp broadcast enable //启用arp协议进行广播

[Huawei-GigabitEthernet0/0/0.20]

保存退出

此时pc1和pc2即可实现互相通信了

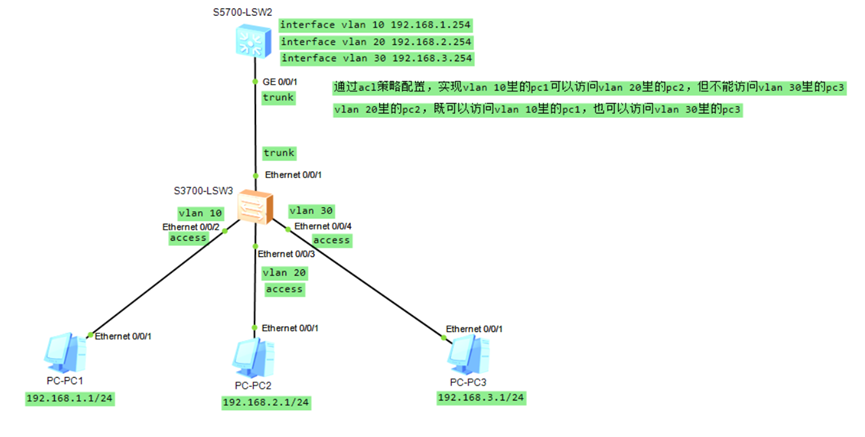

acl策略配置实现控制访问

acl策略配置步骤:

第一步创建一个访问控制规则;

第二步调用这个规则

如下topo图:

交换机LSW2充当网关,使用三层交换技术

LSW3是二层交换机

配置思路:

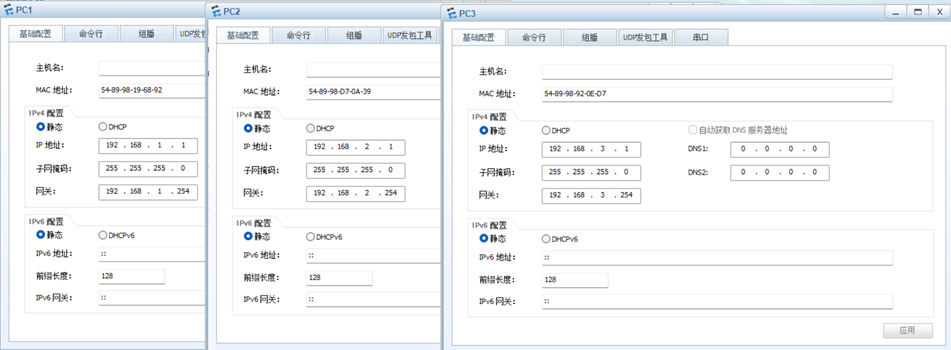

1、先把pc1,pc2,pc3 ip地址,子网掩码,网关配置好;

2、在LSW3上创建vlan 10,vlan 20,vlan 30,配置2、3、4接口类型为access,把2接入加入到vlan 10里,3接口加入到vlan 20里,4接口加入到vlan 30里;配置1接口类型为trunk,允许所有的vlan通过。

3、在LSW2上创建vlan 10,vlan 20,vlan 30,进入vlanif 10虚拟物理接口添加pc1网关ip地址192.168.1.254 255.255.255.0,进入vlanif 20虚拟物理接口添加pc2网关ip地址192.168.2.254 255.255.255.0,进入vlanif 30虚拟物理接口添加pc3网关ip地址192.168.3.254 255.255.255.0;配置1接口类型为trunk类型,允许所有的vlan通过

4、在LSW2上创建访问规则1,即拒绝192.168.1.1 这个ip所属网段设备电脑pc1访问pc3

创建规则2,允许其他ip所属网段进行互相访问

pc1、pc2、pc3配置

LSW3配置:

<Huawei>sys //进入系统视图,进去才能配置

[Huawei]vlan 10 //创建vlan 10

[Huawei-vlan10]vlan 20 //创建vlan 20

[Huawei-vlan20]vlan 30 //创建vlan 30

[Huawei]int e0/0/2 //进入2接口

[Huawei-Ethernet0/0/2]port link-type access //配置2接口类型access

[Huawei-Ethernet0/0/2]int e0/0/3 //进入3接口

[Huawei-Ethernet0/0/3]port link-type access //配置3接口类型access

[Huawei-Ethernet0/0/3]int e0/0/4 //进入4接口

[Huawei-Ethernet0/0/4]port link-type access //配置4接口类型access

[Huawei-Ethernet0/0/4]port default vlan 30 //将4接口加入到vlan 30里

[Huawei-Ethernet0/0/4]int e0/0/2 //进入2接口

[Huawei-Ethernet0/0/2]port default vlan 10 //将2接口加入到vlan 10里

[Huawei-Ethernet0/0/2]int e0/0/3 //进入3接口

[Huawei-Ethernet0/0/3]port default vlan 20 //将3接口加入到vlan 20里

[Huawei-Ethernet0/0/3]int e0/0/1 //进入1接口

[Huawei-Ethernet0/0/1]port link-type trunk //配置1接口类型为trunk

[Huawei-Ethernet0/0/1]port trunk allow-pass vlan all //1接口允许所有的vlan通过

保存退出

LSW2配置:

<Huawei>sys

[Huawei]vlan 10

[Huawei-vlan10]vlan 20

[Huawei-vlan20]vlan 30

[Huawei-vlan30]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[Huawei-GigabitEthernet0/0/1]interface vlan 10 //进入vlan 10的虚拟物理接口

[Huawei-Vlanif10]ip address 192.168.1.254 255.255.255.0 //将pc1网关ip地址配置给vlan 10的虚拟物理接口

[Huawei-Vlanif10]interface vlan 20 //进入vlan 10的虚拟物理接口

[Huawei-Vlanif20]ip address 192.168.2.254 255.255.255.0 //将pc2网关ip地址配置给vlan 20的虚拟物理接口

[Huawei-Vlanif20]interface vlan 30 //进入vlan 30的虚拟物理接口

[Huawei-Vlanif30]ip address 192.168.3.254 255.255.255.0 //将pc3网关ip地址配置给vlan 30的虚拟物理接口

此时pc1、pc2、pc3能够互相访问

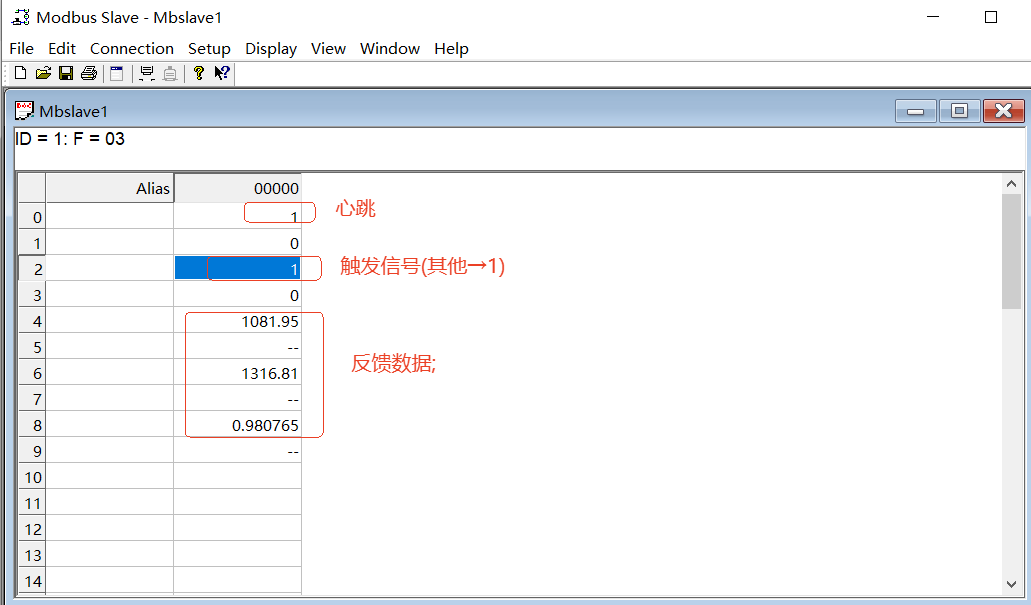

查看acl 规则编号命名分级标准

可以看到规则编号命名2000-2999可作为基础的access接口类型的限制访问规则(基本 ACl 主要根据源 IP 地址 进行匹配);

规则编号命名3000-3999 可作为高级的access接口类型的限制访问规则(高级 ACl 可以根据源 IP 地址/网段、目的 IP 地址/网段、掩码、协议类型、端口号等条件进行匹配);

规则编号命名4000-4999:二层 ACl 主要根据源 MAC 地址、目的 MAC 地址、以太帧协议类型等匹配。

规则编号命名5000-5999:用户自定义 ACl 可以根据报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则。

目前主要应用还是以基本 ACL 和高级 ACL 为主。

[Huawei]acl name test ? //查看acl 规则命名分级标准

INTEGER<2000-2999> Basic access-list(add to current using rules)

INTEGER<3000-3999> Advanced access-list(add to current using rules)

INTEGER<4000-4999> Specify a L2 acl group

INTEGER<5000-5999> User defined access-list

advance Advanced ACL

basic Basic ACL

link Link ACL

user User ACL

<cr>

[Huawei]acl name test advance //选择高级acl

[Huawei-acl-adv-test]rule deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255 //拒绝源ip地址为192.168.1.0这个网段的设备访问目标ip地址为192.168.3.0这个网段设备的数据包,【rule(规则),deny(拒绝),source(源),destination(目标)。】规则1

[Huawei-acl-adv-test]rule permit ip source any destination any //允许任何源ip地址访问任何目标ip地址;规则2

[Huawei-acl-adv-test]dis this //查看当前的规则情况

#

acl name test 3999 //规则为3999的rule 5即配置的规则1

rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 10 permit ip //规则rule 10即配置的规则2

#

return

[Huawei-acl-adv-test]q //返回上一级

现在规则创建好了,去调用规则rule 5,和规则rule 10

pc1访问pc3必经的路线调用,pc1访问pc3,必须经过交换机LSW2的接口1

[Huawei]int g0/0/1 //进入接口1

traffic-filter(报文过滤);inbound(进入)

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl name test //依据名字为test的规则来过滤进入1接口的数据包,判断不同数据包能够去哪

此时pc1就不能访问到pc3了,但能够正常访问pc2

pc2能够正常访问pc1,pc3;

pc3能够正常访问pc2,访问不了pc1

[Huawei]display acl all //查看配置的所有规则

保存退出。

局域网

如何连接互联网

路由怎么写?

写缺省路由ip route 0.0.0.0 0.0.0.0 下一跳

NAT 网络地址转换技术(用于路由器、防火墙、三层交换机)

pc、手机在内网,用的是私网ip地址

必须转换成公网ip地址,才能访问互联网

在进行源NAT配置,并有no-pat配置参数时,no-pat表示不进行端口转换,只进行源ip地址转换

私网ip:192.168.X.X

10.X.X.X

172.16.X.X

172.31.X.X

如何远程管理网络设备

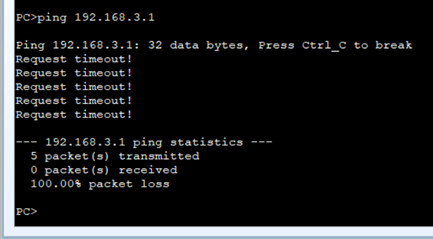

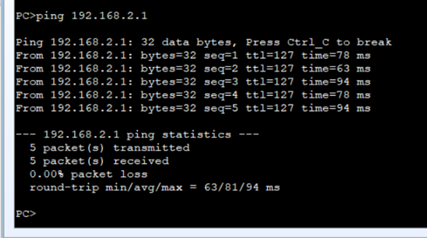

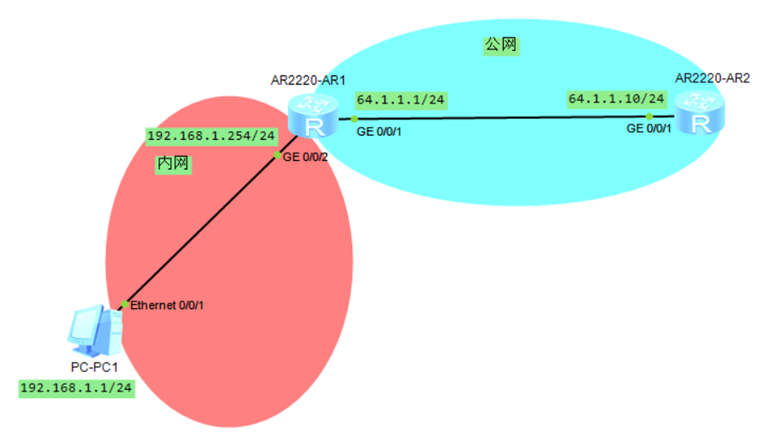

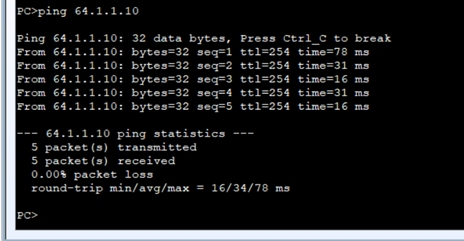

如下topo图:

pc1不能访问公网路由器AR2;我们通过在AR1上配置NAT,将内网192.168.1.0这个网段的ip地址转换成64.1.1.0这个网段的地址,pc1就能访问AR2了

pc1配置:

路由器AR1配置:

<Huawei>sys

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 192.168.1.254 255.255.255.0

[Huawei-GigabitEthernet0/0/2]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 64.1.1.1 255.255.255.0

[Huawei-GigabitEthernet0/0/1]q

[Huawei]acl name neiwang basic //创建名字为neiwang的基本策略acl

[Huawei-acl-basic-neiwang]rule permit source 192.168.1.0 0.255.255.255 //创建规则允许源ip网段为192.168.1.0这个网段

[Huawei]dis acl all //查看所有acl

Total quantity of nonempty ACL number is 1 //总的acl数量1条

Basic ACL neiwang 2999, 1 rule //acl名称neiwang,编号2999,1条规则(rule)

Acl's step is 5 //规则步数5

rule 5 permit source 192.0.0.0 0.255.255.255

[Huawei-acl-basic-neiwang]q

[Huawei]nat address-group 1 64.1.1.2 64.1.1.6 //创建nat地址池组1,ip地址范围为64.1.1.2到64.1.1.6,共5个(2,3,4,5,6)

[Huawei]int g0/0/1 //进入AR1进入公网的接口1(AR1的出接口)

[Huawei-GigabitEthernet0/0/1]nat outbound 2999 address-group 1 //将规则编号为2999的ip地址转换成nat地址组池1里的ip地址,即将192.168.1.0网段的ip地址转换为64.1.1.2到64.1.1.6这5个ip地址

[Huawei-GigabitEthernet0/0/1]q

保存退出

[Huawei]q

<Huawei>save

路由器AR2配置:

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 64.1.1.10 255.255.255.0

[Huawei-GigabitEthernet0/0/1]q

保存退出

[Huawei]q

<Huawei>save

此时就可以实现pc1可以正常访问公网路由器AR2了,但是AR2 ping不通pc1的,因为没有配置路由信息,没有路径。pc1访问AR2是通过在AR1上配置NAT,将pc1的地址转换成了64.1.1.0网段的ip地址,来实现访问

服务器发布

静态NAT ---非常普遍的

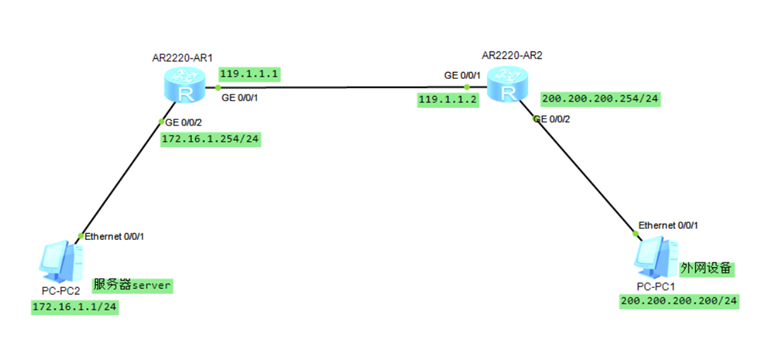

如下topo图:

服务器ip地址是私网ip地址

外网要访问服务器server是没法直接访问的,这时候就需要配置一个静态NAT

这里的静态NAT即给服务器server绑定一个固定的公网ip地址,这样,内网电脑pc1-pc5要访问公网,NAT就将他们的ip地址转换成服务器固定的这个公网ip地址,这样,公网/外网的设备能够访问到内网的服务器,但访问不了内网的设备,内网设备通过服务器访问公网

内、外网是相对于防火墙而言的,在防火墙内部叫做内网,反之就是外网。所以在一定程度上外网等同于公网,内网等同于私网。

私网,私有网络,未经授权无法访问的网络

内网也叫局域网,从范围上来讲内网就是小部分的网络。

外网即广域网,一般情况下又称公网。

是连接不同地区局域网或者城域网计算机的通信的远程网络。

外网即广域网,一般情况下又称公网。

是连接不同地区局域网或者城域网计算机的通信的远程网络。

pc1、pc2配置省略

路由器AR1配置:

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 119.1.1.1 255.255.255.0

[Huawei-GigabitEthernet0/0/1]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 172.16.1.254 255.255.255.0

[Huawei-GigabitEthernet0/0/2]q

[Huawei]ip route-static 200.200.200.0 255.255.255.0 119.1.1.2 //配置静态路由,去往200.200.200.0这个网段,下一跳从119.1.1.2这个接口出去

[Huawei-GigabitEthernet0/0/1]nat outbound ? //查看客户端对外访问,NAT配置说明

INTEGER<2000-3999> Apply basic or advanced ACL //可采用基本acl控制,或者高级acl

[Huawei-GigabitEthernet0/0/1]nat server ? //查看服务器对外发布,静态NAT配置说明

global Specify global information of NAT //采用安全的NAT转换ip地址实现

protocol Specify protocol

[Huawei-GigabitEthernet0/0/1]nat server global 119.1.1.123 inside 172.16.1.1 //这台服务器对外表现地址为119.1.1.123,global(对外),对内表现地址为172.16.1.1,inside(对内)。

保存退出

[Huawei-GigabitEthernet0/0/1]q

[Huawei]q

<Huawei>save

路由器AR2配置:

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 119.1.1.2 255.255.255.0

[Huawei-GigabitEthernet0/0/1]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 200.200.200.254 255.255.255.0

保存退出,命令省略

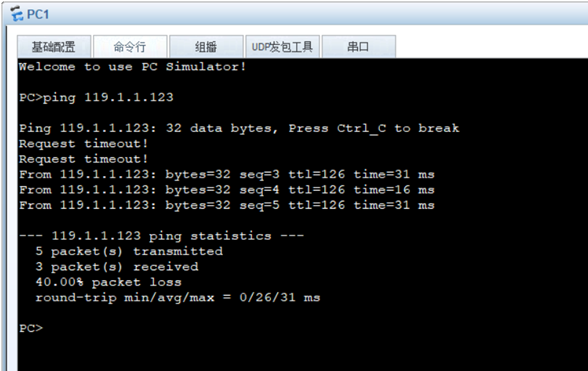

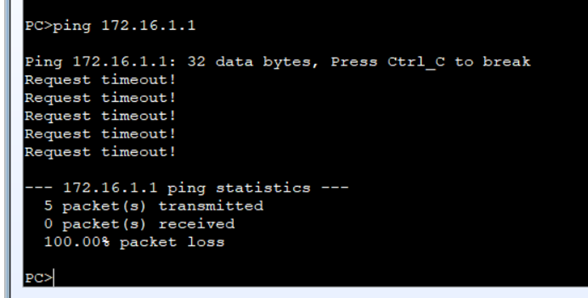

此时,外网设备pc1能够访问到服务器的对外发布的ip地址119.1.1.123

但是pc1访问不了服务器对内发布的ip地址172.16.1.1,因为AR2上没有去往172.16.1.0这个网段的路由

如何远程管理网络设备?

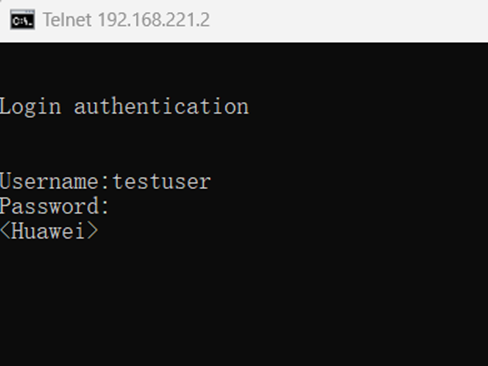

可以使用telnet技术实现,telnet远程登录访问

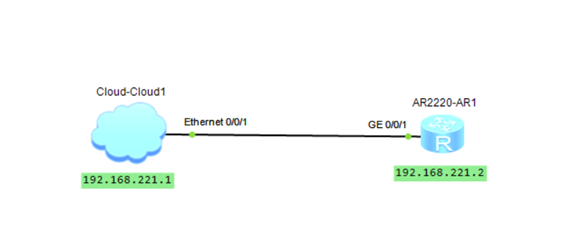

如下topo图:

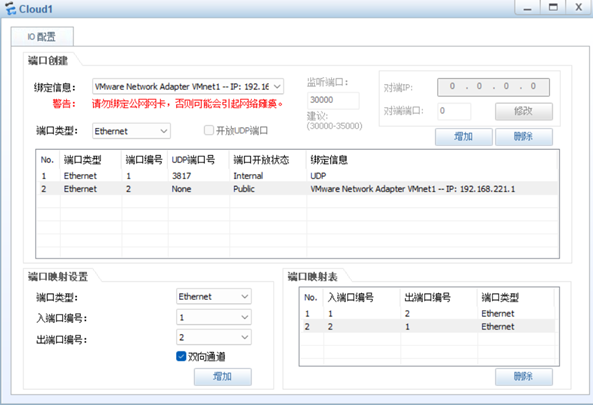

云配置,现在相当于云绑定在了网卡VMware Network Adapter VMnet1上,这块网卡ip地址为192.168.221.1

现在配置这块网卡IP地址如下图:

现在给路由器1端口配上192.168.221.2这个ip地址

路由器配置:

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 192.168.221.2 255.255.255.0

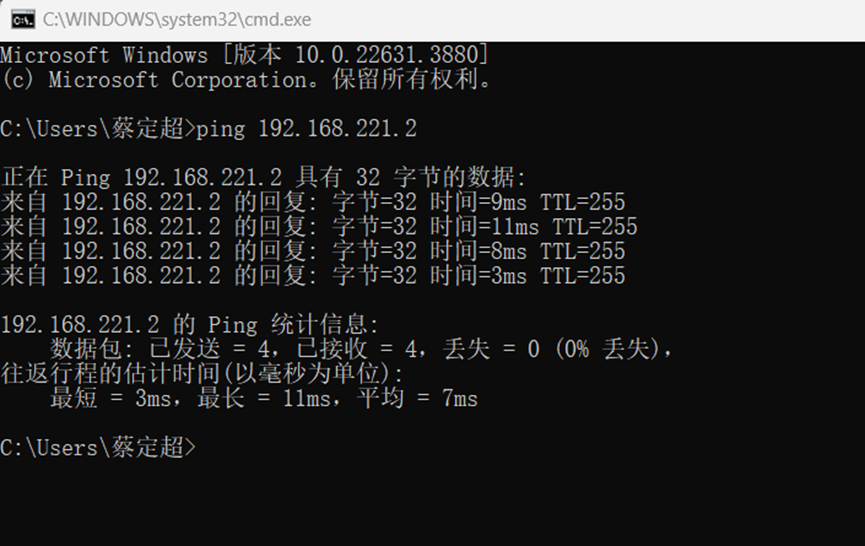

此时云和路由器是直连同一网段的,此时实验中云代表自己的windows电脑,我们用自己的电脑来ping 路由器,能够ping通,就说明云和路由器是通的

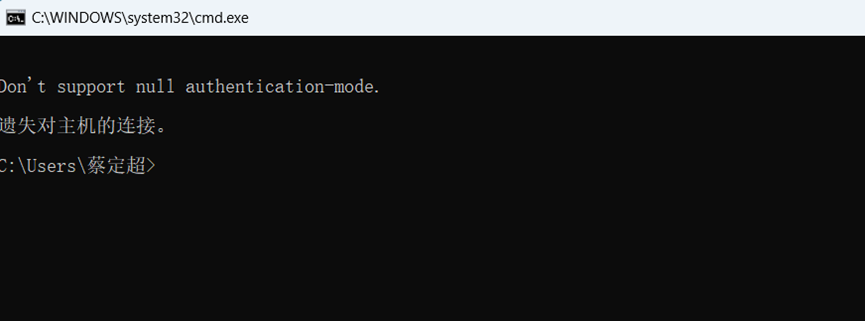

此时输入telnet远程访问路由器,此时报遗失对主机的连接,这是正常的,因为路由器还没有开通远程管理

怎么开通呢,路由器配置:

[Huawei-GigabitEthernet0/0/1]q

[Huawei]user-interface vty 0 4 //开启5个远程管理虚拟连接。使用user-interface(使用用户的接口,远程管理的配置命令),vty(远程管理的虚拟连接),0 4(0,1,2,3,4)5个(允许5个用户远程管理连接这个设备),输完这条命令进入远程管理模式,我们要配置它的验证模式,远程登录的账号密码等

[Huawei-ui-vty0-4]authentication-mode ? //查看验证模式有哪几种,aaa一种,AAA一种,共有两种。aaa(要输账号,密码),AAA(只需要输密码就可以了)

aaa AAA authentication

password Authentication through the password of a user terminal interface

这里我们选用aaa

[Huawei-ui-vty0-4]authentication-mode aaa //选用aaa模式,即需要用户名和密码,用户名和密码在aaa里面,所有要进入aaa里面

[Huawei-ui-vty0-4]q //返回上一级

[Huawei]aaa //进入aaa,aaa是三个英文字母(第一个A:认证;第二个A:授权;第三个A:计费)。

一、本地AAA配置的工作原理

认证

用户身份验证:当用户尝试登录网络设备时,本地AAA配置要求用户提供有效的用户名和密码。

核对凭证:设备将用户提供的凭证与本地存储的用户信息进行比对,以验证用户身份的有效性。

授权

权限分配:一旦用户通过认证,本地AAA配置会根据用户账户关联的权限策略来授予用户相应的权限。

访问控制:根据用户的授权等级,设备会允许或限制用户执行特定的操作和访问特定的资源。

计费

记录用户活动:本地AAA配置可以跟踪和记录用户的登录时间、执行的操作和消耗的资源,用于审计和计费目的。

日志管理:设备会将用户的活动信息保存在本地日志中,管理员可以通过查看日志来监控和审计用户行为。

二、本地AAA配置的优缺点

优点

简单易部署:由于所有AAA数据和操作都在本地设备上进行,因此配置和部署相对简单,不需要复杂的外部服务器设置。

自主控制:管理员可以直接在设备上管理用户账户和权限,不受外部服务器限制,灵活性较高。

快速响应:由于认证和授权过程在本地完成,响应时间通常较短,适合对实时性要求较高的场景。

缺点

扩展性差:随着网络规模的扩大,本地AAA配置无法有效管理大量用户和复杂的权限策略,扩展性受限。

安全性风险:本地存储的用户名和密码可能面临更高的安全风险,一旦设备被攻破,整个AAA系统的安全性都会受到威胁。

维护困难:在多个设备上分别维护本地AAA配置会导致管理工作繁琐,且容易出错。

三、本地AAA配置的应用场景

小型网络环境

独立设备:对于只有少数网络设备和用户的环境,本地AAA配置可以简化管理流程,提高配置效率。

小型企业:小型企业可以使用本地AAA配置来保护内部网络资源,避免未经授权的访问。

测试和实验环境

开发测试:开发人员在测试新应用或服务时,可以使用本地AAA配置来模拟真实环境下的认证和授权过程。

实验研究:研究人员在进行网络实验时,可以通过本地AAA配置来控制实验环境的访问权限。

临时和移动部署

短期活动:在一些临时性的活动或项目中,本地AAA配置可以快速搭建起一个安全的网络环境。

远程工作:对于需要在外地或临时地点工作的人员,本地AAA配置可以提供基本的网络安全保护。

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/liu19307650129/article/details/140009685

[Huawei-aaa]local-user testuser password ? //查看密码显示方式

cipher User password with cipher text //cipher(加密),加密用户的密码,即在输入密码时不会显示

[Huawei-aaa]local-user testuser password cipher 123456//使用local-user创建一个用户testuser 密码123456,使用了cipher我们在查看用户名密码时,密码不会显示,会变成****

Info: Add a new user. //命令敲完回车,提示添加了一个新的用户

这里我们只是添加了这个用户testuser,还要给用户权限,这个用户才能做更多事情

[Huawei-aaa]local-user testuser privilege ? //使用local-user给用户testuser权限,privilege(权限),

level Set admin user(s) level //级别,设置用户的权限级别

[Huawei-aaa]local-user testuser privilege level ? //查看用户权限级别有多少

INTEGER<0-15> Level value //有数字0-15这些权限级别,数字越大,权限级别越高

[Huawei-aaa]local-user testuser privilege level 15 //给testuser用户权限级别15,最高权限

[Huawei-aaa]local-user testuser service-type telnet //这个用户是用来做telnet远程登录访问服务的 service-type(服务类型)

现在用户创建好了,用户名testuser,密码123456,权限(level):15,服务类型(service-type):telnet远程登录用

现在我们只需要启用路由器的telnet服务功能,使用我们创建的用户就能远程登录访问路由器,进行操作了

[Huawei-aaa]q //返回上一级

[Huawei]telnet server enable //启动telnet服务

Error: TELNET server has been enabled //输完密码回车提示信息,telnet服务已经是打开的了,

现在我们用我们的电脑telnet连接一下路由器看看能不能连接上了

Win + R cmd打开命令提示符

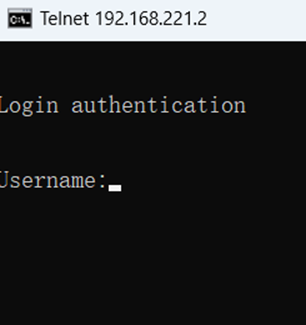

输入telnet 192.168.221.2 //telnet连接路由器(192.168.221.2)

可以看到已经telnet连接上了,让我们输入用户名,输完按回车提输入密码

输完用户名密码回车后,出现<Huawei>,说明我们已经远程telnet连接路由器且登录上了

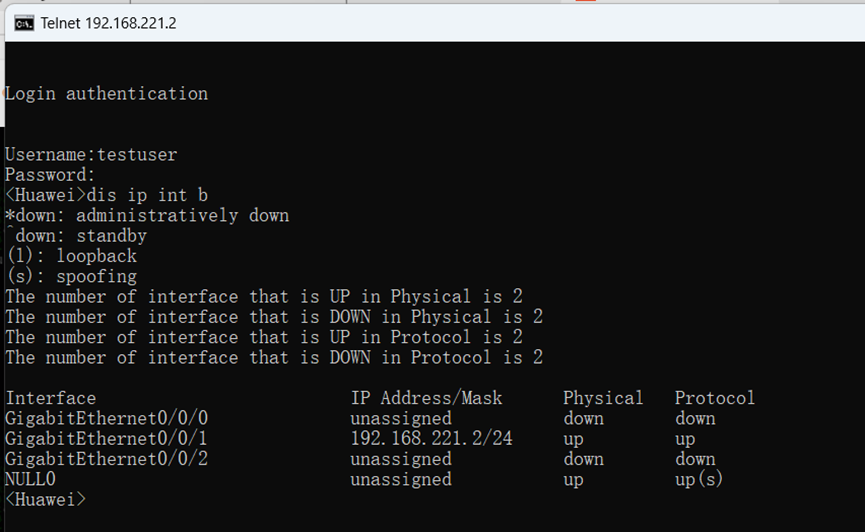

dis ip int brief(简写dis ip int b)命令通常是指在设备上查看路由器或交换机接口的摘要信息。这个命令的目的是显示设备上所有接口的基本信息,包括接口的状态、IP地址、协议等。

这个实验中,云和路由器是直连的,实际中,不管设备隔了多远,中间有多少设备,只要管理机能ping通另一个设备,就可以远程管理

综合项目实战

如下topo图:

配置思路:

1、3个部门,即pc1一个部门,pc2一个部门,pc3一个部门,三层交换机LSW1上创建vlan 10,LSW3上创建vlan 20,vlan 30,pc1在vlan 10(即将LSW1 2端口加入到vlan 10里),pc2在vlan 20(即将LSW3 2端口加入vlan 20里),pc3在vlan 30(即将LSW3 3口加入到vlan 30里)

LSW3配置:

<Huawei>sys

[Huawei]vlan batch 20 30 //vlan batch 批量创建vlan,这里是同时创建vlan 20,创建vlan 30

[Huawei]int e0/0/2

[Huawei-Ethernet0/0/2]port link-type access

[Huawei-Ethernet0/0/2]port default vlan 20

[Huawei-Ethernet0/0/2]int e0/0/3

[Huawei-Ethernet0/0/3]port link-type access

[Huawei-Ethernet0/0/3]port default vlan 30

[Huawei-Ethernet0/0/3]int e0/0/1

[Huawei-Ethernet0/0/1]port link-type trunk

[Huawei-Ethernet0/0/1]port trunk allow-pass vlan all

保存退出....

LSW1配置:

<Huawei>sys

[Huawei]vlan batch 10 20 30 40 //vlan 40是给内网服务器用的

[Huawei]int vlan 10

[Huawei-Vlanif10]ip add 192.168.10.254 24 //24是255.255.255.0的简写,写16是255.255.0.0的简写,写32是255.255.255.254的简写

[Huawei-Vlanif10]int vlan 20

[Huawei-Vlanif20]ip add 192.168.20.254 24

[Huawei-Vlanif20]int vlan 30

[Huawei-Vlanif30]ip add 192.168.30.254 24

[Huawei-Vlanif30]int vlan 40

[Huawei-Vlanif40]ip add 172.16.100.254 24

[Huawei-Vlanif40]q

[Huawei]dhcp enable

[Huawei]int vlan 10

[Huawei-Vlanif10]dhcp select interface //开启dhcp服务

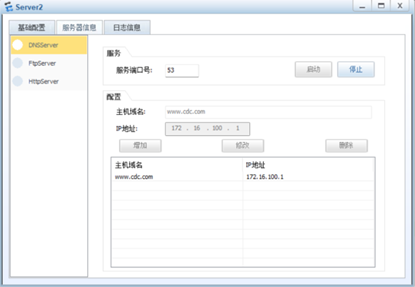

[Huawei-Vlanif10]dhcp server dns-list 172.16.100.1 //dhcp服务器server的DNS地址是172.16.100.1

[Huawei-Vlanif10]dis this

#

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

dhcp select interface

dhcp server dns-list 172.16.100.1

#

return

[Huawei-Vlanif10]int vlan 20

[Huawei-Vlanif20]dhcp select interface

[Huawei-Vlanif20]dhcp server dns-list 172.16.100.1

[Huawei]q

[Huawei]dis ip int b //查看我们对端口的配置对不对

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 2

The number of interface that is DOWN in Physical is 5

The number of interface that is UP in Protocol is 1

The number of interface that is DOWN in Protocol is 6

Interface IP Address/Mask Physical Protocol

MEth0/0/1 unassigned down down

NULL0 unassigned up up(s)

Vlanif1 unassigned up down

Vlanif10 192.168.10.254/24 down down

Vlanif20 192.168.20.254/24 down down

Vlanif30 192.168.30.254/24 down down

Vlanif40 172.16.100.254/24 down down

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 10

[Huawei-GigabitEthernet0/0/2]int g0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type trunk

[Huawei-GigabitEthernet0/0/3]port trunk allow-pass vlan all

[Huawei-GigabitEthernet0/0/3]int g0/0/4

[Huawei-GigabitEthernet0/0/4]port link-type access

[Huawei-GigabitEthernet0/0/4]port default vlan 40

先保存退出...

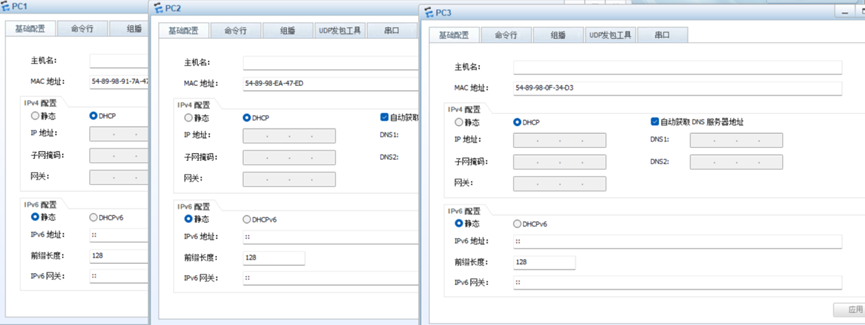

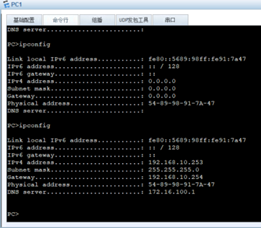

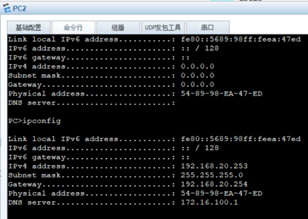

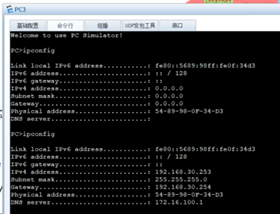

此时pc1,pc2,pc3均通过dhcp,自动获取了IP地址,服务器的IP地址

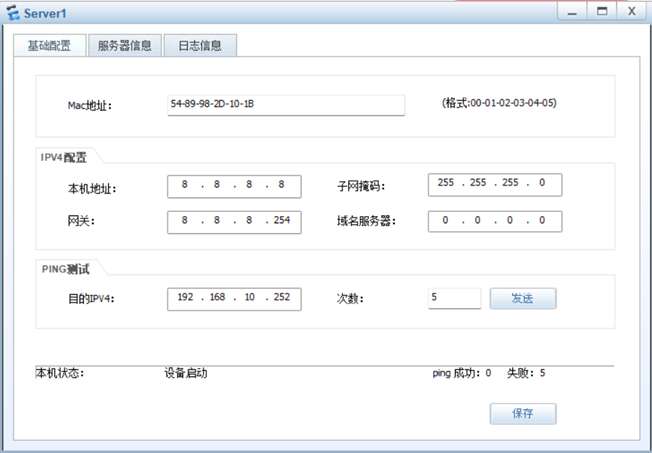

现在我们把内网服务器server配置好,如下图

此时我们用pc1,pc2,pc3来ping服务器的网址www.cdc.com或者ping服务器ip 172.16.100.1均能ping通,内网这部分就基本配置完成了

现在我们内网的设备pc1,pc2,pc3要访问外网,第一步要先把核心交换机LSW1与路由器AR1这一段路配通。

AR1配置:

<Huawei>sys

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 10.10.10.1 24

先保存退出,后面继续配置

LSW1配置,上面的配置我们已经保存了,我们继续进入交换机配置1端口的ip地址,但是要配置1端口的ip地址,直接配置是配置不了的,我们要先创建一个vlan,把1端口加入这个vlan,vlan和1端口就绑定了,再把ip配置在vlan上面

<Huawei>sys

[Huawei]vlan 100

[Huawei-vlan100]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 100

[Huawei-GigabitEthernet0/0/1]q

[Huawei]int vlan 100

[Huawei-Vlanif100]ip add 10.10.10.2 24

此时核心交换机LSW1就能ping通路由器AR1了,他俩就能通信了

LSW1上配置路由,去外网的路由,配置静态缺省路由

[Huawei]ip route-static 0.0.0.0 0.0.0.0 10.10.10.1

继续配置路由器AR1

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 64.1.1.1 24

[Huawei-GigabitEthernet0/0/1]q

[Huawei]ip route-static 0.0.0.0 0.0.0.0 64.1.1.10 //配路由器出去的静态缺省路由,64.1.1.10是路由器AR1出去的下一跳

[Huawei]ip route-static 192.168.0.0 255.255.0.0 10.10.10.2 //配静态路由,路由器AR1去往192.168.0.0这些网段的路由表,从10.10.10.2这个口出去

[Huawei]ip route-static 172.16.100.0 255.255.255.0 10.10.10.2 //路由器去往内网服务器172.16.100.0的静态路由,从10.10.10.2这个口出去

在路由器AR1上配置NAT

[Huawei]acl 2000 //先创建一个策略编号2000

[Huawei-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255 //允许192.168.0.0网段的信息通过

[Huawei-acl-basic-2000]q

[Huawei]nat address-group 1 64.1.1.5 64.1.1.5 //nat将要转换的ip地址(192.168.0.0网段的)转换成64.1.1.5这一个ip

[Huawei]int g0/0/1 //1接口是路由器AR1的出接口

[Huawei-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 //编号策略2000出去的ip转换成group 1里的IP地址64.1.1.5

保存退出

路由器AR2配置:

<Huawei>sys

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip add 64.1.1.10 24

[Huawei-GigabitEthernet0/0/1]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip add 8.8.8.254 24

[Huawei-GigabitEthernet0/0/0]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 9.9.9.254 24

外网服务器配置

现在pc1、pc2、pc3都能访问外网服务器和外网设备pc4

还不满足pc1不能访问互联网,pc2、pc3可以访问互联网,我们继续在路由器AR1上增加一条规则

路由器AR1配置

<Huawei>sys

[Huawei]acl 2002 //创建规则编号2002

[Huawei-acl-basic-2002]rule deny source 192.168.10.0 0.255.255.255 //拒绝192.168.10.0这个网段的资源出去

[Huawei-acl-basic-2002]rule permit source any //其他的不受影响

[Huawei-acl-basic-2002]int g0/0/2 //进入2接口,2接口是外网进入内网的入接口

[Huawei-GigabitEthernet0/0/2]traffic-filter inbound acl 2002 //调用规则2002,外网进来的消息不能到达192.168.10.0这个网段,inbound(进来)

[Huawei-GigabitEthernet0/0/2]q

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]nat server global 64.1.1.3 inside 172.16.100.1 //内网服务器对外发布的地址是64.1.1.3,对内地址172.16.100.1

此时外网电脑pc4就可以通过ping 64.1.1.3来访问内网服务器了

![[SWPUCTF 2021 新生赛]easyupload3.0 Writeup](https://img2024.cnblogs.com/blog/3596444/202501/3596444-20250131161820412-287649955.png)