1.pingtunnel实现内网穿透

pingtunnel是基于ICMP协议的隧道工具,用于内网穿透。

工具链接如下:

https://github.com/esrrhs/pingtunnel

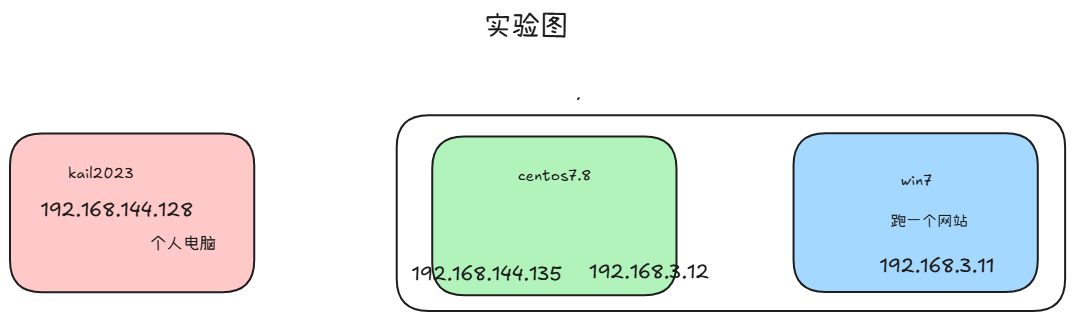

环境准备:

- kail2023【NAT模式】【客户端】

- centos7.8【两块网卡,分别是NAT和lan1】【服务端】

- win7【lan1模式】【内网主机】

这里提供一些出现连接不上的排错思路:

-

重启centos【服务端】和内网主机【192.168.3.11】,检查这两台主机是否能够ping通

-

把所有主机的防火墙都关掉。

-

将服务端和客户端停掉,然后先启动服务端,再启动客户端。【这个操作多尝试几次】

下面两个实验的前面共同部分我就直接提取出来,关于不同操作的点,我会放到各自的部分去阐述。

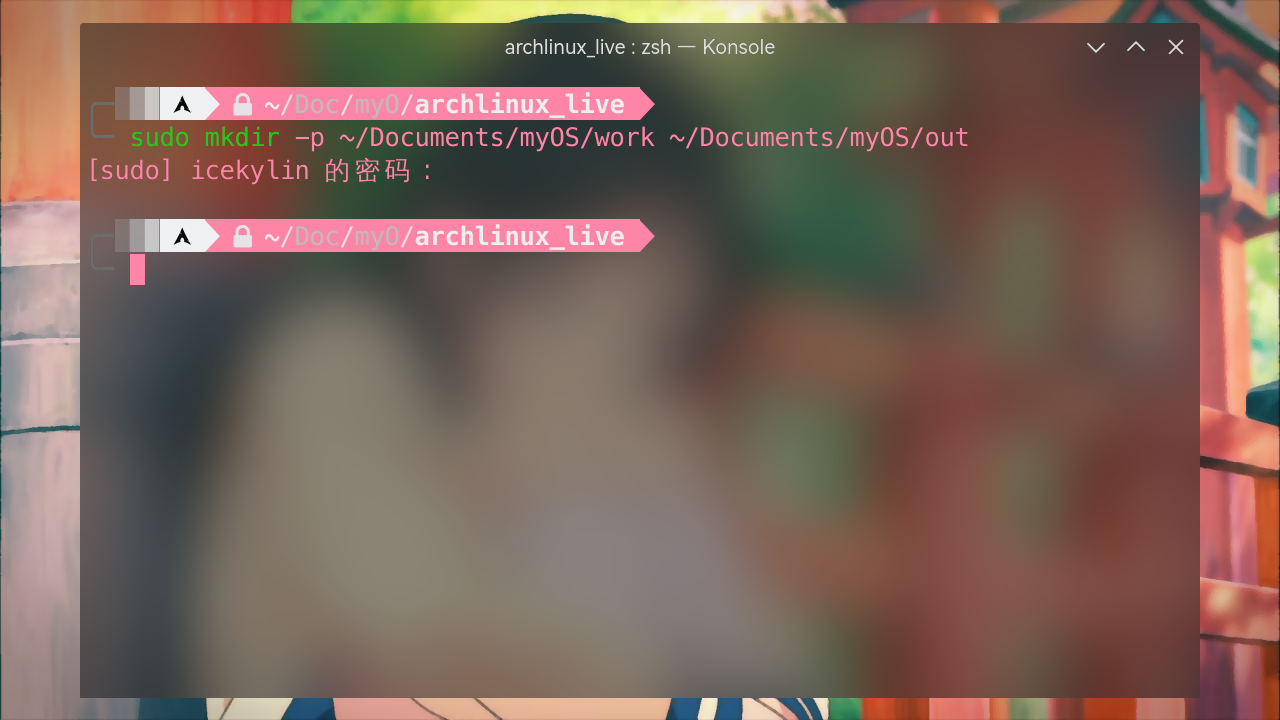

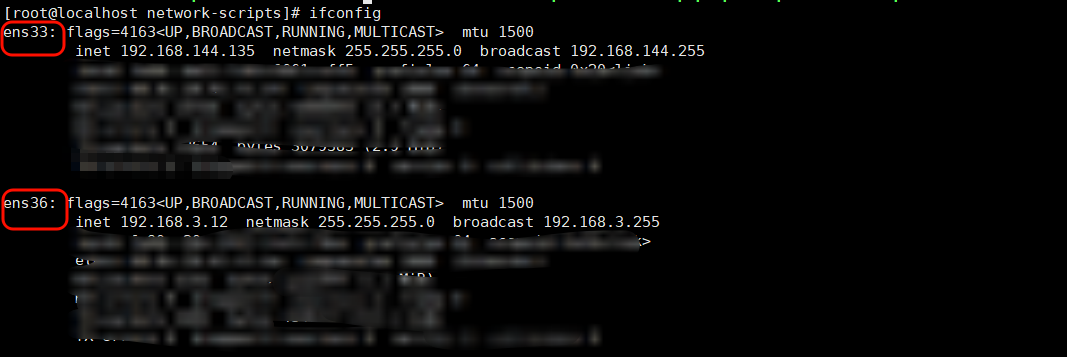

1、centos7.8把网络环境搞好。

-

查看除了ens33网卡的另一块网卡的名称是什么,我这里是ens36

ipconfig

-

所以要给centos7.8配置另一块网卡信息

cd /etc/sysconfig/network-scripts cp ifcfg-ens33 ifcfg-ens36 vim ifcfg-ens36# 配置信息如下 TYPE="Ethernet" BOOTPROTO="dhcp" NAME="ens36" # 我上面网卡名称显示ens36,我就写ens36 DEVICE="ens36" # 这里同理 ONBOOT="yes" # 开机自启动 IPADDR=192.168.3.12 # 设置内网地址 NETMASK=255.255.255.0 # 子网掩码# 保存退出 :wq# 重启网卡 systemctl restart network# 查看ip【能够看到自己配置的192.168.3.12就算配置成功】 ipconfig -

centos7.8运行pingtunnel服务端

cd /opt # 将pingtunnel压缩包拖动到这里 # 解压 # 禁用系统默认的一些ping echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all# 运行服务端 ./pingtunnel -type server

2、将pingtunnel压缩包拖动到客户端的主机上【我这里使用的是kail2023主机】

cd /opt

# 将pingtunnel压缩包拖动到这里,然后进行解压

下面操作都是将Kail2023作为客户端进行连接。

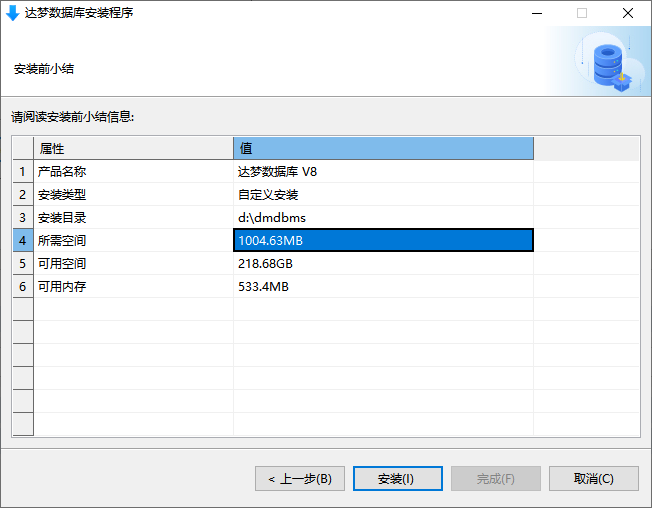

1.1 访问内网远程桌面连接

注意:这个实验要把win7的远程桌面开启。

3、客户端主动连接192.168.3.11【win7 是在内网中的主机】

# 命令说明

"""

# windows操作系统【不太好使】

pingtunnel.exe -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1# windows操作系统【不太好使】

./pingtunnel -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1

"""

./pingtunnel -type client -l :3389 -s 192.168.144.135 -t 192.168.3.11:3389 -tcp 1

现在客户端【kail2023】与服务端【centos7.8】通信后如下图所示:

4、访问内网主机【win7 192.168.3.11】桌面【在kail2023的图形化界面执行】

rdesktop 客户端IP:端口

访问成功,如下图所示:

1.2 访问内网部署网站

注意:win7防火墙要关闭,且网站要运行起来。

3、客户端【kail2023】主动连接192.168.3.11【win7 在内网中的主机】

# 命令说明

"""

# windows操作系统【不太好使】

pingtunnel.exe -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1# windows操作系统【不太好使】

./pingtunnel -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1

"""

./pingtunnel -type client -l :5000 -s 192.168.144.135 -t 192.168.3.11:80 -tcp 1

4、访问内网中部署的网站【使用kail主机上带的firfox游览器】

# 访问客户端IP:监听本机的端口

192.168.144.128:5000