介绍

C2是指网络攻击者使用的一种基础架构,用于远程控制受感染的计算机或网络。攻击者可以通过C2系统发送命令和指令,控制受感染的计算机执行各种活动。本文将记录几种隐藏C2的方法。

使用CDN

1、在 (https://www.freenom.com) 注册一个免费域名,并将其绑定到您的 VPS 地址上进行测试。一旦确认可用,您需要更改 DNS 解析地址,这是接下来的任务。

2、准备使用免费的 CDN 服务,您可以在 (https://dash.cloudflare.com) 注册一个账户。注册完成后,请填写之前注册的免费域名。

3、进入 CDN 设置界面,点击 DNS,然后添加两条记录,分别对应我们的域名和您自己的 C2 的 IP 地址。在 Cloudflare 的名称服务器部分,您会找到两个 DNS 服务器地址。

4、去更换域名的 DNS 服务器,请前往 Freenom 域名管理页面,在 Nameservers 部分找到 Cloudflare 的两个 DNS 服务器地址,并将其替换为 Cloudflare 设置界面中提供的两条 DNS 服务器地址。

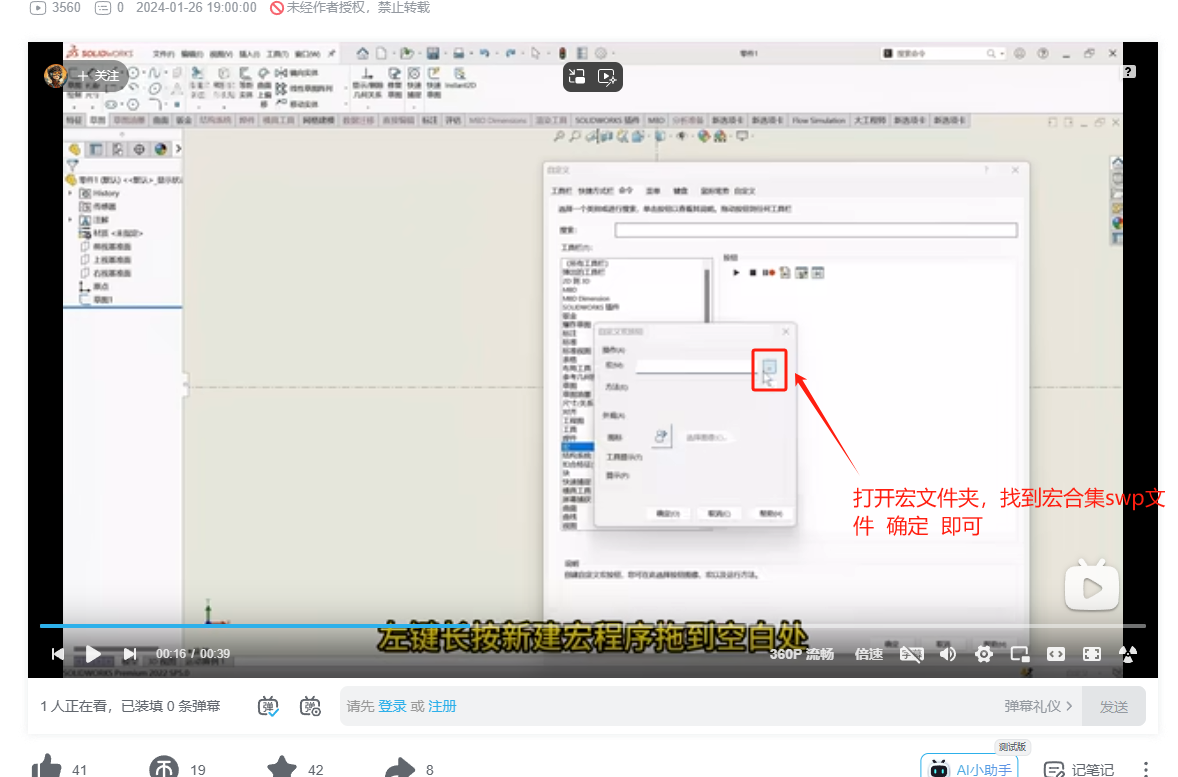

5、进入缓存设置处开启缓存,否则访问域名时会出现更新延迟或禁止访问。

6、进行测试,通过使用 ping 命令来检查域名的 IP 地址是否已经更改为我们 C2 的真实 IP 地址。

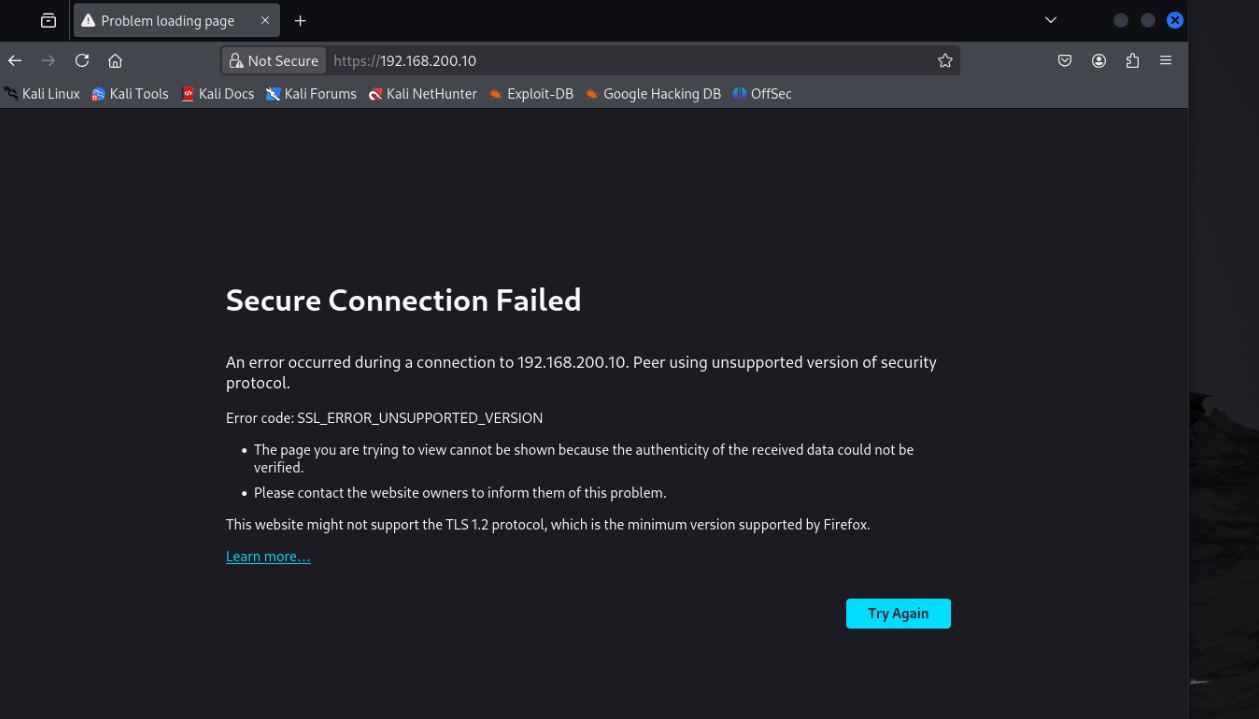

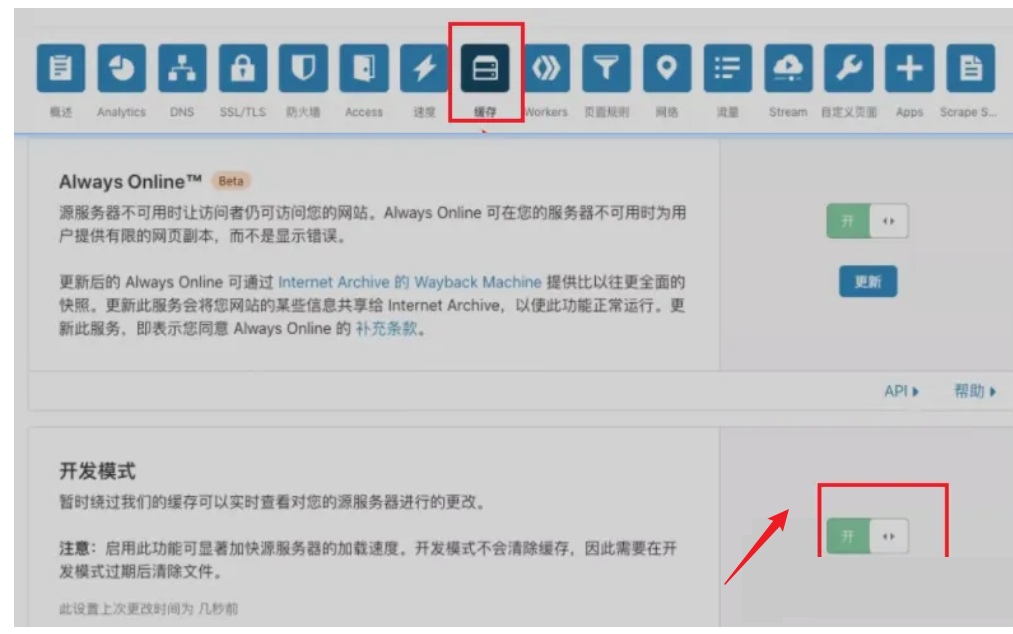

7、配置 CS(Cobalt Strike)监听器。创建一个新的监听器,可以选择 windows/beacon_http/reverse_http 或 windows/beacon_https/reverse_https,然后将 host 和 beacons 设置为您的域名,将 port 设置为支持的端口。以下图示为例。

Cloudflare 支持的HTTP端口:80,8080,8880,2052,2082,2086,2095;Cloudflare 支持的HTTPS端口:443,2053,2083,2087,2096,8443;

域前置

就是利用CDN根据HOST值来判断数据的转发,但是流量检测等软件或者设备不会检测host,所以可以通过域前置技术,请求等是一些高可信的域名 例如 aaa.miscrosoft.com ,但是host的内容是我们给C2 配置的CDN域名

1、购买CDN加速服务,配置CDN域名信息并解析到自己的C2服务器,配置CNAME为高信誉域名的子域,也根据CDN厂商有关

2、curl https://CDN节点IP/ -H “Host: 你配置的CDN域名” -k 测试

3、修改CS配置文件

统一替换里面的设置里面的header “Host”值为自己配置的域名

设置set trust_x_forwarded_for “true”,转发目标的真实ip

4、添加监听器

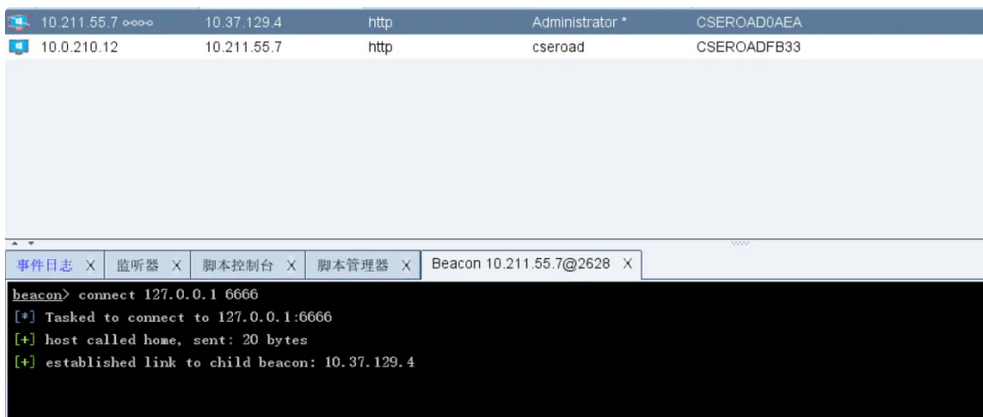

重定向

得有两台vps,一台做重定向,一台是真正的C2,而受害者只与那台做重定向的机器通信,重定向机器只会转发来自beacon的特定流量到C2控制端主机,对于其他流量可以自定义设置处理方法,一般是采用重定向到一些高信誉域名上例如百度等。

参考🔗

https://mp.weixin.qq.com/s/9taI6KQzKy2vcKHJXnwgmghttps://www.moonsec.com/archives/2928https://tengxiaofei.run/2020/06/22/%E6%B5%81%E9%87%8F%E7%BB%95%E8%BF%87-cobaltstrike%E5%9F%9F%E5%89%8D%E7%BD%AE%E9%9A%90%E8%97%8F%E7%9C%9F%E5%AE%9EIP%E5%92%8C%E6%81%B6%E6%84%8F%E5%9F%9F%E5%90%8D/https://www.anquanke.com/post/id/195011#h2-1https://shanfenglan.blog.csdn.net/article/details/107789018