1.实验要求

-

指定域名的IP、DNS等信息查询

-

获取好友IP地址,追踪到具体地理位置

-

使用Nmap命令扫描靶机

-

使用Nessus扫描靶机端口、自动扫描漏洞

-

追踪自己网上足迹,查看隐私信息泄露问题

2.实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

从 https://tools.wujingquan.com/whois 查询

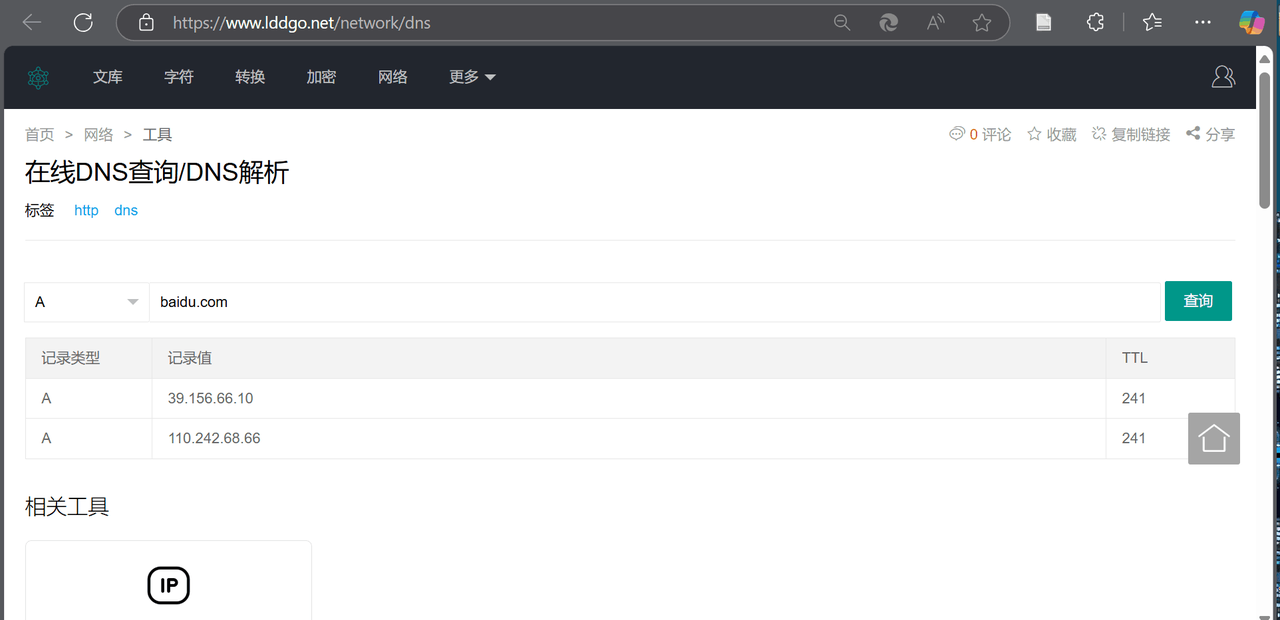

该域名对应IP地址

从 www.lddgo.net/network/dns 查询

IP地址注册人及联系方式

同DNS查询

IP地址所在国家、城市和具体地理位置

可以用 https://tools.lu/ip 查询

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

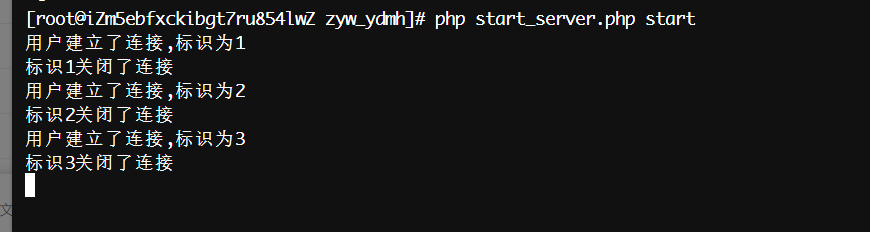

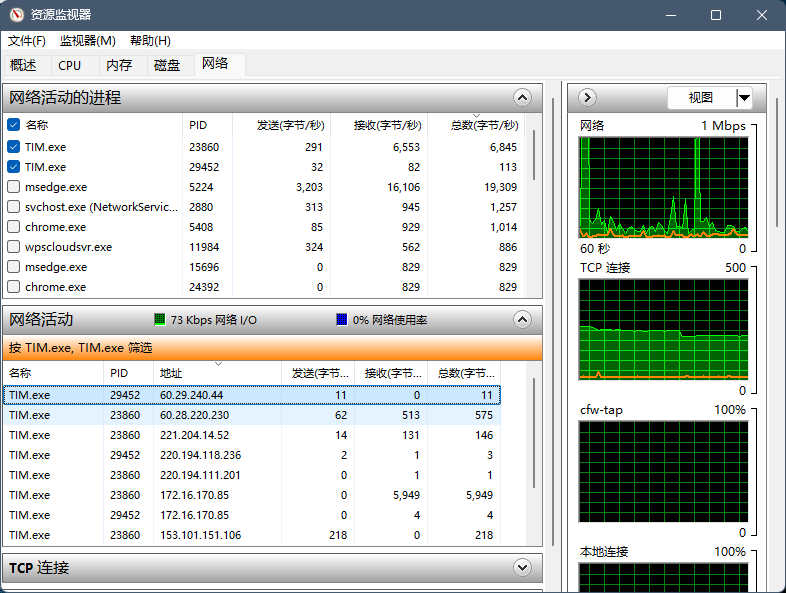

用资源监视器观察TIM的包,直到出现陌生的可疑IP

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

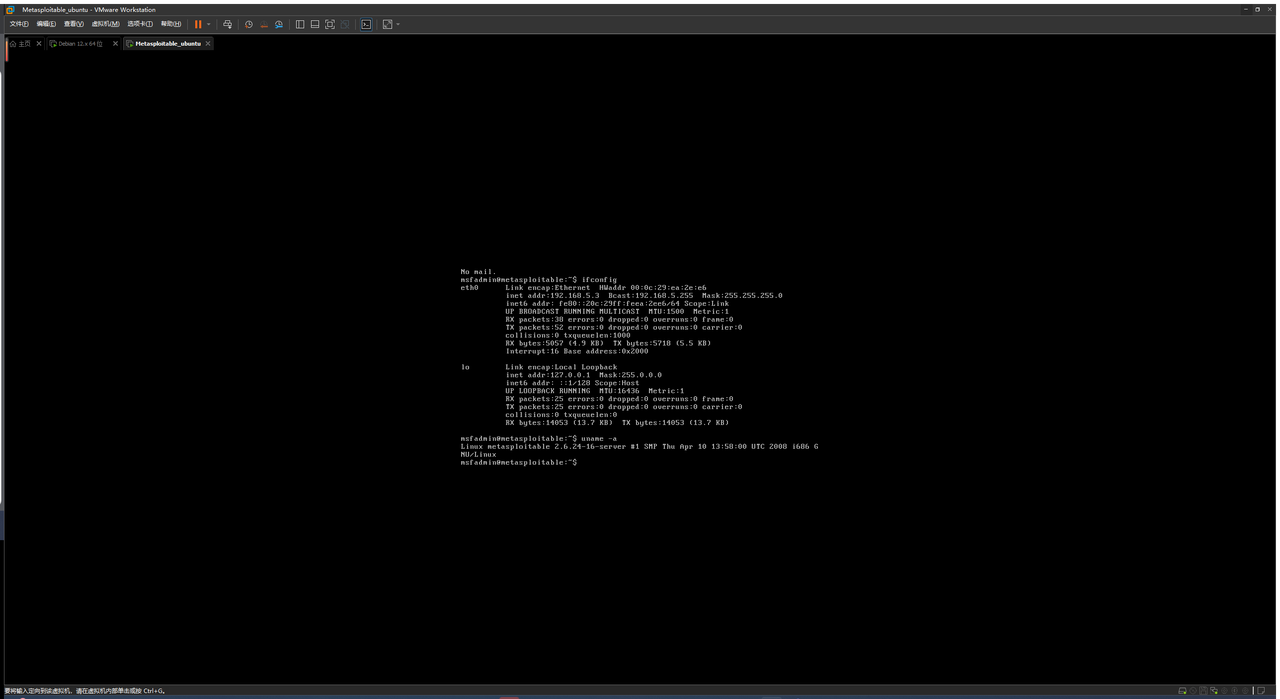

靶机信息:

靶机IP地址是否活跃

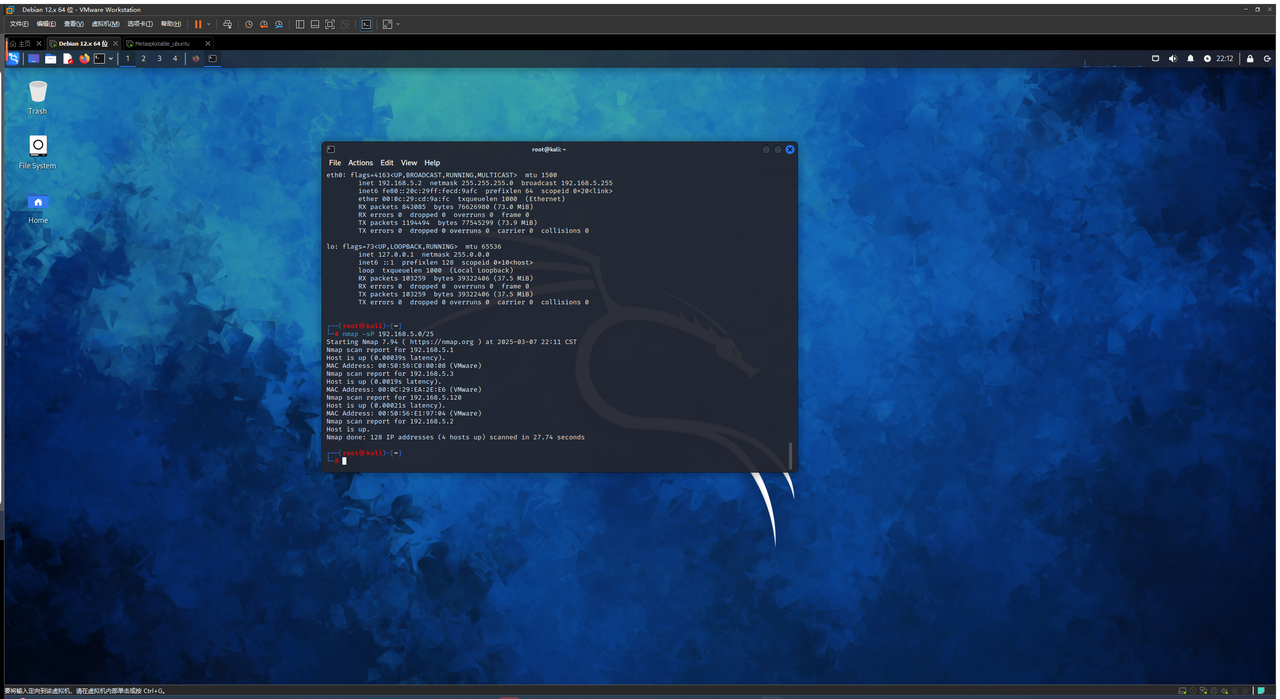

kali的ip:

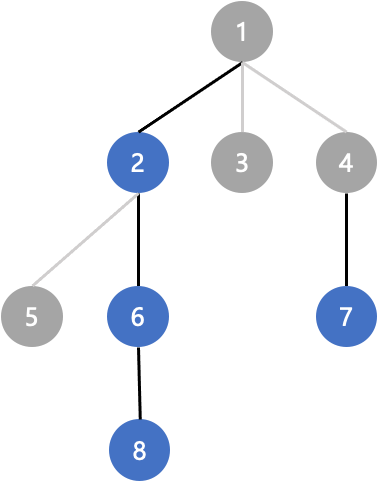

活跃IP命令:nmap -sP 192.168.5.0/25

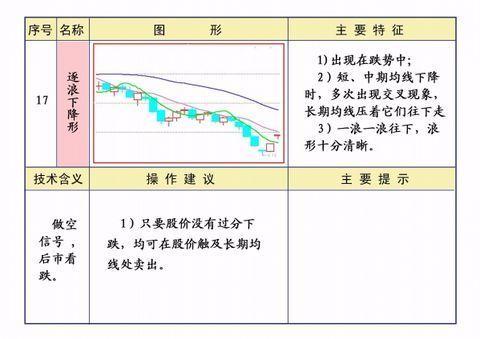

靶机开放了哪些TCP和UDP端口

使用命令:nmap -sS 192.168.5.3

靶机安装了什么操作系统,版本是多少

使用命令:nmap -O 192.168.5.3

靶机上安装了哪些服务

使用命令:nmap -sV 192.168.5.3

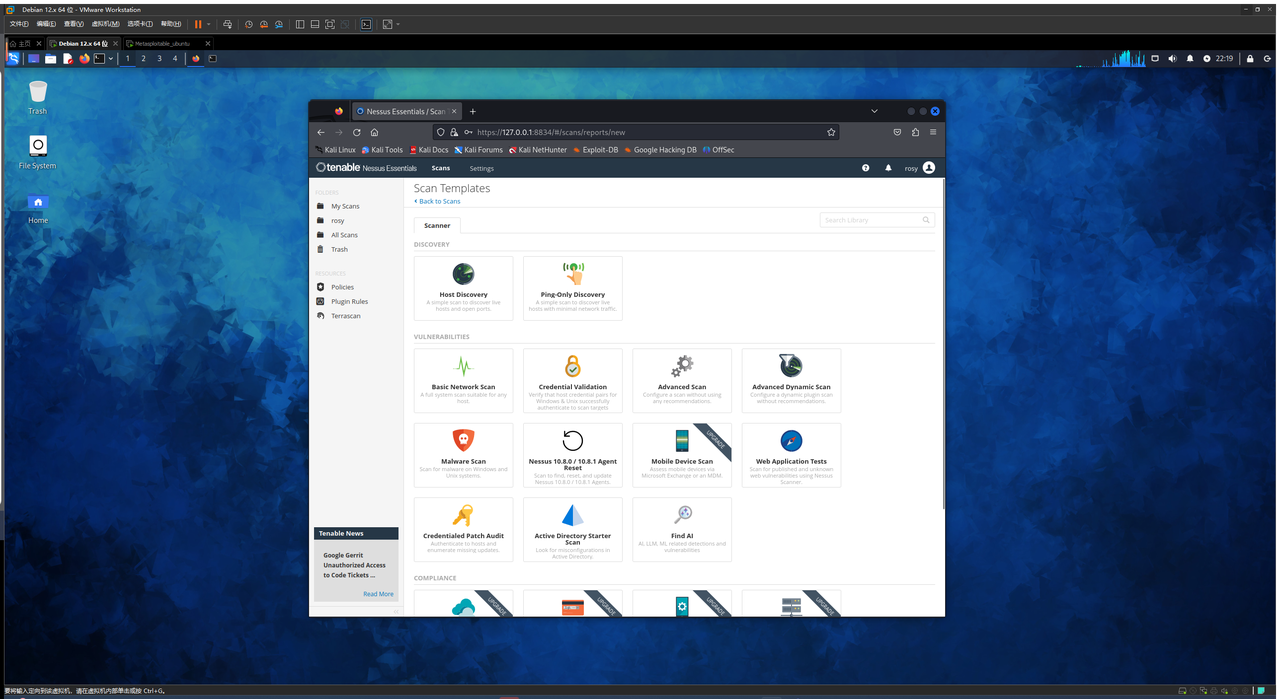

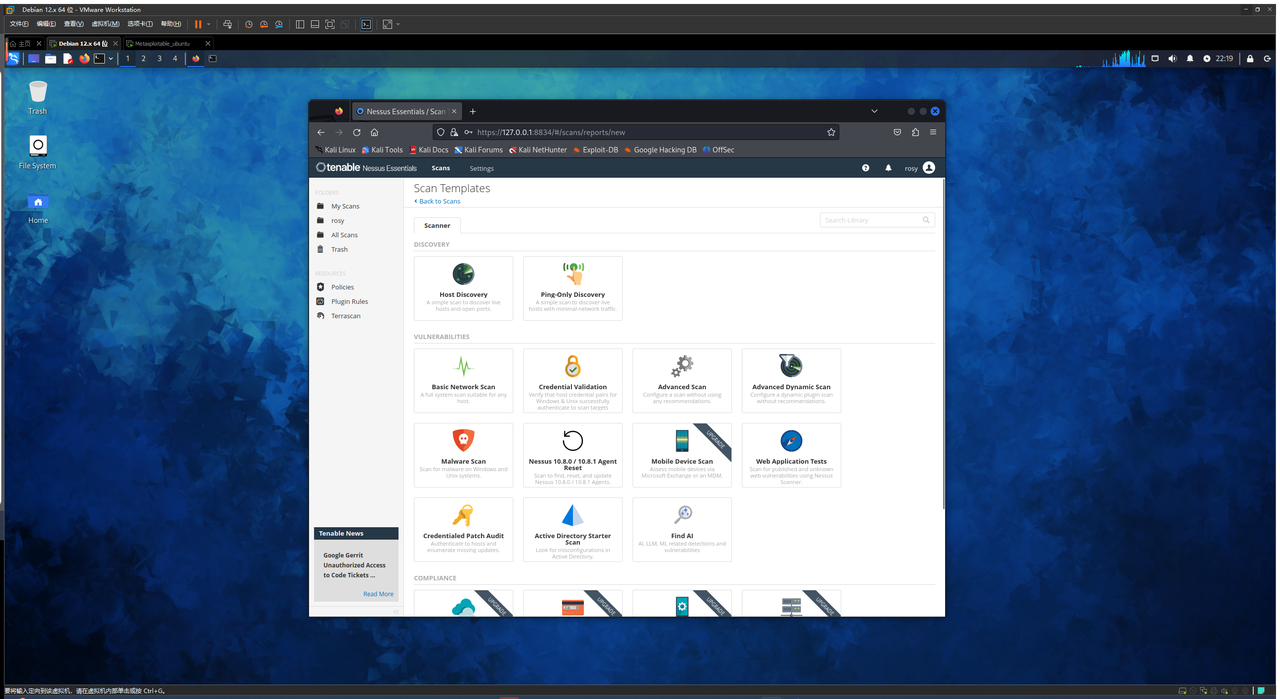

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

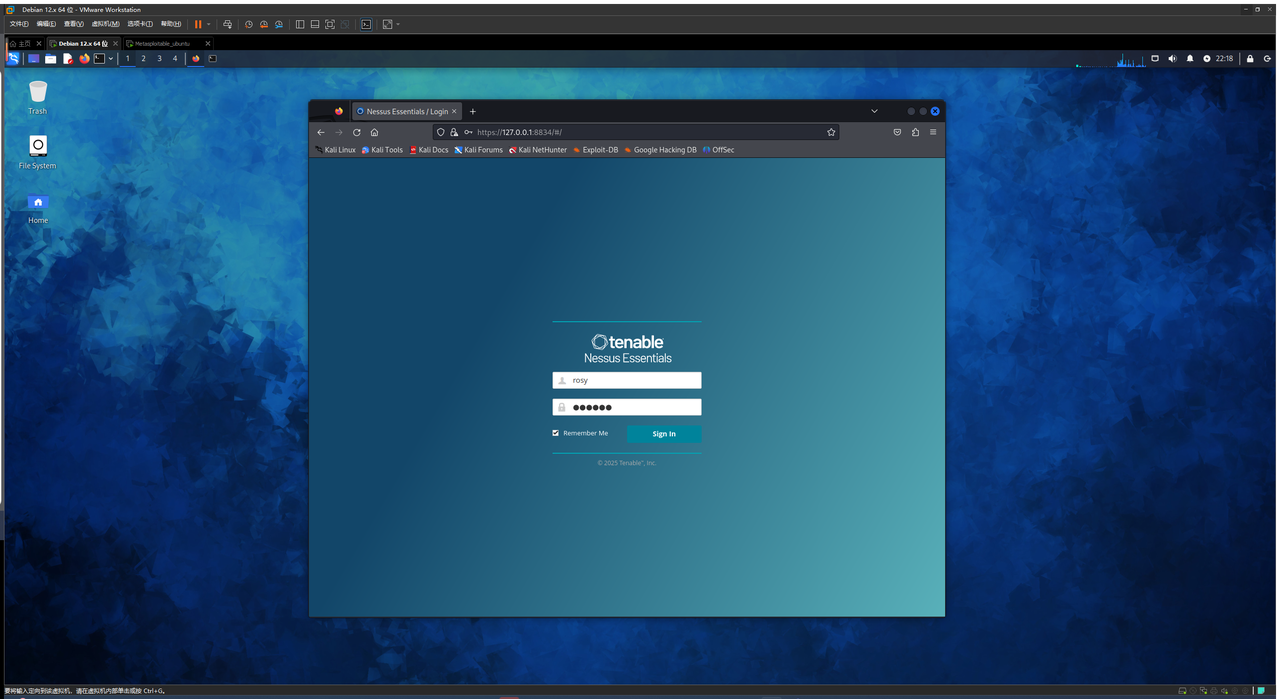

安装与注册Nessus

靶机上开放了哪些端口

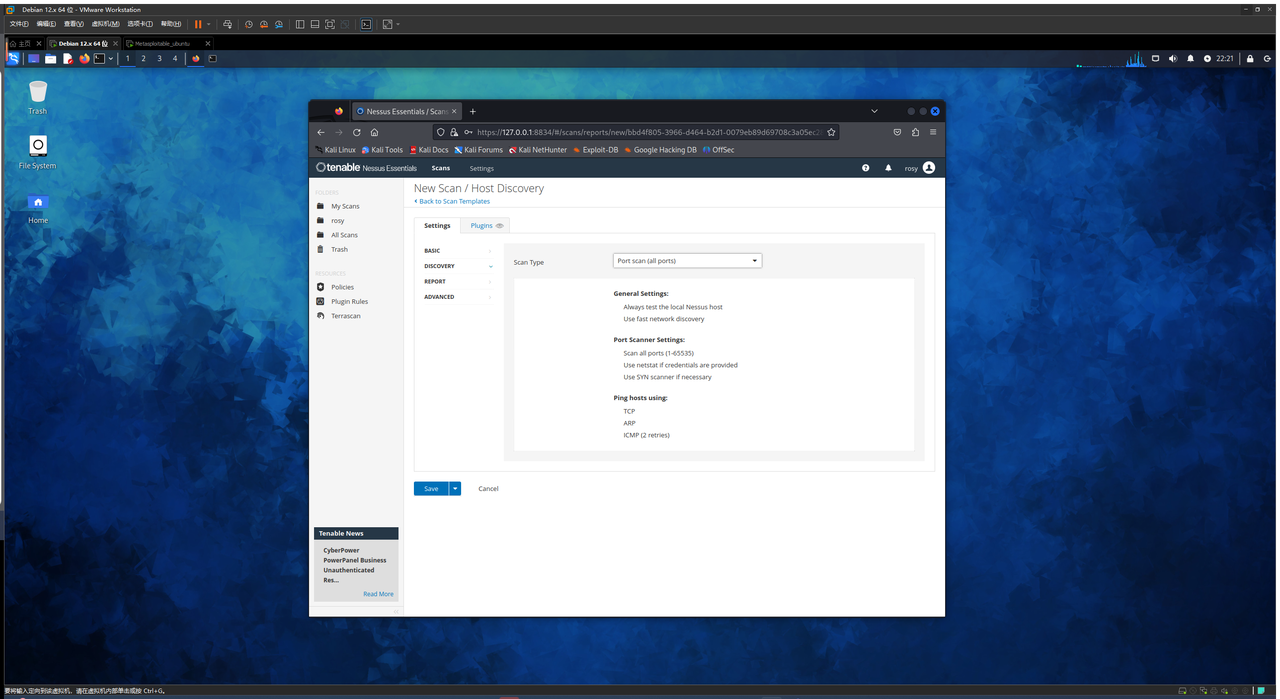

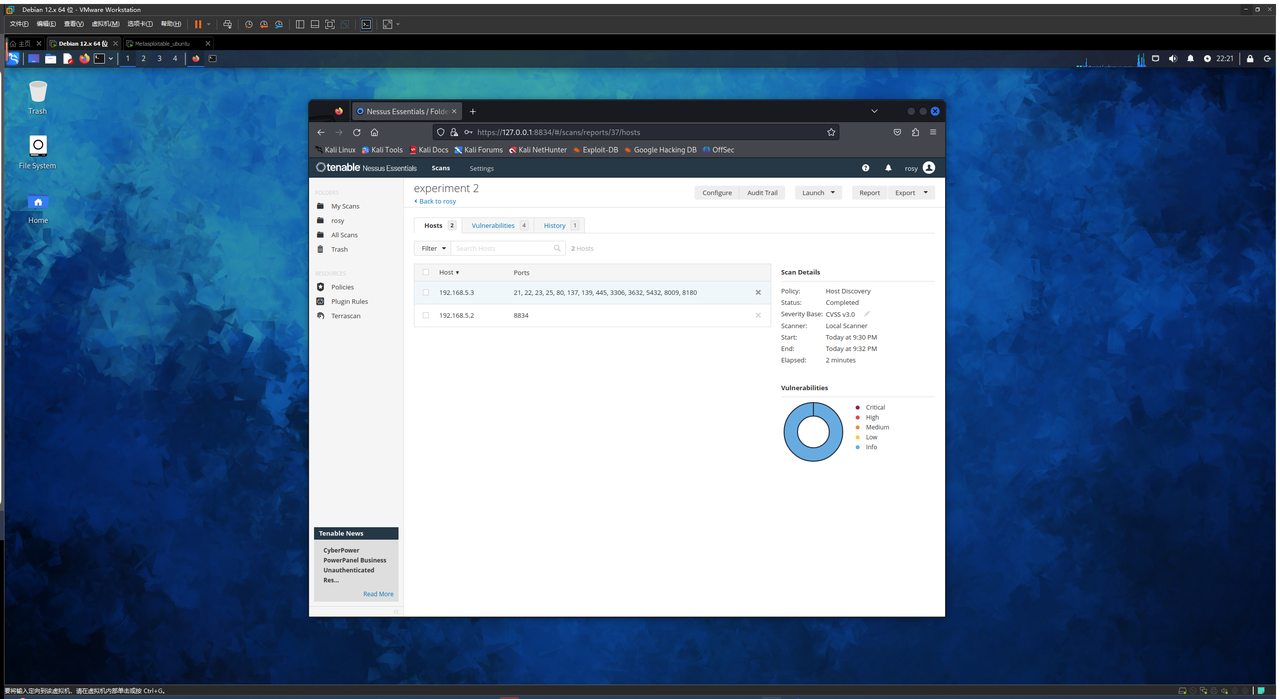

New Scan -> Host Discovery

扫描范围.2-.10(足够覆盖攻击机和靶机)

discovery选全部端口

读条结束扫描完,可以看到8834是本机的Nessus端口,而靶机开了21,22,23,25......等端口

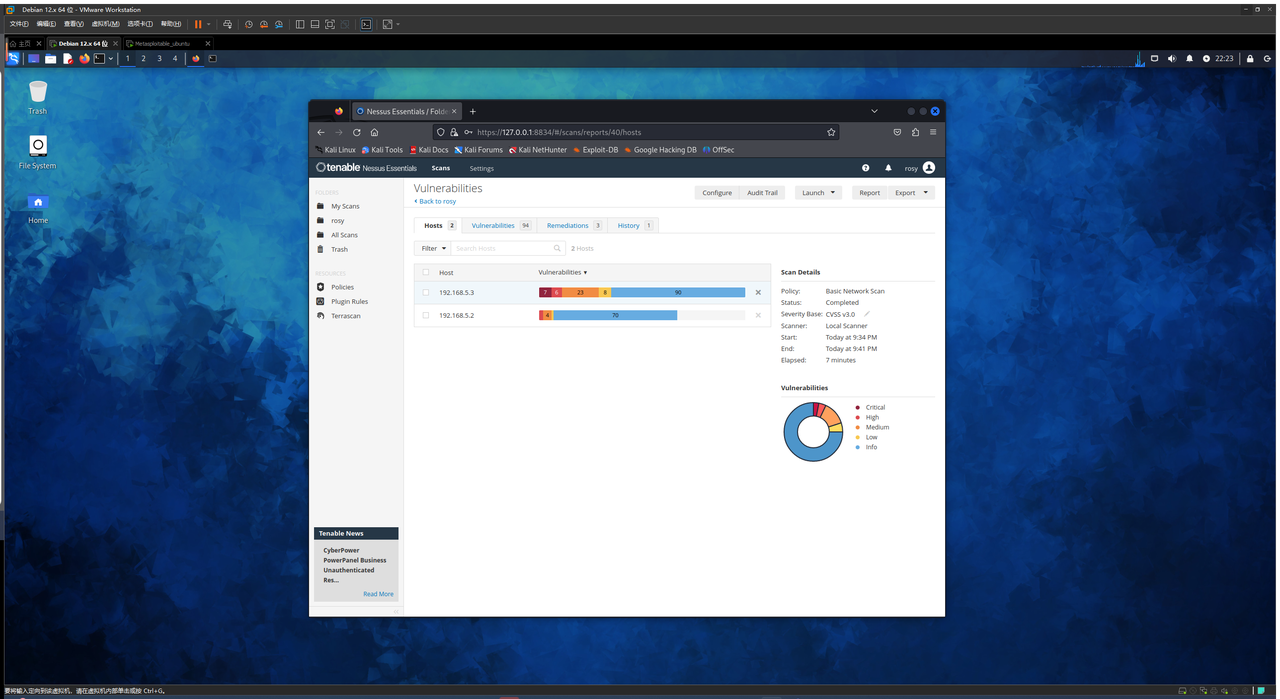

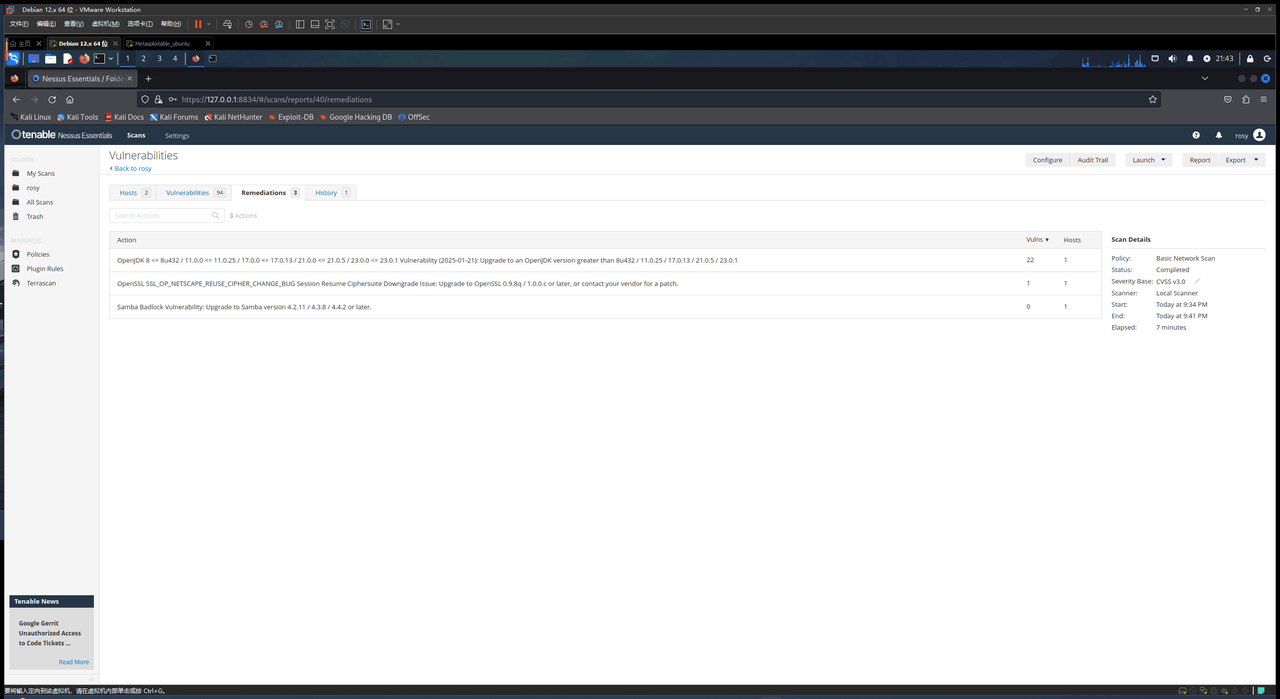

靶机各个端口上网络服务存在哪些安全漏洞

选basic network scan

同样选择全部端口,target范围确保覆盖靶机,扫描出了很多漏洞

这里是漏洞明细:

你认为如何攻陷靶机环境,以获得系统访问权

该系统中OpenSSL库的随机数生成器存在一个漏洞。原因是Debian打包者在远程版本的OpenSSL中移除了几乎所有的熵源。攻击者可以很容易地获取远程密钥的私有部分,并利用其解密远程会话或设置中间人攻击。中间人攻击可以可以读取和修改通信内容,从而逐步攻陷靶机环境,获取系统访问权。

2.5通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索自己名字+高校,看到一些暴露的信息

3.学习中遇到的问题及解决

-

问题:长时间尝试通过QQ获取IP,但始终未能成功。

-

问题解决方案:可能是由于群聊消息不断刷新,导致IP流量过于混杂,难以准确观察和定位目标IP。

4.学习感想和体会

最痛苦的还是装环境装工具。明明按照网上教程一步步来,但就是安装不成功,特别是Nessus的插件。只能多试几次,重新安装。除了装工具装环境,追踪自己的网上足迹很好玩。