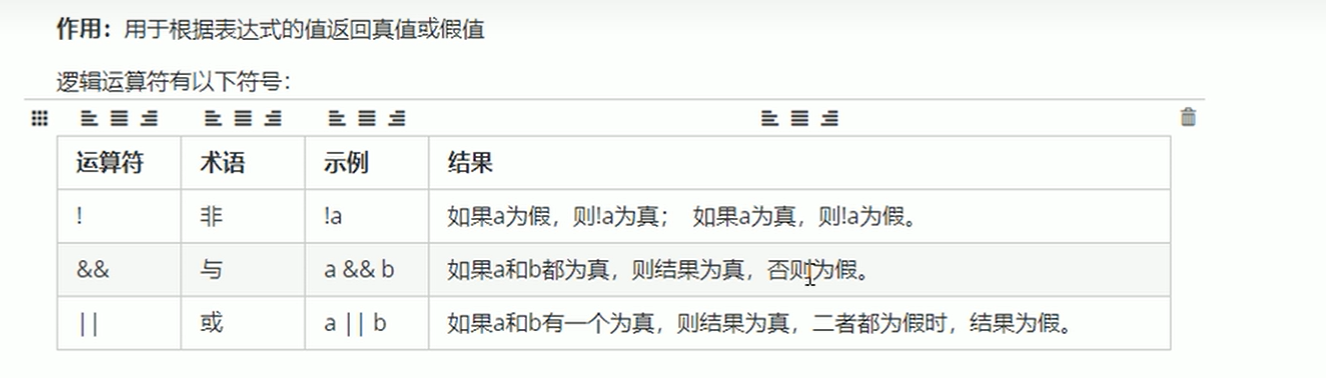

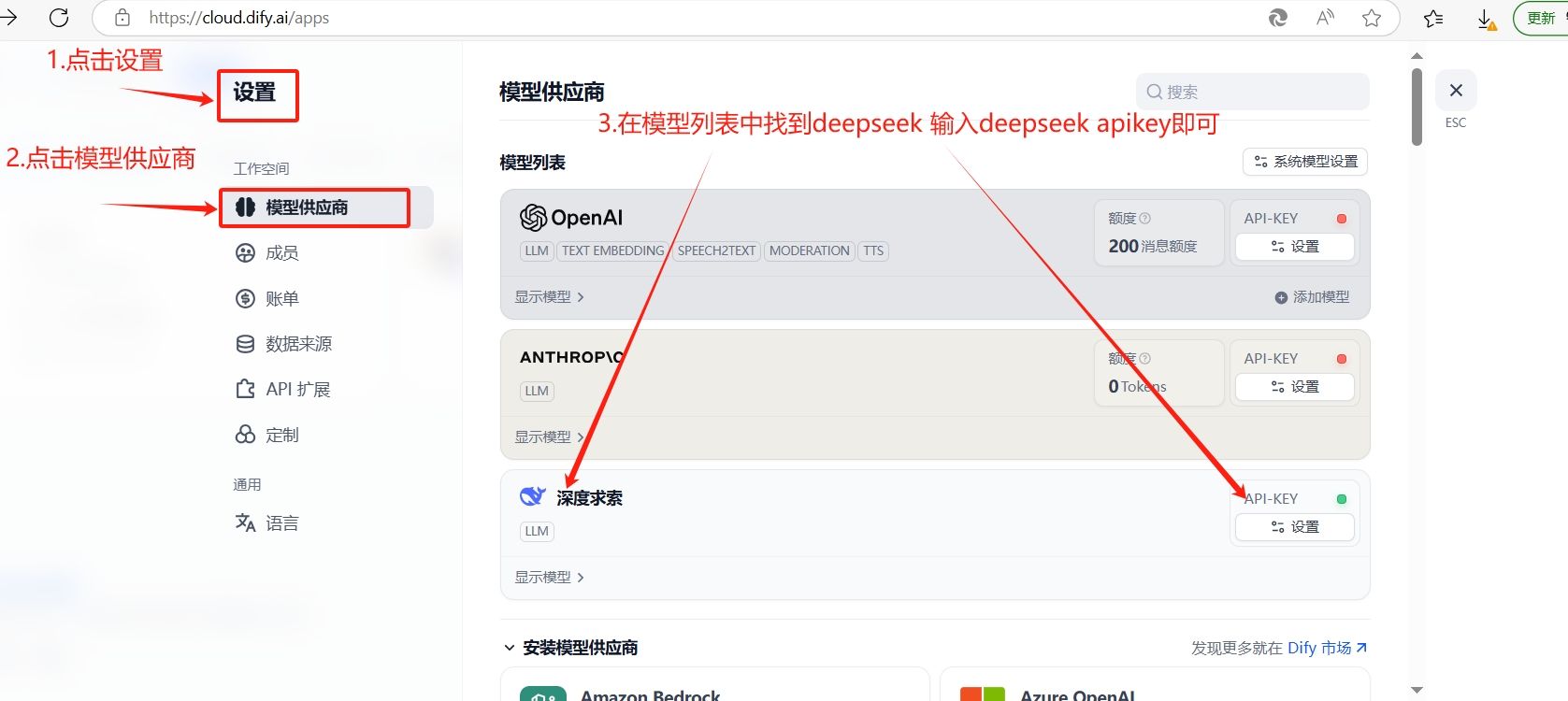

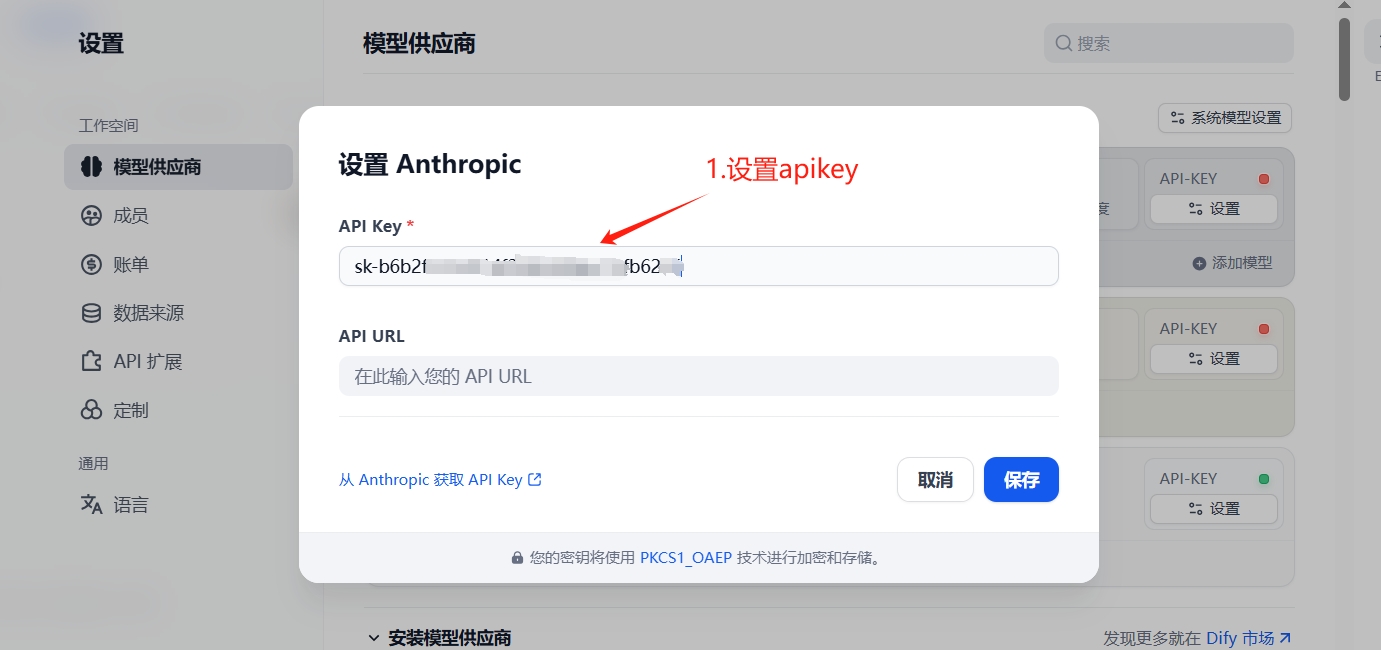

一、登录dify,设置deepseek apikey

-

登录dify(https://cloud.dify.ai/signin)

-

设置deepseek apikey

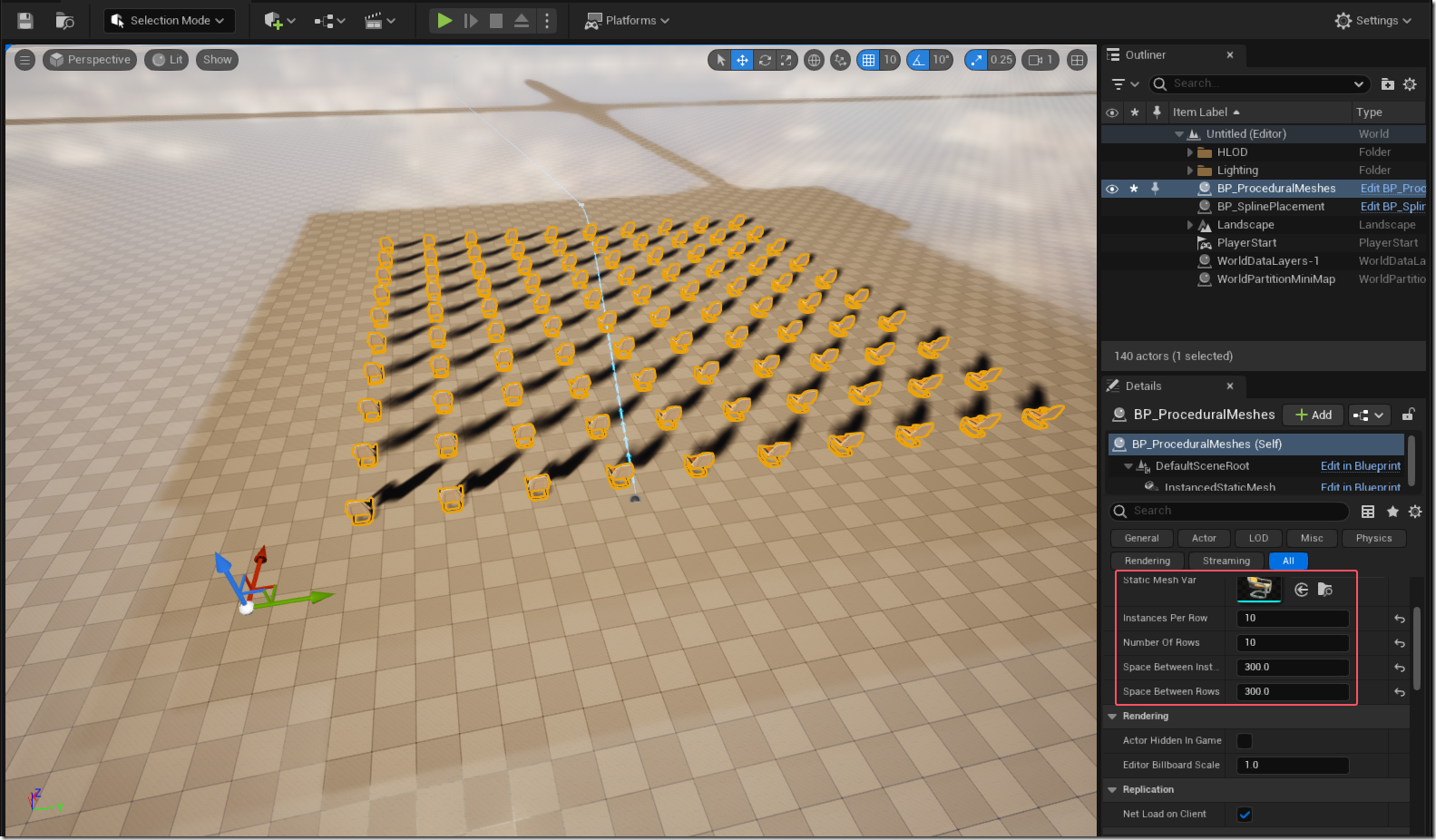

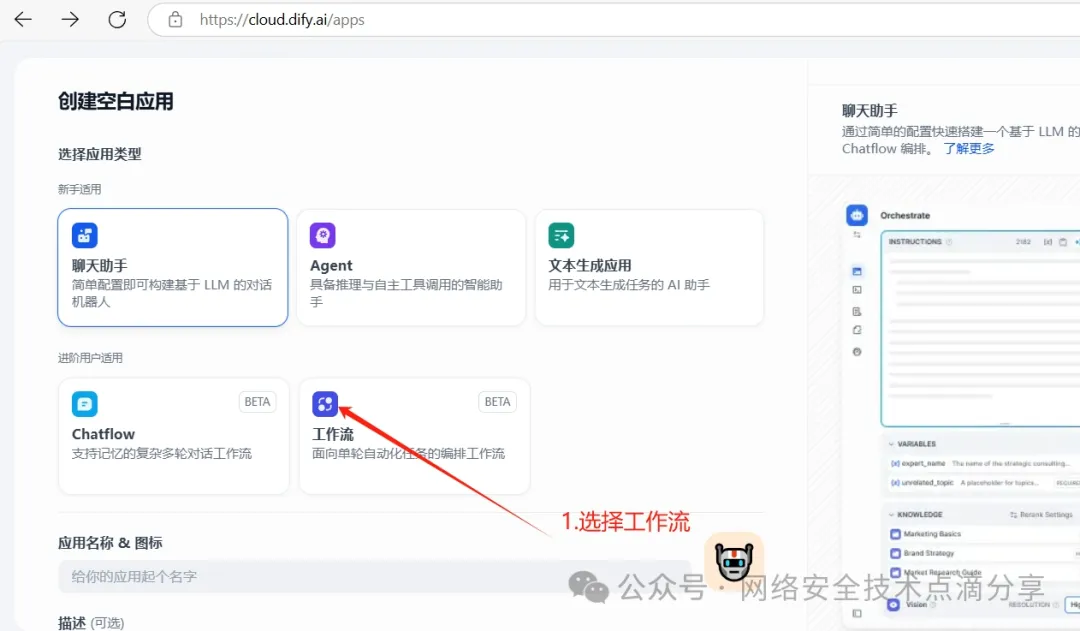

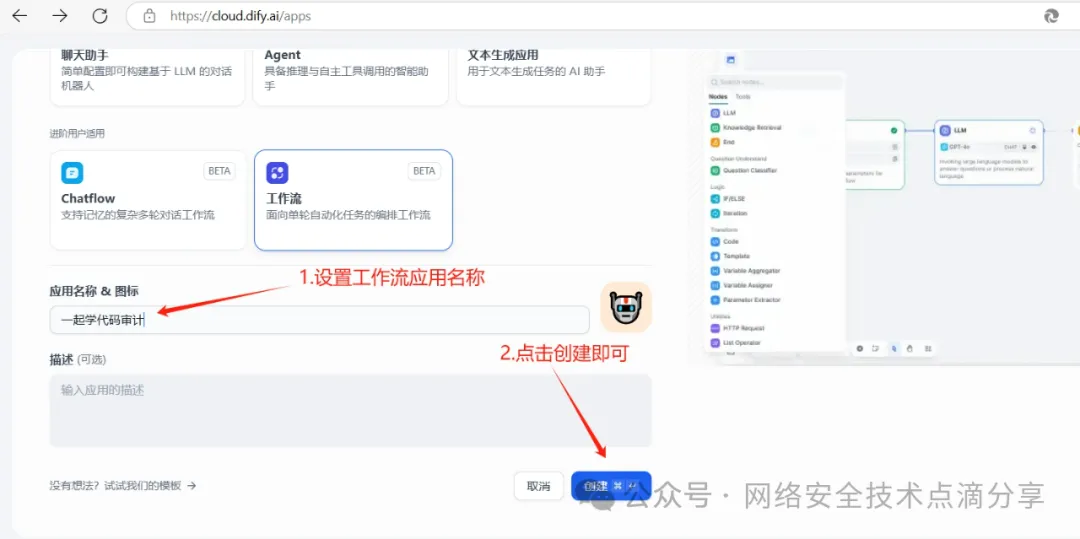

二、创建dify工作流

-

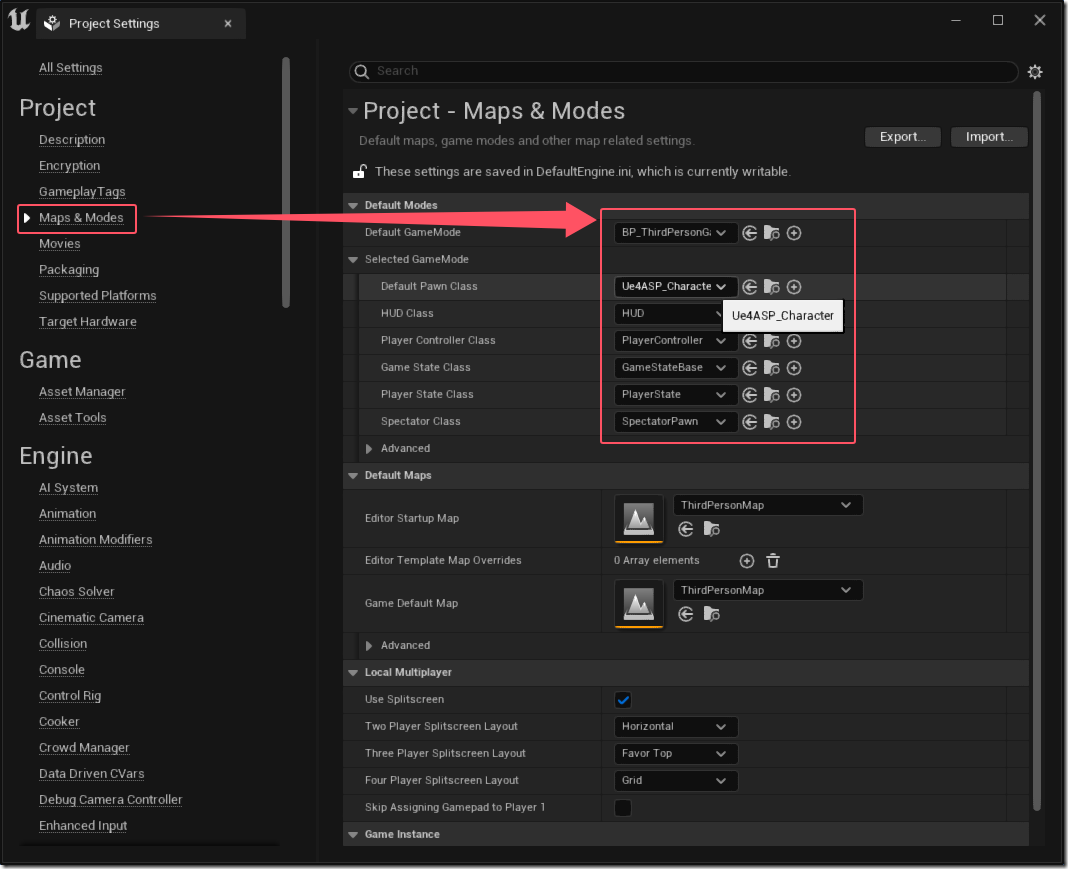

添加工作流应用

-

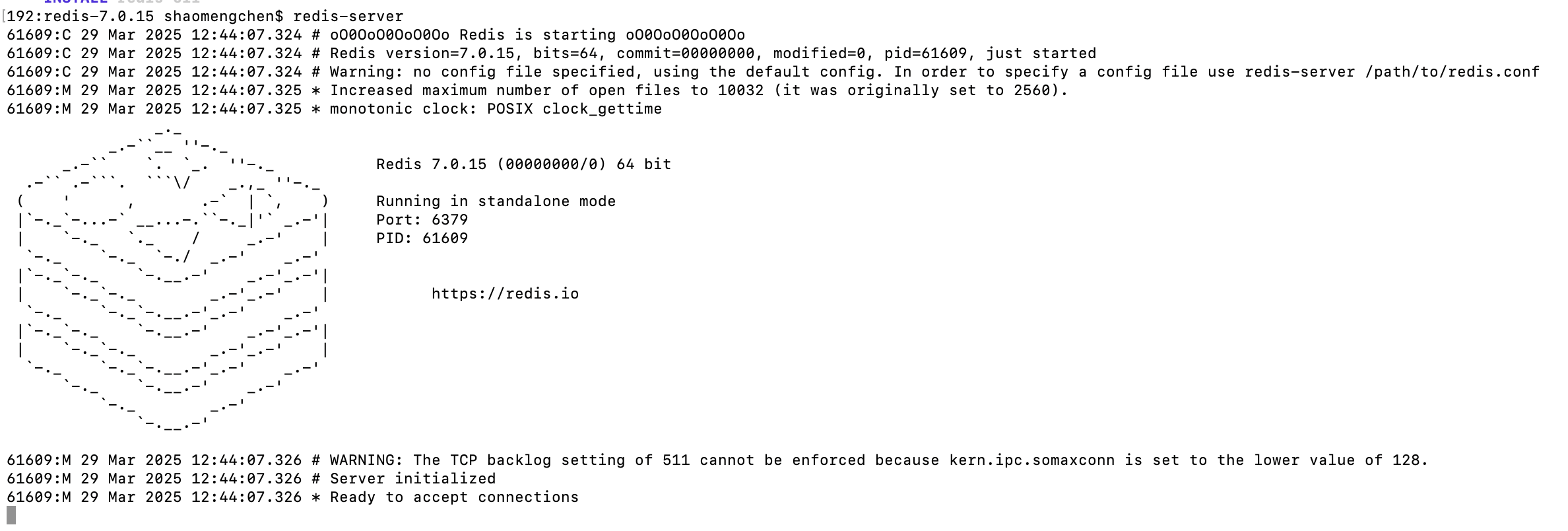

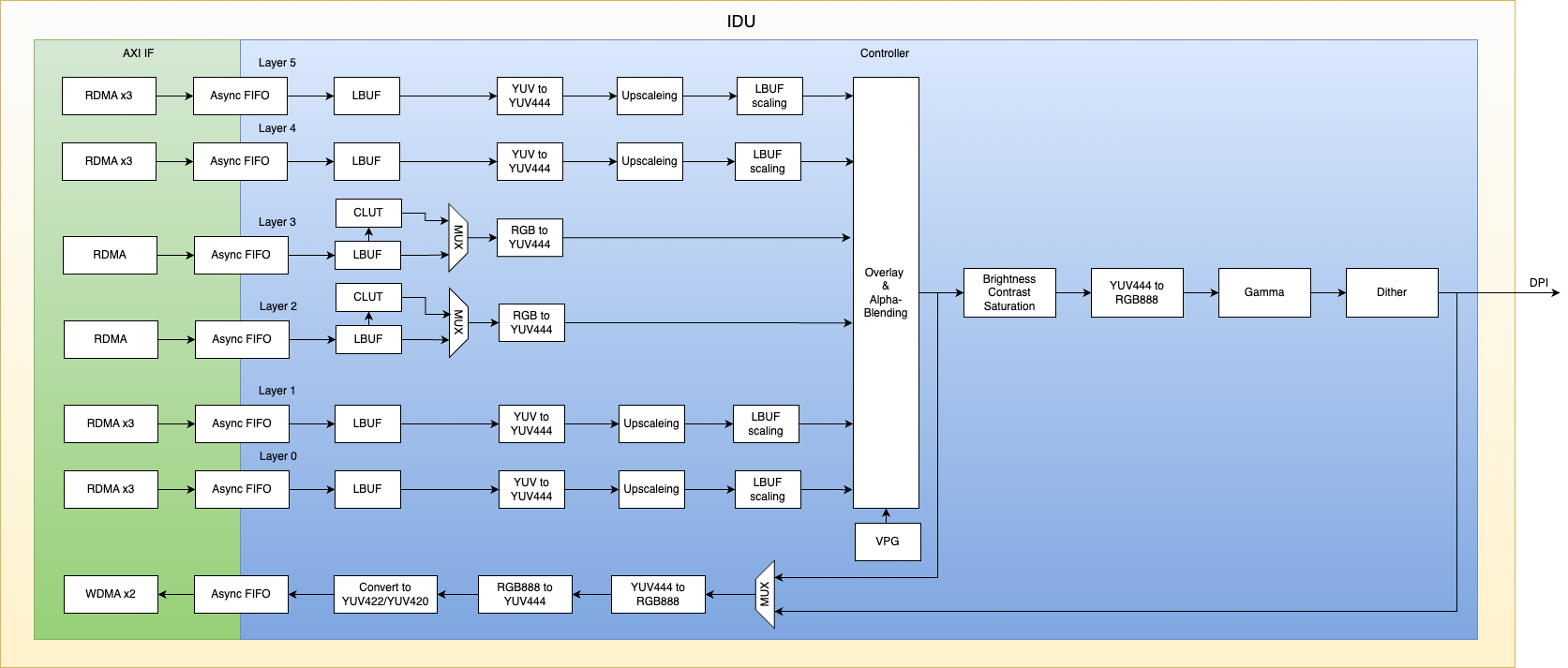

写工作流

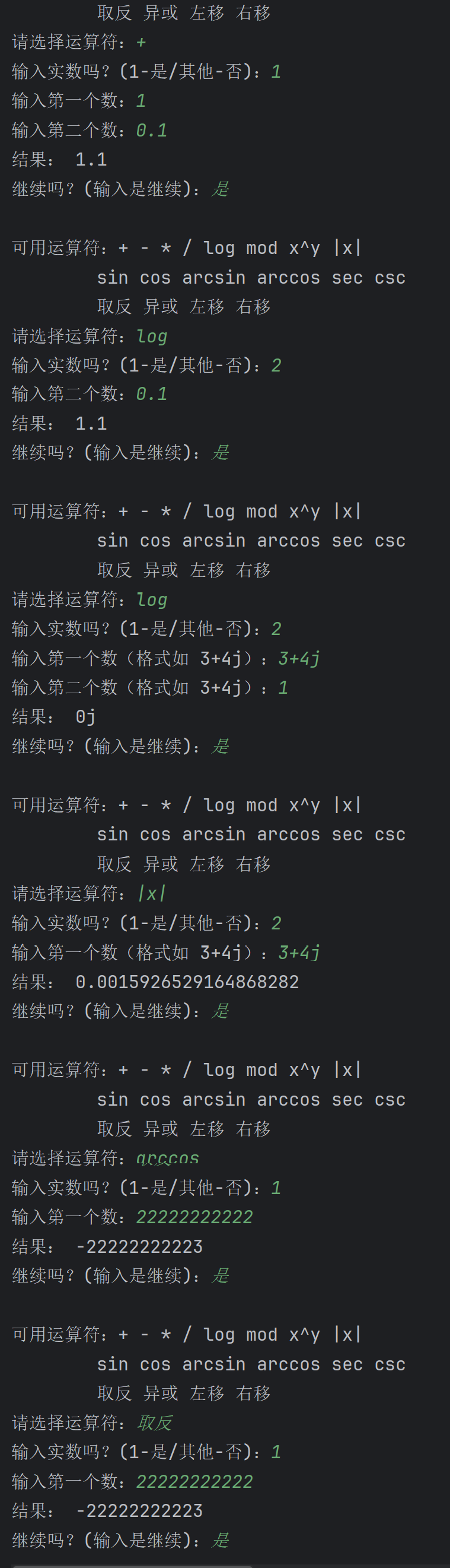

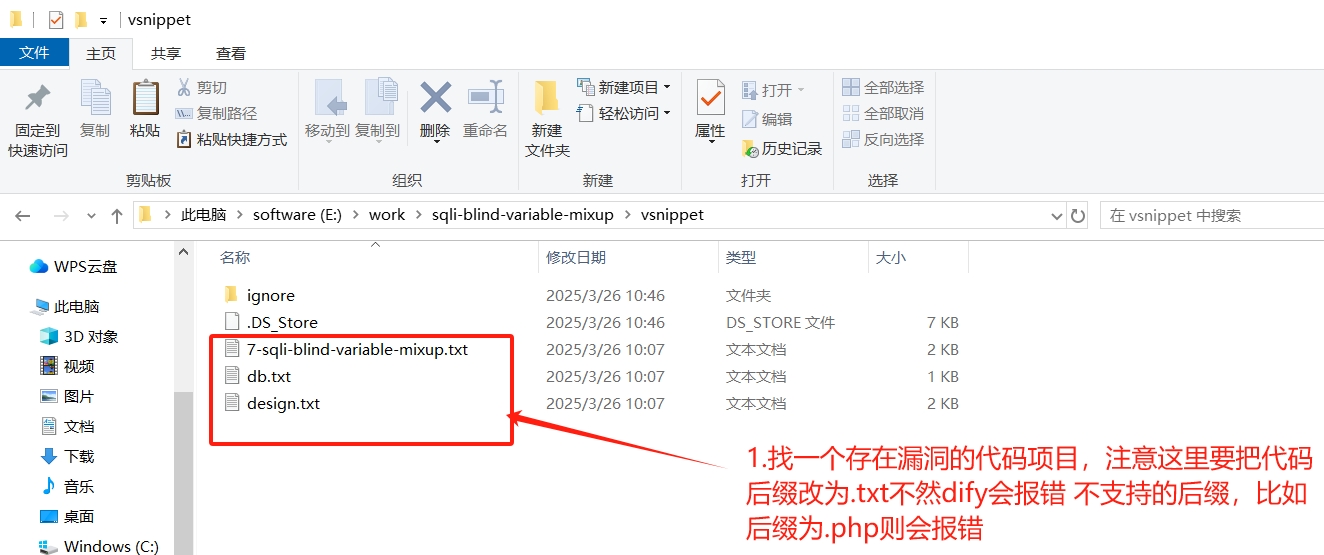

三、添加待检测源代码,审计源代码安全问题

-

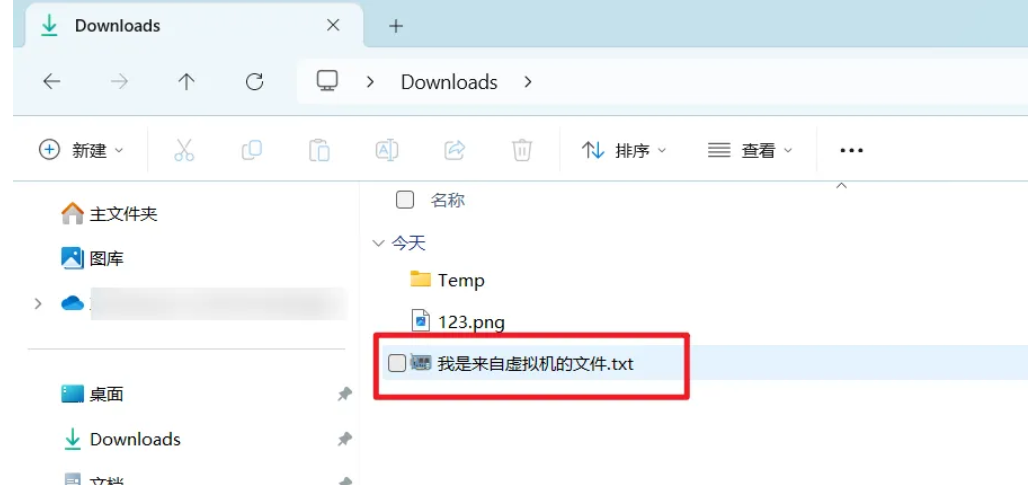

修改待检测源代码项目的文件名后缀

-

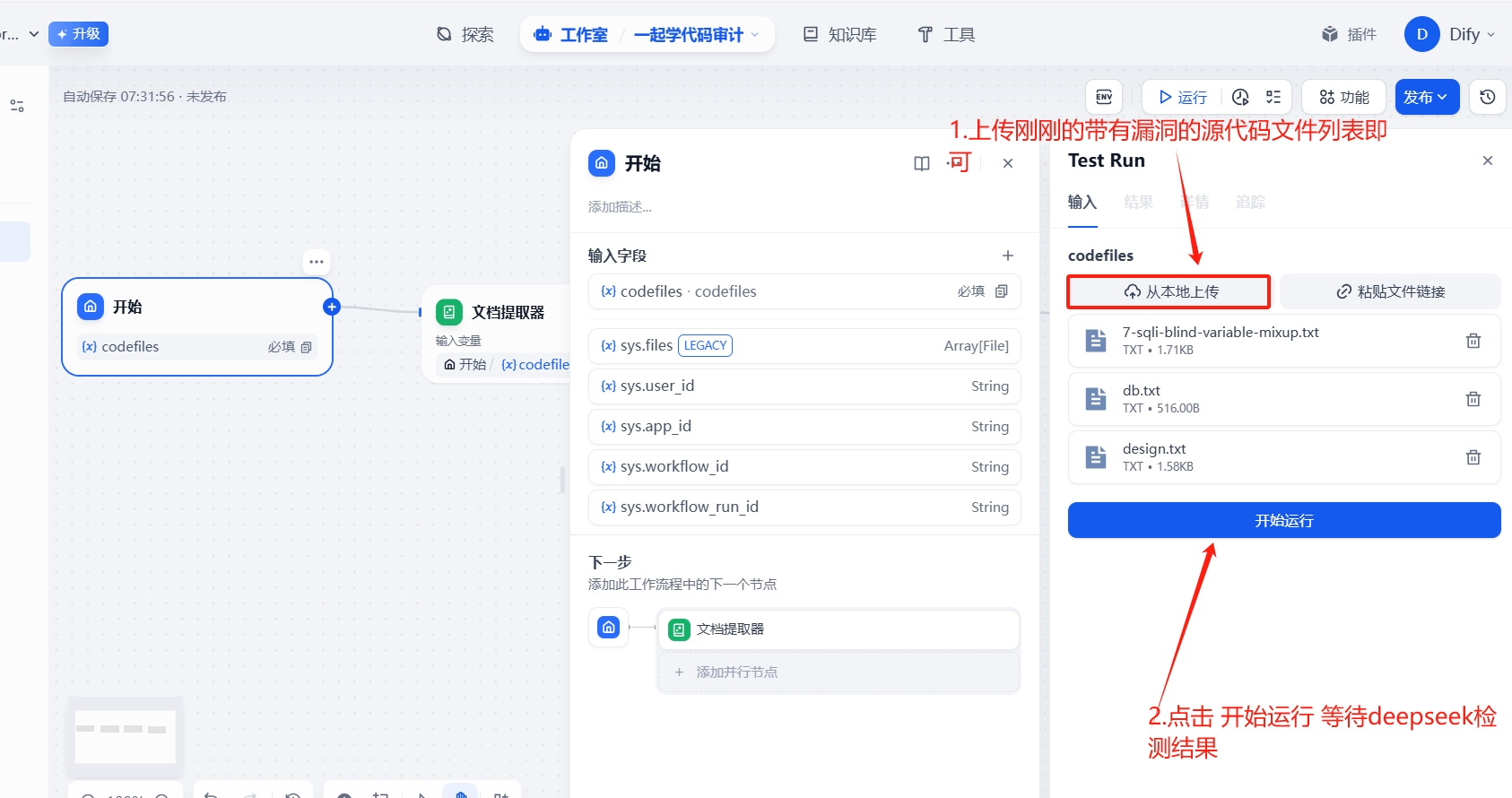

点击运行

-

添加文件列表到工作流中

四、与传统检测方式对比

-

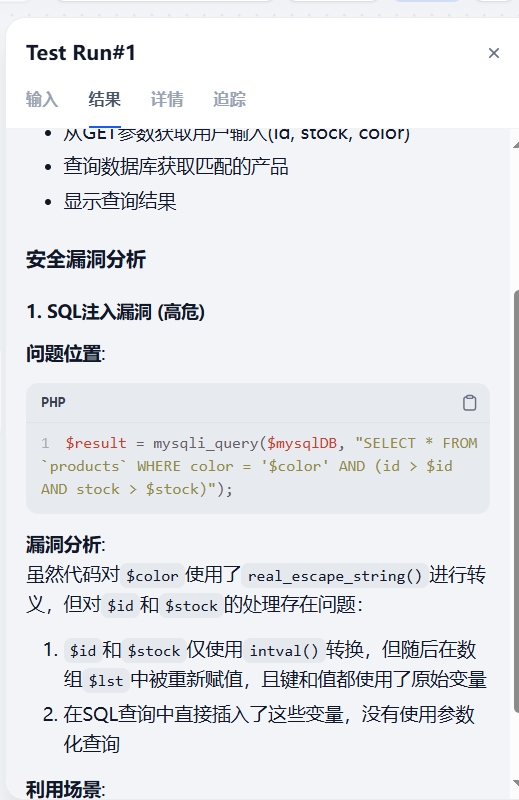

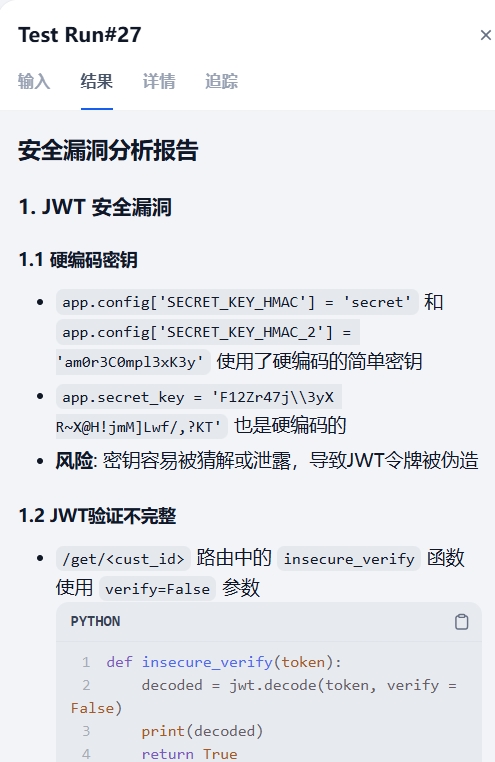

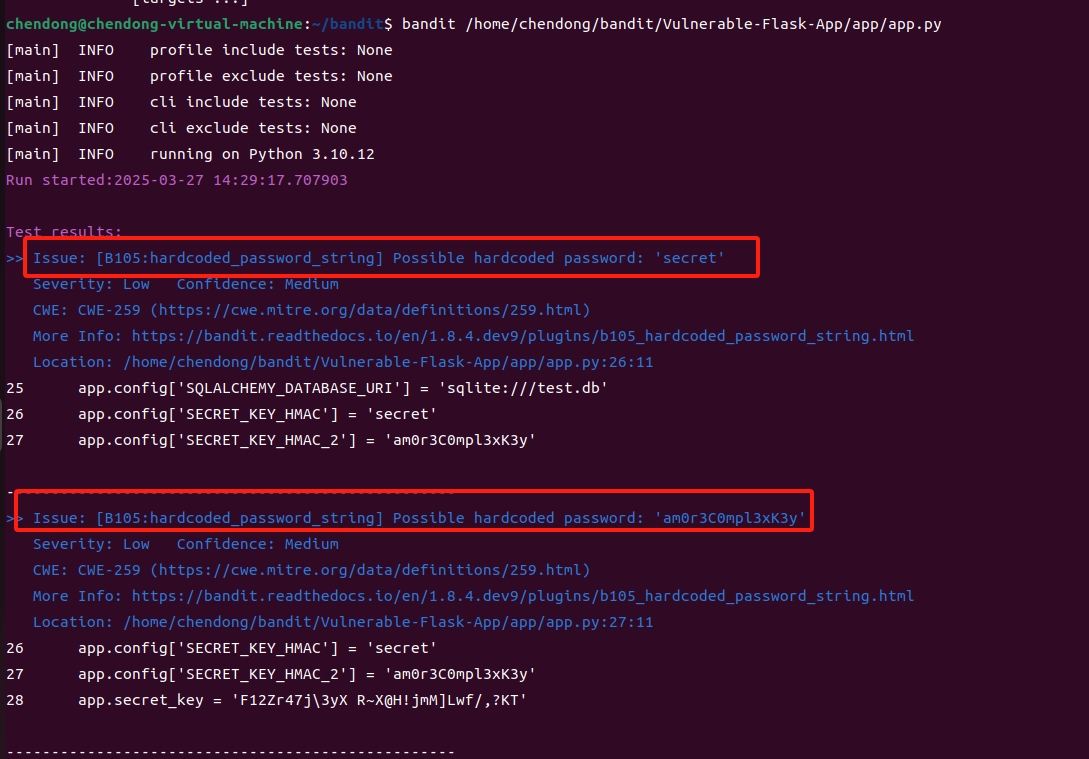

测试https://www.jianshu.com/p/1ac81ce4933b Bandit Python代码审计漏洞检测中提到的python漏洞项目的结果如下

-

传统python代码审计结果如下,对比起来测试结果还是差不多的,可能deepseek测试的问题要多一些,有一些估计是误报。最好是传统跟deepseek配合一起测试,修正检测结果。

五、deepseek其他应用

- deepseek的其他安全尝试应用:比如将扫描器扫出的结果端口、服务、服务名称、版本、中间件名称、版本等传给deepseek,让他提供可利用的渗透测试方法

总结这次测试的提示词为“你是一个安全专家严格分析中的代码,检查其中是否存在安全漏洞,请详细分析” 当然这个提示词还是比较泛的,可以自己修改增加检测要求,检测结果输出格式,修复建议等。需要检测样本可以在公众号回复"difyworkflow"获取带有漏洞的测试项目,包括python、php等语言多个测试项目还有测试的工作流。