1、Chaes恶意软件的新Python变种针对银行和物流行业

银行和物流业正受到名为Chaes的恶意软件的重新设计变种的冲击。Chaes于2020年首次出现,它的目标是拉丁美洲(尤其是巴西)的电子商务客户,以窃取敏感的财务信息。该恶意软件的最新迭代版本被称为 Chae$ 4(参考源代码中的调试日志信息),其中包含了扩大针对凭证盗窃的服务目录以及剪切功能。

参考链接:

https://thehackernews.com/2023/09/new-python-variant-of-chaes-malware.html

2、Python包索引再次被VMConnect定位

VMConnect持续攻击揭示了网络犯罪分子渗透到开源Python软件存储库Python包索引(PyPI)的阴险趋势。VMConnect活动最初涉及二十几个恶意Python包,现在已经进一步扩展,tablediter,request-plus和requestspro被认为是扩展活动的一部分。在最近的一波攻击中,肇事者表现出了非凡的毅力和适应性,引起了网络安全界的极大关注。

参考链接:

https://www.infosecurity-magazine.com/news/pypi-targeted-vmconnect/

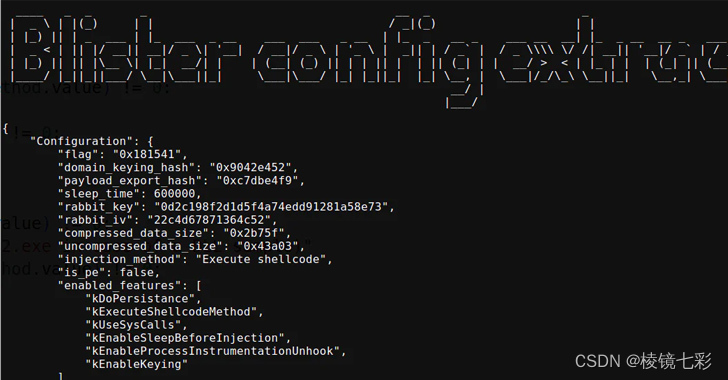

3、新的 BLISTER 恶意软件更新助长了隐形网络渗透

称为BLISTER的恶意软件加载程序的更新版本被用作SocGholish感染链的一部分,以分发名为Mythic的开源命令和控制(C2)框架。新的BLASTER更新包括密钥功能,允许精确定位受害者网络并降低虚拟机/沙盒环境中的暴露,它 是一个继续处于雷达之下的加载程序,它被积极用于加载各种恶意软件,包括剪贴银行、信息窃取程序、特洛伊木马、勒索软件和外壳代码。

参考链接:

https://thehackernews.com/2023/09/new-blister-malware-update-fuelling.html

4、黑客利用 MinIO 存储系统漏洞入侵服务器

已观察到一个未知的威胁参与者将 MinIO 高性能对象存储系统中的高严重性安全漏洞武器化,以获取管理员凭据并滥用立足点,通过触发指定MIRROR_URL的更新命令,将主机上的 MinIO 客户端替换为木马化版本,该命令还支持在部署没有公共互联网访问权限的环境中使用专用镜像服务器。

参考链接:

https://thehackernews.com/2023/09/hackers-exploit-minio-storage-system.html