实验大纲

一、终端安全

1.当前比较流行的网络攻击

2.常见的网络安全设备

3.终端受到攻击的主要途径

4.传统的基于主机的安全防护手段

二、访问控制

1.本地口令验证

2.AAA组成

3.身份验证

4.记账

5. 802.1X

三、第2层安全威胁

交换机攻击分类

四、MAC地址表

MAC地址表泛洪

五、LAN攻击

1.LAN跳跃攻击

2.VLAN双层标签攻击

3.DHCP耗尽攻击

4.DHCP攻击

5.ARP攻击

6.地址欺骗攻击

7.STP攻击

8.CDP侦查

一、终端安全

1.当前比较流行的网络攻击

分布式拒绝服务(DDos)- 来自称为僵尸的协同攻击 数据泄露 - 攻击数据服务器或主机以窃取机密信息 恶意软件 - 主机感染了导致各种问题的恶意软件

2.常见的网络安全设备

虚拟专用网(VPN) - 通过公用网络向企业网络中的远程用户提供安全连接。VPN服务可以集成到防火墙中。 下一代防火墙(NGFW)- 提供状态数据包检查,应用程序可见性和控制,下一代入侵防御系统(NGIPS),高级恶意软件保护(AMP)和URL过滤。 网络访问控制(NAC)- 包括身份验证,授权和计费(AAA)服务。在大型企业中,可以将这些服务合并到管理各种用户和设备类型的访问策略的设备中。

3.终端受到攻击的主要途径

Email Web浏览

4.传统的基于主机的安全防护手段

防病毒/恶意软件 基于主机的防火墙和基于主机的入侵防御系统(HIPS)

5.Cisco Email Security Appliance(ESA)

Cisco ESA 设备监视 SMTP 。 Cisco Talos 的实时源不断更新 Cisco ESA 。 Cisco ESA 每三到五分钟提取一次威胁情报数据。 Cisco ESA 的主要功能: .阻止已知威胁 .躲避隐身恶意软件 .丢弃链接错误的电子邮件 .阻止访问新感染的站点。 .加密电子邮件内容

思科 WSA 是针对 Web 威胁的防护技术。 思科 WSA 对用户访问互联网提供了完全控制。根据组织的要求,可以允许某些功能和应用程序,例如聊天,消息传递,视频和音频,限制或阻止使用的时间或带宽。 思科 WSA 可以执行 URL 黑名单、 URL 过滤、恶意软件扫描、 URL 分类、 Web 应用程序过滤以及 Web 流量的加密和解密。

二、访问控制

1.本地口令验证

R1(config)#line vty 0 4 R1(config-line)#password cisco R1(config-line)#login R1(config)#username Admin secret cisco R1(config)#line vty 0 4 R1(config-line)#login local

2.AAA组成

Authentication 验证 Authorization 授权 Accounting 记账

3.身份验证

a.建立与路由器的连接 b.提示用户输入用户名和密码 c.路由器使用本地数据库进行身份验证

4.记账

a.认证之后,AAA计费处理生成开始消息以开始计费处理 b.当用户完成时,记录一个停止信息,结束计费过程

5. 802.1X

IEEE802.1X标准是基于端口的网络接入控制。 使用基于802.1X端口的身份验证,网络中的设备具有特定角色: .客户端(请求方) 运行兼容802.1X客户端软件的设备,可以是有线或无线设备。 .交换机( Authenticator ) 交换机充当客户端和身份验证服务器之间的中介。 .验证服务器 服务器验证客户端的身份并通知交换机或无线访问点客户端是否已被授权访问。

三、第2层安全威胁

交换机攻击分类

四、MAC地址表

MAC地址表泛洪

使用伪造条目泛洪CAM表 交换机现在充当集线器 Catalyst6500交换机 MAC 地址表可以存储132000个地址。 " macof "这样的攻击工具能产生8000个/秒伪造帧,所以几十秒就可以充满 MAC 地址表。 MA 地址表溢出后,会产生大量的泛洪流量,上一级网络设备将受到冲击。 为防止 MAC 地址表泛洪攻击,管理员必须启用端口安全。

五、LAN攻击

1.LAN跳跃攻击

通过两种途径可以实施 VLAN hopping 攻击: a.攻击主机使用欺骗的 DTP 信息使交换机进入 trunk 模式。 b.使用非法交换机和上联交换机协商为 trunk 模式。

2.VLAN双层标签攻击

VLAN 双重标签攻击是单向的 攻击者所在的 VLAN 必须和 trunk 端口的 Native VLAN 一致才能实施攻击 目地:和禁止外界访问的 VLAN 主机进行通信 VLAN 攻击的防护: .在所有 access 端口禁用 trunk 。 .必须手工启用 trunk ,禁用自动协商。 .确保 Native VLAN 只在 trunk 链路上使用。

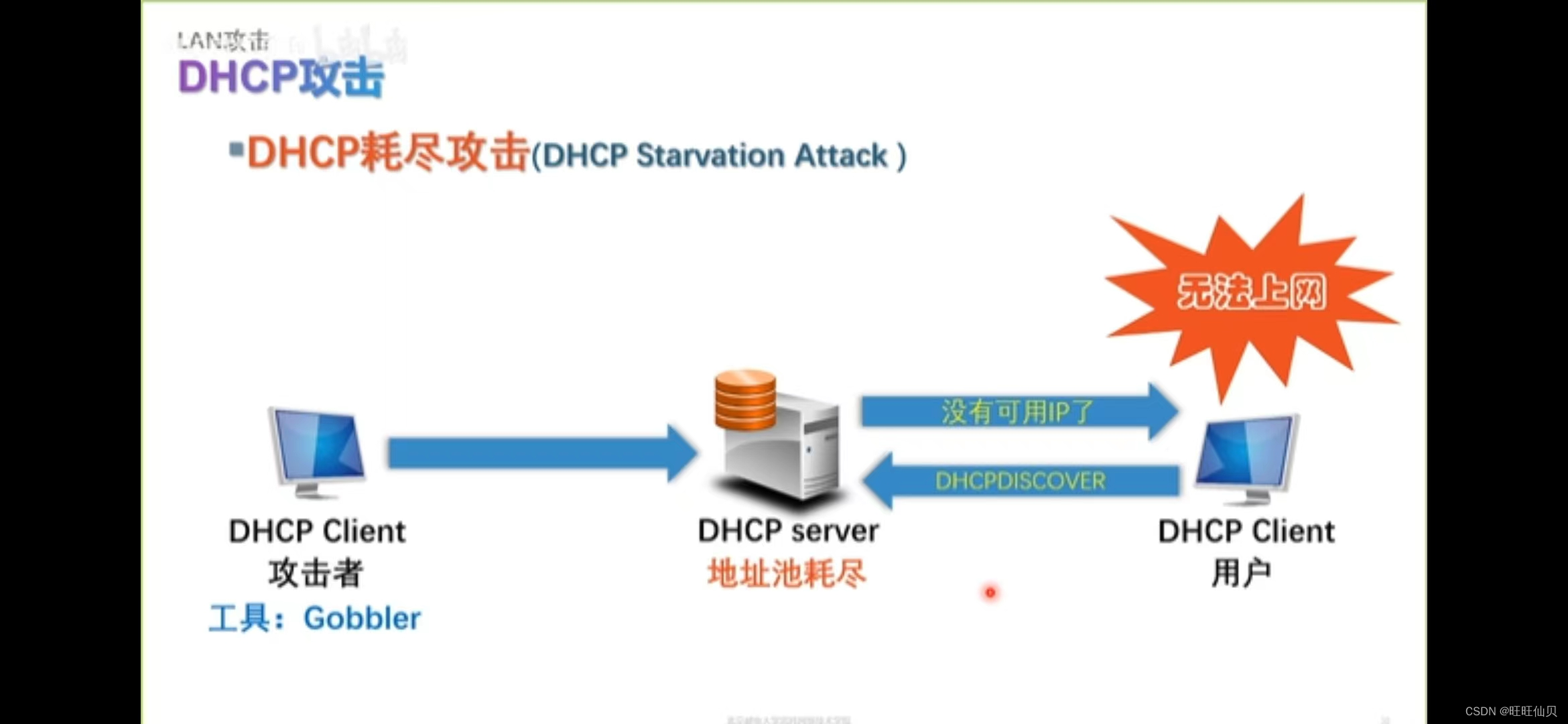

3.DHCP耗尽攻击

4.DHCP攻击

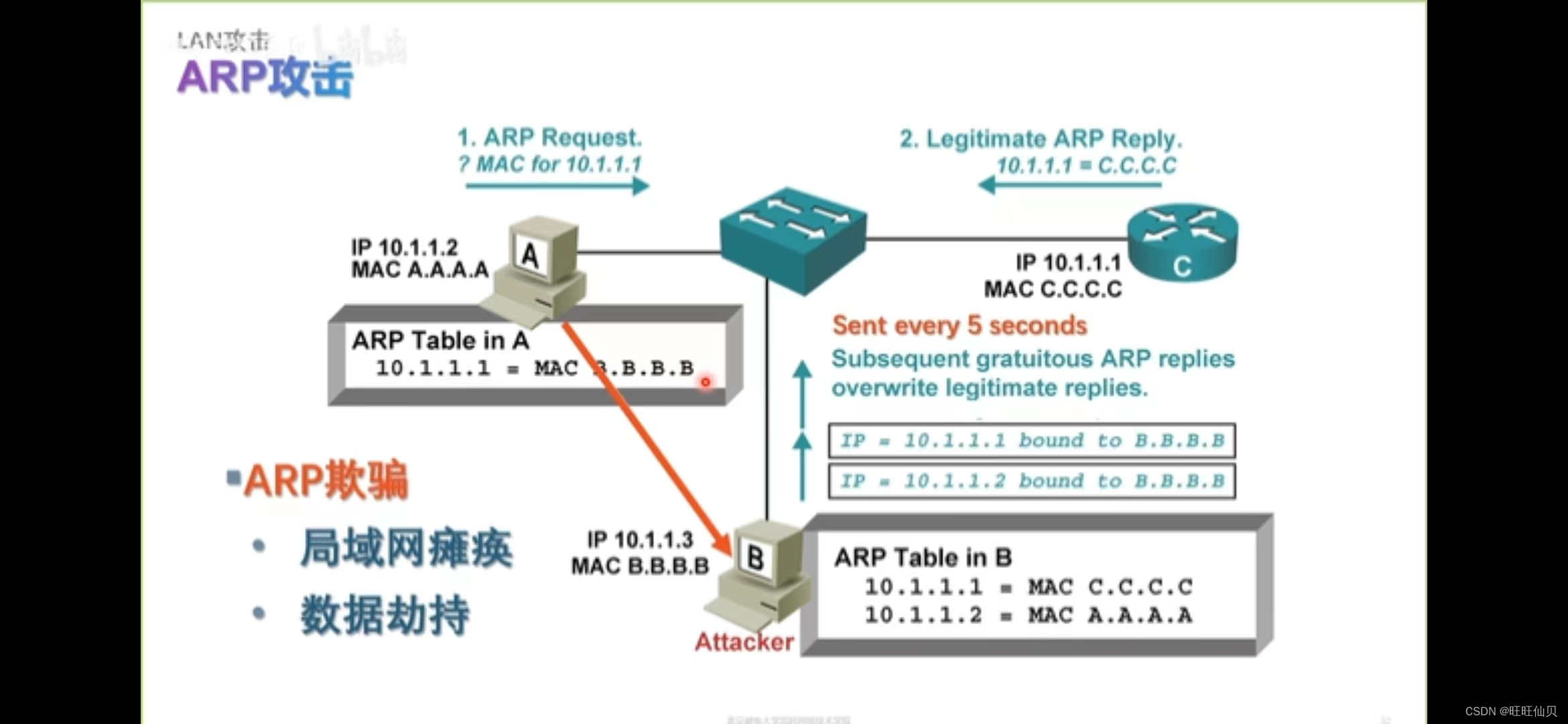

5.ARP攻击

6.地址欺骗攻击

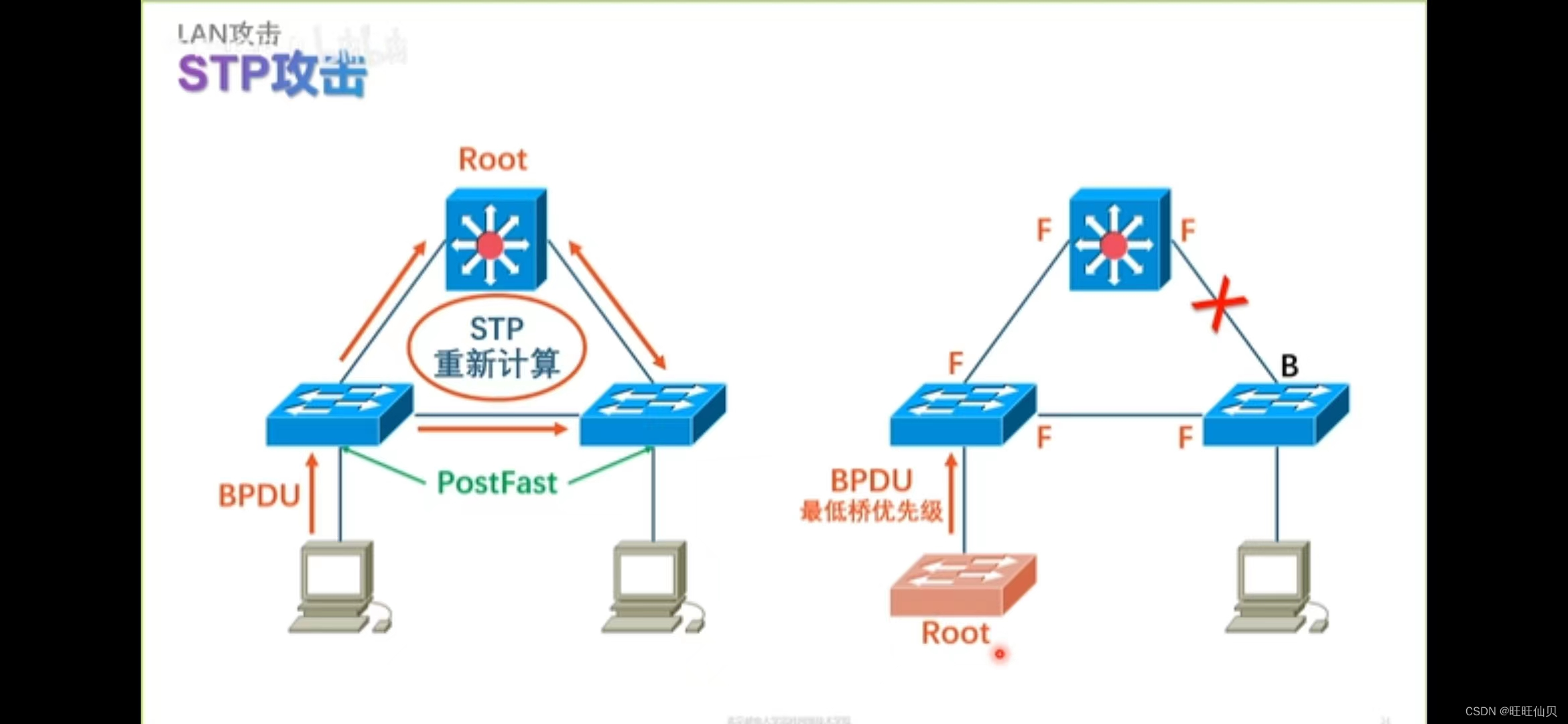

7.STP攻击

8.CDP侦查

思科发现协议( CDP ) .专有第2层链路发现协议。 .在所有思科设备上默认启用。 .帮助配置和排除网络设备故障。 . CDP 信息以周期性的、未加密的、未经身份验证的广播方式从启用 CDP 的端口发送出去。 . CDP 信息包括设备的 IP 地址, IOS 软件版本,平台,功能和本机 VLAN 。

因为安全原因,在连接到不受信任设备端口上需禁用 CDP 。 全局禁用 CDP · no cdp run 端口禁用 CDP · no cdp enable 注意:链路层发现协议( LLDP )也容易受到侦察攻击。如不需要也必须禁用该协议。