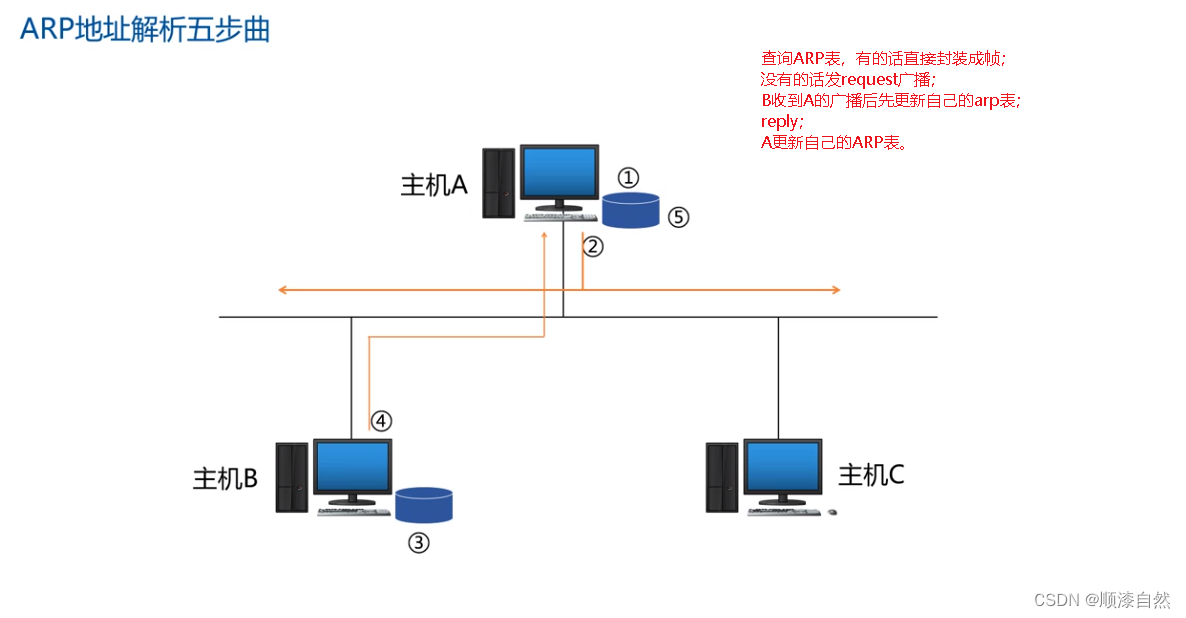

ARP请求的构造过程:

ARP请求的构造过程:

-

ARP请求的构造:

- 当设备A(发起者)想要与设备B(目标)通信,但它只知道设备B的IP地址(例如,192.168.1.2),而不知道其MAC地址。

- 设备A会在ARP请求中包含以下信息:

- 目标IP地址:192.168.1.2(设备B的IP地址)

- 发起者IP地址:设备A的IP地址(例如,192.168.1.1)

- 发起者MAC地址:设备A的MAC地址(例如,00:1A:2B:3C:4D:5E)

- 目标MAC地址:在这个ARP请求中,目标MAC地址字段会被设置为全零(00:00:00:00:00:00),因为发起者还不知道目标设备的MAC地址。

- 设备A会将这个ARP请求封装在一个以太网帧中,并将目标MAC地址设置为广播地址(FF:FF:FF:FF:FF:FF),这样局域网内的所有设备都会接收到这个请求。

-

ARP请求的广播:

- 由于目标MAC地址是广播地址,所有接收到这个ARP请求的设备都会检查请求中的IP地址部分。

- 如果接收到ARP请求的设备发现请求中的IP地址与自己的IP地址匹配,那么它就是目标设备,需要回应ARP请求。

-

ARP响应的构造:

- 设备B(目标设备)识别出ARP请求是针对自己的,于是构造一个ARP响应,其中包含:

- 目标IP地址:192.168.1.1(设备A的IP地址)

- 目标MAC地址:设备A的MAC地址(从ARP请求中获取)

- 发起者IP地址:192.168.1.2(设备B的IP地址)

- 发起者MAC地址:设备B的MAC地址(例如,AA:BB:CC:DD:EE:FF)

- 设备B将ARP响应直接发送给设备A,目标MAC地址设置为设备A的MAC地址。

- 设备B(目标设备)识别出ARP请求是针对自己的,于是构造一个ARP响应,其中包含:

通过这个过程,设备A最终获得了设备B的MAC地址,从而可以在局域网内进行基于MAC地址的通信。