Internet协议的安全性

文章目录

1. 网络层

1. IP*6

| 攻击 | 原理 | 防御 |

|---|---|---|

| IP源地址欺骗 | IP不认证源IP | 高层认证, 如IPsec的IKE |

| 定向广播 | IP协议支持定向广播 | 禁止定向广播 |

| 监听 | IP无加密 | 加密, 如IPsec的ESP |

| 完整性破坏 | IP仅CRC校验首部完整性 | 校验, 如IPsec的AH和ESP |

| IP源路由选项 | IP支持指定往返路由 | 路由器禁止源路由选项 |

| IP分片攻击 | 大包攻击 碎片攻击:头放几片里,可以绕过包过滤 分片重叠 不发完DoS | 先重组,不分片, 序号(如IPsec) |

2. ARP*3

| 攻击 | 原理 | 防御 |

|---|---|---|

| ARP欺骗 | 做中间人 | 静态ARP, 永久ARP(下面一样) |

| ARP重定向 | 不停告诉别人我是网关 | |

| MAC flooding | 给交换机狂发,占满表, 交换机变集线器 | 不知道 |

3. ICMP * 3

| 攻击 | 原理(ICMP没有验证可以伪造) | 防御 |

|---|---|---|

| 针对带宽DoS | 狂ping | 允许单方向ping |

| 针对连接DoS | 发假的不可达终止连接 | 阻止一些类型的ICMP |

| ICMP重定向 | 利用重定向改变主机路由表,自己伪装成路由器,常和IP源地址欺骗结合 | 阻止一些类型的ICMP |

2. 传输层协议

1. TCP

1. * SYN-Flood攻击

攻击

-

原理: 属于语义DoS攻击(利用协议缺陷),狂发SYN形成一堆半连接

-

根据源地址欺骗(随机伪造,子网伪造,固定伪造)有放大攻击(DNS请求和响应大小远不同),反射攻击(固定伪造)

-

防止SYN返回报文攻击到自己的方式就是源地址伪造

检测

- 半开连接检测

- 新建连接速率检测:检测不活动连接

* 防御

-

源地址过滤

-

释放无效连接:检测半开和不活动连接释放

-

延缓TCB分配(收到SYN后分配的资源叫TCB)

-

代理服务器(也算延缓TCB)

-

SYN proxy:窗口设为0

-

SYN cache: 用cache存半连接

-

SYN cookie: cookie, 第三次开TCB

-

Safe reset: cookie, 第三次发rst重连,后续不代理

-

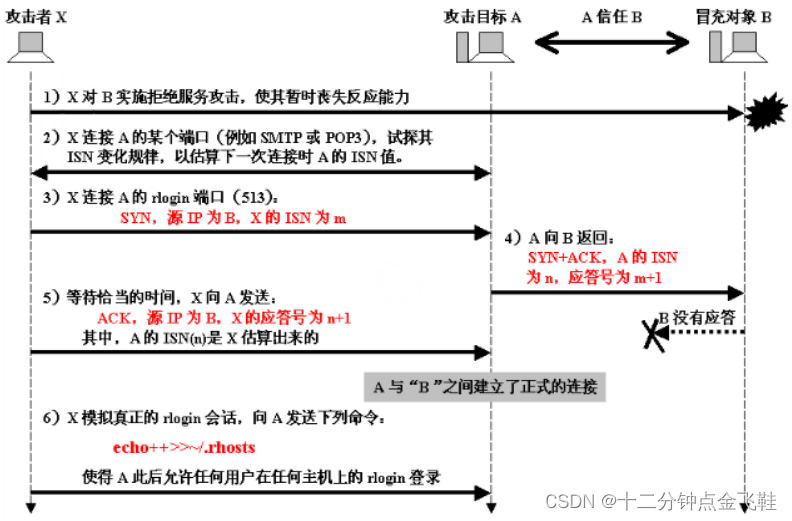

2. TCP序号攻击

攻击

TCP只有基于序号的认证,认证很弱,如果能猜到序号,人家就相信

先dos冒充对象

再连接攻击者来试探序号

再正式建立连接

3. 拥塞机制攻击

故意制造拥塞

防护:网关实时检测异常流量

2. UDP

| 攻击 | 基于缺陷 |

|---|---|

| UDP Flood | 是暴力DoS,没有拥塞控制 |

| UDP欺骗 | 没有连接没有认证 |

3. 应用层协议

1. DNS

攻击*3

DNS污染: 攻击DNS服务器

DNS欺骗: 假装DNS服务器

DNS中毒: 伪装其他服务器对DNS服务器响应

防范*3:

-

基于地址认证

-

不把秘密信息放在主机名里

-

DNSsec

2. FTP

| 攻击 | 防御 |

|---|---|

| 明文传输:登录用户名、密码以及传输内容都明文传输,易被窃听 | 使用SFTP 1. 加密 2. 采用SSH(port22),避免开大量数据连接端口 |

| 两种方向的数据连接:PORT开放端口导致访问控制失效 | 禁止PORT,只允许PASV |

| FTP反弹攻击:攻击者在PORT命令中指定特定的IP地址和端口号参数,将数据发送的第三方 | 限制PORT指定的IP和port 或者关闭PORT |

| 用户权限限制问题:如果FTP用户权限限制不合理,会导致授权访问 | 不用root运行 |

| 匿名FTP问题:全球可读写的目录常用来存储和发布盗版软件或其它违法的软件或数据 | 只读,取消匿名 |

3. TELNET: 改用ssh

无加密,无完整,无认证

4. 电子邮件

SMTP明文, 无认证

1. 攻击

-

邮件炸弹: 挤爆邮箱

-

垃圾邮件: 垃圾内容

-

社工

2. 防御

- 反垃圾: 过滤等

4. 路由协议

1. RIP

RIP流程复习

探寻邻居, 定期发整张路由表给邻居,然后看情况更新, 最后收敛,每个路由器都有完整拓扑

协议缺陷:

- 不可靠的UDP传输

- RIPv1没有认证, RIPv2用MD5但已被破解,总之就是没认证

攻防:

| 攻击 | 防御 |

|---|---|

| 1. 攻击者可以伪造RIP路由更新信息,并向邻居发送, 经过收敛网络可能瘫痪 2.可以嗅探路由表,然后再破坏完整性截取或者重放 | 1. 配置路由器为被动接口(只进不出) 2. 增加认证 3. 配置访问控制,只允许指定IP更新报文 |

2. OSPF

OSPF流程复习

发的是相邻路由器的状态, 有变化才发, 给全网泛洪, 最后拿dijkstra算、

协议缺陷

- 有认证,但是很多节点还是用口令

- 会泛洪, 欺骗容易扩散

3. BGP

BGP复习

不是最佳路由,只保证不兜圈子,下层是TCP, 有IGP和EGP

协议缺陷

没有认证

解决:

MD5 BGP

S-BGP

…