在数字化日益深入的今天,网络安全问题愈发凸显其重要性。其中,ARP攻击作为一种常见的网络攻击方式之一,往往给企业和个人用户带来不小的困扰。ARP协议是TCP/IP协议族中的一个重要协议,负责把网络层(IP层)的IP地址解析为数据链路层(MAC层)的MAC地址,用于实现IP地址到MAC地址的映射。

然而,由于ARP协议在设计时缺乏必要的安全验证机制,当这个协议被恶意利用时,就会引发我们所说的ARP攻击,从而对网络造成严重的危害。今天德迅云安全就分享关于ARP攻击详细介绍,了解它的原理和可能引起的现象,以及一些处理方案,以帮助大家更好地了解并防范ARP攻击。

一、ARP攻击的含义

ARP攻击,全称“地址解析协议攻击”,是一种针对以太网地址解析协议(ARP)的网络攻击方式,又称为ARP欺骗。此种攻击可让攻击者有机会通过伪造ARP数据包来窃取合法用户的通信数据,甚至可篡改封包,而且可以让目标主机无法收到来自特定IP地址的数据帧,从而实现窃取数据、网络中断等目的,对网络安全造成严重危害。

二、ARP攻击的原理以及攻击方式

ARP攻击的原理主要是基于ARP的漏洞进行欺骗和攻击,具体来说,攻击者会发送伪造的ARP数据包,将自己的IP地址伪装成网络中的其他设备IP地址,同时将自己的MAC地址伪装成目标设备的MAC地址。

当网络中的其他设备收到这些伪造的数据包时,由于ARP缓存表采用的是机械制原理,如果表中的某一列长时间不使用,就会被删除。因此,这些伪造的数据包有可能被错误地记录到ARP缓存表中,从而导致网络通信中断或数据泄露等安全问题。

ARP攻击主要通过以下步骤实现:

1、攻击者发送伪造的ARP数据包,将自己的IP地址伪装成网络中的其他设备IP地址,同时将自己的MAC地址伪装成目标设备的MAC地址。

2、当其他设备向伪装的IP地址发送数据时,数据会先发送到攻击者的设备上,攻击者可以截获这些数据。

3、攻击者可以通过修改数据包的内容或插入恶意代码等手段,对目标设备进行攻击或窃取敏感信息。

4、攻击者还可以通过伪造ARP响应包,将网络中的其他设备引导到一个错误的MAC地址,从而造成网络通信中断或数据泄露等安全问题。

ARP攻击主要有以下几种方式:

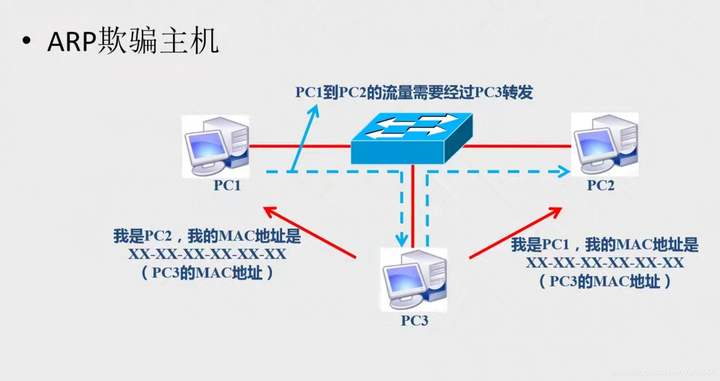

ARP欺骗:

-

攻击者发送伪造的ARP响应包,将攻击者的MAC地址与正常主机的IP地址绑定在一起,误导其他计算机将数据发送到错误的MAC地址,从而实现了中间人攻击。

-

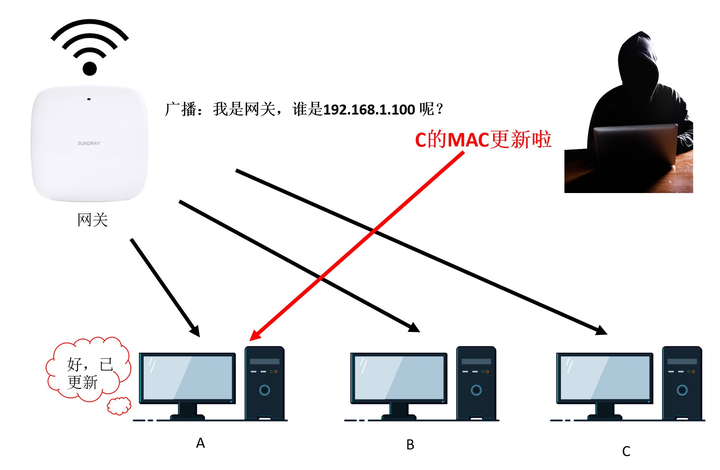

攻击者还可以伪造网关的ARP响应包,将网关的MAC地址更改为攻击者的MAC地址,导致整个局域网的数据流量都经过攻击者的设备,进而窃取或篡改数据。

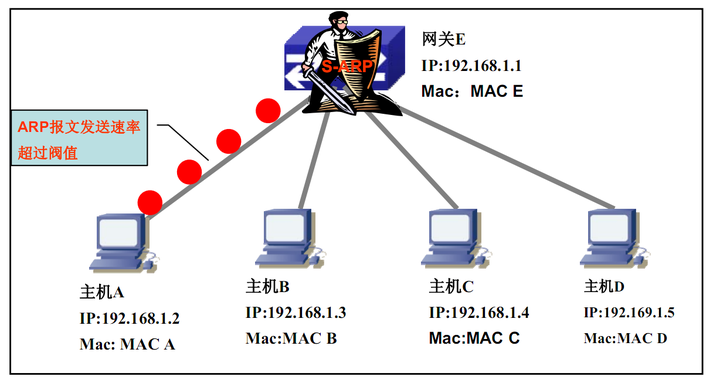

ARP泛洪攻击:

攻击者发送大量的ARP请求包到网络中,使得网络中的ARP缓存表快速更新,消耗网络带宽和主机资源,导致网络拥塞和主机性能下降。

ARP扫描:

攻击者发送ARP请求包来探测网络中的主机,获取主机的IP地址和MAC地址信息,为后续的攻击做准备。

ARP劫持:

攻击者通过ARP欺骗等手段,将目标主机的ARP缓存中的网关MAC地址替换为攻击者的MAC地址,然后攻击者截获并转发目标主机与网关之间的通信数据,实现数据的窃取或篡改。

ARP中间人攻击:

攻击者通过ARP欺骗等手段,将自己插入到目标主机与网关之间的通信路径中,作为中间人截获并转发通信数据,同时可以对数据进行窃取、篡改或阻断。

ARP重放攻击:

攻击者捕获网络中的ARP响应包,并将其重新发送出去,以此来欺骗其他计算机,使其认为攻击者的MAC地址是合法的,从而将数据发送到错误的MAC地址。

三、ARP攻击可能造成的危害

1、网速不稳定

当局域网内的某台计算机被ARP的欺骗程序非法侵入后,它会持续地向网内所有的计算机及网络设备发送大量的非法ARP欺骗数据包,阻塞网络通道,造成网络设备的承载过重,导致网络的通讯质量不稳定。用户可能会感受到网速时快时慢,甚至频繁掉线,极其不稳定。

2、数据泄露

攻击者可以通过ARP攻击窃取受害者的敏感信息,如登录密码、聊天记录等。这是因为攻击者可以伪造网关的MAC地址,使受害者的计算机将所有数据都发送给自己,从而实现数据窃取。

3、网站被篡改

在某些情况下,ARP欺骗木马可能会修改用户访问的网站内容,加入一些本地没有的代码。这样,当用户在本地访问时可能一切正常,但在外网访问时却会出现额外的代码或内容。

4、网络设备冲突

由于ARP攻击通常涉及到伪造MAC地址,这也可能导致网络设备之间的冲突和故障,使用户无法正常使用网络。

5、破坏网络安全

ARP攻击破坏了网络的安全性,因为攻击者可以轻松地控制网络中的流量,甚至对特定的设备进行攻击。在某些情况下,攻击者甚至可以通过ARP攻击获得受害者计算机的控制权,进而对其实施远程控制,如安装恶意软件、窃取文件等。

四、防范ARP攻击的方法

关于如何预防ARP攻击,德迅云安全有建议可以考虑采取以下一些措施:

使用ARP防火墙:部署ARP防火墙来监控和检测网络中的ARP流量,及时发现并阻止异常ARP请求和响应。

使用ARP安全协议:使用ARP安全协议,如ARP安全(ARP Sec)、静态ARP检测(Static ARP Inspection)等,对网络中的ARP请求和响应进行验证和保护。

使用加密和身份验证机制:使用加密协议和身份验证机制,如IPsec、SSL、802.1X等,在网络中传输的数据进行加密和身份验证,防止ARP欺骗攻击者窃取或篡改数据。

启用ARP检测功能:一些网络设备具有ARP检测功能,可以检测到ARP欺骗行为并自动阻断攻击者的连接。

定期更新软件和补丁:及时更新操作系统和网络设备的软件和补丁,可以修补已知的安全漏洞,降低被ARP攻击的风险。

使用网络安全产品:例如德迅云安全的高防服务器,拥有专门定制的硬件防火墙,配合主机安全软件德迅卫士可以帮用户检测入侵和防范网络攻击。

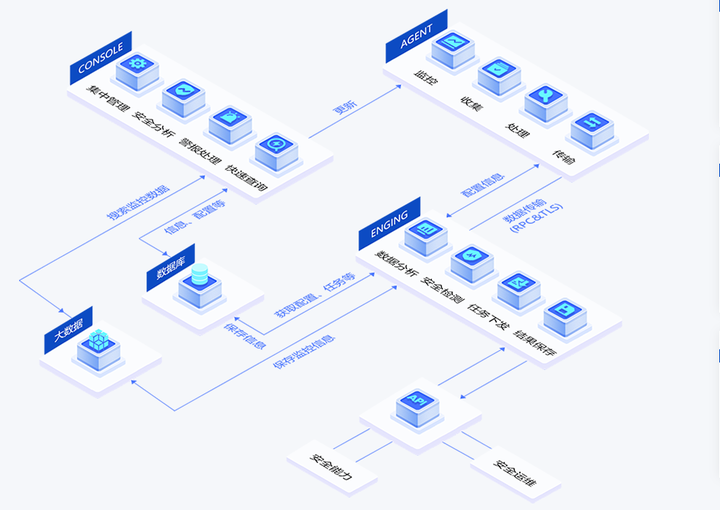

五、主机安全软件是如何做好主机安全的

针对ARP攻击对主机可能造成的远程控制,安装恶意软件、窃取文件等威胁行为,德迅卫士可以为系统添加强大的实时监控和响应能力,帮助企业有效预测风险,精准感知威胁,提升响应效率,拥有多种可靠有效的安全特性,为主机提供安全:

1、风险发现,可主动、精准发现系统存在的安全风险,提供持续的风险监测和分析能力。

-

持续安全监控和分析

-

多种应用/系统风险

-

强大的漏洞库匹配

-

专业具体的修复建议

2、入侵检测,可实时发现入侵事件,提供快速防御和响应能力

-

全方位攻击监控

-

高实时入侵告警

-

可视化深度分析

-

多样化处理方式

3、病毒查杀,结合多个病毒检测引擎,能够实时准确发现主机上的病毒进程,并提供多角度分析结果,以及相应的病毒处理能力。

-

多引擎病毒检测

-

实时监控告警

-

主动病毒阻断

-

沙箱验证修复

4、远程防护,远程防护用于对远程桌面登录进行防护,防止非法登录。支持多重防护规则,增强远程桌面安全。

-

微信认证登录

-

手机验证码登录

-

二级密码登录

-

区域所在地登录

六、总结

总之,ARP攻击是一种常见且危害严重的网络攻击,会对网络安全造成了严重的威胁。了解ARP攻击的含义、原理以及防范措施,能够帮助用户更好地了解ARP攻击并采取相应的防范措施,有效地降低ARP攻击的风险并保障网络的安全稳定运行