在当代的数字化社会中,海量数据已成为我们日常生活的一个不可分割的组成部分。尤其是对于企业来说,如何在互联网上安全地传输庞大数据文件,是一个至关重要的问题。本文将深入探讨镭速技术如何利用加密手段,安全地将大型数据文件上传至服务器端。

数据加密的重要性

数据加密是防止未授权第三方访问数据的关键措施。在数据传输过程中,若缺乏加密保护,信息极易被非法截获。这不仅可能导致个人隐私的泄露,还可能引起商业秘密的外泄,甚至可能触发安全问题。因此,无论是个人还是企业,对大文件进行加密上传都是保护数据安全的关键环节。

选择恰当的加密技术

镭速技术(私有化部署方案,也可接入公有云,企业、社会组织用户可申请免费试用)在加密上传大型数据文件的首要任务是选择适当的加密技术。根据具体的使用场景和需求,选择正确的加密算法可以有效减少数据被非法获取或篡改的风险。主要有两种加密方法:对称加密和非对称加密。

对称加密

对称加密算法的显著优势在于其加解密的高效率,特别适合处理大型文件和在高速网络环境下使用。高级加密标准(AES)是一种被广泛采纳的对称加密算法,它提供多种密钥长度选项,如128位、192位和256位,密钥越长,安全性越高。

非对称加密

非对称加密技术采用一对密钥,即公钥和私钥,来进行加密和解密操作。例如RSA、DSA、ECC等算法都属于这一技术范畴。其主要优势在于高安全性,因为通信双方无需直接交换密钥即可安全地进行信息交流。

大型数据文件的加密和上传流程

为了提升上传大文件的效率,我们通常会先将大文件按照预定的大小分割成多个小片段,然后对这些片段进行加密和上传。以下是详细的操作步骤:

文件分割:首先,将大型数据文件按照设定的大小标准分割成多个小片段。

密钥生成:利用文件的一些基本信息(例如文件名、时间戳等),通过哈希函数生成一个用于加密的密钥。

片段加密:然后,采用所选的对称加密技术(如AES)和新生成的密钥,对每个文件片段进行单独加密。

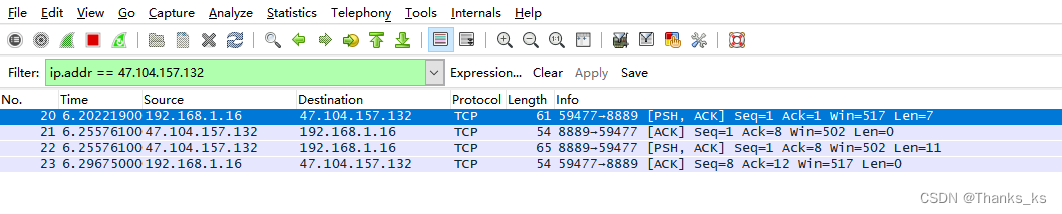

片段上传:将加密后的文件片段上传至服务器。为了保证数据的完整性和顺序,可以采用顺序或并行的上传方式。

服务器端重组:服务器端接收到加密的文件片段后,将它们重新组合成原始的完整文件。

结语

加密上传大文件是确保数据传输安全的重要环节。通过采用分块加密和上传的方法,不仅可以提高安全性,还能提升上传的效率。无论是企业还是个人,都应当重视数据的加密工作,采取有效措施来保护信息安全。

![[Algorithm][回溯][字母大小写全排列][优美的排列][N皇后]详细讲解](https://img-blog.csdnimg.cn/direct/9c535575aef8428c8bcf308126bf53e4.png)