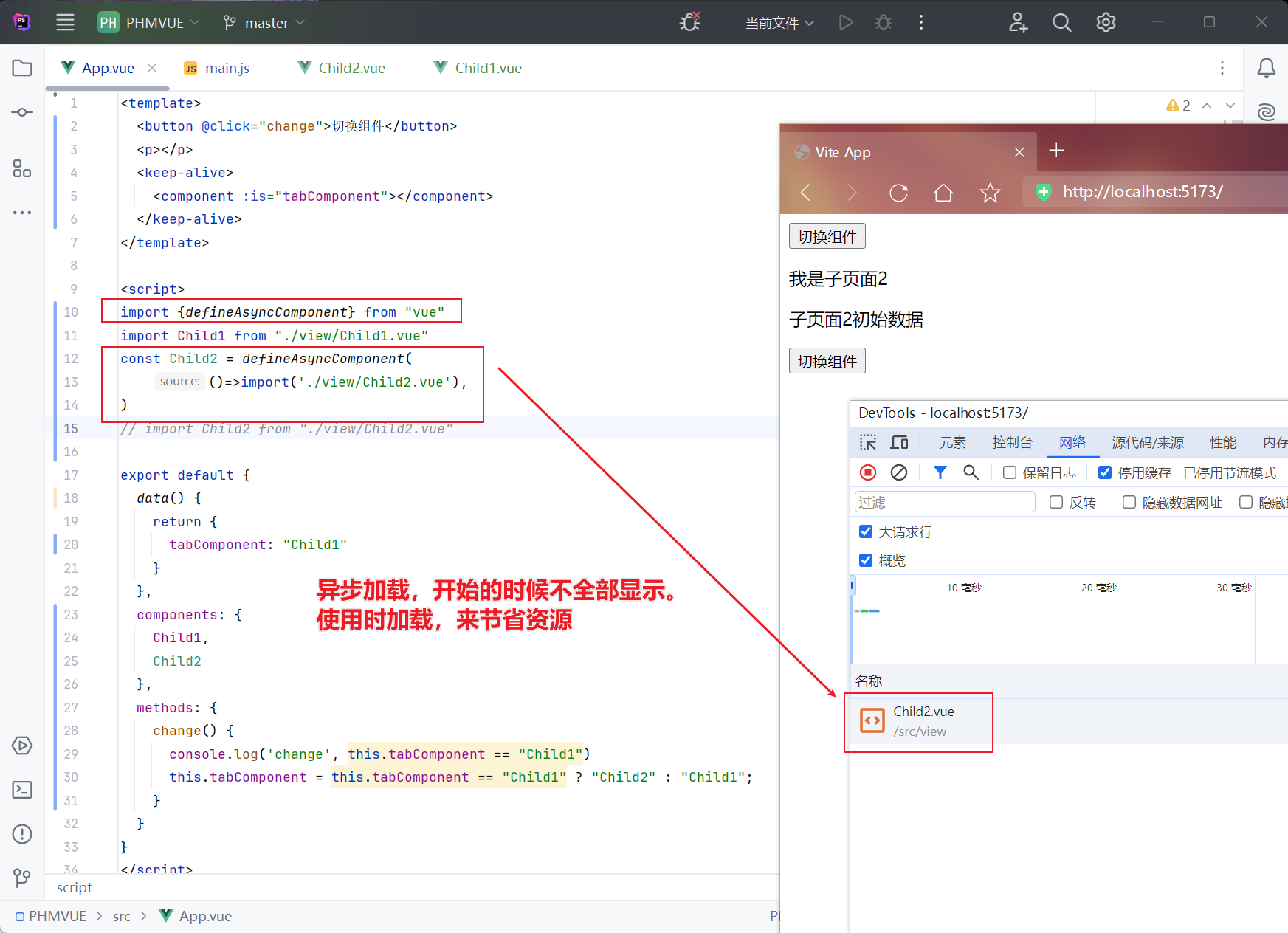

0x01 编写流程

首先新建你自己的传输协议名称

然后使用java编写本地的加密函数

再编写对应的解密函数,就可以保存

然后再用对应语言编写远程加解密函数

然后通过Wireshark抓包可以发现流量数据已经成功就行了加密

0x02 测试源码

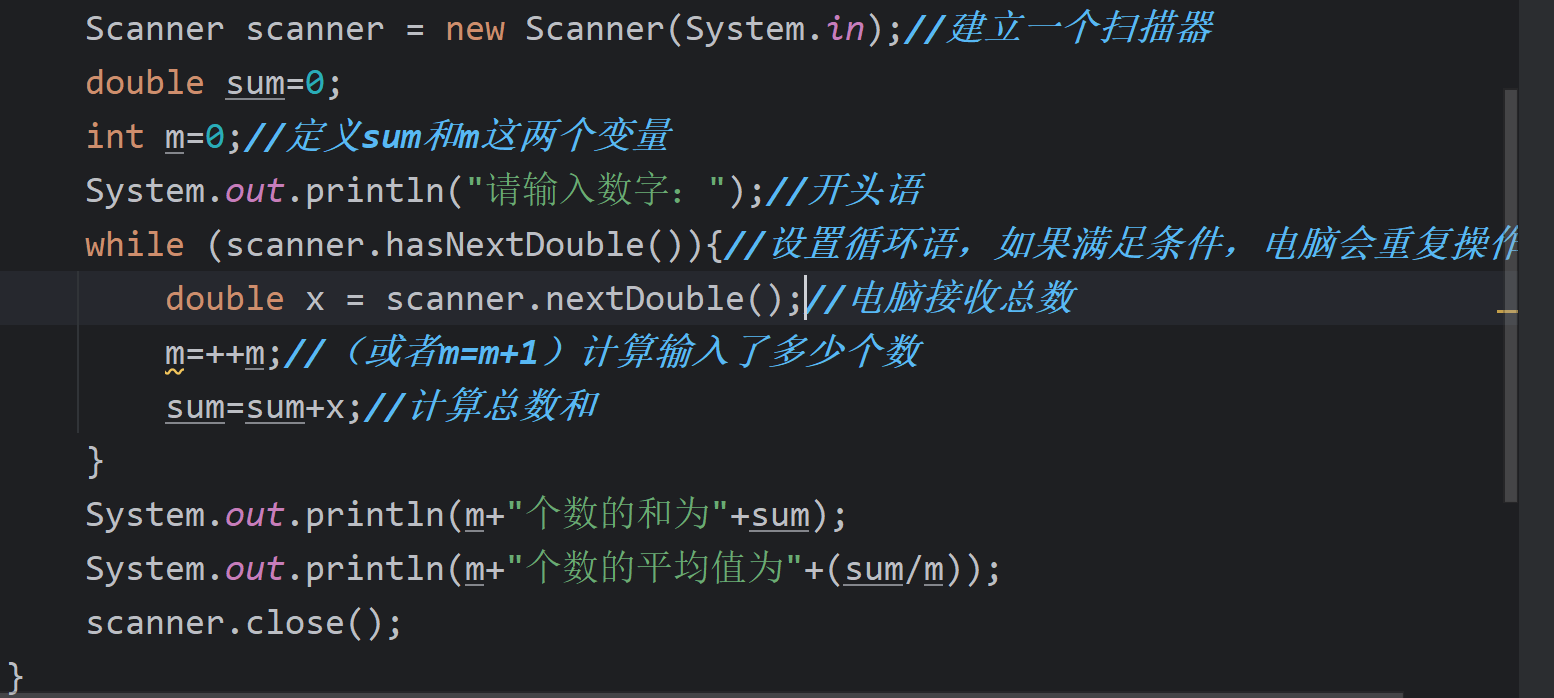

1、本地加解密

// 加密函数

private byte[] Encrypt(byte[] data) throws Exception {byte[] result = new byte[data.length];for (int i = 0; i < data.length; i++) {result[i] = (byte) ((data[i] + 3) % 256);}return result;}// 解密函数

private byte[] Decrypt(byte[] data) throws Exception {byte[] result = new byte[data.length];for (int i = 0; i < data.length; i++) {result[i] = (byte) ((data[i] - 3 + 256) % 256); }return result;}

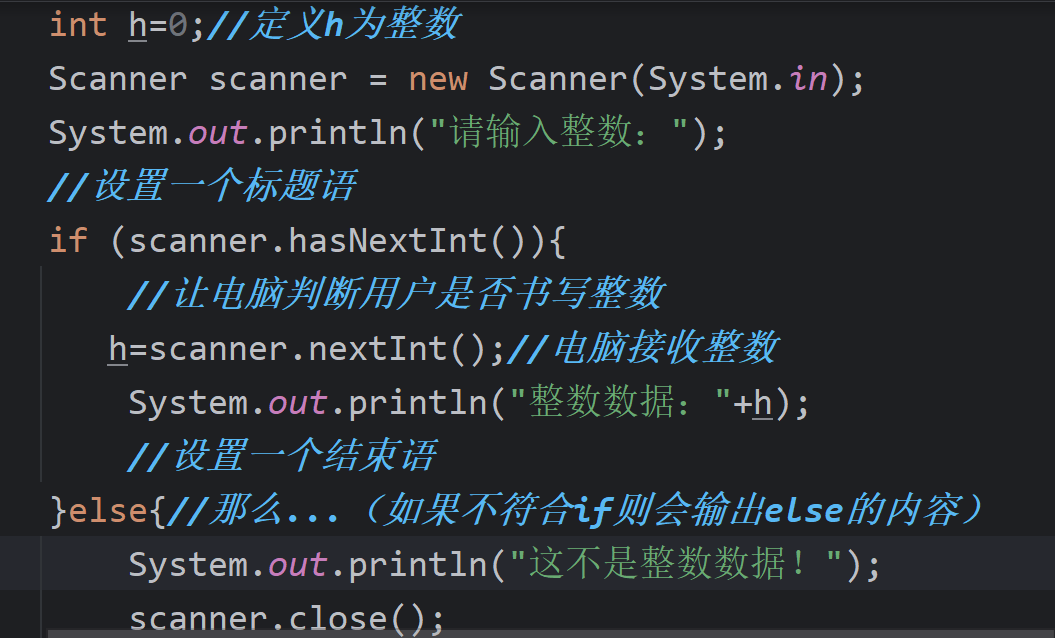

2、php远程加解密

// 加密处理

function Encrypt($data)

{$result = '';for ($i = 0; $i < strlen($data); $i++) {$char = $data[$i];$charCode = ord($char) + 3;$result .= chr($charCode);}return $result;

}

//解密处理

function Decrypt($data, $shift = 3)

{$result = '';for ($i = 0; $i < strlen($data); $i++) {$char = $data[$i];$charCode = ord($char) - 3;$result .= chr($charCode);}return $result;

}

0x03 测试效果

0x04 免杀效果

对于改了通信协议加密方式过流量设备是很好过的,更改加密方式后杀软查杀也不能准确的识别,缺陷就是对于D盾及一些专业webshell查杀工具还是有点困难的,后期会出一款绕D盾、杀软、流量监测设备等查杀手段的工具放入圈子以免被安全厂商盯上,欢迎进群或圈子学习交流,大家共同一起进步。