题目:

- 从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

- 获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

- 获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

- 当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

- 恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。(上题已经看到进程)

- 获取桌面上的flag.txt文件的内容是什么?

- 病毒在自我删除时执行的命令是什么?

题一

题目:

从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

思路:

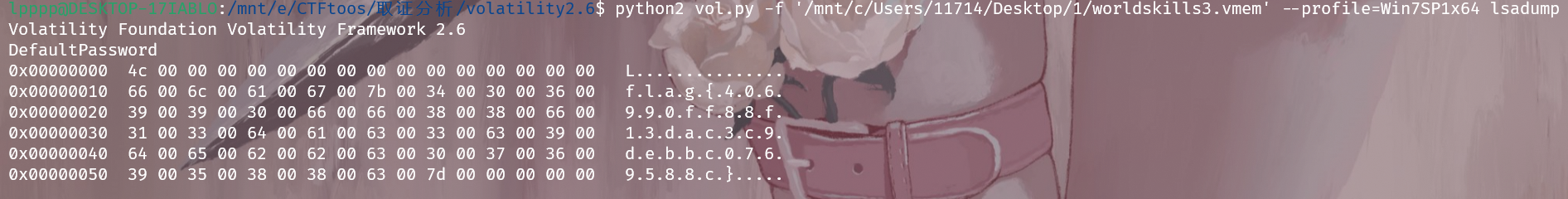

直接使用插件 mimikatz 获取用户名和密码,或者使用 lsadump 查看强密码

python2 vol.py --plugins=/mnt/e/CTFtoos/取证分析/volatility2.6/plugins/ -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 mimikatz

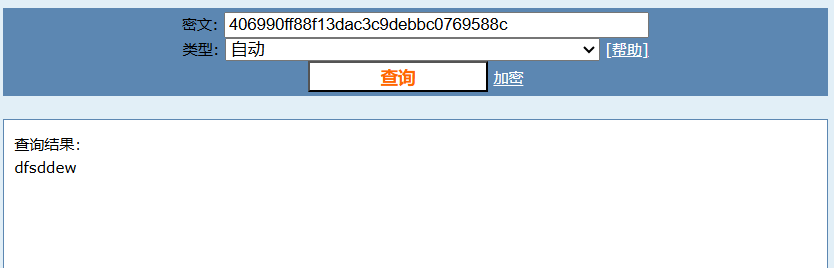

在将密码进行 md5 解密

flag为: flag{admin,dfsddew}

题二

题目:

获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

思路:

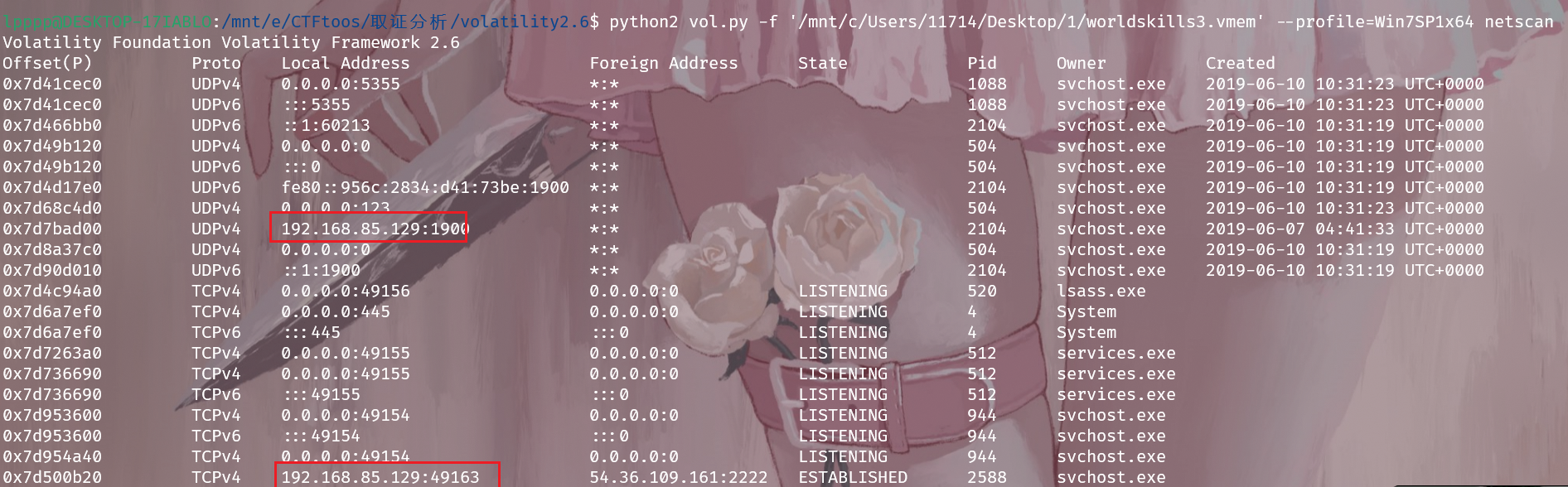

使用 netscan 查看网络连接 获取当前系统 ip

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 netscan

主机名上面通过插件 mimikatz 已经获取为 WIN-9FBAEH4UV8C,也可以插件如下:

printkey -K "ControlSet001\Control\ComputerName\ComputerName"

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

flag为:flag{192.168.85.129:WIN-9FBAEH4UV8C}

题三

题目:

获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

思路:

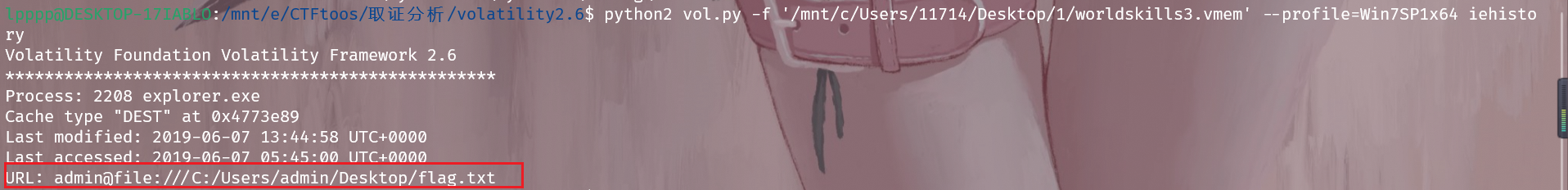

使用 **iehistory** 查看浏览器历史记录

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 iehisto

ry

flag为: flag{admin@file:///C:/Users/admin/Desktop/flag.txt}

题四

题目:

当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

思路:

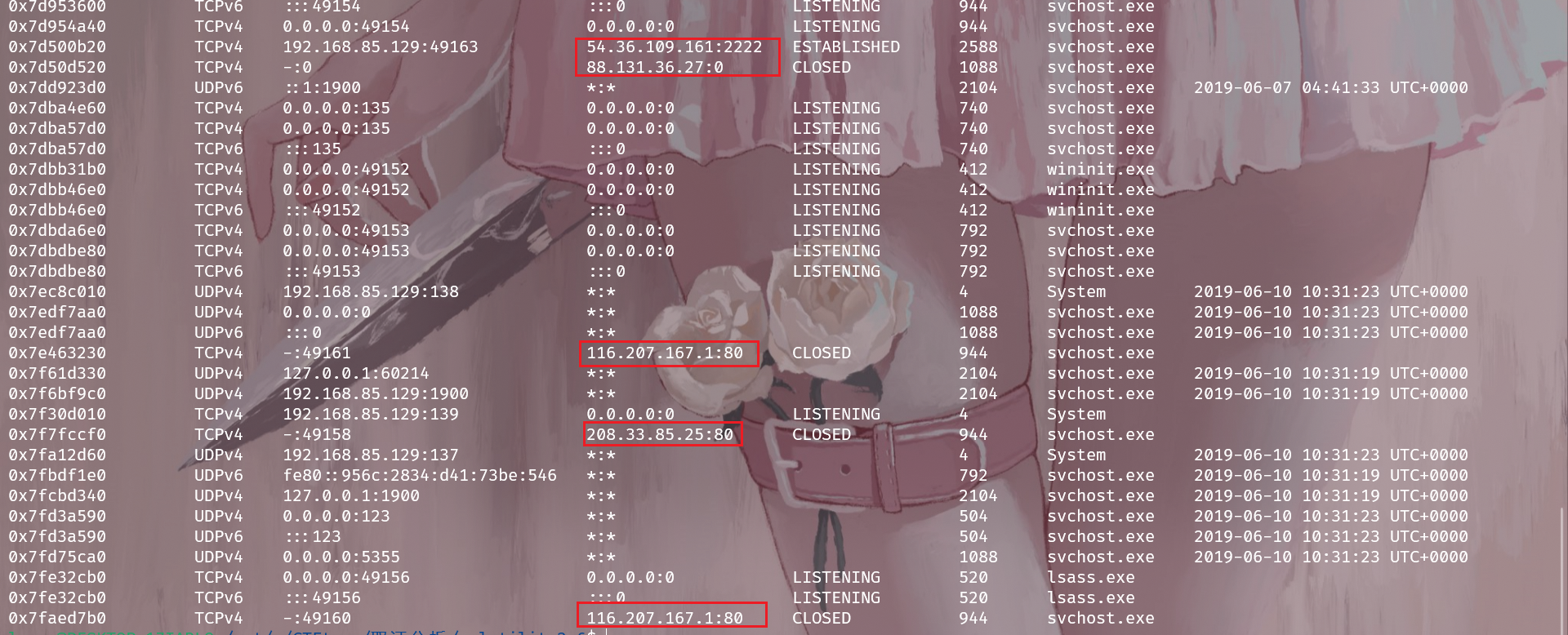

使用 netscan 插件查看网络状态,可以看到 54.36.109.161:2222 正在 ESTABLISHED(通信),这个端口是DDG挖矿病毒开放的端口

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 netscan

flag为: flag{54.36.109.161}

题五

题目:

恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。(上题已经看到进程)

思路:

由上题可知挖矿程序的进程 id 为 2588,因此我们查找该进程是否存在父进程,使用插件 **svcscan**

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 svcscan| grep '3036' -A 10

flag为: flag{VMnetDHCP}

题六

题目:

获取桌面上的flag.txt文件的内容是什么?

思路:

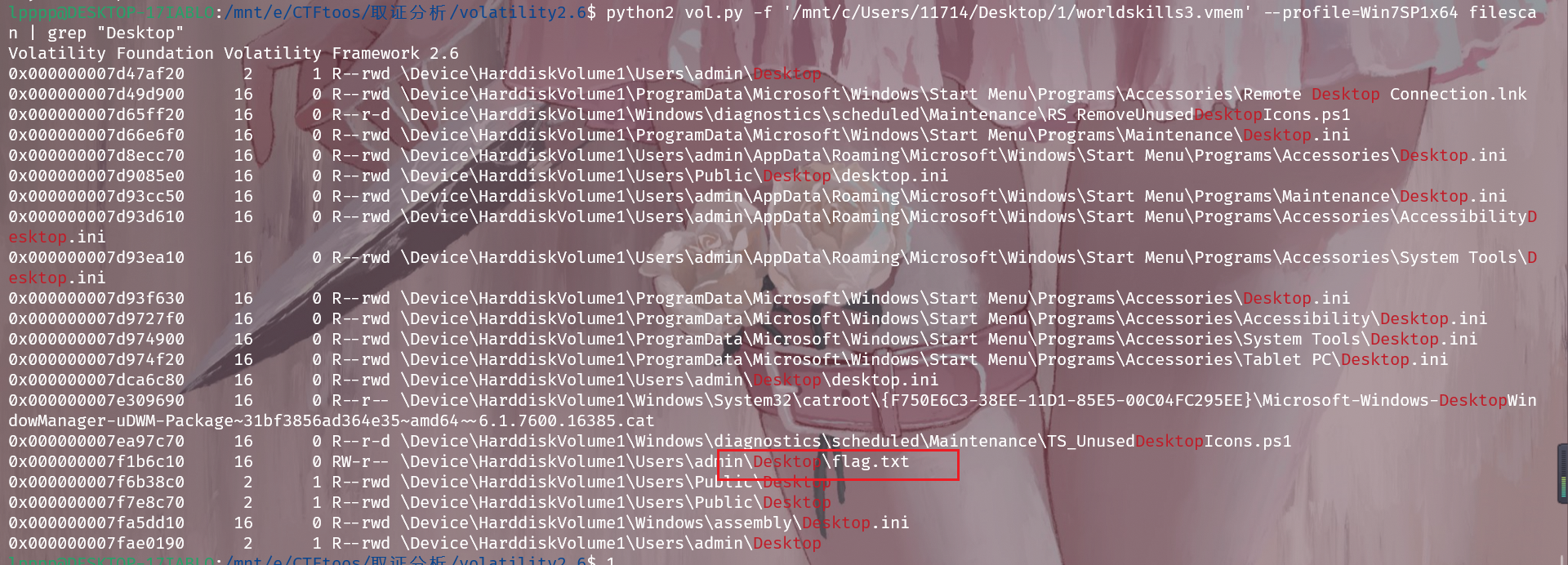

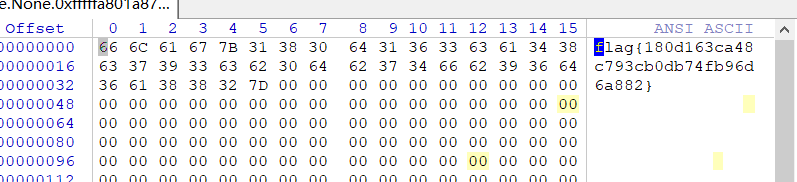

直接使用插件 filescan 扫描桌面的文件

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 filesca

n | grep "Desktop"

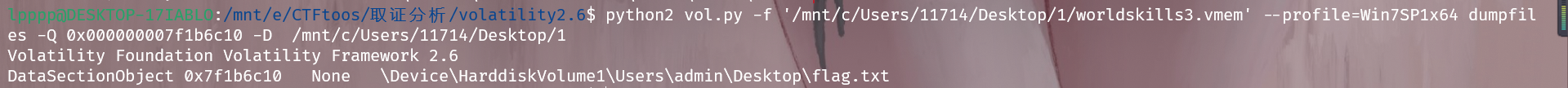

然在使用插件 dmpfiles 提取出来

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 dumpfiles -Q 0x000000007f1b6c10 -D /mnt/c/Users/11714/Desktop/1

flag为: flag{180d163ca48c793cb0db74fb96d6a882}

题七

题目:

病毒在自我删除时执行的命令是什么?

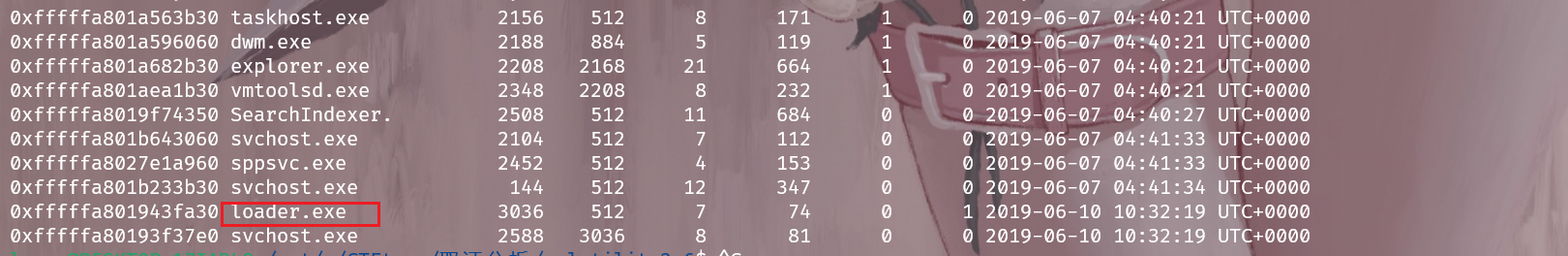

通过 pslist 插件我们可一发现病毒程序

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 pslist

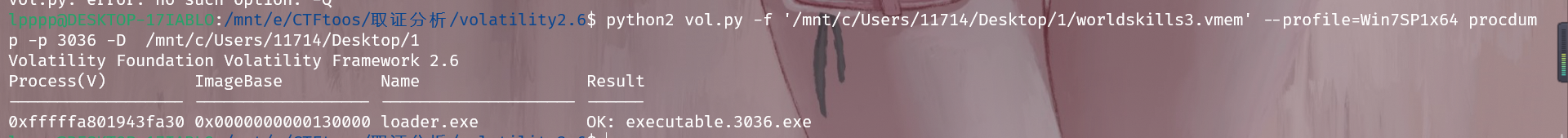

解下来就是将这个程序提取下来 procdump

python2 vol.py -f '/mnt/c/Users/11714/Desktop/1/worldskills3.vmem' --profile=Win7SP1x64 procdump -Q 0xfffffa801943fa30 -D /mnt/c/Users/11714/Desktop/1

ida 32 打开

/c @ping -n 15 127.0.0.1&del

第46届金砖国家世界技能大赛 内存取证样题一

第46届金砖国家世界技能大赛 内存取证样题一

![[Paper Reading] Multiple View Geometry Transformers for 3D Human Pose Estimation](https://img2024.cnblogs.com/blog/1067530/202408/1067530-20240813212514727-1161268908.png)