靶机:

https://download.vulnhub.com/momentum/Momentum.ova

下载后使用 VirtualBox 打开

难度:中

目标:取得 root 权限 + 2 Flag

攻击方法:

- 主机发现

- 端口扫描

- 信息收集

- Web 路径爆破

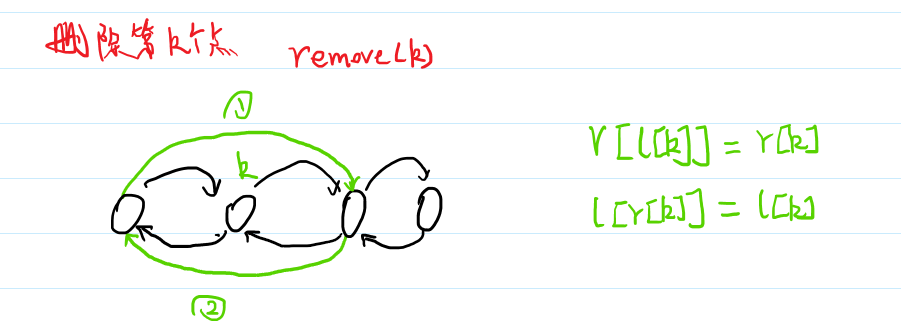

- XSS 漏洞

- JS 脚本分析

- AES 解密

- Redis 认证漏洞

主机发现

sudo arp-scan -l

端口扫描和服务发现

nmap -p- 192.168.0.104扫描全端口

nmap -p22,80 -sV -sC 192.168.0.104

发现 SSH 的版本是 OpenSSH 7.9

HTTP 是 Apache httpd 2.4.38

访问 80 端口的 Web 服务

发现 id 参数,测试SQL注入只是把值原原本本的返回到页面中

那么可能存在 XSS 漏洞,尝试输入 payload

获得 cookiecookie=U2FsdGVkX193yTOKOucUbHeDp1Wxd5r7YkoM8daRtj0rjABqGuQ6Mx28N1VbBSZt解码Base64,发现Salted,意思是加盐了,应该是使用了某种加密算法

目录扫描

dirsearch -u "http://192.168.0.102/"

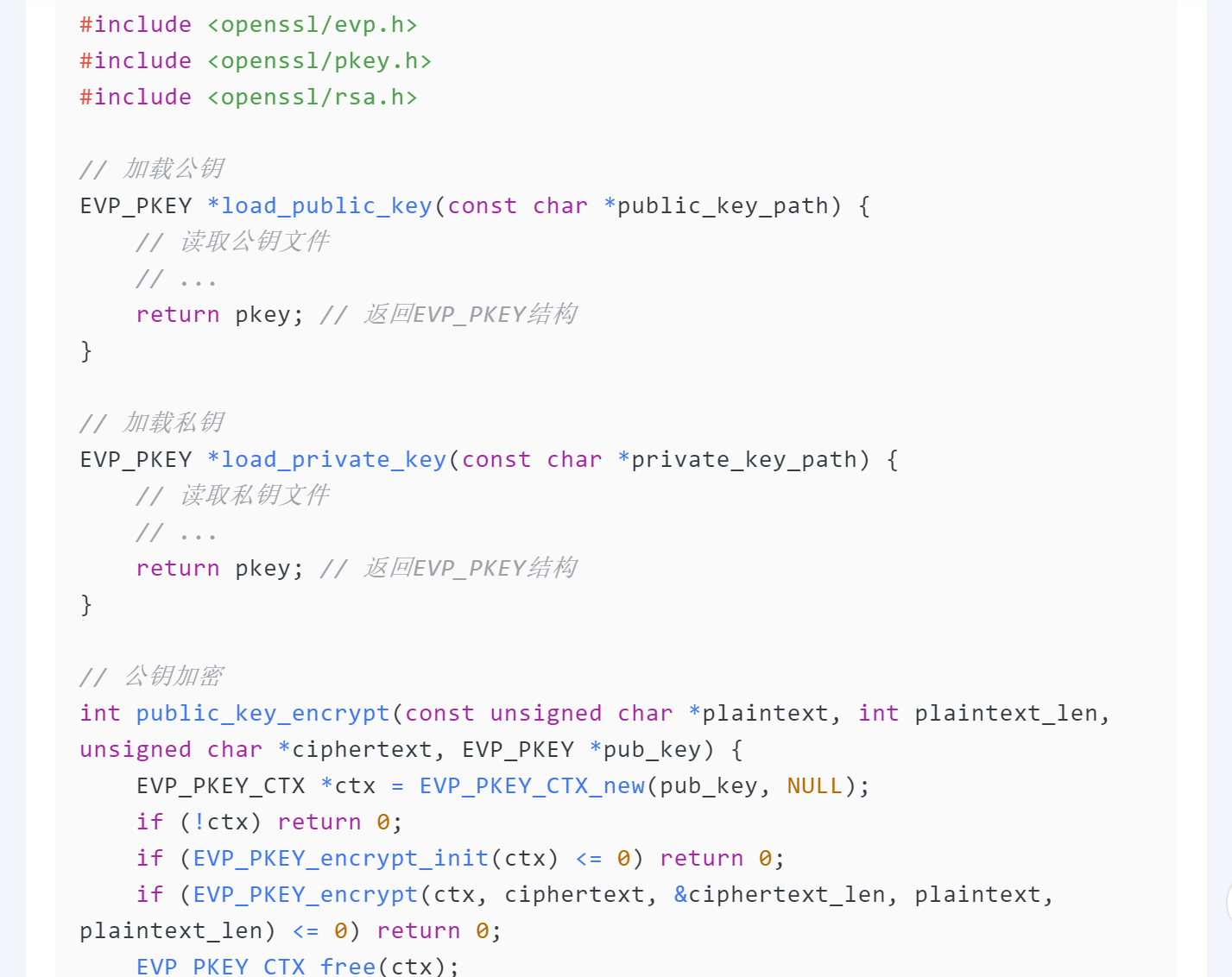

main.js 里的文件,重点关注里面的注释,是一段加密解密的代码

function viewDetails(str) {window.location.href = "opus-details.php?id="+str;

}/*

var CryptoJS = require("crypto-js");

var decrypted = CryptoJS.AES.decrypt(encrypted, "SecretPassphraseMomentum");

console.log(decrypted.toString(CryptoJS.enc.Utf8));

*/让我们逐行解释一下代码:

var CryptoJS = require("crypto-js");

- 功能:这行代码将 crypto-js 库引入到当前的 JavaScript 文件中。

- 解释:require 是 Node.js 中用于引入模块的函数,crypto-js 是一个常用的加密解密库,支持多种加密算法,包括 AES、SHA、MD5 等。

var decrypted = CryptoJS.AES.decrypt(encrypted, "SecretPassphraseMomentum");

- 功能:这行代码解密一个加密的消息。

- 解释:

- CryptoJS.AES.decrypt 是 crypto-js 库中用于 AES 解密的函数。

- encrypted 是要解密的加密文本(假设它已定义,并且是一个有效的加密字符串)。

- "SecretPassphraseMomentum" 是用于解密的密钥(passphrase)。这个密钥必须与加密时使用的密钥完全相同。

- 解密函数返回的是一个 CryptoJS.lib.CipherParams 对象,它包含解密后的数据,但还未转换成可读的字符串。

console.log(decrypted.toString(CryptoJS.enc.Utf8));

- 功能:这行代码将解密后的数据转换为 UTF-8 编码的字符串,并输出到控制台。

- 解释:

- .toString(CryptoJS.enc.Utf8) 方法将 CryptoJS.lib.CipherParams 对象转换为一个 UTF-8 编码的字符串。

- CryptoJS.enc.Utf8 是 crypto-js 库中用于处理 UTF-8 编码的编码器。

总结

这段代码的总体功能是:

- 引入 crypto-js 库。

- 使用 AES 算法解密一个加密的消息,使用指定的密钥。

- 将解密后的数据转换为 UTF-8 字符串,并输出结果。

那么我们得到如下信息:

密文:U2FsdGVkX193yTOKOucUbHeDp1Wxd5r7YkoM8daRtj0rjABqGuQ6Mx28N1VbBSZt

密钥:SecretPassphraseMomentum

加密算法:AES

百度搜索:cryptojs在线解密,获得一个网址:https://www.sojson.com/encrypt.html#google_vignette

填入密文和密钥即可解密成功,获得明文:auxerre-alienum##

前面又看到目标靶机开放了 22 端口,那么这个明文是不是就是登录的账号密码呢?

账号:auxerre

密码:auxerre-alienum##

成功登录目标靶机

获得第一个 flag

信息收集

uname -a 查看内核版本

searchsploit 4.19 查找有没有已知的内核漏洞的提权代码

这些都是失败的,没有一个可以成功提权的

lsb_release -a 查看操作系统

继续信息收集,发现了一个 redis 账号

redis 是一个非关系型数据库,它的安全性不好,有非授权的漏洞,它会默认监听 0.0.0.0 的 6379 端口,并且不需要进行认证

Redis 认证漏洞

ss -pantu 查看开放的所有端口,发现 6379 确实是开启的,但是靶机的管理员把监听地址设置成了 127.0.0.1 ,导致我们没有办法从外网直接来连接这个端口,但是我们已经通过 SSH 登录进来了,可以直接连 redis 数据库了

redis-cli 执行命令连进去,info 可以看见很多信息,说明不需要身份认证

发现 db0 这个库,然后还有一个 key

redis 这个非关系型的数据库是通过键值对的形式来存储数据的,不像 Mysql 这种关系型数据库是通过表来存放结构化的数据

keys * 命令查找所有键。

Get rootpass 获取键 rootpass 的值。

获得 m0mentum-al1enum##

结合 rootpass 这个键名,尝试登录 root 账号,我直接 su 成 root 账号,然后输入密码,成功登录!

cat root.txt 获取第2个 flag

学习笔记

- 利用 redis 这种非授权的身份认证的漏洞,其实我们可以在目标靶机上做很多攻击的手段

- 比如可以通过读取关键文件,从而帮助自己去实现提权

- 或者也可以通过 redis 向目标靶机里面去直接写入一个 Webshell,从而拿到一个权限

- 又或者调用一些第三方的外部的模块,通过模块的加载,利用 redis 进程权限比较松散的这种配置漏洞,也可以通过加载模块的方式,实现操作系统指令的直接执行