Windows应急响应整理(一)

参考

1.NOPTeam的手册链接

2.fox-yu的博客(思路很清晰,对我这个小白来说很友好)

1.整体思路

1.1常见事件类型(不完整、待补充)

- 网络协议攻击:

- 拒绝服务攻击:DDos、CC攻击、泛洪攻击等。链接

- DNS劫持

- ARP欺骗

- web入侵:

- webshell

- 网页挂马

- 主页篡改

- 邮件钓鱼

- 系统入侵:

- 远控后门

- 病毒、木马、蠕虫

- 勒索软件

- 挖矿程序

- APT攻击事件

- 数据泄漏

1.2排查思路

- 确认情况

- 什么人,什么时间,通过什么方法(日志、系统占用异常、告警、文件)发现了什么情况,影响到什么范围,做了什么处置

- 整体网络拓扑、安全设备部署情况、是否能提供相关日志记录、能否协调相关厂商进行协助

- 整体资产信息、受影响资产信息、核心资产信息、涉及到的所有服务、开放的端口、有无弱口令

- 先处理,再分析

- 网站下线(挂马、篡改)、断网隔离(病毒、远控)、流量清洗(Dos)、联系运营商(Dns劫持)

- 数据备份、样本保留、攻击画像、溯源取证

2.分析处理

2.1 准备工具

重点关注:网络连接、后台进程、启动项、注册表、内存、隐藏用户、特殊文件(创建、修改、访问时间)

- 进程与网络连接排查工具

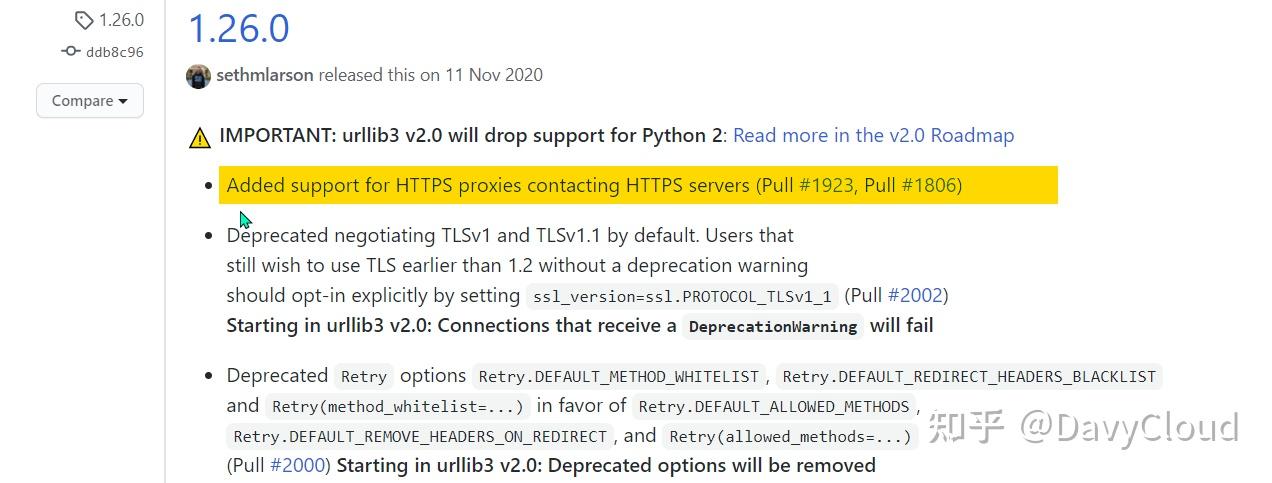

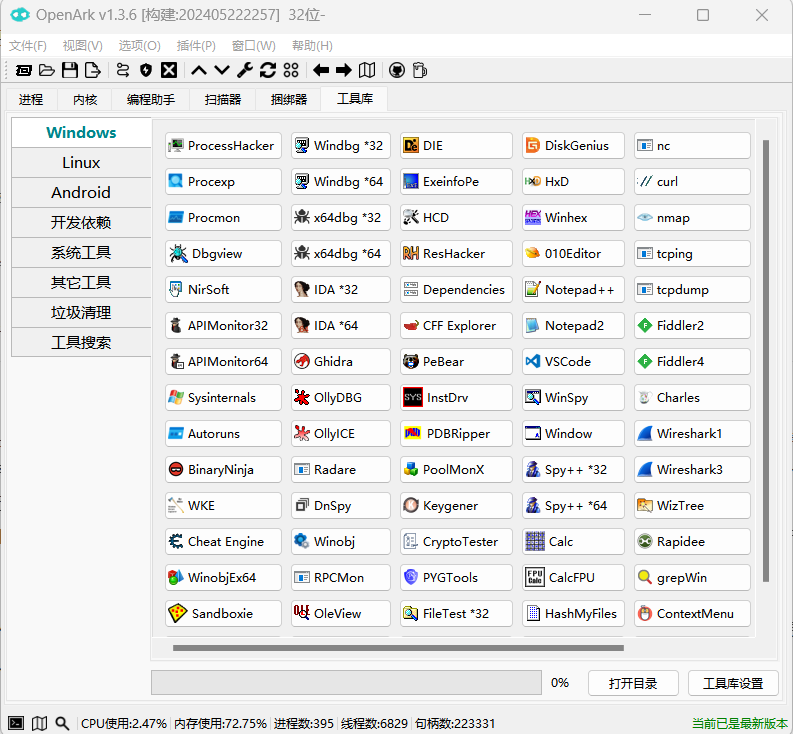

OpenArk(自带工具源,可自定义工具库)

Procexp(可直接替换本机自带的进程资源管理器)

火绒剑(新版本的火绒已删除该模块,也可以用PChunter替代)

SystemInformer(ProcessHacker项目继承过来的)

TCPview

apateDNS(用于将dns解析转到指定ip,需要.net3.5环境)

INetSim(kaili自带,用于模拟常见互联网服务,使用姿势) - 注册表比对工具

Regshot(快速比对两个注册表的差异) - 日志查看工具

fulleventlogview

宝瓜windows日志分析工具 - 启动项工具

Autoruns - 在线沙箱与威胁IOC情报

国内:各安全厂商的云沙箱、威胁情报网站、腾讯哈勃、阿里云沙箱等(个人常用还是微步);

国外:链接 - 病毒、木马、后门、webshell等查杀

客户端:360、卡巴斯基、火绒、河马、牧云、D盾、WebShellkiller

本地应急:360急救箱、安天、深信服等厂商离线扫描器、Dr.Web CureIt、Emsisoft

2.2常用命令

- win+r打开运行框后,Shift+Ctrl+Enter可以以管理员身份运行。

2.将执行结果保存到指定文件并显示在屏幕上:

[命令]>>[文件名或完整路径]|type[文件名或完整路径]

示例:

systeminfo>>C:\log.txt | Type C:\log.txt- cmd清屏:cls

2.2.1系统排查

2.2.1-1系统基本信息

- 系统基本信息:cmd命令systeminfo

- win+r==>msinfo32

2.2.1-2用户信息/账号

隐藏账号:

net user test$ 123 /add执行后即可创建一个net user命令查不出来的账号,但可被‘注册表’和‘本地用户和组’发现net localgroup user administrators test$ /add即可将其加入管理员组,拥有管理员权限- 将注册表进行导出(所有字段,或仅导出

\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users与test$有关键值)- 执行

net user test$ /del即可删除隐藏用户,删除后在将之前导出的注册表键值,导入回注册表,‘本地用户和组’中也无法看到隐藏用户信息了,使用test$登陆,将注册表权限变为其他用户不可修改,则可彻底隐藏。- 也可直接复制administrator账户对应F值的方式,为test$账号获取管理员权限,而不是通过net命令赋予

- query此为windows服务器上的命令,可查看用户名、会话名、状态、登录时间

| query process | 显示有关在远程桌面会话主机服务器上运行的进程的信息。 |

|---|---|

| query session | 显示远程桌面会话主机服务器上的会话的相关信息。 |

| query termserver | 显示网络上所有远程桌面会话主机服务器的列表。 |

| query user | 显示有关远程桌面会话主机服务器上的用户会话的信息。 |

- whoami查看当前用户

- net命令

net user 查看所有账号(无法查看$用户)

net user 账号名 查看该账号的信息 - wmic命令(windows服务器上)

wmic useraccount list full - powershell管理员模式下Get-LocalUser

- 注册表查看(可比对用户数量看看有无隐藏用户):

win+r==>regedit打开注册表

==>\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names若打开SAM文件时提示无权限,右键为用户添加配置读取权限

- 本地用户和组查看

win+r==>lusrmgr.msc(无法找到通过注册表方式创建的用户。详情) - 克隆账号排查

系统用户信息的查询wmic useraccount get name,Sid

若存在两个SID同样的用户说明存在克隆账号

2.2.1-3启动项

2.2.1-4计划任务

2.2.1-5其他信息

2.2.2进程排查

2.2.2-1任务管理器查看

2.2.2-2tasklist命令

2.2.2-3netstat命令

2.2.2-4powershell命令

2.2.2-5wmic命令查询

2.2.3服务排查

- services.msc