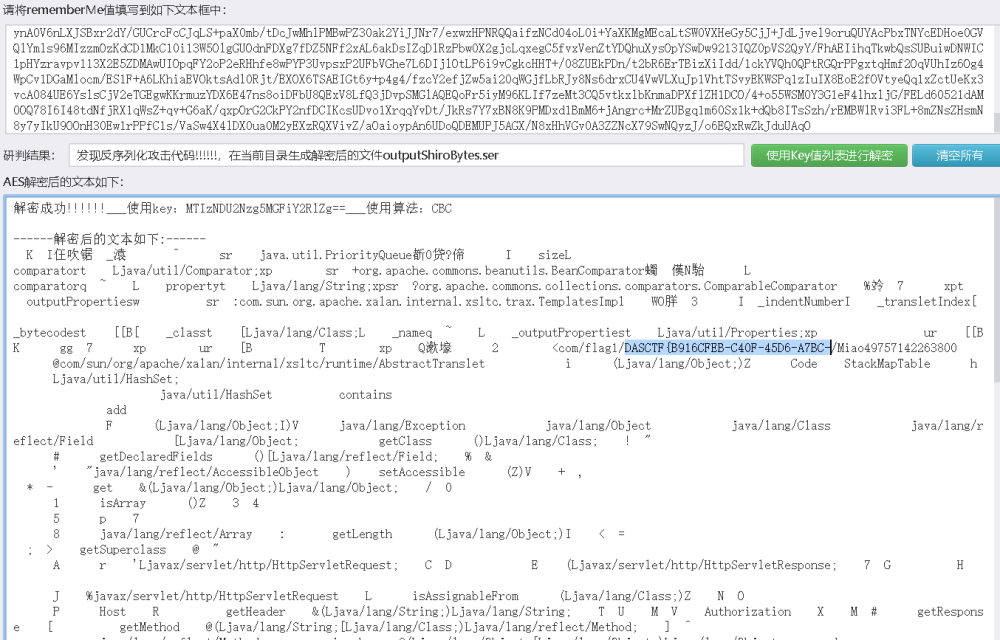

misc1

打开就是flag

ctfshow{22f1fb91fc4169f1c9411ce632a0ed8d}

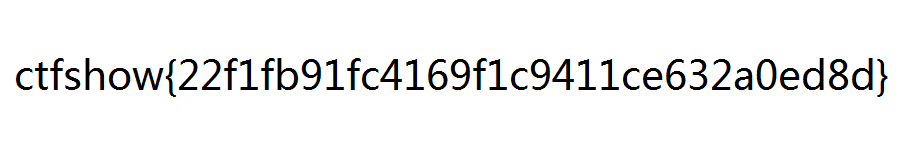

misc2

改后缀名

png

ctfshow{6f66202f21ad22a2a19520cdd3f69e7b}

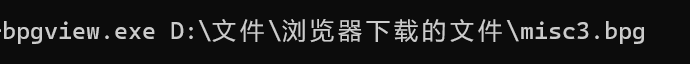

misc3

.bpg的图片用这个工具打开

https://bellard.org/bpg/

ctfshow{aade771916df7cde3009c0e631f9910d}

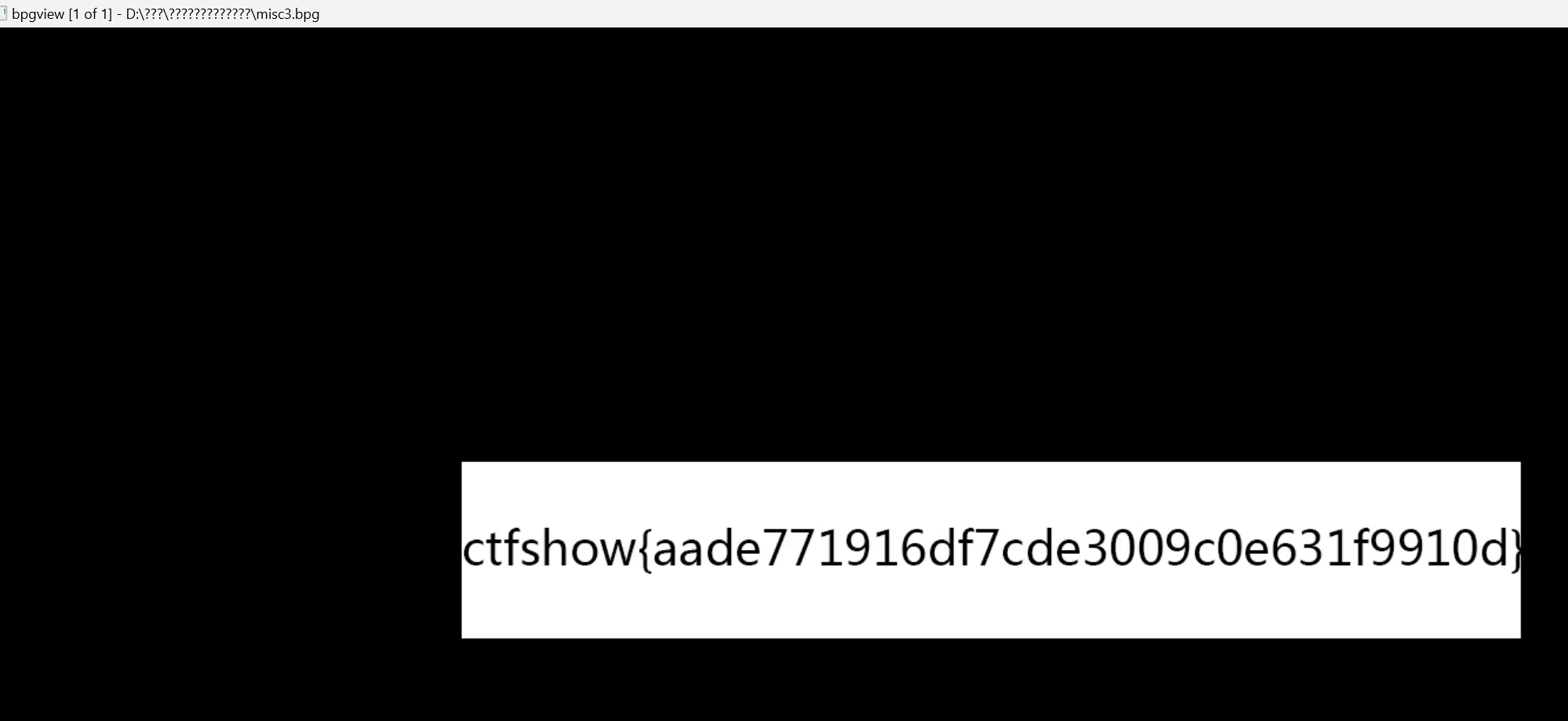

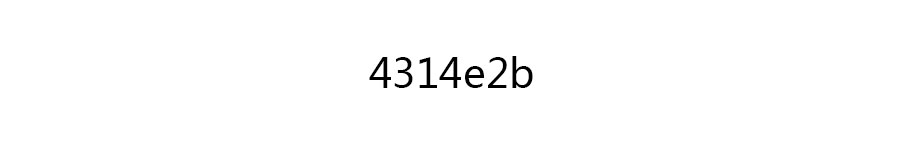

misc4

逐个改后缀名就可以得到图片,合起来就是flag

ctfshow{4314e2b15ad9a960e7d9d8fc2ff902da}

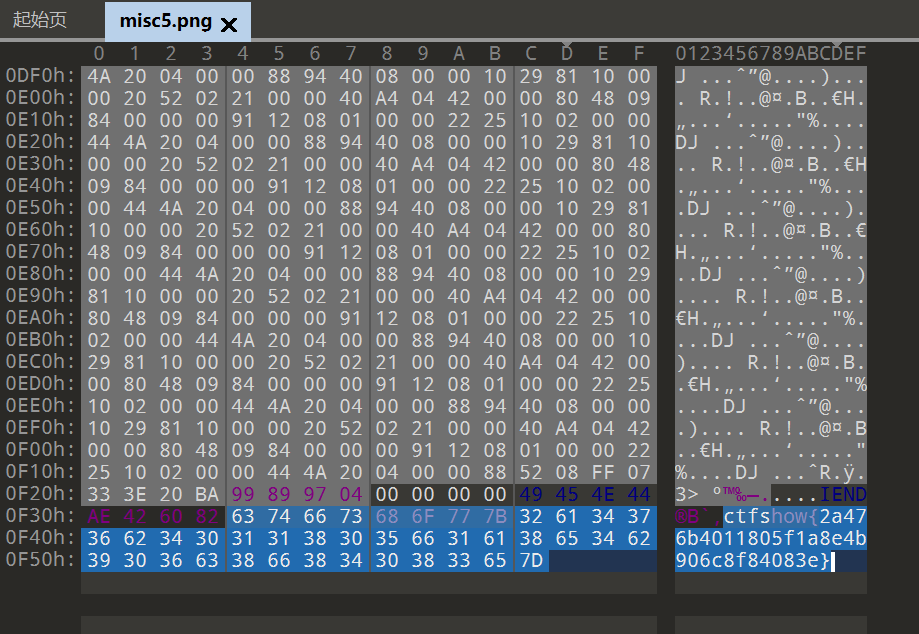

misc5

去010

ctfshow{2a476b4011805f1a8e4b906c8f84083e}

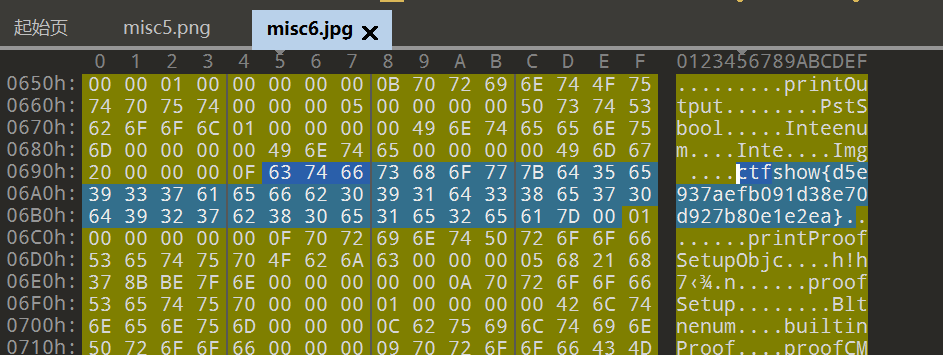

misc6

010搜索ctf

ctfshow{d5e937aefb091d38e70d927b80e1e2ea}

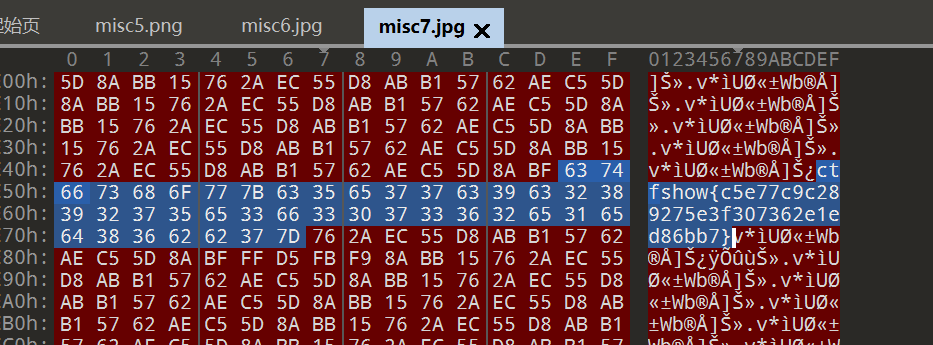

misc7

010搜索ctf

ctfshow{c5e77c9c289275e3f307362e1ed86bb7}

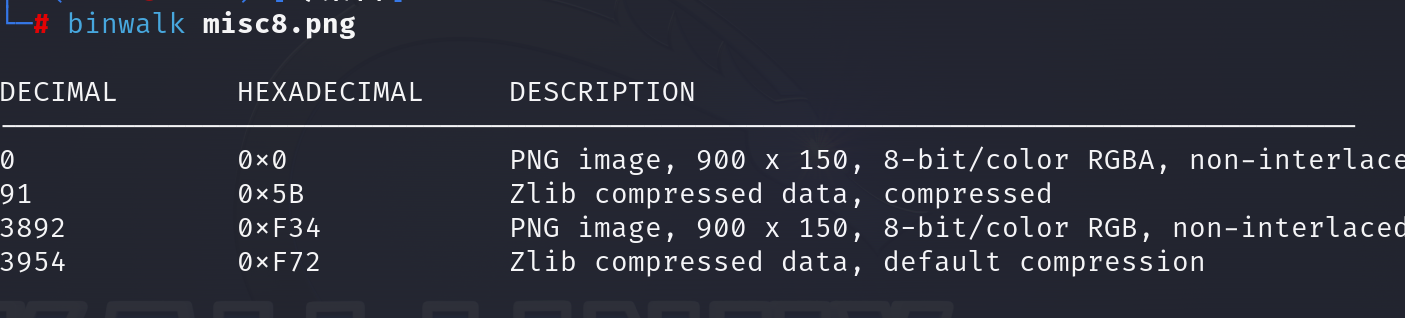

misc8

binwalk分析出有隐藏图片

分离一下

ctfshow{1df0a9a3f709a2605803664b55783687}

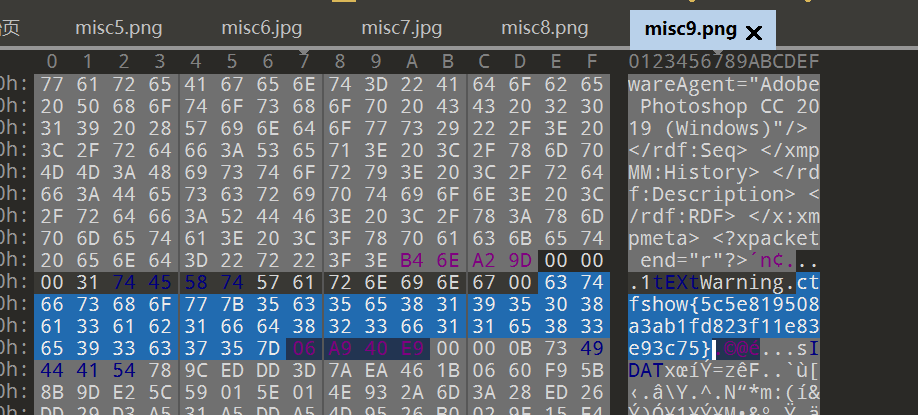

misc9

010搜索ctf

ctfshow{5c5e819508a3ab1fd823f11e83e93c75}

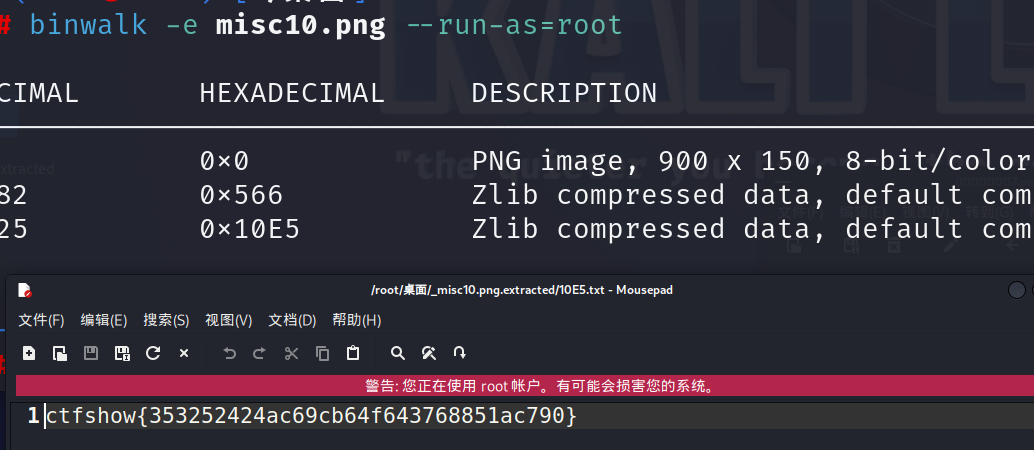

misc10

binwalk分离

ctfshow{353252424ac69cb64f643768851ac790}

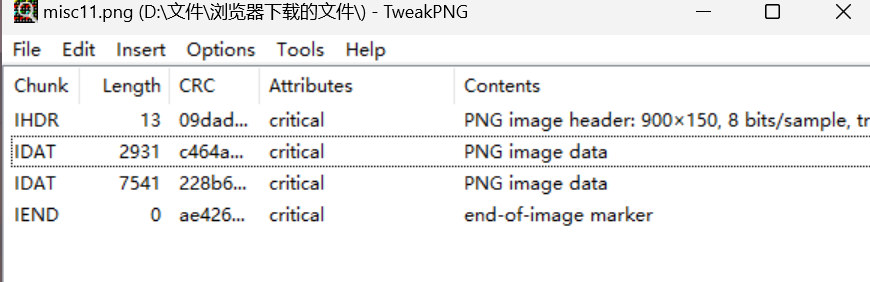

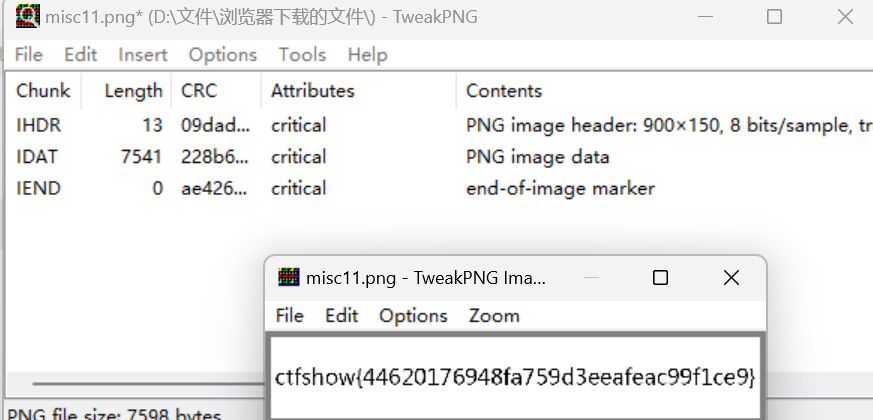

misc11

tweakpng打开

把第二个IDAT模块删掉

F7浏览

ctfshow{44620176948fa759d3eeafeac99f1ce9}

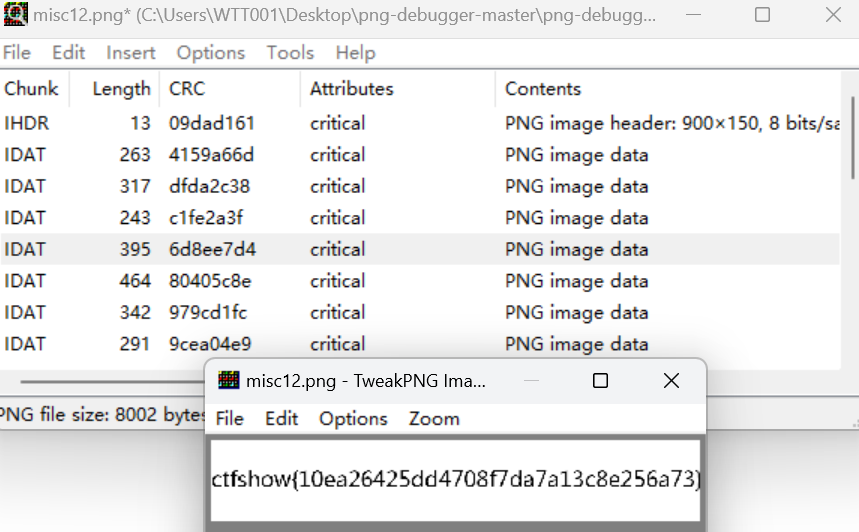

misc12

tweakpng打开删除前8个IDAT数据

ctfshow{10ea26425dd4708f7da7a13c8e256a73}

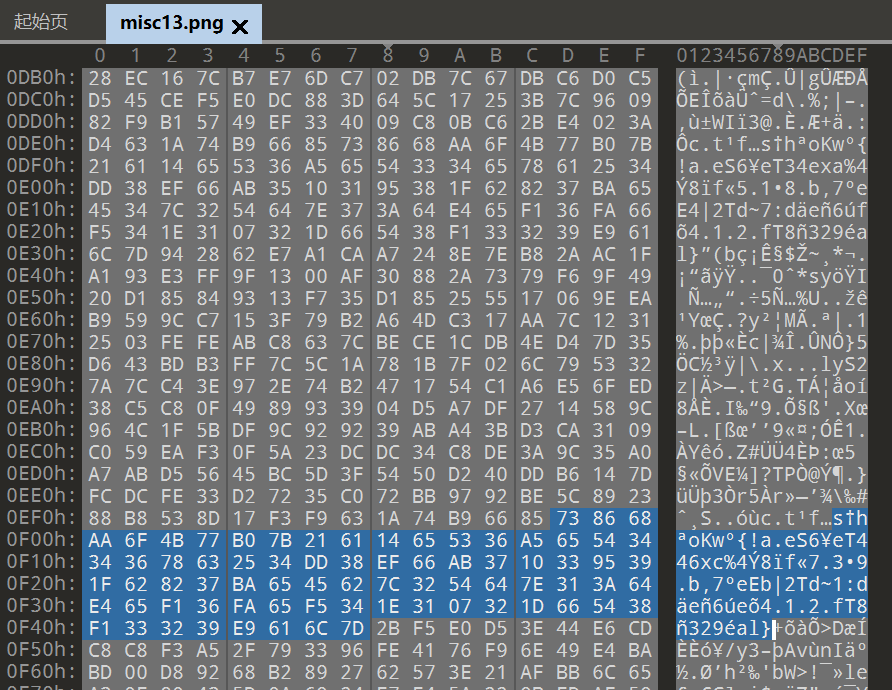

misc13

这一块很像flag

上脚本

s="631A74B96685738668AA6F4B77B07B216114655336A5655433346578612534DD38EF66AB35103195381F628237BA6545347C3254647E373A64E465F136FA66F5341E3107321D665438F1333239E9616C7D"

flag=""

for i in range(0,len(s),4):x = int(s[i:i+2],16)flag += chr(x)

print(flag)ctfshow{ae6e3ea48f518b7e42d7de6f412f839a}

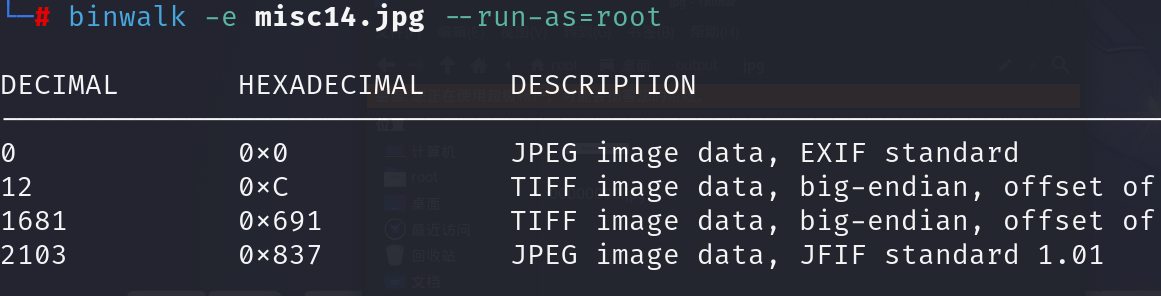

misc14

binwalk分离不成功

用dd喽

dd if=misc14.jpg of=1.png skip=2103 bs=1

ctfshow{ce520f767fc465b0787cdb936363e694}

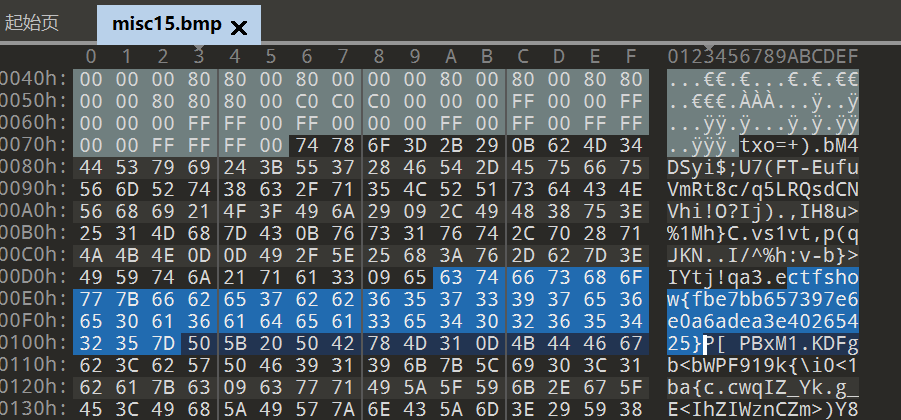

misc15

010打开发现flag

ctfshow{fbe7bb657397e6e0a6adea3e40265425}

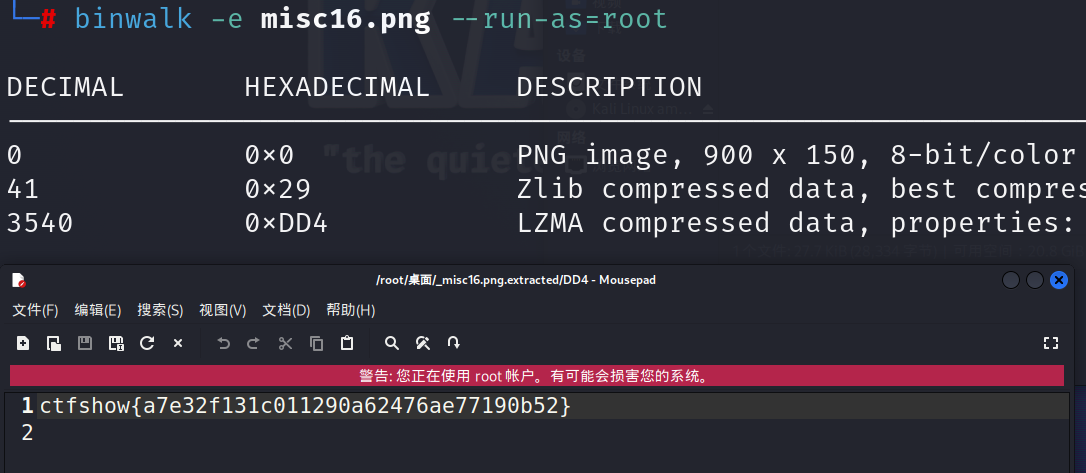

misc16

分离一下就好了

ctfshow{a7e32f131c011290a62476ae77190b52}

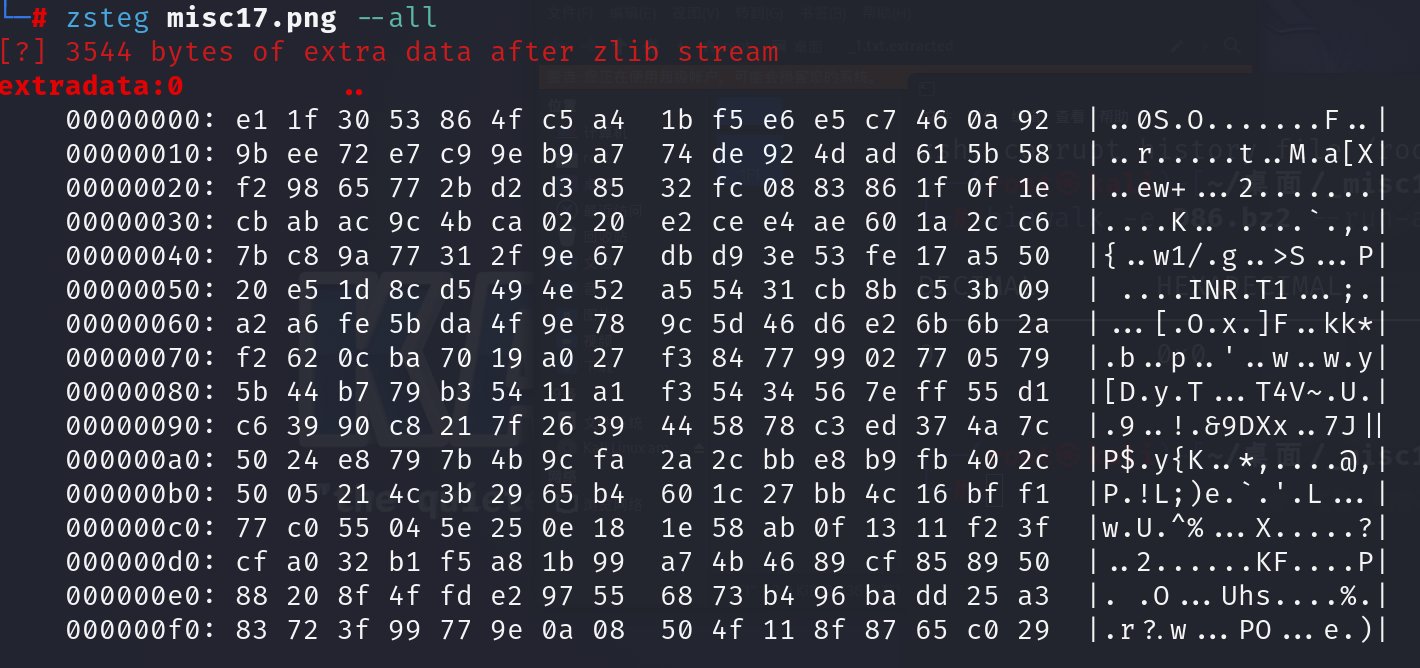

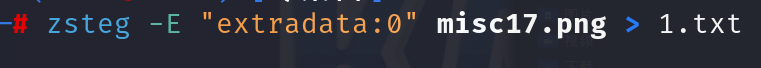

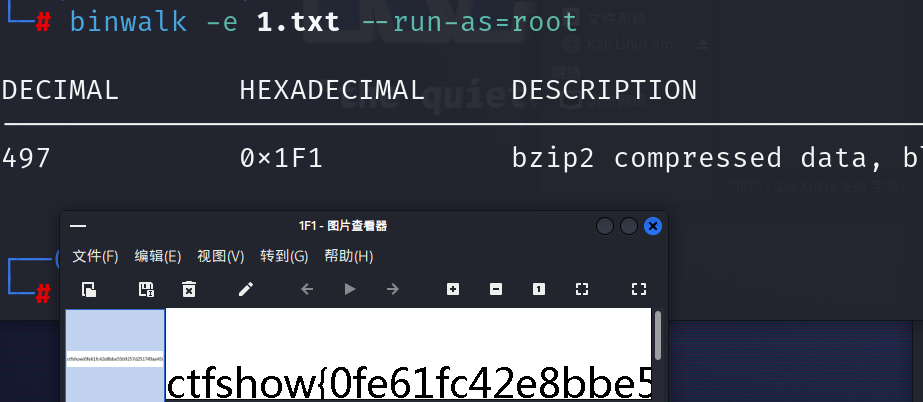

misc17

zsteg之后有隐藏信息

提取出来

再用binwalk分离

ctfshow{0fe61fc42e8bbe55b9257d251749ae45}

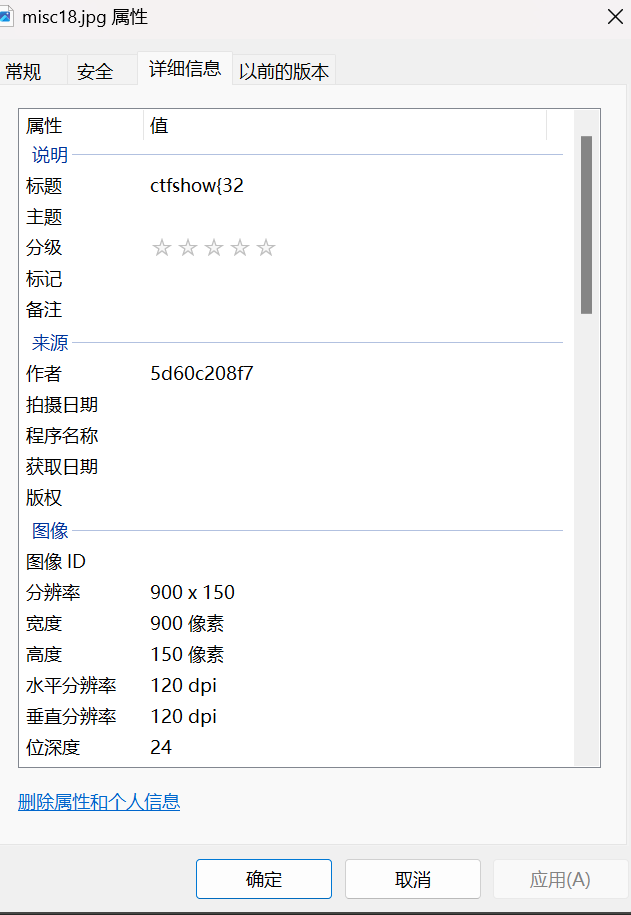

misc18

在属性里面

ctfshow{325d60c208f728ac17e5f02d4cf5a839}

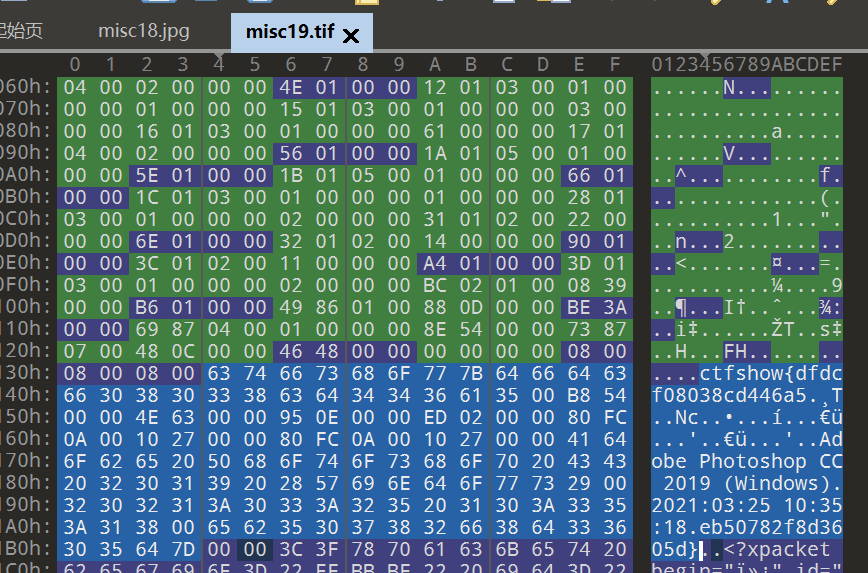

misc19

010打开

ctfshow{dfdcf08038cd446a5eb50782f8d3605d}

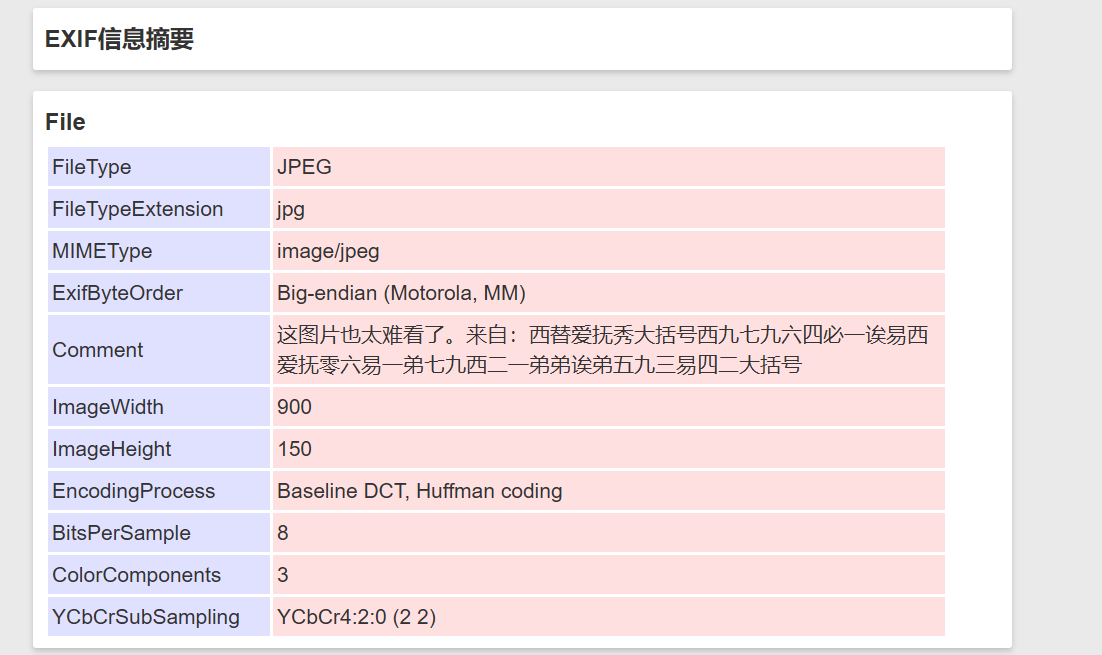

misc20

exif信息https://exif.tuchong.com/view/14861378/

ctfshow{c97964b1aecf06e1d79c21ddad593e42}

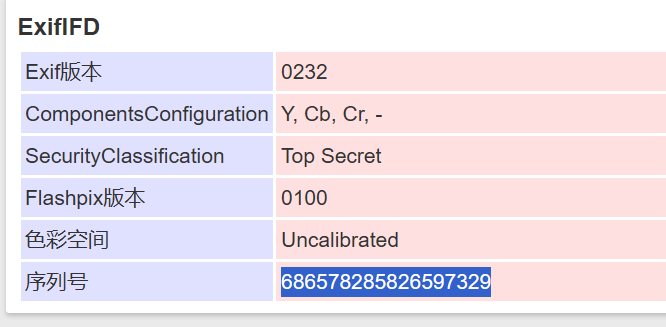

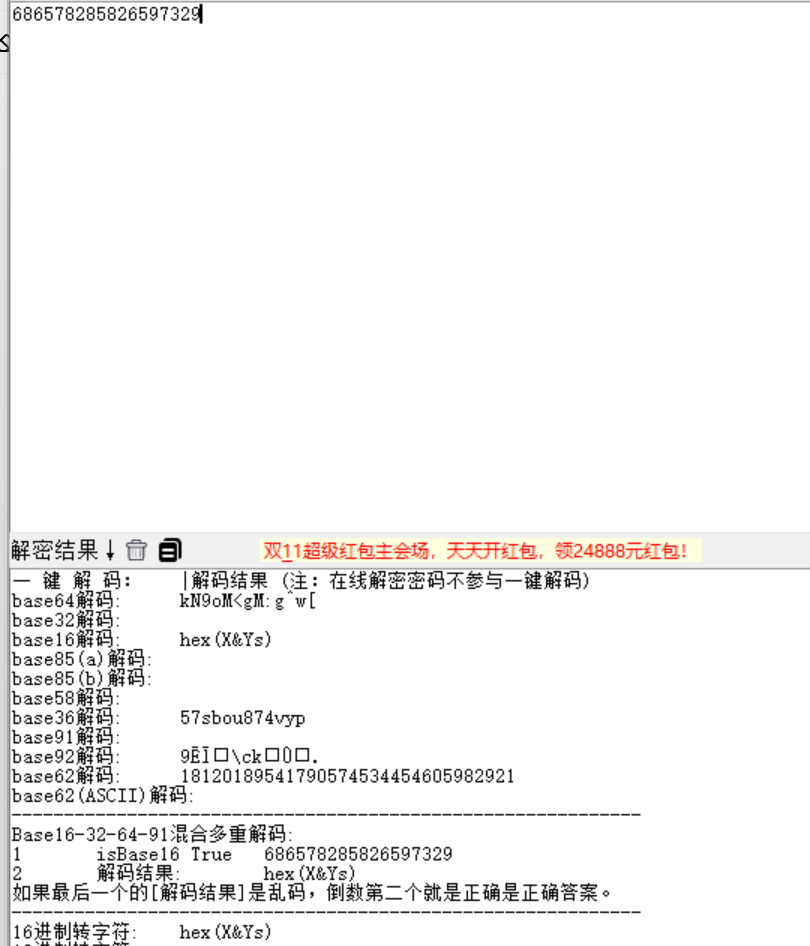

misc21

exif

686578285826597329

hex(X&Ys)

分别转16进制

ctfshow{e8a221498d5c073b4084eb51b1a1686d}

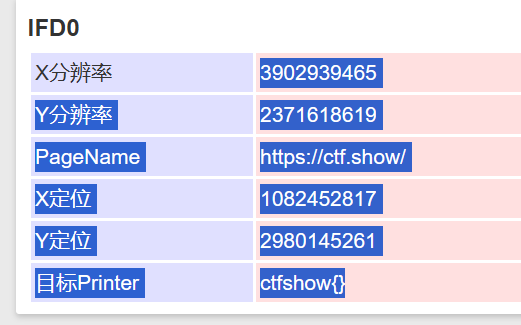

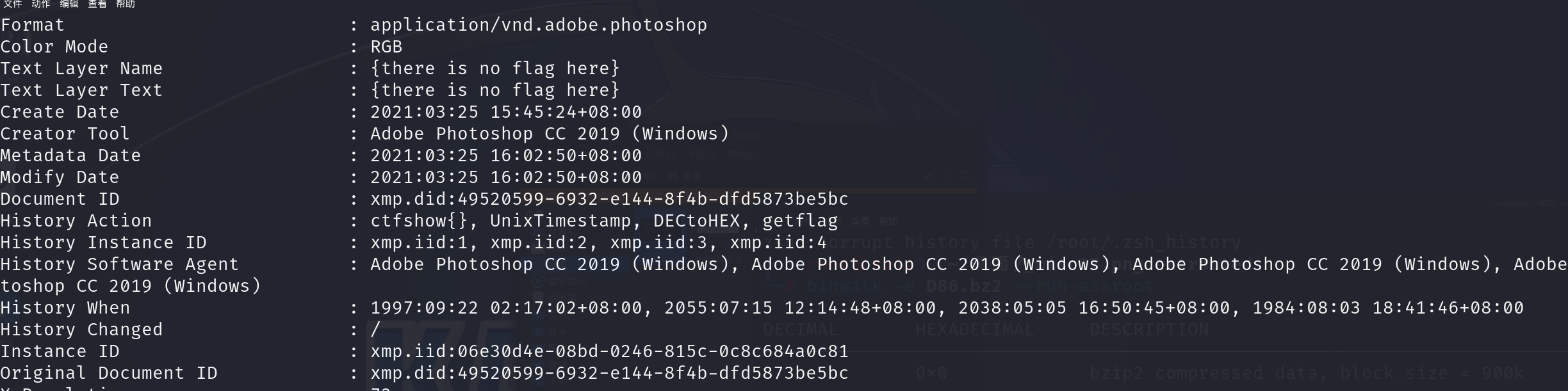

misc23

exiftools查看flag在时间里面

https://tool.lu/timestamp/

转换一下

ctfshow{3425649ea0e31938808c0de51b70ce6a}

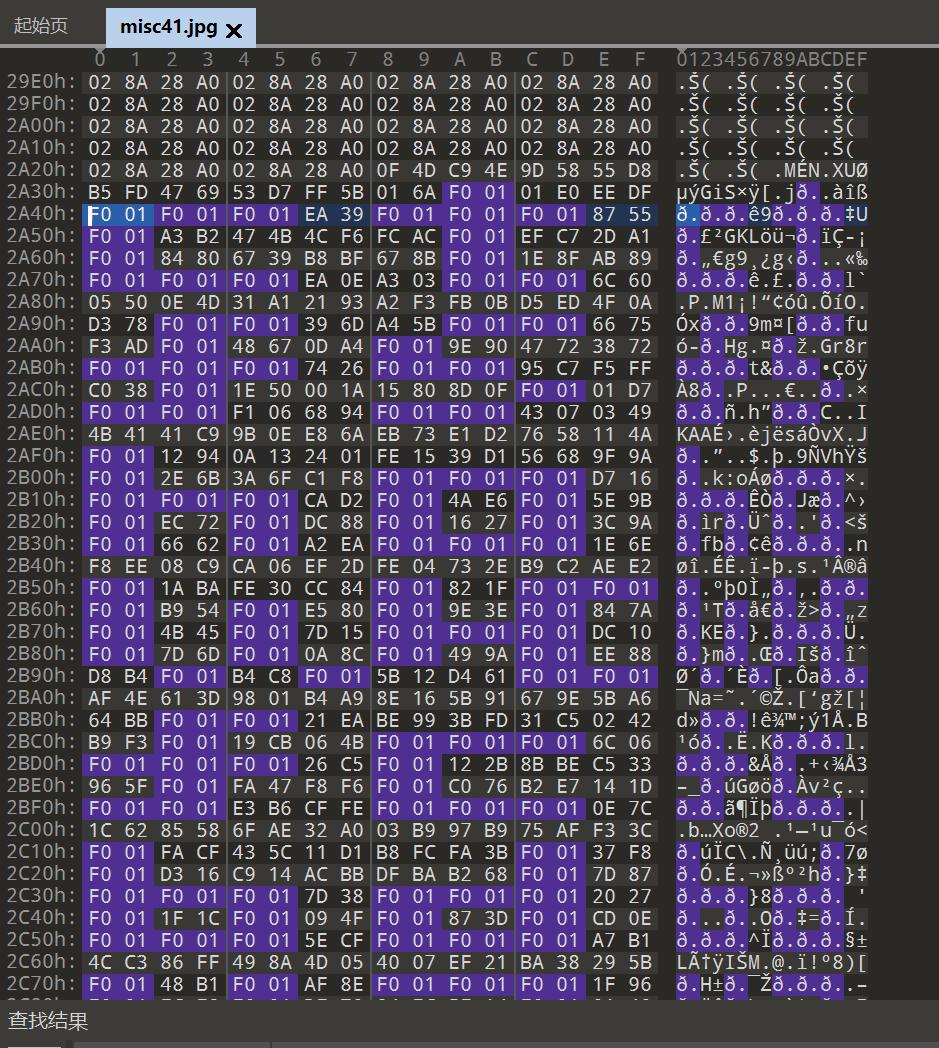

misc41

010搜索F001

ctfshow{fcbd427caf4a52f1147ab44346cd1cdd}

不想写烂题......

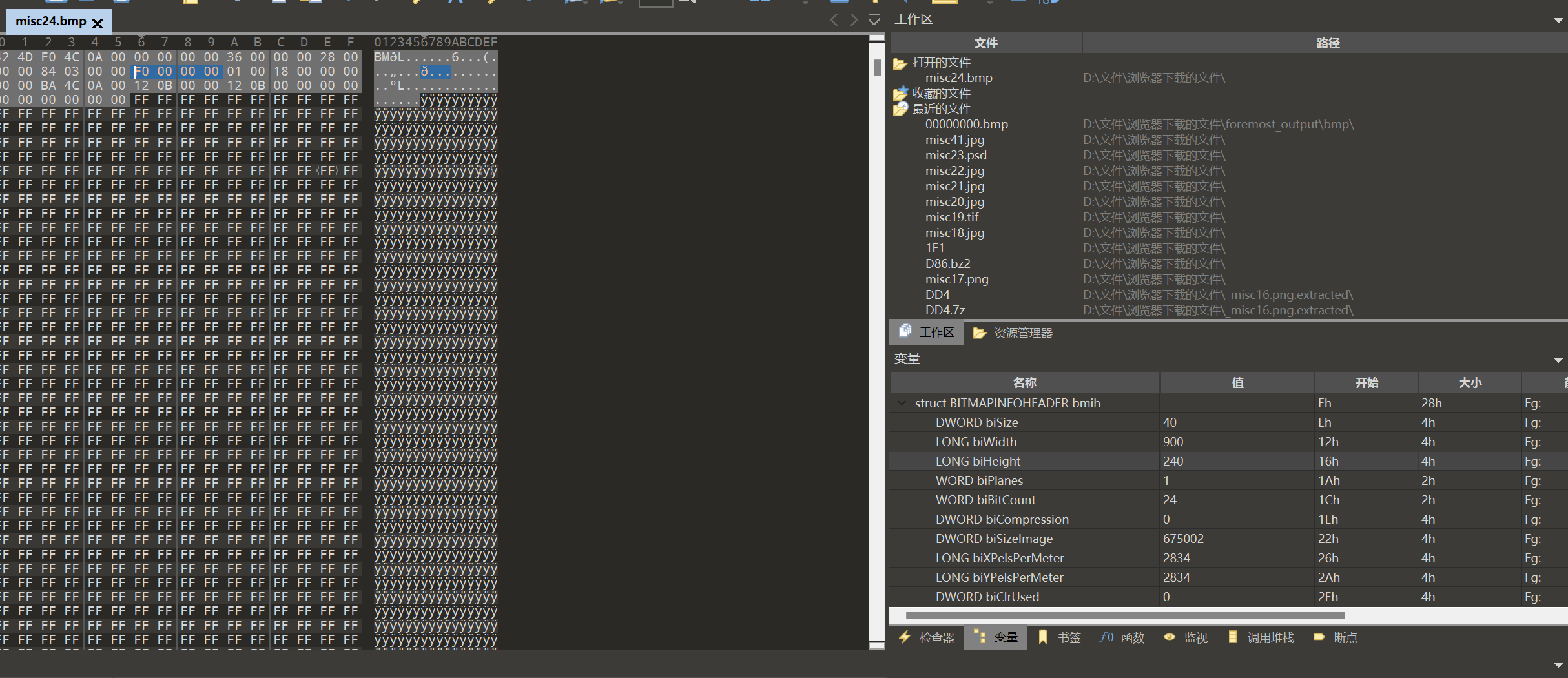

misc24

改图片高度

就可以了

ctfshow{dd7d8bc9e5e873eb7da3fa51d92ca4b7}

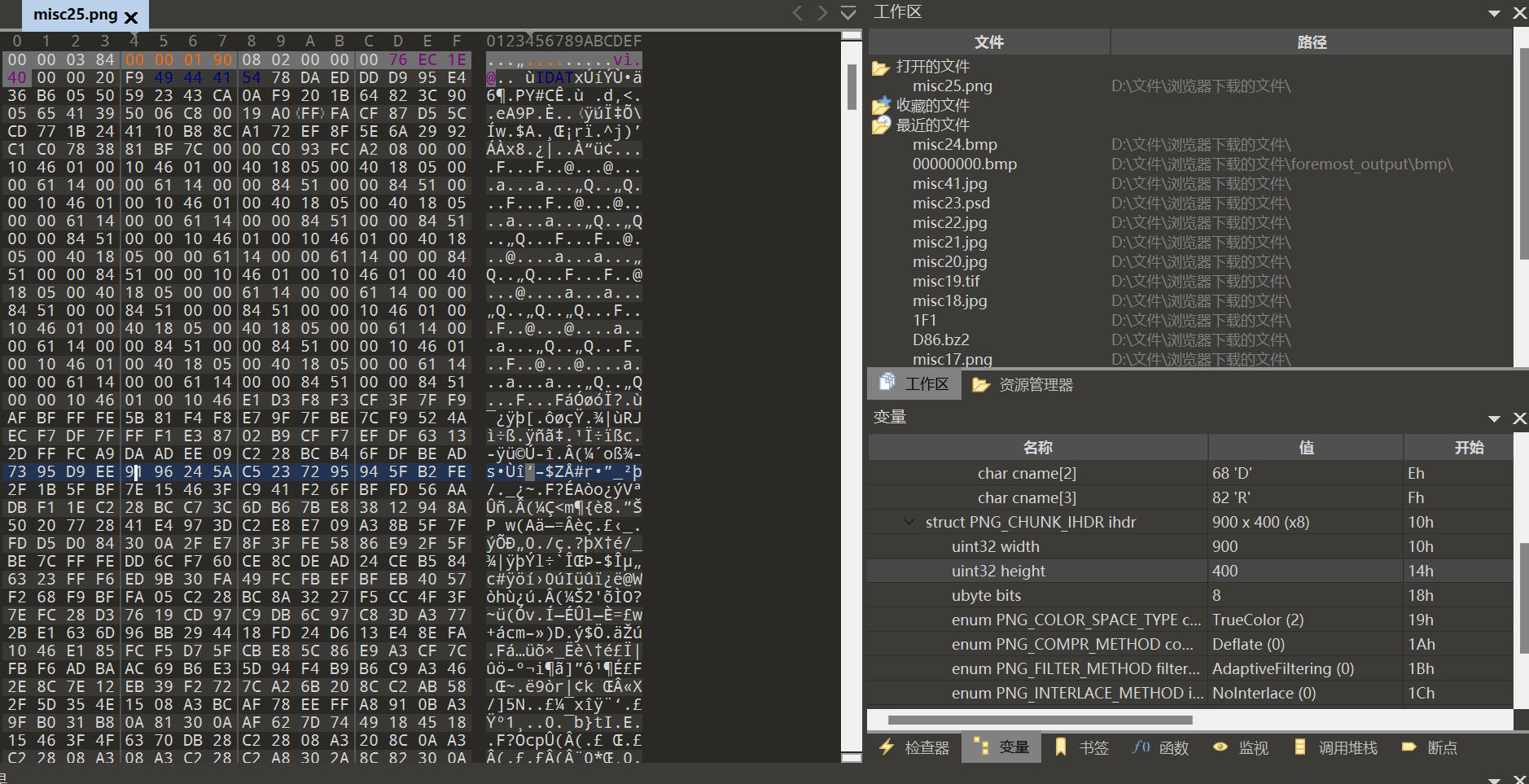

misc25

改宽高就行了

ctfshow{494f611cc5842dd597f460874ce38f57}

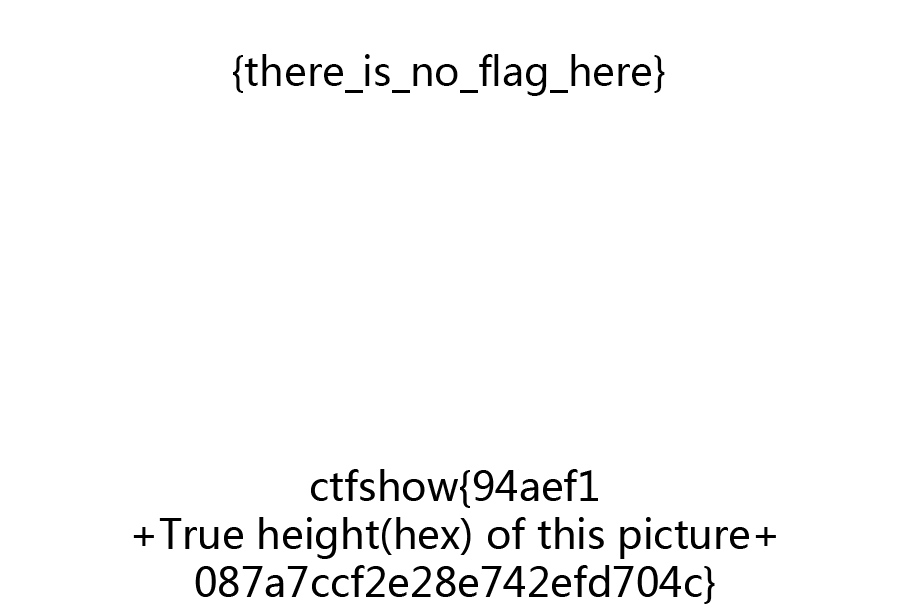

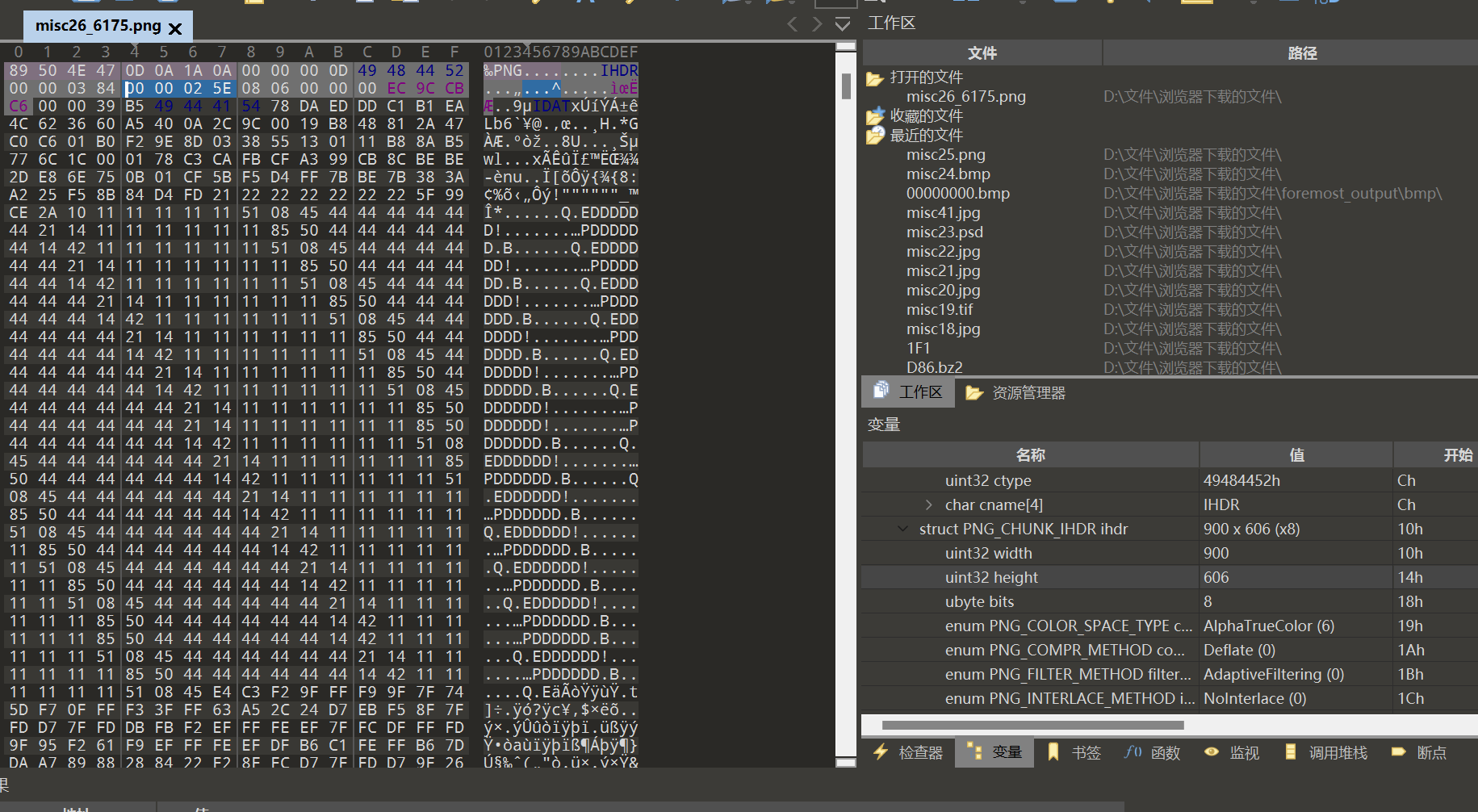

misc26

宽高一把梭

真实高度是606

ctfshow{94aef125e087a7ccf2e28e742efd704c}

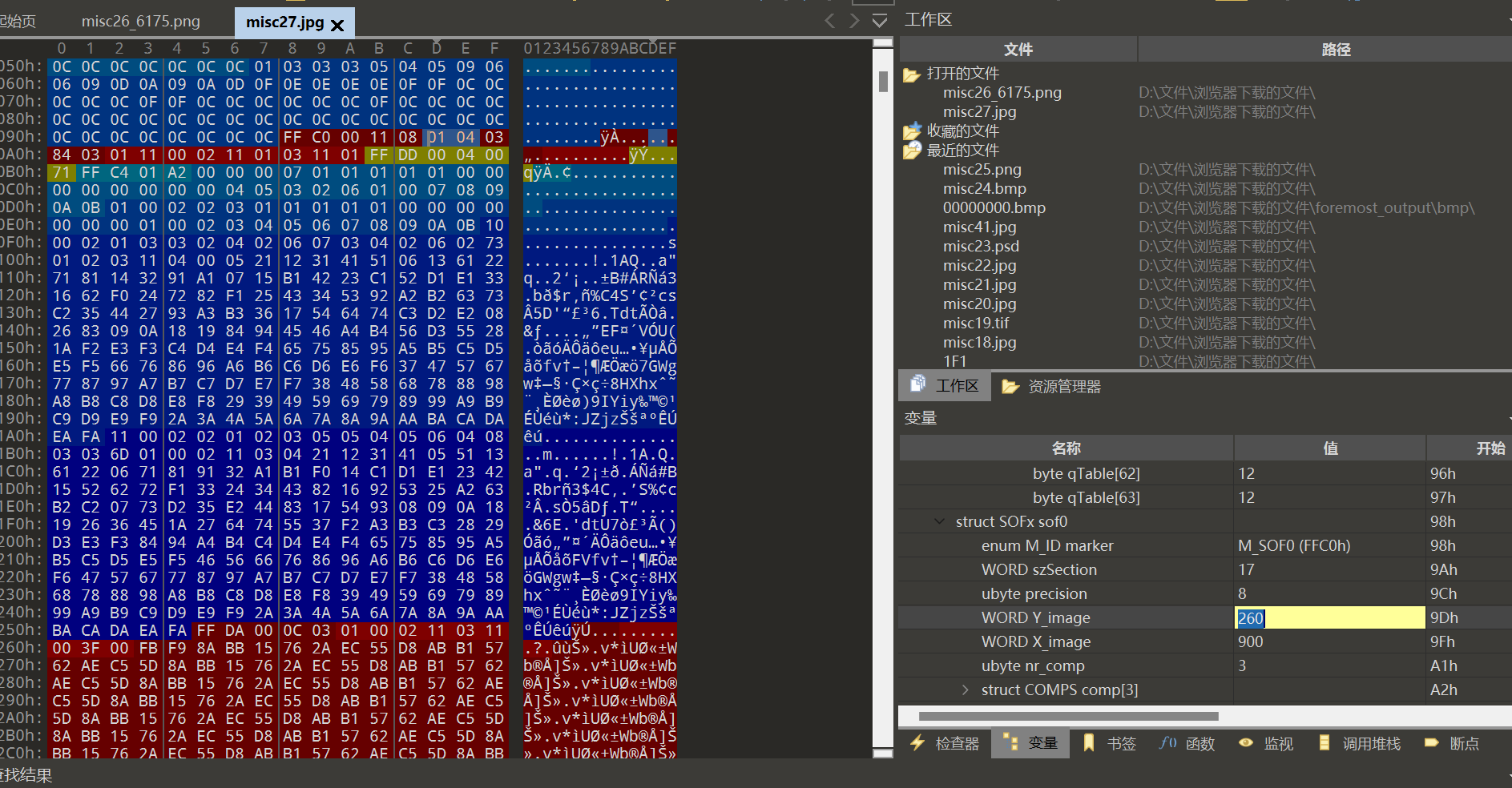

misc27

还是改高度

保存就出来了

ctfshow{5cc4f19eb01705b99bf41492430a1a14}

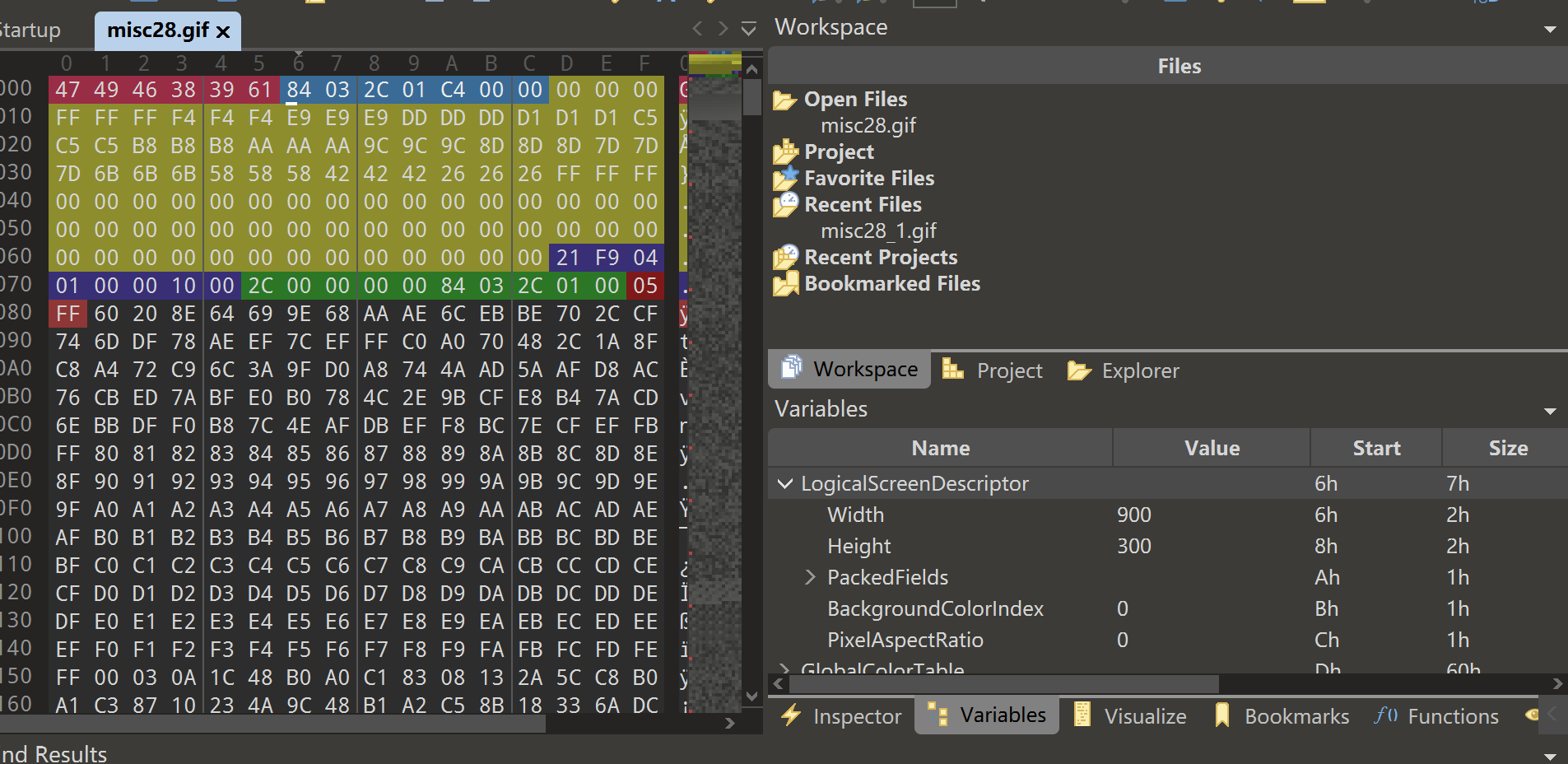

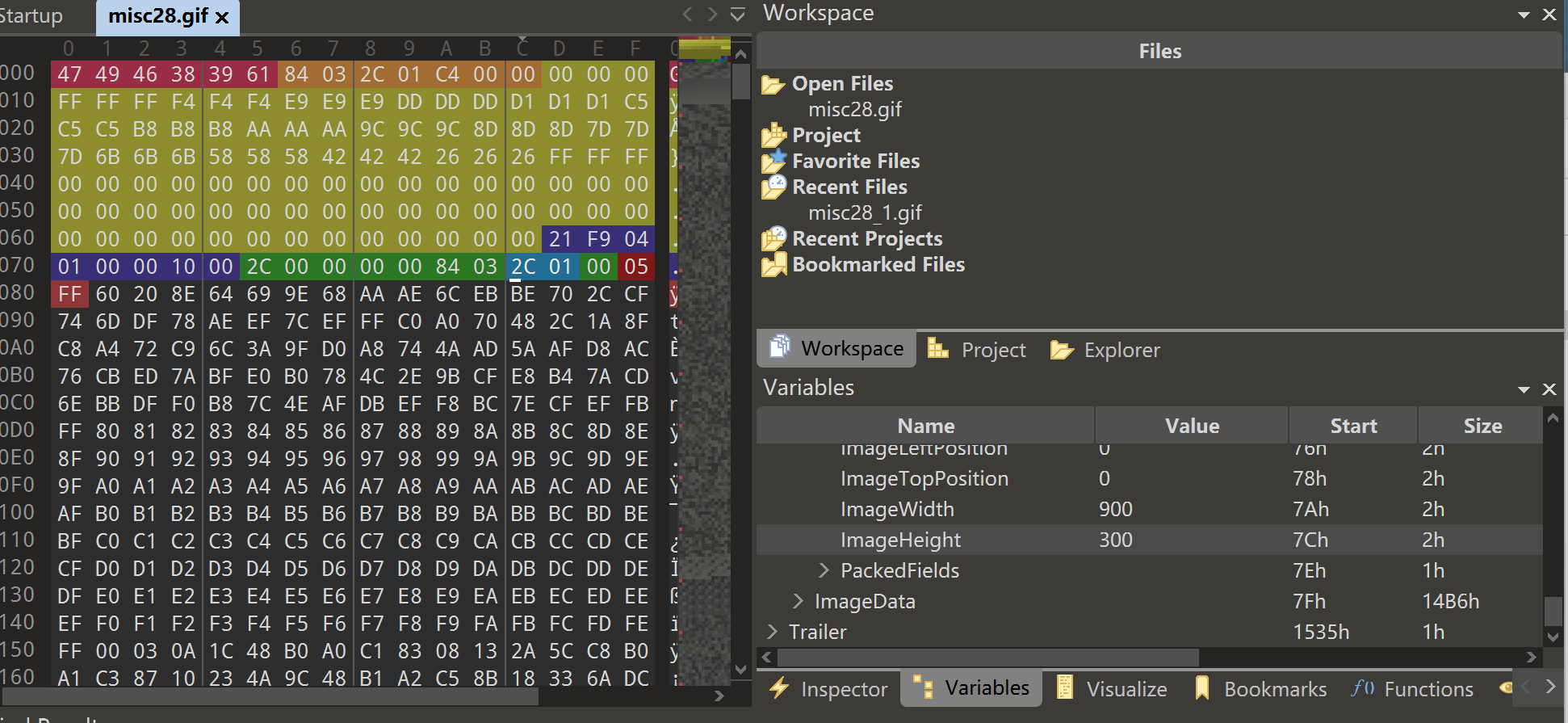

misc28

gif格式改高度

两个都要改

ctfshow{59c8bc525426166b1c893fe12a387fd7}

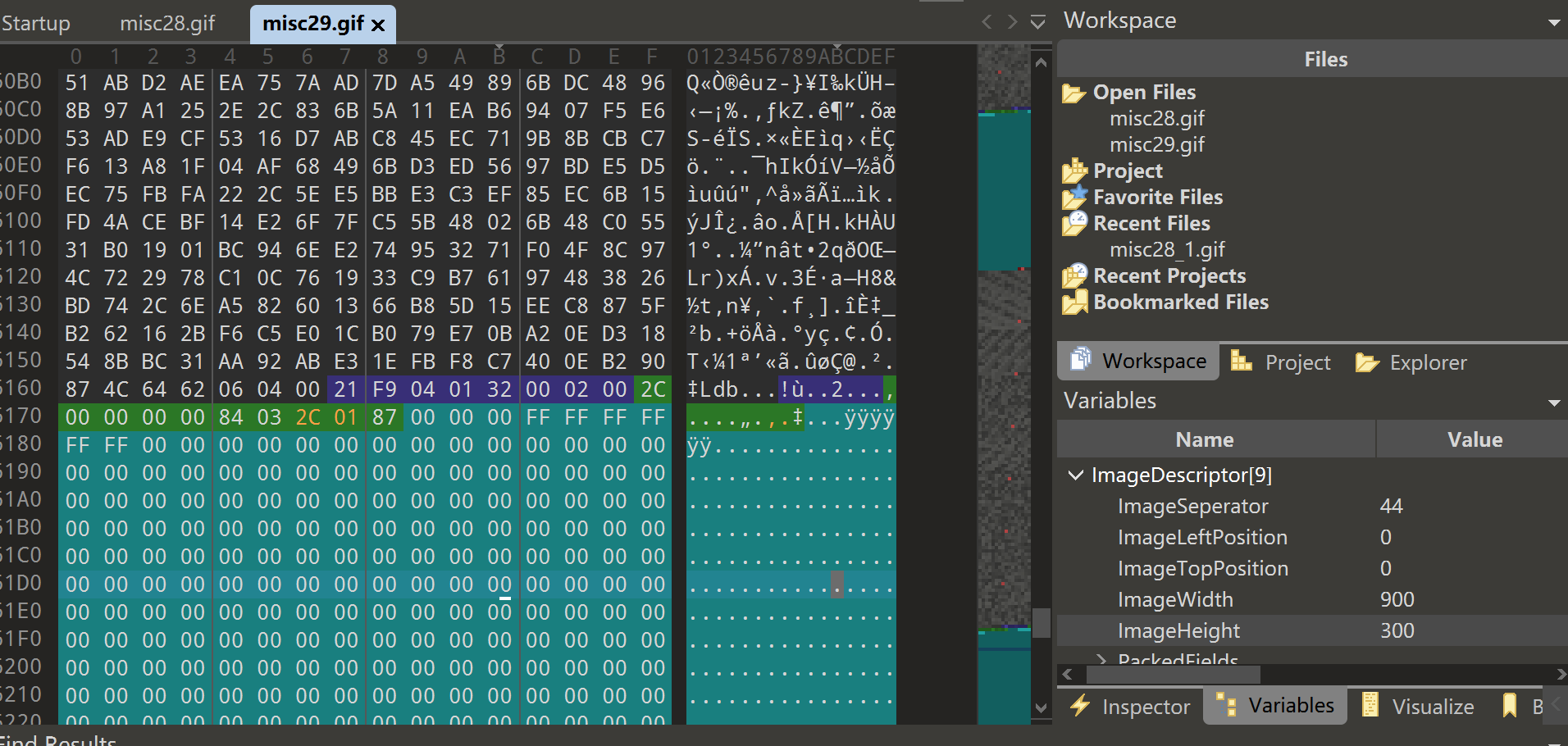

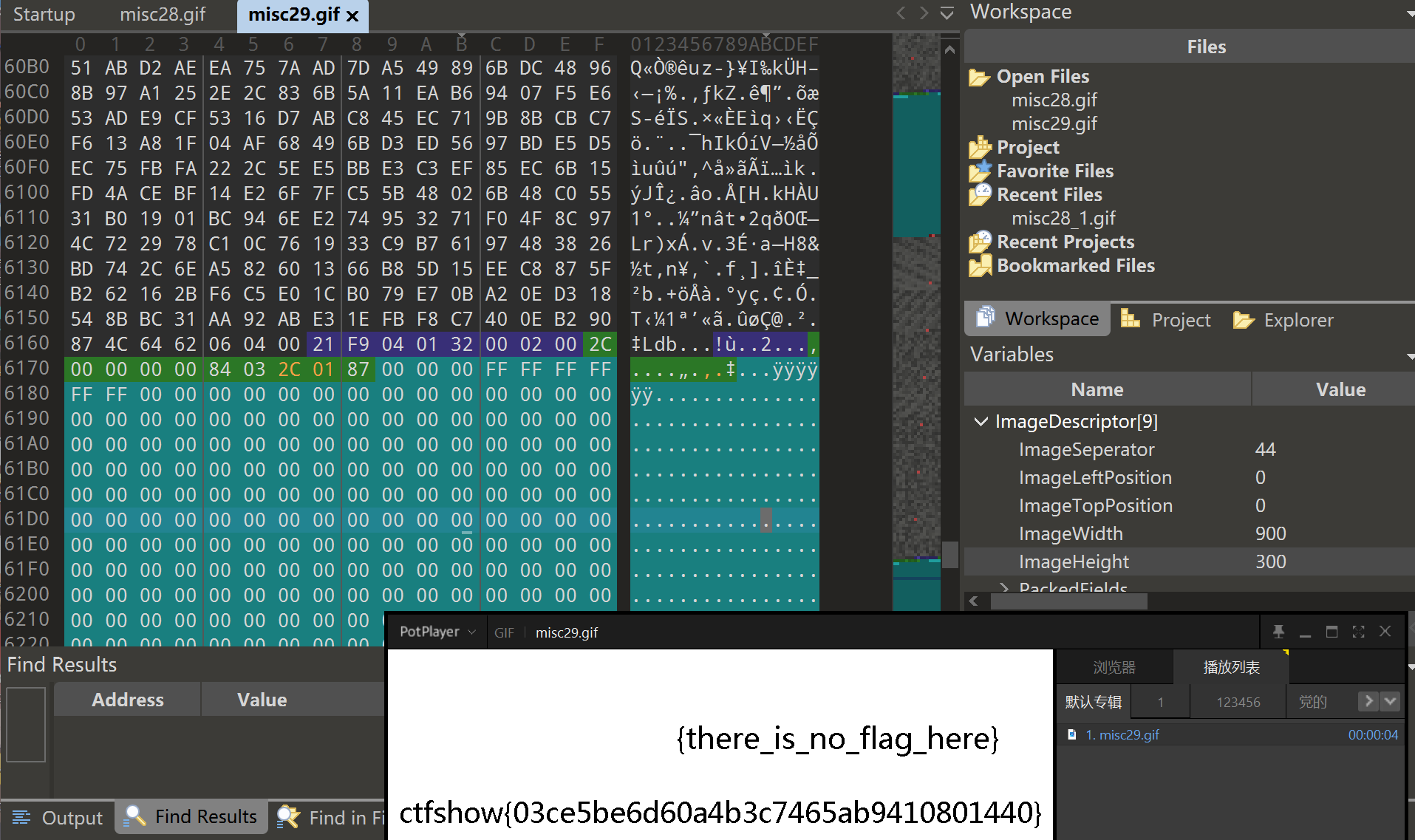

misc29

gif图片不知道藏在哪张,就只能一个个改

改了9个,无聊.......

ctfshow{03ce5be6d60a4b3c7465ab9410801440}

我发现misc就是闲的蛋疼.......🤣

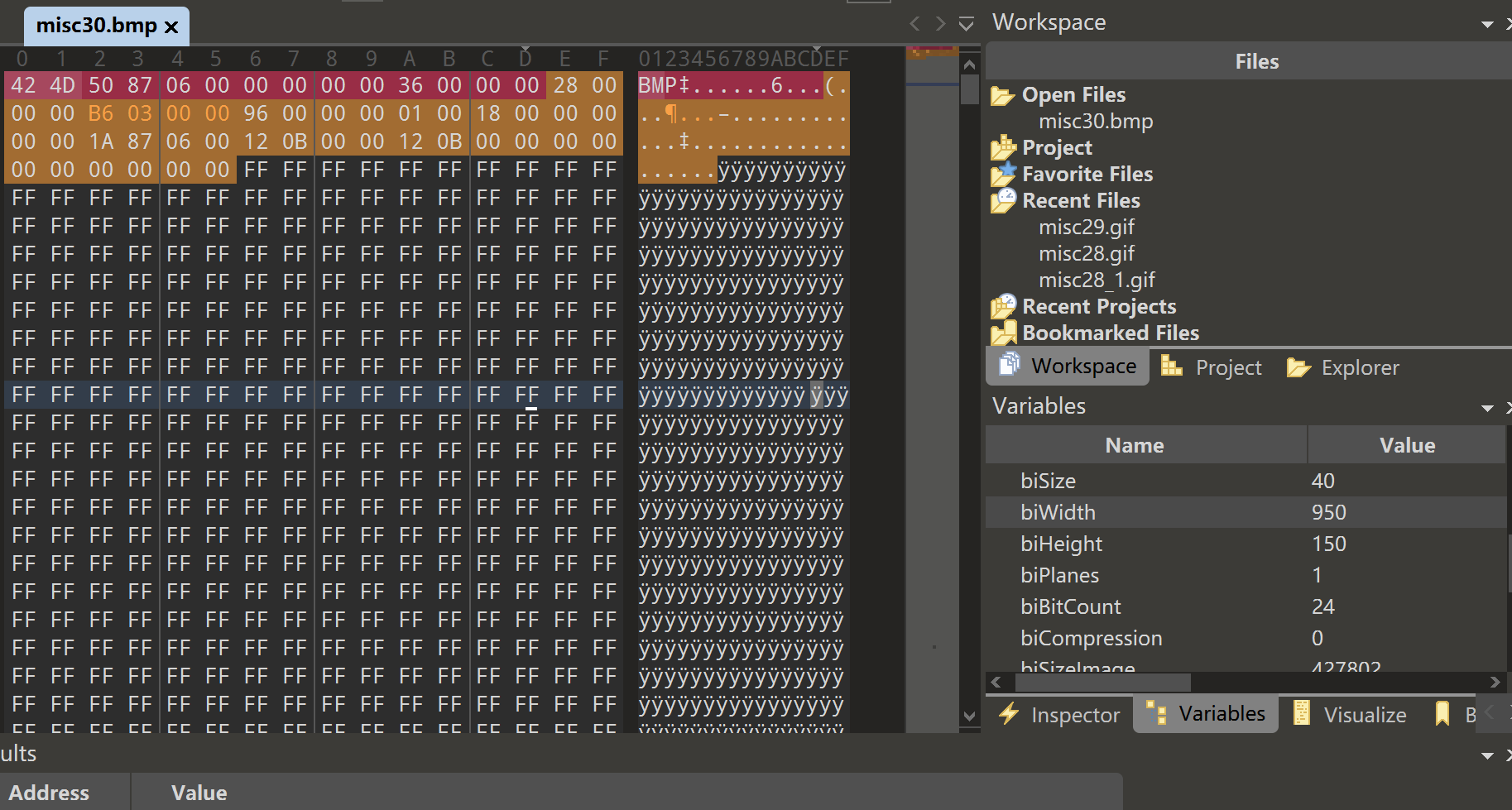

misc30

提示宽度是950

改掉就好了

ctfshow{6db8536da312f6aeb42da2f45b5f213c}

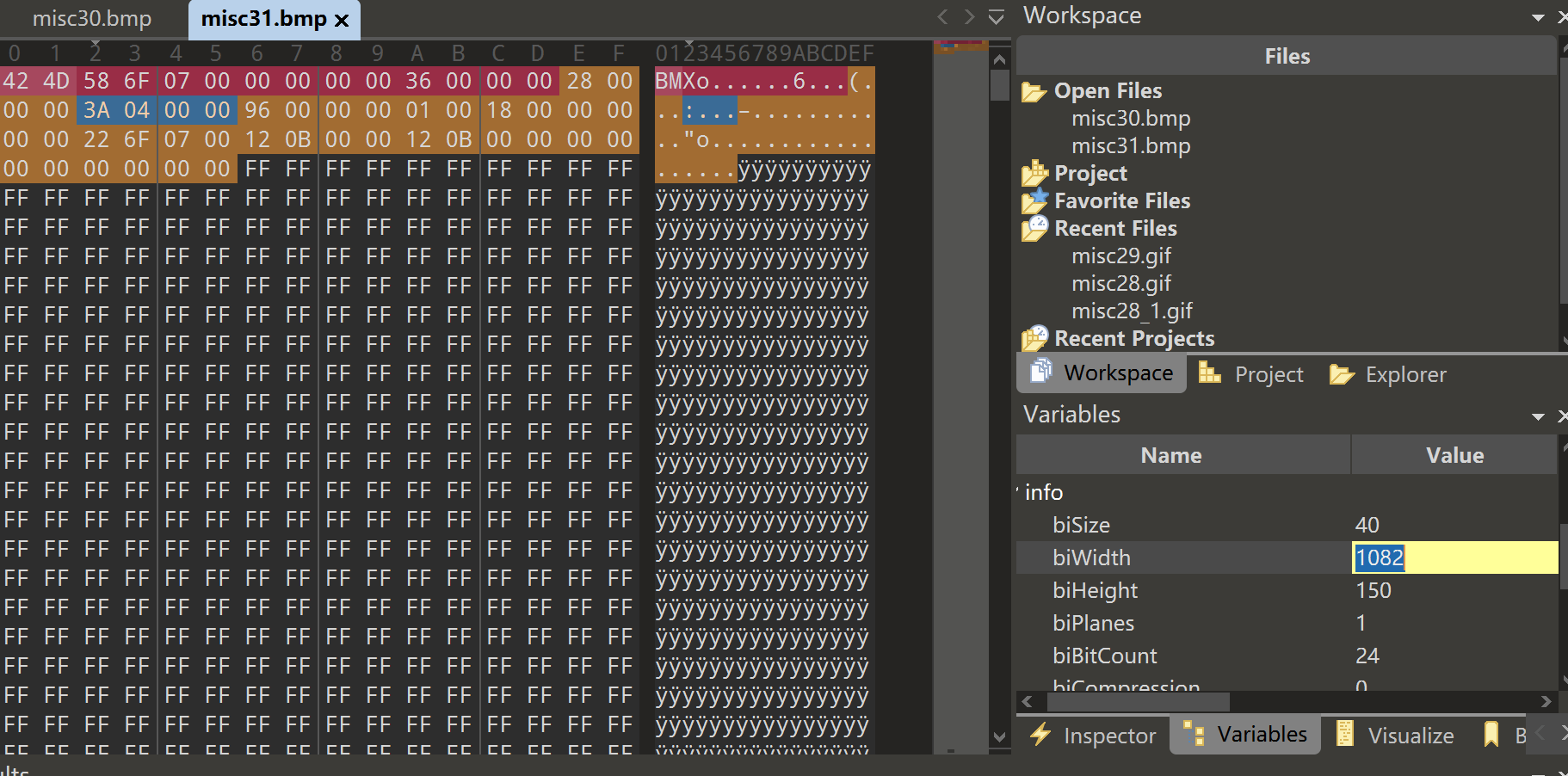

misc31

改宽度就可以了

猜宽度也可以

ctfshow{fb09dcc9005fe3feeefb73646b55efd5}

misc32

宽高一把梭就好了

ctfshow{685082227bcf70d17d1b39a5c1195aa9}

misc33

还是宽高一把梭

ctfshow{03070a10ec3a3282ba1e352f4e07b0a9}

misc34

宽高爆破一把梭

ctfshow{03e102077e3e5de9dd9c04aba16ef014}

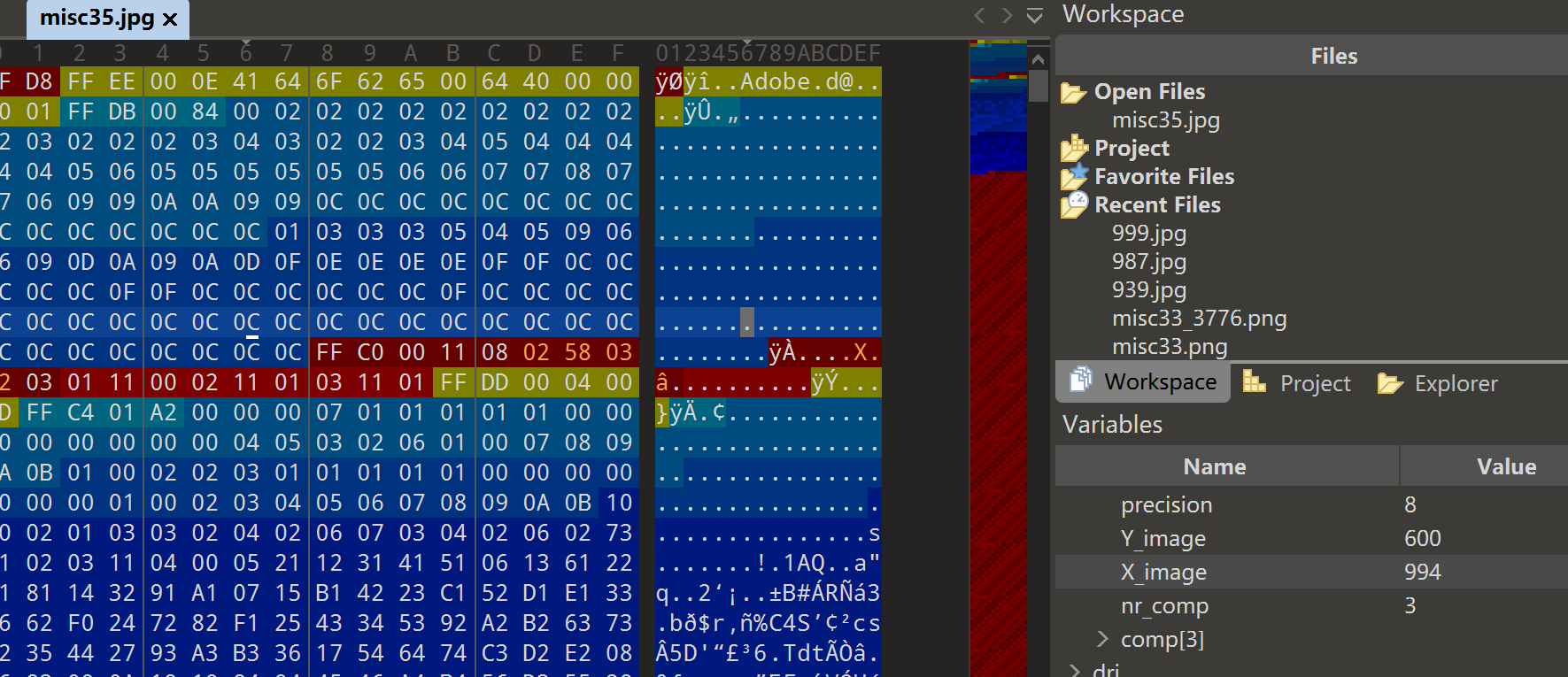

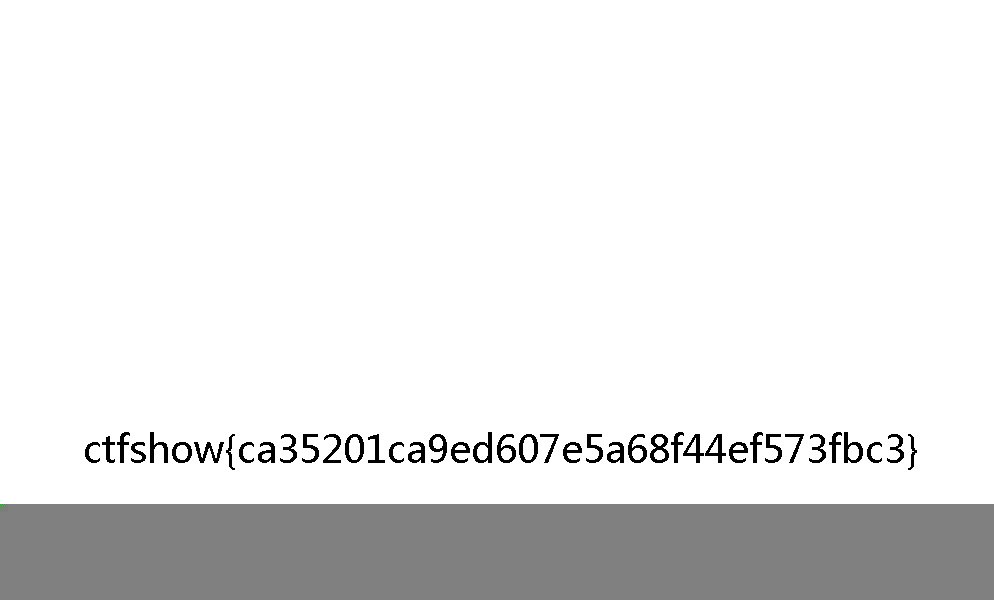

misc35

改宽高

ctfshow{ca35201ca9ed607e5a68f44ef573fbc3}

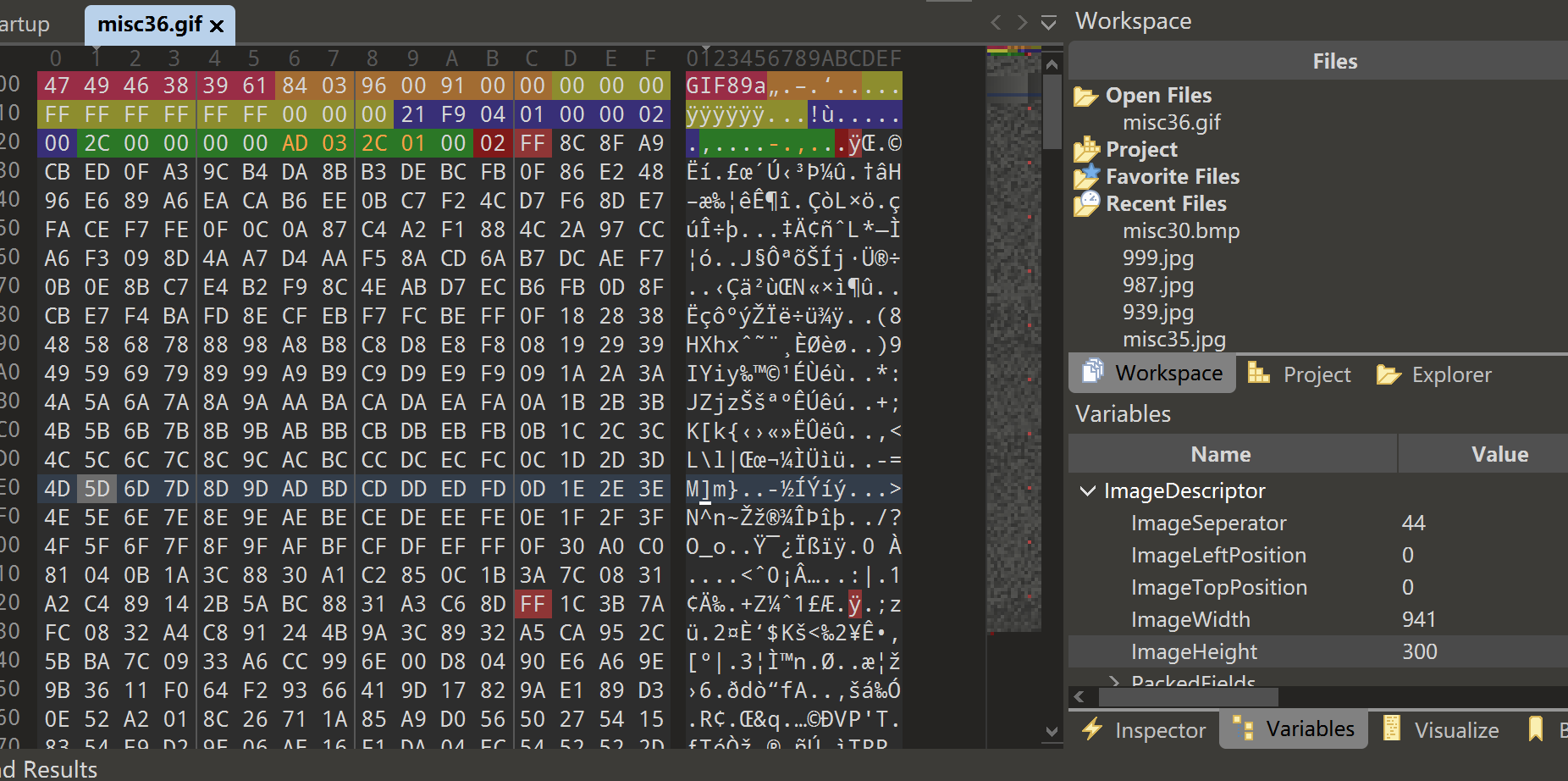

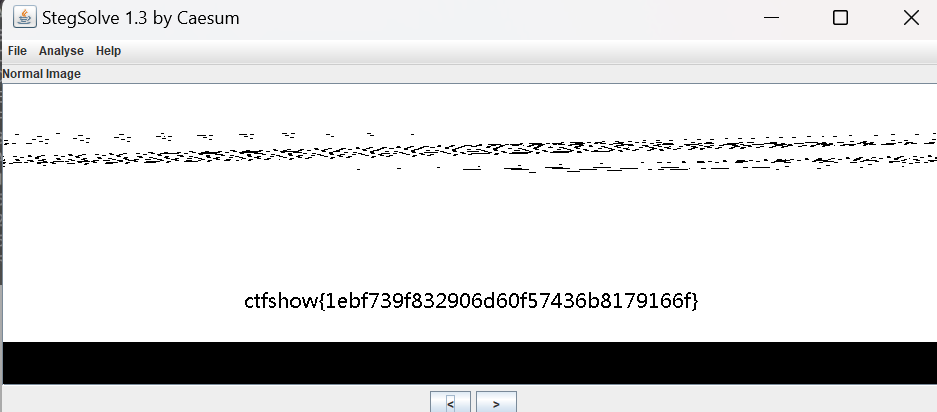

misc36

改宽高......

ctfshow{1ebf739f832906d60f57436b8179166f}

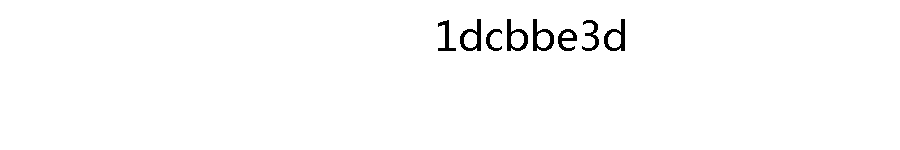

misc37

gif分离

ctfshow{2056782cd57b13261dcbbe3d6eecda17}

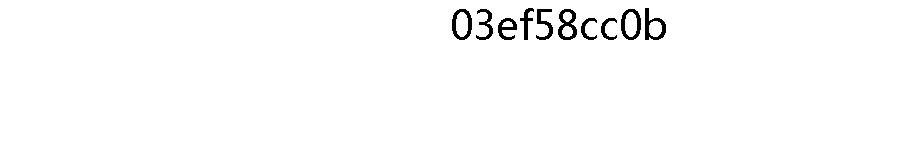

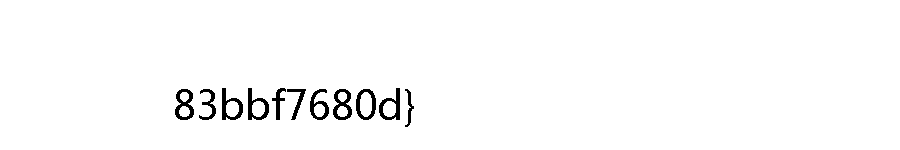

misc38

gif分离

ctfshow{48b722b570c603ef58cc0b83bbf7680d}

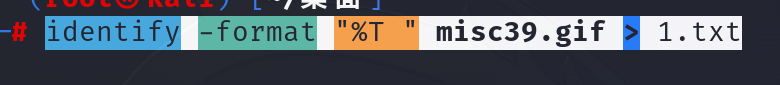

misc38

identify -format "%T " misc39.gif > 1.txt

再用脚本提取

s="11000111110100110011011100111101000110111111101111111011011010101100100111000011000101100101100110110011001110010111001011010111001101100010011011111000101100101011001001101100111000110010001110010110110011001111000010111001110010111000101100011110000101100000110100011010101110011111101"

flag=""

for i in range(41): #287//7flag += chr(int(s[7*i:7*(i+1)],2))

print(flag)

ctfshow{52812ff995fb7be268d963a9ebca0459}

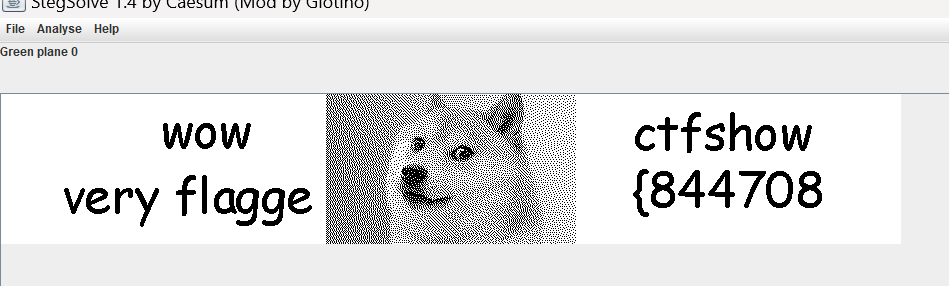

misc50

LSB隐写

ctfshow{84470883ee1eec2e886436461bf79111}

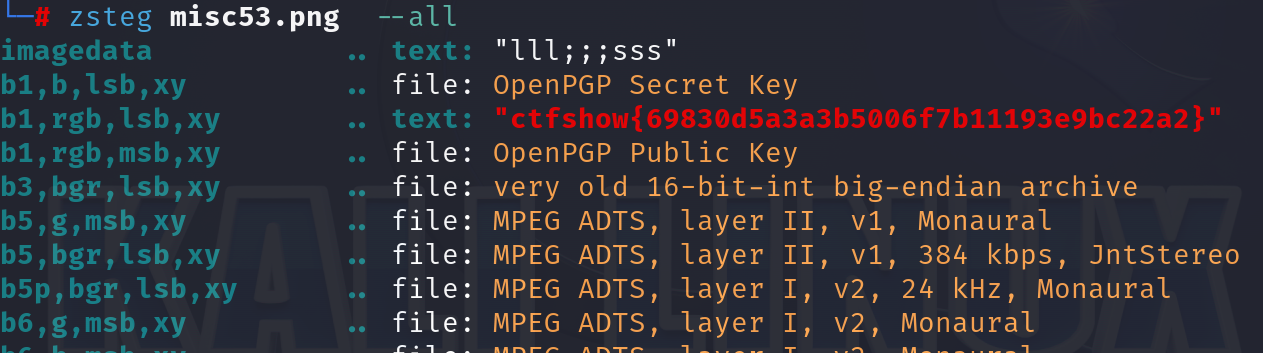

misc53

zsteg嗦了

ctfshow{69830d5a3a3b5006f7b11193e9bc22a2}

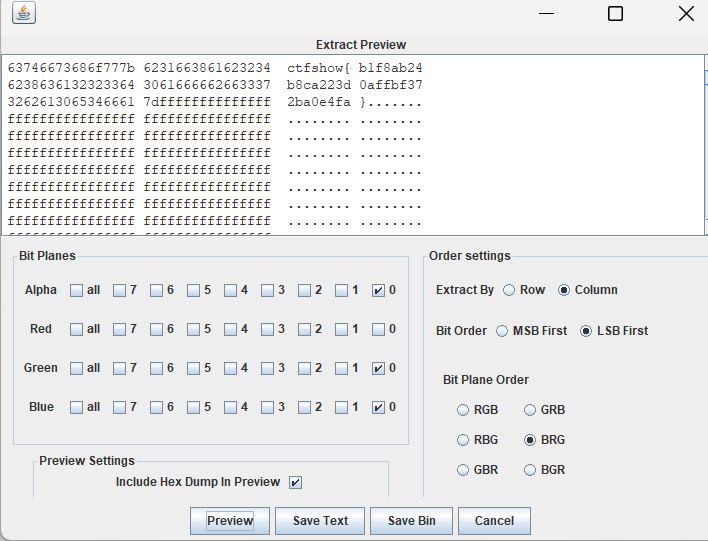

misc54

LSB,但需要调整一下

ctfshow{b1f8ab24b8ca223d0affbf372ba0e4fa}

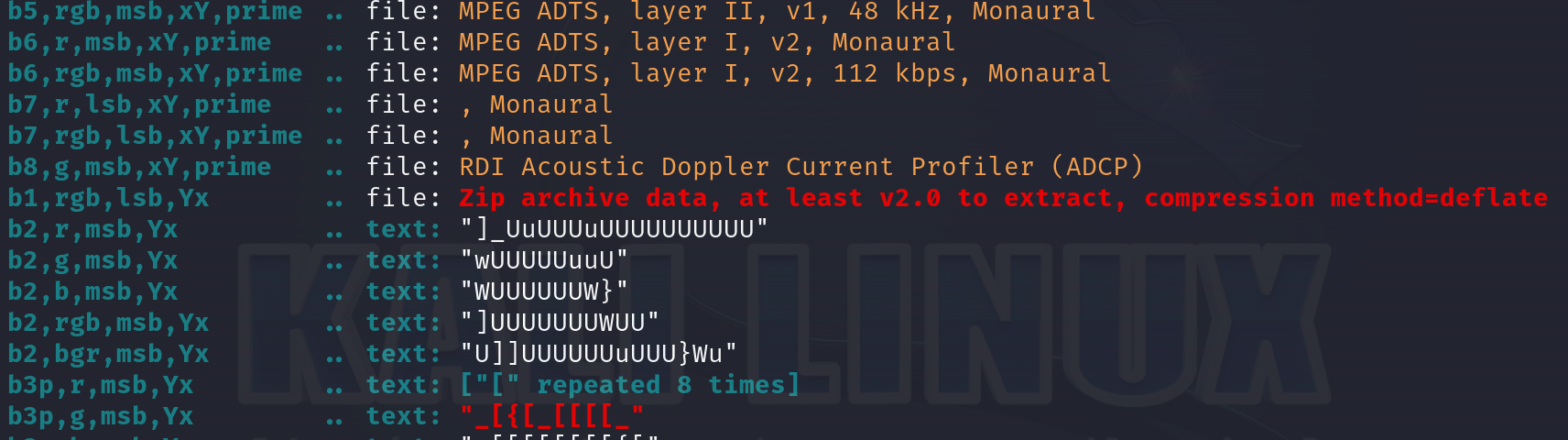

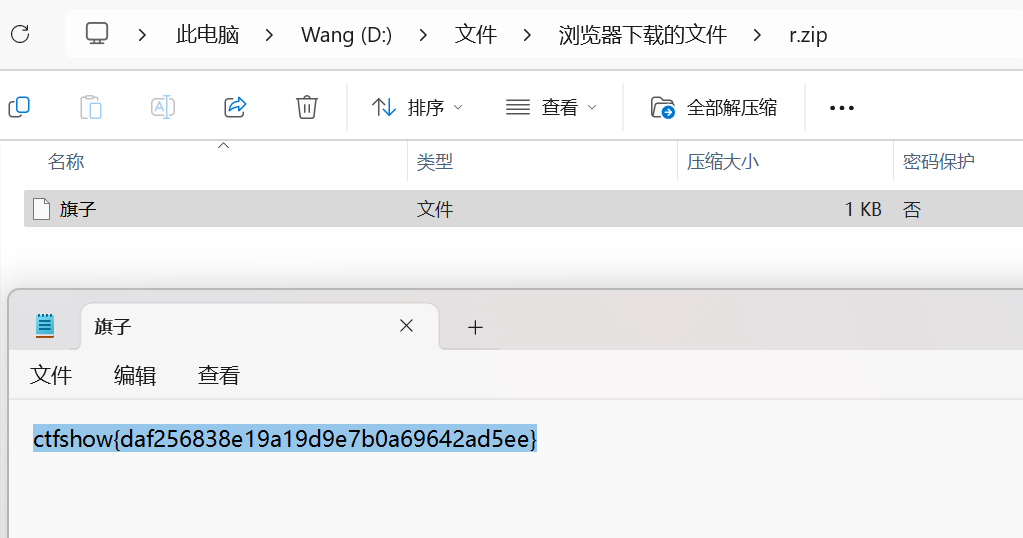

misc55

zsteg

zsteg -E "b1,rgb,lsb,Yx" misc55.png > r.zip

ctfshow{daf256838e19a19d9e7b0a69642ad5ee}

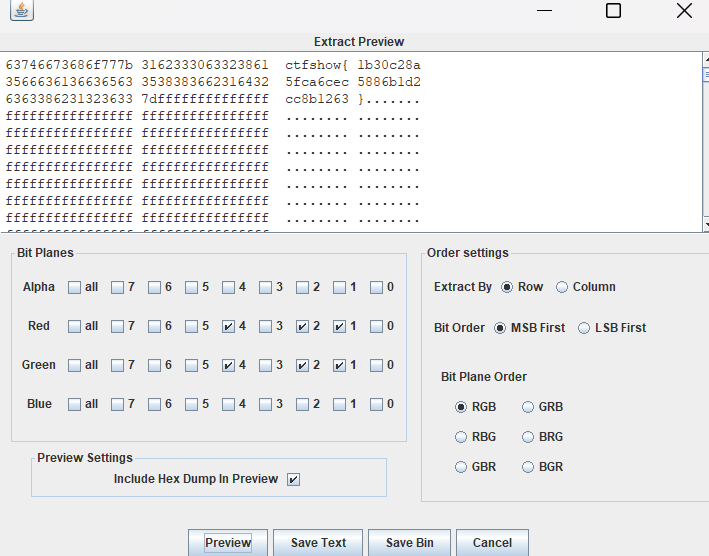

misc56

MSB

ctfshow{1b30c28a5fca6cec5886b1d2cc8b1263}